Configuration de l'intégration CMS LDAP

Options de téléchargement

-

ePub (321.7 KB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (390.3 KB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit le processus étape par étape d'intégration du protocole LDAP (Lightweight Directory Access Protocol) au serveur de réunion Cisco (CMS).

Conditions préalables

Exigences

Cisco recommande de posséder des connaissances sur ces sujets :

-

CMS Callbridge version 2.9 ou ultérieure

-

Protocole LDAP (Lightweight Directory Access Protocol) Microsoft

Composants utilisés

Les informations contenues dans ce document sont basées sur CMS 3.0.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

Ce document se concentre sur un certain nombre de sujets qui traitent de l'intégration LDAP avec le CMS. Il comprend également des étapes sur la façon de migrer des configurations Active Directory de l'interface graphique de CMS dans Configuration > Active Directory vers l'API.

Remarque : les seuls serveurs LDAP pris en charge par CMS sont Microsoft Active Directory, OpenLDAP, Directory LDAP3 et Oracle Internet Directory.

Remarque : les configurations LDAP dans l'interface utilisateur graphique Web pourraient être supprimées dans les versions futures de CMS.

Configurer

Le seul scénario dans lequel vous configureriez la configuration LDAP dans l'interface Web est celui où vous avez une seule source LDAP à importer dans CMS.

Remarque : Active Directory peut être supprimé de l'interface utilisateur graphique Web dans les versions ultérieures de CMS.

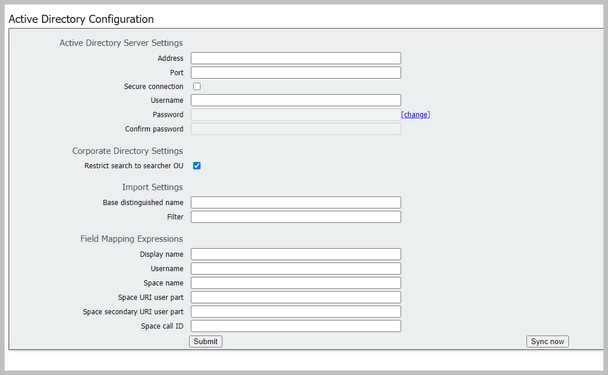

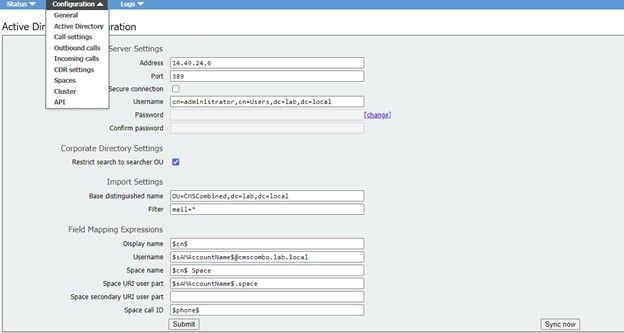

Paramètres du serveur Active Directory

Configurez la connexion au serveur LDAP avec :

| Adresse | Il s'agit du nom d'hôte ou de l'adresse IP de votre serveur LDAP. |

| Port | 389 pour Non sécurisé et 636 pour Connexion sécurisée (cochez la case Connexion sécurisée) |

| Nom d’utilisateur | Nom distinctif (DN) d'un utilisateur enregistré. Vous pouvez créer un utilisateur spécifiquement à cette fin. Exemple : cn=Tyler Evans, cn=Users, OU=Engineering, dc=YourCompany, dc=com |

| Mot de passe | Mot de passe du nom d'utilisateur que vous utilisez |

| Connexion sécurisée | Cochez cette case si vous utilisez le port 636 |

Importer les paramètres

Les paramètres d'importation permettent de contrôler les utilisateurs importés :

| Nom distinctif basé sur | Noeud de l'arborescence LDAP à partir duquel importer les utilisateurs. Cet exemple est un choix judicieux pour le DN de base d'importer des utilisateurs |

Exemple : cn=Users, dc=sales, dc=YourCompany, dc=com |

| Filtre | expression de filtre qui doit être satisfaite par les valeurs d'attribut dans un LDAP utilisateur enregistrement. La syntaxe du champ Filtre est décrite dans le document rfc4515. |

Exemple : mail=* |

Expressions de mappage de champs

Les expressions de mappage de champs contrôlent la manière dont les valeurs de champ dans les enregistrements utilisateur Meeting Server sont construites à partir de celles dans les enregistrements LDAP correspondants.

| Nom d’affichage |

| nom de l'utilisateur |

| Nom de l’espace |

| Partie de l’utilisateur URI de l’espace |

| Composant utilisateur URI de l'espace secondaire |

| ID d’appel de l’espace |

Déploiement résilient/évolutif

Il existe deux scénarios dans lesquels vous devez configurer LDAP dans l'API. L'un de ces scénarios est celui où vous disposez d'un déploiement en cluster de 3 noeuds ou plus et l'autre scénario est celui où vous avez plusieurs sources LDAP à partir desquelles importer des utilisateurs.

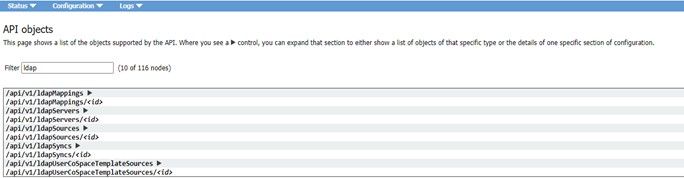

API d'interface Web

Accédez à l'interface Web de l'API en vous connectant à votre administrateur Web de votre CMS > Configuration > API. C'est ici que vous effectuez toutes vos configurations d'API.

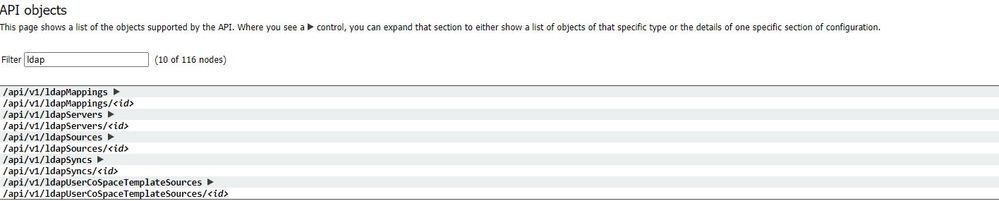

Objets API LDAP

Après avoir navigué vers l'API, tapez "ldap" dans la barre de filtre pour afficher toutes les configurations LDAP que vous pouvez faire.

Les objets de la hiérarchie qui résident dans les noeuds «/ldapMappings », « /ldapServers » et « /ldapSources » de l'arborescence des objets se rapportent à l'interaction des serveurs de téléconférence avec un ou plusieurs serveurs LDAP (par exemple, Active Directory) qui sont utilisés pour importer des comptes d'utilisateurs sur le serveur de téléconférence Cisco.

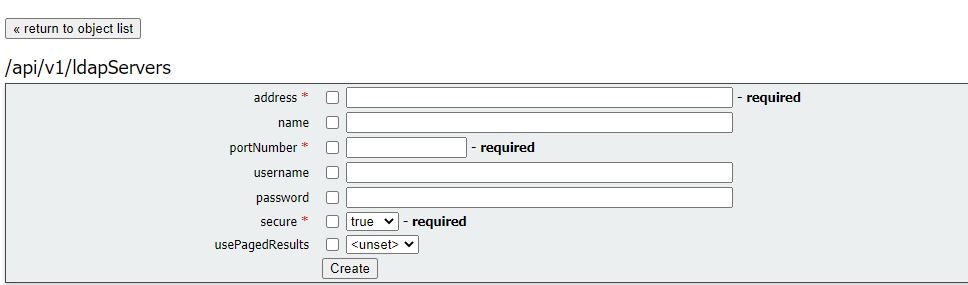

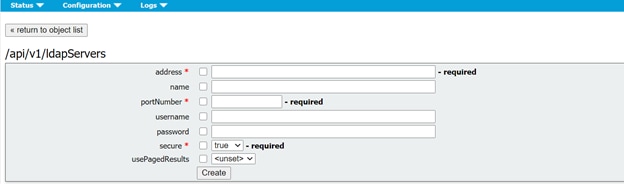

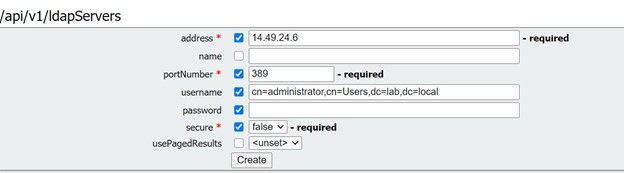

Serveurs LDAP

Un ou plusieurs serveurs LDAP doivent être configurés, chacun d'entre eux disposant d'informations de nom d'utilisateur et de mot de passe associées que le serveur de téléconférence doit utiliser pour se connecter à celui-ci afin d'y récupérer des informations de compte d'utilisateur.

* = Obligatoire

| Adresse* | adresse du serveur LDAP auquel se connecter |

| Nom | nom associé (à partir de la version 2.9) |

| numéro de port * | Port 389 (non sécurisé) ou port 636 (sécurisé) |

| Nom d’utilisateur | nom d'utilisateur à utiliser lors de la récupération d'informations à partir du serveur LDAP |

| Mot de passe | mot de passe du compte associé au nom d'utilisateur |

| Sécurisé * | s'il faut établir une connexion sécurisée au serveur LDAP. Si « true », alors TLS est utilisé ; si « false » est utilisé, TCP est utilisé. |

| usePagedResults | si le contrôle des résultats paginés LDAP doit être utilisé dans les opérations de recherche pendant Synchronisation LDAP ; si elle n'est pas définie, le contrôle des résultats paginés est utilisé. Internet Oracle Directory requiert que ce paramètre soit défini sur « false » (à partir de la version 2.1). |

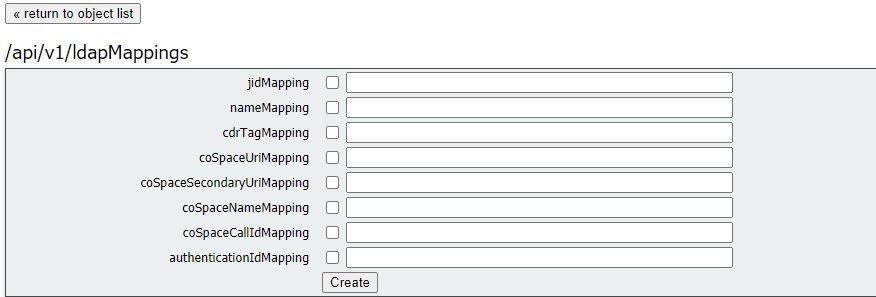

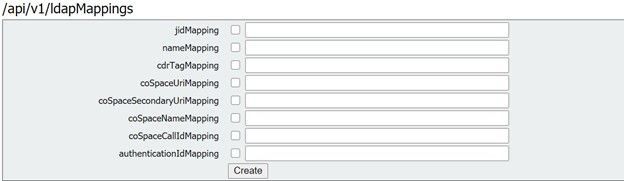

Mappages LDAP

Un ou plusieurs mappages LDAP sont également requis, qui définissent la forme des noms de comptes d'utilisateurs qui sont ajoutés au système lorsque des utilisateurs sont importés à partir de serveurs LDAP configurés.

* = Obligatoire

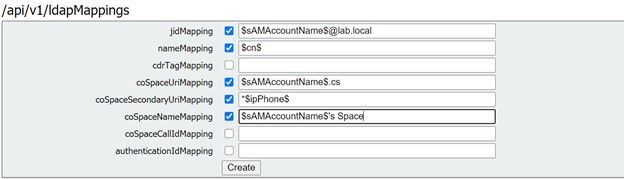

| JidMapping* | Modèle de génération de JID utilisateur à partir du LDAP associé entrées de serveurs, par exemple $sAMAccountName$@example.com. Remarque : les JID utilisateur générés par jidMapping sont également utilisés comme URI doit donc être unique et différent de tout URI ou ID d'appel. |

| nameMapping | Modèle permettant de générer des noms d'utilisateur à partir du des entrées de serveurs LDAP ; par exemple « $cn$ » pour utiliser le nom. |

| CdrTagMapping | Modèle permettant de générer une valeur cdrTag pour les utilisateurs. Peut être défini soit à une valeur fixe, soit à partir d'autres champs LDAP pour cet utilisateur. Le cdrTag de l'utilisateur est utilisé dans les CDR callLegStart. Pour plus d'informations, reportez-vous au document Cisco Meeting Server CDR Reference. |

| MappageUriEspaceCo | Si ces paramètres sont fournis, ils garantissent que chaque utilisateur Un compte généré par ce mappage LDAP est associé coSpace personnel. |

| MappageUriSecondaireEspaceCo | Pour que coSpace soit configuré comme requis, ces paramètres fournir le modèle de définition de l'URI de coSpaces, affiché et l'ID d'appel configuré. Par exemple, définir coSpaceNameMapping vers « $cn$ personal coSpace » assure que l'espace coSpace de chaque utilisateur est identifié par son nom suivi de « personal coSpace ». |

| MappageNomEspaceCo | |

| MappageIdAppelEspaceCo | |

| authenticationIdMapping | Modèle permettant de générer des ID d'authentification à partir de les entrées des serveurs LDAP associés, par exemple "$userPrincipalName$" |

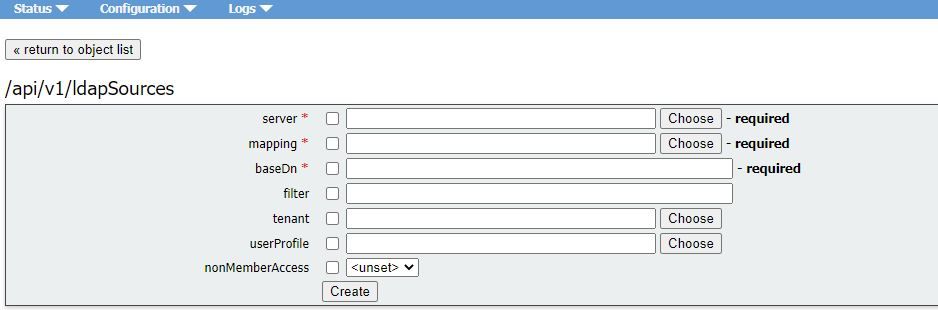

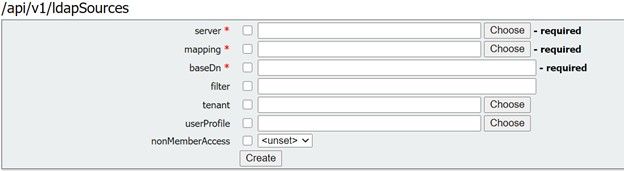

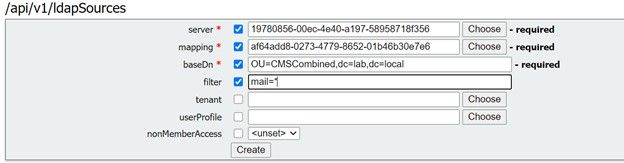

SourcesLDAP

Un ensemble de sources LDAP doit alors être configuré, qui relient les serveurs LDAP configurés et les mappages LDAP, ainsi que ses propres paramètres, qui correspondent à l'importation réelle d'un ensemble d'utilisateurs. Une source LDAP utilise une combinaison serveur LDAP/mappage LDAP et importe un ensemble filtré d'utilisateurs à partir de ce serveur LDAP. Ce filtre est déterminé par les sources LDAP "baseDn" (le noeud de l'arborescence des serveurs LDAP sous lequel les utilisateurs peuvent être trouvés) et un filtre pour s'assurer que les comptes d'utilisateurs sont créés uniquement pour les objets LDAP qui correspondent à un modèle spécifique.

* = Obligatoire

| serveur* | ID d'un serveur LDAP précédemment configuré |

| mappage* | ID d'un mappage LDAP précédemment configuré ( |

| BaseDn* | Nom unique du noeud de l'arborescence des serveurs LDAP à partir duquel les utilisateurs doivent être importés, par exemple « cn=Users, dc=, dc=com » |

| filtre | |

| locataire | |

| userProfile | |

| AccèsNonMembre |

Migration des configurations Web GUI vers l'API

Cette section explique comment migrer les configurations de l'interface utilisateur graphique Web LDAP vers l'API. Si vous disposez actuellement de configurations LDAP dans l'interface utilisateur graphique Web et que vous souhaitez migrer ces informations vers l'API, utilisez cet exemple pour éviter de perdre des données.

Remarque : que se passe-t-il lorsque vous déplacez AD d'une interface graphique à une API ? Si vous configurez d'abord l'API avant de supprimer les paramètres Active Directory de l'interface graphique utilisateur, les informations utilisateur restent inchangées ; l'ID d'appel et le secret restent également les mêmes. Cependant, si vous supprimez l'interface graphique utilisateur avant de configurer l'API par la suite, de nouveaux codes d'identification et de secrets d'appel sont attribués aux utilisateurs.

Étape 1. Notation des paramètres Active Directory de l'interface utilisateur graphique Web

Accédez à Configurations > Active Directory pour afficher les configurations LDAP de votre interface utilisateur graphique Web. Effectuez une capture d'écran ou copiez et collez ces contenus dans un éditeur de texte à utiliser ultérieurement.

Étape 2 : Accédez aux paramètres LDAP dans l'API

Accédez à Configurations > API > Tapez « Ldap » dans la barre de filtre.

La liste des configurations LDAP s'affiche.

Étape 3. Créer ldapServer dans l'API

Dans cette liste, cliquez sur ldapServers, puis sélectionnez Create New. Reportez-vous à la capture d'écran ou à l'éditeur de texte pour connaître le contenu de votre interface utilisateur graphique Web Active Directory. Vous allez maintenant copier les «Paramètres du serveur Active Directory» de l'interface graphique Web dans les configurations d'API correspondantes.

Étape 4. Créer ldapMappings dans l'API

Une fois l'étape 4 terminée, accédez à ldapMapping dans l'API. Configurations > API > Filter « ldapMapping » et cliquez sur Create New.

Copiez les expressions de mappage de champs de l'interface utilisateur graphique Web à partir de Configurations > Active Directory > Expressions de mappage de champs. Accédez ensuite à Configuration > API > filter "ldapmapping", puis cliquez sur Create.

| Expressions de mappage de champs (interface utilisateur graphique Web) |

API |

| Nom d’affichage |

nameMapping |

| Nom d’utilisateur |

jidMapping |

| Nom de l’espace |

|

| Partie de l’utilisateur URI de l’espace |

MappageURIMcoSpace |

| Composant utilisateur URI secondaire de l'espace |

MappageUriSecondaireEspaceCo |

| ID d’appel de l’espace |

Étape 5. Créer ldapSources dans l'API

À présent, faites migrer les paramètres Répertoire d'entreprise/Importation de l'interface utilisateur graphique Web vers les configurations de l'API des sources LDAP, Configuration > API > filter « ldapSources » et cliquez sur la flèche en regard de LdapSources, puis sélectionnez create new.

Sélectionnez le mappage LDAP et le serveur LDAP que vous avez configurés aux étapes 3 et 4.

Sélectionnez le mappage LDAP et le serveur LDAP que vous venez de configurer, puis ajoutez le DN de base et le filtre de l'interface graphique Web à la configuration de l'API.

| Importer les paramètres (interface graphique Web) |

API LdapSource |

| Nom distinctif de base |

DNase |

| Filtre |

filtre |

Étape 6. Vérification de la modification des paramètres via ldapSync

Vous pouvez maintenant confirmer que cela fonctionne. Accédez à ldapSyncs dans API, Configuration > API > filter ‘ldapSyncs’ et cliquez dessus et sélectionnez Create New.

Vous n'avez pas besoin de remplir quoi que ce soit, sélectionnez simplement Créer. Le processus de synchronisation démarre. Après 30 secondes - 1 min, actualisez la page afin de vérifier que vous obtenez un état complet et un 200 OK retourné.

Vérifier

Vérifiez que tous les champs sont correctement configurés.

Dépannage

Il n'existe actuellement aucune information de dépannage spécifique pour cette configuration.

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

08-Sep-2021 |

Première publication |

Contribution d’experts de Cisco

- Tyran CameronIngénieur TAC Cisco

- Darren McKinnonIngénieur TAC Cisco

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires