Introduction

Ce document décrit comment activer la communication entre Cisco Meeting Server (CMS) et Cisco Unified Communications Manager (CUCM).

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- CMS version 3.8 et ultérieure

- CUCM et IM&P

- Jabber

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- CMS version 3.8

- CUCM et IM&P 14 SU (3)

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

Ce document décrit le processus d'établissement d'une communication sécurisée entre CMS et CUCM pour le partage de présence Jabber/Web app. Il explique en détail les étapes de configuration et de dépannage de l'état de mise à jour des utilisateurs Jabber pendant les téléconférences Web sur l'application sur le CMS. Le serveur de téléconférence peut être configuré afin de mettre à jour l'état de présence des utilisateurs Jabber lorsqu'ils sont engagés dans une téléconférence d'application Web Cisco Meeting Server.

Configurer

Activation de la communication sécurisée entre CMS et le serveur CUCM/IMP

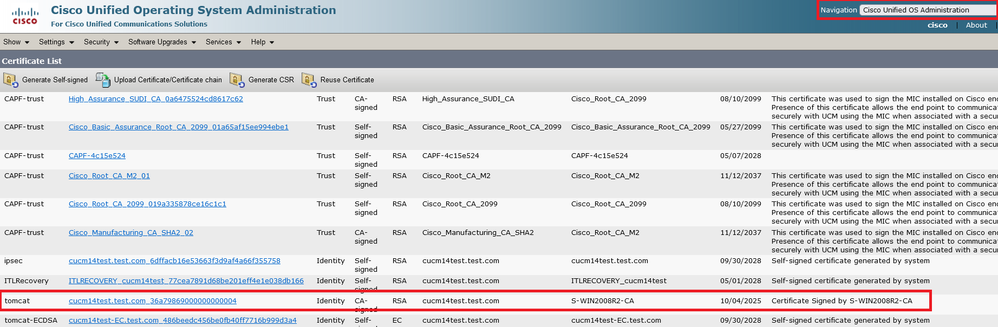

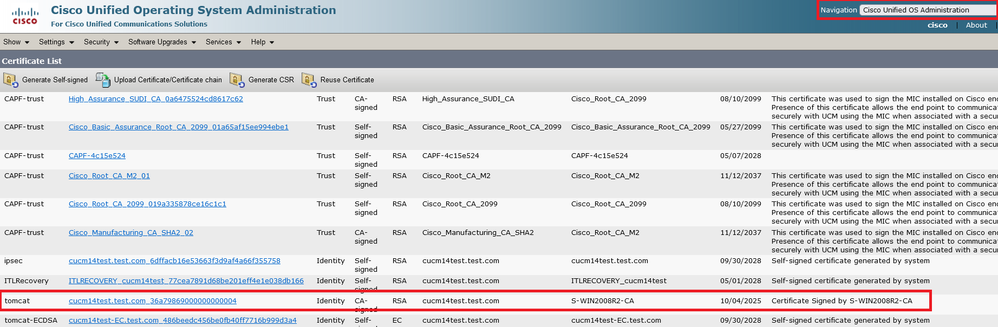

Connectez-vous à CUCM sur la page d'administration du système d'exploitation, accédez à Security > Certificate Management et téléchargez le certificat TOMCAT.

Certificat CUCM Tomcat

Certificat CUCM Tomcat

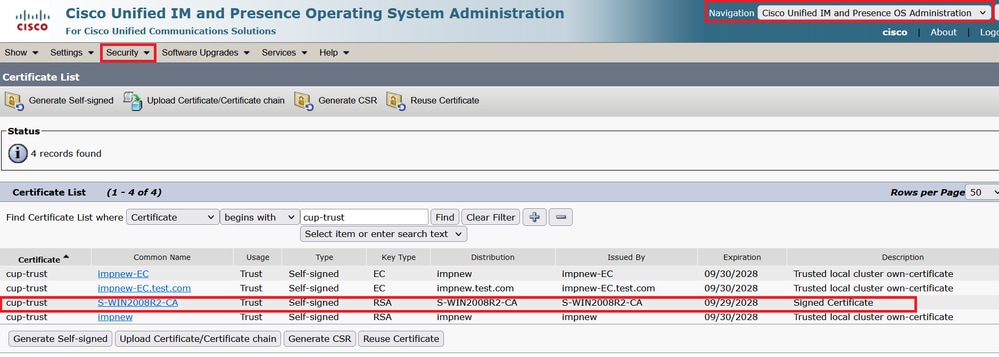

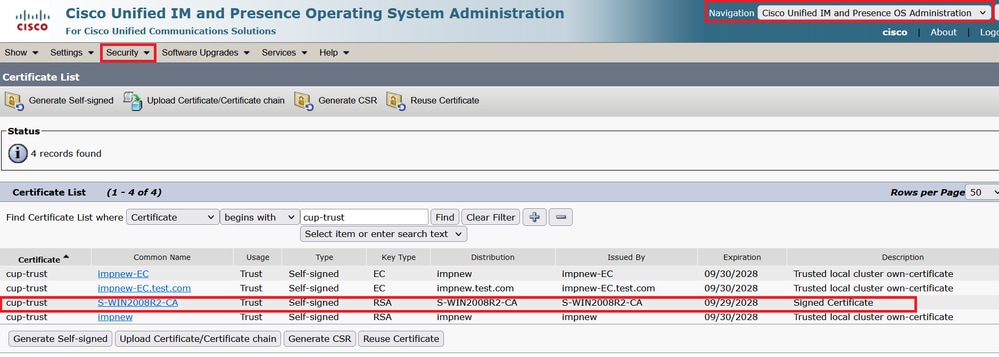

Connectez-vous à Cisco Unified Presence Server (CUPS) sur la page d'administration du système d'exploitation, accédez à Security > Certificate Management, puis téléchargez le certificat CUPS.

Certificat Presence CUPS

Certificat Presence CUPS

Téléchargez le certificat d'autorité de certification racine qui a signé le certificat Tomcat et Cup.

Certificat racine de Tomcat

Certificat racine de Tomcat

Certificat racine pour CUPS

Certificat racine pour CUPS

Créez un groupe de certificats de CUCM. Un certificat d'ensemble signifie, placer le certificat de serveur au-dessus, le certificat intermédiaire (n'importe lequel) au milieu et le certificat RACINE au bas, suivi d'un (1) retour chariot.

Voici un exemple de certificat BUNDLE :

Ensemble de certificats Tomcat

Ensemble de certificats Tomcat

Créez un ensemble de certificats de CUPS. Un certificat d'ensemble signifie, placer le certificat de serveur au-dessus, le certificat intermédiaire (n'importe lequel) au milieu et le certificat RACINE au bas, suivi d'un (1) retour chariot.

Bundle de certificats CUPS

Bundle de certificats CUPS

Transférez les certificats d'ensemble créés précédemment vers le serveur CMS via WinSCP.

Copie du lot de certificats dans CMS

Copie du lot de certificats dans CMS

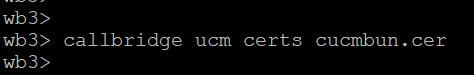

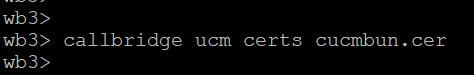

Attribuez un certificat d'ensemble TOMCAT sur Callbridge à l'aide de callbridge ucm certs <cert-bundle>.

Cert Trust Callbridge

Cert Trust Callbridge

Attribuez un certificat d'ensemble de serveurs CUP sur Callbridge à l'aide de callbridge imps certs <cert-bundle>.

Exécutez cettecallbridge commande afin de vérifier si les groupes de certificats sont attribués.

Vérification du certificat de confiance Callbridge

Vérification du certificat de confiance Callbridge

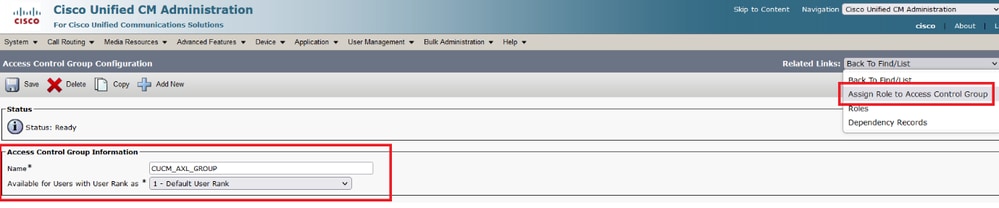

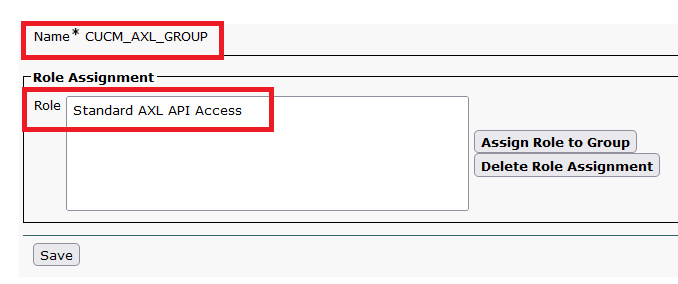

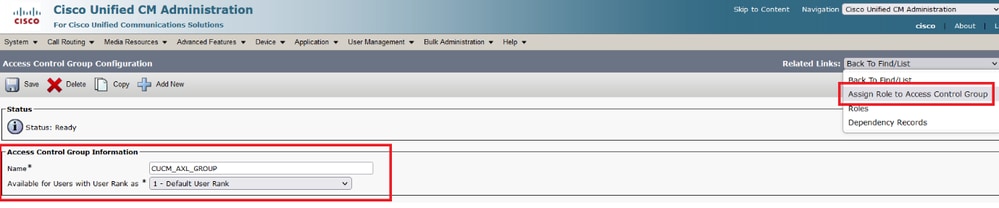

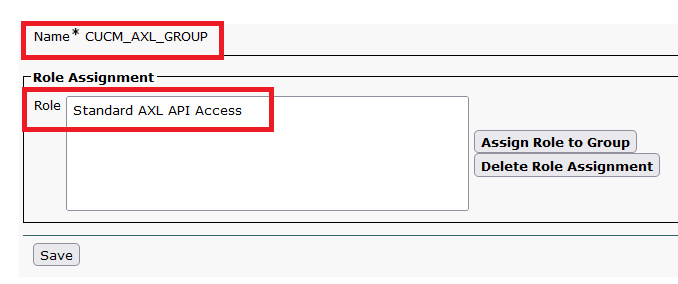

Connectez-vous à CUCM en tant qu'administrateur CM, accédez à User Management > User Settings > Access Control Group, cliquez sur Add New et créez un groupe de contrôle d'accès CUCM_AXL_Group.

Création du groupe AXL

Création du groupe AXL

Attribuez le rôle Standard AXL API Access au groupe de contrôle d'accès créé précédemment.

Attribution d'un accès API au groupe AXL

Attribution d'un accès API au groupe AXL

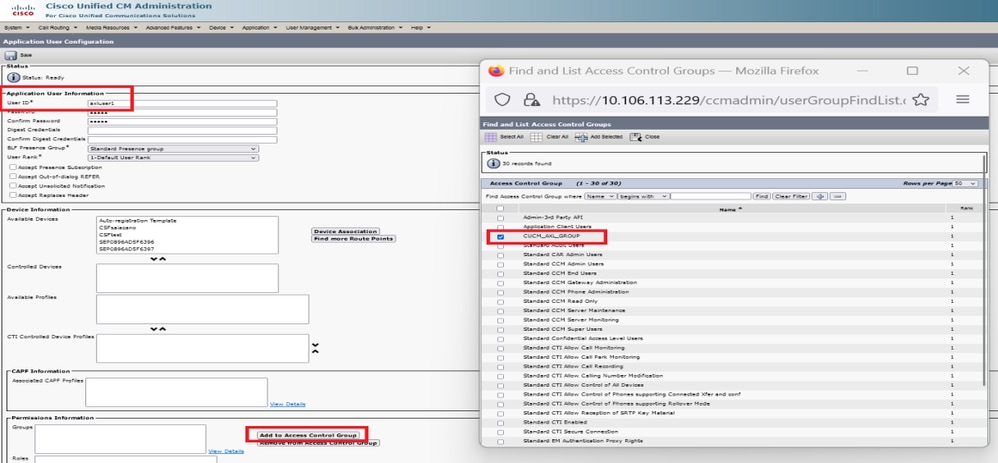

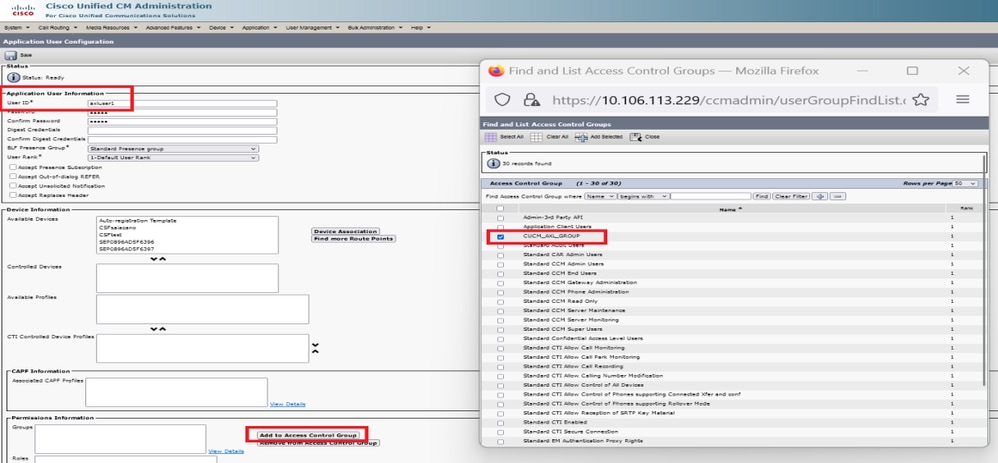

Accédez à User Management > Application User, cliquez sur Add New et créez un utilisateur d'application AXLuser. Attribuez ensuite le groupe de contrôle d'accès, créé précédemment.

Création d'un utilisateur et affectation d'un groupe AXL

Création d'un utilisateur et affectation d'un groupe AXL

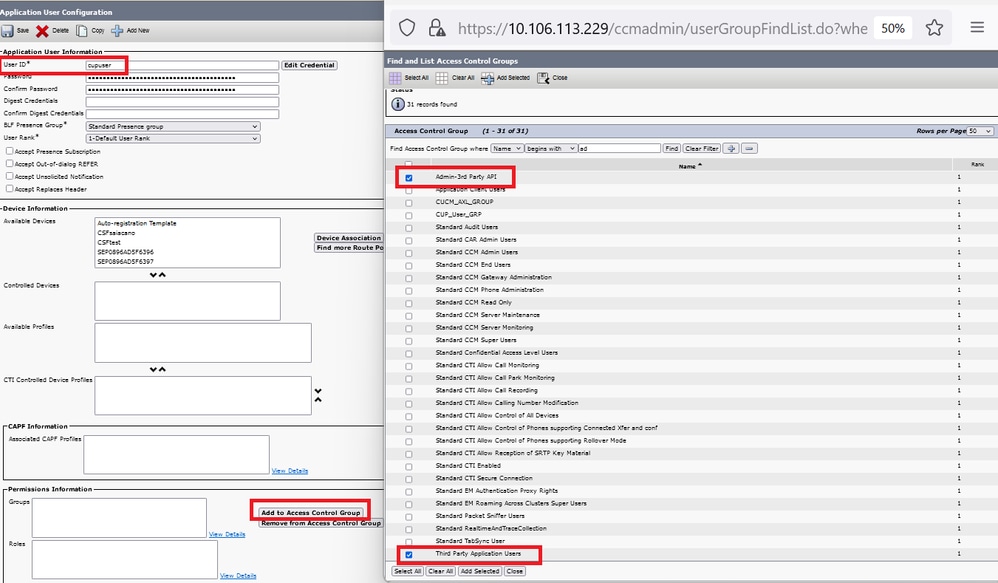

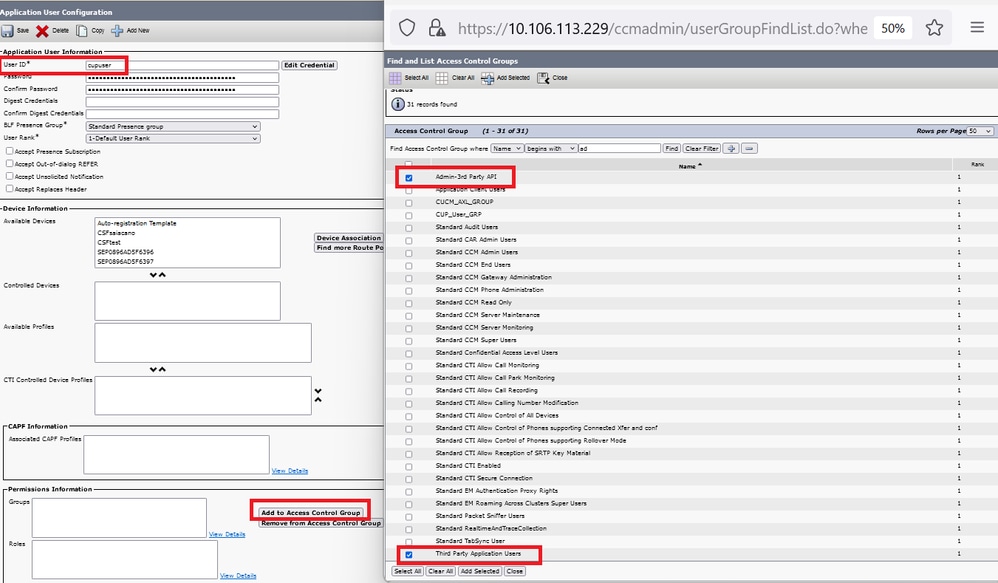

Créez un utilisateur CUP et attribuez ces deux rôles : Third Party Application Users et Admin-3rd Party API.

Création d'un utilisateur CUP

Création d'un utilisateur CUP

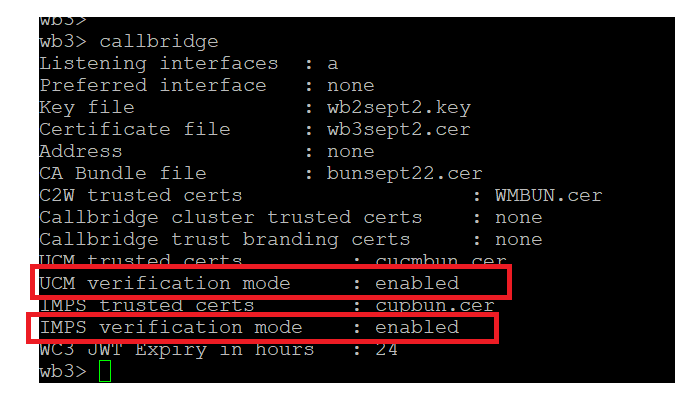

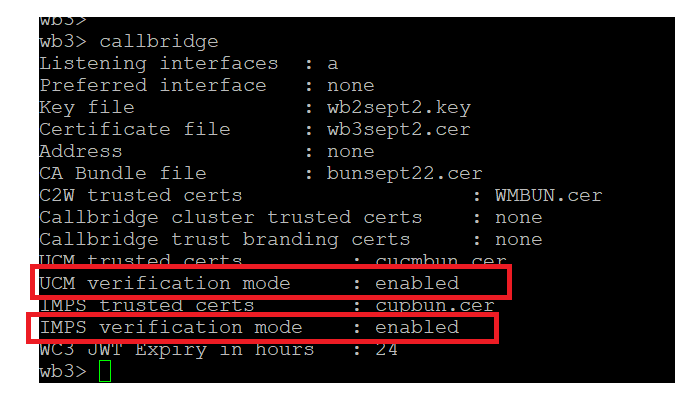

Activez la vérification de certificat pour le certificat CUCM et le certificat Cisco Unified Communications Manager IM & Presence Service (IMPS) sur le CMS à l'aide de :

callbridge ucm verify <enable/disable>

callbridge imps verify <enable/disable>

Callbridge vérifie le certificat CUCM et CUPS

Callbridge vérifie le certificat CUCM et CUPS

Vérifiez-le en exécutant la commandecallbridge.

Vérification de la commande Callbridge

Vérification de la commande Callbridge

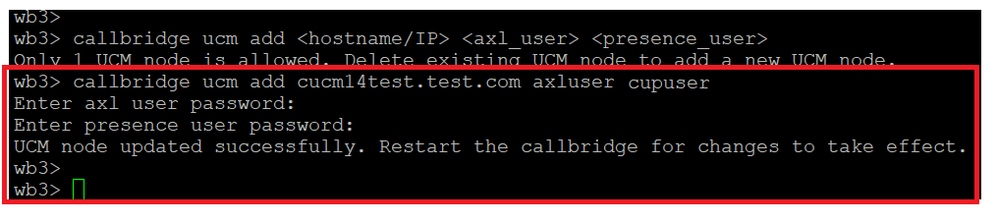

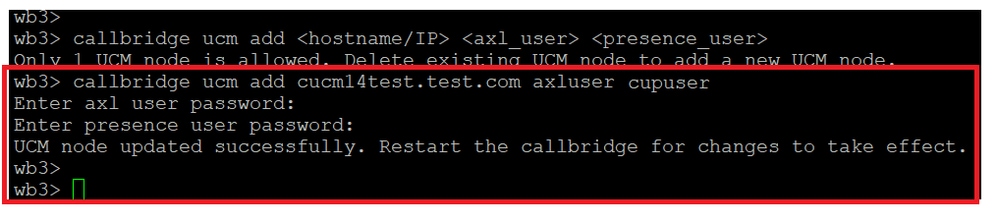

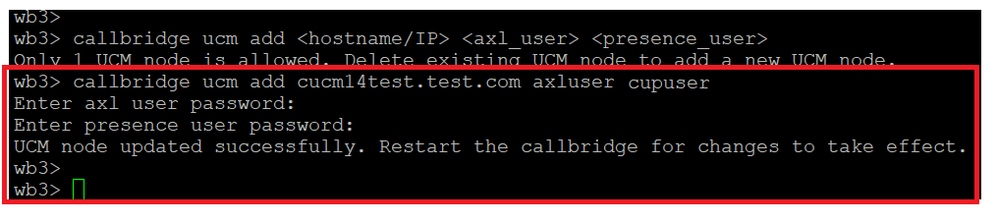

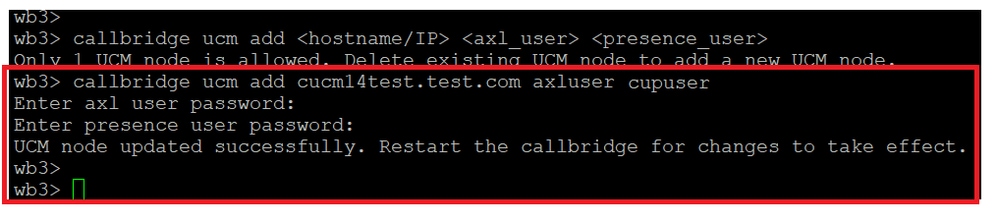

Ajoutez maintenant CUCM Fully Qualified Domain Name (FQDN) et l'utilisateur AXL et CUPS créés précédemment sur CMS à l'aide de callbridge ucm add <hostname/IP> <axl_user> <presence_user>.

axl_user = utilisateur AXL sur CUCM

presence_user = utilisateur CUP créé précédemment

Ajout de CUCM à Callbridge

Ajout de CUCM à Callbridge

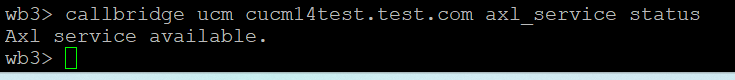

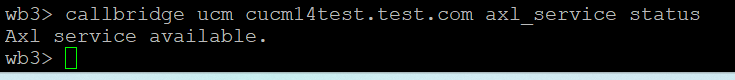

Maintenant, vérifiez si CMS fait confiance aux services CUCM à l'aide de :

callbridge ucm <hostname/IP> axl_service status

callbridge ucm cucm14test.test.com axl_service status

État AXL de Callbridge

État AXL de Callbridge

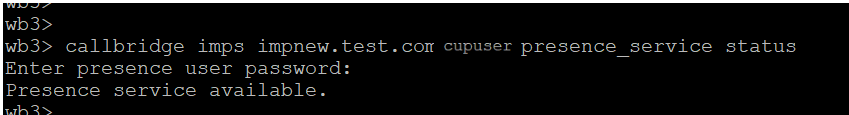

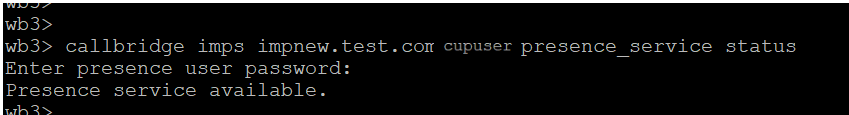

callbridge imps <hostname/IP> <presence_user> presence_service status

wb3> callbridge imps impnew.test.com cisco presence_service status

État de présence Callbridge

État de présence Callbridge

Les services disponibles signifient que CUCM et CMS se font mutuellement confiance pour les services AXL et Presence.

Remarque :

CUCM dispose d'utilisateurs LDAP (Lightweight Directory Access Protocol) synchronisés et également mis à jour sur le CUPS. Les utilisateurs doivent avoir le même ID utilisateur d'application Web et le même JID Jabber et doivent être connectés à l'application Web avec le même ID utilisateur pour que la présence soit mise à jour sur Jabber.

Configuration spécifique CUCM pour le partage de présence entre Webapp et Jabber Client

LDAP doit être configuré pour CUCM.

Système LDAP :

Configuration LDAP CUCM 1

Configuration LDAP CUCM 1

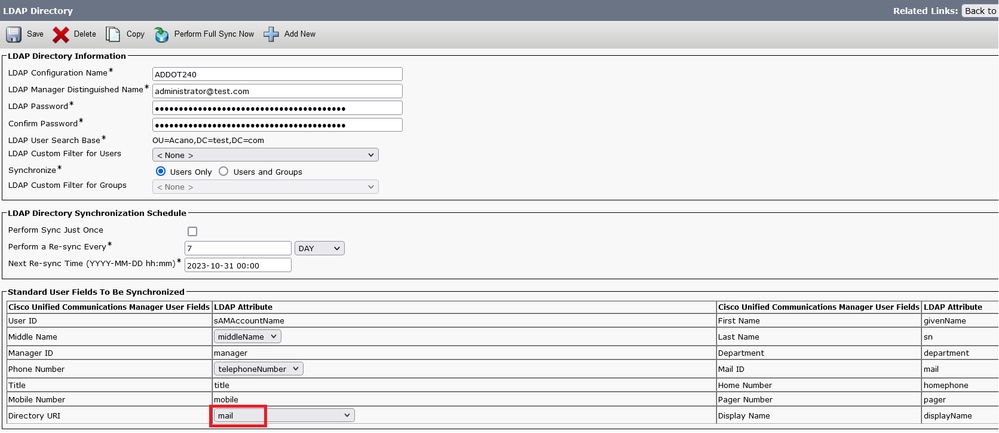

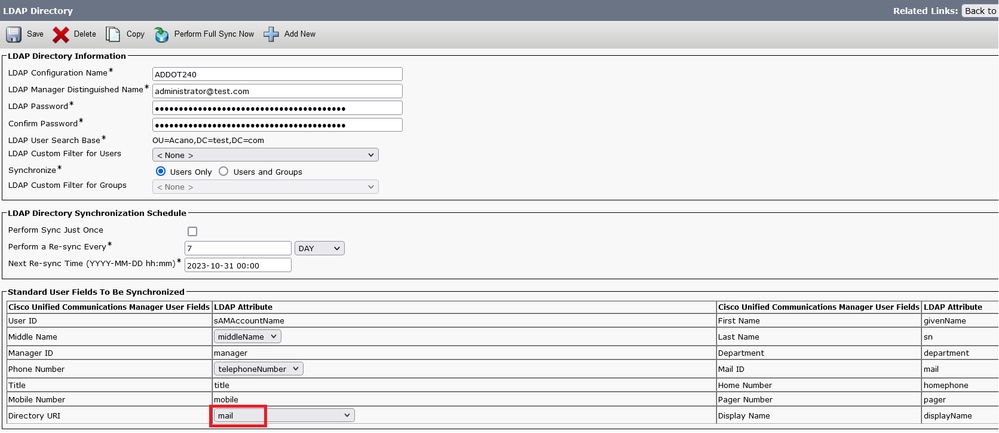

Annuaire LDAP :

Configuration LDAP CUCM 2

Configuration LDAP CUCM 2

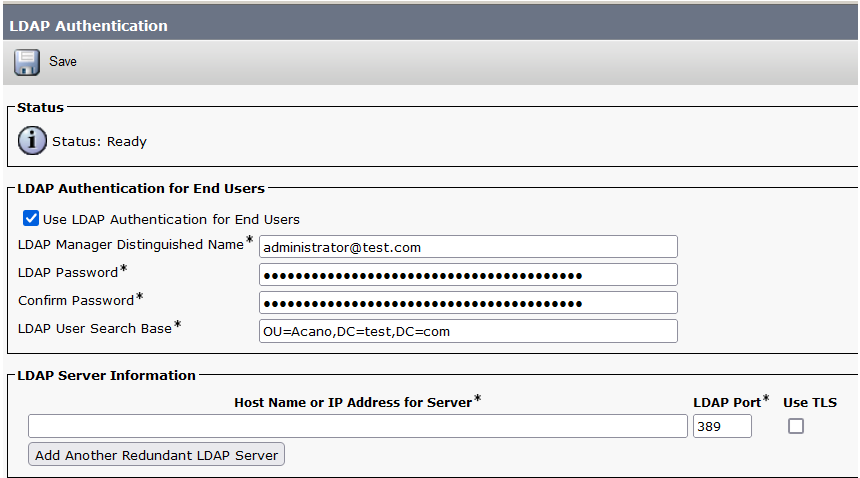

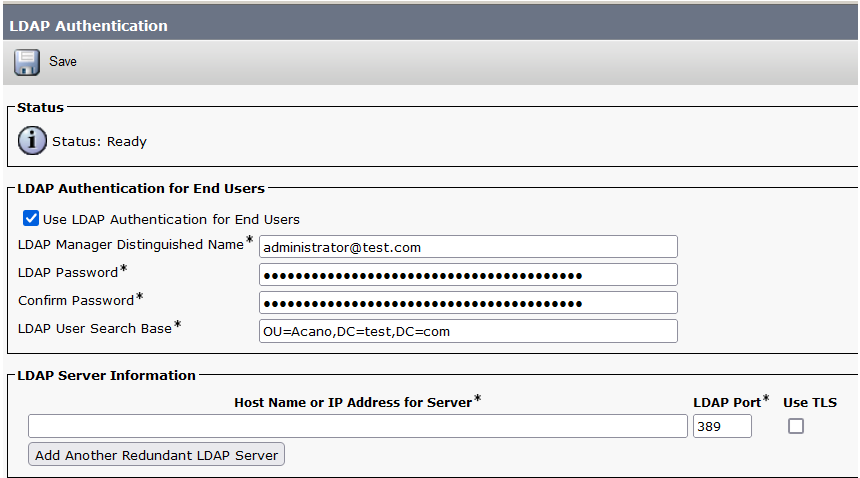

Authentification LDAP :

Configuration CUCM LDAP 1 Configuration CUCM LDAP 1 Configuration CUCM LDAP 1 Configuration  CUCM LDAP 3

CUCM LDAP 3

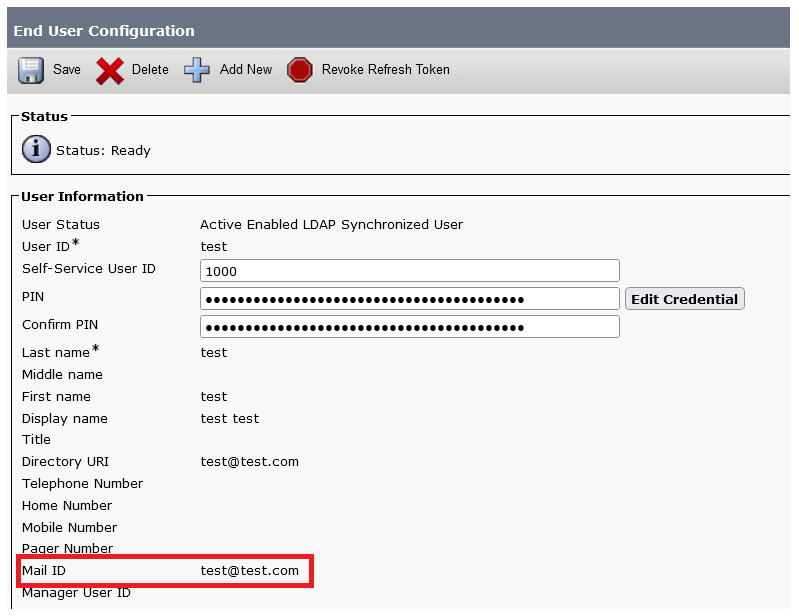

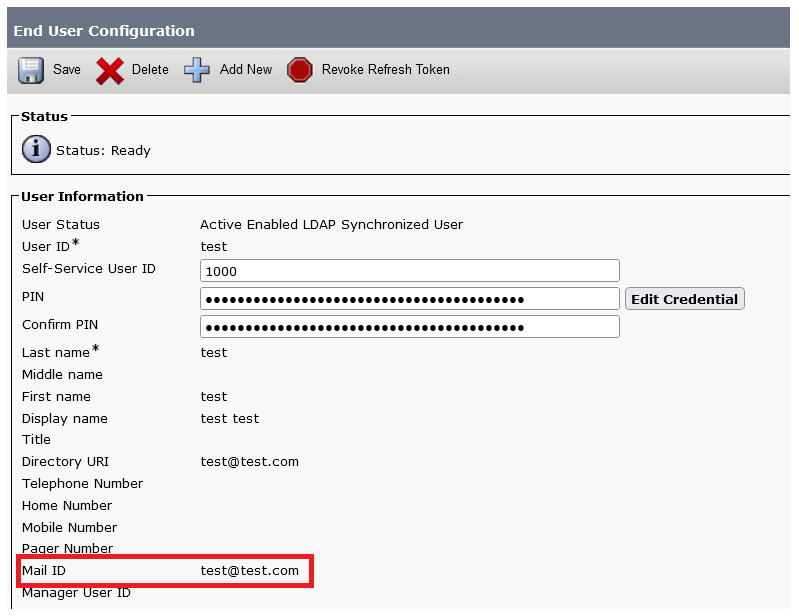

Utilisateurs extraits de LDAP dans CUCM avec ID de messagerie configuré :

Utilisateurs dans CUCM

Utilisateurs dans CUCM

Utilisateur CUCM mis à jour sur le serveur CUPS :

Utilisateurs dans CUPS

Utilisateurs dans CUPS

Le même répertoire LDAP est également configuré sur le CMS. La base de données utilisateur est extraite et synchronisée sur CMS.

Utilisateurs CMS

Utilisateurs CMS

Maintenant, puisque vous avez déjà validé que CMS peut faire confiance à CUCM, vous pouvez continuer à tester la présence.

Ajout de CUPS et CUCM à CMS

Ajout de CUPS et CUCM à CMS

Vérifier

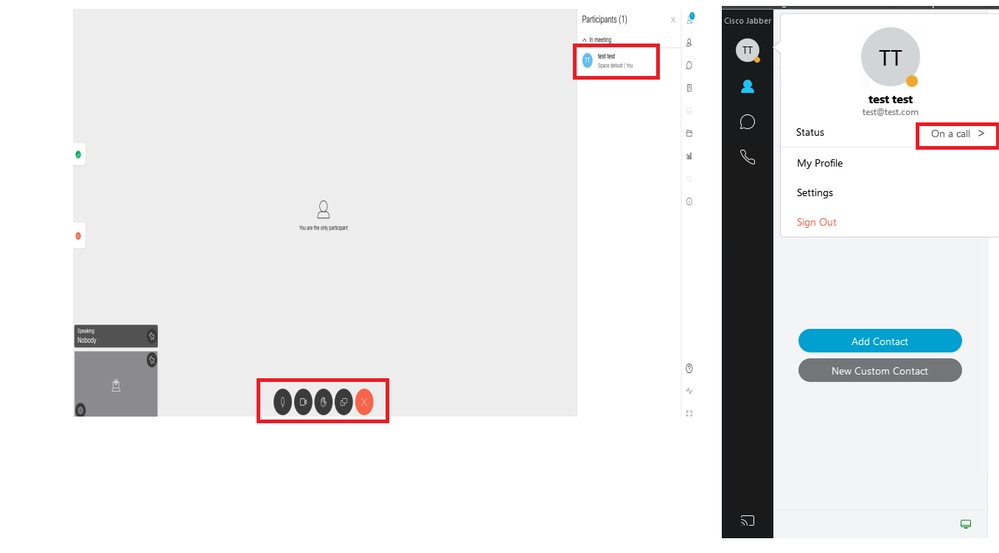

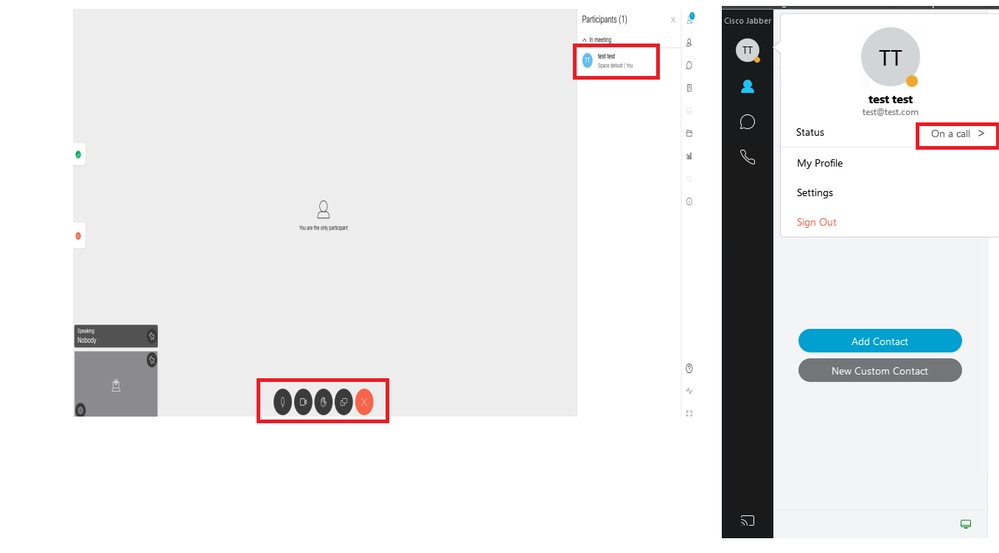

Connecté à deux clients avec le même utilisateur (synchronisé à partir du même LDAP) :

Connexion utilisateur dans Jabber et webapp

Connexion utilisateur dans Jabber et webapp

Les deux clients se sont connectés au même utilisateur test@test.com.

Présence dans Jabber et Webapp avant l'appel

Présence dans Jabber et Webapp avant l'appel

L'état de présence change lorsque l'appel est joint depuis webapp

L'état de présence change lorsque l'appel est joint depuis webapp

Lorsqu'un utilisateur Jabber se connecte à l'application Web et se connecte à une téléconférence, le serveur de téléconférence met à jour l'état Jabber en « En téléconférence, En appel » et revient à son état précédent une fois que l'utilisateur a terminé la téléconférence. Par exemple, si l'état de l'utilisateur sur Jabber est « Disponible », il est mis à jour en « En réunion, En appel » lors d'une téléconférence d'application Web. Une fois que l'utilisateur a quitté la téléconférence, l'état Jabber est de nouveau défini sur Disponible. Si l'utilisateur Jabber se trouve dans une autre téléconférence ou un autre appel alors qu'il se connecte à la téléconférence de l'application Web, Meeting Server ne met pas à jour l'état Jabber. Si l'utilisateur Jabber a défini son état sur « NPD - Ne pas déranger » avant de se connecter à la téléconférence de l'application Web, le serveur de téléconférence ne met pas à jour l'état Jabber. Si l'utilisateur met à jour manuellement l'état Jabber à tout moment pendant la téléconférence de l'application Web, le serveur de téléconférence ne remplace pas l'état utilisateur mis à jour manuellement.

CUCM LDAP 3

CUCM LDAP 3

Commentaires

Commentaires