Introduction

Ce document décrit l'outil de téléchargement du centre de contact qui obtient et télécharge des certificats dans la solution Unified Contact Center Enterprise (UCCE).

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- UCCE version 12.6(1)

- Customer Voice Portal (CVP) version 12.6(1)

- Messagerie instantanée et messagerie d'entreprise (ECE) version 12.6(1)

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de logiciel suivantes :

- UCCE 12.6(1)

- CVP 12.6(1)

- CEE 12.6 1)

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

Dans la solution UCCE/PCCE de 12.x, tous les périphériques sont contrôlés via un panneau de verre unique (SPOG) hébergé sur le serveur principal de la station de travail Admin (AW). En raison de la conformité à la gestion de la sécurité (SRC) dans les versions PCCE 12.X, toutes les communications entre SPOG et les autres serveurs de la solution s'effectuent strictement via le protocole HTTP sécurisé.

Les certificats sont utilisés afin d'assurer une communication sécurisée et transparente entre SPOG et les autres périphériques. Dans un environnement de certificats auto-signés, l'échange de certificats entre les serveurs devient une nécessité. Cet échange de certificat est également nécessaire pour activer les nouvelles fonctionnalités présentes dans les versions 12.5 et 12.6, telles que les licences Smart, Webex Experience Management (WXM) et Customer Virtual Assistant (CVA).

Problème

L'échange de certificats peut être une tâche difficile pour les personnes qui ne connaissent pas le javakeytool, en particulier lorsque des certificats en libre-service sont utilisés.

Des actions incorrectes peuvent entraîner des problèmes de configuration et d'intégrité de la solution.

Les certificats peuvent être expirés et leur renouvellement constitue un autre défi.

Solution

L'article contient un lien vers l'outil Contact Center Uploader Tool (CCUT) écrit en Java qui vous aide dans cette tâche.

L'outil peut se connecter à la base de données UCCE ou à l'hôte ESXi, obtenir les données sur tous les hôtes à partir de là, obtient un certificat de chaque hôte et le télécharge vers le magasin de confiance cacerts java.

Remarque : l'outil est créé par les ingénieurs du TAC Cisco et il n'y a pas d'assistance officielle. Vous pouvez utiliser ccut@cisco.com pour obtenir des commentaires, poser des questions et résoudre des problèmes.

Mode UCCE/PCCE

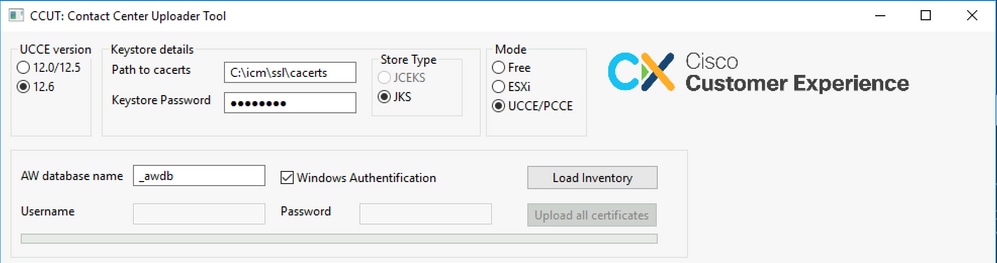

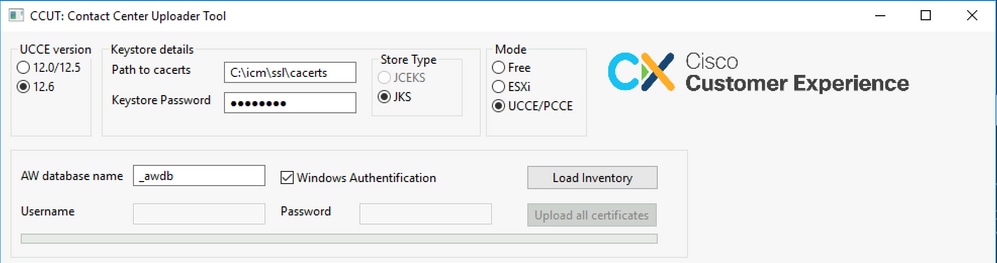

La fenêtre d'application principale de l'outil en mode UCCE/PCCE est dans l'image :

AW database name: indiquez le nom de la base de données AW, de l'enregistreur ou de la base de données pcceinventory. Les tables t_Machine... doivent contenir des données.

Si l'outil s'exécute sur l'hôte UCCE où le composant de base de données n'est pas installé, le nom du serveur SQL (Structured Query Language) distant peut être ajouté en tant que préfixe au nom de la base de données.

Par exemple AWHDS-A\pcce_awdb

Ceci s'applique aux machines de passerelle d'accès aux périphériques (PG) ou de routeur.Username et Password pour l'utilisateur SQL disposant du droit d'accès pour lire les données de la base de données. Vérifiez la Windows Authentification pour utiliser l'authentification Windows intégrée au lieu de SQL.UCCE version: correctif du fichier cacerts dépend de la version installée d'UCCE.Path to cacerts: Emplacement du fichier cacerts. Dans UCCE 12.6.X, le système utilise C:\icm\ssl\cacerts, UCCE 12.5 utilise le magasin de confiance Java par défaut (%CCE_JAVA_HOME%\lib\security\cacert).Keystore Password: le mot de passe par défaut pour le cacerts store est changeit.Store Type: UCCE utilise le type JKS du magasin, tandis que CVP utilise JCEKS.Load Inventory button : L'outil se connecte à la base de données mentionnée et affiche les données d'inventaire.Upload all certificates button : le bouton est disponible une fois que l'outil a récupéré les données de la base de données.

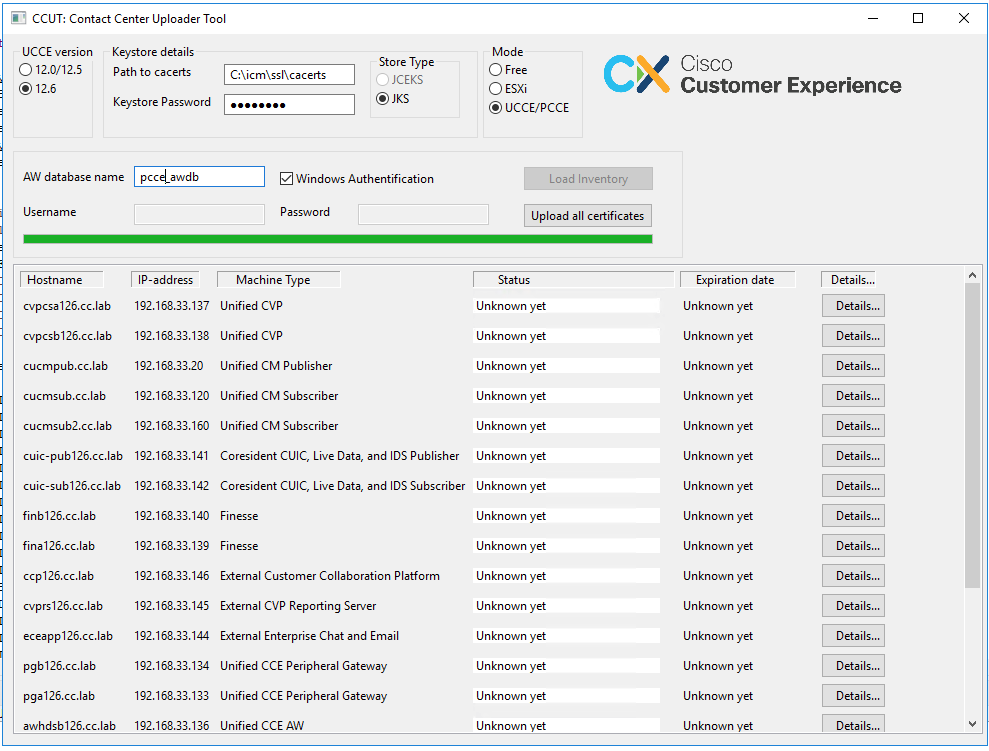

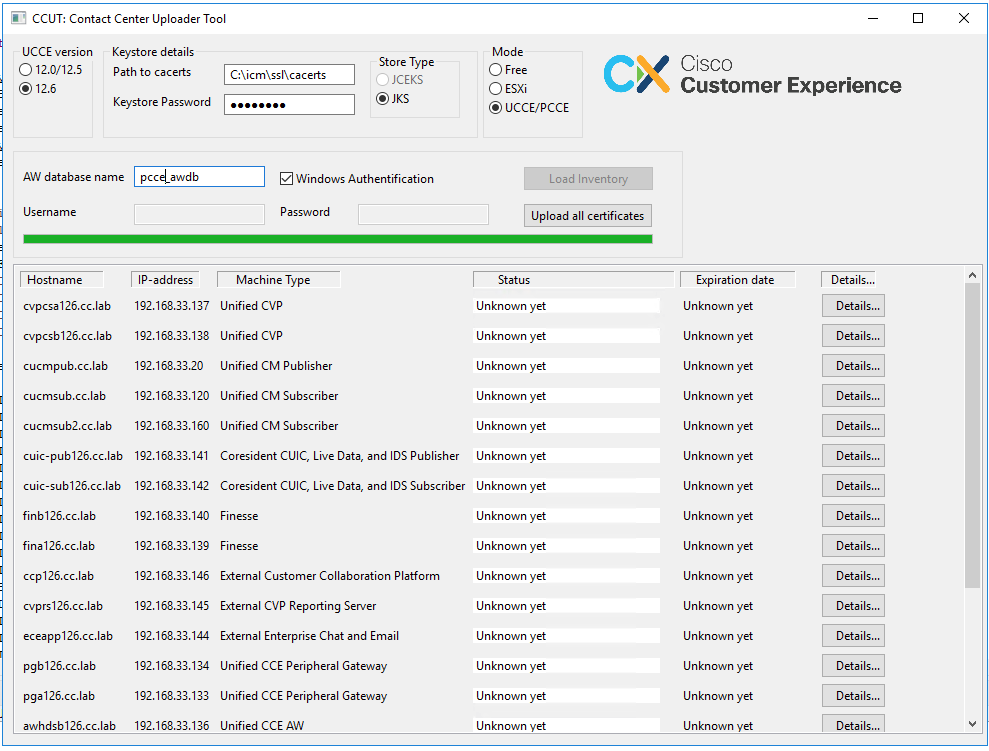

Exemple des données chargées dans l'image :

Les données d'inventaire se composent de 6 colonnes :

- Nom de l'hôte

- Adresse IP

- Type de machine

- État des données du certificat ou des détails de l'erreur

- Date d'expiration du certificat

- Détails

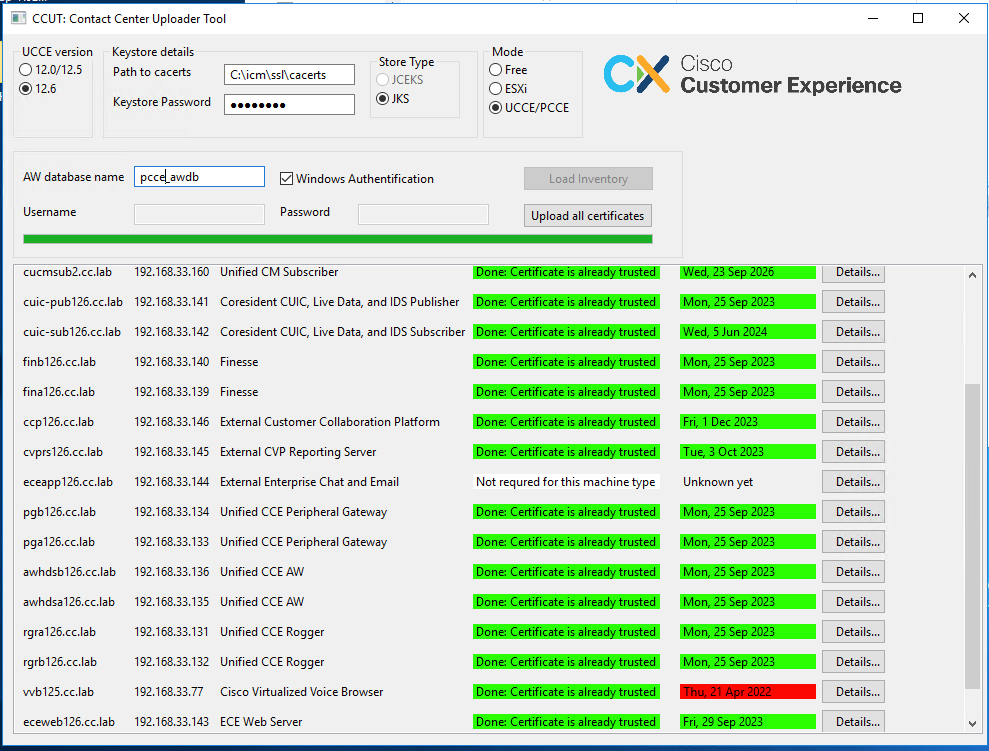

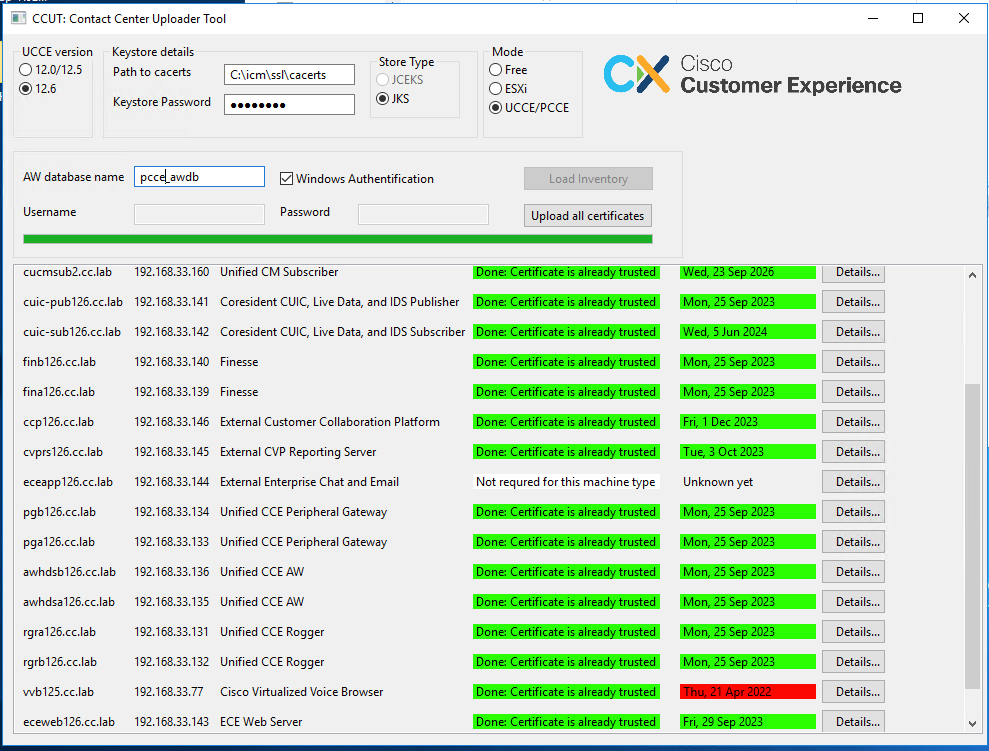

Les résultats du bouton Upload all Certificates :

Chaque ligne marquée comme verte est un succès.

La ligne rouge ou jaune nécessite votre attention.

Mode ESXi

Le mode ESXi peut être utilisé pour une nouvelle installation PCCE/UCCE lorsque l'inventaire n'est pas encore configuré et que les tables t_Machine... ne contiennent aucune donnée.

L'outil se connecte à l'hôte ESXi et obtient les données sur toutes les machines virtuelles à partir de là.

Il demande le nom de la machine virtuelle (VM), les annotations de la machine virtuelle et le nom d'hôte au système d'exploitation invité.

Les annotations de machine virtuelle permettent d'identifier le type de machine.

Les outils VmWare doivent être exécutés sur les machines virtuelles. Sinon, le nom d'hôte n'est pas renseigné.

L'outil en mode ESXi se trouve dans l'image :

Remarque : VCenter n'est pas pris en charge pour les connexions.

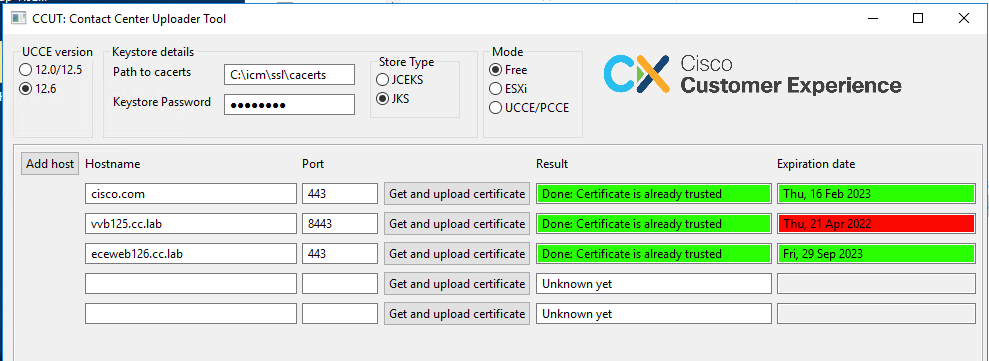

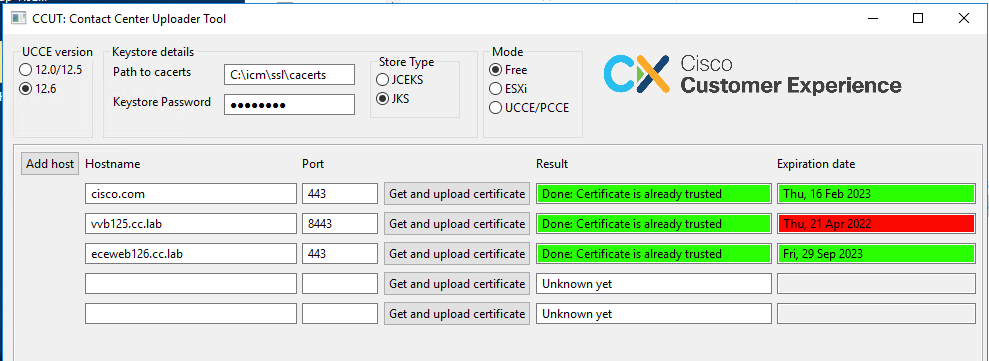

Mode libre

Un autre mode de l'outil est le mode Libre.

Il n'est pas nécessaire de disposer d'une base de données UCCE et l'outil peut être utilisé pour télécharger des certificats vers CVP ou ECE.

Exemples d'utilisation :

- Obtenez et téléchargez un certificat de service Web tiers vers CVP.

- Obtenir et télécharger les certificats des serveurs de messagerie sur le serveur des services ECE.

- Obtenir et télécharger des certificats IDS (Intrusion Detection System) sur le serveur d'applications ECE.

Remarque : l'outil ne peut pas télécharger de certificats vers le fichier CVP .keystore en raison de certaines restrictions.

Un exemple de l'outil en mode Libre est dans l'image :

Exécuter l'outil

Téléchargez l'outil de téléchargement Contact Center.

Extrayez le fichier d'archive téléchargé.

Le fichier Launcher contient les chemins d'accès au jar et à Java.

Si nécessaire, mettez à jour le chemin vers Java et le fichier jar.

Ouvrez l'invite de commandes (cmd) avec des autorisations d'administrateur.

Accédez au dossier extrait par la commande cd et exécutez LauncherX86.bat pour démarrer l'outil.

Attention : effectuez toujours une sauvegarde du fichier du magasin de confiance.

Détails techniques

- L'outil se connecte à l'hôte et vérifie si le certificat est approuvé ou non. S'il n'est pas approuvé, le certificat est téléchargé.

- Le certificat est téléchargé avec l'alias util-[hostname]-[port], par exemple util-vvb125.cc.lab-8443.

- Un hôte peut envoyer plusieurs certificats. Dans ce cas, l'outil télécharge tous ces certificats en tant que préfixes racine et/ou intermédiaires.

- L'outil est compilé avec java 1.8.

- L'outil se connecte à la base de données par localhost:1433 par défaut.

- La résolution d'écran minimale est 1024x768. Le mode évolutif n'est pas pris en charge.

Commentaires

Commentaires