Configurer le protocole RTP sécurisé dans Contact Center Enterprise

Options de téléchargement

-

ePub (1.3 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (2.2 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit comment sécuriser le trafic SRTP (Real-time Transport Protocol) dans le flux d'appels complet de Contact Center Enterprise (CCE).

Conditions préalables

La génération et l'importation de certificats n'étant pas couvertes par ce document, les certificats pour Cisco Unified Communication Manager (CUCM), Customer Voice Portal (CVP) Call Server, Cisco Virtual Voice Browser (CVVB) et Cisco Unified Border Element (CUBE) doivent être créés et importés dans les composants respectifs. Si vous utilisez des certificats auto-signés, l'échange de certificats doit être effectué entre différents composants.

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- CCE

- CVP

- CUBE

- CUCM

- CVVB

Composants utilisés

Les informations contenues dans ce document sont basées sur Package Contact Center Enterprise (PCCE), CVP, CVVB et CUCM version 12.6, mais elles s'appliquent également aux versions précédentes.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Configurer

Remarque : dans le flux d'appels complet du centre de contact, pour activer le protocole RTP sécurisé, les signaux SIP sécurisés doivent être activés. Par conséquent, les configurations de ce document permettent à la fois le protocole SIP sécurisé et le protocole SRTP.

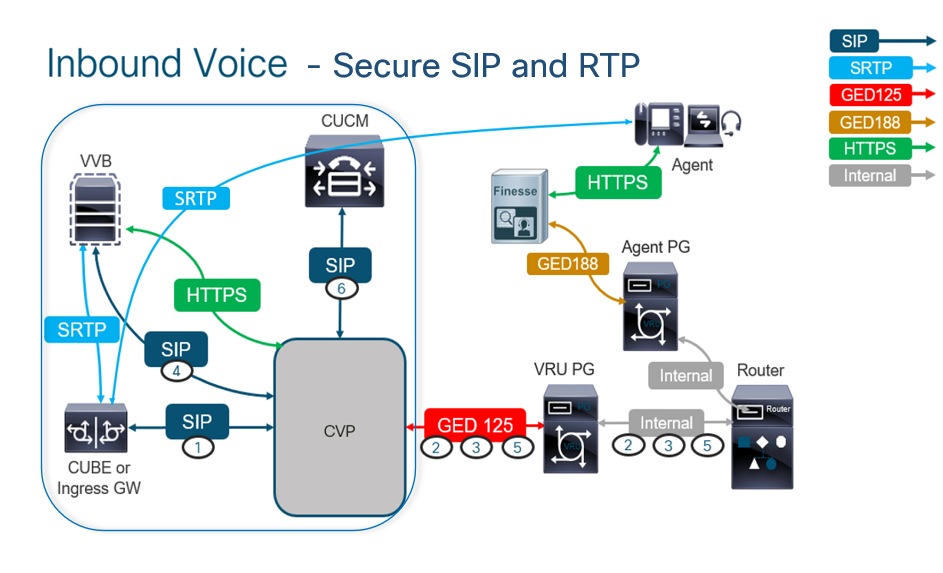

Le schéma suivant montre les composants impliqués dans les signaux SIP et RTP dans le flux d'appels complet du centre de contact. Lorsqu'un appel vocal arrive sur le système, il arrive d'abord via la passerelle d'entrée ou CUBE. Commencez donc les configurations sur CUBE. Configurez ensuite CVP, CVVB et CUCM.

Tâche 1 : Configuration sécurisée de CUBE

Dans cette tâche, vous allez configurer CUBE pour sécuriser les messages de protocole SIP et RTP.

Configurations requises :

- Configurer un point de confiance par défaut pour l'UA SIP

- Modifier les terminaux de numérotation dial-peer pour utiliser TLS et SRTP

Étapes :

- Ouvrez une session SSH sur CUBE.

- Exécutez ces commandes pour que la pile SIP utilise le certificat CA du CUBE. CUBE établit une connexion SIP TLS de/vers CUCM (198.18.133.3) et CVP (198.18.133.13) :

Conf t Sip-ua Transport tcp tls v1.2 crypto signaling remote-addr 198.18.133.3 255.255.255.255 trustpoint ms-ca-name crypto signaling remote-addr 198.18.133.13 255.255.255.255 trustpoint ms-ca-name exit

- Exécutez ces commandes pour activer TLS sur le terminal de numérotation dial-peer sortant vers CVP. Dans cet exemple, la balise dial-peer 6000 est utilisée pour acheminer les appels vers CVP :

Conf t dial-peer voice 6000 voip session target ipv4:198.18.133.13:5061 session transport tcp tls srtp exit

Tâche 2 : Configuration sécurisée de CVP

Dans cette tâche, configurez le serveur d'appels CVP pour sécuriser les messages de protocole SIP (SIP TLS).

Étapes :

- Connectez-vous au

UCCE Web Administration. - Naviguez jusqu'à

Call Settings > Route Settings > SIP Server Group.

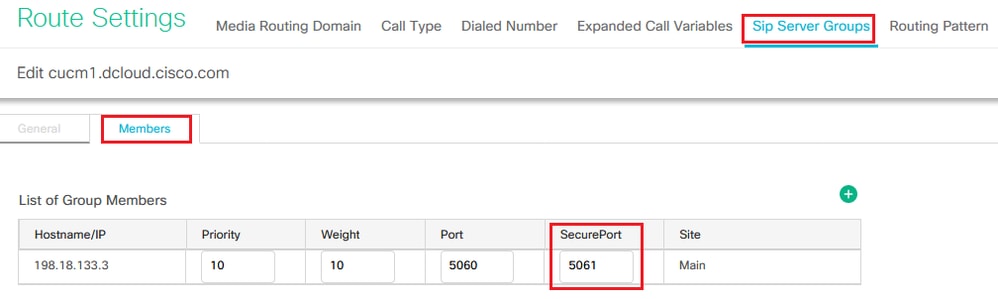

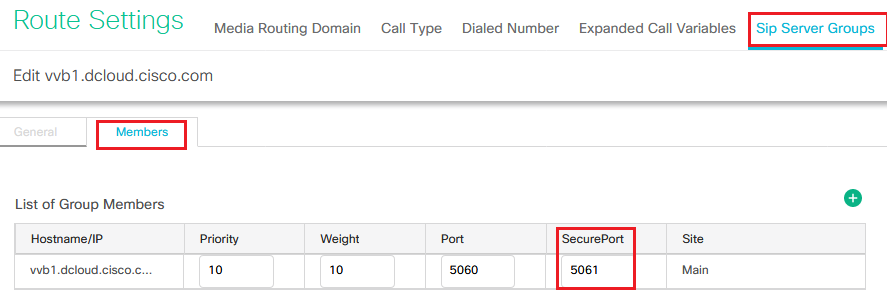

Selon vos configurations, vous avez configuré des groupes de serveurs SIP pour CUCM, CVVB et CUBE. Vous devez définir les ports SIP sécurisés sur 5061 pour chacun d'entre eux. Dans cet exemple, les groupes de serveurs SIP suivants sont utilisés :

cucm1.dcloud.cisco.compour CUCMvvb1.dcloud.cisco.compour CVVBcube1.dcloud.cisco.compour CUBE

- Cliquer

cucm1.dcloud.cisco.com, puis dans leMembersqui affiche les détails des configurations de groupe de serveurs SIP. JeuSecurePortpar5061et cliquez surSave.

- Cliquer

vvb1.dcloud.cisco.comet ensuite dans leMembers, définissez l'optionSecurePortpar5061et cliquez surSave.

Tâche 3 : Configuration sécurisée de CVVB

Dans cette tâche, configurez CVVB pour sécuriser les messages de protocole SIP (SIP TLS) et SRTP.

Étapes :

- Ouvrez le

Cisco VVB Admins'affiche. - Naviguez jusqu'à

System > System Parameters.

- Sur la page

Security Parameters, sélectionnezEnablepourTLS (SIP). Conservez laSupported TLS(SIP) version as TLSv1.2et choisissezEnablepourSRTP.

- Cliquer

Update. CliquerOklorsque vous êtes invité à redémarrer le moteur CVVB.

- Ces modifications nécessitent un redémarrage du moteur Cisco VVB. Pour redémarrer le moteur VVB, accédez à la page

Cisco VVB Serviceability, puis cliquez surGo.

- Naviguez jusqu'à

Tools > Control Center – Network Services.

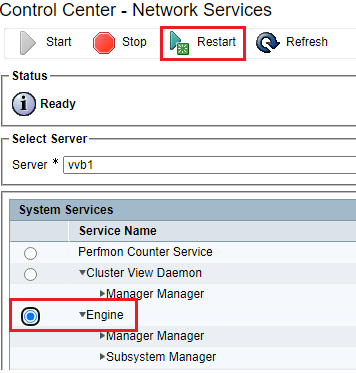

- Choisir

Engineet cliquez surRestart.

Tâche 4 : Configuration sécurisée de CUCM

Afin de sécuriser les messages SIP et RTP sur CUCM, effectuez ces configurations :

- Définir le mode de sécurité CUCM sur Mixed Mode

- Configuration des profils de sécurité de la ligne principale SIP pour CUBE et CVP

- Associer des profils de sécurité de liaison SIP aux liaisons SIP respectives et activer SRTP

- Communication des périphériques des agents sécurisés avec CUCM

Définir le mode de sécurité CUCM sur Mixed Mode

CUCM prend en charge deux modes de sécurité :

- Mode non sécurisé (mode par défaut)

- Mode mixte (mode sécurisé)

Étapes :

- Connectez-vous à l'interface d'administration de CUCM.

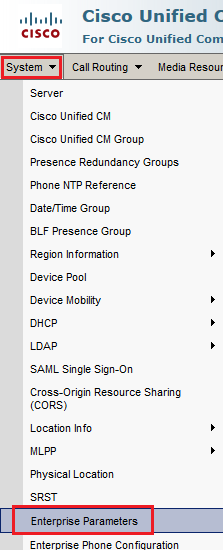

- Lorsque vous vous connectez à CUCM, vous pouvez accéder à

System > Enterprise Parameters.

- Sous la

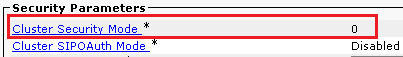

Security Parameters, vérifiez si laCluster Security Modeest défini sur0.

- Si le mode de sécurité du cluster est défini sur 0, cela signifie que le mode de sécurité du cluster est défini sur non sécurisé. Vous devez activer le mode mixte à partir de l'interface de ligne de commande.

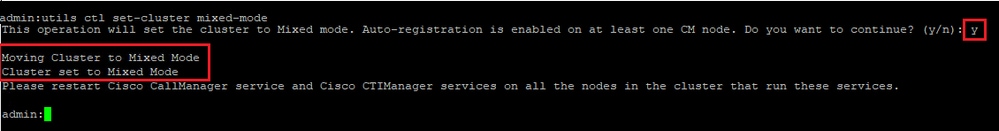

- Ouvrez une session SSH sur le CUCM.

- Une fois la connexion à CUCM via SSH réussie, exécutez cette commande :

utils ctl set-cluster mixed-mode

- Type

yet cliquez surEnterlorsque vous y êtes invité. Cette commande définit le mode de sécurité du cluster sur le mode mixte.

- Pour que les modifications prennent effet, redémarrez l'

Cisco CallManageret laCisco CTIManagerservices. - Afin de redémarrer les services, naviguez et connectez-vous à

Cisco Unified Serviceability.

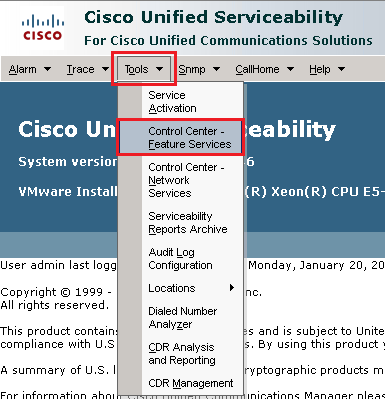

- Une fois la connexion établie, accédez à

Tools > Control Center – Feature Services.

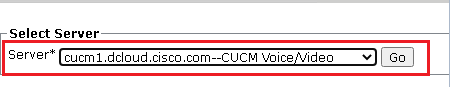

- Sélectionnez le serveur, puis cliquez sur

Go.

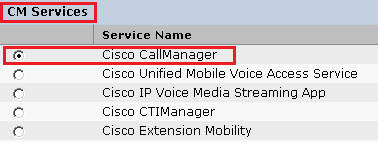

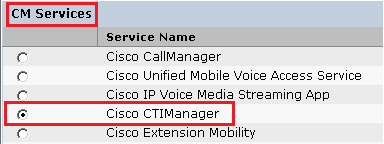

- Sous Services CM, sélectionnez le

Cisco CallManager, puis cliquez surRestarten haut de la page.

- Confirmez le message contextuel et cliquez sur

OK. Attendez que le service redémarre correctement.

- Après le redémarrage réussi de

Cisco CallManager, sélectionnez la commandeCisco CTIManagerpuis cliquez surRestartbouton de redémarrageCisco CTIManagerservice.

- Confirmez le message contextuel et cliquez sur

OK. Attendez que le service redémarre correctement.

- Après le redémarrage réussi des services, afin de vérifier que le mode de sécurité du cluster est défini sur le mode mixte, accédez à l'administration de CUCM comme expliqué à l'étape 5. et vérifiez ensuite la

Cluster Security Mode. Maintenant, il doit être défini sur1.

Configuration des profils de sécurité de la ligne principale SIP pour CUBE et CVP

Étapes :

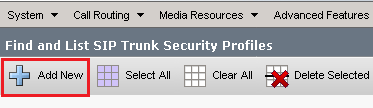

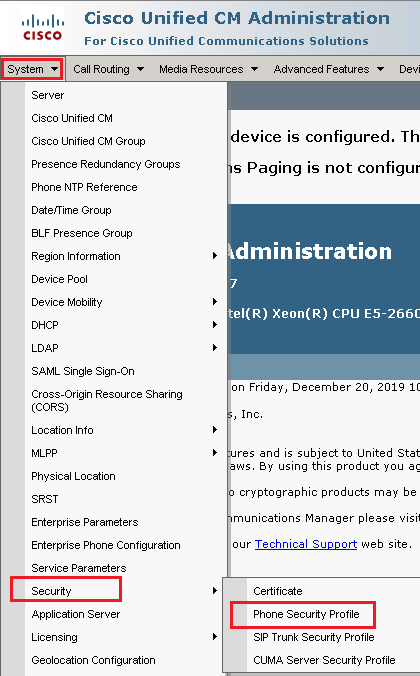

- Connectez-vous à l'interface d'administration de CUCM.

- Après vous être connecté à CUCM, accédez à

System > Security > SIP Trunk Security Profileafin de créer un profil de sécurité de périphérique pour CUBE.

- En haut à gauche, cliquez sur Add New pour ajouter un nouveau profil.

- Configurer

SIP Trunk Security Profilecomme cette image, puis cliquez surSaveen bas à gauche de la page.

5. Assurez-vous de définir le Secure Certificate Subject or Subject Alternate Name au nom commun (CN) du certificat CUBE car il doit correspondre.

6. Cliquez sur Copy et de modifier le Name par SecureSipTLSforCVP. Changement Secure Certificate Subject au CN du certificat du serveur d'appels CVP car il doit correspondre. Cliquer Save s'affiche.

Associer des profils de sécurité de liaison SIP aux liaisons SIP respectives et activer SRTP

Étapes :

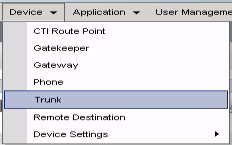

- Sur la page CUCM Administration, accédez à

Device > Trunk.

- Recherchez la ligne principale CUBE. Dans cet exemple, le nom de la liaison CUBE est

vCube, puis cliquez surFind.

- Cliquer

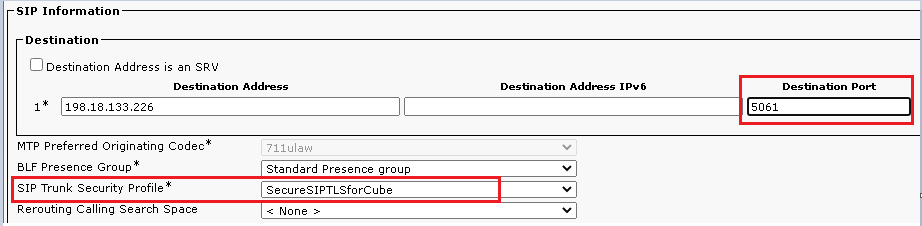

vCUBEpour ouvrir la page de configuration de l'agrégation vCUBE. - Dans

Device Information, cochez la caseSRTP Allowedafin d'activer SRTP.

- Faites défiler jusqu'à

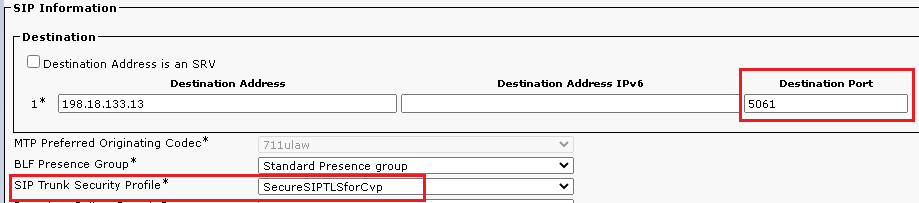

SIP Information, puis modifiez laDestination Portpar5061. - Changement

SIP Trunk Security ProfileparSecureSIPTLSForCube.

- Cliquer

SavepuisRestparsaveet d'appliquer les modifications.

- Naviguez jusqu'à

Device > Trunk, recherchez le trunk CVP, dans cet exemple, le nom du trunk CVP estcvp-SIP-Trunk. CliquerFind.

- Cliquer

CVP-SIP-Trunkpour ouvrir la page de configuration de la liaison CVP. - Dans

Device Informationsection, vérificationSRTP Allowedafin d'activer SRTP.

- Faites défiler jusqu'à

SIP Information, modifiez laDestination Portpar5061. - Changement

SIP Trunk Security ProfileparSecureSIPTLSForCvp.

- Cliquer

SavepuisRestparsaveet d'appliquer les modifications.

Communication sécurisée des périphériques des agents avec CUCM

Afin d'activer les fonctionnalités de sécurité pour un périphérique, vous devez installer un certificat LSC (Locally Significative Certificate) et attribuer le profil de sécurité à ce périphérique. Le LSC possède la clé publique pour le terminal, qui est signée par la clé privée CAPF CUCM. Il n'est pas installé sur les téléphones par défaut.

Étapes :

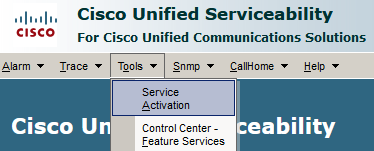

- Se connecter à

Cisco Unified Serviceabilityinterface. - Naviguez jusqu'à

Tools > Service Activation.

- Sélectionnez le serveur CUCM et cliquez sur

Go.

- Chèque

Cisco Certificate Authority Proxy Functionet cliquez surSaveOkpour confirmer.

- Assurez-vous que le service est activé, puis accédez à CUCM Administration.

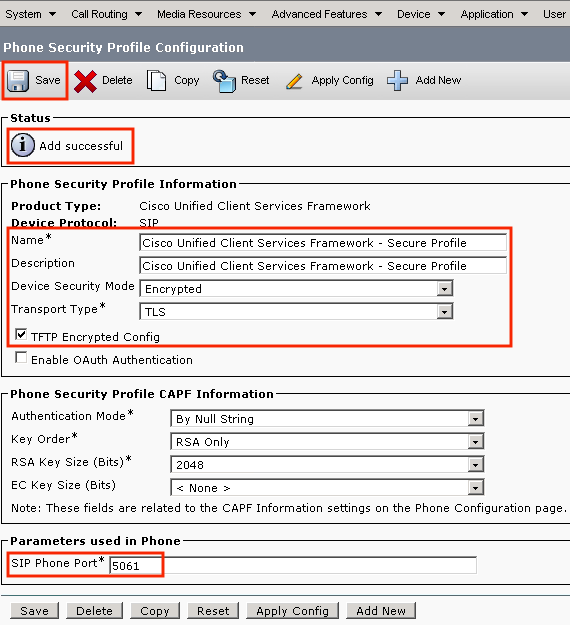

- Une fois la connexion à l'administration CUCM réussie, accédez à

System > Security > Phone Security Profileafin de créer un profil de sécurité de périphérique pour le périphérique agent.

- Recherchez le profil de sécurité correspondant au type de périphérique de votre agent. Dans cet exemple, un téléphone logiciel est utilisé, alors choisissez

Cisco Unified Client Services Framework - Standard SIP Non-Secure Profile. Cliquez sur l'icône Copier afin de copier ce profil.

afin de copier ce profil.

- Renommer le profil en

Cisco Unified Client Services Framework - Secure Profile. Cmodifiez les paramètres comme dans cette image, puis cliquez surSaveen haut à gauche de la page.

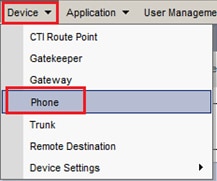

- Une fois le profil de périphérique téléphonique créé, accédez à

Device > Phone.

- Cliquer

Findpour afficher la liste de tous les téléphones disponibles, cliquez sur téléphone de l'agent. - La page Agent phone configuration s'ouvre. Rechercher

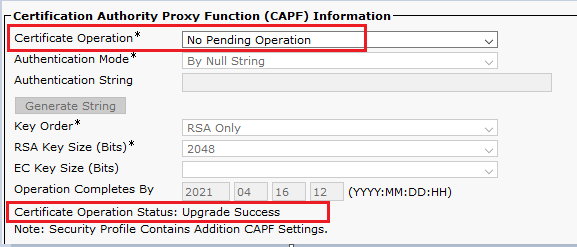

Certification Authority Proxy Function (CAPF) Informationde l'Aide. Afin d'installer LSC, définissezCertificate OperationparInstall/UpgradeetOperation Completes byà une date ultérieure.

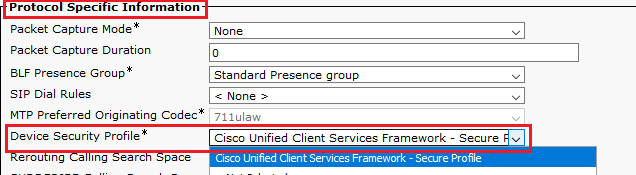

- Rechercher

Protocol Specific Informationet de modifier laDevice Security ProfileparCisco Unified Client Services Framework – Secure Profile.

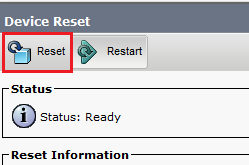

- Cliquer

Saveen haut à gauche de la page. Vérifiez que les modifications ont été enregistrées, puis cliquez surReset.

- Une fenêtre contextuelle s'ouvre, cliquez sur

Resetpour confirmer l'action.

- Une fois que le périphérique agent s'est à nouveau enregistré auprès de CUCM, actualisez la page en cours et vérifiez que le contrôleur LSC est correctement installé. Chèque

Certification Authority Proxy Function (CAPF) Informationsection,Certificate Operationdoit être défini surNo Pending OperationetCertificate Operation Statusest défini surUpgrade Success.

- Reportez-vous aux mêmes étapes de l'étape. 7 - 13 pour sécuriser les périphériques d'autres agents que vous souhaitez utiliser avec les protocoles SIP et RTP sécurisés avec CUCM.

Vérifier

Afin de valider que RTP est correctement sécurisé, effectuez ces étapes :

- Effectuez un appel test au centre de contact et écoutez l'invite IVR.

- Dans le même temps, ouvrez la session SSH sur vCUBE et exécutez cette commande :

show call active voice brief

Conseil : vérifiez si le protocole SRTP est on entre CUBE et VVB (198.18.133.143). Si oui, cela confirme que le trafic RTP entre CUBE et VVB est sécurisé.

- Rendre un agent disponible pour répondre à l'appel.

.

- L'agent est réservé et l'appel est acheminé vers l'agent. Répondez à l'appel.

- L'appel est connecté à l'agent. Retournez à la session SSH vCUBE et exécutez cette commande :

show call active voice brief

Conseil : vérifiez si le protocole SRTP est on entre CUBE et les téléphones des agents (198.18.133.75). Si oui, cela confirme que le trafic RTP entre CUBE et l'agent est sécurisé.

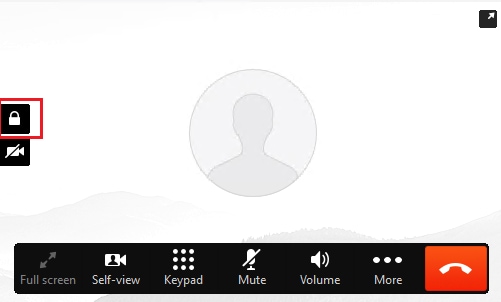

- En outre, une fois l'appel connecté, un verrou de sécurité s'affiche sur le périphérique de l'agent. Cela confirme également que le trafic RTP est sécurisé.

Pour vérifier que les signaux SIP sont correctement sécurisés, référez-vous à l'article Configurer la signalisation SIP sécurisée.

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

21-Dec-2022 |

Première publication |

Contribution d’experts de Cisco

- Mohamed MohassebIngénieur-conseil technique

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires