Centre de contact SSO avec le fournisseur d'identité d'Okta

Options de téléchargement

-

ePub (155.1 KB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (174.9 KB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Contenu

Introduction

Ce document décrit la configuration de la gestion d'identité (id) et le fournisseur d'identité (IDP) pour simple basé par nuage d'Okta se connectent (SSO).

| Produit | Déploiement |

| UCCX | Co-résident |

| PCCE | Co-résident avec CUIC (centre d'intelligence de Cisco Unified) et LD (données vivantes) |

| UCCE | Co-résident avec CUIC et LD pour les déploiements 2k. Autonome pour les déploiements 4k et 12k. |

Conditions préalables

Exigences

Cisco recommande de posséder des connaissances sur ces sujets :

- Cisco Unified Contact Center Express, Cisco Unified Contact Center Enterprise (UCCE), ou Contact Center Enterprise emballé (PCCE)

- Langage SAML (SAML) 2.0

- Okta

Composants utilisés

- UCCE 11.6

- Okta

Note: Ce document met en référence UCCE dans les captures d'écran et les exemples, toutefois la configuration est semblable en ce qui concerne la gestion d'identité de Cisco (UCCX/UCCE/PCCE) et l'IDP.

Les informations contenues dans ce document ont été créées à partir des périphériques d'un environnement de laboratoire spécifique. Tous les périphériques utilisés dans ce document ont démarré avec une configuration effacée (par défaut). Si votre réseau est opérationnel, assurez-vous que vous comprenez l'effet potentiel de toute commande.

Configurez Okta comme fournisseur de gestion d'identité

Étape 1. Ouvrez une session à la page Web de gestion d'identité (id) et naviguez vers des configurations et téléchargez les métadonnées classent en cliquant sur Download le fichier de métadonnées.

Étape 2. Ouvrez une session au serveur d'Okta et sélectionnez l'onglet d'admin.

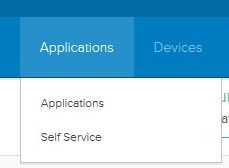

Étape 3. Du tableau de bord d'Okta, applications choisies > applications.

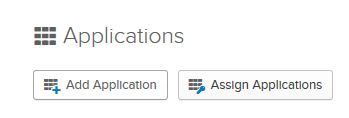

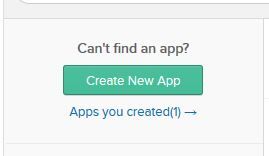

Étape 4. Le clic créent un nouvel app pour créer une nouvelle application personnalisée utilisant l'assistant.

Étape 5. Sur la création une nouvelle fenêtre d'intégration d'applications, parce que le Web choisi de plate-forme sur la liste déroulante et le SAML choisi 2.0 comme méthode de connecter et choisi créent.

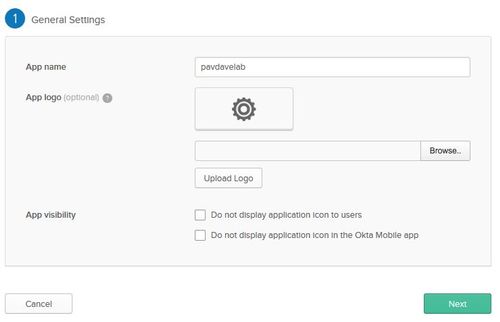

Étape 6. Écrivez le nom d'app et cliquez sur Next.

Étape 7. Sur l'intégration SAML, créez la page SAML écrivent les détails.

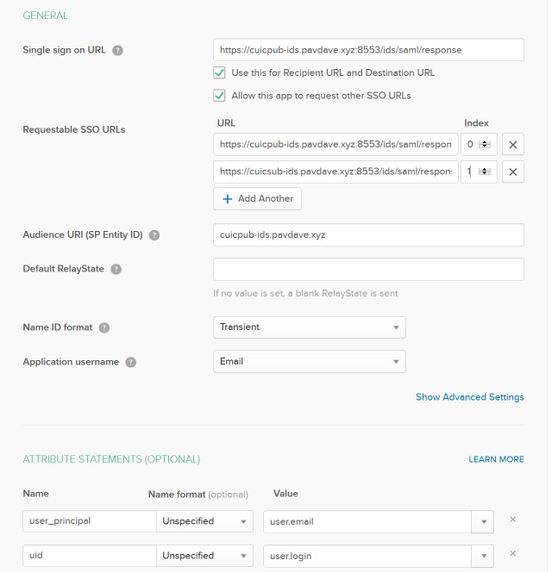

- Simple connectez-vous l'URL - Des métadonnées classez, écrivez l'URL spécifié dedans en tant qu'index 0 d'AssertionConsumerService.

<AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://cuicpub-ids.pavdave.xyz:8553/ids/saml/response" index="0" isDefault="true"/>

- Utilisez ceci pour l'URL de destinataire et l'URL de destination - vérifiez cette option d'activer apparier du destinataire et de la destination URLs

- Permettez à cet app pour demander l'autre SSO URLs - vérifiez cette option si vous avez de plusieurs Noeuds d'id dans votre déploiement et vouloir permettre des demandes de l'autre SSO URLs sans compter que les id Publisher.

- Requestable SSO URLs — Ce champ apparaît seulement si vous cochez la case ci-dessus. Vous pouvez écrire SSO URLS pour vos autres Noeuds. Vous pouvez trouver l'ACS URLs dans les métadonnées classez en recherchant toutes les adresses d'AssertionConsumerService (ACS) qui utilisent l'attache HTTP-POST. Ajoutez ces détails pour ce champ. Cliquez sur l'ajouter un autre bouton pour ajouter le multiple URLs.

- L'URI de public (ID d'entité de fournisseur de services) - des métadonnées classe, introduit l'adresse d'entityID.

<?xml version="1.0" encoding="UTF-8"?><EntityDescriptor xmlns="urn:oasis:names:tc:SAML:2.0:metadata" entityID="cuicpub-ids.pavdave.xyz">

- RelayState par défaut - Laissez ce champ vide.

- Format d'ID de nom - Choisissez la coupure de la liste déroulante.

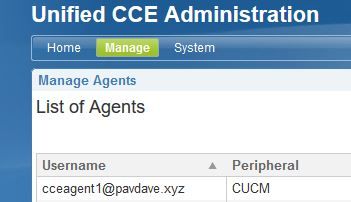

- Nom d'utilisateur d'application - Choisissez le format de nom d'utilisateur qui apparie le nom d'utilisateur configuré dans la gestion d'Unified CCE > gèrent > des agents.

Note: Ce tir d'écran est spécifique à UCCE/PCCE.

Étape 8. Ajoutez les déclarations d'attribut requis.

- uid - Identifie l'utilisateur authentifié dans la demande envoyée aux applications

- user_principal - Identifie le royaume d'authentification de l'utilisateur dans l'assertion envoyée à la gestion d'identité de Cisco

.

Étape 9. Prochain choisi.

Étape 10. Choisi « je suis un fournisseur de logiciels. Je voudrais intégrer mon app avec Okta » et cliquer sur Finish.

Étape 11. Sur le téléchargement d'onglet de connecter les métadonnées de fournisseur d'identité.

Étape 12. Ouvrez les métadonnées téléchargées classent et changent les deux lignes de NameIDFormat au suivant et sauvegardent le fichier.

<md:NameIDFormat>urn:oasis:names:tc:SAML:2.0:nameid-format:transient</md:NameIDFormat>

Configurez la gestion d'identité

Étape 1. Naviguez vers votre serveur de gestion d'identité.

Étape 2. Configurations de clic.

Étape 3. Cliquez sur Next.

Étape 4. Les métadonnées de téléchargement classent téléchargé d'Okta et cliquent sur Next.

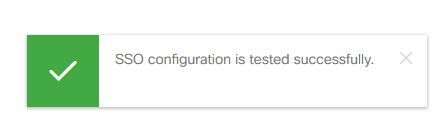

Étape 5. Installation du test SSO de clic. Une nouvelle fenêtre incitera une procédure de connexion à authentifier à Okta. Une procédure de connexion réussie affichera qu'un coche avec la configuration SSO est testé avec succès sur le coin inférieur droit de l'écran.

Note: Si vous êtes déjà authentifié à Okta vous ne serez pas incité à ouvrir une session de nouveau mais verrez un bref popup tandis que les id vérifie des qualifications.

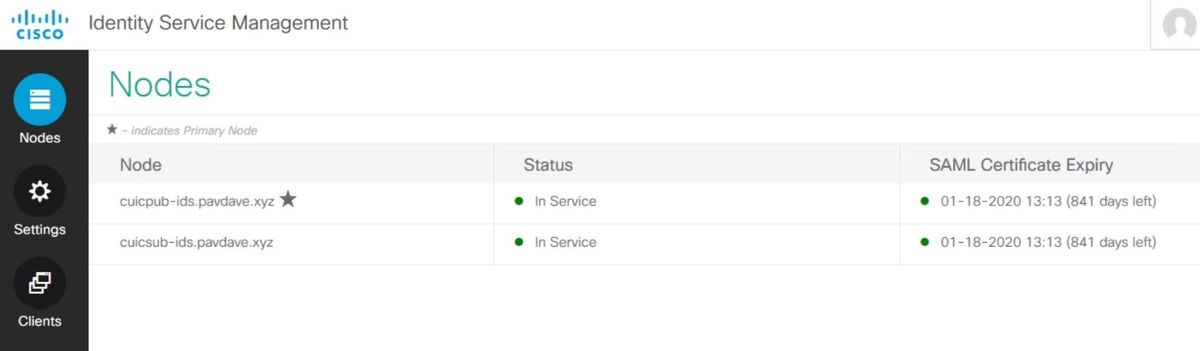

En ce moment la configuration des fournisseurs de gestion d'identité et d'identité est complète et devrait voir les Noeuds en service.

Davantage de configuration pour l'ouverture de session simple

Après la gestion d'identité et l'identité le fournisseur sont configurés, l'étape suivante est d'installer l'ouverture de session simple pour UCCE ou UCCX.

Davantage de lecture

Contribution d’experts de Cisco

- Pavan DaveIngénieur TAC Cisco

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires