Soutien SHA-256 d'UCCX

Options de téléchargement

-

ePub (365.3 KB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (282.1 KB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Contenu

Introduction

Ce document décrit le soutien SHA-256 du Cisco Unified Contact Center Express (UCCX). Le cryptage SHA-1 sera désapprouvé bientôt et tous les navigateurs Web pris en charge pour UCCX commenceront à bloquer des pages Web des serveurs qui offrent des Certificats avec le cryptage SHA-1.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Cisco Unified Contact Center Express (UCCX)

- Gestion de certificat

Annonces de Microsoft et de Mozilla

Mise à jour de la condamnation SHA-1

Continuation pour éliminer les Certificats SHA-1

Dans ces notices, les fabricants de navigateur ont énoncé que les navigateurs afficheront des avertissements bypassable pour les Certificats SHA-1 produits qui sont délivrés avec des dates de ValidFrom après le 1er janvier, 2016.

En outre, le plan en cours de l'enregistrement est de bloquer les sites Web qui utilisent les Certificats SHA-1 après le 1er janvier 2017 indépendamment de l'entrée de ValidFrom dans le certificat. Cependant, avec les attaques récentes qui visent les Certificats SHA-1, ces navigateurs pourraient relever cette chronologie et bloquer les sites Web qui utilisent les Certificats SHA-1 après le 1er janvier 2017 indépendamment de la date de parution de certificat.

Cisco informe des clients lire les annonces en détail et rester à jour sur d'autres annonces de Microsoft et Mozilla sur ce thème.

Quelques versions d'UCCX génèrent les Certificats SHA-1. Si vous accédez à des pages Web UCCX protégées par les Certificats SHA-1, elles pourraient générer un avertissement ou être bloquées selon les dates et les règles remarquables précédemment.

Expérience utilisateur

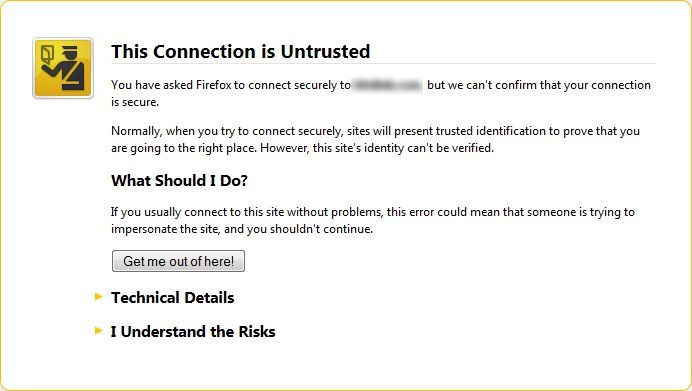

Quand un certificat SHA-1 est détecté, dépendant sur la date de ValidFrom et les règles précédemment énumérées, l'utilisateur pourrait voir un message semblable à ceci :

La personne à charge sur les décisions prises, un utilisateur pourrait ou ne pourrait pas pouvoir sauter cet avertissement.

Considérations UCCX

Ces tables décrivent des stratégies d'incidence et de réduction du certificat SHA-1 pour chaque version d'UCCX actuellement sous la maintenance logicielle.

Notations utilisées dans ce document

| Notation | Description |

|

Déjà pris en charge. Aucune autre action requise. |

|

Le support est disponible, mais la régénération des Certificats est nécessaire. |

|

Le support n'est pas disponible. |

UCCX 11.5

| Gestion UCCX | Gestion CUIC Données vivantes # |

Appareil de bureau de gestion de finesse # | Email et conversation d'agent avec SocialMiner* | Étapes de script de REPOS UCCX | Enregistrement avec MediaSense* 11.5 |

|

| Frais installez |  |

|

|

|

|

|

| Mise à jour de version préalable |

Les Certificats UCCX retiennent l'algorithme des releases plus anciennes. Si généré avec une clé SHA-11 dans des releases plus anciennes, les Certificats auto-signés sont SHA-1 basés et doivent être régénérés. |

Les Certificats du centre d'intelligence UCCX Cisco Unified (CUIC) retiennent l'algorithme des releases plus anciennes. Si généré avec une clé SHA-11 dans des releases plus anciennes, les Certificats auto-signés sont SHA-1 basés et doivent être régénérés. |

Les Certificats de finesse UCCX retiennent l'algorithme des releases plus anciennes. Si généré avec une clé SHA-11 dans des releases plus anciennes, les Certificats auto-signés sont SHA-1 basés et doivent être régénérés. |

Les Certificats de SocialMiner et UCCX retiennent l'algorithme des releases plus anciennes. Si généré avec une clé SHA-11 dans des releases plus anciennes, les Certificats auto-signés sont SHA-1 basés et doivent être régénérés. |

UCCX ne rejettera pas un web server distant qui utilise les Certificats SHA-1 en tant qu'élément de la transmission figurative de transfert d'état (REPOS). Les étapes de REPOS fonctionneront après que les Certificats soient régénérés sur l'UCCX. |

Les Certificats de MediaSense et UCCX retiennent l'algorithme des releases plus anciennes. Si généré avec une clé SHA-11 dans des releases plus anciennes, les Certificats auto-signés sont SHA-1 basés et doivent être régénérés. |

Note: le *The a régénéré MediaSense et des certificats de SocialMiner doivent être réimportés dans UCCX.

Note: les actions distinctes de #No sont nécessaires pour la finesse et le CUIC. Les Certificats sont régénérés seulement une fois à la page de gestion de plate-forme UCCX.

UCCX 11.0(1)

| Gestion UCCX | Données vivantes de gestion CUIC # | Appareil de bureau de gestion de finesse # | Email et conversation d'agent avec SocialMiner ** | Étapes de script de REPOS UCCX | Enregistrement avec MediaSense ** 11.0* et 10.5* | |

| Frais installez |

Par défaut tous les frais auto-signés installent des Certificats sont les Certificats SHA-1 et doivent être régénérés. |

Par défaut tous les frais auto-signés installent des Certificats sont les Certificats SHA-1 et doivent être régénérés. |

Par défaut tous les frais auto-signés installent des Certificats sont les Certificats SHA-1 et doivent être régénérés. |

Par défaut tous les frais auto-signés installent des Certificats sont les Certificats SHA-1 et doivent être régénérés. |

UCCX ne rejettera pas un web server distant qui utilise les Certificats SHA-1 en tant qu'élément de la transmission de REPOS. Les étapes de REPOS fonctionneront après que les Certificats soient régénérés sur l'UCCX. |

Le certificat auto-signé par par défaut est SHA-1. Le certificat de régénération ne fournit pas une option pour SHA-256. |

| Mise à jour de version préalable |

Les Certificats UCCX retiennent l'algorithme des releases plus anciennes. Si généré avec une clé SHA-11 dans des releases plus anciennes, les Certificats auto-signés sont SHA-1 basés et doivent être régénérés. |

Les Certificats UCCX CUIC retiennent l'algorithme des releases plus anciennes. Si généré avec une clé SHA-11 dans des releases plus anciennes, les Certificats auto-signés sont SHA-1 basés et doivent être régénérés. |

Les Certificats de finesse UCCX retiennent l'algorithme des releases plus anciennes. Si généré avec une clé SHA-11 dans des releases plus anciennes, les Certificats auto-signés sont SHA-1 basés et doivent être régénérés. |

Les Certificats de SocialMiner et UCCX retiennent l'algorithme des releases plus anciennes. Si généré avec une clé SHA-11 dans des releases plus anciennes, les Certificats auto-signés sont SHA-1 basés et doivent être régénérés. |

UCCX ne rejettera pas un web server distant qui utilise les Certificats SHA-1 en tant qu'élément de la transmission de REPOS. Les étapes de REPOS fonctionneront après que les Certificats soient régénérés sur l'UCCX. |

Le certificat auto-signé par par défaut est SHA-1. Le certificat de régénération ne fournit pas une option pour SHA-256. |

Note: L'offre spéciale d'ingénierie de *An (es) sera libérée afin de permettre à MediaSense 10.5 et 11.0 pour générer et recevoir les Certificats SHA-256.

Note: ** Les certificats régénérés de MediaSense et de SocialMiner doivent être réimportés dans UCCX.

Note: les actions distinctes de #No sont nécessaires pour la finesse et le CUIC. Les Certificats sont régénérés seulement une fois à la page de gestion de plate-forme UCCX.

UCCX 10.5 et 10.6

| Gestion UCCX | Données vivantes de gestion CUIC # | Appareil de bureau de gestion de finesse # | Email et conversation d'agent avec SocialMiner* | Étapes de script de REPOS UCCX | Enregistrement avec le *** de MediaSense 10.0**/10.5** | |

| Frais installez |

Par défaut tous les frais auto-signés installent des Certificats sont les Certificats SHA-1 et doivent être régénérés. |

Par défaut tous les frais auto-signés installent des Certificats sont les Certificats SHA-1 et doivent être régénérés. |

Par défaut tous les frais auto-signés installent des Certificats sont les Certificats SHA-1 et doivent être régénérés. |

Le soutien SHA-256 de l'email d'agent et la conversation sont disponibles seulement dans SocialMiner (SM) v11 et SM v11 n'est pas compatible avec UCCX v10.x. |

UCCX ne rejettera pas un web server distant qui utilise les Certificats SHA-1 en tant qu'élément de la transmission de REPOS. Les étapes de REPOS fonctionneront après que les Certificats soient régénérés sur l'UCCX. |

Le certificat auto-signé par par défaut est SHA-1. Le certificat de régénération ne fournit pas une option pour SHA-256. |

| Mise à jour de version préalable |

Les Certificats retiennent l'algorithme des releases plus anciennes. Si généré avec une clé SHA-11 dans des releases plus anciennes, les Certificats auto-signés sont SHA-1 basés et doivent être régénérés. |

Les Certificats retiennent l'algorithme des releases plus anciennes. Si généré avec une clé SHA-11 dans des releases plus anciennes, les Certificats auto-signés sont SHA-1 basés et doivent être régénérés. |

Les Certificats retiennent l'algorithme des releases plus anciennes. Si généré avec une clé SHA-11 dans des releases plus anciennes, les Certificats auto-signés sont SHA-1 basés et doivent être régénérés. |

Le soutien SHA-256 de l'email d'agent et la conversation sont disponibles seulement dans le SM v11 et le SM v11 n'est pas compatible avec UCCX v10.x. |

UCCX ne rejettera pas un web server distant qui utilise les Certificats SHA-1 en tant qu'élément de la transmission de REPOS. Les étapes de REPOS fonctionneront après que les Certificats soient régénérés sur l'UCCX. |

Le certificat auto-signé par par défaut est SHA-1. Le certificat de régénération ne fournit pas une option pour SHA-256. |

Note: L'offre spéciale d'ingénierie de *An sera libérée afin de permettre à SocialMiner 10.6 pour générer et recevoir les Certificats SHA-256.

Note: ** Une offre spéciale d'ingénierie (es) sera libérée afin de permettre à MediaSense 10.0 et 10.5 pour générer et recevoir les Certificats SHA-256.

Note: Le *** les certificats régénérés de MediaSense et de SocialMiner doit être réimporté dans UCCX.

Note: les actions distinctes de #No sont nécessaires pour la finesse et le CUIC. Les Certificats sont régénérés seulement une fois à la page de gestion de plate-forme UCCX.

UCCX 10.0

| Gestion UCCX ** | Données vivantes de gestion CUIC # | Appareil de bureau de gestion de finesse # | Conversation d'agent avec SocialMiner* | Étapes de script de REPOS UCCX | Enregistrement avec le *** 10.0** de MediaSense | |

| Frais installez |

Le certificat auto-signé par par défaut est SHA-1. Le certificat de régénération ne fournit pas une option pour SHA-256. |

Le certificat auto-signé par par défaut est SHA-1. Le certificat de régénération ne fournit pas une option pour SHA-256. |

Le certificat auto-signé par par défaut est SHA-1. Le certificat de régénération ne fournit pas une option pour SHA-256. |

Le soutien SHA-256 de l'agent que la conversation est disponible seulement dans le SM v11 et le SM v11 n'est pas compatible avec UCCX v10.x. |

UCCX ne rejettera pas un web server distant qui utilise les Certificats SHA-1 en tant qu'élément de la transmission de REPOS. Les étapes de REPOS fonctionneront après que les Certificats soient régénérés sur l'UCCX. |

Le certificat auto-signé par par défaut est SHA-1. Le certificat de régénération ne fournit pas une option pour SHA-256. |

| Mise à jour de version préalable |

Le certificat auto-signé par par défaut est SHA-1. Le certificat de régénération ne fournit pas une option pour SHA-256. |

Le certificat auto-signé par par défaut est SHA-1. Le certificat de régénération ne fournit pas une option pour SHA-256. |

Le certificat auto-signé par par défaut est SHA-1. Le certificat de régénération ne fournit pas une option pour SHA-256. |

Le soutien SHA-256 de l'agent que la conversation est disponible seulement dans le SM v11 et le SM v11 n'est pas compatible avec UCCX v10.x. |

UCCX ne rejettera pas un web server distant qui utilise les Certificats SHA-1 en tant qu'élément de la transmission de REPOS. Les étapes de REPOS fonctionneront après que les Certificats soient régénérés sur l'UCCX. |

Le certificat auto-signé par par défaut est SHA-1. Le certificat de régénération ne fournit pas une option pour SHA-256. |

Note: L'offre spéciale d'ingénierie de *An sera libérée afin de permettre à SocialMiner 10.6 pour générer et recevoir les Certificats SHA-256.

Note: ** Une offre spéciale d'ingénierie (es) sera libérée afin de permettre à MediaSense 10.0 pour générer et recevoir les Certificats SHA-256.

Note: Le *** les certificats régénérés de MediaSense et de SocialMiner doit être réimporté dans UCCX.

Note: les actions distinctes de #No sont nécessaires pour la finesse et le CUIC. Les Certificats sont régénérés seulement une fois à la page de gestion de plate-forme UCCX.

Instructions de Gestion de certificat

Il y a trois types de Certificats qui doivent être vérifiés et potentiellement régénérés :

- Certificats signés d'individu

- Certificats racine de confiance

- Certificats signés de tiers

Certificats Auto-signés

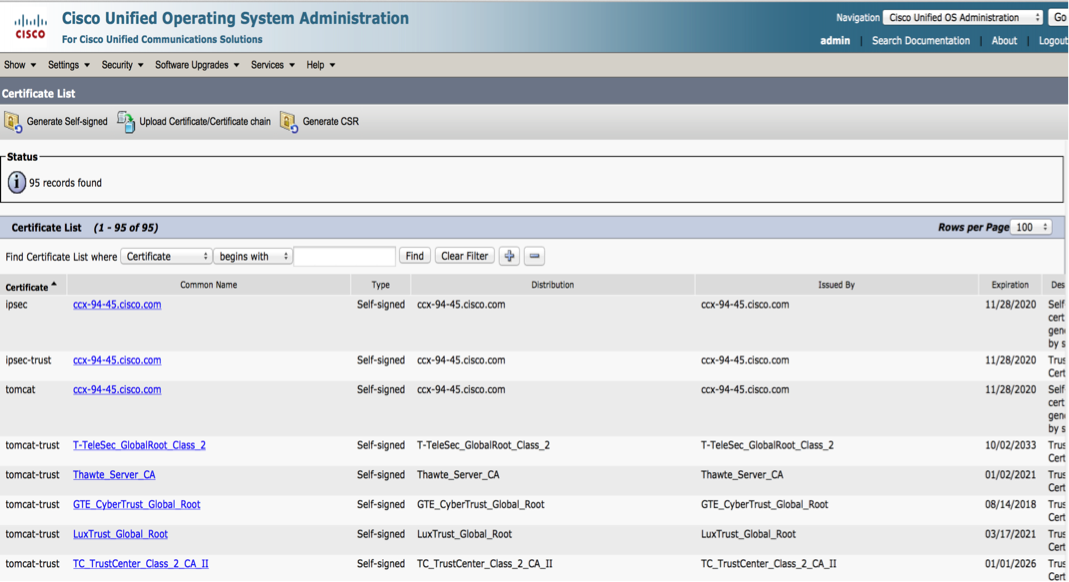

Naviguez vers la page de gestion de SYSTÈME D'EXPLOITATION. Choisissez la Sécurité > naviguent vers la Gestion de certificat. Cliquez sur Find.

Notez les quatre catégories de certificat :

- ipsec

- ipsec-confiance

- chat

- Tomcat-confiance

Les Certificats sous le chat et le type de catégorie Auto-signés sont ceux qui exigent la régénération. Dans l'image précédente, le troisième certificat est celui qui exige la régénération.

Terminez-vous ces étapes afin de régénérer des Certificats :

Étape 1. Cliquez sur le nom commun du certificat.

Étape 2. De la fenêtre contextuelle, régénéré de clic.

Étape 3. Choisissez l'algorithme de chiffrement de SHA-256.

Pour la version 10.6 UCCX, terminez-vous ces étapes afin de régénérer des Certificats :

Étape 1. Cliquez sur génèrent en fonction nouveau.

Étape 2. Nom choisi de certificat comme chat, longueur principale en tant que 2048 et algorithme de hachage comme SHA256.

Étape 3. Le clic génèrent nouveau.

Certificats racine de confiance

Ce sont les Certificats qui sont fournis par la plate-forme. Les signatures basées par SHA-1 pour ces Certificats ne sont pas un problème parce que ces Certificats sont de confiance par les clients de Transport Layer Security (TLS) basés sur leur identité, plutôt que la signature de leurs informations parasites.

Certificats signés de tiers

Des Certificats signés par une autorité de certification de tiers avec l'algorithme SHA-1 doivent être réimportés avec les Certificats SHA-256 signés. Tous les Certificats dans une chaîne de certificat doivent être démissionnés avec SHA-256.

Notes supplémentaires

Les plus défuntes offres spéciales d'ingénierie sont signalées sur cisco.com si disponibles. Examinez les pages produit correspondantes régulièrement pour assurer les téléchargements spéciaux d'ingénierie.

- Pour n'importe quelle assistance sur la régénération de certificat ou les questions associées, ouvrez une valise de Cisco TAC.

- Les clients qui s'exécutent sur des versions 8.x ou 9.x UCCX devraient prévoir d'améliorer aux versions le plus tard prises en charge afin de mettre à jour Cisco et prise en charge du navigateur.

Contribution d’experts de Cisco

- Abhiram KramadhatiCisco Engineering

- Arundeep NagarajCisco TAC Engineer

- Ryan LaFountainCisco TAC Engineer

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires