Intégrer plusieurs clusters ISE avec une appliance Web sécurisée pour les stratégies basées sur TrustSec

Options de téléchargement

-

ePub (1.2 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (727.0 KB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Contenu

Introduction

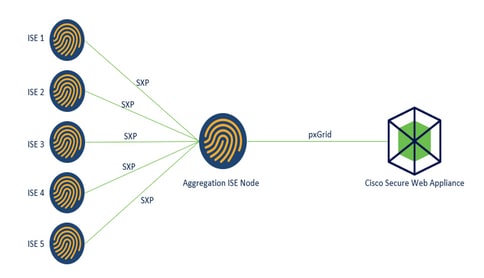

Ce document décrit la procédure à suivre pour envoyer des informations SGT (Security Group Tag) de plusieurs déploiements ISE à un seul appareil Web sécurisé Cisco (officiellement Web Security Appliance WSA) via pxGrid afin de tirer parti des stratégies d'accès Web basées sur SGT dans un déploiement TrustSec.

Avant la version 14.5, Secure Web Appliance ne peut s'intégrer qu'à un seul cluster ISE pour les stratégies d'identité basées sur SGT. Avec l'introduction de cette nouvelle version, Secure Web Appliance peut désormais interagir avec des informations provenant de plusieurs clusters ISE avec un noeud ISE distinct qui s'agrège entre eux. Cela apporte un grand avantage et nous permet d'exporter des données utilisateur de différents clusters ISE et de contrôler le point de sortie qu'un utilisateur peut utiliser sans avoir besoin d'une intégration 1:1.

Conditions préalables

Conditions requises

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Identity Services Engine (ISE)

- Appareil Web sécurisé

- protocole RADIUS

- TrustSec

- pxGrid

Components Used

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Appareil Web sécurisé 14.5

- ISE version 3.1 P3

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Limites

- Tous les clusters ISE doivent maintenir des mappages uniformes pour les balises de groupe de sécurité.

- Le noeud d'agrégation ISE doit avoir le nom/numéro des SGT des autres clusters ISE.

- L'appliance Web sécurisée peut uniquement identifier la stratégie (accès/déchiffrement/routage) en fonction de la balise SGT et non de de groupe ou de nom d'utilisateur.

- Le reporting et le suivi sont des basées sur SGT.

- Les paramètres de dimensionnement ISE/Secure Web Appliance existants continuent de s'appliquer à cette fonctionnalité.

Diagramme du réseau

Process:

1. Lorsque l'utilisateur final se connecte au réseau, il reçoit une SGT basée sur les stratégies d'autorisation dans ISE.

2. Les différents clusters ISE envoient ensuite ces informations SGT sous forme de mappages SGT-IP au noeud d'agrégation ISE via SXP.

3. Le noeud d'agrégation ISE reçoit ces informations et les partage avec l'appliance Web sécurisée unique via pxGrid.

4. Secure Web Appliance utilise les informations SGT qu'il a apprises pour fournir un accès aux utilisateurs en fonction des stratégies d'accès Web.

Configuration

Configuration ISE

Activer SXP

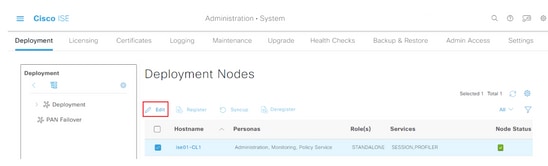

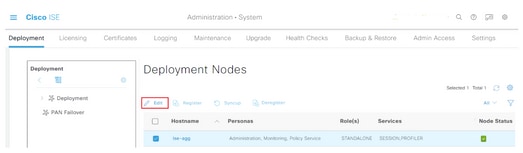

Étape 1. Sélectionner l'icône des trois lignes  situé dans le coin supérieur gauche et sélectionnez Administration > System > Deployment.

situé dans le coin supérieur gauche et sélectionnez Administration > System > Deployment.

Étape 2. Sélectionnez le noeud à configurer et cliquez sur Modifier.

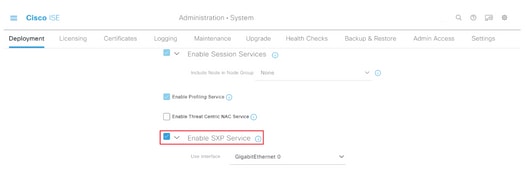

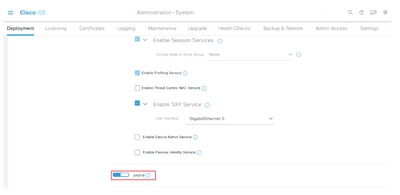

Étape 3. Pour activer SXP, cochez la case Activer le service SXP

Étape 4. Faites défiler la page vers le bas et cliquez sur Enregistrer

Note: Répétez toutes les étapes pour les autres noeuds ISE de chaque cluster, le noeud d'agrégation inclus.

Configurer SXP sur les noeuds de cluster

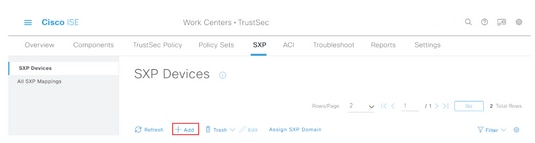

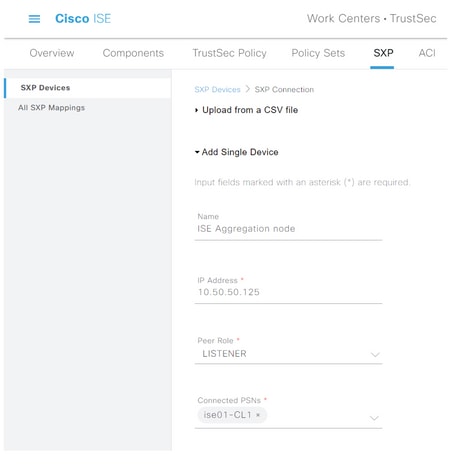

Étape 1. Sélectionner l'icône des trois lignes situé dans le coin supérieur gauche et sélectionnez Centre de travail > TrustSec > SXP.

situé dans le coin supérieur gauche et sélectionnez Centre de travail > TrustSec > SXP.

Étape 2. Cliquez sur +Ajouter pour configurer le noeud d'agrégation ISE en tant qu'homologue SXP.

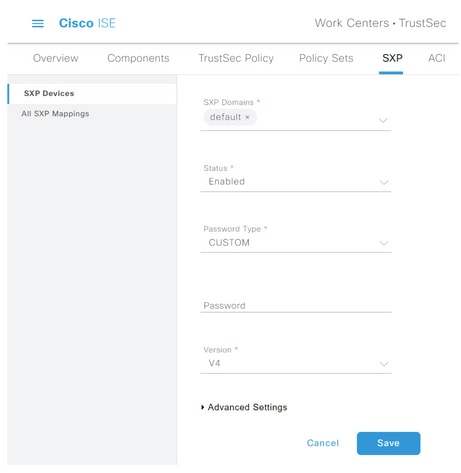

Étape 3. Définissez le nom et l'adresse IP du noeud d'agrégation ISE, sélectionnez le rôle homologue en tant que LISTENER. Sélectionnez les PSN requis sous PSN connectés, les domaines SXP requis, sélectionnez Activé sous l'état, puis Type de mot de passe et Version requise.

Étape 4. Cliquez sur Save (enregistrer)

Note: Répétez toutes les étapes pour les autres noeuds ISE de chaque cluster pour créer une connexion SXP au noeud d'agrégation. Répétez le même processus sur le noeud d'agrégation et sélectionnez SPEAKER comme rôle homologue.

Configurer SXP sur le noeud d’agrégation

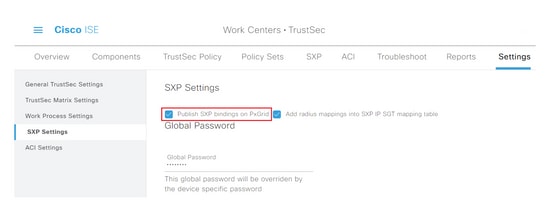

Étape 1. Sélectionnez l'icône des trois lignes située dans le coin supérieur gauche et sélectionnez dans Centre de travail > TrustSec > Paramètres.

Étape 2. Cliquez sur l'onglet Paramètres SXP

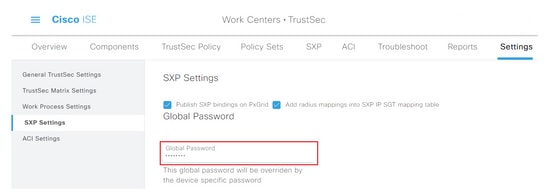

Étape 3. Pour propager les mappages IP-SGT, cochez la case Publier les liaisons SXP sur pxGrid.

Étape 4 (facultatif). Définir un mot de passe par défaut pour les paramètres SXP sous Mot de passe global

Étape 5. Faites défiler la liste vers le bas et cliquez sur Enregistrer.

Activer pxGrid sur le noeud d'agrégation

Étape 1. Sélectionnez l'icône des trois lignes située dans le coin supérieur gauche et sélectionnez Administration > System > Deployment.

Étape 2. Sélectionnez le noeud à configurer et cliquez sur Modifier.

Étape 3. Pour activer pxGrid, cliquez sur le bouton en regard de pxGrid.

Étape 4. Faites défiler la page vers le bas et cliquez sur Enregistrer.

Approbation automatique pxGrid

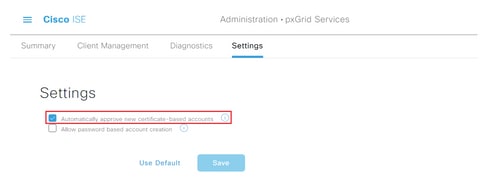

Étape 1. Accédez à l'icône de trois lignes située dans le coin supérieur gauche et sélectionnez Administration > pxGrid Services > Settings.

Étape 2. Par défaut, ISE n'approuve pas automatiquement pxGrid les demandes de connexion des nouveaux clients pxGrid. Par conséquent, vous devez activer ce paramètre en cochant la case Approuver automatiquement les nouveaux comptes basés sur des certificats.

Étape 3. Cliquez sur Save (enregistrer)

Paramètres TrustSec des périphériques réseau

Pour que Cisco ISE traite les demandes des périphériques compatibles TrustSec, vous devez définir ces périphériques compatibles TrustSec dans Cisco ISE.

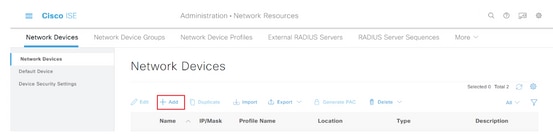

Étape 1. Accédez à l'icône des trois lignes située dans le coin supérieur gauche et sélectionnez Administration > Network Resources > Network Devices.

Étape 2. Cliquez sur +Ajouter.

Étape 3. Entrez les informations requises dans la section Périphériques réseau et dans Paramètres d'authentification RADIUS.

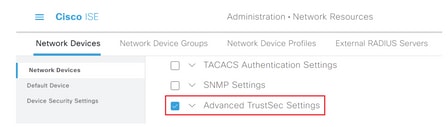

Étape 4. Cochez la case Advanced TrustSec Settings pour configurer un périphérique compatible TrustSec.

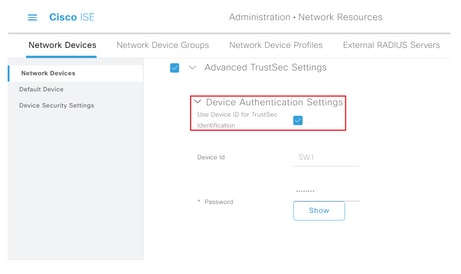

Étape 5. Cochez la case Utiliser l'ID de périphérique pour l'identification TrustSec pour renseigner automatiquement le nom de périphérique répertorié dans la section Périphériques réseau. Entrez un mot de passe dans le champ Mot de passe.

Note: L'ID et le mot de passe doivent correspondre à la commande “ cts identifiants id <ID> password <PW> ” qui est configurée ultérieurement sur le commutateur.

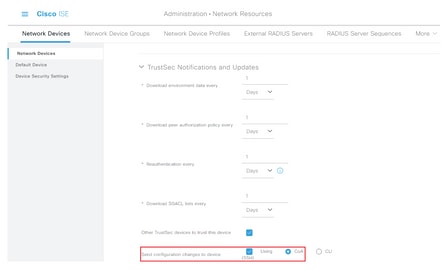

Étape 6. Cochez la case Envoyer les modifications de configuration au périphérique afin que ISE puisse envoyer des notifications TrustSec CoA au périphérique.

Étape 7. Cochez la case Inclure ce périphérique lors du déploiement des mises à jour de mappage de balises de groupe de sécurité.

Étape 8. Afin de permettre à ISE de modifier la configuration du périphérique réseau, entrez les informations d'identification de l'utilisateur dans les champs Nom d'utilisateur du mode EXEC et Mot de passe du mode EXEC. Le cas échéant, indiquez le mot de passe enable dans le champ Mot de passe du mode enable.

Note: Répétez les étapes pour tous les autres NAD qui sont destinés à faire partie du domaine TrustSec.

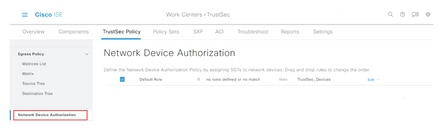

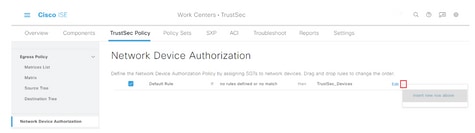

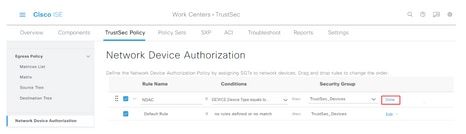

Autorisation des périphériques réseau

Étape 1. Sélectionnez l'icône des trois lignes située dans le coin supérieur gauche et sélectionnez dans Centres de travail > TrustSec > Stratégie TrustSec.

Étape 2. Dans le volet gauche, cliquez sur Network Device Authorization.

Étape 3. À droite, utilisez la liste déroulante en regard de Modifier et Insérer une nouvelle ligne ci-dessus pour créer une nouvelle règle NDA.

Étape 4. Définissez un nom de règle, des conditions et sélectionnez la SGT appropriée dans la liste déroulante sous Groupes de sécurité.

Étape 5. Cliquez sur Terminé à l'extrême droite.

Étape 6. Faites défiler la liste vers le bas et cliquez sur Enregistrer.

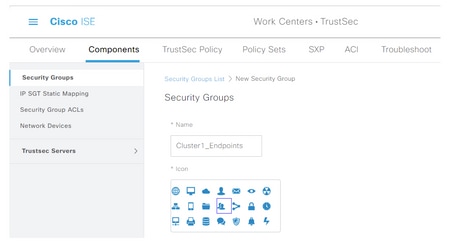

SGT

Étape 1. Sélectionnez l'icône des trois lignes située dans le coin supérieur gauche et sélectionnez dans Centres de travail > TrustSec > Composants.

Étape 2. Dans le volet gauche, développez Groupes de sécurité.

Étape 3. Cliquez sur +Ajouter pour créer une nouvelle SGT.

Étape 4. Entrez le nom et choisissez une icône dans les champs appropriés.

Étape 5. Vous pouvez éventuellement lui donner une description et saisir une valeur de balise.

Note: Afin de pouvoir saisir manuellement une valeur de balise, accédez à Centres de travail > TrustSec > Paramètres > Paramètres généraux TrustSec et sélectionnez l'option L'utilisateur doit saisir manuellement le numéro de balise de groupe de sécurité sous Numérotation de balise de groupe de sécurité.

Étape 6. Faites défiler la liste vers le bas et cliquez sur Soumettre.

Note: Répétez ces étapes pour toutes les balises de groupe de sécurité requises.

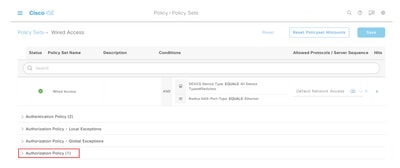

Stratégie d'autorisation

Étape 1. Sélectionnez l'icône des trois lignes située dans le coin supérieur gauche et sélectionnez Stratégie > Jeux de stratégies.

Étape 2. Sélectionnez le jeu de stratégies approprié.

Étape 3. Dans le jeu de stratégies, développez la stratégie d'autorisation.

Étape 4. Cliquez sur le bouton  pour créer une stratégie d'autorisation.

pour créer une stratégie d'autorisation.

Étape 5. Définissez le nom de la règle requise, les conditions et les profils et sélectionnez la SGT appropriée dans la liste déroulante sous Groupes de sécurité.

Étape 6. Click Save.

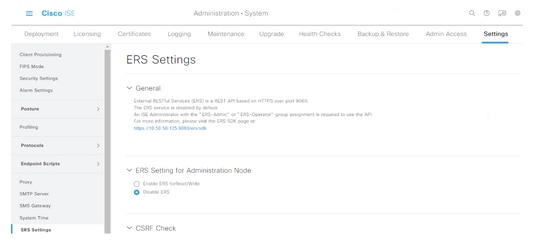

Activation de l'ERS sur le noeud d'agrégation ISE (facultatif)

Le service ERS (External RESTful API Service) est une API qui peut être interrogée par le WSA pour obtenir des informations sur le groupe. Le service ERS est désactivé par défaut sur ISE. Une fois qu'il est activé, les clients peuvent interroger l'API s'ils s'authentifient en tant que membres du groupe ERS Admin sur le noeud ISE. Pour activer le service sur ISE et ajouter un compte au groupe approprié, procédez comme suit :

Étape 1. Sélectionnez l'icône des trois lignes située dans le coin supérieur gauche et sélectionnez Administration > System > Settings.

Étape 2. Dans le volet gauche, cliquez sur Paramètres ERS.

Étape 3. Sélectionnez l'option Activer ERS pour lecture/écriture.

Étape 4. Cliquez sur Enregistrer et confirmer avec OK.

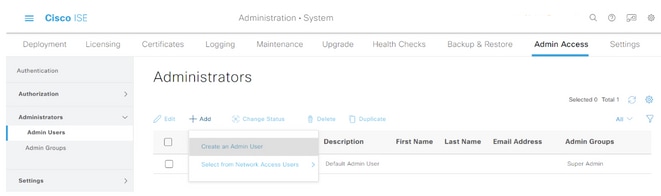

Ajouter un utilisateur au groupe d'administration ESR (facultatif)

Étape 1. Sélectionnez l'icône des trois lignes située dans le coin supérieur gauche et sélectionnez Administration > System > Admin Access.

Étape 2. Dans le volet gauche, développez Administrateurs et cliquez sur Utilisateurs Admin.

Étape 3. Cliquez sur +Ajouter et sélectionnez Utilisateur Admin dans la liste déroulante.

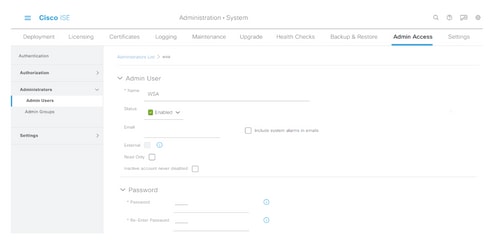

Étape 4. Entrez un nom d'utilisateur et un mot de passe dans les champs appropriés.

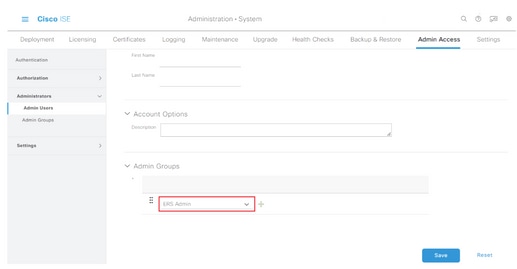

Étape 5. Dans le champ Groupes d'administrateurs, utilisez la liste déroulante pour sélectionner Administrateur ERS.

Étape 6. Click Save.

Configuration sécurisée des appareils Web

Certificat racine

Si la conception d'intégration utilise une autorité de certification interne comme racine de confiance pour la connexion entre le WSA et ISE, ce certificat racine doit être installé sur les deux appliances.

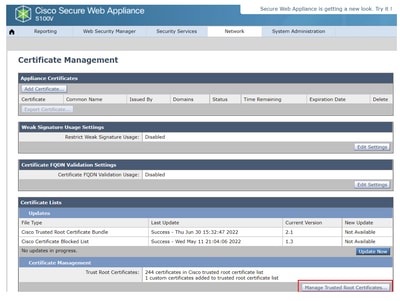

Étape 1. Accédez à Network > Certificate Management et cliquez sur Manage Trusted Root Certificates pour ajouter un certificat CA.

Étape 2. Cliquez sur Importer.

Étape 3. Cliquez sur Choose File pour localiser l'autorité de certification racine générée et cliquez sur Submit.

Étape 4. Cliquez de nouveau sur Soumettre.

Étape 5. Dans le coin supérieur droit, cliquez sur Valider les modifications.

Étape 6. Cliquez à nouveau sur Valider les modifications.

certificat pxGrid

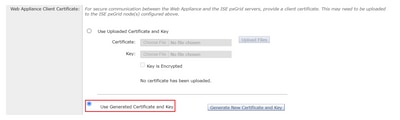

Dans le WSA, la création de la paire de clés et du certificat à utiliser par pxGrid est terminée dans le cadre de la configuration des services ISE.

Étape 1. Accédez à Network > Identity Service Engine.

Étape 2. Cliquez sur Activer et modifier les paramètres.

Étape 3. Cliquez sur Choose File pour localiser l'autorité de certification racine générée et cliquez sur Upload File.

Note: Une erreur de configuration courante consiste à télécharger le certificat ISE pxGrid dans cette section. Le certificat d'autorité de certification racine doit être téléchargé dans le champ ISE pxGrid Node Certificate.

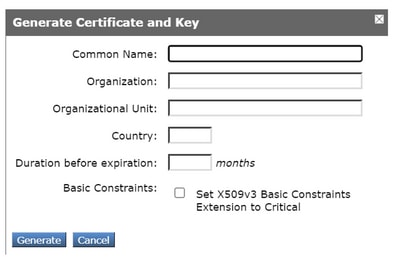

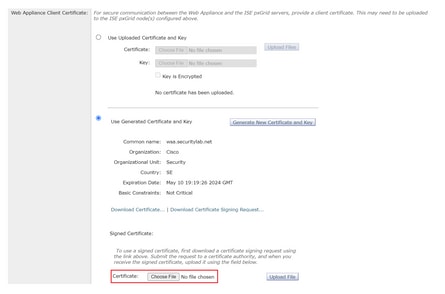

Étape 4. Dans la section Certificat client de l'appliance Web, sélectionnez Utiliser le certificat et la clé générés.

Étape 5. Cliquez sur le bouton Générer un nouveau certificat et une nouvelle clé et renseignez les champs de certificat requis.

Étape 6. Cliquez sur Télécharger la demande de signature de certificat.

Note: Il est recommandé de sélectionner le bouton Soumettre pour valider les modifications apportées à la configuration ISE. Si le délai d'attente de la session est dépassé avant l'envoi des modifications, les clés et le certificat générés peuvent être perdus, même si le CSR a été téléchargé.

Étape 7. Après avoir signé le CSR avec votre CA, cliquez sur Choose File pour localiser le certificat.

Étape 8. Cliquez sur Télécharger le fichier.

Étape 9. Envoyer et valider.

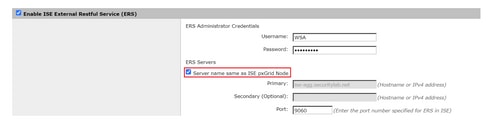

Activer SXP et ERS sur l'appliance Web sécurisée

Étape 1. Cliquez sur les boutons Activer pour SXP et ERS.

Étape 2. Dans le champ Informations d'identification de l'administrateur ERS, saisissez les informations utilisateur configurées sur ISE.

Étape 3. Cochez la case Nom de serveur identique au noeud ISE pxGrid pour hériter des informations configurées précédemment. Sinon, saisissez les informations requises.

Étape 4. Envoyer et valider.

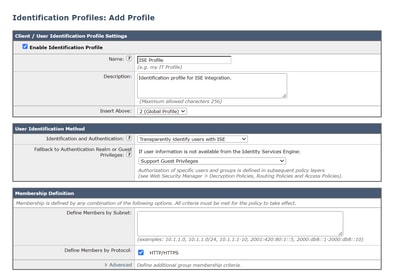

Profil d'identification

Afin d'utiliser des balises de groupe de sécurité ou des informations de groupe ISE dans les stratégies WSA, il faut d'abord créer un profil d'identification qui utilise ISE comme moyen d'identifier les utilisateurs de manière transparente.

Étape 1. Accédez à Web Security Manager > Authentication > Identification Profiles.

Étape 2. Cliquez sur Ajouter un profil d'identification.

Étape 3. Saisissez un nom et éventuellement une description.

Étape 4. Dans la section Identification et authentification, utilisez la liste déroulante pour sélectionner Identifier de manière transparente les utilisateurs avec ISE.

Étape 5. Envoyer et valider.

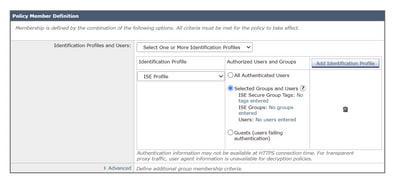

Stratégie de déchiffrement basée sur SGT

Étape 1. Accédez à Gestionnaire de sécurité Web > Stratégies Web > Stratégies de déchiffrement.

Étape 2. Cliquez sur Ajouter une stratégie.

Étape 3. Saisissez un nom et éventuellement une description.

Étape 4. Dans la section Profils et utilisateurs d'identification, utilisez la liste déroulante pour sélectionner Sélectionner un ou plusieurs profils d'identification.

Étape 5. Dans la section Profils d'identification, utilisez la liste déroulante pour choisir le nom du profil d'identification ISE.

Étape 6. Dans la section Utilisateurs et groupes autorisés, sélectionnez Groupes et utilisateurs sélectionnés.

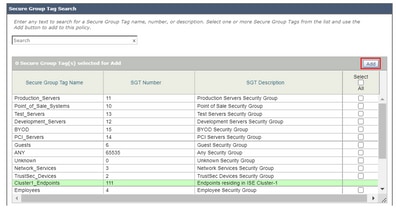

Étape 7. Cliquez sur le lien hypertexte en regard de Balises de groupe sécurisé ISE.

Étape 8. Dans la section Recherche de balises de groupe sécurisé, cochez la case à droite de la SGT souhaitée et cliquez sur Ajouter.

Étape 9. Cliquez sur Terminé pour revenir.

Étape 10. Envoyer et valider.

Configuration du commutateur

AAA

aaa new-model

aaa group server radius ISE

server name ise01-cl1

server name ise02-cl1

ip radius source-interface Vlan50

aaa authentication dot1x default group ISE

aaa authorization network ISE group ISE

aaa accounting update newinfo periodic 2440

aaa accounting dot1x default start-stop group ISE

aaa server radius dynamic-author

client 10.50.50.120 server-key Cisco123

client 10.50.50.121 server-key Cisco123

auth-type any

radius server ise01-cl1

address ipv4 10.50.50.121 auth-port 1812 acct-port 1813

pac key Cisco123

radius server ise02-cl1

address ipv4 10.50.50.120 auth-port 1812 acct-port 1813

pac key Cisco123

TrustSec

cts credentials id SW1 password Cisco123 (This is configured in Privileged EXEC Mode)

cts role-based enforcement

aaa authorization network cts-list group ISE

cts authorization list cts-list

Vérification

Affectation de balises de groupe de sécurité entre ISE et terminal.

Vous pouvez voir ici un point de terminaison du cluster ISE 1 affecté à une SGT après une authentification et une autorisation réussies :

Vous pouvez voir ici un point de terminaison du cluster ISE 2 affecté à une SGT après une authentification et une autorisation réussies :

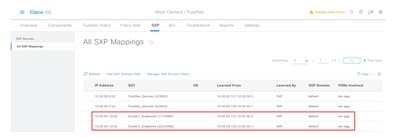

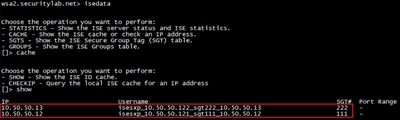

Mappages SXP

Puisque la communication SXP est activée entre les noeuds ISE du cluster et le noeud d'agrégation ISE, ces mappages SGT-IP sont appris par l'agrégation ISE via SXP :

Ces mappages SXP, provenant de différents clusters ISE, sont ensuite envoyés à WSA via pxGrid via le noeud d'agrégation ISE :

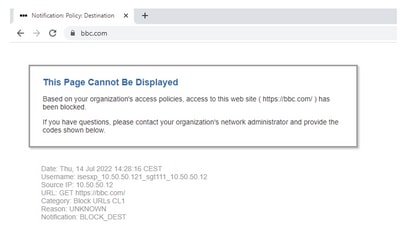

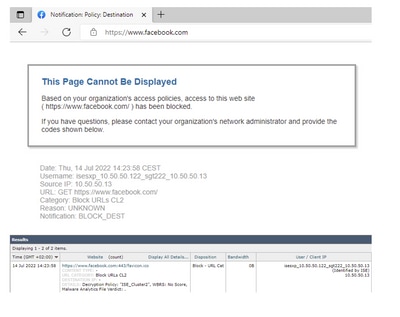

Application des politiques basée sur SGT

Vous pouvez voir ici que les différents points d'extrémité correspondent à ses stratégies respectives et que le trafic est bloqué en fonction de leur SGT :

Point de terminaison appartenant au cluster ISE 1

Point de terminaison appartenant au cluster ISE 2

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

22-Jul-2022 |

Première publication |

Contribution de

- Emmanuel CanoIngénieur-conseil en sécurité Cisco

- Deniz YildirimIngénieur-conseil en sécurité Cisco

- Berenice GuerraIngénieur-conseil technique Cisco

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires