Introduction

Ce document décrit comment configurer la réplication dans Hyperflex.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Unified Computing System Manager (UCSM)

- HyperFlex

- vCenter

- Réseautage

- DNS

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- HyperFlex Connect 5.0.2d

- Cluster Hyperflex Stretch

- Cluster Hyperflex Standard

- UCSM 4.2(1l)

- vCenter 7.0 U3

Remarque : pour que la protection des données doive avoir la même version de plate-forme de données Hyperflex dans les deux clusters, le cluster peut être de taille et de type différents.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

Hyperflex Data Protection vous fournit un plan de reprise après sinistre. Il vous permet d'avoir des instantanés automatiques qui sont répliqués sur le cluster distant. Les snapshots des machines virtuelles protégées sont envoyés au cluster distant en fonction de la fréquence configurée dans le cluster. Néanmoins, seul le dernier cliché pris reste sur le cluster de destination.

Informations de base supplémentaires

- Lors de la configuration d'une plage d'adresses IP, il est recommandé d'allouer plus d'adresses IP que de noeuds présents dans le cluster au cas où une extension serait prévue.

- La MTU doit être identique aux deux extrémités.

- Le réseau de réplication doit utiliser le même sous-réseau IP dans les deux clusters sur le même VLAN.

Procédure

Étape 1. Connectez-vous au système Hyperflex et sélectionnez l'option Réplication dans le volet d'actions de gauche :

Option de réplication

Option de réplication

Étape 2. Cliquez sur l’option Configure Network, et remplissez les informations pour chacun des champs et cliquez sur Next :

Configurer le réseau de réplication

Configurer le réseau de réplication

Étape 3. Définition des informations IP pour le réseau de réplication, ajout du sous-réseau, de la passerelle et de la plage d’adresses IP Une fois la plage IP attribuée, cliquez sur Add IP Range, puis cliquez sur Configure.

Configurer le réseau de réplication

Configurer le réseau de réplication

Étape 4. La configuration est validée et appliquée. Une fois terminée, cliquez sur Fermer :

Configuration du réseau DR

Configuration du réseau DR

Étape 5. Configurez le réseau dans l'autre cluster. Dans cet exemple, le deuxième cluster est « stretch », d'où la nécessité de disposer des deux identifiants UCSM. Remplissez les informations appropriées et cliquez sur Next :

Configuration du deuxième réseau de cluster

Configuration du deuxième réseau de cluster

Étape 6. Définissez les informations IP pour le réseau de réplication sur le deuxième cluster, en ajoutant le même sous-réseau, la même passerelle et la même plage d'adresses IP. Une fois la plage IP attribuée, cliquez sur Add IP Range, puis cliquez sur Configure :

Configuration du deuxième cluster réseau

Configuration du deuxième cluster réseau

Étape 7. Une fois la configuration terminée, un état de réussite s'affiche, puis cliquez sur Close :

Deuxième cluster de configuration du réseau DR

Deuxième cluster de configuration du réseau DR

Remarque : une fois le réseau configuré, il est recommandé d'effectuer un test de réseau entre les deux clusters pour confirmer qu'ils sont en mesure de se joindre. Utilisez la commande ping pour tester l’accessibilité des adresses IP entre les interfaces eth2.

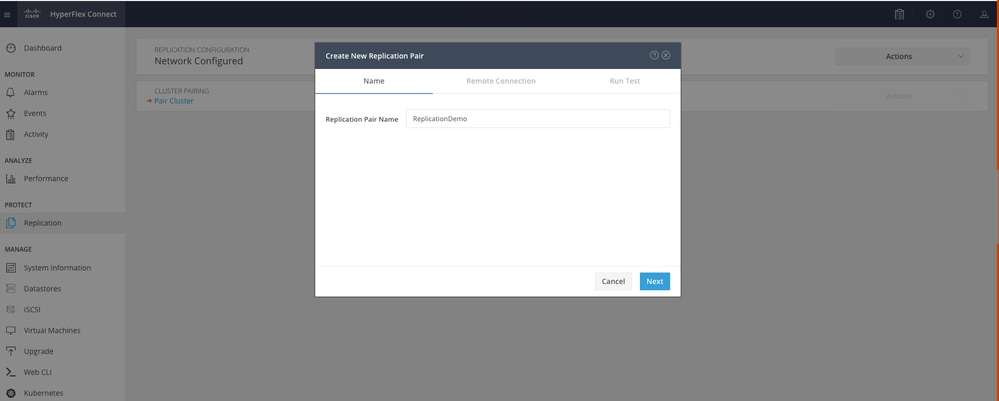

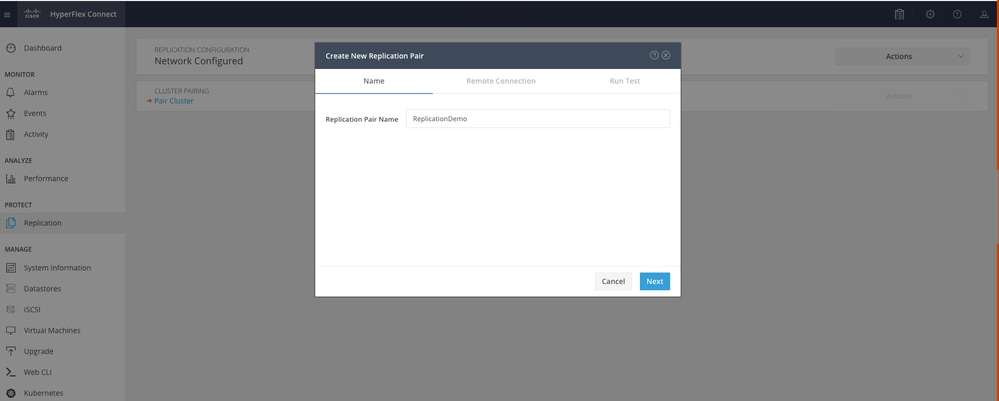

Étape 7. En créant la paire de réplication, cliquez sur Réplication, puis cliquez sur Paire cluster dans l'option Pairage de cluster. Attribuez un nom à la paire de réplication et cliquez sur Suivant :

Paire de réplication

Paire de réplication

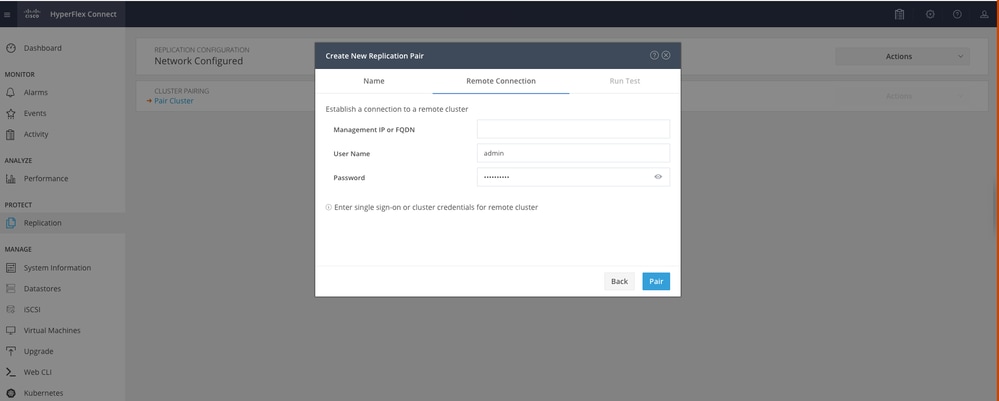

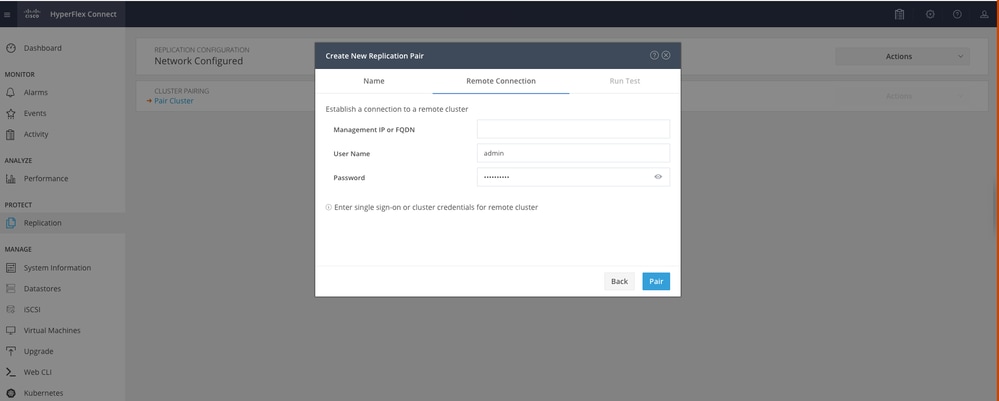

Étape 8. Fournissez l'IP ou le nom de domaine complet de gestion du cluster pour que le cluster soit la paire de réplication, puis cliquez sur Pair :

Grappe D'Appariement

Grappe D'Appariement

l

Étape 8. Une fois les clusters jumelés, tout est défini pour démarrer le mappage du data store entre les deux clusters, dans la même page de réplication. L'option Map Datastore apparaît, cliquez dessus :

Mappage du datastore

Mappage du datastore

Étape 9. Dans la fenêtre contextuelle, le mappage de data store apparaît, montrant les data stores disponibles dans le cluster à gauche, et un menu déroulant avec les data stores disponibles dans le cluster jumelé où les VM sont tentées d'être protégées :

Mappage des data stores

Mappage des data stores

Remarque : le mappage des data stores peut être effectué des deux sites l'un vers l'autre. Par exemple, Cluster1 peut mapper des data stores sur cluster2 et Cluster2 peut mapper des data stores sur cluster1 sans configuration supplémentaire.

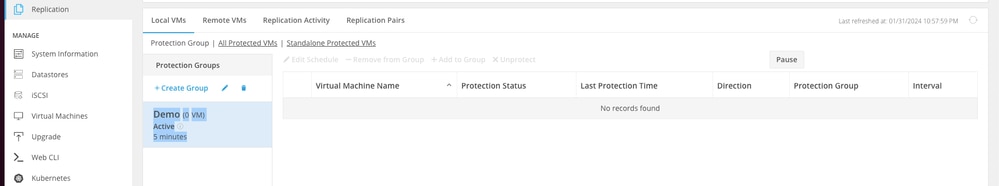

Étape 10. Une fois les data stores mappés, définissez le groupe de protection, spécifiez un nom et sélectionnez une période pour protéger les machines virtuelles à y associer. Enfin, spécifiez l'heure à laquelle le groupe de protection démarre, puis cliquez sur Créer un groupe de protection.

Création du groupe de protection

Création du groupe de protection

Considérations du groupe de protection

- Le groupe de protection définit le comportement de la protection des données.

- Elle vous permet de spécifier la fréquence de protection de l'ordinateur virtuel.

- Il peut passer de 5 minutes à 24 heures, soit l'heure à laquelle la protection commence.

- Il peut avoir une heure immédiate ou spécifique.

- Les outils VMware peuvent être activés pour rendre la machine virtuelle silencieuse.

Un message de réussite s'affiche indiquant que le groupe de protection a été créé et il apparaît répertorié dans la zone du groupe de protection :

Groupe de protection créé

Groupe de protection créé

Étape 11. Une fois le groupe de protection créé, la dernière étape consiste à l'attribuer aux machines virtuelles à protéger. Accédez à l'onglet Virtual Machines, sélectionnez la machine virtuelle à protéger, puis cliquez sur Protect:

Protection des machines virtuelles

Protection des machines virtuelles

Une fenêtre contextuelle apparaît pour joindre le groupe de protection créé, le sélectionner et cliquer sur Protect Virtual Machine :

Sélection du groupe de protection

Sélection du groupe de protection

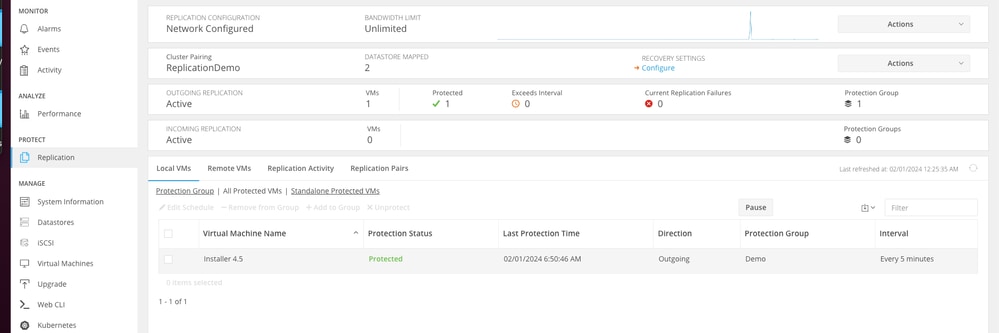

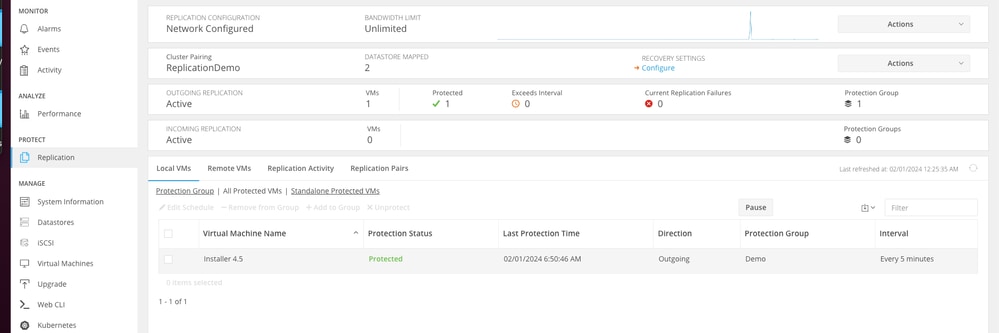

Une fois la machine virtuelle protégée, elle s'affiche comme protégée pour le groupe de protection.

Protégé VM

Protégé VM

Remarque : assurez-vous que la machine virtuelle protégée appartient à un data store mappé, sinon la protection échoue.

Dépannage

Vérifier la configuration de protection VM

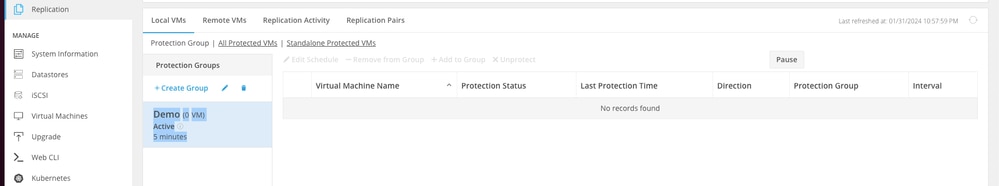

Il est recommandé de surveiller la protection de la VM sous l'onglet Réplication :

Surveillance des machines virtuelles protégées

Surveillance des machines virtuelles protégées

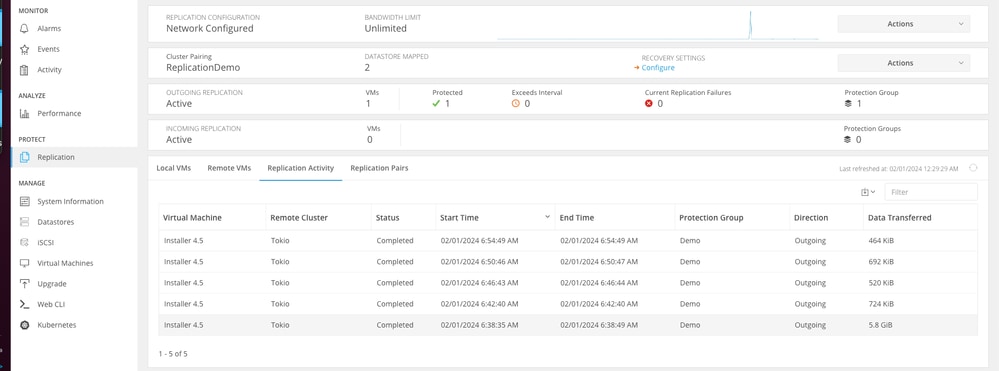

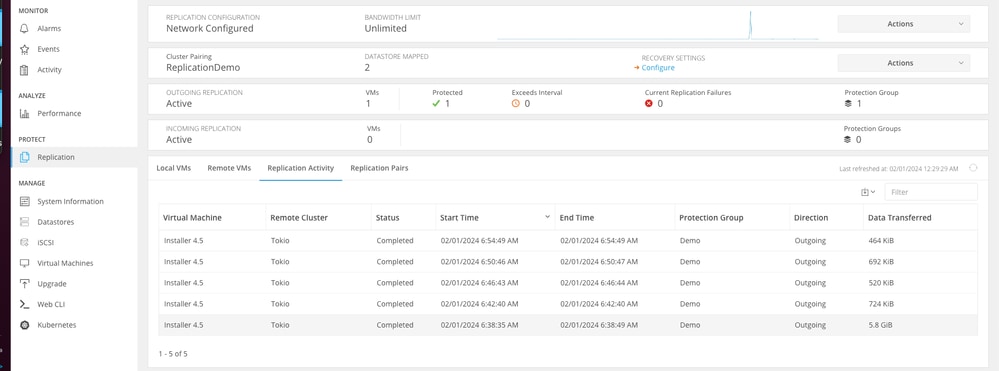

Surveiller les activités de réplication

Les activités de réplication peuvent être surveillées en cliquant sur dans l'onglet Activité de réplication :

Activités de réplication

Activités de réplication

Problèmes courants

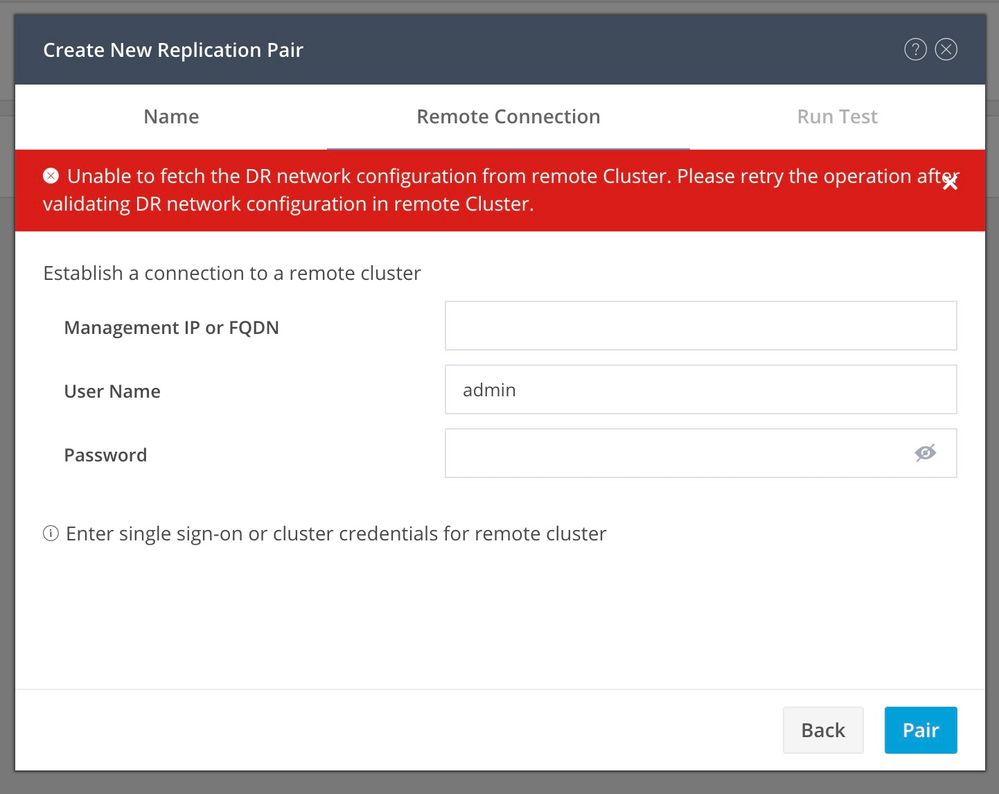

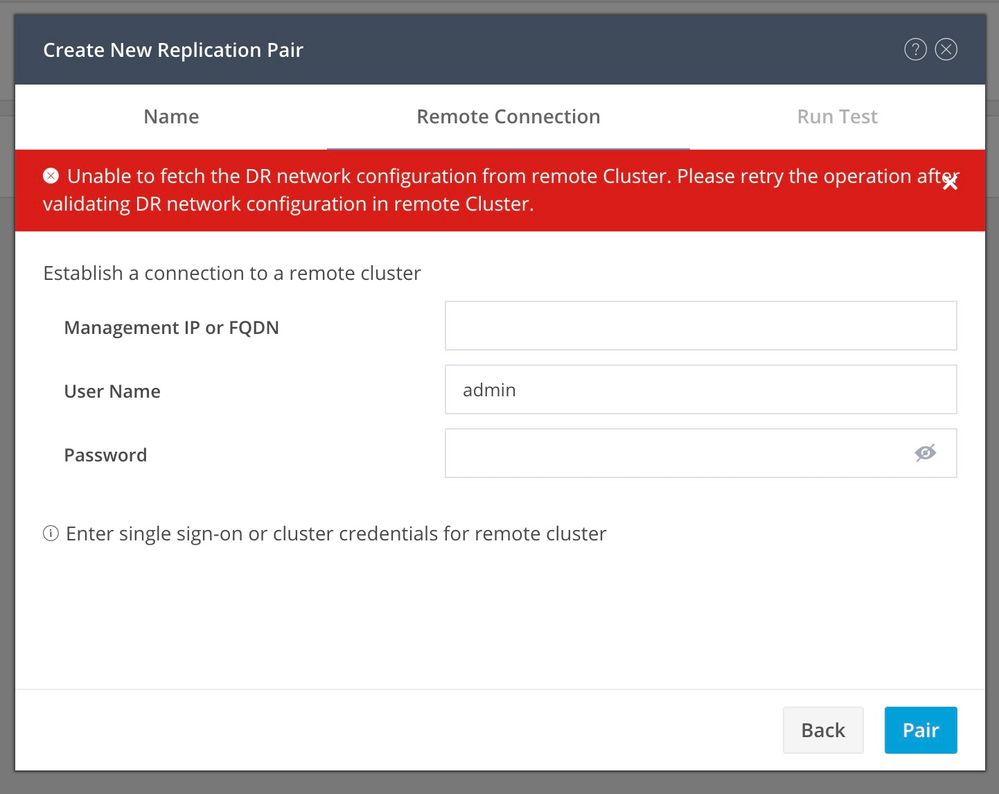

Problèmes de paires

Les problèmes de jumelage peuvent apparaître :

Problèmes de jumelage

Problèmes de jumelage

- Assurez-vous que le réseau de réplication est configuré dans les deux clusters.

- Assurez-vous que les clusters sont accessibles entre eux.

Problèmes de connectivité

- Vérifiez que eth2 est présent. Utilisez la commande ifconfig sur chacune des machines virtuelles du contrôleur de stockage pour confirmer que eth2 est correctement configuré sur elles.

- Utilisez ping pour tester la connectivité entre les interfaces eth2.

- Assurez-vous que le VLAN de réplication des deux clusters correspond.

- Assurez-vous que le VLAN de réplication est correctement configuré dans tous les chemins entre les clusters.

Test Ping

Test Ping

Problèmes de protection

Problèmes de protection

Problèmes de protection

- Assurez-vous que la machine virtuelle à protéger appartient à un data store mappé.

- Assurez-vous que les data stores sont correctement mappés.

Remarque : certains correctifs nécessitent l'intervention du centre d'assistance technique (TAC). Ouvrez un dossier auprès du TAC, si nécessaire.

Informations connexes

Commentaires

Commentaires