Vérification et identification de la perte de paquets dans le WAN pour SD-WAN

Options de téléchargement

-

ePub (6.8 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (3.9 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit comment identifier et collecter des données lorsque le trafic a une perte sur le WAN, mais qu'aucune perte n'est visible sur le SD-WAN Edge.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Réseau étendu défini par logiciel Cisco (SD-WAN)

- Capture de paquets intégrée ou capture de paquets vManage

- Wireshark

- Microsoft Excel

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- C8000V version 17.03.04

- vManage version 20.3.4

- Wireshark version 2.6.3

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Fond

Pour vous aider dans cette tâche, les étapes décrites dans ce document montrent comment marquer un trafic spécifique avec le point de code de services différenciés (DSCP) pour vous aider à identifier les paquets souhaités. DSCP peut être utilisé pour identifier le trafic puisque cette valeur est copiée de l'en-tête de paquet interne vers l'en-tête IPsec. Une fois que les paquets souhaités sont identifiés, il montre comment faire correspondre le trafic sur deux captures WAN pour s'assurer que le trafic est acheminé de la source à la destination.

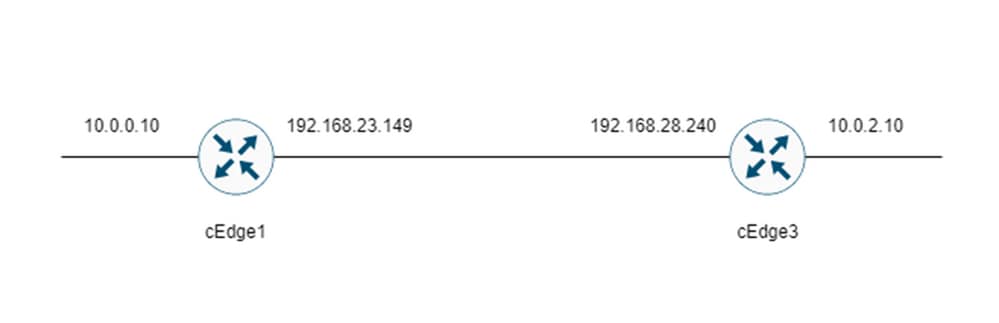

Deux sites de routeurs uniques sont utilisés pour illustrer cette technique de dépannage. Dans ce cas, le trafic ICMP de 10.0.0.10 à 10.0.2.10 se présente sous la forme de 100 requêtes ping, comme illustré dans l’image. Il n'y a pas de perte dans cet exemple, mais cette même technique de dépannage est utilisée dans le cas où il y a une perte pour l'identifier.

Processus de dépannage

Processus de présentation

- Pour le trafic suivi sur le WAN, une liste de contrôle d'accès (ACL) (ou une stratégie centralisée) est nécessaire pour marquer le trafic avec une valeur DSCP inutilisée. Dans cet exemple, DSCP 27 est utilisé.

- Une fois le trafic marqué, la capture de paquets intégrée est utilisée pour capturer les paquets sur l'interface de transport des routeurs source et de destination.

Remarque : la capture de paquets vManage peut également être utilisée, bien qu'il y ait une limite de 5 Mo de données ou 5 minutes d'exécution.

- Une fois les captures effectuées, ouvrez-les dans Wireshark pour les afficher.

- Le filtre est appliqué dans Wireshark pour afficher les paquets souhaités, puis ils sont comparés.

- Microsoft Excel est utilisé pour les captures volumineuses afin d'en garantir l'exactitude.

Marquer le trafic souhaité avec DSCP

Une liste de contrôle d’accès telle que l’exemple est configurée sur le routeur source (cEdge1 dans cet exemple) et appliquée sur l’interface dans la partie SD-WAN de la configuration du routeur, comme illustré.

Un compteur facultatif est appliqué pour vérifier que le trafic atteint la stratégie comme prévu. Vous pouvez vérifier cela à l'aide de la commande show sdwan policy access-list-counters.

policy

access-list mark_dscp_27

sequence 10

match

source-ip 10.0.0.10/32

destination-ip 10.0.2.10/32

!

action accept

count MARK_DSCP_27_COUNT (optional counter to verify packets that hit the policy)

set

dscp 27

!

!

!

default-action accept

sdwan

interface GigabitEthernet3

access-list mark_dscp_27 in

Capturer le trafic avec la capture intégrée

Remarque : Comment configurer une capture de paquets intégrée dans Cisco IOS XE pour capturer les paquets chiffrés qui traversent le WAN, accédez à Exemple de configuration de capture de paquets intégrée pour Cisco IOS et Cisco IOS XE

Remarque : Une liste de contrôle d'accès doit être utilisée pour limiter le débit EPC sur le réseau étendu, car il peut y avoir plus de 1000 PPS que la limite de débit pour l'EPC.

Exemple

Une liste de contrôle d’accès est configurée sur cEdge1 et cEdge3, car le trafic n’est vérifié que dans la direction de la source vers la destination dans cet exemple.

Remarque : Les adresses IP WAN sont utilisées pour filtrer la capture. Il existe plusieurs sorties qui peuvent être utilisées pour identifier le chemin emprunté par le trafic afin que les adresses IP WAN correctes puissent être identifiées pour le filtre ACL. Les commandes qui peuvent être utilisées pour générer ce résultat sont show sdwan app-fwd cflowd flows et show sdwan policy service path. Accédez à Conditional Packet Trace pour la condition de débogage.

ip access-list extended CAP-Filter

10 permit ip host 192.168.23.149 host 192.168.28.240

À ce stade, les captures sont démarrées sur les deux routeurs et 100 requêtes ping sont envoyées sur la superposition.

#ping vrf 10 10.0.2.10 rep 100

Type escape sequence to abort.

Sending 100, 100-byte ICMP Echos to 10.0.2.10, timeout is 2 seconds:

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

Success rate is 100 percent (100/100), round-trip min/avg/max = 1/1/4 ms

Une fois les captures arrêtées et collectées à partir des deux routeurs, elles doivent être ouvertes dans Wireshark pour être affichées.

Analyse via Wireshark

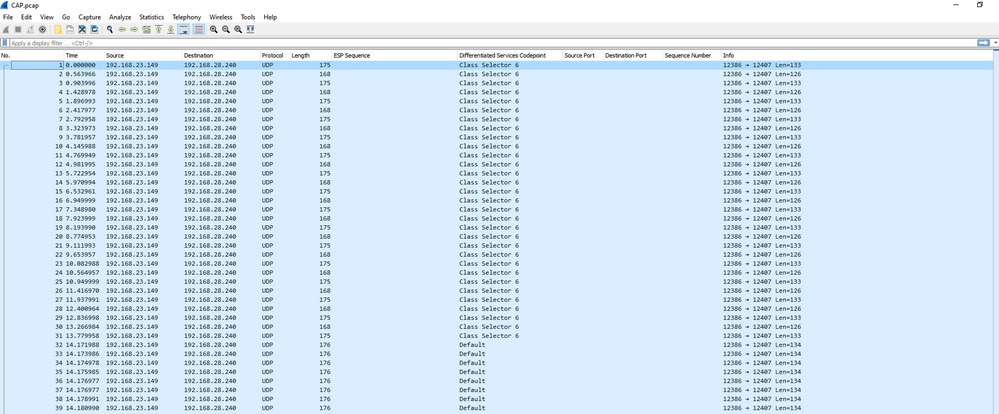

Une fois la capture cEdge1 ouverte dans Wireshark, il apparaît que tout le trafic est chiffré et il n'est pas facile de déchiffrer quels paquets sont les requêtes ping qui ont été envoyées.

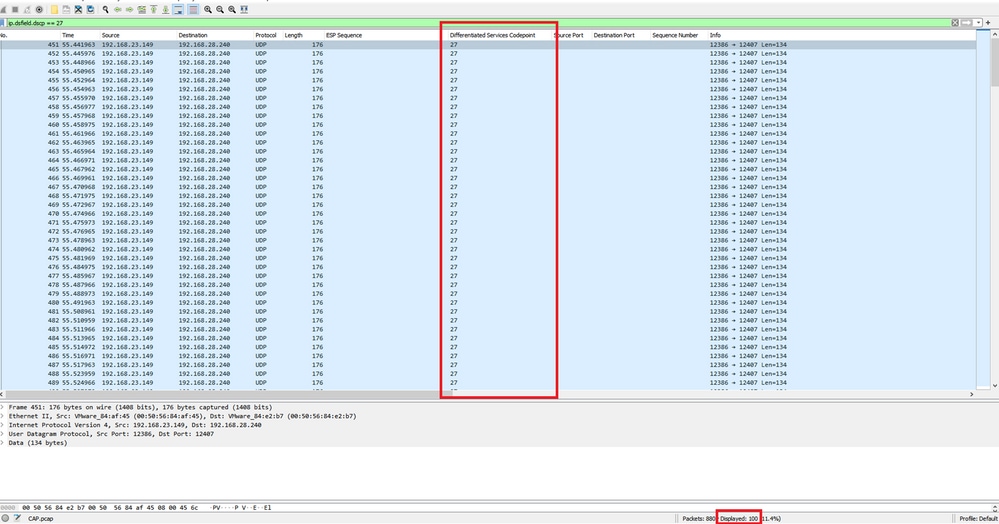

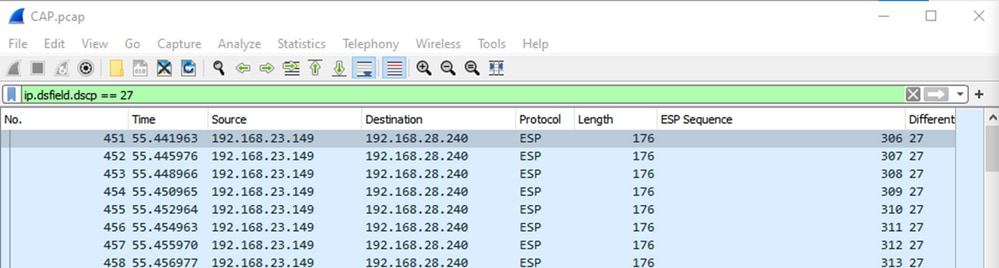

Filtrez cette capture avec un filtre d'affichage ip.dsfield.dscp == 27, on voit que seulement 100 paquets sont affichés au bas de l'écran et on voit que la valeur de la colonne DSCP montre tous 27.

Dans certains cas où la valeur DSCP est conservée sur le WAN, le même filtre peut être utilisé sur la capture de destination.

Dans d'autres cas, cela n'est pas possible, par exemple dans une situation où la valeur DSCP est effacée via une connexion Internet publique.

Filtrer le trafic souhaité par séquence ESP

Dans les deux cas, le trafic peut être identifié par les numéros de séquence ESP.

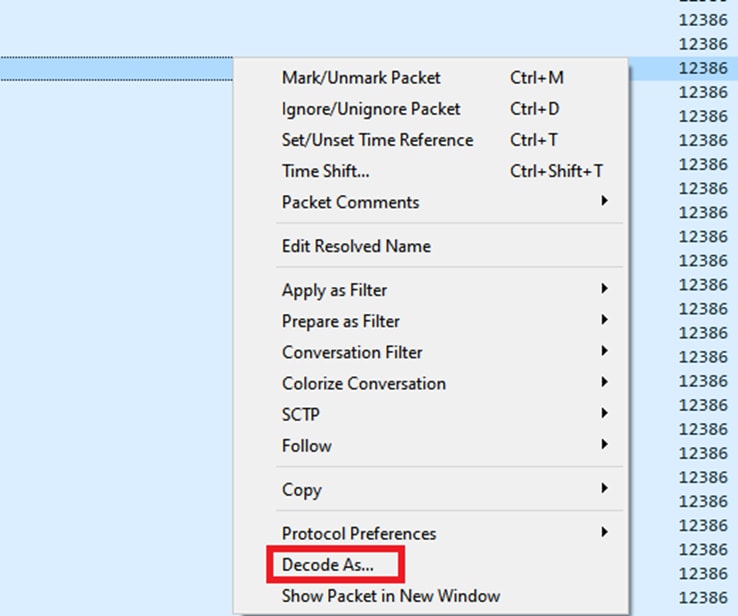

Pour afficher les numéros de séquence ESP dans le paquet, cliquez avec le bouton droit de la souris sur la capture et choisissez Decode comme indiqué.

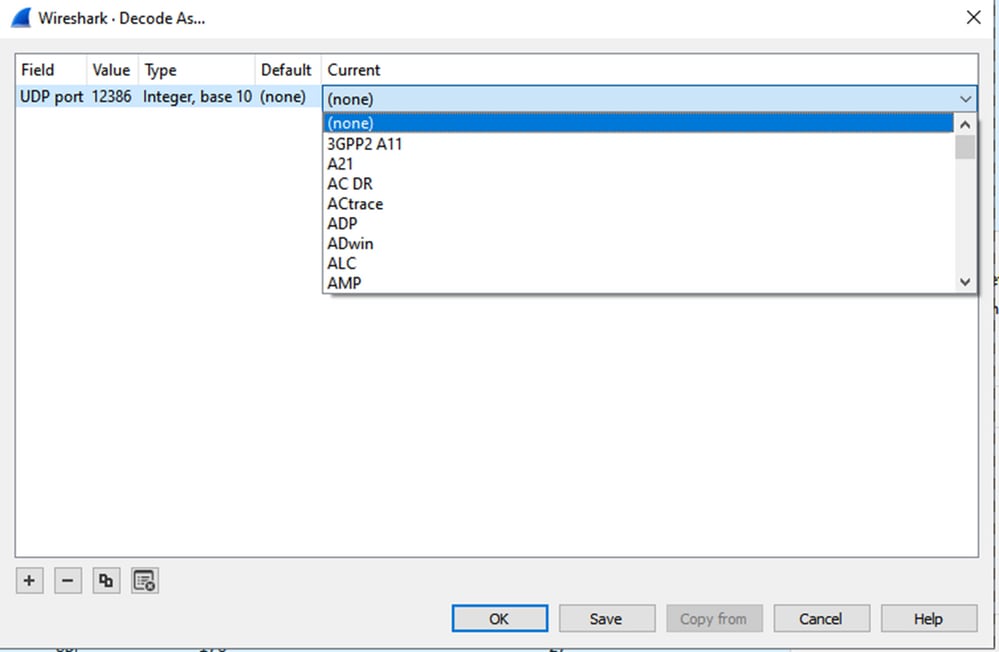

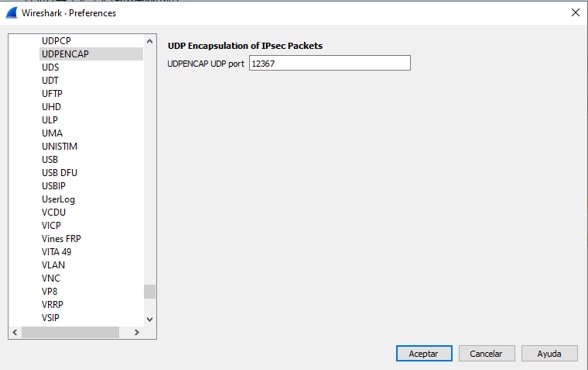

Sélectionnez le menu déroulant Current field et dans ce champ, tapez UDPENCAP ou sélectionnez-le dans la liste déroulante.

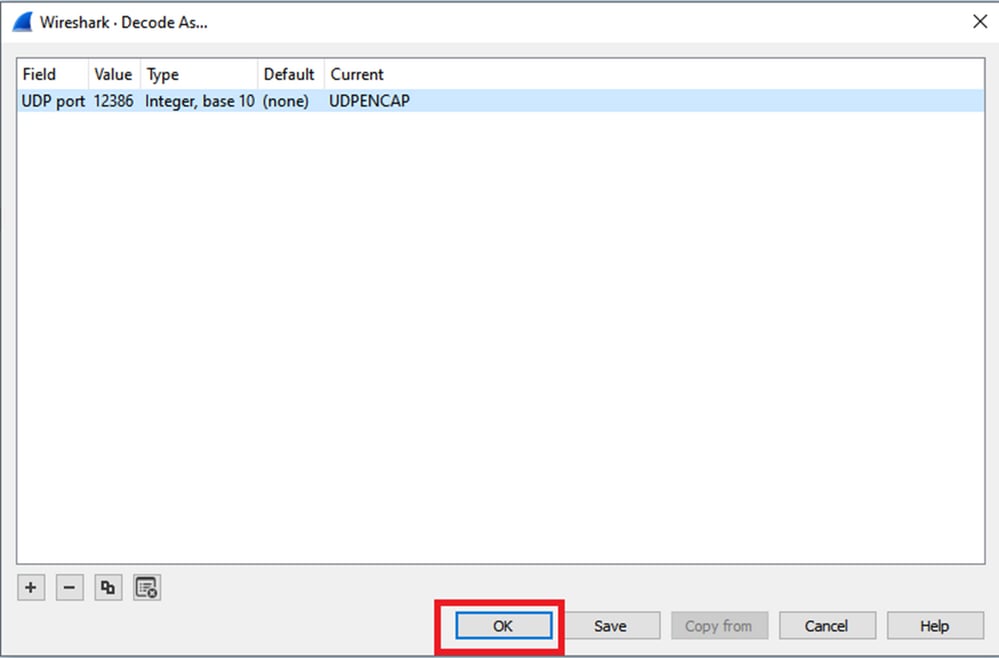

Sélectionnez OK une fois l'opération terminée.

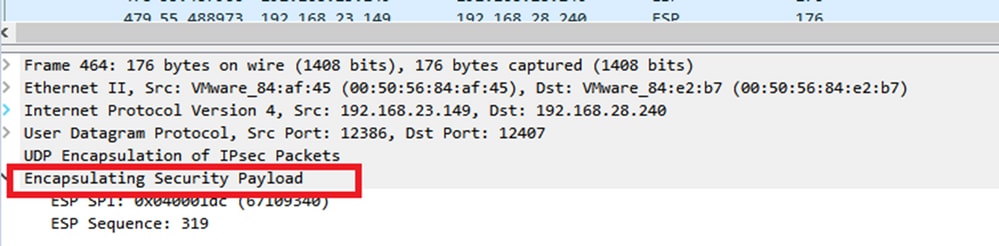

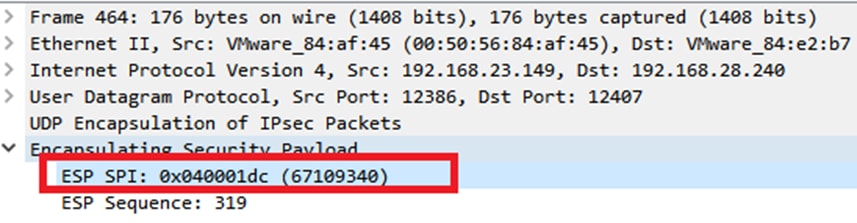

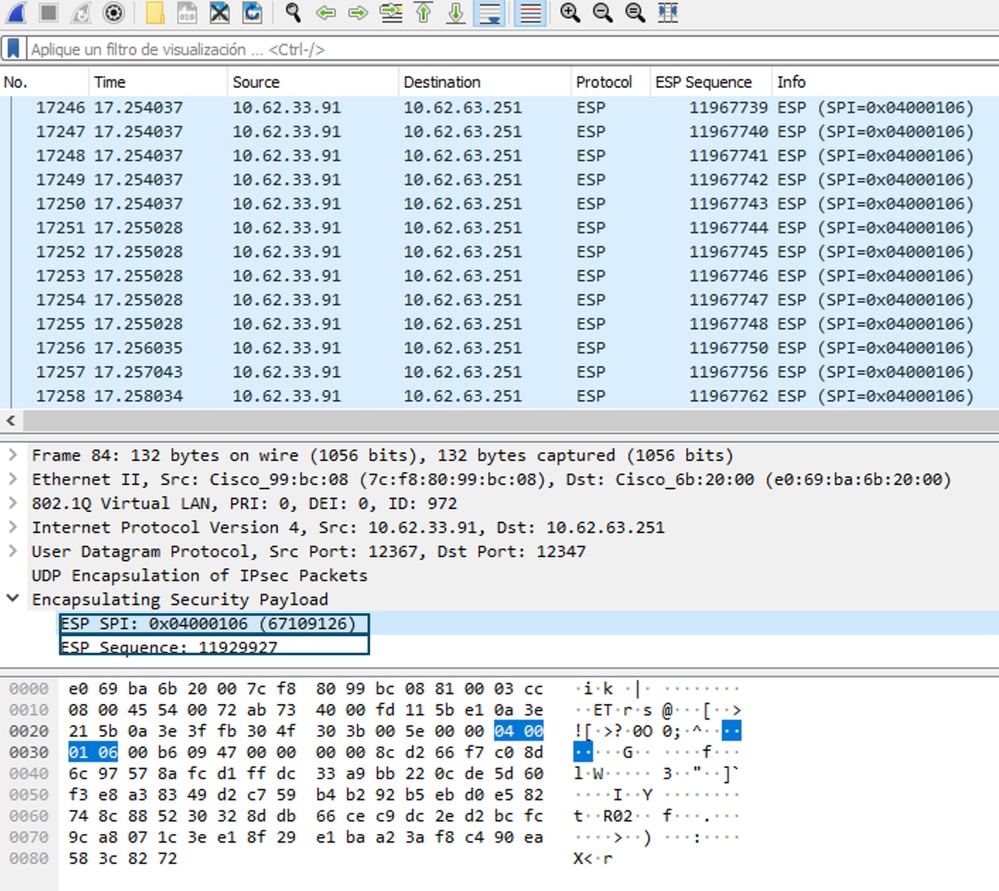

Dans la section Wireshark Packet Details, développez la partie Encapsulating Security Payload du paquet pour voir la séquence ESP.

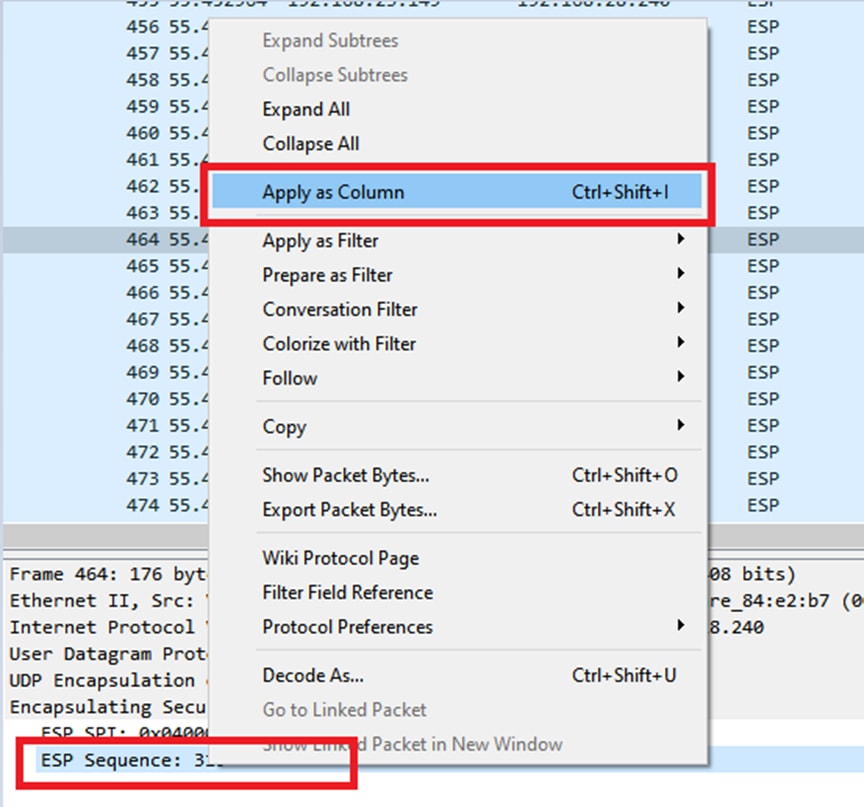

Cliquez avec le bouton droit sur ESP Sequence et choisissez apply as column afin que ESP Sequence puisse être vu comme une colonne dans la section Packet List dans la partie supérieure de l'écran Wireshark.

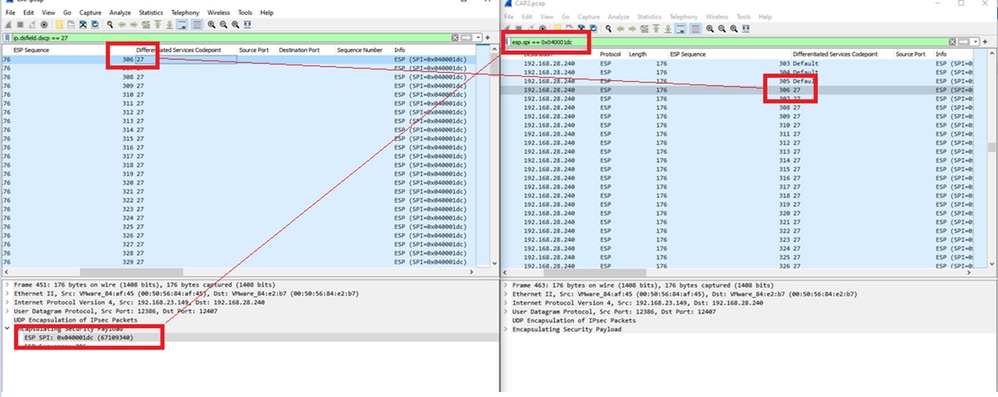

Remarque : Le SPI ESP pour les paquets sur cEdge1 est 0x040001dc. Elle est utilisée pour un filtre sur la capture de destination.

Ouvrez la capture de destination, répétez les étapes pour décoder comme UDPENCAP, et affichez les numéros de séquence ESP dans les paquets.

Une fois que les paquets affichent le numéro de séquence ESP, le SPI ESP de la première capture peut être utilisé comme filtre sur la seconde capture pour afficher uniquement le trafic au sein de ce SPI qui correspond au trafic souhaité.

Notez que le DSCP 27 est marqué pour les numéros de séquence de paquets qui correspondent aux deux.

Cette comparaison peut être effectuée manuellement dans Wireshark ou Microsoft Excel peut être utilisé pour effectuer cette comparaison.

Afin d'utiliser Microsoft Excel pour comparer, il est nécessaire de découper les deux captures pour ne contenir que les paquets qui sont dans les deux captures.

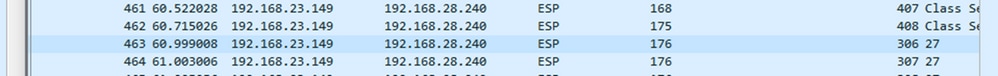

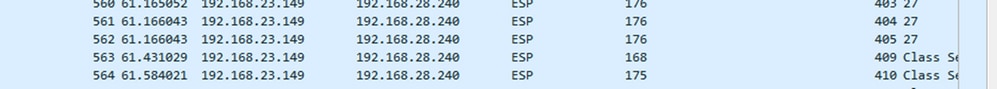

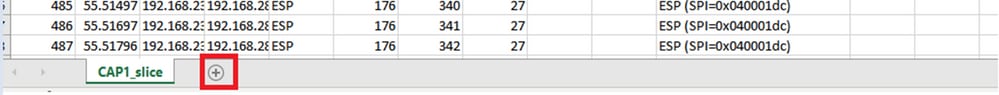

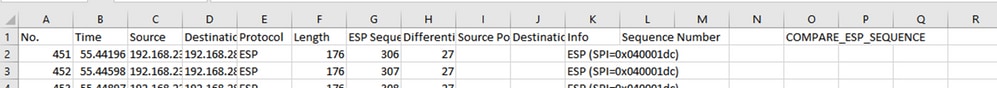

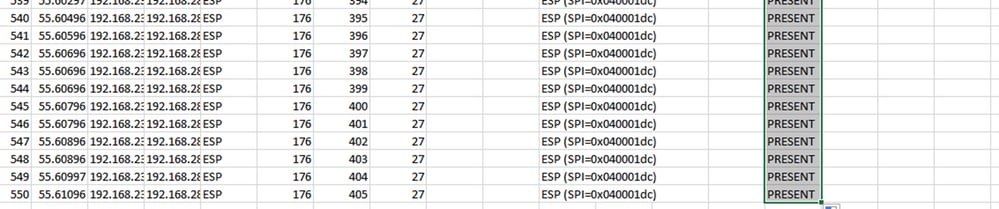

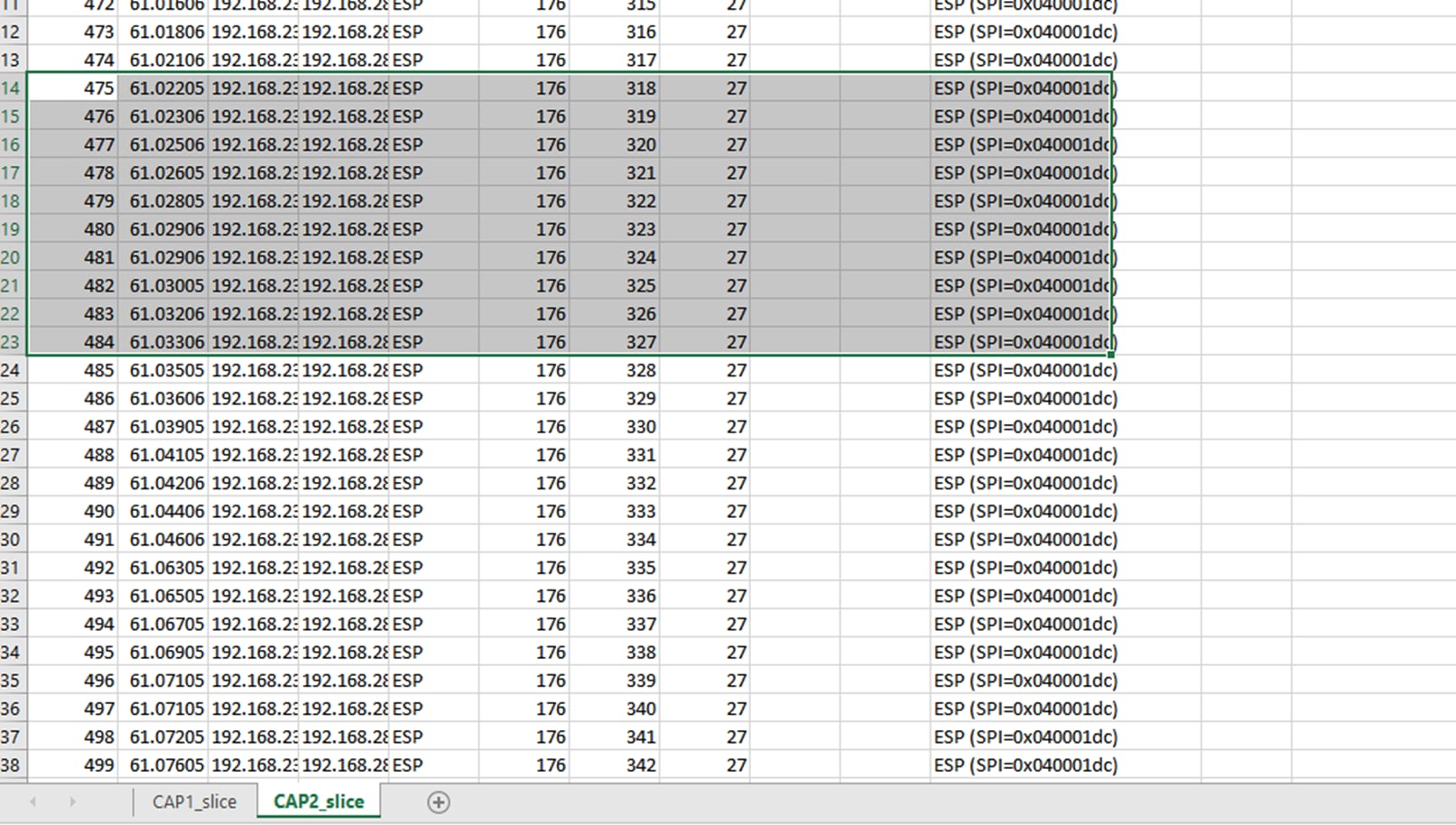

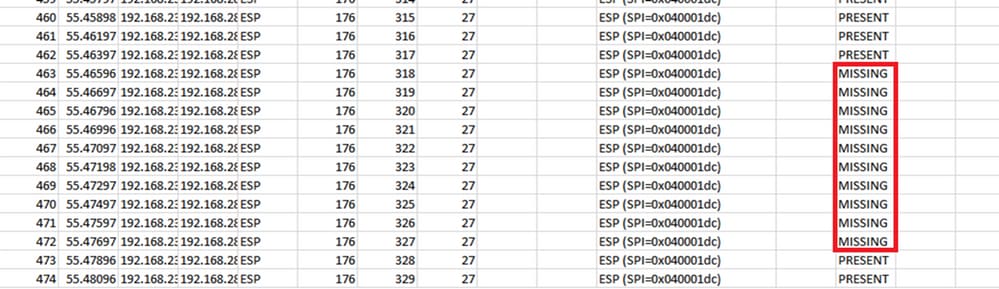

Dans la capture source, le premier paquet concerné a la séquence ESP 306 et qui correspond au paquet numéro 451.

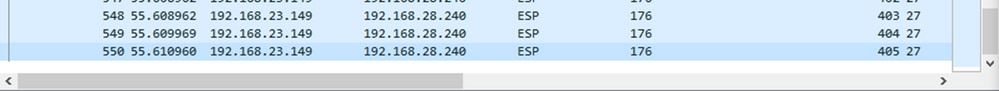

Le dernier paquet pertinent de la capture source a la séquence ESP 405 et le numéro de paquet 550.

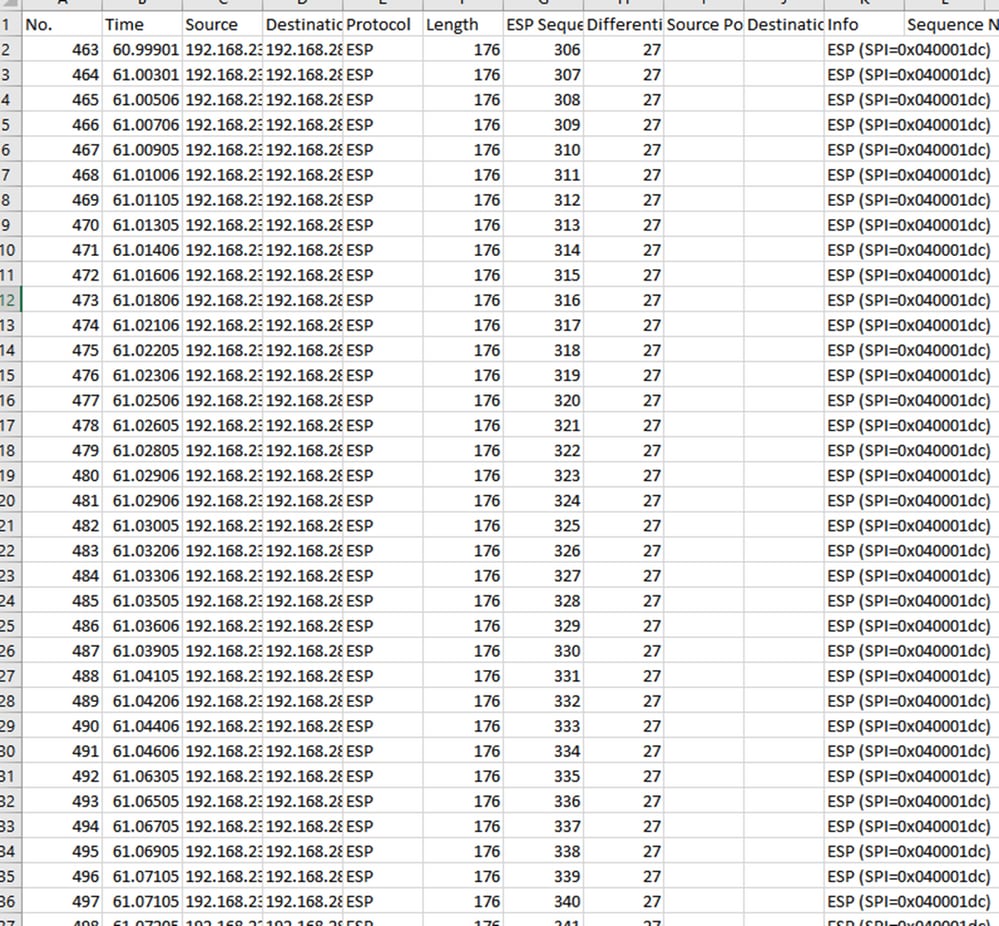

Dans la capture de destination, le premier paquet pertinent correspond à la capture source avec la séquence ESP 306 mais dans cette capture est le paquet 463.

Le dernier paquet pertinent est également présent avec la séquence ESP 405 et il s'agit du paquet 564.

La première capture doit maintenant être découpée en tranches pour inclure uniquement les paquets pertinents.

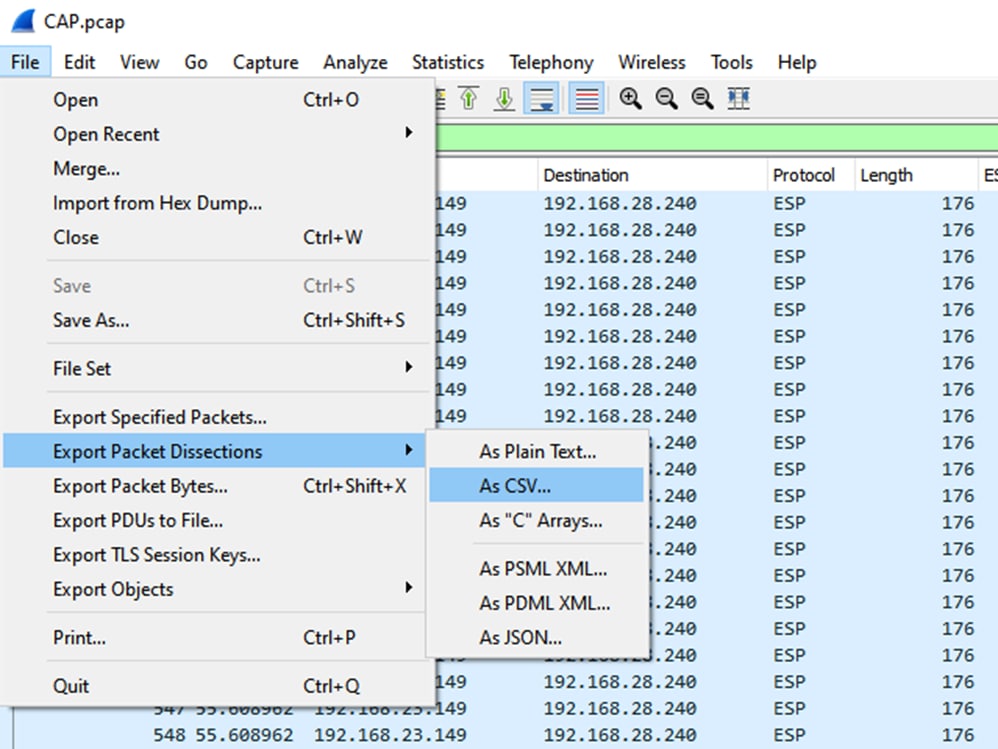

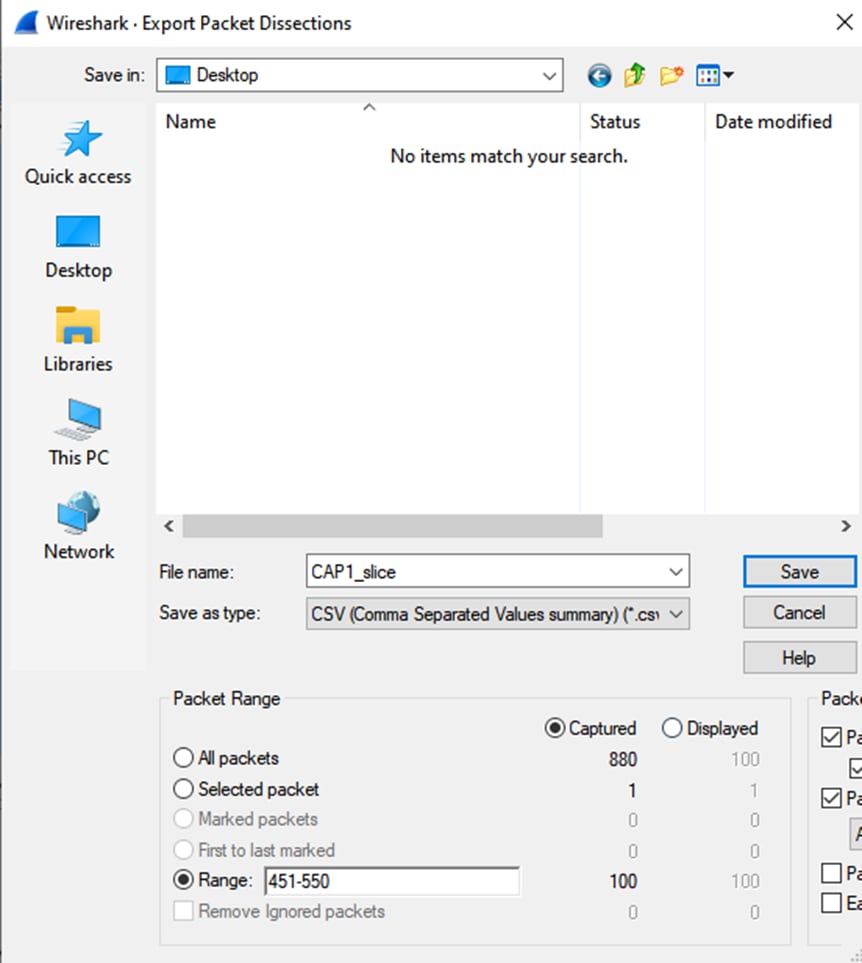

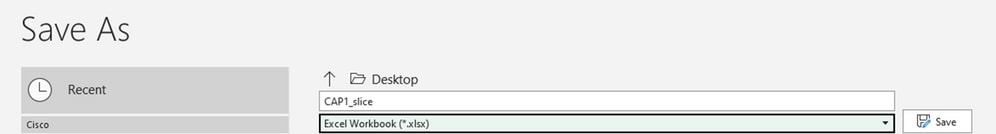

Accédez à Fichier > Exporter les dissections de paquets > En tant que CSV...

Sélectionnez Captured and Range et, dans le champ Range, entrez la plage allant du premier paquet pertinent au dernier paquet pertinent.

Entrez un nom de fichier dans le champ Nom de fichier et cliquez sur Enregistrer.

Répétez le même processus sur la capture 2 pour les paquets concernés.

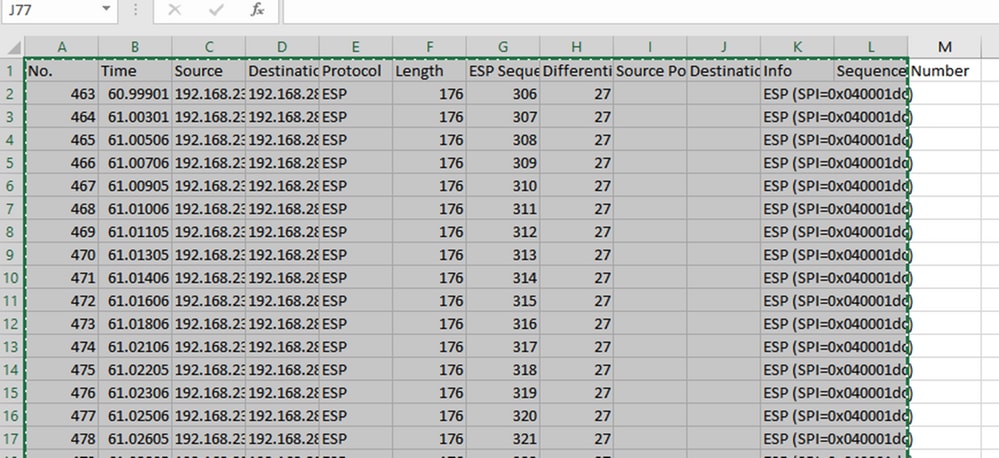

Ouvrez les deux fichiers CSV dans Microsoft Excel.

Sur la capture source CSV, enregistrez au format XLSX.

En bas de l'écran, sélectionnez le symbole + pour ajouter une autre feuille. Nommez-le CAP2_slice.

Ouvrez le fichier CSV CAP2 et appuyez sur CTRL + a pour sélectionner tout et CTRL + c pour le copier.

Accédez au fichier CAP1_slice.xlsx et, dans le deuxième onglet de CAP2_slice, collez (CTRL + v) les informations copiées dans la cellule A1.

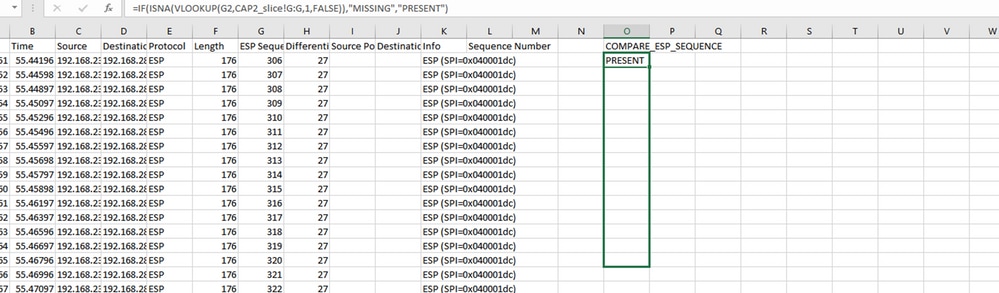

Revenez à la feuille CAP1_slice et créez une nouvelle colonne appelée COMPARE_ESP_SEQUENCE.

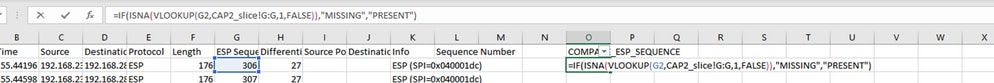

Comme le numéro de séquence ESP se trouve dans la colonne G, composez une commande VLOOKUP comme indiqué pour comparer les deux feuilles afin de vous assurer que tout ce qui se trouve dans la colonne G sur la source se trouve dans la colonne G sur la destination.

=SI(ESTNA(RECHERCHEV(G2, CAP2_tranche !G : G,1, FAUX)),"MANQUANT","PRÉSENT")

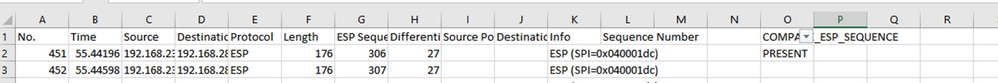

Une fois la touche Entrée sélectionnée, le mot PRESENT s'affiche. Cela signifie que le paquet avec la séquence ESP 306 est présent dans la deuxième feuille. Cela est important car cela signifie que le paquet a été acheminé de la source à la destination.

Sélectionnez Colonne O Ligne 2 et placez le pointeur de la souris sur le coin inférieur droit de la zone verte autour de cette cellule.

Sélectionnez et maintenez, et faites glisser la souris vers le bas pour copier cette formule au bas des cellules qui ont des valeurs.

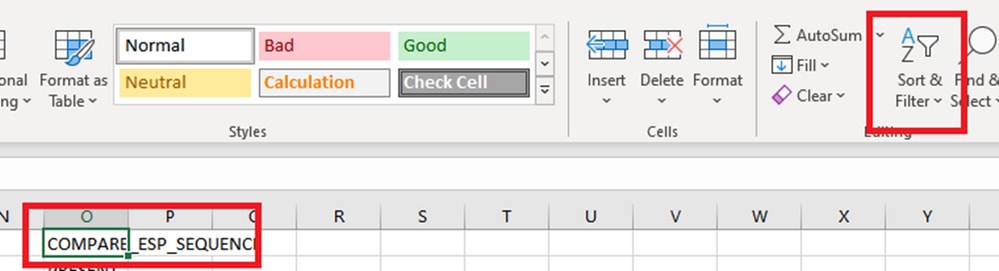

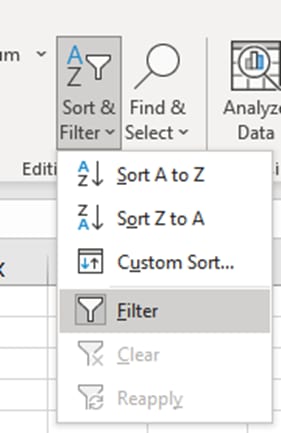

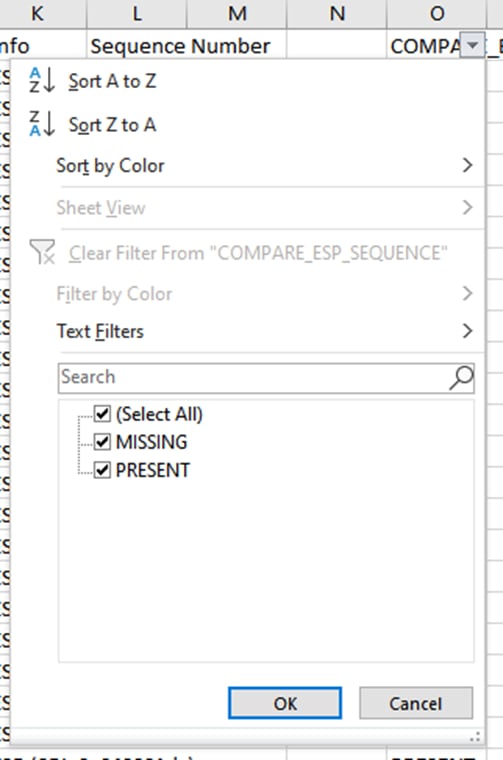

Faites défiler la feuille jusqu'en haut et cliquez sur COMPARE_ESP_SEQUENCE. Sélectionnez ensuite Trier et filtrer.

Choisissez Filter dans le menu déroulant.

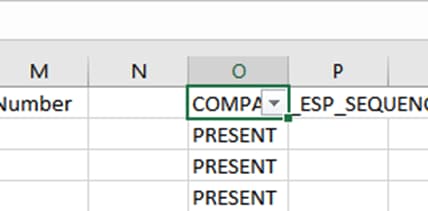

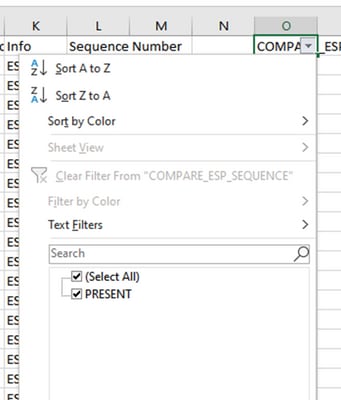

Un menu déroulant apparaît dans la colonne COMPARE_ESP_SEQUENCE.

Cliquez sur le menu déroulant de l'en-tête COMPARE_ESP_SEQUENCE. Notez que dans cet exemple, la seule valeur affichée est PRESENT. Cela signifie que tous les paquets sont présents dans les deux captures.

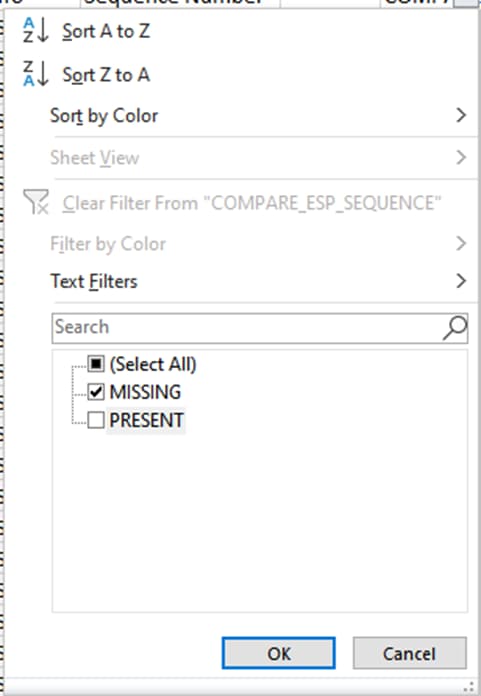

Pour créer un exemple problématique, supprimez 10 paquets de CAP2_slice, pour démontrer comment cela fonctionnerait dans un test où certains paquets manqués sont manquants.

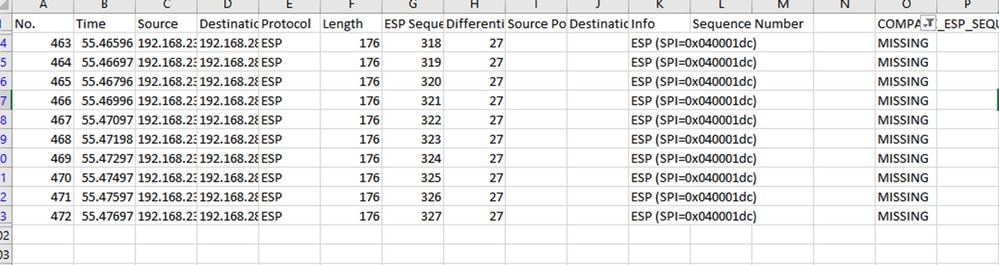

Revenez à la feuille CAP1_slice et vous constatez qu’il manque 10 paquets.

Lorsque le menu déroulant est sélectionné dans la colonne COMPARE_ESP_SEQUENCE, il s'affiche à présent qu'il y a également des paquets MANQUANTS. Cette option peut être activée pour afficher uniquement les paquets MANQUANTS.

Maintenant, seuls les paquets manquants sont affichés dans la feuille Excel.

DSCP est différent sur le récepteur

Dans certains scénarios, la valeur DSCP définie est effacée par le FAI, de sorte qu'elle ne correspond pas du côté du destinataire à la valeur DSCP définie sur l'expéditeur. Un autre outil utile pour compléter ce scénario et suivre les paquets est l'ESP SPI et le numéro de séquence ESP.

Le DSCP doit être utilisé pour identifier les paquets intéressants de l'expéditeur. Le numéro de séquence ESP de ces paquets spécifiques peut ensuite être comparé à la capture du récepteur. Contrairement au marquage DSCP, le numéro de séquence ESP ne peut pas être modifié car il est intégré à la fonctionnalité IPSEC SD-WAN. Cela rend le numéro de séquence ESP utile pour suivre les paquets intéressants (correspondant au DSCP sur l'expéditeur) sur le sous-réseau.

Pour comparer les numéros de séquence ESP, vous pouvez ajouter le numéro de séquence ESP sous forme de colonne dans Wireshark et le comparer entre les captures sortantes et entrantes.

Lorsque la capture pcap est ouverte dans Wireshark, pour pouvoir voir le SPI ESP et le numéro de séquence, développez un paquet, cliquez avec le bouton droit de la souris et sélectionnez les préférences de protocole, recherchez UDPENCAP et remplacez le port par défaut par le port SD-WAN (port source), comme illustré dans l'image.

Une fois UDPENCAP en place avec le port droit, les informations ESP s'affichent comme illustré dans l'image.

Remarque : Pour en savoir plus sur ESP sur SD-WAN, reportez-vous àDépannage des échecs de relecture de l'anti-IPSec SD-WAN cEdge

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

21-Jun-2022 |

Première publication |

Contribution d’experts de Cisco

- Andy RookResponsable technique de la prestation client

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires