Configuration de L2TP sur IPsec entre un PC Windows 8 et ASA à l'aide d'une clé pré-partagée

Options de téléchargement

-

ePub (2.1 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (2.6 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit comment configurer le protocole L2TP (Layer 2 Tunneling Protocol) sur IPsec à l'aide d'une clé pré-partagée entre l'appareil de sécurité adaptatif Cisco (ASA) et le client natif Windows 8.

La sécurité L2TP sur IPsec (Internet Protocol security) permet de déployer et d'administrer une solution de réseau privé virtuel L2TP (Virtual Private Network, VPN L2TP) parallèlement aux services VPN IPsec et de pare-feu sur une plate-forme unique.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Connectivité IP de l'ordinateur client à l'ASA. Pour tester la connectivité, essayez d'envoyer une requête ping à l'adresse IP de l'ASA à partir du point d'extrémité client et vice versa

- Assurez-vous que les ports UDP 500 et 4500 et le protocole ESP (Encapsulating Security Payload) ne sont bloqués nulle part sur le chemin de la connexion

Restrictions

- L2TP sur IPsec prend uniquement en charge IKEv1. IKEv2 n'est pas pris en charge.

- L2TP avec IPsec sur l'ASA permet au LNS d'interagir avec des clients VPN natifs intégrés dans des systèmes d'exploitation tels que Windows, MAC OS X, Android et Cisco IOS. Seul L2TP avec IPsec est pris en charge, L2TP natif lui-même n'est pas pris en charge sur ASA.

- La durée de vie minimale des associations de sécurité IPsec prise en charge par le client Windows est de 300 secondes. Si la durée de vie sur l'ASA est définie sur moins de 300 secondes, le client Windows l'ignore et le remplace par une durée de vie de 300 secondes.

- L'ASA prend uniquement en charge les authentifications PPP (Point-to-Point Protocol), PAP (Password Authentication Protocol) et CHAP (Microsoft Challenge-Handshake Authentication Protocol), versions 1 et 2, sur la base de données locale. Les protocoles EAP (Extensible Authentication Protocol) et CHAP sont exécutés par des serveurs d’authentification proxy. Par conséquent, si un utilisateur distant appartient à un groupe de tunnels configuré avec les commandes authentication eap-proxy ou authentication chap, et que l'ASA est configuré pour utiliser la base de données locale, cet utilisateur ne peut pas se connecter.

Types d'authentification PPP pris en charge

Les connexions L2TP sur IPsec sur l'ASA prennent uniquement en charge les types d'authentification PPP indiqués dans le tableau

| Prise en charge du serveur AAA et types d'authentification PPP |

|

| Type de serveur AAA |

Types d'authentification PPP pris en charge |

| LOCAL |

PAP, MSCHAPv1, MSCHAPv2 |

| RADIUS |

PAP, CHAP, MSCHAPv1, MSCHAPv2, EAP-Proxy |

| TACACS+ |

PAP, CHAP, MSCHAPv1 |

| LDAP |

PAP |

| NT |

PAP |

| Kerberos |

PAP |

| DIS |

DIS |

| Caractéristiques du type d'authentification PPP |

||

| Mot clé |

Type d'authentification |

Caractéristiques |

| gercer |

CHAP |

En réponse à la demande de confirmation du serveur, le client renvoie le [demande de confirmation plus mot de passe] chiffré avec un nom d'utilisateur en texte clair. Ce protocole est plus sécurisé que le protocole PAP, mais il ne chiffre pas les données. |

| eap-proxy |

PAE |

Active le protocole EAP qui permet à l'appliance de sécurité d'envoyer par proxy le processus d'authentification PPP à un serveur d'authentification RADIUS externe. |

| ms-chap-v1 ms-chap-v2 |

Protocole CHAP Microsoft, version 1 Protocole CHAP Microsoft, version 2 |

Similaire au protocole CHAP, mais plus sécurisé dans la mesure où le serveur stocke et compare uniquement les mots de passe chiffrés plutôt que les mots de passe en texte clair comme dans le protocole CHAP. Ce protocole génère également une clé pour le cryptage des données par MPPE. |

| pap |

PAP |

Passe un nom d'utilisateur et un mot de passe en texte clair pendant l'authentification et n'est pas sécurisé. |

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- ASA de la gamme Cisco 5515 qui exécute le logiciel version 9.4(1)

- Client L2TP/IPSec (Windows 8)

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Produits connexes

Cette configuration peut également être utilisée avec le dispositif de sécurité de la gamme Cisco ASA 5500 8.3(1) ou version ultérieure.

Conventions

Référez-vous à Conventions des conseils techniques de Cisco pour plus d'informations sur les conventions de document

Informations générales

Le protocole L2TP (Layer 2 Tunneling Protocol) est un protocole de tunnellisation VPN qui permet aux clients distants d'utiliser le réseau IP public pour communiquer en toute sécurité avec des serveurs de réseau d'entreprise privés. L2TP utilise le protocole PPP sur UDP (port 1701) pour tunneler les données.

Le protocole L2TP est basé sur le modèle client/serveur. La fonction est divisée entre le serveur réseau L2TP (LNS) et le concentrateur d'accès L2TP (LAC). Le LNS s'exécute généralement sur une passerelle réseau telle que l'ASA dans ce cas, tandis que le LAC peut être un serveur d'accès réseau à distance (NAS) ou un périphérique terminal avec un client L2TP intégré tel que Microsoft Windows, Apple iPhone ou Android.

Configurer

Cette section présente les informations permettant de configurer les fonctionnalités décrites dans ce document.

Remarque : Utilisez l'outil Command Lookup Tool (clients enregistrésseulement) pour trouver plus d'informations sur les commandes utilisées dans ce document.

Remarque : Les schémas d'adressage d'IP utilisés dans cette configuration ne sont pas légalement routables sur Internet. Ce sont des adresses RFC 1918 qui ont été utilisées dans un environnement de laboratoire.

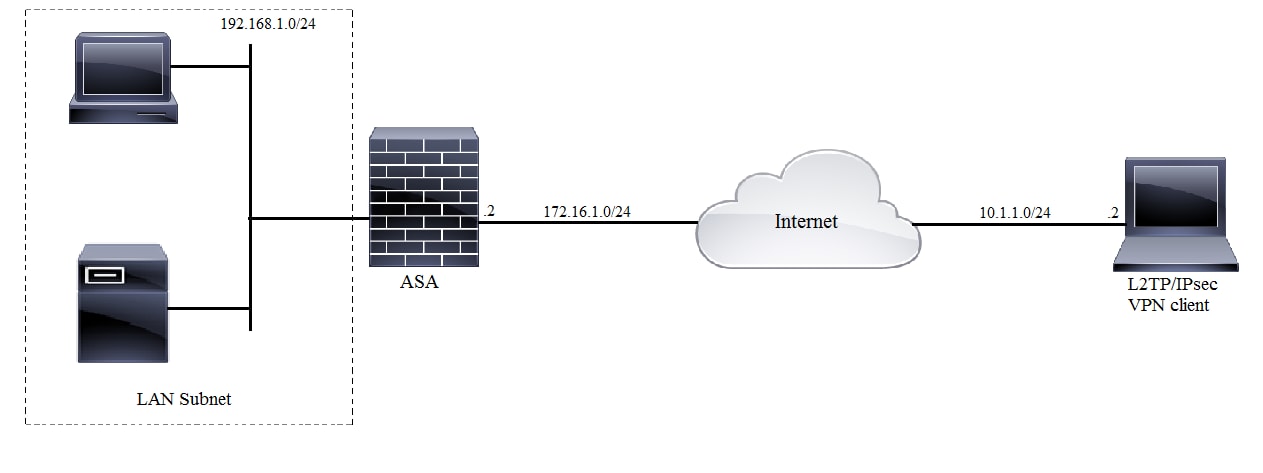

Diagramme du réseau

Configuration complète du tunnel

Configuration ASA à l'aide d'Adaptive Security Device Manager (ASDM)

Procédez comme suit :

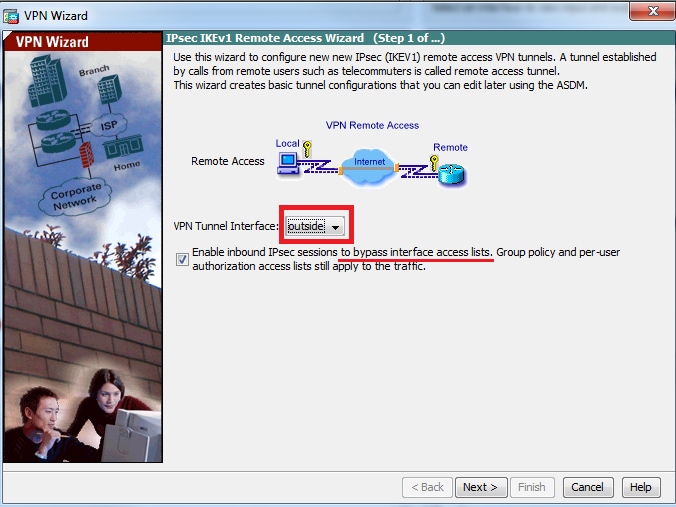

Étape 1. Connectez-vous à l’ASDM et accédez à Wizards > VPN Wizards > Ipsec (IKEv1) Remote Access VPN Wizard.

Étape 2. Une fenêtre de configuration VPN d’accès à distance s’affiche. Dans la liste déroulante, sélectionnez l'interface sur laquelle le tunnel VPN doit être terminé. Dans cet exemple, l'interface externe est connectée au WAN et termine ainsi les tunnels VPN sur cette interface. Conservez la case Enable inbound IPSec sessions to bypass interface access lists. La stratégie de groupe et les listes d'accès d'autorisation par utilisateur s'appliquent toujours au trafic vérifié de sorte que la nouvelle liste d'accès n'a pas besoin d'être configurée sur l'interface externe pour permettre aux clients d'accéder aux ressources internes. Cliquez sur Next (Suivant).

Étape 3. Comme le montre cette image, choisissez le type de client comme client Microsoft Windows utilisant L2TP sur IPSec et MS-CHAP-V1 et MS-CHAP-V2 comme protocole d’authentification PPP, car PAP n’est pas sécurisé et d’autres types d’authentification ne sont pas pris en charge avec la base de données LOCAL comme serveur d’authentification, puis cliquez sur Suivant.

Étape 4. Choisissez la méthode d’authentification Pre-shared-key et tapez la clé pré-partagée qui doit être identique côté client également et cliquez sur Next, comme indiqué dans cette image.

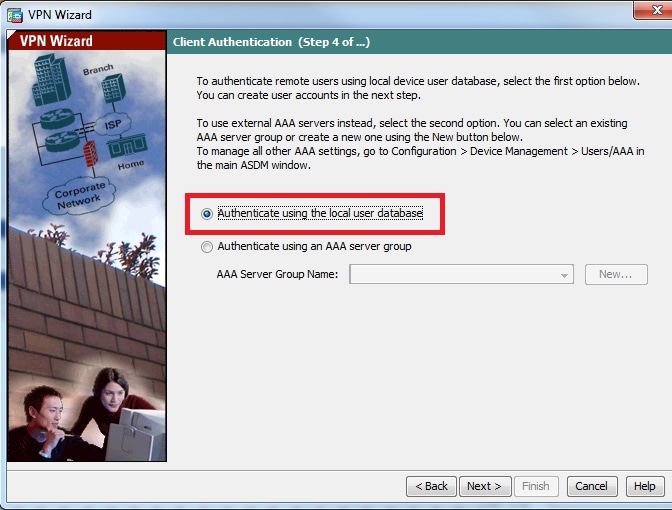

Étape 5. Spécifiez une méthode pour authentifier les utilisateurs qui tentent des connexions L2TP sur IPsec. Vous pouvez utiliser un serveur d'authentification AAA externe ou sa propre base de données locale. Choisissez Authenticate using the local user database si vous voulez authentifier les clients par rapport à la base de données locale d'ASA et cliquez sur Next.

Remarque : Veuillez vous reporter à Configurer l'authentification RADIUS pour les utilisateurs VPN pour authentifier les utilisateurs à l'aide d'un serveur AAA externe.

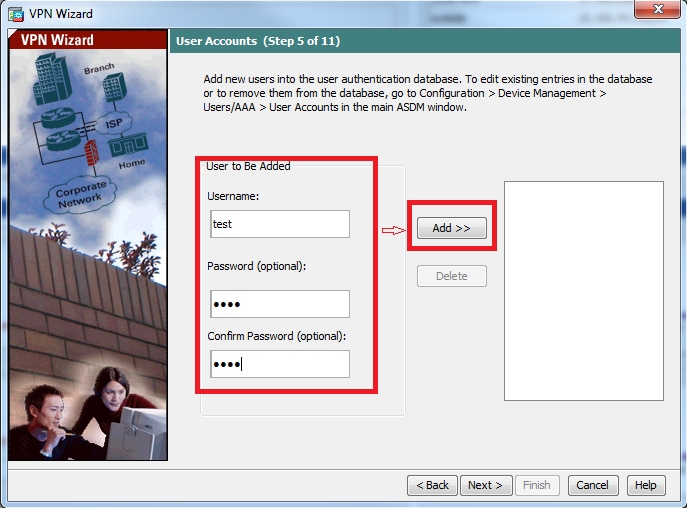

Étape 6. Pour ajouter de nouveaux utilisateurs à la base de données locale pour l'authentification des utilisateurs, entrez le nom d'utilisateur et le mot de passe, puis cliquez sur ADD ou sinon les comptes d'utilisateurs existants dans la base de données peuvent être utilisés, comme illustré dans cette image. Cliquez sur Next (Suivant).

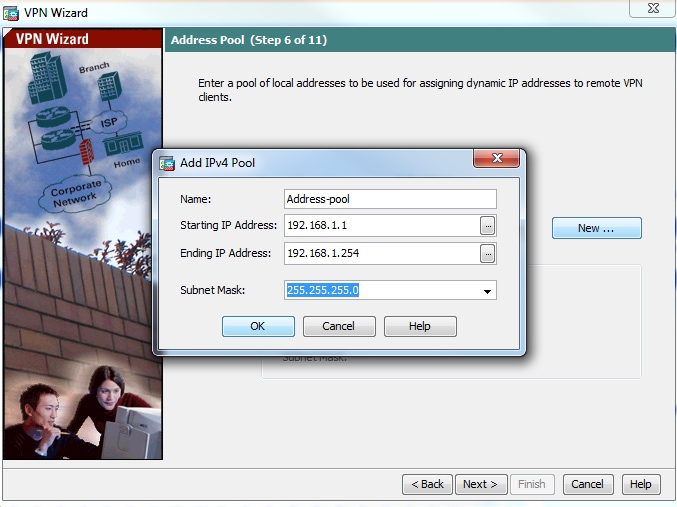

Étape 7. Dans la liste déroulante, sélectionnez le pool d’adresses à utiliser pour attribuer une adresse IP aux clients. Pour créer un nouveau pool d'adresses, cliquez sur New, comme illustré dans cette image.

Étape 8. La boîte de dialogue Ajouter un pool IPv4 apparaît.

- Saisissez le nom du nouveau pool d'adresses IP.

- Saisissez les adresses IP de début et de fin.

- Entrez le masque de sous-réseau et cliquez sur OK.

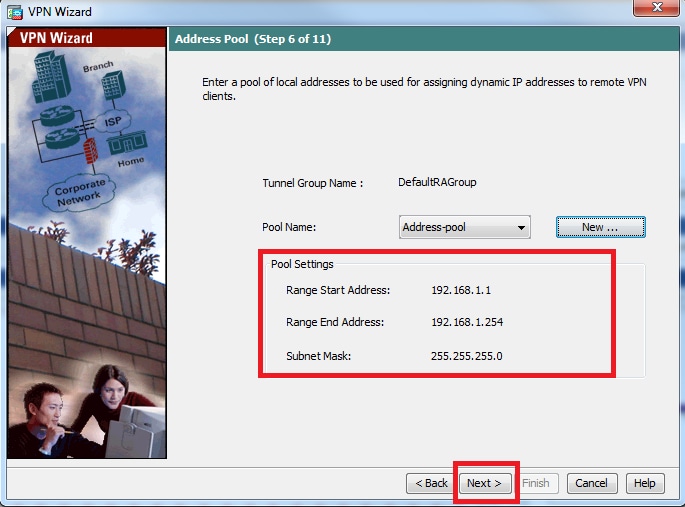

Étape 9. Vérifiez les paramètres du pool et cliquez sur Next.

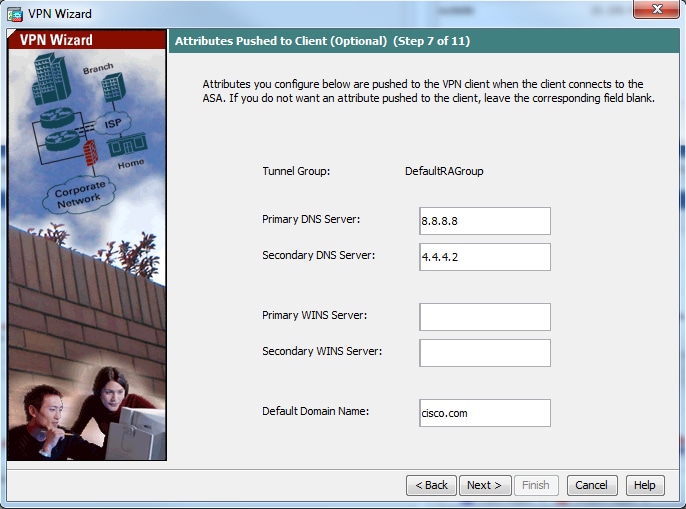

Étape 10. Configurez les attributs à transmettre aux clients ou laissez-les vides et cliquez sur Next.

Étape 11 : Assurez-vous que la case Enable Perfect Forwarding Secrecy (PFS) est décochée car certaines plates-formes clientes ne prennent pas en charge cette fonctionnalité. Activez le split tunneling pour permettre aux utilisateurs distants d'avoir simultanément un accès chiffré aux ressources définies ci-dessus, et l'accès non chiffré à Internet est décoché, ce qui signifie que le tunneling complet est activé dans lequel tout le trafic (y compris le trafic Internet) de la machine cliente sera envoyé à l'ASA sur le tunnel VPN. Cliquez sur Next (Suivant).

Étape 12. Vérifiez les informations récapitulatives, puis cliquez sur Terminer.

Configuration ASA avec CLI

Étape 1 : configuration des paramètres de stratégie IKE Phase 1

Cette politique est utilisée pour protéger le trafic de contrôle entre les homologues (c'est-à-dire, elle protège la clé pré-partagée et les négociations de phase 2)

ciscoasa(config)#crypto ikev1 policy 10[an error occurred while processing this directive]

ciscoasa(config-ikev1-policy)#authentication pre-share

ciscoasa(config-ikev1-policy)#encryption 3des

ciscoasa(config-ikev1-policy)#hash sha

ciscoasa(config-ikev1-policy)#group 2

ciscoasa(config-ikev1-policy)#lifetime 86400

ciscoasa(config-ikev1-policy)#exit

Étape 2 : configuration de Transform-set

Il contient les paramètres de stratégie IKE Phase 2 utilisés pour protéger le trafic de données. Puisque le client L2TP/IPsec de Windows utilise le mode de transport IPsec, définissez le mode sur transport. La valeur par défaut est le mode tunnel

ciscoasa(config)#crypto ipsec ikev1 transform-set TRANS-ESP-3DES-SHA esp-3des esp-sha-hmac[an error occurred while processing this directive]

ciscoasa(config)#crypto ipsec ikev1 transform-set TRANS-ESP-3DES-SHA mode transport

Étape 3 : configuration du mappage dynamique

Comme les clients Windows obtiennent une adresse IP dynamique devant le FAI ou le serveur DHCP local (par exemple, un modem), ASA n'est pas conscient de l'adresse IP de l'homologue et cela pose un problème dans la configuration d'un homologue statique du côté ASA. Il faut donc aborder la configuration de chiffrement dynamique dans laquelle tous les paramètres ne sont pas nécessairement définis et les paramètres manquants sont appris plus tard de façon dynamique, comme résultat de la négociation IPSec du client.

ciscoasa(config)#crypto dynamic-map outside_dyn_map 10 set ikev1 transform-set TRANS-ESP-3DES-SHA[an error occurred while processing this directive]

Étape 4 : liaison de la carte dynamique à la carte de chiffrement statique, application de la carte de chiffrement et activation d’IKEv1 sur l’interface externe

La crypto-carte dynamique ne peut pas être appliquée sur une interface et donc liez-la à la crypto-carte statique. Les jeux de crypto-cartes dynamiques doivent être les crypto-cartes de plus faible priorité dans le jeu de crypto-cartes (c'est-à-dire qu'ils doivent avoir les numéros de séquence les plus élevés) afin que l'ASA évalue d'abord les autres crypto-cartes. Il examine l'ensemble de crypto-cartes dynamiques uniquement lorsque les autres entrées de carte (statiques) ne correspondent pas.

ciscoasa(config)#crypto map outside_map 65535 ipsec-isakmp dynamic outside_dyn_map[an error occurred while processing this directive]

ciscoasa(config)#crypto map outside_map interface outside

ciscoasa(config)#crypto ikev1 enable outside

Étape 5. Création du pool d’adresses IP

Créez un pool d'adresses à partir duquel les adresses IP sont attribuées dynamiquement aux clients VPN distants. Ignorez cette étape pour utiliser le pool existant sur ASA.

ciscoasa(config)#ip local pool Address-pool 192.168.1.1-192.168.1.254 mask 255.255.255.0[an error occurred while processing this directive]

Étape 6 : configuration de la stratégie de groupe

Identifiez la stratégie de groupe comme interne, ce qui signifie que les attributs sont extraits de la base de données locale.

ciscoasa(config)#group-policy L2TP-VPN internal[an error occurred while processing this directive]

Remarque : Les connexions L2TP/IPsec peuvent être configurées avec une stratégie de groupe par défaut (DfltGrpPolicy) ou une stratégie de groupe définie par l'utilisateur. Dans les deux cas, la stratégie de groupe doit être configurée pour utiliser le protocole de tunnellisation L2TP/IPsec. configurez l2tp-ipsec sur l'attribut de protocole VPN sur la stratégie de groupe par défaut qui sera héritée de la stratégie de groupe définie par l'utilisateur si l'attribut de protocole vpn n'est pas configuré dessus.

Configurez les attributs tels que le protocole de tunnel VPN (dans notre cas, il s'agit de l2tp-ipsec), le nom de domaine, l'adresse IP du serveur DNS et WINS et les nouveaux comptes d'utilisateurs

ciscoasa(config)#group-policy L2TP-VPN attributes[an error occurred while processing this directive]

ciscoasa(config-group-policy)#dns-server value 8.8.8.8 4.4.4.2

ciscoasa(config-group-policy)#vpn-tunnel-protocol l2tp-ipsec

ciscoasa(config-group-policy)#default-domain value cisco.com

Configurez des noms d'utilisateur et des mots de passe sur le périphérique en plus d'utiliser AAA. Si l'utilisateur est un client L2TP qui utilise Microsoft CHAP version 1 ou 2 et que l'ASA est configuré pour s'authentifier auprès de la base de données locale, le mot clé mschap doit être inclus. Par exemple, username <username> password <password> mschap.

ciscoasa(config-group-policy)# username test password test mschap[an error occurred while processing this directive]

Étape 7 : configuration du groupe de tunnels

Créez un groupe de tunnels avec la commande tunnel-group, et spécifiez le nom du pool d'adresses locales utilisé pour allouer l'adresse IP au client. Si la méthode d'authentification est pre-shared-key, le nom du groupe de tunnels doit être DefaultRAGroup car il n'y a pas d'option sur le client pour spécifier le groupe de tunnels et donc il atterrit sur le groupe de tunnels par défaut seulement. Liez la stratégie de groupe à tunnel-group en utilisant la commande default-group-policy

ciscoasa(config)#tunnel-group DefaultRAGroup general-attributes[an error occurred while processing this directive]

ciscoasa(config-tunnel-general)#address-pool Address-pool

ciscoasa(config-tunnel-general)#default-group-policy L2TP-VPN

ciscoasa(config-tunnel-general)#exit

Remarque : Le profil de connexion par défaut (groupe de tunnels), DefaultRAGroup, doit être configuré, si une authentification basée sur une clé pré-partagée est effectuée. Si l'authentification basée sur certificat est effectuée, un profil de connexion défini par l'utilisateur peut être choisi en fonction des identificateurs de certificat

Utilisez la commande tunnel-group ipsec-attributes pour passer en mode de configuration ipsec-attribute afin de définir la clé pré-partagée.

ciscoasa(config)# tunnel-group DefaultRAGroup ipsec-attributes[an error occurred while processing this directive]

ciscoasa(config-tunnel-ipsec)# ikev1 pre-shared-key C!sc0@123

ciscoasa(config-tunnel-ipsec)#exit

Configurez le protocole d'authentification PPP avec la commande authentication type du mode tunnel group ppp-attributes. Désactivez CHAP qui est activé par défaut car il n'est pas pris en charge si le serveur AAA est configuré comme base de données locale.

ciscoasa(config)#tunnel-group DefaultRAGroup ppp-attributes[an error occurred while processing this directive]

ciscoasa(config-ppp)#no authentication chap

ciscoasa(config-ppp)#authentication ms-chap-v2

ciscoasa(config-ppp)#exit

Étape 8. Configuration de l’exemption NAT

Configurez NAT-Exemption de sorte que les clients puissent accéder aux ressources internes connectées aux interfaces internes (dans cet exemple, les ressources internes sont connectées à l'interface interne).

ciscoasa(config)#object network L2TP-Pool[an error occurred while processing this directive]

ciscoasa(config-network-object)#subnet 192.168.1.0 255.255.255.0

ciscoasa(config-network-object)#exit

ciscoasa(config)# nat (inside,outside) source static any any destination static L2TP-Pool L2TP-Pool no-proxy-arp route-lookup

Exemple complet de configuration

crypto ikev1 policy 10[an error occurred while processing this directive]

authentication pre-share

encryption 3des

hash sha

group 2

lifetime 86400

exit

crypto ipsec ikev1 transform-set TRANS-ESP-3DES-SHA esp-3des esp-sha-hmac

crypto ipsec ikev1 transform-set TRANS-ESP-3DES-SHA mode transport

crypto dynamic-map outside_dyn_map 10 set ikev1 transform-set TRANS-ESP-3DES-SHA

crypto map outside_map 65535 ipsec-isakmp dynamic outside_dyn_map

crypto map outside_map interface outside

crypto ikev1 enable outside

ip local pool Address-pool 192.168.1.1-192.168.1.254 mask 255.255.255.0

group-policy L2TP-VPN internal

group-policy L2TP-VPN attributes

vpn-tunnel-protocol l2tp-ipsec

default-domain value cisco.com

username test password test mschap

exit

tunnel-group DefaultRAGroup general-attributes

address-pool Address-pool

default-group-policy L2TP-VPN

exit

tunnel-group DefaultRAGroup ipsec-attributes

ikev1 pre-shared-key C!sc0@123

exit

tunnel-group DefaultRAGroup ppp-attributes

no authentication chap

authentication ms-chap-v2

exit

object network L2TP-Pool

subnet 192.168.1.0 255.255.255.0

exit

nat(inside,outside) source static any any destination static L2TP-Pool L2TP-Pool no-proxy-arp route-lookup

Configuration du client L2TP/IPsec Windows 8

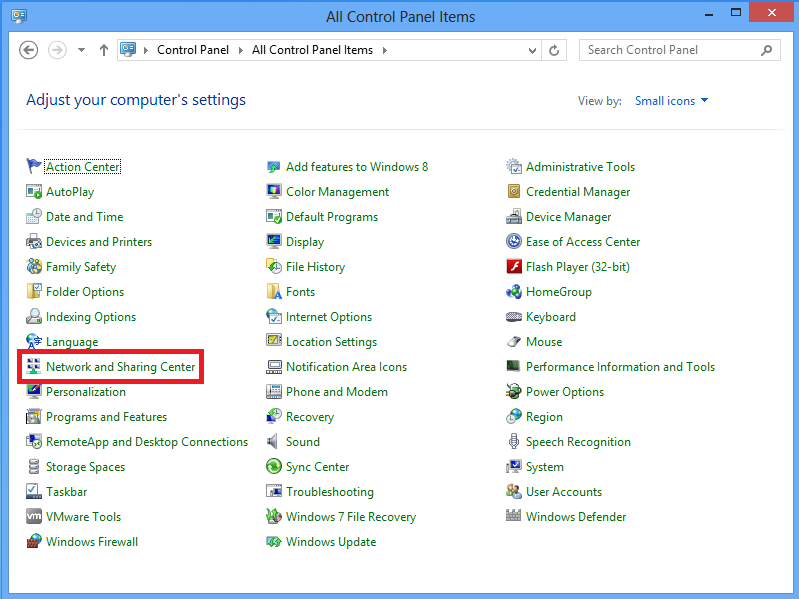

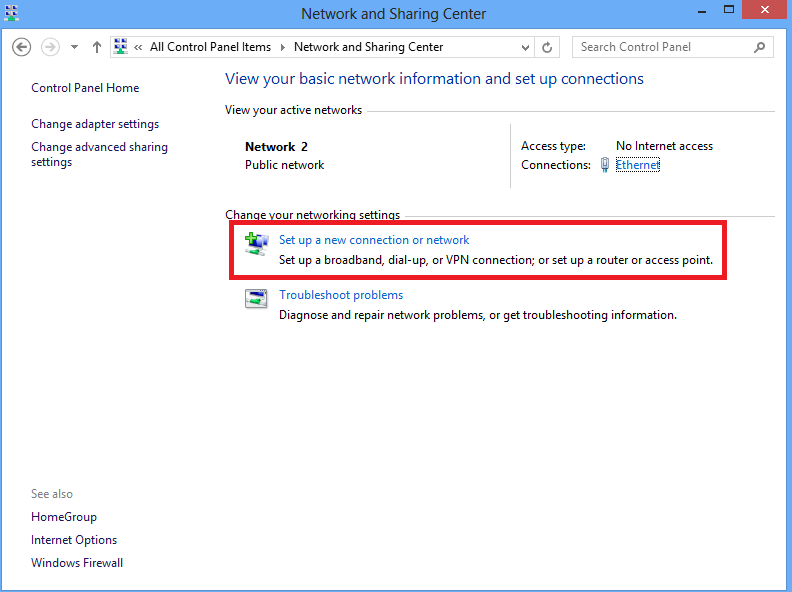

1. Ouvrez le Panneau de configuration et sélectionnez Centre Réseau et partage.

2. Choisissez Configurer une nouvelle connexion ou une nouvelle option réseau.

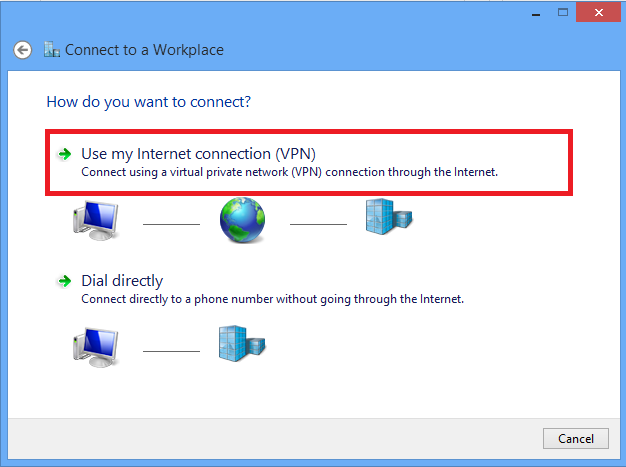

3. Choisissez Connexion à un espace de travail option et cliquez sur Suivant.

4. Cliquez sur Utiliser ma connexion Internet (VPN) option.

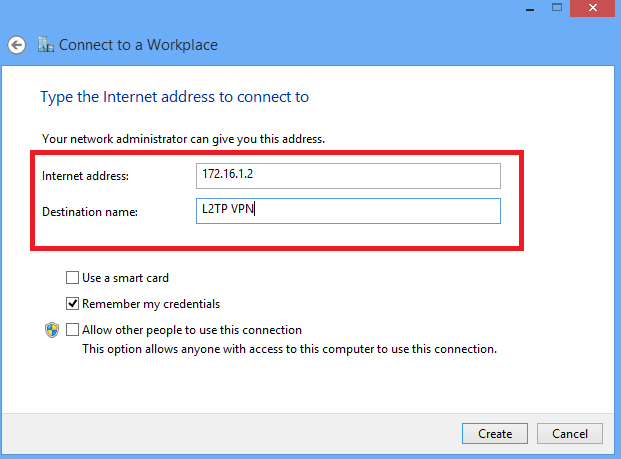

5. Entrez l'adresse IP de l'interface WAN ou du nom de domaine complet de l'ASA et tout nom d'adaptateur VPN significatif localement, puis cliquez sur Créer.

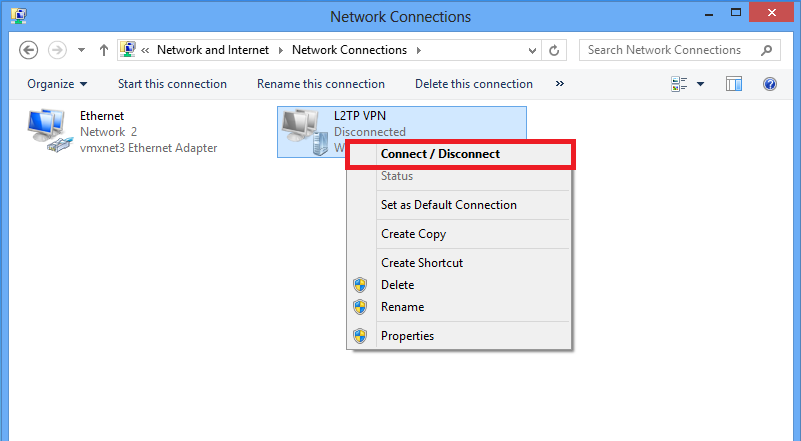

6. Dans le Centre Réseau et partage, sélectionnez l'option Modifier les paramètres de la carte dans le volet gauche de la fenêtre.

7. Cliquez avec le bouton droit sur l'adaptateur récemment créé pour le VPN L2TP et choisissez Propriétés.

8. Accédez à l'onglet Security, choisissez le Type de VPN comme Layer 2 Tunneling Protocol with IPsec (L2TP/IPsec), puis cliquez sur Advanced settings.

9. Entrez la clé pré-partagée comme indiqué dans le groupe de tunnels DefaultRAGroup et cliquez sur OK. Dans cet exemple, C!sc0@123 est utilisée comme clé pré-partagée.

10. Choisissez la méthode d’authentification Autoriser ces protocoles et assurez-vous que seule la case « Microsoft CHAP Version 2 (MS-CHAP v2) » est cochée, puis cliquez sur OK.

11. Sous Connexions réseau, cliquez avec le bouton droit sur l'adaptateur VPN L2TP et choisissez Connecter/Déconnecter.

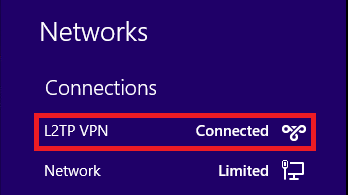

12. L'icône Networks (Réseaux) s'affiche et cliquez sur Connect on L2TP VPN connection (Connexion sur connexion VPN L2TP).

13. Entrez les informations d'identification de l'utilisateur et cliquez sur OK.

Si les paramètres requis correspondent aux deux extrémités, la connexion L2TP/IPsec sera établie.

Configuration du tunnel fractionné

La tunnellisation fractionnée est une fonction que vous pouvez utiliser pour définir le trafic des sous-réseaux ou des hôtes à chiffrer. Cela implique la configuration d'une liste de contrôle d'accès (ACL) associée à cette fonctionnalité. Le trafic des sous-réseaux ou des hôtes qui est défini sur cette liste de contrôle d’accès est chiffré sur le tunnel à partir du client-end, et les routes pour ces sous-réseaux sont installées sur la table de routage du PC. ASA intercepte le message DHCPINFORM d'un client et répond avec le masque de sous-réseau, le nom de domaine et les routes statiques sans classe.

Configuration sur ASA

ciscoasa(config)# access-list SPLIT standard permit 10.1.1.0 255.255.255.0[an error occurred while processing this directive]

ciscoasa(config)# group-policy DefaultRAGroup attributes

ciscoasa(config-group-policy)# split-tunnel-policy tunnelspecified

ciscoasa(config-group-policy)# split-tunnel-network-list value SPLIT

ciscoasa(config-group-policy)# intercept-dhcp 255.255.255.255 enable

Configuration sur le client L2TP/IPsec

1. Cliquez avec le bouton droit sur l'adaptateur VPN L2TP et choisissez Propriétés.

2. Accédez à l'onglet Mise en réseau, sélectionnez Protocole Internet version 4 (TCP/IPv4), puis cliquez sur Propriétés.

3. Cliquez sur l'option Avancé.

4. Décochez Utiliser la passerelle par défaut sur le réseau distant option et cliquez sur OK.

Vérifier

Utilisez cette section pour confirmer que votre configuration fonctionne correctement.

Remarque : L'Outil d'interprétation de sortie (clients enregistrés seulement) prend en charge certaines commandes d'affichage. Utilisez l'Outil d'interprétation de sortie afin de visualiser une analyse de commande d'affichage de sortie .

- show crypto ikev1 sa - Affiche toutes les SA IKE actuelles sur un homologue.

ciscoasa# show crypto ikev1 sa

IKEv1 SAs:

Active SA: 1

Rekey SA: 0 (A tunnel will report 1 Active and 1 Rekey SA during rekey)

Total IKE SA: 1

1 IKE Peer:

10.1.1.2

Type : user Role : responder

Rekey : no

State : MM_ACTIVE[an error occurred while processing this directive]

- show crypto ipsec sa - Affiche toutes les SA IPsec actuelles sur un homologue.

ciscoasa# show crypto ipsec sa

interface: outside

Crypto map tag:

outside_dyn_map

, seq num: 10, local addr: 172.16.1.2

local ident (addr/mask/prot/port): (172.16.1.2/255.255.255.255/

17/1701

)

remote ident (addr/mask/prot/port): (10.1.1.2/255.255.255.255/

17/1701

)

current_peer: 10.1.1.2, username: test

dynamic allocated peer ip: 192.168.1.1

dynamic allocated peer ip(ipv6): 0.0.0.0

#pkts encaps: 29, #pkts encrypt: 29, #pkts digest: 29

#pkts decaps: 118, #pkts decrypt: 118, #pkts verify: 118

[an error occurred while processing this directive]

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 29, #pkts comp failed: 0, #pkts decomp failed: 0

#post-frag successes: 0, #post-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 172.16.1.2/0, remote crypto endpt.: 10.1.1.2/0

path mtu 1500, ipsec overhead 58(36), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: E8AF927A

current inbound spi : 71F346AB

inbound esp sas:

spi: 0x71F346AB (1911768747)

transform: esp-3des esp-sha-hmac no compression

in use settings ={RA, Transport, IKEv1, }

slot: 0, conn_id: 4096, crypto-map: outside_dyn_map

sa timing: remaining key lifetime (kB/sec): (237303/3541)

IV size: 8 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000003

outbound esp sas:

spi: 0xE8AF927A (3903820410)

transform: esp-3des esp-sha-hmac no compression

in use settings ={RA, Transport, IKEv1, }

slot: 0, conn_id: 4096, crypto-map: outside_dyn_map

sa timing: remaining key lifetime (kB/sec): (237303/3541)

IV size: 8 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

- show vpn-sessiondb detail ra-ikev1-ipsec filter protocol l2tpOverIpSec - Affiche des informations détaillées sur les connexions L2TP sur IPsec.

ciscoasa# show vpn-sessiondb detail ra-ikev1-ipsec filter protocol l2tpOverIpSec

Session Type: IKEv1 IPsec Detailed

Username : test

Index : 1

Assigned IP : 192.168.1.1 Public IP : 10.1.1.2

Protocol : IKEv1 IPsec L2TPOverIPsec

License : Other VPN

Encryption : IKEv1: (1)3DES IPsec: (1)3DES L2TPOverIPsec: (1)none

Hashing : IKEv1: (1)SHA1 IPsec: (1)SHA1 L2TPOverIPsec: (1)none

Bytes Tx : 1574 Bytes Rx : 12752

Pkts Tx : 29 Pkts Rx : 118

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : L2TP-VPN Tunnel Group : DefaultRAGroup

Login Time : 23:32:48 UTC Sat May 16 2015

Duration : 0h:04m:05s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0a6a2577000010005557d3a0

Security Grp : none

IKEv1 Tunnels: 1

IPsec Tunnels: 1

L2TPOverIPsec Tunnels: 1

IKEv1:

Tunnel ID : 1.1

UDP Src Port : 500 UDP Dst Port : 500

IKE Neg Mode : Main Auth Mode : preSharedKeys

Encryption : 3DES Hashing : SHA1

Rekey Int (T): 28800 Seconds Rekey Left(T): 28555 Seconds

D/H Group : 2

Filter Name :

IPsec:

Tunnel ID : 1.2

Local Addr : 172.16.1.2/255.255.255.255/17/1701

Remote Addr : 10.1.1.2/255.255.255.255/17/1701

Encryption : 3DES Hashing : SHA1

Encapsulation: Transport

Rekey Int (T): 3600 Seconds Rekey Left(T): 3576 Seconds

Rekey Int (D): 250000 K-Bytes Rekey Left(D): 250000 K-Bytes

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Bytes Tx : 1574 Bytes Rx : 12752

Pkts Tx : 29 Pkts Rx : 118

L2TPOverIPsec:

Tunnel ID : 1.3

Username : test

Assigned IP : 192.168.1.1

Public IP : 10.1.1.2

Encryption : none Hashing : none

Auth Mode : msCHAPV2

[an error occurred while processing this directive]

Idle Time Out: 30 Minutes Idle TO Left : 27 Minutes

Client OS : Microsoft

Client OS Ver: 6.2

Bytes Tx : 475 Bytes Rx : 9093

Pkts Tx : 18 Pkts Rx : 105

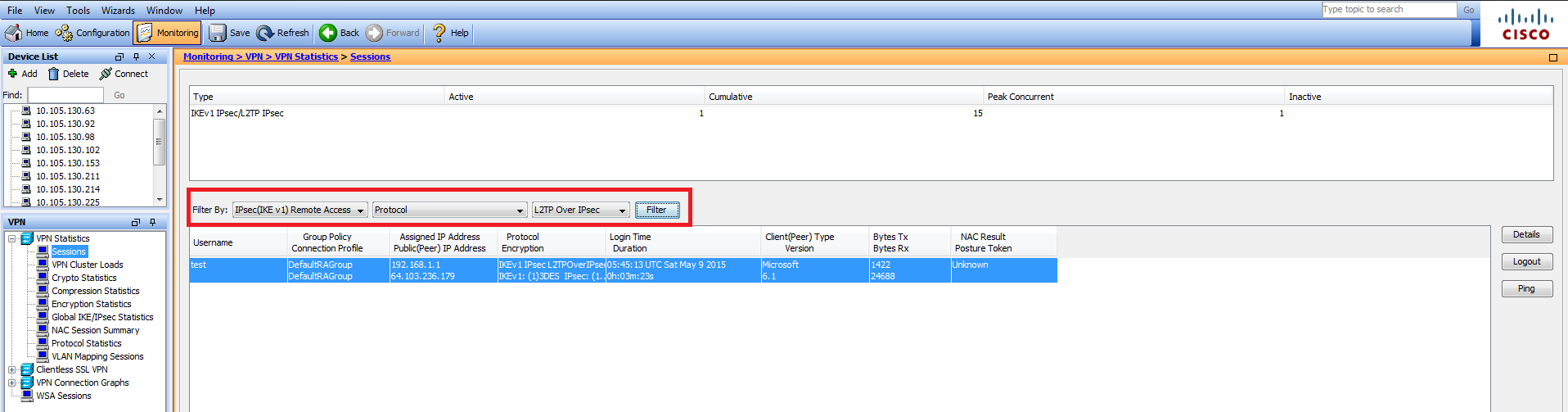

Sur l'ASDM, sous Monitoring > VPN > VPN Statistics > Sessions, les informations générales concernant la session VPN sont visibles. Les sessions L2TP sur IPsec peuvent être filtrées par Accès à distance IPsec (IKEv1) > Protocole > L2TP sur IPsec.

Dépannage

Cette section fournit des informations que vous pouvez utiliser pour dépanner votre configuration.

Remarque : Référez-vous aux informations importantes sur les commandes de débogage avant d'utiliser les commandes de débogage.

Mise en garde : Sur l'ASA, vous pouvez définir différents niveaux de débogage ; par défaut, le niveau 1 est utilisé. Si vous modifiez le niveau de débogage, le niveau de détail des débogages peut augmenter. Faites-le avec prudence, surtout dans les environnements de production !

Utilisez les commandes debug suivantes avec prudence afin de dépanner les problèmes avec le tunnel VPN

- debug crypto ikev1 - affiche les informations de débogage sur IKE

- debug crypto ipsec - affiche les informations de débogage sur IPsec

Voici la sortie de débogage pour une connexion L2TP sur IPSec réussie :

May 18 04:17:18 [IKEv1]IKE Receiver: Packet received on 172.16.1.2:500 from 10.1.1.2:500

May 18 04:17:18 [IKEv1]IP = 10.1.1.2, IKE_DECODE RECEIVED Message (msgid=0) with payloads : HDR + SA (1) + VENDOR (13) + VENDOR (13) + VENDOR (13) + VENDOR (13) + VENDOR (13) + VENDOR (13) + VENDOR (13) + VENDOR (13) + NONE (0) total length : 408

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing SA payload

May 18 04:17:18 [IKEv1]Phase 1 failure: Mismatched attribute types for class Group Description: Rcv'd: Unknown Cfg'd: Group 2

May 18 04:17:18 [IKEv1]Phase 1 failure: Mismatched attribute types for class Group Description: Rcv'd: Unknown Cfg'd: Group 2

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, Oakley proposal is acceptable

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing VID payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing VID payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing VID payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, Received NAT-Traversal RFC VID

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing VID payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, Received NAT-Traversal ver 02 VID

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing VID payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, Received Fragmentation VID

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing VID payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing VID payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing VID payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing IKE SA payload

May 18 04:17:18 [IKEv1]Phase 1 failure: Mismatched attribute types for class Group Description: Rcv'd: Unknown Cfg'd: Group 2

May 18 04:17:18 [IKEv1]Phase 1 failure: Mismatched attribute types for class Group Description: Rcv'd: Unknown Cfg'd: Group 2

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2,

IKE SA Proposal # 1, Transform # 5 acceptable Matches global IKE entry # 2

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, constructing ISAKMP SA payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, constructing NAT-Traversal VID ver RFC payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, constructing Fragmentation VID + extended capabilities payload

May 18 04:17:18 [IKEv1]IP = 10.1.1.2, IKE_DECODE SENDING Message (msgid=0) with payloads : HDR + SA (1) + VENDOR (13) + VENDOR (13) + NONE (0) total length : 124

May 18 04:17:18 [IKEv1]IKE Receiver: Packet received on 172.16.1.2:500 from 10.1.1.2:500

May 18 04:17:18 [IKEv1]IP = 10.1.1.2, IKE_DECODE RECEIVED Message (msgid=0) with payloads : HDR + KE (4) + NONCE (10) + NAT-D (20) + NAT-D (20) + NONE (0) total length : 260

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing ke payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing ISA_KE payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing nonce payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing NAT-Discovery payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, computing NAT Discovery hash

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing NAT-Discovery payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, computing NAT Discovery hash

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, constructing ke payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, constructing nonce payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, constructing Cisco Unity VID payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, constructing xauth V6 VID payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, Send IOS VID

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, Constructing ASA spoofing IOS Vendor ID payload (version: 1.0.0, capabilities: 20000001)

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, constructing VID payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, Send Altiga/Cisco VPN3000/Cisco ASA GW VID

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, constructing NAT-Discovery payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, computing NAT Discovery hash

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, constructing NAT-Discovery payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, computing NAT Discovery hash

May 18 04:17:18 [IKEv1]IP = 10.1.1.2,

Connection landed on tunnel_group DefaultRAGroup

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, Generating keys for Responder...

May 18 04:17:18 [IKEv1]IP = 10.1.1.2, IKE_DECODE SENDING Message (msgid=0) with payloads : HDR + KE (4) + NONCE (10) + VENDOR (13) + VENDOR (13) + VENDOR (13) + VENDOR (13) + NAT-D (20) + NAT-D (20) + NONE (0) total length : 304

May 18 04:17:18 [IKEv1]IKE Receiver: Packet received on 172.16.1.2:500 from 10.1.1.2:500

May 18 04:17:18 [IKEv1]IP = 10.1.1.2, IKE_DECODE RECEIVED Message (msgid=0) with payloads : HDR + ID (5) + HASH (8) + NONE (0) total length : 64

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, processing ID payload

May 18 04:17:18 [IKEv1 DECODE]Group = DefaultRAGroup, IP = 10.1.1.2, ID_IPV4_ADDR ID received

10.1.1.2

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, processing hash payload

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, Computing hash for ISAKMP

May 18 04:17:18 [IKEv1]Group = DefaultRAGroup, IP = 10.1.1.2,

Automatic NAT Detection Status: Remote end is NOT behind a NAT device This end is NOT behind a NAT device

May 18 04:17:18 [IKEv1]IP = 10.1.1.2, Connection landed on tunnel_group DefaultRAGroup

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, constructing ID payload

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, constructing hash payload

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, Computing hash for ISAKMP

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, constructing dpd vid payload

May 18 04:17:18 [IKEv1]IP = 10.1.1.2, IKE_DECODE SENDING Message (msgid=0) with payloads : HDR + ID (5) + HASH (8) + VENDOR (13) + NONE (0) total length : 84

May 18 04:17:18 [IKEv1]Group = DefaultRAGroup, IP = 10.1.1.2,

PHASE 1 COMPLETED

May 18 04:17:18 [IKEv1]IP = 10.1.1.2, Keep-alive type for this connection: None

May 18 04:17:18 [IKEv1]IP = 10.1.1.2, Keep-alives configured on but peer does not support keep-alives (type = None)

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, Starting P1 rekey timer: 21600 seconds.

May 18 04:17:18 [IKEv1]IKE Receiver: Packet received on 172.16.1.2:500 from 10.1.1.2:500

May 18 04:17:18 [IKEv1 DECODE]IP = 10.1.1.2, IKE Responder starting QM: msg id = 00000001

May 18 04:17:18 [IKEv1]IP = 10.1.1.2, IKE_DECODE RECEIVED Message (msgid=1) with payloads : HDR + HASH (8) + SA (1) + NONCE (10) + ID (5) + ID (5) + NONE (0) total length : 300

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, processing hash payload

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, processing SA payload

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, processing nonce payload

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, processing ID payload

May 18 04:17:18 [IKEv1 DECODE]Group = DefaultRAGroup, IP = 10.1.1.2, ID_IPV4_ADDR ID received

10.1.1.2

May 18 04:17:18 [IKEv1]Group = DefaultRAGroup, IP = 10.1.1.2,

Received remote Proxy Host data in ID Payload: Address 10.1.1.2, Protocol 17, Port 1701

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, processing ID payload

May 18 04:17:18 [IKEv1 DECODE]Group = DefaultRAGroup, IP = 10.1.1.2, ID_IPV4_ADDR ID received

172.16.1.2

May 18 04:17:18 [IKEv1]Group = DefaultRAGroup, IP = 10.1.1.2,

Received local Proxy Host data in ID Payload: Address 172.16.1.2, Protocol 17, Port 1701

May 18 04:17:18 [IKEv1]Group = DefaultRAGroup, IP = 10.1.1.2,

L2TP/IPSec session detected.

May 18 04:17:18 [IKEv1]Group = DefaultRAGroup, IP = 10.1.1.2, QM IsRekeyed old sa not found by addr

May 18 04:17:18 [IKEv1]Group = DefaultRAGroup, IP = 10.1.1.2,

Static Crypto Map check, map outside_dyn_map, seq = 10 is a successful match

May 18 04:17:18 [IKEv1]Group = DefaultRAGroup, IP = 10.1.1.2, IKE Remote Peer configured for crypto map: outside_dyn_map

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, processing IPSec SA payload

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, I

PSec SA Proposal # 2, Transform # 1 acceptable

Matches global IPSec SA entry # 10

May 18 04:17:18 [IKEv1]Group = DefaultRAGroup, IP = 10.1.1.2, IKE: requesting SPI!

IPSEC: New embryonic SA created @ 0x00007fffe13ab260,

SCB: 0xE1C00540,

Direction: inbound

SPI : 0x7AD72E0D

Session ID: 0x00001000

VPIF num : 0x00000002

Tunnel type: ra

Protocol : esp

Lifetime : 240 seconds

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, IKE got SPI from key engine: SPI = 0x7ad72e0d

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, oakley constucting quick mode

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, constructing blank hash payload

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, constructing IPSec SA payload

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, constructing IPSec nonce payload

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, constructing proxy ID

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2,

Transmitting Proxy Id:

Remote host: 10.1.1.2 Protocol 17 Port 1701

Local host: 172.16.1.2 Protocol 17 Port 1701

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, constructing qm hash payload

May 18 04:17:18 [IKEv1 DECODE]Group = DefaultRAGroup, IP = 10.1.1.2, IKE Responder sending 2nd QM pkt: msg id = 00000001

May 18 04:17:18 [IKEv1]IP = 10.1.1.2, IKE_DECODE SENDING Message (msgid=1) with payloads : HDR + HASH (8) + SA (1) + NONCE (10) + ID (5) + ID (5) + NONE (0) total length : 160

May 18 04:17:18 [IKEv1]IKE Receiver: Packet received on 172.16.1.2:500 from 10.1.1.2:500

May 18 04:17:18 [IKEv1]IP = 10.1.1.2, IKE_DECODE RECEIVED Message (msgid=1) with payloads : HDR + HASH (8) + NONE (0) total length : 52

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, processing hash payload

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, loading all IPSEC SAs

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, Generating Quick Mode Key!

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, NP encrypt rule look up for crypto map outside_dyn_map 10 matching ACL Unknown: returned cs_id=e148a8b0; encrypt_rule=00000000; tunnelFlow_rule=00000000

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, Generating Quick Mode Key!

IPSEC: New embryonic SA created @ 0x00007fffe1c75c00,

SCB: 0xE13ABD20,

Direction: outbound

SPI : 0x8C14FD70

Session ID: 0x00001000

VPIF num : 0x00000002

Tunnel type: ra

Protocol : esp

Lifetime : 240 seconds

IPSEC: Completed host OBSA update, SPI 0x8C14FD70

IPSEC: Creating outbound VPN context, SPI 0x8C14FD70

Flags: 0x00000205

SA : 0x00007fffe1c75c00

SPI : 0x8C14FD70

MTU : 1500 bytes

VCID : 0x00000000

Peer : 0x00000000

SCB : 0x0AC609F9

Channel: 0x00007fffed817200

IPSEC: Completed outbound VPN context, SPI 0x8C14FD70

VPN handle: 0x00000000000028d4

IPSEC: New outbound encrypt rule, SPI 0x8C14FD70

Src addr: 172.16.1.2

Src mask: 255.255.255.255

Dst addr: 10.1.1.2

Dst mask: 255.255.255.255

Src ports

Upper: 1701

Lower: 1701

Op : equal

Dst ports

Upper: 1701

Lower: 1701

Op : equal

Protocol: 17

Use protocol: true

SPI: 0x00000000

Use SPI: false

IPSEC: Completed outbound encrypt rule, SPI 0x8C14FD70

Rule ID: 0x00007fffe1c763d0

IPSEC: New outbound permit rule, SPI 0x8C14FD70

Src addr: 172.16.1.2

Src mask: 255.255.255.255

Dst addr: 10.1.1.2

Dst mask: 255.255.255.255

Src ports

Upper: 0

Lower: 0

Op : ignore

Dst ports

Upper: 0

Lower: 0

Op : ignore

Protocol: 50

Use protocol: true

SPI: 0x8C14FD70

Use SPI: true

IPSEC: Completed outbound permit rule, SPI 0x8C14FD70

Rule ID: 0x00007fffe1c76a00

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, NP encrypt rule look up for crypto map outside_dyn_map 10 matching ACL Unknown: returned cs_id=e148a8b0; encrypt_rule=00000000; tunnelFlow_rule=00000000

May 18 04:17:18 [IKEv1]Group = DefaultRAGroup, IP = 10.1.1.2, Security negotiation complete for User () Responder, Inbound SPI = 0x7ad72e0d, Outbound SPI = 0x8c14fd70

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, IKE got a KEY_ADD msg for SA: SPI = 0x8c14fd70

IPSEC: New embryonic SA created @ 0x00007fffe13ab260,

SCB: 0xE1C00540,

Direction: inbound

SPI : 0x7AD72E0D

Session ID: 0x00001000

VPIF num : 0x00000002

Tunnel type: ra

Protocol : esp

Lifetime : 240 seconds

IPSEC: Completed host IBSA update, SPI 0x7AD72E0D

IPSEC: Creating inbound VPN context, SPI 0x7AD72E0D

Flags: 0x00000206

SA : 0x00007fffe13ab260

SPI : 0x7AD72E0D

MTU : 0 bytes

VCID : 0x00000000

Peer : 0x000028D4

SCB : 0x0AC5BD5B

Channel: 0x00007fffed817200

IPSEC: Completed inbound VPN context, SPI 0x7AD72E0D

VPN handle: 0x0000000000004174

IPSEC: Updating outbound VPN context 0x000028D4, SPI 0x8C14FD70

Flags: 0x00000205

SA : 0x00007fffe1c75c00

SPI : 0x8C14FD70

MTU : 1500 bytes

VCID : 0x00000000

Peer : 0x00004174

SCB : 0x0AC609F9

Channel: 0x00007fffed817200

IPSEC: Completed outbound VPN context, SPI 0x8C14FD70

VPN handle: 0x00000000000028d4

IPSEC: Completed outbound inner rule, SPI 0x8C14FD70

Rule ID: 0x00007fffe1c763d0

IPSEC: Completed outbound outer SPD rule, SPI 0x8C14FD70

Rule ID: 0x00007fffe1c76a00

IPSEC: New inbound tunnel flow rule, SPI 0x7AD72E0D

Src addr: 10.1.1.2

Src mask: 255.255.255.255

Dst addr: 172.16.1.2

Dst mask: 255.255.255.255

Src ports

Upper: 1701

Lower: 1701

Op : equal

Dst ports

Upper: 1701

Lower: 1701

Op : equal

Protocol: 17

Use protocol: true

SPI: 0x00000000

Use SPI: false

IPSEC: Completed inbound tunnel flow rule, SPI 0x7AD72E0D

Rule ID: 0x00007fffe13aba90

IPSEC: New inbound decrypt rule, SPI 0x7AD72E0D

Src addr: 10.1.1.2

Src mask: 255.255.255.255

Dst addr: 172.16.1.2

Dst mask: 255.255.255.255

Src ports

Upper: 0

Lower: 0

Op : ignore

Dst ports

Upper: 0

Lower: 0

Op : ignore

Protocol: 50

Use protocol: true

SPI: 0x7AD72E0D

Use SPI: true

IPSEC: Completed inbound decrypt rule, SPI 0x7AD72E0D

Rule ID: 0x00007fffe1c77420

IPSEC: New inbound permit rule, SPI 0x7AD72E0D

Src addr: 10.1.1.2

Src mask: 255.255.255.255

Dst addr: 172.16.1.2

Dst mask: 255.255.255.255

Src ports

Upper: 0

Lower: 0

Op : ignore

Dst ports

Upper: 0

Lower: 0

Op : ignore

Protocol: 50

Use protocol: true

SPI: 0x7AD72E0D

Use SPI: true

IPSEC: Completed inbound permit rule, SPI 0x7AD72E0D

Rule ID: 0x00007fffe13abb80

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, Pitcher: received KEY_UPDATE, spi 0x7ad72e0d

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, Starting P2 rekey timer: 3420 seconds.

May 18 04:17:18 [IKEv1]Group = DefaultRAGroup, IP = 10.1.1.2,

PHASE 2 COMPLETED

(msgid=00000001)

May 18 04:17:18 [IKEv1]IKEQM_Active() Add L2TP classification rules: ip <10.1.1.2> mask <0xFFFFFFFF> port <1701>

May 18 04:17:21 [IKEv1]Group = DefaultRAGroup,

Username = test, IP = 10.1.1.2, Adding static route for client address: 192.168.1.1[an error occurred while processing this directive]

Certaines des erreurs associées au VPN les plus courantes sur les clients Windows sont présentées dans ce tableau

| « Error Code | Solution possible |

| 691 | Vérifiez que le nom d'utilisateur et le mot de passe saisis sont corrects |

| 789,835 | S'assurer que la clé pré-partagée configurée sur l'ordinateur client était identique à celle configurée sur ASA |

| 800 | 1. Assurez-vous que le type VPN est défini sur « Layer 2 Tunneling Protocol (L2TP) » 2. Assurez-vous que la clé pré-partagée a été correctement configurée |

| 809 | Assurez-vous que les ports UDP 500 et 4500 (si le client ou le serveur se trouve derrière le périphérique NAT) et que le trafic ESP n’a pas été bloqué |

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

19-Feb-2016 |

Première publication |

Contribution d’experts de Cisco

- Kannan RamasubramanianIngénieur TAC Cisco

- Nitin DhingraIngénieur TAC Cisco

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires