Configuration LDAP Cisco C880 à l'aide de Microsoft Active Directory

Options de téléchargement

-

ePub (566.2 KB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (559.4 KB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Contenu

Introduction

Ce document décrit un exemple de configuration afin que le protocole LDAP (Lightweight Directory Access Protocol) fonctionne sur le C880 avec l'utilisation de Microsoft Active Directory (AD). L'implémentation LDAP du C880 est unique de sorte que l'utilisateur doit être dans Nom commun (CN) = Utilisateurs. Il existe également des exigences de configuration spécifiques pour qu'il fonctionne.

Conditions préalables

Conditions requises

Aucune spécification déterminée n'est requise pour ce document.

Components Used

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Serveur : C880-M4

- Micrologiciel : 1.0.5

- Serveur Microsoft Active Directory

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Implémentation LDAP

Quand userX veut se connecter à MMB :

Étape 1. Le microprogramme MMB demande au serveur AD de rechercher userX sous CN=Users (codé en dur).

Étape 2. Si le microprogramme MMB reçoit une réponse que userX trouve dans CN=Users à partir du serveur AD, alors le microprogramme MMB demande au serveur AD de rechercher userX dans l'arborescence des unités d'organisation de l'arborescence DIT (Directory Information Tree) à partir de l'emplacement spécifié par le répertoire Groups comme sous-arborescence à partir du champ DN de base sur l'interface Web MMB.

Étape 3. Si le microprogramme MMB reçoit une réponse que userX trouve dans l'arborescence de l'unité d'organisation à partir du serveur AD (le nom de groupe auquel userX appartient est également envoyé à partir du serveur AD), le microprogramme MMB vérifie si le nom de groupe reçu correspond au nom de groupe enregistré dans la page Groupe d'utilisateurs LDAP de l'interface Web MMB.

Étape 4. Si le nom du groupe correspond, userX peut se connecter.

Source : Fujitsu

Configuration

Créer des comptes spéciaux

Étape 1. Secure Shell (SSH) à l'adresse IP de gestion du serveur et connectez-vous en tant qu'administrateur.

Étape 2. Créer des comptes d'administration et de ce spéciaux :

Administrator> set special_account spadmin admin Are you sure you want to add spadmin? [Y/N]: y Password:xxxxxxxxxx Confirm Password:xxxxxxxxxx Administrator>

Administrator> set special_account spce ce Are you sure you want to add spce? [Y/N]: y Password:zzzzzzzzzz Confirm Password:zzzzzzzzzz Administrator>

Service d'annuaire

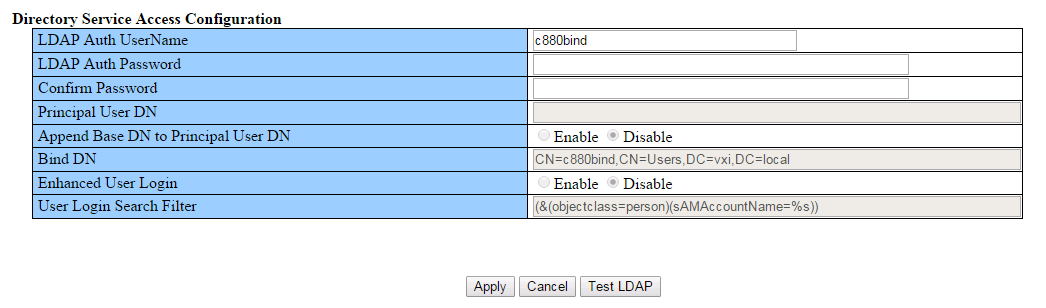

Étape 1. Accédez à Administration utilisateur > Configuration LDAP > Configuration du service d'annuaire.

Étape 2. Cliquez sur Activé pour LDAP.

Étape 3. Indiquez si vous voulez activer/désactiver LDAP SSL.

Étape 4. Sélectionnez Active Directory dans le menu déroulant Type de serveur d'annuaire.

Étape 5. Entrez les détails de la configuration du serveur LDAP principal et du serveur LDAP de sauvegarde.

Étape 6. Entrez le nom de domaine.

Étape 7. Entrez le répertoire Groups en tant que sous-arborescence à partir du DN de base. C'est ici que doit résider le groupe AD créé dans le groupe d'utilisateurs.

Étape 8. Entrez le nom d'utilisateur et le mot de passe LDAP Auth. Cet utilisateur doit exister dans CN=Users, DC=domain, DC=com.

Étape 9. Cliquez sur Apply.

Étape 10. Cliquez sur Test LDAP, comme indiqué dans les images.

Créer un groupe d'utilisateurs

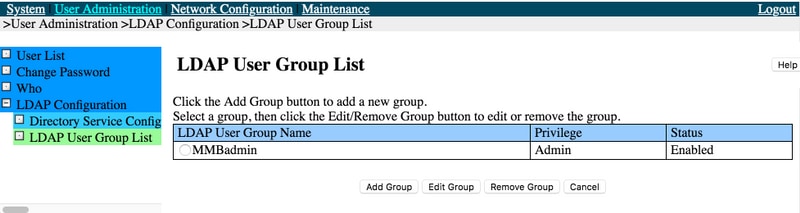

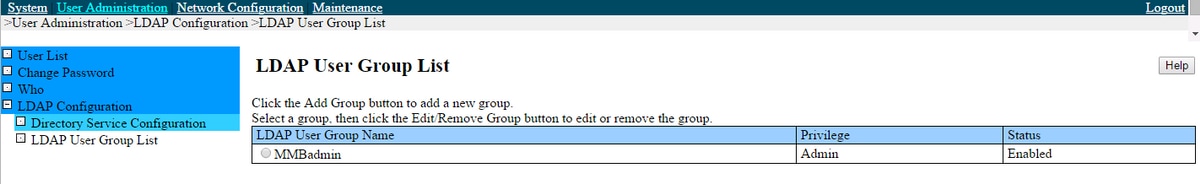

Étape 1. Accédez à Administration utilisateur > Configuration LDAP > Liste des groupes d'utilisateurs LDAP.

Étape 2. Cliquez sur le bouton Ajouter un groupe pour ajouter un nouveau groupe.

Étape 3. Entrez le nom du groupe d'utilisateurs LDAP et le privilège (par exemple, Admin)

Étape 4. Cliquez sur Apply comme indiqué dans les images.

Active Directory

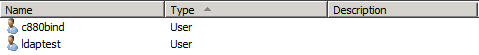

Étape 1. Créer un utilisateur c880bind.

Étape 2. Créez ldaptest User comme indiqué dans l'image.

CN=Utilisateurs, DC=VXI, DC=local :

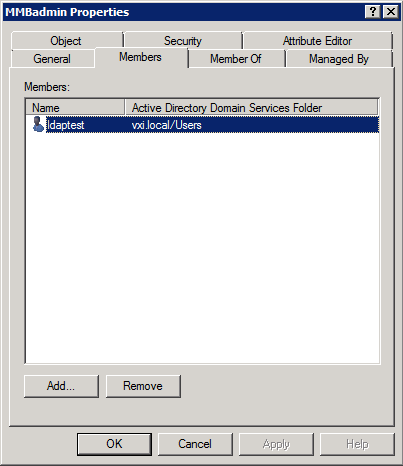

Étape 3. Créez le groupe de sécurité MMBadmin dans l'unité d'organisation comme illustré dans l'image.

Groupe MMBadmin dans OU=VXI-TAC-Team, OU=VXI-IT, OU=VXI :

Étape 4. Ajoutez ldaptest à MMBadmin comme l'illustre l'image.

Vérification

Utilisez cette section pour confirmer que votre configuration fonctionne correctement.

- Le test LDAP doit fonctionner

- Vous devez pouvoir vous connecter avec le compte ldaptest

Dépannage

Cette section fournit des informations que vous pouvez utiliser pour dépanner votre configuration.

- Vérifier la configuration du serveur et de la distance administrative conforme à l'implémentation LDAP de Fujitsu

- Collecter une capture de paquets à partir du serveur AD

Informations connexes

- Manuels de la série PRIMEQUEST 2000 qui se composent du manuel d'installation et de la référence des outils

- Support et documentation techniques - Cisco Systems

Contribution d’experts de Cisco

- Felipe de MelloCisco TAC Engineer

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires