Configurer LDAP dans UCS Manager

Options de téléchargement

-

ePub (1.3 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (1.0 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit la configuration de l'accès au serveur distant avec le protocole LDAP dans notre Unified Computing System Manager Domain (UCSM).

Conditions préalables

Exigences

Cisco recommande de connaître les sujets suivants :

Unified Computing System Manager Domain (UCSM)- Authentification locale et distante

Lightweight Directory Access Protocol (LDAP)Microsoft Active Directory (MS-AD)

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

Cisco UCS 6454 Fabric Interconnect- UCSM version 4.0(4 Ko)

Microsoft Active Directory (MS-AD)

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

Lightweight Directory Access Protocol (LDAP) est l'un des principaux protocoles développés pour les services d'annuaire qui gère de manière sécurisée les utilisateurs et leurs droits d'accès aux ressources informatiques.

La plupart des services d'annuaire utilisent encore LDAP aujourd'hui, bien qu'ils puissent également utiliser des protocoles supplémentaires tels que Kerberos, SAML, RADIUS, SMB, Oauth, etc.

Configurer

Avant de commencer

Se connecter àCisco UCS Manager IUGen tant qu'utilisateur administrateur.

Créer un domaine d'authentification local

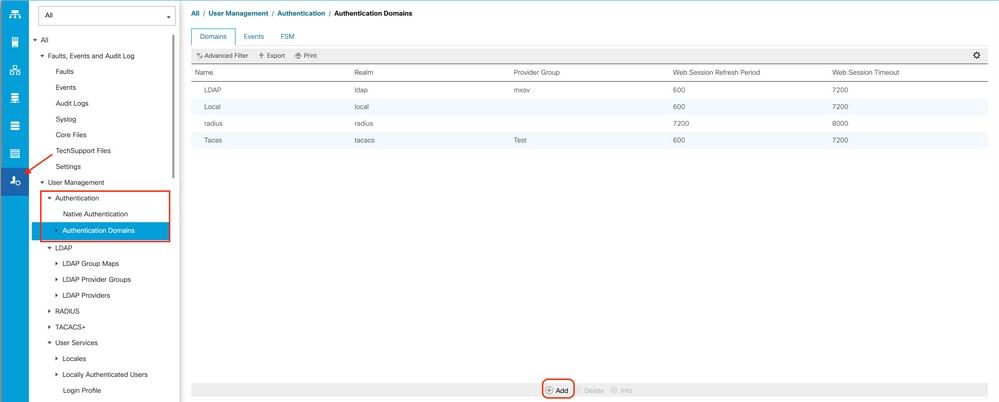

Étape 1. Dans la Navigation , cliquez sur le bouton Admin s'affiche.

Étape 2. Sur la page Admin , développez All > User Management > Authentication

Étape 3. Cliquer avec le bouton droit Authentication Domains et sélectionnez Create a Domain.

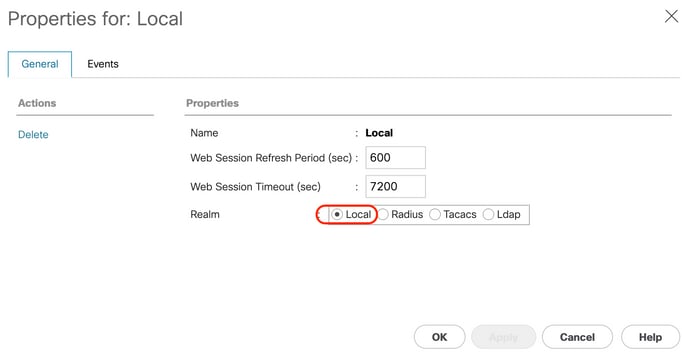

Étape 4. Pour le Name champ, type Local.

Étape 5. Pour le Realm, cliquez sur le bouton Local de l'assistant.

Étape 6. Cliquer OK.

Créer un fournisseur LDAP

Cet exemple de configuration n'inclut pas les étapes de configuration de LDAP avec SSL.

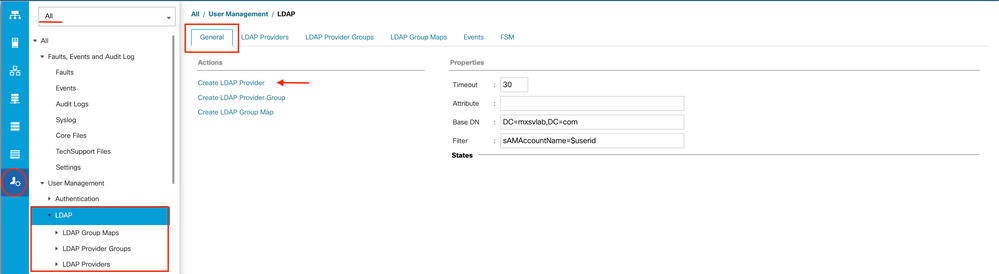

Étape 1.Dans la Navigation , cliquez sur le bouton Admin s'affiche.

Étape 2. Sur la page Admin , développez All > User Management > LDAP.

Étape 3. Dans la Work , cliquez sur le bouton General s'affiche.

Étape 4. Dans la Actions , cliquez sur Create LDAP Provider

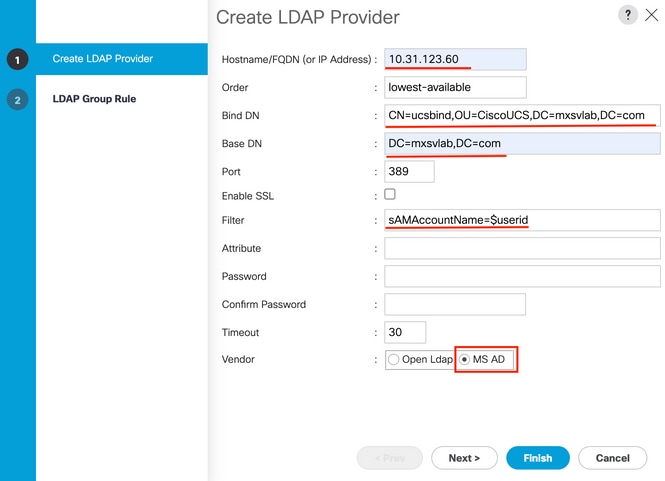

Étape 5. Dans la Create LDAP Provider de l'assistant, saisissez les informations appropriées :

- Dans la

Hostname, saisissez l'adresse IP ou le nom d'hôte du serveur AD. - Dans la

Order, acceptez la commandelowest-availablepar défaut. - Dans la

BindDN, copiez et collez le BindDN à partir de votre configuration Active Directory.

Pour cet exemple de configuration, la valeur BindDN est CN=ucsbind, OU=CiscoUCS, DC=mxsvlab, DC=com.

- Dans la

BaseDN, copiez et collez le BaseDN à partir de votre configuration AD.

Pour cet exemple de configuration, la valeur BaseDN est DC=mxsvlab,DC=com.

- Quittez le

Enable SSLn'est pas cochée. - Dans la

Port, acceptez la valeur par défaut 389. - Dans la

Filter, copiez et collez l'attribut filter de votre configuration AD.

Cisco UCS utilise la valeur de filtre pour déterminer si le nom d'utilisateur (fourni sur l'écran de connexion par Cisco UCS Manager) est dans AD.

Pour cet exemple de configuration, la valeur du filtre est sAMAccountName=$userid, où $userid est la valeur user name inscrire sur la liste Cisco UCS Manager écran de connexion.

- Quittez le

Attributechamp vide. - Dans la

Password, saisissez le mot de passe du compte ucsbind configuré dans Active Directory.

Si vous devez revenir à la page Create LDAP Provider wizard pour réinitialiser le mot de passe, ne soyez pas alarmé si le champ mot de passe est vide.

Les Set: yes Le message qui apparaît en regard du champ Mot de passe indique qu'un mot de passe a été défini.

- Dans la

Confirm Password, retapez le mot de passe du compte ucsbind configuré dans Active Directory. - Dans la

Timeout, acceptez la commande 30 par défaut. - Dans la

Vendor, sélectionnez la case d'option MS-AD pour Microsoft Active Directory.

Étape 6. Cliquer Next

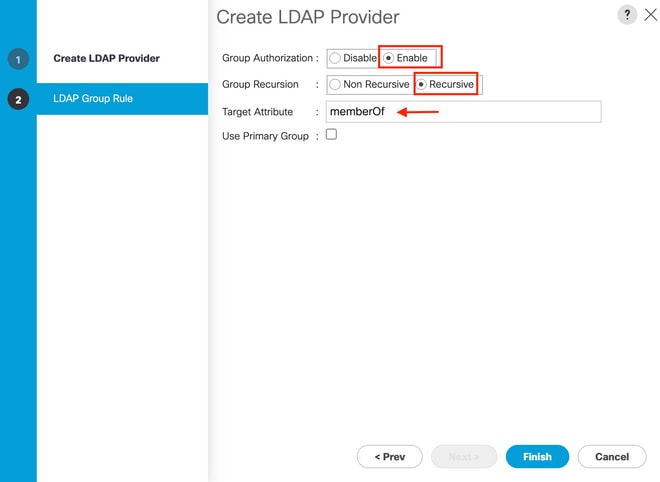

Configuration des règles de groupe LDAP

Étape 1. Sur la pageLDAP Group Rule de l'assistant, renseignez les champs suivants :

- Pour le

Group Authentication, cliquez sur le boutonEnablede l'assistant. - Pour le

Group Recursion, cliquez sur le boutonRecursivede l'assistant.Cela permet au système de poursuivre la recherche, niveau par niveau, jusqu'à ce qu'il trouve un utilisateur.

Si la Group Recursion est défini sur Non-Recursive, elle limite UCS à une recherche de premier niveau, même si la recherche ne permet pas de localiser un utilisateur qualifié.

- Dans la

Target Attribute, acceptez la commandememberOfpar défaut.

Étape 2. Cliquez dans Finish.

Remarque : dans un scénario réel, il est très probable que vous ayez plusieurs fournisseurs LDAP. Pour plusieurs fournisseurs LDAP, répétez les étapes de configuration de la règle de groupe LDAP pour chaque fournisseur LDAP. Cependant, dans cet exemple de configuration, il n'y a qu'un seul fournisseur LDAP, ce qui n'est donc pas nécessaire.

L'adresse IP du serveur AD est affichée dans le volet de navigation sous LDAP>Fournisseurs LDAP.

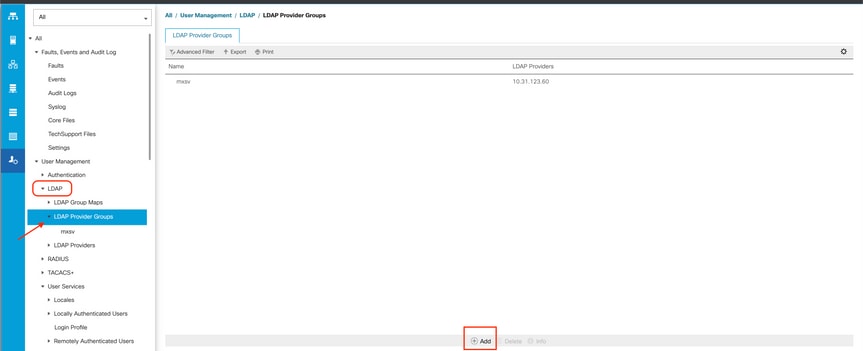

Créer un groupe de fournisseurs LDAP

Étape 1. Dans le volet de navigation, cliquez avec le bouton droit de la souris LDAP Provider Groups et sélectionnez Create LDAP Provider Group.

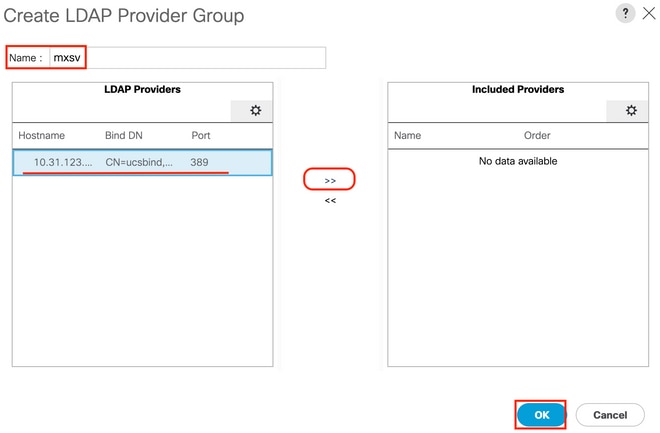

Étape 2. Dans la Create LDAP Provider Group , remplissez les informations de manière appropriée :

- Dans la

Name, saisissez un nom unique pour le groupe, par exempleLDAP Providers. - Dans la

LDAP Providers, choisissez l'adresse IP de votre serveur AD. - Cliquez sur le bouton >> pour ajouter le serveur AD à votre

Included Providerstableau.

Étape 3. Click OK.

Étape 3. Click OK.

Votre groupe de fournisseurs apparaît dans la LDAP Provider Groups dossier.

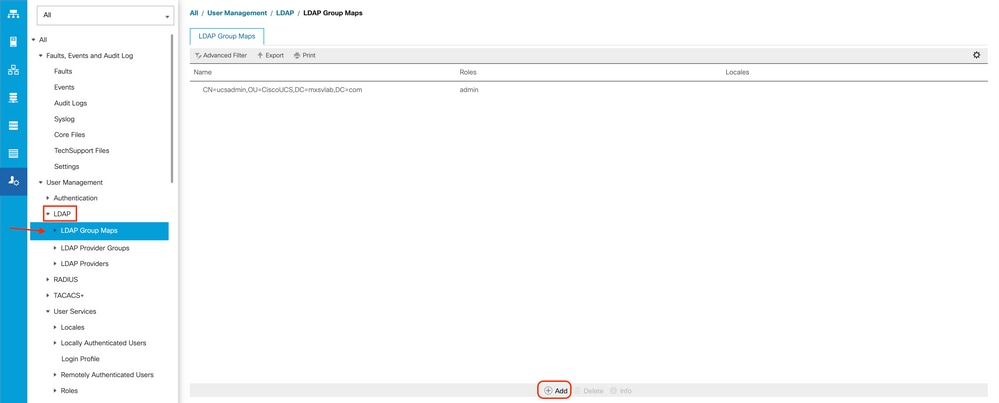

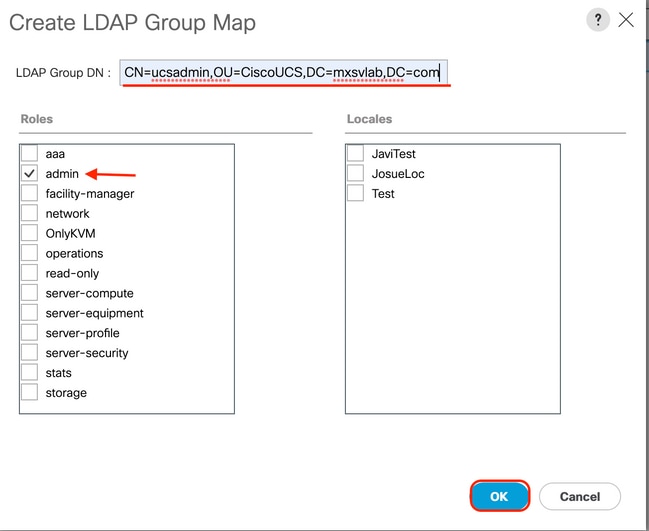

Créer un mappage de groupe LDAP

Étape 1. Dans le volet de navigation, cliquez sur le bouton Admins'affiche.

Étape 2. Sur la page Admin , développez All > User Management > LDAP.

Étape 3. Dans le volet de travail, cliquez sur Créer LDAP Group Map.

Étape 4. Dans la Create LDAP Group Map , remplissez les informations de manière appropriée :

- Dans la

LDAP Group DN, copiez et collez la valeur que vous avez dans la section de configuration du serveur AD pour votre groupe LDAP.

La valeur DN du groupe LDAP demandée dans cette étape correspond au nom unique de chacun des groupes que vous avez créés dans Active Directory sous Groupes UCS.

Pour cette raison, la valeur DN du groupe saisie dans Cisco UCS Manager doit correspondre exactement à la valeur DN du groupe sur le serveur AD.

Dans cet exemple de configuration, cette valeur est CN=ucsadmin, OU=CiscoUCS, DC=sampledesign, DC=com.

- Dans la

Roles, cliquez sur le boutonAdminet cliquez sur OK.

Cliquez sur la case à cocher d'un rôle pour indiquer que vous souhaitez attribuer des privilèges d'administrateur à tous les utilisateurs inclus dans le plan de groupe.

Étape 5. Créez de nouveaux mappages de groupes LDAP (utilisez les informations que vous avez enregistrées précédemment à partir d'AD) pour chacun des rôles restants dans le serveur AD que vous souhaitez tester.

Suivant : Créez votre domaine d'authentification LDAP.

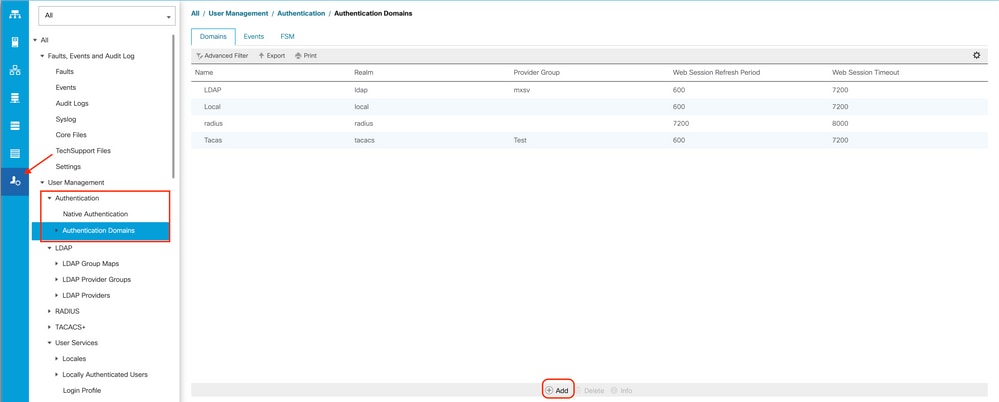

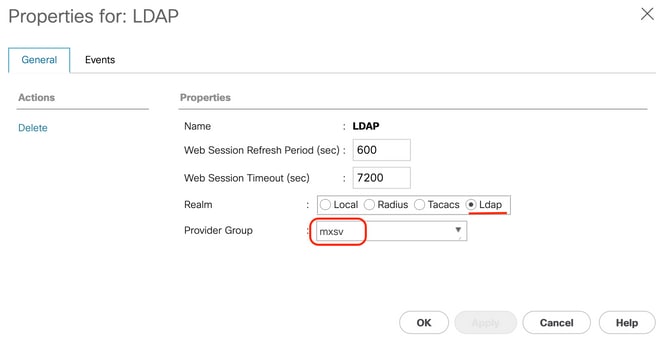

Créer un domaine d'authentification LDAP

Étape 1. Sur la page Admin , développez All > User Management > Authentication

Étape 2. Cliquer avec le bouton droit Authentification Authentication Domains et sélectionnez Create a Domain.

Étape 3.Dans le  Create a Domain , complétez la boîte de dialogue suivante :

- Dans la

Name, saisissez un nom pour votre domaine tel que LDAP. - Dans la

Realm, cliquez sur l'icôneLdapde l'assistant. - A partir des versions

Provider Groupdans la liste déroulante, sélectionnez leLDAP Provider Groupprécédemment créé et cliquez sur OK.

Le domaine d'authentification apparaît sous Authentication Domains.

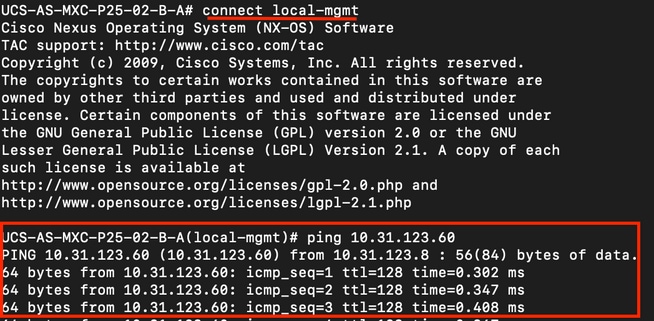

Vérifier

Ping vers LDAP Provider IP ou FQDN :

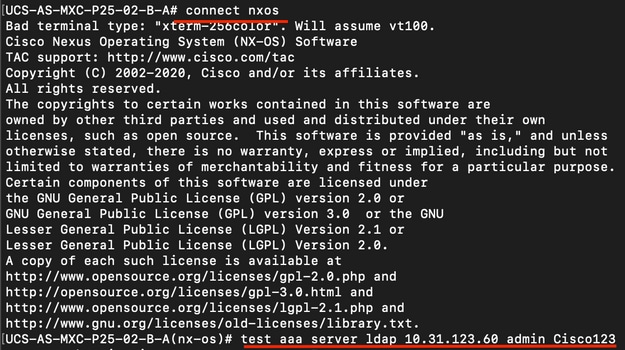

Pour tester l'authentification à partir de NX-OS, utilisez la test aaa (disponible uniquement sur NXOS).

Nous validons la configuration de notre serveur :

ucs(nxos)# test aaa server ldap <LDAP-server-IP-address or FQDN> <username> <password>

Problèmes LDAP courants.

- Configuration de base.

- Mot de passe incorrect ou caractères non valides.

- Port ou champ de filtre incorrect.

- Aucune communication avec notre fournisseur en raison d'une règle de pare-feu ou de proxy.

- FSM n'est pas à 100 %.

- Problèmes de certificat.

Dépannage

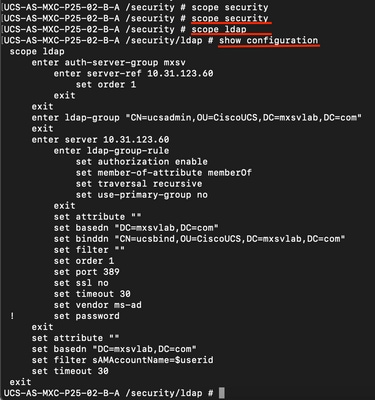

Vérifiez la configuration LDAP UCSM :

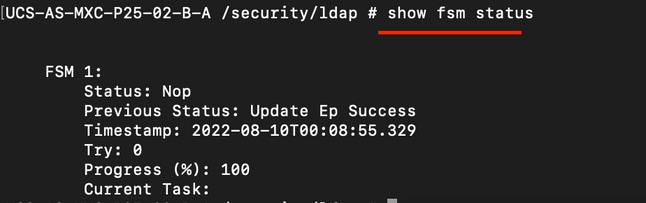

Vous devez vous assurer que l'UCSM a correctement mis en oeuvre la configuration, car l'état du Finite State Machine (FSM) est affichée comme 100 % terminée.

Pour vérifier la configuration à partir de la ligne de commande de votre UCSM :

ucs # scope security

ucs /security# scope ldap

ucs /security/ldap# show configuration

ucs /security/ldap# show fsm status

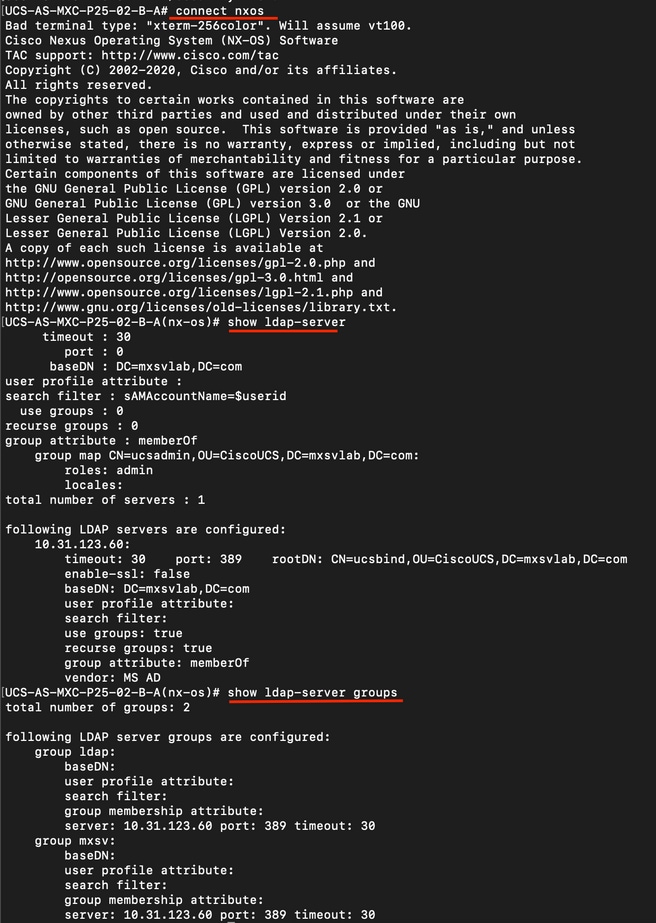

Pour vérifier la configuration à partir de NXOS :

ucs# connect nxos

ucs(nxos)# show ldap-server

ucs(nxos)# show ldap-server groups

La méthode la plus efficace pour voir les erreurs est d'activer notre débogage, avec ce résultat, nous pouvons voir les groupes, la connexion et le message d'erreur qui empêche la communication.

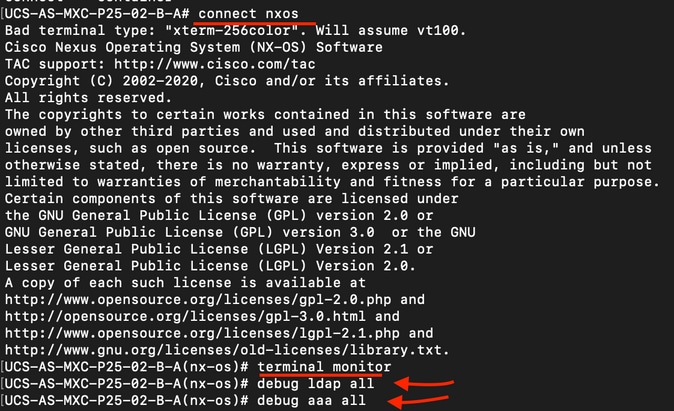

- Ouvrez une session SSH sur FI et connectez-vous en tant qu'utilisateur local, passez au contexte CLI de NX-OS et démarrez le moniteur de terminal.

ucs # connect nxos

ucs(nxos)# terminal monitor

- Activez les indicateurs de débogage et vérifiez le résultat de la session SSH dans le fichier journal.

ucs(nxos)# debug aaa all <<< not required, incase of debugging authentication problems

ucs(nxos)# debug aaa aaa-requests

ucs(nxos)# debug ldap all <<< not required, incase of debugging authentication problems.

ucs(nxos)# debug ldap aaa-request-lowlevel

ucs(nxos)# debug ldap aaa-request

- Ouvrez à présent une nouvelle session GUI ou CLI et essayez de vous connecter en tant qu’utilisateur ( LDAP ) distant.

- Une fois que vous avez reçu un message d'échec de connexion, désactivez les débogages.

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

21-Sep-2022 |

Première publication |

Contribution d’experts de Cisco

- Javier Garcia

- Ana Montenegro

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires