Configuration de la connexion administrateur de l'interface utilisateur graphique ISE 3.1 avec l'intégration SAML avec Duo SSO et Windows AD

Options de téléchargement

-

ePub (2.2 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (1.6 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit comment configurer l'intégration SSO SAML de Cisco ISE 3.1 avec un fournisseur d'identité externe comme Cisco Duo SSO.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Cisco ISE (Identity Services Engine) 3.1

- Connaissances de base sur les déploiements SAML (Security Assertion Markup Language) SSO (Single Sign-On) (SAML 1.1)

- Connaissance de Cisco DUO SSO

- Connaissance de Windows Active Directory

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Cisco ISE 3.1

- SSO Cisco Duo

- Windows Active Directory

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

Fournisseur d'identité (IdP)

C'est le Duo SSO dans ce cas, qui vérifie et affirme une identité d'utilisateur et des privilèges d'accès à une ressource demandée (le « Fournisseur de service »).

Duo SSO agit en tant que fournisseur d'identité, authentifiant vos utilisateurs à l'aide d'Active Directory (AD) existant sur site avec SAML 1.1 ou tout fournisseur d'identité SAML 2.0 (par exemple, Microsoft Azure) et demandant une authentification à deux facteurs avant d'autoriser l'accès à votre application de fournisseur de services.

Lors de la configuration d'une application à protéger avec Duo SSO, vous devez envoyer des attributs de Duo SSO à l'application. Active Directory fonctionne sans configuration supplémentaire, mais si vous avez utilisé un fournisseur d'identité SAML(2.0) comme source d'authentification, vérifiez que vous l'avez configuré pour envoyer les attributs SAML corrects.

Fournisseur de services (SP)

Ressource ou service hébergé auquel l'utilisateur a l'intention d'accéder ; Cisco ISE Application Server dans ce cas.

SAML

SAML est une norme ouverte qui permet au fournisseur d'identité de transmettre des informations d'identification d'autorisation au fournisseur de services.

Les transactions SAML utilisent le langage XML (Extensible Markup Language) pour les communications normalisées entre le fournisseur d'identité et les fournisseurs de services. SAML est le lien entre l'authentification de l'identité de l'utilisateur et l'autorisation d'utiliser un service.

Assertion SAML

Une assertion SAML est le document XML que le fournisseur d'identité envoie au fournisseur de services qui contient l'autorisation utilisateur. Il existe trois types différents d'assertions SAML : l'authentification, l'attribut et la décision d'autorisation.

- Les assertions d'authentification prouvent l'identification de l'utilisateur et indiquent l'heure à laquelle l'utilisateur s'est connecté et la méthode d'authentification qu'il a utilisée (par exemple, Kerberos, à deux facteurs, etc.).

- L'assertion d'attribution transmet les attributs SAML, des données spécifiques qui fournissent des informations sur l'utilisateur, au SP.

- Une assertion de décision d'autorisation indique si l'utilisateur est autorisé à utiliser le service ou si le fournisseur d'identité a refusé sa demande en raison d'un échec de mot de passe ou d'un manque de droits sur le service.

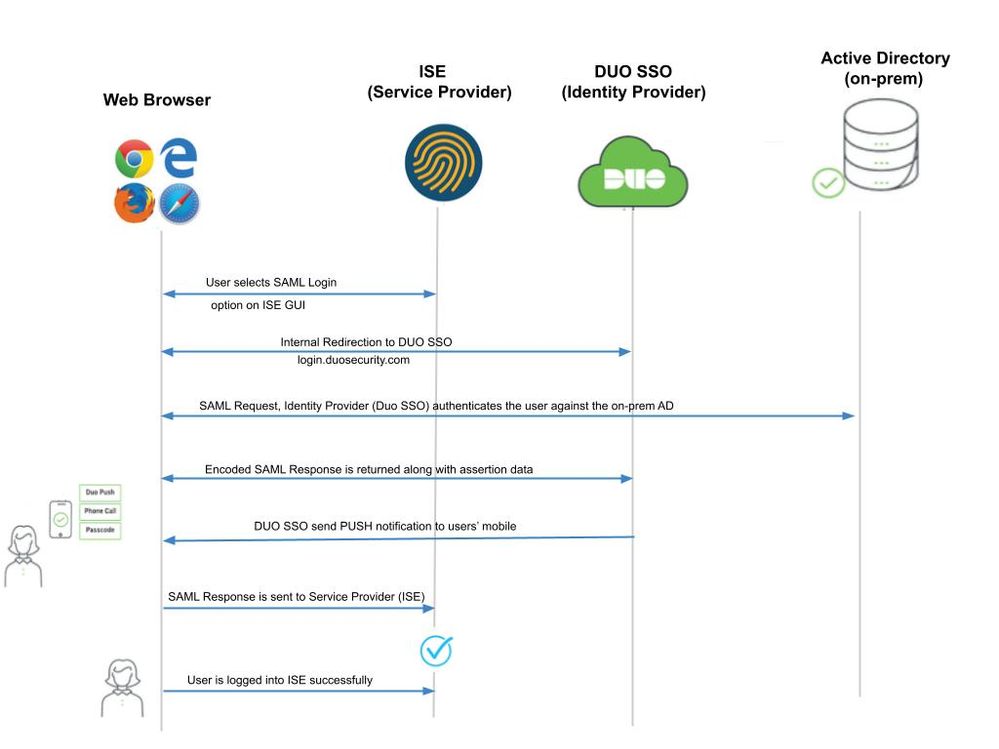

Diagramme D'Écoulement De Haut Niveau

Flux :

- L'utilisateur se connecte à ISE à l'aide de l'option Login Via SAML.

- ISE (SAML SP) redirige le navigateur de l'utilisateur vers Duo SSO avec un message de requête SAML.

Remarque : dans un environnement distribué, vous pouvez obtenir une erreur Invalid Certificate et l'étape 3. peut maintenant fonctionner. Par conséquent, pour un environnement distribué, l'étape 2 diffère légèrement de la manière suivante :

Problème : ISE redirige temporairement vers le portail de l'un des noeuds PSN (sur le port 8443).

Solution : afin de s'assurer qu'ISE présente le même certificat que le certificat de l'interface utilisateur graphique d'administration, assurez-vous que le certificat système que vous approuvez est également valide pour l'utilisation du portail sur tous les noeuds PSN. - L'utilisateur se connecte avec les informations d'identification AD principales.

- Duo SSO transmet ce message à AD qui renvoie une réponse à Duo SSO.

- Duo SSO exige que l'utilisateur effectue une authentification à deux facteurs en envoyant une requête PUSH sur le mobile.

- L'utilisateur termine l'authentification à deux facteurs Duo.

- Duo SSO redirige le navigateur de l'utilisateur vers le SP SAML avec un message de réponse.

- L'utilisateur peut désormais se connecter à ISE.

Configuration de l'intégration SSO SAML avec Duo SSO

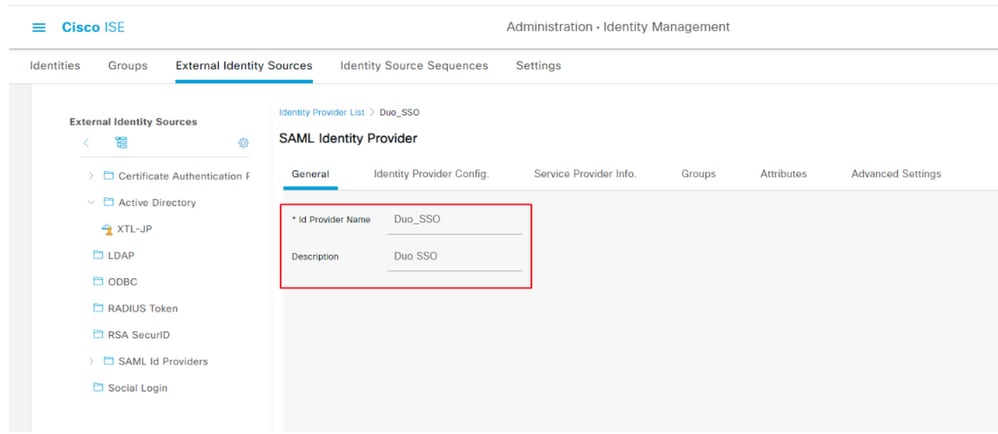

Étape 1. Configurer le fournisseur d'ID SAML sur ISE

Configurer Duo SSO comme source d'identité SAML externe

Sur ISE, accédez à Administration > Identity Management > External Identity Sources > SAML Id Providers et cliquez sur le bouton Add.

Entrez le nom de l'IdP et cliquez sur Submit afin de l'enregistrer. Le nom du fournisseur d'identité n'est significatif que pour ISE, comme illustré dans l'image :

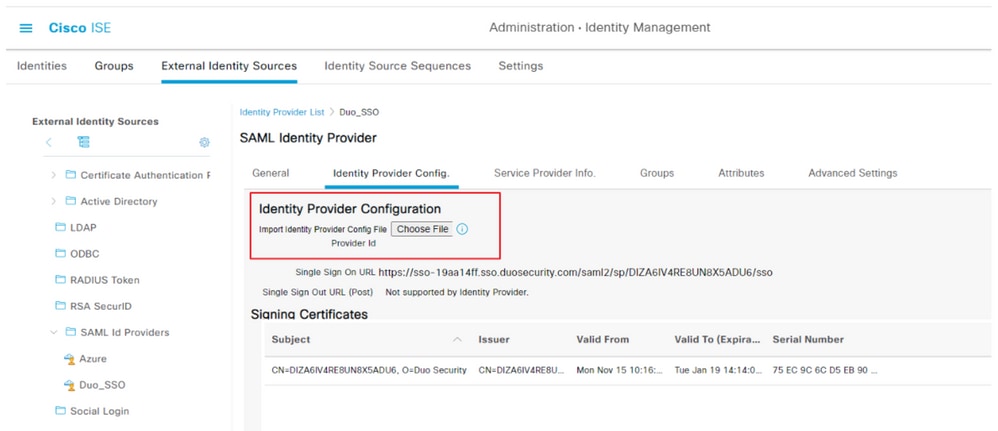

Importer le fichier XML de métadonnées SAML à partir du portail d'administration Duo

Sur ISE, accédez à Administration > Identity Management > External Identity Sources > SAML Id Providers. > Choisissez le fournisseur d'ID SAML que vous avez créé, cliquez sur Identity Provider Configuration, puis sur le bouton Choisir un fichier.

Choisissez le fichier SSO IDP Metadata XML exporté depuis le portail Duo Admin et cliquez sur Open afin de l'enregistrer. (Cette étape est également mentionnée dans la section Duo de ce document.)

L'URL SSO et les certificats de signature sont :

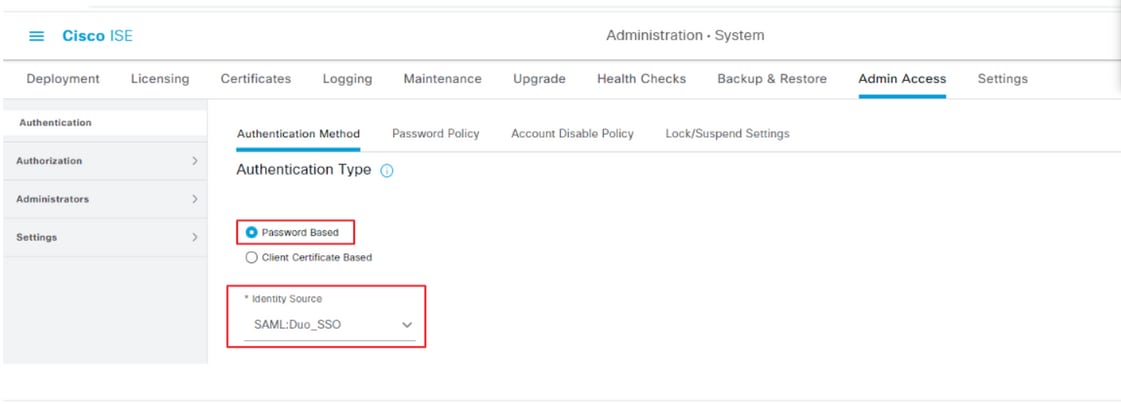

Configurer la méthode d'authentification ISE

Configurer la méthode d'authentification ISEAccédez à la case d'option Password-Based (Basé sur mot de passe)Administration > System > Admin Access > Authentication > Authentication Method et sélectionnez-la. Choisissez le nom de fournisseur d'identité requis créé précédemment dans la liste déroulante Source d'identité, comme indiqué dans l'image :

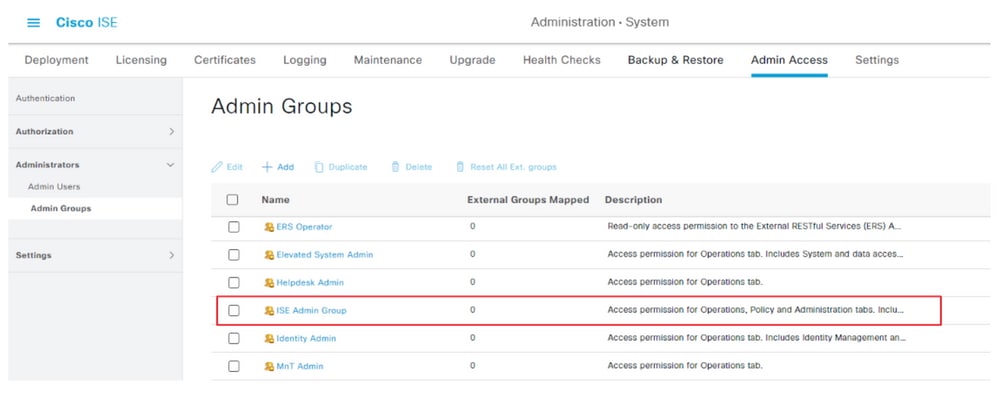

Créer un groupe d'administrateurs

Créer un groupe d'administrateursAccédez à Administration > System > Admin Access > Authentication > Administrators > Admin Group et cliquez sur Super Admin, puis sur le bouton Dupliquer. Saisissez le nom du groupe Admin et cliquez sur le bouton Submit.

Cela permet d'accorder des privilèges de super administrateur au groupe Admin.

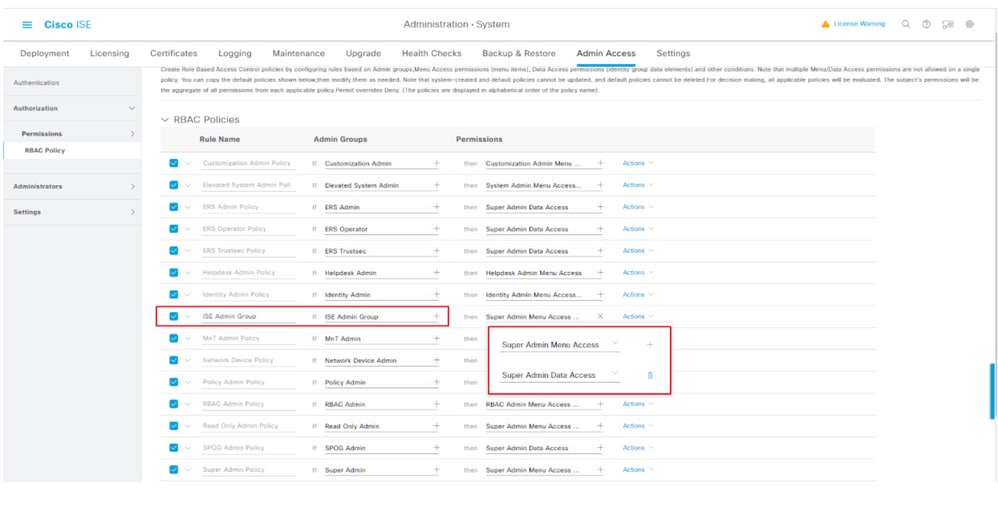

Créer une stratégie RBAC pour le groupe Admin

Créer une stratégie RBAC pour le groupe AdminAccédez à Administration > System > Admin Access > Authorization > RBAC Policy et sélectionnez les actions correspondant à Super Admin Policy. Cliquez sur Duplicate > Add the Name field > Save.

Les autorisations d'accès sont identiques à la stratégie de super administration.

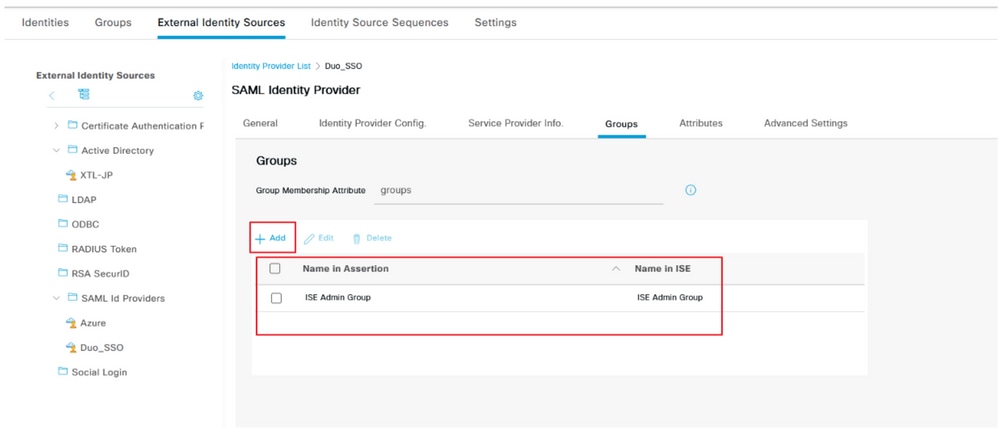

Ajouter l'appartenance aux groupes

Ajouter l'appartenance aux groupesSur ISE, accédez à Administration > Identity Management > External Identity Sources > SAML Id Providers et sélectionnez le fournisseur d'ID SAML que vous avez créé. Cliquez sur Groups, puis sur le bouton Add.

Ajoutez le nom dans l'assertion (Nom du groupe d'administration ISE) et dans la liste déroulante, choisissez le groupe de contrôle d'accès basé sur les rôles (RBAC) créé (Étape 4.0) et cliquez sur Open afin de l'enregistrer. L'URL SSO et les certificats de signature sont renseignés automatiquement :

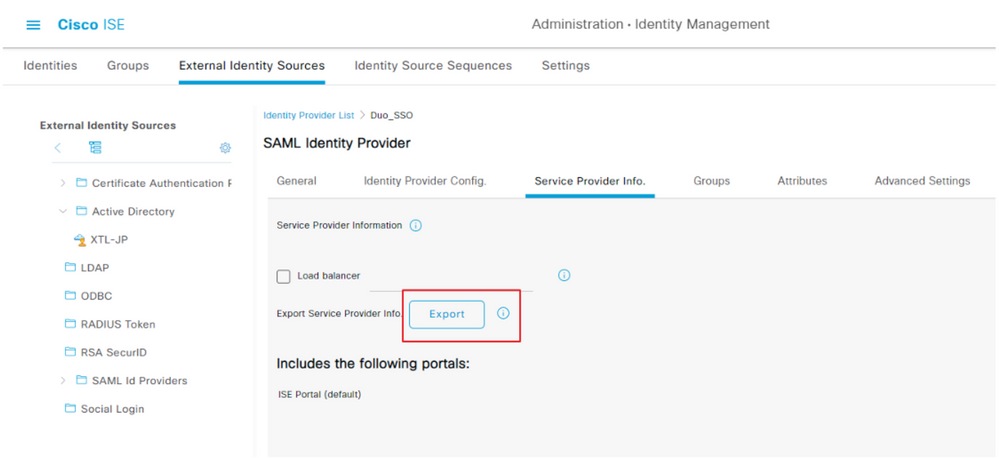

Exporter les informations SP

Exporter les informations SPAccédez à Administration > Identity Management > External Identity Sources > SAML Id Providers > (Your SAML Provider) .

Basculez l'onglet vers SP Info. et cliquez sur le bouton Export comme illustré dans l'image :

Téléchargez le fichier.xml et enregistrez-le. Notez l'URL de l'AssertionConsumerService'emplacement et la valeur entityID car ces détails sont requis dans le portail Duo SSO.

<?xml version="1.0" encoding="UTF-8"?><md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" entityID="http://CiscoISE/7fdfc239-631e-439c-a3ab-f5e56429779d"><md:SPSSODescriptor AuthnRequestsSigned="false" WantAssertionsSigned="true" protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol"><md:KeyDescriptor use="signing"><ds:KeyInfo xmlns:ds="http://www.w3.org/2000/09/xmldsig#"><ds:X509Data><ds:X509Certificate>MIIFUzCCAzugAwIBAgIMNOUWtIWSUFWaealmMA0GCSqGSIb3DQEBDAUAMCcxJTAjBgNVBAMTHFNB TUxfaXNlMDIueGVyb3RydXN0bGFicy5jb20wHhcNMjExMTE1MjI1OTM0WhcNMjYxMTE0MjI1OTM0 WjAnMSUwIwYDVQQDExxTQU1MX2lzZTAyLnhlcm90cnVzdGxhYnMuY29tMIICIjANBgkqhkiG9w0B AQEFAAOCAg8AMIICCgKCAgEAxw7scSLMH1ApI3O/7+vWsGP4schoJJHlVeJKHuJVgm19SXViW8Ab WL9hQEXDr+U/zzp7fAq0YjckeNJg6VMhasao5tY4cutrAZK2F/kYvdVN+0N2cJUSTdJZNdKO+hcj VmUgClUi6Xa4PJNw+1yhj8PwrDlpzfgXZLi3wlo5sMRGrg8NeSbShPJVakIEF2FoI0hXTOOSH4ZN sD4q99dzrAv2m6y74vtU0GqwX4RRMOdvr7DIMNd2U/trh41QT85SY5c70l6fRWtY9omZBdU0S2JC ihWnC9ug7FE0qdPm2h5KiZvxJck9OqVXDHvtRKctW5gwzfX8Hu7DQKqs90h04HRUxg2GEiuiXCQZ 5p63KfoRly5oW50UK0LIMdyhDl+8uP+n+Jo3ufR8lKe42+/rws5Ct1hg4jozddutKkw2vyxMEg5/ ZpAz/goRIOmBN4r3n3FNGZV1uTfbb1Mz8yvY61ccGgTU1/Iynt9maNHxjbFtAP+HaiMPisfTKDRJ OLx91v+xKpb+opcOxqVK1q0Us0yGVvfycaFNZ3jP5wBNBzSAi7cvXk7sIW9WM7DC84OjC/r9EbaX Wll7MLV+16Z+FeDnzhzFVjq/cb61eNvXKKwDFryFqBnDLLJGmJuZQ/EgR0wkvseR8tNE3qIYVhOe qfCKZUpWtZ+lGLDD3r50p9UCAwEAAaN/MH0wIgYDVR0RBBswGYIXaXNlMDIueGVyb3RydXN0bGFi cy5jb20wDAYDVR0TBAUwAwEB/zALBgNVHQ8EBAMCAuwwHQYDVR0OBBYEFAoHeqyYR5r0XpOVXODT WdpDycOoMB0GA1UdJQQWMBQGCCsGAQUFBwMBBggrBgEFBQcDAjANBgkqhkiG9w0BAQwFAAOCAgEA aoIIkyS8slDwjQrRsUVyPi17Lvl0TleCUQBrnr5WNUWlaXIB7Cb9qrG9D2ced72miH6vUcxine78 V4loTsgVu3tVlslQrOLW2eNLSbaN1XqbVUl1sCZkA4wGt8uLPX0t8UYysecEPFXD0NiKGPoIMaFg 3pP5525cJpeLRkgHjw1Z2qT54lsGd8Gdq6V666kliAt73kPwfDiZf/uDsCI+euIHDywLdOad51kJ RWAsZO7tgxK3tJO9z7JU4oY1fI26DUN43++Ap3KSaDiz9gYJ3fFjR9hP/nF/ywyO0HO5MgHqhsMo +zBMADukmprYC8qd+0z76+NQ6TLXgUer7NQMty68tQYP4riupvc26CEmgEZ592jBgDdt2tkY9An4 Fl/rqJPhX2RISLdUt50NcBbIZVOJ/IjkqHj9UG1E/U8qYy3krWvZV+VV5ChVNzwiVTWFCEOHNOTh l/yYdAAsODUBbwTqgJL1G3hNo+dA3LAgg/XKENFr+tt3LQ0kwPAtjKFQsIX/4sgMetV4KSqUI3HZ qw5u0t9WT578SZ5p1u/qj2cfx2wdqRVk5vSij6TxOpXIaCuY2L5YfeIMP/K49K+DecMBxCrKygNT vGX0PkVG/yqgQ9OIfQZ1OD3/NZxGyBJdzSSkjHxiUdWf4lWj1tVU+qav8M3imsCRvcZJppaKJNo=</ds:X509Certificate></ds:X509Data></ds:KeyInfo></md:KeyDescriptor><md:NameIDFormat>urn:oasis:names:tc:SAML:2.0:nameid-format:transient</md:NameIDFormat><md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</md:NameIDFormat><md:NameIDFormat>urn:oasis:names:tc:SAML:2.0:nameid-format:persistent</md:NameIDFormat><md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified</md:NameIDFormat><md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:WindowsDomainQualifiedName</md:NameIDFormat><md:NameIDFormat>urn:oasis:names:tc:SAML:2.0:nameid-format:kerberos</md:NameIDFormat><md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:X509SubjectName</md:NameIDFormat><md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://10.52.14.44:8443/portal/SSOLoginResponse.action" index="0"/><md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://ise02.xerotrustlabs.com:8443/portal/SSOLoginResponse.action" index="1"/></md:SPSSODescriptor></md:EntityDescriptor>Voici les détails/attributs d'intérêt recueillis à partir du méta-fichier qui doit être configuré dans l'intégration SAML générique Duo

entityID = http://CiscoISE/7fdfc239-631e-439c-a3ab-f5e56429779d.

AssertionConsumerService Location = https://10.x.x.x:8443/portal/SSOLoginResponse.action où 10.x.x.x est l'adresse IP ISE trouvée dans le fichier XML (Location).

AssertionConsumerService Location = https://isenodename.com:8443/portal/SSOLoginResponse.action où isenodename est le nom de domaine complet ISE réel trouvé dans le fichier XML (Location).

Étape 2. Configuration de Duo SSO pour ISE

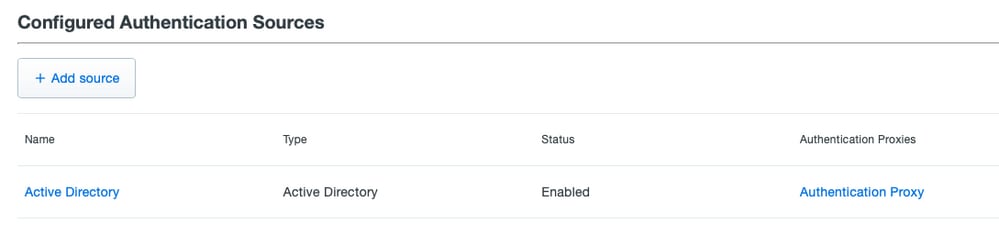

Étape 2. Configuration de Duo SSO pour ISECochez cette case KB afin de configurer Duo SSO avec AD comme source d'authentification.

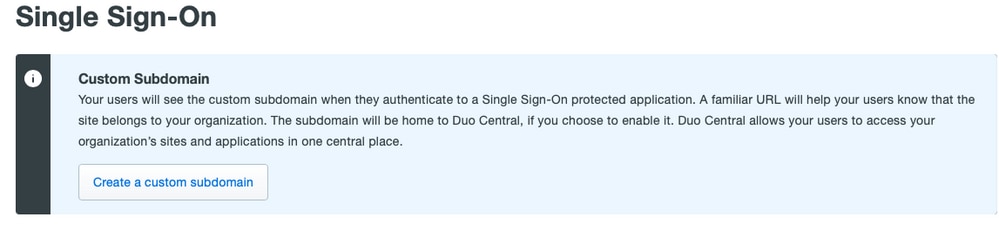

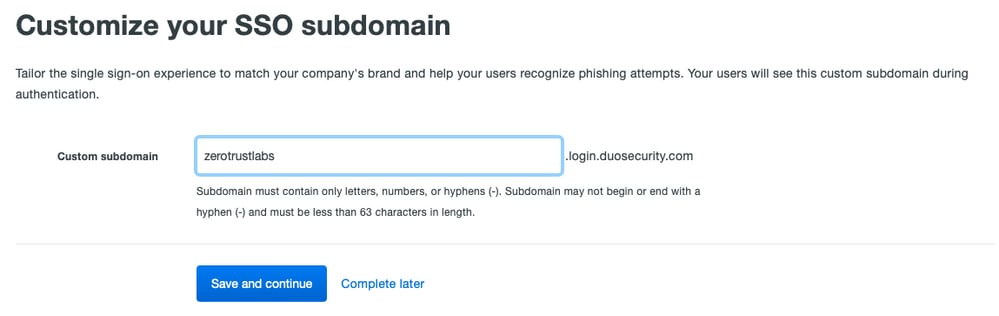

Cochez cette case KB afin d'activer l'SSO avec votre domaine personnalisé.

Étape 3. Intégrer Cisco ISE avec Duo SSO en tant que SP générique

Étape 3. Intégrer Cisco ISE avec Duo SSO en tant que SP génériqueCochez les étapes 1. et 2. de cette base de connaissances afin d'intégrer Cisco ISE avec Duo SSO en tant que SP générique.

Configurez les détails de Cisco ISE SP dans le panneau d'administration Duo pour le SP générique :

| Nom |

Description |

| ID entité |

|

| URL ACS (Assertion Consumer Service) |

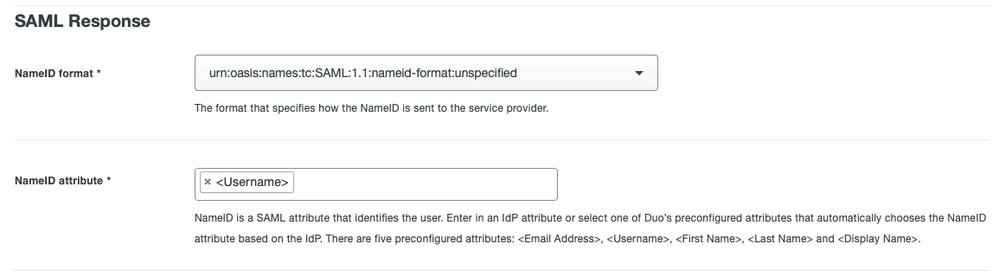

Configurez la réponse SAML pour Cisco ISE :

| Nom |

Description |

| Format NameID |

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified |

| Attribut NameID |

Nom d’utilisateur |

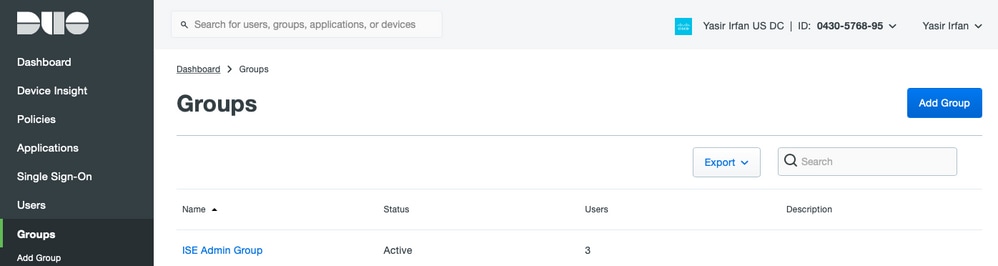

Créez un groupe appelé Groupe d'administration Cisco dans le panneau d'administration Duo et ajoutez les utilisateurs ISE à ce groupe ou créez un groupe dans Windows AD et synchronisez-le avec le panneau d'administration Duo à l'aide de la fonctionnalité de synchronisation de répertoire.

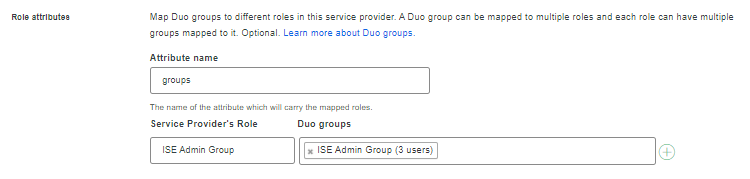

Configurez les attributs de rôle pour Cisco ISE :

| Nom |

Description |

| Nom d'attribut |

groupes |

| Rôle SP |

Groupe d'administration ISE |

| Groupes duo |

Groupe d'administration ISE |

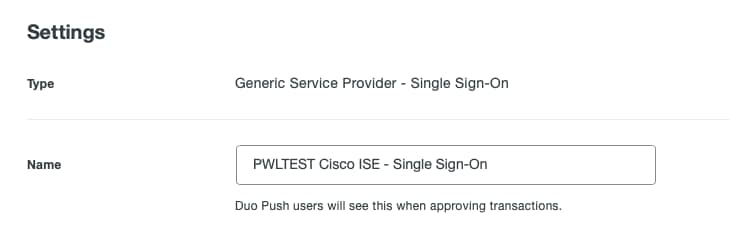

Dans la section Paramètres, indiquez un nom approprié dans l'onglet Nom pour cette intégration.

Cliquez sur le bouton Save afin d'enregistrer la configuration et référez-vous à cette Ko pour plus de détails.

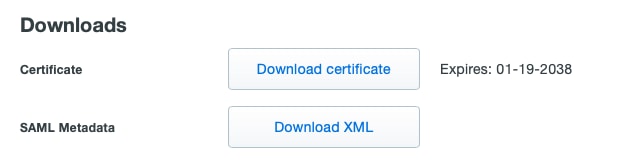

Cliquez sur Download XML afin de télécharger les métadonnées SAML.

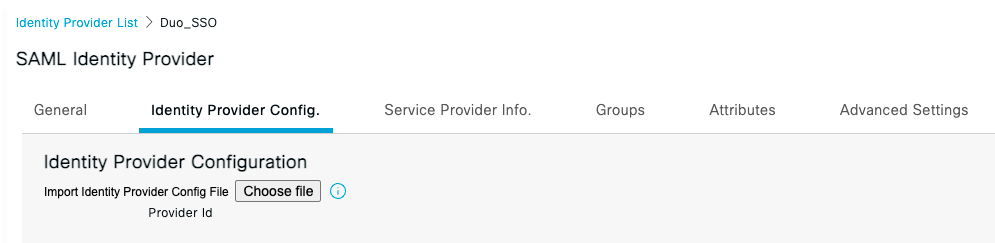

Téléchargez les métadonnées SAML à partir du panneau d'administration Duo vers Cisco ISE en naviguant jusqu'à Administration > Identity Management > External Identity Sources > SAML Id Providers > Duo_SSO.

Basculez l'onglet vers Identity Provider Config. et cliquez sur le bouton Choose file.

Sélectionnez le fichier XML de métadonnées téléchargé à l'étape 8. et cliquez sur Enregistrer.

Remarque : cette étape est mentionnée ici dans la section Configurer l'intégration SSO SAML avec Duo SSO ; Étape 2. Importez le fichier XML de métadonnées SAML à partir du portail Duo Admin.

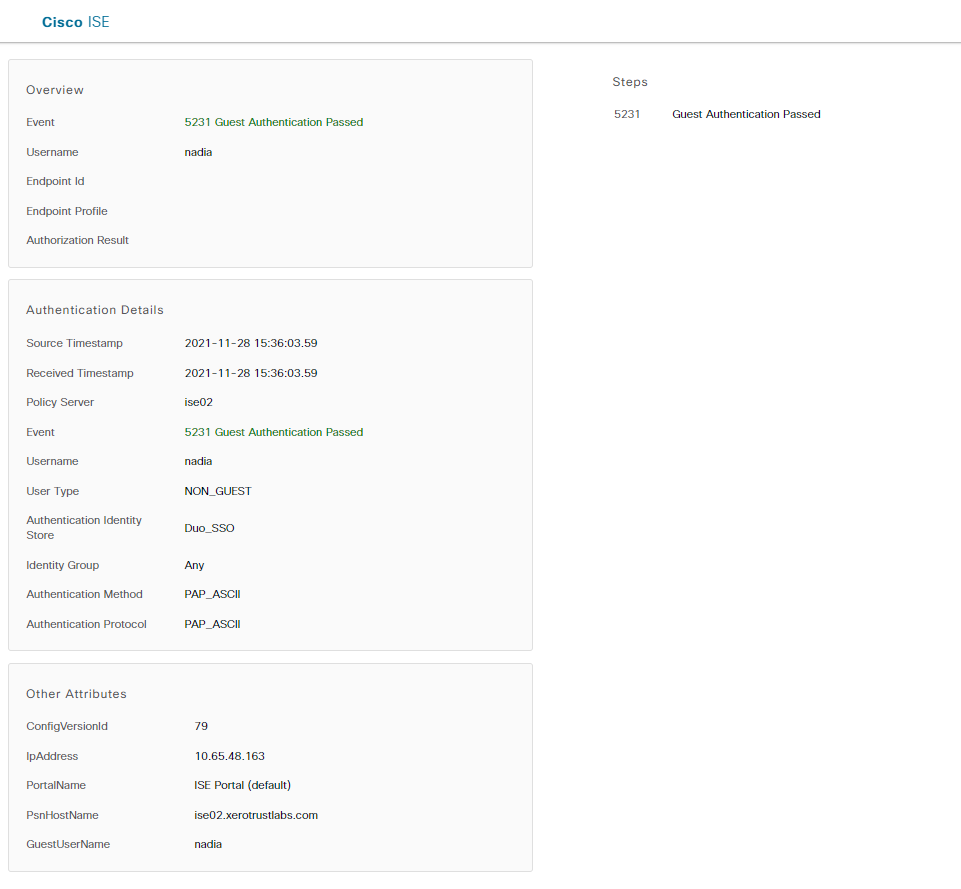

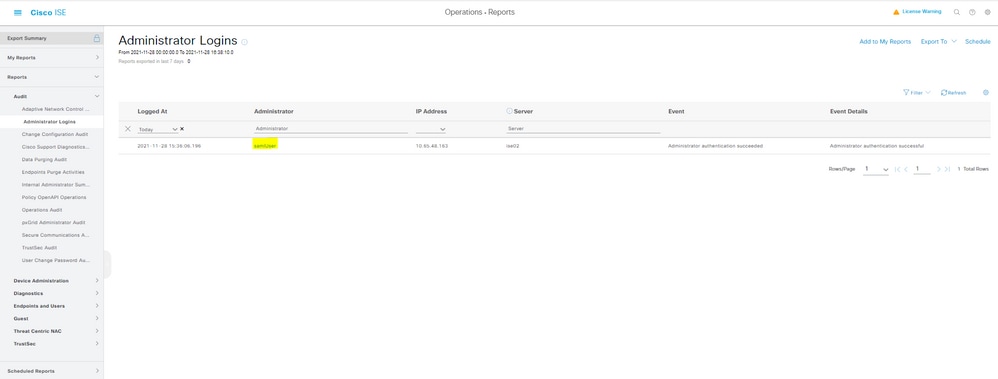

Vérifier

VérifierTest de l'intégration avec Duo SSO

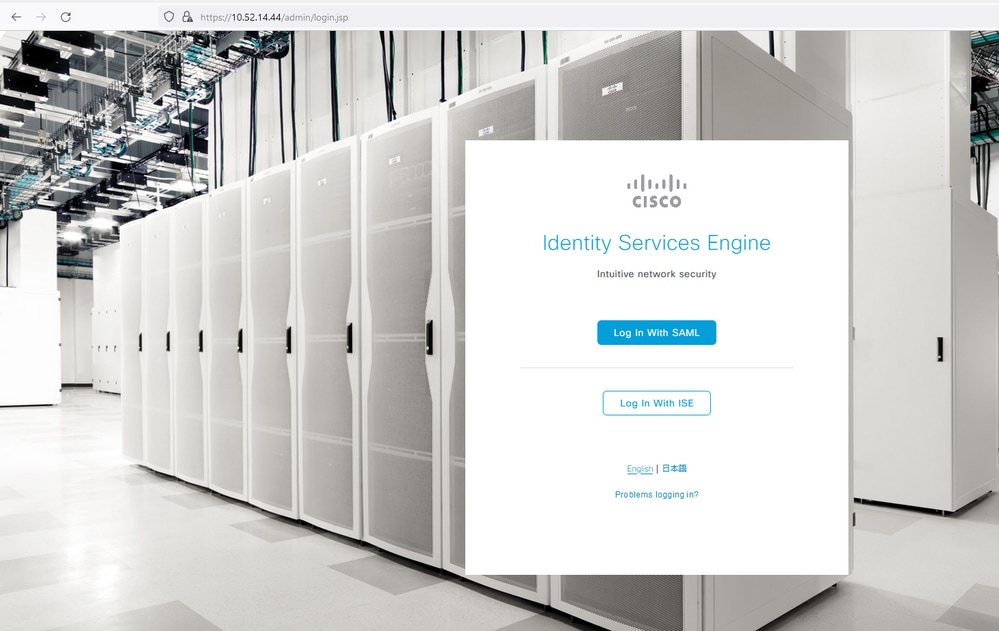

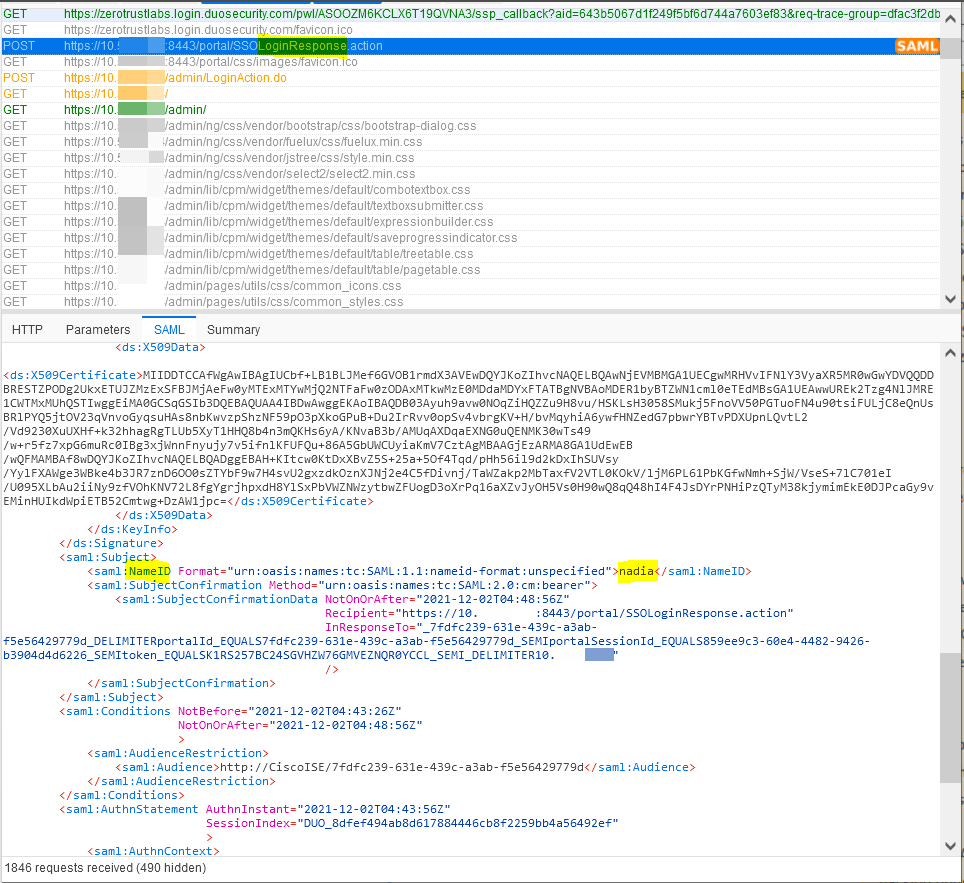

Test de l'intégration avec Duo SSO1. Connectez-vous au panneau d'administration de Cisco ISE et cliquez sur Log In With SAML.

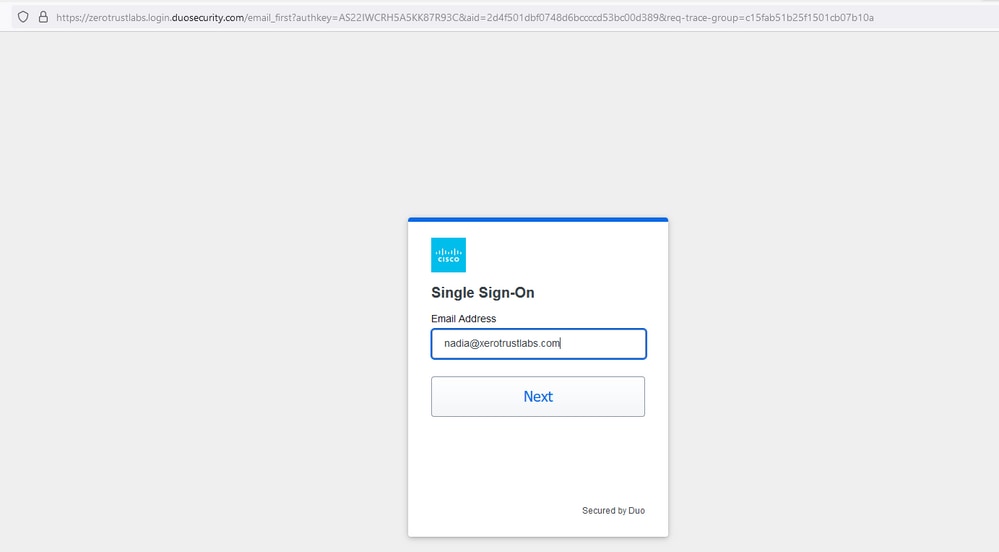

2. Redirigé vers la page SSO, saisissez l'adresse e-mail et cliquez sur Next.

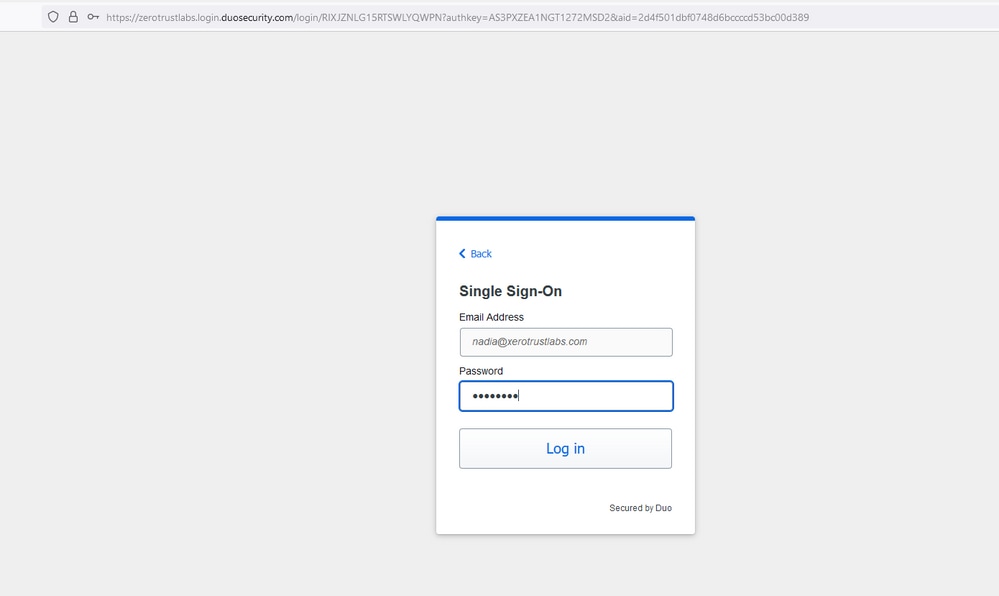

3. Entrez le mot de passe et cliquez sur Connexion.

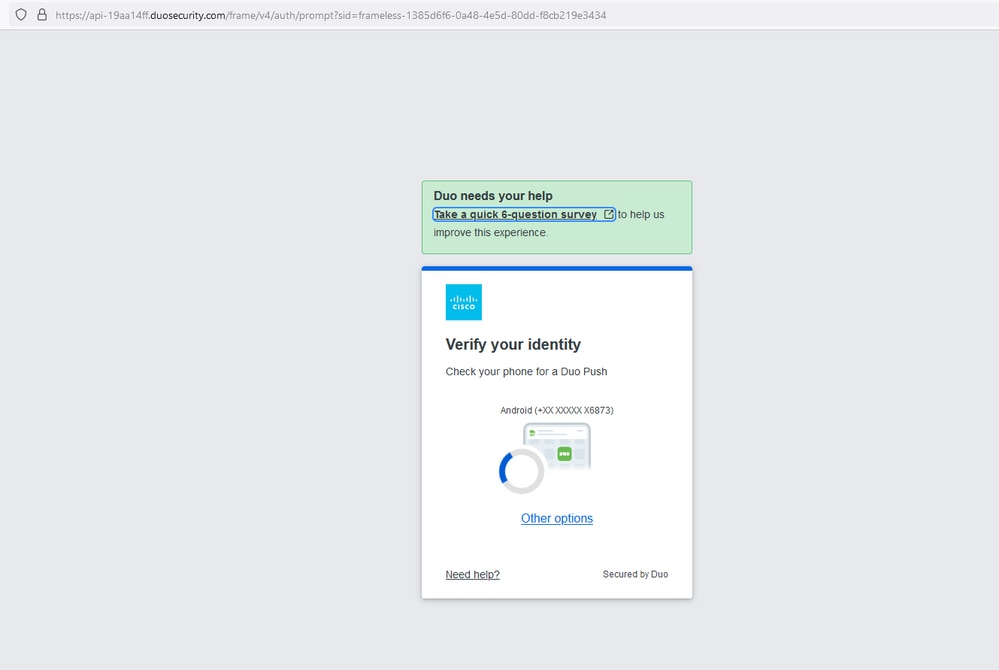

4. Vous obtenez une invite Duo Push sur votre appareil mobile.

5. Une fois que vous avez accepté l'invite, vous obtenez une fenêtre et êtes automatiquement redirigé vers la page ISE Admin.

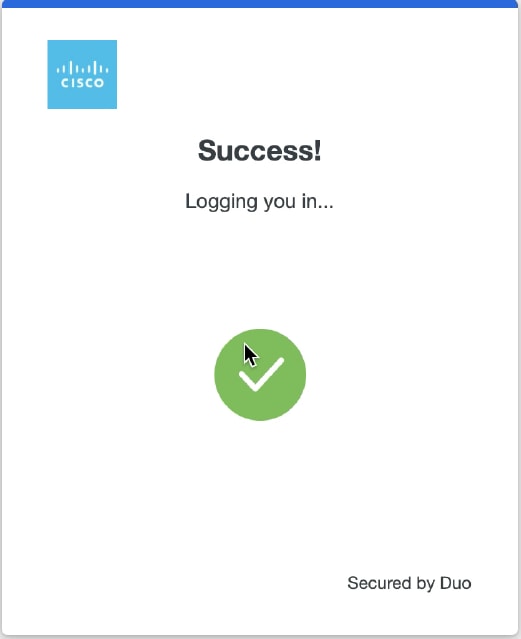

6. Page d'accès à l'interface utilisateur ISE Admin.

Dépannage

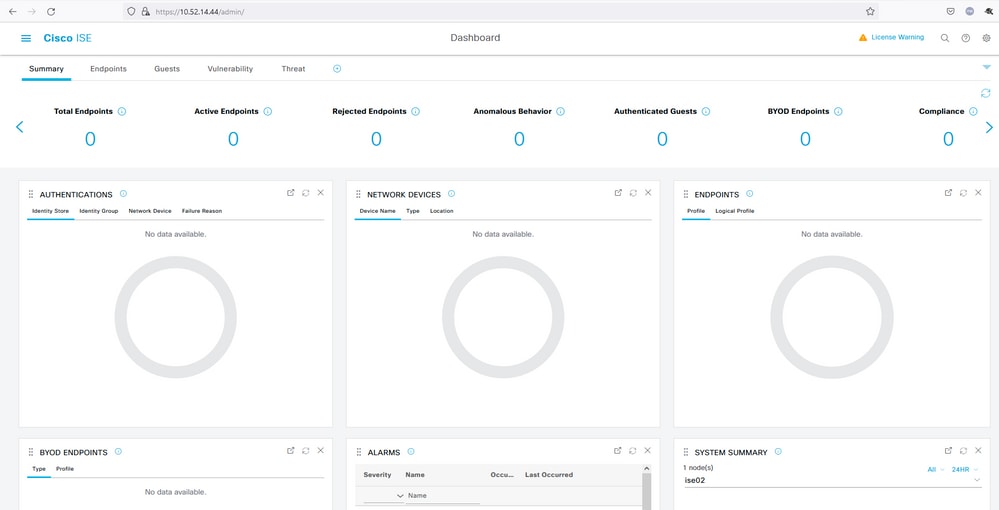

Dépannage- Téléchargez l'extension du traceur SAML pour Mozilla FF https://addons.mozilla.org/en-US/firefox/addon/saml-tracer/.

- Faites défiler jusqu’au paquet

SSOLoginResponse.action. Sous l'onglet SAML, vous voyez un certain nombre d'attributs envoyés à partir de Duo SAML : NameID, Recipient (AssertionConsumerService Location URL) et Audience (EntityID).

- Connexion en direct à ISE :

- Connexion d'administration sur ISE : nom d'utilisateur : samlUser.

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

29-Feb-2024 |

Première publication |

Contribution d’experts de Cisco

- Nadia GouveiaÉquipe TAC ISE

- Mayil RajResponsable de l'équipe TAC ISE

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires