Configuration de cartes Crypto basées sur des noms de domaine pour le contrôle d'accès de périphérique VPN

Table des matières

Introduction

Ce document décrit comment configurer des crypto-cartes basées sur un nom distinctif (DN) pour fournir un contrôle d'accès afin qu'un périphérique VPN puisse établir des tunnels VPN avec un routeur Cisco IOS®. Dans l'exemple de ce document, la signature RSA (Rivest, Shamir et Adelman) est la méthode d'authentification IKE. Outre la validation de certificat standard, les crypto-cartes basées sur le DN tentent de faire correspondre l'identité ISAKMP de l'homologue avec certains champs de ses certificats, tels que le nom unique X.500 ou le nom de domaine complet (FQDN).

Conditions préalables

Exigences

Cette fonctionnalité a été introduite pour la première fois dans le logiciel Cisco IOS Version 12.2(4)T. Vous devez disposer de cette version ou d'une version ultérieure pour cette configuration.

Le logiciel Cisco IOS version 12.3(5) a également été testé. Cependant, les cartes de chiffrement basées sur le DN ont échoué en raison du bogue Cisco ayant l'ID CSCed45783 (clients enregistrés uniquement) .

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

-

Routeurs Cisco 7200

-

Logiciel Cisco IOS Version 12.2(4)T1 c7200-ik8o3s-mz.122-4.T1

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Conventions

Pour plus d'informations sur les conventions utilisées dans ce document, reportez-vous aux Conventions relatives aux conseils techniques Cisco.

Informations générales

Auparavant, lors de l’authentification IKE à l’aide de la méthode de signature RSA, et après la validation de la certification et la vérification facultative de la liste de révocation de certificats (CRL), Cisco IOS a poursuivi la négociation IKE en mode rapide. Il n'a pas fourni de méthode pour empêcher les périphériques VPN distants de communiquer avec des interfaces chiffrées, autres que des restrictions sur l'adresse IP de l'homologue de chiffrement.

Désormais, avec la crypto-carte basée sur le DN, Cisco IOS peut limiter les homologues VPN distants à accéder uniquement aux interfaces sélectionnées avec des certificats spécifiques. En particulier, les certificats avec certains DN ou FQDN.

Configurer

Cette section vous fournit des informations pour configurer les fonctionnalités décrites dans ce document.

Diagramme du réseau

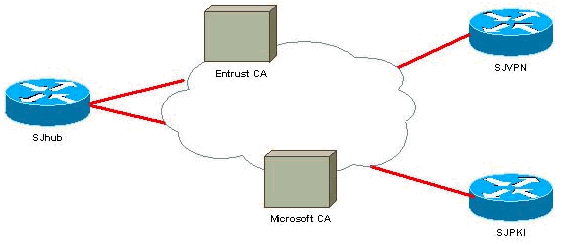

Ce document utilise la configuration réseau indiquée dans le diagramme suivant.

Configurations

Ce document utilise les configurations indiquées ici.

Dans cet exemple, une configuration réseau simple est utilisée pour démontrer la fonctionnalité. Le routeur SJhub possède deux certificats d'identité, l'un de l'autorité de certification Entrust et l'autre de l'autorité de certification Microsoft. Voir les informations associées

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

15-Jan-2002 |

Première publication |

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires