Introduction

Ce document décrit comment dépanner et corriger l'erreur « Importation de certificat d'identité requise » sur les périphériques Firepower Threat Defense (FTD) gérés par Firepower Management Center (FMC).

Conditions préalables

Conditions requises

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Infrastructure à clé publique (PKI)

- FMC

- FTD

- OpenSSL

Components Used

Les informations utilisées dans le document sont basées sur les versions logicielles suivantes :

- MacOS x 10.14.6

- FMC 6,4

- OpenSSL

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Informations générales

Note: Sur les périphériques FTD, le certificat de l'autorité de certification (CA) est nécessaire avant la génération de la demande de signature de certificat (CSR).

- Si le CSR est généré dans un serveur externe (tel que Windows Server ou OpenSSL), la méthode d'inscription manuelle est censée échouer, car FTD ne prend pas en charge l'inscription manuelle de clé. Une autre méthode doit être utilisée, telle que PKCS12.

Problème

Un certificat est importé dans le FMC et une erreur est reçue indiquant qu’un certificat d’identité est requis pour poursuivre l’inscription du certificat.

Scénario 1

- L'inscription manuelle est sélectionnée

- CSR est généré en externe (Windows Server, OpenSSL, etc.) et vous ne disposez pas (ou ne connaissez pas) les informations de clé privée

- Un certificat CA précédent est utilisé pour remplir les informations de certificat CA, mais on ignore si ce certificat est responsable du signe de certificat

Scénario 2

- L'inscription manuelle est sélectionnée

- CSR est généré en externe (Windows Server, OpenSSL)

- Vous disposez du fichier de certificat de l'autorité de certification qui signe notre CSR

Pour les deux procédures, le certificat est téléchargé et une indication de progression s'affiche, comme illustré dans l'image.

Après quelques secondes, le FMC indique toujours qu'un certificat d'ID est requis :

L'erreur précédente indique que le certificat de l'autorité de certification ne correspond pas aux informations de l'émetteur dans le certificat d'ID ou que la clé privée ne correspond pas à celle générée par défaut dans le FTD.

Solution

Pour que cette inscription de certificat fonctionne, vous devez disposer des clés correspondantes pour le certificat d'ID. Avec OpenSSL, un fichier PKCS12 est généré.

Étape 1. Génération d’un CSR (facultatif)

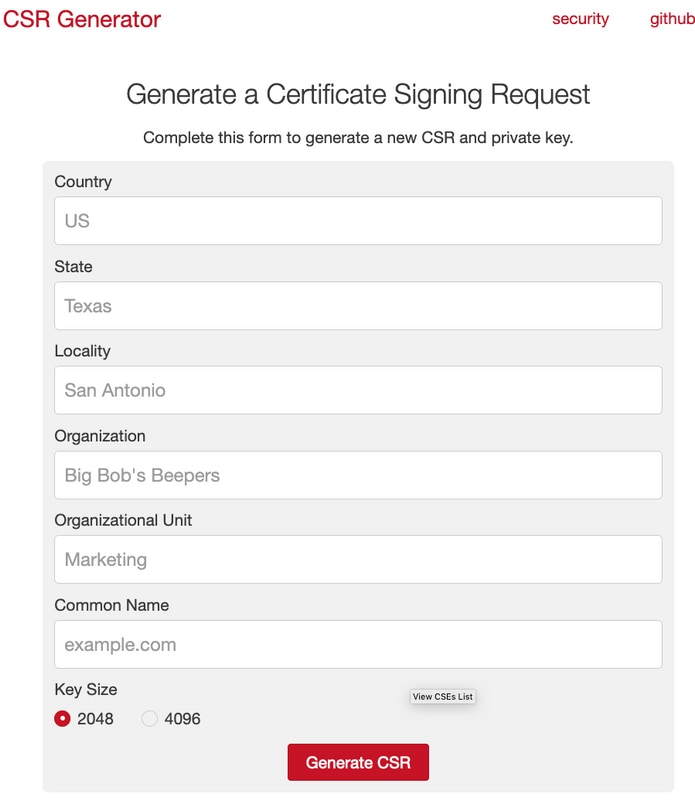

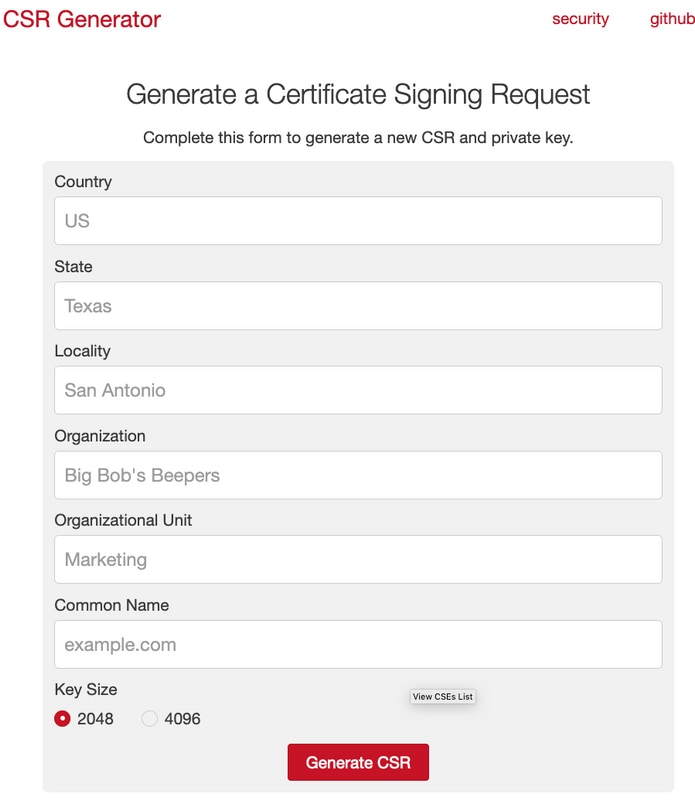

Vous pouvez obtenir une CSR avec sa clé privée à l'aide d'un outil tiers appelé générateur CSR (csrgenerator.com).

Une fois les informations de certificat remplies en conséquence, sélectionnez l'option Generate CSR.

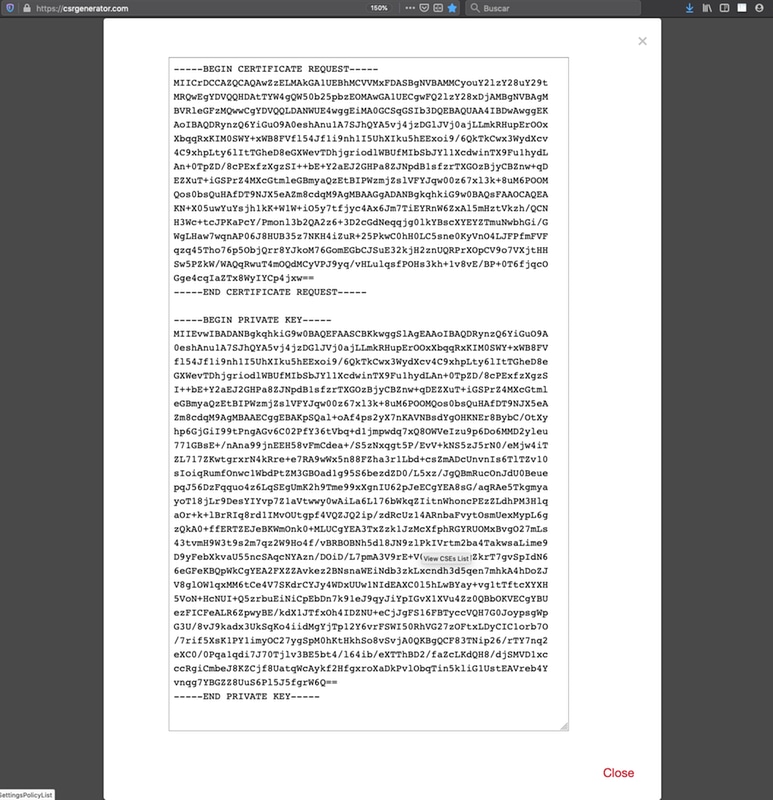

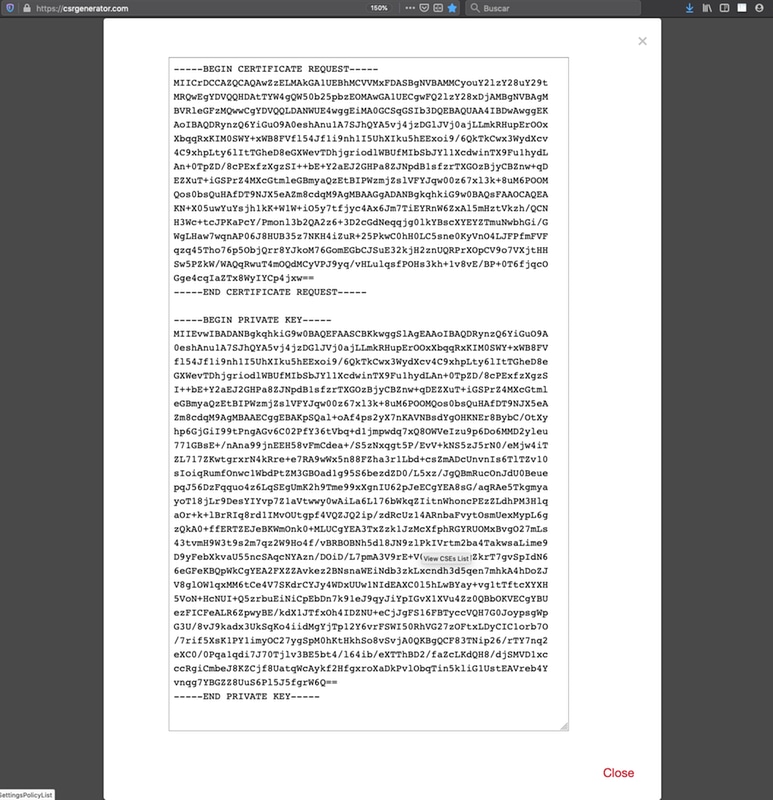

Cela fournit la clé CSR + privée pour que nous puissions envoyer à une autorité de certification :

Étape 2 : signature du CSR

Le CSR doit être signé par une autorité de certification tierce (GoDaddy, DigiCert), une fois le CSR signé, un fichier zip est fourni, qui contient entre autres :

- Certificat D'Identité

- Offre groupée CA (certificat intermédiaire + certificat racine)

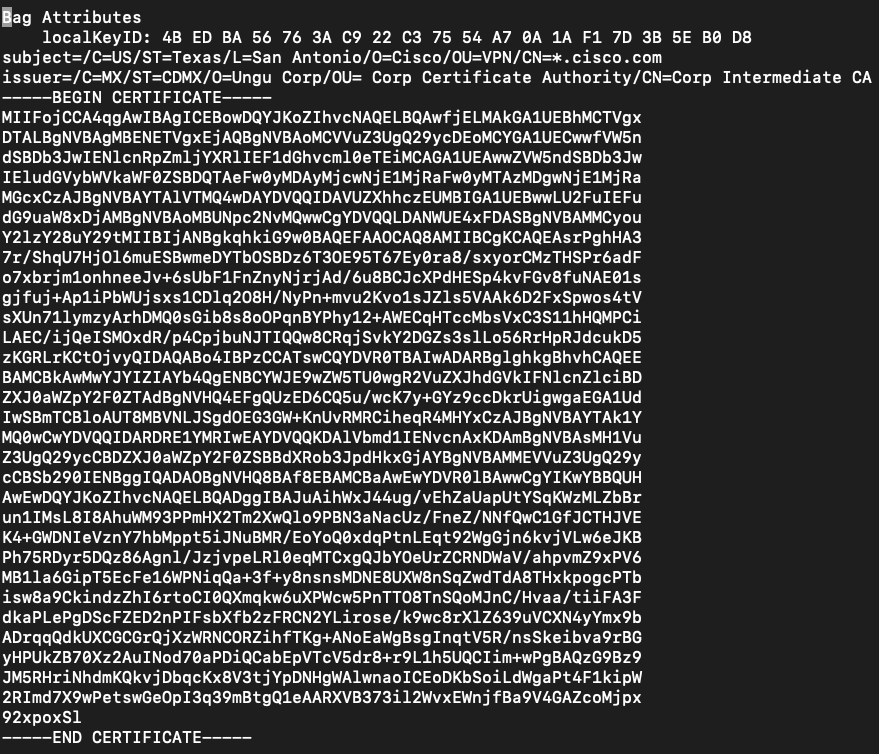

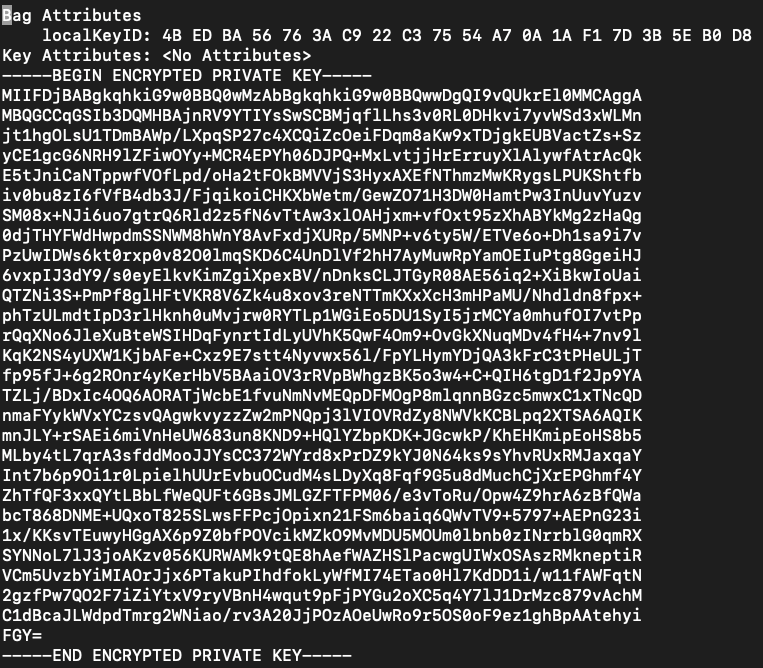

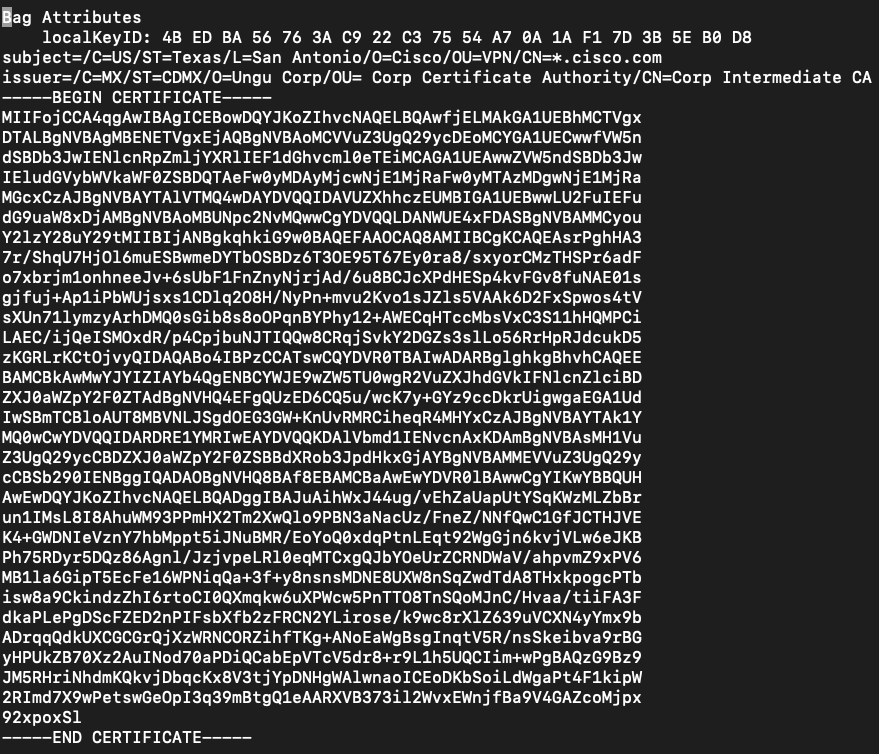

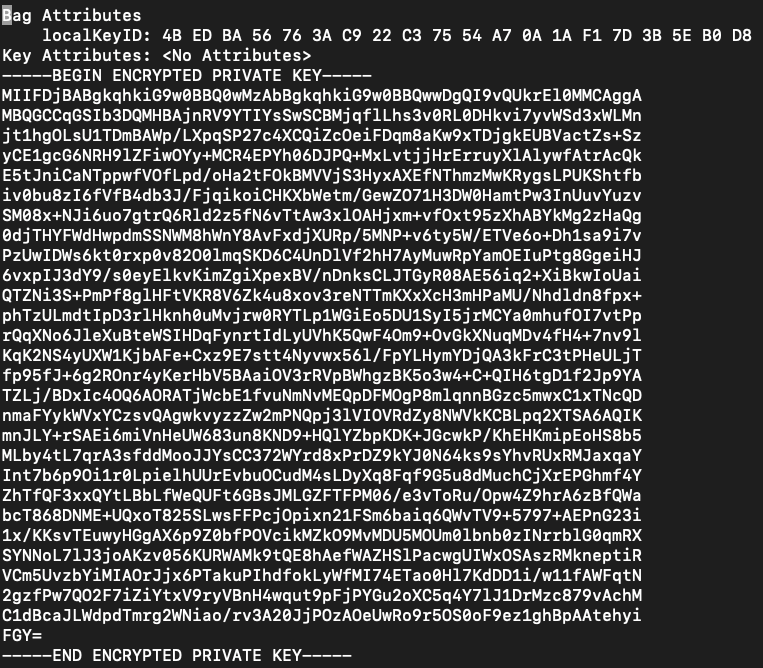

Étape 3. Vérification et séparation des certificats

Vérifiez et séparez les fichiers à l'aide d'un éditeur de texte (par exemple, Bloc-notes). Créez les fichiers avec des noms facilement identifiables pour la clé privée (key.pem), le certificat d'identité (ID.pem), le certificat CA (CA.pem).

Dans le cas où le fichier de regroupement d'autorités de certification a plus de 2 certificats (1 autorité de certification racine, 1 autorité de certification secondaire), l'autorité de certification racine doit être supprimée, l'émetteur du certificat d'ID est l'autorité de certification secondaire. Par conséquent, il n'est pas pertinent d'avoir l'autorité de certification racine dans ce scénario.

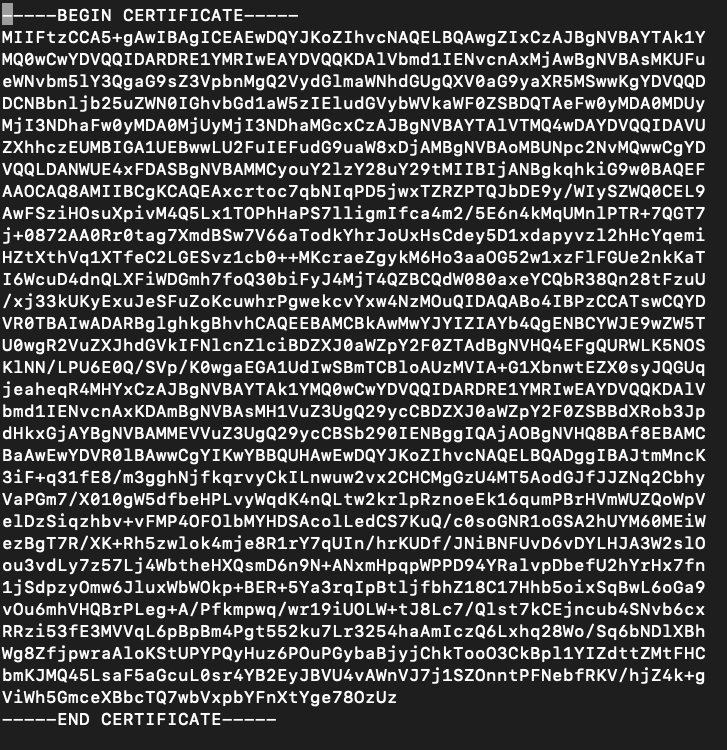

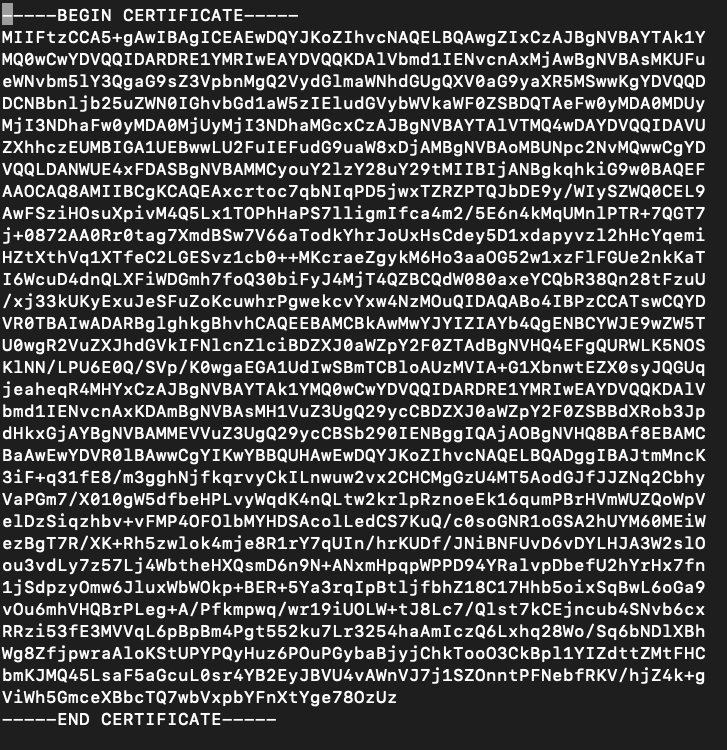

Contenu du fichier nommé CA.pem :

Contenu du fichier nommé key.pem :

Contenu du fichier nommé ID.pem :

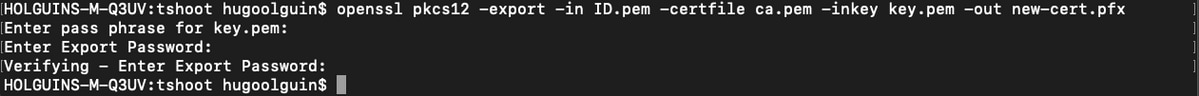

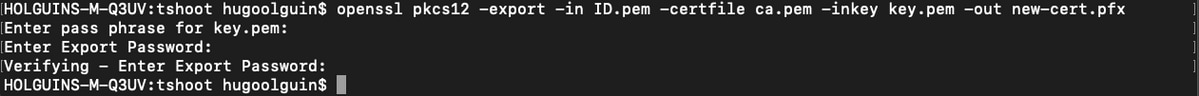

Étape 4. Fusion des certificats dans un PKCS12

Fusionnez le certificat CA avec le certificat d'ID et la clé privée dans un fichier .pfx. Vous devez protéger ce fichier avec une phrase de passe.

openssl pkcs12 -export -in ID.pem -certfile ca.pem -inkey key.pem -out new-cert.pfx

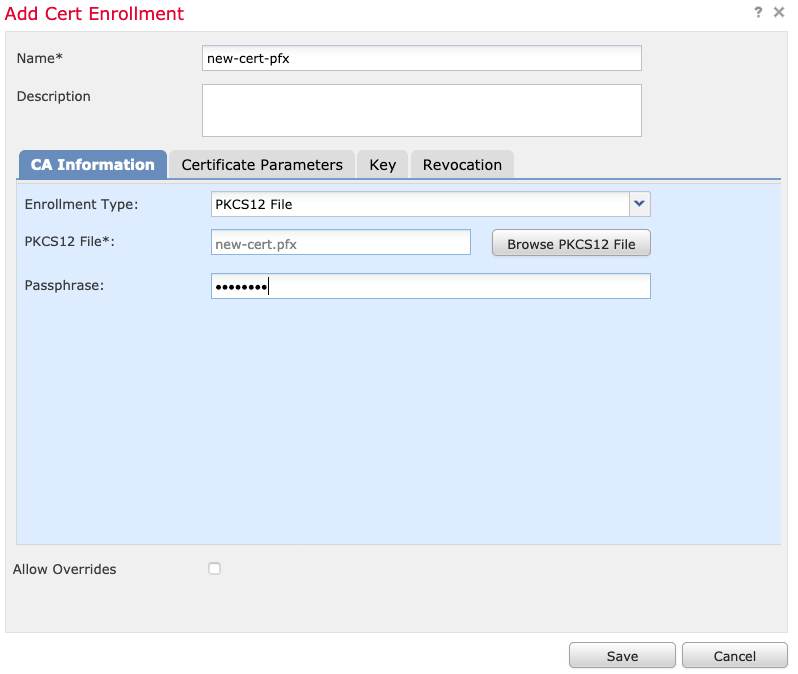

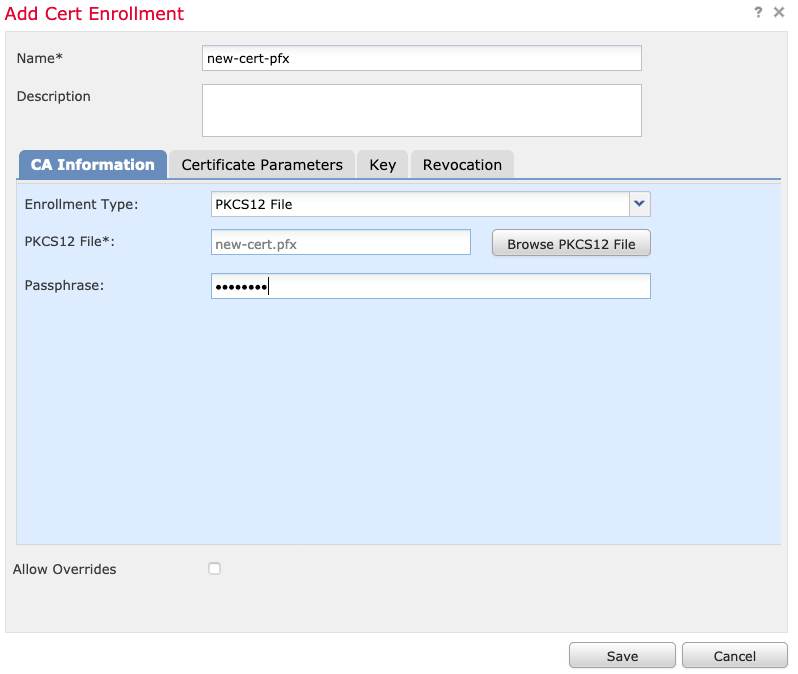

Étape 5. Importation du certificat PKCS12 dans le FMC

Dans le FMC, accédez à Device > Certificates et importez le certificat dans le pare-feu souhaité :

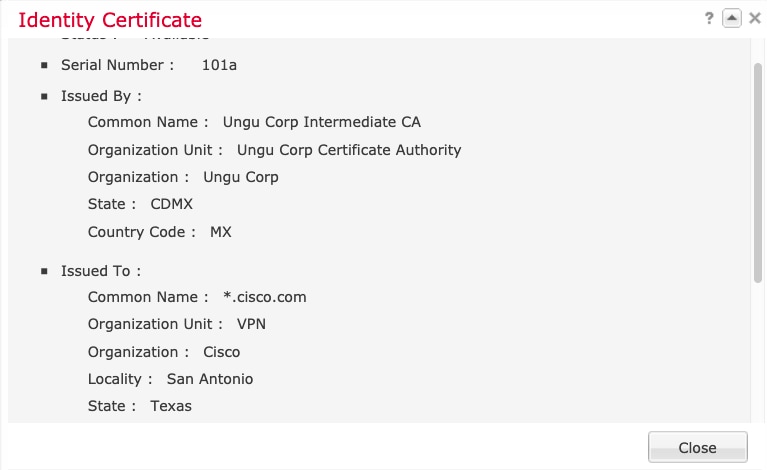

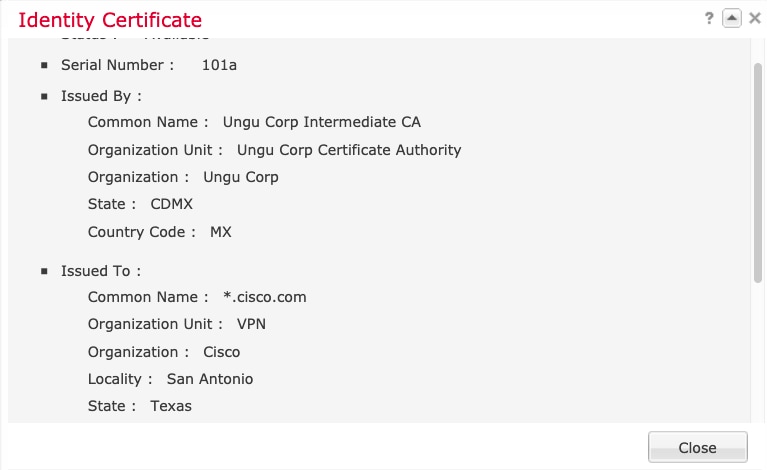

Vérification

Afin de vérifier l'état du certificat avec les informations d'autorité de certification et d'ID, vous pouvez sélectionner les icônes et confirmer qu'il a été importé avec succès :

Sélectionnez l'icône ID :

Commentaires

Commentaires