Configurer SSH sur les lignes Tty avec l'option Menu sur le serveur Terminal Server

Options de téléchargement

-

ePub (139.6 KB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (138.7 KB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Contenu

Introduction

Ce document décrit comment configurer un routeur Cisco en tant que serveur de terminal avec l'utilisation de Secure Shell (SSH) pour l'accès à la ligne de terminal avec des options de menu.

Conditions préalables

Conditions requises

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Utilisation du serveur Terminal Server et configuration de base

- Câbles octaux pour connecter les consoles

- SSH pour accès à distance

Components Used

Les informations de ce document sont basées sur le routeur Cisco 2911 avec module HWIC-16A connecté.

Les informations de ce document proviennent des périphériques d'un environnement de travaux pratiques spécifique. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Configuration

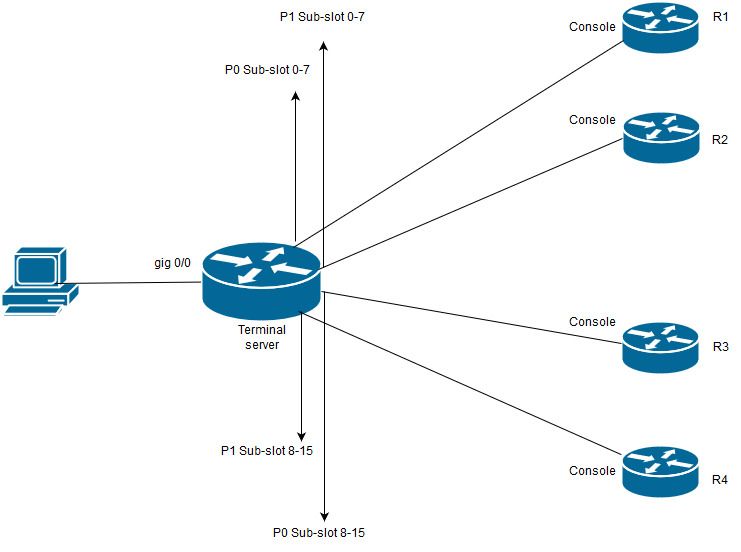

Diagramme du réseau

Dans ce schéma, la carte HWIC-16A du Cisco 2911 est connectée au logement 0 et deux câbles octaux sont connectés à quatre consoles de périphériques au total (2 chacune). À partir du câble octal 1(0-7), le port 0 va à R1 et le port 1 à R2. De même, à partir du câble octal 2, le port 0 va à R3 et le port 1 à R4. Un PC de test se connecte au serveur de terminal pour accéder à la console.

Étape 1. Assurez-vous que SSH est activé sur le routeur que vous utilisez comme serveur de terminal. Dans l'exemple de configuration, la base de données locale est utilisée pour l'authentification. La méthode d'authentification Radius ou TACACS peut également être utilisée.

Configurez une interface de bouclage sur le routeur qui pourra être utilisée ultérieurement pour ouvrir une session Telnet/SSH inversée sur des lignes vty. D'autres adresses IP d'interface physique peuvent également être utilisées pour l'accès à la ligne de terminal. Il est recommandé d'utiliser le bouclage à des fins d'évolutivité.

TS(config)#int lo 0

TS(config-if)#ip add 192.168.1.1 255.255.255.255

Étape 2. Avant de configurer les lignes tty du terminal, il est préférable de comprendre le fonctionnement de ces mappages de ports. Le nombre de lignes tty peut être vérifié à l'aide de cette commande :

TS#show line

Tty Line Typ Tx/Rx A Modem Roty AccO AccI Uses Noise Overruns Int

* 0 0 CTY - - - - - 4 0 0/0 -

1 1 AUX 9600/9600 - - - - - 0 0 0/0 -

2 2 TTY 9600/9600 - - - - - 0 0 0/0 -

0/0/0 3 TTY 9600/9600 - - - - - 18 249 0/0 -

0/0/1 4 TTY 9600/9600 - - - - - 6 257 1916/0 -

0/0/2 5 TTY 9600/9600 - - - - - 0 0 0/0 -

0/0/3 6 TTY 9600/9600 - - - - - 0 0 0/0 -

0/0/4 7 TTY 9600/9600 - - - - - 0 0 0/0 -

0/0/5 8 TTY 9600/9600 - - - - - 0 0 0/0 -

0/0/6 9 TTY 9600/9600 - - - - - 0 0 0/0 -

0/0/7 10 TTY 9600/9600 - - - - - 0 0 0/0 -

0/0/8 11 TTY 9600/9600 - - - - - 3 0 0/0 -

0/0/9 12 TTY 9600/9600 - - - - - 15 321 0/0 -

0/0/10 13 TTY 9600/9600 - - - - - 0 0 0/0 -

0/0/11 14 TTY 9600/9600 - - - - - 0 0 0/0 -

0/0/12 15 TTY 9600/9600 - - - - - 0 0 0/0 -

0/0/13 16 TTY 9600/9600 - - - - - 0 0 0/0 -

0/0/14 17 TTY 9600/9600 - - - - - 0 0 0/0 -

0/0/15 18 TTY 9600/9600 - - - - - 0 0 0/0 -

388 388 VTY - - - - - 50 0 0/0 -

389 389 VTY - - - - - 3 0 0/0 -

390 390 VTY - - - - - 0 0 0/0 -

Tty Line Typ Tx/Rx A Modem Roty AccO AccI Uses Noise Overruns Int

391 391 VTY - - - - - 0 0 0/0 -

392 392 VTY - - - - - 0 0 0/0 -

Line(s) not in async mode -or- with no hardware support:

19-387

Il ressort clairement de la sortie qu'avec l'utilisation d'une carte HWIC-16A, elle peut abandonner jusqu'à 16 lignes tty allant de 0/0/0-0/0/15 qui permettent de connecter 16 périphériques.

Chaque câble octal comporte 8 fils. Sur une carte HWIC-16A, deux câbles octaux peuvent être connectés. Le schéma de numérotation est visible sur chaque fil de câble octal ainsi que sur la carte. Quelques diagrammes simples aideront à mieux comprendre ceci.

Un examen attentif des câbles indique un nombre dans un modèle de P0, P2,...P7 et sur la carte pour le port supérieur le nombre est compris entre 8 et 15 et le numéro inférieur entre 0 et 7. Sur la base du schéma mentionné, vous pouvez dire que, pour R1, vous utilisez la ligne 0/0/0, pour R2 ligne 0/0/1, pour R3 ligne 0/0/8 et pour R4 0/0/9.

Étape 3. Pour l’accès SSH, les lignes tty n’écoutent pas les mêmes ports que telnet. Vous devez donc définir les ports manuellement à l'aide du groupe rotatif.

- Configurez SSH pour écouter une plage de ports et les mapper à un groupe rotatif.

TS(config)#ip ssh port 2001 rotary 1 127

Cette commande mappe chaque groupe rotatif à un port de manière séquentielle. Exemple ; le rotatif 1 sera mappé au port 2001, au rotatif 2-2002, au rotatif 3-2003,..................................................................................................................................................................................................................

- Maintenant, vous allez définir les groupes rotatifs sous les lignes tty. Lorsque vous configurez, vous pouvez utiliser le tty ou le numéro de ligne, comme la ligne 0/0/0 ou la ligne 3. Indépendamment de ce que vous configurez, il apparaîtra comme tty. Voici la configuration :

line 0/0/0

login local

rotary 1

no exec

transport input ssh

line 0/0/1

login local

rotary 2

no exec

transport input ssh

line 0/0/8

login local

rotary 11

no exec

transport input ssh

line 0/0/9

login local

rotary 12

no exec

transport input ssh

Dans cet exemple de configuration, le rotatif 1 est défini sous la ligne 0/0/0 et le rotatif 1 a été mappé au port 2001. Ainsi, la ligne écoute le port SSH 2001. De même, la ligne 0/0/1 écoute le port 2002.

Étape 4. Configurez vos lignes vty pour SSH en tant que protocole sortant. Puisque vous ouvrez des connexions inversées aux lignes, elles proviennent de la ligne vty et donc SSH doit être autorisé.

TS(config)#line vty 0 4

TS(config-line)#transport output ssh

TS(config-line)#login local

Étape 5. Vérifiez que vous avez correctement configuré les noms d'utilisateur en fonction des critères d'authentification utilisés. Dans cet exemple de configuration, vous avez configuré un nom d'utilisateur local cisco avec le mot de passe cisco123.

Vous êtes maintenant prêt à accéder aux périphériques. Plusieurs méthodes peuvent être utilisées pour accomplir la même chose et toutes seront vérifiées ici.

Utiliser l'application Terminal

Avec l'utilisation du logiciel client SSH, vous pouvez vous connecter via SSH avec l'utilisation du port en fonction du mappage sur les lignes de terminal.

Accès direct depuis Terminal Server

TS#ssh -l cisco -p 2012 192.168.1.1

Password:

Password OK

R4#

Dans cet exemple, 1.1.1.1 est l'adresse de bouclage du serveur de terminal. Pour revenir au serveur de terminal, vous devez utiliser Ctrl + Maj + 6, relâcher les boutons et appuyer instantanément sur X.

Les sessions du serveur de terminaux peuvent être vérifiées à l'aide de la commande show sessions.

TS#show sessions

Conn Host Address Byte Idle Conn Name

* 192.168.1.1 192.168.1.1 0 2 192.168.1.1

*Indique une session active et pour la supprimer, vous pouvez utiliser clear line <numéro de ligne ; 12 dans ce cas > ou déconnectez <conn number en regard de *>

TS#disconnect 1

Closing connection to 192.168.1.1 [confirm]

Accéder aux périphériques via les options de menu :

Il s'agit d'une autre méthode d'accès aux périphériques. Il offre un ensemble d'options lorsque quelqu'un se connecte au serveur de terminal et facilite l'accès aux périphériques.

Note: Pour un accès facile, vous pouvez lier l'adresse IP à un nom d'hôte qui permet d'utiliser le nom au lieu de l'adresse IP. Ceci est facultatif.

Étape 1. Associez l'adresse IP du serveur de terminal à un nom.

ip host R 192.168.1.1

Étape 2. L'option Menu permet d'utiliser un ensemble de commandes en fonction de l'entrée de l'utilisateur.

- Configurez une bannière ou un titre pour le menu :.

TS(config)#menu nodes title $

Enter TEXT message. End with the character '$'.

==================================================

Welcome to my access server.

==================================================

$

Étape 3. Cela donne une interface pour sélectionner une option dans le menu.

TS(config)#menu cisco prompt $

Enter TEXT message. End with the character '$'.

enter your selection here :

$

Étape 4. Pour vous connecter à une console de périphérique, les options suivantes sont utilisées à partir du mode de configuration globale.

menu nodes text 1 1800 P1/0

menu nodes command 1 ssh -l cisco -p 2001 R

menu nodes text 2 1800 P1/1

menu nodes command 2 ssh -l cisco -p 2002 R

menu nodes text 3 3825 P2/0

menu nodes command 3 ssh -l cisco -p 2011 R

menu nodes text 4 3850 P2/1

menu nodes command 4 ssh -l cisco -p 2012 R

Étape 5. Utilisez cette commande pour permettre à l'utilisateur d'appuyer sur Entrée après avoir effectué une sélection. Par défaut, lorsque l'utilisateur sélectionne une option, elle s'exécute automatiquement.

TS#(config)menu nodes line-mode

Étape 6. Configurez ces options pour déconnecter les sessions.

menu nodes text d disconnect last session

menu nodes command d disconnect

menu nodes text d<no> clear session by number ie: d1

menu nodes command d1 disconnect 1

menu nodes command d2 disconnect 2

menu nodes command d3 disconnect 3

menu nodes command d4 disconnect 4

Étape 7. Assurez-vous de configurer l'option pour quitter le menu.

menu nodes text exit menu-exit

menu nodes command exit menu-exit

Étape 8. Certaines options supplémentaires peuvent également être configurées sous menu.

menu nodes single-space

! single-space menu entries on display

menu nodes status-line

! Display user status at top of screen

menu nodes text q Quit terminal server session

menu nodes command q exit

menu nodes text s show all established sessions

menu nodes command s show sessions

menu nodes options s pause

! pause after command, before redrawing menu

Étape 9. Vous ne verrez aucune modification dans le menu tant que vous ne l'appliquerez pas. Appliquez-le aux lignes vty afin que, lorsque l'utilisateur ouvre une session distante sur le serveur de terminal, il affiche l'invite de menu.

TS(config)#line vty 0 4

TS(config-line)#autocommand menu nodes

Attention : Si vous accédez au serveur de terminal à distance et souhaitez modifier le menu, il est recommandé de supprimer la commande automatique des lignes vty et d'effectuer les modifications. Comme vous supprimez une ligne du menu, elle supprime la configuration complète du menu et si vous avez uniquement une bannière configurée sous le menu, une fois que le routeur entre dans l'option de menu, il n'y a aucun moyen de la casser à moins que la commande automatique ne soit supprimée des lignes vty en prenant un accès console au serveur de terminal.

Toutes les modifications nécessaires pour le menu, ajoutez les commandes de menu sans supprimer quoi que ce soit, ce qui remplacera la configuration précédente. Vous pouvez également effectuer une sauvegarde de la configuration du menu, puis effectuer les modifications. Supprimez ensuite l'intégralité du menu et réappliquez la configuration du menu complet modifié.

Vérification

Utilisez cette section pour confirmer que votre configuration fonctionne correctement.

Si vous accédez au serveur de terminaux via la console, c'est ainsi que vous accéderez à l'option de menu.

TS#menu nodes

Pour l'accès distant, la connexion s'affiche directement dans l'option de menu.

login as: cisco

Using keyboard-interactive authentication.

Password:

Server "TS" Line 388 Terminal-type xterm

==================================================

Welcome to my access server.

==================================================

1 1800 P1/0

2 1800 P1/1

3 3825 P2/0

4 3850 P2/1

exit menu-exit

q Quit terminal server session

s show all established sessions

d disconnect last session

d<no> clear session by number ie: d1

enter your selection here :4

Password:

Password OK

R4>

Appuyez sur CTRL + Maj + 6 puis X pour revenir au serveur de terminal.

Vérifier et déconnecter les sessions :

==================================================

Welcome to my access server.

==================================================

1 1800 P1/0

2 1800 P1/1

3 3825 P2/0

4 3850 P2/1

exit menu-exit

q Quit terminal server session

s show all established sessions

d disconnect last session

d<no> clear session by number ie: d1

enter your selection here :s

Conn Host Address Byte Idle Conn Name

1 R 192.168.1.1 0 0 R

* 2 R 192.168.1.1 0 0

Il s'agit de deux sessions et la session 2 est actuellement active. Pour déconnecter :

enter your selection here :d1

Closing connection to R [confirm]

Server "TS" Line 388 Terminal-type xterm

enter your selection here :d2

Closing connection to R [confirm]

Server "TS" Line 388 Terminal-type xterm

Exiting from menu options:

enter your selection here :exit

TS>

Ce qui nous ramène à l'interface de ligne de commande du serveur de terminal.

Note: Vous avez peut-être observé que la connexion est parfois refusée par l'hôte distant lorsque vous vous connectez pour résoudre ce problème, déconnectez toute connexion active à partir de l'option de menu ou du mode cli exec, utilisez la commande clear line <numéro de ligne> et essayez de vous reconnecter au périphérique.

Dépannage

Il n'existe actuellement aucune information de dépannage spécifique pour cette configuration.

Contribution d’experts de Cisco

- Dibyajyoti PandaCisco TAC Engineer

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires