Configuration de la position VPN ASA avec ISE

Options de téléchargement

-

ePub (2.9 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (1.5 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit comment configurer l'ASA pour positionner les utilisateurs VPN par rapport à l'ISE.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Connaissances de base de la configuration CLI ASA et de la configuration VPN SSL (Secure Socket Layer)

- Connaissance de base de la configuration VPN d'accès à distance sur l'ASA

- Connaissances de base sur ISE et les services de posture

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de logiciel suivantes :

- Logiciel Cisco ASA versions 9.16 et ultérieures

- Microsoft Windows version 7 avec Cisco AnyConnect Secure Mobility Client version 4.10

- Cisco ISE version 3.0

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

La version 9.16 de Cisco ASA prend en charge le changement d'autorisation RADIUS (RFC 5176). Cela permet de positionner les utilisateurs VPN contre Cisco ISE. Une fois qu'un utilisateur VPN se connecte, l'ASA redirige le trafic Web vers l'ISE, où l'utilisateur dispose d'un agent NAC (Network Admission Control) ou d'un agent Web. L'agent effectue des contrôles spécifiques sur la machine utilisateur afin de déterminer sa conformité par rapport à un ensemble configuré de règles de posture, telles que le système d'exploitation (OS), les correctifs, l'antivirus, le service, l'application ou les règles de registre.

Les résultats de la validation de posture sont ensuite envoyés à l'ISE. Si la machine est considérée comme conforme, alors l'ISE peut envoyer un RADIUS CoA à l'ASA avec le nouvel ensemble de politiques d'autorisation. Une fois la validation de la position et la CoA réussies, l'utilisateur est autorisé à accéder aux ressources internes.

Configurer

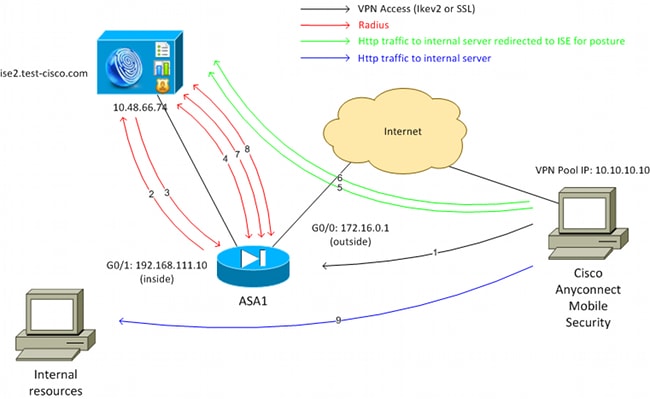

Diagramme et flux du trafic du réseau

Voici le flux de trafic, comme illustré dans le schéma du réseau :

- L'utilisateur distant utilise Cisco Anyconnect pour l'accès VPN à l'ASA.

- L'ASA envoie une requête d'accès RADIUS pour cet utilisateur à l'ISE.

- Cette demande atteint la stratégie nommée ASA916-posture sur l'ISE. Par conséquent, le profil d'autorisation de posture ASA916 est renvoyé. L'ISE envoie un message d'acceptation d'accès RADIUS avec deux paires attribut-valeur Cisco :

- url-redirect-acl=redirect - il s'agit du nom de la liste de contrôle d'accès (ACL) qui est définie localement sur l'ASA, qui décide du trafic qui doit être redirigé.

- url-redirect : il s'agit de l'URL vers laquelle l'utilisateur distant doit être redirigé.

Conseil : les serveurs DNS (Domain Name System) affectés aux clients VPN doivent être en mesure de résoudre le nom de domaine complet (FQDN) renvoyé dans l'URL de redirection. Si les filtres VPN sont configurés afin de restreindre l'accès au niveau du groupe de tunnels, assurez-vous que le pool client est en mesure d'accéder au serveur ISE sur le port configuré (TCP 8443 dans cet exemple).

- url-redirect-acl=redirect - il s'agit du nom de la liste de contrôle d'accès (ACL) qui est définie localement sur l'ASA, qui décide du trafic qui doit être redirigé.

- L'ASA envoie un paquet de démarrage de demande de compte RADIUS et reçoit une réponse. Cela est nécessaire pour envoyer tous les détails relatifs à la session à l'ISE. Ces détails incluent l'ID de session, l'adresse IP externe du client VPN et l'adresse IP de l'ASA. L'ISE utilise l'ID de session afin d'identifier cette session. L'ASA envoie également des informations de compte intermédiaires périodiques, où l'attribut le plus important est l'adresse IP tramée avec l'adresse IP qui est attribuée au client par l'ASA (10.10.10.10 dans cet exemple).

- Lorsque le trafic de l'utilisateur VPN correspond à la liste de contrôle d'accès définie localement (redirection). En fonction de la configuration, l'ISE provisionne l'agent NAC ou l'agent Web.

- Une fois l'agent installé sur l'ordinateur client, il effectue automatiquement des vérifications spécifiques. Dans cet exemple, il recherche le fichier c:\test.txt. Il envoie également un rapport de position à l'ISE, qui peut inclure plusieurs échanges avec l'utilisation du protocole SWISS et des ports TCP/UDP 8905 afin d'accéder à l'ISE.

- Lorsque l'ISE reçoit le rapport de position de l'agent, il traite à nouveau les règles d'autorisation. Cette fois, le résultat de la posture est connu et une autre règle est atteinte. Il envoie un paquet RADIUS CoA :

- Si l'utilisateur est conforme, un nom de liste de contrôle d'accès téléchargeable (DACL) autorisant un accès complet est envoyé (conforme à la règle AuthZ ASA916).

- Si l'utilisateur n'est pas conforme, un nom DACL autorisant un accès limité est envoyé (règle AuthZ ASA916 non conforme).

Remarque : RADIUS CoA est toujours confirmé, c'est-à-dire que l'ASA envoie une réponse à l'ISE afin de confirmer.

- Si l'utilisateur est conforme, un nom de liste de contrôle d'accès téléchargeable (DACL) autorisant un accès complet est envoyé (conforme à la règle AuthZ ASA916).

- ASA supprime la redirection. Si les listes de contrôle d'accès ne sont pas mises en cache, il doit envoyer une requête d'accès afin de les télécharger à partir de l'ISE. La liste de contrôle d’accès spécifique est attachée à la session VPN.

- La prochaine fois que l'utilisateur VPN essayera d'accéder à la page Web, il pourra accéder à toutes les ressources autorisées par la liste de contrôle d'accès d'ASA.

Si l'utilisateur n'est pas conforme, seul un accès limité lui est accordé.

Remarque : ce modèle de flux diffère de la plupart des scénarios qui utilisent RADIUS CoA. Pour les authentifications 802.1x filaires/sans fil, RADIUS CoA n'inclut aucun attribut. Elle déclenche uniquement la deuxième authentification dans laquelle tous les attributs, tels que DACL, sont associés. Pour la posture VPN ASA, il n'y a pas de deuxième authentification. Tous les attributs sont renvoyés dans la CoA RADIUS. La session VPN est active et il n'est pas possible de modifier la plupart des paramètres utilisateur VPN.

Configurations

Utilisez cette section afin de configurer l'ASA et l'ISE.

ASA

Voici la configuration ASA de base pour l'accès Cisco AnyConnect :

ip local pool POOL 10.10.10.10-10.10.10.100 mask 255.255.255.0

interface GigabitEthernet0/0

nameif outside

security-level 0

ip address xxxx 255.255.255.0

!

interface GigabitEthernet0/1

nameif inside

security-level 100

ip address 162.168.111.10 255.255.255.0

aaa-server ISE protocol radius

aaa-server ISE (inside) host 10.48.66.74

key cisco

webvpn

enable outside

anyconnect image disk0:/anyconnect-win-arm64-4.10.06079-webdeploy-k9.pkg 1

anyconnect enable

tunnel-group-list enable

group-policy GP-SSL internal

group-policy GP-SSL attributes

vpn-tunnel-protocol ikev1 ikev2 ssl-client ssl-clientless

tunnel-group RA type remote-access

tunnel-group RA general-attributes

address-pool POOL

authentication-server-group ISE

default-group-policy GP-SSL

tunnel-group RA webvpn-attributes

group-alias RA enable

Pour l'intégration d'ASA avec la position ISE, assurez-vous que vous :

- Configurez le serveur AAA (Authentication, Authorization, and Accounting) pour l'autorisation dynamique afin d'accepter CoA.

- Configurez la gestion des comptes en tant que groupe de tunnels afin d'envoyer les détails de la session VPN vers l'ISE.

- Configurez la comptabilité intermédiaire qui envoie l'adresse IP attribuée à l'utilisateur et mettez régulièrement à jour l'état de la session sur ISE

- Configurez la liste de contrôle d'accès de redirection, qui décide si le trafic DNS et ISE est autorisé. Tous les autres trafics HTTP sont redirigés vers l'ISE pour la posture.

Remarque : seuls les utilisateurs Cisco enregistrés peuvent accéder aux informations et aux outils Cisco internes.

Voici l'exemple de configuration :

access-list redirect extended deny udp any any eq domain

access-list redirect extended deny ip any host 10.48.66.74

access-list redirect extended deny icmp any any

access-list redirect extended permit tcp any any eq www

aaa-server ISE protocol radius

authorize-only

interim-accounting-update periodic 1

dynamic-authorization

aaa-server ISE (inside) host 10.48.66.74

key cisco

tunnel-group RA general-attributes

address-pool POOL

authentication-server-group ISE

accounting-server-group ISE

default-group-policy GP-SSL

Mode de comptabilisation ASA :

Le mode de comptabilisation sur ASA doit être unique (par défaut) sinon ASA ne peut pas traiter correctement les sessions ISE ; c'est-à-dire qu'ASA rejette la demande CoA avec « Action non prise en charge ».

ISE

Complétez ces étapes afin de configurer l'ISE :

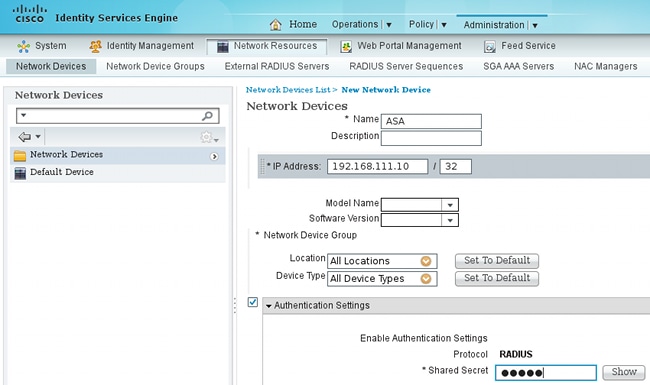

- Accédez à Administration > Network Resources > Network Devices et ajoutez l'ASA en tant que périphérique réseau :

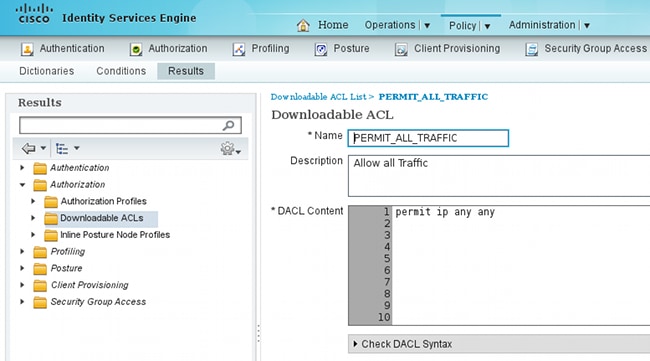

- Accédez à Policy > Results > Authorization > Downloadable ACL et configurez la DACL de sorte qu'elle autorise un accès complet. La configuration de liste de contrôle d’accès par défaut autorise tout le trafic IP sur ISE :

- Configurez une liste de contrôle d’accès similaire qui fournit un accès limité (pour les utilisateurs non conformes).

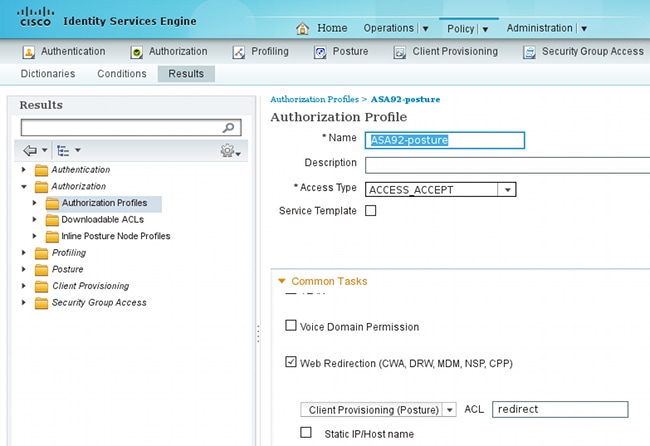

- Accédez à Policy > Results > Authorization > Authorization Profiles et configurez le profil d'autorisation nommé ASA92-posture, qui redirige les utilisateurs vers posture. Cochez la case Web Redirection, sélectionnez Client Provisioning dans la liste déroulante, et assurez-vous que la redirection apparaît dans le champ ACL (que l'ACL est définie localement sur l'ASA) :

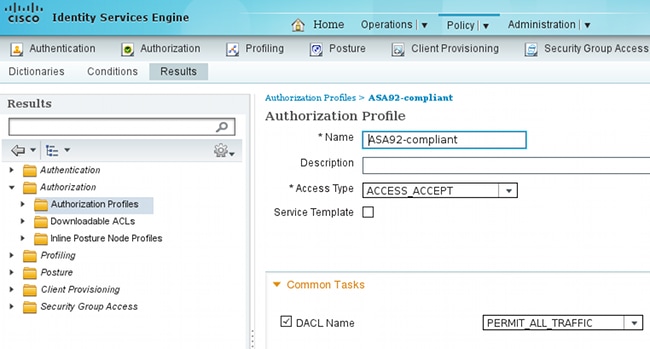

- Configurez le profil d'autorisation nommé ASA92-compliance, qui doit seulement retourner la DACL nommée PERMIT_ALL_TRAFFIC qui fournit un accès complet pour les utilisateurs conformes :

- Configurez un profil d'autorisation similaire nommé ASA916-noncompliance, qui doit retourner la DACL avec un accès limité (pour les utilisateurs non conformes).

- Accédez à Policy > Authorization et configurez les règles d'autorisation :

- Créez une règle qui autorise un accès complet si les résultats de la posture sont conformes. Il en résulte une politique d'autorisation conforme à ASA916.

- Créez une règle qui autorise un accès limité si les résultats de la position ne sont pas conformes. Le résultat est la politique d'autorisation ASA916-noncompliance.

- Assurez-vous que si aucune des deux règles précédentes n'est atteinte, alors la règle par défaut retourne la position ASA916, qui force une redirection sur l'ASA.

- Créez une règle qui autorise un accès complet si les résultats de la posture sont conformes. Il en résulte une politique d'autorisation conforme à ASA916.

- Les règles d'authentification par défaut vérifient le nom d'utilisateur dans le magasin d'identités interne. Si cela doit être modifié (coché dans Active Directory (AD), par exemple), alors naviguez vers Policy > Authentication et faites la modification :

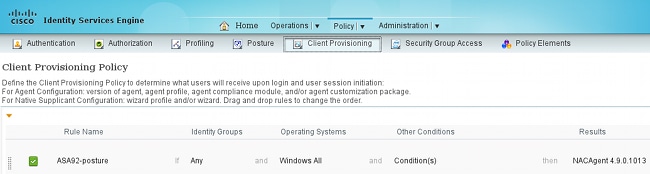

- Accédez à Policy > Client Provisioning et configurez les règles de provisioning. Il s'agit des règles qui déterminent le type d'agent à provisionner. Dans cet exemple, une seule règle simple existe et l'ISE sélectionne l'agent NAC pour tous les systèmes Microsoft Windows :

Lorsque les agents ne sont pas sur l'ISE, il est possible de les télécharger :

- Si nécessaire, vous pouvez naviguer vers Administration > System > Settings > Proxy et configurer le proxy pour l'ISE (pour accéder à Internet).

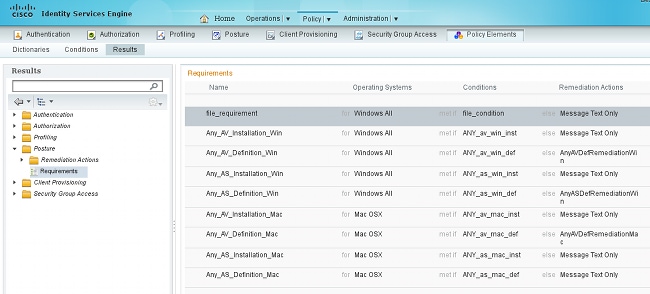

- Configurez les règles de posture, qui vérifient la configuration du client. Vous pouvez configurer des règles qui vérifient :

- fichiers - existence, version, date

- Registre - clé, valeur, existence

- application - nom du processus, en cours d'exécution, non en cours d'exécution

- service - nom du service, en cours d'exécution, non en cours d'exécution

- antivirus - plus de 100 fournisseurs pris en charge, version, lorsque les définitions sont mises à jour

- logiciel anti-espion - plus de 100 fournisseurs pris en charge, version, lorsque les définitions sont mises à jour

- condition composée - mélange de tous

- conditions du dictionnaire personnalisé - utilisation de la plupart des dictionnaires ISE

- fichiers - existence, version, date

- Dans cet exemple, seule une simple vérification de l'existence d'un fichier est effectuée. Si le fichier c:\test.txt est présent sur l'ordinateur client, il est conforme et l'accès complet est autorisé. Accédez à Policy > Conditions > File Conditions et configurez la condition du fichier :

- Accédez à Policy > Results > Posture > Requirements et créez un besoin. Cette condition doit être remplie lorsque la condition précédente est remplie. Si ce n'est pas le cas, une action corrective est exécutée. De nombreux types d'actions correctives peuvent être disponibles, mais dans cet exemple, la plus simple est utilisée : un message spécifique s'affiche.

Remarque : dans un scénario normal, l'action de correction de fichier peut être utilisée (l'ISE fournit le fichier téléchargeable).

- Naviguez jusqu'à Policy > Posture et utilisez la condition que vous avez créée à l'étape précédente (nommée file_requirements) dans les règles de position. La seule règle de posture exige que tous les systèmes Microsoft Windows répondent à la condition file_requirements. Si cette exigence est satisfaite, la station est conforme ; si elle ne l'est pas, la station n'est pas conforme.

Réévaluation Périodique

Par défaut, la posture est un événement ponctuel. Cependant, il est parfois nécessaire de vérifier périodiquement la conformité de l'utilisateur et d'ajuster l'accès aux ressources en fonction des résultats. Ces informations sont transmises via le protocole SWISS (NAC Agent) ou codées dans l'application (Web Agent).

Complétez ces étapes afin de vérifier la conformité de l'utilisateur :

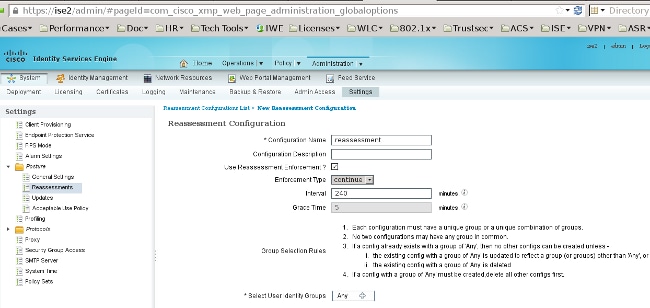

- Accédez à Administration > Settings > Posture > Reassessment et activez la réévaluation globalement (par configuration de groupe d'identité) :

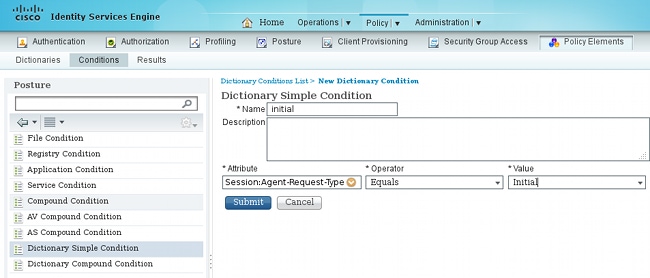

- Créez une condition de posture qui correspond à toutes les réévaluations :

- Créez une condition similaire qui correspond uniquement aux évaluations initiales :

Ces deux conditions peuvent être utilisées dans les règles de posture. La première règle correspond uniquement aux évaluations initiales et la seconde correspond à toutes les évaluations suivantes :

Vérifier

Afin de confirmer que votre configuration fonctionne correctement, assurez-vous que ces étapes sont effectuées comme décrit ci-dessous :

- L'utilisateur VPN se connecte à l'ASA.

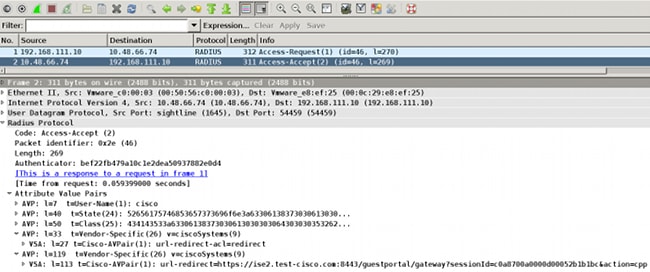

- L'ASA envoie une requête RADIUS et reçoit une réponse avec les attributs url-redirect et url-redirect-acl :

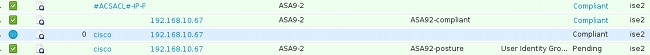

- Les journaux ISE indiquent que l'autorisation correspond au profil de posture (la première entrée du journal) :

- L'ASA ajoute une redirection à la session VPN :

aaa_url_redirect: Added url redirect:https://ise2.test-cisco.com:8443/

guestportal/gateway?sessionId=c0a8700a0000900052b840e6&action=cpp

acl:redirect for 10.10.10.10 - L'état de la session VPN sur l'ASA indique que la position est requise et redirige le trafic HTTP :

ASA# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : cisco Index : 9

Assigned IP : 10.10.10.10 Public IP : 10.147.24.61

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Essentials

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)RC4 DTLS-Tunnel: (1)AES128

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA1 DTLS-Tunnel: (1)SHA1

Bytes Tx : 16077 Bytes Rx : 16497

Pkts Tx : 43 Pkts Rx : 225

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : GP-SSL Tunnel Group : RA

Login Time : 14:55:50 CET Mon Dec 23 2013

Duration : 0h:01m:34s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : c0a8700a0000900052b840e6

Security Grp : 0

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 9.1

Public IP : 10.147.24.61

Encryption : none Hashing : none

TCP Src Port : 50025 TCP Dst Port : 443

Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 28 Minutes

Client OS : win

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Windows 3.1.02040

Bytes Tx : 5204 Bytes Rx : 779

Pkts Tx : 4 Pkts Rx : 1

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 9.2

Assigned IP : 10.10.10.10 Public IP : 10.147.24.61

Encryption : RC4 Hashing : SHA1

Encapsulation: TLSv1.0 TCP Src Port : 50044

TCP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 28 Minutes

Client OS : Windows

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 3.1.02040

Bytes Tx : 5204 Bytes Rx : 172

Pkts Tx : 4 Pkts Rx : 2

Pkts Tx Drop : 0 Pkts Rx Drop : 0

DTLS-Tunnel:

Tunnel ID : 9.3

Assigned IP : 10.10.10.10 Public IP : 10.147.24.61

Encryption : AES128 Hashing : SHA1

Encapsulation: DTLSv1.0 UDP Src Port : 63296

UDP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Windows

Client Type : DTLS VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 3.1.02040

Bytes Tx : 5669 Bytes Rx : 18546

Pkts Tx : 35 Pkts Rx : 222

Pkts Tx Drop : 0 Pkts Rx Drop : 0

ISE Posture:

Redirect URL : https://ise2.test-cisco.com:8443/guestportal/gateway?

sessionId=c0a8700a0000900052b840e6&action=cpp

Redirect ACL : redirect - Le client qui initie le trafic HTTP correspondant à la liste de contrôle d’accès de redirection est redirigé vers l’ISE :

aaa_url_redirect: Created proxy for 10.10.10.10

aaa_url_redirect: Sending url redirect:https://ise2.test-cisco.com:8443/

guestportal/gateway?sessionId=c0a8700a0000900052b840e6&action=cpp

for 10.10.10.10 - Le client est redirigé vers l'ISE pour la posture :

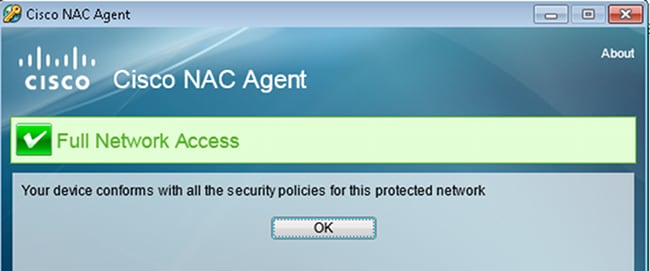

- L'agent NAC est installé. Une fois l'agent NAC installé, il télécharge les règles de posture via le protocole SWISS et effectue des contrôles afin de déterminer la conformité. Le rapport de position est ensuite envoyé à l'ISE.

- L'ISE reçoit le rapport de position, réévalue les règles d'autorisation et (si nécessaire) modifie l'état d'autorisation et envoie un CoA. Ceci peut être vérifié dans ise-psc.log :

cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:c0a8700a0000900052b840e6

:::- Decrypting report

cisco.cpm.posture.runtime.PostureManager -:cisco:c0a8700a0000900052b840e6

:::- User cisco belongs to groups NAC Group:NAC:IdentityGroups:User Identity

Groups:Employee,NAC Group:NAC:IdentityGroups:An

cisco.cpm.posture.runtime.PostureManager -:cisco:c0a8700a0000900052b840e6

:::- Posture report token for endpoint mac 08-00-27-CD-E8-A2 is Healthy

cisco.cpm.posture.runtime.PostureManager -:cisco:c0a8700a0000900052b840e6

:::- Posture state is compliant for endpoint with mac 08-00-27-CD-E8-A2

cisco.cpm.posture.runtime.PostureCoA -:cisco:c0a8700a0000900052b840e6

:::- Posture CoA is triggered for endpoint [null] with session

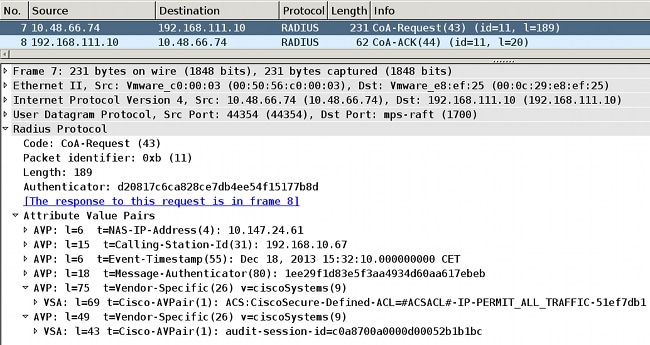

[c0a8700a0000900052b840e6] - L'ISE envoie une liste de contrôle d'accès RADIUS qui inclut l'ID de session et le nom de la liste de contrôle d'accès DACL qui autorise un accès complet :

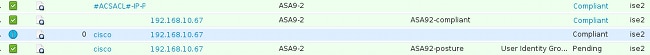

Ceci est reflété dans les journaux ISE :

- La première entrée de journal est pour l'authentification initiale qui renvoie le profil de posture (avec redirection).

- La deuxième entrée de journal est renseignée après la réception du rapport SWISS conforme.

- La troisième entrée du journal est renseignée lors de l'envoi de la CoA, avec la confirmation (décrite comme Autorisation dynamique réussie).

- L'entrée de journal finale est créée lorsque l'ASA télécharge la DACL.

- La première entrée de journal est pour l'authentification initiale qui renvoie le profil de posture (avec redirection).

- Les débogages sur l'ASA montrent que la CoA est reçue et que la redirection est supprimée. L'ASA télécharge les DACL si nécessaire :

ASA# Received RAD_COA_REQUEST

RADIUS packet decode (CoA-Request)

Radius: Value (String) =

41 43 53 3a 43 69 73 63 6f 53 65 63 75 72 65 2d | ACS:CiscoSecure-

44 65 66 69 6e 65 64 2d 41 43 4c 3d 23 41 43 53 | Defined-ACL=#ACS

41 43 4c 23 2d 49 50 2d 50 45 52 4d 49 54 5f 41 | ACL#-IP-PERMIT_A

4c 4c 5f 54 52 41 46 46 49 43 2d 35 31 65 66 37 | LL_TRAFFIC-51ef7

64 62 31 | db1

Got AV-Pair with value audit-session-id=c0a8700a0000900052b840e6

Got AV-Pair with value ACS:CiscoSecure-Defined-ACL=

#ACSACL#-IP-PERMIT_ALL_TRAFFIC-51ef7db1

aaa_url_redirect: Deleted url redirect for 10.10.10.10 - Après la session VPN, Cisco applique la liste de contrôle d'accès (DACL) à l'utilisateur :

ASA# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : cisco Index : 9

Assigned IP : 10.10.10.10 Public IP : 10.147.24.61

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Essentials

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)RC4 DTLS-Tunnel: (1)AES128

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA1 DTLS-Tunnel: (1)SHA1

Bytes Tx : 94042 Bytes Rx : 37079

Pkts Tx : 169 Pkts Rx : 382

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : GP-SSL Tunnel Group : RA

Login Time : 14:55:50 CET Mon Dec 23 2013

Duration : 0h:05m:30s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : c0a8700a0000900052b840e6

Security Grp : 0

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 9.1

Public IP : 10.147.24.61

Encryption : none Hashing : none

TCP Src Port : 50025 TCP Dst Port : 443

Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 24 Minutes

Client OS : win

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Windows 3.1.02040

Bytes Tx : 5204 Bytes Rx : 779

Pkts Tx : 4 Pkts Rx : 1

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 9.2

Assigned IP : 10.10.10.10 Public IP : 10.147.24.61

Encryption : RC4 Hashing : SHA1

Encapsulation: TLSv1.0 TCP Src Port : 50044

TCP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 24 Minutes

Client OS : Windows

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 3.1.02040

Bytes Tx : 5204 Bytes Rx : 172

Pkts Tx : 4 Pkts Rx : 2

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Filter Name : #ACSACL#-IP-PERMIT_ALL_TRAFFIC-51ef7db1

DTLS-Tunnel:

Tunnel ID : 9.3

Assigned IP : 10.10.10.10 Public IP : 10.147.24.61

Encryption : AES128 Hashing : SHA1

Encapsulation: DTLSv1.0 UDP Src Port : 63296

UDP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Windows

Client Type : DTLS VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 3.1.02040

Bytes Tx : 83634 Bytes Rx : 36128

Pkts Tx : 161 Pkts Rx : 379

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Filter Name : #ACSACL#-IP-PERMIT_ALL_TRAFFIC-51ef7db1

Remarque : l'ASA supprime toujours les règles de redirection, même lorsque la liste de contrôle d'accès n'est associée à aucune liste de contrôle d'accès.

Dépannage

Cette section fournit des informations que vous pouvez utiliser pour dépanner votre configuration.

Débogages sur l'ISE

Accédez à Administration > Logging > Debug Log Configuration afin d'activer les débogages. Cisco recommande d'activer les débogages temporaires pour :

- SUISSE

- Transfert sans interruption (NSF)

- NSF-Session

- Approvisionnement

- Posture

Entrez cette commande dans la CLI afin d'afficher les débogages :

ise2/admin# show logging application ise-psc.log tail count 100

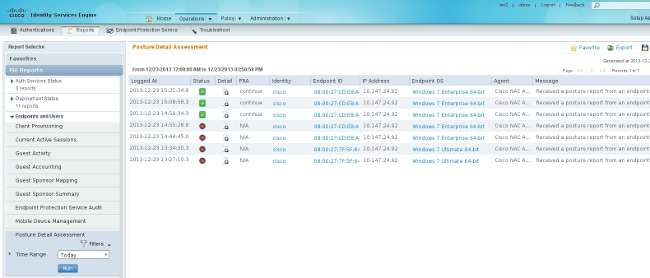

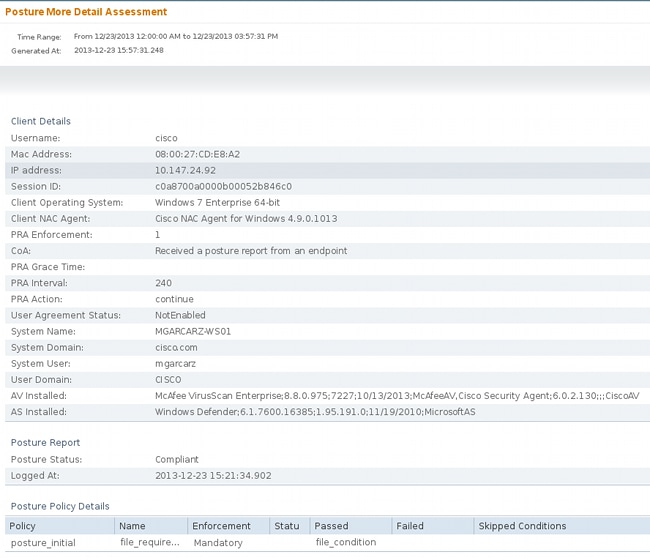

Accédez à Operations > Reports > ISE Reports > Endpoints and Users > Posture Details Assessment afin d'afficher les rapports de posture :

Sur la page Posture More Detail Assessment, un nom de stratégie et un nom de condition s'affichent, ainsi que les résultats :

Débogages sur l'ASA

Vous pouvez activer ces débogages sur l'ASA :

- debug aaa url-redirect

- debug aaa authorization

- debug radius dynamic-authorization

- debug radius decode

- debug radius user cisco

Débogages pour l'agent

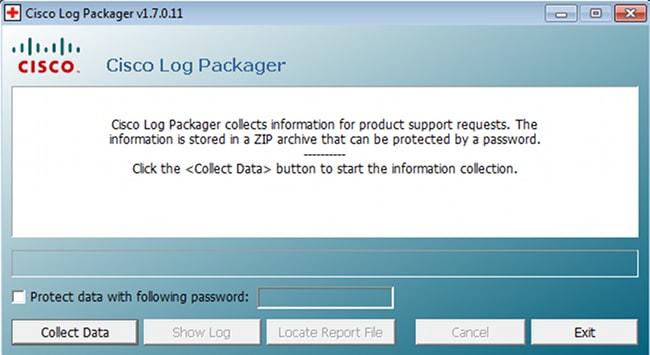

Pour l'agent NAC, il est possible de collecter les débogages avec Cisco Log Packager, qui est lancé à partir de l'interface utilisateur graphique ou de l'interface de ligne de commande ; utilisezCCAAgentLogPackager.app.

Conseil : vous pouvez décoder les résultats à l'aide de l'outil Centre d'assistance technique (TAC).

Pour récupérer les journaux de l'agent Web, accédez aux emplacements suivants :

- C: > Document and Settings > <user> > Local Settings > Temp > webagent.log (décodé avec l'outil TAC)

- C: > Document and Settings > <user> > Local Settings > Temp > webagentsetup.log

Remarque : si les journaux ne se trouvent pas à ces emplacements, vérifiez la variable d'environnement TEMP.

Défaillance de la posture agent NAC

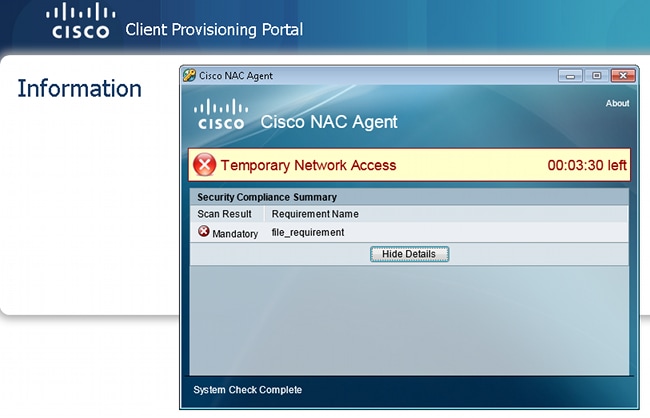

Si la posture échoue, l'utilisateur est présenté avec la raison :

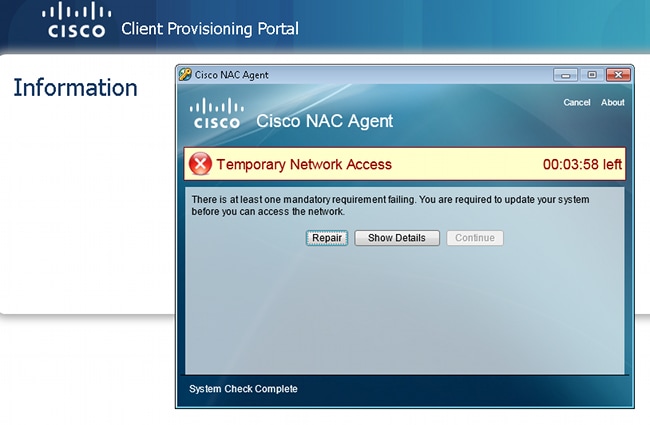

L'utilisateur est alors autorisé à effectuer des actions correctives si elles sont configurées :

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

09-May-2014 |

Première publication |

Contribution d’experts de Cisco

- Ingénieurs TAC

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires