Configuration du pare-feu ASA pour Expressway dans la configuration de la carte réseau double pour WebRTC

Options de téléchargement

-

ePub (285.4 KB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (188.1 KB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Contenu

Introduction

Ce document décrit les étapes de configuration du pare-feu ASA dans un déploiement d’Expressway avec la double carte réseau activée pour le flux WebRTC.

Conditions préalables

Conditions requises

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Connaissance des pare-feu Cisco ASA (Cisco Adaptive Security Appliance)

- Connaissances administratives des serveurs Expressway

- Connaissances administratives de CMS (Cisco Meeting Server)

- Présentation de l'application WebRTC de Cisco CMS

- Traduction d'adresses réseau (NAT)

- Traversée à l’aide de relais autour du NAT (TURN)

Components Used

Ce document n’est pas limité à des versions spécifiques du logiciel et du matériel; il faut toutefois que les exigences en matière de version minimale du logiciel soient satisfaites.

- Serveur Expressway

- Serveur CMS

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

Une prise en charge de proxy WebRTC a été ajoutée à Expressway de la version X8.9.2. Cela permet aux utilisateurs hors lieux de naviguer vers un pont Web de serveur de réunion de Cisco.

Les clients externes et les invités peuvent gérer ou rejoindre les coSpaces de CMS sans avoir besoin d'autre logiciel qu'un navigateur Web pris en charge. La liste des navigateurs pris en charge se trouve ici.

Le serveur Expressway-E peut être configuré avec des interfaces réseau simples ou doubles (par conséquent, avec une paire de cartes réseau orientées interne et externe). Dans les versions précédentes d’Expressway, avoir une double carte réseau avec NAT statique n’était pas obligatoire. Lorsque la fonction WebRTC sur Expressway a été activée, elle a commencé à nécessiter la configuration d’une NAT statique, même dans le cas d’une double carte réseau activée sur le serveur Expressway-E. La version X12.5.3 du logiciel Expressway devrait contenir un remaniement de la logique du code, qui supprime cette exigence dans presque tous les scénarios de configuration. Référez-vous à la demande d'amélioration CSCve37570 pour plus d'informations.

Remarque : lorsque Expressway-E en configuration double NIC avec NAT statique est utilisé comme serveur TURN pour le trafic WebRTC et que le seul chemin de support de travail est le candidat de relais sur CMS et le client WebRTC, le serveur TURN envoie physiquement des paquets RTP à sa propre adresse IP NAT statique. C'est pourquoi la réflexion NAT doit être configurée sur le pare-feu externe.

Attention : Le déploiement du cluster Expressway-E avec plusieurs serveurs TURN activés derrière la même NAT continue d’exiger que la réflexion NAT soit configurée.

Note technique

Si vous souhaitez en savoir plus sur les processus ICE, TURN et STUN, consultez la présentation Cisco Life ICE / TURN / STUN Tutorial - BRKCOL-2986

Cette session fournit des informations techniques et des informations sur la technologie TURN (Traversal Using Relay NAT) et ICE (Interactive Connectivity Establishment). Il explique comment ils sont utilisés dans la gamme de solutions de collaboration, en prêtant une attention particulière au cas d'utilisation des services d'accès mobile et à distance (MRA). Les participants à cette session ont appris pourquoi TURN est nécessaire et comment ICE trouve le chemin multimédia optimal. Les conseils de dépannage ont été discutés et les outils de maintenance disponibles ainsi que les meilleures pratiques ont été démontrés.

Configuration

Ce chapitre décrit les étapes requises pour configurer la réflexion NAT sur le pare-feu ASA dans le scénario de serveur Expressway-E avec double carte réseau activée. Le trafic de retour du pare-feu vers l’Expressway (après réflexion) a comme adresse source l’adresse IP publique du serveur d’où provient la demande (pour correspondre aux autorisations TURN).

Note: Les pare-feu méfient généralement les paquets qui ont la même adresse IP source et de destination. Vous devez configurer votre pare-feu externe pour autoriser la réflexion NAT pour l’adresse IP publique de l’Expressway-E.

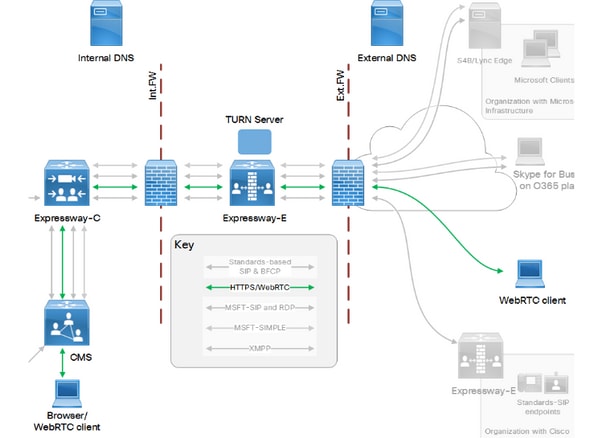

Diagramme du réseau

Cette image fournit un exemple de flux de connexions et les ports requis pour elle Web Proxy pour CMS WebRTC :

Cette référence est tirée du Guide d’utilisation des ports IP de Cisco Expressway pour Expressway version X12.5.

Étapes de configuration du pare-feu Cisco ASA

Ces étapes fournissent les étapes de configuration requises sur le pare-feu Cisco ASA, pour les versions 8.3 et ultérieures.

Étape 1. Créez deux objets : le premier est destiné à l’adresse IP privée de l’Expressway-E et le second à l’adresse IP publique de l’Expressway-E. Exécutez les commandes suivantes :

ASA(config)#object network expressway-private

ASA(config-network-object)# host x.x.x.x

ASA(config)#object network expressway-public

ASA(config-network-object)# host y.y.y.y

Étape 2. Identifiez le nom de l’interface à laquelle l’Expressway-E est connecté, par exemple, la voie rapide DMZ.

Étape 3. Configurez une NAT statique manuelle dont le but est de traduire le trafic Expressway de son adresse IP privée vers son adresse IP publique, puis de le renvoyer à l’Expressway-E à nouveau (après sa traduction). Exécutez la commande et remplacez les valeurs réelles de votre déploiement :

ASA(config)# nat (DMZ-expressway, DMZ-expressway)source static expressway-private expressway-public destination static expressway-public expressway private

Étape 4. Autoriser le trafic à revenir en ajoutant une liste d’accès (ou en ajoutant une ligne à une liste d’accès déjà configurée) sur l’interface connectée à l’Expressway-E :

access-list access-list-name-on-DMZ-expressway line 1 permit IP any expressway-private

Vérification

Une fois la configuration terminée, elle peut être testée directement à l'aide d'une tentative d'appel, ou testée à l'aide de la commande packet-tracer.

Exemple d'utilisation de la commande packet-tracer :

packet-tracer input interface-name tcp express-private-ip 1234 express-public-ip port de destination

Remplacez les paramètres mis en surbrillance par les informations appropriées de votre déploiement. Si la configuration réussit, la commande packet-tracer renvoie cette sortie :

input-interface: DMZ-expressway

input-status: up

input-line-status: up

output-interface: DMZ-expressway

output-status: up

output-line-status: up

Action: allow

Dépannage

Aucune information de dépannage spécifique n'est actuellement disponible pour cette configuration.

Informations connexes

- Support et documentation techniques - Cisco Systems

- Guides de référence des commandes ASA

- Documentation CMS

- Documentation Expressway

- Configuration NAT ASA Et Recommandations Pour La Mise En Oeuvre Des Interfaces Réseau Double Expressway-E

- Configurer la réflexion NAT sur l’ASA pour les périphériques VCS Expressway TelePresence

- Configurer le proxy WebRTC de CMS sur Expressway

Contribution d’experts de Cisco

- Asma Mahmoud Al MawazrehCisco TAC Engineer

- Lidiya BogdanovaCisco TAC Engineer

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires