Introduction:

Ce document décrit les procédures pour déployer une configuration RAVPN sur le FTD géré par FMC et un tunnel de site à site entre les FTD.

Conditions préalables:

Exigences de base

- Une compréhension fondamentale des VPN de site à site et du RAVPN est bénéfique.

- Il est essentiel de comprendre les principes fondamentaux de la configuration d'un tunnel basé sur des politiques IKEv2 sur la plate-forme Cisco Firepower.

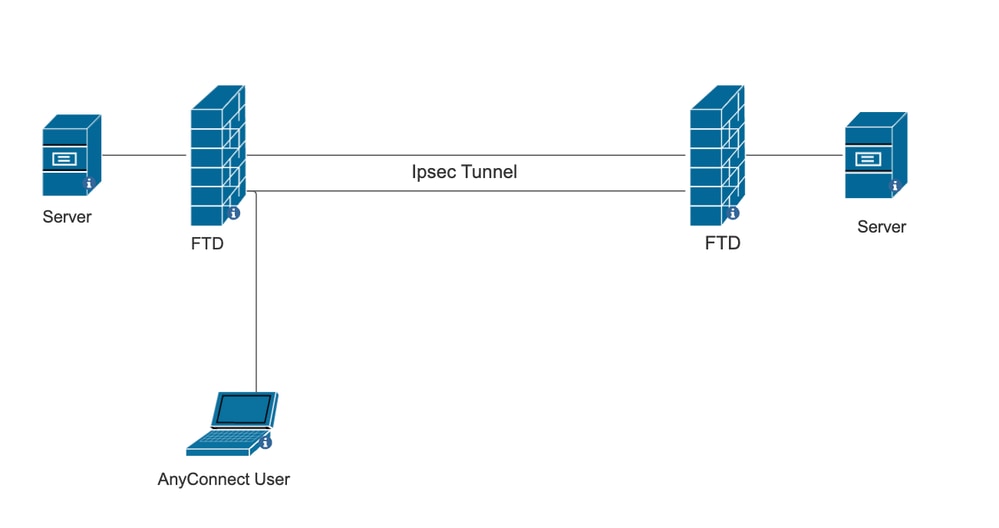

Cette procédure est destinée au déploiement d'une configuration RAVPN sur le FTD géré par FMC et d'un tunnel de site à site entre les FTD où l'utilisateur AnyConnect peut accéder au serveur derrière l'autre homologue FTD.

Composants utilisés

- Cisco Firepower Threat Defense pour VMware : version 7.0.0

- Firepower Management Center : version 7.2.4 (build 169)

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est actif, assurez-vous de comprendre l'impact potentiel de toute commande..

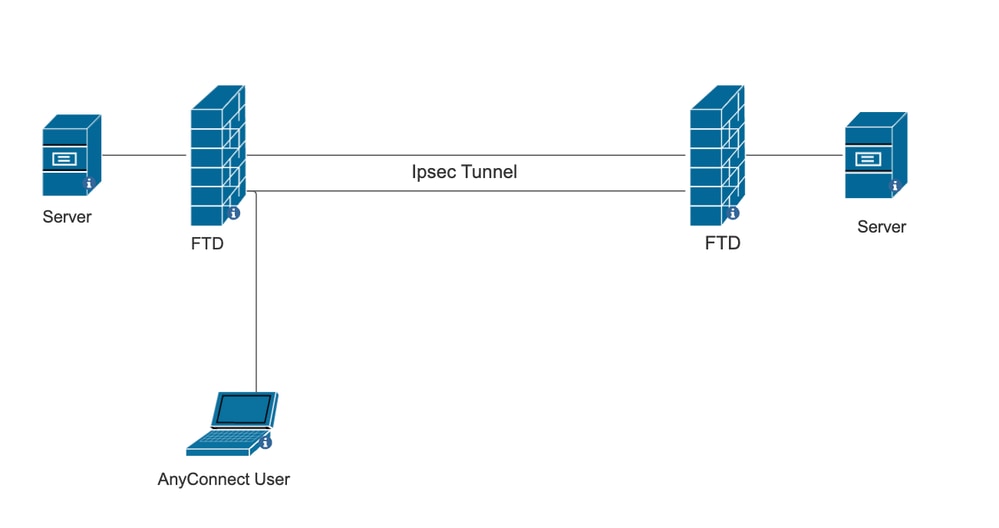

Diagramme du réseau

Configurations sur FMC

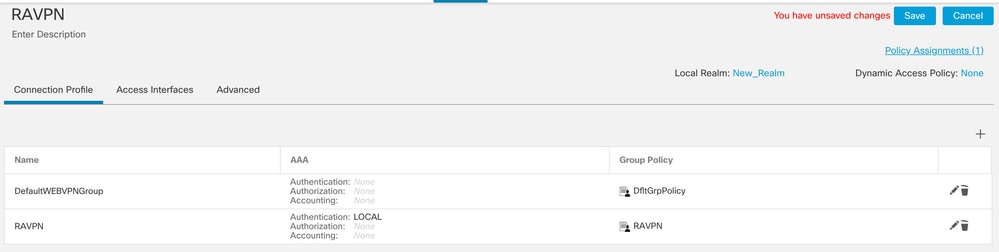

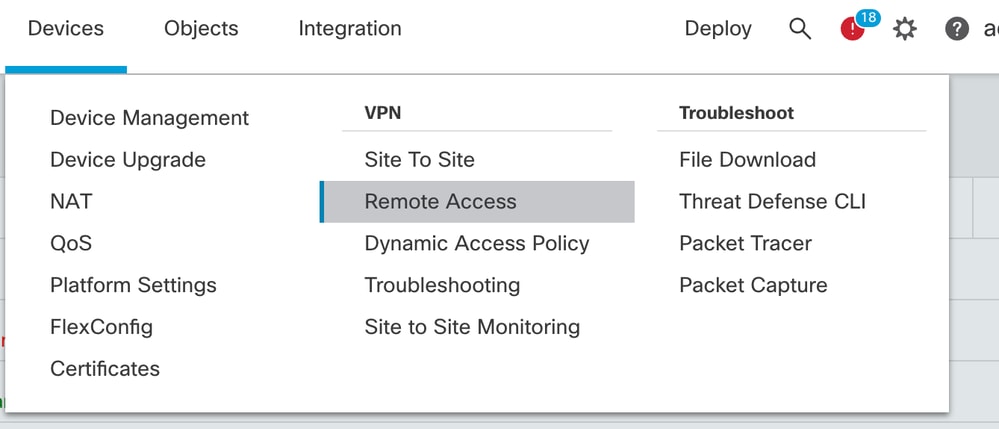

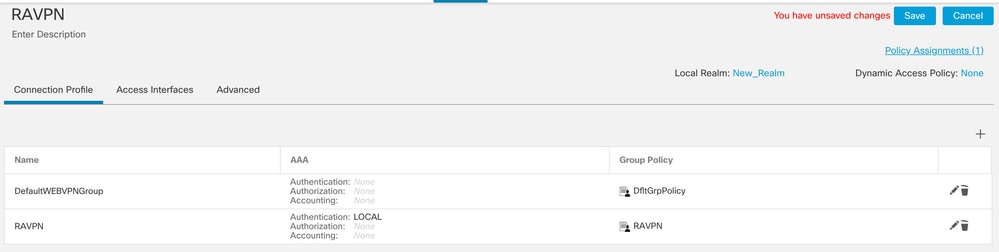

Configuration RAVPN sur le FTD géré par FMC.

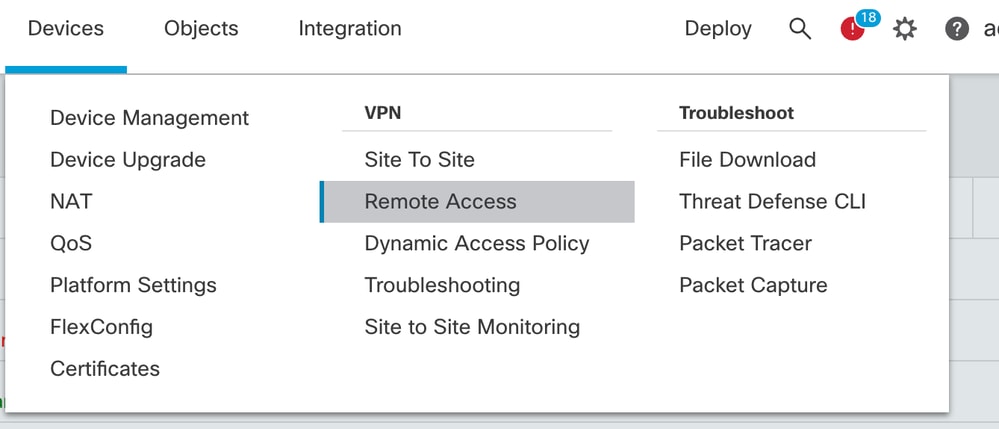

- Accédez à Périphériques > Accès à distance.

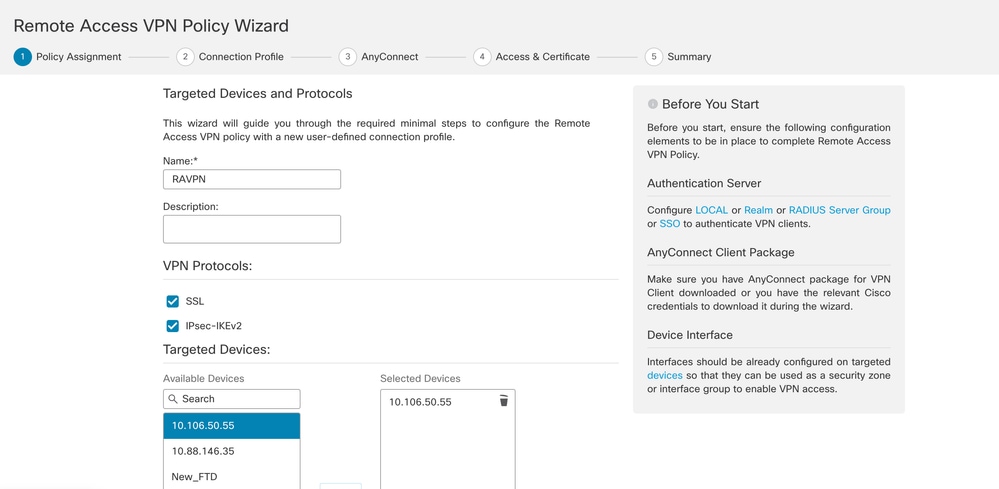

- Cliquez sur Add.

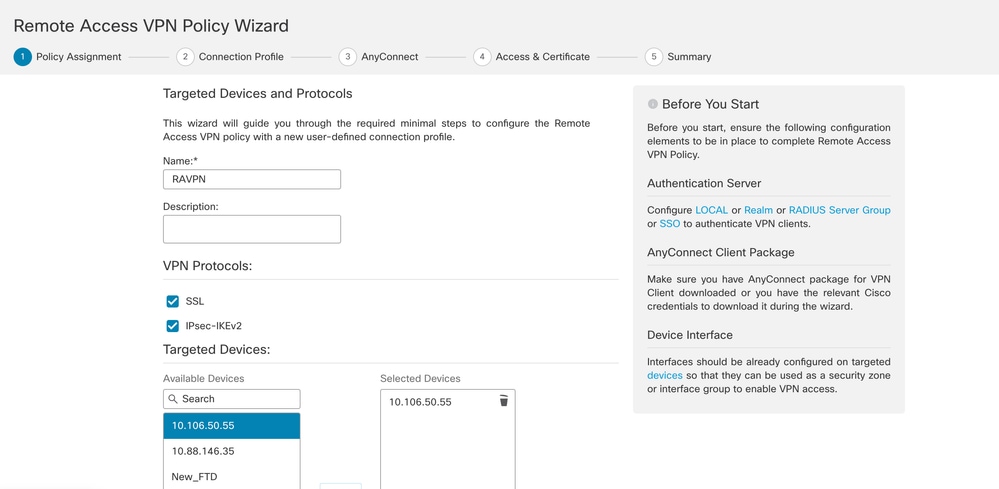

- Configurez un nom et sélectionnez le FTD parmi les périphériques disponibles, puis cliquez sur Next.

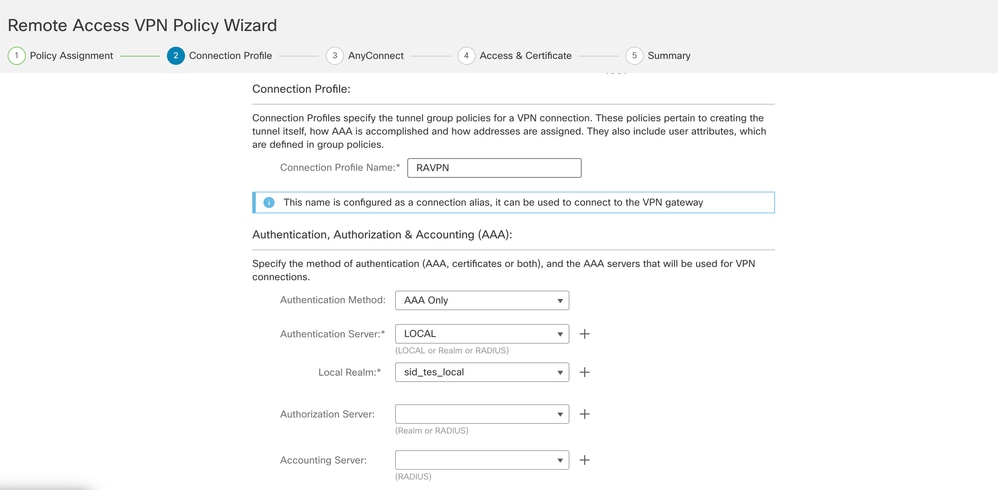

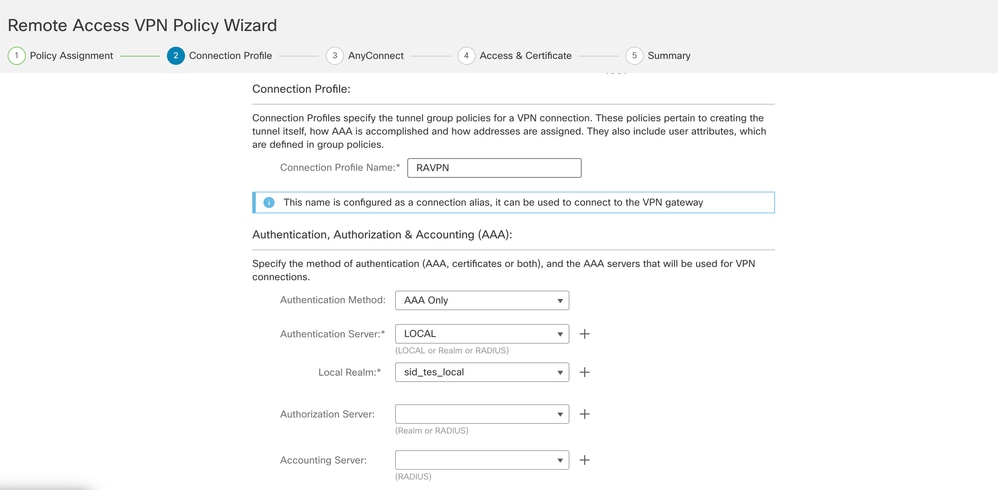

- Configurez un nom de profil de connexion et choisissez la méthode d'authentification.

REMARQUE : pour cet exemple de configuration, nous utilisons uniquement AAA et l'authentification locale. Toutefois, configurez en fonction de vos besoins.

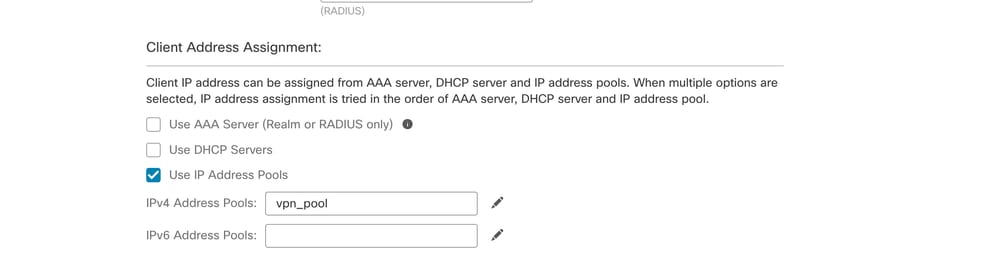

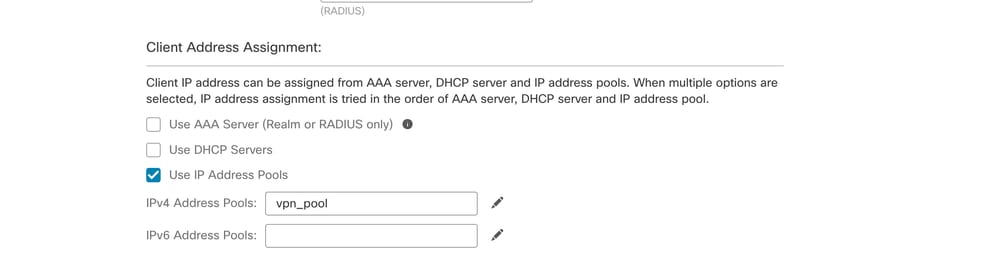

- Configurez le pool VPN utilisé pour l’attribution d’adresses IP pour AnyConnect.

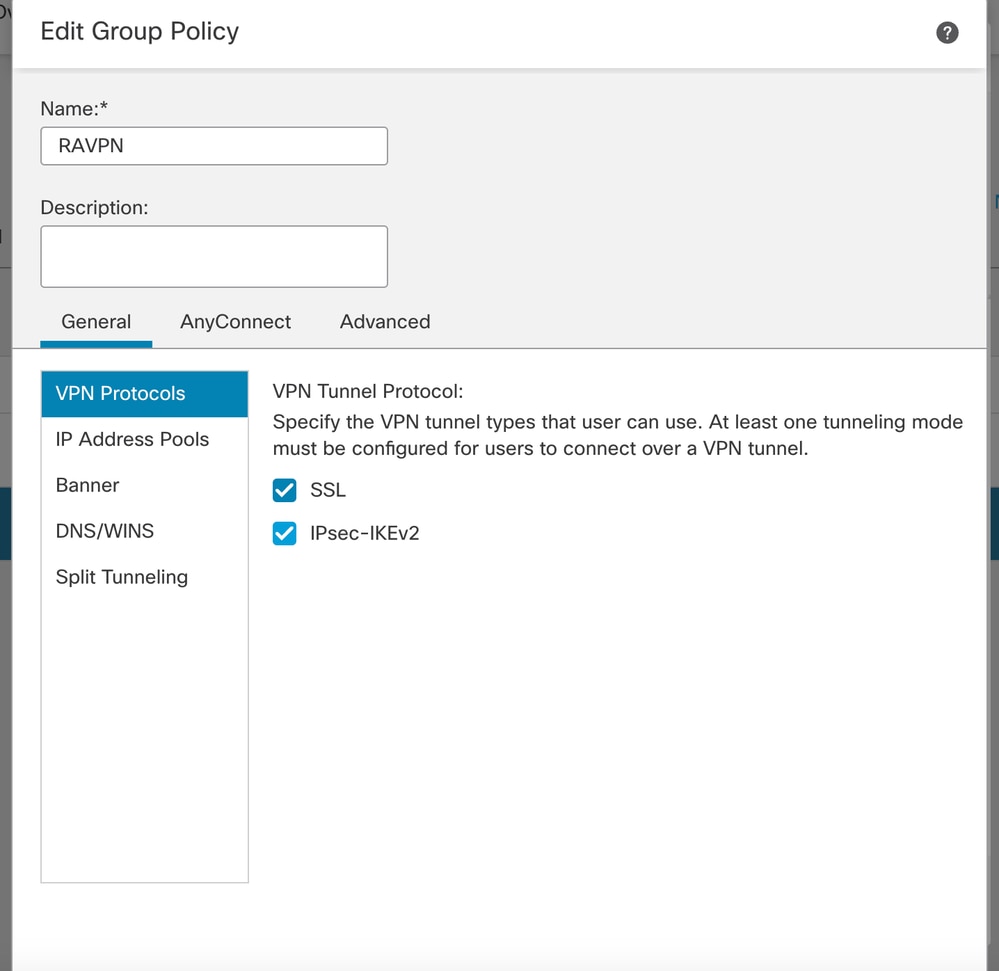

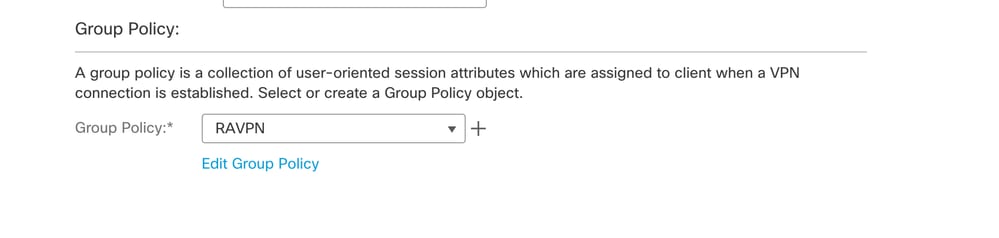

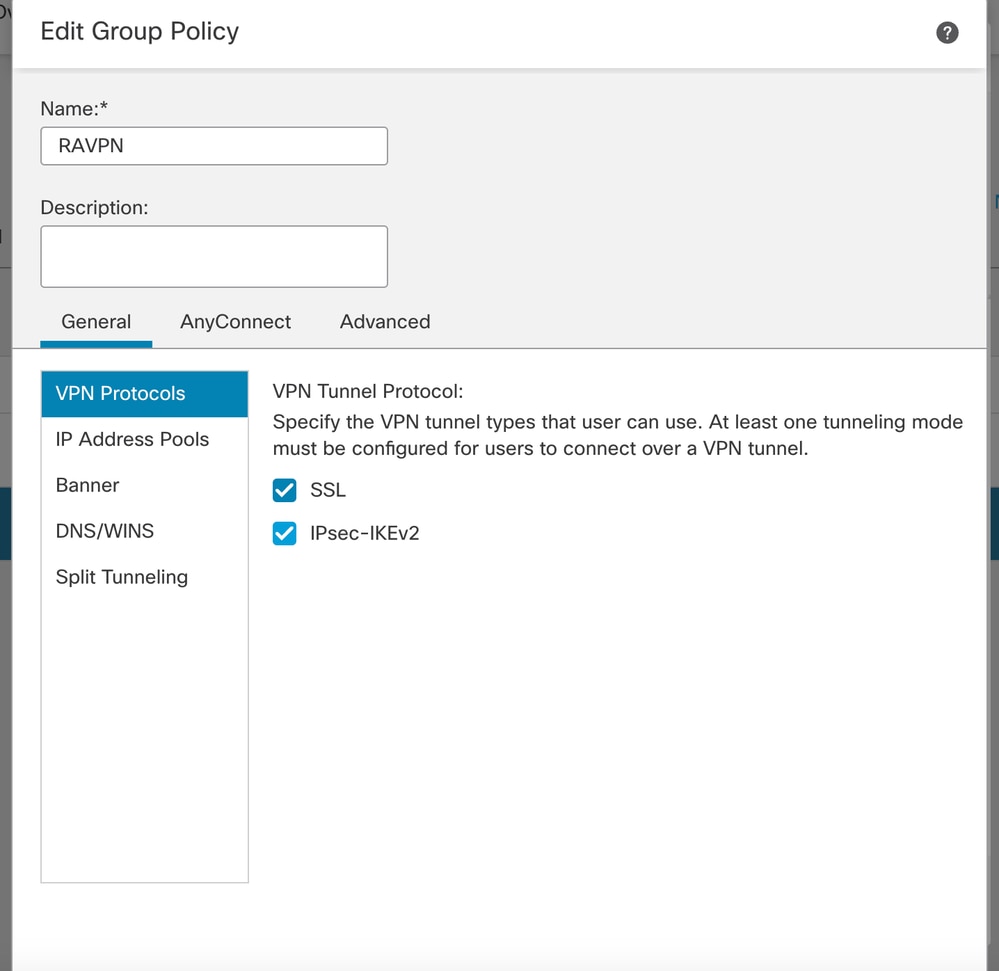

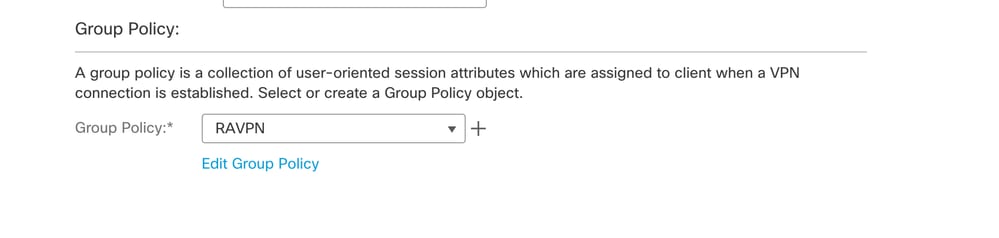

- Créez une stratégie de groupe. Cliquez sur + pour créer une stratégie de groupe. Ajoutez le nom de la stratégie de groupe.

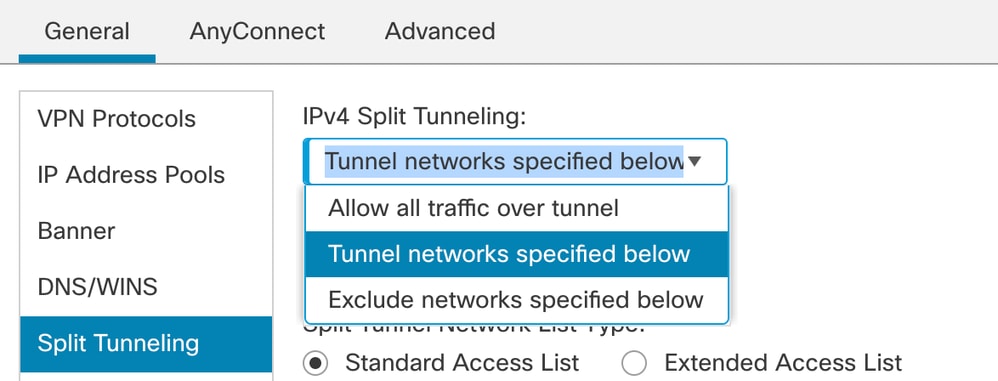

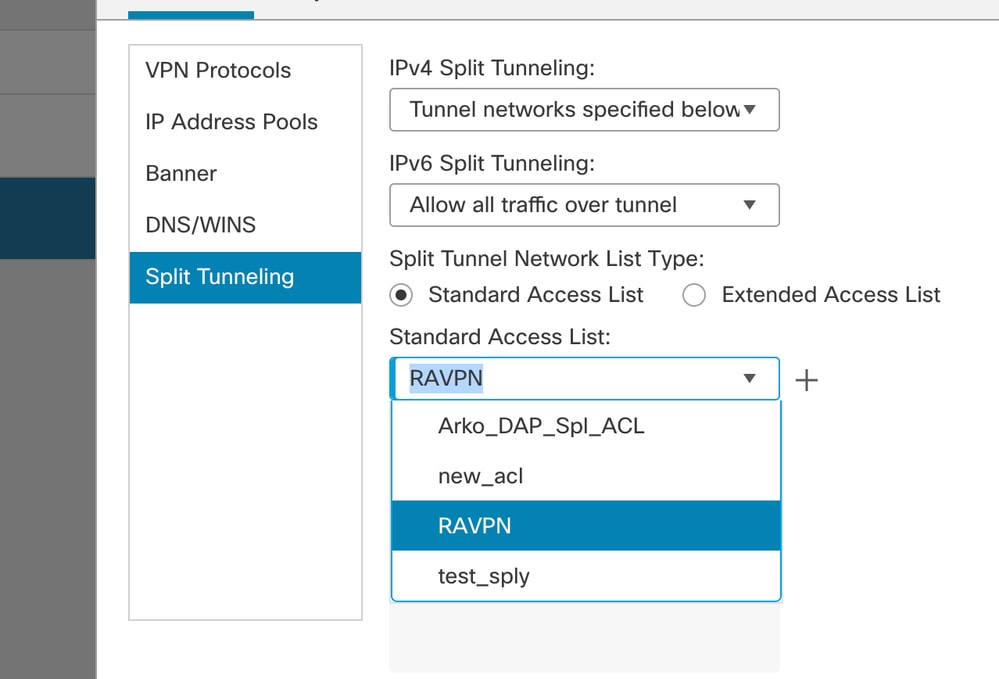

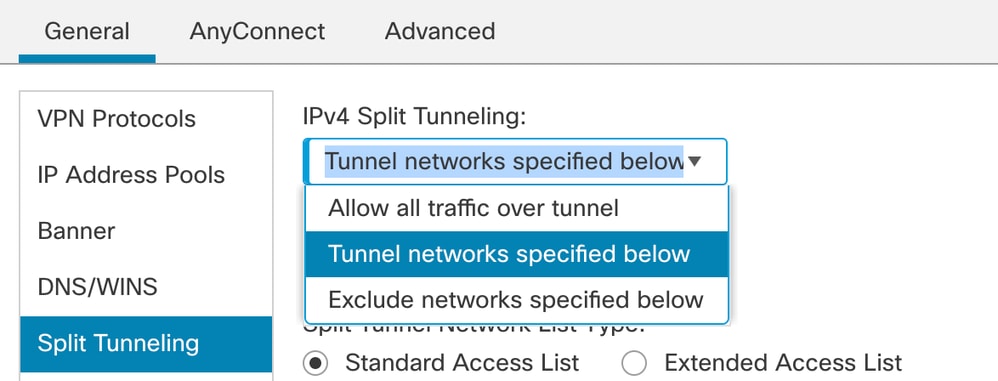

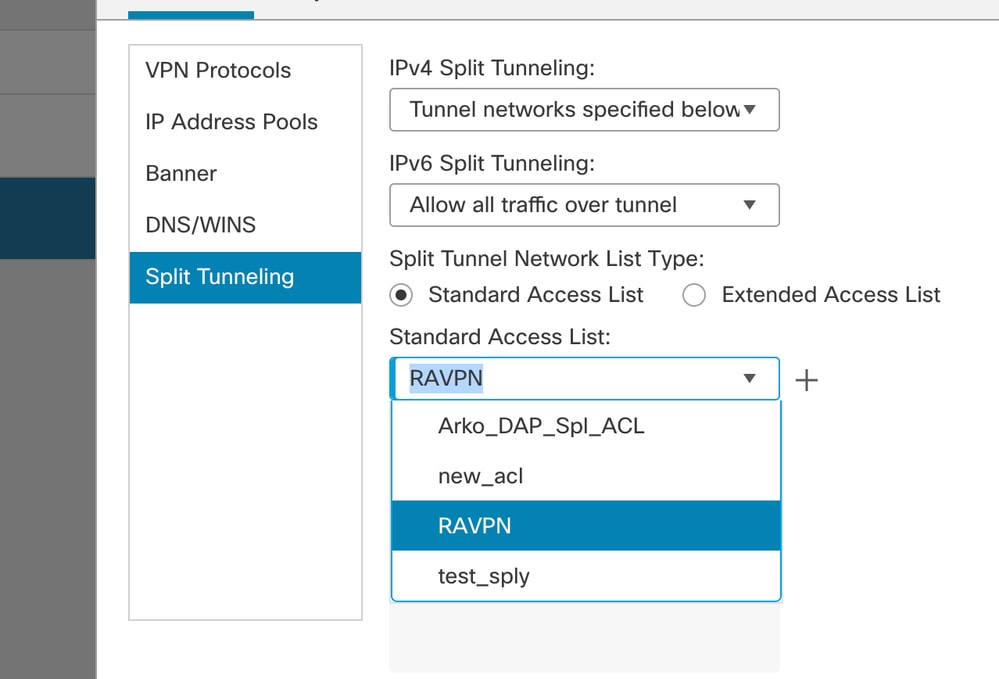

- Accédez à Split tunneling. Sélectionnez les réseaux de tunnel spécifiés ici :

- Sélectionnez la liste de contrôle d’accès appropriée dans la liste déroulante. Si une liste de contrôle d'accès n'est pas déjà configurée : Cliquez sur l'icône + pour ajouter la liste de contrôle d'accès standard et en créer une nouvelle.

Cliquez sur Save.

- Sélectionnez la stratégie de groupe qui est ajoutée et cliquez sur Next.

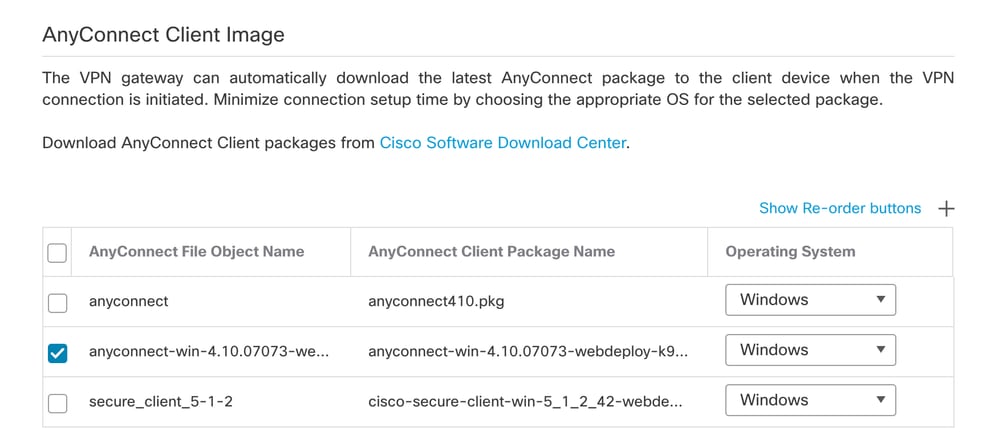

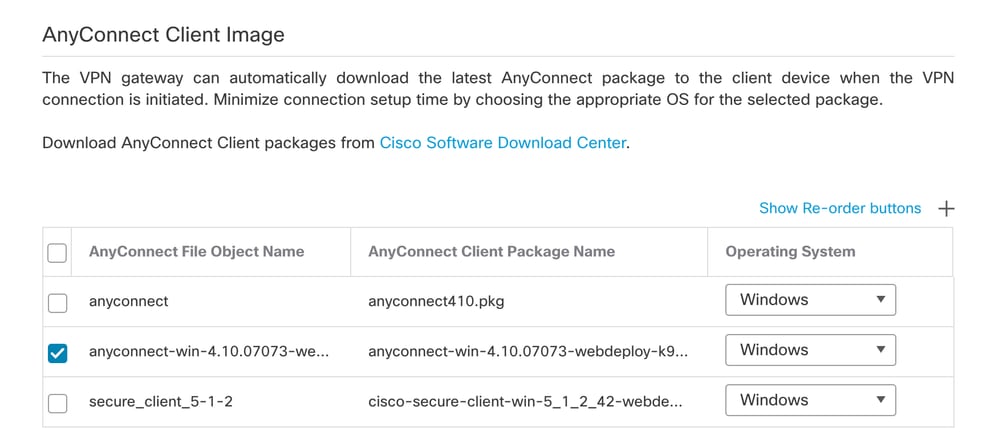

- Sélectionnez l’image AnyConnect.

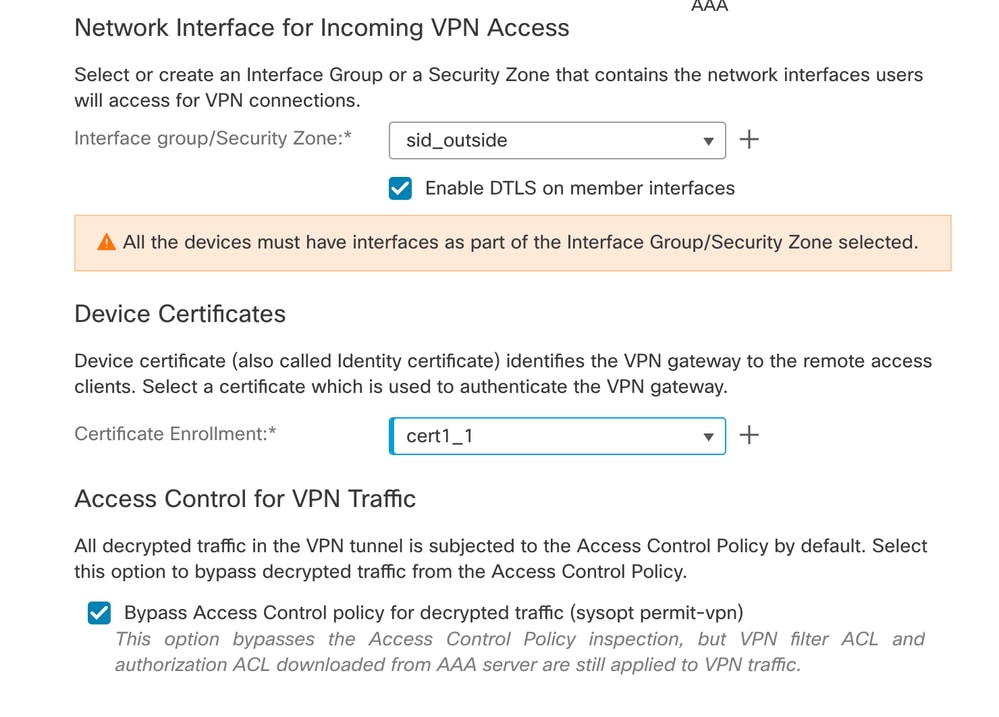

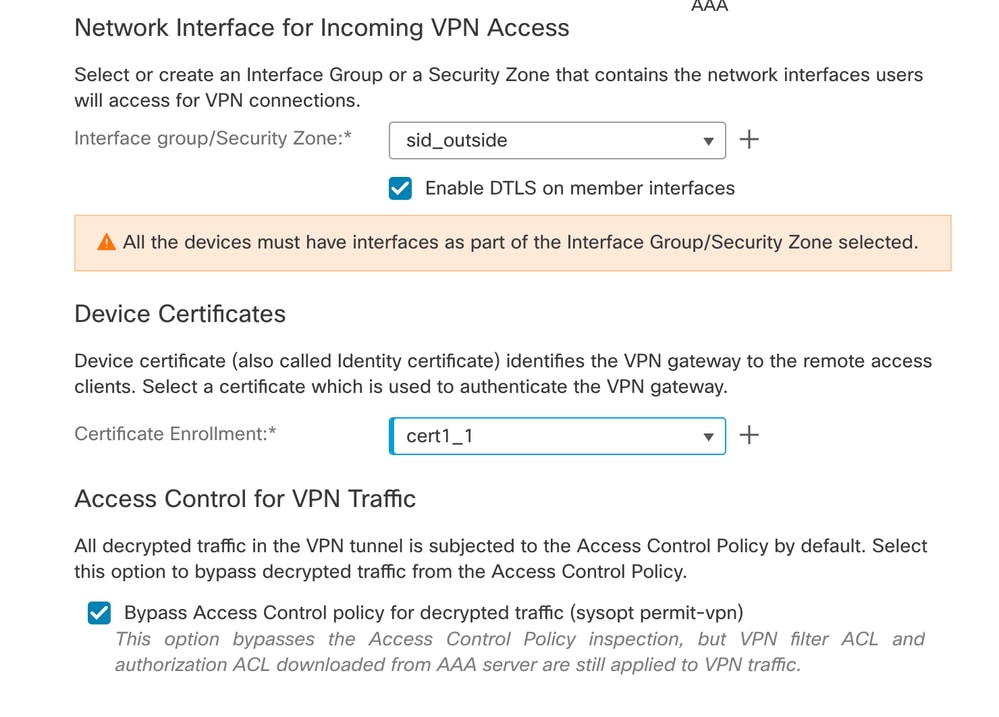

- Sélectionnez l'interface qui doit être activée pour la connexion AnyConnect, ajoutez le certificat, sélectionnez la stratégie Contourner le contrôle d'accès pour le trafic décrypté, et cliquez sur Suivant.

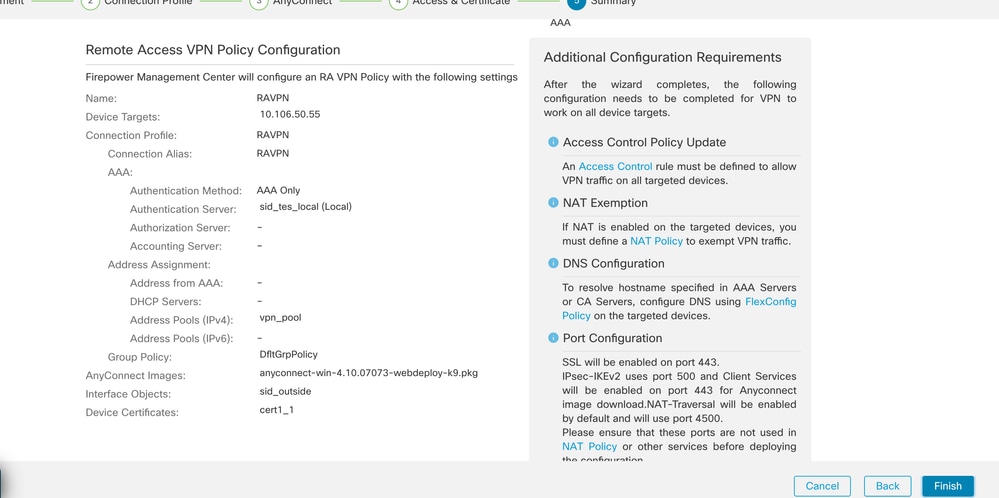

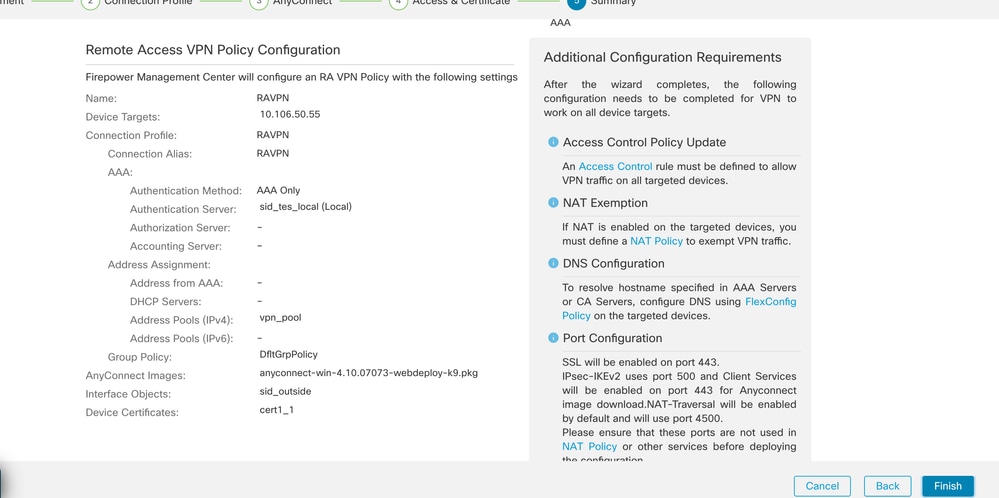

- Vérifiez la configuration et cliquez sur Finish.

- Cliquez sur Enregistrer et déployer.

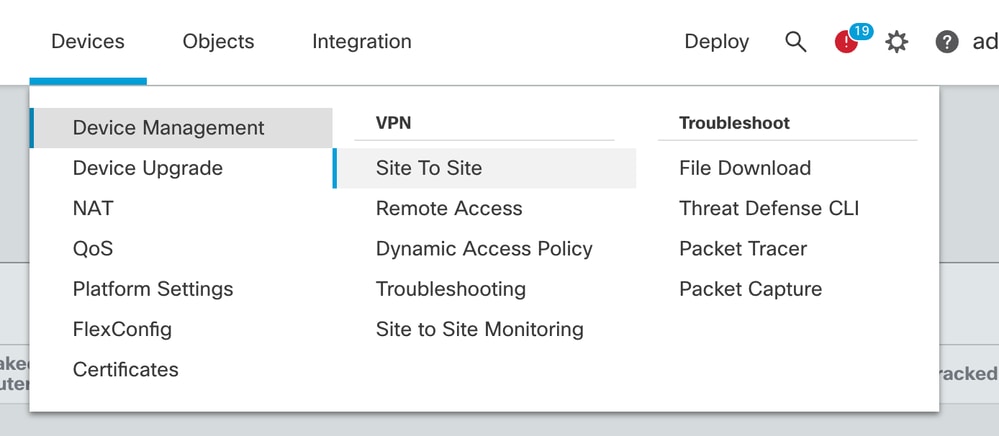

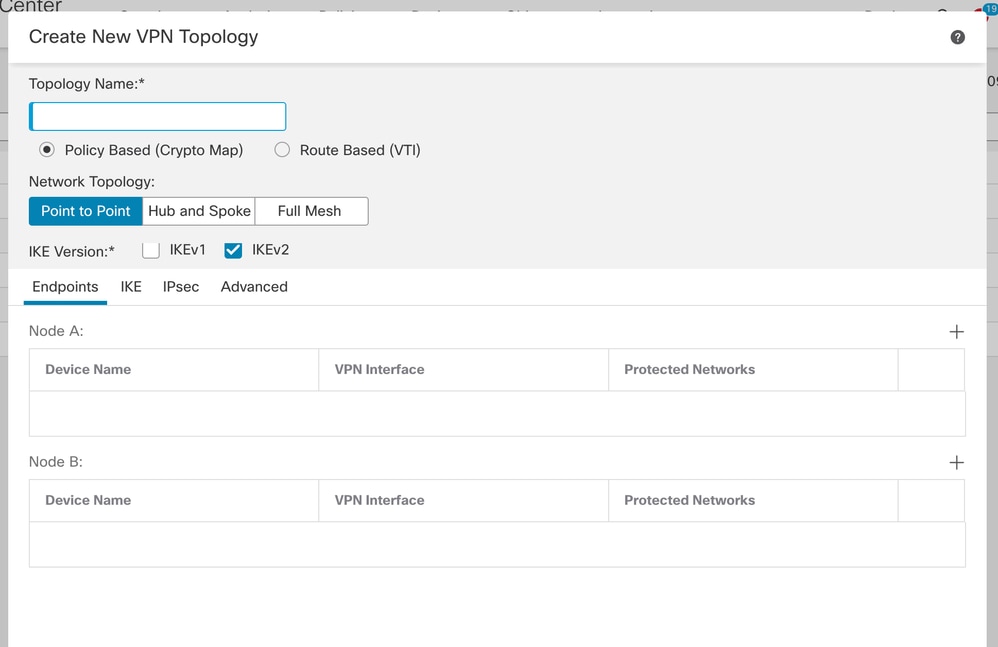

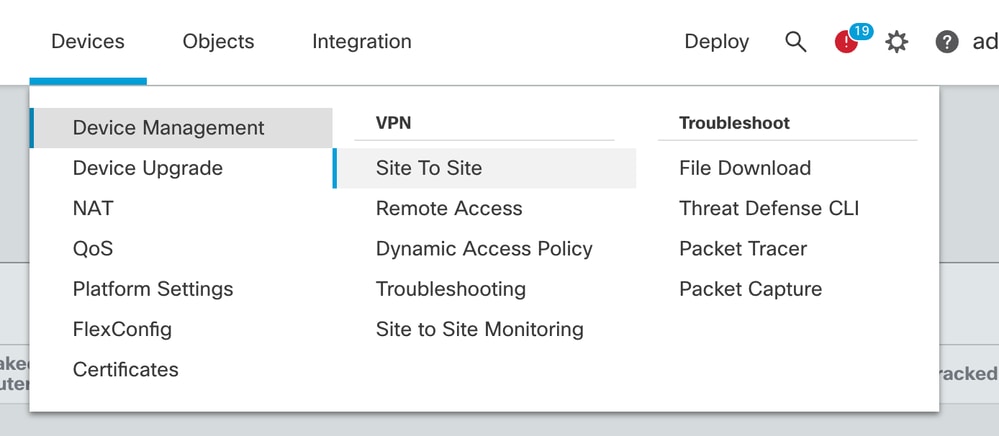

VPN IKEv2 sur FTD géré par FMC :

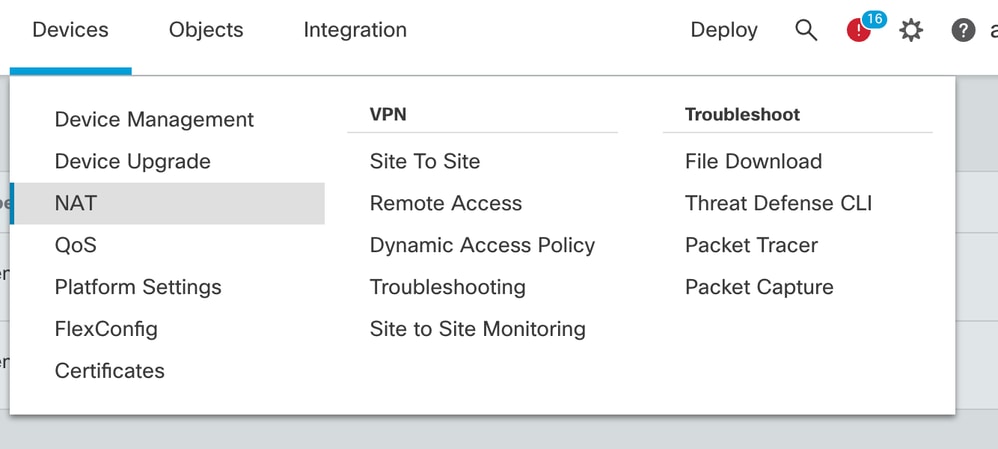

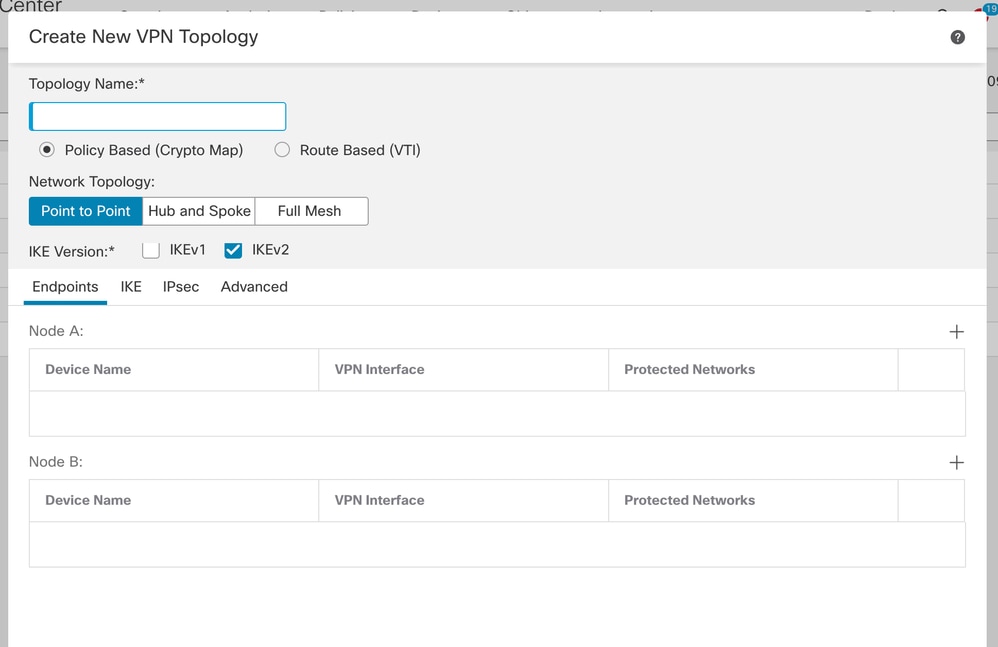

- Accédez à Périphériques > Site à site.

- Cliquez sur Add.

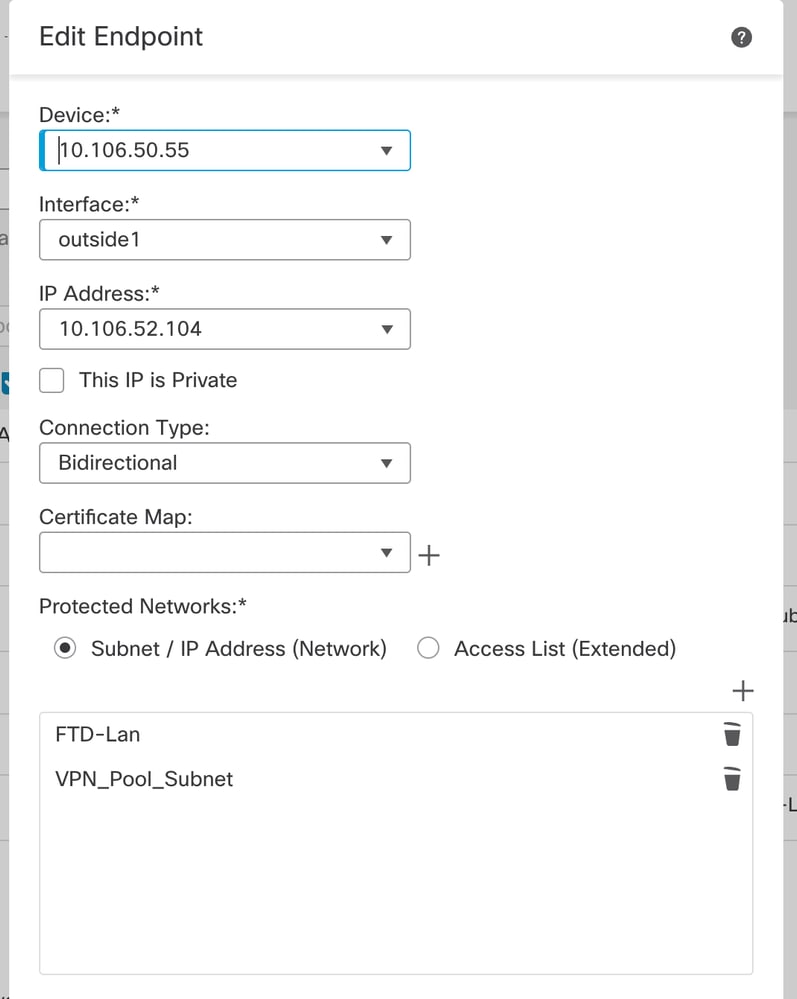

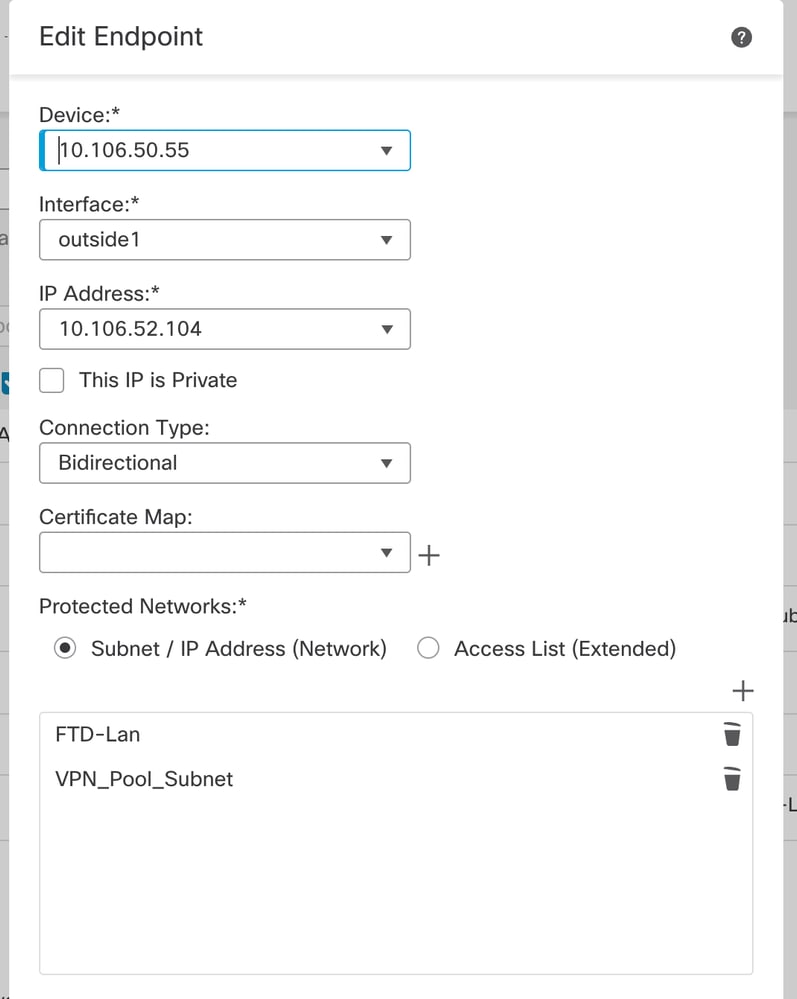

- Cliquez sur + pour le noeud A :

- Sélectionnez le FTD à partir du périphérique, sélectionnez l'interface, ajoutez le sous-réseau local qui doit être chiffré via le tunnel IPSec (et dans ce cas, contient également les adresses du pool VPN), puis cliquez sur OK.

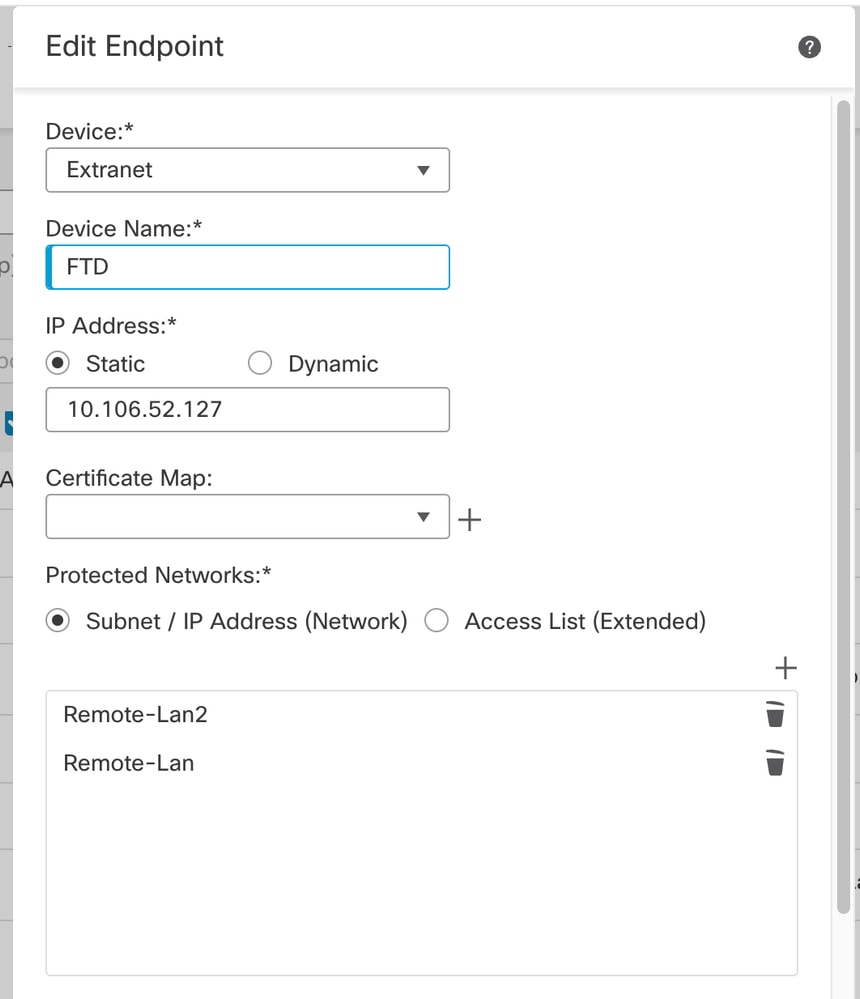

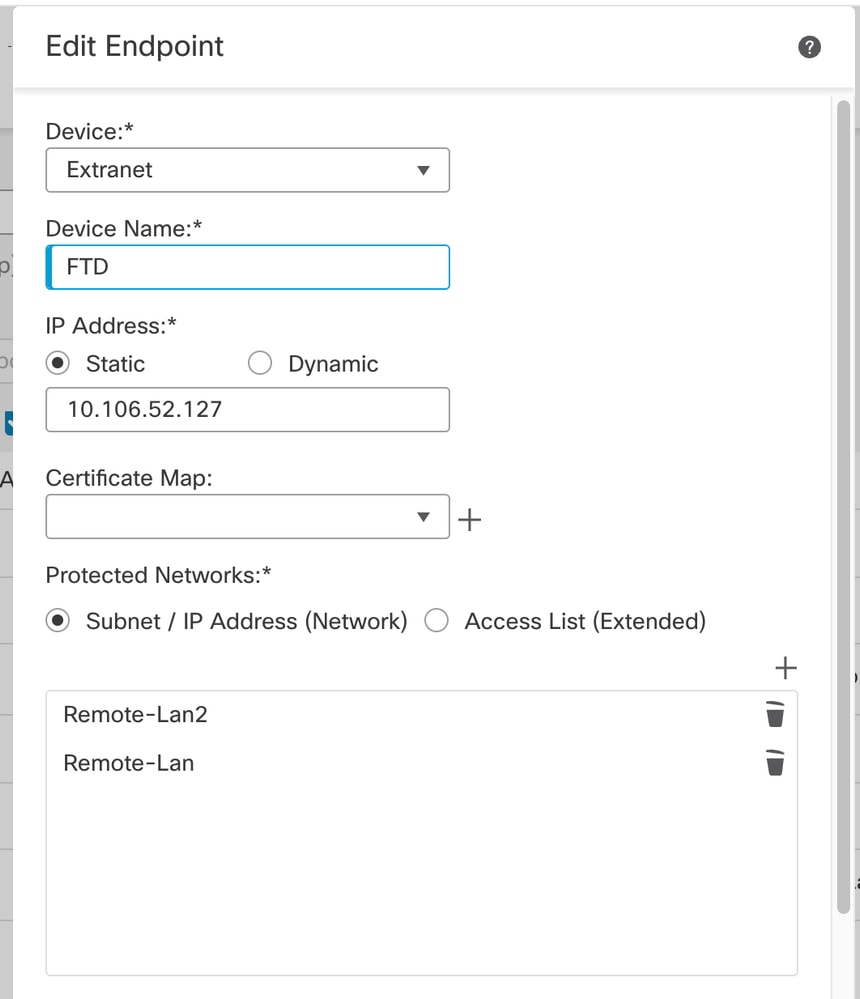

- Cliquez sur + pour le noeud B :

> Sélectionnez l'extranet à partir du périphérique et indiquez le nom du périphérique homologue.

> Configurez les détails de l'homologue et ajoutez le sous-réseau distant qui doit être accessible via le tunnel VPN et cliquez sur OK.

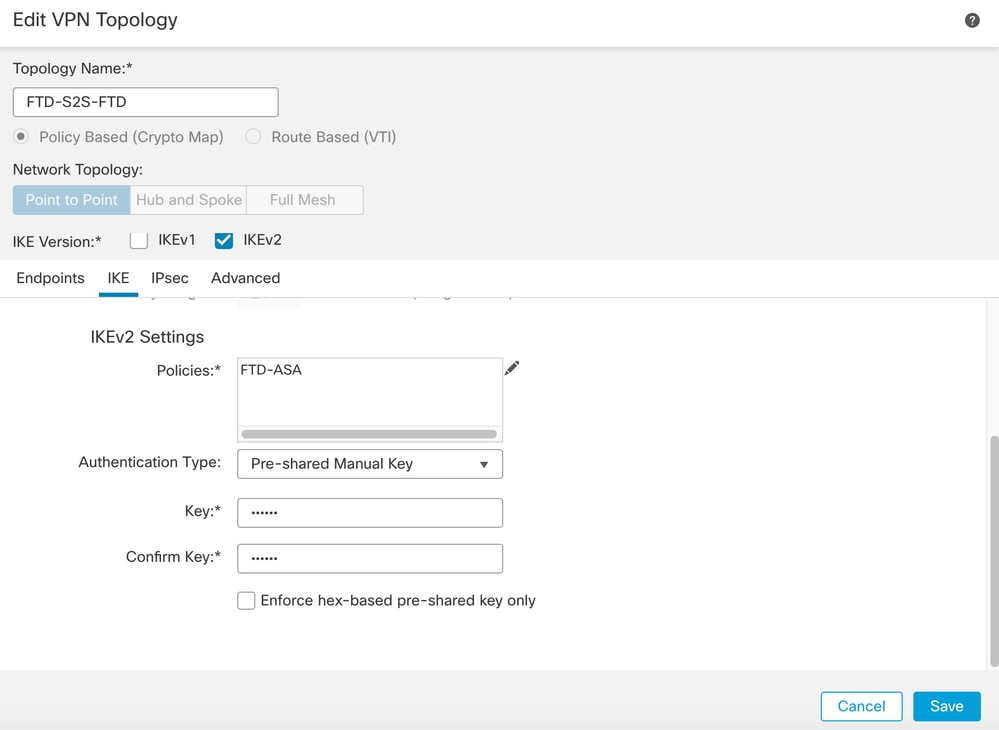

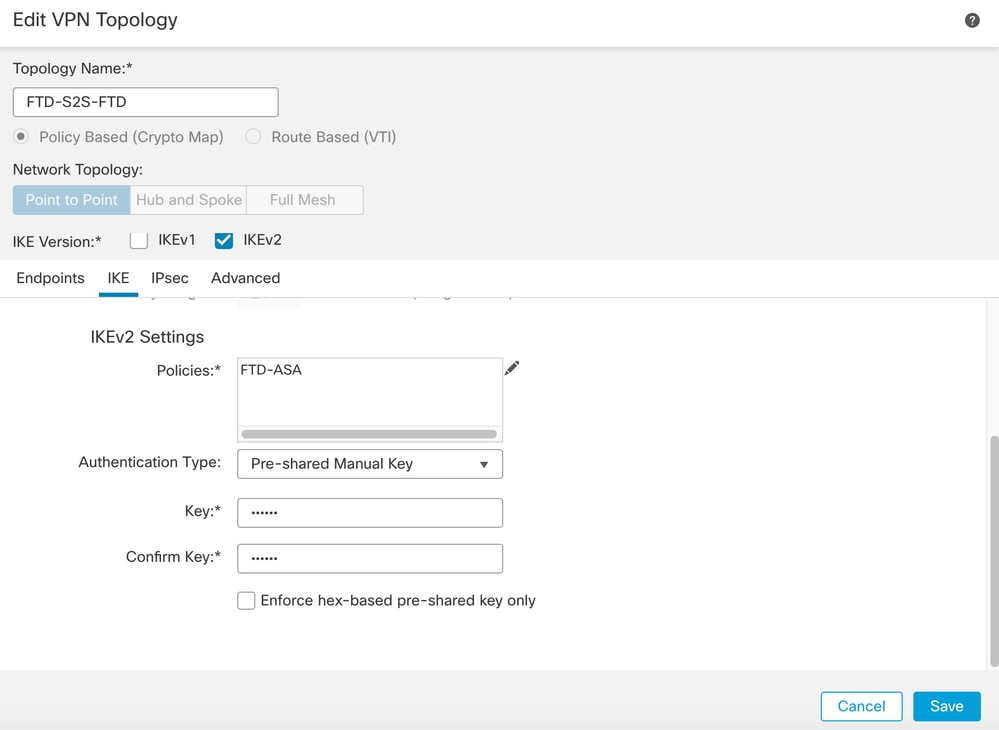

- Cliquez sur l'onglet IKE : Configurez les paramètres IKEv2 selon vos besoins

-

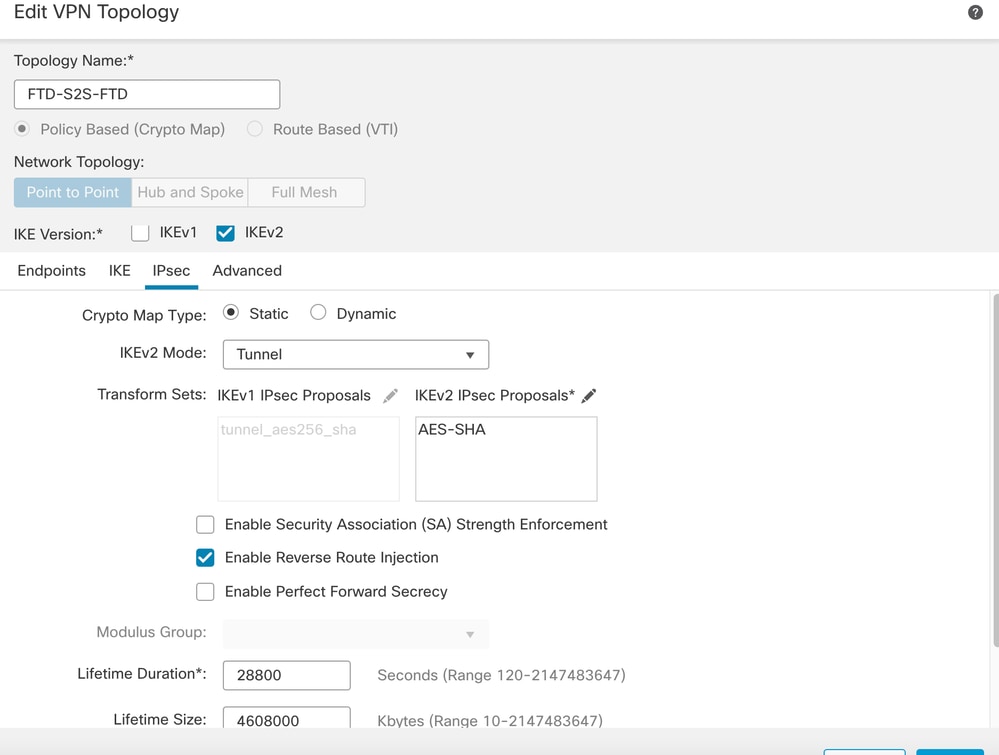

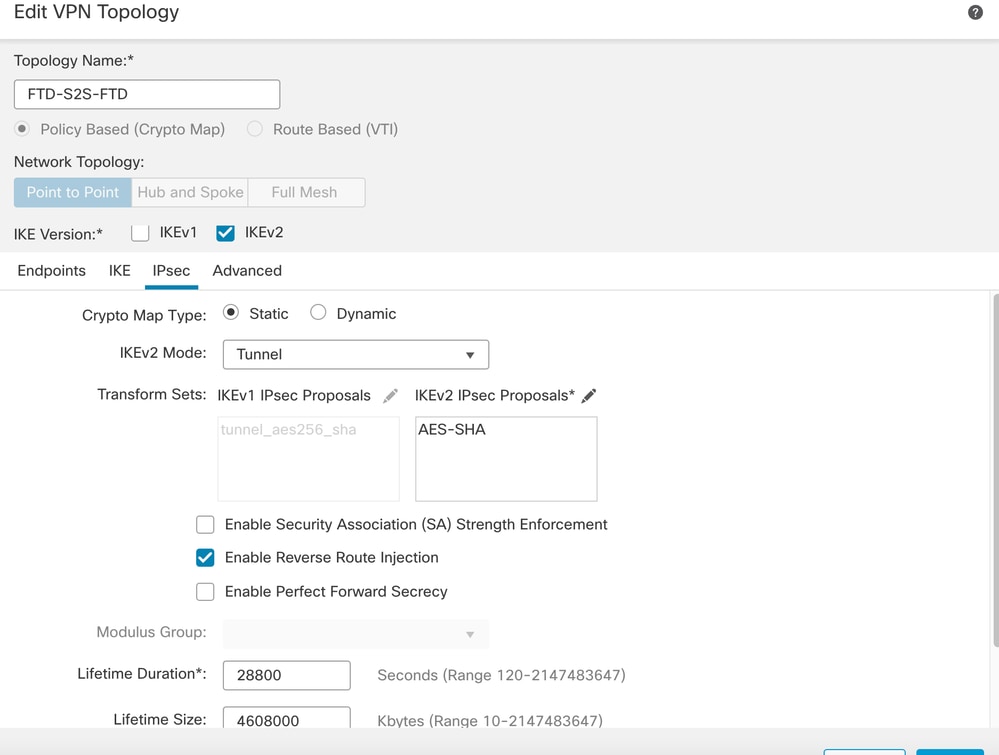

Cliquez sur l'onglet IPsec : Configurez les paramètres IPSec selon vos besoins.

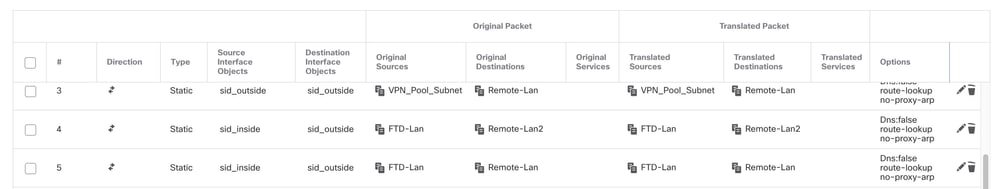

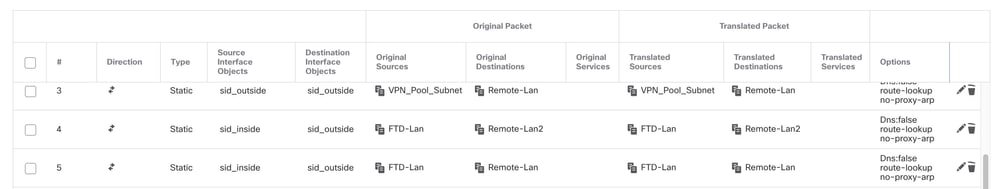

- Configurer Nat-Exempt pour votre trafic intéressant (facultatif)

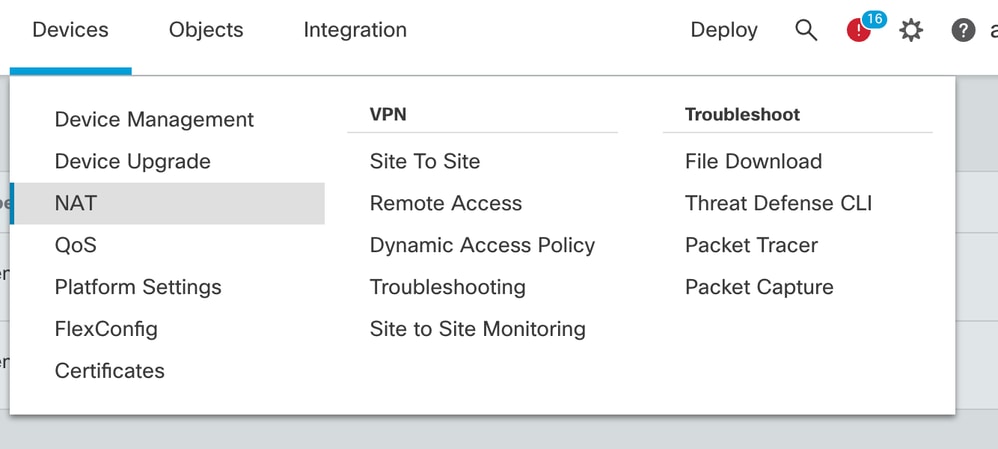

Cliquez sur Devices > NAT

- La NAT configurée ici permet aux utilisateurs RAVPN et internes d'accéder aux serveurs via le tunnel IPSec S2S.

- Effectuez de même la configuration sur l'autre extrémité homologue pour que le tunnel S2S s'active.

REMARQUE : la liste de contrôle d'accès de chiffrement ou les sous-réseaux de trafic intéressants doivent être des copies miroir l'un de l'autre sur les deux homologues.

Vérifier

1. Pour vérifier la connexion RAVPN :

firepower# show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : test Index : 5869

Assigned IP : 2.2.2.1 Public IP : 10.106.50.179

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA384

Bytes Tx : 15470 Bytes Rx : 2147

Group Policy : RAVPN Tunnel Group : RAVPN

Login Time : 03:04:27 UTC Fri Jun 28 2024

Duration : 0h:14m:08s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0a6a3468016ed000667e283b

Security Grp : none Tunnel Zone : 0

2. Pour vérifier la connexion IKEv2 :

firepower# show crypto ikev2 sa

IKEv2 SAs:

Session-id:2443, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote Status Role

3363898555 10.106.52.104/500 10.106.52.127/500 READY INITIATOR

Encr: AES-CBC, keysize: 256, Hash: SHA256, DH Grp:14, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/259 sec

Child sa: local selector 2.2.2.0/0 - 2.2.2.255/65535

remote selector 10.106.54.0/0 - 10.106.54.255/65535

ESP spi in/out: 0x4588dc5b/0x284a685

3. Pour vérifier la connexion IPSec :

firepower# show crypto ipsec sa peer 10.106.52.127

peer address: 10.106.52.127

Crypto map tag: CSM_outside1_map, seq num: 2, local addr: 10.106.52.104

access-list CSM_IPSEC_ACL_1 extended permit ip 2.2.2.0 255.255.255.0 10.106.54.0 255.255.255.0

local ident (addr/mask/prot/port): (2.2.2.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (10.106.54.0/255.255.255.0/0/0)

current_peer: 10.106.52.127

#pkts encaps: 3, #pkts encrypt: 3, #pkts digest: 3

#pkts decaps: 3, #pkts decrypt: 3, #pkts verify: 3

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 3, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 10.106.52.104/500, remote crypto endpt.: 10.106.52.127/500

path mtu 1500, ipsec overhead 94(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: 0284A685

current inbound spi : 4588DC5B

inbound esp sas:

spi: 0x4588DC5B (1166597211)

SA State: active

transform: esp-aes-256 esp-sha-512-hmac no compression

in use settings ={L2L, Tunnel, IKEv2, }

slot: 0, conn_id: 5882, crypto-map: CSM_outside1_map

sa timing: remaining key lifetime (kB/sec): (3962879/28734)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x0000000F

outbound esp sas:

spi: 0x0284A685 (42247813)

SA State: active

transform: esp-aes-256 esp-sha-512-hmac no compression

in use settings ={L2L, Tunnel, IKEv2, }

slot: 0, conn_id: 5882, crypto-map: CSM_outside1_map

sa timing: remaining key lifetime (kB/sec): (4285439/28734)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

Dépannage

- Pour résoudre le problème de connexion AnyConnect, collectez le bundle dart ou activez les débogages AnyConnect.

- Pour dépanner le tunnel IKEv2, utilisez ces débogages :

debug crypto condition peer <peer IP address>

debug crypto ikev2 platform 255

debug crypto ikev2 protocol 255

debug crypto ipsec 255

3. Pour dépanner le problème de trafic sur le FTD, prenez la capture de paquets et vérifiez la configuration.

Commentaires

Commentaires