Configuration de NVM et de Splunk AnyConnect pour CESA

Options de téléchargement

-

ePub (2.5 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (1.9 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Contenu

Introduction

Ce document décrit comment installer et configurer le module de visibilité réseau Cisco AnyConnect (NVM) sur un système d'utilisateur final qui exécute AnyConnect 4.7.x ou version ultérieure, et comment installer et configurer les composants Splunk Enterprise associés et le collecteur NVM.

Conditions préalables

Conditions requises

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- AnyConnect 4.7.x ou version ultérieure avec NVM

- Licence AnyConnect

- Adaptive Security Device Manager (ASDM) 7.5.1 ou version ultérieure

- Connaissance de Splunk Enterprise et installation d'applications et de modules complémentaires Splunk

Components Used

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

-

Client Cisco AnyConnect Security Mobility 4.7.x ou version ultérieure

-

Éditeur de profil Cisco AnyConnect

-

Appareil de sécurité adaptatif Cisco (ASA), version 9.5.2

-

Cisco Adaptive Security Device Manager (ASDM), version 7.5.1

-

Splunk Enterprise 7.x ou version ultérieure (installé en tant que tout-en-un sur toute plate-forme Linux prise en charge ; CentOS préféré)

-

Toute installation Linux prise en charge en tant que périphérique collecteur

Note: Un collecteur peut s'exécuter sur le même serveur. Référez-vous à Cisco Endpoint Security Analytics (CESA) Based on Splunk Quickstart POV Kit & Deployment Guide pour plus d'informations.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

La NVM Cisco AnyConnect fournit un flux continu de données télémétriques de terminaux de grande valeur qui permet aux entreprises de voir le comportement des terminaux et des utilisateurs sur leur réseau. NVM collecte des flux à partir des terminaux sur site et hors site, ainsi que des contextes importants tels que les utilisateurs, les applications, les périphériques, les emplacements et les destinations. Splunk Enterprise consomme les données de télémétrie et fournit les fonctionnalités d'analyse et les rapports.

Cette technote est un exemple de configuration pour AnyConnect NVM avec Splunk Enterprise dans le cadre de la nouvelle solution Cisco Endpoint Security Analytics (CESA).

- Pour obtenir une présentation complète de la preuve de valeur (POV) de CESA avec Splunk, reportez-vous au Cisco Endpoint Security Analytics (CESA) Based on Splunk Quickstart POV Kit & Deployment Guide.

- Pour obtenir un guide sur le tableau de bord CESA NVM sur Splunk, reportez-vous à Présentation et FAQ du tableau de bord de Cisco Endpoint Security Analytics (CESA).

- Pour plus d'informations sur la solution, référez-vous à Cisco Endpoint Security Analytics Based on Splunk.

Ces composants constituent la solution :

- Client de mobilité sécurisée Cisco AnyConnect avec NVM activé

- Application Cisco Endpoint Security Analytics (CESA) pour Splunk

- Module complémentaire Cisco Endpoint Security Analytics (CESA) pour Splunk

- Collecteur NVM (intégré dans un fichier zip avec le module complémentaire NVM TA)

Client de mobilité sécurisée Cisco AnyConnect - plus que VPN

Cisco AnyConnect est un agent unifié qui fournit plusieurs services de sécurité pour protéger l'entreprise. AnyConnect est généralement utilisé comme client VPN d’entreprise, mais il prend également en charge des modules supplémentaires qui répondent à différents aspects de la sécurité d’entreprise. Les modules supplémentaires permettent d'activer des fonctions de sécurité telles que l'évaluation de la position, la sécurité Web, la protection contre les programmes malveillants, la visibilité du réseau, etc.

Cette technote traite de NVM, qui s'intègre à Cisco AnyConnect pour permettre aux administrateurs de surveiller l'utilisation des applications des terminaux. Pour plus d'informations sur Cisco AnyConnect, reportez-vous au Guide d'administration du client Cisco AnyConnect Secure Mobility, version 4.7.

IPFIX (Internet Protocol Flow Information Export)

IPFIX est un protocole IETF qui définit une norme pour l'exportation d'informations de flux IP à diverses fins telles que la comptabilité, l'audit et la sécurité. IPFIX est basé sur le protocole Cisco NetFlow v9, bien qu'ils ne soient pas directement compatibles. Cisco nvzFlow est une spécification de protocole basée sur le protocole IPFIX. Par conception, IPFIX est un protocole extensible qui vous permet de définir de nouveaux paramètres pour transmettre des informations. Le protocole Cisco nvzFlow étend la norme IPFIX et définit de nouveaux éléments d'information. Le protocole définit également un ensemble standard de modèles IPFIX transmis dans le cadre de la télémétrie utilisée par AnyConnect NVM.

Pour plus d'informations sur IPFIX, reportez-vous aux documents RFC suivants :

Collecteur NVM IPFIX

Un collecteur est un serveur qui reçoit et stocke les données IPFIX. Il peut ensuite transmettre ces données à Splunk.

Cisco fournit un collecteur spécifiquement conçu pour le protocole nvzFlow et fourni avec le module complémentaire CESA TA pour Splunk. Le collecteur peut être installé sur la même boîte (tout-en-un) avec le serveur Splunk, sur le redirecteur lourd ou sur une boîte Linux autonome.

Pour plus d'informations sur le collecteur, référez-vous au collecteur NVM (Network Visibility) de Cisco.

Splunk Enterprise

Splunk Enterprise est un outil puissant qui collecte et analyse des données de diagnostic pour fournir des informations utiles sur l'infrastructure informatique. Il fournit un point d'accès unique permettant aux administrateurs de collecter des données qui les aident à comprendre l'état du réseau.

Splunk est un partenaire Cisco et la solution CESA a été créée en collaboration avec lui. Pour plus d'informations, référez-vous à Cisco Endpoint Security Analytics Based on Splunk.

Présentation du déploiement

Ce document fournit une vue d'ensemble du déploiement sous sa forme la plus simple. Il s'agit d'une configuration tout-en-un qui fonctionne sur Linux 64 bits.

Ce schéma montre la configuration utilisée pour la plupart des démonstrations. Cette configuration est également utile dans un déploiement de production de petite taille.

Ce diagramme présente un ensemble plus complet d'options disponibles pour le déploiement. En règle générale, une configuration de production est distribuée et comporte plusieurs noeuds Splunk Enterprise.

Topologie

Conventions d'adresse IP dans cette technote :

- Adresse IP du collecteur : 192.0.2.123

- Adresse IP du segment : 192.0.2.113

Configuration

Cette section traite de la configuration des composants NVM Cisco. Pour obtenir une vue d'ensemble du déploiement de NVM AnyConnect et du profil de configuration, reportez-vous également à Comment implémenter le module de visibilité réseau AnyConnect.

Configurer NVM pour la prise en charge DTLS

NVM peut désormais être configuré pour envoyer des données de manière sécurisée au collecteur via DTLS. Ce mode est configurable dans l'Éditeur de profil NVM. Lorsque la case 'Secure' est cochée, NVM utilise DTLS comme transport. Pour que la connexion DTLS passe, le certificat du serveur DTLS (collecteur) doit être approuvé par le point de terminaison. Les certificats non approuvés sont rejetés en silence. DTLS 1.2 est la version minimale prise en charge. Le collecteur faisant partie de CESA Splunk App v3.1.2 ou version ultérieure est requis pour la prise en charge DTLS. Le collecteur ne fonctionne que dans un mode : sécurisé ou non sécurisé.

Exigences de certificat

- Le certificat du collecteur doit être approuvé par le client. (Assurez-vous que la chaîne de certificats est fiable, car il n’existe aucune configuration sur AnyConnect.)

- Le certificat doit être au format PEM.

- Ne prend pas en charge un mot de passe de clé de certificat. Note: L'autorité de certification interne de Cisco Identity Services Engine (ISE) en nécessite une.

- Tout certificat peut être utilisé sur le collecteur tant que la machine cliente AnyConnect lui fait confiance (infrastructure à clé publique (PKI) interne, connue, etc.).

- Une fois le fichier de configuration mis à jour, le service NVM AnyConnect doit redémarrer (pour les tests à client unique). Pour les profils poussés depuis ISE ou ASA, la machine cliente doit se déconnecter du réseau, puis se reconnecter.

-

La configuration du collecteur de profils NVM AnyConnect doit être définie sur IP ou FQDN. Ce choix dépend de la valeur utilisée dans le nom commun (CN) du certificat. Le nom de domaine complet (FQDN) est toujours préféré en cas de modification d'adresse IP.

- Si vous utilisez une adresse IP, le certificat du collecteur CN ou le SAN doit avoir cette adresse IP.

- Si vous avez le nom de domaine complet comme CN dans le certificat, le profil NVM doit avoir le même nom de domaine complet qu'un collecteur.

Configuration AnyConnect (4.9.3043 et versions ultérieures)

Pour le profil NVM, il existe une nouvelle case à cocher appelée « Secure » sous IP/port du collecteur.

Module NVM AnyConnect autonome

Le module autonome nécessite AnyConnect 4.8.01090 ou une version ultérieure. Reportez-vous au Guide d'administration du client Cisco AnyConnect Secure Mobility, version 4.9. Reportez-vous également à ce guide autonome : Comment implémenter le module de visibilité réseau AnyConnect.

Si vous n'avez pas de déploiement AnyConnect ou si vous utilisez une autre solution VPN, vous pouvez installer le package autonome NVM pour vos besoins NVM. Ce package fonctionne indépendamment, mais fournit le même niveau de collecte de flux depuis un terminal que la solution NVM AnyConnect actuelle. Si vous installez la NVM autonome, les processus actifs (tels que le Moniteur d'activité sur le système d'exploitation Macintosh (macOS)) indiquent l'utilisation.

La NVM autonome est configurée avec l'Éditeur de profil NVM, et la configuration TND (Trusted Network Detection) est obligatoire. NVM utilise la configuration TND pour déterminer si le point de terminaison se trouve sur le réseau de l'entreprise, puis applique les politiques appropriées.

Le dépannage et la journalisation sont toujours effectués par les outils de diagnostic et de rapport AnyConnect (DART), qui peuvent être installés à partir du package AnyConnect.

Avant la disponibilité de l'option autonome, le module Core VPN devait être installé afin de tirer parti de TND. La vignette principale du VPN était visible dans l'interface utilisateur, ce qui pouvait embrouiller les utilisateurs finaux, en particulier s'ils utilisent une solution VPN d'un autre fournisseur.

Lorsque vous utilisez l'option autonome, vous n'utilisez pas le profil VPN principal pour configurer TND. Le profil NVM peut maintenant être configuré directement pour TND.

Profil du client NVM AnyConnect

La configuration NVM d'AnyConnect est enregistrée dans un fichier XML qui contient des informations sur l'adresse IP et le numéro de port du collecteur, ainsi que d'autres informations. L'adresse IP du collecteur et un numéro de port doivent être correctement configurés sur le profil client NVM.

Pour que le module NVM fonctionne correctement, le fichier XML doit être placé dans ce répertoire :

- Pour Windows 7 et versions ultérieures : %ALLUSERSPROFILE%\Cisco\Cisco AnyConnect Secure Mobility Client\NVM

- Pour Mac OSX : /opt/cisco/anyconnect/nvm

Si le profil est présent sur Cisco ASA/ISE, il est automatiquement déployé avec le déploiement d'AnyConnect NVM.

Exemple de profil XML:

<?xml version="1.0" encoding="UTF-8"?> -<NVMProfile xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:noNamespaceSchemaLocation="NVMProfile.xsd"> -<CollectorConfiguration> <CollectorIP>192.0.2.123</CollectorIP> <Port>2055</Port> </CollectorConfiguration> <Anonymize>false</Anonymize> <CollectionMode>all</CollectionMode> </NVMProfile>

Un profil NVM peut être créé avec les outils suivants :

- ASDM Cisco

- Éditeur de profil AnyConnect

- ISE

Configurer le profil du client NVM via ASDM

Cette méthode est préférable si AnyConnect NVM est déployé via Cisco ASA :

-

Accédez à Configuration > Remove Access VPN > Network (Client) Access > AnyConnect Client Profile.

-

Cliquez sur Ajouter, comme l'illustre l'image.

-

Donnez un nom au profil. Dans Utilisation du profil, sélectionnez Profil du service de visibilité sur le réseau.

-

Attribuez le profil à la stratégie de groupe actuellement utilisée par les utilisateurs d'AnyConnect et cliquez sur OK, comme illustré dans l'image.

-

Une fois la nouvelle stratégie créée, cliquez sur Modifier, comme indiqué dans l'image.

-

Saisissez les informations relatives à l'adresse IP du collecteur et au numéro de port ; Cliquez ensuite sur OK.

-

Cliquez sur Apply, comme illustré dans l'image.

Configurer le profil du client NVM via AnyConnect Profile Editor

Cet outil est un outil autonome disponible sur Cisco.com. Cette méthode est préférable si AnyConnect NVM est déployé via Cisco ISE. Le profil NVM créé via cet outil peut être téléchargé vers Cisco ISE ou copié directement vers les terminaux.

Pour obtenir des informations détaillées sur l’éditeur de profil AnyConnect, reportez-vous à Éditeur de profil AnyConnect.

Configurer le déploiement Web sur Cisco ASA

Cette technote suppose qu'AnyConnect est déjà configuré sur l'ASA et que vous devez ajouter uniquement la configuration du module NVM. Pour plus d'informations sur la configuration d'ASA AnyConnect, reportez-vous au livre ASDM 3 : Guide de configuration ASDM VPN de la gamme Cisco ASA, 7.16.

Pour activer le module NVM AnyConnect sur Cisco ASA, procédez comme suit :

-

Accédez à Configuration > Remote Access VPN > Network (Client) Access > Group Policies.

-

Sélectionnez la stratégie de groupe appropriée et cliquez sur Modifier, comme l'illustre l'image.

-

Dans la fenêtre contextuelle de stratégie de groupe, accédez à Advanced > AnyConnect Client.

-

Développez Modules clients facultatifs pour télécharger et sélectionnez Visibilité réseau AnyConnect.

-

Cliquez sur OK et appliquez les modifications.

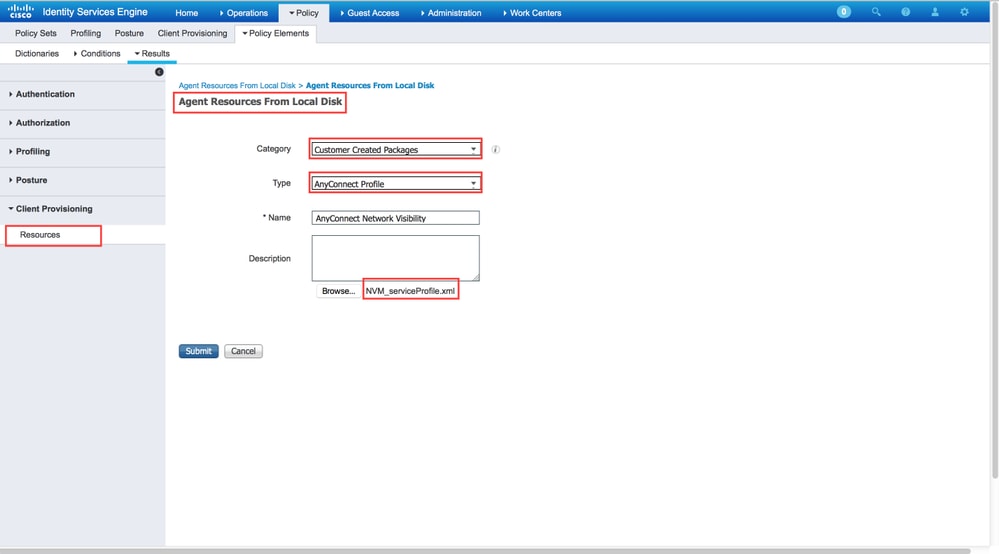

Configurer le déploiement Web sur Cisco ISE

Dans cette section, nous activons les modules AnyConnect Client, les profils, les packages de personnalisation/langue et les packages Opswat.

Afin de configurer Cisco ISE pour AnyConnect Web-Deployment, procédez comme suit :

-

Dans l'interface utilisateur graphique de Cisco ISE, accédez à Policy > Policy Elements > Results.

-

Développez Provisioning client pour afficher Resources ; puis sélectionnez Ressources.

-

Ajoutez l'image AnyConnect :

-

Sélectionnez Add > Agent Resources et téléchargez le fichier de package AnyConnect.

-

Confirmez le hachage du package dans la fenêtre contextuelle.

Le hachage de fichier peut être vérifié sur la page de téléchargement de Cisco.com ou via un outil tiers.

Cette étape peut être répétée pour ajouter plusieurs images AnyConnect (par exemple, pour Mac OSX et Linux OS).

-

-

Ajoutez le profil NVM AnyConnect :

-

Sélectionnez Add > Agent Resources et téléchargez le profil client NVM.

-

-

Ajoutez le fichier de configuration AnyConnect :

-

Cliquez sur Add et sélectionnez AnyConnect Configuration.

Sélectionnez le package que vous avez téléchargé à l'étape précédente.

-

Activez NVM dans la sélection du module AnyConnect, ainsi que la politique requise.

-

Pour obtenir des informations détaillées sur la configuration du déploiement Web sur Cisco ISE, reportez-vous à Déploiement d'AnyConnect sur le Web.

Détection de réseau fiable

AnyConnect NVM envoie des informations de flux uniquement lorsqu'il se trouve sur un réseau de confiance. Il utilise la fonction TND du client AnyConnect pour savoir si le point de terminaison se trouve dans un réseau de confiance ou non.

La détection de réseau de confiance (TND) est configurée dans le profil de client AnyConnect (XML) utilisé pour VPN, que le composant VPN soit actuellement utilisé dans l'environnement ou non. TND est activé via la configuration de la section Automatic VPN Policy du profil. Au minimum, un seul domaine DNS approuvé ou un seul serveur DNS approuvé doit être renseigné. Les actions entreprises par AnyConnect lorsque le client a déterminé qu'il se trouve sur un réseau de confiance peuvent être définies en mode DoNothing via le menu déroulant de la stratégie de réseau de confiance et non fiable.

Pour plus d'informations sur la configuration TND, reportez-vous à À propos de la détection de réseau fiable.

Déployer

Le déploiement de la solution NVM AnyConnect nécessite les étapes suivantes :

-

Configurez AnyConnect NVM sur Cisco ASA/ISE.

-

Configurez le composant de collecteur IPFIX (NVM Collector on Linux - Packaged in the TA Add-On).

-

Configurez Splunk avec l'application CESA et le module complémentaire TA.

Étape 1. Configurer AnyConnect NVM sur Cisco ASA/ISE

Cette étape est traitée en détail dans la section Configurer de ce document.

Une fois la NVM configurée sur Cisco ISE/ASA, elle peut être déployée automatiquement sur les terminaux clients.

Étape 2. Configurer le composant de collecteur IPFIX (collecteur NVM AnyConnect)

Le composant collecteur est responsable de la collecte et de la traduction de toutes les données IPFIX des points d'extrémité, ainsi que de la transmission des données au module complémentaire Cisco Endpoint Security Analytics (CESA) pour Splunk. Le collecteur NVM fonctionne sur Linux 64 bits. Les scripts de configuration CentOS, Ubuntu et Docker sont inclus. Les scripts d'installation et les fichiers de configuration de CentOS peuvent également être utilisés dans les distributions Fedora et Redhat.

Dans un déploiement Splunk Enterprise distribué type, le collecteur doit être exécuté soit sur un système Linux 64 bits autonome, soit sur un noeud Splunk Forwarder fonctionnant sur Linux 64 bits. Le collecteur peut également être installé sur un serveur autonome sans composants Splunk.

Note: La solution peut également être exécutée sur un seul système Linux 64 bits qui inclut le collecteur NVM et les composants Splunk Enterprise pour une utilisation dans un petit déploiement ou à des fins de démonstration. Le tout-en-un est le plus facile pour 10 000 terminaux maximum. Référez-vous à PDV client réel pour obtenir des informations sur le dimensionnement du PDV.

Comment installer le collecteur

-

Copiez le fichier acnvmcollector.zip, situé dans le répertoire /opt/splunk/etc/apps/TA-Cisco-NVM/appserver/addon/ (inclus avec le module complémentaire TA), sur le système où vous voulez l'installer.

-

Décompressez le fichier acnvmcollector.zip pour extraire les fichiers.

Il est recommandé de lire le fichier $PLATFORM$_README dans le bundle .zip avant d'exécuter le script install.sh. Le fichier $PLATFORM$_README fournit des informations sur les paramètres de configuration pertinents qui doivent être vérifiés et modifiés (si nécessaire) avant l'exécution du script install.sh. Au minimum, vous devez configurer l'adresse de l'instance Splunk vers laquelle vous transférez les données. Si le système n'est pas correctement configuré, le collecteur peut fonctionner de manière incorrecte.

Note: Assurez-vous que vos pare-feu réseau et hôte sont configurés pour autoriser le trafic UDP pour les adresses et les ports source et de destination. Les pare-feu doivent autoriser le trafic IPFIX entrant (CFLOW) des clients AnyConnect vers le collecteur et les données UDP sortantes vers Splunk.

Une seule instance de collecteur NVM peut gérer un minimum de 5 000 flux par seconde sur un système de taille correcte, ou jusqu'à 35 000 à 40 000 terminaux. Le collecteur doit être configuré et en cours d'exécution avant que la NVM Splunk et TA-Add sur l'application puissent être utilisés.

Par défaut, le collecteur reçoit des flux des points de terminaison NVM AnyConnect sur le port UDP 2055.

En outre, le collecteur produit trois flux de données pour Splunk :

- Données par flux sur le port UDP 20519

- Données d'identité du point de terminaison sur le port UDP 20520

- Données d'interface de point de terminaison sur le port UDP 20521

Les ports de réception et de flux de données peuvent être modifiés. Pour ce faire, modifiez le fichier acnvm.conf et redémarrez l'instance du collecteur. Assurez-vous que tous les pare-feu hôte/réseau entre les points d’extrémité et le collecteur ou entre le collecteur et le ou les systèmes de liaison d’agrégat sont ouverts pour les ports et adresses UDP configurés. Vérifiez également que votre configuration NVM AnyConnect correspond à celle de votre collecteur.

Après avoir installé et exécuté tous les composants, reportez-vous à la section Fichiers d'aide de l'application Splunk pour obtenir des informations détaillées sur les rapports préconfigurés, le modèle de données et les éléments d'information créés par la solution.

Vous pouvez redémarrer un de vos terminaux AnyConnect et vérifier que le trafic est envoyé à la solution. Par exemple, vous pouvez utiliser youtube.com pour exécuter un flux continu de données.

Ces informations doivent être configurées dans le fichier de configuration acnvm.conf :

- syslog_server_ip (instance de transfert ou de liaison) : Peut pointer vers 127.0.0.1 (n'utilisez pas LOCALHOST) s'il se trouve sur la même zone.

- Port d'écoute du collecteur (données IPFIX entrantes) : La valeur par défaut est correcte.

Note: netflow_collector_ip est omis du fichier de configuration. Il utilise l'interface publique par défaut et ne doit être modifié que pour remplacer la valeur par défaut par une adresse IP locale spécifique.

Le port de données par flux, le port de données d'identité de point de terminaison, les données d'interface de point de terminaison et le port de collecteur sont préconfigurés sur les paramètres par défaut dans le fichier de configuration. Vous devez modifier ces valeurs si vous utilisez des ports autres que les ports par défaut.

Ces informations sont ajoutées dans le fichier de configuration : /opt/acnvm/conf/acnvm.conf

Prise en charge DTLS

Note: Voir Configurer NVM pour la prise en charge DTLS dans ce document pour plus de détails.

Effectuez ces étapes sur la zone qui héberge le collecteur :

-

Créer ce répertoire : /opt/acnvm/certs.

-

Afin d'appliquer le certificat au collecteur, enregistrez le certificat et la clé dans le répertoire /opt/acnvm/certs.

-

Remplacez le propriétaire et le groupe du dossier par acnvm:acnvm avec cette commande :

sudo chown -R acnvm:acnvm certs/: -

Cette section pour acnvm.conf doit être configurée avec le certificat et la clé.

-

Après avoir placé la configuration et le certificat, redémarrez le collecteur :

sudo systemctl restart acnvm.service -

Vérifiez l'état du collecteur :

sudo systemctl status acnvm.service{ "security" :{ "dtls_enabled": true, "server_certificate":"/opt/acnvm/certs/public.cer", "server_pkey":"/opt/acnvm/certs/private.key" },Voici le reste de la configuration :

"syslog_server_ip" : "192.0.2.113", "syslog_flowdata_server_port" : 20519, "syslog_sysdata_server_port" : 20520, "syslog_intdata_server_port" : 20521, "netflow_collector_port" : 2055 }

-

Exécuter le script install.sh avec des privilèges de superutilisateur (

sudo ./install.sh.Note: Le compte a besoin d'autorisations sudo ou root pour exécuter le script install.sh et d'autorisations pour le compte de service acnvm.

Pour plus d'informations, reportez-vous à Cisco Endpoint Security Analytics (CESA) App for Splunk (détails).

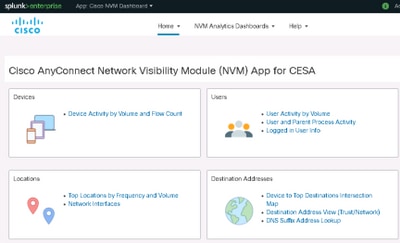

Étape 3. Configurer Splunk avec tableau de bord CESA et module complémentaire TA

L'application Cisco AnyConnect NVM pour Splunk est disponible sur Splunkbase. Cette application fournit des rapports et des tableaux de bord prédéfinis qui présentent les données IPFIX (nvzFlow) des points de terminaison dans des rapports utilisables qui permettent de corréler le comportement des utilisateurs et des points de terminaison.

Note: Pour les déploiements cloud, les deux applications sont installées dans l'instance cloud. Seul l'adaptateur de terminal est installé sur site (avec le redirecteur). Le collecteur est installé sur site avec le redirecteur ou dans une boîte Linux/Docker séparée.

Pour une installation sur site, vous pouvez installer tous les composants et toutes les applications sur un boîtier ou sur des boîtiers distincts. (Reportez-vous aux diagrammes de la section Vue d'ensemble du déploiement de ce document.)

Téléchargez ces fichiers :

- Application Cisco Endpoint Security Analytics (CESA) pour Splunk

- Module complémentaire Cisco Endpoint Security Analytics (CESA) pour Splunk

Installer

-

Accédez à Splunk > Apps. Cliquez sur l'équipement et installez le fichier tar.gz qui a été téléchargé à partir de Splunkbase, ou recherchez dans la section Apps.

-

Installez le module complémentaire avec le même processus.

-

Affichez la page Applications de liaison afin de confirmer que le tableau de bord Cisco NVM et le module complémentaire Cisco NVM pour liaison de liaison sont tous deux installés.

La configuration par défaut reçoit trois flux de données pour Splunk (voir Activer les entrées UDP via l'interface utilisateur Splunk Management dans ce document).

- Par flux de données sur le port UDP 20519

- Données d'identité du point de terminaison sur le port UDP 20520

- Données d'interface de point de terminaison sur le port UDP 20521

Le module complémentaire mappe ensuite ces flux de données aux sources de données Splunk cisco:nvm:flowdata, cisco:nvm:sysdata et cisco:nvm:ifdata, respectivement.

Activer les entrées UDP via l'interface Splunk Management

Note: Vous pouvez également activer les entrées UDP via un fichier input.conf. Cette méthode est expliquée dans l'interface utilisateur graphique de l'application Cisco NVM Dashboard (sous Aide).

Vous n'avez pas besoin de redémarrer le logiciel Splunk.

-

Accédez à Splunk > Settings > Data Input > UDP.

-

Cliquez sur Nouveau UDP local > Entrez le numéro de port manquant > Cliquez sur Suivant > Sélectionnez le type de source correspondant >Cliquez sur Vérifier >Cliquez sur Envoyer.

-

Répétez l' pour les deux autres ports. (Vous pouvez utiliser un clone.)

Vérification

Valider l'installation d'AnyConnect NVM

Après une installation réussie, le module de visibilité réseau doit être répertorié dans Modules installés, dans la section Informations du client AnyConnect Secure Mobility.

Vérifiez également que le service nvm est en cours d'exécution sur le point de terminaison et que le profil est présent dans le répertoire requis.

Valider l'état du collecteur

Vérifiez que l'état du collecteur est actif (en cours d'exécution). Cet état garantit que le collecteur reçoit IPFIX/cflow des points d'extrémité à tout moment. Si l'état du collecteur n'est pas actif, assurez-vous que les autorisations du compte acnvm pour le fichier lui permettent de s'exécuter :

-

/opt/acnvm/bin/acnvmcollector

root@ubuntu-splunkcollector:~$ /etc/init.d/acnvmcollectord status * acnvmcollector is running root@ubuntu-splunkcollector:~$

-

/opt/splunk/etc/apps/TA-Cisco-NVM/appserver/addon/

Valider la liaison - Tableau de bord CESA

Assurez-vous que Splunk et ses services appropriés sont en cours d'exécution. Pour obtenir de la documentation sur le dépannage des problèmes Splunk, reportez-vous au site Web Splunk.

Les tableaux de bord du CESA ne sont mis à jour que cinq minutes après la réception des données initiales, en raison d'un script d'automatisation. Cependant, vous pouvez exécuter une recherche manuelle immédiatement afin de valider que les données sont reçues :

-

Dans le tableau de bord principal de la liaison, cliquez sur Rechercher et créer des rapports.

-

Dans l'écran suivant, définissez la plage correcte afin de renseigner les données souhaitées.

-

Dans le champ de recherche, saisissez :

sourcetype="cisco:nvm:flowdata"

Après les cinq premières minutes, vérifiez que le tableau de bord CESA reçoit des données :

- Dans le tableau de bord principal de l'application Splunk, cliquez sur Cisco Endpoint Security Analytics Dashboard.

-

Cliquez sur Activité du périphérique par volume et nombre de flux si vous souhaitez conserver les paramètres actuels.

- Cliquez sur Submit. Le tableau de bord affiche des données et des graphiques.

Flux des paquets

-

Les paquets IPFIX sont générés sur les terminaux clients par le module NVM AnyConnect.

-

Les points d'extrémité clients transmettent les paquets IPFIX à l'adresse IP du collecteur.

-

Le collecteur collecte les informations et les transmet à Splunk.

-

Le collecteur envoie le trafic à Splunk sur trois flux différents : Données par flux, données de point de terminaison et données d'interface.

Tout le trafic est basé sur le protocole UDP, de sorte qu'il n'y a aucun accusé de réception dans le flux de paquets que les données ont été reçues.

Ports par défaut pour le trafic :

- Données IPFIX 2055

- Données par flux 20519

- Données du point de terminaison 20520

- Données d'interface 20521

Le module NVM met en cache les données IPFIX et les envoie à un collecteur lorsqu'il se trouve sur un réseau de confiance. Ce comportement se produit lorsque l'ordinateur portable est connecté au réseau de l'entreprise (sur site) ou lorsqu'il est connecté via un VPN.

Vous pouvez vérifier que le collecteur reçoit des paquets du module NVM. Pour ce faire, exécutez une capture de paquets sur des ports UDP spécifiques, conformément à votre configuration, pour vérifier si les paquets sont reçus. Cette validation se ferait via le système d'exploitation Linux Splunk.

Modèles de flux

Les modèles de flux IPFIX sont envoyés au collecteur au début de la communication IPFIX. Ces modèles aident le collecteur à comprendre les données IPFIX.

Le collecteur précharge également les modèles pour s'assurer que les données peuvent être analysées, même si le client n'a pas envoyé les modèles. Si une version plus récente du client est libérée avec des modifications de protocole, le collecteur utilise les nouveaux modèles envoyés par le client.

Un modèle est envoyé dans les conditions suivantes :

- Le profil du client NVM est modifié.

- Il y a un événement de modification du réseau.

- Le service d'investissement est redémarré.

- Le point de terminaison est redémarré/redémarré.

- Périodiquement (par défaut = 24 heures), comme configuré dans le profil NVM.

Dans de rares circonstances, le collecteur ne trouve pas de modèle. Si cette situation se produit, vous verrez l'un des symptômes suivants :

- Soit aucun modèle trouvé dans une capture de paquets sur le point d'extrémité

- Ou aucun modèle pour le jeu de flux dans les journaux du collecteur

Afin de résoudre ce problème, redémarrez l'un des points d'extrémité.

Dépannage

Voici les étapes de base du dépannage :

- Assurez la connectivité réseau entre le point d'extrémité client et le collecteur.

- Assurez la connectivité réseau entre le collecteur et Splunk.

- Assurez-vous que NVM est installé correctement sur le point d'extrémité client.

- Appliquez des captures sur le point de terminaison pour voir si le trafic IPFIX est généré.

- Appliquez des captures sur un collecteur pour voir s'il reçoit le trafic IPFIX et s'il transfère le trafic vers Splunk.

- Appliquez les captures sur Splunk pour voir s'il reçoit du trafic.

- Pour DTLS :

- Confirmez que les clients AnyConnect font confiance au certificat du collecteur.

- Vérifiez que l'option « secure » est activée sur le profil NVM.

- Vérifiez que le collecteur est configuré pour les certificats.

Trafic IPFIX tel qu'il apparaît dans Wireshark :

Note: Si vous exécutez DTLS entre le client et le collecteur, vous devez filtrer le trafic DTLS.

AnyConnect Client (module NVM)

Les données ne sont pas signalées au collecteur et les paquets de données ne sont pas envoyés depuis le point de terminaison

La taille du fichier de base de données NVM (NVM.db) continue-t-elle d'augmenter dans C:\%ProgramData%\Cisco\Cisco AnyConnect Secure Mobility Client\NVM directory ? Ce comportement indique que le client NVM AnyConnect n'envoie pas de paquets de données au collecteur.

Note: Pour plus d'informations sur les processus de cache et les contrôles de cache disponibles, reportez-vous au Guide d'administration du client Cisco AnyConnect Secure Mobility, version 4.9.

Détection de réseau fiable (TND)

Lancez l’interface utilisateur AnyConnect et assurez-vous qu’elle se trouve sur un réseau de confiance. NVM s'appuie sur TND pour détecter quand le point d'extrémité se trouve dans un réseau de confiance. Une configuration TND incorrecte entraîne des problèmes avec NVM. NVM possède sa propre configuration TND, qui fonctionne sur l'empreinte du certificat TLS du serveur configuré. Le NVM TND peut être configuré dans l'Éditeur de profil NVM.

Si NVM TND n'est pas configuré, NVM dépend de la configuration TND du module VPN. Le TND du module VPN fonctionne en fonction des informations reçues via DHCP : nom de domaine et serveur DNS (Domain Name System). Si le serveur DNS et/ou le nom de domaine correspondent aux valeurs configurées, le réseau est considéré comme fiable. VPN prend également en charge la détection TND basée sur les certificats TLS.

-

Assurez-vous que la configuration TND est correcte. NVM exporte uniquement lorsqu'il se trouve sur un réseau approuvé.

Note: Si la configuration TND est incorrecte, NVM n'exportera pas les données. Par exemple, si vous avez trois serveurs DNS configurés sur le client, mais que les trois serveurs DNS ne sont pas définis dans la configuration TND, alors NVM n'exportera pas les données.

-

Supprimez le domaine approuvé de la configuration VPN TND.

-

Problèmes réseau :

-

Dans le cas de la transmission tunnel partagée, incluez toujours l'adresse IP du collecteur dans la configuration « split include » du VPN. Si l'adresse IP du collecteur ne fait pas partie de la configuration approuvée du tunnel partagé, les données sont envoyées à l'interface publique.

-

-

Assurez-vous que CollectionMode est configuré pour la collecte sur le réseau actuel (approuvé/non approuvé).

-

Assurez-vous que les fichiers VPN.xml et NVM_ServiceProfile.xml se trouvent dans les dossiers corrects ; puis redémarrez.

-

Démarrez tous les services AnyConnect.

-

Faites rebondir le réseau connecté à l’intérieur qui a une connexion au serveur DNS.

Capture de paquets:

Outils de diagnostic et de rapport AnyConnect (DART)

Afin de dépanner les actions AnyConnect, exécutez DART sur les composants NVM. Reportez-vous à Dépanner AnyConnect.

-

Tous les journaux nécessaires pour NVM sont gérés par DART. DART collecte les fichiers journaux, la configuration, etc.

-

Journaux Windows : Les événements ne se trouvent pas au même endroit. Il existe une feuille distincte dans la visionneuse d'événements pour NVM sous AnyConnect.

-

macOS/Linux : Filtrer les journaux par événement.

Collecteur (Sur la machine Linux/Docker : tout-en-un ou autonome)

Échec de l'installation de acnvmcollector

Lors de l'installation du collecteur et de l'exécution du script d'installation (Sudo ./install_ubuntu.sh ,

cette erreur se produit dans /var/log/syslog : "Acnvm.conf error: line number 17 : expected key string"

Ce problème peut être causé par une virgule supplémentaire ou par une virgule dans une position non valide.

Échec du démarrage de acnvmcollector

Ce problème était un problème sur Ubuntu (mais peut-être pour tous Linux). Échec de l'exécution du code sur le fichier acnvmcollector : /opt/acnvm/bin/acnvmcollector.

L'utilisateur et le groupe acvnm n'avaient pas eXecute pour le collecteur d'appels.

Journaux du collecteur - Où puis-je définir le débogage ?

Vous pouvez définir le niveau de journalisation dans le fichier ACMNVMLOG.conf. Le niveau de journalisation fait partie de la configuration qui est envoyée au collecteur au démarrage. Après une modification, redémarrez le collecteur.

log4cplus.rootLogger=DEBUG, STDOUT, NvmFileAppender

Jan 20 12:48:54 csaxena-ubuntu-splunkcollector NVMCollector: no templates for flowset 258 for 10.150.176.167 yet Jan 20 12:48:55 csaxena-ubuntu-splunkcollector NVMCollector: HandleReceivedIPFIX: exporter=10.150.176.167 bytes_recvd=234 totlength=234 Jan 20 12:48:55 csaxena-ubuntu-splunkcollector NVMCollector: =================> flowsetid=258 flowsetlen=218 Jan 20 12:48:55 csaxena-ubuntu-splunkcollector NVMCollector: no templates for flowset 258 for 10.150.176.167 yet

Comment puis-je trouver le numéro de version du collecteur ?

Pour rechercher la version du collecteur, exécutez la commande acnvmcollector avec la commande -v indicateur :

Exemple 1 :

./opt/acnvm/bin/acnvmcollector -v

Exemple 2 :

/opt/acnvm/bin [root@splunk-virtual-machine bin]# ./acnvmcollector -v

Sortie :

Cisco AnyConnect Network Visibility Module Collector (version 4.10.02086 release) Copyright (C) 2004-2021 All Rights Reserved.

Problèmes DTLS

- Le message « DTLS not configure » signifie que DTLS n'est pas configuré dans le fichier acnvm.conf.

- Le message « La clé du serveur n'est pas valide » s'affiche lorsqu'une combinaison de clé de mot de passe n'est pas prise en charge.

La console Splunk (tableau de bord CESA) n'affiche pas les données

Client AnyConnect

- Utilisez youtube.com pour générer des données. Vous pouvez également accéder à quelques sites Web.

- Le client AnyConnect peut-il envoyer des informations via UDP 2055 au serveur de collecte ? (En d’autres termes, y a-t-il des pare-feu entre le client AnyConnect et le serveur collecteur ?)

- Essayez d’établir une connexion Telnet entre l’ordinateur client et l’ordinateur collecteur.

- Exécutez wireshark pour confirmer que le client envoie des données de trafic (2055 CFLOW) au collecteur.

Boîte de réception

-

Vérifiez que le collecteur reçoit le trafic NVM AnyConnect :

-

Exécutez un tcpdump et vérifiez que vous voyez des paquets du client vers le serveur sur la période 25001 à 2055. Par exemple, cette commande affiche les 100 premiers paquets provenant de l'adresse IP de l'hôte client :

Sudo tcpdump -I any -c100 -nn host 10.1.110.7Note: Pour plus d'informations, référez-vous à Comment puis-je capturer tous les paquets UDP à l'aide de tcpdump ?

-

Assurez-vous que le collecteur NVM AnyConnect est en cours d'exécution (voir Prise en charge DTLS dans ce document).

-

Recherchez dans le fichier acnvm.conf les erreurs de format, les guillemets manquants, les virgules, etc.

-

Interface utilisateur Splunk - TA - Les entrées de données UDP et les types de sources sont-ils configurés sur l'interface utilisateur Splunk ou via input.conf ?

-

Redémarrez Splunk sous l'interface utilisateur > paramètres > contrôles serveur.

-

Questions courantes (FAQ)

Comment pouvez-vous envoyer des données d’AnyConnect NVM vers plusieurs destinations ?

Ce scénario est utilisé pour les situations de haute disponibilité ou pour l'envoi à plusieurs plates-formes (par exemple, Splunk et Stealthwatch).

Pour plus d'informations, reportez-vous au kit POV et au guide de déploiement de Cisco Endpoint Security Analytics (CESA) basé sur Splunk Quickstart.

Où stockez-vous le certificat pour AnyConnect NVM DTLS ?

Cette situation peut se produire dans les tests de laboratoire où aucun certificat connu n'est installé sur le collecteur.

-

Fenêtres: Installez le certificat du collecteur dans les certificats de confiance Windows.

-

Mac OSX : Utilisez le processus standard pour installer le certificat racine via la chaîne de clés. Vous pouvez utiliser l'outil keychain pour importer le certificat et l'ajouter en tant que certificat approuvé.

-

Linux RHEL : Suivez les étapes d'importation de CA racine RHEL :

-

Copiez le certificat ca sur /etc/pki/ca-trust/source/anchors.

-

sudo update-ca-trust enable -

sudo update-ca-trust extract

-

-

Ubuntu Linux : Suivez les étapes d'importation de CA racine Ubuntu :

-

Convertir le fichier .cer en fichier .crt à l'aide de la commande suivante :

openssl x509 -inform PEM -in RootCA.cer -out rootCa.crt -

Copiez le fichier .crt dans le répertoire /usr/local/share/ca-certificate.

-

Exécutez la commande :

sudo update-ca-certificates

-

Noms de fichiers XML

Lorsque vous utilisez l'éditeur de profil local, le nom de profil XML du module VPN principal n'a pas d'importance. Cependant, vous devez enregistrer le profil de service en tant que NVM_ServiceProfile.xml. Si vous utilisez un autre nom pour le profil de service, NVM ne collecte pas et n'envoie pas de données.

Collecteur (AnyConnect NVM)

Application Cisco Endpoint Security Analytics (CESA) pour Splunk (détails)

-

Un répertoire fournisseur peut-il être créé sous root et la propriété peut-elle être fournie à un autre compte ?

Vous pouvez créer /opt/acnvm d'abord tant que le script d'installation est autorisé à y copier des fichiers.

-

Autorisations de fichier : Le fichier install.sh doit être autorisé à s'exécuter en tant que racine.

-

Comptes de service :

-

Les

useradd -ret-s /bin/falsesont nécessaires car un compte de service est un compte non interactif qui ne possède pas de répertoire personnel. -

Il n'est pas nécessaire pour un compte non interactif d'avoir un répertoire personnel, et il est courant pour le compte de service de ne pas avoir de répertoire personnel pour garder propre.

-

Tous les utilisateurs ont uid/guid, qu'ils aient ou non un répertoire personnel.

-

-

Système d'exploitation du collecteur : Le collecteur s'exécute sur CentOS ou Ubuntu ; il peut également s'exécuter sur RedHat car RedHat utilise le script CentOS.

-

Vous pouvez modifier le script d'installation, si nécessaire :

-

Le script d'installation doit être exécuté en tant que root ou avec des droits SUDO car il crée un nouvel utilisateur appelé acnvm et place tout dans le répertoire /opt/acnvm.

Note: Vous pouvez également créer un script personnalisé pour exécuter les actions appropriées en fonction de vos besoins. Ce script peut utiliser un autre utilisateur qui existe déjà sur le système, mais cet utilisateur doit disposer de droits SUDO pour exécuter l'installation.

-

Pour rechercher la version du collecteur, exécutez cette commande à l'aide de la commande

-vindicateur :./opt/acnvm/bin/acnvmcollector -v

Version recommandée

Nous vous recommandons toujours d'utiliser la dernière version logicielle disponible d'AnyConnect. Pour plus d'informations, reportez-vous aux Notes de version pour Cisco AnyConnect Secure Mobility Client v4.x.

Informations connexes

- Cisco Endpoint Security Analytics (CESA) : kit POV et guide de déploiement Splunk Quickstart

- Présentation et FAQ du tableau de bord Cisco Endpoint Security Analytics (CESA)

- Application Cisco Endpoint Security Analytics (CESA) pour Splunk

- Application Cisco Endpoint Security Analytics (CESA) pour Splunk (documentation)

- Guides de l'administrateur client pour Cisco AnyConnect Secure Mobility Client v4.x

- Notes de version pour Cisco AnyConnect Secure Mobility Client v4.x

- Support et documentation techniques - Cisco Systems

-

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

3.0 |

22-Oct-2021 |

Mise à jour du chemin d'accès du fichier de configuration. |

2.0 |

20-Oct-2021 |

Modifié pour plus de clarté. Regroupement des « informations générales » en une seule section. Liens et nomenclature mis à jour. |

1.0 |

27-Aug-2021 |

Première publication |

Contribution de

- Chirag SaxenaCisco Engineering

- Jason KunstCisco Engineering

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires