Introduction

Ce document décrit comment configurer les règles de politique de contrôle d'accès (ACP) pour inspecter le trafic qui provient des tunnels VPN (Virtual Private Network) ou des utilisateurs d'accès à distance (Remote Access) et utiliser un appareil de sécurité adaptatif Cisco (ASA) avec les services FirePOWER comme passerelle Internet.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- VPN AnyConnect, d'accès à distance et/ou VPN IPSec poste à poste.

- Configuration de Firepower ACP.

- Cadre de politique modulaire ASA (MPF).

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Exemple ASA5506W version 9.6(2.7) pour ASDM

- Exemple de module FirePOWER version 6.1.0-330 pour ASDM.

- Exemple ASA5506W version 9.7(1) pour FMC.

- Exemple FirePOWER version 6.2.0 pour FMC.

- Firepower Management Center (FMC) version 6.2.0

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Problème

ASA5500-X avec les fonctionnalités FirePOWER ne peut pas filtrer et/ou inspecter le trafic des utilisateurs AnyConnect de la même manière que le trafic provenant d'autres emplacements connectés par des tunnels IPSec qui utilisent un point unique de sécurité du contenu périphérique.

Un autre symptôme de cette solution est d'être incapable de définir des règles ACP spécifiques aux sources mentionnées sans affectation d'autres sources.

Ce scénario est très courant pour voir quand la conception TunnelAll est utilisée pour les solutions VPN terminées sur un ASA.

Solution

Cela peut être réalisé de plusieurs manières. Cependant, ce scénario couvre l'inspection par zones.

Configuration ASA

Étape 1 : identification des interfaces auxquelles les utilisateurs AnyConnect ou les tunnels VPN se connectent à l’ASA

Tunnels d'égal à égal

Il s'agit d'un fragment de la sortie de show run crypto map.

crypto map outside_map interface outside

Utilisateurs AnyConnect

La commande show run webvpn montre où l'accès AnyConnect est activé.

webvpn

enable outside

hostscan image disk0:/hostscan_4.3.05019-k9.pkg

hostscan enable

anyconnect image disk0:/anyconnect-win-4.4.01054-webdeploy-k9.pkg 1

anyconnect image disk0:/anyconnect-macos-4.4.01054-webdeploy-k9.pkg 2

anyconnect enable

Dans ce scénario, l'interface externe reçoit, à la fois, les utilisateurs RA et les tunnels Peer to Peer.

Étape 2. Rediriger le trafic de l'ASA vers le module FirePOWER avec une stratégie globale

Elle peut être effectuée avec une condition match any ou une liste de contrôle d'accès (ACL) définie pour la redirection du trafic.

Exemple avec match any match.

class-map SFR

match any

policy-map global_policy

class SFR

sfr fail-open

service-policy global_policy global

Exemple avec correspondance ACL.

access-list sfr-acl extended permit ip any any

class-map SFR

match access-list sfr-acl

policy-map global_policy

class SFR

sfr fail-open

service-policy global_policy global

Dans un scénario moins courant, une stratégie de service peut être utilisée pour l'interface externe. Cet exemple n'est pas traité dans ce document.

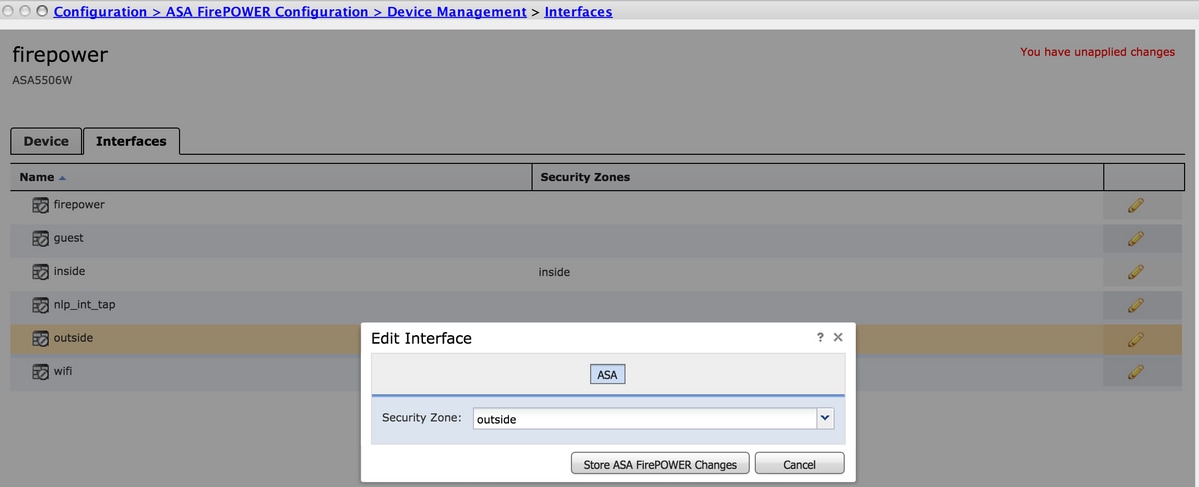

Module ASA FirePOWER géré par configuration ASDM

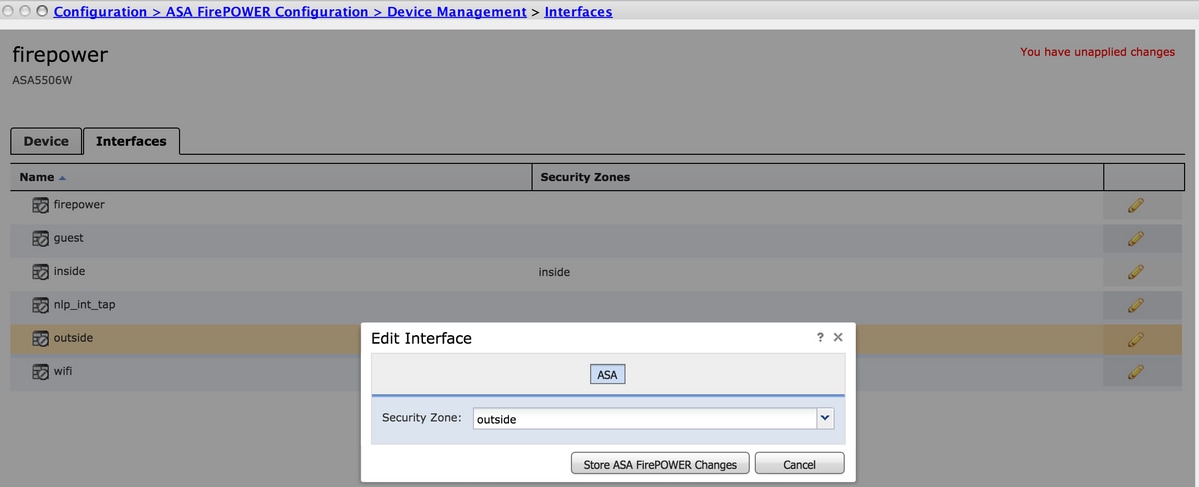

Étape 1. Attribuez une zone à l'interface externe dans Configuration > ASA FirePOWER Configuration > Device Management. Dans ce cas, cette zone est appelée extérieur.

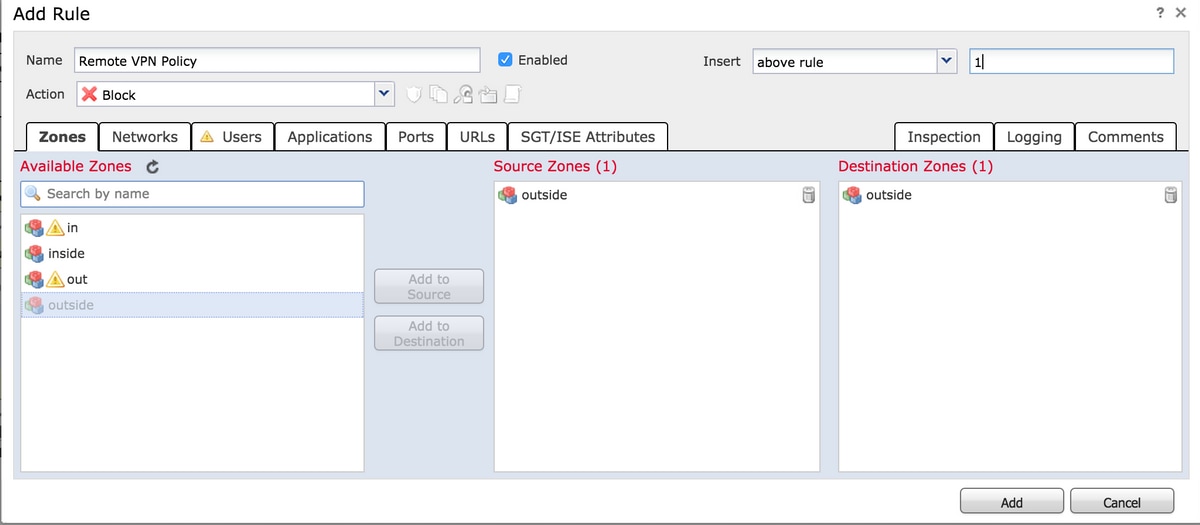

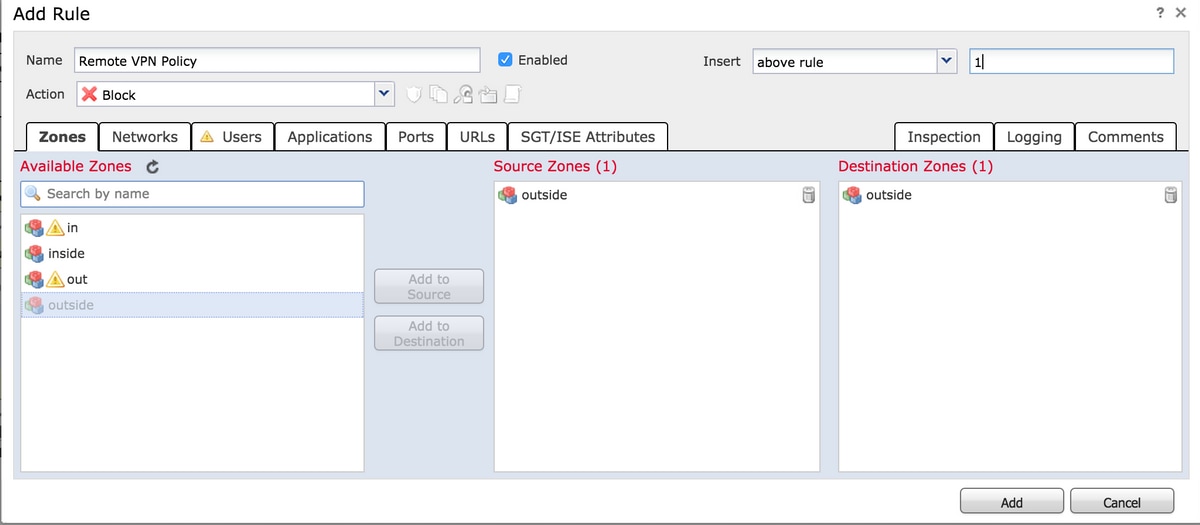

Étape 2. Sélectionnez Add Rule at Configuration > ASA FirePOWER Configuration > Policies > Access Control Policy.

Étape 3. Dans l'onglet Zones, sélectionnez outside zone as source and destination for your rule.

Étape 4. Sélectionnez l'action, le titre et toute autre condition souhaitée pour définir cette règle.

Plusieurs règles peuvent être créées pour ce flux de trafic. Il est important de garder à l'esprit que les zones source et de destination doivent être la zone attribuée aux sources VPN et à Internet.

Assurez-vous qu'il n'existe aucune autre stratégie plus générale qui puisse correspondre avant ces règles. Il est préférable d'avoir ces règles au-dessus de celles définies à toute zone.

Étape 5. Cliquez sur Stocker les modifications FirePOWER ASA, puis sur Déployer les modifications FirePOWER pour que ces modifications prennent effet.

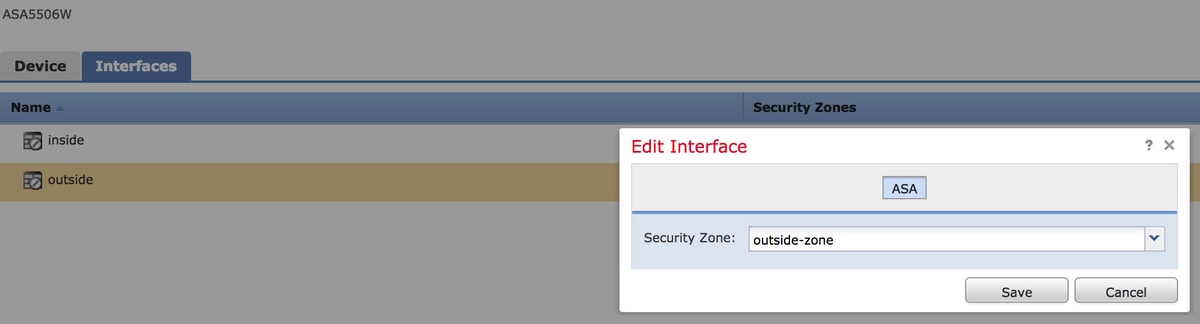

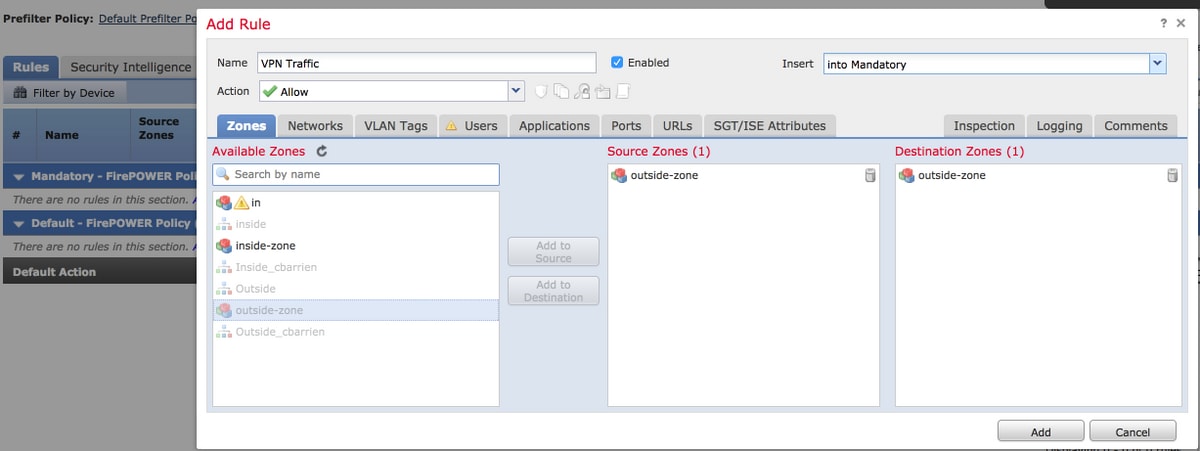

Module ASA FirePOWER géré par configuration FMC

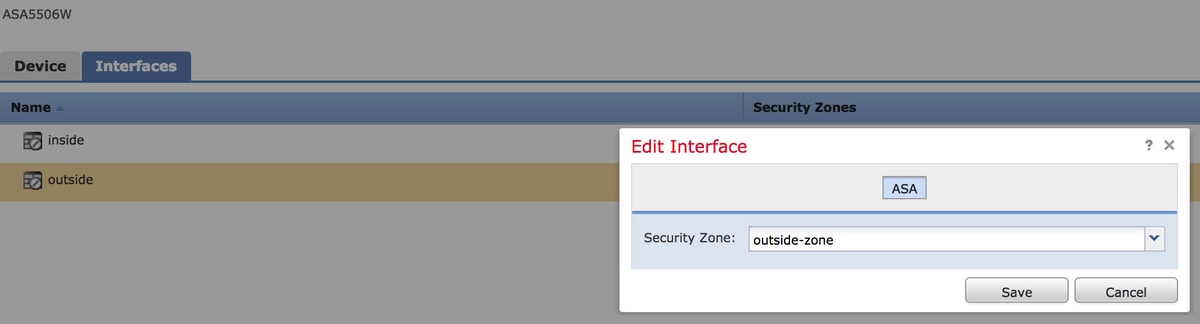

Étape 1. Attribuez une zone à l'interface externe au niveau des périphériques > Gestion > Interfaces. Dans ce cas, cette zone est appelée zone extérieure.

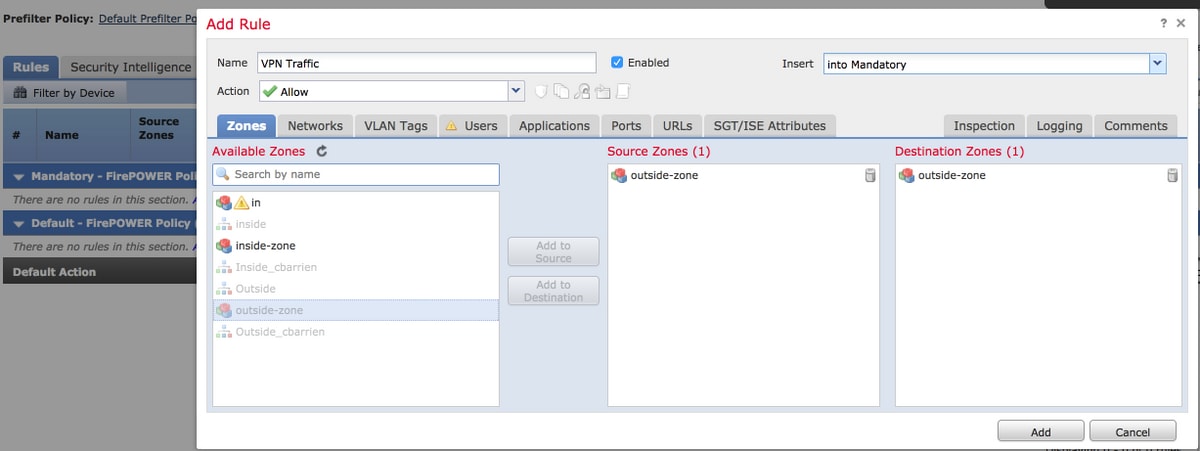

Étape 2. Sélectionnez Add Rule dans Policies > Access Control > Edit.

Étape 3. Dans l'onglet Zones, sélectionnez outside-zone comme source et destination pour votre règle.

Étape 4. Sélectionnez l'action, le titre et toute autre condition souhaitée pour définir cette règle.

Plusieurs règles peuvent être créées pour ce flux de trafic. Il est important de garder à l'esprit que les zones source et de destination doivent être la zone attribuée aux sources VPN et à Internet.

Assurez-vous qu'il n'existe aucune autre stratégie plus générale qui puisse correspondre avant ces règles. Il est préférable d'avoir ces règles au-dessus de celles définies à toute zone.

Étape 5. Cliquez sur Enregistrer, puis sur Déployer pour que ces modifications prennent effet.

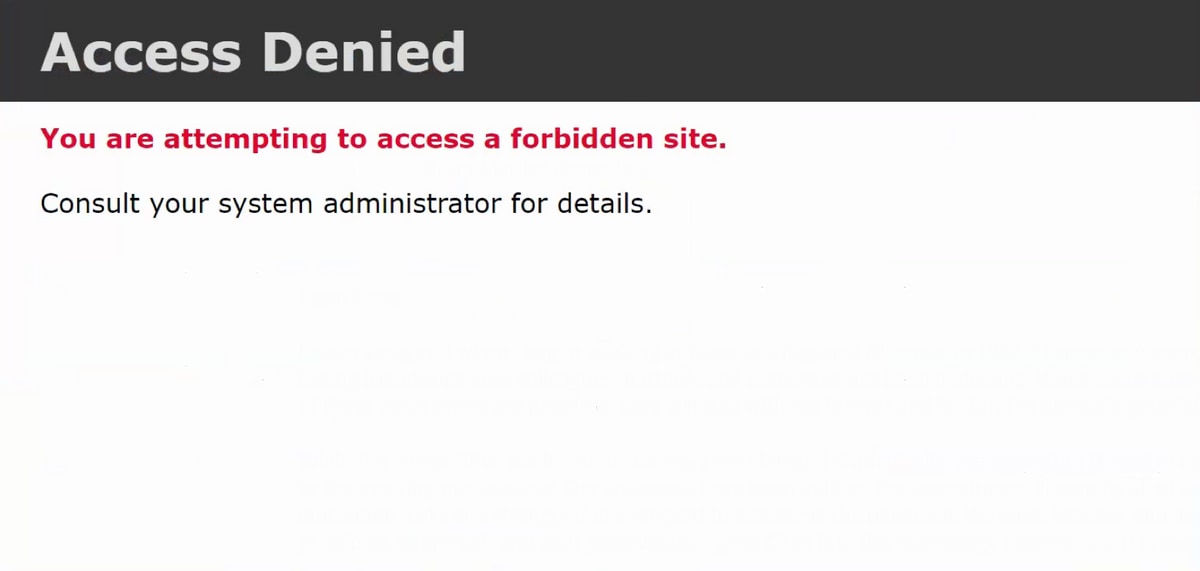

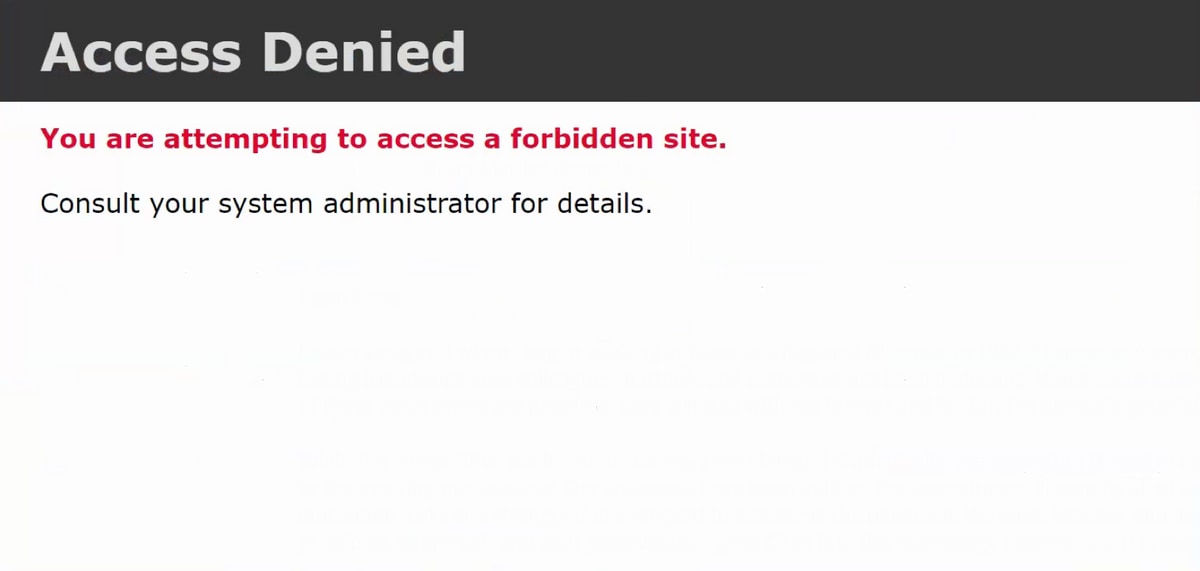

Résultat

Une fois le déploiement terminé, le trafic AnyConnect est filtré/inspecté par les règles ACP appliquées. Dans cet exemple, une URL a été correctement bloquée.

Commentaires

Commentaires