PIX/ASA 7.x et versions ultérieures : Exemple de configuration de la connexion de plusieurs réseaux internes à Internet

Table des matières

Introduction

Ce document présente un exemple de configuration pour les versions 7.x et ultérieures des dispositifs de sécurité PIX/ASA dotés de plusieurs réseaux internes connectés à Internet (ou à un réseau externe) à l'aide de l'interface en ligne de commande (CLI) ou des versions 5.x et ultérieures d'Adaptive Security Device Manager (ADSM).

Référez-vous à Établir et dépanner la connectivité par le dispositif de sécurité Cisco pour des informations sur la façon d'établir et dépanner la connectivité par PIX/ASA.

Référez-vous à Utilisation des commandes nat, global, static, conduit et access-list et Redirection de port (transfert) sur PIX pour des informations sur les commandes PIX courantes.

Remarque : certaines options d'autres versions d'ASDM peuvent être différentes des options d'ASDM 5.1. Référez-vous à Document ASDM pour plus d'informations.

Conditions préalables

Exigences

Lorsque vous ajoutez plus d'un réseau interne derrière un pare-feu PIX, gardez ces points à l'esprit :

-

Le PIX ne prend pas en charge l'adressage secondaire.

-

Un routeur doit être utilisé derrière le PIX afin de réaliser le routage entre le réseau existant et le réseau nouvellement ajouté.

-

La passerelle par défaut de tous les hôtes doit pointer vers le routeur interne.

-

Ajoutez une route par défaut sur le routeur interne qui pointe vers le PIX.

-

Effacez le cache ARP (Address Resolution Protocol) sur le routeur interne.

Référez-vous à Permettre l'accès HTTPS pour ASDM afin de permettre au périphérique d'être configuré par ASDM.

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

-

Appliance de sécurité PIX 515E avec version logicielle 7.1

-

ASDM 5.1

-

Routeurs Cisco équipés du logiciel Cisco IOS® version 12.3(7)T

Remarque : ce document a été recertifié avec le logiciel PIX/ASA version 8.x et le logiciel Cisco IOS version 12.4.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Produits connexes

Cette configuration peut également être utilisée avec l'appliance de sécurité Cisco ASA version 7.x et ultérieure.

Conventions

Pour plus d’informations sur les conventions utilisées dans ce document, reportez-vous aux Conventions relatives aux conseils techniques Cisco.

Configurer

Cette section vous fournit des informations pour configurer les fonctionnalités décrites dans ce document.

Remarque : utilisez l'outil de recherche de commandes (clients enregistrés uniquement) pour obtenir plus d'informations sur les commandes utilisées dans cette section.

Les schémas d'adressage d'IP utilisés dans cette configuration ne sont pas légalement routables sur Internet. Ce sont des adresses RFC 1918 qui ont été utilisés dans un environnement de laboratoire.

Informations générales

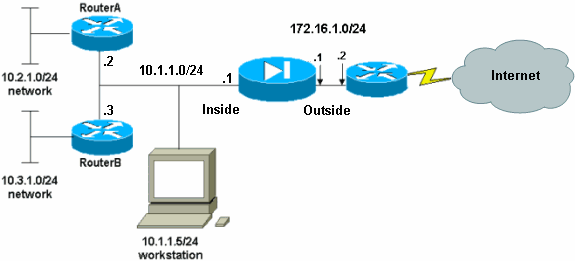

Dans ce scénario, trois réseaux internes (10.1.1.0/24, 10.2.1.0/24 et 10.3.1.0/24) doivent être connectés à Internet (ou à un réseau externe) via PIX. Les réseaux internes sont connectés à l'interface interne de PIX. La connectivité Internet se fait par le biais d'un routeur qui est connecté à l'interface externe du PIX. Le PIX a l'adresse IP 172.16.1.1/24.

Les routes statiques sont utilisées pour acheminer les paquets des réseaux internes vers Internet et vice versa. Au lieu d’utiliser les routes statiques, vous pouvez également utiliser un protocole de routage dynamique tel que RIP (Routing Information Protocol) ou OSPF (Open Shortest Path First).

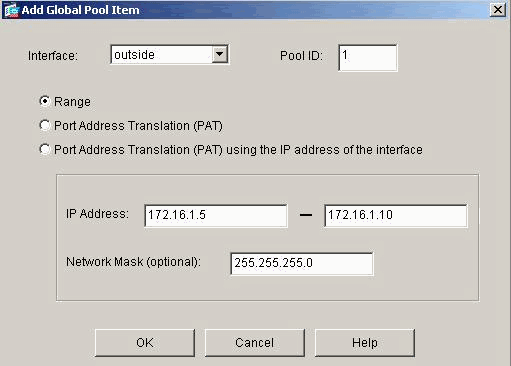

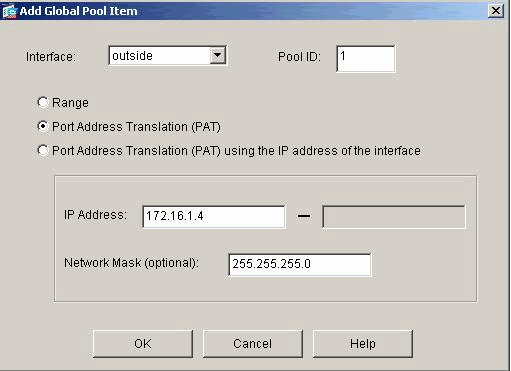

Les hôtes internes communiquent avec Internet en traduisant les réseaux internes sur PIX à l'aide de la NAT dynamique (pool d'adresses IP - 172.16.1.5 à 172.16.1.10 ). Si le pool d'adresses IP est épuisé, le PIX va PAT (en utilisant l'adresse IP 172.16.1.4) les hôtes internes pour atteindre Internet.

Référez-vous à Instructions NAT et PAT PIX/ASA 7.x pour plus d'informations sur NAT/PAT.

Remarque : si la NAT statique utilise l'adresse IP externe (global_IP) pour la traduction, cela peut entraîner une traduction. Par conséquent, utilisez le mot clé interface au lieu de l'adresse IP dans la traduction statique.

Diagramme du réseau

Ce document utilise la configuration réseau suivante :

La passerelle par défaut des hôtes sur le réseau 10.1.1.0 pointe vers le routeur A. Une route par défaut sur le routeur B est ajoutée et pointe vers le routeur A. Le RouteurA a une route par défaut qui pointe vers l'interface interne PIX.

Configurations

Ce document utilise les configurations suivantes :

| Configuration du routeur A |

|---|

RouterA#show running-config Building configuration... Current configuration : 1151 bytes ! version 12.4 service config service timestamps debug uptime service timestamps log uptime no service password-encryption ! hostname RouterA ! interface Ethernet2/0 ip address 10.2.1.1 255.255.255.0 half-duplex ! interface Ethernet2/1 ip address 10.1.1.2 255.255.255.0 half-duplex ! ip classless ip route 0.0.0.0 0.0.0.0 10.1.1.1 ip route 10.3.1.0 255.255.255.0 10.1.1.3 ! ! line con 0 line aux 0 line vty 0 4 ! end RouterA# |

| Configuration du routeur B |

|---|

RouterB#show running-config Building configuration... Current configuration : 1132 bytes ! version 12.4 service config service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname RouterB ! interface FastEthernet0/0 ip address 10.1.1.3 255.255.255.0 speed auto ! interface Ethernet1/0 ip address 10.3.1.1 255.255.255.0 half-duplex ! ip classless ip route 0.0.0.0 0.0.0.0 10.1.1.2 ! control-plane ! ! line con 0 line aux 0 line vty 0 4 ! end RouterB# |

Si vous souhaitez utiliser l'ASDM pour la configuration de l'appliance de sécurité PIX, mais que vous n'avez pas amorcé le périphérique, procédez comme suit :

-

Accédez au PIX par la console.

-

À partir d'une configuration effacée, utilisez les invites interactives afin d'activer l'ASDM pour la gestion du PIX à partir de la station de travail 10.1.1.5.

| Configuration du dispositif de sécurité PIX 7.1 |

|---|

Pre-configure Firewall now through interactive prompts [yes]? yes

Firewall Mode [Routed]:

Enable password [<use current password>]: cisco

Allow password recovery [yes]?

Clock (UTC):

Year [2005]:

Month [Mar]:

Day [15]:

Time [05:40:35]: 14:45:00

Inside IP address: 10.1.1.1

Inside network mask: 255.255.255.0

Host name: OZ-PIX

Domain name: cisco.com

IP address of host running Device Manager: 10.1.1.5

The following configuration will be used:

Enable password: cisco

Allow password recovery: yes

Clock (UTC): 14:45:00 Mar 15 2005

Firewall Mode: Routed

Inside IP address: 10.1.1.1

Inside network mask: 255.255.255.0

Host name: OZ-PIX

Domain name: cisco.com

IP address of host running Device Manager: 10.1.1.5

Use this configuration and write to flash? yes

INFO: Security level for "inside" set to 100 by default.

Cryptochecksum: a0bff9bb aa3d815f c9fd269a 3f67fef5

965 bytes copied in 0.880 secs

INFO: converting 'fixup protocol dns maximum-length 512' to MPF commands

INFO: converting 'fixup protocol ftp 21' to MPF commands

INFO: converting 'fixup protocol h323_h225 1720' to MPF commands

INFO: converting 'fixup protocol h323_ras 1718-1719' to MPF commands

INFO: converting 'fixup protocol netbios 137-138' to MPF commands

INFO: converting 'fixup protocol rsh 514' to MPF commands

INFO: converting 'fixup protocol rtsp 554' to MPF commands

INFO: converting 'fixup protocol sip 5060' to MPF commands

INFO: converting 'fixup protocol skinny 2000' to MPF commands

INFO: converting 'fixup protocol smtp 25' to MPF commands

INFO: converting 'fixup protocol sqlnet 1521' to MPF commands

INFO: converting 'fixup protocol sunrpc_udp 111' to MPF commands

INFO: converting 'fixup protocol tftp 69' to MPF commands

INFO: converting 'fixup protocol sip udp 5060' to MPF commands

INFO: converting 'fixup protocol xdmcp 177' to MPF commands

Type help or '?' for a list of available commands.

OZ-PIX> |

Configuration PIX avec ASDM

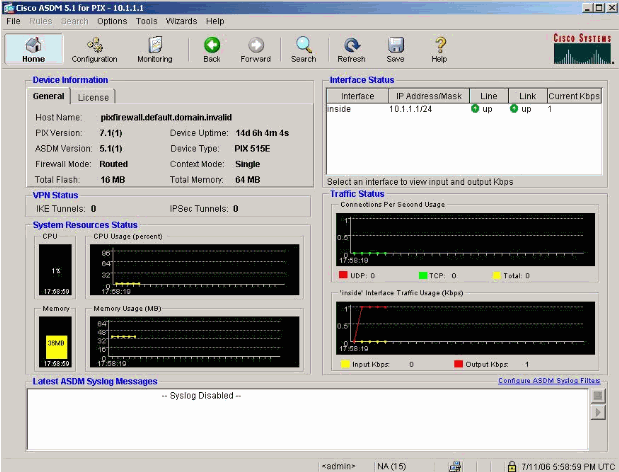

Complétez ces étapes afin de configurer via l'interface utilisateur graphique ASDM :

-

À partir de la station de travail 10.1.1.5, ouvrez un navigateur Web pour utiliser ADSM (dans cet exemple, https://10.1.1.1).

-

Cliquez sur yes dans les invites du certificat.

-

Connectez-vous avec le mot de passe enable, comme précédemment configuré.

-

S'il s'agit de la première exécution d'ASDM sur le PC, vous êtes invité à utiliser ASDM Launcher ou ASDM comme application Java. Dans cet exemple, le lanceur ASDM est sélectionné et installé.

-

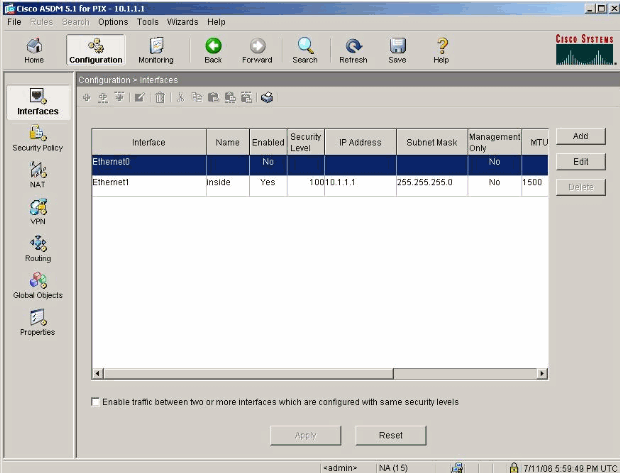

Accédez à la fenêtre d'accueil d'ASDM et cliquez sur Configuration.

-

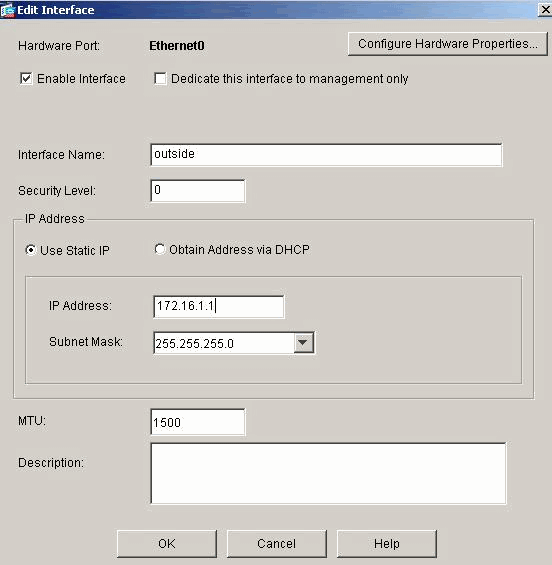

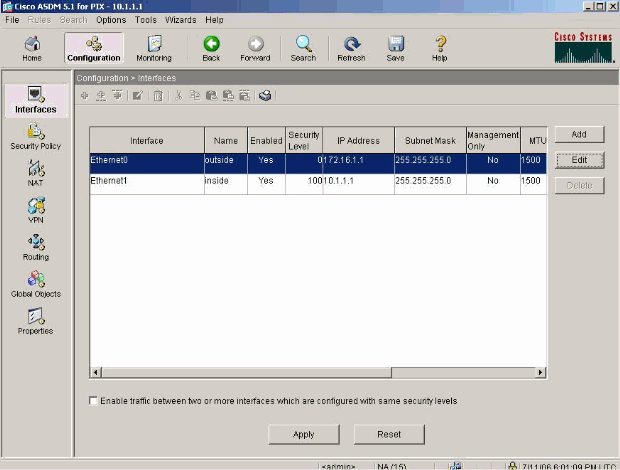

Choisissez Interface > Edit afin de configurer l'interface externe.

-

Entrez les détails de l'interface et cliquez sur OK lorsque vous avez terminé.

-

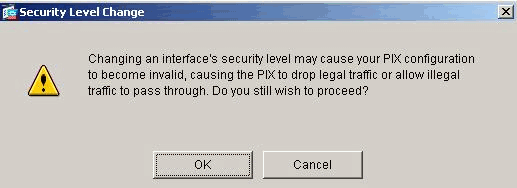

Cliquez sur OK dans la boîte de dialogue Modification du niveau de sécurité.

-

Cliquez sur Apply pour accepter la configuration de l'interface. La configuration est également poussée sur le PIX.

-

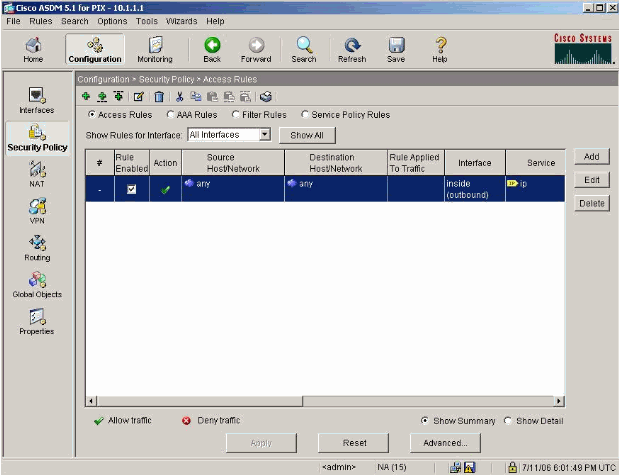

Choisissez Security Policy dans l'onglet Features afin de revoir la règle de stratégie de sécurité utilisée. Dans cet exemple, la règle interne par défaut est utilisée.

-

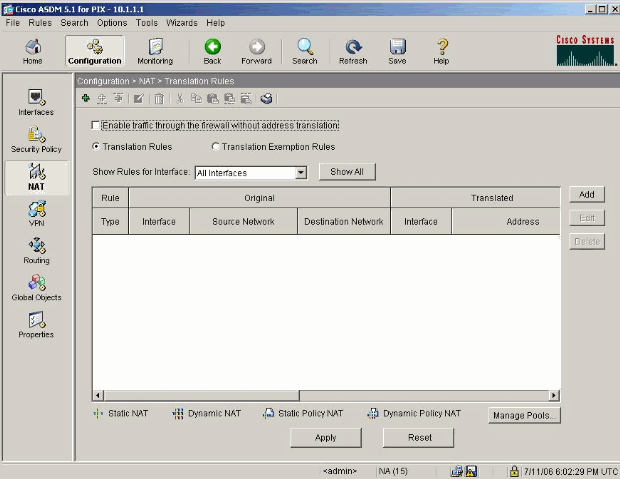

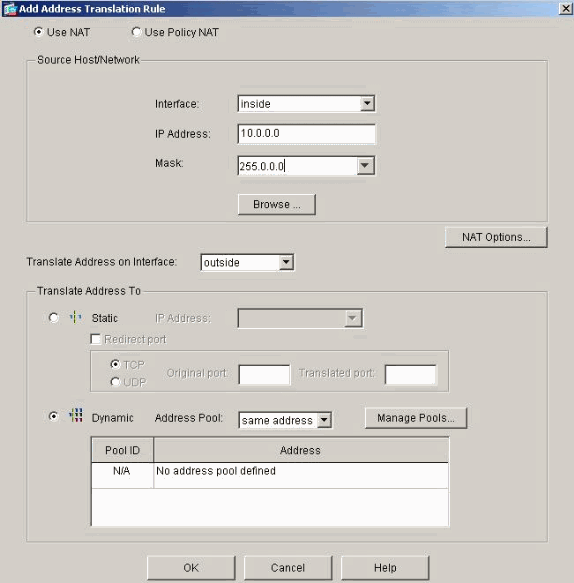

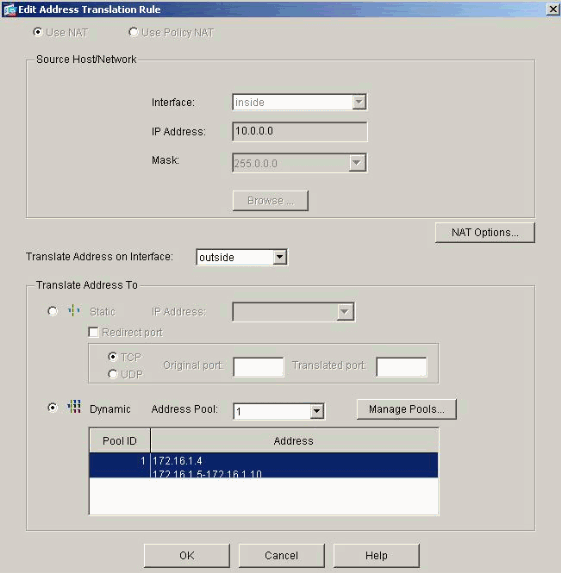

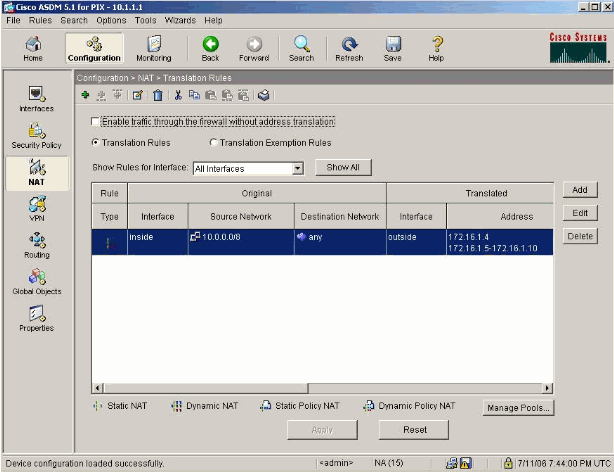

Dans cet exemple, NAT est utilisé. Décochez la case Enable traffic through the firewall without address translation et cliquez sur Add afin de configurer la règle NAT.

-

configuration du réseau source Dans cet exemple, 10.0.0.0 est utilisé pour l'adresse IP et 255.0.0.0 est utilisé pour le masque.

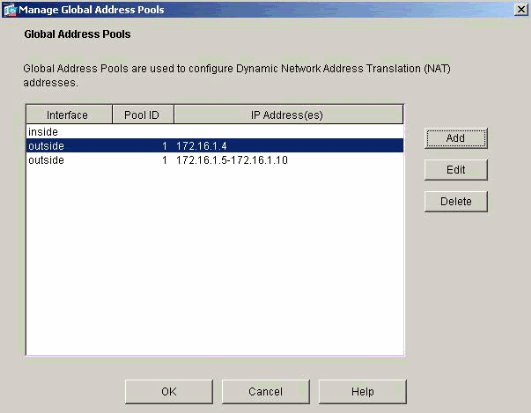

Cliquez sur Manage Pools afin de définir le pool d'adresses NAT.

-

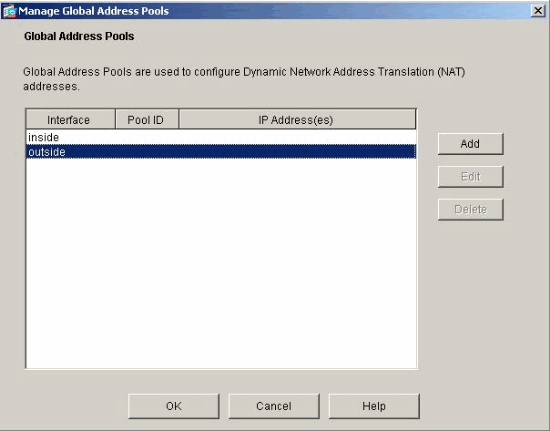

Sélectionnez l'interface externe et cliquez sur Add.

-

Dans cet exemple, un pool d'adresses Range et PAT est configuré. Configurez l'adresse du pool NAT de la plage et cliquez sur OK.

-

Sélectionnez l'interface externe à l'étape 13 afin de configurer l'adresse PAT. Click OK

Cliquez sur OK afin de continuer.

-

Dans la fenêtre Modifier la règle de traduction d'adresses, sélectionnez l'ID de pool à utiliser par le réseau source configuré. Click OK.

-

Cliquez sur Apply afin de pousser la règle NAT configurée vers le PIX.

-

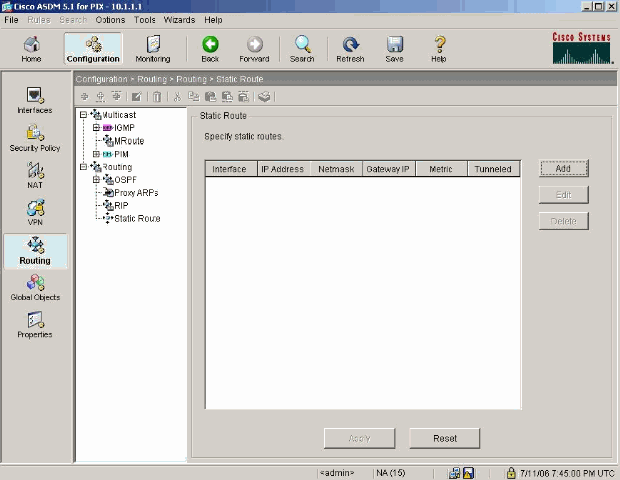

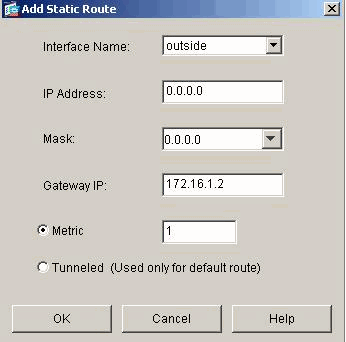

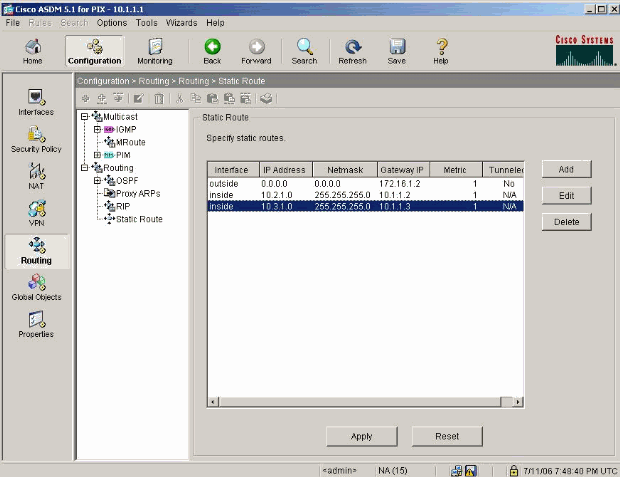

Dans cet exemple, des routes statiques sont utilisées. Cliquez sur Routing, choisissez Static Route et cliquez sur Add.

-

Configurez la passerelle par défaut et cliquez sur OK.

-

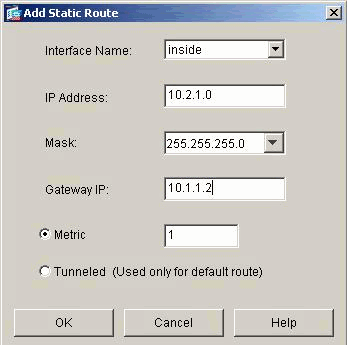

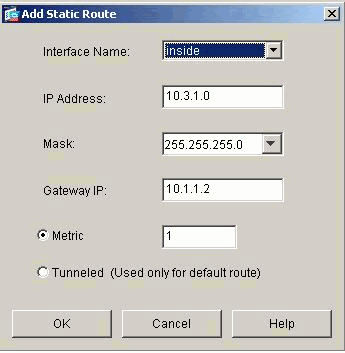

Cliquez sur Add et ajoutez les routes aux réseaux internes.

-

Vérifiez que les routes correctes sont configurées et cliquez sur Apply.

Configuration PIX avec CLI

La configuration via l'interface utilisateur graphique ASDM est maintenant terminée.

Vous pouvez voir cette configuration via l'interface de ligne de commande :

| CLI du dispositif de sécurité PIX |

|---|

pixfirewall(config)#write terminal PIX Version 7.0(0)102 names ! interface Ethernet0 nameif outside security-level 0 ip address 172.16.1.1 255.255.255.0 ! interface Ethernet1 nameif inside security-level 100 ip address 10.1.1.1 255.255.255.0 !--- Assign name and IP address to the interfaces enable password 2KFQnbNIdI.2KYOU encrypted passwd 2KFQnbNIdI.2KYOU encrypted asdm image flash:/asdmfile.50073 no asdm history enable arp timeout 14400 nat-control !--- Enforce a strict NAT for all the traffic through the Security appliance global (outside) 1 172.16.1.5-172.16.1.10 netmask 255.255.255.0 !--- Define a pool of global addresses 172.16.1.5 to 172.16.1.10 with !--- NAT ID 1 to be used for NAT global (outside) 1 172.16.1.4 netmask 255.255.255.0 !--- Define a single IP address 172.16.1.4 with NAT ID 1 to be used for PAT nat (inside) 1 10.0.0.0 255.0.0.0 !--- Define the inside networks with same NAT ID 1 used in the global command for NAT route inside 10.3.1.0 255.255.255.0 10.1.1.3 1 route inside 10.2.1.0 255.255.255.0 10.1.1.2 1 !--- Configure static routes for routing the packets towards the internal network route outside 0.0.0.0 0.0.0.0 172.16.1.2 1 !--- Configure static route for routing the packets towards the Internet (or External network) timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 sip 0:30:00 sip_media 0:02:00 timeout uauth 0:05:00 absolute http server enable !--- Enable the HTTP server on PIX for ASDM access http 10.1.1.5 255.255.255.255 inside !--- Enable HTTP access from host 10.1.1.5 to configure PIX using ASDM (GUI) ! !--- Output suppressed ! ! Cryptochecksum:a0bff9bbaa3d815fc9fd269a3f67fef5 : end |

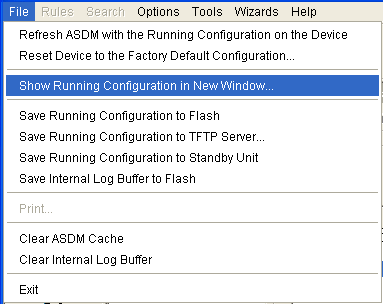

Choisissez File > Show Running Configuration in New Window afin d'afficher la configuration CLI dans ASDM.

Vérifier

Aucune procédure de vérification n'est disponible pour cette configuration.

Dépannage

Dépannage des commandes

L'Outil Interpréteur de sortie (clients enregistrés uniquement) (OIT) prend en charge certaines commandes show. Utilisez l'OIT pour afficher une analyse de la sortie de la commande show .

Remarque : Consulter les renseignements importants sur les commandes de débogage avant d’utiliser les commandes de débogage.

-

debug icmp trace : indique si les requêtes ICMP des hôtes atteignent le PIX. Afin d'exécuter ce débogage, vous devez ajouter la commande access-list pour autoriser ICMP dans votre configuration.

-

logging buffer debugging : affiche les connexions qui sont établies et refusées aux hôtes qui passent par le PIX. Les informations sont stockées dans la mémoire tampon du journal PIX et vous pouvez voir le résultat avec la commande show log.

Procédure de dépannage

L'ASDM peut être utilisé pour activer la journalisation et pour afficher les journaux :

-

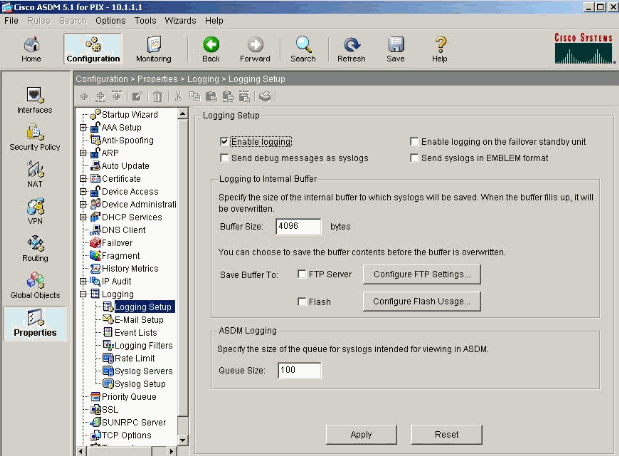

Choisissez Configuration > Properties > Logging > Logging Setup, cochez Enable Logging, puis cliquez sur Apply.

-

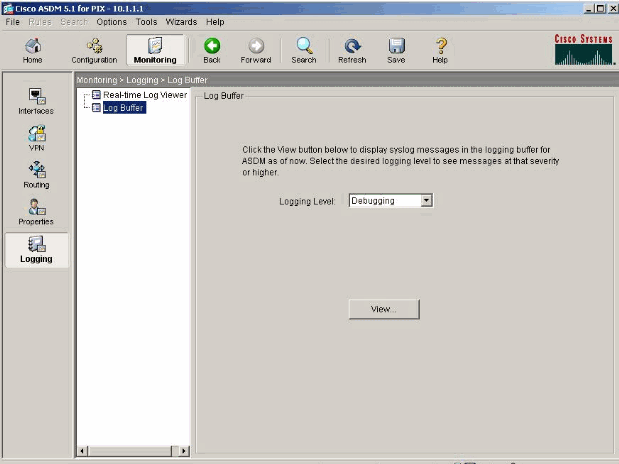

Choisissez Monitoring > Logging > Log Buffer > Logging Level et choisissez Logging Buffer dans la liste déroulante. Cliquez sur Affichage.

-

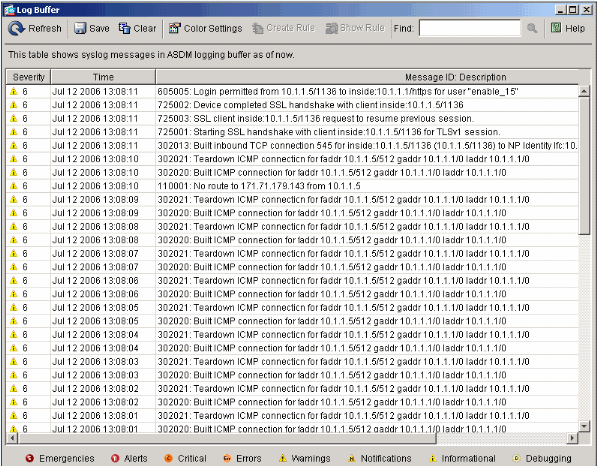

Voici un exemple de tampon de journal :

Impossible d'accéder aux sites Web par nom

Dans certains cas, les réseaux internes ne peuvent pas accéder aux sites Web Internet en utilisant le nom (fonctionne avec l'adresse IP) dans le navigateur Web. Ce problème est courant et se produit généralement si le serveur DNS n'est pas défini, en particulier dans les cas où PIX/ASA est le serveur DHCP. Cela peut également se produire dans les cas où le PIX/ASA est incapable de pousser le serveur DNS ou si le serveur DNS n'est pas accessible.

Informations connexes

- Dispositifs de sécurité de la gamme Cisco PIX 500

- Dispositifs de sécurité adaptatifs de la gamme Cisco ASA 5500

- Références des commandes du pare-feu Cisco Secure PIX

- Cisco Adaptive Security Device Manager

- Dépannage et alertes de Cisco Adaptive Security Device Manager (ASDM)

- Demandes de commentaires (RFC)

- Assistance et documentation techniques - Cisco Systems

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

27-Jan-2005 |

Première publication |

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires