Exemple de configuration d'un client VPN SSL (SVC) sur ASA avec ASDM

Table des matières

Introduction

La technologie de réseau privé virtuel (VPN) de Secure Socket Layer (SSL) vous permet de vous connecter en toute sécurité depuis n'importe quel emplacement à un réseau d'entreprise interne en utilisant l'une des méthodes suivantes :

-

VPN SSL sans client (WebVPN) - Fournit un client distant nécessitant un navigateur Web compatible SSL pour accéder à des serveurs Web HTTP ou HTTPS sur un réseau local d'entreprise (LAN). En outre, le VPN SSL sans client permet l'exploration de fichiers Windows via le protocole Common Internet File System (CIFS). Outlook Web Access (OWA) est un exemple d'accès HTTP.

-

VPN SSL client léger (redirection de port) - Fournit un client distant qui télécharge un petit applet basé sur Java et permet l'accès sécurisé aux applications de Protocole de contrôle de transmissions (TCP) qui utilisent des numéros de port statiques. Le Post Office Protocol (POP3), le Simple Mail Transfer Protocol (SMTP), le Protocole de messagerie IMAP, le Secure shell (SSH) et le telnet sont des exemples d'accès sécurisé. Puisque les fichiers sur l'ordinateur local changent, les utilisateurs doivent avoir des privilèges d'administrateur locaux pour utiliser cette méthode. Cette méthode de VPN SSL ne fonctionne pas avec les applications qui utilisent des affectations de ports dynamiques, telles que certaines applications de protocole de transfert de fichiers (FTP).

Remarque : le protocole UDP (User Datagram Protocol) n'est pas pris en charge.

-

Client VPN SSL (Mode Tunnel) — Télécharge un petit client sur le poste de travail distant et permet un accès entièrement sécurisé aux ressources d'un réseau d'entreprise interne. Vous pouvez télécharger le client VPN SSL (SVC) sur un poste de travail distant de manière permanente, ou vous pouvez supprimer le client une fois que la session sécurisée est fermée.

Ce document décrit la procédure de configuration du SVC sur un Dispositif de sécurité adaptatif (ASA) à l'aide d'Adaptive Security Device Manager (ASDM). Les lignes de commande résultant de cette configuration sont répertoriées dans la section Résultats.

Conditions préalables

Exigences

Assurez-vous de répondre à ces exigences avant d'essayer cette configuration :

-

SVC initie le support du logiciel Cisco Adaptive Security Appliance Version 7.1 et ultérieures

-

Privilèges d'administrateur locaux sur tous les postes de travail distants

-

Commandes Javas et ActiveX sur le poste de travail distant

-

Le port 443 n'est pas obstrué à un point quelconque du chemin de connexion

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

-

Logiciel Cisco Adaptive Security Appliance Version 7.2(1)

-

Cisco Adaptive Security Device Manager 5.2(1)

-

Dispositif de sécurité adaptatif de la gamme Cisco 5510

-

Microsoft Windows XP Professionnel SP 2

Les informations de ce document ont été élaborées dans un environnement de laboratoire. Tous les périphériques utilisés dans ce document ont été réinitialisés à leur configuration par défaut. Si votre réseau est opérationnel, assurez-vous que vous comprenez l'impact potentiel de toute commande. Toutes les adresses IP utilisées dans cette configuration ont été sélectionnées parmi les adresses RFC 1918 d’un environnement de travaux pratiques ; ces adresses IP ne sont pas routables sur Internet et ne sont utilisées qu’à des fins de test.

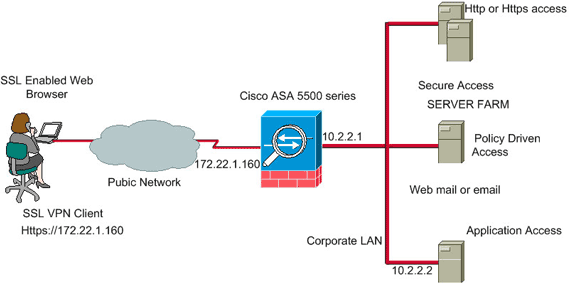

Diagramme du réseau

Ce document utilise la configuration réseau décrite dans cette section.

Un utilisateur distant se connecte à l'adresse IP de l'ASA avec un navigateur Web compatible SSL. Après l'authentification réussie, le SVC est téléchargé sur l'ordinateur client et l'utilisateur peut utiliser une session sécurisée chiffrée pour l'accès complet à toutes les ressources autorisées sur le réseau de l'entreprise.

Tâches de préconfiguration

Avant de commencer, complétez ces tâches :

-

Référez-vous à Permettre l'accès HTTPS pour l'ASDM afin de permettre l'ASA d'être configuré par l'ASDM.

Pour accéder à l'application ASDM à partir de votre station de gestion, utilisez un navigateur Web compatible SSL et saisissez l'adresse IP du périphérique ASA. Par exemple : https://inside_ip_address, où inside_ip_address est l'adresse de l'ASA. Une fois que l'ASDM est chargé, vous pouvez commencer la configuration du SVC.

-

Téléchargez le package client VPN SSL (sslclient-win*.pkg) depuis le site Web de téléchargement de logiciels Cisco (clients enregistrés seulement) sur le disque dur local de la station de gestion à partir de laquelle vous accédez à l'application ASDM.

Le WebVPN et l'ASDM ne peuvent pas être activés sur la même interface ASA à moins que vous changiez les numéros de port. Si vous voulez que les deux Technologies utilisent le même port (port 443) sur le même périphérique, vous pouvez activer l'ASDM sur l'interface interne et activer le WebVPN sur l'interface externe.

Conventions

Pour plus d’informations sur les conventions des documents, reportez-vous au document Conventions relatives aux conseils techniques Cisco.

Configurer le Client VPN SSL sur une ASA

Pour configurer le client VPN SSL sur une ASA, complétez ces étapes :

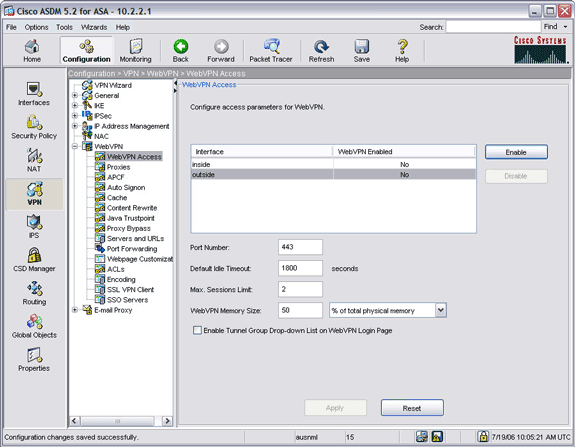

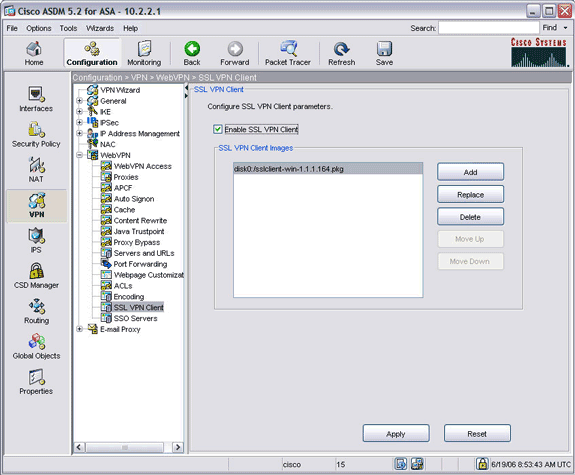

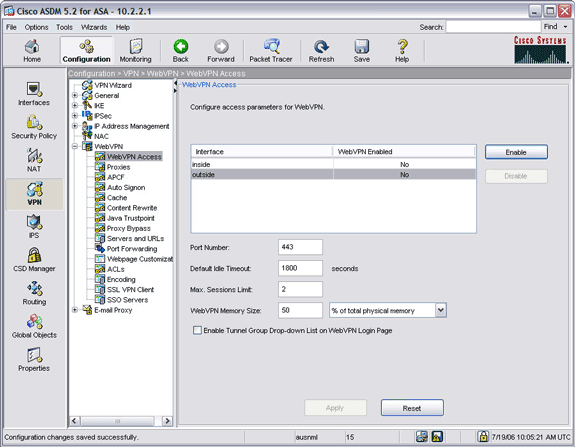

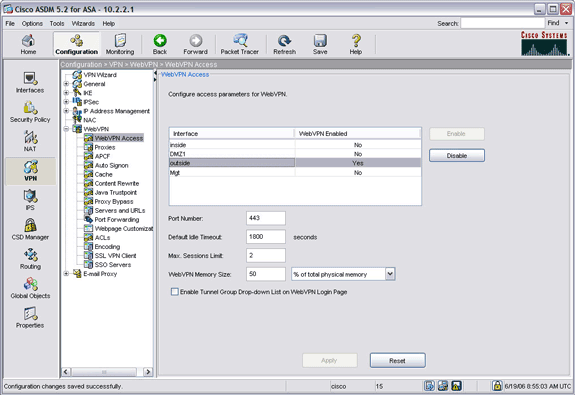

Étape 1. Activez l'accès au WebVPN sur l'ASA

Pour activer l'accès au WebVPN sur l'ASA, complétez ces étapes :

-

Dans l'application ASDM, cliquez sur Configuration, puis cliquez sur VPN.

-

Développez WebVPN, puis sélectionnez WebVPN Access.

-

Sélectionnez l'interface pour laquelle vous souhaitez activer WebVPN, puis cliquez sur Enable.

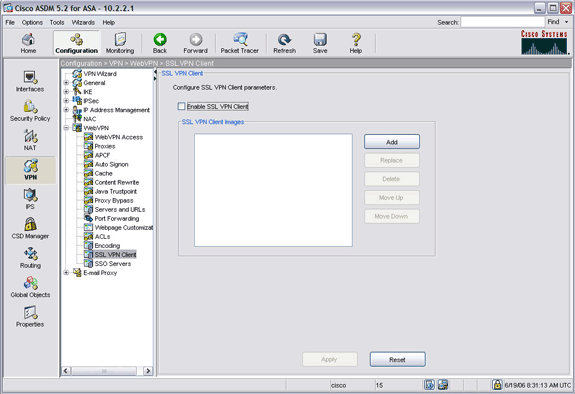

Étape 2. Installez et activez le client VPN SSL sur l'ASA

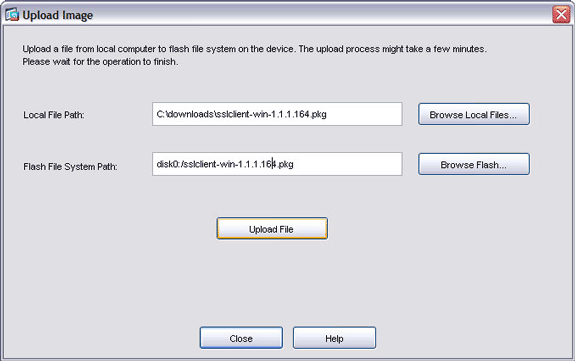

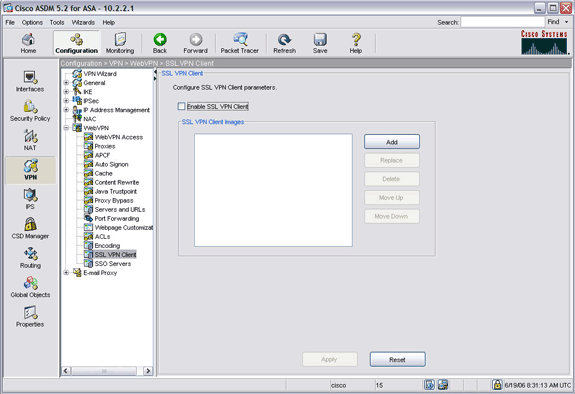

Pour installer et activer le client VPN SSL sur l'ASA, complétez ces étapes :

-

Cliquez sur Configuration, puis cliquez sur VPN.

-

Dans le volet de navigation, développez WebVPN, puis sélectionnez SSL VPN Client.

-

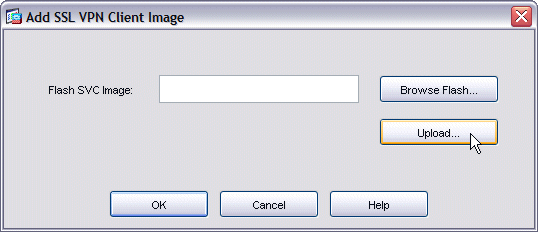

Cliquez sur Add.

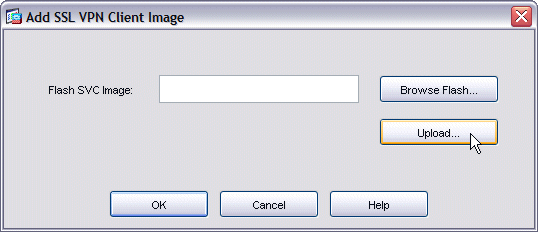

La boîte de dialogue Add SSL VPN Client Image apparaît.

-

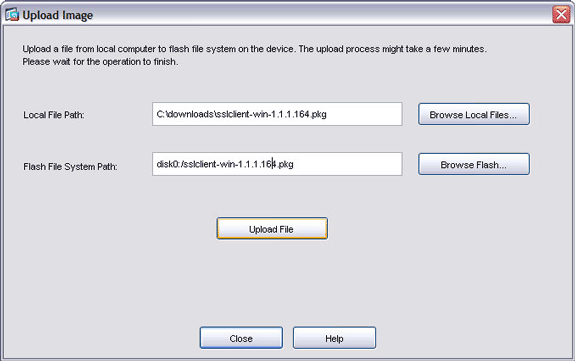

Cliquez sur le bouton Upload.

La boîte de dialogue Upload Image apparaît.

-

Cliquez sur le bouton Browse Local Files afin de localiser un fichier sur votre ordinateur local, ou cliquez sur le bouton Browse Flash afin de localiser un fichier dans le système de fichiers Flash.

-

Localisez le fichier d'image client à télécharger, puis cliquez sur OK.

-

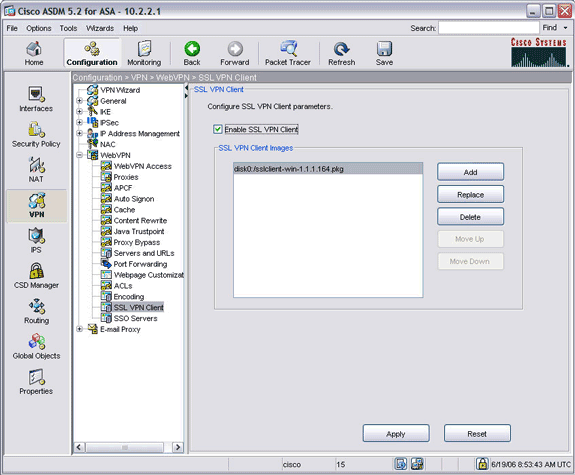

Cliquez sur Upload File, puis cliquez sur Close.

-

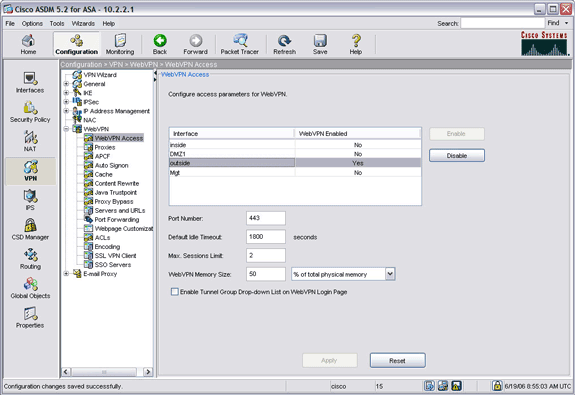

Une fois l'image client téléchargée sur flash, cochez la case Enable SSL VPN Client, puis cliquez sur Apply.

Remarque : si vous recevez un message d'erreur, vérifiez que l'accès WebVPN est activé. Dans le volet de navigation, développez WebVPN, puis sélectionnez WebVPN Access. Sélectionnez l'interface pour laquelle vous souhaitez configurer l'accès, puis cliquez sur Enable.

-

Cliquez sur Save, puis sur Yes pour accepter les modifications.

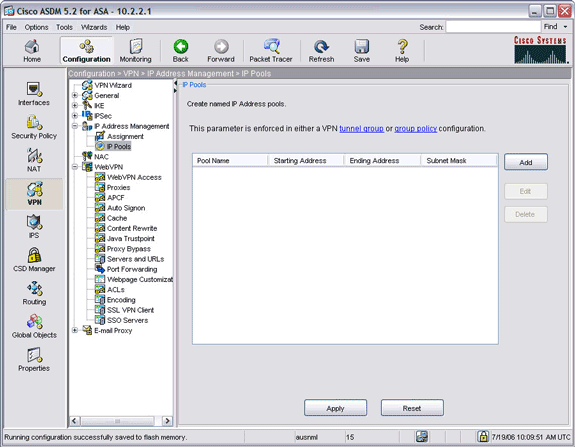

Étape 3. Activez l'installation de SVC sur les clients

Pour activer l'installation de SVC sur des clients, complétez ces étapes :

-

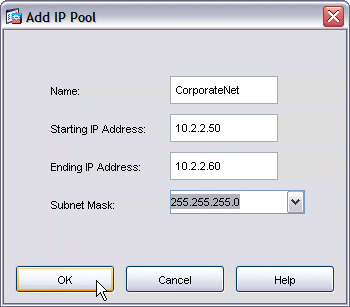

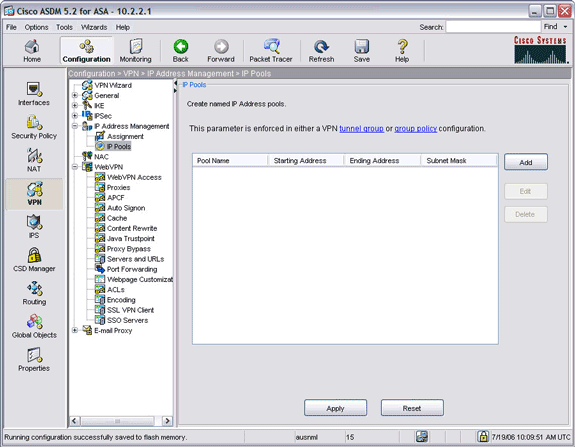

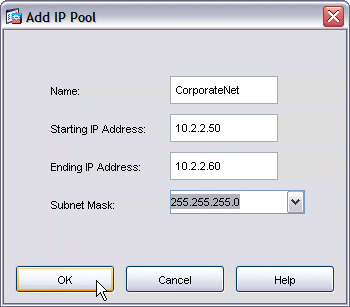

Dans le volet de navigation, développez IP Address Management et choisissez IP Pools.

-

Cliquez sur Add, saisissez les valeurs dans les champs Name, Starting IP Address, Ending IP Address et Subnet Mask. Les adresses IP saisies dans les champs Starting IP Address et Ending IP Address doivent provenir des sous-réseaux de votre réseau interne.

-

Cliquez sur OK, puis sur Apply.

-

Cliquez sur Save, puis sur Yes pour accepter les modifications.

-

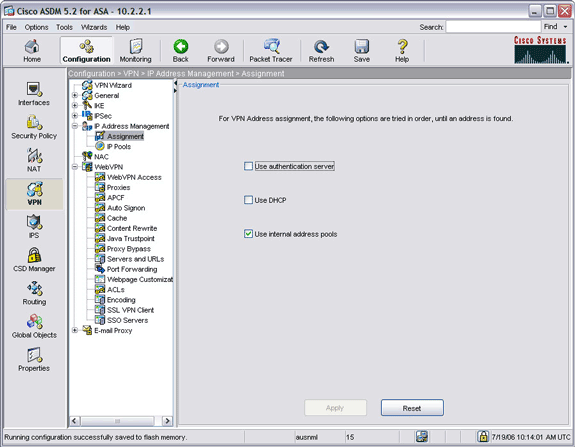

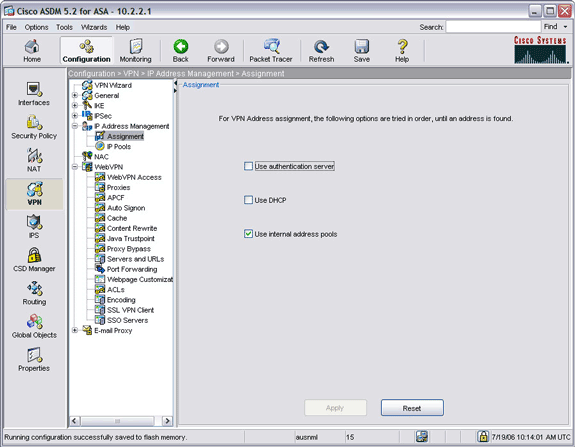

Dans le volet de navigation, développez IP Address Management, puis choisissez Assignment.

-

Cochez la case Use internal address pools, puis désélectionnez les cases Use authentication server et Use DHCP.

-

Cliquez sur Apply.

-

Cliquez sur Save, puis sur Yes pour accepter les modifications.

-

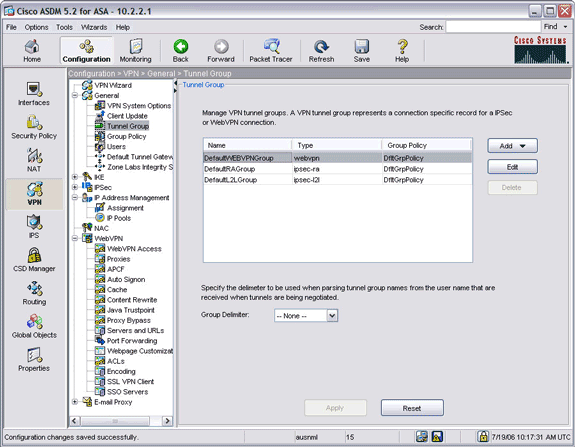

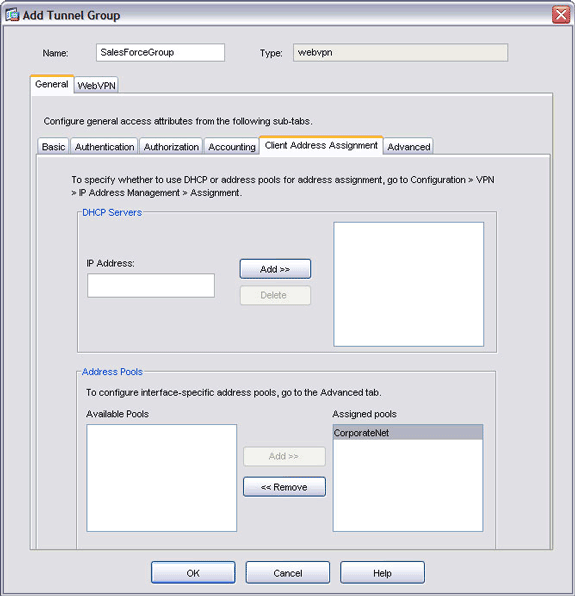

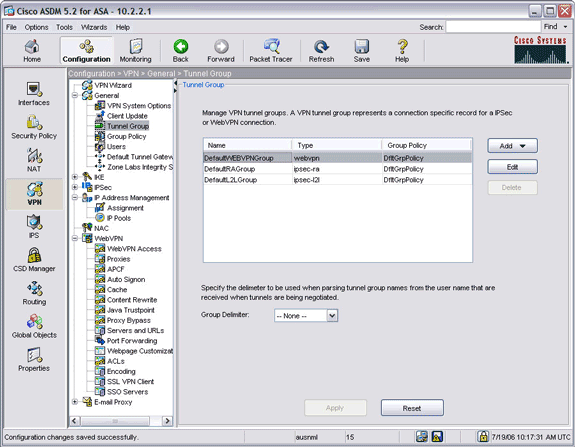

Dans le volet de navigation, développez General et sélectionnez Tunnel Group.

-

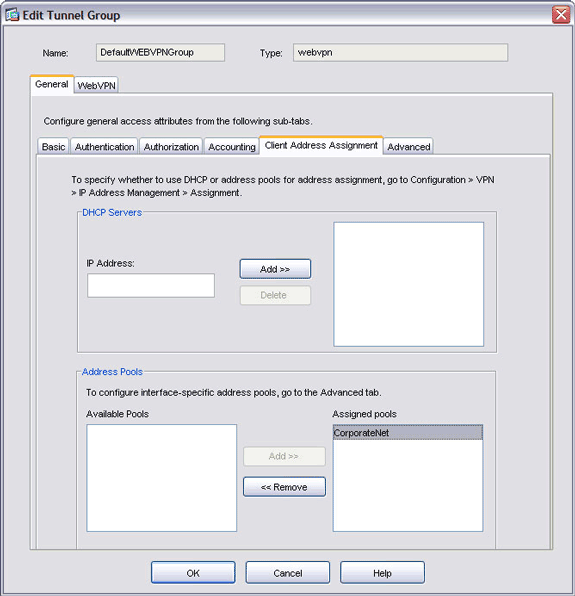

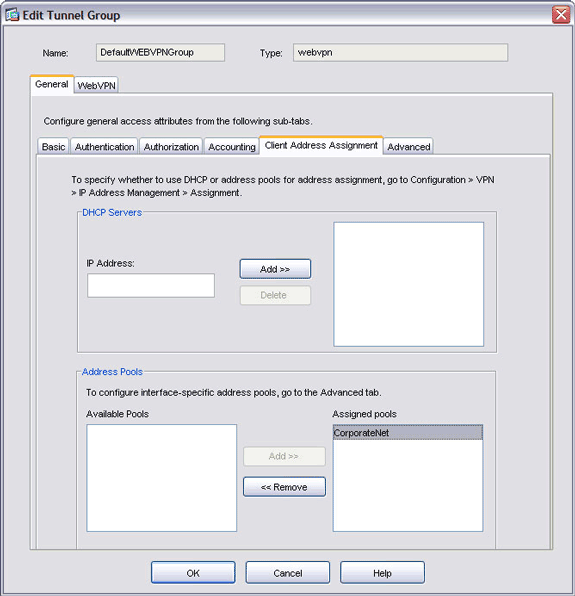

Sélectionnez le groupe de tunnels que vous souhaitez gérer, puis cliquez sur Edit.

-

Cliquez sur l'onglet Client Address Assignment, puis sélectionnez le pool d'adresses IP nouvellement créé dans la liste des pools disponibles.

-

Cliquez sur Add, puis cliquez sur OK.

-

Dans la fenêtre d'application ASDM, cliquez sur Apply.

-

Cliquez sur Save, puis sur Yes pour accepter les modifications.

Étape 4. Paramètre Enable Rekey

Pour activer les paramètres de Rekey :

-

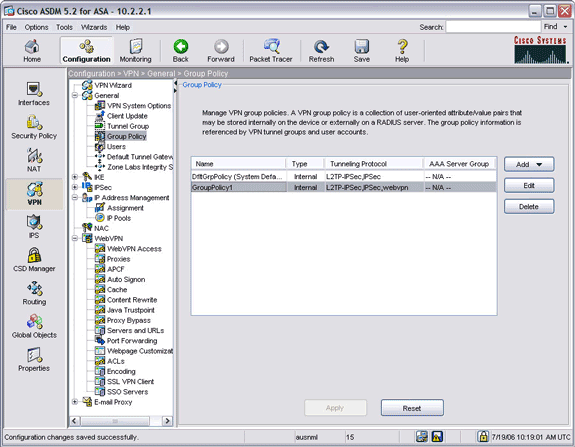

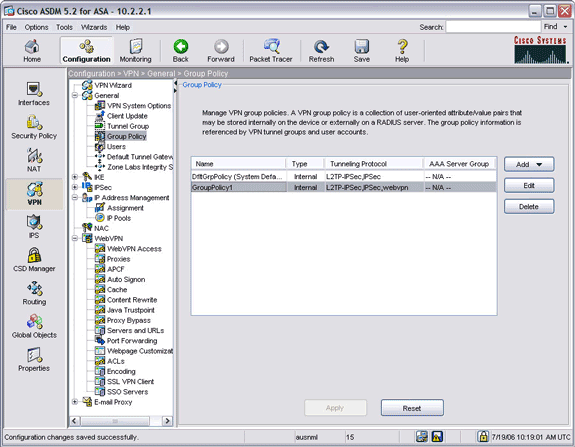

Dans le volet de navigation, développez General, puis sélectionnez Group Policy.

-

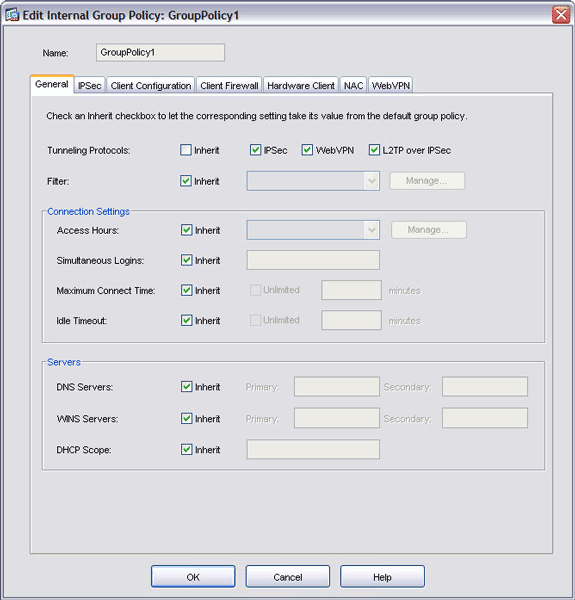

Sélectionnez la stratégie que vous souhaitez appliquer à ce groupe de clients, puis cliquez sur Edit.

-

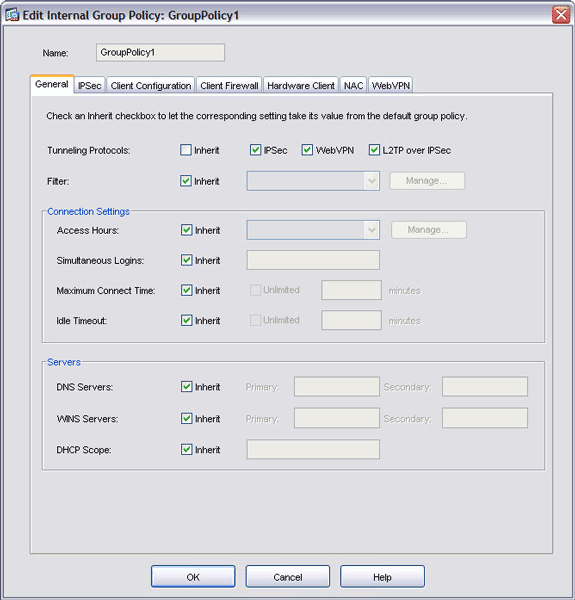

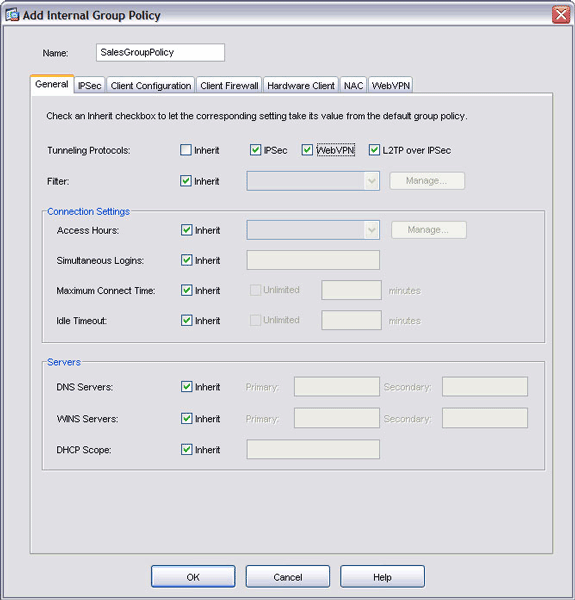

Sous l'onglet General, désélectionnez la case Tunneling Protocols Inherit, puis cochez la case WebVPN.

-

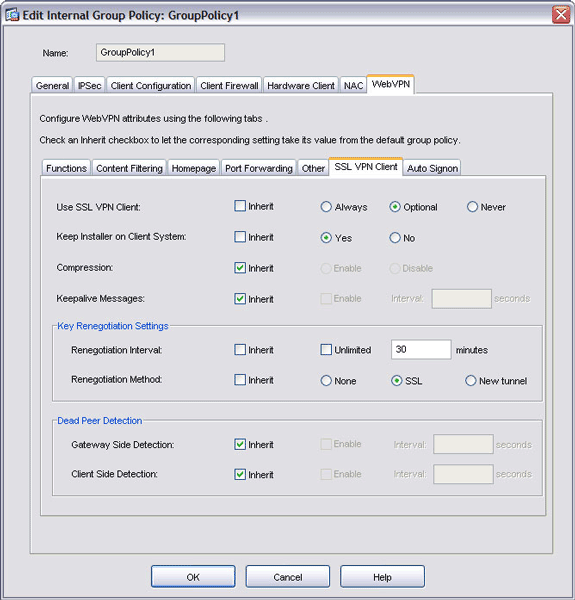

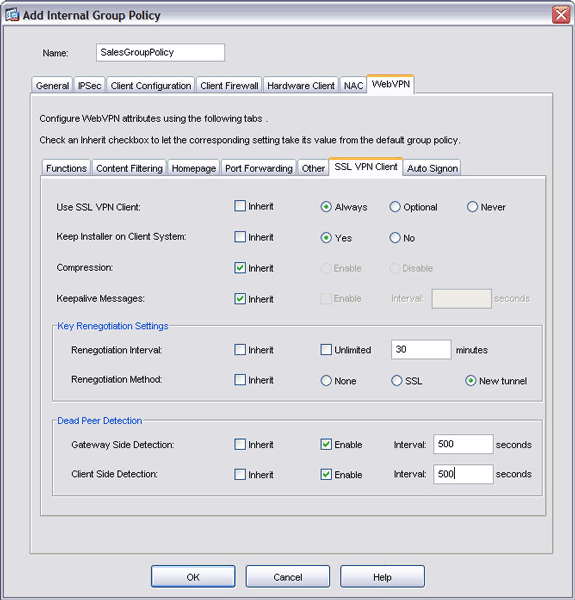

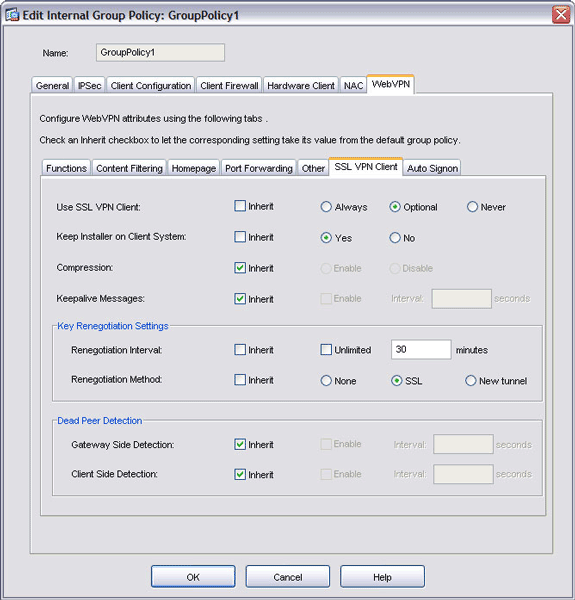

Cliquez sur l'onglet WebVPN, cliquez sur l'onglet SSLVPN Client, puis sélectionnez ces options :

-

Pour l'option Use SSL VPN Client, désélectionnez la case à cocher Inherit, puis cliquez sur la case d'option Optional.

Ce choix permet au client distant de télécharger ou non le SVC. Le choix Always permet de s'assurer que le SVC est téléchargé sur le poste de travail distant pendant chaque connexion VPN SSL.

-

Pour l'option Keep Installer on Client System, désélectionnez la case à cocher Inherit, puis cliquez sur le bouton radio Yes.

Cette action permet au logiciel SVC de rester sur l'ordinateur client ; par conséquent, l'ASA n'est pas nécessaire pour télécharger le logiciel SVC sur le client chaque fois qu'une connexion est établie. Cette option est un bon choix pour les utilisateurs distants qui accèdent souvent au réseau de l'entreprise.

-

Pour l'option Renegotiation Interval, décochez la case Inherit, décochez la case à cocher Unlimited et saisissez le nombre de minutes jusqu'à une nouvelle saisie.

La sécurité est améliorée en fixant des limites à la durée de validité d'une clé.

-

Pour l'option Renegotiation Method, décochez la case à cocher Inherit et cliquez sur la case d'option SSL. La renégociation peut utiliser le tunnel SSL actuel ou un nouveau tunnel créé expressément pour la renégociation.

Vos attributs client VPN SSL doivent être configurés tel qu´indiqué sur cette image :

-

-

Cliquez sur OK, puis sur Apply.

-

Cliquez sur Save, puis sur Yes pour accepter les modifications.

Résultats

L'ASDM crée les configurations de ligne de commande suivantes :

| ciscoasa |

|---|

ciscoasa(config)#show run ASA Version 7.2(1) ! hostname ciscoasa domain-name cisco.com enable password 9jNfZuG3TC5tCVH0 encrypted names dns-guard ! interface Ethernet0/0 nameif outside security-level 0 ip address 172.22.1.160 255.255.255.0 ! interface Ethernet0/1 nameif inside security-level 100 ip address 10.2.2.1 255.255.255.0 passwd 2KFQnbNIdI.2KYOU encrypted ftp mode passive dns server-group DefaultDNS domain-name cisco.com no pager logging enable logging asdm informational mtu outside 1500 mtu inside 1500 mtu DMZ1 1500 mtu Mgt 1500 ip local pool CorporateNet 10.2.2.50-10.2.2.60 mask 255.255.255.0 icmp permit any outside asdm image disk0:/asdm521.bin no asdm history enable arp timeout 14400 global (outside) 1 interface nat (inside) 1 0 0 route outside 0.0.0.0 0.0.0.0 172.22.1.1 1 timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout uauth 0:05:00 absolute ! !--- Group Policy Statements group-policy GroupPolicy1 internal group-policy GroupPolicy1 attributes vpn-tunnel-protocol IPSec l2tp-ipsec webvpn !--- Enable the SVC for WebVPN webvpn svc enable svc keep-installer installed svc rekey time 30 svc rekey method ssl ! username cisco password 53QNetqK.Kqqfshe encrypted privilege 15 ! http server enable http 10.2.2.0 255.255.255.0 inside ! no snmp-server location no snmp-server contact snmp-server enable traps snmp authentication linkup linkdown coldstart !--- Tunnel Group and Group Policy using the defaults here tunnel-group DefaultWEBVPNGroup general-attributes address-pool CorporateNet default-group-policy GroupPolicy1 ! no vpn-addr-assign aaa no vpn-addr-assign dhcp ! telnet timeout 5 ssh 172.22.1.0 255.255.255.0 outside ssh timeout 5 console timeout 0 ! class-map inspection_default match default-inspection-traffic ! policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect rsh inspect rtsp inspect esmtp inspect sqlnet inspect skinny inspect sunrpc inspect xdmcp inspect sip inspect netbios inspect tftp ! service-policy global_policy global !--- Enable webvpn and the select the SVC client webvpn enable outside svc image disk0:/sslclient-win-1.1.1.164.pkg 1 svc enable !--- Provide list for access to resources url-list ServerList "E-Commerce Server1" http://10.2.2.2 1 url-list ServerList "BrowseServer" cifs://10.2.2.2 2 tunnel-group-list enable prompt hostname context Cryptochecksum:80a1890a95580dca11e3aee200173f5f : end |

Personnaliser votre configuration

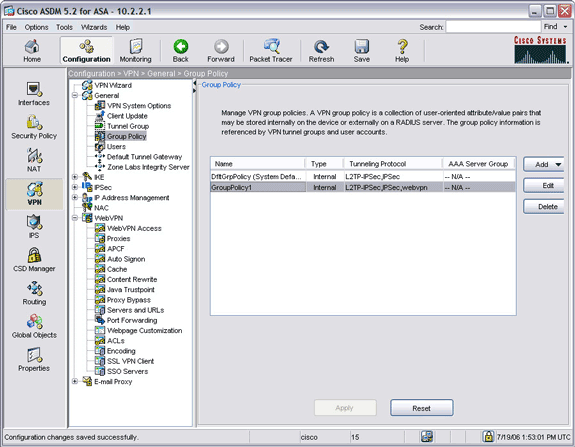

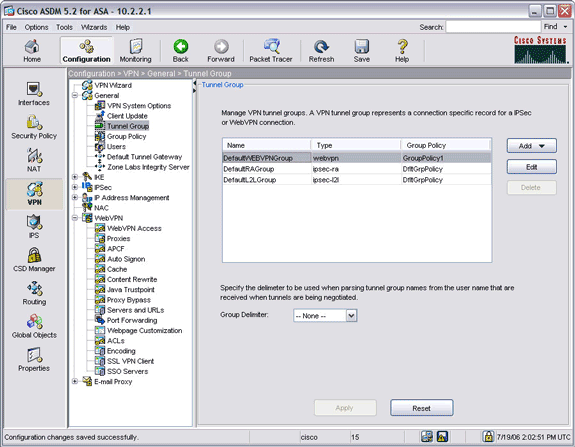

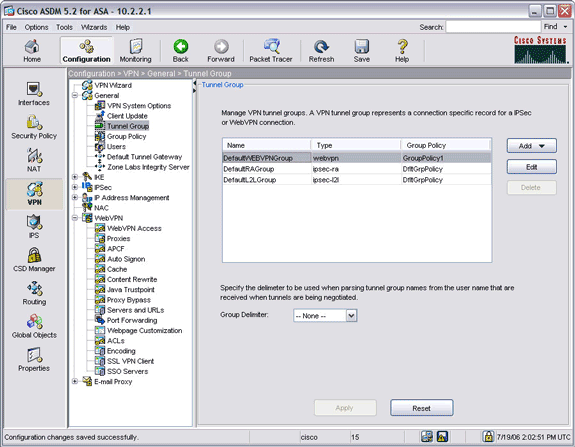

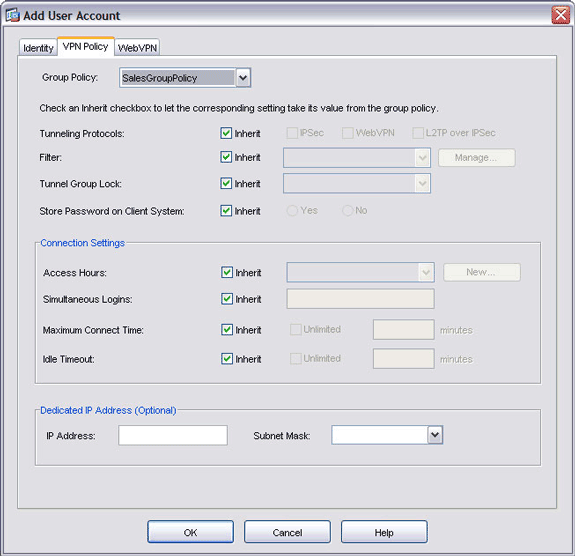

Les procédures décrites dans Configurer le Client VPN SSL sur une ASA utilisent les noms d´ASA par défaut names pour la stratégie de groupe (GroupPolicy1) et le groupe de tunnels (DefaultWebVPNGroup), tel qu´indiqué sur cette image :

Cette procédure décrit comment créer vos propres stratégies de groupe et groupes de tunnels et comment les relier selon les stratégies de sécurité de votre organisation.

Pour personnaliser votre configuration, complétez ces étapes :

Étape 1. Créez une stratégie de groupe personnalisée

Pour créer une stratégie de groupe personnalisée, complétez ces étapes :

-

Cliquez sur Configuration, puis cliquez sur VPN.

-

Développez General, puis choisissez Group Policy.

-

Cliquez sur Add, puis sélectionnez Internal Group Policy.

-

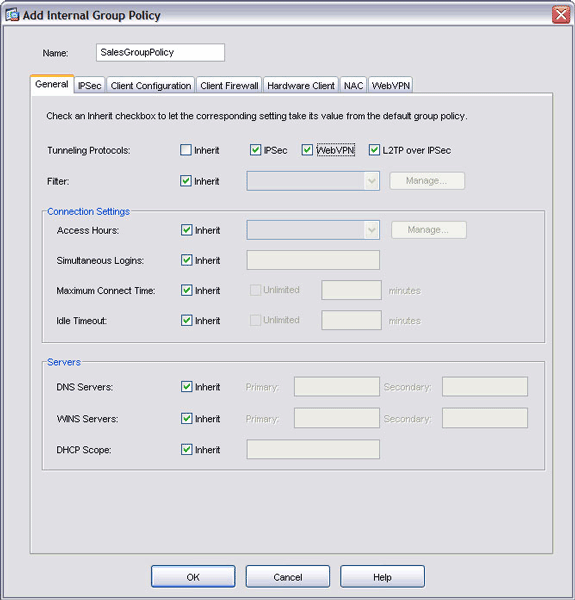

Dans le champ Name, saisissez un nom pour votre stratégie de groupe.

Dans cet exemple, le nom de stratégie de groupe a été modifié à SalesGroupPolicy.

-

Sous l'onglet General, désélectionnez la case Tunneling Protocols Inherit, puis cochez la case WebVPN.

-

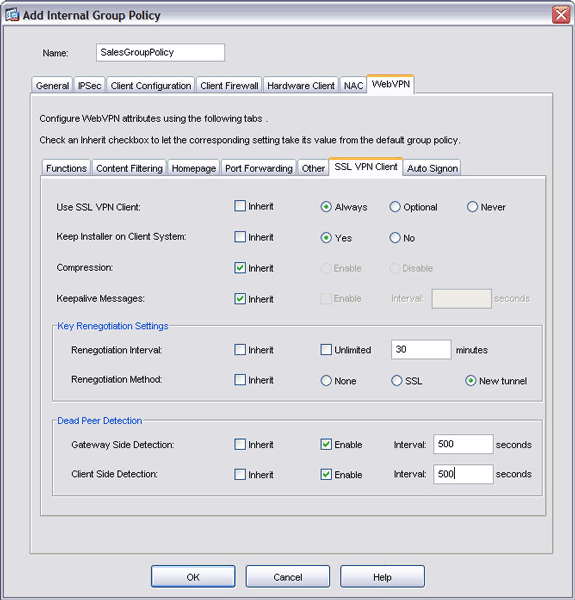

Cliquez sur l'onglet WebVPN, puis cliquez sur l'onglet SSLVPN Client.

Dans cette boîte de dialogue, vous pouvez également faire des choix concernant le comportement du client VPN SSL.

-

Cliquez sur OK, puis sur Apply.

-

Cliquez sur Save, puis sur Yes pour accepter les modifications.

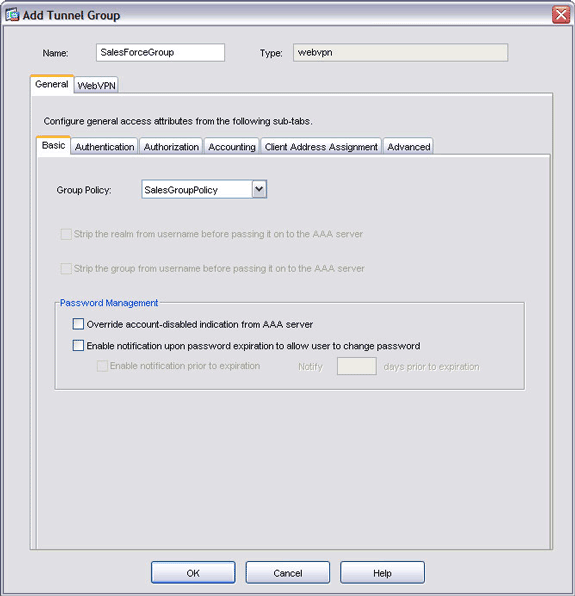

Étape 2. Créez un groupe de tunnels personnalisé

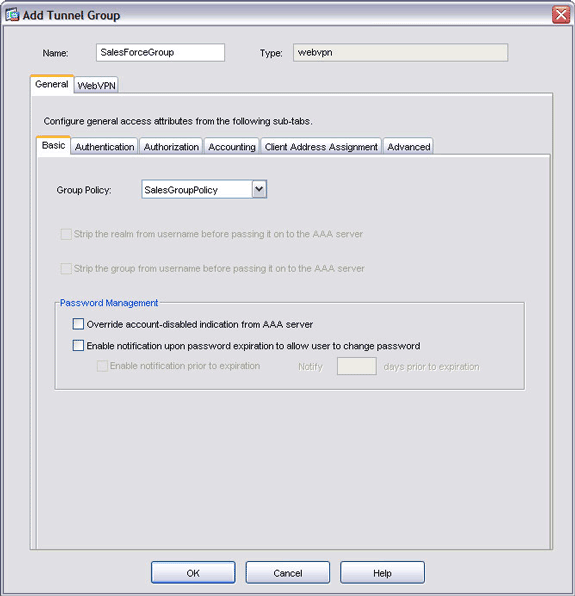

Pour créer un groupe de tunnels personnalisé, complétez ces étapes :

-

Cliquez sur le bouton Configuration, puis cliquez sur VPN.

-

Développez General, puis sélectionnez Tunnel Group.

-

Cliquez sur Add, puis sélectionnez WebVPN Access.

-

Dans le champ Name, entrez un nom pour votre groupe de tunnels.

Dans cet exemple, le nom du groupe de tunnels a été modifié à SalesForceGroup.

-

Cliquez sur la flèche de défilement Group Policy, puis sélectionnez votre stratégie de groupe nouvellement créée.

Votre stratégie de groupe et votre groupe de tunnels sont désormais reliés.

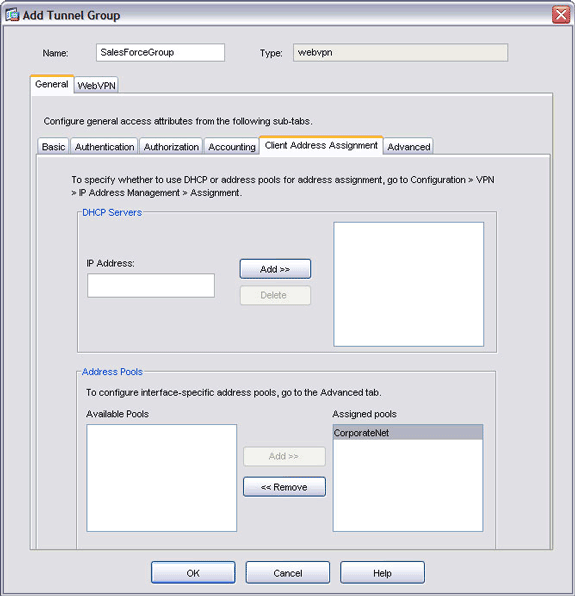

-

Cliquez sur l'onglet Client Address Assignment, puis entrez les informations relatives au serveur DHCP ou sélectionnez-les à partir du pool IP créé localement.

-

Cliquez sur OK, puis sur Apply.

-

Cliquez sur Save, puis sur Yes pour accepter les modifications.

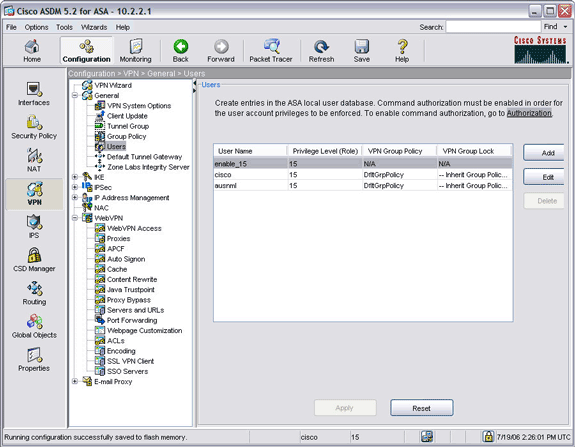

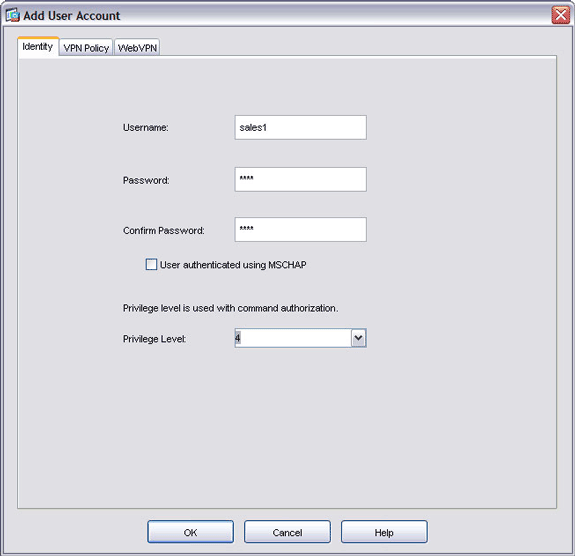

Étape 3. Créez un utilisateur et ajouter-le à votre stratégie de groupe personnalisée

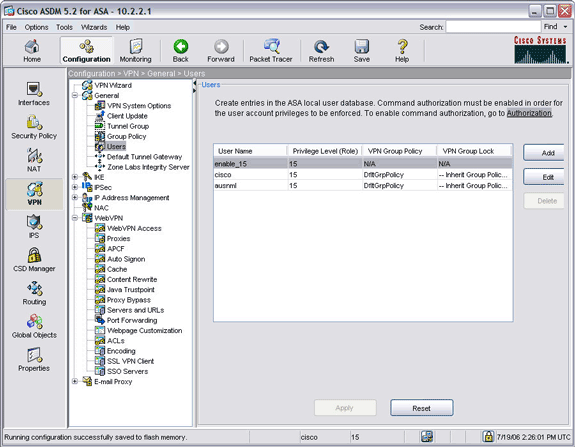

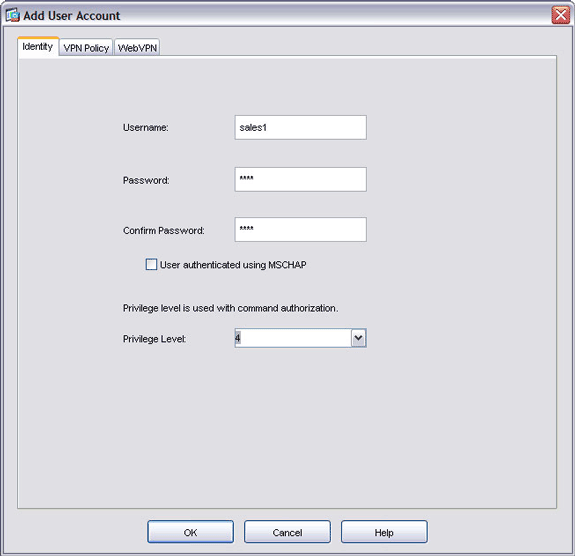

Pour créer un utilisateur et l´ajouter à votre stratégie de groupe personnalisée, complétez ces étapes :

-

Cliquez sur Configuration, puis cliquez sur VPN.

-

Développez General, puis choisissez Users.

-

Cliquez sur Add, puis saisissez les informations relatives au nom d´utilisateur et au mot de passe.

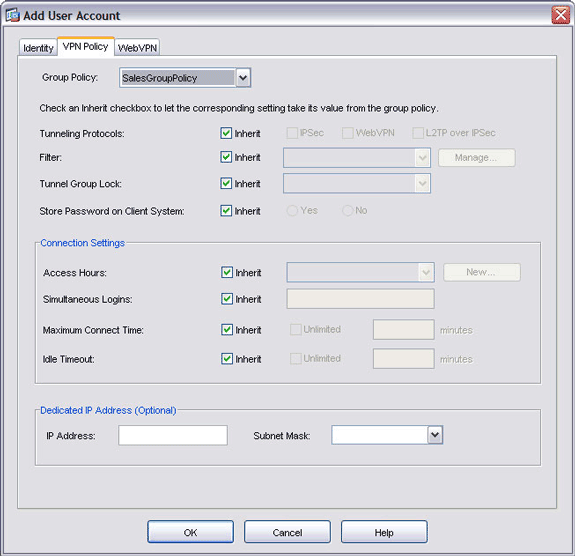

-

Cliquez sur l'onglet VPN Policy. Assurez-vous que votre stratégie de groupe nouvellement créée s'affiche dans le champs Group Policy.

Cet utilisateur hérite de toutes les caractéristiques de la nouvelle stratégie de groupe.

-

Cliquez sur OK, puis sur Apply.

-

Cliquez sur Save, puis sur Yes pour accepter les modifications.

Vérifier

Référez-vous à cette section pour vous assurer du bon fonctionnement de votre configuration.

Authentification

L'authentification des clients VPN SSL et réalisée en utilisant l´une de ces méthodes :

-

Serveur Cisco Secure ACS (Radius)

-

Domaine NT

-

Active Directory

-

Mots de passe à usage unique

-

Certificats numériques

-

Cartes à puce

-

Authentification AAA locale

Cette documentation utilise un compte local créé sur le périphérique ASA.

Remarque : si un dispositif de sécurité adaptatif possède plusieurs points de confiance qui partagent la même autorité de certification, un seul de ces points de confiance qui partage l'autorité de certification peut être utilisé pour valider les certificats utilisateur.

Configuration

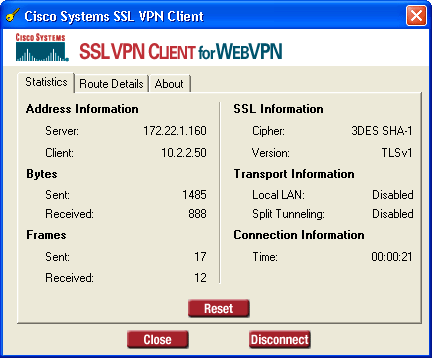

Pour vous connecter à l'ASA avec un client distant, saisissez https://ASA_outside_address dans le champ Adresse d'un navigateur Web compatible SSL. ASA_outside_address est l'adresse IP externe de votre ASA. Si votre configuration est réussie, la fenêtre Cisco Systems SSL VPN Client apparaît.

Remarque : la fenêtre Cisco Systems SSL VPN Client s'affiche uniquement après que vous avez accepté le certificat de l'ASA et après que le client VPN SSL a été téléchargé sur la station distante. Si la fenêtre n'apparaît pas, assurez-vous qu'elle n'est pas réduite.

Commandes

Plusieurs commandes show sont associées à WebVPN. Vous pouvez exécuter ces commandes dans l’interface de ligne de commande (CLI) afin d’afficher les statistiques et autres informations. Pour obtenir des informations détaillées à propos des commandes show, reportez-vous à la section Vérification des Configurations WebVPN.

Remarque : l'outil Output Interpreter Tool (réservé aux clients enregistrés) (OIT) prend en charge certaines commandes show. Utilisez l'OIT pour afficher une analyse de la sortie de la commande show .

Dépannage

Utilisez cette section pour dépanner votre configuration.

Erreur SVC

Problème

Il se peut que vous receviez ce message d'erreur pendant l'authentification :

"The SSl VPN connection to the remote peer was disrupted and could not be automatically re-estabilished. A new connection requires re-authentication and must be restarted manually. Close all sensitive networked applications."

Solution

Si un service de pare-feu est exécuté sur votre PC, celui-ci peut perturber l'authentification. Arrêtez le service et reconnectez le client.

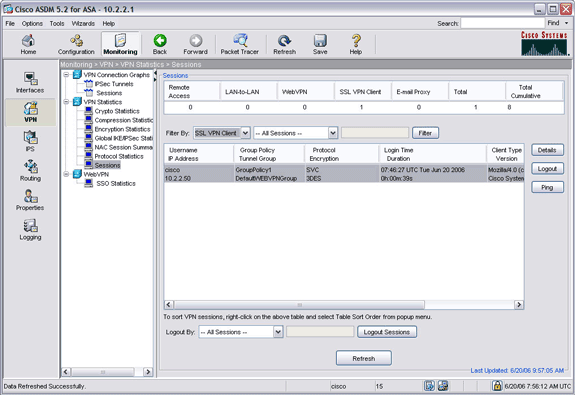

Le SVC a-t-il établi une session sécurisée avec l'ASA ?

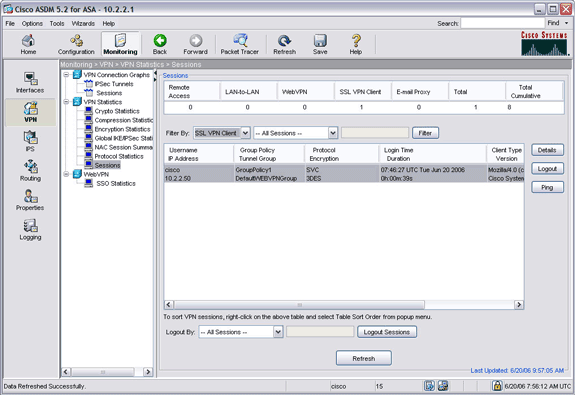

Afin de vous assurer que le Client VPN SSL a établi une session sécurisée avec l'ASA :

-

Cliquez sur Monitoring.

-

Développez VPN Statistics, puis choisissez Sessions.

-

En utilisant le filtre du menu déroulant, choisissez SSL VPN Client, puis cliquez sur le bouton Filter.

Votre configuration devrait apparaître dans la liste de sessions.

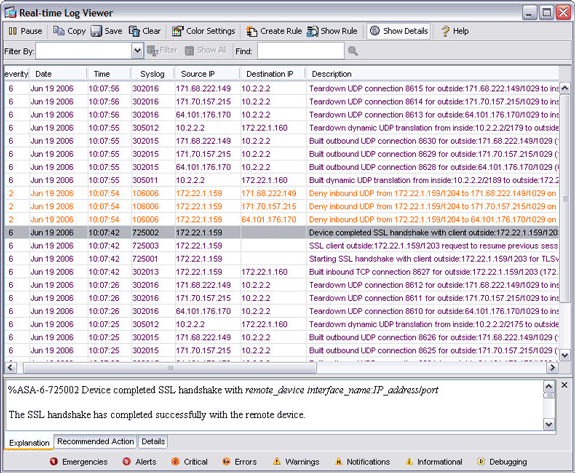

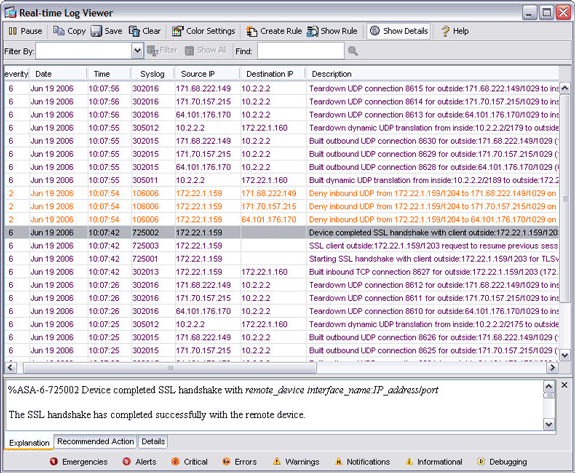

Des sessions sécurisées sont-elles établies et terminées avec succès ?

Vous pouvez afficher les journaux en temps réel afin de vous assurer que des sessions sont établies et terminées avec succès. Pour afficher des journaux de session :

-

Cliquez sur Monitoring, puis sur Logging.

-

Choisissez le Real-time Log Viewer ou Log Buffer, puis cliquez sur View.

Remarque : pour afficher uniquement les sessions à partir d'une adresse spécifique, filtrez par adresse.

Vérifier le pool IP dans le profil WebVPN

%ASA-3-722020: Group group User user-name IP IP_address No address available for SVC connection

Aucune adresse ne peut être attribuée à la connexion SVC. Par conséquent, vous devez attribuer l'adresse de pool IP au profil.

Si vous créez le nouveau profil de connexion, configurez alors un pseudonyme ou un groupe-url afin d'accéder à ce profil de connexion. Sinon, toutes les tentatives SSL s´appliqueront au profil de connexion WebVPN par défaut ne disposant pas d´un pool IP associé. Configurez ceci afin d´utiliser le profil de connexion par défaut et l´associer à un pool IP.

Conseils

-

Assurez-vous que le routage fonctionne correctement avec le pool d'adresses IP que vous avez affecté à vos clients distants. Ce pool d'adresses IP devrait provenir d'un sous-réseau sur votre LAN. Vous pouvez également utiliser un serveur DHCP ou un serveur d'authentification pour attribuer des addresses IP.

-

L'ASA crée un groupe de tunnels par défaut (DefaultWebVPNGroup) et une stratégie de groupe par défaut (GroupPolicy1). Si vous créez de nouveaux groupes et de nouvelles stratégies, veillez à appliquer les valeurs selon les stratégies de sécurité de votre réseau.

-

Si vous souhaitez activer l´exploration de fichiers Windows via CIFS, saisissez un serveur WINS (NBNS) sous Configuration > VPN > WebVPN > Servers and URLs. Cette technologie utilise la sélection CIFS.

Commandes

Plusieurs commandes debug sont associées à WebVPN. Pour obtenir des informations détaillées à propos de ces commandes, reportez-vous à Utilisation des commandes Debug WebVPN.

Remarque : l'utilisation des commandes debug peut avoir un impact négatif sur votre périphérique Cisco. Avant d'utiliser les commandes debug , référez-vous à la section Informations importantes sur les commandes Debug.

Informations connexes

- Exemple de configuration d'un VPN SSL sans client (WebVPN) sur ASA

- Exemple de configuration d'un VPN SSL client léger (WebVPN) sur ASA avec ASDM

- Exemple de configuration d'ASA avec WebVPN et authentification unique à l'aide d'ASDM et de NTLMv1

- Dispositifs de sécurité adaptatifs de la gamme Cisco ASA 5500

- Assistance et documentation techniques - Cisco Systems

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

20-Jun-2006 |

Première publication |

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires