Configurer la qualité de service sur l'appliance de sécurité adaptative

Options de téléchargement

-

ePub (147.0 KB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (243.5 KB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit le fonctionnement de la qualité de service (QoS) sur l'appliance de sécurité adaptative Cisco et fournit également des exemples sur la façon de l'implémenter.

Conditions préalables

Exigences

Cisco recommande que vous ayez une connaissance du cadre de stratégie modulaire (MPF).

Composants utilisés

Les informations contenues dans ce document sont basées sur un dispositif de sécurité adaptatif (ASA) qui exécute la version 9.2, mais les versions antérieures peuvent également être utilisées.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

Vous pouvez configurer la QoS sur l'appliance de sécurité afin de fournir une limitation de débit sur le trafic réseau sélectionné pour les flux individuels et les flux de tunnel VPN, afin de s'assurer que tout le trafic obtient sa part équitable de bande passante limitée. Cette fonctionnalité a été intégrée au bogue Cisco IDCSCsk06260.

La QoS est une fonctionnalité réseau qui vous permet de donner la priorité à certains types de trafic Internet. À mesure que les utilisateurs d'Internet mettent à niveau leurs points d'accès de modems vers des connexions haut débit telles que la ligne d'abonné numérique (DSL) et le câble, la probabilité augmente qu'à tout moment, un seul utilisateur soit en mesure d'absorber la majeure partie, sinon la totalité, de la bande passante disponible, affamant ainsi les autres utilisateurs. Afin d'empêcher n'importe quel une utilisateur ou connexion de site à site de consommer plus que sa partie équitable de largeur de bande, QoS fournit une fonctionnalité de régulation qui règle la largeur de bande maximale que n'importe quel utilisateur peut utiliser.

QoS se rapporte à la capacité d'un réseau à fournir un meilleur service à un trafic de réseau sélectionné parmi diverses technologies pour les meilleurs services globaux avec une largeur de bande limitée des technologies sous-jacentes.

L'objectif principal de la QoS dans l'appliance de sécurité est de fournir une limitation de débit sur le trafic réseau sélectionné pour le flux individuel ou le flux de tunnel VPN afin de s'assurer que tout le trafic obtient sa juste part de bande passante limitée. Un flux peut être défini de plusieurs façons. Dans l'appliance de sécurité, QoS peut s'appliquer à une combinaison des adresses IP source et de destination, des numéros de port de destination et l'octet de Type de service (ToS) de l'en-tête IP.

Il existe trois types de QoS que vous pouvez implémenter sur l'ASA : la réglementation, la mise en forme et la mise en file d'attente prioritaire.

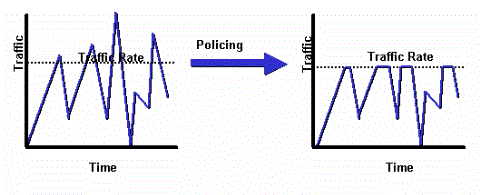

Contrôle du trafic

Avec la réglementation, le trafic dépassant une limite spécifiée est abandonné. La réglementation est un moyen de s'assurer qu'aucun trafic ne dépasse le débit maximal (en bits/seconde) que vous configurez, ce qui garantit qu'aucun flux de trafic ou classe ne peut prendre le contrôle de l'ensemble de la ressource. Lorsque le trafic dépasse le débit maximal, l'ASA abandonne le trafic excédentaire. La réglementation définit également la plus grande rafale de trafic autorisée.

Ce diagramme illustre ce que fait la réglementation du trafic lorsque le débit de trafic atteint le débit maximum configuré, le trafic excédentaire est abandonné. Le résultat est un débit en sortie qui apparaît en dents de scie avec des hauts et des bas.

Cet exemple montre comment limiter la bande passante à 1 Mbits/s pour un utilisateur spécifique dans le sens sortant :

ciscoasa(config)# access-list WEB-LIMIT permit ip host 192.168.10.1 any

ciscoasa(config)# class-map Class-Policy

ciscoasa(config-cmap)# match access-list WEB-LIMIT

ciscoasa(config-cmap)#exit

ciscoasa(config)# policy-map POLICY-WEB

ciscoasa(config-pmap)# class Class-Policy

ciscoasa(config-pmap-c)# police output 1000000 conform-action transmit exceed-

action drop

ciscoasa(config-pmap-c)#exit

ciscoasa(config-pmap)#exit

ciscoasa(config)# service-policy POLICY-WEB interface outside

Modélisation du trafic

Le formatage du trafic est utilisé afin de faire correspondre les vitesses des périphériques et des liaisons, ce qui permet de contrôler la perte de paquets, le délai variable et la saturation des liaisons, ce qui peut entraîner une gigue et un retard. Le formatage du trafic sur l'appliance de sécurité permet au périphérique de limiter le flux du trafic. Ce mécanisme met le trafic en mémoire tampon au-delà de la limite de vitesse et tente d'envoyer le trafic ultérieurement.

La mise en forme ne peut pas être configurée pour certains types de trafic. Le trafic mis en forme comprend le trafic traversant le périphérique, ainsi que le trafic provenant du périphérique.

Ce diagramme illustre ce que le formatage du trafic fait ; il conserve les paquets en excès dans une file d'attente et planifie ensuite l'excès pour une transmission ultérieure sur des incréments de temps. Le résultat du formatage de trafic est un débit en sortie en douceur de paquets.

Remarque : le formatage du trafic est uniquement pris en charge sur les versions 5505, 5510, 5520, 5540 et 5550 d'ASA. Les modèles multicoeurs (tels que le 5500-X) ne prennent pas en charge la mise en forme.

Avec le formatage du trafic, le trafic qui dépasse une certaine limite est mis en file d'attente (mis en mémoire tampon) et envoyé au cours de la tranche de temps suivante.

Le formatage du trafic sur le pare-feu est particulièrement utile si un périphérique en amont impose un goulot d'étranglement au trafic réseau. Un bon exemple serait un ASA qui a des interfaces 100 Mbit, avec une connexion en amont à Internet via un modem câble ou T1 qui se termine sur un routeur. La mise en forme du trafic permet à l'utilisateur de configurer le débit sortant maximal sur une interface (l'interface externe par exemple) ; le pare-feu transmet le trafic de cette interface jusqu'à la bande passante spécifiée, puis tente de mettre en tampon le trafic excessif pour transmission ultérieure lorsque la liaison est moins saturée.

La mise en forme est appliquée à tout le trafic agrégé qui sort de l'interface spécifiée. Vous ne pouvez pas choisir de ne mettre en forme que certains flux de trafic.

Remarque : la mise en forme est effectuée après le chiffrement et ne permet pas la hiérarchisation sur la base du paquet interne ou du groupe de tunnels pour le VPN.

Mise en file d'attente par priorité

Avec la mise en file d'attente prioritaire, vous pouvez placer une classe spécifique de trafic dans la file d'attente à faible latence (LLQ), qui est traitée avant la file d'attente standard.

Remarque : si vous hiérarchisez le trafic selon une stratégie de formatage, vous ne pouvez pas utiliser les détails des paquets internes. Le pare-feu ne peut effectuer que la mise en file d’attente limitée, contrairement aux routeurs qui peuvent fournir des mécanismes de mise en file d’attente et de qualité de service plus sophistiqués (Weighted Fair Queueing (WFQ), Class-Based Weighted Fair Queueing (CBWFQ), etc.).

La stratégie QoS hiérarchique fournit un mécanisme permettant aux utilisateurs de spécifier la stratégie QoS de manière hiérarchique. Par exemple, si des utilisateurs souhaitent mettre en forme le trafic sur une interface et, en outre, dans le trafic d'interface mis en forme, fournir une mise en file d'attente prioritaire pour le trafic VoIP, alors les utilisateurs peuvent spécifier une politique de mise en forme du trafic en haut et une politique de mise en file d'attente prioritaire sous la politique de mise en forme. La prise en charge de la stratégie QoS hiérarchique a une portée limitée.

Les seules options autorisées sont les suivantes :

- Formatage du trafic au niveau supérieur.

- Mise en file d'attente prioritaire au niveau suivant.

Remarque : si vous hiérarchisez le trafic selon une stratégie de formatage, vous ne pouvez pas utiliser les détails des paquets internes. Le pare-feu ne peut exécuter que LLQ, contrairement aux routeurs qui peuvent fournir des mécanismes de mise en file d'attente et de QoS plus sophistiqués (WFQ, CBWFQ, etc.).

Cet exemple utilise la stratégie QoS hiérarchique afin de mettre en forme tout le trafic sortant sur l'interface externe à 2 Mbits/s comme dans l'exemple de mise en forme, mais il spécifie également que les paquets vocaux avec la valeur DSCP (Differentiated Services Code Point) ef, ainsi que le trafic SSH (Secure Shell), doivent recevoir la priorité.

Créez la file d'attente prioritaire sur l'interface sur laquelle vous souhaitez activer la fonctionnalité :

ciscoasa(config)#priority-queue outsideciscoasa(config-priority-queue)#queue-limit

2048ciscoasa(config-priority-queue)#tx-ring-limit 256

Une classe correspondant à DSCP ef :

ciscoasa(config)# class-map Voice

ciscoasa(config-cmap)# match dscp ef

ciscoasa(config-cmap)# exit

Une classe correspondant au trafic SSH TCP/22 du port :

ciscoasa(config)# class-map SSH

ciscoasa(config-cmap)# match port tcp eq 22

ciscoasa(config-cmap)# exit

Une carte de stratégie pour appliquer la hiérarchisation du trafic voix et SSH :

ciscoasa(config)# policy-map p1_priority

ciscoasa(config-pmap)# class Voice

ciscoasa(config-pmap-c)# priority

ciscoasa(config-pmap-c)# class SSH

ciscoasa(config-pmap-c)# priority

ciscoasa(config-pmap-c)# exit

ciscoasa(config-pmap)# exit

Une carte de stratégie pour appliquer le formatage à tout le trafic et associer le trafic voix et SSH prioritaire :

ciscoasa(config)# policy-map p1_shape

ciscoasa(config-pmap)# class class-default

ciscoasa(config-pmap-c)# shape average 2000000

ciscoasa(config-pmap-c)# service-policy p1_priority

ciscoasa(config-pmap-c)# exit

ciscoasa(config-pmap)# exit

Enfin, associez la stratégie de mise en forme à l'interface sur laquelle vous souhaitez mettre en forme et hiérarchiser le trafic sortant :

ciscoasa(config)# service-policy p1_shape interface outside

QoS pour le trafic via un tunnel VPN

QoS avec VPN IPsec

Selon la RFC 2401, les bits ToS (Type of Service) de l'en-tête IP d'origine sont copiés dans l'en-tête IP du paquet chiffré afin que les stratégies QoS puissent être appliquées après le chiffrement. Cela permet d'utiliser les bits DSCP/DiffServ pour la priorité n'importe où dans la stratégie QoS.

Réglementation sur un tunnel IPsec

La réglementation peut également être effectuée pour des tunnels VPN spécifiques. Afin de sélectionner un tunnel-group sur lequel effectuer la régulation, vous utilisez la commande match tunnel-group <tunnel>dans votre class-map et la commande match flow ip destination address.

class-map tgroup_out

match tunnel-group ipsec-tun

match flow ip destination-address

policy-map qos

class tgroup_out

police output 1000000

La réglementation d'entrée ne fonctionne pas pour le moment lorsque vous utilisez la commande match tunnel-group ; consultez l'ID de bogue Cisco CSCth48255 pour plus d'informations. Si vous tentez de faire une politique d'entrée avec le flux de correspondance ip destination-address, vous recevez cette erreur :

police input 10000000

ERROR: Input policing cannot be done on a flow destination basis

La réglementation d'entrée ne semble pas fonctionner pour le moment lorsque vous utilisez atch tunnel-group(ID de bogue Cisco CSCth48255). Si la réglementation d'entrée fonctionne, vous devez utiliser une carte-classe sans l'adresse IP de destination du flux de correspondance.

Si la réglementation d'entrée fonctionne, vous devez utiliser une carte-classe sans l'adresse IP de destination du flux de correspondance.

class-map tgroup_in

match tunnel-group ipsec-tun

policy-map qos

class tgroup_in

police input 1000000

Si vous essayez de contrôler la sortie sur un class-map qui n'a pas l'adresse IP de destination correspondante, vous recevez :

police output 10000000

ERROR: tunnel-group can only be policed on a flow basis

Il est également possible d'effectuer une QoS sur les informations de flux interne à l'aide de listes de contrôle d'accès (ACL), de DSCP, etc. En raison du bogue mentionné précédemment, les listes de contrôle d’accès sont le moyen d’effectuer la réglementation des entrées dès maintenant.

Remarque : un maximum de 64 cartes-politiques peut être configuré sur tous les types de plates-formes. Utilisez différentes cartes-classes dans les cartes-politiques afin de segmenter le trafic.

QoS avec VPN SSL (Secure Sockets Layer)

Jusqu'à la version 9.2 d'ASA, l'ASA ne conservait pas les bits ToS.

La tunnellisation VPN SSL n'est pas prise en charge avec cette fonctionnalité. Consultez le bogue Cisco IDCSCsl73211 pour plus d'informations.

ciscoasa(config)# tunnel-group a1 type webvpn

ciscoasa(config)# tunnel-group a1 webvpn-attributes

ciscoasa(config-tunnel-webvpn)# class-map c1

ciscoasa(config-cmap)# match tunnel-group a1

ciscoasa(config-cmap)# match flow ip destination-address

ciscoasa(config-cmap)# policy-map p1

ciscoasa(config-pmap)# class c1

ciscoasa(config-pmap-c)# police output 100000

ERROR: tunnel with WEBVPN attributes doesn't support police!

ciscoasa(config-pmap-c)# no tunnel-group a1 webvpn-attributes

ciscoasa(config)# policy-map p1

ciscoasa(config-pmap)# class c1

ciscoasa(config-pmap-c)# police output 100000

ciscoasa(config-pmap-c)#

Remarque : lorsque des utilisateurs avec phone-vpn utilisent le client AnyConnect et le protocole DTLS (Datagram Transport Layer Security) pour chiffrer leur téléphone, la hiérarchisation ne fonctionne pas car AnyConnect ne conserve pas l'indicateur DSCP dans l'encapsulation DTLS.

Référez-vous à la demande d'amélioration du bogue Cisco IDCSCtq43909 pour plus de détails.

Considérations QoS

Voici quelques points à prendre en compte à propos de la QoS.

- Il est appliqué via le cadre de stratégie modulaire (MPF) de manière stricte ou hiérarchique : réglementation, mise en forme, LLQ.

- Peut uniquement influencer le trafic qui est déjà passé de la carte réseau au DP (chemin de données).

- Inutile de lutter contre les dépassements (ils se produisent trop tôt) sauf s'ils sont appliqués sur un périphérique adjacent.

- La réglementation est appliquée à l’entrée après l’autorisation du paquet et à la sortie avant la carte réseau.

- Juste après avoir réécrit une adresse de couche 2 (L2) sur la sortie.

- Elle définit la bande passante sortante pour tout le trafic sur une interface.

- Utile avec une bande passante de liaison ascendante limitée (par exemple, liaison 1Gigabit Ethernet (GE) vers un modem 10Mb).

- Non pris en charge sur les modèles ASA558x hautes performances.

- La mise en file d’attente prioritaire peut priver le trafic au mieux.

- Non pris en charge sur les interfaces 10GE sur ASA5580 ou les sous-interfaces VLAN.

- La taille de la sonnerie de l'interface peut être ajustée pour des performances optimales.

Exemples de configuration

Exemple de configuration de QoS pour le trafic VoIP sur les tunnels VPN

Diagramme du réseau

Ce document utilise la configuration réseau suivante :

Remarque : assurez-vous que les téléphones IP et les hôtes sont placés dans des segments (sous-réseaux) différents. Ceci est recommandé pour une bonne conception du réseau.

Ce document utilise les configurations suivantes :

- Configuration QoS basée sur DSCP

- Configuration QoS basée sur DSCP avec VPN

- Configuration QoS basée sur ACL

- Configuration QoS basée sur ACL avec VPN

Configuration QoS basée sur DSCP

!--- Create a class map named Voice.

ciscoasa(config)#class-map Voice

!--- Specifies the packet that matches criteria that

!--- identifies voice packets that have a DSCP value of "ef".

ciscoasa(config-cmap)#match dscp ef

!--- Create a class map named Data.

ciscoasa(config)#class-map Data

!--- Specifies the packet that matches data traffic to be passed through

!--- IPsec tunnel.

ciscoasa(config-cmap)#match tunnel-group 10.1.2.1

ciscoasa(config-cmap)#match flow ip destination-address

!--- Create a policy to be applied to a set

!--- of voice traffic.

ciscoasa(config-cmap)#policy-map Voicepolicy

!--- Specify the class name created in order to apply

!--- the action to it.

ciscoasa(config-pmap)#class Voice

!--- Strict scheduling priority for the class Voice.

ciscoasa(config-pmap-c)#priority

PIX(config-pmap-c)#class Data

!--- Apply policing to the data traffic.

ciscoasa(config-pmap-c)#police output 200000 37500

!--- Apply the policy defined to the outside interface.

ciscoasa(config-pmap-c)#service-policy Voicepolicy interface outside

ciscoasa(config)#priority-queue outside

ciscoasa(config-priority-queue)#queue-limit 2048

ciscoasa(config-priority-queue)#tx-ring-limit 256

Remarque : la valeur DSCP de ef fait référence au transfert accéléré qui correspond au trafic VoIP-RTP.

Configuration QoS basée sur DSCP avec VPN

ciscoasa#show running-config

: Saved

:

ASA Version 9.2(1)

!

hostname ciscoasa

enable password 8Ry2YjIyt7RRXU24 encrypted

names

!

interface GigabitEthernet0

nameif inside

security-level 100

ip address 10.1.1.1 255.255.255.0

!

interface GigabitEthernet1

nameif outside

security-level 0

ip address 10.1.4.1 255.255.255.0

!

passwd 2KFQnbNIdI.2KYOU encrypted

ftp mode passive

!--- This crypto ACL-permit identifies the

!--- matching traffic flows to be protected via encryption.

access-list 110 extended permit ip 10.1.1.0 255.255.255.0 172.16.1.0 255.255.255.0

access-list 110 extended permit ip 10.1.5.0 255.255.255.0 10.1.6.0 255.255.255.0

pager lines 24

mtu inside 1500

mtu outside 1500

no failover

icmp unreachable rate-limit 1 burst-size 1

no asdm history enable

arp timeout 14400

route outside 0.0.0.0 0.0.0.0 10.1.4.2 1

timeout xlate 3:00:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00

timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00

timeout uauth 0:05:00 absolute

no snmp-server location

no snmp-server contact

snmp-server enable traps snmp authentication linkup linkdown coldstart

!--- Configuration for IPsec policies.

crypto ipsec ikev1 transform-set myset esp-3des esp-sha-hmac

crypto map mymap 10 match address 110

!--- Sets the IP address of the remote end.

crypto map mymap 10 set peer 10.1.2.1

!--- Configures IPsec to use the transform-set

!--- "myset" defined earlier in this configuration.

crypto map mymap 10 set ikev1 transform-set myset

crypto map mymap interface outside

!--- Configuration for IKE policies

crypto ikev1 policy 10

!--- Enables the IKE policy configuration (config-isakmp)

!--- command mode, where you can specify the parameters that

!--- are used during an IKE negotiation.

authentication pre-share

encryption 3des

hash sha

group 2

lifetime 86400

!--- Use this command in order to create and manage the database of

!--- connection-specific records like group name

!--- as 10.1.2.1, IPsec type as L2L, and password as

!--- pre-shared key for IPsec tunnels.

tunnel-group 10.1.2.1 type ipsec-l2l

tunnel-group 10.1.2.1 ipsec-attributes

!--- Specifies the preshared key "cisco123" which should

!--- be identical at both peers.

ikev1 pre-shared-key *

telnet timeout 5

ssh timeout 5

console timeout 0

priority-queue outside

queue-limit 2048

tx-ring-limit 256

!

class-map Voice

match dscp ef

class-map Data

match tunnel-group 10.1.2.1

match flow ip destination-address

class-map inspection_default

match default-inspection-traffic

!

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum 512

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

inspect netbios

inspect rsh

inspect rtsp

inspect skinny

inspect esmtp

inspect sqlnet

inspect sunrpc

inspect tftp

inspect sip

inspect xdmcp

policy-map Voicepolicy

class Voice

priority

class Data

police output 200000 37500

!

service-policy global_policy global

service-policy Voicepolicy interface outside

prompt hostname context

Cryptochecksum:d41d8cd98f00b204e9800998ecf8427e

: end

Configuration QoS basée sur ACL

!--- Permits inbound H.323 calls.

ciscoasa(config)#access-list 100 extended permit tcp 172.16.1.0 255.255.255.0

10.1.1.0

255.255.255.0 eq h323

!--- Permits inbound Session Internet Protocol (SIP) calls.

ciscoasa(config)#access-list 100 extended permit tcp 172.16.1.0 255.255.255.0

10.1.1.0

255.255.255.0 eq sip

!--- Permits inbound Skinny Call Control Protocol (SCCP) calls.

ciscoasa(config)#access-list 100 extended permit tcp 172.16.1.0 255.255.255.0

10.1.1.0

255.255.255.0 eq 2000

!--- Permits outbound H.323 calls.

ciscoasa(config)#access-list 105 extended permit tcp 10.1.1.0 255.255.255.0

172.16.1.0

255.255.255.0 eq h323

!--- Permits outbound SIP calls.

ciscoasa(config)#access-list 105 extended permit tcp 10.1.1.0 255.255.255.0

172.16.1.0

255.255.255.0 eq sip

!--- Permits outbound SCCP calls.

ciscoasa(config)#access-list 105 extended permit tcp 10.1.1.0 255.255.255.0

172.16.1.0

255.255.255.0 eq 2000

!--- Apply the ACL 100 for the inbound traffic of the outside interface.

ciscoasa(config)#access-group 100 in interface outside

!--- Create a class map named Voice-IN.

ciscoasa(config)#class-map Voice-IN

!--- Specifies the packet matching criteria which

!--- matches the traffic flow as per ACL 100.

ciscoasa(config-cmap)#match access-list 100

!--- Create a class map named Voice-OUT.

ciscoasa(config-cmap)#class-map Voice-OUT

!--- Specifies the packet matching criteria which

!--- matches the traffic flow as per ACL 105.

ciscoasa(config-cmap)#match access-list 105

!--- Create a policy to be applied to a set

!--- of Voice traffic.

ciscoasa(config-cmap)#policy-map Voicepolicy

!--- Specify the class name created in order to apply

!--- the action to it.

ciscoasa(config-pmap)#class Voice-IN

ciscoasa(config-pmap)#class Voice-OUT

!--- Strict scheduling priority for the class Voice.

ciscoasa(config-pmap-c)#priority

ciscoasa(config-pmap-c)#end

ciscoasa#configure terminal

ciscoasa(config)#priority-queue outside

!--- Apply the policy defined to the outside interface.

ciscoasa(config)#service-policy Voicepolicy interface outside

ciscoasa(config)#end

Configuration QoS basée sur ACL avec VPN

ciscoasa#show running-config

: Saved

:

ASA Version 9.2(1)

!

hostname ciscoasa

enable password 8Ry2YjIyt7RRXU24 encrypted

names

!

interface GigabitEthernet0

nameif inside

security-level 100

ip address 10.1.1.1 255.255.255.0

!

interface GigabitEthernet1

nameif outside

security-level 0

ip address 10.1.4.1 255.255.255.0

!

interface GigabitEthernet2

nameif DMZ1

security-level 95

ip address 10.1.5.1 255.255.255.0

!

passwd 2KFQnbNIdI.2KYOU encrypted

ftp mode passive

!--- This crypto ACL-permit identifies the

!--- matching traffic flows to be protected via encryption.

access-list 110 extended permit ip 10.1.1.0 255.255.255.0 172.16.1.0 255.255.255.0

access-list 110 extended permit ip 10.1.5.0 255.255.255.0 10.1.6.0 255.255.255.0

!--- Permits inbound H.323, SIP and SCCP calls.

access-list 100 extended permit tcp 172.16.1.0 255.255.255.0 10.1.1.0

255.255.255.0 eq h323

access-list 100 extended permit tcp 172.16.1.0 255.255.255.0 10.1.1.0

255.255.255.0 eq sip

access-list 100 extended permit tcp 172.16.1.0 255.255.255.0 10.1.1.0

255.255.255.0 eq 2000

!--- Permit outbound H.323, SIP and SCCP calls.

access-list 105 extended permit tcp 10.1.1.0 255.255.255.0 172.16.1.0

255.255.255.0 eq h323

access-list 105 extended permit tcp 10.1.1.0 255.255.255.0 172.16.1.0

255.255.255.0 eq sip

access-list 105 extended permit tcp 10.1.1.0 255.255.255.0 172.16.1.0

255.255.255.0 eq 2000

pager lines 24

mtu inside 1500

mtu outside 1500

no failover

icmp unreachable rate-limit 1 burst-size 1

no asdm history enable

arp timeout 14400

access-group 100 in interface outside

route outside 0.0.0.0 0.0.0.0 10.1.4.2 1

timeout xlate 3:00:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00

timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00

timeout uauth 0:05:00 absolute

no snmp-server location

no snmp-server contact

snmp-server enable traps snmp authentication linkup linkdown coldstart

crypto ipsec ikev1 transform-set myset esp-3des esp-sha-hmac

crypto map mymap 10 match address 110

crypto map mymap 10 set peer 10.1.2.1

crypto map mymap 10 set ikev1 transform-set myset

crypto map mymap interface outside

crypto ikev1 policy 10

authentication pre-share

encryption 3des

hash sha

group 2

lifetime 86400

tunnel-group 10.1.2.1 type ipsec-l2l

tunnel-group 10.1.2.1 ipsec-attributes

ikev1 pre-shared-key *

telnet timeout 5

ssh timeout 5

console timeout 0

priority-queue outside

!

class-map Voice-OUT

match access-list 105

class-map Voice-IN

match access-list 100

!

class-map inspection_default

match default-inspection-traffic

!

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum 512

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

!--- Inspection enabled for H.323, H.225 and H.323 RAS protocols.

inspect h323 h225

inspect h323 ras

inspect netbios

inspect rsh

inspect rtsp

!--- Inspection enabled for Skinny protocol.

inspect skinny

inspect esmtp

inspect sqlnet

inspect sunrpc

inspect tftp

!--- Inspection enabled for SIP.

inspect sip

inspect xdmcp

policy-map Voicepolicy

class Voice-IN

class Voice-OUT

priority

!

service-policy global_policy global

service-policy Voicepolicy interface outside

prompt hostname context

Cryptochecksum:d41d8cd98f00b204e9800998ecf8427e

: end

Remarque : utilisez l'outil Command Lookup Tool (clients enregistrés uniquement) afin d'obtenir plus d'informations sur les commandes utilisées dans cette section.

Vérifier

Utilisez cette section pour confirmer que votre configuration fonctionne correctement.

show service-policy police

Afin d'afficher les statistiques de QoS pour la réglementation du trafic, utilisez la commande show service-policy avec le mot clé police :

ciscoasa(config)# show ser

ciscoasa(config)# show service-policy police

Interface outside:

Service-policy: POLICY-WEB

Class-map: Class-Policy

Output police Interface outside:

cir 1000000 bps, bc 31250 bytes

conformed 0 packets, 0 bytes; actions: transmit

exceeded 0 packets, 0 bytes; actions: drop

conformed 0 bps, exceed 0 bps

show service-policy priority

Afin d'afficher des statistiques pour les politiques de service qui implémentent la commande priority, utilisez la commande show service-policy avec le mot clé priority :

ciscoasa# show service-policy priority

Global policy:

Service-policy: qos_outside_policy

Interface outside:

Service-policy: qos_class_policy

Class-map: voice-traffic

Priority:

Interface outside: aggregate drop 0, aggregate transmit 9383

show service-policy shape

ciscoasa(config)# show service-policy shape

Interface outside:

Service-policy: qos_outside_policy

Class-map: class-default

shape (average) cir 2000000, bc 16000, be 16000

Queueing

queue limit 64 packets

(queue depth/total drops/no-buffer drops) 0/0/0

(pkts output/bytes output) 0/0

show priority-queue statistics

Afin d'afficher les statistiques de file d'attente prioritaire pour une interface, utilisez la commande show priority-queue statistics en mode EXEC privilégié. Les résultats montrent les statistiques pour la file d'attente au mieux (BE) et la LLQ. Cet exemple montre l'utilisation de la commande show priority-queue statistics pour l'interface nommée outside, et le résultat de la commande.

ciscoasa# show priority-queue statistics outside

Priority-Queue Statistics interface outside

Queue Type = BE

Packets Dropped = 0

Packets Transmit = 0

Packets Enqueued = 0

Current Q Length = 0

Max Q Length = 0

Queue Type = LLQ

Packets Dropped = 0

Packets Transmit = 0

Packets Enqueued = 0

Current Q Length = 0

Max Q Length = 0

ciscoasa#

Dans le présent rapport statistique, la signification des postes est la suivante :

- Paquets abandonnés indique le nombre total de paquets qui ont été abandonnés dans cette file d'attente.

- Packets Transmit indique le nombre total de paquets qui ont été transmis dans cette file d'attente.

- Paquets mis en file d'attente indique le nombre total de paquets qui ont été mis en file d'attente dans cette file d'attente.

- Current Q Length indique la profondeur actuelle de cette file d'attente.

- La longueur de file d'attente maximale indique la profondeur maximale jamais atteinte dans cette file d'attente.

L'outil Output Interpreter Tool (clients enregistrés uniquement) prend en charge certaines commandes show. Utilisez l'outil Output Interpreter Tool afin de visualiser une analyse de la sortie de la commande show.

Dépannage

Il n'existe actuellement aucune information de dépannage spécifique pour cette configuration.

Additional Information

Voici quelques bogues introduits par la fonctionnalité de formatage du trafic :

| bogue Cisco IDCSCsq08550 | Le formatage du trafic avec mise en file d'attente prioritaire provoque une défaillance du trafic sur ASA. |

| bogue Cisco IDCSCsx07862 | Le formatage du trafic avec mise en file d'attente prioritaire provoque des retards et des abandons de paquets. |

| bogue Cisco IDCSCsq07395 | L'ajout de la mise en forme de la stratégie de service échoue si la carte de stratégie a été modifiée. |

Forum aux questions

Cette section fournit une réponse à l'une des questions les plus fréquemment posées concernant les informations décrites dans ce document.

Les marquages QoS sont-ils préservés lorsque le tunnel VPN est traversé ?

Oui. Les marquages QoS sont conservés dans le tunnel lorsqu'ils traversent les réseaux du fournisseur si celui-ci ne les supprime pas pendant le transit.

Conseil : reportez-vous à la section DSCP and DiffServ Preservation duCLI Book 2 : Cisco ASA Series Firewall CLI Configuration Guide, 9.2 pour plus de détails.

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

02-Mar-2007 |

Première publication |

Contribution d’experts de Cisco

- Ingénieurs TAC Cisco

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires