Exemple de configuration de l'installation manuelle de certificats de fournisseurs tiers dans ASA 7.x pour une utilisation avec WebVPN

Options de téléchargement

-

ePub (553.2 KB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (1.1 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Contenu

Introduction

Cet exemple de configuration décrit comment installer manuellement un certificat numérique tiers sur l'ASA pour une utilisation avec WebVPN. Un certificat d'évaluation Verisign est utilisé dans cet exemple. Chaque étape contient la procédure d'application ASDM et un exemple CLI.

Conditions préalables

Conditions requises

Ce document nécessite que vous ayez accès à une autorité de certification (CA) pour l'inscription de certificat. Les fournisseurs de CA tiers pris en charge sont Baltimore, Cisco, Entrust, iPlanet/Netscape, Microsoft, RSA et VeriSign.

Components Used

Ce document utilise un ASA 5510 qui exécute le logiciel version 7.2(1) et ASDM version 5.2(1). Cependant, les procédures de ce document fonctionnent sur n'importe quel appareil ASA qui exécute 7.x avec n'importe quelle version ASDM compatible.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Conventions

Pour plus d'informations sur les conventions utilisées dans ce document, reportez-vous à Conventions relatives aux conseils techniques Cisco.

Configuration

Afin d'installer un certificat numérique de fournisseur tiers sur le PIX/ASA, procédez comme suit :

-

Vérifiez que les valeurs Date, Heure et Fuseau horaire sont Exactes.

-

Configurez WebVPN pour utiliser le nouveau certificat installé.

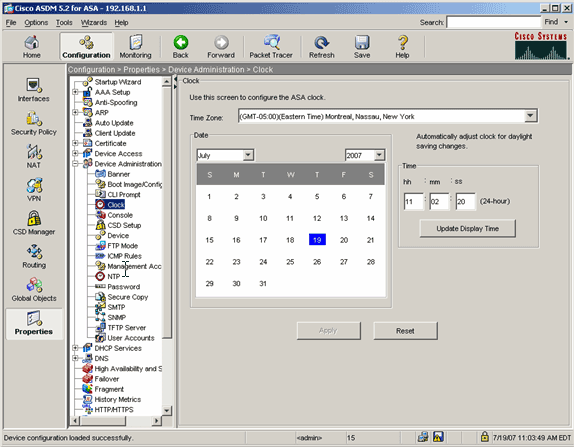

Étape 1. Vérifiez que les valeurs Date, Time et Time Zone sont exactes

Procédure ASDM

-

Cliquez sur Configuration, et ensuite sur Properties.

-

Développez Device Administration, puis sélectionnez Clock.

-

Vérifiez que les informations répertoriées sont correctes.

Les valeurs de Date, Time et Time Zone doivent être exactes pour que la validation du certificat soit correcte.

Exemple de ligne de commande

| ciscosa |

|---|

ciscoasa#show clock 11:02:20.244 UTC Thu Jul 19 2007 ciscoasa |

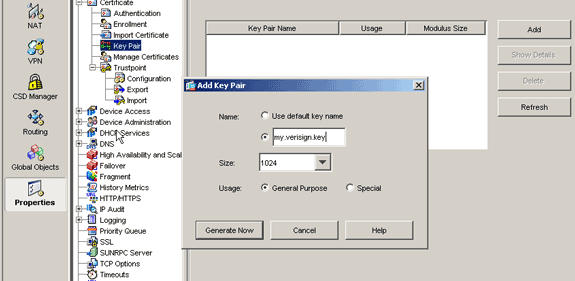

Étape 2. Générer la paire de clés RSA

La clé publique RSA générée est associée aux informations d'identité de l'ASA pour former une demande de certificat PKCS#10. Vous devez identifier distinctement le nom de clé avec le point de confiance pour lequel vous créez la paire de clés.

Procédure ASDM

-

Cliquez sur Configuration, et ensuite sur Properties.

-

Développez Certificate, puis choisissez Key Pair.

-

Cliquez sur Add.

-

Entrez le nom de la clé, choisissez la taille du module et sélectionnez le type d'utilisation. Note: La taille de paire de clés recommandée est 1024.

-

Cliquez sur Generate.

La paire de clés que vous avez créée doit figurer dans la colonne Nom de la paire de clés.

Exemple de ligne de commande

| ciscosa |

|---|

ciscoasa#conf t ciscoasa(config)#crypto key generate rsa label my.verisign.key modulus 1024 ! Generates 1024 bit RSA key pair. "label" defines the name of the key pair. INFO: The name for the keys will be: my.verisign.key Keypair generation process begin. Please wait... ciscoasa(config)# |

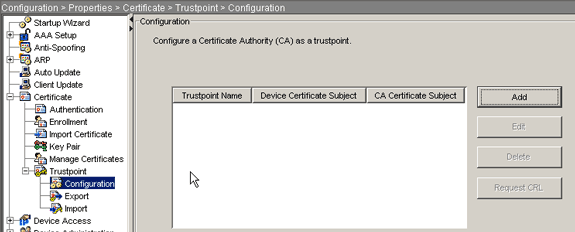

Étape 3. Créer un point de confiance

Les points de confiance doivent déclarer l'autorité de certification (CA) que votre ASA utilisera.

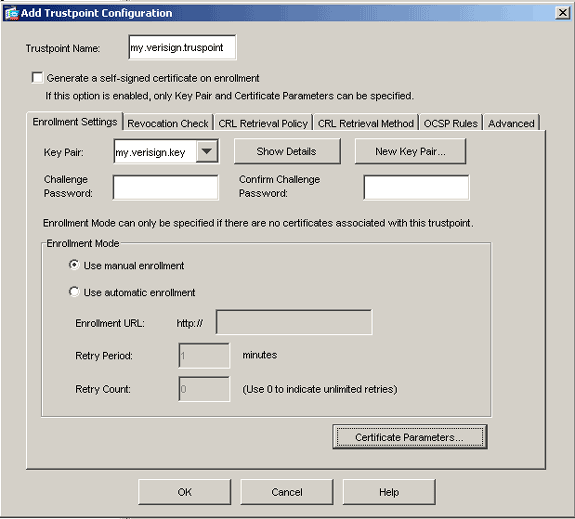

Procédure ASDM

-

Cliquez sur Configuration, et ensuite sur Properties.

-

Développez Certificate, puis Trustpoint.

-

Choisissez Configuration, puis cliquez sur Ajouter.

-

Configurez ces valeurs :

-

Nom du point de confiance : Le nom du point de confiance doit correspondre à l'utilisation prévue. (Cet exemple utilise my.verisign.trustpoint.)

-

Paire de clés : Sélectionnez la paire de clés générée à l'étape 2. (my.verisign.key)

-

-

Assurez-vous que l'inscription manuelle est sélectionnée.

-

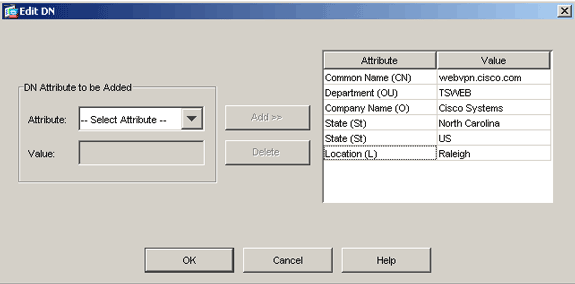

Cliquez sur Paramètres du certificat.

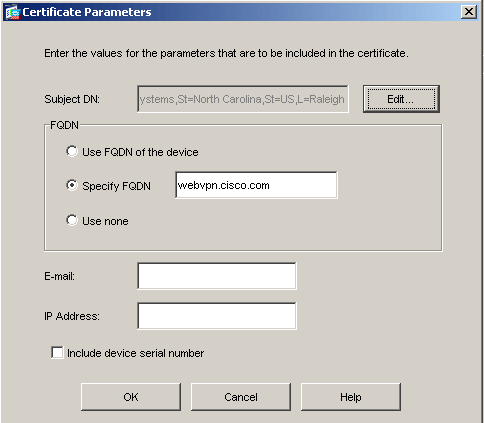

La boîte de dialogue Paramètres du certificat s'affiche.

-

Cliquez sur Modifier, puis configurez les attributs répertoriés dans ce tableau :

Attribut Description CN Nom de domaine complet (FQDN) qui sera utilisé pour les connexions à votre pare-feu (par exemple, webvpn.cisco.com) OU Nom de service O Nom de la société (éviter les caractères spéciaux) C Code du pays (code de 2 lettres sans ponctuation) St État (doit être précisé); par exemple, en Caroline du Nord) L Ville Pour configurer ces valeurs, choisissez une valeur dans la liste déroulante Attribute, entrez la valeur, puis cliquez sur Add.

-

Une fois que les valeurs appropriées ont été ajoutées, cliquez sur OK.

-

Dans la boîte de dialogue Paramètres du certificat, saisissez le nom de domaine complet (FQDN) dans le champ Spécifier le nom de domaine complet (FQDN).

Cette valeur doit être identique au nom de domaine complet que vous avez utilisé pour le nom commun (CN).

-

Click OK.

-

Vérifiez que la paire de clés correcte est sélectionnée, puis cliquez sur la case d'option Utiliser l'inscription manuelle.

-

Cliquez sur OK, puis sur Apply.

Exemple de ligne de commande

| ciscosa |

|---|

ciscoasa(config)#crypto ca trustpoint my.verisign.trustpoint

! Creates the trustpoint.

ciscoasa(config-ca-trustpoint)#enrollment terminal

! Specifies cut and paste enrollment with this trustpoint.

ciscoasa(config-ca-trustpoint)#subject-name CN=wepvpn.cisco.com,OU=TSWEB,

O=Cisco Systems,C=US,St=North Carolina,L=Raleigh

! Defines x.500 distinguished name.

ciscoasa(config-ca-trustpoint)#keypair my.verisign.key

! Specifies key pair generated in Step 3.

ciscoasa(config-ca-trustpoint)#fqdn webvpn.cisco.com

! Specifies subject alternative name (DNS:).

ciscoasa(config-ca-trustpoint)#exit

|

Étape 4. Générer l'inscription au certificat

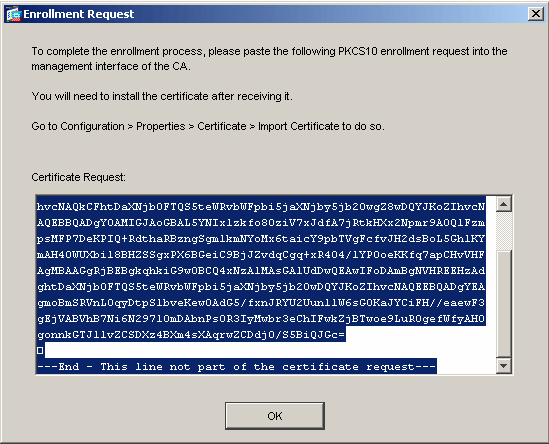

Procédure ASDM

-

Cliquez sur Configuration, et ensuite sur Properties.

-

Développez Certificate, puis sélectionnez Enrollment.

-

Vérifiez que le point de confiance créé à l'étape 3 est sélectionné, puis cliquez sur S'inscrire.

Une boîte de dialogue apparaît qui répertorie la demande d'inscription de certificat (également appelée demande de signature de certificat).

-

Copiez la demande d'inscription PKCS#10 dans un fichier texte, puis envoyez le CSR au fournisseur tiers approprié.

Une fois que le fournisseur tiers a reçu le CSR, il doit émettre un certificat d'identité pour l'installation.

Exemple de ligne de commande

| Nom du périphérique 1 |

|---|

ciscoasa(config)#crypto ca enroll my.verisign.trustpoint

! Initiates CSR. This is the request to be ! submitted via web or email to the 3rd party vendor.

% Start certificate enrollment ..

% The subject name in the certificate will be: CN=webvpn.cisco.com,OU=TSWEB,

O=Cisco Systems,C=US,St=North Carolina,L=Raleigh

% The fully-qualified domain name in the certificate will be: webvpn.cisco.com

% Include the device serial number in the subject name? [yes/no]: no

! Do not include the device's serial number in the subject.

Display Certificate Request to terminal? [yes/no]: yes

! Displays the PKCS#10 enrollment request to the terminal. ! You will need to copy this from the terminal to a text ! file or web text field to submit to the 3rd party CA.

Certificate Request follows:

MIICHjCCAYcCAQAwgaAxEDAOBgNVBAcTB1JhbGVpZ2gxFzAVBgNVBAgTDk5vcnRo

IENhcm9saW5hMQswCQYDVQQGEwJVUzEWMBQGA1UEChMNQ2lzY28gU3lzdGVtczEO

MAwGA1UECxMFVFNXRUIxGzAZBgNVBAMTEmNpc2NvYXNhLmNpc2NvLmNvbTEhMB8G

CSqGSIb3DQEJAhYSY2lzY29hc2EuY2lzY28uY29tMIGfMA0GCSqGSIb3DQEBAQUA

A4GNADCBiQKBgQCmM/2VteHnhihS1uOj0+hWa5KmOPpI6Y/MMWmqgBaB9M4yTx5b

Fm886s8F73WsfQPynBDfBSsejDOnBpFYzKsGf7TUMQB2m2RFaqfyNxYt3oMXSNPO

m1dZ0xJVnRIp9cyQp/983pm5PfDD6/ho0nTktx0i+1cEX0luBMh7oKargwIDAQAB

oD0wOwYJKoZIhvcNAQkOMS4wLDALBgNVHQ8EBAMCBaAwHQYDVR0RBBYwFIISY2lz

Y29hc2EuY2lzY28uY29tMA0GCSqGSIb3DQEBBAUAA4GBABrxpY0q7SeOHZf3yEJq

po6wG+oZpsvpYI/HemKUlaRc783w4BMO5lulIEnHgRqAxrTbQn0B7JPIbkc2ykkm

bYvRt/wiKc8FjpvPpfOkjMK0T3t+HeQ/5QlKx2Y/vrqs+Hg5SLHpbhj/Uo13yWCe

0Bzg59cYXq/vkoqZV/tBuACr

---End - This line not part of the certificate request---

Redisplay enrollment request? [yes/no]: |

Étape 5. Authentifier le point de confiance

Une fois que vous avez reçu le certificat d'identité du fournisseur tiers, vous pouvez poursuivre cette étape.

Procédure ASDM

-

Enregistrez le certificat d'identité sur votre ordinateur local.

-

Si un certificat codé en base64 ne vous a pas été fourni en tant que fichier, vous devez copier le message base64 et le coller dans un fichier texte.

-

Renommez le fichier avec une extension .cer.

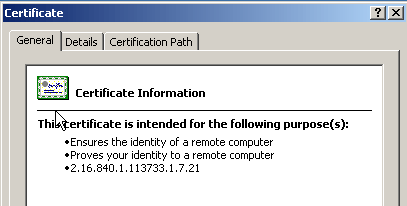

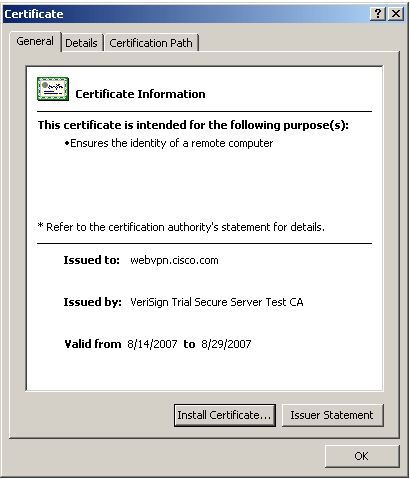

Remarque : Une fois le fichier renommé avec l'extension .cer, l'icône du fichier doit s'afficher en tant que certificat.

-

Double-cliquez sur le fichier de certificat.

La boîte de dialogue Certificat s'affiche.

Remarque : si le message "Windows ne dispose pas d'informations suffisantes pour vérifier ce certificat" apparaît dans l'onglet Général, vous devez obtenir le certificat de l'autorité de certification racine ou de l'autorité de certification intermédiaire du fournisseur tiers avant de poursuivre cette procédure. Contactez votre fournisseur tiers ou votre administrateur CA afin d'obtenir le certificat CA racine ou CA intermédiaire émetteur.

-

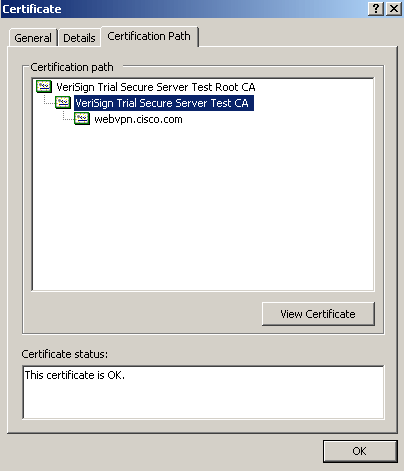

Cliquez sur l'onglet de Certificate Path.

-

Cliquez sur le certificat CA situé au-dessus de votre certificat d'identité émis, puis cliquez sur Afficher le certificat.

Des informations détaillées sur le certificat d'autorité de certification intermédiaire s'affichent.

Avertissement : N'installez pas le certificat d'identité (périphérique) dans cette étape. Seule la racine, la racine subordonnée ou le certificat CA sont ajoutés à cette étape. Les certificats d'identité (périphérique) sont installés à l'étape 6.

Avertissement : N'installez pas le certificat d'identité (périphérique) dans cette étape. Seule la racine, la racine subordonnée ou le certificat CA sont ajoutés à cette étape. Les certificats d'identité (périphérique) sont installés à l'étape 6. -

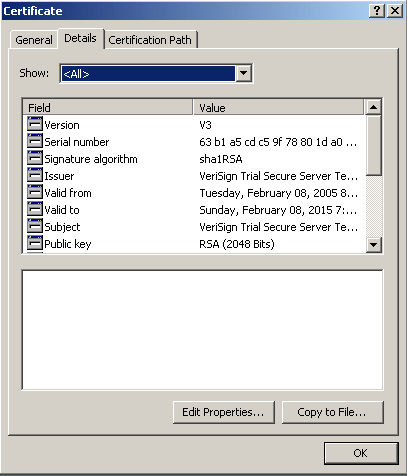

Cliquez sur Details (Détails).

-

Cliquez sur Copier dans le fichier.

-

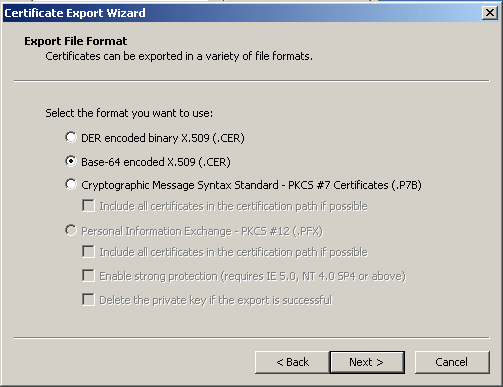

Dans l'Assistant Exportation de certificat, cliquez sur Suivant.

-

Dans la boîte de dialogue Format de fichier d'exportation, cliquez sur la case d'option X.509 codé en base-64 (.CER), puis cliquez sur Suivant.

-

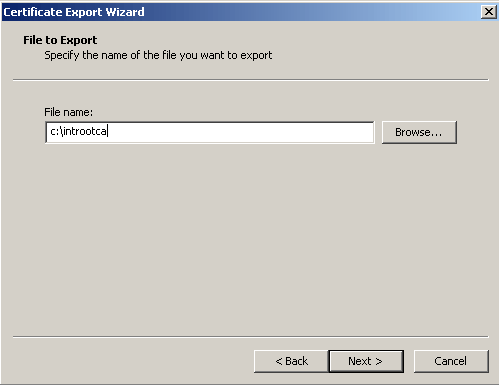

Entrez le nom et l'emplacement du fichier auquel vous voulez enregistrer le certificat de l'autorité de certification.

-

Cliquez sur Suivant, puis sur Terminer.

-

Cliquez sur OK dans la boîte de dialogue Exportation réussie.

-

Naviguez jusqu'à l'emplacement où vous avez enregistré le certificat d'autorité de certification.

-

Ouvrez le fichier avec un éditeur de texte, tel que le Bloc-notes. (Cliquez avec le bouton droit sur le fichier, puis sélectionnez Envoyer à > Bloc-notes.)

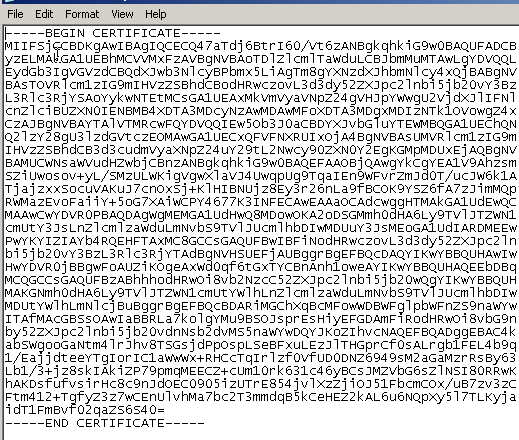

Le message codé en base64 doit apparaître comme le certificat dans cette image :

-

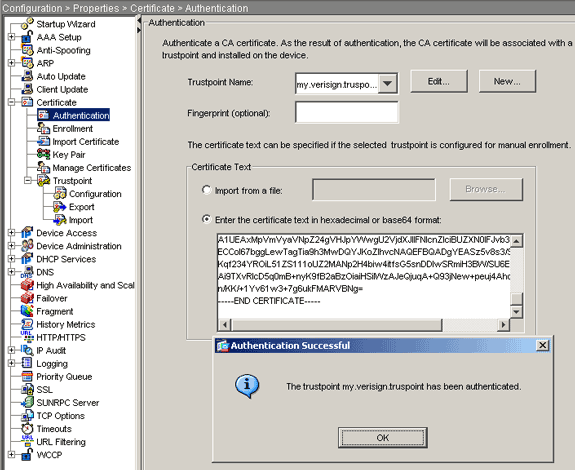

Dans ASDM, cliquez sur Configuration, puis sur Propriétés.

-

Développez Certificate, puis sélectionnez Authentication.

-

Cliquez sur la case d'option Entrez le texte du certificat au format hexadécimal ou base64.

-

Collez le certificat CA formaté en base64 de votre éditeur de texte dans la zone de texte.

-

Cliquez sur Authentifier.

-

Click OK.

Exemple de ligne de commande

| ciscosa |

|---|

ciscoasa(config)#crypto ca authenticate my.verisign.trustpoint

! Initiates the prompt to paste in the base64 CA root ! or intermediate certificate.

Enter the base 64 encoded CA certificate.

End with the word "quit" on a line by itself

-----BEGIN CERTIFICATE-----

MIIEwDCCBCmgAwIBAgIQY7GlzcWfeIAdoGNs+XVGezANBgkqhkiG9w0BAQUFADCB

jDELMAkGA1UEBhMCVVMxFzAVBgNVBAoTDlZlcmlTaWduLCBJbmMuMTAwLgYDVQQL

EydGb3IgVGVzdCBQdXJwb3NlcyBPbmx5LiAgTm8gYXNzdXJhbmNlcy4xMjAwBgNV

BAMTKVZlcmlTaWduIFRyaWFsIFNlY3VyZSBTZXJ2ZXIgVGVzdCBSb290IENBMB4X

DTA1MDIwOTAwMDAwMFoXDTE1MDIwODIzNTk1OVowgcsxCzAJBgNVBAYTAlVTMRcw

FQYDVQQKEw5WZXJpU2lnbiwgSW5jLjEwMC4GA1UECxMnRm9yIFRlc3QgUHVycG9z

ZXMgT25seS4gIE5vIGFzc3VyYW5jZXMuMUIwQAYDVQQLEzlUZXJtcyBvZiB1c2Ug

YXQgaHR0cHM6Ly93d3cudmVyaXNpZ24uY29tL2Nwcy90ZXN0Y2EgKGMpMDUxLTAr

BgNVBAMTJFZlcmlTaWduIFRyaWFsIFNlY3VyZSBTZXJ2ZXIgVGVzdCBDQTCCASIw

DQYJKoZIhvcNAQEBBQADggEPADCCAQoCggEBALsXGt1M4HyjXwA+/NAuwElv6IJ/

DV8zgpvxuwdaMv6fNQBHSF4eKkFDcJLJVnP53ZiGcLAAwTC5ivGpGqE61BBD6Zqk

d85lPl/6XxK0EdmrN7qVMmvBMGRsmOjje1op5f0nKPqVoNK2qNUB6n451P4qoyqS

E0bdru16quZ+II2cGFAG1oSyRy4wvY/dpVHuZOZqYcIkK08yGotR2xA1D/OCCmZO

5RmNqLLKSVwYHhJ25EskFhgR2qCxX2EQJdnDXuTw0+4tlqj97ydk5iDoxjKfV6sb

tnp3TIY6S07bTb9gxJCk4pGbcf8DOPvOfGRu1wpfUUZC8v+WKC20+sK6QMECAwEA

AaOCAVwwggFYMBIGA1UdEwEB/wQIMAYBAf8CAQAwSwYDVR0gBEQwQjBABgpghkgB

hvhFAQcVMDIwMAYIKwYBBQUHAgEWJGh0dHBzOi8vd3d3LnZlcmlzaWduLmNvbS9j

cHMvdGVzdGNhLzAOBgNVHQ8BAf8EBAMCAQYwEQYJYIZIAYb4QgEBBAQDAgEGMB0G

A1UdDgQWBBRmIo6B4DFZ3Sp/q0bFNgIGcCeHWjCBsgYDVR0jBIGqMIGnoYGSpIGP

MIGMMQswCQYDVQQGEwJVUzEXMBUGA1UEChMOVmVyaVNpZ24sIEluYy4xMDAuBgNV

BAsTJ0ZvciBUZXN0IFB1cnBvc2VzIE9ubHkuICBObyBhc3N1cmFuY2VzLjEyMDAG

A1UEAxMpVmVyaVNpZ24gVHJpYWwgU2VjdXJlIFNlcnZlciBUZXN0IFJvb3QgQ0GC

ECCol67bggLewTagTia9h3MwDQYJKoZIhvcNAQEFBQADgYEASz5v8s3/SjzRvY2l

Kqf234YROiL51ZS111oUZ2MANp2H4biw4itfsG5snDDlwSRmiH3BW/SU6EEzD9oi

Ai9TXvRIcD5q0mB+nyK9fB2aBzOiaiHSiIWzAJeQjuqA+Q93jNew+peuj4AhdvGN

n/KK/+1Yv61w3+7g6ukFMARVBNg=

-----END CERTIFICATE-----

quit

! Manually pasted certificate into CLI.

INFO: Certificate has the following attributes:

Fingerprint: 8de989db 7fcc5e3b fdde2c42 0813ef43

Do you accept this certificate? [yes/no]: yes

Trustpoint 'my.verisign.trustpoint' is a subordinate CA

and holds a non self-signed certificate.

Trustpoint CA certificate accepted.

% Certificate successfully imported

ciscoasa(config)# |

Étape 6. Installer le certificat

Procédure ASDM

Utilisez le certificat d'identité fourni par le fournisseur tiers pour effectuer ces étapes :

-

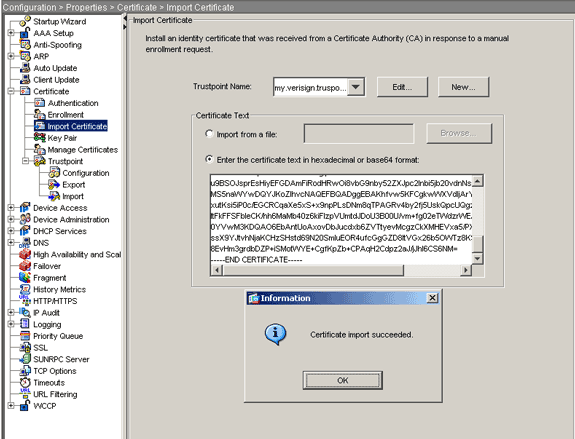

Cliquez sur Configuration, et ensuite sur Properties.

-

Développez Certificate, puis choisissez Import Certificate.

-

Cliquez sur la case d'option Entrez le texte du certificat au format hexadécimal ou base64, puis collez le certificat d'identité base64 dans le champ de texte.

-

Cliquez sur Importer, puis sur OK.

Exemple de ligne de commande

| ciscosa |

|---|

ciscoasa(config)#crypto ca import my.verisign.trustpoint certificate ! Initiates prompt to paste the base64 identity certificate ! provided by the 3rd party vendor. % The fully-qualified domain name in the certificate will be: webvpn.cisco.com Enter the base 64 encoded certificate. End with the word "quit" on a line by itself -----BEGIN CERTIFICATE----- MIIFZjCCBE6gAwIBAgIQMs/oXuu9K14eMGSf0mYjfTANBgkqhkiG9w0BAQUFADCB yzELMAkGA1UEBhMCVVMxFzAVBgNVBAoTDlZlcmlTaWduLCBJbmMuMTAwLgYDVQQL EydGb3IgVGVzdCBQdXJwb3NlcyBPbmx5LiAgTm8gYXNzdXJhbmNlcy4xQjBABgNV BAsTOVRlcm1zIG9mIHVzZSBhdCBodHRwczovL3d3dy52ZXJpc2lnbi5jb20vY3Bz L3Rlc3RjYSAoYykwNTEtMCsGA1UEAxMkVmVyaVNpZ24gVHJpYWwgU2VjdXJlIFNl cnZlciBUZXN0IENBMB4XDTA3MDcyNjAwMDAwMFoXDTA3MDgwOTIzNTk1OVowgbox CzAJBgNVBAYTAlVTMRcwFQYDVQQIEw5Ob3J0aCBDYXJvbGluYTEQMA4GA1UEBxQH UmFsZWlnaDEWMBQGA1UEChQNQ2lzY28gU3lzdGVtczEOMAwGA1UECxQFVFNXRUIx OjA4BgNVBAsUMVRlcm1zIG9mIHVzZSBhdCB3d3cudmVyaXNpZ24uY29tL2Nwcy90 ZXN0Y2EgKGMpMDUxHDAaBgNVBAMUE2Npc2NvYXNhMS5jaXNjby5jb20wgZ8wDQYJ KoZIhvcNAQEBBQADgY0AMIGJAoGBAL56EvorHHlsIB/VRKaRlJeJKCrQ/9kER2JQ 9UOkUP3mVPZJtYN63ZxDwACeyNb+liIdKUegJWHI0Mz3GHqcgEkKW1EcrO+6aY1R IaUE8/LiAZbA70+k/9Z/UR+v532B1nDRwbx1R9ZVhAJzA1hJTxSlEgryosBMMazg 5IcLhgSpAgMBAAGjggHXMIIB0zAJBgNVHRMEAjAAMAsGA1UdDwQEAwIFoDBDBgNV HR8EPDA6MDigNqA0hjJodHRwOi8vU1ZSU2VjdXJlLWNybC52ZXJpc2lnbi5jb20v U1ZSVHJpYWwyMDA1LmNybDBKBgNVHSAEQzBBMD8GCmCGSAGG+EUBBxUwMTAvBggr BgEFBQcCARYjaHR0cHM6Ly93d3cudmVyaXNpZ24uY29tL2Nwcy90ZXN0Y2EwHQYD VR0lBBYwFAYIKwYBBQUHAwEGCCsGAQUFBwMCMB8GA1UdIwQYMBaAFGYijoHgMVnd Kn+rRsU2AgZwJ4daMHgGCCsGAQUFBwEBBGwwajAkBggrBgEFBQcwAYYYaHR0cDov L29jc3AudmVyaXNpZ24uY29tMEIGCCsGAQUFBzAChjZodHRwOi8vU1ZSU2VjdXJl LWFpYS52ZXJpc2lnbi5jb20vU1ZSVHJpYWwyMDA1LWFpYS5jZXIwbgYIKwYBBQUH AQwEYjBgoV6gXDBaMFgwVhYJaW1hZ2UvZ2lmMCEwHzAHBgUrDgMCGgQUS2u5KJYG DLvQUjibKaxLB4shBRgwJhYkaHR0cDovL2xvZ28udmVyaXNpZ24uY29tL3ZzbG9n bzEuZ2lmMA0GCSqGSIb3DQEBBQUAA4IBAQAnym4GVThPIyL/9ylDBd8N7/yW3Ov3 bIirHfHJyfPJ1znZQXyXdObpZkuA6Jyu03V2CYNnDomn4xRXQTUDD8q86ZiKyMIj XM2VCmcHSajmMMRyjpydxfk6CIdDMtMGotCavRHD9Tl2tvwgrBock/v/54o02lkB SmLzVV7crlYJEuhgqu3Pz7qNRd8N0Un6c9sbwQ1BuM99QxzIzdAo89FSewy8MAIY rtab5F+oiTc5xGy8w7NARAfNgFXihqnLgWTtA35/oWuy86bje1IWbeyqj8ePM9Td 0LdAw6kUU1PNimPttMDhcF7cuevntROksOgQPBPx5FJSqMiUZGrvju5O -----END CERTIFICATE----- quit INFO: Certificate successfully imported ciscoasa(config)# |

Étape 7. Configurer WebVPN pour utiliser le certificat récemment installé

Procédure ASDM

-

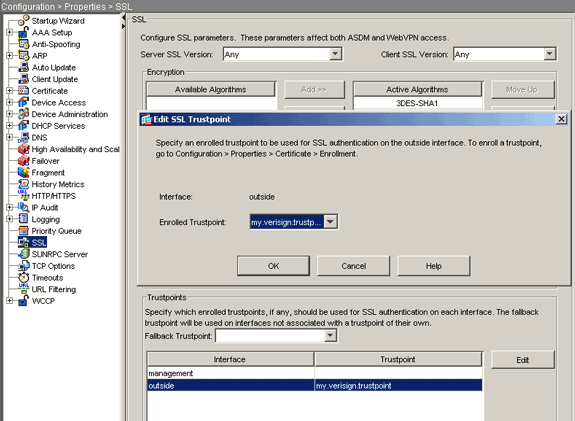

Cliquez sur Configuration, sur Propriétés, puis sélectionnez SSL.

-

Dans la zone Trustpoints, sélectionnez l'interface qui sera utilisée pour terminer les sessions WebVPN. (Cet exemple utilise l'interface externe.)

-

Cliquez sur Edit.

La boîte de dialogue Modifier le point de confiance SSL s'affiche.

-

Dans la liste déroulante Point de confiance inscrit, sélectionnez le point de confiance que vous avez créé à l'étape 3.

-

Cliquez sur OK, puis sur Apply.

Votre nouveau certificat doit maintenant être utilisé pour toutes les sessions WebVPN qui se terminent sur l'interface spécifiée. Reportez-vous à la section Vérifier de ce document pour obtenir des informations sur la manière de vérifier une installation réussie.

Exemple de ligne de commande

| ciscosa |

|---|

ciscoasa(config)#ssl trust-point my.verisign.trustpoint outside ! Specifies the trustpoint that will supply the SSL ! certificate for the defined interface. ciscoasa(config)#write memory Building configuration... Cryptochecksum: 694687a1 f75042af ccc6addf 34d2cb08 8808 bytes copied in 3.630 secs (2936 bytes/sec) [OK] ciscoasa(config)# ! Save configuration. |

Vérification

Cette section décrit comment confirmer que l'installation de votre certificat de fournisseur tiers a réussi.

Remplacer le certificat auto-signé d'ASA

Cette section décrit comment remplacer le certificat auto-signé installé de l'ASA.

-

Émettez une demande de signature de certificat à Verisign.

Après avoir reçu le certificat demandé de Verisign, vous pouvez l'installer directement sous le même point de confiance.

-

Tapez cette commande : crypto ca enroll Verisign

Vous êtes invité à répondre aux questions.

-

Pour Afficher la demande de certificat au terminal, entrez yes, et envoyez le résultat à Verisign.

-

Une fois le nouveau certificat obtenu, tapez cette commande : crypto ca import Verisign certificate

Afficher les certificats installés

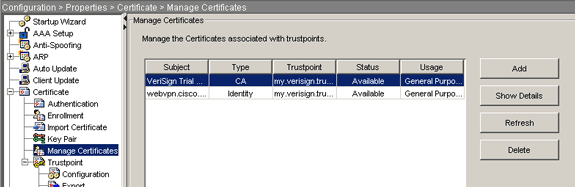

Procédure ASDM

-

Cliquez sur Configuration, puis sur Propriétés.

-

Développez Certificate, puis sélectionnez Manage Certificates.

Le certificat CA utilisé pour l'authentification Trustpoint et le certificat d'identité émis par le fournisseur tiers doivent apparaître dans la zone Gérer les certificats.

Exemple de ligne de commande

| ciscosa |

|---|

ciscoasa(config)#show crypto ca certificates

! Displays all certificates installed on the ASA.

Certificate

Status: Available

Certificate Serial Number: 32cfe85eebbd2b5e1e30649fd266237d

Certificate Usage: General Purpose

Public Key Type: RSA (1024 bits)

Issuer Name:

cn=VeriSign Trial Secure Server Test CA

ou=Terms of use at https://www.verisign.com/cps/testca (c)05

ou=For Test Purposes Only. No assurances.

o=VeriSign\, Inc.

c=US

Subject Name:

cn=webvpn.cisco.com

ou=Terms of use at www.verisign.com/cps/testca (c)05

ou=TSWEB

o=Cisco Systems

l=Raleigh

st=North Carolina

c=US

OCSP AIA:

URL: http://ocsp.verisign.com

CRL Distribution Points:

[1] http://SVRSecure-crl.verisign.com/SVRTrial2005.crl

Validity Date:

start date: 00:00:00 UTC Jul 19 2007

end date: 23:59:59 UTC Aug 2 2007

Associated Trustpoints: my.verisign.trustpoint

! Identity certificate received from 3rd party vendor displayed above.

CA Certificate

Status: Available

Certificate Serial Number: 63b1a5cdc59f78801da0636cf975467b

Certificate Usage: General Purpose

Public Key Type: RSA (2048 bits)

Issuer Name:

cn=VeriSign Trial Secure Server Test Root CA

ou=For Test Purposes Only. No assurances.

o=VeriSign\, Inc.

c=US

Subject Name:

cn=VeriSign Trial Secure Server Test CA

ou=Terms of use at https://www.verisign.com/cps/testca (c)05

ou=For Test Purposes Only. No assurances.

o=VeriSign\, Inc.

c=US

Validity Date:

start date: 00:00:00 UTC Feb 9 2005

end date: 23:59:59 UTC Feb 8 2015

Associated Trustpoints: my.verisign.trustpoint

! CA intermediate certificate displayed above.

|

Vérification du certificat installé pour WebVPN à l'aide d'un navigateur Web

Afin de vérifier que WebVPN utilise le nouveau certificat, procédez comme suit :

-

Connectez-vous à votre interface WebVPN via un navigateur Web. Utilisez https:// avec le nom de domaine complet que vous avez utilisé pour demander le certificat (par exemple, https://webvpn.cisco.com).

Si vous recevez l'une de ces alertes de sécurité, procédez comme suit :

-

Le nom du certificat de sécurité n'est pas valide ou ne correspond pas au nom du site

Vérifiez que vous avez utilisé le nom de domaine complet (FQDN)/le nom de domaine principal (CN) correct afin de vous connecter à l'interface WebVPN de l'ASA. Vous devez utiliser le FQDN/CN que vous avez défini lorsque vous avez demandé le certificat d'identité. Vous pouvez utiliser la commande show crypto ca certificate trustpointname afin de vérifier les certificats FQDN/CN.

-

Le certificat de sécurité a été émis par une société que vous n'avez pas choisie de faire confiance...

Complétez ces étapes afin d'installer le certificat racine du fournisseur tiers dans votre navigateur Web :

-

Dans la boîte de dialogue Alerte de sécurité, cliquez sur Afficher le certificat.

-

Dans la boîte de dialogue Certificat, cliquez sur l'onglet Chemin du certificat.

-

Sélectionnez le certificat CA situé au-dessus de votre certificat d'identité émis, puis cliquez sur Afficher le certificat.

-

Cliquez sur Install Certificate.

-

Dans la boîte de dialogue Assistant Installation de certificat, cliquez sur Suivant.

-

Sélectionnez la case d'option Sélectionner automatiquement le magasin de certificats en fonction du type de certificat, cliquez sur Suivant, puis sur Terminer.

-

Cliquez sur Oui lorsque vous recevez l'invite de confirmation Installer le certificat.

-

À l'invite Importer a réussi, cliquez sur OK, puis sur Oui.

-

Remarque : Comme cet exemple utilise le certificat d'évaluation Verisign, le certificat racine de l'autorité de certification Verisign Trial doit être installé afin d'éviter les erreurs de vérification lorsque les utilisateurs se connectent.

-

-

Double-cliquez sur l'icône de verrouillage qui apparaît dans le coin inférieur droit de la page de connexion WebVPN.

Les informations de certificat installées doivent apparaître.

-

Vérifiez le contenu pour vérifier qu'il correspond à votre certificat de fournisseurs tiers.

Étapes de renouvellement du certificat SSL

Complétez ces étapes afin de renouveler le certificat SSL :

-

Sélectionnez le point d'approbation à renouveler.

-

Choisissez s'inscrire.

Ce message apparaît :

S'il est de nouveau inscrit, le certificat actuel sera remplacé par les nouveaux. Voulez-vous continuer ?

-

Choisissez oui.

Cela générera une nouvelle CSR.

-

Envoyez le CSR à votre CA, puis importez le nouveau certificat d'ID lorsque vous le récupérez.

-

Supprimez et réappliquez le point d'approbation à l'interface externe.

Commandes

Sur l'ASA, vous pouvez utiliser plusieurs commandes show sur la ligne de commande pour vérifier l'état d'un certificat.

-

show crypto ca trustpoint — Affiche les points de confiance configurés.

-

show crypto ca certificate : affiche tous les certificats installés sur le système.

-

show crypto ca crls - Affiche les listes de révocation de certificats (CRL) mises en cache.

-

show crypto key mypubkey rsa : affiche toutes les paires de clés de chiffrement générées.

Dépannage

Cette section fournit des informations que vous pouvez utiliser pour dépanner votre configuration.

Voici quelques erreurs possibles :

-

% Avertissement : Certificat CA introuvable. Il se peut que les certificats importés ne soient pas utilisables.INFO : Le certificat a été importé

Le certificat d'autorité de certification n'a pas été authentifié correctement. Utilisez la commande show crypto ca certificate trustpoint name afin de vérifier que le certificat de l'autorité de certification a été installé. Recherchez la ligne commençant par le certificat CA. Si le certificat d'autorité de certification est installé, vérifiez qu'il fait référence au point de confiance correct.

ciscosa ciscoasa#show crypto ca certificate my.verisign.trustpoint | b CA Certificate CA Certificate Status: Available Certificate Serial Number: 63b1a5cdc59f78801da0636cf975467b Certificate Usage: General Purpose Public Key Type: RSA (2048 bits) Issuer Name: cn=VeriSign Trial Secure Server Test Root CA ou=For Test Purposes Only. No assurances. o=VeriSign\, Inc. c=US Subject Name: cn=VeriSign Trial Secure Server Test CA ou=Terms of use at https://www.verisign.com/cps/testca (c)05 ou=For Test Purposes Only. No assurances. o=VeriSign\, Inc. c=US Validity Date: start date: 19:00:00 EST Feb 8 2005 end date: 18:59:59 EST Feb 8 2015 Associated Trustpoints: my.verisign.trustpoint ciscoasa# -

ERREUR : Failed to parse or verify imported certificate

Cette erreur peut se produire quand vous installez le certificat d'identité et que vous n'avez pas le certificat d'autorité de certification racine ou intermédiaire correct authentifié avec le point de confiance associé. Vous devez supprimer et réauthentifier avec le certificat d'autorité de certification racine ou intermédiaire correct. Contactez votre fournisseur tiers afin de vérifier que vous avez reçu le certificat CA correct.

-

Certificate does not contain general purpose public key

Cette erreur peut se produire quand vous essayez d'installer votre certificat d'identité sur le point de confiance incorrect. Vous essayez d'installer un certificat d'identité non valide ou la paire de clés associée au point de confiance ne correspond pas à la clé publique contenue dans le certificat d'identité. Utilisez la commande show crypto ca certificate trustpointname afin de vérifier que vous avez installé votre certificat d'identité sur le point de confiance correct. Recherchez la ligne qui indique Associated Trustpoints : Si le point de confiance incorrect est répertorié, utilisez les procédures décrites dans ce document afin de supprimer et réinstaller sur le point de confiance approprié, également Vérifiez que la paire de clés n'a pas changé depuis la génération du CSR.

-

Message d'erreur : %PIX|ASA-3-717023 SSL n'a pas pu définir le certificat de périphérique pour Trustpoint [nom du point de confiance]

Ce message s'affiche lorsqu'une défaillance se produit lorsque vous définissez un certificat de périphérique pour le point de confiance donné afin d'authentifier la connexion SSL. Lorsque la connexion SSL apparaît, une tentative est effectuée pour définir le certificat de périphérique qui sera utilisé. En cas d'échec, un message d'erreur est consigné, qui inclut le point de confiance configuré qui doit être utilisé pour charger le certificat du périphérique et la raison de l'échec.

trustpoint name : nom du point de confiance pour lequel SSL n'a pas pu définir de certificat de périphérique.

Action recommandée : Résolvez le problème indiqué par la raison signalée pour l'échec.

-

Assurez-vous que le point de confiance spécifié est inscrit et possède un certificat de périphérique.

-

Assurez-vous que le certificat de périphérique est valide.

-

Inscrivez à nouveau le point de confiance, si nécessaire.

-

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

09-Dec-2019 |

Première publication |

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Avertissement : N'installez pas le certificat d'identité (périphérique) dans cette étape. Seule la racine, la racine subordonnée ou le certificat CA sont ajoutés à cette étape. Les certificats d'identité (périphérique) sont installés à l'

Avertissement : N'installez pas le certificat d'identité (périphérique) dans cette étape. Seule la racine, la racine subordonnée ou le certificat CA sont ajoutés à cette étape. Les certificats d'identité (périphérique) sont installés à l' Commentaires

Commentaires