Configurer Google Workspace (Gmail)

Options de téléchargement

-

ePub (487.8 KB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (552.6 KB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit les étapes de l'intégration de Google Workspace (précédemment connu sous le nom de G Suite) et de Gmail avec Cisco Secure Email pour la remise des e-mails entrants et sortants. Ce document s'applique au matériel sur site, à la passerelle de messagerie électronique sécurisée Cisco virtuelle et à la passerelle de cloud de messagerie électronique sécurisée Cisco.

Conditions préalables

Exigences

Cisco vous recommande de disposer des connaissances et de l'accès administratif à votre environnement :

- E-mail sécurisé Cisco

- Accès CLI à votre environnement Cisco Secure Email Gateway ou Cisco Secure Email Cloud Gateway

- Cisco Secure Email Cloud Gateway ? Cliquez ici pour plus d'informations sur l'accès CLI

- Google Workspace et Gmail

- SMTP

- DNS

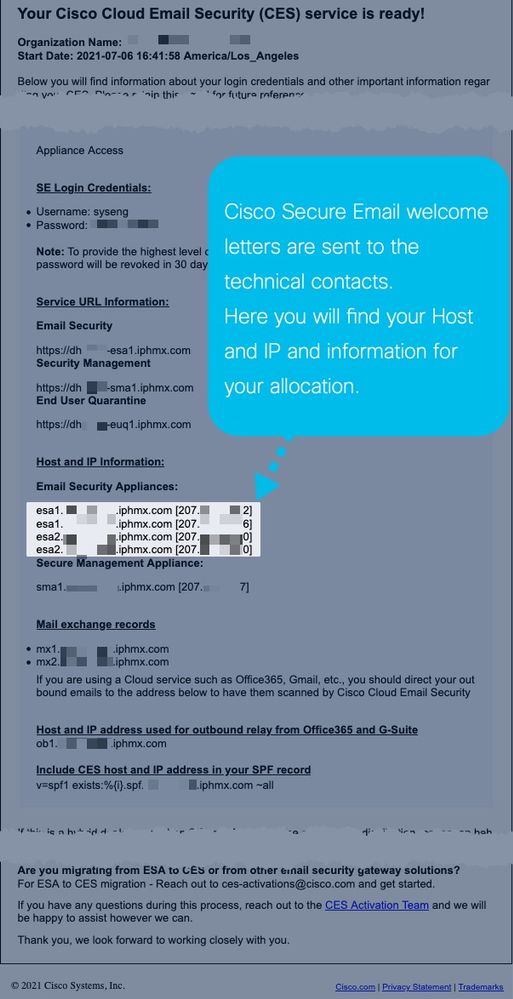

Pour Cisco Secure Email Cloud Gateway, votre lettre de bienvenue inclut les informations relatives à votre hôte et à votre adresse IP requises dans ce document. Si vous n'avez pas reçu ou n'avez pas de copie de la lettre de bienvenue, veuillez contacter ces-activations@cisco.com en indiquant votre nom, vos coordonnées, le nom de votre société et le nom de domaine.

L'hôte et les adresses IP de la passerelle Cisco Secure Email Cloud Gateway sont dédiés à chaque allocation et ne sont pas modifiés sans notification. Par conséquent, vous pouvez utiliser les informations d'hôte et d'adresse IP attribuées dans votre configuration Google Workspace (Gmail).

Remarque : veuillez valider les modifications de configuration avant tout transfert planifié des messages de production, car les modifications de configuration prennent du temps à se répliquer dans la console Google Workspace. Prévoyez au moins une heure pour que toutes les modifications soient apportées.

Configurer Google Workspace (Gmail)

Configurer le courrier entrant (passerelle entrante) dans Google Workspace (Gmail)

- Connectez-vous à votre console Google Admin (https://admin.google.com)

- Accédez à Applications > Google Workspace

- Cliquez sur Gmail

- Faites défiler la liste et cliquez sur Spam, Phishing et Malware

- Recherchez Inbound Gateway, passez le curseur dessus, puis cliquez pour modifier

- Entrez les informations requises fournies à partir des informations contenues dans votre lettre de bienvenue :

- Sélectionnez Activer

- Pour les adresses IP de passerelle, cliquez sur Add, saisissez toutes les adresses IP dans votre lettre de bienvenue, puis cliquez sur Save.

- Sélectionnez Détection automatique des adresses IP externes (recommandé)

- Select Message est considéré comme un spam si l'en-tête suivant regexp correspond et entrez x-ipas-suspect pour le Regexp

-

La configuration de l'étiquetage des messages est facultative mais recommandée, car nous pouvons utiliser le dossier Spam dans Gmail avec un en-tête x

-

Reportez-vous à la section « Envoyer un spam suspect vers le dossier de spam Gmail [Facultatif] » plus loin dans ce document

-

- Cliquez sur Save dans le coin inférieur droit de votre navigateur

Comparez votre configuration finale de passerelle entrante dans Google Workspace à :

Remarque : pour toute question ou configuration supplémentaire, Google propose l'aide d'administration de Google Workspace : https://support.google.com/a/answer/60730?hl=en

Configurer le courrier entrant pour votre espace de travail Google (Gmail) dans la messagerie sécurisée Cisco

Contrôles de destination

La configuration d'un domaine de remise dans les contrôles de destination impose une autolimitation. Bien sûr, vous pouvez supprimer ce contrôle de destination ultérieurement, mais comme vos passerelles de messagerie sécurisées Cisco sont de « nouvelles » adresses IP pour Google, vous ne souhaitez pas que Google les étrangle en raison de leur réputation inconnue.

- Connectez-vous à votre passerelle de messagerie sécurisée Cisco

- Rendez-vous à Mail Policies (politiques de messagerie) > Destination Controls (contrôles de destination).

- Cliquez sur Add Destination (ajouter une destination).

- Utilisez ces valeurs :

- Destination : votre nom de domaine

- Connexions simultanées : Utiliser la valeur par défaut (500)

- Nombre maximal de messages par connexion : Utiliser la valeur par défaut (50)

- Destinataires : Maximum de 20 par 1 minute

- Prise en charge TLS : préférée

- Cliquez sur Submit

- Cliquez sur Commit Changes dans le coin supérieur droit de l'interface utilisateur pour enregistrer vos modifications de configuration.

Tableau d’accès des destinataires

Ensuite, définissez le tableau d’accès des destinataires (RAT) pour qu’il accepte les courriels de vos domaines :

- Rendez-vous à Mail Policies (politiques de messagerie) > Recipient Access Table (RAT) (tableau d’accès des destinataires).

- Remarque : assurez-vous que l'option « Overview for Listener » est définie sur IncomingMail si plusieurs écouteurs sont configurés

- Cliquez sur Add Recipient (ajouter un destinataire).

- Adresse du destinataire : votre nom de domaine

- Noms d'hôte tels que « example.com », IPv4, IPv6

- Noms d'hôte partiels tels que « .example.com ».

- Les noms d'utilisateur tels que « admin@ ».

- Complétez les adresses e-mail telles que « joe@example.com », « joe@[IPv4] » ou « joe@[IPv6] »

- Séparez plusieurs adresses par des virgules

- Action : sélectionnez l'action par défaut Accepter

- Cliquez sur Submit

- Cliquez sur Commit Changes dans le coin supérieur droit de l'interface utilisateur pour enregistrer vos modifications de configuration.

Routes SMTP

Configurez le routage SMTP pour remettre le courrier de vos passerelles de messagerie sécurisées Cisco à votre domaine Google Workspace (Gmail) :

- Rendez-vous à Network (réseau) > SMTP Routes (routes SMTP).

- Cliquez sur Add Route… (ajouter une route…).

- Domaine de réception : votre nom de domaine

- Nom d'hôte : exchange.example.com

- Domaine complet : example.com

- Domaine partiel : .example.com

- Adresse IPv4

- Adresse IPv6

- Hôtes de destination : ajoutez les enregistrements Google Workspace (Gmail) fournis ci-dessous et ajoutez des lignes supplémentaires si nécessaire

- Cliquez sur Submit

- Cliquez sur Commit Changes dans le coin supérieur droit de l'interface utilisateur pour enregistrer vos modifications de configuration.

Hôtes SMTP de destination de Google Workspace (Gmail) :

| Priorité |

Destination |

Port |

| 1 |

aspmx.l.google.com |

25 |

| 5 |

alt1.aspmx.l.google.com |

25 |

| 5 |

alt2.aspmx.l.google.com |

25 |

| 10 |

alt3.aspmx.l.google.com |

25 |

| 10 |

alt2.aspmx.l.google.com |

25 |

La configuration du courrier entrant est terminée !

Configuration DNS (enregistrement MX)

Vous êtes prêt à couper votre domaine via une modification d'enregistrement MX (Mail Exchange). Tout d'abord, contactez votre administrateur DNS pour convertir vos enregistrements MX en adresses IP pour vos passerelles de messagerie sécurisées Cisco, comme indiqué dans votre lettre de bienvenue Cisco Secure Email.

Une fois que cela est terminé, vous pouvez vérifier les modifications DNS dans la console Google Workspace quant à ce que Google voit votre domaine MX :

- Connectez-vous à votre console Google Admin (https://admin.google.com)

- Accédez à Applications > Google Workspace

- Cliquez sur Gmail

- Faites défiler jusqu'à Setup et cliquez pour afficher

- Les enregistrements MX actuels, comment Google fournit vos enregistrements DNS et MX associés à votre domaine, sont affichés.

Remarque : laissez du temps pour la propagation si vous mettez à jour ou modifiez la durée de vie DNS de votre domaine.

Configurer la messagerie sortante pour votre espace de travail Google (Gmail) dans la messagerie sécurisée Cisco

Veuillez vous reporter à votre lettre de bienvenue de Cisco Secure Email. En outre, une interface secondaire est nécessaire pour les messages sortants via votre passerelle de messagerie sécurisée Cisco.

- Connectez-vous à votre passerelle de messagerie sécurisée Cisco

- Rendez-vous à Mail Policies (politiques de messagerie) > HAT Overview (aperçu HAT).

- Remarque : vérifiez que l'option « Sender Groups (Listener) » est définie sur Outgoing si vous avez configuré plusieurs écouteurs

- Cliquez sur Add Sender Group… (ajouter un groupe d’expéditeurs…).

- Configurez le groupe d’expéditeurs comme suit :

- Nom : RELAY_GMAIL

- Commentaire : Groupe d'expéditeurs et relais pour Gmail

- Stratégie : RELAYÉE

- Cliquez sur Submit and Add Senders (soumettre et ajouter des expéditeurs).

- Sender (expéditeur) : .google.com

- Remarque : le point (.) au début du nom de domaine de l'expéditeur est obligatoire

- Exemples de configuration :

- Adresses IPv4, sous-réseaux, plages

- Adresses IPv6, sous-réseaux, plages

- Noms d'hôte tels que example.com

- Noms d'hôte partiels tels que .example.com

- Cliquez sur Submit

- Cliquez sur Commit Changes dans le coin supérieur droit de l'interface utilisateur pour enregistrer vos modifications de configuration.

Comparez votre configuration finale de groupe d'expéditeurs à :

Configurer le courrier sortant (passerelle entrante) dans Google Workspace (Gmail)

- Connectez-vous à votre console Google Admin (https://admin.google.com)

- Accédez à Applications > Google Workspace

- Cliquez sur Gmail

- Faites défiler vers le bas et cliquez sur Routing

- Pour la passerelle sortante, entrez l'adresse IP ou le nom d'hôte de votre « écouteur sortant » ou « courrier sortant » et cliquez sur Enregistrer

- Cliquez sur Configurer pour le routage

- Configurez le routage comme suit :

- Description : "CES-GMAIL_AUTH" ou saisissez un nom facilement identifiable ultérieurement

- Messages électroniques à affecter :

- Sortant

- Interne - Envoi

- Pour ces types de messages :

- Sélectionner, Ajouter des en-têtes personnalisés

- Remarque : pour empêcher les messages non autorisés via votre Gmail, un en-tête x secret est utilisé lorsque les messages quittent votre domaine Gmail. Cet en-tête est ensuite évalué par Cisco Secure Email et supprimé avant d'être remis sur Internet

- Cliquez sur Add et entrez : X-OUTBOUND-AUTH, mysecretkey

- Remplacez "mysecretkey" par une clé de votre choix ; elle est utilisée dans la section suivante.

- Cliquez sur Save (enregistrer)

- Sélectionner, Ajouter des en-têtes personnalisés

- Configurez le routage comme suit :

Comparez la configuration de votre passerelle de routage et de sortie à :

Poursuivez la configuration de la messagerie sortante et accédez à l'interface de ligne de commande de votre passerelle de messagerie sécurisée Cisco.

Remarque : la passerelle cloud de messagerie sécurisée Cisco ? Cliquez ici pour plus d'informations sur l'accès CLI.

Créez un filtre de messages pour rechercher l'en-tête et la valeur de l'en-tête x que nous venons de créer à partir de la configuration de Google Workspace (Gmail) dans les messages sortants. Ce filtre de message supprime également l'en-tête lorsqu'il existe. Le filtre de messages abandonne le message sortant traité via votre passerelle si l'en-tête n'est pas présent.

- Connectez-vous à votre passerelle de messagerie sécurisée Cisco

- Exécutez la commande Filters (filtres).

- Comme toutes les passerelles cloud de messagerie sécurisée Cisco sont mises en grappe, appuyez sur Return pour modifier les filtres en mode « Cluster »

- Utilisez l'opération New pour créer un filtre de messages, puis copiez et collez le code fourni :

gmail_outbound: if sendergroup == "RELAY_GMAIL" { if header("X-OUTBOUND-AUTH") == "^mysecretkey$" { strip-header("X-OUTBOUND-AUTH"); } else { drop(); } } - Veillez à éditer "mysecretkey" avec la clé de votre choix selon la section précédente, avec "^" (début de chaîne) et "$" (fin de chaîne) pour votre chaîne regex

- Appuyez une fois sur la touche Retour pour créer une nouvelle ligne vide.

- Entrez « . » (point) sur la nouvelle ligne pour terminer le filtre de message

- Appuyez une fois sur la touche Retour pour quitter le menu Filters (filtres).

- Exécutez la commande Commit (valider) pour enregistrer les modifications apportées à votre configuration.

La configuration du courrier sortant est terminée !

Tester le courrier sortant

Composez et envoyez un message sortant de votre adresse de messagerie gérée par Gmail à un destinataire de domaine externe. Ensuite, vous pouvez vérifier le suivi des messages pour vous assurer qu'il a été correctement acheminé vers l'extérieur.

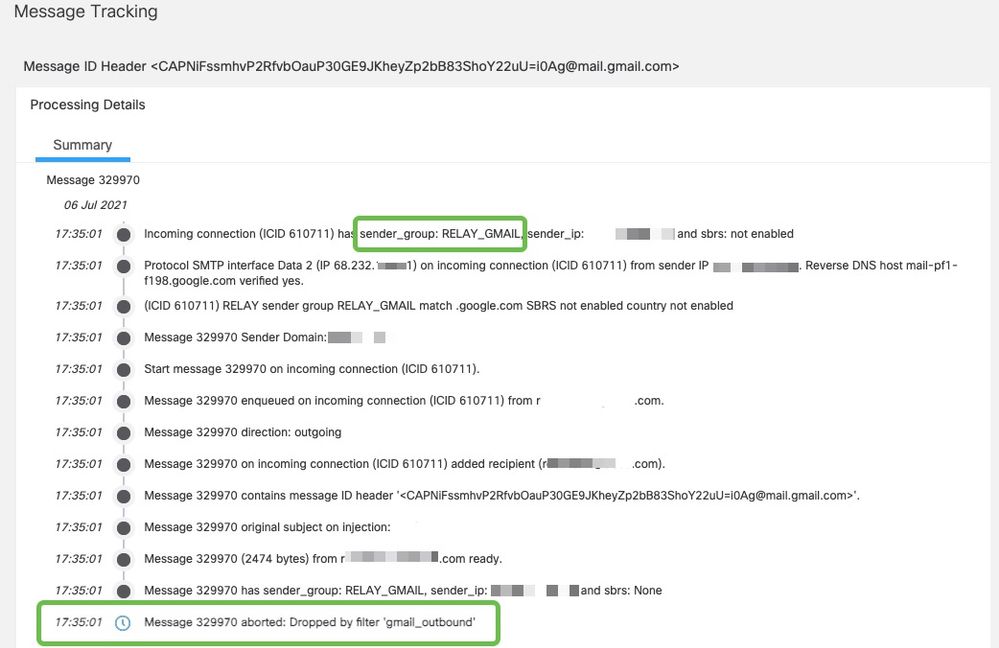

Exemple de message où l'en-tête x ne correspond pas :

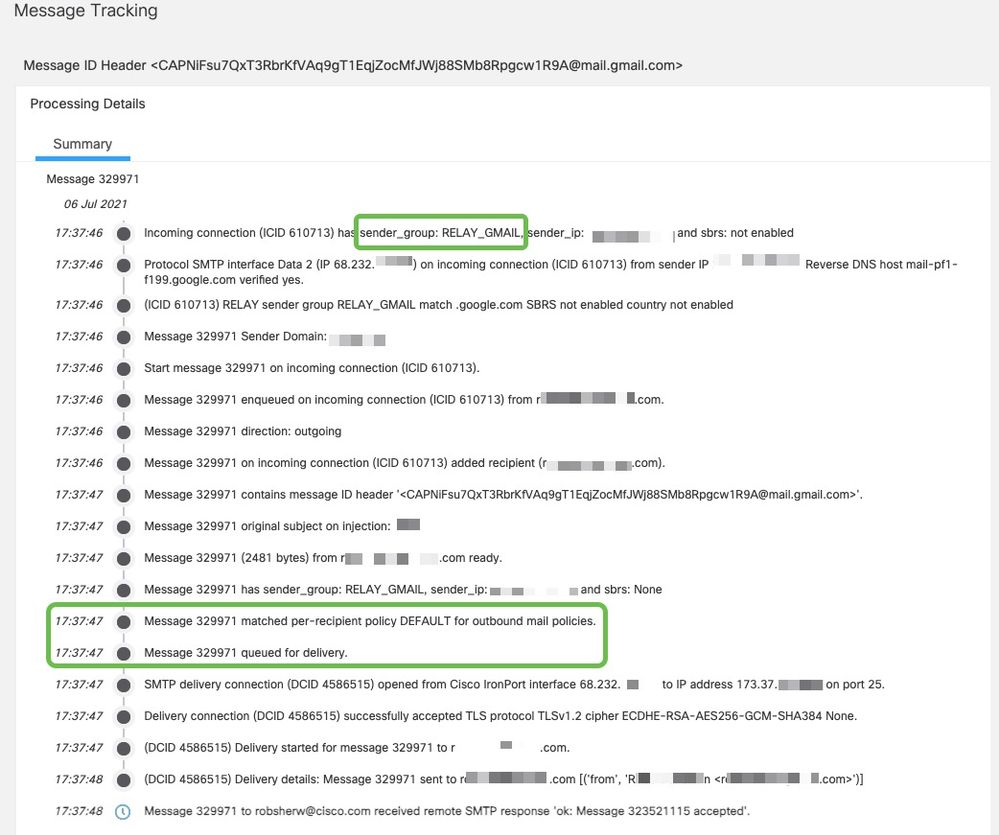

Exemple de message avec remise réussie :

Routage interne des e-mails sans analyse sécurisée des e-mails Cisco [Facultatif]

Si vous souhaitez que le routage d'utilisateur à utilisateur reste interne à Google Workspace (Gmail) [Facultatif, mais recommandé par Cisco], suivez les instructions ci-dessous :

- Connectez-vous à votre console Google Admin (https://admin.google.com)

- Accédez à Applications > Google Workspace

- Cliquez sur Gmail

- Cliquez sur Hosts

- Cliquez sur Add route

- Pour la fenêtre contextuelle « Add mail route » :

- Ligne supérieure : « Routage interne sans analyse CES » ou saisissez un nom facilement identifiable ultérieurement

- Spécifier le serveur de messagerie : plusieurs hôtes

- Principal : aspmx.l.google.com, (port) 25, (charge %) 100

- Secondaire : alt1.aspmx.l.google.com, alt2.aspmx.l.google.com, (port) 25, (Load%) 50

- Options:

- Décochez Exiger un certificat CA signé (recommandé)

- Cliquez sur Save (enregistrer)

- Cliquez sur Enregistrer dans la section Hôtes principale

Suivant:

- Cliquez sur Paramètres pour Gmail

- Faites défiler vers le bas et cliquez sur Routing

- Dans la section Routing, cliquez sur Add Another Rule

- Pour la fenêtre contextuelle « Add mail route » :

- Ligne supérieure : « Routage interne sans analyse CES » ou saisissez un nom facilement identifiable ultérieurement

- Messages électroniques à affecter : Interne - Envoi

- Pour ces types de messages :

- Laisser en tant que message Modifier

- Pour Route, sélectionnez : Change route and reoute spam

- Cliquez sur Afficher les options et faites défiler vers le bas

- Pour « B. Type de compte à affecter » : Utilisateurs et groupes

- Pour « C. Filtre d'enveloppe » : sélectionnez Affecter uniquement certains expéditeurs d'enveloppes

- Sélectionner la correspondance de motif

- Pour Regexp : .*votre_domaine

- Remarque : le point (.) et l'astérisque (*) au début du nom de domaine sont obligatoires

- Cliquez sur Save (enregistrer)

Tester le courrier de routage interne. Envoyer un e-mail à un autre destinataire avec le même nom de domaine de messagerie interne.

Tester et valider la remise des e-mails

Composez et envoyez un message à votre adresse e-mail gérée par Gmail. Vérifiez ensuite qu'il arrive dans votre boîte de réception de messagerie gérée par Gmail.

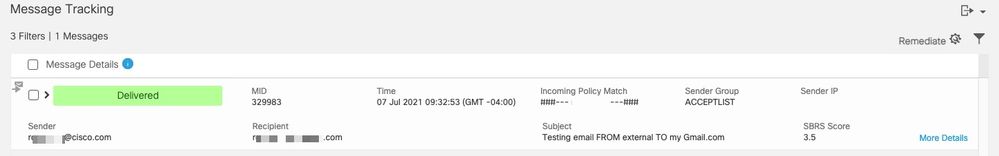

Ensuite, validez la remise des messages dans le suivi des messages dans Cisco Secure Email.

- Connectez-vous à votre modem routeur (par exemple, https://dhXXYY-esa1.iphmx.com/ng-login) ou si vous disposez d'un Cisco Secure Manager (par exemple, https://dhXXYY-sma1.iphmx.com/ng-login)

- Cliquez sur Tracking (suivi).

- Entrez vos critères de recherche d'informations de message (Objet, Destinataire du message) et cliquez sur Rechercher ; les résultats de recherche renvoyés sont similaires à :

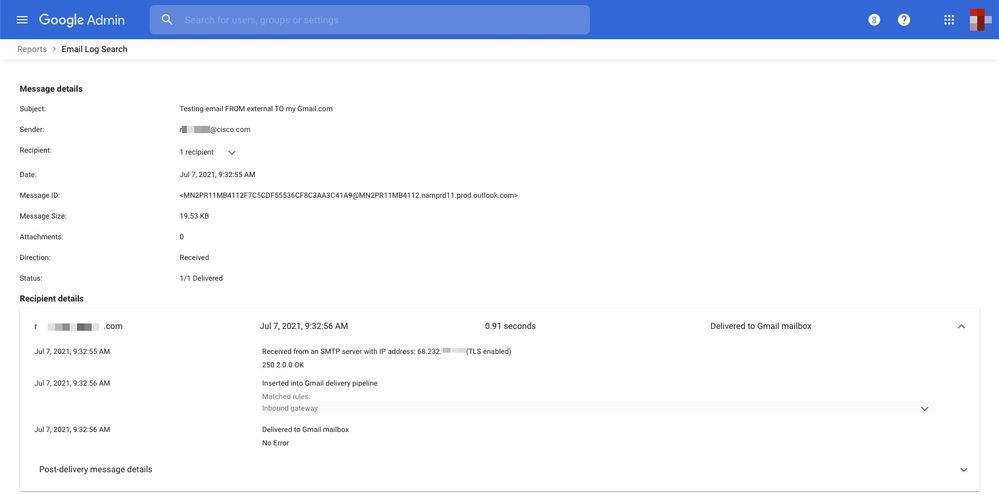

Pour afficher les journaux de messagerie dans Google Workspace (Gmail) :

- Connectez-vous à la console d'administration G Suite (https://admin.google.com)

- Accéder aux rapports

- Faites défiler l'écran vers le bas et, dans le menu de droite, sélectionnez Recherche dans le journal des e-mails

- Entrez les critères de recherche requis et cliquez sur Rechercher ; les résultats sont similaires à :

Envoyer le spam suspect vers le dossier de spam Gmail [Facultatif]

Si vous souhaitez utiliser Cisco Secure Email pour envoyer du spam suspecté vers le dossier Spam de Gmail :

- Connectez-vous à votre passerelle de messagerie sécurisée Cisco

- Naviguez jusqu'à Politiques de messagerie > Politiques de messages entrants

- Sélectionnez Antispam comme nom de votre stratégie ou utilisez la « Stratégie par défaut ».

- Cliquez sur Avancé pour les paramètres de spam suspecté

- Pour Ajouter un en-tête personnalisé (facultatif), insérez x-ipas-suspect

- Remarque : cette option peut également être configurée pour les paramètres de spam à identification positive si vous ne souhaitez pas supprimer/mettre en quarantaine le spam via Cisco Secure Email Gateway

Comparez vos paramètres antispam finaux pour le paramètre Spam suspecté à :

Dans votre e-mail géré par Gmail, recherchez « in : spam » ou recherchez « in : spam » dans le dossier Spam de votre application de messagerie.

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

4.0 |

13-Jul-2022 |

Mise à jour d'une capture d'écran incorrecte, formulation mineure et corrections de contenu supplémentaires pour plus de clarté. |

1.0 |

09-Aug-2019 |

Première publication |

Contribution de

- Alex ChanIngénieur marketing technique Cisco Email Security

- Robert SherwinIngénieur marketing technique Cisco Email Security

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires