Introduction

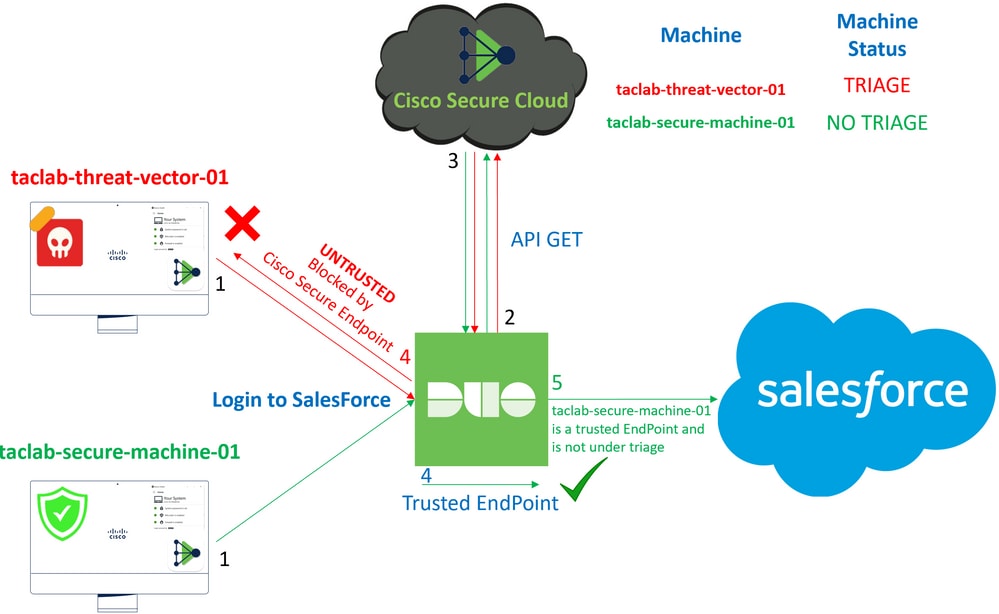

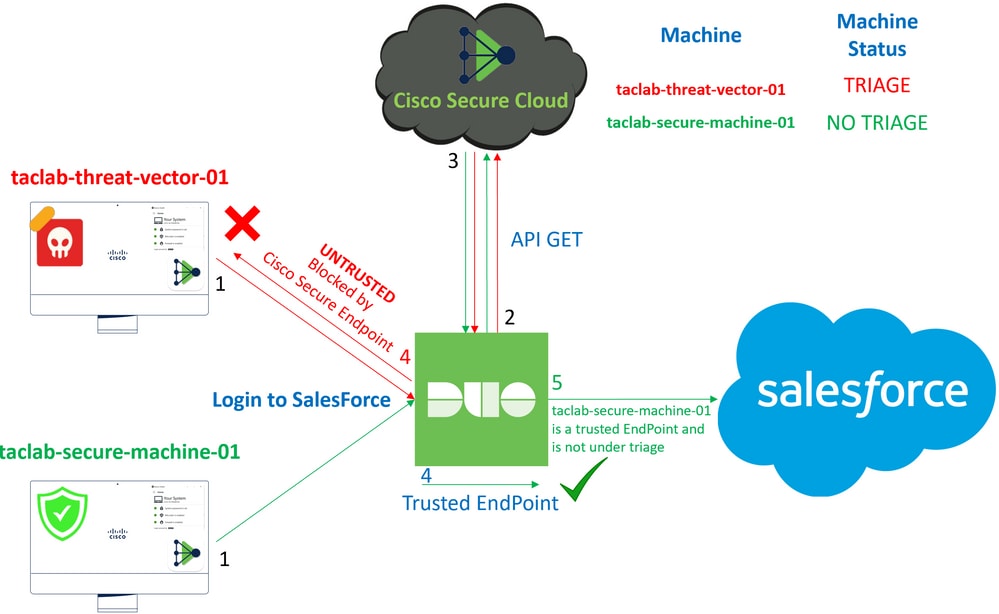

Ce document décrit comment intégrer deux terminaux sécurisés avec Cisco Secure EndPoint.

Informations générales

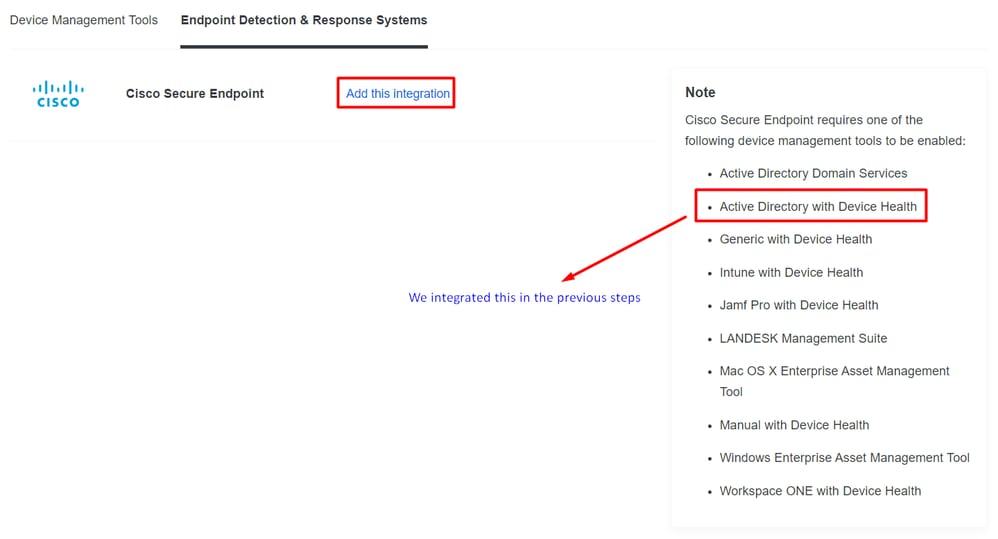

L'intégration entre Cisco Secure EndPoint et Duo permet une collaboration efficace en réponse aux menaces détectées sur les périphériques réseau de confiance. Cette intégration est réalisée par le biais de plusieurs outils de gestion des périphériques qui établissent la fiabilité de chaque périphérique. Voici quelques-uns de ces outils :

- Active Directory Domain Services

- Active Directory avec état des périphériques

- Générique avec état du périphérique

- Intune avec l'état du périphérique

- Jamf Pro avec état des périphériques

- Suite de gestion LANDESK

- Outil de gestion des ressources d'entreprise Mac OS X

- Manuel avec état du périphérique

- Outil Windows Enterprise Asset Management

- Workspace ONE avec état du périphérique

Une fois les périphériques intégrés à un outil de gestion des périphériques, il est possible d'intégrer Cisco Secure EndPoint et Duo en API dans le Administration Panel. Par la suite, la stratégie appropriée doit être configurée dans Duo pour exécuter la vérification des périphériques approuvés et détecter les périphériques compromis pouvant affecter les applications protégées par Duo.

Remarque : dans ce cas, nous utilisons Active Directory et l'intégrité des périphériques.

Conditions préalables

- Active Directory pour effectuer l'intégration.

- Pour intégrer Duo aux terminaux approuvés, vos périphériques doivent être enregistrés dans le domaine Active Directory. Cela permet à Duo d'authentifier et d'autoriser l'accès aux ressources et services réseau en toute sécurité.

- Duo Au-Delà Du Plan.

Exemple de configuration et d'utilisation

Configuration de l'intégration dans Duo

Connectez-vous à l' Admin Panel et accédez à :

Trusted EndPoints > Add Integration- Sélectionner

Active Directory Domain Services

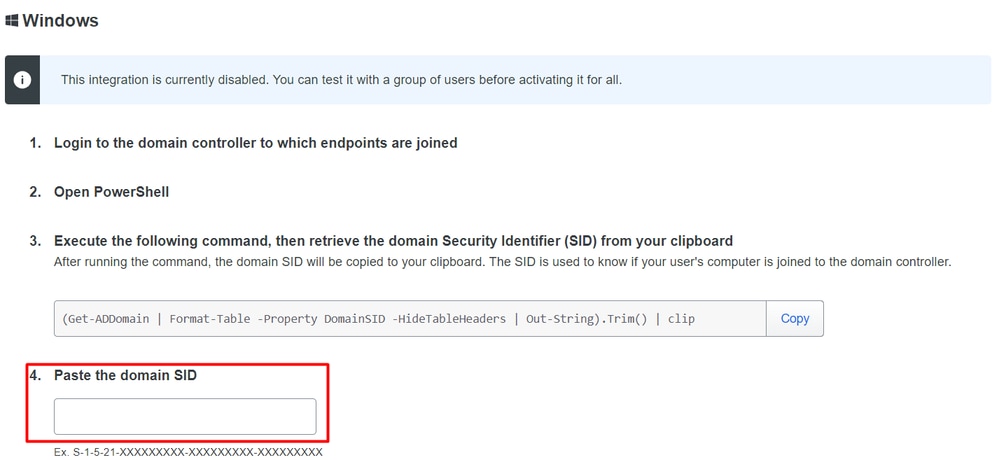

Après cela, vous êtes redirigé vers la configuration du Active Directory and Device Health.

Notez que cela ne fonctionne qu'avec les machines du domaine.

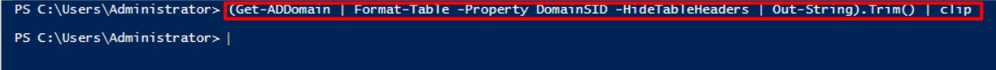

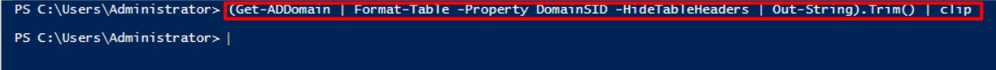

Accédez à Active Directory et exécutez la commande suivante dans PowerShell :

(Get-ADDomain | Format-Table -Property DomainSID -HideTableHeaders | Out-String).Trim() | clip

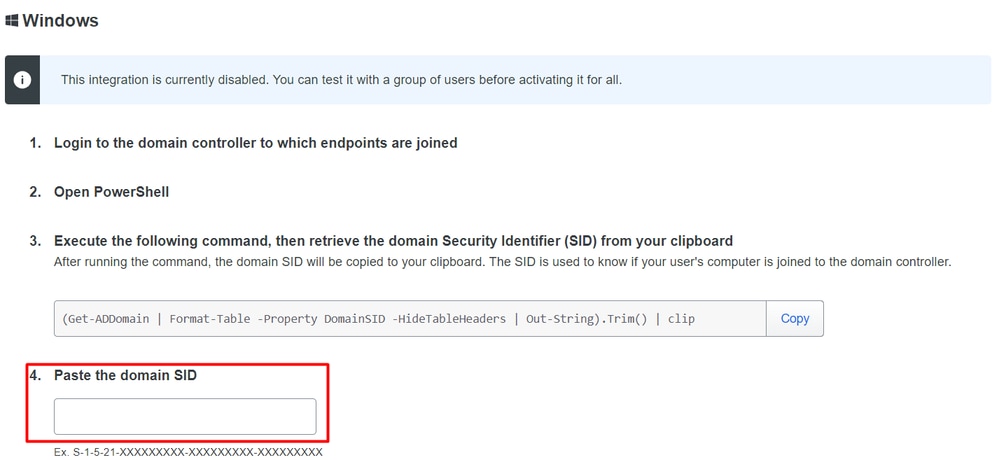

Après cela, assurez-vous d'avoir copié dans le Presse-papiers l'identificateur de sécurité de votre Active Directory.

Exemple

S-1-5-21-2952046551-2792955545-1855548404

Il est utilisé dans l'intégration d'Active Directory et de l'intégrité des périphériques.

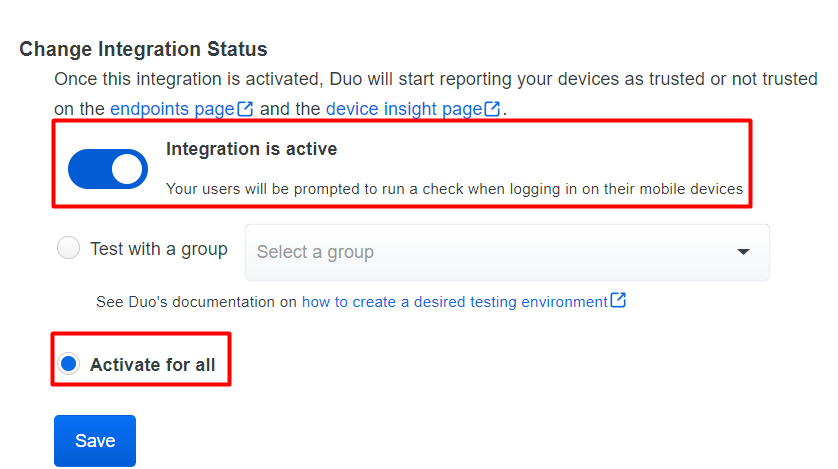

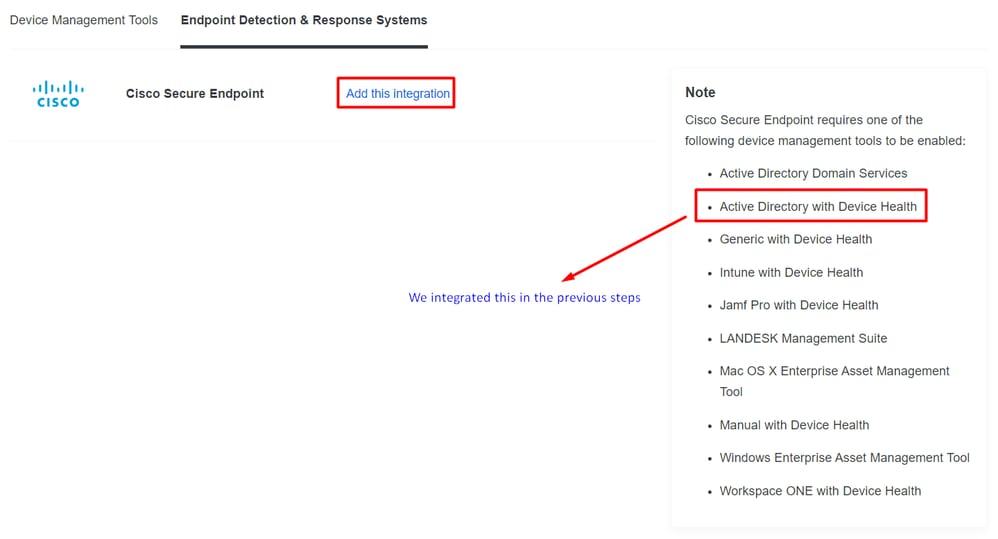

Cliquer Save et permettent l'intégration et Activate for all. Sinon, vous ne pouvez pas intégrer Cisco Secure EndPoint.

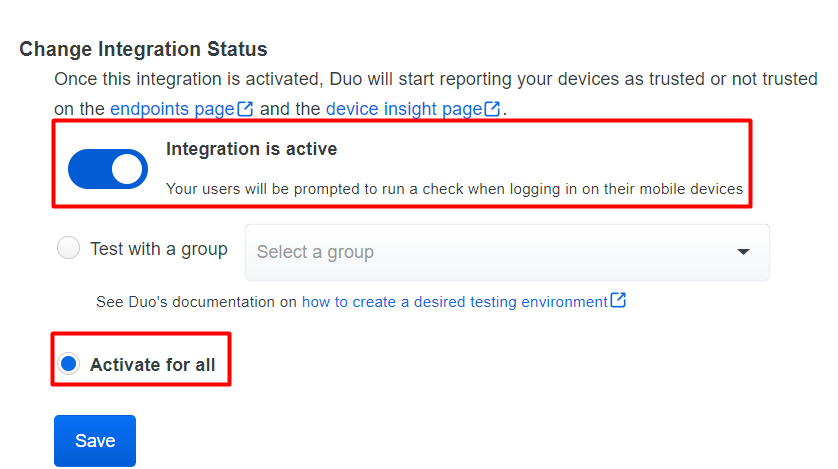

Aller à Trusted EndPoints > Select Endpoint Detection & Response System > Add this integration.

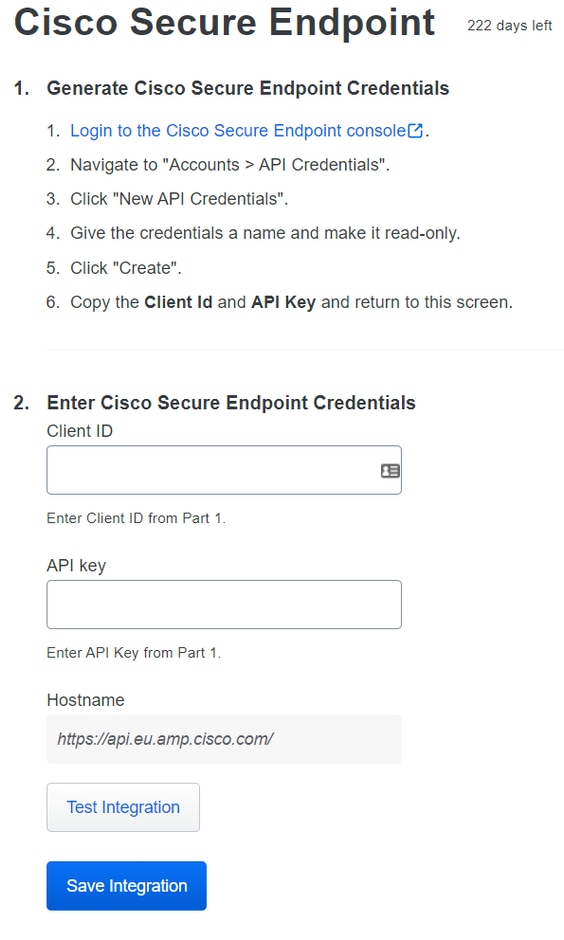

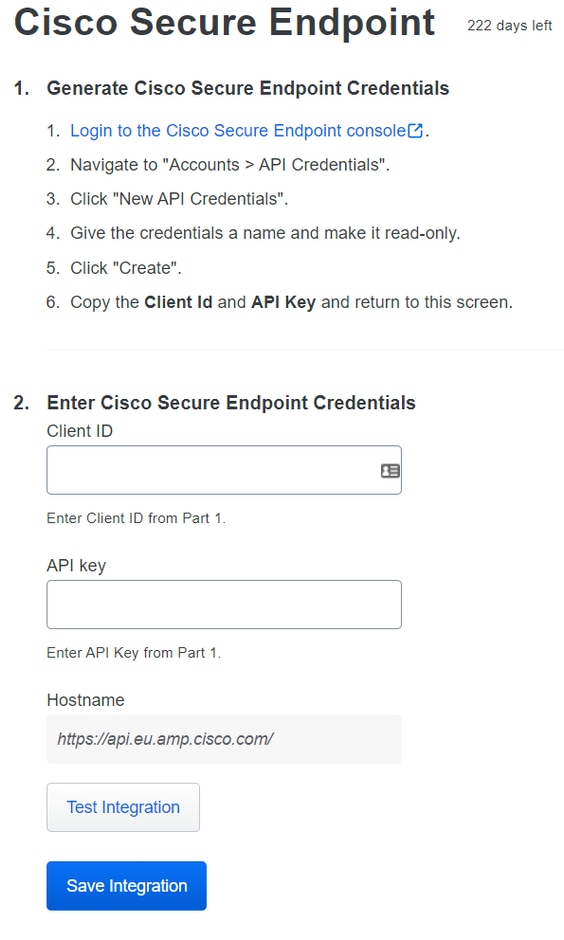

Vous êtes maintenant sur la page principale de l'intégration de Cisco Secure EndPoint.

Ensuite, rendez-vous à la Admin Panel de Cisco Secure EndPoint.

Configuration de l'intégration dans Cisco Secure EndPoint

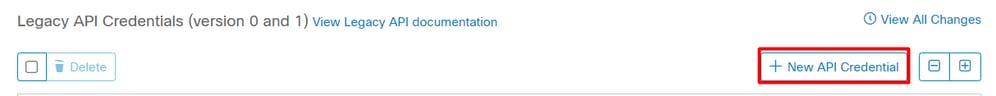

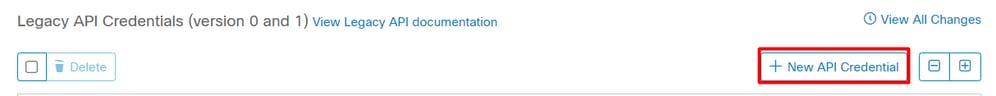

Et naviguez jusqu'à Accounts > API Credentials et sélectionnez New API Credentials.

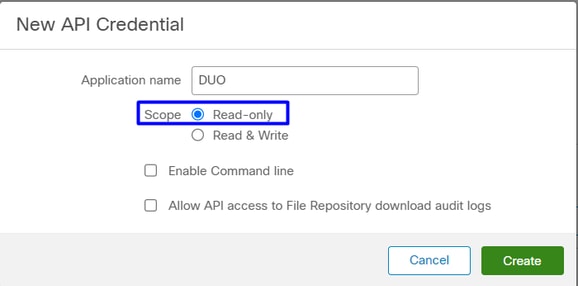

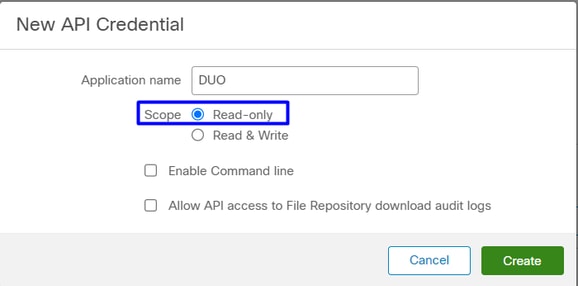

Remarque : uniquement Read-only est nécessaire pour effectuer cette intégration car Duo fait GET demande à Cisco Secure EndPoint si le périphérique répond aux exigences de la politique.

Insérer Application Name, Scope,Create.

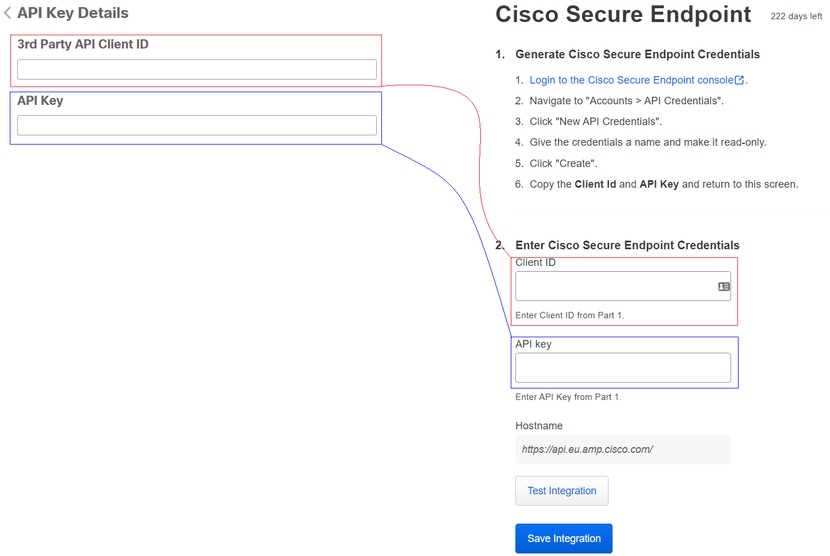

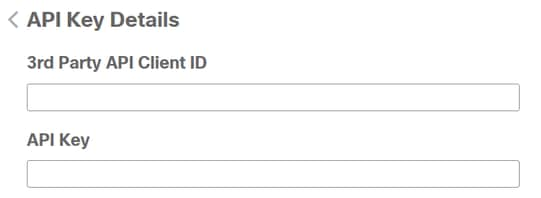

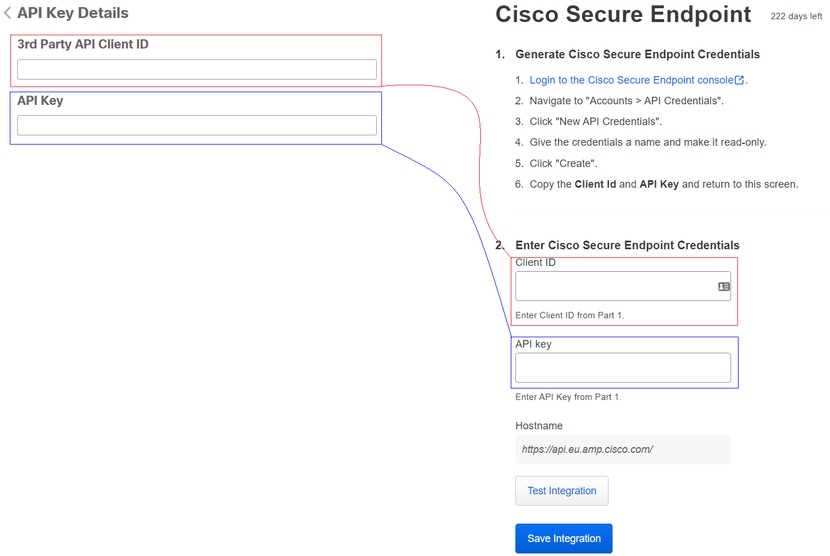

- Copiez le

3rd API Party Client ID expéditeur Cisco Secure EndPoint en duo Admin Panel en Client ID.

- Copiez le

API Key expéditeur Cisco Secure EndPoint en duo Admin Panel en API Key.

Testez l'intégration et, si tout fonctionne correctement, cliquez sur Save pour sauvegarder l'intégration.

Configuration des stratégies dans Duo

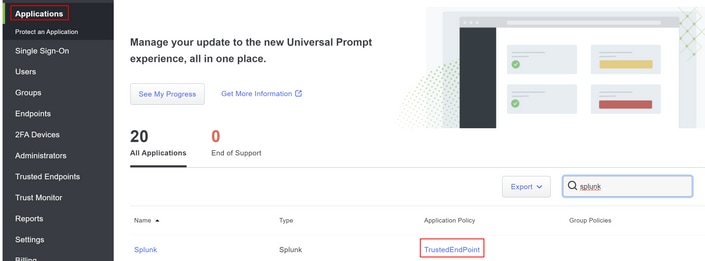

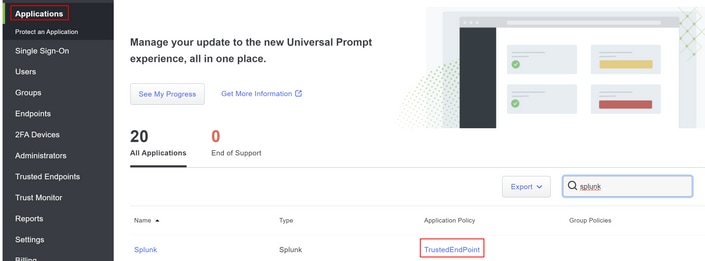

Pour configurer les stratégies pour votre intégration, vous passez par votre application :

Navigate to Application > Search for your Application > Select your policy

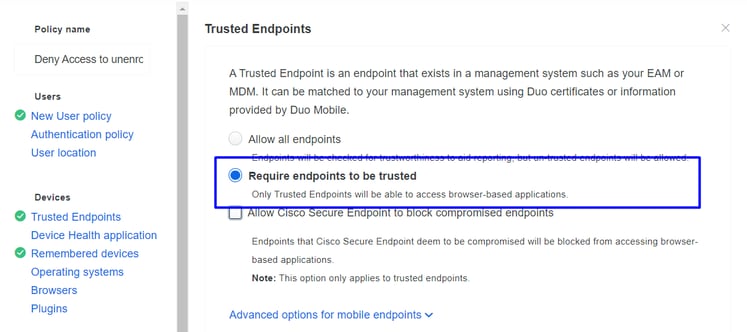

Configurer la stratégie de détection d'un périphérique approuvé

Tester les machines de confiance

Machine avec état du périphérique Duo et joint le domaine

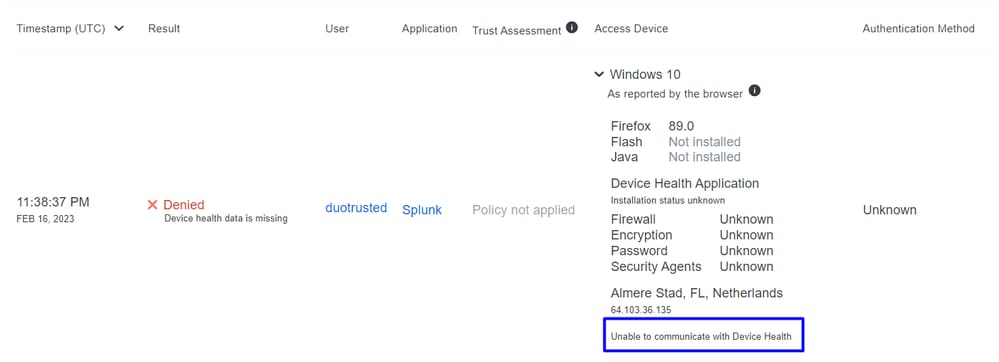

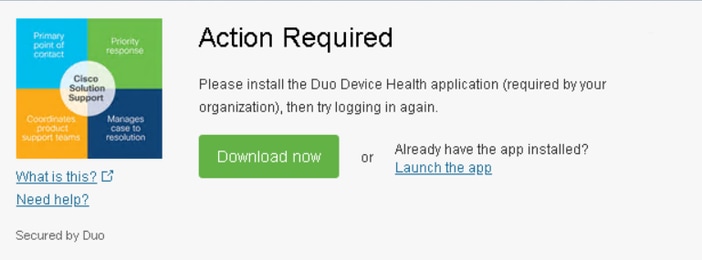

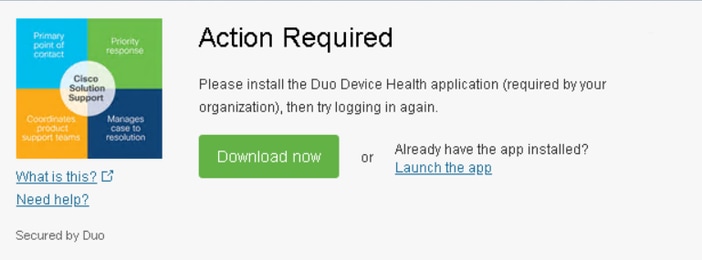

Machine en dehors du domaine sans état de santé du périphérique Duo

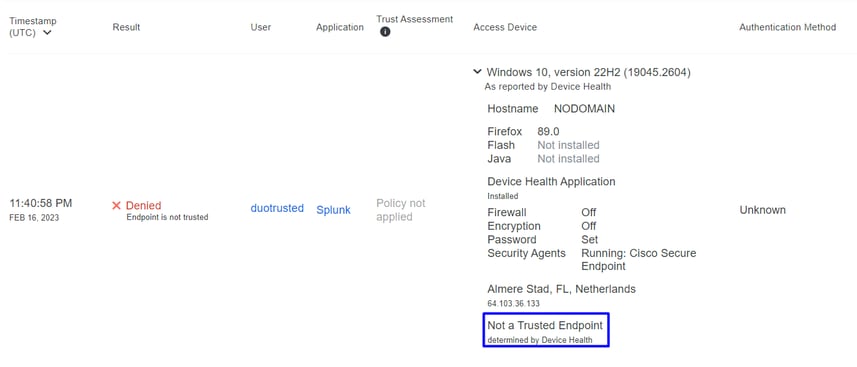

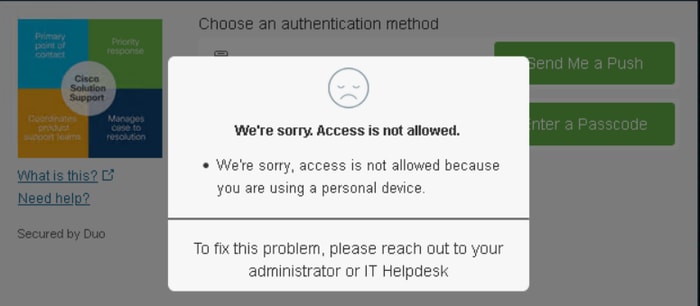

Machine en dehors du domaine avec état de santé du périphérique Duo

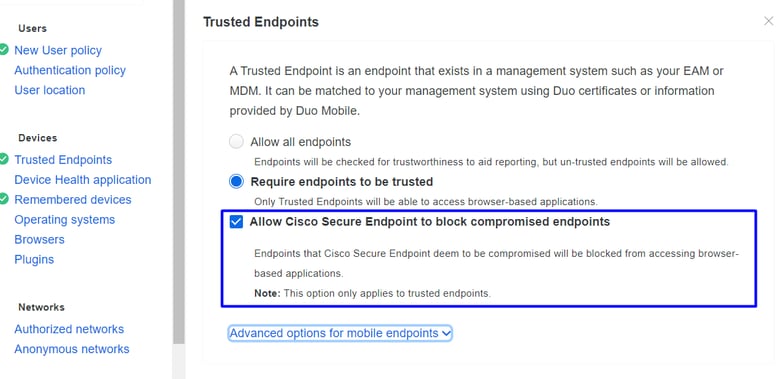

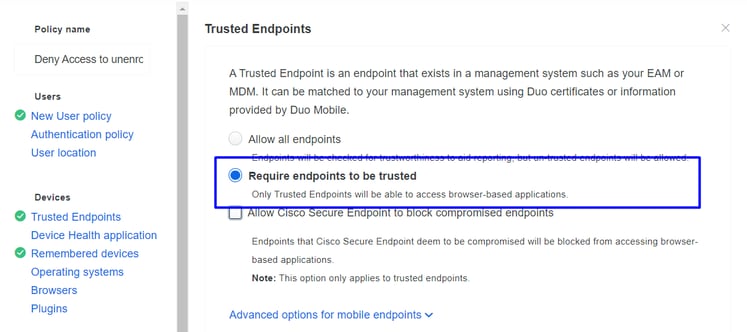

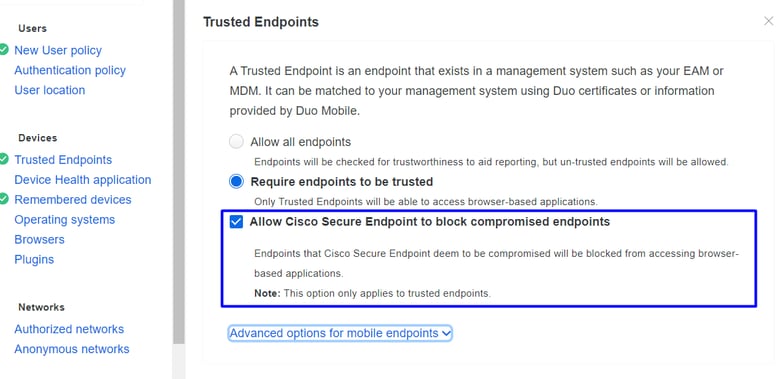

Configuration de la stratégie pour Cisco Secure EndPoint

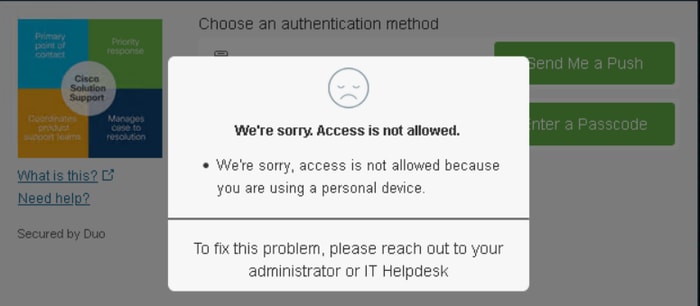

Dans cette configuration de stratégie, configurez le périphérique déjà approuvé pour répondre aux exigences relatives aux menaces qui peuvent affecter votre application, par exemple si un périphérique est infecté ou si certains comportements marquent cette machine avec suspicious artifacts ou Indicators of Compromise, vous pouvez bloquer l'accès de la machine aux applications sécurisées.

Tester les machines de confiance avec Cisco Secure EndPoint

Machine sans Cisco Secure Agent installé

Dans ce cas, la machine peut passer sans vérification AMP.

Si vous souhaitez avoir une stratégie restrictive, vous pouvez la configurer pour qu'elle soit plus restrictive si vous modifiez la Device Health Application police à partir de Reporting par Enforcing.

Et ajouter Block Access if an EndPoint Security Agent is not running.

Ordinateur sans infection

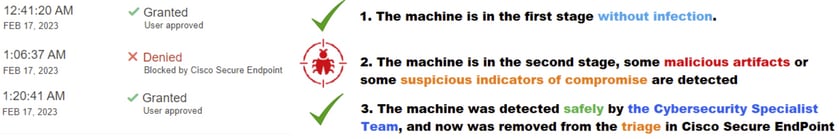

Ordinateur sans infection

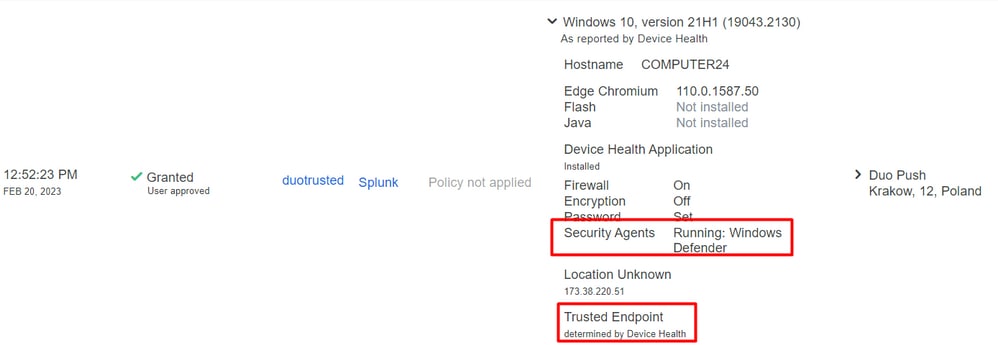

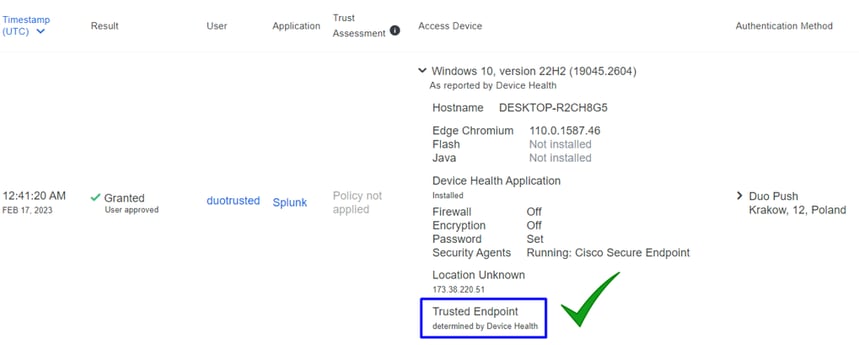

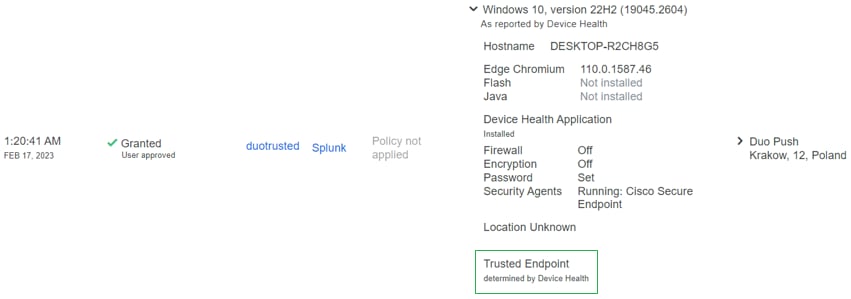

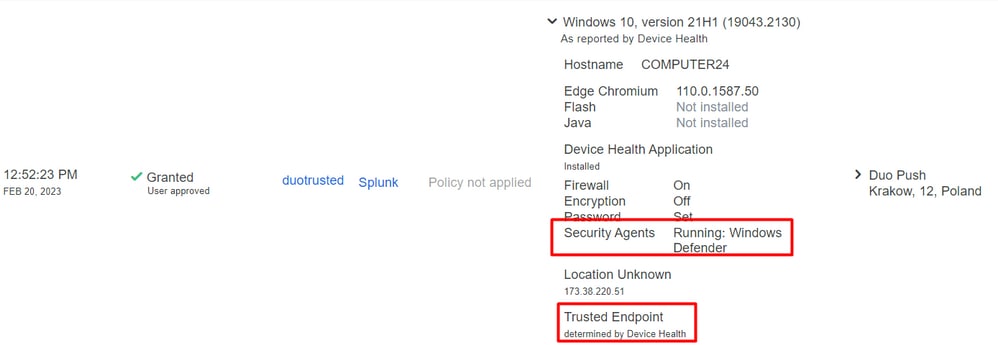

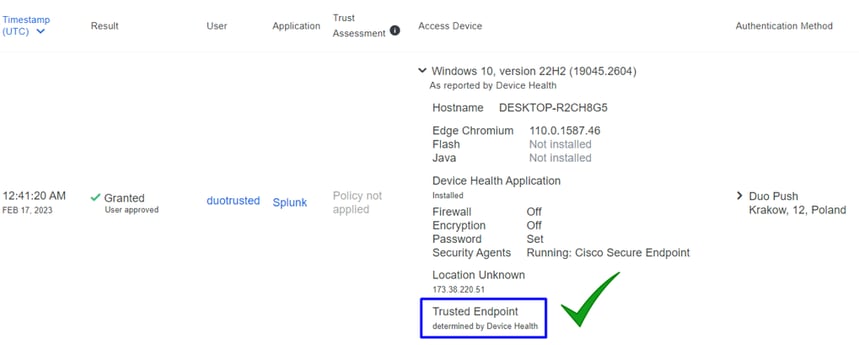

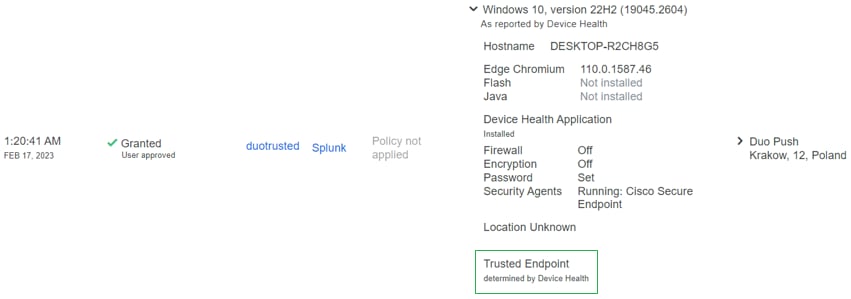

Avec une machine, sans infection, vous pouvez tester la façon dont Duo avec Cisco Secure EndPoint fonctionne pour échanger des informations sur l'état de la machine et la façon dont les événements sont affichés dans ce cas dans Duo et Cisco Secure EndPoint.

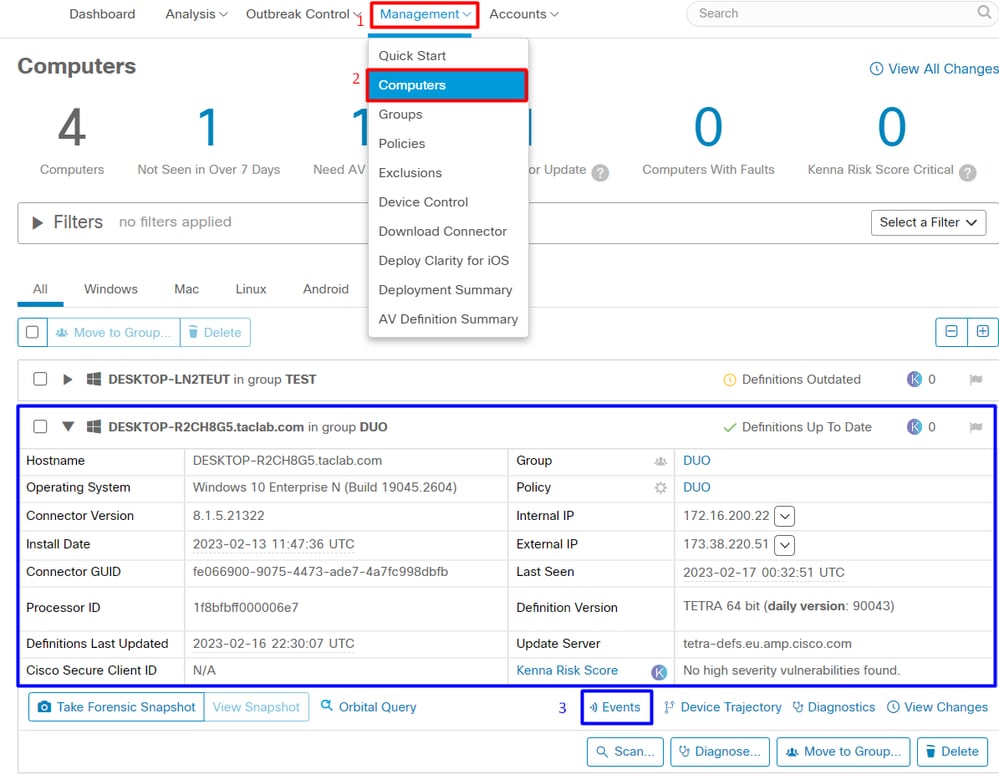

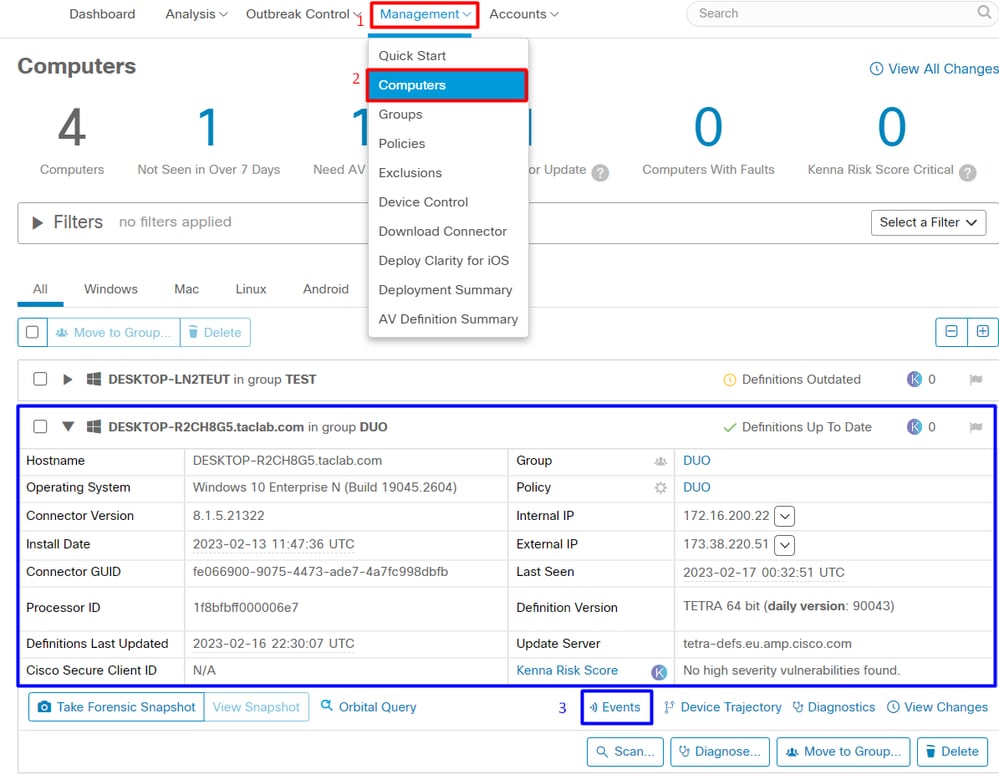

Si vous vérifiez l'état de votre machine dans Cisco Secure EndPoint :

Navigate to Management > Computers.

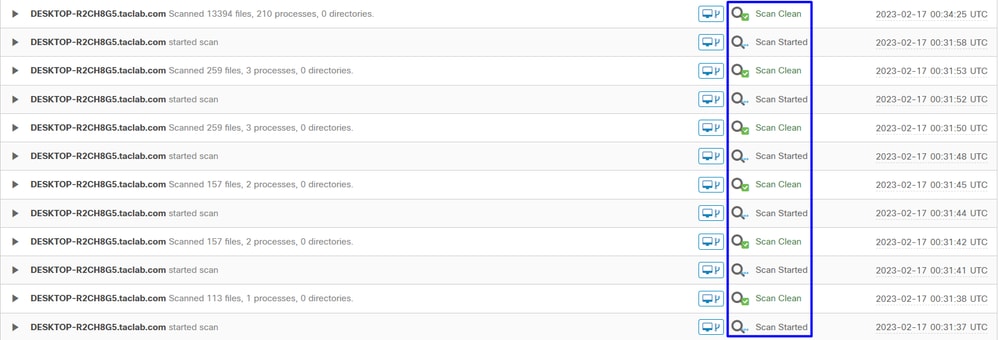

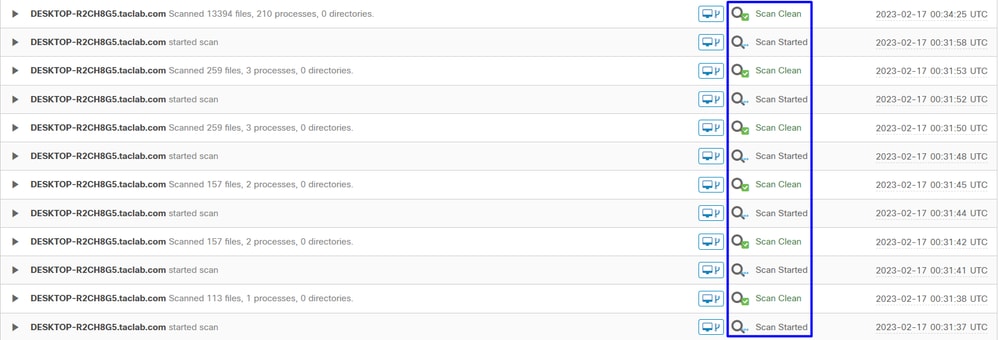

Lorsque vous filtrez pour votre machine, vous pouvez voir l'événement de cela, et dans ce cas, vous pouvez déterminer que votre machine est propre.

Vous pouvez voir qu'il n'y a pas de détection pour votre appareil, et aussi il est sur un état de nettoyage, ce qui signifie que votre machine n'est pas en triage pour assister.

C'est ainsi que Duo catégorise cette machine :

La machine gère le trusted étiquette.

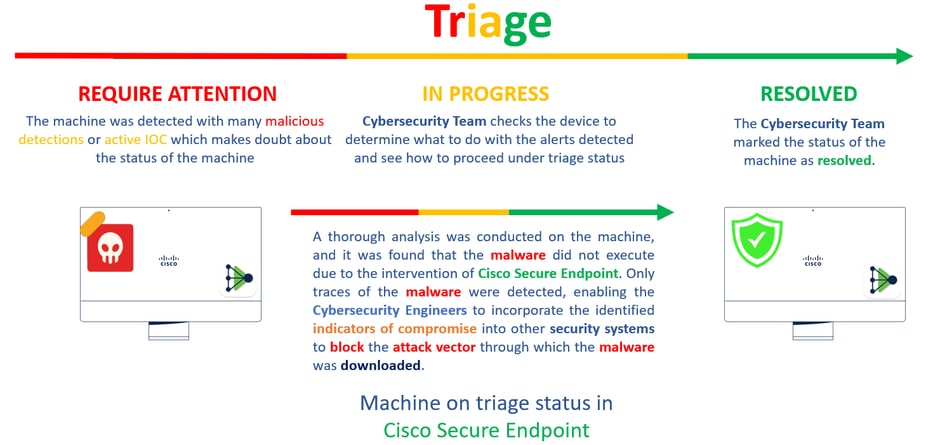

Que se passe-t-il si la même machine est infectée par un Malicious ActorIndicators of Compromise alertes relatives à cette machine ?

Ordinateur infecté

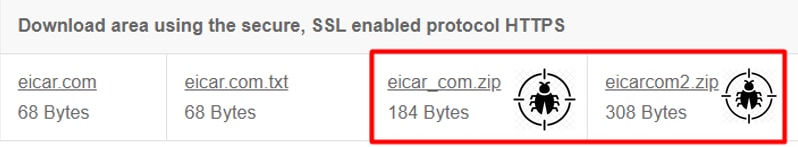

Pour essayer avec un exemple d'EICAR pour tester la fonctionnalité, accédez à https://www.eicar.org/, et téléchargez un exemple malveillant.

Remarque : Ne vous inquiétez pas. Vous pouvez télécharger ce test EICAR, il est sûr et il ne s'agit que d'un fichier de test.

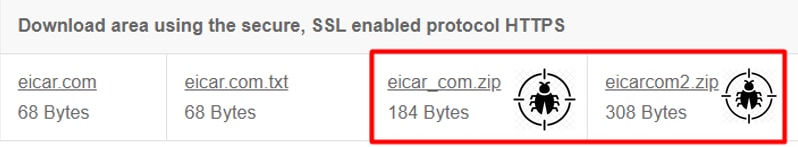

Faites défiler la page vers le bas, accédez à la section et téléchargez le fichier de test.

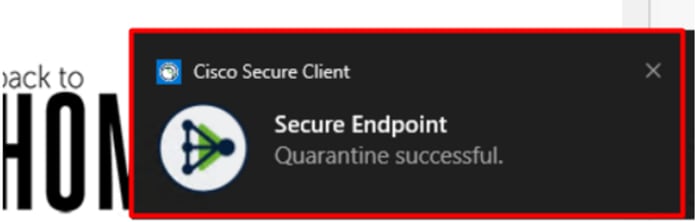

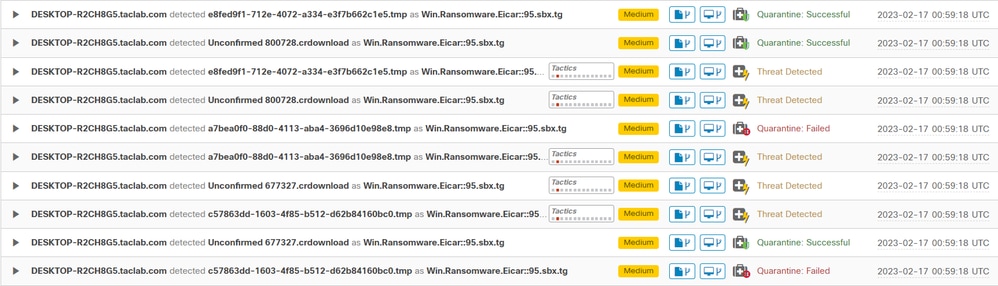

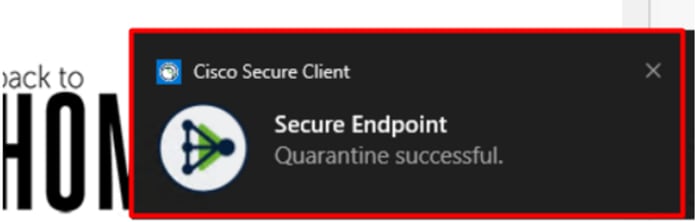

Cisco Secure EndPoint détecte le programme malveillant et le place en quarantaine.

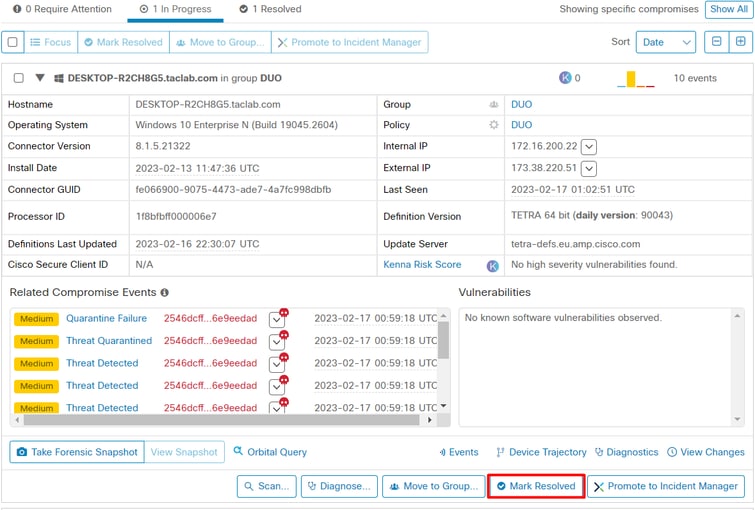

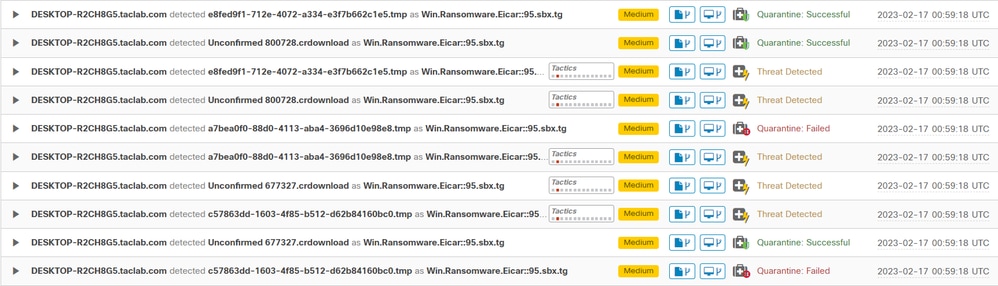

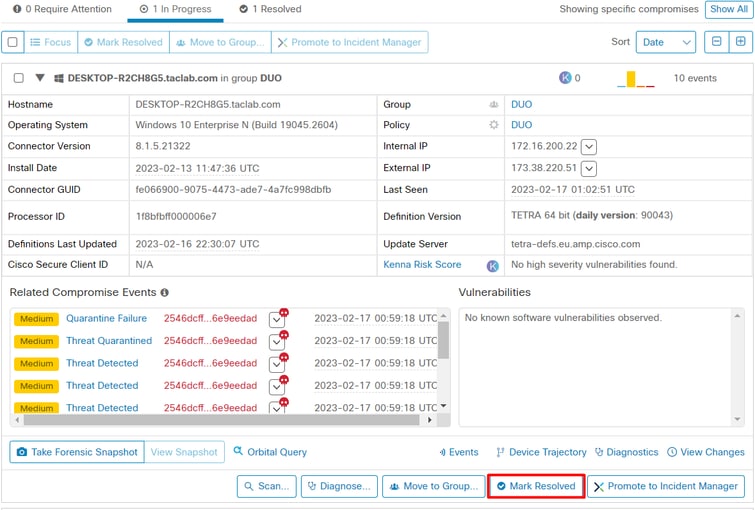

C'est ainsi qu'il change, comme indiqué dans le panneau d'administration de Cisco Secure EndPoint.

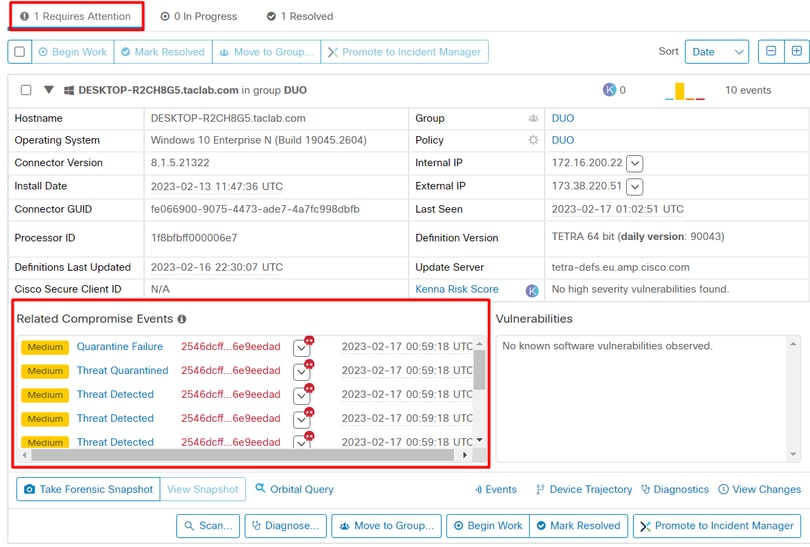

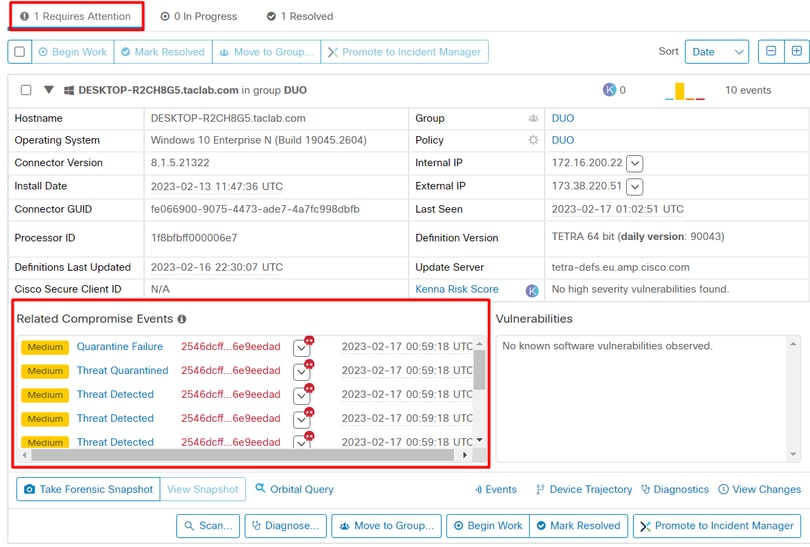

Vous avez également la détection du programme malveillant dans la machine, mais cela signifie que les terminaux sont considérés comme étant analysés selon le triage de Cisco Secure EndPoint sur le Inbox.

Remarque : pour envoyer un terminal au triage, il doit avoir plusieurs détections d'artefacts ou de comportements étranges qui activent certains Indicators of Compromise dans le terminal.

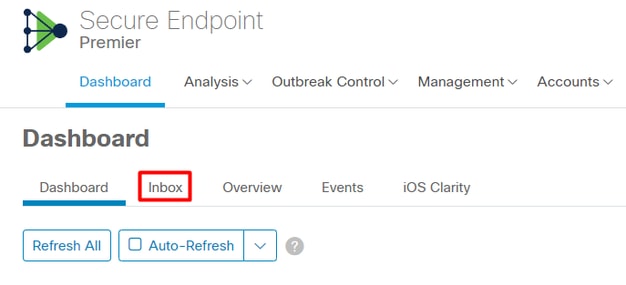

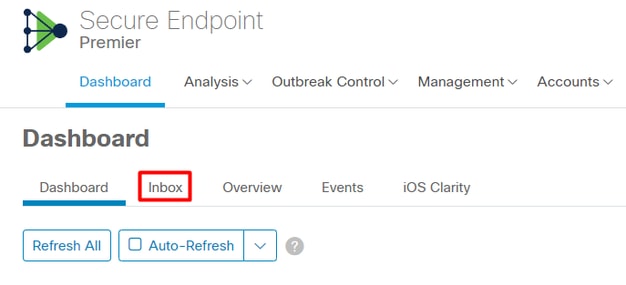

Sous la Dashboard, cliquez sur l'icône Inbox.

Maintenant vous avez une machine qui demande de l'attention.

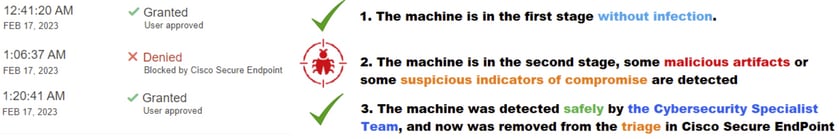

Maintenant, passez à Duo et voyez quel est l'état.

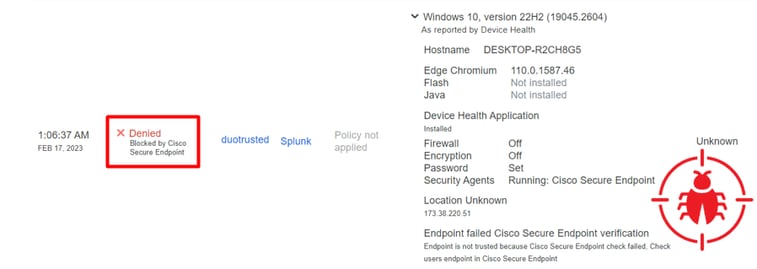

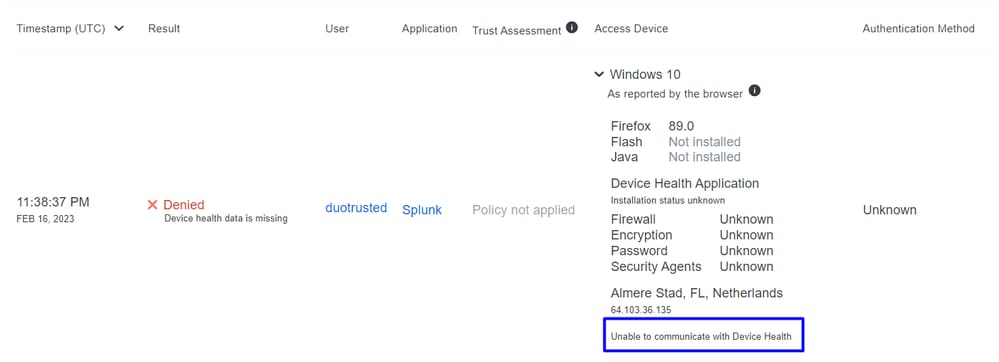

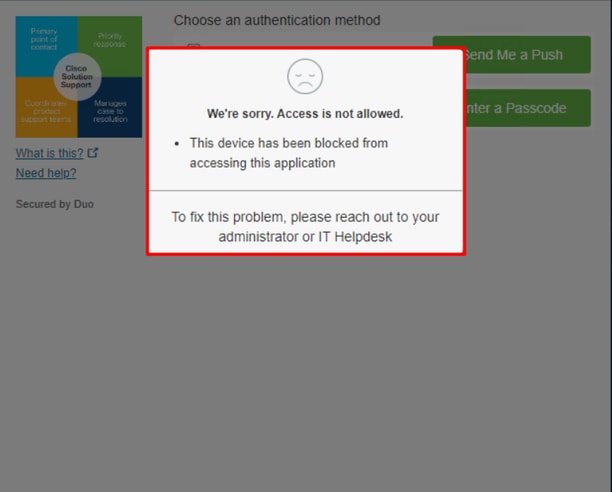

L'authentification est tentée en premier pour voir le comportement après que la machine a été placée sur le point d'extrémité sécurisé Cisco sous Require Attention.

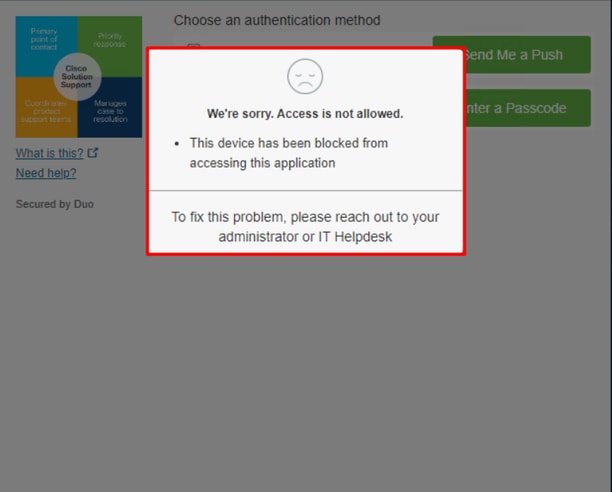

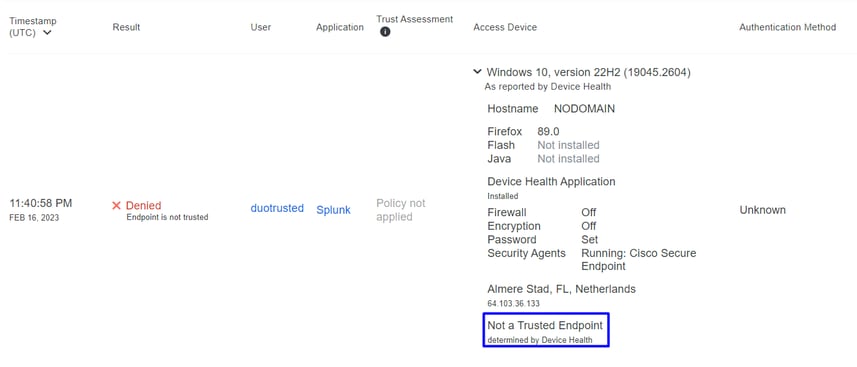

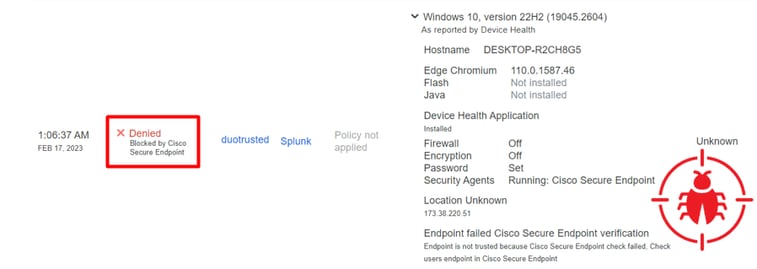

C'est ainsi qu'il change dans Duo et que l'événement sous événements d'authentification s'affiche.

Votre ordinateur a été détecté comme n'étant pas un dispositif de sécurité pour votre organisation.

Autoriser l'accès à une machine après examen

Après vérification sous Cisco Secure EndPoint et par votre spécialiste de la cybersécurité, vous pouvez autoriser l'accès à cette machine à votre application dans Duo.

Maintenant, la question est de savoir comment autoriser à nouveau l'accès à l'application protégée par Duo.

Vous devez passer sous Cisco Secure EndPoint et dans votre Inbox, marquez ce périphérique comme resolved pour permettre l'accès à l'application protégée par Duo.

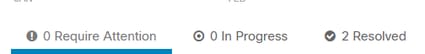

Après cela, vous n'avez pas la machine avec l'état attention required. Cette configuration est devenue resolved état.

En quelques mots, vous êtes maintenant prêt à tester à nouveau l'accès à notre application protégée par Duo.

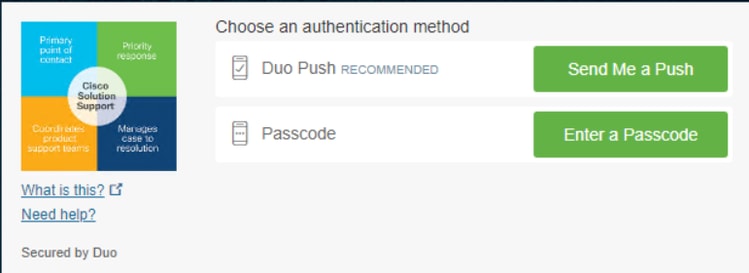

Vous avez maintenant l'autorisation d'envoyer le push à Duo et vous êtes connecté à l'application.

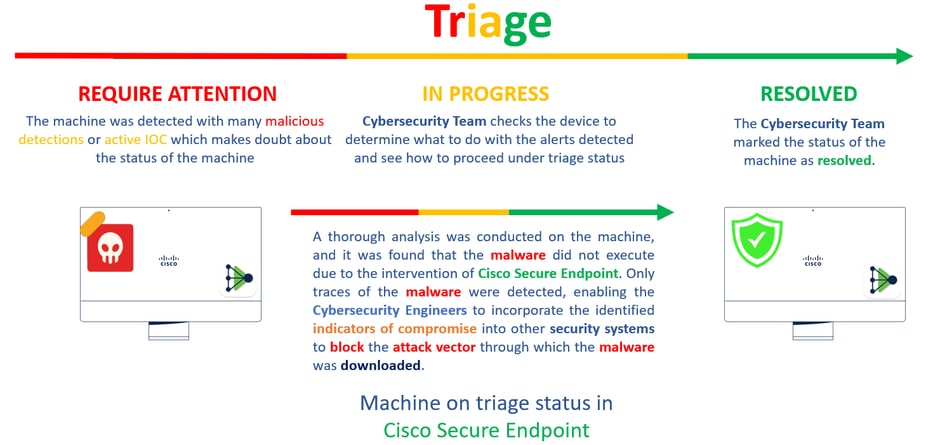

Workflow de triage

Commentaires

Commentaires