Introduction

La remise non contrôlée de gros volumes de courriers électroniques peut submerger les domaines de destinataires. AsyncOS vous donne un contrôle total de la remise des messages en définissant le nombre de connexions que votre service de sécurité de messagerie électronique ouvrira ou le nombre de messages qui seront envoyés à chaque domaine de destination.

Dans ce document, nous aborderons les points suivants :

- Configuration de la vérification de renvoi pour protéger votre organisation contre les attaques de renvoi

- Utilisation de la table de contrôle de la destination pour mettre en pratique les stratégies de bon voisinage

- Déploiement de l'authentification des entités nommées (DANE) basée sur le DNS SMTP pour assurer la remise sécurisée des messages

Vérification du renvoi

L'activation de la vérification du renvoi est un très bon moyen de lutter contre les attaques de rétrodiffusion/renvoi. Le concept derrière la vérification de renvoi est simple. Commencez par marquer les messages quittant votre ESA. Recherchez ce balisage sur tous les messages de renvoi, si le balisage est présent, cela signifie que il s'agit d'un renvoi d'un message provenant de votre environnement. Si le balisage est manquant, le renvoi est frauduleux et peut être rejeté ou abandonné.

Par exemple, MAIL FROM : joe@example.com devient MAIL FROM : prvs=joe=123ABCDEFG@example.com. La chaîne 123... dans l'exemple est le renvoi balise de vérification ajoutée à l'expéditeur de l'enveloppe lors de son envoi par votre appliance ESA. Si Lorsque le message est renvoyé, l'adresse du destinataire du message renvoyé inclut l'étiquette de vérification de renvoi, qui indique à l'ESA qu'il s'agit d'un renvoi légitime message.

Par défaut, vous pouvez activer ou désactiver l'étiquetage de vérification de renvoi à l'échelle du système. Vous pouvez activez ou désactivez également l'étiquetage de vérification de renvoi pour des domaines spécifiques. Dans la plupart , il est activé par défaut pour tous les domaines.

Configuration ESA

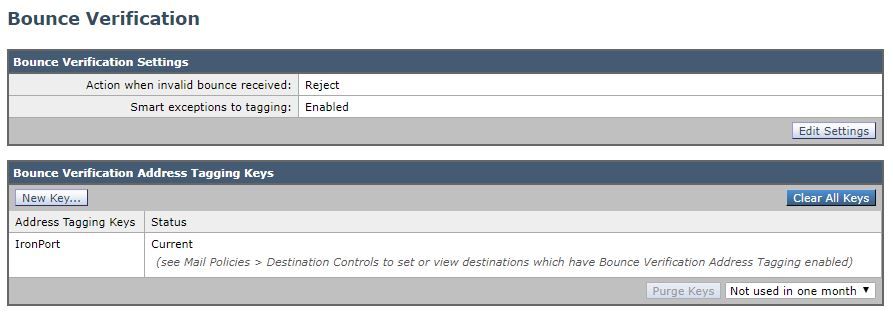

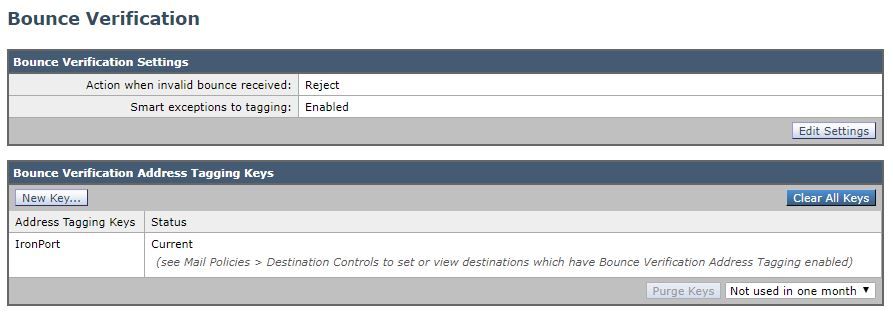

- Accédez à Politiques de messagerie > Vérification du renvoi et cliquez sur Nouvelle clé

- Entrez n'importe quel texte arbitraire à utiliser comme clé dans le codage et le décodage des balises d'adresse. Par exemple, « Cisco_key ».

- Cliquez sur Submit et vérifiez la nouvelle clé de marquage d'adresse

Maintenant, activons la vérification de renvoi pour notre domaine « par défaut » :

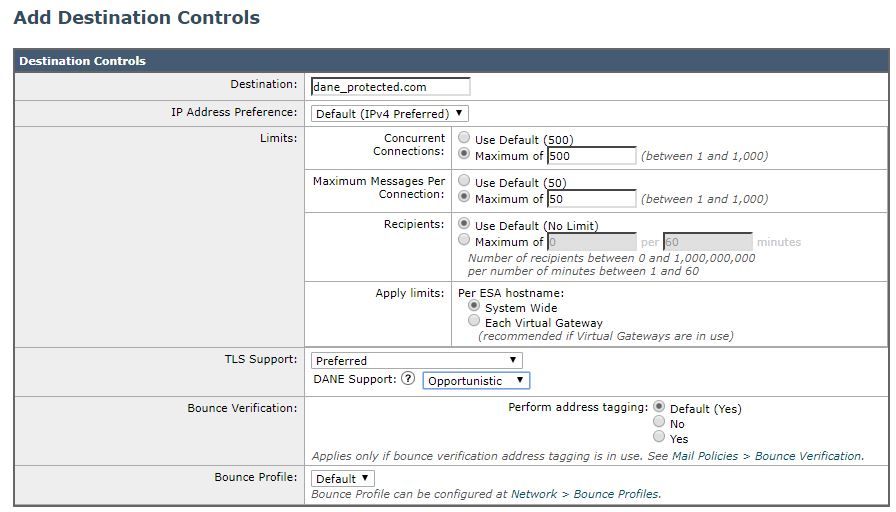

- Accédez à Politiques de messagerie > Contrôles de destination et cliquez sur Par défaut.

- Configurer la vérification du renvoi : effectuer le balisage d'adresse : Oui

- Cliquez sur Envoyer et valider les modifications. Notez que la vérification du renvoi est maintenant activée pour le domaine par défaut.

Utilisation de la table de contrôle de destination

La remise non contrôlée des e-mails peut submerger les domaines destinataires. L'ESA vous offre un contrôle total des en définissant le nombre de connexions que votre appliance va ouvrir ou le nombre de messages que votre appliance enverra à chaque domaine de destination. Le tableau des contrôles de destination fournit des paramètres pour les débits de connexion et de messages lorsque l'ESA est livraison vers des destinations distantes. Il fournit également des paramètres pour tenter d'appliquer l'utilisation de TLS à ces destinations. L'ESA est configuré avec une configuration par défaut pour la table de contrôle de la destination.

Ce que nous allons aborder dans ce document est comment nous pouvons gérer et configurer le contrôle sur les destinations où la valeur par défaut n'est pas un ajustement. Par exemple, Google a un ensemble de règles de réception que les utilisateurs de Gmail doivent suivre ou ils risquent de renvoyer un code de réponse SMTP 4XX et un message indiquant que vous envoyez trop rapidement, ou la boîte de messagerie du destinataire a dépassé sa limite de stockage. Nous allons ajouter le domaine Gmail à la table de contrôle de destination en limitant la quantité de messages envoyés à un destinataire Gmail ci-dessous.

Ajout d'un nouveau domaine à la table de contrôle des destinations

Comme mentionné, Google a des limitations pour les expéditeurs qui envoient à Gmail. Les limites de réception peuvent être vérifiées en consultant les limites d'expéditeur Gmail publiées ici - https://support.google.com/a/answer/1366776?hl=en

Configurons le domaine de destination de Gmail comme exemple de politiques de bon voisinage.

- Accédez à Politiques de messagerie > Contrôles de destination et cliquez sur Ajouter une destination et créez un nouveau profil à l'aide des paramètres suivants :

- Destination : gmail.com

- Préférence d'adresse IP : IPv4 préféré

- Connexions simultanées : 20 max.

- Nombre maximal de messages par connexion : 5

- Destinataires : 180 max. par minute

- Vérification du renvoi : effectuer le balisage d'adresse : par défaut (Oui)

- Cliquez sur Envoyer et valider les modifications. Voici à quoi ressemble notre table de contrôle des destinations après l'ajout du domaine.

Notez les modifications des paramètres « Limites de destination » et « Vérification du renvoi » dans l'image ci-dessous :

Déploiement de l'authentification DNS SMTP des entités nommées (DANE)

Le protocole SMTP DNS-based Authentication of Named Entities (DANE) valide vos certificats X.509 avec des noms DNS à l'aide d'une extension DNS (Domain Name System Security) configurée sur votre serveur DNS et d'un enregistrement de ressource DNS, également appelé enregistrement TLSA.

L'enregistrement TLSA est ajouté dans le certificat qui contient des détails sur l'autorité de certification (CA), le certificat d'entité finale ou l'ancre d'approbation utilisée pour le nom DNS décrit dans RFC 6698. Les extensions DNSSEC (Domain Name System Security) fournissent une sécurité supplémentaire sur le DNS en corrigeant les vulnérabilités de la sécurité DNS. DNSSEC utilise des clés cryptographiques et des signatures numériques pour s'assurer que les données de recherche sont correctes et se connectent à des serveurs légitimes.

Voici les avantages de l'utilisation de SMTP DANE pour les connexions TLS sortantes :

- Fournit une remise sécurisée des messages en empêchant les attaques MITM (Man-in-the-Middle), les écoutes et les attaques par empoisonnement du cache DNS.

- Fournit l'authenticité des certificats TLS et des informations DNS, lorsqu'ils sont sécurisés par DNSSEC.

Configuration ESA

Avant de commencer la configuration de DANE sur l'ESA, assurez-vous que l'expéditeur de l'enveloppe et l'enregistrement de ressource TLSA sont vérifiés par DNSSEC et que le domaine de réception est protégé par DANE. Vous pouvez le faire sur l'ESA en utilisant la commande CLI daneverify.

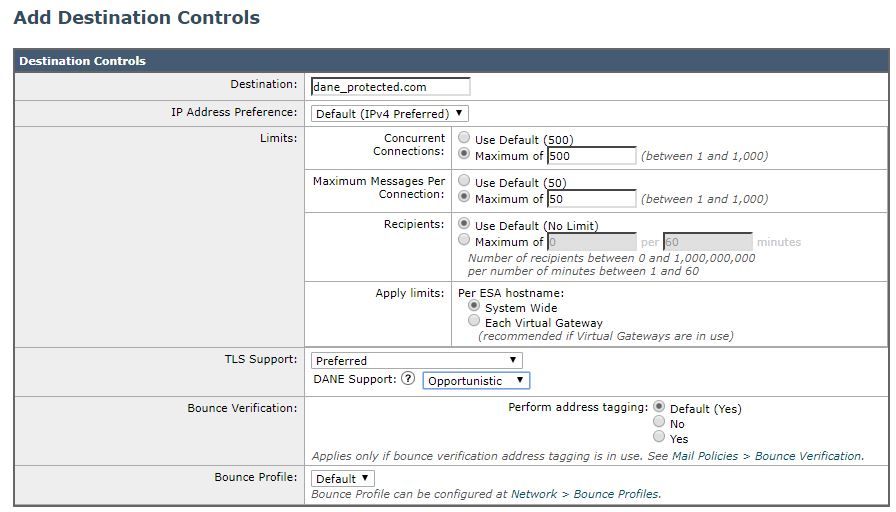

- Accédez à Politiques de messagerie > Contrôles de destination et cliquez sur Ajouter une destination et créez un nouveau profil à l'aide des paramètres suivants :

- Destination : dane_protected.com

- Prise en charge TLS : préférée

- Assistance DANE : Opportuniste

- Cliquez sur Envoyer et valider les modifications.

Commentaires

Commentaires