Introduction

Ce document décrit comment activer la sécurité de la couche transport version 1.0 (TLSv1.0) sur les allocations Cisco Email Security Appliance (ESA) et Cisco Cloud Email Security (CES).

Comment pouvez-vous activer TLSv1.0 sur Cisco ESA et CES ?

Remarque : les allocations Cisco CES provisionnées ont TLSv1.0 désactivé par défaut conformément aux exigences de sécurité en raison des impacts de vulnérabilité sur le protocole TLSv1.0. Cela inclut la chaîne de chiffrement pour supprimer toute utilisation de la suite de chiffrement partagée SSLv3.

Attention : les méthodes et les chiffrements SSL/TLS sont définis en fonction des politiques de sécurité et des préférences spécifiques de votre entreprise. Pour obtenir des informations sur les algorithmes de chiffrement tiers, reportez-vous au document TLS Mozilla côté sécurité/serveur pour obtenir des configurations de serveur recommandées et des informations détaillées.

Afin d'activer TLSv1.0 sur votre Cisco ESA ou CES, vous pouvez le faire à partir de l'interface graphique utilisateur (GUI) ou de l'interface de ligne de commande (CLI).

Remarque : pour accéder à votre CES sur l'interface de ligne de commande (CLI), consultez : Accès à l'interface de ligne de commande (CLI) de votre solution de sécurisation de la messagerie (CES) dans le cloud

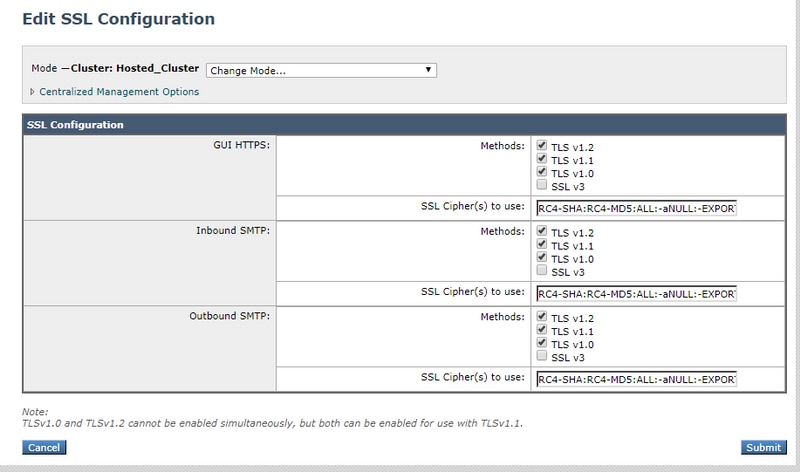

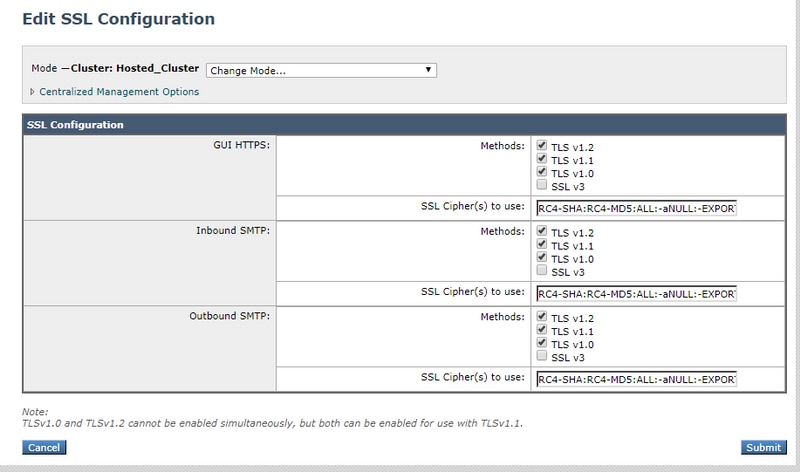

Interface graphique utilisateur

- Connectez-vous à la GUI.

- Accédez à Administration système > Configuration SSL.

- Sélectionnez Modifier les paramètres.

- Cochez la case TLSv1.0. Il est important de noter que TLSv1.2 et ne peuvent pas être activés conjointement avec TLSv1.0 à moins que le protocole de pontage TLSv1.1 ne soit également activé comme indiqué dans l'image :

Interface de ligne de commande

- Exécutez la commande sslconfig.

- Exécutez la commande GUI ou INBOUND ou OUTBOUND selon l'élément pour lequel vous voulez activer TLSv1.0 pour :

(Cluster Hosted_Cluster)> sslconfig

sslconfig settings:

GUI HTTPS method: tlsv1_2

GUI HTTPS ciphers:

RC4-SHA

RC4-MD5

ALL

-aNULL

-EXPORT

Inbound SMTP method: tlsv1_2

Inbound SMTP ciphers:

RC4-SHA

RC4-MD5

ALL

-aNULL

-EXPORT

Outbound SMTP method: tlsv1_2

Outbound SMTP ciphers:

RC4-SHA

RC4-MD5

ALL

-aNULL

-EXPORT

Choose the operation you want to perform:

- GUI - Edit GUI HTTPS ssl settings.

- INBOUND - Edit Inbound SMTP ssl settings.

- OUTBOUND - Edit Outbound SMTP ssl settings.

- VERIFY - Verify and show ssl cipher list.

- CLUSTERSET - Set how ssl settings are configured in a cluster.

- CLUSTERSHOW - Display how ssl settings are configured in a cluster.

[]> INBOUND

Enter the inbound SMTP ssl method you want to use.

1. TLS v1.0

2. TLS v1.1

3. TLS v1.2

4. SSL v2

5. SSL v3

[3]> 1-3

Enter the inbound SMTP ssl cipher you want to use.

[RC4-SHA:RC4-MD5:ALL:-aNULL:-EXPORT]>

Chiffrements

Les allocations ESA et CES peuvent être configurées avec des suites de chiffrement strictes. Il est important de s'assurer que les chiffrements SSLv3 ne sont pas bloqués lorsque vous activez le protocole TLSv1.0. Si les suites de chiffrement SSLv3 ne sont pas autorisées, la négociation TLS échoue ou les connexions TLS sont brusquement fermées.

Exemple de chaîne de chiffrement :

HIGH:MEDIUM:@STRENGTH:!aNULL:!eNULL:!LOW:!DES:!MD5:!EXP:!PSK:!DSS:!RC2:!RC4:!SEED:!ECDSA:!ADH:!IDEA:!3DES:!SSLv2:!SSLv3:!TLSv1:-aNULL:-EXPORT:-IDEA

Cette chaîne de chiffrement empêche ESA/CES d'autoriser la négociation sur les chiffrements SSLv3 comme indiqué sur !SSLv3:, cela signifie que lorsque le protocole est demandé dans la connexion, la connexion SSL échoue car il n'y a aucun chiffrement partagé disponible pour la négociation.

Afin de s'assurer que l'exemple de chaîne de chiffrement fonctionne avec TLSv1.0, il doit être modifié pour supprimer !SSLv3:!TLSv1: vu dans la chaîne de chiffrement remplacée :

HIGH:MEDIUM:@STRENGTH:!aNULL:!eNULL:!LOW:!DES:!MD5:!EXP:!PSK:!DSS:!RC2:!RC4:!SEED:!ECDSA:!ADH:!IDEA:!3DES:!SSLv2:-aNULL:-EXPORT:-IDEA

Remarque : vous pouvez vérifier les suites de chiffrement partagées lors de la connexion SSL sur l'interface de ligne de commande ESA/CES à l'aide de la commande VERIFY.

Erreurs possibles enregistrées dans mail_logs/Message Tracking, mais pas limitées à :

Sun Feb 23 10:07:07 2020 Info: DCID 1407038 TLS failed: (336032784, 'error:14077410:SSL routines:SSL23_GET_SERVER_HELLO:sslv3 alert handshake failure')

Sun Feb 23 10:38:56 2020 Info: DCID 1407763 TLS failed: (336032002, 'error:14077102:SSL routines:SSL23_GET_SERVER_HELLO:unsupported protocol')

Informations connexes

Commentaires

Commentaires