Configurer SAML pour l'appliance de gestion de la sécurité avec Duo et Azure

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit comment intégrer Duo à l'authentification Security Management Appliance (SMA) et Azure for Security Assertion Markup Language (SAML).

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Un compte Azure actif : vous devez disposer d'un abonnement Azure et d'un accès à la console Azure AD pour configurer l'intégration avec Duo (licence gratuite)

- Un fournisseur de services (SP) pris en charge par SAML : vous devez disposer d'une application ou d'un système qui prend en charge l'authentification SAML et qui est configuré pour fonctionner avec Azure AD en tant que fournisseur d'identité.

- Informations de configuration : vous devez disposer d'informations de configuration spécifiques pour votre SP et Duo, telles que les ID d'entité SAML, l'URL de réponse SAML et la clé de sécurité SAML.

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Cisco SMA

- Cloud Azure

- Duo

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

Duo est un fournisseur de services d'authentification à deux facteurs qui ajoute une couche de sécurité à l'authentification SAML.

Dans un scénario type, Azure agit en tant que fournisseur d'identité (IdP) et un service externe, tel qu'une application Web ou un système d'information, agit en tant que SMA de sécurité.

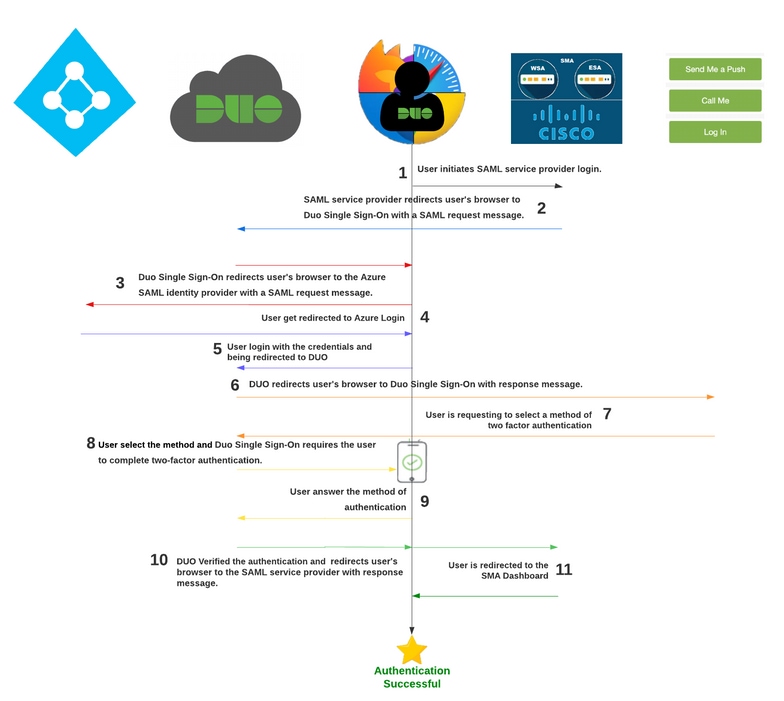

Le flux d'authentification SAML avec Duo et Azure ressemblerait à ceci :

- Un utilisateur tente d'accéder au SMA de sécurité et est redirigé vers Azure pour se connecter.

- Azure demande l'authentification des utilisateurs et utilise Duo pour vérifier l'identité des utilisateurs via un second facteur d'authentification (Appel, SMS, Jeton matériel, WebAuth).

- Une fois authentifié, Azure envoie une réponse SAML au SMA qui inclut des informations d'autorisation et des assertions sur l'utilisateur.

- Le SMA valide la réponse SAML et, s'il est valide, permet à l'utilisateur d'accéder à la ressource protégée.

- En résumé, SAML avec Duo et Azure permet une authentification sécurisée et centralisée des utilisateurs sur différents systèmes et plates-formes, en utilisant une combinaison d'authentification par mot de passe et d'authentification à deux facteurs pour améliorer la sécurité.

Observations importantes

- SAML est une norme de sécurité qui permet l'authentification et l'autorisation des utilisateurs sur différents systèmes et plates-formes.

- IdP est l'identité qui stocke toutes les informations des utilisateurs pour permettre l'authentification (ce qui signifie que Duo a toutes les informations de l'utilisateur pour confirmer et approuver une demande d'authentification).

- SP En d'autres termes, il s'agit de l'application.

Remarque : cela fonctionne uniquement avec Azure comme source d'authentification SAML.

Configurer

1. Configurer l'authentification unique

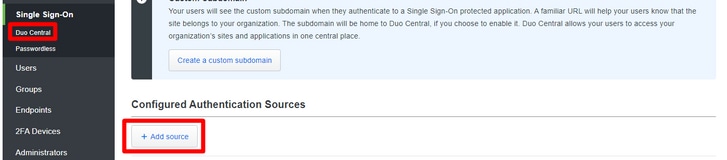

Accédez au portail d'administration pour Single Sign-on > Duo Central > Add source.

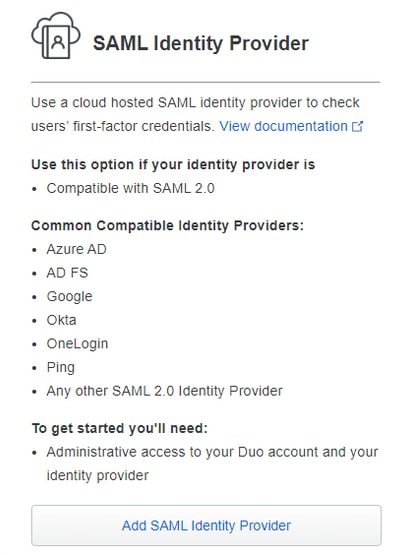

Et sélectionnez Add SAML Identity Provider comme l’indique l’image..

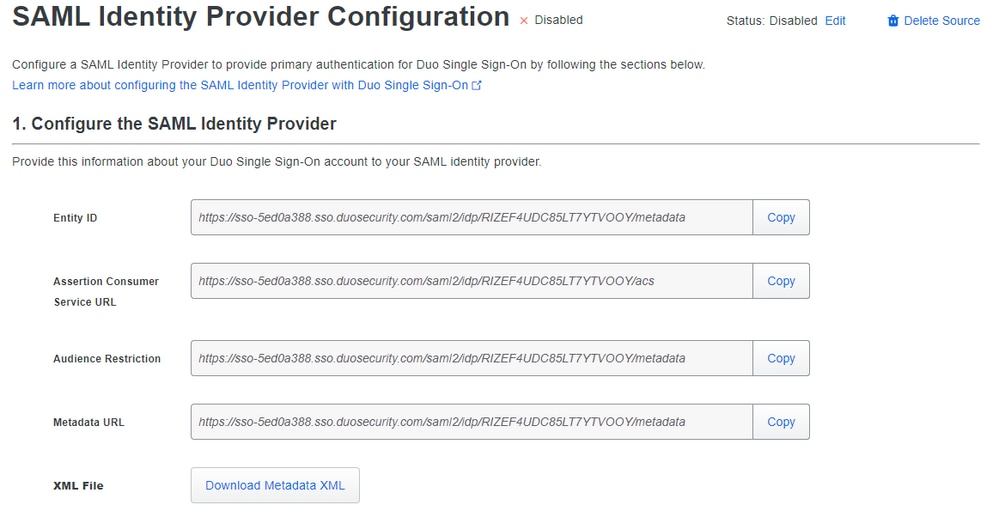

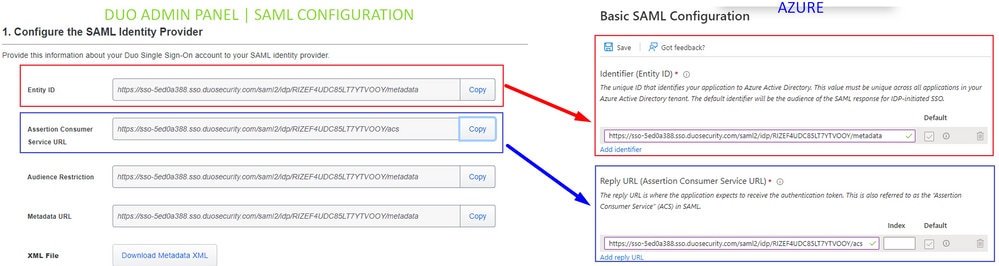

Dans cette partie, vous trouverez toutes les informations dont vous avez besoin pour intégrer Duo avec Azure à votre SMA.

Tenir à jour les informations dans d'autres fenêtres à utiliser dans l'intégration pendant ce temps, vous configurez les paramètres dans Azure.

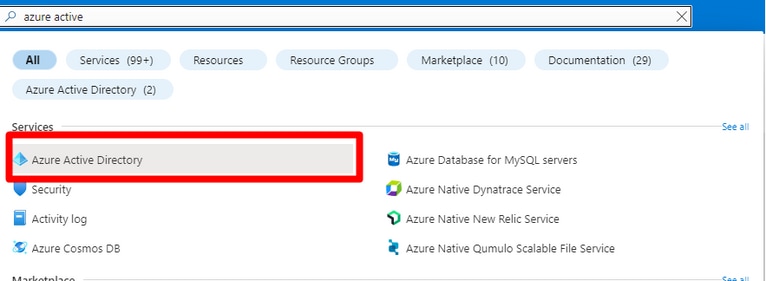

Maintenant, après avoir vérifié quelles informations vous avez dans la partie intégration Azure SAML (portail d'administration Duo), vous devez vous connecter sous le portail Azure https://portal.azure.com/.

Rechercher des Azure Active Directory dans la barre de recherche en haut, comme illustré dans l'image.

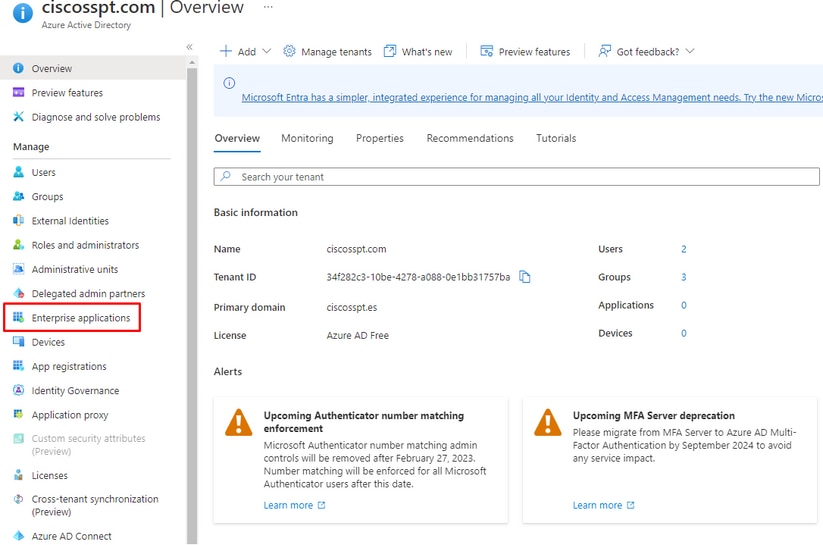

Naviguez jusqu'à Enterprise Applications comme illustré dans l'image.

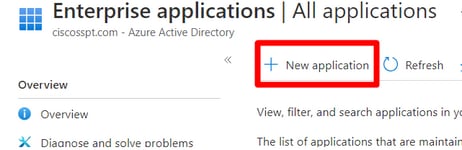

Sélectionner New Application comme illustré dans l'image.

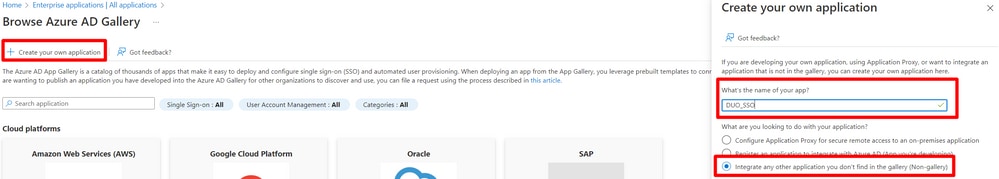

Sélectionner Create your own application, choisissez le nom de votre application et sélectionnez Integrate any other application you don't find in the gallery (Non-Gallery)et cliquez sur Create.

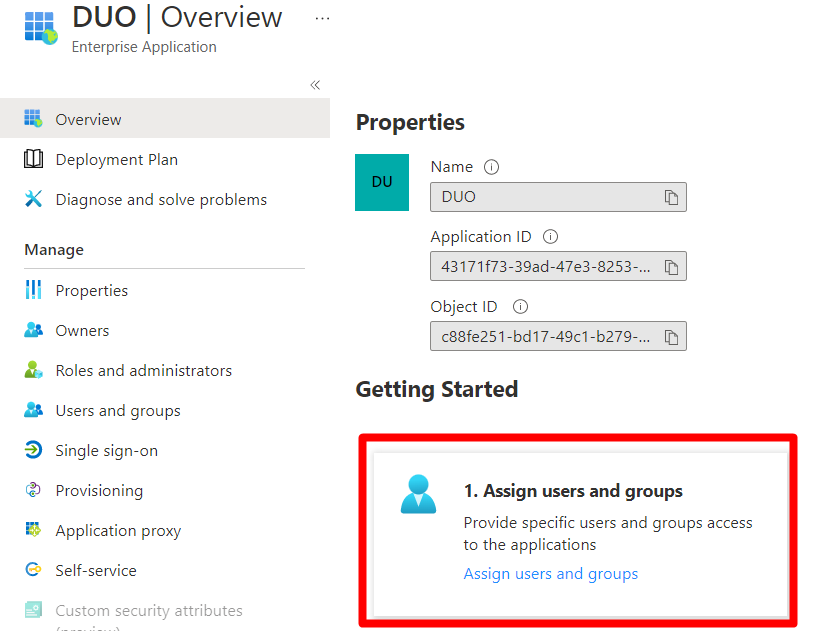

Maintenant, ajoutez les utilisateurs. (seuls les utilisateurs ajoutés ici peuvent être utilisés au moment de la connexion SSO (Single Sign-on)).

Sélectionner Assign Users and Groups comme illustré dans l'image.

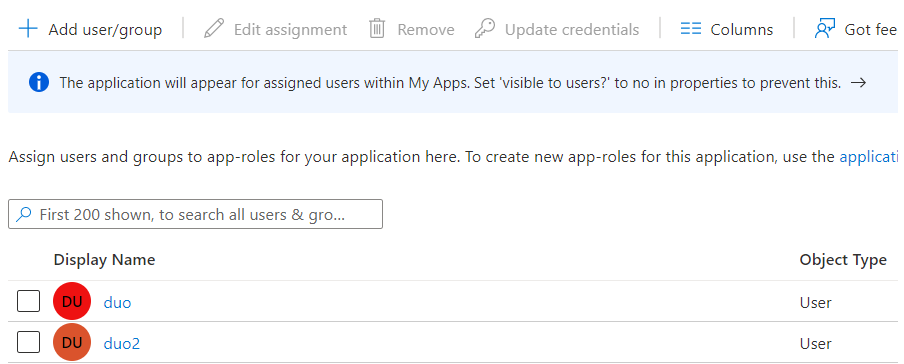

Sélectionner Add user/group comme illustré dans l'image.

Remarque : vous ne pouvez ajouter des groupes que si votre service Active Directory dispose d'une licence. Sinon, vous pouvez utiliser des utilisateurs.

Une fois les utilisateurs ou les groupes ajoutés, vous commencez par la configuration SSO.

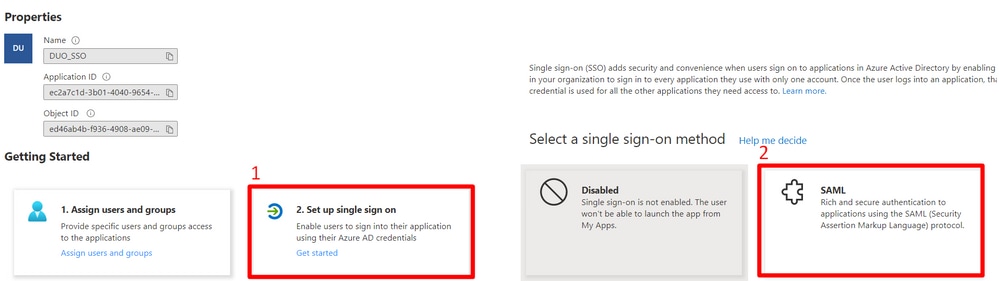

- Sélectionner

Set Up Single Sign-on - Sélectionner

SAML

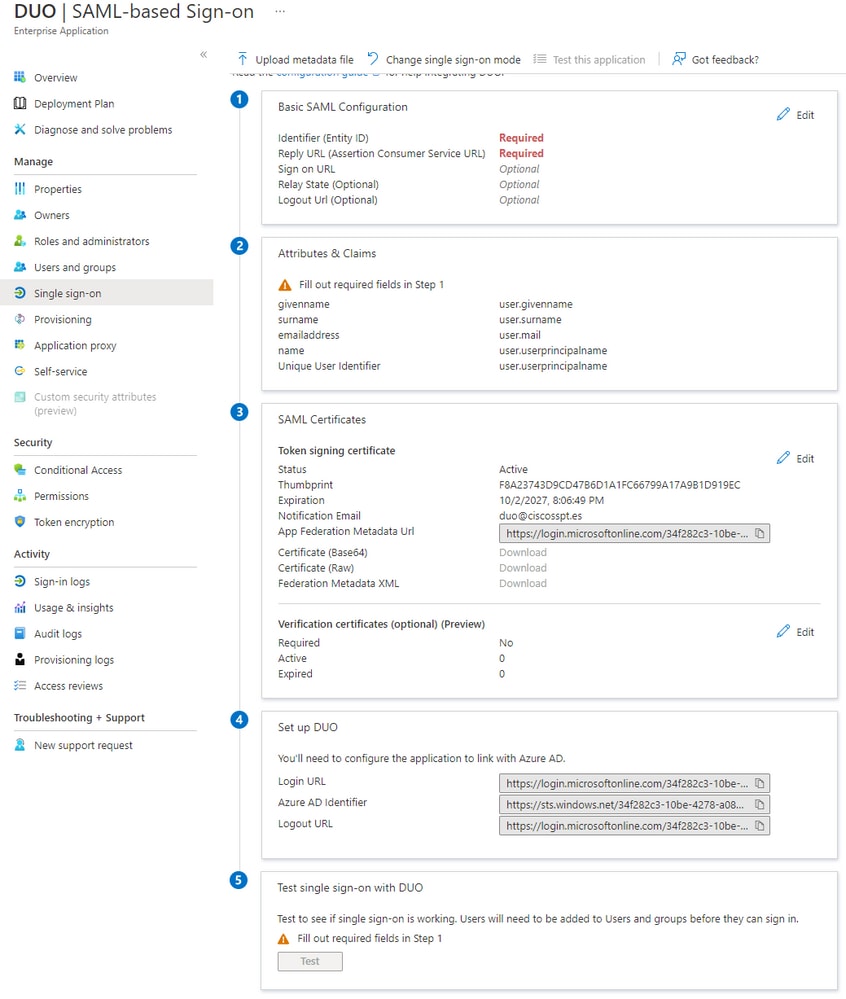

Après cela, vous devez configurer l'authentification basée sur SAML Duo sur Azure avec les données de l'intégration SAML Azure dans le portail d'administration Duo.

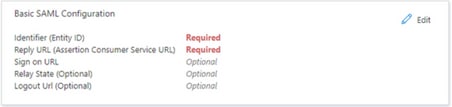

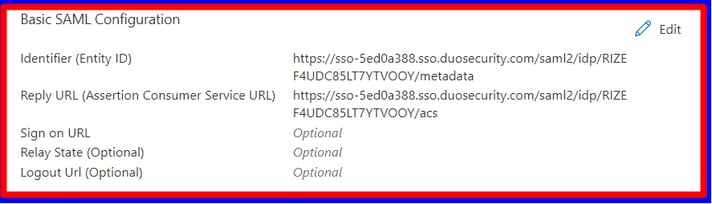

Sélectionner Edit en deçà de Basic SAML Configuration comme illustré dans l'image.

Après avoir copié les données de l'ID d'entité Duo et de l'URL du service client d'assertion vers Azure dansIdentifier (Entity ID) et Reply URL (Assertion Consumer Service URL), tu as fini.

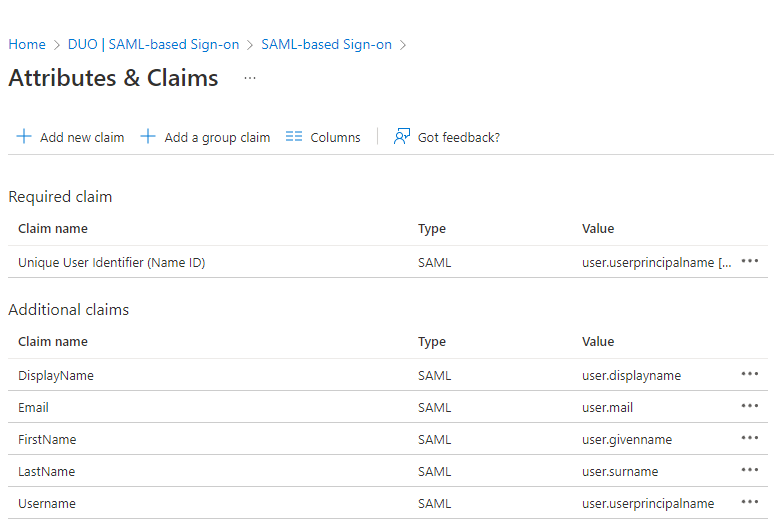

Maintenant, sélectionnez Edit pour Attributes & Claims .

Delete the previous configurationet ajoutez la configuration suivante à votreAttributes & Claims.

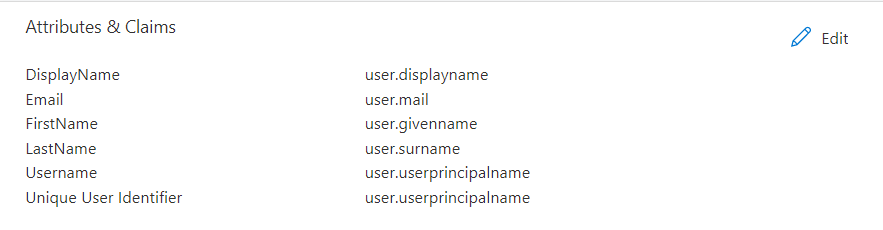

Et vous avez quelque chose comme ça :

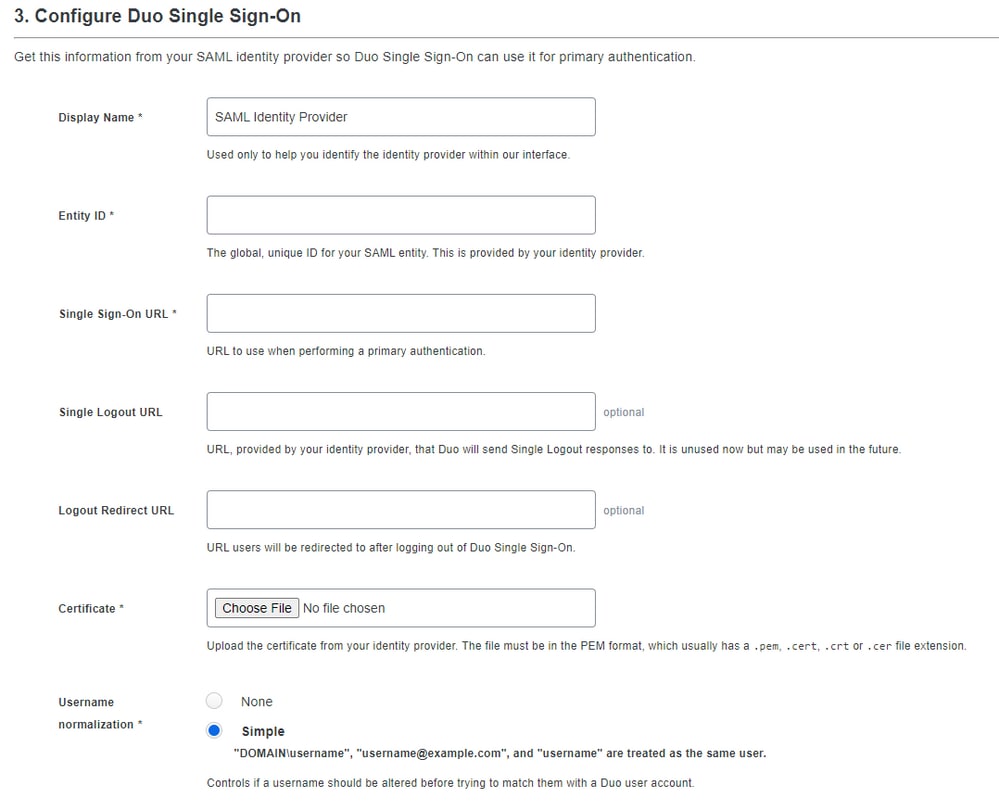

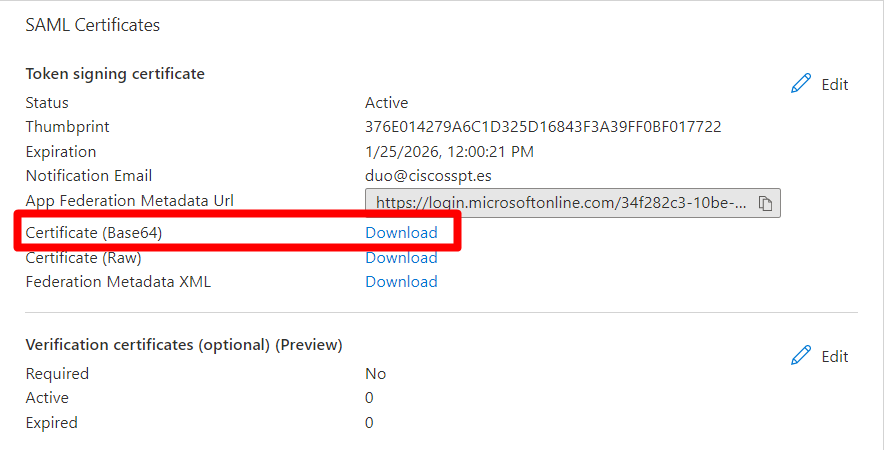

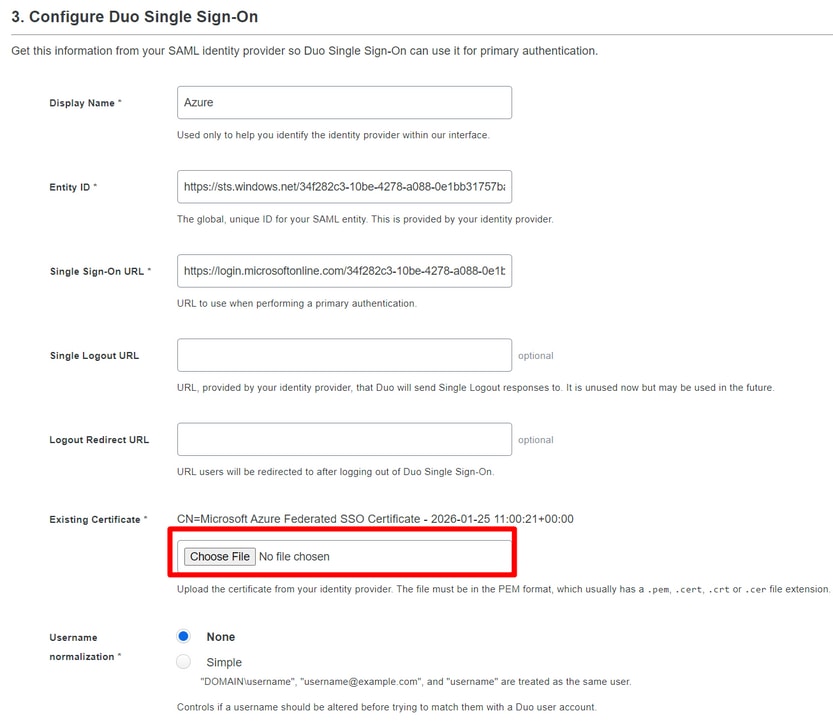

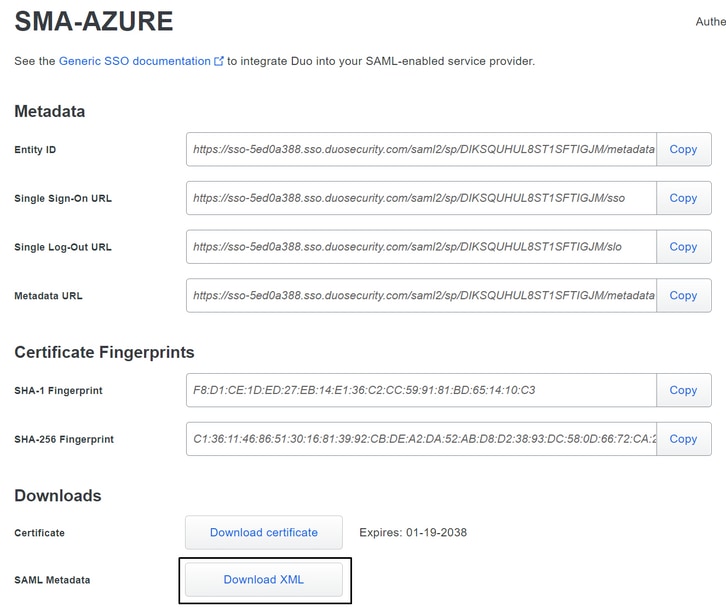

Pour finaliser la configuration, vous devez télécharger le certificat sous Certificats SAML et le télécharger sur le portail d'administration Duo sur votre configuration SAML.

Cliquer Choose File et sélectionnez le certificat que vous souhaitez télécharger, comme illustré dans l'image précédente. (cela se trouve sous votre application Duo dans le panneau d'administration).

Vous avez mis fin à la configuration SAML entre Duo et Azure.

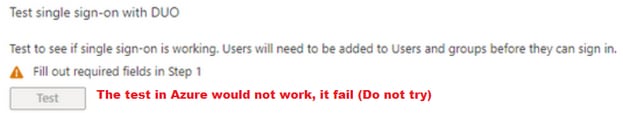

Avertissement : le test dans Azure ne fonctionne pas, il échoue (veuillez ne pas essayer).

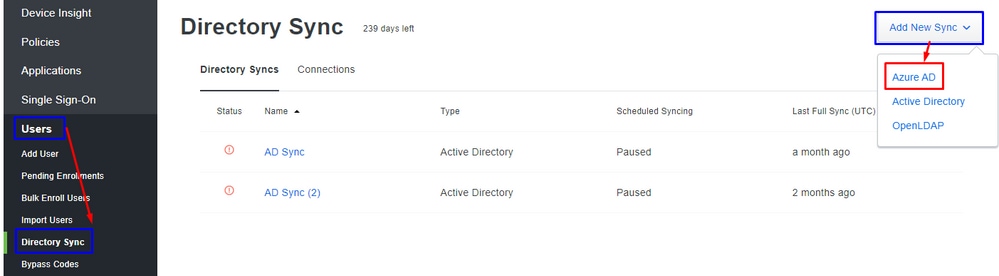

2. Configurer la synchronisation AD pour synchroniser les utilisateurs à partir d'Azure in Duo (facultatif)

Cette étape est facultative, mais elle permet de synchroniser les groupes d'Azure vers Duo. Vous pouvez ignorer cette étape si vous ne voulez pas le faire.

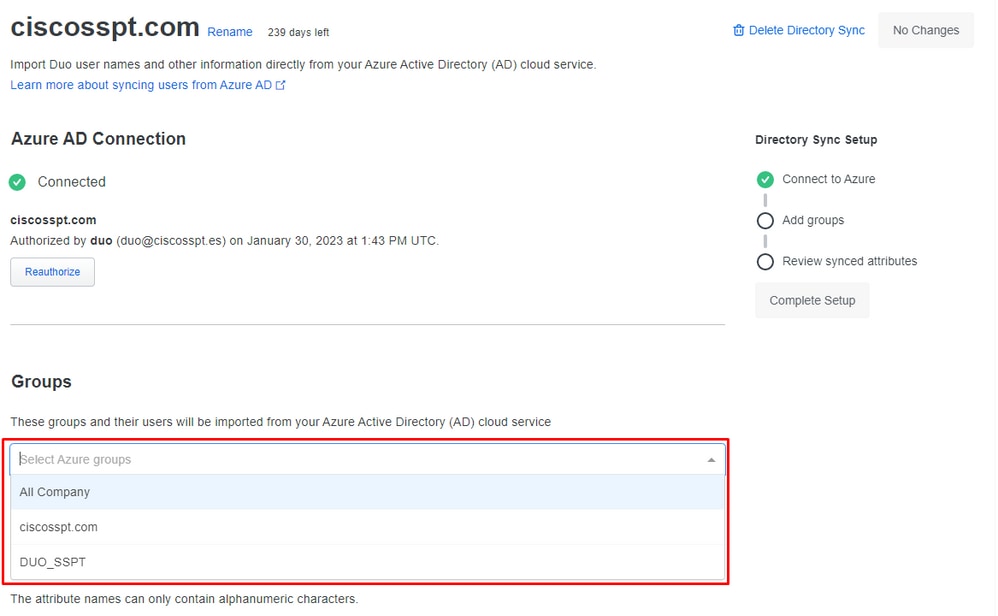

Naviguez jusqu'àUsers > Directory Sync > Add New Sync > Azure AD

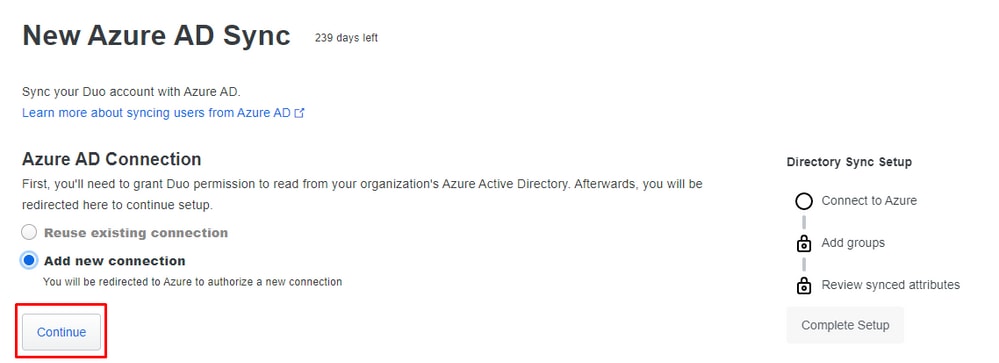

Après cela, vous êtes redirigé vers New Azure AD Sync. Choisir Add New Connection, puis cliquez sur Continue.

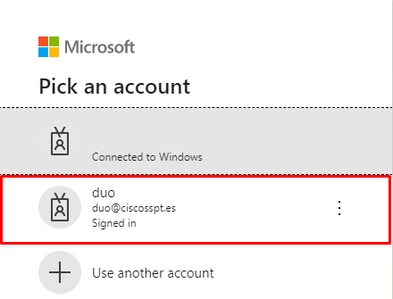

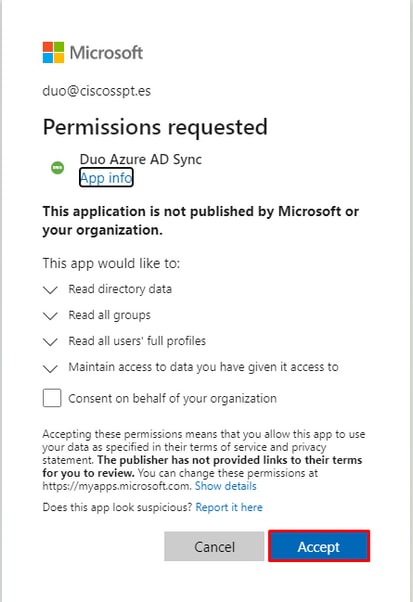

Vous devez vous authentifier dans Azure pour pouvoir accepter les accords et les droits.

Sélectionnez leGroups que vous souhaitez intégrer.

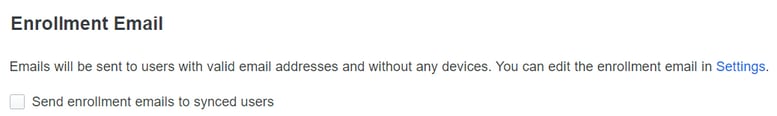

Avant cela, vous pouvez cocher la case pour vous permettre d'envoyer l'e-mail pour l'inscription, ou attendre que l'utilisateur se connecte à l'application et être invité à s'inscrire dans Duo.

Et choisissez Save.

Remarque : pour en savoir plus sur l'inscription et les utilisateurs, cliquez sur le lien suivant https://duo.com/docs/enrolling-users.

3. Configurer l'application d'authentification unique duo pour le SMA

Veuillez consulter la section Authentification unique pour les fournisseurs de services SAML génériques | Sécurité duo.

Créez l'application dans Duo pour intégrer le SMA.

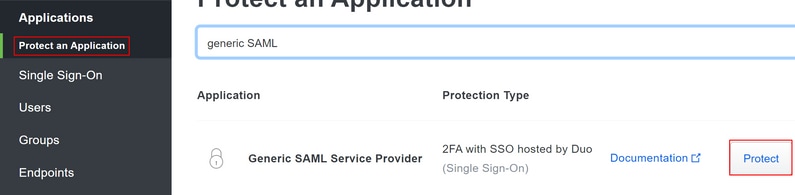

Navigate to Applications > Protect an Application- Rechercher des

Generic SAML Service Provider. - Choisir

Protect.

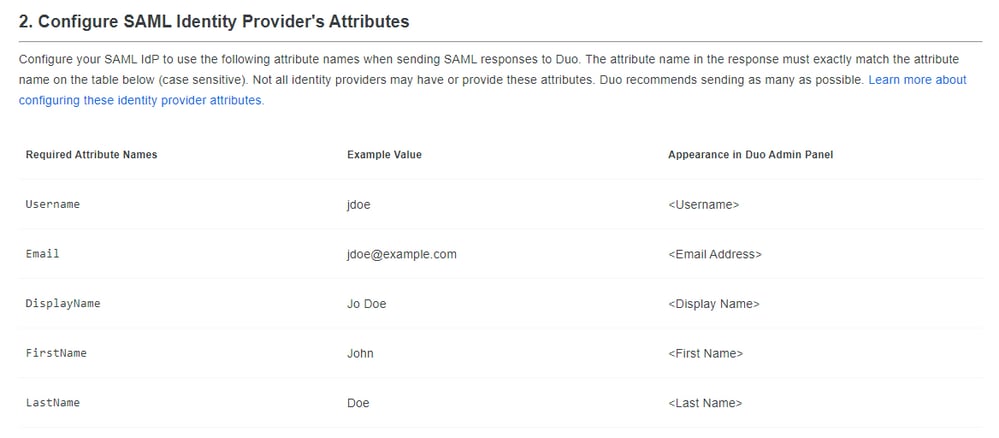

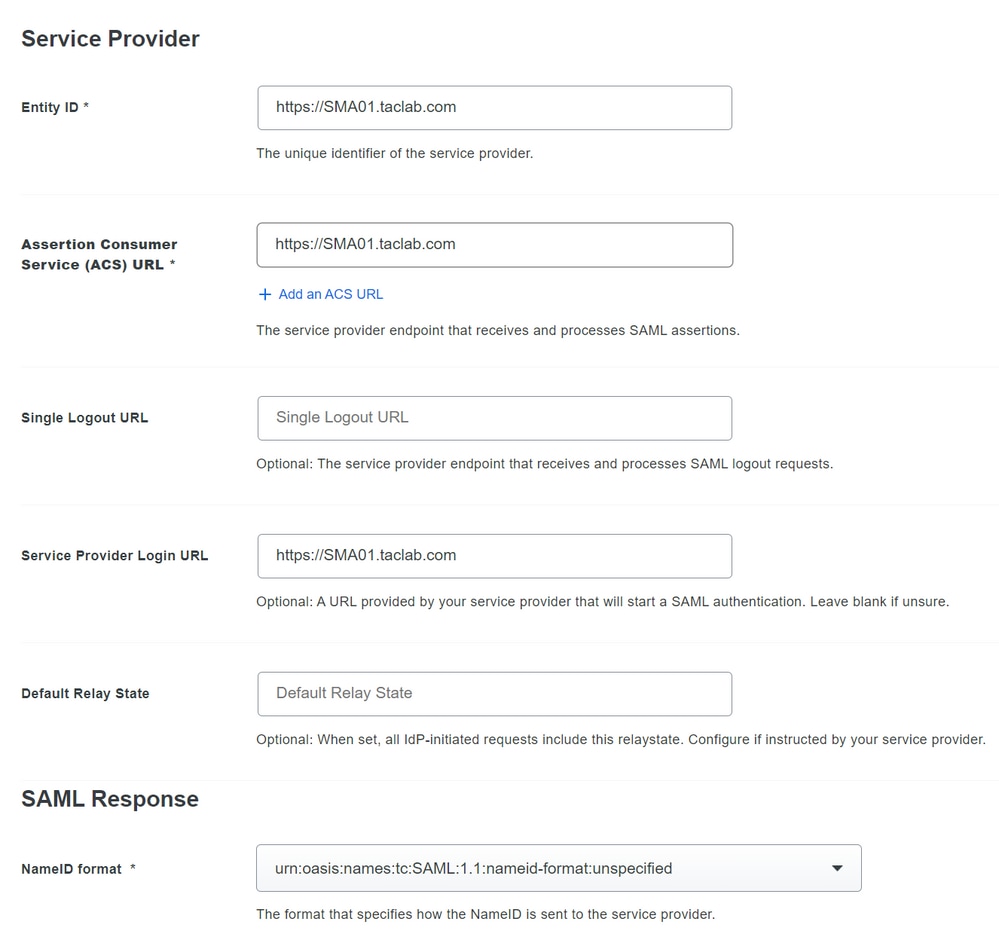

Dans cette partie, vous allez configurer certaines variables pour le fournisseur de services et la réponse SAML qui partagent le fournisseur de services et le fournisseur d'identité.

Vous configurez la partie la plus importante pour le fournisseur d'identité afin d'autoriser les utilisateurs à s'authentifier et à envoyer les paramètres corrects dans SAML.

- ID d'entité : l'ID d'entité du fournisseur de services est utilisé pour identifier de manière unique un fournisseur de services. Le format de l'ID d'entité du fournisseur de services est généralement un URI.

- Consommateur d'assertions : point de terminaison du fournisseur de services qui reçoit et traite les assertions SAML. L'URL SAML Assertion Consumer Service (ACS) de votre application.

- Service Provider Login URL : emplacement où l'assertion SAML est envoyée avec HTTP POST. Il s'agit souvent de l'URL SAML Assertion Consumer Service (ACS) de votre application.

- Format d'ID de nom : identifie les règles et contraintes de traitement SAML pour l'instruction d'objet d'assertion. Utilisez la valeur par défaut « Unspecified », sauf si l'application requiert explicitement un format spécifique.

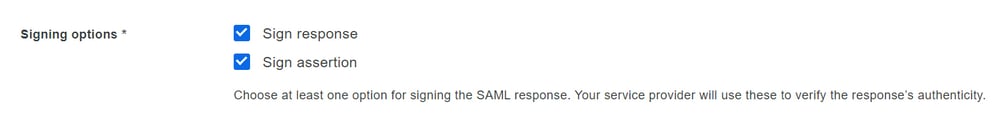

Sign response et Sign assertion doivent être marqués sur SMA et Duo.

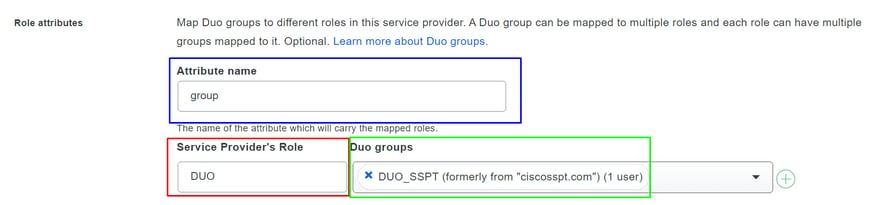

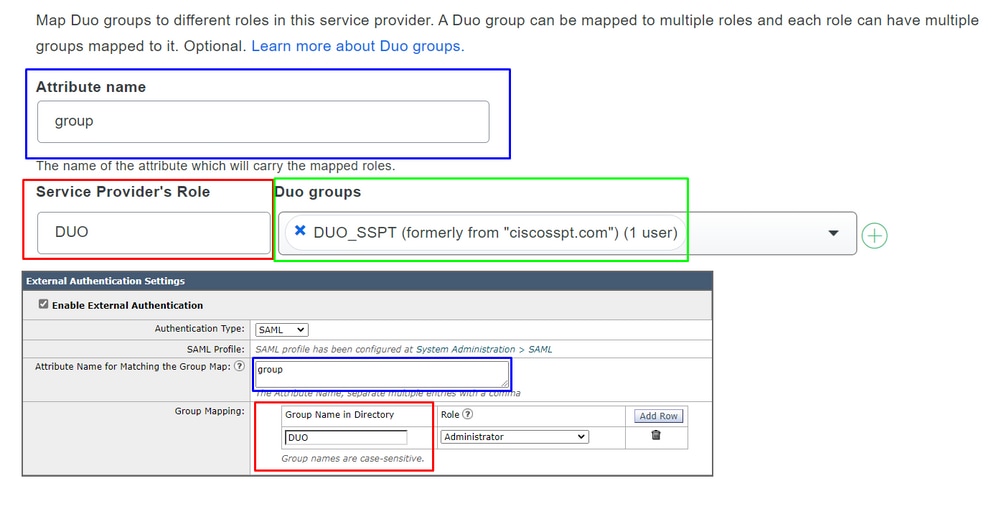

- Nom d'attribut : le nom d'attribut dépend des attributs configurés pour le fournisseur d'identités. La recherche par l'appliance d'entrées de correspondance du nom d'attribut dans le champ Mappage de groupe est facultative. Si vous ne le configurez pas, l'appliance recherche les entrées de correspondance de tous les attributs dans le champ Group Mapping.

- Rôle de fournisseur de services : indiquez ce que vous voulez uniquement pour établir la correspondance avec le

group name in the directorydans le SMA. - Duo Groups : groupe intégré à utiliser lors de la phase d'authentification entre le SMA et le Duo. (n'oubliez pas que les groupes à utiliser pour l'authentification sont dans Duo et non dans le SMA).

4. Configurer SMA pour utiliser SAML

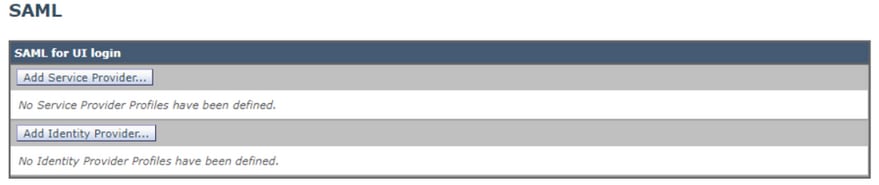

Naviguez jusqu'à System Administration > SAML comme illustré dans l'image.

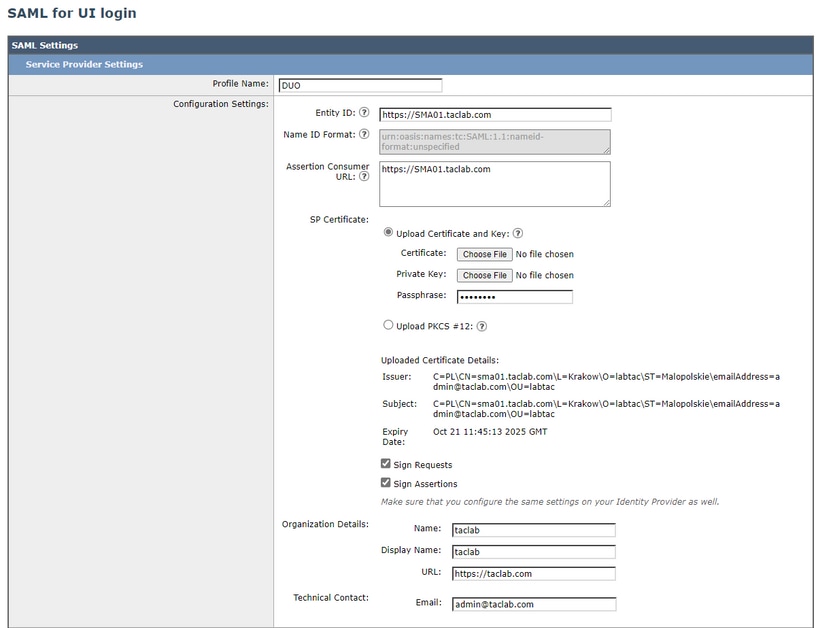

Choisir Add Service Provider.

Remarque : n'oubliez pas que ce paramètre doit être identique dans SMA et Duo.

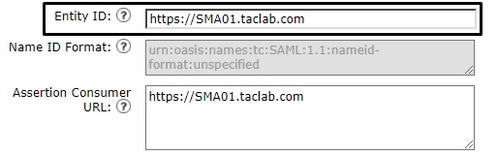

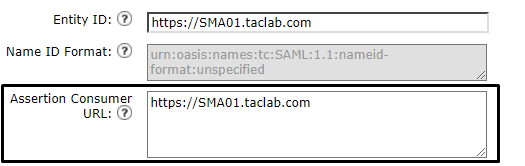

- ID d'entité : l'ID d'entité du fournisseur de services est utilisé pour identifier de manière unique un fournisseur de services. Le format de l'ID d'entité du fournisseur de services est généralement une URL.

- Assertion Consumer URL : l'URL Assertion Consumer est l'URL que le fournisseur d'identité doit envoyer à l'assertion SAML après une authentification réussie. L'URL que vous utilisez pour accéder à l'interface Web de votre SMA doit être identique à l'URL du consommateur d'assertions. Vous avez besoin de cette valeur lorsque vous configurez les paramètres SMA sur Duo.

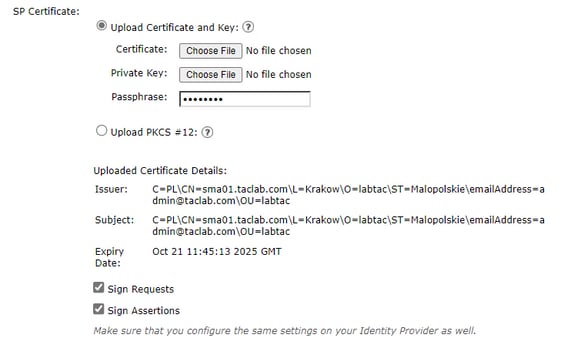

- SP Certificate : il s'agit du certificat pour le nom d'hôte pour lequel vous avez configuré l'URL du consommateur d'assertions.

Il serait préférable que vous utilisiez openssl sous Windows ou Linux. Si vous souhaitez configurer un certificat auto-signé, vous pouvez le faire étape par étape suivante ou vous pouvez utiliser votre certificat :

1. Créez la clé privée. Cela permet d'activer le cryptage ou le décryptage.

openssl genrsa -out domain.key 2048

2. Créez une demande de signature de certificat (CSR).

openssl req -key domain.key -new -out domain.csr

3. Créez le certificat auto-signé.

openssl x509 -signkey domain.key -in domain.csr -req -days 365 -out domain.crt

Si vous voulez plus de jours, vous pouvez modifier la valeur après -days .

Remarque : n'oubliez pas que, selon les meilleures pratiques, vous ne devez pas mettre plus de 5 ans pour les certificats.

Après cela, vous avez le certificat et les clés à télécharger sur le SMA dans l'option télécharger le certificat et la clé.

Remarque : si vous souhaitez télécharger le certificat au format PKCS #12, il est possible de le créer après l'étape 3.

Facultatif

- De PEM à PKCS#12

openssl pkcs12 -inkey domain.key -in domain.crt -export -out domain.pfx

Pour les détails de l'organisation, vous pouvez le renseigner comme vous le souhaitez et sélectionner Envoyer

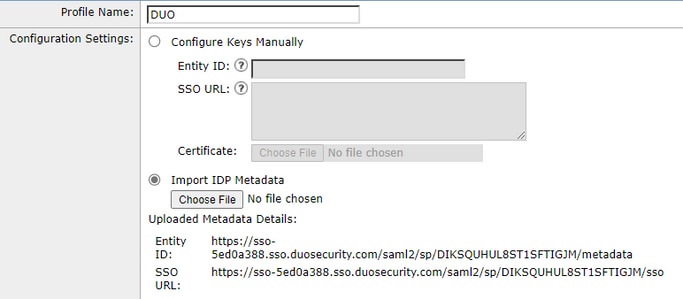

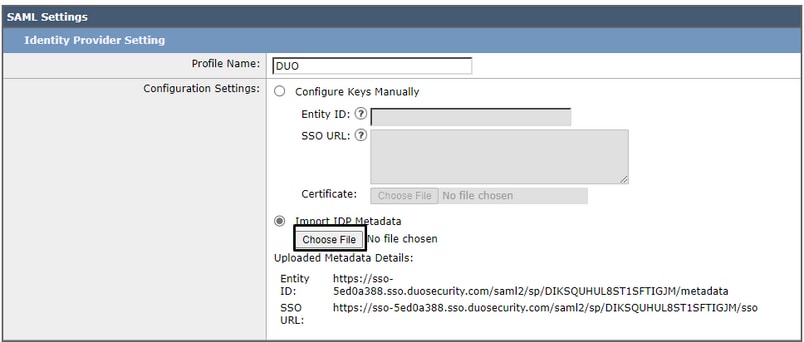

Naviguez jusqu'àSystem Administration > SAML > Add Identity Provider comme illustré dans l'image.

Dans cette étape, vous avez deux options, vous pouvez télécharger ces informations manuellement ou via un fichier XML.

Accédez à votre application dans Duo et téléchargez le fichier de métadonnées IdP.

Après avoir téléchargé le fichier, vous pouvez simplement le télécharger dans l'option Métadonnées IdP dans le SMA.

Pour la dernière étape sous le SMA, accédez à System Administration > Users > External Authentication > SAML. Et configurez les paramètres suivants pour qu'ils soient identiques à la configuration Duo.

Attribute Name = Attribute Name for Match the Group Map Service Provider Role = Group Mapping

Après cela, vous pouvez valider les modifications et confirmer si votre déploiement fonctionne comme prévu !

Vérifier

Référez-vous à cette section pour vous assurer du bon fonctionnement de votre configuration.

Afin de tester votre configuration, sélectionnez Use Single Sign on comme illustré dans l'image.

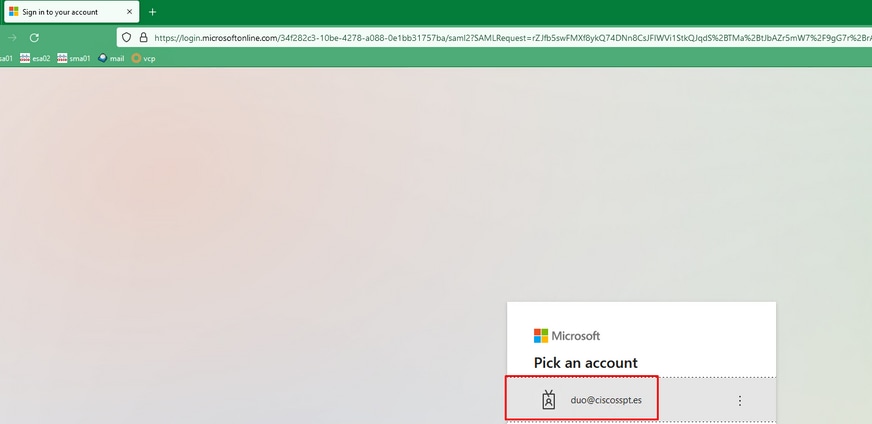

Vous êtes invité à vous connecter à Microsoft Log in, comme indiqué dans l'image.

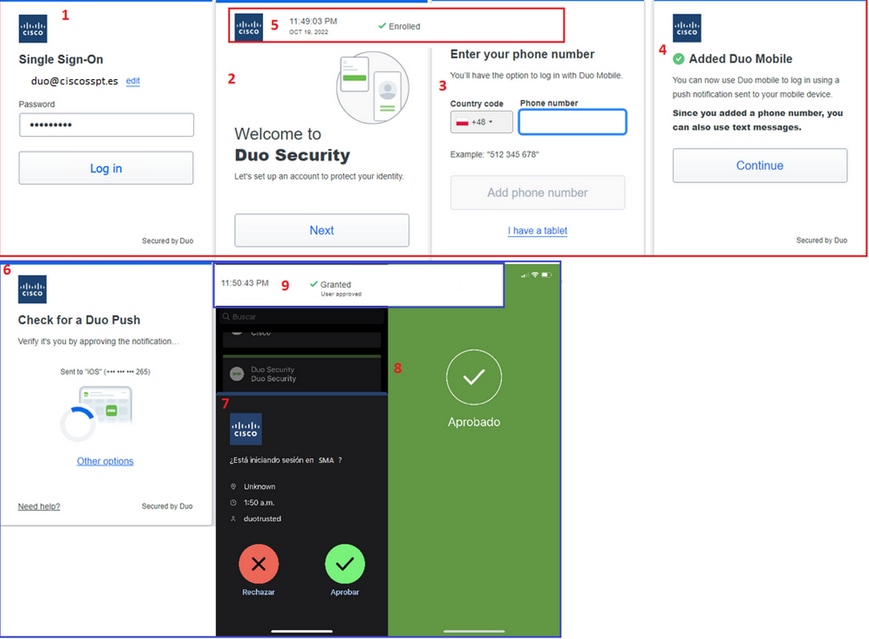

Après cela, si vous avez votre utilisateur inscrit, vous devez être invité à configurer un nom d'utilisateur et un mot de passe dans Duo pour l'authentification, et après cela, vous devez sélectionner la méthode d'authentification.

Si votre utilisateur n'est pas inscrit et que vous avez configuré la stratégie pour inscrire un utilisateur non inscrit, vous passez ensuite au processus d'inscription et à la méthode d'authentification, comme dans l'exemple suivant.

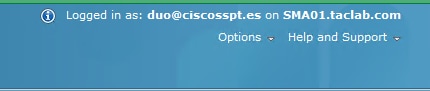

Si tout a été configuré et corrigé, vous vous êtes connecté.

Dépannage

Il n'existe actuellement aucune information de dépannage spécifique pour cette configuration.

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

26-Apr-2023 |

Première publication |

Contribution d’experts de Cisco

- Jairo Andres Moreno CiroIngénieur TAC Cisco

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires