Introduction

Ce document décrit comment déployer un ASA Transparent dans un FP9300. Par défaut, lorsqu'un ASA est déployé au sein d'un FP9300, le mode de pare-feu est Router (Routeur), il n'y a aucune option pour sélectionner le mode Transparent comme nous l'avons pour le modèle FTD.

Un pare-feu transparent, quant à lui, est un pare-feu de couche 2 qui agit comme un « bosse dans le fil », ou un « pare-feu furtif », et n'est pas considéré comme un saut de routeur vers les périphériques connectés. Cependant, comme tout autre pare-feu, le contrôle d'accès entre les interfaces est contrôlé et toutes les vérifications de pare-feu habituelles sont en place.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Mode transparent ASA

-

Architecture FP9300

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- FPR9K-SM-44 exécutant FXOS version 2.3.1.73

- Logiciel ASA pour FP9300 version 9.6.1

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Configurer

Lors du déploiement d'un ASA, il n'y a aucune option pour sélectionner le mode pare-feu tel qu'il est lors du déploiement de FTD :

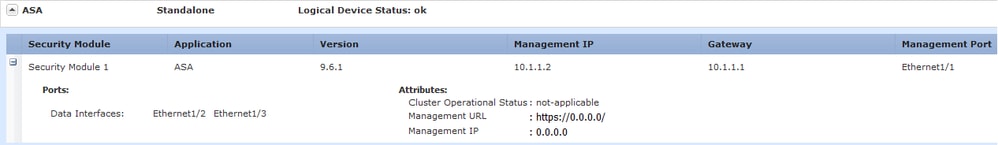

Une fois l'ASA déployé, il est préconfiguré en mode routé :

asa# show firewall

Firewall mode: Router

asa# show mode

Security context mode: single

Comme il n'y a pas d'option pour configurer le mode pare-feu à partir du Gestionnaire de châssis, cela doit être fait à partir de l'interface de ligne de commande ASA :

asa(config)# firewall transparent

asa(config)# show firewall

Firewall mode: Transparent

asa(config)# wr mem

Building configuration...

Cryptochecksum: 746a107e aa0959e6 0f374a5f a004e35e

2070 bytes copied in 0.70 secs

[OK]

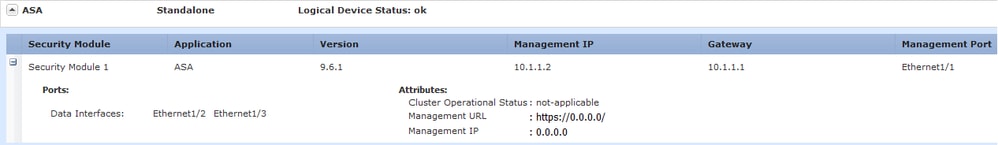

Une fois la configuration enregistrée, un rechargement est nécessaire, comme cela est fait avec une appliance ASA, même lorsque le mode transparent est déjà configuré sur le périphérique. Une fois que le périphérique a démarré, il est déjà configuré en mode transparent et toute la configuration a été effacée comme prévu, mais dans le Gestionnaire de châssis, la configuration d'origine qui a été déployée apparaît toujours :

asa# show firewall

Firewall mode: Transparent

asa# show version | in up

Config file at boot was "startup-config"

asa up 1 min 30 secs

Sur le gestionnaire de châssis, il peut être validé que la configuration du port de gestion a également été supprimée :

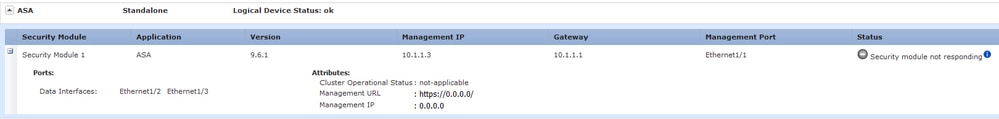

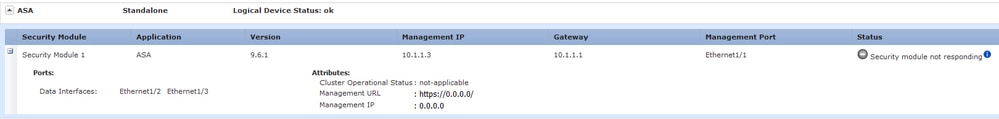

Un redéploiement doit être effectué dans la configuration de l'interface de gestion et dans la configuration du cluster, le cas échéant, du gestionnaire de châssis au périphérique, comme nous l'avons fait au début du déploiement. Le gestionnaire de châssis détecte à nouveau le périphérique ; dans les 5 premières minutes, il affiche l'état du périphérique « Module de sécurité ne répondant pas », comme illustré dans l'image :

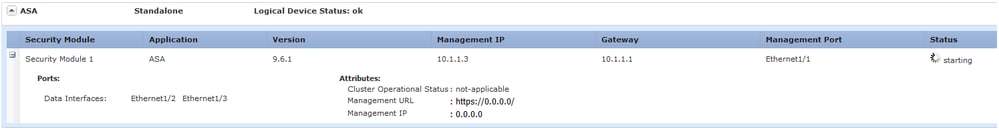

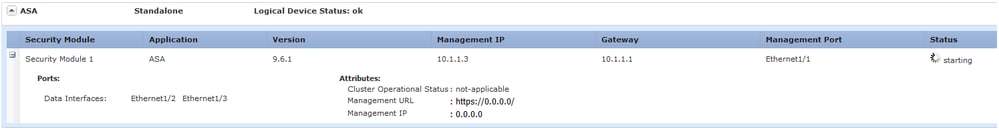

Après quelques minutes, le périphérique est redémarré :

Vérifier

Une fois que l'ASA est de nouveau en ligne, vous pouvez confirmer que le périphérique est en mode transparent et avec une adresse IP de gestion à l'aide de la commande suivante de l'interface de ligne de commande :

asa# show firewall

Firewall mode: Transparent

asa# show ip

Management-only Interface: Ethernet1/1

System IP Address:

ip address 10.1.1.3 255.255.255.0

Current IP Address:

ip address 10.1.1.3 255.255.255.0

asa# show nameif

Interface Name Security

Ethernet1/1 management 0

La fonctionnalité permettant de sélectionner un mode de pare-feu lorsqu'un ASA est déployé à partir du gestionnaire de châssis a été demandée par le biais des défauts CSCvc13164 et CSCvd91791.

Commentaires

Commentaires