Bloquer DNS avec Security Intelligence à l'aide de Firepower Management Center

Options de téléchargement

-

ePub (1.7 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (1.9 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Contenu

Introduction

Ce document décrit la procédure à suivre pour ajouter une liste DNS à une stratégie DNS afin que vous puissiez l'appliquer avec Security Intelligence (SI).

Conditions préalables

Conditions requises

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Configuration de Cisco ASA55XX Threat Defense

- Configuration de Cisco Firepower Management Center

Components Used

- Cisco ASA5506W-X Threat Defense (75) Version 6.2.3.4 (build 42)

- Cisco Firepower Management Center pour VMWare

- Version du logiciel: 6.2.3.4 (construction 42)

- OS : Cisco Fire Linux OS 6.2.3 (build13)

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

Security Intelligence fonctionne en bloquant le trafic en provenance ou à destination d'adresses IP, d'URL ou de noms de domaine dont la réputation est mauvaise. Dans ce document, l'accent principal est mis sur la liste noire des noms de domaine.

L'exemple a utilisé le domaine des blocs 1 :

- cisco.com

Vous pouvez utiliser le filtrage d'URL pour bloquer certains de ces sites, mais le problème est que l'URL doit correspondre exactement. D'autre part, la liste noire DNS avec SI peut se concentrer sur des domaines tels que “ cisco.com ” sans avoir à se soucier des sous-domaines ou des modifications d'URL.

À la fin de ce document, une configuration Sinkhole facultative est également présentée.

Diagramme du réseau

Configuration

Configurer une liste DNS personnalisée avec les domaines que nous voulons bloquer et charger la liste dans FMC

Étape 1. Créez un fichier .txt avec les domaines que vous souhaitez bloquer. Enregistrez le fichier .txt sur votre ordinateur :

Étape 2. Dans FMC, accédez à Objet » Gestion des objets » Listes et flux DNS » Ajouter une liste et des flux DNS.

Étape 3. Créez une liste appelée “ BlackList-Domains ”, le type doit être liste et le fichier .txt avec les domaines en question doit être téléchargé comme le montrent les images :

*Notez que lorsque vous téléchargez le fichier .txt, le nombre d'entrées DNS doit lire tous les domaines. Dans cet exemple, un total de 1 :

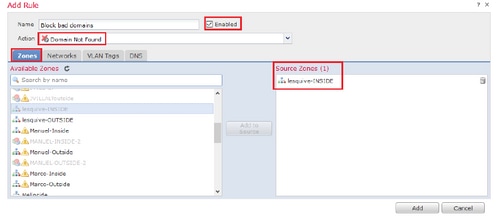

Ajouter une nouvelle stratégie DNS avec l'action configurée sur 'domaine introuvable'

*Assurez-vous d'ajouter une zone source, un réseau source et une liste DNS.

Étape 1. Accédez à Politiques » Contrôle d'accès » DNS » Ajouter une stratégie DNS :

Étape 2. Ajouter une règle DNS telle qu’elle apparaît dans l’image :

Informations importantes sur l'ordre des règles :

- La liste blanche globale est toujours la première et prime sur toutes les autres règles.

- La règle des listes blanches DNS descendantes apparaît uniquement dans les déploiements multidomaines, dans les domaines non-leaf. Il est toujours en deuxième position et prime sur toutes les autres règles, à l'exception de la liste blanche globale.

- La section Liste blanche précède la section Liste noire ; les règles de liste blanche ont toujours préséance sur les autres règles.

- La liste de blocage globale est toujours la première dans la section Liste de blocage et prime sur toutes les autres règles de surveillance et de liste de blocage.

- La règle des listes noires DNS descendantes apparaît uniquement dans les déploiements multidomaines, dans les domaines non-leaf. Il est toujours en deuxième position dans la section Liste noire et prime sur toutes les autres règles de surveillance et de liste noire, à l'exception de la liste noire globale.

- La section Liste noire contient les règles de surveillance et de liste noire.

- Lorsque vous créez une règle DNS pour la première fois, la position du système s'arrête en dernier dans la section Liste blanche si vous affectez une action Liste blanche ou en dernier dans la section Liste noire si vous affectez une autre action

Affecter la stratégie DNS à votre stratégie de contrôle d'accès

Accédez à Stratégies » Contrôle d'accès » Stratégie de votre FTD » Intelligence de sécurité » Stratégie DNS et ajoutez la stratégie que vous avez créée.

Assurez-vous de déployer toutes les modifications lorsque vous avez terminé.

Vérification

Avant l'application de la stratégie DNS

Étape 1. Vérifiez les informations relatives au serveur DNS et à l'adresse IP sur votre machine hôte, comme le montre l'image :

Étape 2. Confirmez que vous pouvez accéder à cisco.com comme le montre l'image :

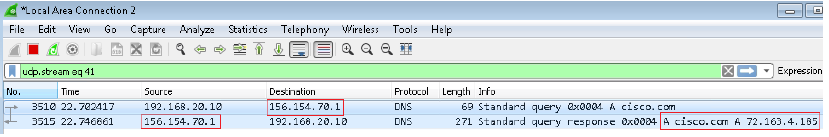

Étape 3. Confirmer avec des captures de paquets que le DNS est résolu correctement :

Une fois la stratégie DNS appliquée

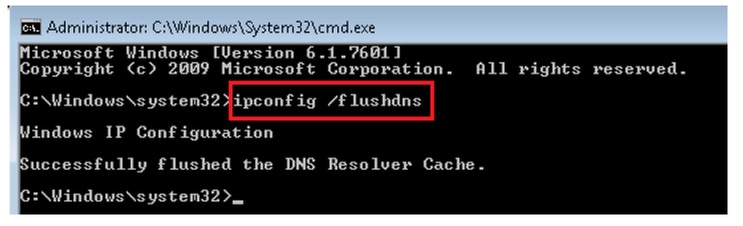

Étape 1. Effacez le cache DNS sur votre hôte à l'aide de la commande ipconfig /flushdns.

Étape 2. Accédez au domaine en question à l'aide d'un navigateur Web. Elle doit être inaccessible :

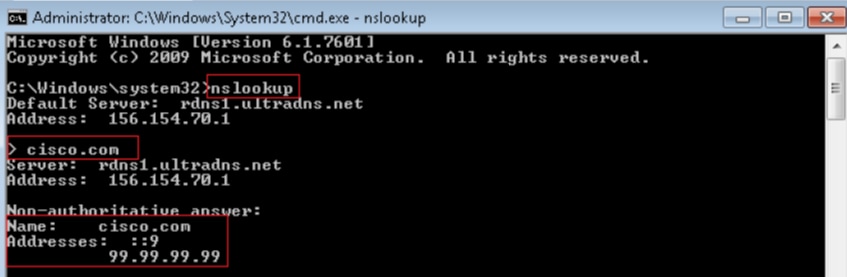

Étape 3. Essayez d'émettre nslookup sur le domaine cisco.com. La résolution de noms échoue.

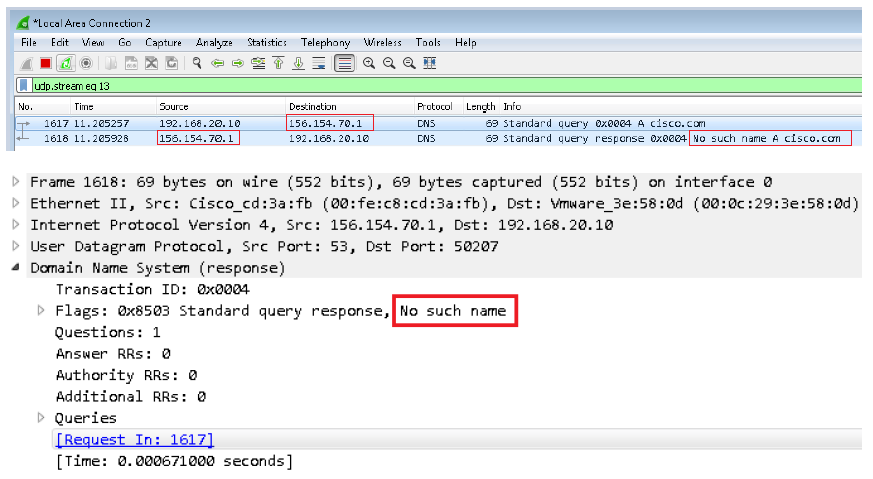

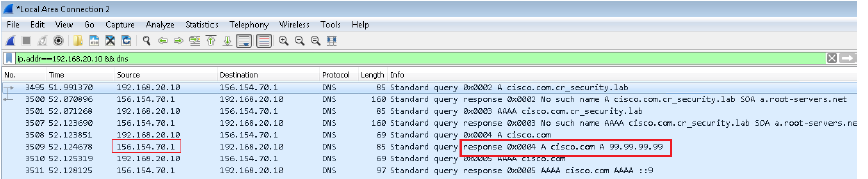

Étape 4. Les captures de paquets montrent une réponse du FTD, au lieu du serveur DNS.

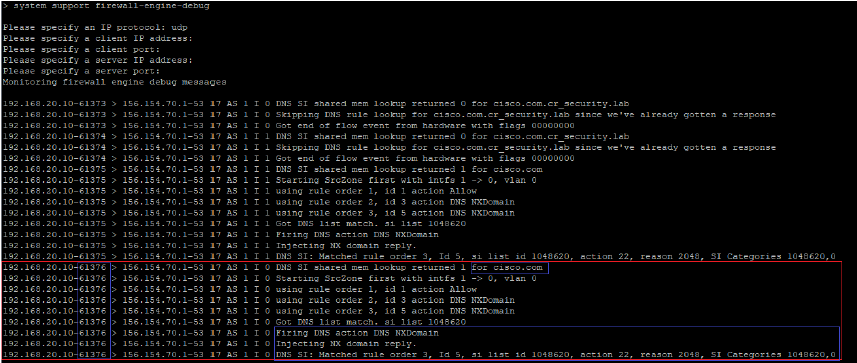

Étape 5. Exécuter des débogages dans l'interface CLI FTD : le système prend en charge firewall-engine-debug et spécifie le protocole UDP.

*Débogue lorsque cisco.com correspond :

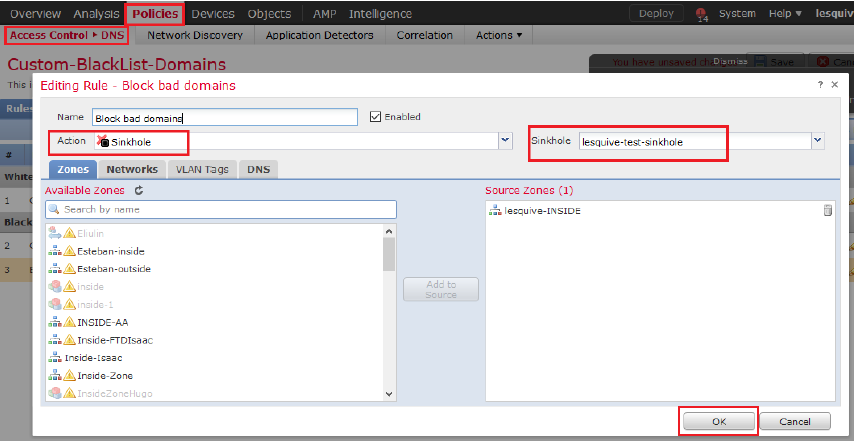

Configuration Sinhole optionnelle

Un trou d’accès DNS est un serveur DNS qui fournit des informations fausses. Au lieu de renvoyer un “ Aucun nom ” réponse DNS aux requêtes DNS sur les domaines que vous bloquez, il retourne une fausse adresse IP.

Étape 1. Naviguez jusqu'à Objets » Gestion des objets » Sinkhole » Ajouter Sinkhole et créez les fausses informations d'adresse IP.

Étape 2. Appliquez le trou d'étranglement à votre stratégie DNS et déployez les modifications sur FTD.

Vérification du fonctionnement de Sinkhole

Dépannage

Accédez à Analyse » Connexions » Événements Security Intelligence pour suivre tous les événements déclenchés par SI tant que vous avez activé la connexion dans la stratégie DNS :

Vous pouvez également utiliser la commande system support firewall-engine-debug sur le FTD géré par le FMC.

Les captures de paquets peuvent être utiles pour confirmer que les requêtes DNS parviennent au serveur FTD. N'oubliez pas d'effacer le cache de votre hôte local lors du test.

Contribution d’experts de Cisco

- Created by Luis J Esquivel BlancoCisco Technical Consulting Engineer

- Edited by Cesar Lopez ZamarripaCisco Technical Consulting Engineer

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires