Configuration des interfaces FTD en mode Inline-Pair

Options de téléchargement

-

ePub (839.7 KB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (744.3 KB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit la configuration, la vérification et le fonctionnement d'une interface par paire en ligne sur un appareil Firepower Threat Defense (FTD).

Conditions préalables

Exigences

Aucune exigence spécifique n'est associée à ce document.

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Firepower 4112 FTD (code 7.x)

- Centre de gestion Firepower (FMC) (code 7.x)

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Produits connexes

Ce document peut également être utilisé avec les versions de matériel et de logiciel suivantes :

- FPR1000, FPR2100, FPR4100, FPR9300

- Pare-feu sécurisé séries 3100 et 4200

- vFTD

- Code logiciel FTD 6.2.x et versions ultérieures

Informations générales

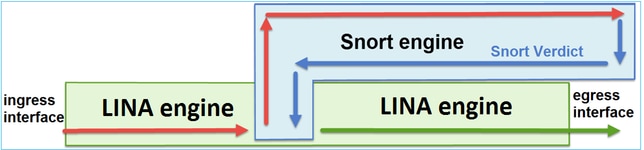

Cisco Firepower Threat Defense (FTD) est une image logicielle unifiée qui comprend deux moteurs principaux :

- Moteur LINA

- Moteur du renifleur

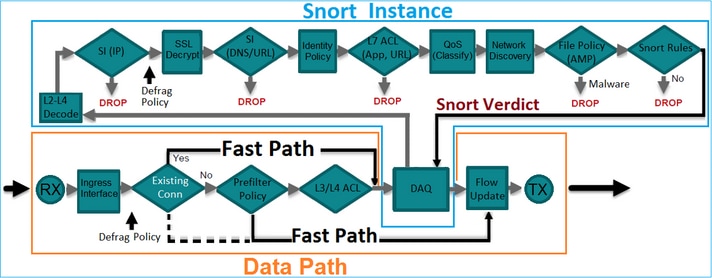

Cette figure montre comment les deux moteurs interagissent :

- Un paquet entre dans l’interface d’entrée et est géré par le moteur LINA.

- Si elle est requise par la politique FTD, le paquet est inspecté par le moteur Snort.

- Le moteur Snort renvoie un verdict pour le paquet.

- Le moteur LINA abandonne ou transfère le paquet en fonction du verdict du renifleur.

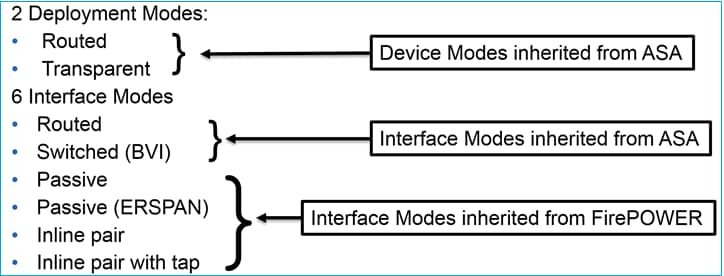

FTD propose deux modes de déploiement et six modes d'interface, comme illustré dans l'image :

Remarque : Vous pouvez combiner les modes d'interface sur un seul appareil FTD.

Voici une présentation générale des différents modes de déploiement et d'interface FTD :

| Mode interface FTD |

Mode de déploiement FTD |

Description |

Le trafic peut être abandonné |

| Routés |

Routés |

Vérifications complètes du moteur LINA et du moteur Snort. |

Oui |

| Commuté |

Transparent |

Vérifications complètes du moteur LINA et du moteur Snort. |

Oui |

| Paire en ligne |

Routé ou transparent |

Vérification partielle du moteur LINA et vérification complète du moteur Snort. |

Oui |

| Paire en ligne avec robinet |

Routé ou transparent |

Vérification partielle du moteur LINA et vérification complète du moteur Snort. |

Non |

| Passif |

Routé ou transparent |

Vérification partielle du moteur LINA et vérification complète du moteur Snort. |

Non |

| Passif (ERSPAN) |

Routés |

Vérification partielle du moteur LINA et vérification complète du moteur Snort. |

Non |

Configurer l'interface de paire en ligne sur FTD

Diagramme du réseau

Exigence

Configurez les interfaces physiques e1/3 et e1/4 en mode Inline Pair, conformément aux exigences suivantes :

| Interface | e1/3 | e1/4 |

| Nom | INTÉRIEUR | EXTÉRIEUR |

| Zone de sécurité | ZONE_INTERNE | ZONE_EXTERNE |

| Nom du jeu en ligne | Inline-Pair-1 | |

| MTU du jeu en ligne | 1500 | |

| Propager l'état des liaisons | Activée |

Solution

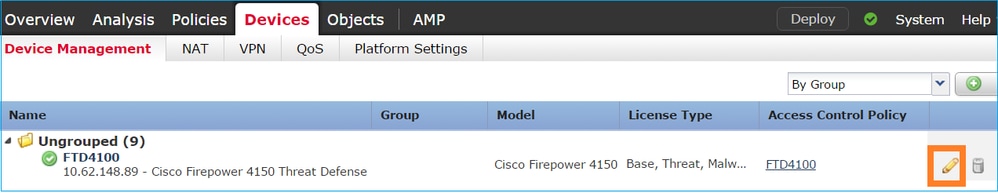

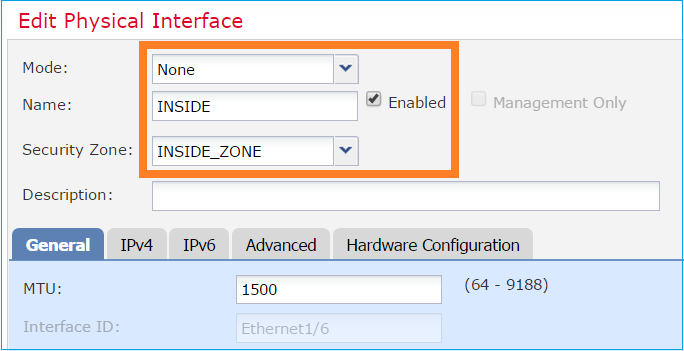

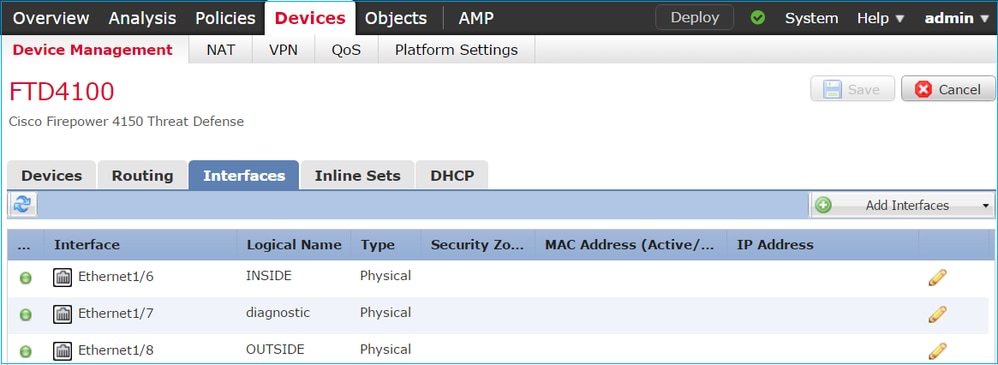

Étape 1. Afin de configurer vers les interfaces individuelles, accédez à Périphériques > Gestion des périphériques, sélectionnez le périphérique approprié et sélectionnez Modifier :

Ensuite, spécifiez Name et cochez Enabled pour l'interface comme indiqué dans l'image.

Remarque : Le nom est le nom de l'interface.

De même, pour l’interface Ethernet1/4. Le résultat final est le suivant :

Étape 2 : configuration de la paire en ligne

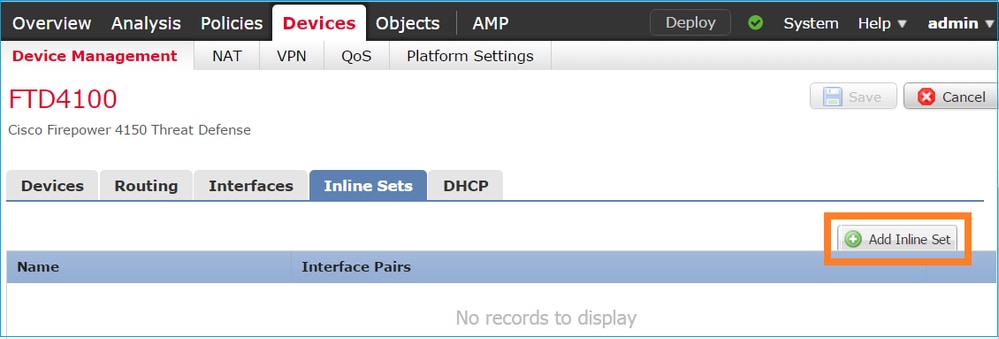

Naviguez jusqu'à Inline Sets > Add Inline Set comme indiqué dans l'image.

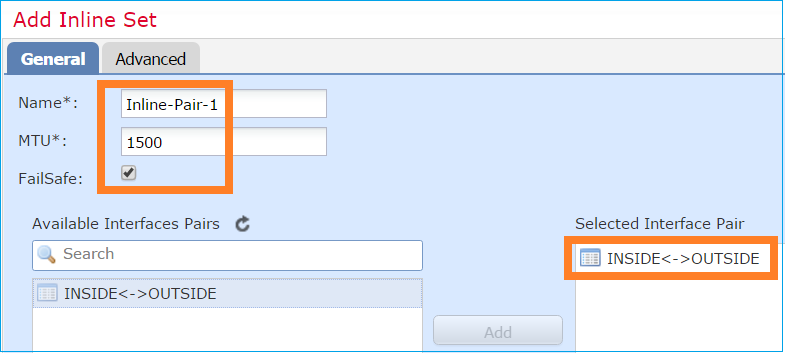

Étape 3. Configurez les paramètres généraux conformément aux exigences indiquées dans l’image.

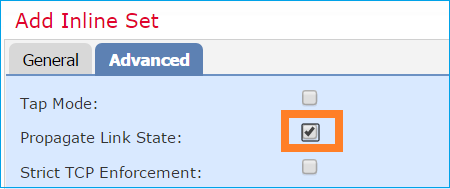

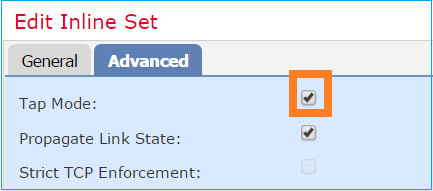

Étape 4. Activez l'option Propagate Link State dans les Advanced Settings comme indiqué dans l'image.

La propagation de l’état de la liaison désactive automatiquement la deuxième interface de la paire d’interfaces en ligne lorsque l’une des interfaces de l’ensemble en ligne est désactivée.

Étape 5 : enregistrement des modifications et déploiement.

Vérifier

Utilisez cette section pour confirmer que votre configuration fonctionne correctement.

Vérifiez la configuration de la paire en ligne à partir de l'ILC FTD.

Solution

Connectez-vous à FTD CLI et vérifiez la configuration de la paire en ligne :

firepower# show inline-set

Inline-set Inline-Pair-1

Mtu is 1500 bytes

Fail-open for snort down is on

Fail-open for snort busy is off

Tap mode is off

Propagate-link-state option is on

hardware-bypass mode is disabled

Interface-Pair[1]:

Interface: Ethernet1/4 "OUTSIDE"

Current-Status: UP

Interface: Ethernet1/3 "INSIDE"

Current-Status: UP

Bridge Group ID: 507

Remarque : L'ID du groupe de ponts est une valeur différente de 0. Si le mode d'effleurement est activé, il est alors 0.

Interface et informations de nom :

firepower# show nameif

Interface Name Security

Ethernet1/1 management 0

Ethernet1/3 INSIDE 0

Ethernet1/4 OUTSIDE 0

Vérifiez l’état de l’interface :

firepower# show interface ip brief

Interface IP-Address OK? Method Status Protocol

Internal-Control0/0 unassigned YES unset up up

Internal-Data0/0 unassigned YES unset up up

Internal-Data0/1 unassigned YES unset up up

Internal-Data0/2 169.254.1.1 YES unset up up

Internal-Data0/3 unassigned YES unset up up

Internal-Data0/4 unassigned YES unset down up

Ethernet1/1 203.0.113.130 YES unset up up

Ethernet1/3 unassigned YES unset up up

Ethernet1/4 unassigned YES unset up up

Vérifiez les informations d'interface physique :

firepower# show interface e1/3

Interface Ethernet1/3 "INSIDE", is up, line protocol is up

Hardware is EtherSVI, BW 1000 Mbps, DLY 10 usec

MAC address ac4a.670e.641e, MTU 1500

IPS Interface-Mode: inline, Inline-Set: Inline-Pair-1

IP address unassigned

Traffic Statistics for "INSIDE":

170 packets input, 12241 bytes

41 packets output, 7881 bytes

9 packets dropped

1 minute input rate 0 pkts/sec, 37 bytes/sec

1 minute output rate 0 pkts/sec, 19 bytes/sec

1 minute drop rate, 0 pkts/sec

5 minute input rate 0 pkts/sec, 34 bytes/sec

5 minute output rate 0 pkts/sec, 23 bytes/sec

5 minute drop rate, 0 pkts/sec

Vérifier le fonctionnement de l'interface FTD Inline Pair

Cette section couvre ces contrôles de vérification afin de vérifier le fonctionnement de la paire en ligne :

- Vérification 1. Avec l’utilisation de packet-tracer.

- Vérification 2. Activez la capture avec trace et envoyez un paquet de synchronisation/accusé de réception TCP (SYN/ACK) via la paire en ligne.

- Vérification 3. Surveiller le trafic FTD à l’aide du débogage du moteur de pare-feu

- Vérification 4. Vérification de la fonctionnalité de propagation d’état des liaisons

- Vérification 5. Configuration de la traduction d’adresses réseau (NAT) statique

Solution

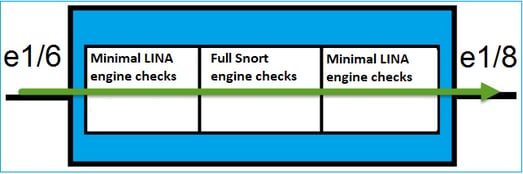

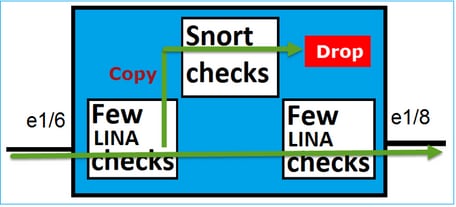

Présentation architecturale

Lorsque 2 interfaces FTD fonctionnent en mode Inline-pair, un paquet est traité, comme illustré dans l’image.

Remarque : Seules les interfaces physiques peuvent être membres d'un ensemble de paires en ligne.

Théorie de base

- Lorsque vous configurez une liaison physique en ligne de paire 2, les interfaces sont pontées en interne.

- Très similaire au système de prévention des intrusions (IPS) en ligne classique.

- Disponible en modes de déploiement routé ou transparent.

- La plupart des fonctions du moteur LINA (NAT, routage, etc.) ne sont pas disponibles pour les flux qui passent par une paire en ligne.

- Le trafic de transit peut être abandonné.

- Quelques vérifications du moteur LINA sont appliquées ainsi que des vérifications complètes du moteur Snort.

Le dernier point peut être visualisé comme le montre l'image :

Vérification 1. Utilisation de Packet-Tracer

La sortie de packet-tracer qui émule un paquet qui traverse la paire en ligne avec les points importants mis en surbrillance :

firepower# packet-tracer input INSIDE tcp 192.168.201.50 1111 192.168.202.50 80

Phase: 1

Type: NGIPS-MODE

Subtype: ngips-mode

Result: ALLOW

Elapsed time: 11834 ns

Config:

Additional Information:

The flow ingressed an interface configured for NGIPS mode and NGIPS services will be applied

Phase: 2

Type: ACCESS-LIST

Subtype:

Result: ALLOW

Elapsed time: 11834 ns

Config:

access-group CSM_FW_ACL_ global

access-list CSM_FW_ACL_ advanced permit ip host 192.168.201.50 host 192.168.202.50 rule-id 268451044

access-list CSM_FW_ACL_ remark rule-id 268451044: ACCESS POLICY: mzafeiro_2m - Mandatory

access-list CSM_FW_ACL_ remark rule-id 268451044: L7 RULE: New-Rule-#1303-ALLOW

Additional Information:

This packet will be sent to snort for additional processing where a verdict will be reached

Phase: 3

Type: NGIPS-EGRESS-INTERFACE-LOOKUP

Subtype: Resolve Egress Interface

Result: ALLOW

Elapsed time: 2440 ns

Config:

Additional Information:

Ingress interface INSIDE is in NGIPS inline mode.

Egress interface OUTSIDE is determined by inline-set configuration

Phase: 4

Type: FLOW-CREATION

Subtype:

Result: ALLOW

Elapsed time: 68320 ns

Config:

Additional Information:

New flow created with id 1801, packet dispatched to next module

Phase: 5

Type: EXTERNAL-INSPECT

Subtype:

Result: ALLOW

Elapsed time: 18056 ns

Config:

Additional Information:

Application: 'SNORT Inspect'

Phase: 6

Type: SNORT

Subtype: identity

Result: ALLOW

Elapsed time: 13668 ns

Config:

Additional Information:

user id: no auth, realm id: 0, device type: 0, auth type: invalid, auth proto: basic, username: none, AD domain: none,

src sgt: 0, src sgt type: unknown, dst sgt: 0, dst sgt type: unknown, abp src: none, abp dst: none, location: none

Phase: 7

Type: SNORT

Subtype: firewall

Result: ALLOW

Elapsed time: 67770 ns

Config:

Network 0, Inspection 0, Detection 0, Rule ID 268451044

Additional Information:

Starting rule matching, zone -1 -> -1, geo 0 -> 0, vlan 0, src sgt: 0, src sgt type: unknown, dst sgt: 0, dst sgt type: unknown, user 9999997, no url or host, no xff

Matched rule ids 268451044 - Allow

Phase: 8

Type: SNORT

Subtype: appid

Result: ALLOW

Elapsed time: 11002 ns

Config:

Additional Information:

service: (0), client: (0), payload: (0), misc: (0)

Result:

input-interface: INSIDE(vrfid:0)

input-status: up

input-line-status: up

output-interface: OUTSIDE(vrfid:0)

output-status: up

output-line-status: up

Action: allow

Time Taken: 204924 ns

Vérification 2. Envoi de paquets TCP SYN/ACK par paire en ligne

Vous pouvez générer des paquets TCP SYN/ACK à l'aide d'un paquet conçu par un utilitaire tel que Scapy. Cette syntaxe génère 3 paquets avec des indicateurs SYN/ACK activés :

root@KALI:~# scapy INFO: Can't import python gnuplot wrapper . Won't be able to plot. WARNING: No route found for IPv6 destination :: (no default route?) Welcome to Scapy (2.2.0) >>> conf.iface='eth0' >>> packet = IP(dst="192.168.201.60")/TCP(flags="SA",dport=80) >>> syn_ack=[] >>> for i in range(0,3): # Send 3 packets ... syn_ack.extend(packet) ... >>> send(syn_ack)

Activez cette capture sur l'interface de ligne de commande FTD et envoyez quelques paquets TCP SYN/ACK :

firepower# capture CAPI interface INSIDE trace match ip host 192.168.201.60 any

firepower# capture CAPO interface OUTSIDE match ip host 192.168.201.60 any

Les captures montrent que les 3 paquets SYN/ACK traversent le FTD :

firepower# show capture CAPI

3 packets captured

1: 09:20:18.206440 192.168.201.50.20 > 192.168.201.60.80: S 0:0(0) ack 0 win 8192

2: 09:20:18.208180 192.168.201.50.20 > 192.168.201.60.80: S 0:0(0) ack 0 win 8192

3: 09:20:18.210026 192.168.201.50.20 > 192.168.201.60.80: S 0:0(0) ack 0 win 8192

3 packets shown

firepower# show capture CAPO

3 packets captured

1: 09:20:18.206684 192.168.201.50.20 > 192.168.201.60.80: S 0:0(0) ack 0 win 8192

2: 09:20:18.208210 192.168.201.50.20 > 192.168.201.60.80: S 0:0(0) ack 0 win 8192

3: 09:20:18.210056 192.168.201.50.20 > 192.168.201.60.80: S 0:0(0) ack 0 win 8192

3 packets shown

La trace du premier paquet de capture révèle des informations supplémentaires comme le verdict du moteur Snort :

firepower# show capture CAPI packet-number 1 trace

3 packets captured

1: 09:20:18.206440 192.168.201.50.20 > 192.168.201.60.80: S 0:0(0) ack 0 win 8192

Phase: 1

Type: NGIPS-MODE

Subtype: ngips-mode

Result: ALLOW

Elapsed time: 5978 ns

Config:

Additional Information:

The flow ingressed an interface configured for NGIPS mode and NGIPS services will be applied

Phase: 2

Type: ACCESS-LIST

Subtype:

Result: ALLOW

Elapsed time: 5978 ns

Config:

access-group CSM_FW_ACL_ global

access-list CSM_FW_ACL_ advanced permit ip host 192.168.201.50 object-group FMC_INLINE_dst_rule_268451044 rule-id 268451044

access-list CSM_FW_ACL_ remark rule-id 268451044: ACCESS POLICY: mzafeiro_2m - Mandatory

access-list CSM_FW_ACL_ remark rule-id 268451044: L7 RULE: New-Rule-#1303-ALLOW

object-group network FMC_INLINE_dst_rule_268451044

network-object 192.168.202.50 255.255.255.255

network-object 192.168.201.60 255.255.255.255

Additional Information:

This packet will be sent to snort for additional processing where a verdict will be reached

Phase: 3

Type: NGIPS-EGRESS-INTERFACE-LOOKUP

Subtype: Resolve Egress Interface

Result: ALLOW

Elapsed time: 1952 ns

Config:

Additional Information:

Ingress interface INSIDE is in NGIPS inline mode.

Egress interface OUTSIDE is determined by inline-set configuration

Phase: 4

Type: FLOW-CREATION

Subtype:

Result: ALLOW

Elapsed time: 45872 ns

Config:

Additional Information:

New flow created with id 1953, packet dispatched to next module

Phase: 5

Type: EXTERNAL-INSPECT

Subtype:

Result: ALLOW

Elapsed time: 18544 ns

Config:

Additional Information:

Application: 'SNORT Inspect'

Phase: 6

Type: SNORT

Subtype: identity

Result: ALLOW

Elapsed time: 25182 ns

Config:

Additional Information:

user id: no auth, realm id: 0, device type: 0, auth type: invalid, auth proto: basic, username: none, AD domain: none,

src sgt: 0, src sgt type: unknown, dst sgt: 0, dst sgt type: unknown, abp src: none, abp dst: none, location: none

Phase: 7

Type: SNORT

Subtype: firewall

Result: ALLOW

Elapsed time: 50924 ns

Config:

Network 0, Inspection 0, Detection 0, Rule ID 268451044

Additional Information:

Starting rule matching, zone -1 -> -1, geo 0 -> 0, vlan 0, src sgt: 0, src sgt type: unknown, dst sgt: 0, dst sgt type: unknown, user 9999997, no url or host, no xff

Matched rule ids 268451044 - Allow

Phase: 8

Type: SNORT

Subtype: appid

Result: ALLOW

Elapsed time: 17722 ns

Config:

Additional Information:

service: (0), client: (0), payload: (0), misc: (0)

Result:

input-interface: INSIDE(vrfid:0)

input-status: up

input-line-status: up

output-interface: OUTSIDE(vrfid:0)

output-status: up

output-line-status: up

Action: allow

Time Taken: 172152 ns

1 packet shown

La trace du deuxième paquet capturé indique que le paquet correspond à une connexion en cours, de sorte qu'il contourne la vérification de la liste de contrôle d'accès, mais est toujours inspecté par le moteur Snort :

firepower# show capture CAPI packet-number 2 trace

3 packets captured

2: 09:20:18.208180 192.168.201.50.20 > 192.168.201.60.80: S 0:0(0) ack 0 win 8192

Phase: 1

Type: FLOW-LOOKUP

Subtype:

Result: ALLOW

Elapsed time: 1952 ns

Config:

Additional Information:

Found flow with id 1953, using existing flow

Phase: 2

Type: EXTERNAL-INSPECT

Subtype:

Result: ALLOW

Elapsed time: 7320 ns

Config:

Additional Information:

Application: 'SNORT Inspect'

Phase: 3

Type: SNORT

Subtype: appid

Result: ALLOW

Elapsed time: 1860 ns

Config:

Additional Information:

service: (0), client: (0), payload: (0), misc: (0)

Result:

input-interface: INSIDE(vrfid:0)

input-status: up

input-line-status: up

Action: allow

Time Taken: 11132 ns

1 packet shown

Vérification 3. Débogage Du Moteur De Pare-Feu Pour Le Trafic Autorisé

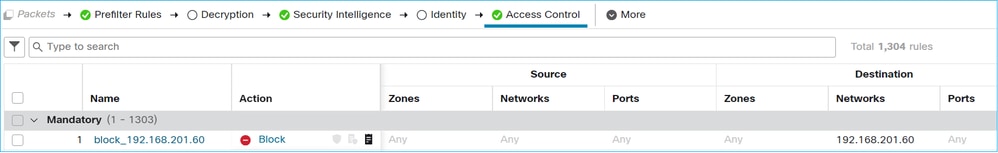

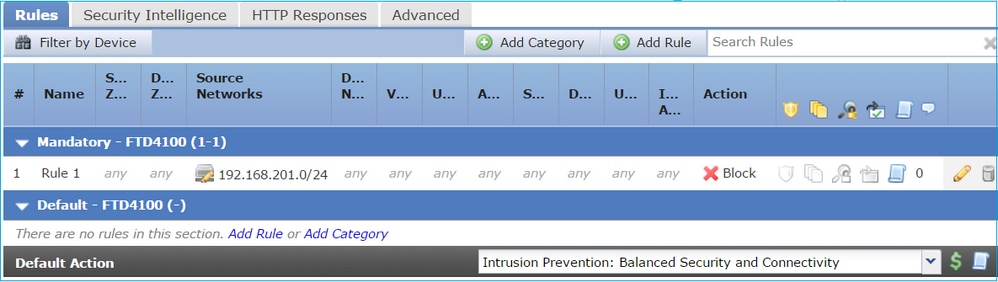

Le débogage du moteur de pare-feu s'exécute sur des composants spécifiques du moteur FTD Snort Engine comme la politique de contrôle d'accès, comme illustré dans l'image :

Lorsque vous envoyez les paquets TCP SYN/ACK via Inline Pair, vous pouvez voir dans la sortie de débogage :

> system support firewall-engine-debug

Please specify an IP protocol: tcp

Please specify a client IP address:

Please specify a client port:

Please specify a server IP address: 192.168.201.60

Please specify a server port: 80

Monitoring firewall engine debug messages

192.168.201.60-80 > 192.168.201.50-20 6 AS 4 I 12 New session

192.168.201.60-80 > 192.168.201.50-20 6 AS 4 I 12 using HW or preset rule order 3, id 268438528 action Allow and prefilter rule 0

192.168.201.60-80 > 192.168.201.50-20 6 AS 4 I 12 allow action

192.168.201.60-80 > 192.168.201.50-20 6 AS 4 I 12 Deleting session

Vérification 4. Vérification de la propagation à état de liens

Activez le journal de mémoire tampon sur FTD et arrêtez le port de commutation connecté à l'interface e1/4. Sur l'interface de ligne de commande FTD, vous devez voir que les deux interfaces sont tombées en panne :

firepower# show interface ip brief

Interface IP-Address OK? Method Status Protocol

Internal-Control0/0 unassigned YES unset up up

Internal-Data0/0 unassigned YES unset up up

Internal-Data0/1 unassigned YES unset up up

Internal-Data0/2 169.254.1.1 YES unset up up

Internal-Data0/3 unassigned YES unset up up

Internal-Data0/4 unassigned YES unset down up

Ethernet1/1 203.0.113.130 YES unset up up

Ethernet1/3 unassigned YES unset admin down down

Ethernet1/4 unassigned YES unset down down

Les journaux FTD indiquent :

firepower# show log

...

May 28 2024 07:35:10: %FTD-4-411002: Line protocol on Interface Ethernet1/4, changed state to down

May 28 2024 07:35:10: %FTD-4-411004: Interface INSIDE, changed state to administratively down

May 28 2024 07:35:10: %FTD-4-411004: Interface Ethernet1/3, changed state to administratively down

May 28 2024 07:35:10: %FTD-4-812005: Link-State-Propagation activated on inline-pair due to failure of interface Ethernet1/4(OUTSIDE) bringing down pair interface Ethernet1/3(INSIDE)

May 28 2024 07:35:10: %FTD-4-411002: Line protocol on Interface Ethernet1/3, changed state to down

L'état de l'ensemble en ligne indique l'état des 2 membres d'interface :

firepower# show inline-set

Inline-set Inline-Pair-1

Mtu is 1500 bytes

Fail-open for snort down is on

Fail-open for snort busy is off

Tap mode is off

Propagate-link-state option is on

hardware-bypass mode is disabled

Interface-Pair[1]:

Interface: Ethernet1/4 "OUTSIDE"

Current-Status: Down(Propagate-Link-State-Activated)

Interface: Ethernet1/3 "INSIDE"

Current-Status: Down(Administrative-Down-By-Propagate-Link-State)

Bridge Group ID: 507

Notez la différence d’état des 2 interfaces :

firepower# show interface e1/3

Interface Ethernet1/3 "INSIDE", is admin down, line protocol is down

Hardware is EtherSVI, BW 1000 Mbps, DLY 10 usec

MAC address ac4a.670e.641e, MTU 1500

IPS Interface-Mode: inline, Inline-Set: Inline-Pair-1

Administrative-Down-By-Propagate-Link-State

IP address unassigned

Traffic Statistics for "INSIDE":

2400 packets input, 165873 bytes

1822 packets output, 178850 bytes

17 packets dropped

1 minute input rate 0 pkts/sec, 0 bytes/sec

1 minute output rate 0 pkts/sec, 0 bytes/sec

1 minute drop rate, 0 pkts/sec

5 minute input rate 0 pkts/sec, 32 bytes/sec

5 minute output rate 0 pkts/sec, 57 bytes/sec

5 minute drop rate, 0 pkts/sec

firepower# show interface e1/4

Interface Ethernet1/4 "OUTSIDE", is down, line protocol is down

Hardware is EtherSVI, BW 1000 Mbps, DLY 10 usec

MAC address ac4a.670e.640e, MTU 1500

IPS Interface-Mode: inline, Inline-Set: Inline-Pair-1

Propagate-Link-State-Activated

IP address unassigned

Traffic Statistics for "OUTSIDE":

1893 packets input, 158046 bytes

2386 packets output, 213997 bytes

67 packets dropped

1 minute input rate 0 pkts/sec, 0 bytes/sec

1 minute output rate 0 pkts/sec, 0 bytes/sec

1 minute drop rate, 0 pkts/sec

5 minute input rate 0 pkts/sec, 51 bytes/sec

5 minute output rate 0 pkts/sec, 39 bytes/sec

5 minute drop rate, 0 pkts/sec

Après avoir réactivé le port de commutation, les journaux FTD affichent :

May 28 2024 07:38:04: %FTD-4-411001: Line protocol on Interface Ethernet1/4, changed state to up

May 28 2024 07:38:04: %FTD-4-411003: Interface Ethernet1/3, changed state to administratively up

May 28 2024 07:38:04: %FTD-4-411003: Interface INSIDE, changed state to administratively up

May 28 2024 07:38:04: %FTD-4-812006: Link-State-Propagation de-activated on inline-pair due to recovery of interface Ethernet1/4(OUTSIDE) bringing up pair interface Ethernet1/3(INSIDE)

May 28 2024 07:38:05: %FTD-4-411002: Line protocol on Interface Ethernet1/4, changed state to down

Vérification 5. Configuration de la NAT statique

Solution

NAT n'est pas pris en charge pour les interfaces qui fonctionnent en mode inline, inline tap ou passive :

Guide de configuration de Firepower Management Center, version 6.0.1

Block Packet on Inline Pair Interface Mode

Créez une règle de blocage, envoyez du trafic via la paire FTD Inline et observez le comportement, comme illustré dans l'image.

Solution

Activez la capture avec trace et envoyez les paquets SYN/ACK via la paire en ligne FTD. Le trafic est bloqué :

firepower# show capture

capture CAPI type raw-data trace interface INSIDE [Capturing - 270 bytes]

match ip host 192.168.201.60 any

capture CAPO type raw-data interface OUTSIDE [Capturing - 0 bytes]

match ip host 192.168.201.60 any

Dans la trace, il est possible de voir que le paquet a été abandonné par le moteur LINA FTD et n'a pas été transféré au moteur Snort FTD.

firepower# show capture CAPI packet-number 1 trace

4 packets captured

1: 09:41:54.562547 192.168.201.50.59144 > 192.168.201.60.80: S 3817586151:3817586151(0) win 64240 <mss 1460,sackOK,timestamp 2568467664 0,nop,wscale 7>

Phase: 1

Type: NGIPS-MODE

Subtype: ngips-mode

Result: ALLOW

Elapsed time: 10126 ns

Config:

Additional Information:

The flow ingressed an interface configured for NGIPS mode and NGIPS services will be applied

Phase: 2

Type: ACCESS-LIST

Subtype:

Result: DROP

Elapsed time: 10126 ns

Config:

access-group CSM_FW_ACL_ global

access-list CSM_FW_ACL_ advanced deny ip any host 192.168.201.60 rule-id 268451045 event-log flow-start

access-list CSM_FW_ACL_ remark rule-id 268451045: ACCESS POLICY: mzafeiro_2m - Mandatory

access-list CSM_FW_ACL_ remark rule-id 268451045: L4 RULE: block_192.168.201.60

Additional Information:

Result:

input-interface: INSIDE(vrfid:0)

input-status: up

input-line-status: up

Action: drop

Time Taken: 20252 ns

1 packet shown

Configurer Le Mode Paire En Ligne Avec Touche

Activez le mode Tap sur la paire en ligne.

Solution

Accédez à Périphériques > Gestion des périphériques > Jeux en ligne > Modifier le jeu en ligne > Avancé et activez Toucher le mode, comme indiqué dans l'image.

Vérification

firepower# show inline-set

Inline-set Inline-Pair-1

Mtu is 1500 bytes

Fail-open for snort down is off

Fail-open for snort busy is off

Tap mode is on

Propagate-link-state option is on

hardware-bypass mode is disabled

Interface-Pair[1]:

Interface: Ethernet1/4 "OUTSIDE"

Current-Status: UP

Interface: Ethernet1/3 "INSIDE"

Current-Status: UP

Bridge Group ID: 0

Vérification de la paire FTD Inline avec fonctionnement de l'interface Tap

Théorie de base

- Lorsque vous configurez une paire en ligne avec Tap, les interfaces physiques sont pontées en interne.

- Il est disponible en mode de déploiement routé ou transparent.

- La plupart des fonctions du moteur LINA (NAT, routage, etc.) ne sont pas disponibles pour les flux qui passent par la paire en ligne.

- Le trafic réel ne peut pas être abandonné.

- Quelques vérifications de moteur LINA sont appliquées avec des vérifications de moteur Snort complètes à une copie du trafic réel.

La paire en ligne avec le mode Tap ne supprime pas le trafic de transit. Avec la trace d'un paquet, il confirme ceci :

> show capture CAPI packet-number 2 trace 3 packets captured 2: 13:34:30.685084 192.168.201.50.20 > 192.168.201.60.80: S 0:0(0) win 8192 Phase: 1 Type: CAPTURE Subtype: Result: ALLOW Config: Additional Information: MAC Access list Phase: 2 Type: ACCESS-LIST Subtype: Result: ALLOW Config: Implicit Rule Additional Information: MAC Access list Phase: 3 Type: NGIPS-MODE Subtype: ngips-mode Result: ALLOW Config: Additional Information: The flow ingressed an interface configured for NGIPS mode and NGIPS services is applied Phase: 4 Type: ACCESS-LIST Subtype: log Result: WOULD HAVE DROPPED Config: access-group CSM_FW_ACL_ global access-list CSM_FW_ACL_ advanced deny ip 192.168.201.0 255.255.255.0 any rule-id 268441600 event-log flow-start access-list CSM_FW_ACL_ remark rule-id 268441600: ACCESS POLICY: FTD4100 - Mandatory/1 access-list CSM_FW_ACL_ remark rule-id 268441600: L4 RULE: Rule 1 Additional Information: Result: input-interface: INSIDE input-status: up input-line-status: up Action: Access-list would have dropped, but packet forwarded due to inline-tap 1 packet shown

>

Paire en ligne et Etherchannel

Vous pouvez configurer la paire en ligne avec etherchannel de deux manières :

- Etherchannel terminé sur FTD.

- Etherchannel passe par le FTD (nécessite le code FXOS 2.3.1.3 et versions ultérieures).

Etherchannel terminé sur FTD

Etherchannels sur SW-A :

SW-A# show etherchannel summary | i Po33|Po55 33 Po33(SU) LACP Gi3/11(P) 35 Po35(SU) LACP Gi2/33(P)

Etherchannels sur SW-B :

SW-B# show etherchannel summary | i Po33|Po55 33 Po33(SU) LACP Gi1/0/3(P) 55 Po55(SU) LACP Gi1/0/4(P)

Le trafic est transféré via le FTD actif en fonction de l’apprentissage des adresses MAC :

SW-B# show mac address-table address 0017.dfd6.ec00

Mac Address Table

-------------------------------------------

Vlan Mac Address Type Ports

---- ----------- -------- -----

201 0017.dfd6.ec00 DYNAMIC Po33

Total Mac Addresses for this criterion: 1

Le jeu en ligne sur FTD :

FTD# show inline-set

Inline-set SET1

Mtu is 1500 bytes

Fail-open for snort down is on

Fail-open for snort busy is off

Tap mode is off

Propagate-link-state option is off

hardware-bypass mode is disabled

Interface-Pair[1]:

Interface: Port-channel3 "INSIDE"

Current-Status: UP

Interface: Port-channel5 "OUTSIDE"

Current-Status: UP

Bridge Group ID: 775

Remarque : Dans le cas d'un événement de basculement FTD, la panne de trafic dépend principalement du temps que les commutateurs mettent à apprendre l'adresse MAC de l'homologue distant.

Etherchannel via le FTD

Etherchannels sur SW-A :

SW-A# show etherchannel summary | i Po33|Po55

33 Po33(SU) LACP Gi3/11(P)

55 Po55(SD) LACP Gi3/7(I)

Les paquets LACP via le FTD de secours sont bloqués :

FTD# capture ASP type asp-drop fo-standby FTD# show capture ASP | i 0180.c200.0002 29: 15:28:32.658123 a0f8.4991.ba03 0180.c200.0002 0x8809 Length: 124 70: 15:28:47.248262 f0f7.556a.11e2 0180.c200.0002 0x8809 Length: 124

Etherchannels sur SW-B :

SW-B# show etherchannel summary | i Po33|Po55

33 Po33(SU) LACP Gi1/0/3(P)

55 Po55(SD) LACP Gi1/0/4(s)

Le trafic est transféré via le FTD actif en fonction de l’apprentissage des adresses MAC :

SW-B# show mac address-table address 0017.dfd6.ec00

Mac Address Table

-------------------------------------------

Vlan Mac Address Type Ports

---- ----------- -------- -----

201 0017.dfd6.ec00 DYNAMIC Po33

Total Mac Addresses for this criterion: 1

Le jeu en ligne sur FTD :

FTD# show inline-set

Inline-set SET1

Mtu is 1500 bytes

Fail-open for snort down is on

Fail-open for snort busy is off

Tap mode is off

Propagate-link-state option is off

hardware-bypass mode is disabled

Interface-Pair[1]:

Interface: Ethernet1/3 "INSIDE"

Current-Status: UP

Interface: Ethernet1/5 "OUTSIDE"

Current-Status: UP

Bridge Group ID: 519

Mise en garde : Dans ce scénario, en cas d'événement de basculement FTD, le temps de convergence dépend principalement de la négociation Etherchannel LACP, et du temps qu'il prend la panne, qui peut être beaucoup plus long. Si le mode Etherchannel est ON (pas de LACP), le temps de convergence dépend de l'apprentissage des adresses MAC.

Dépannage

Aucune information spécifique n'est actuellement disponible pour cette configuration.

Comparaison : Paire en ligne ou paire en ligne avec robinet

| Paire en ligne |

Paire en ligne avec robinet |

|

| show inline-set |

> show inline-set |

> show inline-set > |

| show interface |

> show interface e1/6 |

> show interface e1/6 |

| Pour traiter un paquet avec une règle de blocage |

> show capture CAPI packet-number 1 trace |

> show capture CAPI packet-number 1 trace |

Résumé

- Lorsque vous utilisez le mode Inline Pair, le paquet passe principalement par le moteur FTD Snort.

- Les connexions TCP sont traitées en mode de contournement d’état TCP.

- Du point de vue du moteur FTD LINA, une stratégie ACL est appliquée.

- Lorsque le mode Paire en ligne est utilisé, les paquets peuvent être bloqués puisqu'ils sont traités en ligne.

- Lorsque le mode Tap est activé, une copie du paquet est inspectée et abandonnée en interne pendant que le trafic réel passe par FTD sans modification.

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

3.0 |

18-Nov-2024 |

La boîte d'informations internes Cisco a été supprimée car le lien est introuvable.

Introduction, Texte de remplacement et Mise en forme mis à jour. |

2.0 |

28-Apr-2023 |

Recertification |

1.0 |

18-Oct-2017 |

Première publication |

Contribution d’experts de Cisco

- Mikis ZafeiroudisIngénieur-conseil technique

- Dinkar SharmaIngénieur-conseil technique

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires