Configuration et vérification du pare-feu sécurisé et des captures de commutateur interne Firepower

Options de téléchargement

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit la configuration et la vérification de la puissance de feu, et le pare-feu sécurisé capture le commutateur interne.

Conditions préalables

Exigences

Connaissances de base sur les produits, analyse de capture.

Composants utilisés

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Pare-feu sécurisé 31xx, 42xx

- Firepower 41xx

- Firepower 93xx

- Système d'exploitation extensible sécurisé Cisco (FXOS) 2.12.0.x

- Cisco Secure Firewall Threat Defense (FTD) 7.2.0.x, 7.4.1-172

- Cisco Secure Firewall Management Center (FMC) 7.2.0.x, 7.4.1-172

- Appareil de sécurité adaptatif (ASA) 9.18(1)x, 9.20(x)

- Wireshark 3.6.7 (https://www.wireshark.org/download.html)

Informations générales

Présentation générale de l'architecture du système

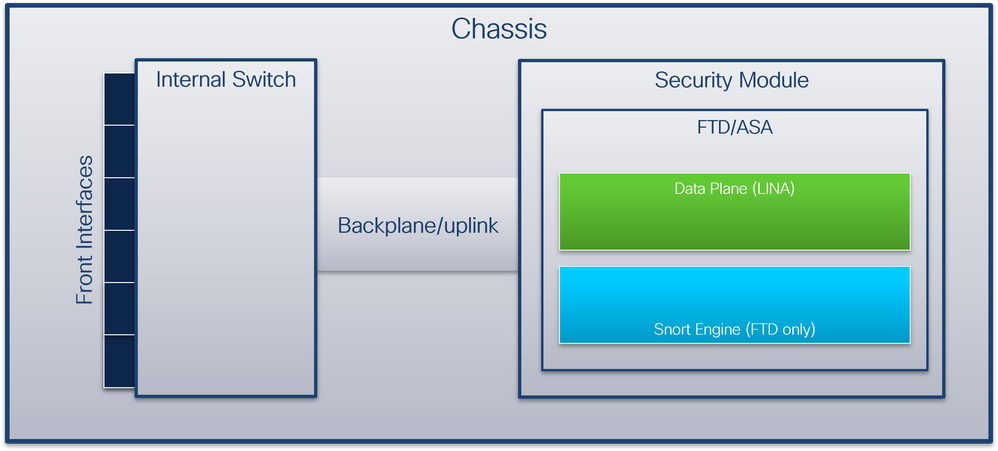

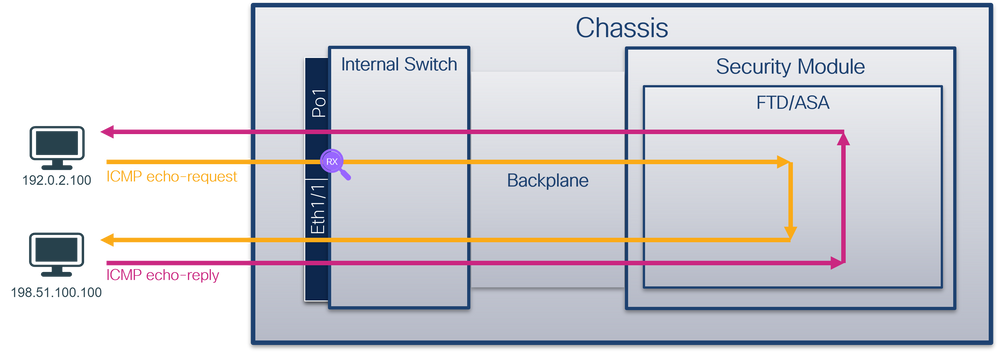

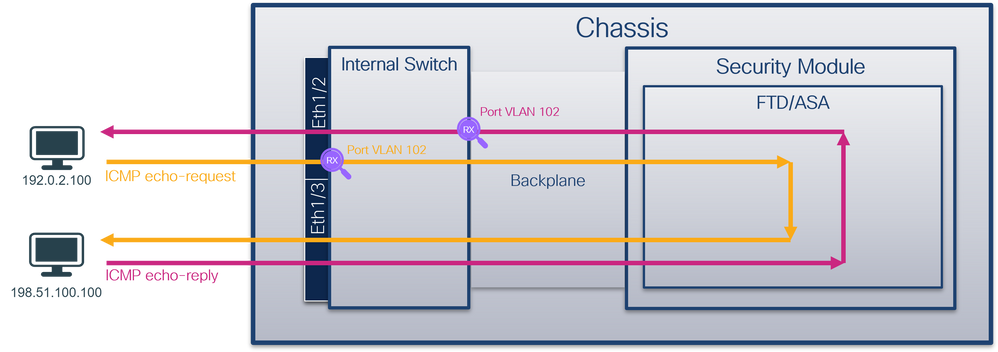

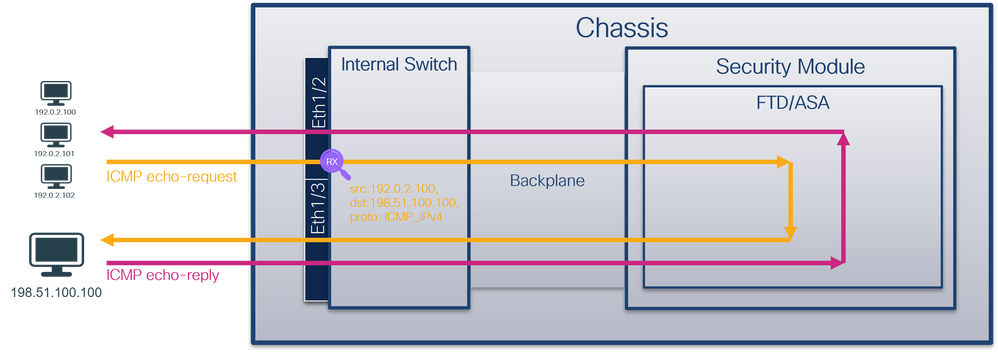

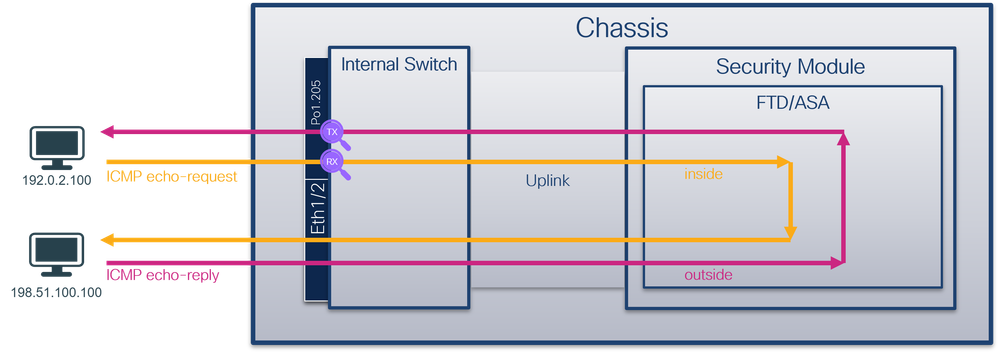

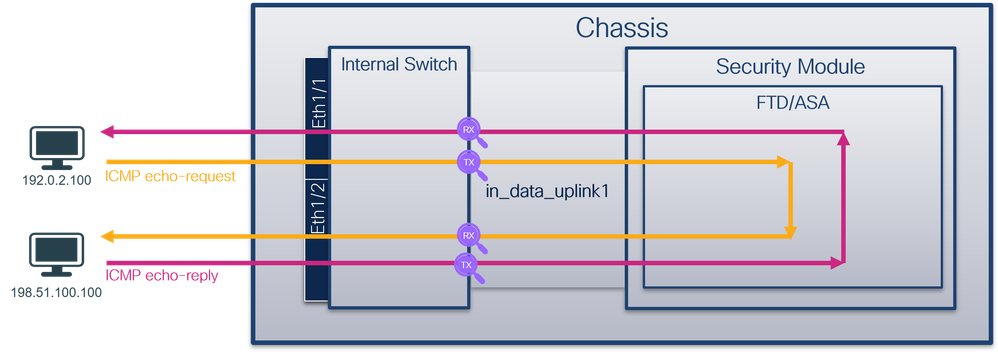

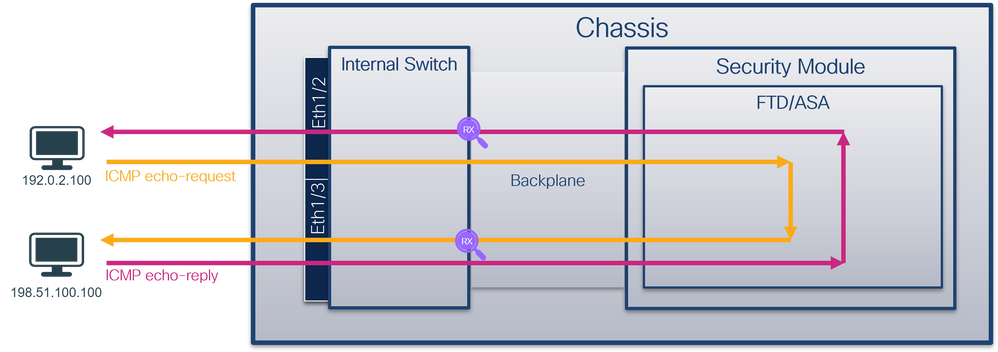

Du point de vue du flux de paquets, l'architecture des pare-feu Firepower 4100/9300 et Secure Firewall 3100/4200 peut être visualisée comme illustré dans cette figure :

Le châssis comprend les composants suivants :

- Commutateur interne - transfère le paquet du réseau à l'application et vice versa. Le commutateur interne est connecté aux interfaces avant qui résident sur le module d'interface intégré ou les modules de réseau externes et se connectent à des périphériques externes, par exemple, des commutateurs. Ethernet 1/1, Ethernet 2/4, etc. sont des exemples d’interfaces avant. Le « front » n'est pas une définition technique forte. Dans ce document, il est utilisé pour distinguer les interfaces connectées aux périphériques externes des interfaces de fond de panier ou de liaison ascendante.

- Fond de panier ou liaison ascendante - interface interne qui connecte le module de sécurité (SM) au commutateur interne.

- Liaison ascendante de gestion - interface interne exclusive à Secure Firewall 3100/4200 qui fournit le chemin du trafic de gestion entre le commutateur interne et l'application.

- Interface de gestion : interface physique du châssis.

- Interfaces de données : interfaces attribuées à l'application utilisée pour transférer le trafic.

Dans le cas du pare-feu sécurisé 3100/4200, les interfaces de données, de gestion et de liaison ascendante sont mappées à des ports de commutation internes spécifiques.

Le mappage peut être vérifié dans le résultat de la commande shell de commande FXOS local-mgmt show portmanager switch status.

Dans cet exemple, le port 0/18 est l'interface de fond de panier/liaison ascendante et le port 0/19 est l'interface de gestion de liaison ascendante.

firepower-3140# connect local-mgmt

Warning: network service is not available when entering 'connect local-mgmt'

firepower-3140(local-mgmt)# show portmanager switch status

Dev/Port Mode Link Speed Duplex Loopback Autoneg FEC Link Scan Port Manager

--------- -------- ----- ----- ------ ------------- --------- ---------- ----------- ------------

0/1 SGMII Up 1G Full None No None None Link-Up

0/2 SGMII Up 1G Full None No None None Link-Up

0/3 SGMII Down 1G Full n/a No None None Force-Link-Down

0/4 SGMII Down 1G Full n/a No None None Force-Link-Down

0/5 SGMII Down 1G Full n/a No None None Force-Link-Down

0/6 SGMII Down 1G Full n/a No None None Force-Link-Down

0/7 SGMII Down 1G Full n/a No None None Force-Link-Down

0/8 SGMII Down 1G Full n/a No None None Force-Link-Down

0/9 SR_LR Down 25G Full n/a No None None Force-Link-Down

0/10 SR_LR Down 25G Full n/a No None None Force-Link-Down

0/11 1000_BaseXDown 1G Full n/a No None None Force-Link-Down

0/12 1000_BaseXDown 1G Full n/a No None None Force-Link-Down

0/13 1000_BaseXDown 1G Full n/a No None None Force-Link-Down

0/14 1000_BaseXDown 1G Full n/a No None None Force-Link-Down

0/15 1000_BaseXDown 1G Full n/a No None None Force-Link-Down

0/16 1000_BaseXDown 1G Full n/a No None None Force-Link-Down

0/17 1000_BaseX Up 1G Full None No None None Link-Up

0/18 KR2 Up 50G Full None No None None Link-Up

0/19 KR Up 25G Full None No None None Link-Up

0/20 KR Up 25G Full None No None None Link-Up

Ce tableau présente les interfaces de fond de panier sur Firepower 4100/9300 et les interfaces de liaison ascendante sur Secure Firewall 3100/4200 :

| Plateforme |

Nombre de modules de sécurité pris en charge |

Interfaces de fond de panier/liaison ascendante |

Gestion des interfaces de liaison ascendante |

Port de commutateur interne mappé |

Interfaces d'application mappées |

| Firepower 4100 (sauf Firepower 4110/4112) |

1 |

SM1 : Ethernet1/9 Ethernet1/10 |

S/O |

S/O |

Internal-Data0/0 Données internes0/1 |

| Firepower 4110/4112 |

1 |

Ethernet1/9 |

S/O |

S/O |

Internal-Data0/0 Données internes0/1 |

| Firepower 9300 |

3 |

SM1 : Ethernet1/9 Ethernet1/10 SM2 : Ethernet1/11 Ethernet1/12 SM3 : Ethernet1/13 Ethernet1/14 |

S/O |

S/O |

Internal-Data0/0 Données internes0/1

Données internes0/1

Données internes0/1 |

| Pare-feu sécurisé 3100 |

1 |

SM1 : in_data_uplink1 |

in_mgmt_uplink1 |

Port 0/18 Port 0/19 |

Données internes0/1 Gestion1/1 |

| Pare-feu sécurisé 4200 |

1 |

SM1 : in_data_uplink1 SM1 : in_data_uplink2 (seulement 4245) |

in_mgmt_uplink1 in_mgmt_uplink2 |

Port 0/11 Port 0/12 (seulement 4245) Port 0/13 Port 0/14 |

Données internes0/1 Internal-Data0/2 (seulement 4245) Gestion1/1 Gestion1/2 |

Dans le cas de Firepower 4100/9300 avec 2 interfaces de fond de panier par module ou de Secure Firewall 4245 avec 2 interfaces de liaison ascendante de données, le commutateur interne et les applications sur les modules effectuent un équilibrage de charge de trafic sur les 2 interfaces.

- Module de sécurité, moteur de sécurité ou lame : module dans lequel sont installées des applications telles que FTD ou ASA. Firepower 9300 prend en charge jusqu'à 3 modules de sécurité.

- Interface d'application mappée - noms des interfaces de fond de panier ou de liaison ascendante dans les applications, telles que FTD ou ASA.

Utilisez la commande show interface detail pour vérifier les interfaces internes :

> show interface detail | grep Interface

Interface Internal-Control0/0 "ha_ctl_nlp_int_tap", is up, line protocol is up

Control Point Interface States:

Interface number is 6

Interface config status is active

Interface state is active

Interface Internal-Data0/0 "", is up, line protocol is up

Control Point Interface States:

Interface number is 2

Interface config status is active

Interface state is active

Interface Internal-Data0/1 "", is up, line protocol is up

Control Point Interface States:

Interface number is 3

Interface config status is active

Interface state is active

Interface Internal-Data0/2 "nlp_int_tap", is up, line protocol is up

Control Point Interface States:

Interface number is 4

Interface config status is active

Interface state is active

Interface Internal-Data0/3 "ccl_ha_nlp_int_tap", is up, line protocol is up

Control Point Interface States:

Interface number is 5

Interface config status is active

Interface state is active

Interface Internal-Data0/4 "cmi_mgmt_int_tap", is up, line protocol is up

Control Point Interface States:

Interface number is 7

Interface config status is active

Interface state is active

Interface Port-channel6.666 "", is up, line protocol is up

Interface Ethernet1/1 "diagnostic", is up, line protocol is up

Control Point Interface States:

Interface number is 8

Interface config status is active

Interface state is active

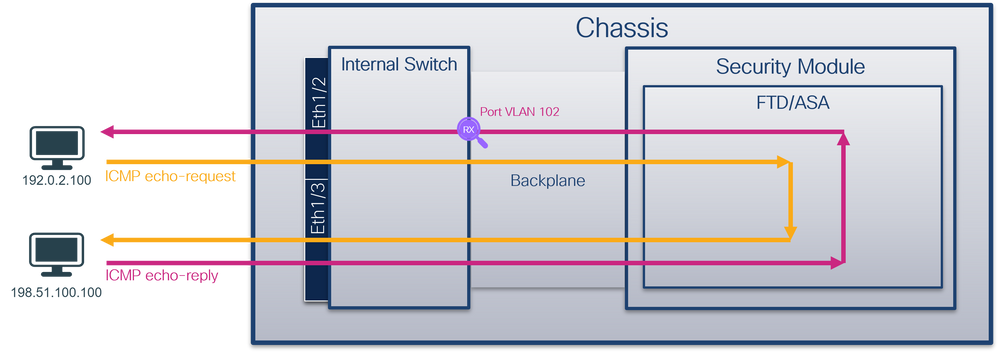

Présentation générale du fonctionnement des commutateurs internes

Firepower 4100/9300

Pour prendre une décision de transmission, le commutateur interne utilise une étiquette VLAN d'interface, ou étiquette VLAN de port, et une étiquette réseau virtuel (étiquette VN).

L’étiquette VLAN du port est utilisée par le commutateur interne pour identifier une interface. Le commutateur insère l'étiquette VLAN de port dans chaque paquet entrant qui est venu sur les interfaces avant. La balise VLAN est automatiquement configurée par le système et ne peut pas être modifiée manuellement. La valeur de balise peut être vérifiée dans l'interpréteur de commandes fxos :

firepower# connect fxos

…

firepower(fxos)# show run int e1/2

!Command: show running-config interface Ethernet1/2

!Time: Tue Jul 12 22:32:11 2022

version 5.0(3)N2(4.120)

interface Ethernet1/2

description U: Uplink

no lldp transmit

no lldp receive

no cdp enable

switchport mode dot1q-tunnel

switchport trunk native vlan 102

speed 1000

duplex full

udld disable

no shutdown

L'étiquette VN est également insérée par le commutateur interne et utilisée pour transférer les paquets à l'application. Il est automatiquement configuré par le système et ne peut pas être modifié manuellement.

L'étiquette VLAN du port et l'étiquette VLAN sont partagées avec l'application. L'application insère les étiquettes VLAN d'interface de sortie respectives et les étiquettes VLAN dans chaque paquet. Lorsqu'un paquet provenant de l'application est reçu par le commutateur interne sur les interfaces de fond de panier, le commutateur lit l'étiquette VLAN d'interface de sortie et l'étiquette VN, identifie l'application et l'interface de sortie, supprime l'étiquette VLAN de port et l'étiquette VN, et transfère le paquet au réseau.

Pare-feu sécurisé 3100/4200

Comme dans Firepower 4100/9300, l'étiquette VLAN du port est utilisée par le commutateur interne pour identifier une interface.

L'étiquette VLAN du port est partagée avec l'application. L'application insère les balises VLAN d'interface de sortie respectives dans chaque paquet. Lorsqu'un paquet provenant de l'application est reçu par le commutateur interne sur l'interface de liaison ascendante, le commutateur lit l'étiquette VLAN de l'interface de sortie, identifie l'interface de sortie, supprime l'étiquette VLAN du port et transfère le paquet au réseau.

Flux de paquets et points de capture

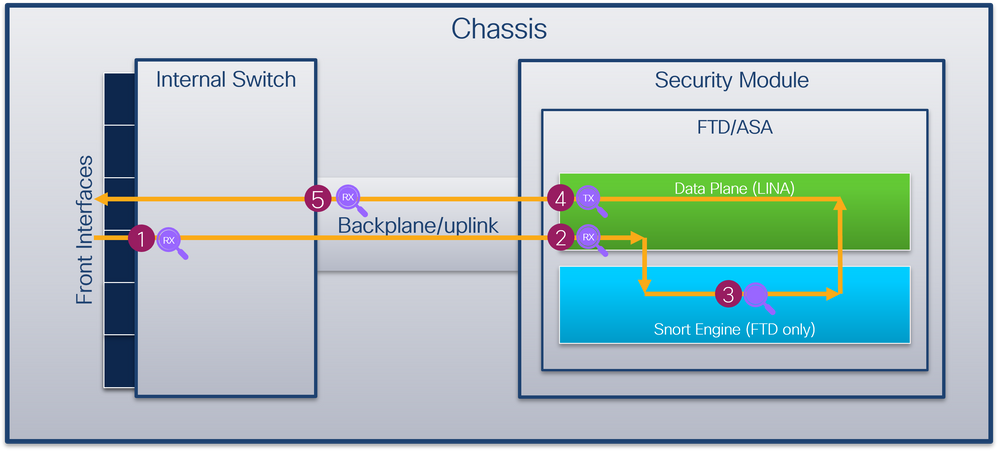

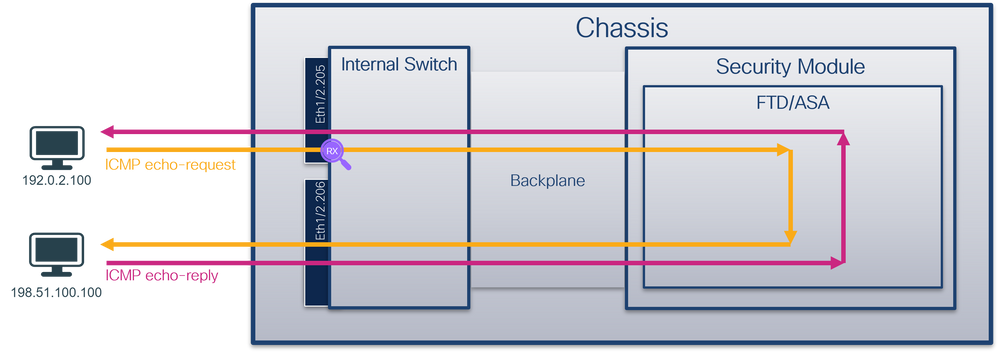

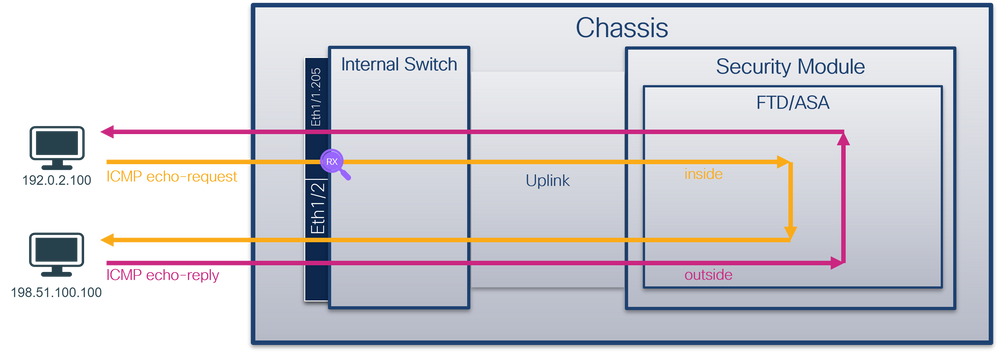

Firepower 4100/9300 et Secure Firewall 3100

Les pare-feu Firepower 4100/9300 et Secure Firewall 3100 prennent en charge les captures de paquets sur les interfaces du commutateur interne.

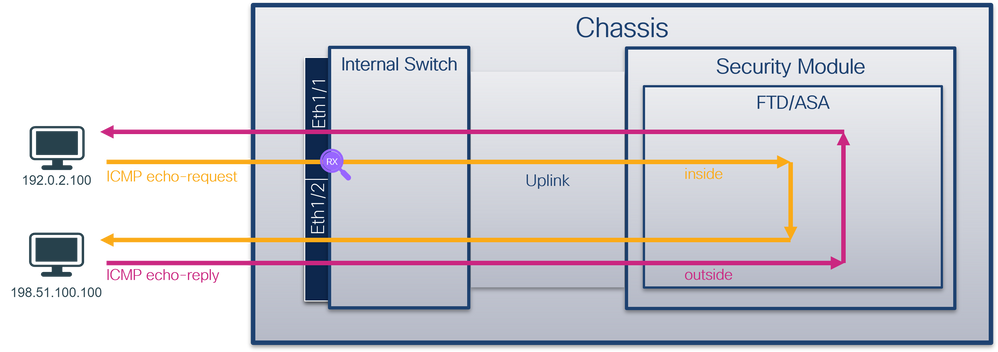

Cette figure montre les points de capture de paquets le long du chemin des paquets au sein du châssis et de l'application :

Les points de capture sont les suivants :

- Point de capture d'entrée de l'interface avant du commutateur interne. Une interface avant est une interface connectée aux périphériques homologues, tels que les commutateurs.

- Point de capture d'entrée interface du plan de données

- Point de capture Snort

- Point de capture de sortie d'interface du plan de données

- Fond de panier interne du commutateur ou point de capture d'entrée de liaison ascendante. Une interface de fond de panier ou de liaison ascendante connecte le commutateur interne à l'application.

Le commutateur interne prend uniquement en charge les captures d’interface d’entrée. C'est-à-dire que seuls les paquets reçus du réseau ou de l'application ASA/FTD peuvent être capturés. Les captures de paquets en sortie ne sont pas prises en charge.

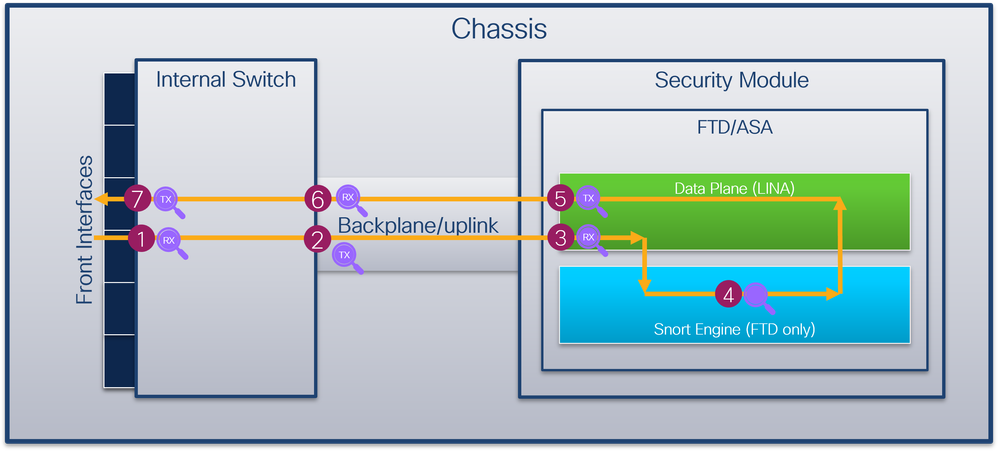

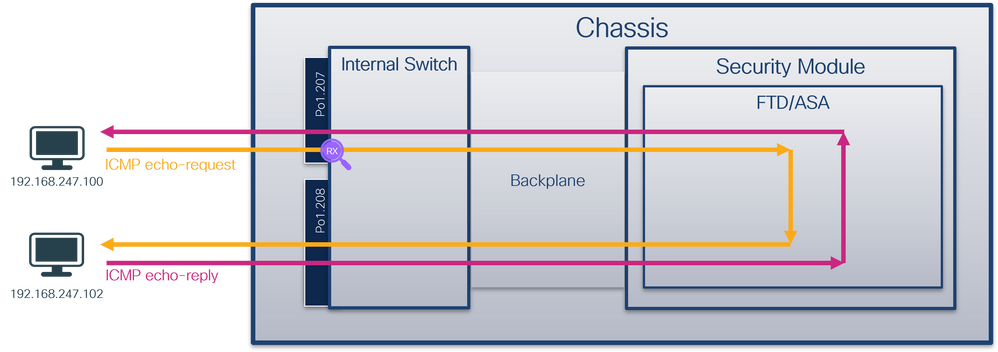

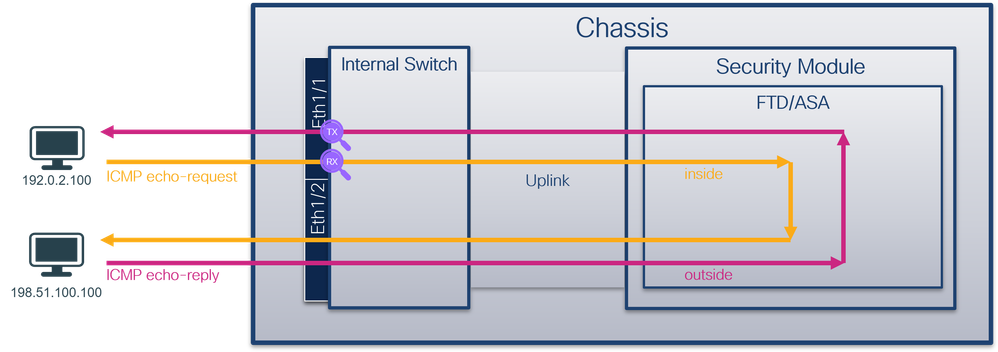

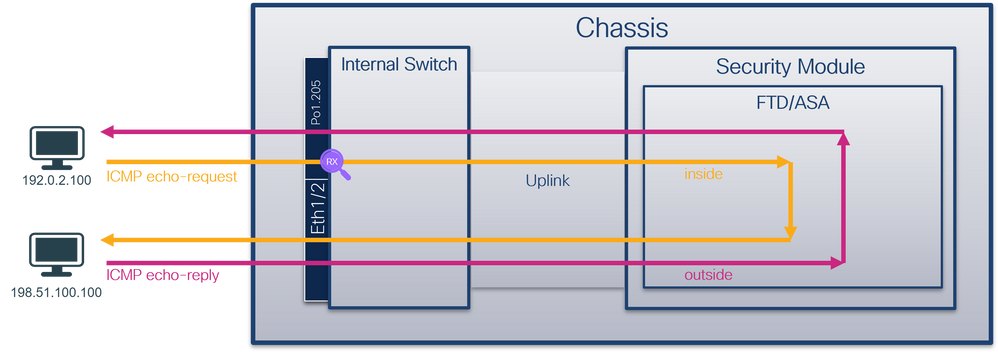

Pare-feu sécurisé 4200

Les pare-feu Secure Firewall 4200 prennent en charge les captures de paquets sur les interfaces du commutateur interne. Cette figure montre les points de capture de paquets le long du chemin des paquets au sein du châssis et de l'application :

Les points de capture sont les suivants :

- Point de capture d'entrée de l'interface avant du commutateur interne. Une interface avant est une interface connectée aux périphériques homologues, tels que les commutateurs.

- Point de capture de sortie d'interface de fond de panier du commutateur interne.

- Point de capture d'entrée interface du plan de données

- Point de capture Snort

- Point de capture de sortie d'interface du plan de données

- Fond de panier interne du commutateur ou point de capture d'entrée de liaison ascendante. Une interface de fond de panier ou de liaison ascendante connecte le commutateur interne à l'application.

- Point de capture de sortie de l'interface avant du commutateur interne.

Le commutateur interne prend éventuellement en charge les captures bidirectionnelles (entrées et sorties). Par défaut, le commutateur interne capture les paquets dans la direction d'entrée.

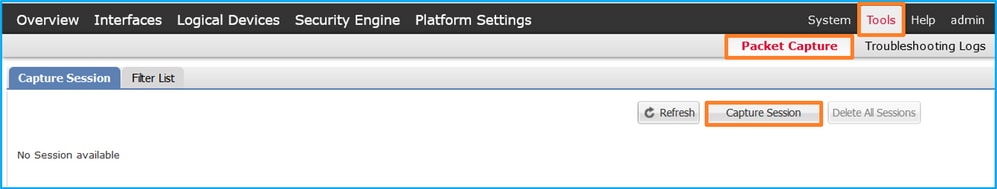

Configuration et vérification sur Firepower 4100/9300

Les captures internes du commutateur Firepower 4100/9300 peuvent être configurées dans Outils > Capture de paquets sur FCM ou dans la capture de paquets de portée dans l'interface de ligne de commande FXOS. Pour la description des options de capture de paquets, référez-vous au Guide de configuration de Cisco Firepower 4100/9300 FXOS Chassis Manager ou au Guide de configuration de l'interface de ligne de commande de Cisco Firepower 4100/9300 FXOS, chapitre Troubleshooting, section Packet Capture.

Ces scénarios couvrent les cas d'utilisation courants des captures de commutateur interne Firepower 4100/9300.

Capture de paquets sur une interface physique ou Port Channel

Utilisez FCM et CLI pour configurer et vérifier une capture de paquets sur l’interface Ethernet1/2 ou l’interface Portchannel1. Dans le cas d'une interface port-channel, assurez-vous de sélectionner toutes les interfaces membres physiques.

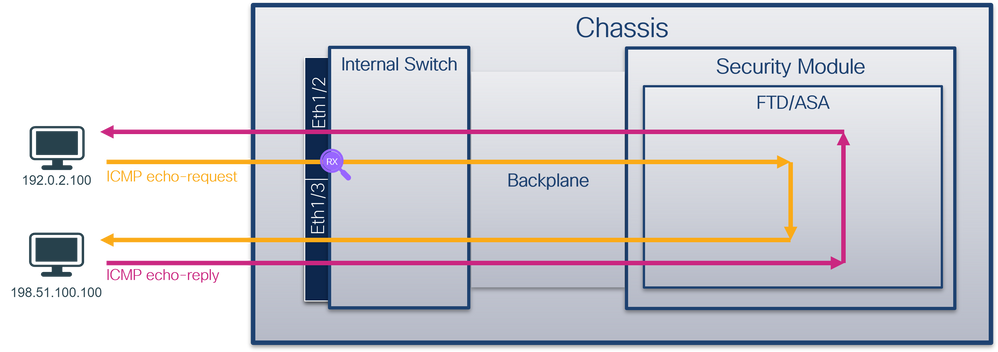

Topologie, flux de paquets et points de capture

Configuration

FCM

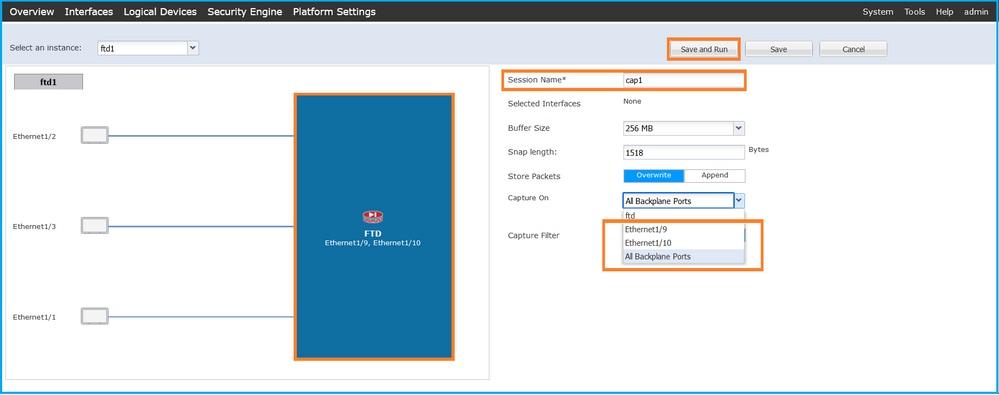

Procédez comme suit sur FCM pour configurer une capture de paquets sur les interfaces Ethernet1/2 ou Portchannel1 :

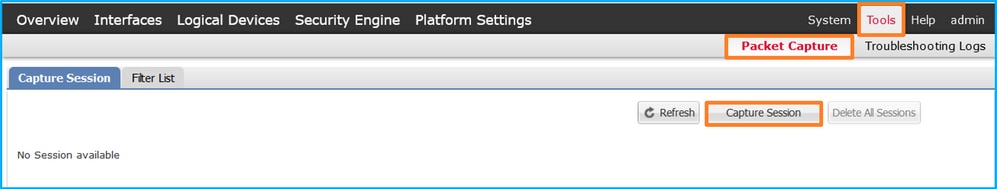

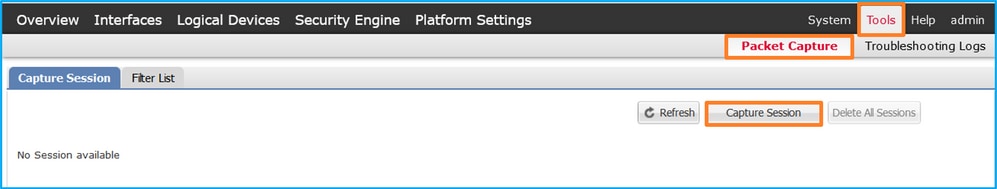

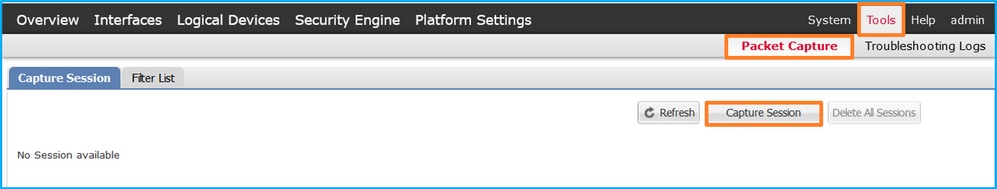

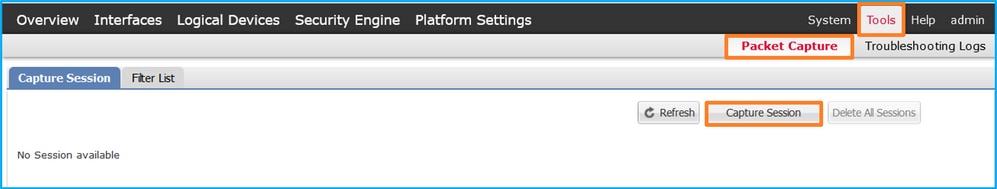

- Utilisez Tools > Packet Capture > Capture Session pour créer une nouvelle session de capture :

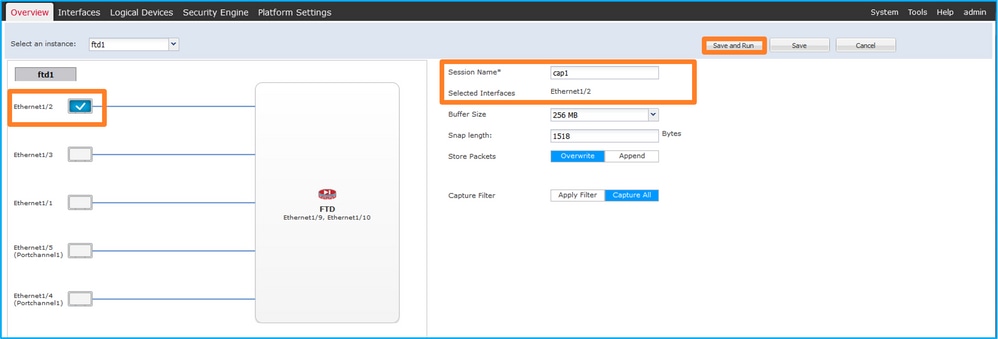

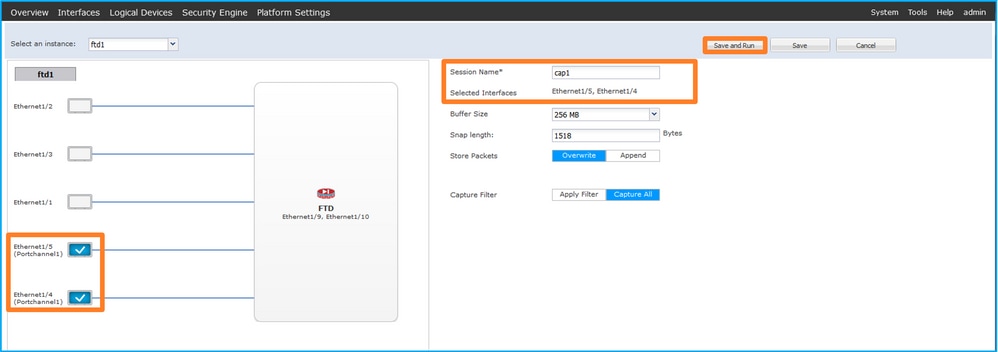

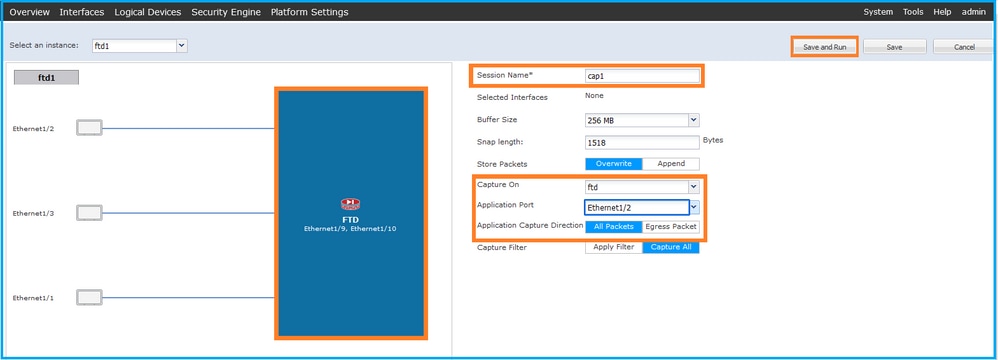

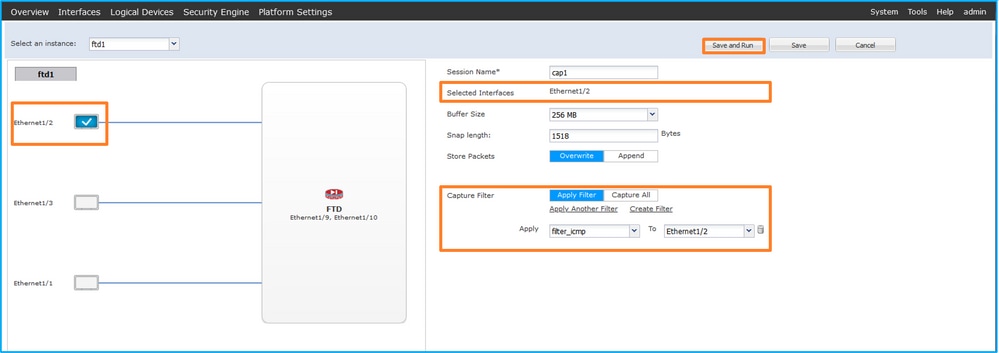

- Sélectionnez l'interface Ethernet1/2, fournissez le nom de la session et cliquez sur Save and Run pour activer la capture :

- Dans le cas d'une interface port-channel, sélectionnez toutes les interfaces membres physiques, fournissez le nom de la session et cliquez sur Save and Run pour activer la capture :

CLI FXOS

Procédez comme suit sur l'interface de ligne de commande FXOS pour configurer une capture de paquets sur les interfaces Ethernet1/2 ou Portchannel1 :

- Identifiez le type et l'identificateur de l'application :

firepower# scope ssa

firepower /ssa # show app-instance

App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd ftd1 1 Enabled Online 7.2.0.82 7.2.0.82 Native No Not Applicable None

- Dans le cas d’une interface port-channel, identifiez ses interfaces membres :

firepower# connect fxos

<output skipped>

firepower(fxos)# show port-channel summary

Flags: D - Down P - Up in port-channel (members)

I - Individual H - Hot-standby (LACP only)

s - Suspended r - Module-removed

S - Switched R - Routed

U - Up (port-channel)

M - Not in use. Min-links not met

--------------------------------------------------------------------------------

Group Port- Type Protocol Member Ports

Channel

--------------------------------------------------------------------------------

1 Po1(SU) Eth LACP Eth1/4(P) Eth1/5(P)

- Créez une session de capture :

firepower# scope packet-capture

firepower /packet-capture # create session cap1

firepower /packet-capture/session* # create phy-port Eth1/2

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

Pour les interfaces port-channel, une capture distincte est configurée pour chaque interface membre :

firepower# scope packet-capture

firepower /packet-capture # create session cap1

firepower /packet-capture/session* # create phy-port Eth1/4

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # create phy-port Eth1/5

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

Vérification

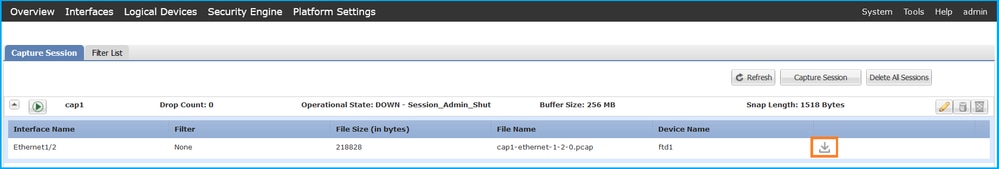

FCM

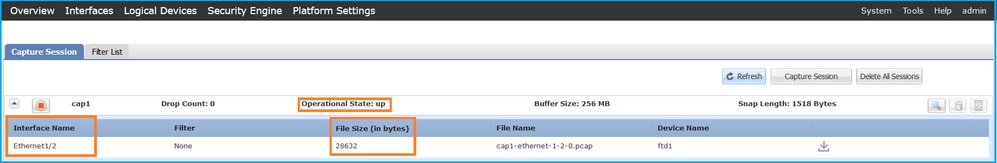

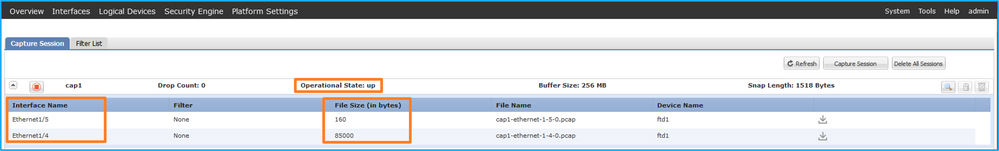

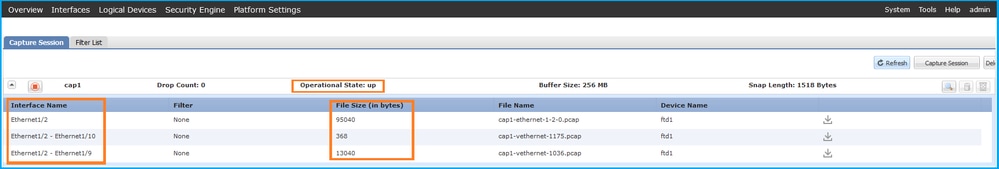

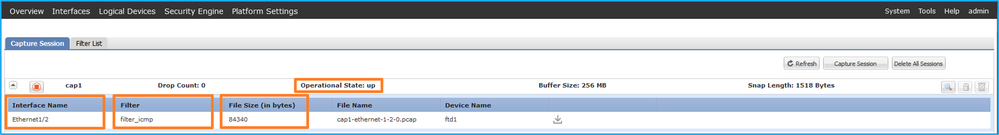

Vérifiez le nom de l'interface, assurez-vous que l'état opérationnel est up et que la taille du fichier (en octets) augmente :

Portchannel1 avec interfaces membres Ethernet1/4 et Ethernet1/5 :

CLI FXOS

Vérifiez les détails de capture dans la portée packet-capture :

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 2

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-2-0.pcap

Pcapsize: 75136 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

Port-channel 1 avec interfaces membres Ethernet1/4 et Ethernet1/5 :

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 4

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-4-0.pcap

Pcapsize: 310276 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

Slot Id: 1

Port Id: 5

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-5-0.pcap

Pcapsize: 160 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

Collecter les fichiers de capture

Suivez les étapes de la section Collecter les fichiers de capture interne du commutateur Firepower 4100/9300.

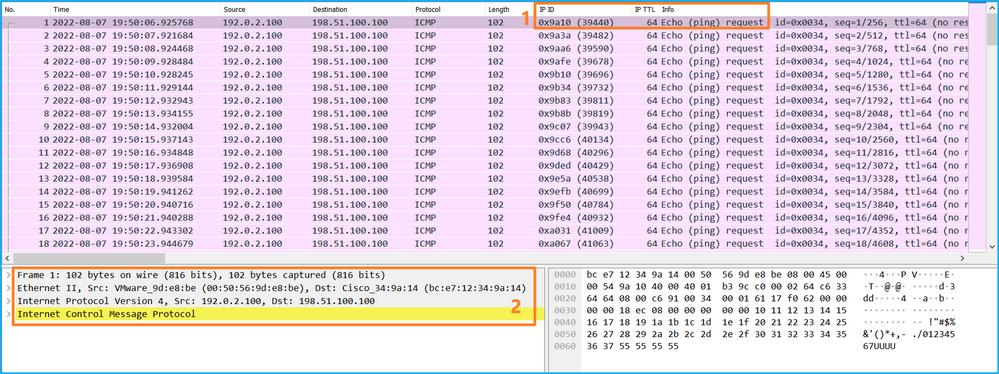

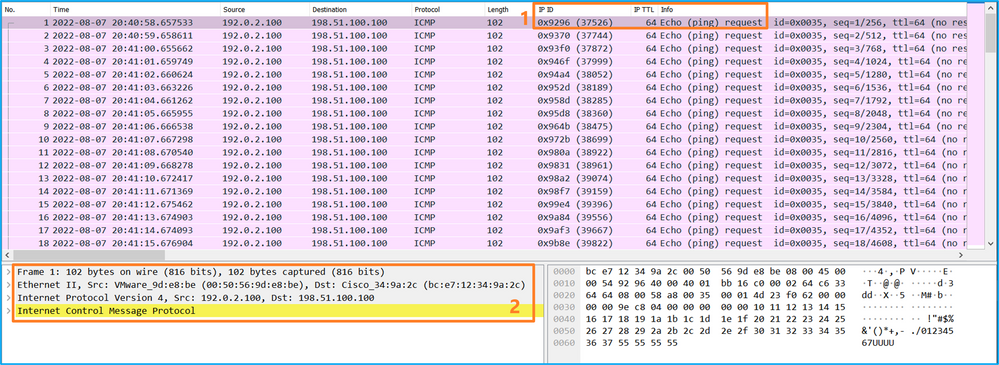

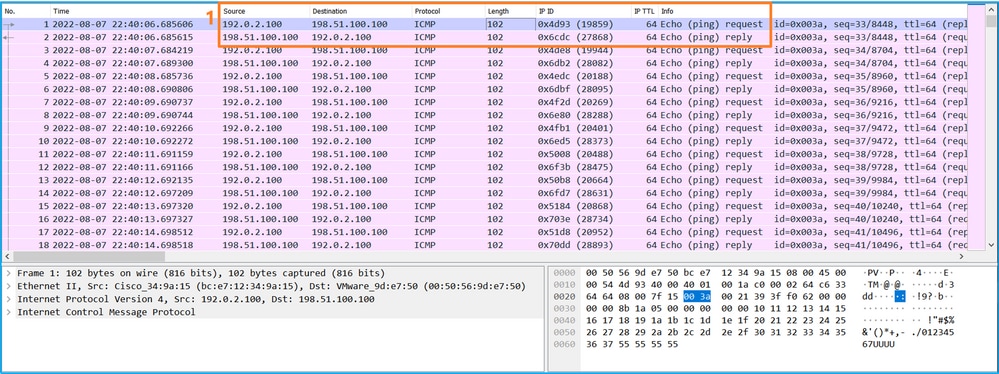

Capturer l'analyse des fichiers

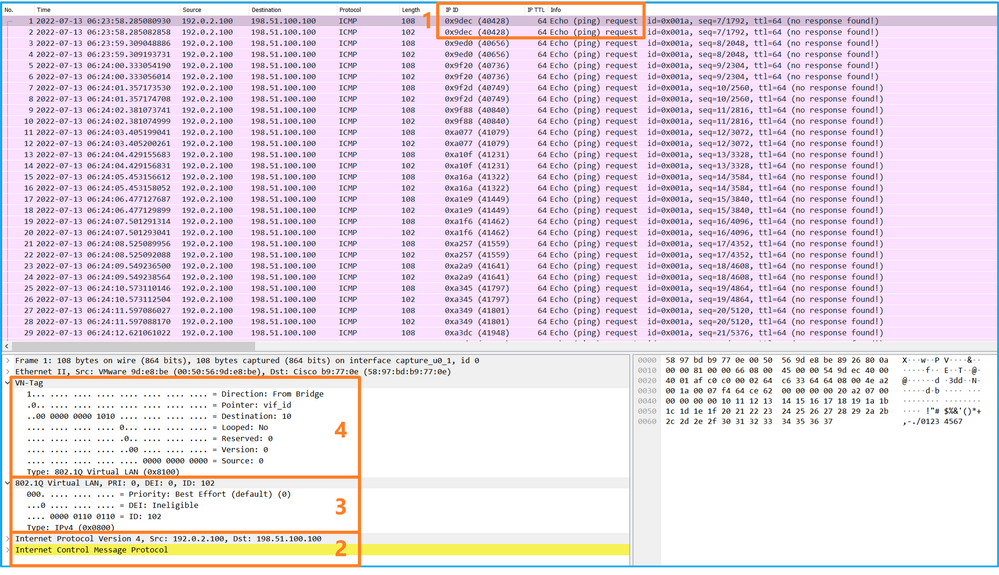

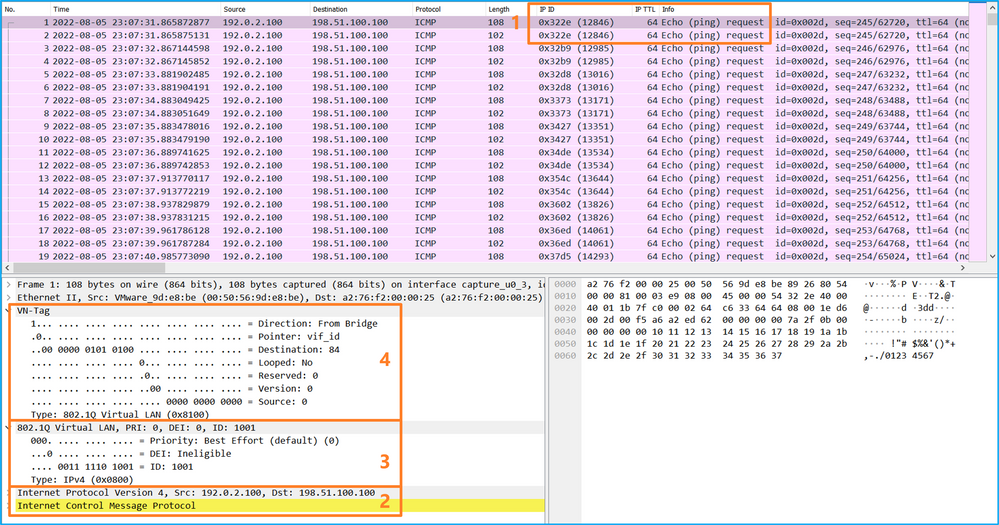

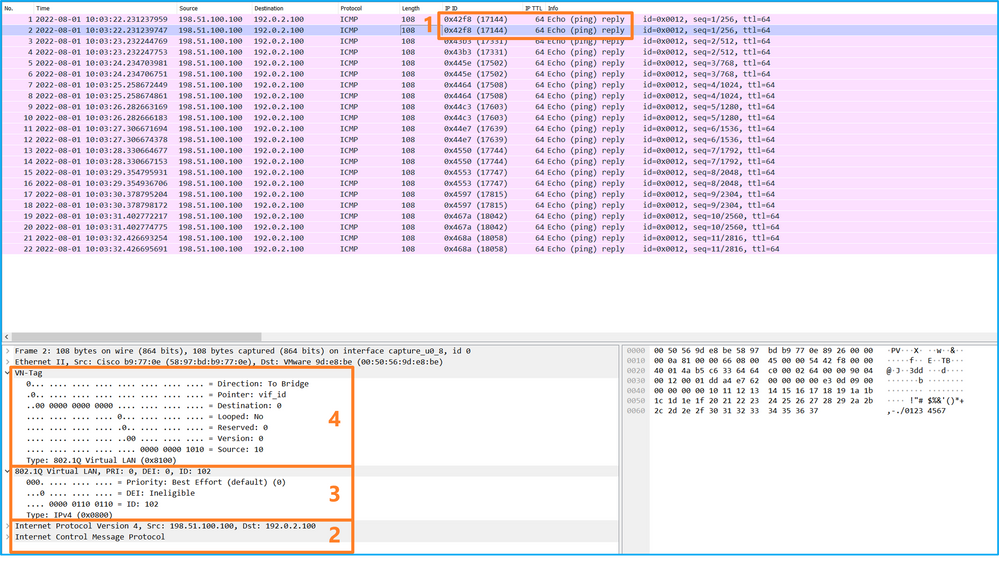

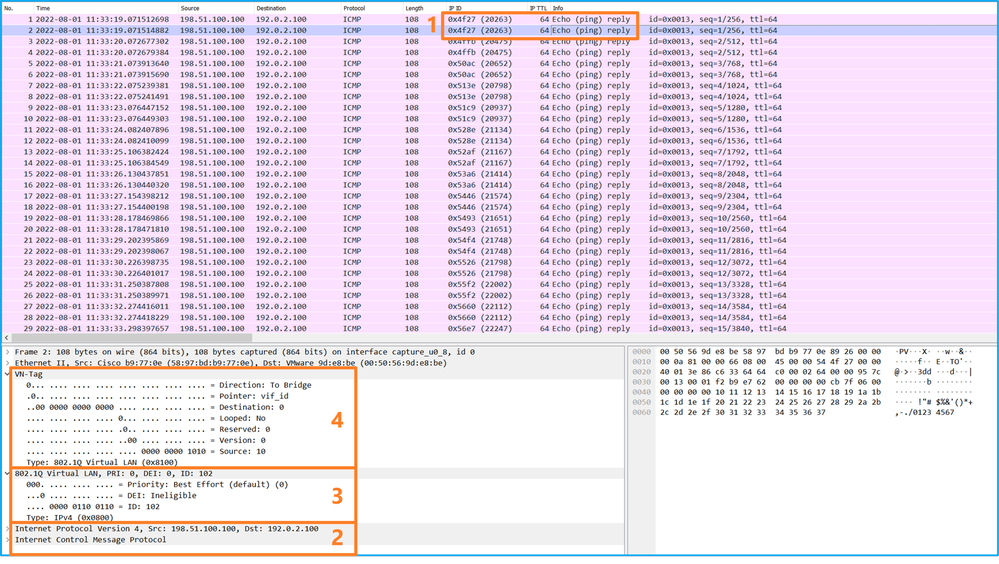

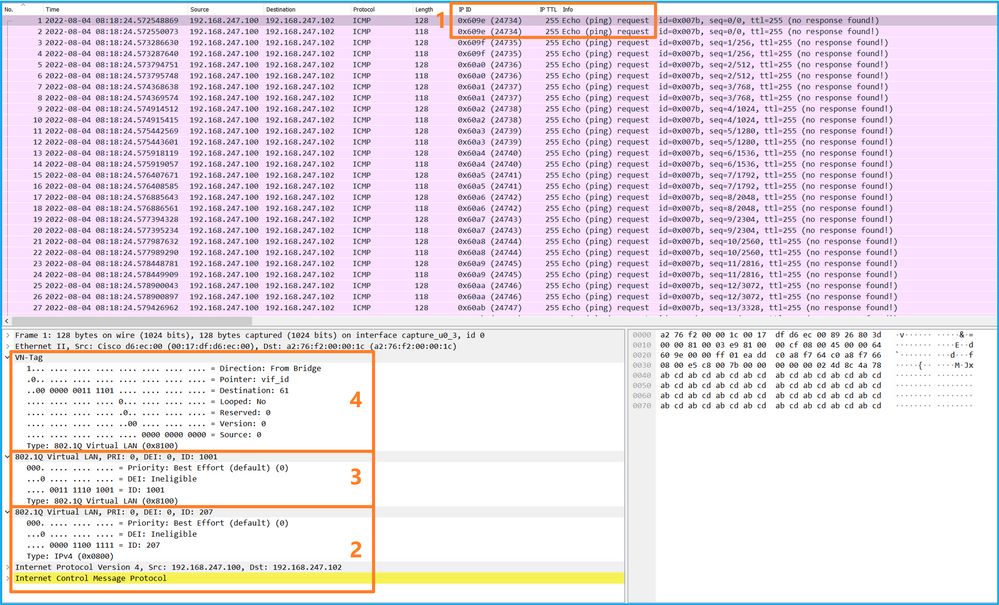

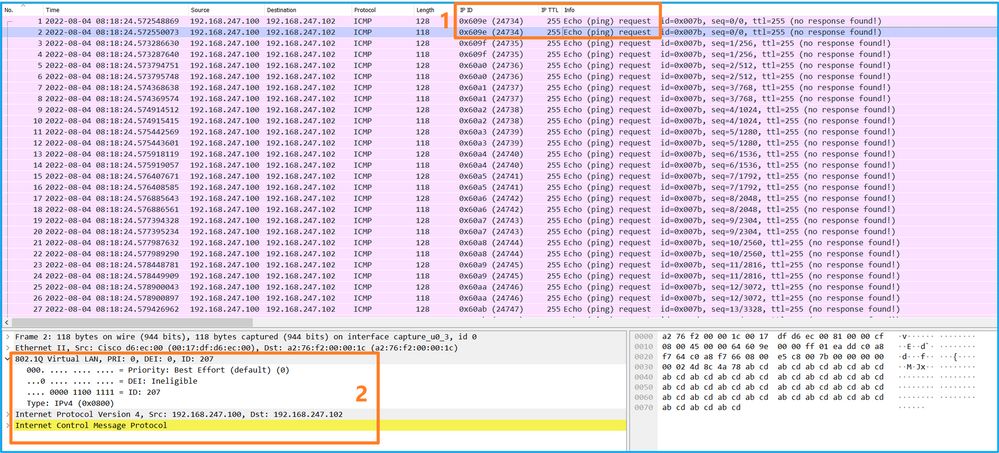

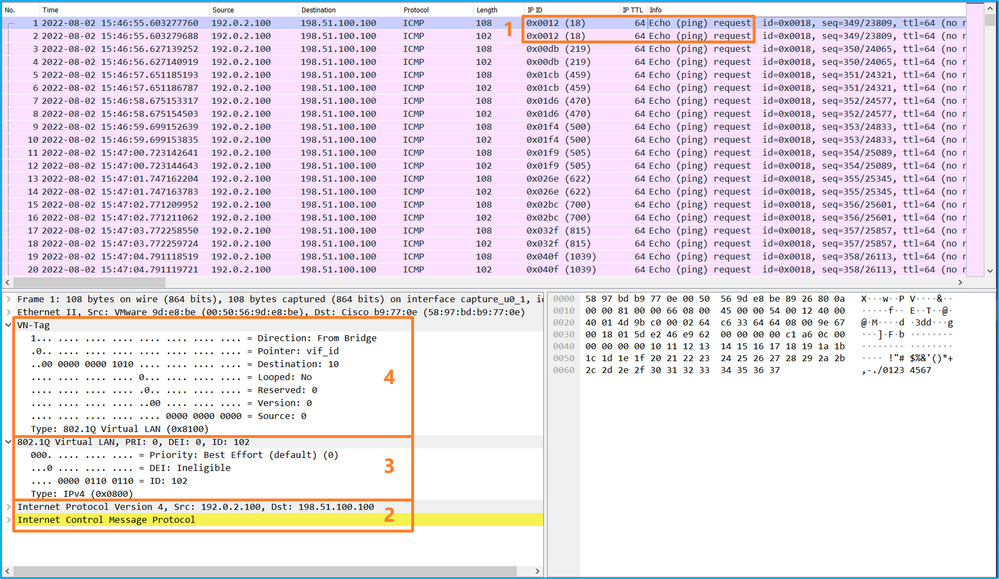

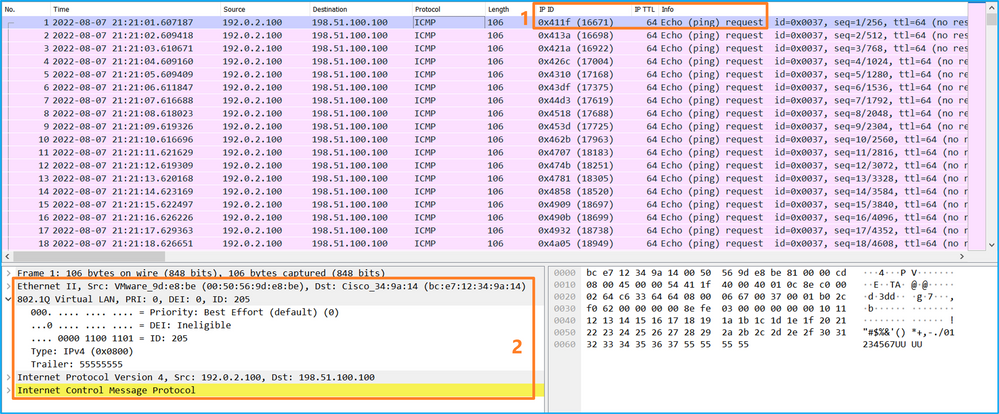

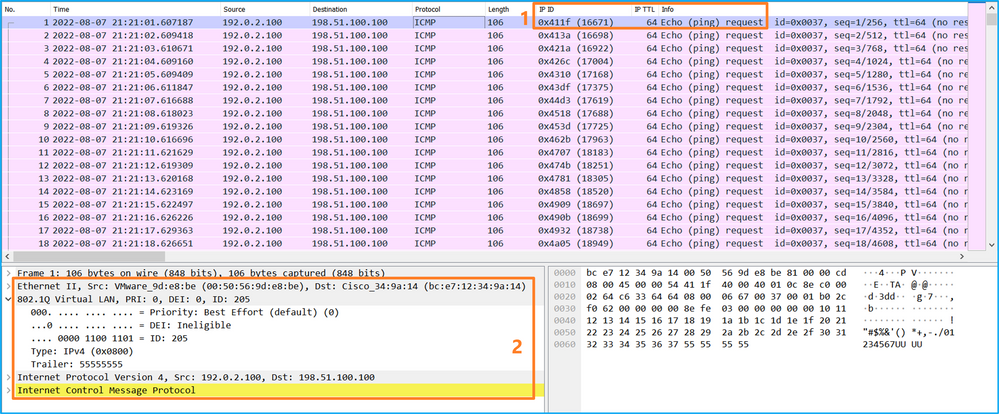

Utilisez une application de lecture de fichier de capture de paquets pour ouvrir le fichier de capture pour Ethernet1/2. Sélectionnez le premier paquet et vérifiez les points clés :

- Seuls les paquets de requête d’écho ICMP sont capturés. Chaque paquet est capturé et affiché 2 fois.

- L'en-tête de paquet d'origine est sans étiquette VLAN.

- Le commutateur interne insère une étiquette VLAN de port supplémentaire 102 qui identifie l'interface d'entrée Ethernet1/2.

- Le commutateur interne insère une étiquette VN supplémentaire.

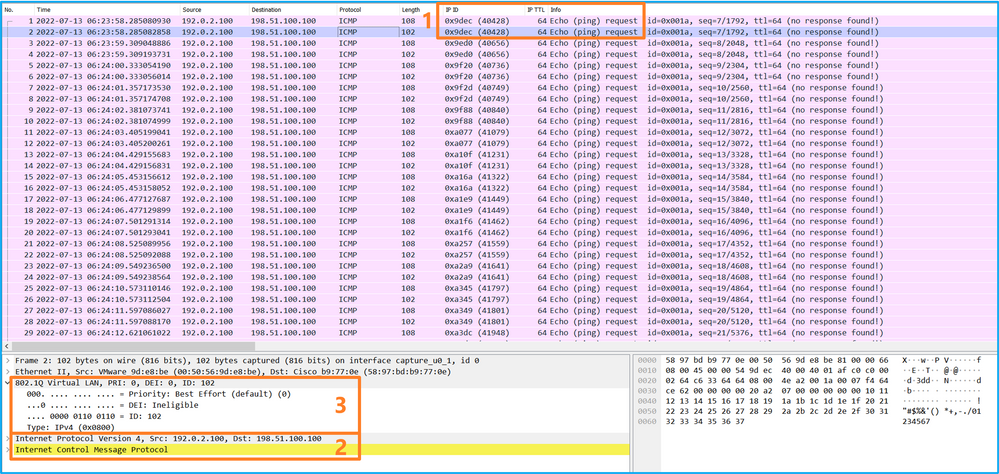

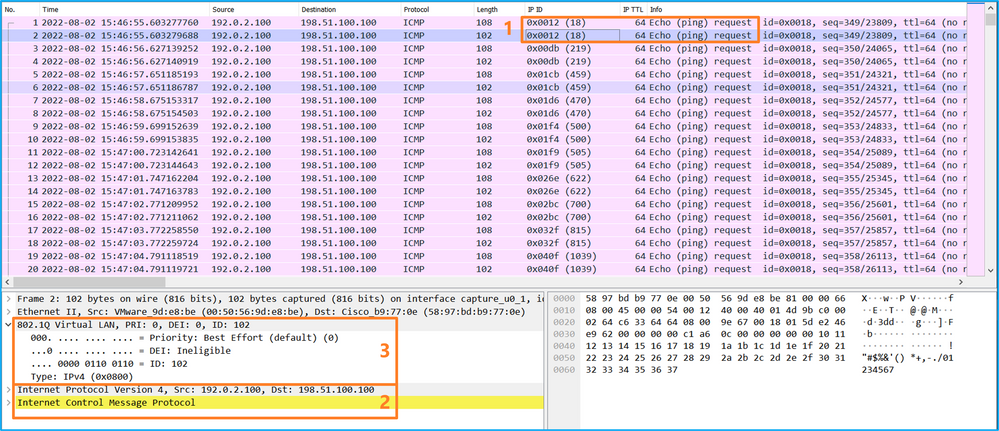

Sélectionnez le deuxième paquet et vérifiez les points clés :

- Seuls les paquets de requête d’écho ICMP sont capturés. Chaque paquet est capturé et affiché 2 fois.

- L'en-tête de paquet d'origine est sans étiquette VLAN.

- Le commutateur interne insère une étiquette VLAN de port supplémentaire 102 qui identifie l'interface d'entrée Ethernet1/2.

Ouvrez les fichiers de capture pour les interfaces membres Portchannel1. Sélectionnez le premier paquet et vérifiez les points clés :

- Seuls les paquets de requête d’écho ICMP sont capturés. Chaque paquet est capturé et affiché 2 fois.

- L'en-tête de paquet d'origine est sans étiquette VLAN.

- Le commutateur interne insère une étiquette VLAN de port supplémentaire 1001 qui identifie l'interface d'entrée Portchannel1.

- Le commutateur interne insère une étiquette VN supplémentaire.

Sélectionnez le deuxième paquet et vérifiez les points clés :

- Seuls les paquets de requête d’écho ICMP sont capturés. Chaque paquet est capturé et affiché 2 fois.

- L'en-tête de paquet d'origine est sans étiquette VLAN.

- Le commutateur interne insère une étiquette VLAN de port supplémentaire 1001 qui identifie l'interface d'entrée Portchannel1.

Explication

Lorsqu’une capture de paquets sur une interface avant est configurée, le commutateur capture simultanément chaque paquet deux fois :

- Après l'insertion de l'étiquette VLAN du port.

- Après l'insertion de la balise VN.

Dans l'ordre des opérations, l'étiquette VLAN est insérée à un stade ultérieur à celui de l'insertion de l'étiquette VLAN du port. Cependant, dans le fichier de capture, le paquet avec l'étiquette VLAN est affiché plus tôt que le paquet avec l'étiquette VLAN de port.

Ce tableau récapitule la tâche :

| Tâche |

Point de capture |

VLAN de port interne dans les paquets capturés |

Direction |

Trafic capturé |

| Configurer et vérifier une capture de paquets sur l’interface Ethernet1/2 |

Ethernet1/2 |

102 |

Entrée uniquement |

Requêtes d’écho ICMP de l’hôte 192.0.2.100 vers l’hôte 198.51.100.100 |

| Configurez et vérifiez une capture de paquets sur l’interface Portchannel1 avec les interfaces membres Ethernet1/4 et Ethernet1/5 |

Ethernet1/4 Ethernet1/5 |

1001 |

Entrée uniquement |

Requêtes d’écho ICMP de l’hôte 192.0.2.100 vers l’hôte 198.51.100.100 |

Captures de paquets sur les interfaces de fond de panier

Utilisez FCM et CLI pour configurer et vérifier une capture de paquets sur les interfaces de fond de panier.

Topologie, flux de paquets et points de capture

Configuration

FCM

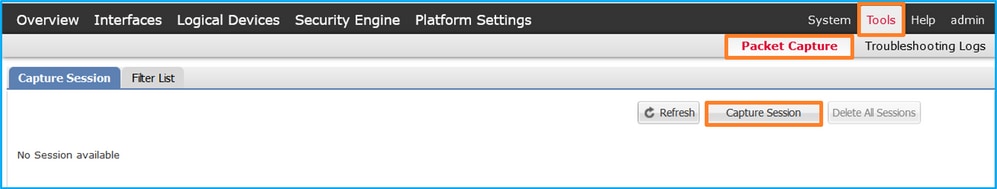

Procédez comme suit sur FCM pour configurer les captures de paquets sur les interfaces de fond de panier :

- Utilisez Tools > Packet Capture > Capture Session pour créer une nouvelle session de capture :

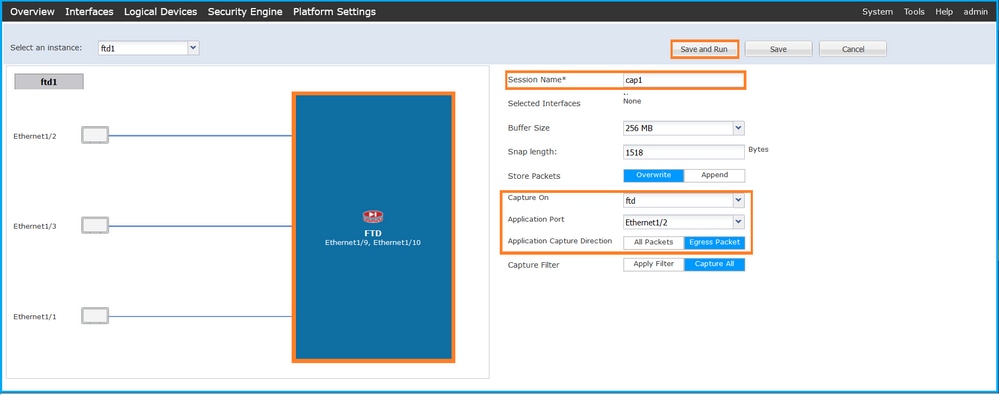

- Pour capturer des paquets sur toutes les interfaces de fond de panier, sélectionnez l'application, puis All Backplane Ports dans la liste déroulante Capture On. Vous pouvez également choisir l'interface de fond de panier spécifique. Dans ce cas, les interfaces de fond de panier Ethernet1/9 et Ethernet1/10 sont disponibles. Fournissez le nom de session et cliquez sur Save and Run pour activer la capture :

CLI FXOS

Procédez comme suit sur l'interface de ligne de commande FXOS pour configurer les captures de paquets sur les interfaces de fond de panier :

- Identifiez le type et l'identificateur de l'application :

firepower# scope ssa

firepower /ssa# show app-instance

App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd ftd1 1 Enabled Online 7.2.0.82 7.2.0.82 Native No Not Applicable None

- Créez une session de capture :

firepower# scope packet-capture

firepower /packet-capture # create session cap1

firepower /packet-capture/session* # create phy-port Eth1/9

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # create phy-port Eth1/10

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

Vérification

FCM

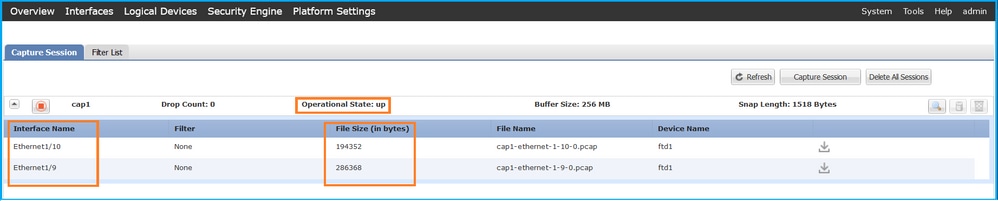

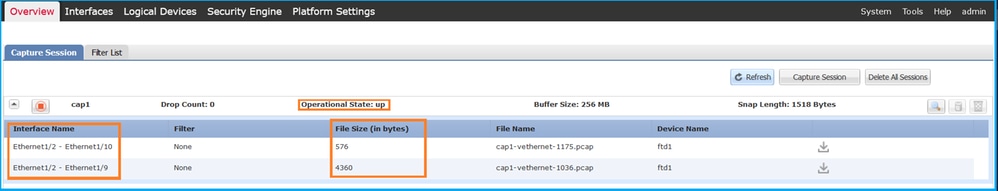

Vérifiez le nom de l'interface, assurez-vous que l'état opérationnel est up et que la taille du fichier (en octets) augmente :

CLI FXOS

Vérifiez les détails de capture dans la portée packet-capture :

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 10

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-10-0.pcap

Pcapsize: 1017424 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

Slot Id: 1

Port Id: 9

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-9-0.pcap

Pcapsize: 1557432 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

Collecter les fichiers de capture

Suivez les étapes de la section Collecter les fichiers de capture interne du commutateur Firepower 4100/9300.

Capturer l'analyse des fichiers

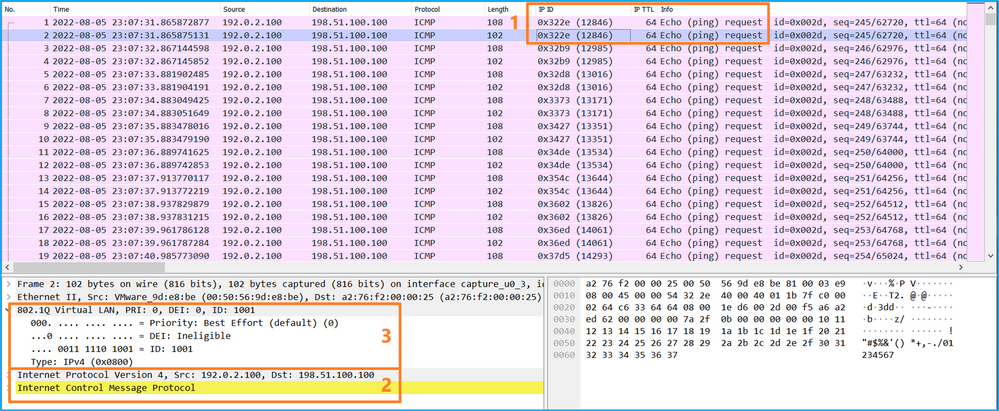

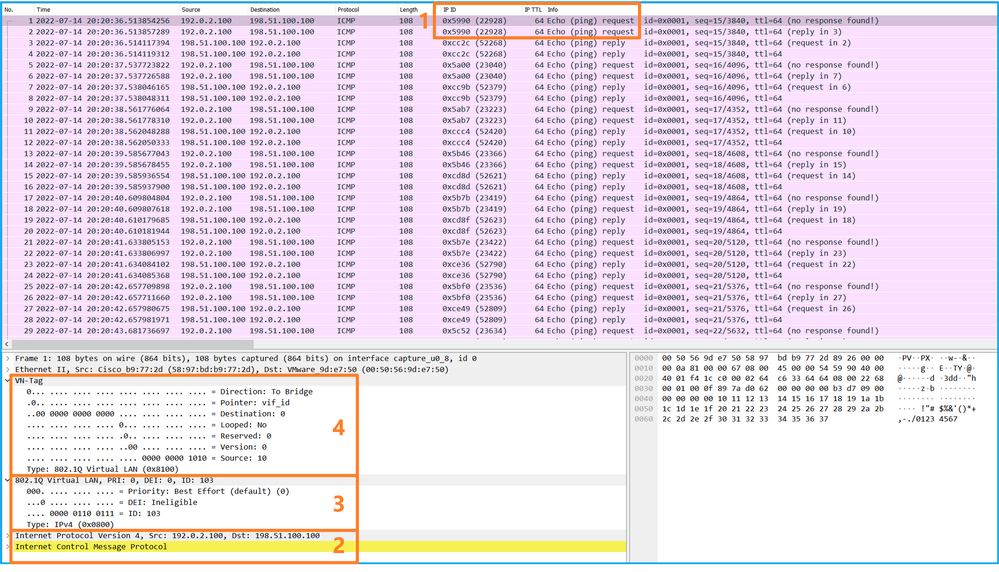

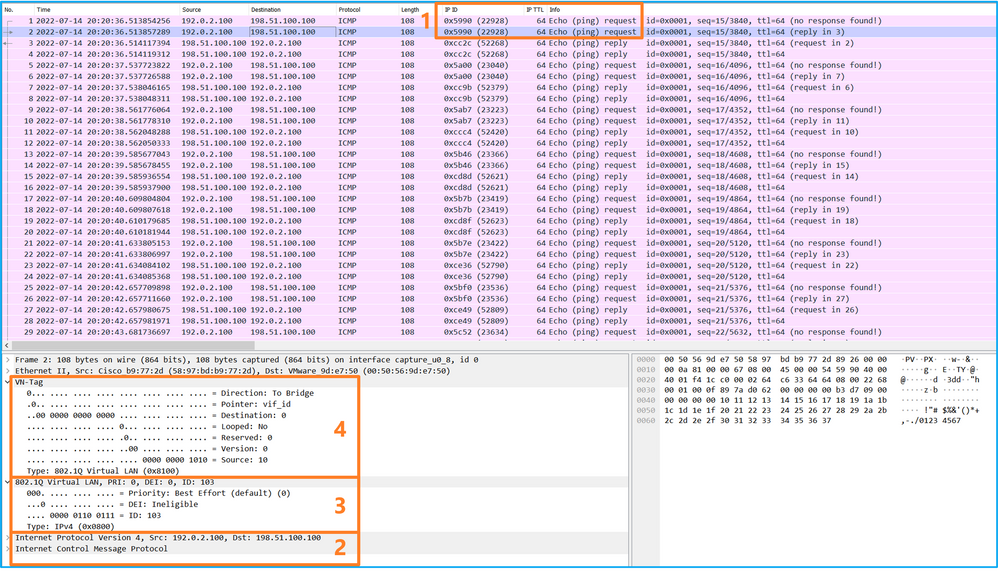

Utilisez une application de lecture de fichiers de capture de paquets pour ouvrir les fichiers de capture. Dans le cas de plusieurs interfaces de fond de panier, assurez-vous d'ouvrir tous les fichiers de capture pour chaque interface de fond de panier. Dans ce cas, les paquets sont capturés sur l'interface de fond de panier Ethernet1/9.

Sélectionnez le premier et le deuxième paquet, puis vérifiez les points clés :

- Chaque paquet de requête d’écho ICMP est capturé et affiché 2 fois.

- L'en-tête de paquet d'origine est sans étiquette VLAN.

- Le commutateur interne insère une étiquette VLAN de port supplémentaire 103 qui identifie l'interface de sortie Ethernet1/3.

- Le commutateur interne insère une étiquette VN supplémentaire.

Sélectionnez le troisième et le quatrième paquet, puis vérifiez les points clés :

- Chaque réponse d’écho ICMP est capturée et affichée 2 fois.

- L'en-tête de paquet d'origine est sans étiquette VLAN.

- Le commutateur interne insère une étiquette VLAN de port supplémentaire 102 qui identifie l'interface de sortie Ethernet1/2.

- Le commutateur interne insère une étiquette VN supplémentaire.

Explication

Lorsqu’une capture de paquet sur une interface de fond de panier est configurée, le commutateur capture simultanément chaque paquet deux fois. Dans ce cas, le commutateur interne reçoit des paquets qui sont déjà étiquetés par l'application sur le module de sécurité avec l'étiquette VLAN de port et l'étiquette VLAN. L'étiquette VLAN identifie l'interface de sortie que le châssis interne utilise pour transférer les paquets au réseau. L'étiquette VLAN 103 dans les paquets de requête d'écho ICMP identifie Ethernet1/3 comme interface de sortie, tandis que l'étiquette VLAN 102 dans les paquets de réponse d'écho ICMP identifie Ethernet1/2 comme interface de sortie. Le commutateur interne supprime l'étiquette VLAN et l'étiquette VLAN d'interface interne avant que les paquets ne soient transférés au réseau.

Ce tableau récapitule la tâche :

| Tâche |

Point de capture |

VLAN de port interne dans les paquets capturés |

Direction |

Trafic capturé |

| Configurer et vérifier les captures de paquets sur les interfaces de fond de panier |

Interfaces du fond de panier |

102 103 |

Entrée uniquement |

Requêtes d’écho ICMP de l’hôte 192.0.2.100 vers l’hôte 198.51.100.100 Réponses d’écho ICMP de l’hôte 198.51.100.100 à l’hôte 192.0.2.100 |

Captures de paquets sur les ports des applications et des applications

Les captures de paquets de port d'application ou d'application sont toujours configurées sur les interfaces de fond de panier et également sur les interfaces avant si l'utilisateur spécifie la direction de capture d'application.

Il existe principalement 2 cas d'utilisation :

- Configurez les captures de paquets sur les interfaces de fond de panier pour les paquets qui quittent une interface avant spécifique. Par exemple, configurez les captures de paquets sur l’interface de fond de panier Ethernet1/9 pour les paquets qui quittent l’interface Ethernet1/2.

- Configurez des captures de paquets simultanées sur une interface avant spécifique et sur les interfaces de fond de panier. Par exemple, configurez des captures de paquets simultanées sur l'interface Ethernet1/2 et sur l'interface de fond de panier Ethernet1/9 pour les paquets qui quittent l'interface Ethernet1/2.

Cette section couvre les deux cas d'utilisation.

Tâche 1

Utilisez le FCM et la CLI pour configurer et vérifier une capture de paquets sur l’interface de fond de panier. Les paquets pour lesquels le port d’application Ethernet1/2 est identifié comme interface de sortie sont capturés. Dans ce cas, les réponses ICMP sont capturées.

Topologie, flux de paquets et points de capture

Configuration

FCM

Procédez comme suit sur FCM pour configurer une capture de paquets sur l'application FTD et le port d'application Ethernet1/2 :

- Utilisez Tools > Packet Capture > Capture Session pour créer une nouvelle session de capture :

- Sélectionnez l'application Ethernet1/2 dans la liste déroulante Port d'application et sélectionnez Paquet de sortie dans la direction de capture d'application. Fournissez le nom de session et cliquez sur Save and Run pour activer la capture :

CLI FXOS

Procédez comme suit sur l'interface de ligne de commande FXOS pour configurer les captures de paquets sur les interfaces de fond de panier :

- Identifiez le type et l'identificateur de l'application :

firepower# scope ssa

firepower /ssa# show app-instance

App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd ftd1 1 Enabled Online 7.2.0.82 7.2.0.82 Native No Not Applicable None

- Créez une session de capture :

firepower# scope packet-capture

firepower /packet-capture # create session cap1

firepower /packet-capture/session* # create app-port 1 l12 Ethernet1/2 ftd

firepower /packet-capture/session/app-port* # set app-identifier ftd1

firepower /packet-capture/session/app-port* # set filter ""

firepower /packet-capture/session/app-port* # set subinterface 0

firepower /packet-capture/session/app-port* # up

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

Vérification

FCM

Vérifiez le nom de l'interface, assurez-vous que l'état opérationnel est up et que la taille du fichier (en octets) augmente :

CLI FXOS

Vérifiez les détails de capture dans la portée packet-capture :

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Application ports involved in Packet Capture:

Slot Id: 1

Link Name: l12

Port Name: Ethernet1/2

App Name: ftd

Sub Interface: 0

Application Instance Identifier: ftd1

Application ports resolved to:

Name: vnic1

Eq Slot Id: 1

Eq Port Id: 9

Pcapfile: /workspace/packet-capture/session-1/cap1-vethernet-1036.pcap

Pcapsize: 53640 bytes

Vlan: 102

Filter:

Name: vnic2

Eq Slot Id: 1

Eq Port Id: 10

Pcapfile: /workspace/packet-capture/session-1/cap1-vethernet-1175.pcap

Pcapsize: 1824 bytes

Vlan: 102

Filter:

Collecter les fichiers de capture

Suivez les étapes de la section Collecter les fichiers de capture interne du commutateur Firepower 4100/9300.

Capturer l'analyse des fichiers

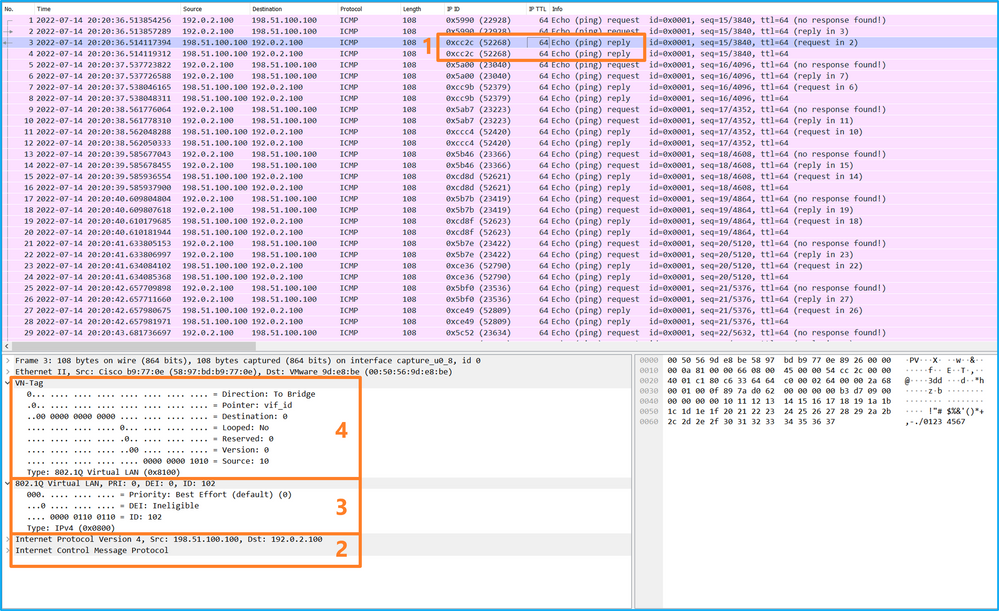

Utilisez une application de lecture de fichiers de capture de paquets pour ouvrir les fichiers de capture. Dans le cas de plusieurs interfaces de fond de panier, assurez-vous d'ouvrir tous les fichiers de capture pour chaque interface de fond de panier. Dans ce cas, les paquets sont capturés sur l'interface de fond de panier Ethernet1/9.

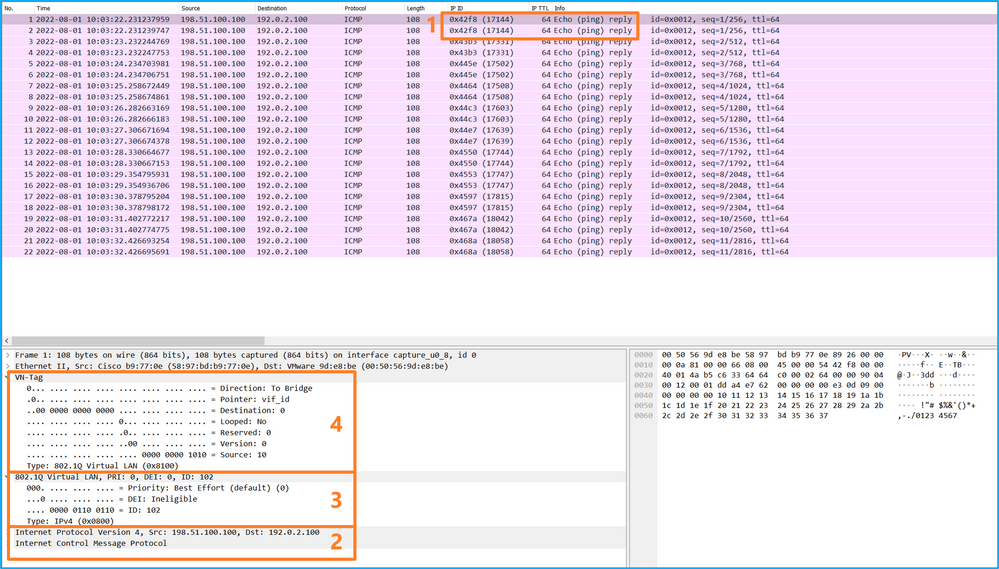

Sélectionnez le premier et le deuxième paquet, puis vérifiez les points clés :

- Chaque réponse d’écho ICMP est capturée et affichée 2 fois.

- L'en-tête de paquet d'origine est sans étiquette VLAN.

- Le commutateur interne insère une étiquette VLAN de port supplémentaire 102 qui identifie l'interface de sortie Ethernet1/2.

- Le commutateur interne insère une étiquette VN supplémentaire.

Explication

Dans ce cas, Ethernet1/2 avec l'étiquette VLAN de port 102 est l'interface de sortie pour les paquets de réponse d'écho ICMP.

Lorsque la direction de capture d'application est définie sur Egress dans les options de capture, les paquets avec l'étiquette VLAN de port 102 dans l'en-tête Ethernet sont capturés sur les interfaces de fond de panier dans la direction d'entrée.

Ce tableau récapitule la tâche :

| Tâche |

Point de capture |

VLAN de port interne dans les paquets capturés |

Direction |

Trafic capturé |

| Configuration et vérification des captures sur l’application et le port d’application Ethernet1/2 |

Interfaces du fond de panier |

102 |

Entrée uniquement |

Réponses d’écho ICMP de l’hôte 198.51.100.100 à l’hôte 192.0.2.100 |

Tâche 2

Utilisez le FCM et l’interface de ligne de commande pour configurer et vérifier une capture de paquets sur l’interface de fond de panier et l’interface avant Ethernet1/2.

Les captures de paquets simultanées sont configurées sur :

- Interface avant : les paquets avec le port VLAN 102 sur l'interface Ethernet1/2 sont capturés. Les paquets capturés sont des requêtes d’écho ICMP.

- Interfaces de fond de panier : les paquets pour lesquels Ethernet1/2 est identifié comme interface de sortie, ou les paquets avec le port VLAN 102, sont capturés. Les paquets capturés sont des réponses d’écho ICMP.

Topologie, flux de paquets et points de capture

Configuration

FCM

Procédez comme suit sur FCM pour configurer une capture de paquets sur l'application FTD et le port d'application Ethernet1/2 :

- Utilisez Tools > Packet Capture > Capture Session pour créer une nouvelle session de capture :

- Sélectionnez l'application FTD, Ethernet1/2 dans la liste déroulante Application Port et sélectionnez All Packets dans la direction de capture d'application. Fournissez le nom de session et cliquez sur Save and Run pour activer la capture :

CLI FXOS

Procédez comme suit sur l'interface de ligne de commande FXOS pour configurer les captures de paquets sur les interfaces de fond de panier :

- Identifiez le type et l'identificateur de l'application :

firepower# scope ssa

firepower /ssa# show app-instance

App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd ftd1 1 Enabled Online 7.2.0.82 7.2.0.82 Native No Not Applicable None

- Créez une session de capture :

firepower# scope packet-capture

firepower /packet-capture # create session cap1

firepower /packet-capture/session* # create phy-port eth1/2

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # exit

firepower /packet-capture/session* # create app-port 1 link12 Ethernet1/2 ftd

firepower /packet-capture/session/app-port* # set app-identifier ftd1

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session # commit

Vérification

FCM

Vérifiez le nom de l'interface, assurez-vous que l'état opérationnel est up et que la taille du fichier (en octets) augmente :

CLI FXOS

Vérifiez les détails de capture dans la portée packet-capture :

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 2

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-2-0.pcap

Pcapsize: 410444 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

Application ports involved in Packet Capture:

Slot Id: 1

Link Name: link12

Port Name: Ethernet1/2

App Name: ftd

Sub Interface: 0

Application Instance Identifier: ftd1

Application ports resolved to:

Name: vnic1

Eq Slot Id: 1

Eq Port Id: 9

Pcapfile: /workspace/packet-capture/session-1/cap1-vethernet-1036.pcap

Pcapsize: 128400 bytes

Vlan: 102

Filter:

Name: vnic2

Eq Slot Id: 1

Eq Port Id: 10

Pcapfile: /workspace/packet-capture/session-1/cap1-vethernet-1175.pcap

Pcapsize: 2656 bytes

Vlan: 102

Filter:

Collecter les fichiers de capture

Suivez les étapes de la section Collecter les fichiers de capture interne du commutateur Firepower 4100/9300.

Capturer l'analyse des fichiers

Utilisez une application de lecture de fichiers de capture de paquets pour ouvrir les fichiers de capture. Dans le cas de plusieurs interfaces de fond de panier, assurez-vous d'ouvrir tous les fichiers de capture pour chaque interface de fond de panier. Dans ce cas, les paquets sont capturés sur l'interface de fond de panier Ethernet1/9.

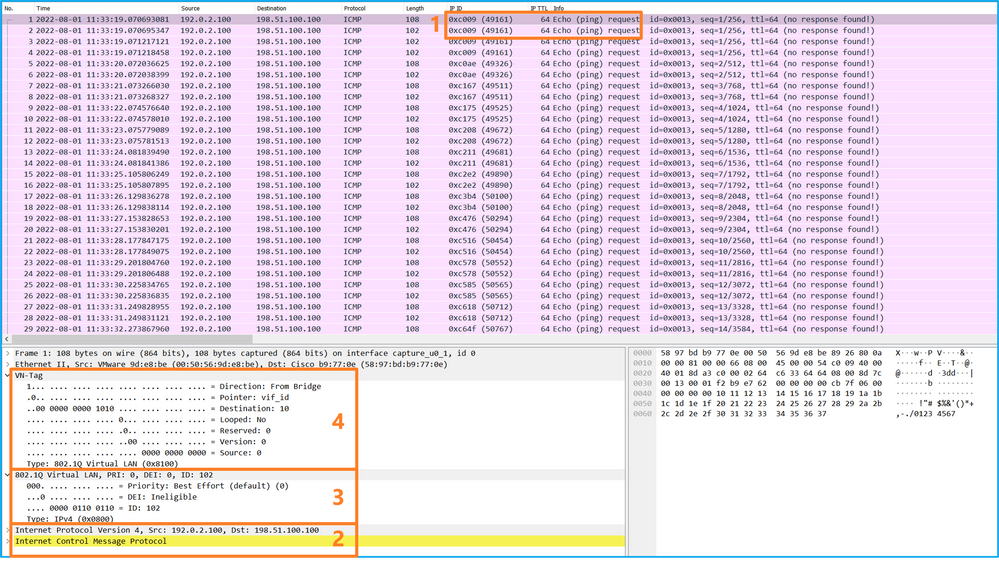

Ouvrez le fichier de capture pour l’interface Ethernet1/2, sélectionnez le premier paquet et vérifiez les points clés :

- Seuls les paquets de requête d’écho ICMP sont capturés. Chaque paquet est capturé et affiché 2 fois.

- L'en-tête de paquet d'origine est sans étiquette VLAN.

- Le commutateur interne insère une étiquette VLAN de port supplémentaire 102 qui identifie l'interface d'entrée Ethernet1/2.

- Le commutateur interne insère une étiquette VN supplémentaire.

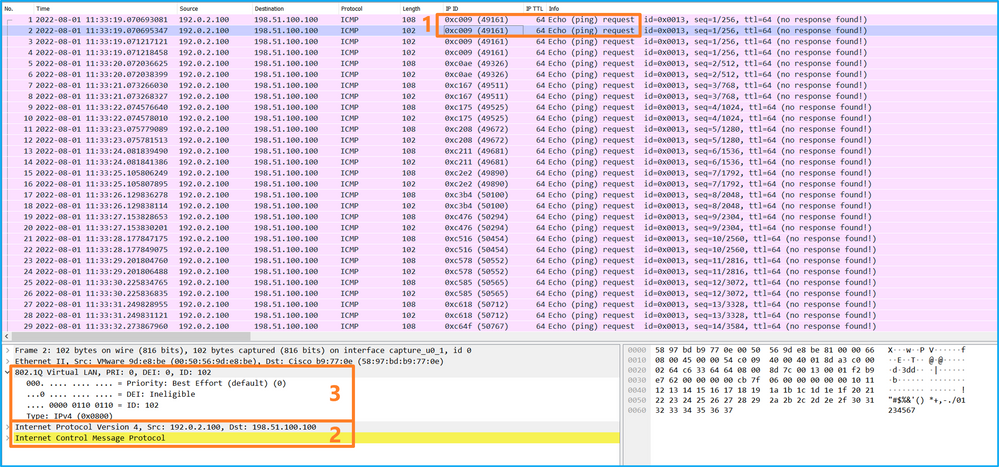

Sélectionnez le deuxième paquet et vérifiez les points clés :

- Seuls les paquets de requête d’écho ICMP sont capturés. Chaque paquet est capturé et affiché 2 fois.

- L'en-tête de paquet d'origine est sans étiquette VLAN.

- Le commutateur interne insère une étiquette VLAN de port supplémentaire 102 qui identifie l'interface d'entrée Ethernet1/2.

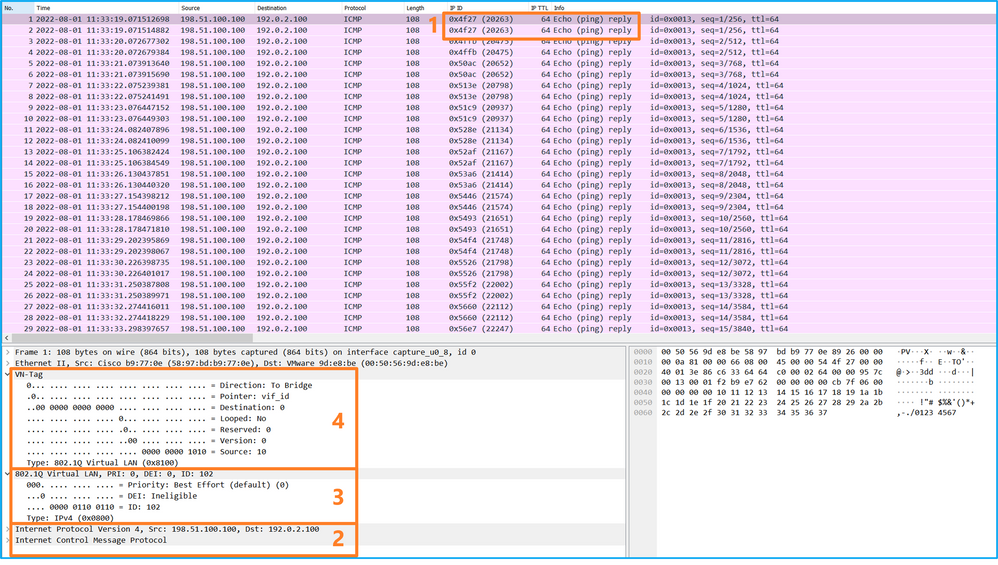

Ouvrez le fichier de capture pour l’interface Ethernet1/9, sélectionnez le premier et le deuxième paquet, puis vérifiez les points clés :

- Chaque réponse d’écho ICMP est capturée et affichée 2 fois.

- L'en-tête de paquet d'origine est sans étiquette VLAN.

- Le commutateur interne insère une étiquette VLAN de port supplémentaire 102 qui identifie l'interface de sortie Ethernet1/2.

- Le commutateur interne insère une étiquette VN supplémentaire.

Explication

Si l'option All Packets in the Application Capture Direction est sélectionnée, 2 captures de paquets simultanées liées au port d'application Ethernet1/2 sélectionné sont configurées : une capture sur l’interface avant Ethernet1/2 et une capture sur les interfaces de fond de panier sélectionnées.

Lorsqu’une capture de paquets sur une interface avant est configurée, le commutateur capture simultanément chaque paquet deux fois :

- Après l'insertion de l'étiquette VLAN du port.

- Après l'insertion de la balise VN.

Dans l'ordre des opérations, l'étiquette VLAN est insérée à un stade ultérieur à celui de l'insertion de l'étiquette VLAN du port. Mais dans le fichier de capture, le paquet avec l'étiquette VLAN est affiché plus tôt que le paquet avec l'étiquette VLAN de port. Dans cet exemple, l'étiquette VLAN 102 dans les paquets de requête d'écho ICMP identifie Ethernet1/2 comme interface d'entrée.

Lorsqu’une capture de paquet sur une interface de fond de panier est configurée, le commutateur capture simultanément chaque paquet deux fois. Le commutateur interne reçoit des paquets qui sont déjà étiquetés par l'application sur le module de sécurité avec l'étiquette VLAN de port et l'étiquette VLAN. L'étiquette VLAN de port identifie l'interface de sortie que le châssis interne utilise pour transférer les paquets au réseau. Dans cet exemple, l'étiquette VLAN 102 dans les paquets de réponse d'écho ICMP identifie Ethernet1/2 comme interface de sortie.

Le commutateur interne supprime l'étiquette VLAN et l'étiquette VLAN d'interface interne avant que les paquets ne soient transférés au réseau.

Ce tableau récapitule la tâche :

| Tâche |

Point de capture |

VLAN de port interne dans les paquets capturés |

Direction |

Trafic capturé |

| Configuration et vérification des captures sur l’application et le port d’application Ethernet1/2 |

Interfaces du fond de panier |

102 |

Entrée uniquement |

Réponses d’écho ICMP de l’hôte 198.51.100.100 à l’hôte 192.0.2.100 |

| Interface Ethernet1/2 |

102 |

Entrée uniquement |

Requêtes d’écho ICMP de l’hôte 192.0.2.100 vers l’hôte 198.51.100.100 |

Capture de paquets sur une sous-interface d’une interface physique ou Port Channel

Utilisez FCM et CLI pour configurer et vérifier une capture de paquets sur la sous-interface Ethernet1/2.205 ou la sous-interface Port Channel1.207. Les sous-interfaces et les captures sur les sous-interfaces sont prises en charge uniquement pour l’application FTD en mode conteneur. Dans ce cas, une capture de paquets sur Ethernet1/2.205 et Portchannel1.207 est configurée.

Topologie, flux de paquets et points de capture

Configuration

FCM

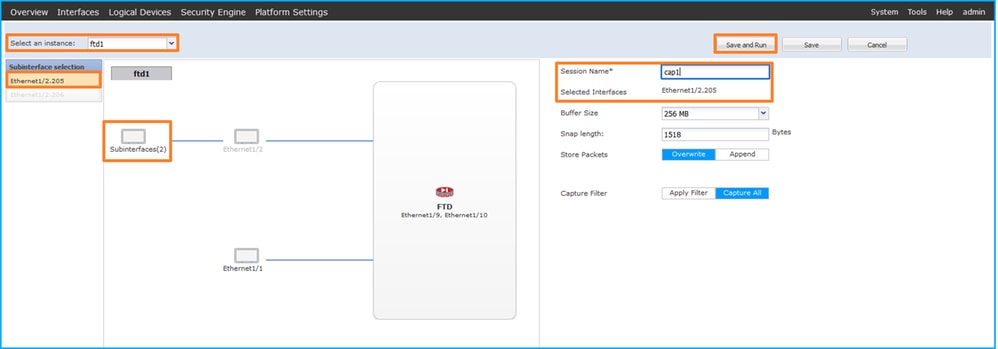

Procédez comme suit sur FCM pour configurer une capture de paquets sur l'application FTD et le port d'application Ethernet1/2 :

- Utilisez Tools > Packet Capture > Capture Session pour créer une nouvelle session de capture :

- Sélectionnez l'instance d'application spécifique ftd1, la sous-interface Ethernet1/2.205, fournissez le nom de session, et cliquez sur Save and Run pour activer la capture :

3. Dans le cas d’une sous-interface port-channel, en raison de l’ID de bogue Cisco CSCvq3119, les sous-interfaces ne sont pas visibles dans le FCM. Utilisez l'interface de ligne de commande FXOS pour configurer les captures sur les sous-interfaces port-channel.

CLI FXOS

Procédez comme suit sur l'interface de ligne de commande FXOS pour configurer une capture de paquets sur les sous-interfaces Ethernet1/2.205 et Portchannel1.207 :

- Identifiez le type et l'identificateur de l'application :

firepower# scope ssa

firepower /ssa # show app-instance

App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd ftd1 1 Enabled Online 7.2.0.82 7.2.0.82 Container No RP20 Not Applicable None

ftd ftd2 1 Enabled Online 7.2.0.82 7.2.0.82 Container No RP20 Not Applicable None

- Dans le cas d’une interface port-channel, identifiez ses interfaces membres :

firepower# connect fxos

<output skipped>

firepower(fxos)# show port-channel summary

Flags: D - Down P - Up in port-channel (members)

I - Individual H - Hot-standby (LACP only)

s - Suspended r - Module-removed

S - Switched R - Routed

U - Up (port-channel)

M - Not in use. Min-links not met

--------------------------------------------------------------------------------

Group Port- Type Protocol Member Ports

Channel

--------------------------------------------------------------------------------

1 Po1(SU) Eth LACP Eth1/3(P) Eth1/3(P)

- Créez une session de capture :

firepower# scope packet-capture

firepower /packet-capture # create session cap1

firepower /packet-capture/session* # create phy-port Eth1/2

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # set subinterface 205

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

Pour les sous-interfaces port-channel, créez une capture de paquets pour chaque interface membre port-channel :

firepower# scope packet-capture

firepower /packet-capture # create filter vlan207

firepower /packet-capture/filter* # set ovlan 207

firepower /packet-capture/filter* # up

firepower /packet-capture* # create session cap1

firepower /packet-capture/session* create phy-port Eth1/3

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # set subinterface 207

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # create phy-port Eth1/4

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # set subinterface 207

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

Vérification

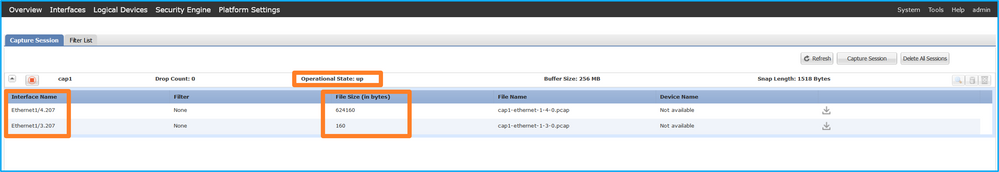

FCM

Vérifiez le nom de l'interface, assurez-vous que l'état opérationnel est up et que la taille du fichier (en octets) augmente :

Les captures de sous-interface de canal de port configurées sur l'interface de ligne de commande FXOS sont également visibles sur FCM ; toutefois, ils ne peuvent pas être modifiés :

CLI FXOS

Vérifiez les détails de capture dans la portée packet-capture :

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 2

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-2-0.pcap

Pcapsize: 9324 bytes

Filter:

Sub Interface: 205

Application Instance Identifier: ftd1

Application Name: ftd

Port-channel 1 avec interfaces membres Ethernet1/3 et Ethernet1/4 :

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 3

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-3-0.pcap

Pcapsize: 160 bytes

Filter:

Sub Interface: 207

Application Instance Identifier: ftd1

Application Name: ftd

Slot Id: 1

Port Id: 4

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-4-0.pcap

Pcapsize: 624160 bytes

Filter:

Sub Interface: 207

Application Instance Identifier: ftd1

Application Name: ftd

Collecter les fichiers de capture

Suivez les étapes de la section Collecter les fichiers de capture interne du commutateur Firepower 4100/9300.

Capturer l'analyse des fichiers

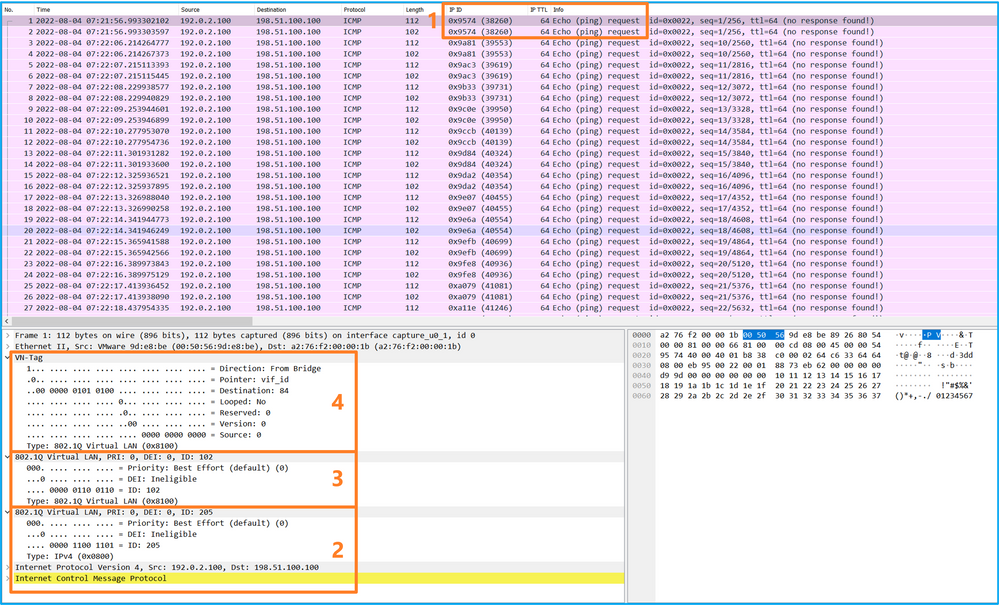

Utilisez une application de lecture de fichier de capture de paquets pour ouvrir le fichier de capture. Sélectionnez le premier paquet et vérifiez les points clés :

- Seuls les paquets de requête d’écho ICMP sont capturés. Chaque paquet est capturé et affiché 2 fois.

- L'en-tête de paquet d'origine a l'étiquette VLAN 205.

- Le commutateur interne insère une étiquette VLAN de port supplémentaire 102 qui identifie l'interface d'entrée Ethernet1/2.

- Le commutateur interne insère une étiquette VN supplémentaire.

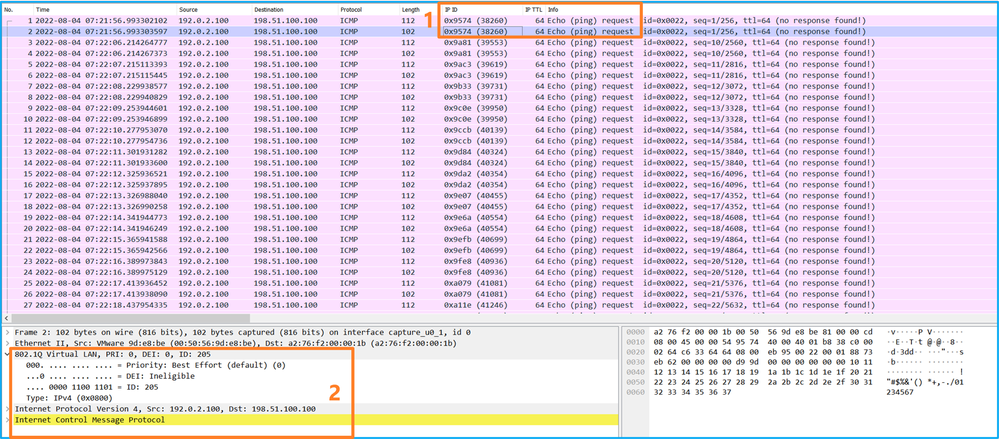

Sélectionnez le deuxième paquet et vérifiez les points clés :

- Seuls les paquets de requête d’écho ICMP sont capturés. Chaque paquet est capturé et affiché 2 fois.

- L'en-tête de paquet d'origine a l'étiquette VLAN 205.

Ouvrez à présent les fichiers de capture pour Portchannel1.207. Sélectionnez le premier paquet et vérifiez les points clés

- Seuls les paquets de requête d’écho ICMP sont capturés. Chaque paquet est capturé et affiché 2 fois.

- L'en-tête de paquet d'origine a l'étiquette VLAN 207.

- Le commutateur interne insère une étiquette VLAN de port supplémentaire 1001 qui identifie l'interface d'entrée Portchannel1.

- Le commutateur interne insère une étiquette VN supplémentaire.

Sélectionnez le deuxième paquet et vérifiez les points clés :

- Seuls les paquets de requête d’écho ICMP sont capturés. Chaque paquet est capturé et affiché 2 fois.

- L'en-tête de paquet d'origine a l'étiquette VLAN 207.

Explication

Lorsqu’une capture de paquets sur une interface avant est configurée, le commutateur capture simultanément chaque paquet deux fois :

- Après l'insertion de l'étiquette VLAN du port.

- Après l'insertion de la balise VN.

Dans l'ordre des opérations, l'étiquette VLAN est insérée à un stade ultérieur à celui de l'insertion de l'étiquette VLAN du port. Mais dans le fichier de capture, le paquet avec l'étiquette VLAN est affiché plus tôt que le paquet avec l'étiquette VLAN de port. En outre, dans le cas des sous-interfaces, dans les fichiers de capture, un paquet sur deux ne contient pas l’étiquette VLAN de port.

Ce tableau récapitule la tâche :

| Tâche |

Point de capture |

VLAN de port interne dans les paquets capturés |

Direction |

Trafic capturé |

| Configurer et vérifier une capture de paquets sur la sous-interface Ethernet1/2.205 |

Ethernet1/2.205 |

102 |

Entrée uniquement |

Requêtes d’écho ICMP de l’hôte 192.0.2.100 vers l’hôte 198.51.100.100 |

| Configurez et vérifiez une capture de paquets sur la sous-interface Portchannel1 avec les interfaces membres Ethernet1/3 et Ethernet1/4 |

Ethernet1/3 Ethernet1/4 |

1001 |

Entrée uniquement |

Requêtes d’écho ICMP de 192.168.207.100 vers l’hôte 192.168.207.102 |

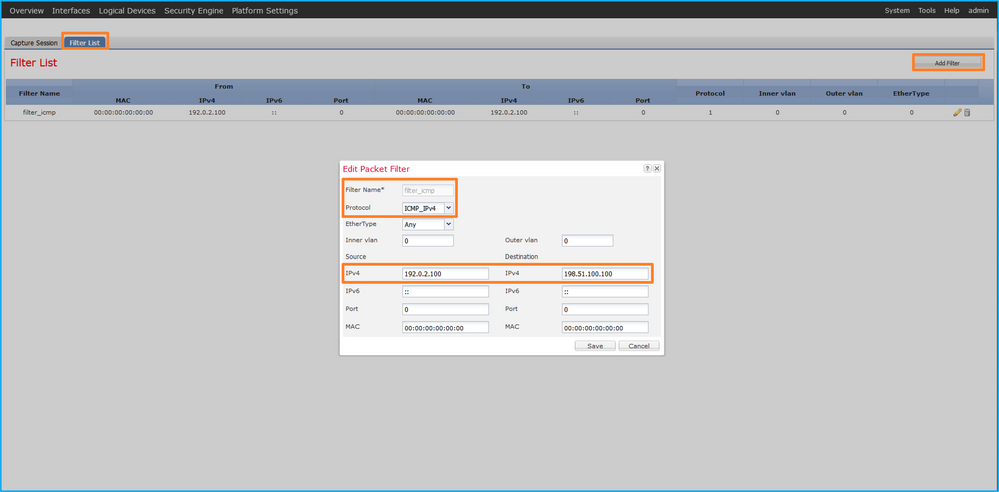

Filtres de capture de paquets

Utilisez FCM et CLI pour configurer et vérifier une capture de paquets sur l’interface Ethernet1/2 avec un filtre.

Topologie, flux de paquets et points de capture

Configuration

FCM

Exécutez ces étapes sur FCM pour configurer un filtre de capture pour les paquets de requête d’écho ICMP de l’hôte 192.0.2.100 à l’hôte 198.51.100.100 et l’appliquer à la capture de paquets sur l’interface Ethernet1/2 :

-

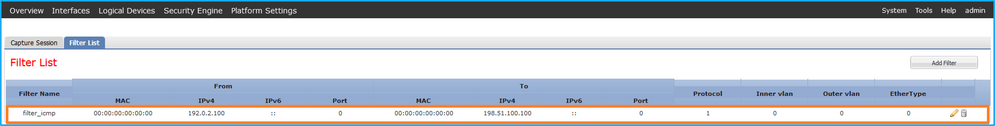

Utilisez Outils > Capture de paquets > Liste de filtres > Ajouter un filtre pour créer un filtre de capture.

- Spécifiez le nom du filtre, le protocole, l'IPv4 source, l'IPv4 de destination et cliquez sur Enregistrer :

- Utilisez Tools > Packet Capture > Capture Session pour créer une nouvelle session de capture :

- Sélectionnez Ethernet1/2, indiquez le nom de session, appliquez le filtre de capture et cliquez sur Save and Run pour activer la capture :

CLI FXOS

Procédez comme suit sur l'interface de ligne de commande FXOS pour configurer les captures de paquets sur les interfaces de fond de panier :

- Identifiez le type et l'identificateur de l'application :

firepower# scope ssa

firepower /ssa# show app-instance

App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd ftd1 1 Enabled Online 7.2.0.82 7.2.0.82 Native No Not Applicable None

2. Identifiez le numéro de protocole IP dans https://www.iana.org/assignments/protocol-numbers/protocol-numbers.xhtml. Dans ce cas, le numéro de protocole ICMP est 1.

3. Créez une session de capture :

-

firepower# scope packet-capture

firepower /packet-capture # create filter filter_icmp

firepower /packet-capture/filter* # set destip 198.51.100.100

firepower /packet-capture/filter* # set protocol 1

firepower /packet-capture/filter* # set srcip 192.0.2.100

firepower /packet-capture/filter* # exit

firepower /packet-capture* # create session cap1

firepower /packet-capture/session* # create phy-port Ethernet1/2

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # set filter filter_icmp

firepower /packet-capture/session/phy-port* # exit

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

Vérification

FCM

Vérifiez le nom de l'interface, assurez-vous que l'état opérationnel est up et que la taille du fichier (en octets) augmente :

Vérifiez le nom de l'interface, le filtre, assurez-vous que l'état opérationnel est activé et que la taille du fichier (en octets) augmente dans Outils > Capture de paquets > Session de capture :

CLI FXOS

Vérifiez les détails de capture dans la portée packet-capture :

firepower# scope packet-capture

firepower /packet-capture # show filter detail

Configure a filter for packet capture:

Name: filter_icmp

Protocol: 1

Ivlan: 0

Ovlan: 0

Src Ip: 192.0.2.100

Dest Ip: 198.51.100.100

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Src Ipv6: ::

Dest Ipv6: ::

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 2

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-2-0.pcap

Pcapsize: 213784 bytes

Filter: filter_icmp

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

Collecter les fichiers de capture

Suivez les étapes de la section Collecter les fichiers de capture interne du commutateur Firepower 4100/9300.

Capturer l'analyse des fichiers

Utilisez une application de lecture de fichier de capture de paquets pour ouvrir le fichier de capture. Sélectionnez le premier paquet et vérifiez les points clés

- Seuls les paquets de requête d’écho ICMP sont capturés. Chaque paquet est capturé et affiché 2 fois.

- L'en-tête de paquet d'origine est sans étiquette VLAN.

- Le commutateur interne insère une étiquette VLAN de port supplémentaire 102 qui identifie l'interface d'entrée Ethernet1/2.

- Le commutateur interne insère une étiquette VN supplémentaire.

Sélectionnez le deuxième paquet et vérifiez les points clés :

- Seuls les paquets de requête d’écho ICMP sont capturés. Chaque paquet est capturé et affiché 2 fois.

- L'en-tête de paquet d'origine est sans étiquette VLAN.

- Le commutateur interne insère une étiquette VLAN de port supplémentaire 102 qui identifie l'interface d'entrée Ethernet1/2.

Explication

Lorsqu’une capture de paquets sur une interface avant est configurée, le commutateur capture simultanément chaque paquet deux fois :

- Après l'insertion de l'étiquette VLAN du port.

- Après l'insertion de la balise VN.

Dans l'ordre des opérations, l'étiquette VLAN est insérée à un stade ultérieur à celui de l'insertion de l'étiquette VLAN du port. Mais dans le fichier de capture, le paquet avec l'étiquette VLAN est affiché plus tôt que le paquet avec l'étiquette VLAN de port.

Lorsqu’un filtre de capture est appliqué, seuls les paquets qui correspondent au filtre dans la direction d’entrée sont capturés.

Ce tableau récapitule la tâche :

| Tâche |

Point de capture |

VLAN de port interne dans les paquets capturés |

Direction |

Filtre utilisateur |

Trafic capturé |

| Configurer et vérifier une capture de paquets avec un filtre sur l’interface avant Ethernet1/2 |

Ethernet1/2 |

102 |

Entrée uniquement |

Protocole : ICMP Source : 192.0.2.100 Destination : 198.51.100.100 |

Requêtes d’écho ICMP de l’hôte 192.0.2.100 vers l’hôte 198.51.100.100 |

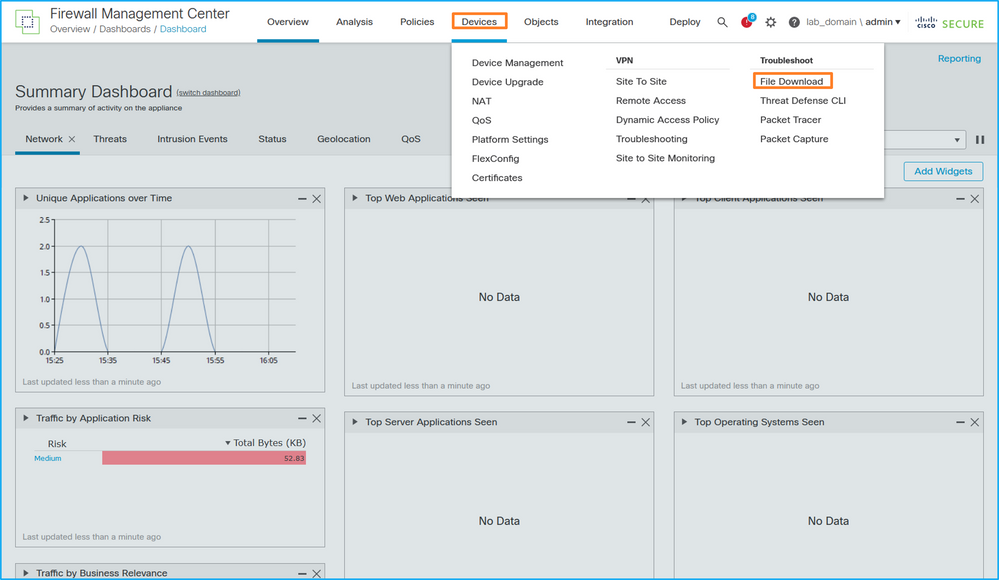

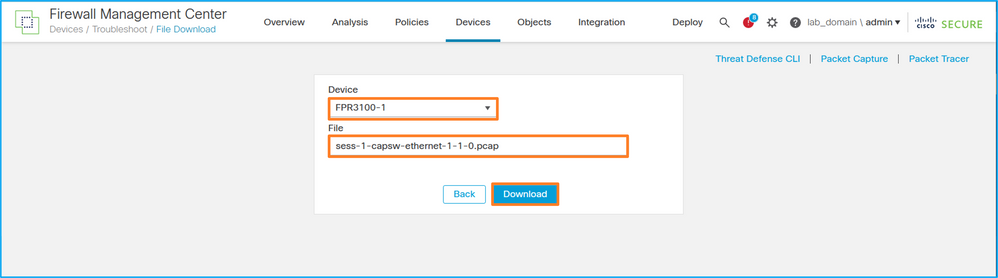

Collecter les fichiers de capture du commutateur interne Firepower 4100/9300

FCM

Procédez comme suit sur FCM pour collecter les fichiers de capture de commutateur interne :

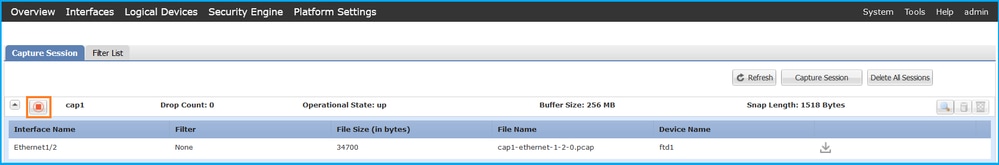

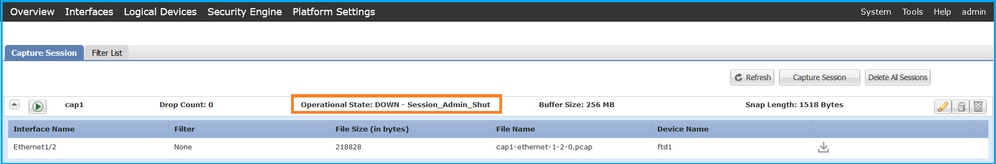

- Cliquez sur le bouton Disable Session pour arrêter la capture active :

- Assurez-vous que l'état opérationnel est DOWN - Session_Admin_Shut:

- Cliquez sur Download pour télécharger le fichier de capture :

Dans le cas des interfaces port-channel, répétez cette étape pour chaque interface membre.

CLI FXOS

Procédez comme suit sur l'interface de ligne de commande FXOS pour collecter les fichiers de capture :

- Arrêtez la capture active :

firepower# scope packet-capture

firepower /packet-capture # scope session cap1

firepower /packet-capture/session # disable

firepower /packet-capture/session* # commit

firepower /packet-capture/session # up

firepower /packet-capture # show session cap1 detail

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Disabled

Oper State: Down

Oper State Reason: Admin Disable

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 2

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-2-0.pcap

Pcapsize: 115744 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

- Téléchargez le fichier de capture à partir de la portée de la commande local-mgmt :

firepower# connect local-mgmt

firepower(local-mgmt)# copy /packet-capture/session-1/cap1-ethernet-1-2-0.pcap ?

ftp: Dest File URI

http: Dest File URI

https: Dest File URI

scp: Dest File URI

sftp: Dest File URI

tftp: Dest File URI

usbdrive: Dest File URI

volatile: Dest File URI

workspace: Dest File URI

firepower(local-mgmt)# copy /packet-capture/session-1/cap1-ethernet-1-2-0.pcap ftp://ftpuser@10.10.10.1/cap1-ethernet-1-2-0.pcap

Password:

Dans le cas des interfaces port-channel, copiez le fichier de capture pour chaque interface membre.

Recommandations, limites et meilleures pratiques pour Commutateur interne Capture de paquets

Pour connaître les consignes et les restrictions relatives à la capture interne du commutateur Firepower 4100/9300, reportez-vous au Guide de configuration du gestionnaire de châssis FXOS Cisco Firepower 4100/9300 ou au Guide de configuration de l'interface de ligne de commande FXOS Cisco Firepower 4100/9300, chapitre Troubleshooting, section Packet Capture.

Voici la liste des meilleures pratiques basées sur l'utilisation de la capture de paquets dans les cas TAC :

- Soyez conscient des directives et des limites.

- Capturez les paquets sur toutes les interfaces membres port-channel et analysez tous les fichiers de capture.

- Utiliser des filtres de capture.

- Tenez compte de l’impact de la fonction NAT sur les adresses IP des paquets lorsqu’un filtre de capture est configuré.

- Augmentez ou diminuez la lentille d'accrochage qui spécifie la taille de trame au cas où elle serait différente de la valeur par défaut de 1 518 octets. Une taille plus courte entraîne une augmentation du nombre de paquets capturés et vice versa.

- Réglez la taille de la mémoire tampon si nécessaire.

- Soyez conscient du nombre de pertes sur FCM ou FXOS CLI. Une fois la taille limite de la mémoire tampon atteinte, le compteur de nombre d'abandons augmente.

- Utilisez le filtre !vntag sur Wireshark pour afficher uniquement les paquets sans le VN-tag. Ceci est utile pour masquer les paquets étiquetés VN dans les fichiers de capture de paquets de l'interface avant.

- Utilisez le filtre frame.number&1 sur Wireshark pour afficher uniquement les trames impaires. Ceci est utile pour masquer les paquets en double dans les fichiers de capture de paquets de l'interface de fond de panier.

- Dans le cas de protocoles tels que TCP, Wireshark applique par défaut des règles de coloration qui affichent les paquets avec des conditions spécifiques dans différentes couleurs. Dans le cas de captures internes du commutateur dues à des paquets dupliqués dans des fichiers de capture, le paquet peut être coloré et marqué d'une manière faussement positive. Si vous analysez les fichiers de capture de paquets et appliquez un filtre, exportez les paquets affichés dans un nouveau fichier et ouvrez le nouveau fichier à la place.

Configuration et vérification sur Pare-feu sécurisé 3100/4200

À la différence de Firepower 4100/9300, les captures du commutateur interne sur le pare-feu sécurisé 3100/4200 sont configurées sur l'interface de ligne de commande de l'application via la commande capture <name>switch, où l'option switch spécifie que les captures sont configurées sur le commutateur interne.

Voici la commande capture avec l'option switch :

> capture cap_sw switch ?

buffer Configure size of capture buffer, default is 256MB

ethernet-type Capture Ethernet packets of a particular type, default is IP

interface Capture packets on a specific interface

ivlan Inner Vlan

match Capture packets based on match criteria

ovlan Outer Vlan

packet-length Configure maximum length to save from each packet, default is

64 bytes

real-time Display captured packets in real-time. Warning: using this

option with a slow console connection may result in an

excessive amount of non-displayed packets due to performance

limitations.

stop Stop packet capture

trace Trace the captured packets

type Capture packets based on a particular type

<cr>

Les étapes générales de configuration de la capture de paquets sont les suivantes :

- Spécifiez une interface d'entrée :

La configuration de capture du commutateur accepte le nom d'interface d'entrée if. L'utilisateur peut spécifier les noms des interfaces de données, la liaison ascendante interne ou les interfaces de gestion :

> capture capsw switch interface ?

Available interfaces to listen:

in_data_uplink1 Capture packets on internal data uplink1 interface

in_mgmt_uplink1 Capture packets on internal mgmt uplink1 interface

inside Name of interface Ethernet1/1.205

management Name of interface Management1/1

Le Secure Firewall 4200 prend en charge les captures bidirectionnelles. La valeur par défaut est ingress, sauf indication contraire :

> capture capi switch interface inside direction

both To capture switch bi-directional traffic

egress To capture switch egressing traffic

ingress To capture switch ingressing traffic

En outre, le pare-feu sécurisé 4245 dispose de 2 interfaces de données internes et de 2 interfaces de gestion de liaison ascendante :

> capture capsw switch interface

eventing Name of interface Management1/2

in_data_uplink1 Capture packets on internal data uplink1 interface

in_data_uplink2 Capture packets on internal data uplink2 interface

in_mgmt_uplink1 Capture packets on internal mgmt uplink1 interface

in_mgmt_uplink2 Capture packets on internal mgmt uplink2 interface

management Name of interface Management1/1

- Spécifiez l'EtherType de trame Ethernet. L'EtherType par défaut est IP. Les valeurs de l'option ethernet-type spécifient l'EtherType :

> capture capsw switch interface inside ethernet-type ?

802.1Q

<0-65535> Ethernet type

arp

ip

ip6

pppoed

pppoes

rarp

sgt

vlan

- Spécifiez les conditions de correspondance. L'option de correspondance de capture spécifie les critères de correspondance :

> capture capsw switch interface inside match ?

<0-255> Enter protocol number (0 - 255)

ah

eigrp

esp

gre

icmp

icmp6

igmp

igrp

ip

ipinip

ipsec

mac Mac-address filter

nos

ospf

pcp

pim

pptp

sctp

snp

spi SPI value

tcp

udp

<cr>

- Spécifiez d'autres paramètres facultatifs tels que la taille de la mémoire tampon, la longueur du paquet, etc.

- Activez la capture. La commande no capture <name> switch stop active la capture :

> capture capsw switch interface inside match ip

> no capture capsw switch stop

- Vérifiez les détails de la capture :

- L'état administratif est activé et l'état opérationnel est activé et actif.

- Taille du fichier de capture de paquets Pcapsize augmente.

- Le nombre de paquets capturés dans le résultat de la commande show capture <cap_name> est différent de zéro.

- Chemin de capture Pcapfile. Les paquets capturés sont automatiquement enregistrés dans le dossier /mnt/disk0/packet-capture/ .

- Capturer les conditions. Le logiciel crée automatiquement des filtres de capture en fonction des conditions de capture.

> show capture capsw

27 packet captured on disk using switch capture

Reading of capture file from disk is not supported

> show capture capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: enabled

Oper State: up

Oper State Reason: Active

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 1

Physical port:

Slot Id: 1

Port Id: 1

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-1-0.pcap

Pcapsize: 18838

Filter: capsw-1-1

Packet Capture Filter Info

Name: capsw-1-1

Protocol: 0

Ivlan: 0

Ovlan: 205

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Total Physical breakout ports involved in Packet Capture: 0

0 packet captured on disk using switch capture

Reading of capture file from disk is not supported

- Arrêtez les captures si nécessaire :

> capture capsw switch stop

> show capture capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: disabled

Oper State: down

Oper State Reason: Session_Admin_Shut

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 1

Physical port:

Slot Id: 1

Port Id: 1

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-1-0.pcap

Pcapsize: 24

Filter: capsw-1-1

Packet Capture Filter Info

Name: capsw-1-1

Protocol: 0

Ivlan: 0

Ovlan: 205

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Total Physical breakout ports involved in Packet Capture: 0

0 packet captured on disk using switch capture

Reading of capture file from disk is not supported

8. Collectez les fichiers de capture. Suivez les étapes de la section Collecter les fichiers de capture internes du commutateur du pare-feu sécurisé.

Dans la version 7.4 du logiciel Secure Firewall, la configuration de capture interne du commutateur n'est pas prise en charge sur le FMC ou le FDM. Dans le cas du logiciel ASA version 9.18(1) et ultérieure, les captures de commutateurs internes peuvent être configurées dans ASDM versions 7.18.1.x et ultérieures.

Ces scénarios couvrent les cas d'utilisation courants des captures internes du commutateur Secure Firewall 3100/4200.

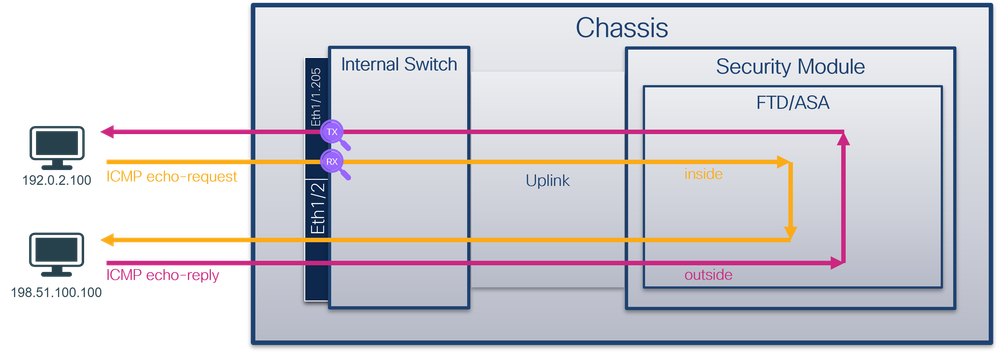

Capture de paquets sur une interface physique ou Port Channel

Utilisez l'interface de ligne de commande FTD ou ASA pour configurer et vérifier une capture de paquets sur l'interface Ethernet1/1 ou l'interface Portchannel1. Les deux interfaces portent le nom if inside.

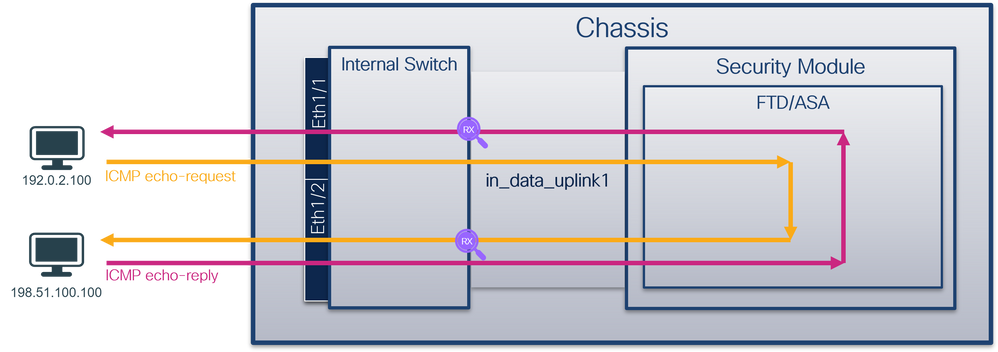

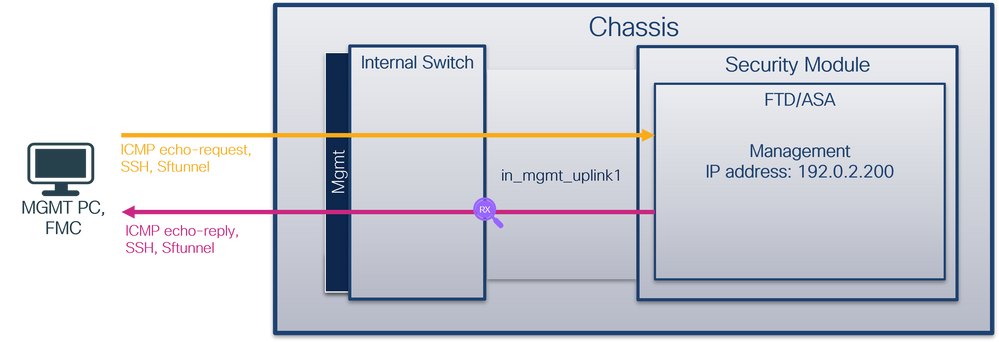

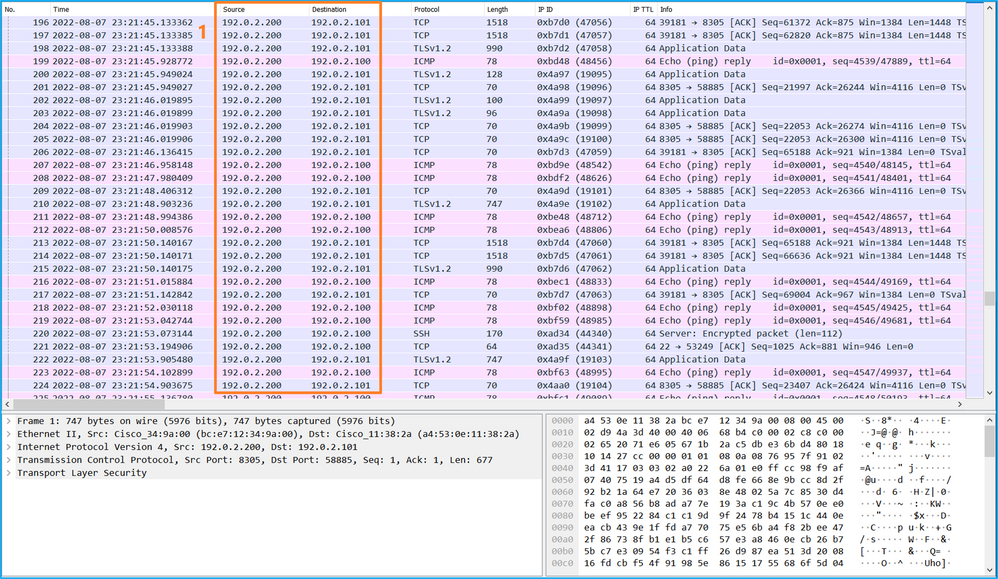

Topologie, flux de paquets et points de capture

Secure Firewall 3100 :

Secure Firewall 4200 avec captures bidirectionnelles :

Configuration

Procédez comme suit sur l'interface de ligne de commande ASA ou FTD pour configurer une capture de paquets sur l'interface Ethernet1/1 ou Port-channel1 :

- Vérifiez le nom si :

> show nameif

Interface Name Security

Ethernet1/1 inside 0

Ethernet1/2 outside 0

Management1/1 diagnostic 0

> show nameif

Interface Name Security

Port-channel1 inside 0

Ethernet1/2 outside 0

Management1/1 diagnostic 0

- Créer une session de capture

> capture capsw switch interface inside

Le pare-feu sécurisé 4200 prend en charge la directionnalité de capture :

> capture capsw switch interface inside direction ?

both To capture switch bi-directional traffic

egress To capture switch egressing traffic

ingress To capture switch ingressing traffic

> capture capsw switch interface inside direction both

- Activez la session de capture :

> no capture capsw switch stop

Vérification

Vérifiez le nom de la session de capture, l'état administratif et opérationnel, le logement d'interface et l'identificateur. Assurez-vous que la valeur Pcapsize en octets augmente et que le nombre de paquets capturés est différent de zéro :

> show capture capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: enabled

Oper State: up

Oper State Reason: Active

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 1

Physical port:

Slot Id: 1

Port Id: 1

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-1-0.pcap

Pcapsize: 12653

Filter: capsw-1-1

Packet Capture Filter Info

Name: capsw-1-1

Protocol: 0

Ivlan: 0

Ovlan: 0

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Total Physical breakout ports involved in Packet Capture: 0

79 packets captured on disk using switch capture

Reading of capture file from disk is not supported

Secure Firewall 4200 :

> show cap capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: enabled

Oper State: up

Oper State Reason: Active

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 1

Physical port:

Slot Id: 1

Port Id: 1

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-1-0.pcap

Pcapsize: 0

Direction: both

Drop: disable

Filter: capsw-1-1

Packet Capture Filter Info

Name: capsw-1-1

Protocol: 0

Ivlan: 0

Ovlan: 0

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Total Physical breakout ports involved in Packet Capture: 0

33 packet captured on disk using switch capture

Reading of capture file from disk is not supported

Dans le cas de Port-channel1, la capture est configurée sur toutes les interfaces membres :

> show capture capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: enabled

Oper State: up

Oper State Reason: Active

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 2

Physical port:

Slot Id: 1

Port Id: 4

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-4-0.pcap

Pcapsize: 28824

Filter: capsw-1-4

Packet Capture Filter Info

Name: capsw-1-4

Protocol: 0

Ivlan: 0

Ovlan: 0

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Physical port:

Slot Id: 1

Port Id: 3

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-3-0.pcap

Pcapsize: 18399

Filter: capsw-1-3

Packet Capture Filter Info

Name: capsw-1-3

Protocol: 0

Ivlan: 0

Ovlan: 0

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Total Physical breakout ports involved in Packet Capture: 0

56 packet captured on disk using switch capture