Introduction

Ce document décrit les étapes de configuration requises pour intégrer un périphérique géré Cisco FireSIGHT Management Center (FMC) ou Firepower avec Cisco Secure Access Control System 5.x (ACS) pour l'authentification RADIUS (Remote Authentication Dial In User Service).

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Configuration initiale du système FireSIGHT et des équipements gérés via une interface utilisateur graphique et/ou un shell

- Configuration des stratégies d'authentification et d'autorisation sur ACS 5.x

- Connaissances de base de RADIUS

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Cisco Secure Access Control System 5.7 (ACS 5.7)

- Cisco FireSight Manager Center 5.4.1

Les versions ci-dessus sont les dernières versions disponibles actuellement. Cette fonctionnalité est prise en charge sur toutes les versions ACS 5.x et FMC 5.x.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Configuration

Configuration ACS 5.x

Configuration des périphériques réseau et des groupes de périphériques réseau

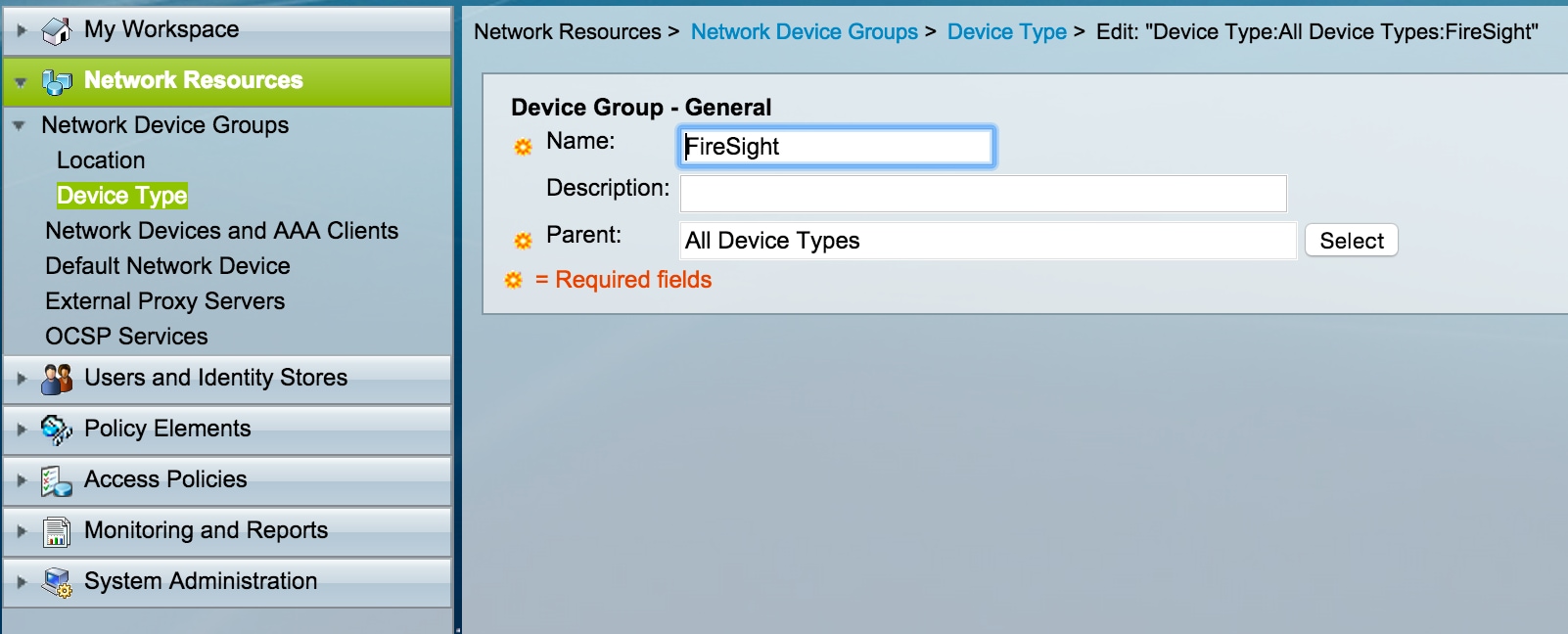

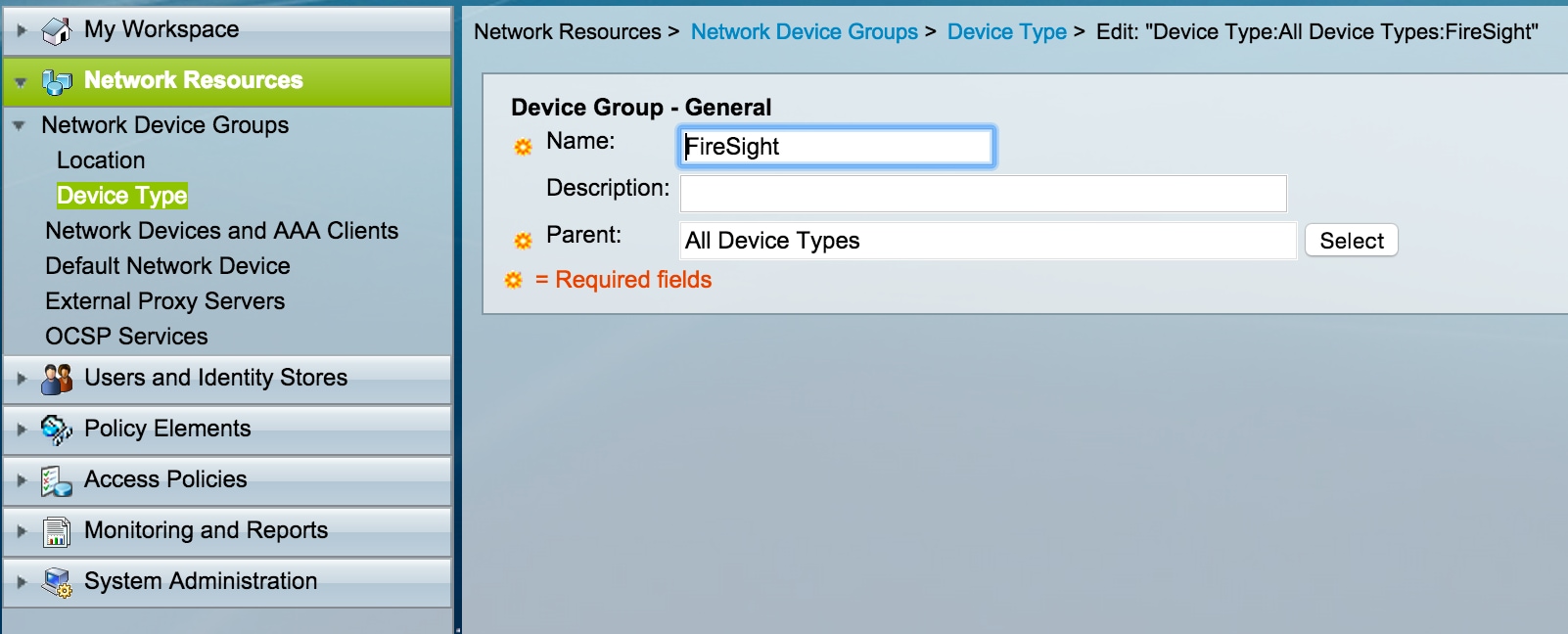

- Dans l'interface graphique utilisateur d'ACS, accédez à Network Device Group, cliquez sur Device Type et créez un groupe de périphériques. Dans l'exemple de capture d'écran qui suit, le type de périphérique FireSight a été configuré. Ce type de périphérique sera référencé dans la définition de la règle de stratégie d'autorisation dans une étape ultérieure. Cliquez sur Save.

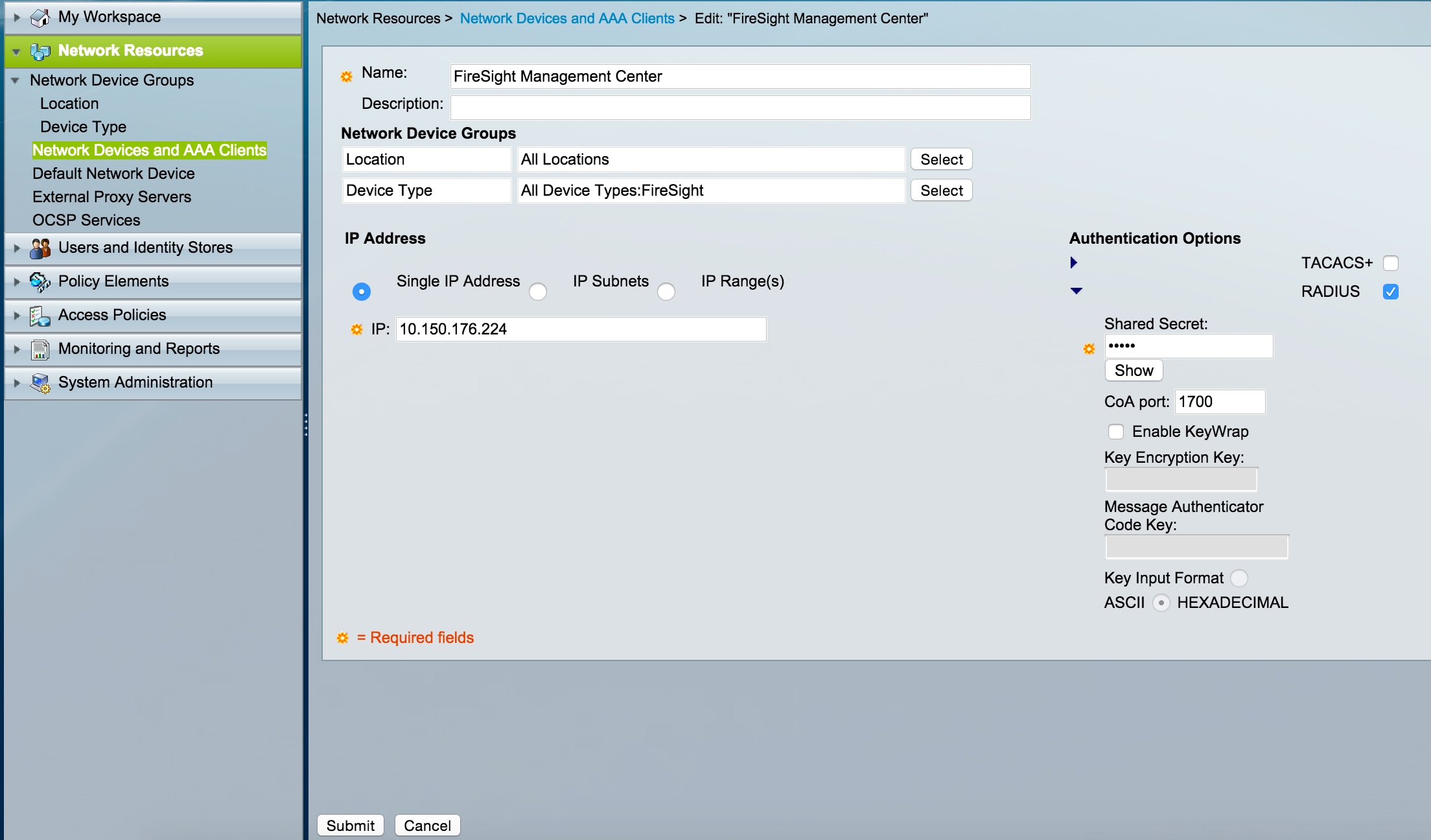

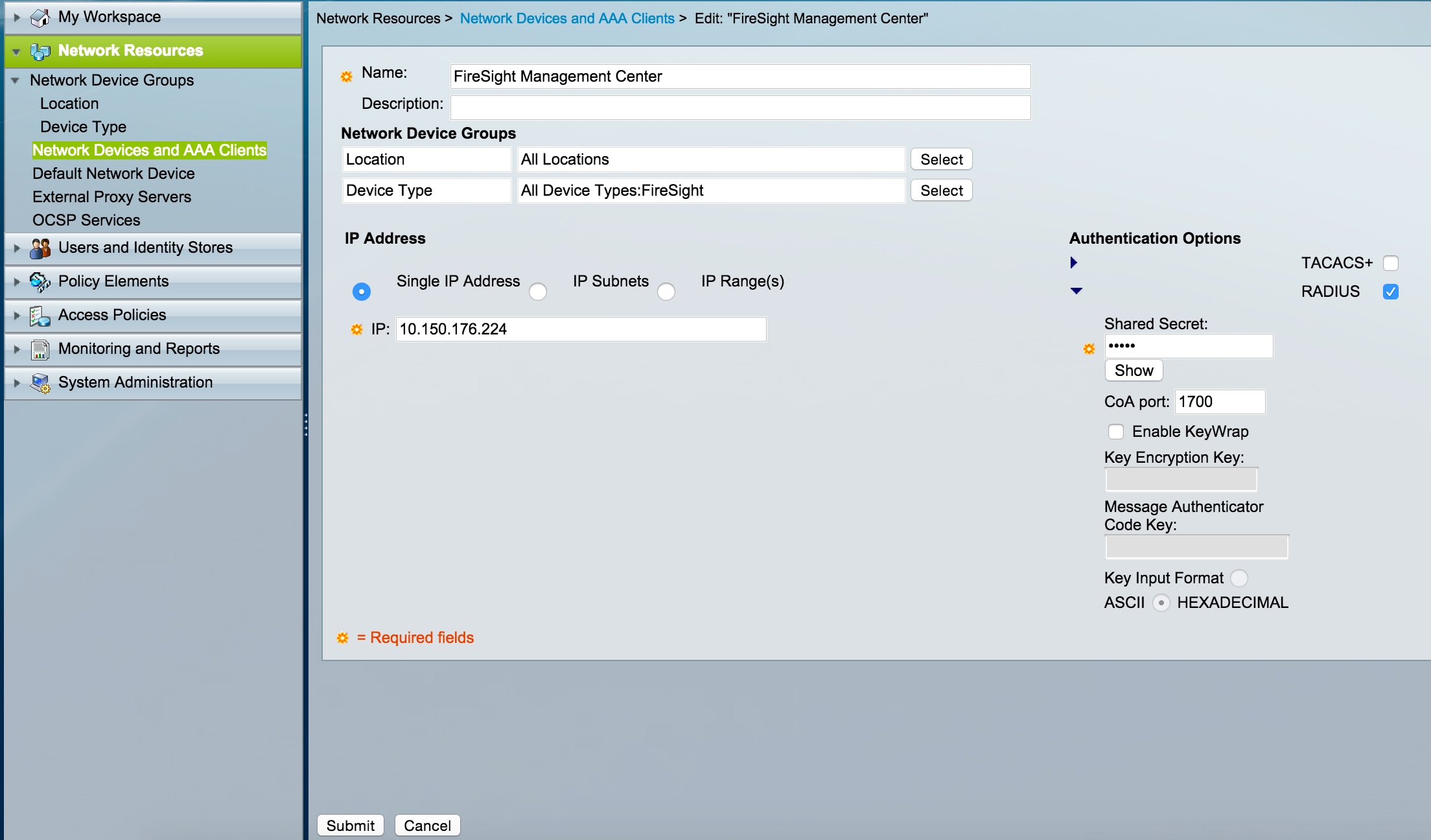

- Dans l'interface graphique utilisateur d'ACS, accédez à Network Device Group, cliquez sur NetworkDevices et sur AAA clients et ajoutez un périphérique. Fournissez un nom descriptif et une adresse IP de périphérique. FireSIGHT Management Center est défini dans l'exemple ci-dessous.

- Dans Network Device Groups, configurez le type de périphérique de la même manière que le groupe de périphériques créé à l'étape ci-dessus.

- Cochez la case en regard de Options d'authentification, sélectionnez RADIUS et entrez la clé secrète partagée qui sera utilisée pour ce NAD. Notez que la même clé secrète partagée sera utilisée à nouveau ultérieurement lors de la configuration du serveur RADIUS sur FireSIGHT Management Center. Pour vérifier la valeur de la touche de texte brut, cliquez sur le bouton Afficher. Cliquez sur Submit.

- Répétez les étapes ci-dessus pour tous les appliances FireSIGHT Management Center et les équipements gérés qui nécessitent une authentification/autorisation utilisateur RADIUS pour l'accès à l'interface utilisateur graphique et/ou au shell.

Ajout d'un groupe d'identité dans ACS

- Accédez à Utilisateurs et magasins d'identités, configurez Groupe d'identités. Dans cet exemple, le groupe d'identité créé est « FireSight Administrator ». Ce groupe sera lié au profil d'autorisation défini dans les étapes ci-dessous.

Ajout d'un utilisateur local à ACS

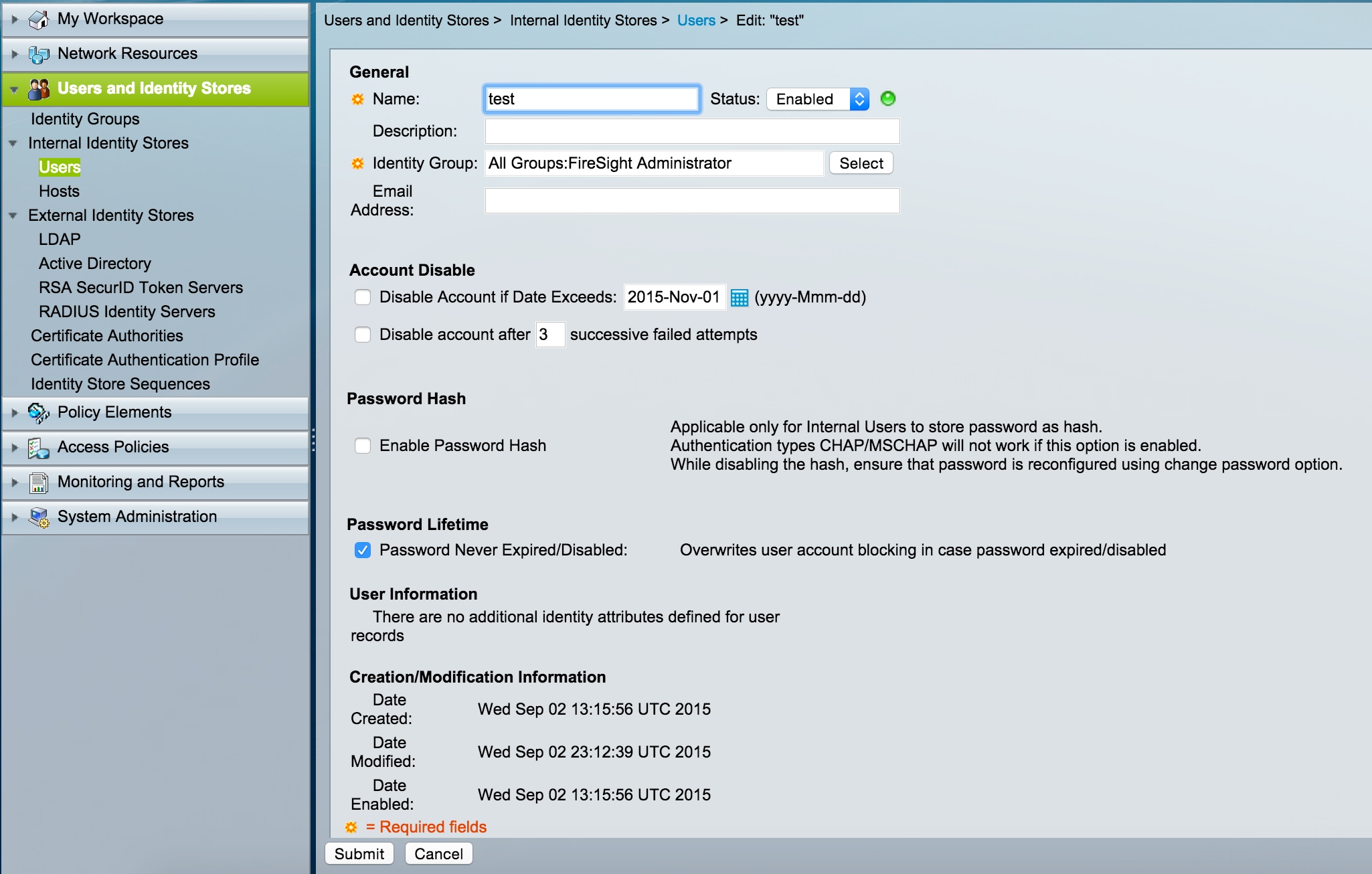

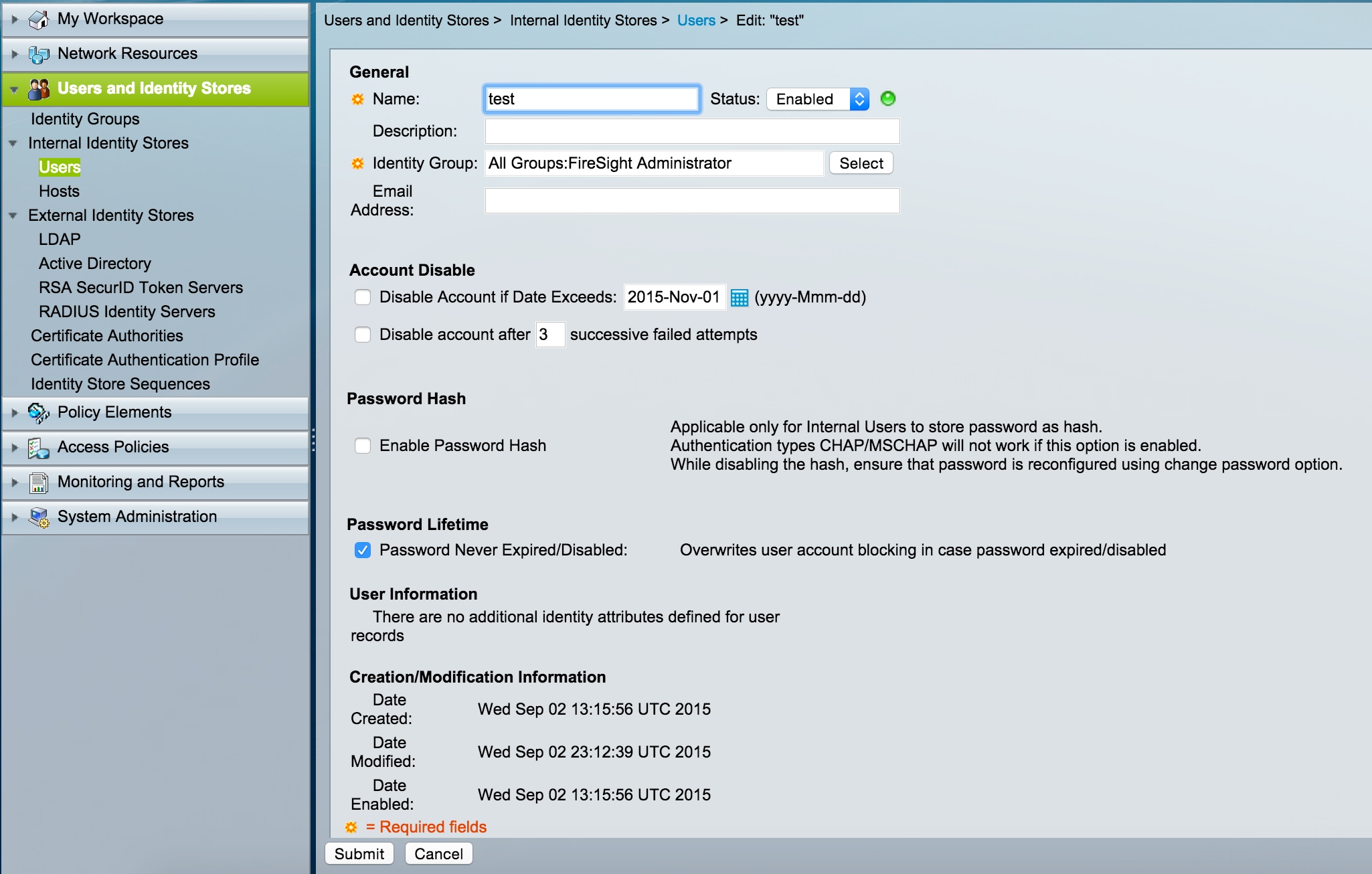

- Accédez à Utilisateurs et magasins d'identités, configurez Utilisateurs dans la section Magasins d'identités internes. Entrez les informations requises pour la création de l'utilisateur local, sélectionnez le groupe d'identités créé à l'étape ci-dessus et cliquez sur Envoyer.

Configuration de la stratégie ACS

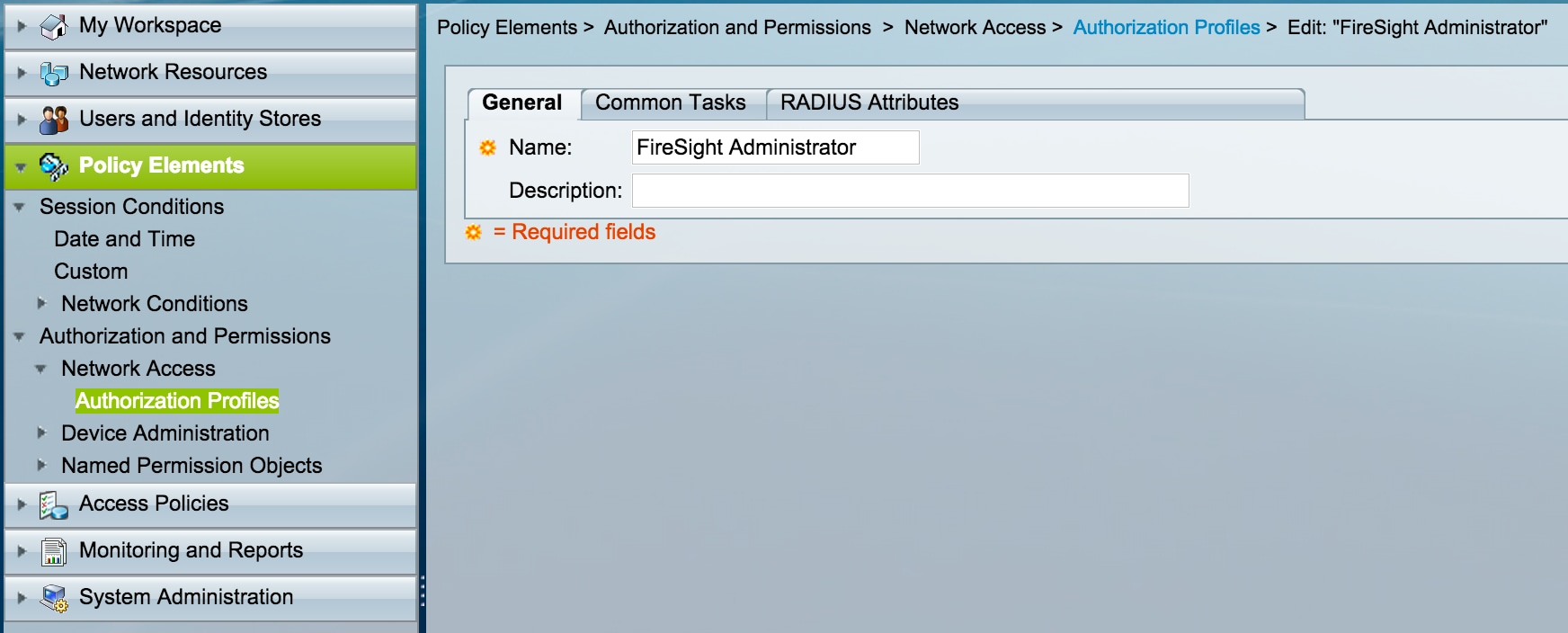

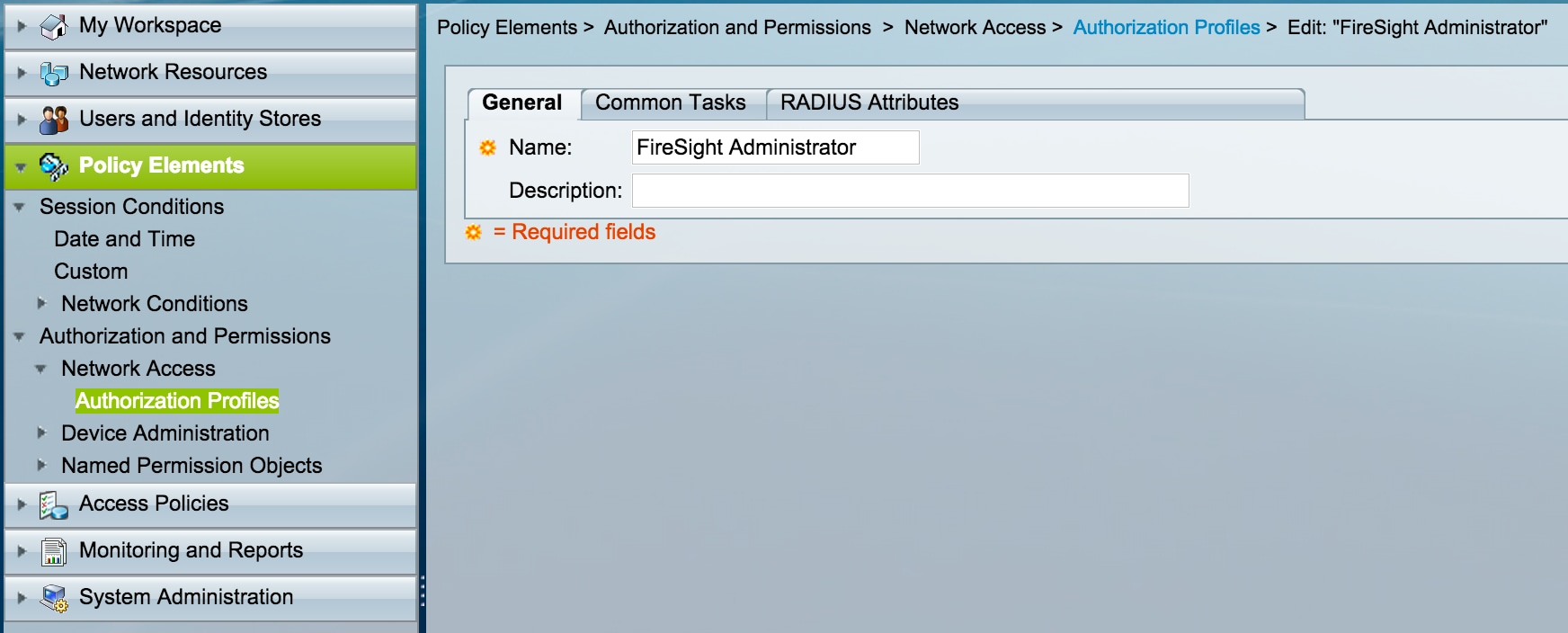

- Dans l'interface graphique utilisateur d'ACS, accédez à Policy Elements > Authorization and Permissions > Network Access > Authorization Profiles. Créez un nouveau profil d'autorisation avec un nom descriptif. Dans l'exemple ci-dessous, la stratégie créée est FireSight Administrator.

- Dans l'onglet RADIUS attributes, ajoutez un attribut manuel pour autoriser le groupe d'identités créé ci-dessus et cliquez sur Submit

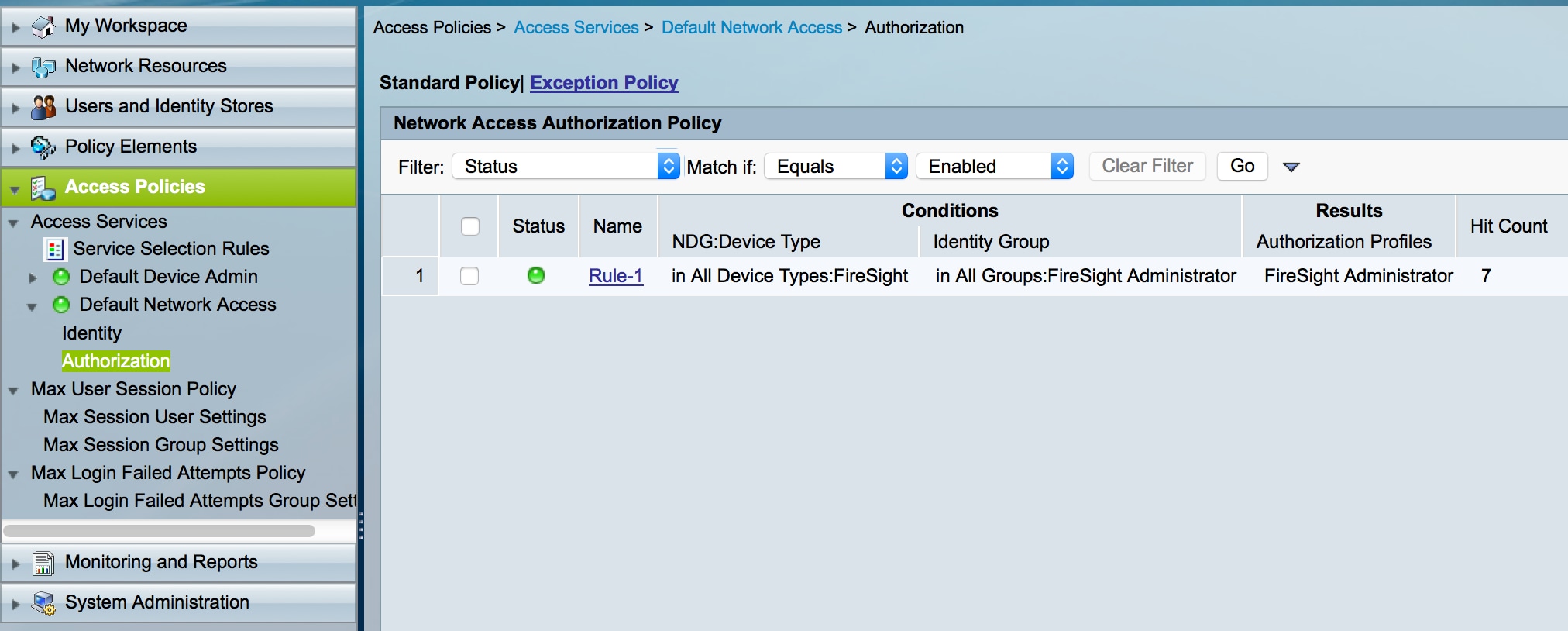

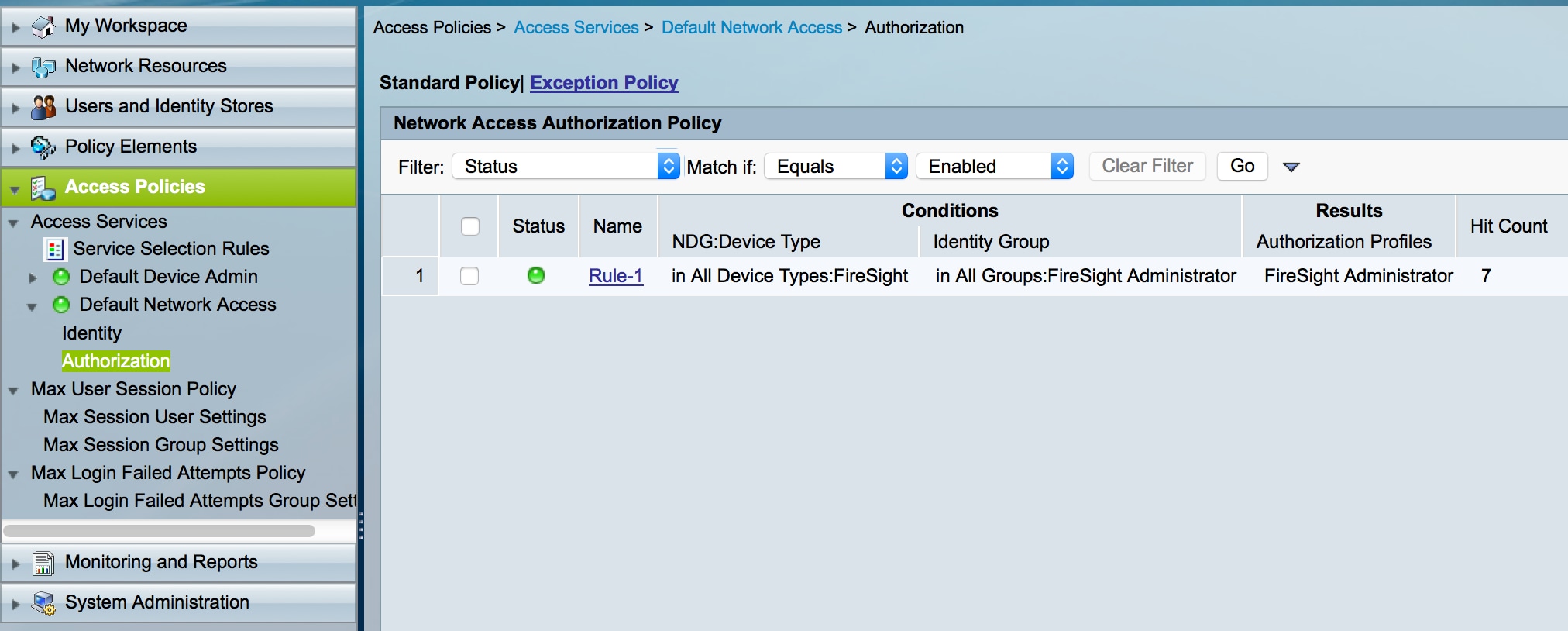

- Naviguez jusqu'à Access Policies > Access Services > Default Network Access > Authorization et configurez une nouvelle stratégie d'autorisation pour les sessions d'administration de FireSight Management Center. L'exemple ci-dessous utilise la condition NDG:Device Type & Identity Group pour correspondre au type de périphérique et au groupe d'identité configurés dans les étapes ci-dessus.

- Cette stratégie est ensuite associée au profil d'autorisation Administrateur FireSight configuré ci-dessus en tant que résultat. Cliquez sur Submit.

Configuration de FireSight Management Center

Configuration de la stratégie système FireSight Manager

- Connectez-vous à FireSIGHT MC et sélectionnez System > Local > User Management. Cliquez sur l'onglet Authentification externe. Cliquez sur le bouton + Create Authentication Object pour ajouter un nouveau serveur RADIUS pour l'authentification/autorisation de l'utilisateur.

- Sélectionnez RADIUS comme méthode d'authentification. Entrez un nom descriptif pour le serveur RADIUS. Saisissez le nom d'hôte/l'adresse IP et la clé secrète RADIUS. La clé secrète doit correspondre à la clé précédemment configurée sur ACS. Vous pouvez éventuellement entrer un nom d'hôte/adresse IP de serveur ACS de sauvegarde s'il en existe un.

- Dans la section RADIUS-Specific Parameters, dans cet exemple, la valeur Class=Groups : FireSight Administrator est mappée au groupe FireSight Administrator. Il s'agit de la valeur renvoyée par ACS dans le cadre de la commande ACCESS-ACCEPT. Cliquez sur Save pour enregistrer la configuration ou passez à la section Verify ci-dessous pour tester l'authentification avec ACS.

- Sous Shell Access Filter, entrez une liste d'utilisateurs séparés par des virgules pour restreindre les sessions shell/SSH.

Activer l'authentification externe

Enfin, complétez ces étapes afin d'activer l'authentification externe sur le FMC :

- Accédez à System > Local > System Policy.

- Sélectionnez External Authentication dans le panneau de gauche.

- Modifiez l'état en Activé (désactivé par défaut).

- Activez le serveur RADIUS ACS ajouté.

- Enregistrez la stratégie et réappliquez-la à l'appliance.

Vérification

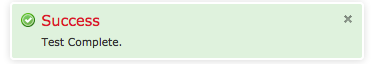

- Pour tester l'authentification de l'utilisateur par rapport à ACS, faites défiler jusqu'à la section Additional Test Parameters et entrez un nom d'utilisateur et un mot de passe pour l'utilisateur ACS. Cliquez sur Test. Un test réussi entraîne l'affichage d'un message vert Success: Test Complete (Réussite : test terminé) en haut de la fenêtre du navigateur.

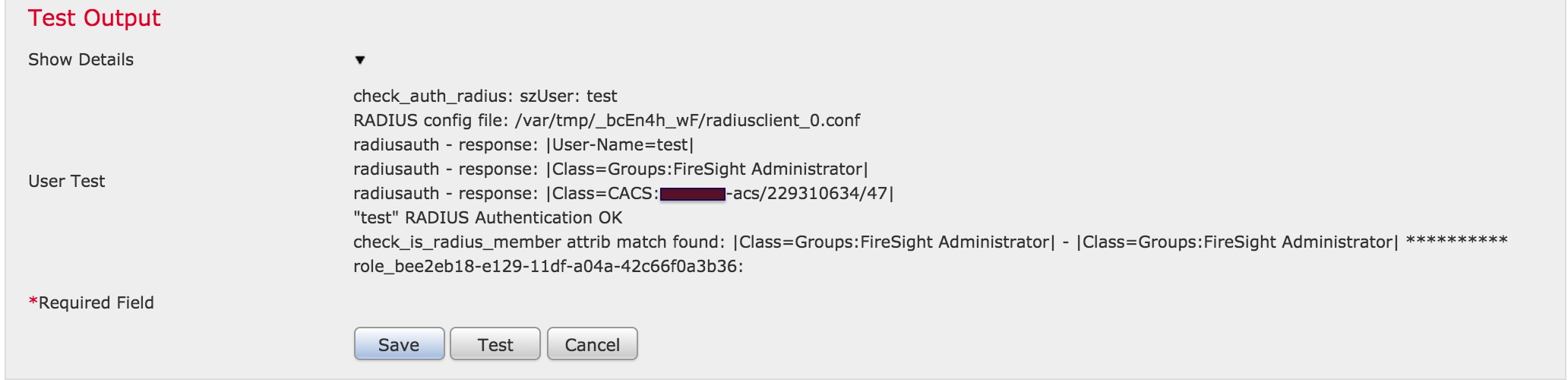

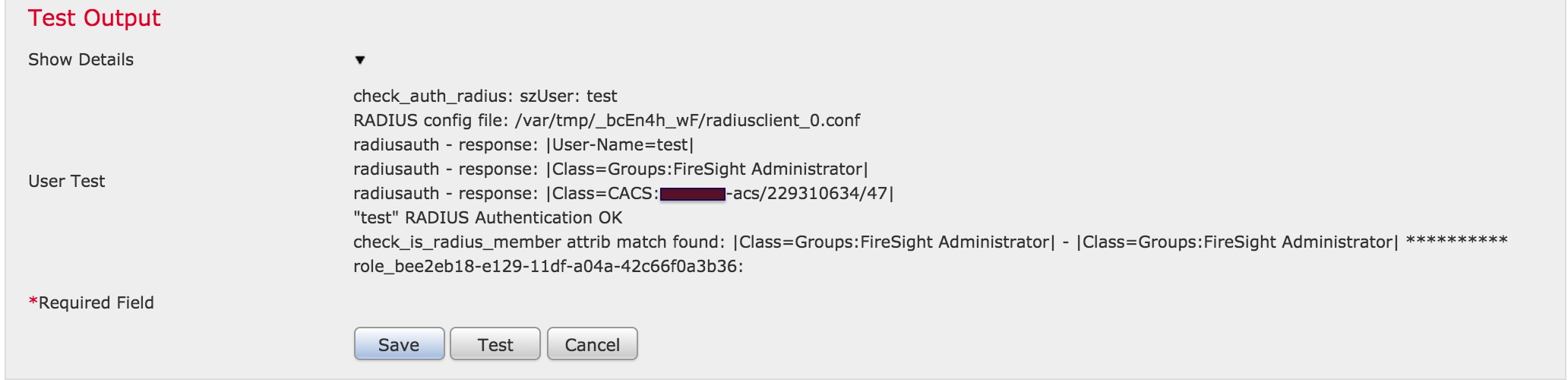

- Pour afficher les résultats du test d'authentification, accédez à la section Test Output et cliquez sur la flèche noire en regard de Show Details. Dans l'exemple de capture d'écran ci-dessous, notez le message « radiusauth - response : La valeur « |Class=Groups : FireSight Administrator| » reçue d'ACS doit correspondre à la valeur « Class » associée au groupe FireSight local configuré sur FireSIGHT MC ci-dessus. Cliquez sur Save.

Commentaires

Commentaires