Configuration de TrustSec (SGT) avec ISE (étiquetage en ligne)

Options de téléchargement

-

ePub (2.6 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (3.0 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit comment configurer et vérifier TrustSec sur un commutateur Catalyst et un contrôleur de réseau local sans fil avec Identity Services Engine.

Conditions préalables

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Connaissances de base des composants Cisco TrustSec (CTS)

- Connaissances de base de la configuration CLI des commutateurs Catalyst

- Connaissances de base de la configuration GUI des contrôleurs LAN sans fil (WLC) Cisco

- Expérience de la configuration ISE (Identity Services Engine)

Exigences

Cisco ISE doit être déployé sur votre réseau et les utilisateurs finaux doivent s'authentifier auprès de Cisco ISE avec 802.1x (ou une autre méthode) lorsqu'ils se connectent à un réseau sans fil ou filaire. Cisco ISE attribue une balise de groupe de sécurité (SGT) à leur trafic une fois qu'ils se sont authentifiés sur votre réseau sans fil.

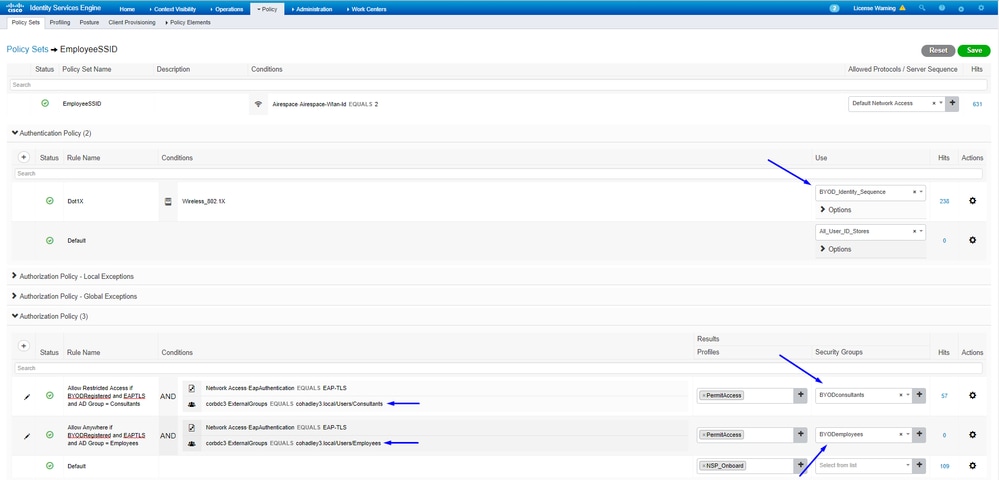

Dans notre exemple, les utilisateurs finaux sont redirigés vers le portail Cisco ISE Bring Your Own Device (BYOD) et reçoivent un certificat leur permettant d'accéder en toute sécurité au réseau sans fil avec le protocole EAP-TLS (Extensible Authentication Protocol-Transport Layer Security) une fois qu'ils ont terminé les étapes du portail BYOD.

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Cisco Identity Services Engine, version 2.4

- Commutateur Cisco Catalyst 3850, version 3.7.5E

- Cisco WLC, version 8.5.120.0

- Point d'accès sans fil Cisco Aironet en mode local

Avant le déploiement de Cisco TrustSec, vérifiez que votre commutateur Cisco Catalyst et/ou les modèles Cisco WLC+AP + version logicielle prennent en charge les éléments suivants :

- Balises TrustSec/Groupe de sécurité

- Balisage en ligne (sinon, vous pouvez utiliser SXP au lieu du Balisage en ligne)

- Mappages IP-vers-SGT statiques (si nécessaire)

- Mappages statiques de sous-réseau vers SGT (si nécessaire)

- Mappages VLAN-SGT statiques (si nécessaire)

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Configurer

Diagramme du réseau

Dans cet exemple, le WLC marque les paquets comme SGT 15 s'ils proviennent d'un consultant et + SGT 7 s'ils proviennent d'un employé.

Le commutateur refuse ces paquets s'ils sont de SGT 15 à SGT 8 (les consultants ne peuvent pas accéder aux serveurs étiquetés SGT 8).

Le commutateur autorise ces paquets s'ils sont de SGT 7 à SGT 8 (les employés peuvent accéder aux serveurs étiquetés SGT 8).

Objectif

Permettre à quiconque d'accéder à GuestSSID.

Autoriser les consultants à accéder au SSID Employé, mais avec un accès restreint.

Autoriser les employés à accéder à EmployeeSSID avec un accès complet.

| Périphérique | Adresse IP | VLAN |

| ISE | 10.201.214.230 | 463 |

| Catalyst Switch | 10.201.235.102 | 1115 |

| WLC | 10.201.214.229 | 463 |

| Point d'accès | 10.201.214.138 | 455 |

| Nom | Nom d’utilisateur | Groupe AD | SG | SGT |

| Jason Smith | maréchal-ferrant | Consultants | consultants pour le BYOD | 15 |

| Sally Smith | maréchal-ferrant | Employés | Employés BYOD | 7 |

| S/O | S/O | S/O | Périphériques_TrustSec | 2 |

Configurations

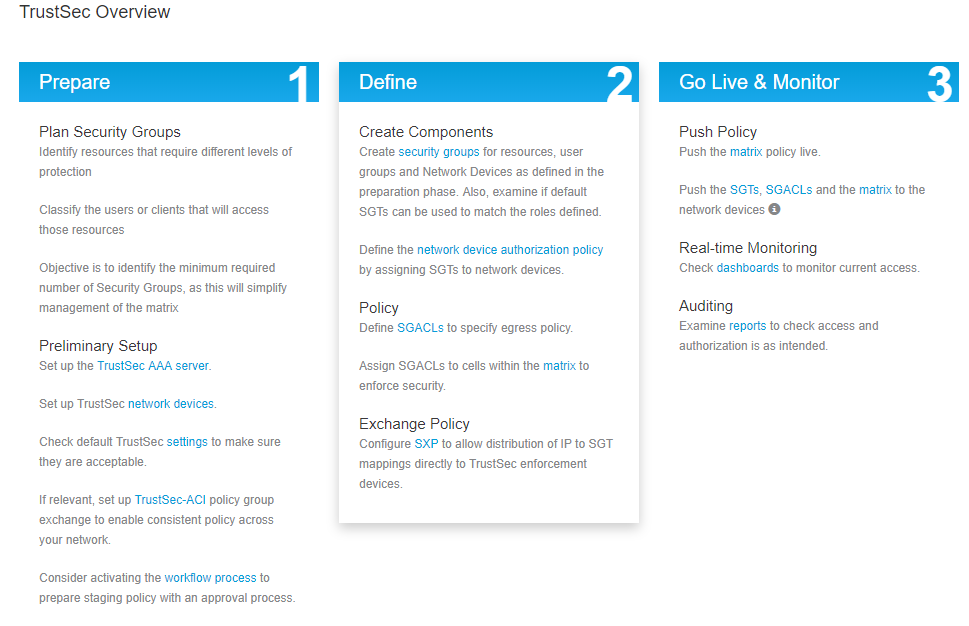

Configurer TrustSec sur ISE

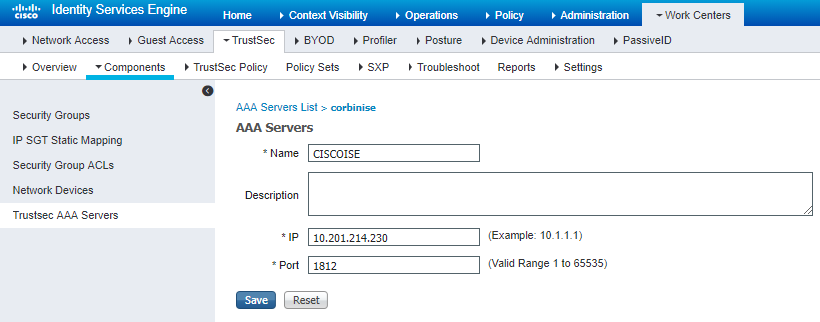

Configurer Cisco ISE en tant que serveur AAA TrustSec

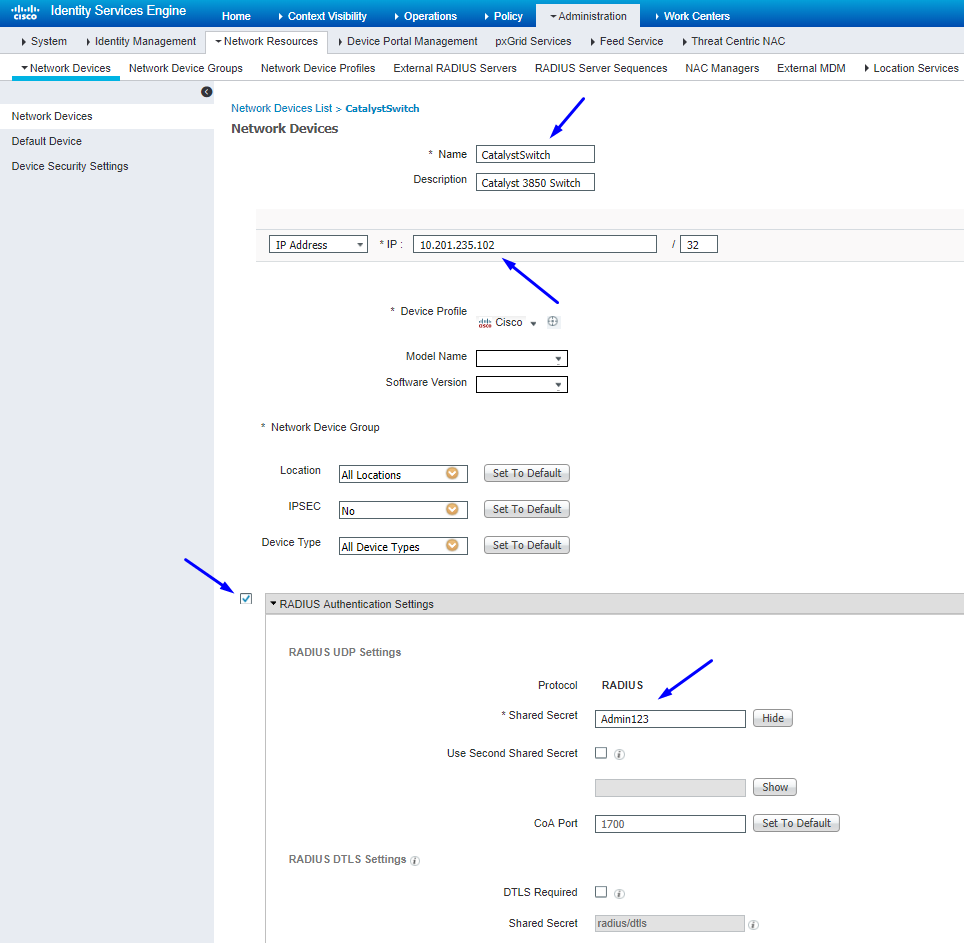

Configuration et vérification de l'ajout du commutateur en tant que périphérique RADIUS dans Cisco ISE

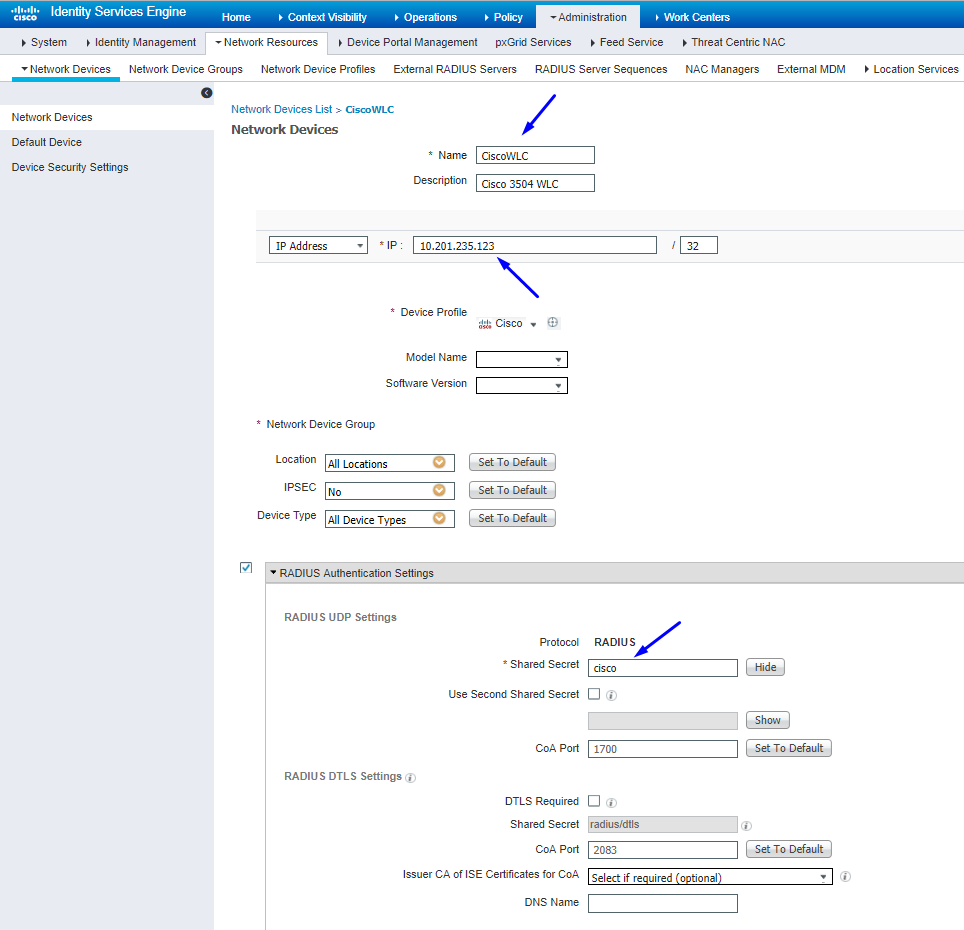

Configurer et vérifier que le WLC est ajouté en tant que périphérique TrustSec dans Cisco ISE

Entrez vos informations de connexion pour SSH. Cela permet à Cisco ISE de déployer les mappages statiques IP vers SGT sur le commutateur.

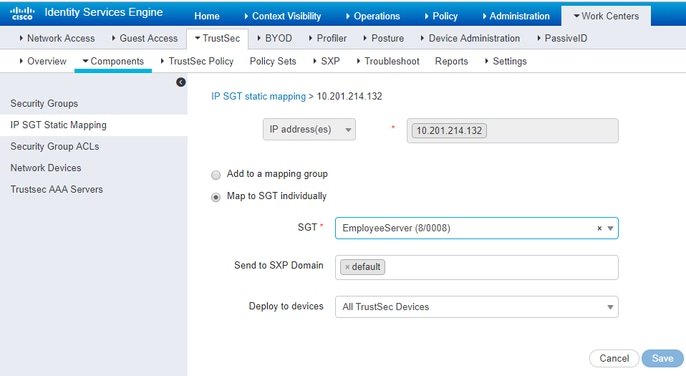

Vous pouvez les créer dans l'interface utilisateur graphique Web de Cisco ISE sous Work Centers > TrustSec > Components > IP SGT Static Mappings, comme indiqué ci-dessous :

Conseil : Si vous n'avez pas encore configuré SSH sur votre commutateur Catalyst, vous pouvez utiliser ce guide : Comment configurer Secure Shell (SSH) sur le commutateur Catalyst.

Conseil : si vous ne souhaitez pas autoriser Cisco ISE à accéder à votre commutateur Catalyst via SSH, vous pouvez créer des mappages IP-vers-SGT statiques sur le commutateur Catalyst à l'aide de l'interface de ligne de commande (CLI) (voir l'étape ci-dessous).

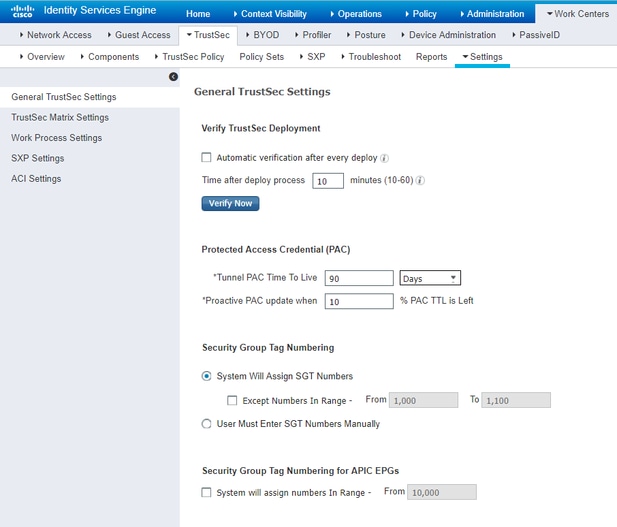

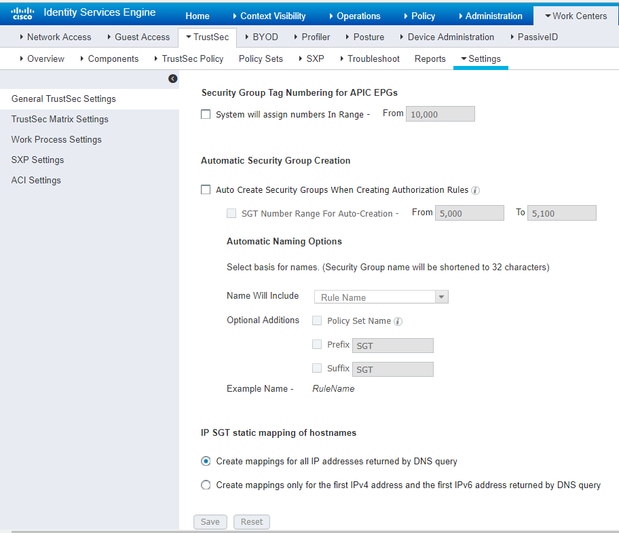

Vérifiez les paramètres TrustSec par défaut pour vous assurer qu'ils sont acceptables (facultatif)

Créer des balises de groupe de sécurité pour les utilisateurs sans fil

Créer un groupe de sécurité pour les consultants BYOD - SGT 15

Créer un groupe de sécurité pour les employés BYOD - SGT 7

Créer un mappage statique IP-vers-SGT pour le serveur Web restreint

Effectuez cette opération pour toutes les autres adresses IP ou sous-réseaux de votre réseau qui ne s'authentifient pas auprès de Cisco ISE avec MAC Authentication Bypass (MAB), 802.1x, Profiles, etc.

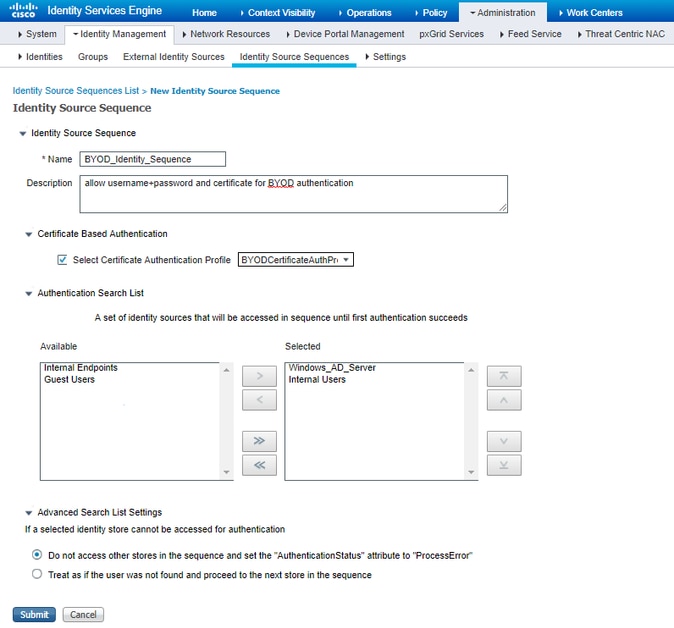

Créer un profil d'authentification de certificat

Créer une séquence source d'identité avec le profil d'authentification de certificat d'avant

Affecter un SGT approprié aux utilisateurs sans fil (employés et consultants)

| Nom | Nom d’utilisateur | Groupe AD | SG | SGT |

| Jason Smith | maréchal-ferrant | Consultants | consultants pour le BYOD | 15 |

| Sally Smith | maréchal-ferrant | Employés | Employés BYOD | 7 |

| S/O | S/O | S/O | Périphériques_TrustSec | 2 |

Attribuer des balises SGT aux périphériques réels (commutateur et WLC)

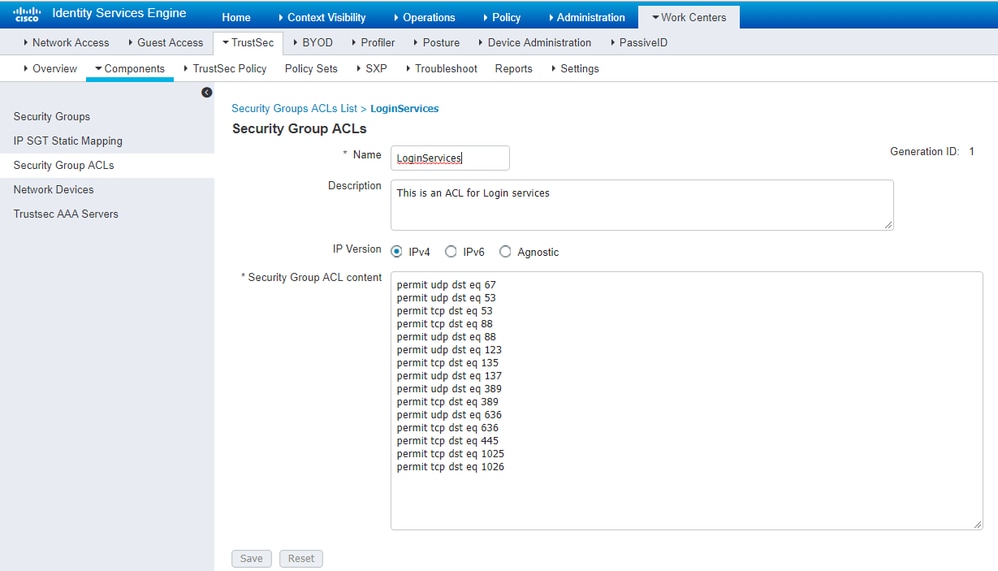

Définition des SGACL pour spécifier la stratégie de sortie

Autoriser les consultants à accéder à tout emplacement externe, mais restreindre les accès internes :

Permettre aux employés d'accéder à n'importe quel emplacement externe et interne :

Autoriser d'autres périphériques à accéder aux services de base (facultatif) :

Rediriger tous les utilisateurs finaux vers Cisco ISE (pour la redirection du portail BYOD). N'incluez pas le trafic DNS, DHCP, ping ou WebAuth, car ils ne peuvent pas accéder à Cisco ISE :

Appliquer vos listes de contrôle d'accès sur la matrice de stratégie TrustSec dans Cisco ISE

Autoriser les consultants à accéder à n'importe quel emplacement externe, mais restreindre les serveurs Web internes, tels que https://10.201.214.132

Autoriser les employés à accéder à tout emplacement externe et autoriser les serveurs Web internes :

Autorisez le trafic de gestion (SSH, HTTPS et CAPWAP) vers/depuis vos périphériques sur le réseau (commutateur et WLC) afin de ne pas perdre l'accès SSH ou HTTPS une fois que vous avez déployé Cisco TrustSec :

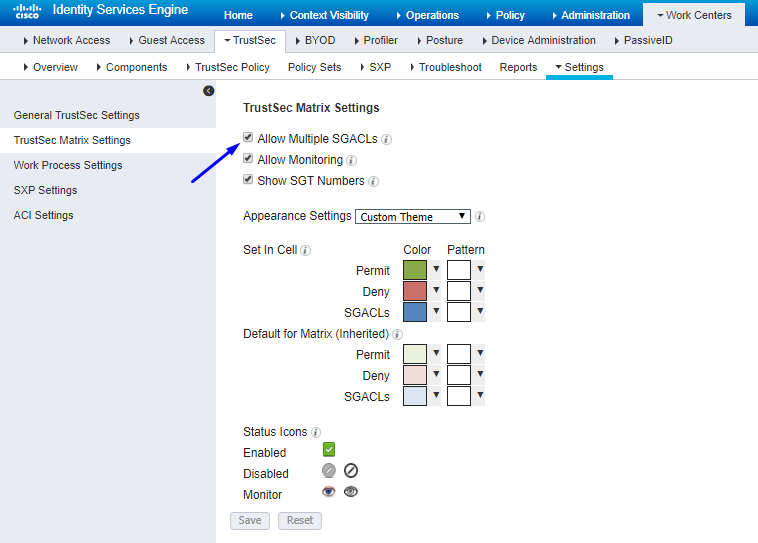

Permettre à Cisco ISE de Allow Multiple SGACLs:

Cliquez sur Push dans l'angle supérieur droit de Cisco ISE, pour afficher votre configuration sur vos périphériques. Vous devez le faire à nouveau plus tard également :

Configurer TrustSec sur un commutateur Catalyst

Configurer TrustSec sur un commutateur CatalystConfigurer le commutateur pour utiliser Cisco TrustSec pour AAA sur le commutateur Catalyst

Configurer le commutateur pour utiliser Cisco TrustSec pour AAA sur le commutateur Catalyst

Conseil : ce document suppose que vos utilisateurs sans fil ont déjà réussi avec le BYOD par Cisco ISE avant la configuration présentée ici.

Les commandes indiquées en gras ont déjà été configurées avant cela (afin que BYOD Wireless fonctionne avec ISE).

CatalystSwitch(config)#aaa new-model

CatalystSwitch(config)#aaa server radius policy-device

CatalystSwitch(config)#ip device tracking

CatalystSwitch(config)#radius server CISCOISE

CatalystSwitch(config-radius-server)#address ipv4 10.201.214.230 auth-port 1812 acct-port 1813

CatalystSwitch(config)#aaa group server radius AAASERVER

CatalystSwitch(config-sg-radius)#server name CISCOISE

CatalystSwitch(config)#aaa authentication dot1x default group radius

CatalystSwitch(config)#cts authorization list SGLIST

CatalystSwitch(config)#aaa authorization network SGLIST group radius

CatalystSwitch(config)#aaa authorization network default group AAASERVER

CatalystSwitch(config)#aaa authorization auth-proxy default group AAASERVER

CatalystSwitch(config)#aaa accounting dot1x default start-stop group AAASERVER

CatalystSwitch(config)#aaa server radius policy-device

CatalystSwitch(config)#aaa server radius dynamic-author

CatalystSwitch(config-locsvr-da-radius)#client 10.201.214.230 server-key Admin123

Remarque : la clé PAC doit être identique à la clé secrète partagée RADIUS que vous avez spécifiée dans la Administration > Network Devices > Add Device > RADIUS Authentication Settings section.

CatalystSwitch(config)#radius-server attribute 6 on-for-login-auth

CatalystSwitch(config)#radius-server attribute 6 support-multiple

CatalystSwitch(config)#radius-server attribute 8 include-in-access-req

CatalystSwitch(config)#radius-server attribute 25 access-request include

CatalystSwitch(config)#radius-server vsa send authentication

CatalystSwitch(config)#radius-server vsa send accounting

CatalystSwitch(config)#dot1x system-auth-control Configurez la clé PAC sous le serveur RADIUS pour authentifier le commutateur auprès de Cisco ISE

Configurez la clé PAC sous le serveur RADIUS pour authentifier le commutateur auprès de Cisco ISECatalystSwitch(config)#radius server CISCOISE

CatalystSwitch(config-radius-server)#address ipv4 10.201.214.230 auth-port 1812 acct-port 1813

CatalystSwitch(config-radius-server)#pac key Admin123

Remarque : la clé PAC doit être identique à la clé secrète partagée RADIUS que vous avez spécifiée dans la Administration > Network Devices > Add Device > RADIUS Authentication Settings section de Cisco ISE (comme indiqué dans la capture d'écran).

Configuration des informations d'identification CTS pour authentifier le commutateur auprès de Cisco ISE

Configuration des informations d'identification CTS pour authentifier le commutateur auprès de Cisco ISECatalystSwitch#cts credentials id CatalystSwitch password Admin123

Remarque : les informations d'identification CTS doivent être identiques à l'ID de périphérique + mot de passe que vous avez spécifié dans Les informations d'identification CTS doivent être identiques à l'ID de périphérique + mot de passe que vous avez spécifié dans la section Administration > Network Devices > Add Device > Advanced TrustSec Settings de Cisco ISE (affichée dans la capture d'écran).

Ensuite, actualisez votre PAC afin qu'il atteigne à nouveau Cisco ISE :

CatalystSwitch(config)#radius server CISCOISE

CatalystSwitch(config-radius-server)#exit

Request successfully sent to PAC Provisioning driver.Activer CTS globalement sur le commutateur Catalyst

Activer CTS globalement sur le commutateur CatalystCatalystSwitch(config)#cts role-based enforcement

CatalystSwitch(config)#cts role-based enforcement vlan-list 1115 (choose the vlan that your end user devices are on only)Effectuer un mappage statique IP vers SGT pour les serveurs Web restreints (facultatif)

Effectuer un mappage statique IP vers SGT pour les serveurs Web restreints (facultatif)Ce serveur Web restreint ne passe jamais par ISE pour l'authentification. Vous devez donc l'étiqueter manuellement avec l'interface de ligne de commande du commutateur ou l'interface utilisateur graphique Web ISE, qui n'est qu'un des nombreux serveurs Web de Cisco.

CatalystSwitch(config)#cts role-based sgt-map 10.201.214.132 sgt 8Vérification de TrustSec sur le commutateur Catalyst

Vérification de TrustSec sur le commutateur CatalystCatalystSwitch#show cts pac

AID: EF2E1222E67EB4630A8B22D1FF0216C1

PAC-Info:

PAC-type = Cisco Trustsec

AID: EF2E1222E67EB4630A8B22D1FF0216C1

I-ID: CatalystSwitch

A-ID-Info: Identity Services Engine

Credential Lifetime: 23:43:14 UTC Nov 24 2018

PAC-Opaque: 000200B80003000100040010EF2E1222E67EB4630A8B22D1FF0216C10006009C0003010025D40D409A0DDAF352A3F1A9884AC3F6000000135B7B521C00093A801FDEE189F60E30C0A161D16267E8C01B7EBE13EAEAFE31D6CF105961F877CD87DFB13D8ED5EBFFB5234FD78E01ECF034431C1AA4B25F3629E7037F386106110A1C450A57FFF49E3BB8973164B2710FB514697AD916BBF7052983B2DCA1951B936243E7D2A2D873C9D263F34C9F5F9E7E38249FD749125B5DD02962C2

Refresh timer is set for 12w5dCatalystSwitch#cts refresh environment-data

Environment data download in progressCatalystSwitch#show cts environment-data

CTS Environment Data

====================

Current state = COMPLETE

Last status = Successful

Local Device SGT:

SGT tag = 2-02:TrustSec_Devices

Server List Info:

Installed list: CTSServerList1-0001, 1 server(s):

*Server: 10.201.214.230, port 1812, A-ID EF2E1222E67EB4630A8B22D1FF0216C1

Status = ALIVE flag(0x11)

auto-test = TRUE, keywrap-enable = FALSE, idle-time = 60 mins, deadtime = 20 secs

Multicast Group SGT Table:

Security Group Name Table:

0001-31 :

0-00:Unknown

2-00:TrustSec_Devices

3-00:Network_Services

4-00:Employees

5-00:Contractors

6-00:Guests

7-00:BYODemployees

8-00:EmployeeServer

15-00:BYODconsultants

255-00:Quarantined_Systems

Transport type = CTS_TRANSPORT_IP_UDP

Environment Data Lifetime = 86400 secs

Last update time = 16:04:29 UTC Sat Aug 25 2018

Env-data expires in 0:23:57:01 (dd:hr:mm:sec)

Env-data refreshes in 0:23:57:01 (dd:hr:mm:sec)

Cache data applied = NONE

State Machine is runningCatalystSwitch#show cts role-based sgt-map all

Active IPv4-SGT Bindings Information

IP Address SGT Source

============================================

10.201.214.132 8 CLI

10.201.235.102 2 INTERNAL

IP-SGT Active Bindings Summary

============================================

Total number of CLI bindings = 1

Total number of INTERNAL bindings = 1

Total number of active bindings = 2Configurer TrustSec sur WLC

Configurer TrustSec sur WLCConfiguration et vérification de l'ajout du WLC en tant que périphérique RADIUS dans Cisco ISE

Configuration et vérification de l'ajout du WLC en tant que périphérique RADIUS dans Cisco ISE

Configurer et vérifier que le WLC est ajouté en tant que périphérique TrustSec dans Cisco ISE

Configurer et vérifier que le WLC est ajouté en tant que périphérique TrustSec dans Cisco ISECette étape permet à Cisco ISE de déployer des mappages IP-vers-SGT statiques sur le WLC. Vous avez créé ces mappages dans l'interface utilisateur graphique Web de Cisco ISE dans Work Centers > TrustSec > Components > IP SGT Static Mappings à l'étape précédente.

Remarque : nous utilisons ceci Device ld et Password dans une étape ultérieure, dans Security > TrustSec > General dans l'interface utilisateur Web du WLC.

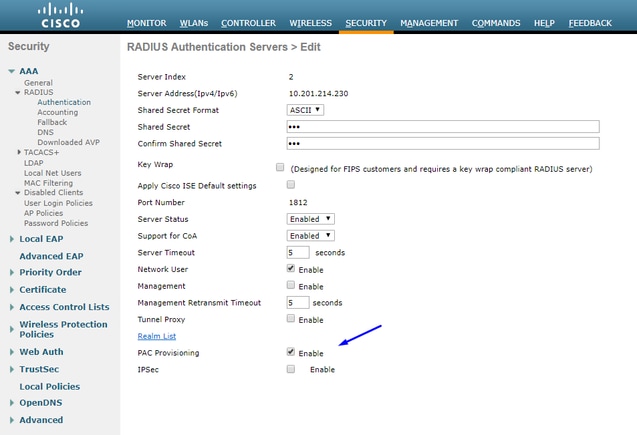

Activer le provisionnement PAC du WLC

Activer le provisionnement PAC du WLC

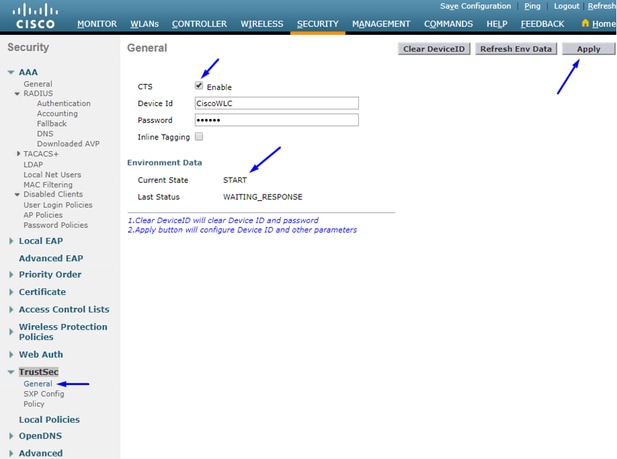

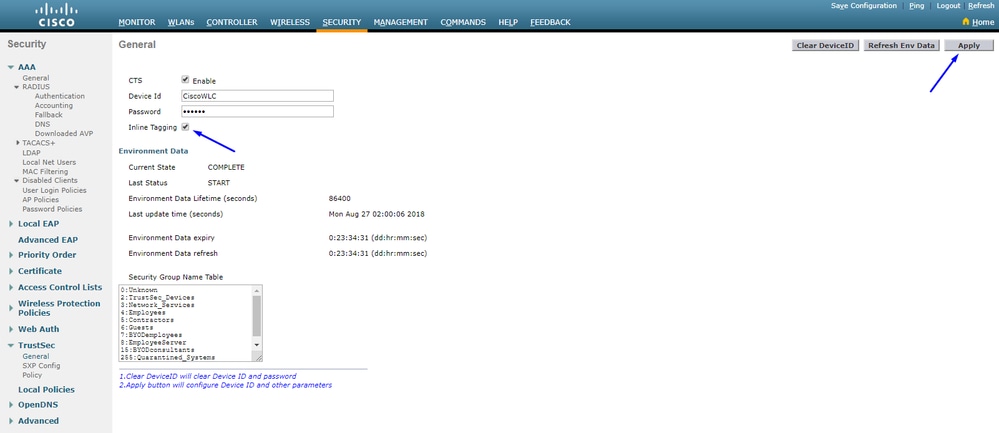

Activer TrustSec sur WLC

Activer TrustSec sur WLC

Remarque : le CTS Device Id et le Password doivent être identiques au Device Id et Password que vous avez spécifiés dans la section Administration > Network Devices > Add Device > Advanced TrustSec Settings de Cisco ISE.

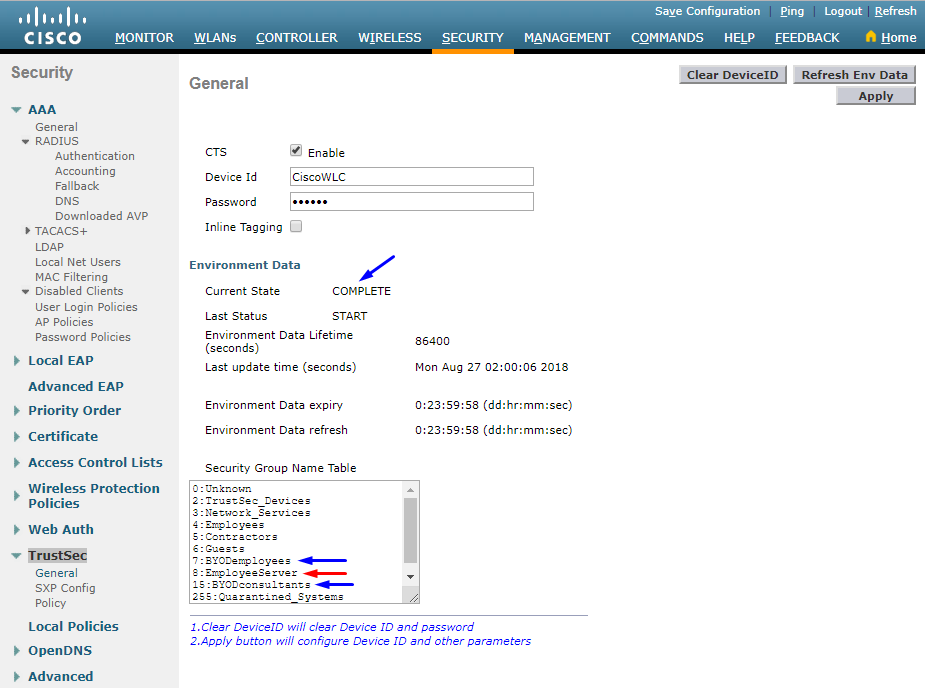

Vérifiez que le PAC a été configuré sur le WLC

Vérifiez que le PAC a été configuré sur le WLCVous voyez le WLC a le PAC provisionné avec succès après avoir cliqué sur Refresh Env Data (vous faites ceci dans cette étape) :

Télécharger les données d'environnement CTS de Cisco ISE vers WLC

Télécharger les données d'environnement CTS de Cisco ISE vers WLCAprès avoir cliqué sur Refresh Env Data, votre WLC télécharge vos SGT.

Activer les téléchargements et l'application SGACL sur le trafic

Activer les téléchargements et l'application SGACL sur le trafic

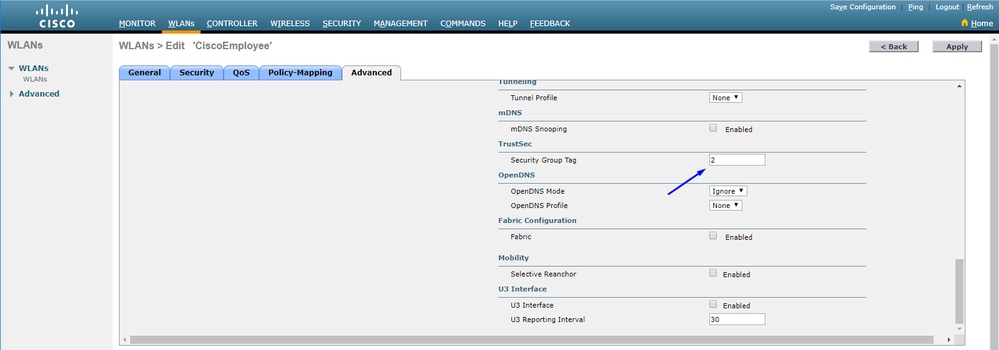

Attribuer le SGT de 2 au WLC et au point d'accès (TrustSec_Devices)

Attribuer le SGT de 2 au WLC et au point d'accès (TrustSec_Devices)Attribuez au WLC+WLAN un SGT de 2 (TrustSec_Devices) pour autoriser le trafic (SSH, HTTPS et CAPWAP) vers/depuis le WLC+AP via le commutateur.

Activer l'étiquetage en ligne sur WLC

Activer l'étiquetage en ligne sur WLC

Sous Wireless > Access Points > Global Configuration défiler vers le bas et sélectionnez TrustSec Config.

Activer l'étiquetage en ligne sur le commutateur Catalyst

Activer l'étiquetage en ligne sur le commutateur CatalystCatalystSwitch(config)#interface TenGigabitEthernet1/0/48

CatalystSwitch(config-if)#description goestoWLC

CatalystSwitch(config-if)#switchport trunk native vlan 15

CatalystSwitch(config-if)#switchport trunk allowed vlan 15,455,463,1115

CatalystSwitch(config-if)#switchport mode trunk

CatalystSwitch(config-if)#cts role-based enforcement

CatalystSwitch(config-if)#cts manual

CatalystSwitch(config-if-cts-manual)#policy static sgt 2 trustedVérifier

Vérifier

CatalystSwitch#show platform compteurs d'acl matériel | SGACL inc

Sortie IPv4 SGACL Drop (454) : 10 trames

Sortie SGACL IPv6 Drop (455) : 0 trame

Perte de cellule SGACL IPv4 en sortie (456) : 0 trame

Perte de cellule SGACL IPv6 en sortie (457) : 0 trame

Conseil : si vous utilisez plutôt Cisco ASR, Nexus ou Cisco ASA, le document répertorié ici peut vous aider à vérifier que vos balises SGT sont appliquées : Guide de dépannage TrustSec.

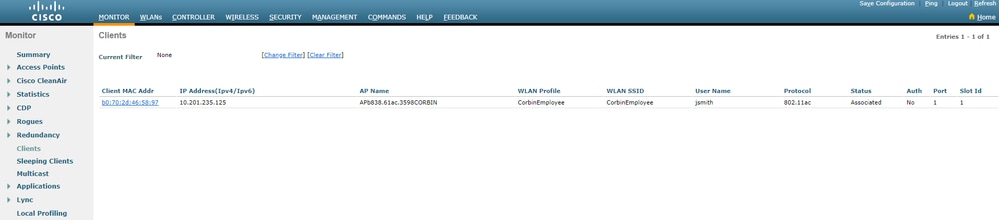

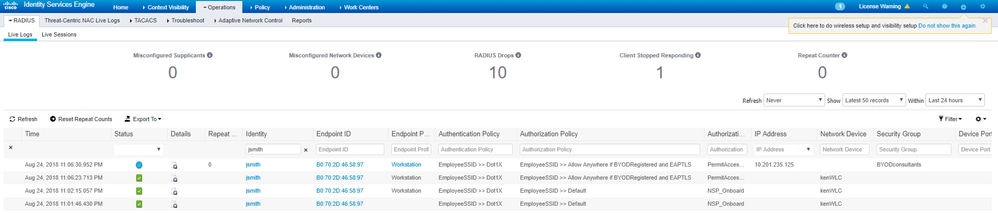

Authentifiez-vous sur le réseau sans fil avec le nom d'utilisateur jsmith password Admin123 - vous rencontrez la liste de contrôle d'accès deny dans le commutateur :

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

3.0 |

27-Mar-2024 |

Mise à jour de la table des matières, du titre, du texte de remplacement, de la traduction automatique et du formatage |

2.0 |

22-Nov-2022 |

Révisé pour se conformer aux normes de publication actuelles de Cisco.com. |

1.0 |

31-Aug-2018 |

Première publication |

Contribution d’experts de Cisco

- Corbin HadleyIngénieur TAC Cisco

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires