Configuration et dépannage d'ISE 3.2 avec intégration FMC 7.2.4

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit les procédures d'intégration d'Identity Services Engine avec Firewall Management Center à l'aide des connexions Platform Exchange Grid.

Conditions préalables

Cisco recommande des connaissances sur les sujets suivants :

- Plateforme de services d’identité

- Plateforme Exchange Grid

- Centre de gestion des pare-feu

- Certificats TLS/SSL.

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Identity Services Engine (ISE) version 3.2 correctif 3

- Firewall Management Center version 7.2.4

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales.

Cette documentation fournit une solution pour intégrer FMC et ISE à l'aide de pxGrid version 2.

Cisco Firepower Management Center est une plate-forme centralisée pour le système de prévention des intrusions et des pare-feu de nouvelle génération, qui offre des fonctions de gestion des politiques, de détection des menaces et de réponse aux incidents.

Cisco Identity Services Engine est une solution complète qui fournit un accès sécurisé aux terminaux en fournissant des services d'authentification, d'autorisation et de responsabilité (AAA) et d'application des politiques.

Platform Exchange Grid (pxGrid) vous permet d'échanger des informations entre des réseaux multifournisseurs et multiplates-formes.

Cette intégration vous permet d'obtenir une surveillance sécurisée, la détection des menaces et l'ensemble des stratégies réseau basées sur les informations partagées.

Le framework PxGrid a 2 versions. La version à utiliser dépend de la version ISE et du correctif que vous devez vérifier.

À partir de la version ISE 3.1, tous les pxGLes connexions rid d'ISE sont basées sur la version de pxgrid 2.

PxGrid version 1.

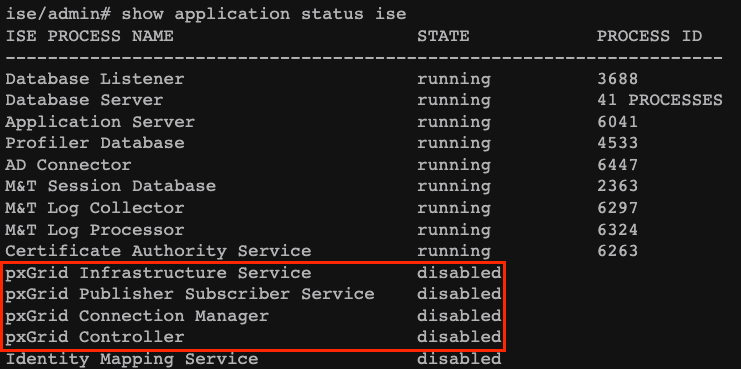

TLa première version de ce cadre (pxGrid v1) est caractérisée en raison de la facilité de maintenance qui a été vue à travers la commande show application status ise tel qu'il est affiché dans le résultat suivant.

Lorsque la fonction pxGrid est activée dans le noeud, vous voyez la fonction pxGrid caractéristiques en cours d'exécution.

Facilité de maintenance de PxGrid version 1

Facilité de maintenance de PxGrid version 1

Dans cette version de cette plate-forme, il est connu qu'il n'y a qu'un seul noeud pxGrid avec les processus pxGrid en état d'exécution alors que les autres noeuds pxGrid sont en état de veille surveillant constamment l'état du noeud pxGrid avec les services associés en cours d'exécution.

Dans ce cas, le noeud pxGrid principal a bénéficié d'une promotion et l'autre noeud pxGrid a activé ses services pxGrid.

Cependant, cela représentait un temps d'arrêt lorsque ce basculement s'est produit.

La première version de pxgrid était basée sur la communication dans le protocole XMPP (Extensible Messaging and Presence Protocol) qui est un ensemble de technologies utilisées dans les infrastructures de collaboration et de voix.

Les rubriques partagées dans une connexion pxGrid v1 sont les suivantes :

- Répertoire de session

- Métadonnées de profil de terminal

- Métadonnées Trustsec

- Fonctionnalité Endpoint Protection

- Contrôle adaptatif du réseau

- Sujet MDM_Offline

- Identité

- SXP

PxGrid version 2.

Ce document couvre l'utilisation de cette version. Cette plate-forme fonctionne désormais en utilisant les opérations REST sur les protocoles ISE et WebSocket, ce qui apporte des améliorations, avec une évolutivité, des performances et une flexibilité améliorées dans les modèles de données.

Dans cette version, vous ne voyez pas les fonctionnalités pxgrid s'exécutant comme dans la version précédente avec la commande show application status ise.

Reportez-vous à la section relative à la validation d'ISE dans ce document pour connaître les mécanismes que vous pouvez vérifier pour examiner la fonctionnalité pxGrid.

Avec cette version, vous avez tous les noeuds pxGrid que vous configurez en tant que noeuds pxGrid actifs. Ils sont prêts à participer à tout moment à l'échange d'informations.

Dans la version 1, un seul noeud présentait la facilité de maintenance de pxGrid comme étant en cours d'exécution.

Les rubriques partagées dans une connexion pxGrid v2 sont les suivantes :

- Répertoire de session

- Défaillance De Rayon

- Configuration du profileur

- État du système

- MDM

- État ANC

- TrustSec

- Configuration TrustSec

- TrustSec SXP

- Ressource de terminal.

Composants de pxGrid comme plate-forme.

Contrôleur PxGrid (ISE) : chacun des participants utilisant pxGrid doit faire confiance.

Client : peut être abonné et éditeur de différents sujets.

Éditeur : client qui partage des informations avec le contrôleur.

Abonné : client qui consomme les informations d'un sujet.

Cette intégration vous permet de créer des stratégies de contenu sur FMC en fonction des informations partagées par ISE et de leurs rubriques publiées (liées à l'activité des terminaux).

Configurer

Préparez l'ISE pour l'intégration.

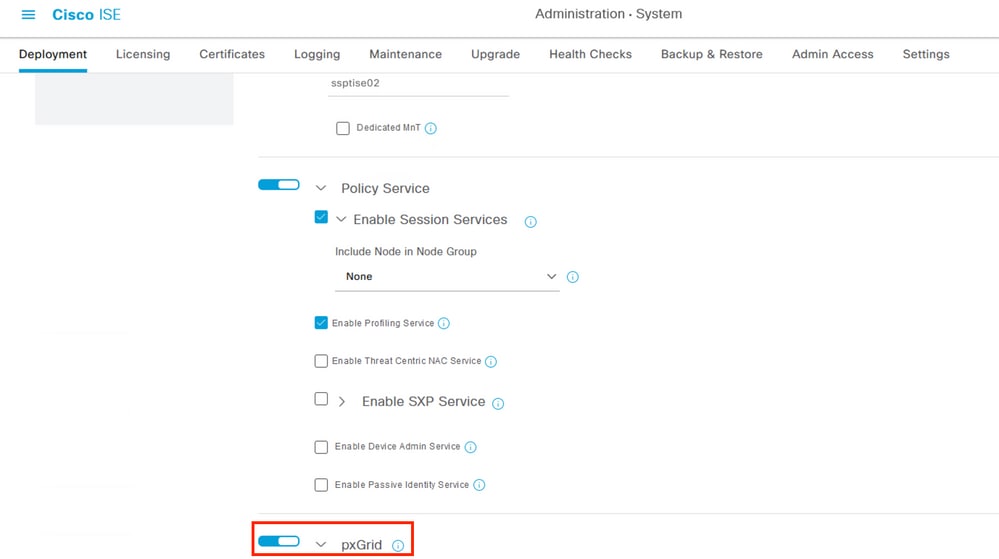

Étape 1. Configurez le noeud ISE pour exécuter le personnage pxGrid sur celui-ci dans le menu Administration > System > Deployment.

Sélectionnez les noeuds et activez la fonctionnalité pxGrid.

Activation des services ISE pxGrid dans un noeud.

Activation des services ISE pxGrid dans un noeud.

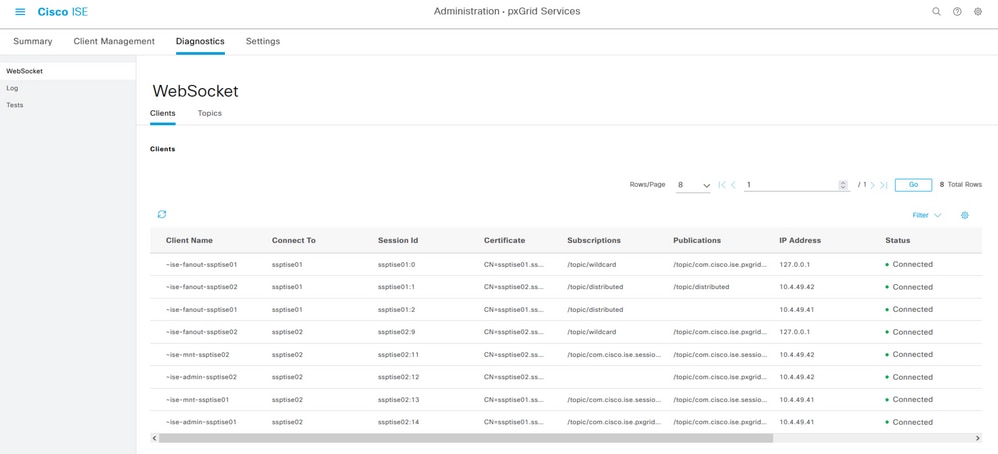

Étape 2. Après avoir activé les noeuds avec la fonctionnalité pxGrid, vérifiez l'état des Websockets associées aux clients internes qui sont connectés.

Accédez à Administration > pxGrid Services > Websocket. Notez que les clients pointent vers les services ISE directement via l'adresse IP 127.0.0.1.

WebSockets internes d'ISE.

WebSockets internes d'ISE.

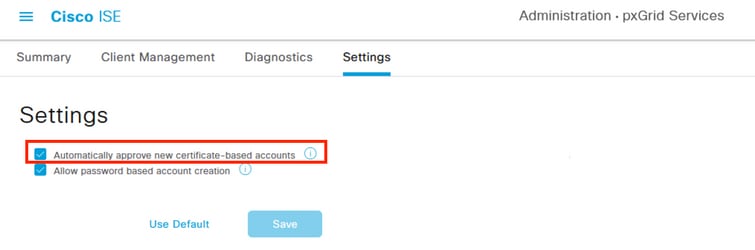

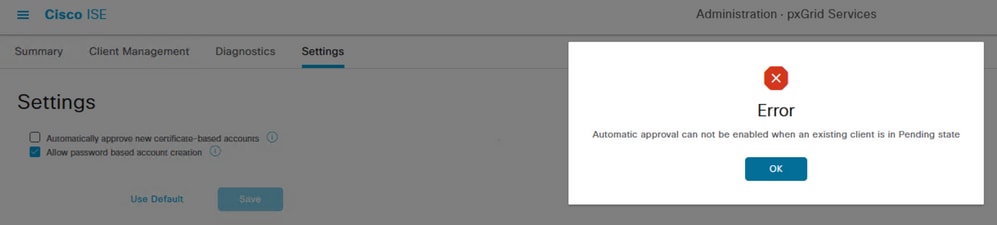

Étape 3. Naviguez dans le menu Administration > pxGrid Services > Settings et sélectionnez l'option pour approuver automatiquement les nouveaux comptes de base de certificats,

Cette étape est facultative à ce stade, cependant, pour la connexion pxGrid, il est recommandé d'activer cette case à cocher.

Vous pouvez ensuite accepter le FMC en tant qu'abonné manuellement.

Activation de l'approbation automatique pour les comptes basés sur un certificat pxGrid.

Activation de l'approbation automatique pour les comptes basés sur un certificat pxGrid.

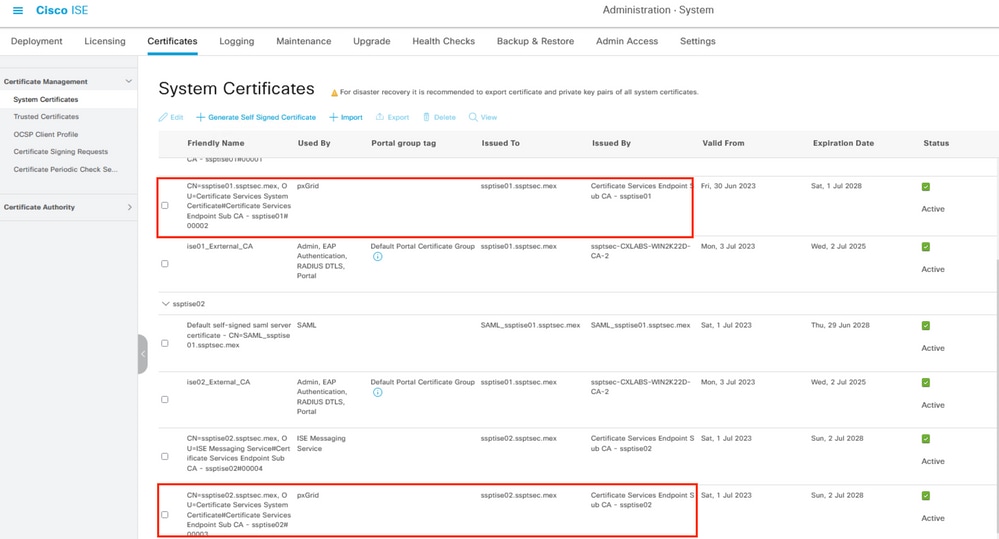

Étape 4. Vérifiez les certificats associés à la fonctionnalité pxGrid de votre environnement dans Administration > System > System Certificates,

Il est recommandé que vous ayez des certificats pxGrid homogènes dans tous les noeuds de votre déploiement signés par la même autorité de certification racine

Dans ce scénario affiché, nous utilisons les certificats ISE internes générés. Pour cette version d'ISE où cet exemple est affiché, l'autorité de certification racine correspond au noeud PAN.

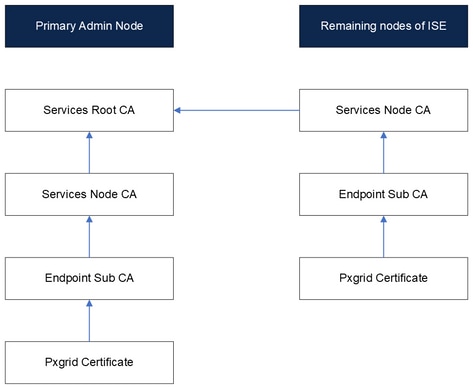

Schéma des certificats internes sur ISE.

Schéma des certificats internes sur ISE.

Remarque : pour plus d'informations sur la structure interne des certificats générés sur ISE, reportez-vous à la section Comprendre les services d'autorité de certification interne ISE.

Certificats PxGrid dans un déploiement distribué.

Certificats PxGrid dans un déploiement distribué.

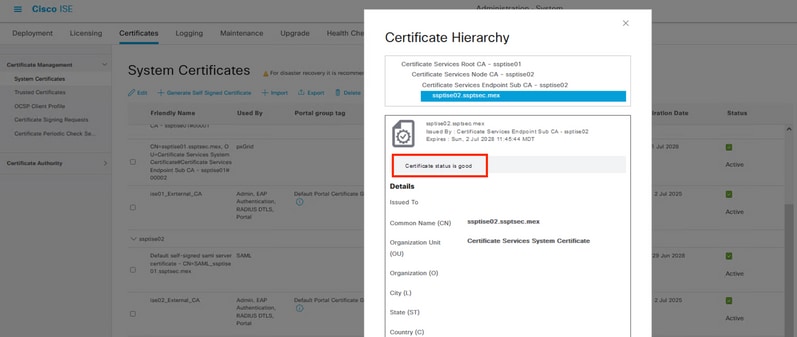

Étape 5. Vérifiez l'état des certificats pxGrid.

Dans le menu précédent, sélectionnez une case à cocher dans un certificat pxGrid de noeud, puis sélectionnez l'option Afficher.

Le résultat ressemble à celui affiché ici dans les certificats pxGrid.

Vérification du certificat pxGrid.

Vérification du certificat pxGrid.

Préparez le FMC pour l'intégration.

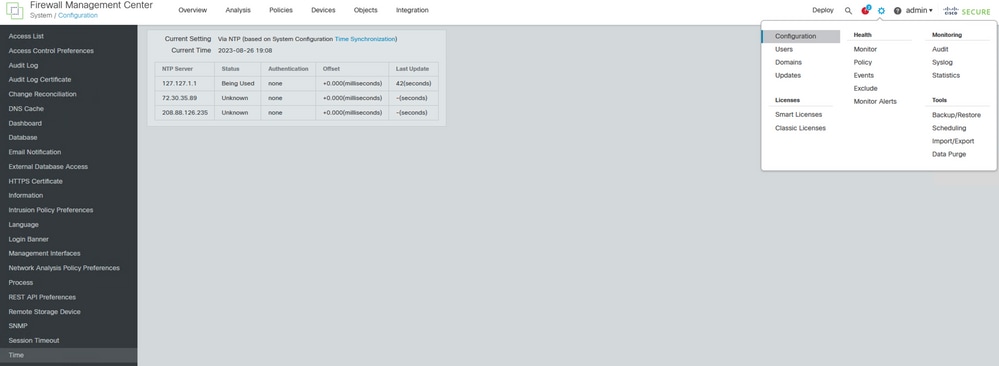

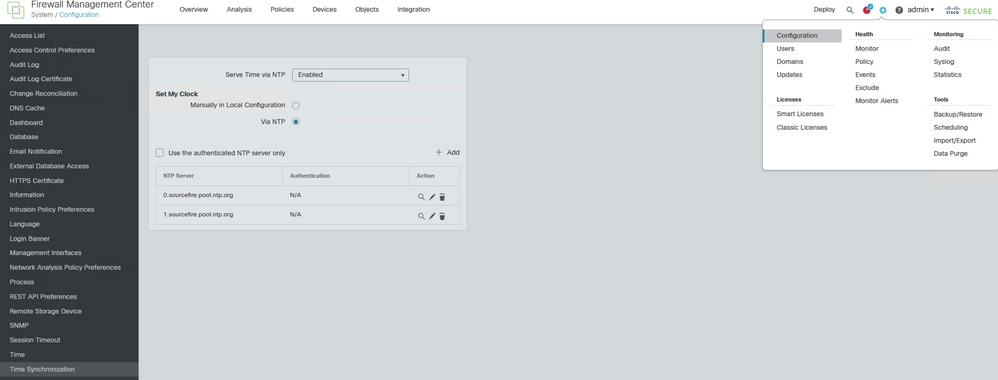

Étape 1.Vérifiez que l'heure interne FMC est à jour.

Naviguez jusqu'à Système > Configuration > Heure et vérifiez que l'heure configurée sur le FMC est le plus récent.

Vérification de la mise à jour du FMC.

Vérification de la mise à jour du FMC.

Si l’heure FMC n’est pas mise à jour, assurez-vous que NTP est correctement configuré et en Synchronisation. NTP peut être configuré sous Système > Configuration > Heure > + Ajouter.

Synchronisation temporelle sur FMC.

Synchronisation temporelle sur FMC.

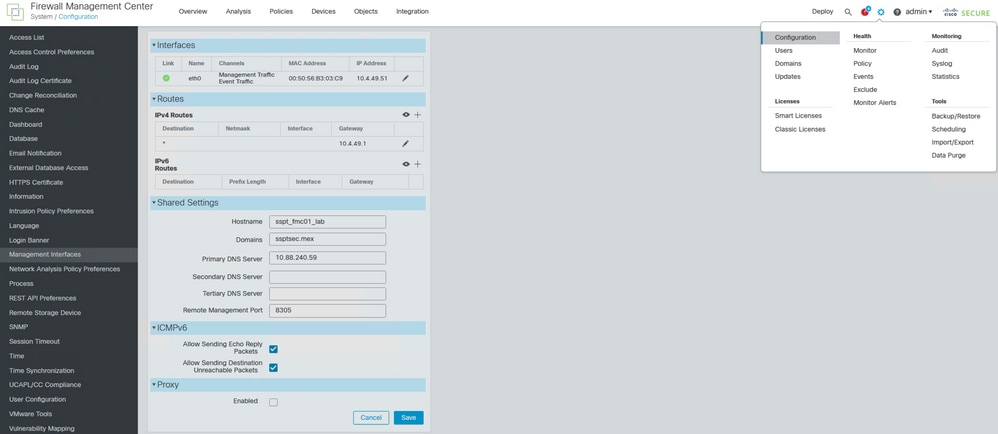

Étape 2. Naviguez jusqu'à Système > Configuration > Interface de gestion > Paramètres partagés et vérifier qu'au moins Serveur DNS principal champ contient a valide IP du serveur DNS.

Configuration DNS sur FMC.

Configuration DNS sur FMC.

Étape 3. Vérifiez que le nom d’hôte FMC est configuré.

Naviguez jusqu'à Système > Configuration > Interface de gestion > Paramètres partagés et vérifier que Nom de l'hôte contient le nom d'hôte FMC.

Vous pouvez vérifier cette étape lors de la révision de l'étape précédente de cette section .

Configuration de la connexion pxGrid entre ISE et FMC.

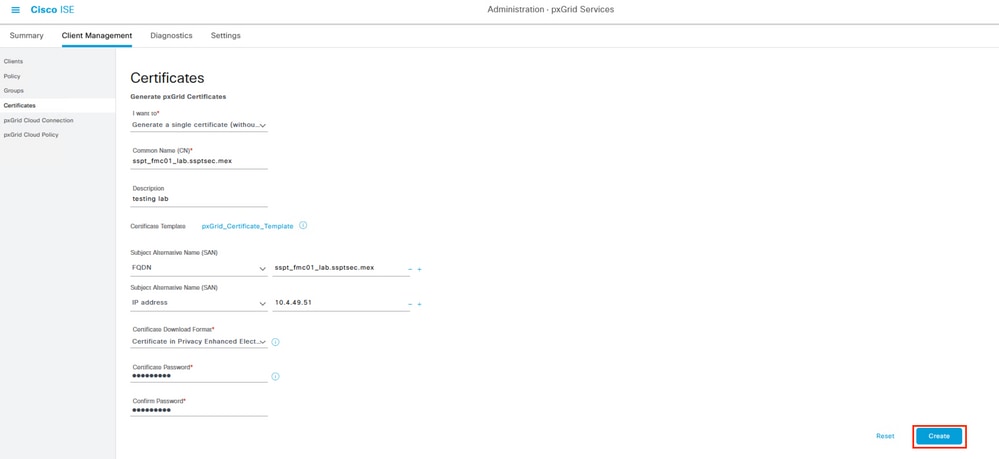

Étape 1. Accédez au menu Administration > pxGrid Services > Client Management > Certificates.

Dans la première option, sélectionnez Je veux générer un certificat unique (sans demande de signature de certificat).

Dans la section Common Name (CN), entrez le FQDN du FMC indiquant que l'ISE doit émettre un certificat.

Fournissez une description.

Dans la section de Subject Alternative Name (SAN), saisissez le nom de domaine complet et l'adresse IP du FMC à connecter.

Au bas du Format de téléchargement de certificat, sélectionnez dans le menu déroulant l'option Certificat au format PEM (Privacy Enhanced Electronic Mail), clé au format PEM PKCSS (y compris la chaîne de certificats).

Entrez et stockez un mot de passe dans Certificate Password lorsque vous utiliserez ce mot de passe ultérieurement dans FMC.

Confirmez le mot de passe, puis sélectionnez Créer.

Exemple de génération de certificat pxGrid.

Exemple de génération de certificat pxGrid.

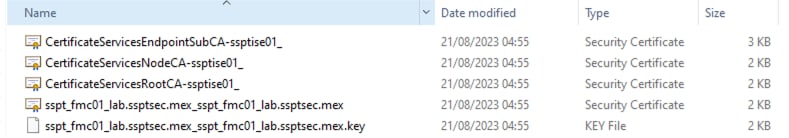

Étape 2. Un fichier zip est téléchargé sur votre ordinateur. Décompressez le fichier et vérifiez que vous disposez des fichiers suivants dans votre environnement :

Certificats PxGrid générés par ISE.

Certificats PxGrid générés par ISE.

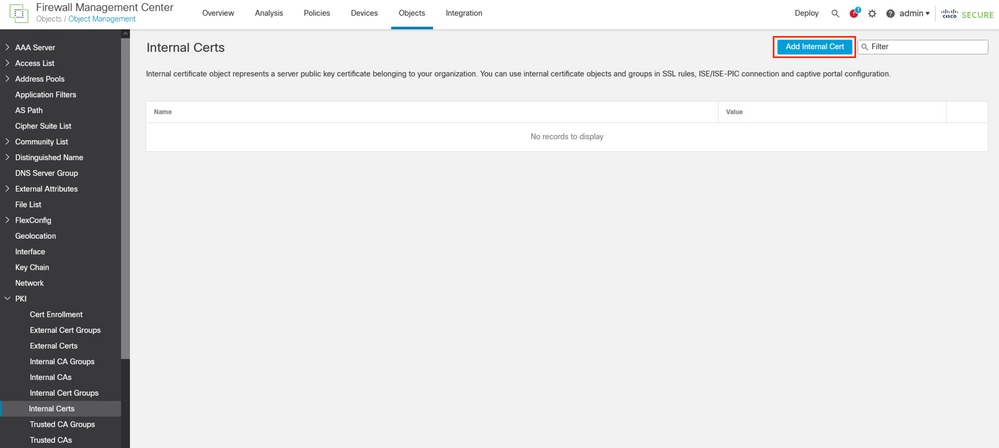

Étape 3. Dans FMC, accédez au menu Objets > Gestion des objets > PKI > Certs internes.

Sélectionnez l'option Ajouter un certificat interne.

Ajout du certificat FMC comme certificat interne.

Ajout du certificat FMC comme certificat interne.

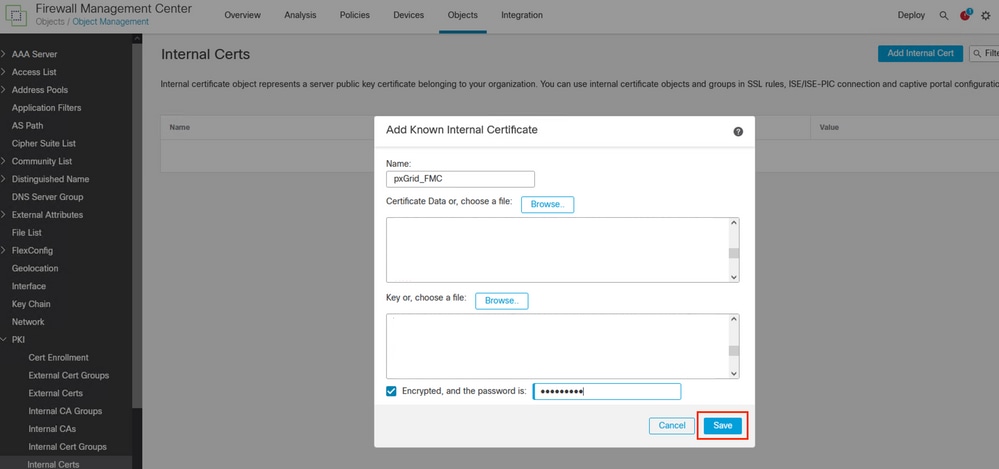

Étape 4. Nommez le certificat alloué sur FMC.

Parcourez le certificat que vous avez créé pour le FMC à partir d'ISE dans la section Certificate Data, Parcourez aussi le fichier avec l'extension .key pour remplir le champ suivant.

Sélectionnez l'option Encrypted, et entrez le mot de passe que vous avez utilisé lorsque vous avez créé le certificat sur ISE,

Enregistrez la configuration.

Exportation du certificat FMC généré par ISE.

Exportation du certificat FMC généré par ISE.

Certificat FMC.

Certificat FMC.

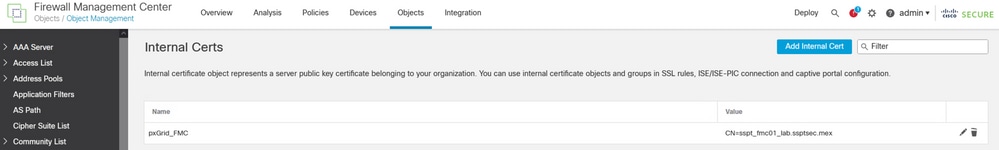

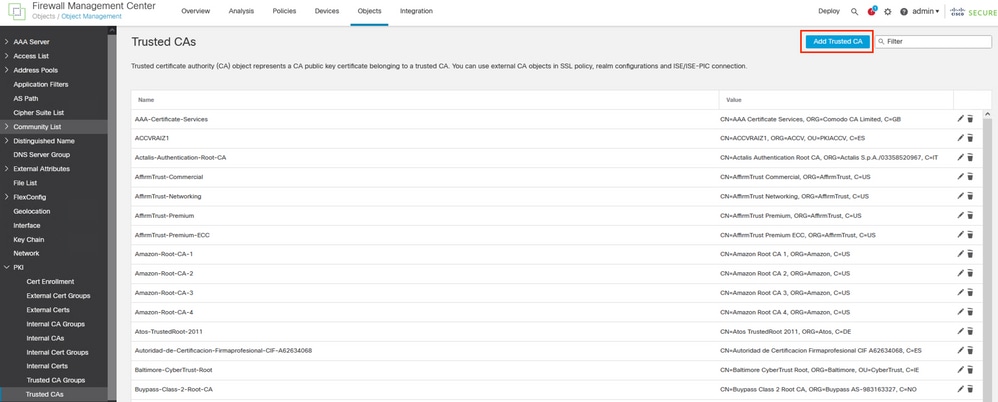

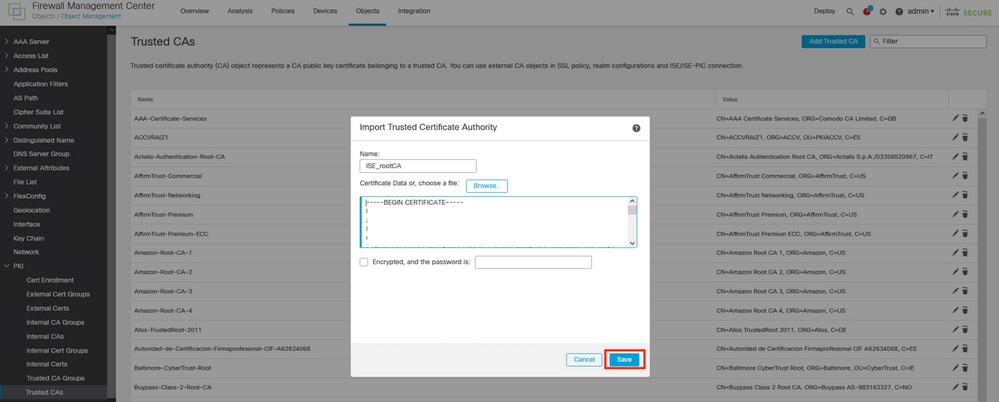

Étape 5. Accédez au menu Objets > Gestion des objets > PKI > Autorités de certification approuvées,

Sélectionnez Ajouter des autorités de certification approuvées.

Ajout de l'ISE rootCA en tant que certificat sécurisé.

Ajout de l'ISE rootCA en tant que certificat sécurisé.

Étape 6. Nommez l'autorité de certification.

Recherchez et sélectionnez l'autorité de certification racine ISE téléchargée à partir du fichier ISE.

Enregistrez votre configuration.

Exportation de l'autorité de certification racine ISE.

Exportation de l'autorité de certification racine ISE.

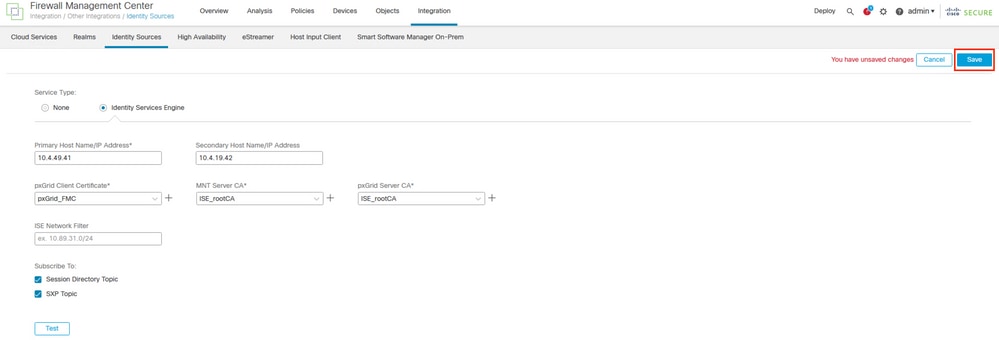

Étape 7. Accédez au menu Integration > Other Integrations > Identity Sources.

Sélectionnez dans Type de service : Identity Services Engine,

Saisissez l'adresse IP ou le nom de domaine complet du noeud pxGrid qui devient le noeud principal.

Répétez la procédure pour le noeud Secondary pxGrid.

Sélectionnez dans le menu déroulant le certificat pxGrid généré par ISE pour la section certificat client pxGrid,

Dans la section MNT Server CA et pxGrid Server CA, sélectionnez l'autorité de certification racine ISE que vous avez exportée à la dernière étape.

Remarque : l'autorité de certification du serveur pxGrid correspond à l'autorité de certification racine du certificat utilisé par pxGrid sur les noeuds pxGrid.

L'autorité de certification du serveur MNT correspond à l'autorité de certification du certificat utilisé par pxGrid sur les noeuds MNT.

(Facultatif) Vous pouvez vous abonner au répertoire de session et à la rubrique SXP à partir d'ISE.

Enregistrez la configuration.

Configuration d'ISE comme source d'identité dans FMC.

Configuration d'ISE comme source d'identité dans FMC.

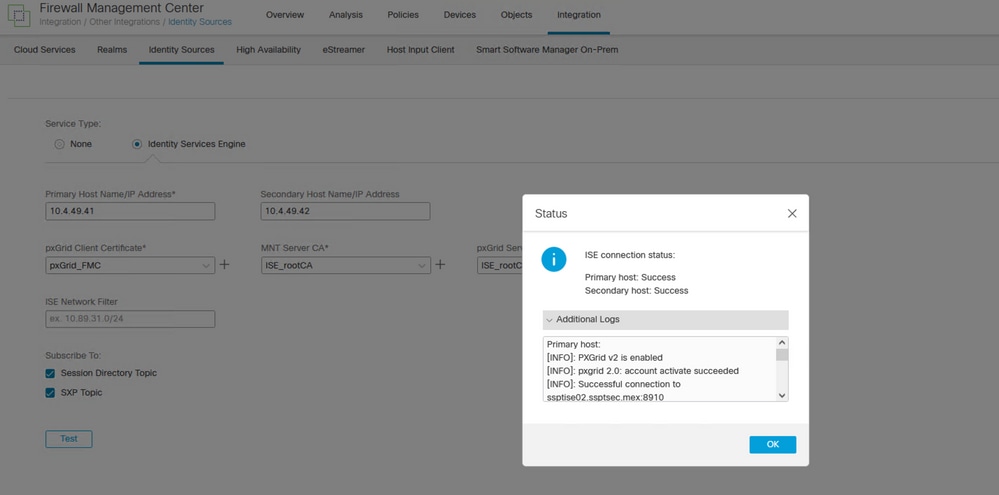

Vérifier.

Validation sur FMC.

Dans le menu Integration > Other Integrations > Identity Sources > Identity Services Engine, avant d'enregistrer votre configuration, vous pouvez tester les paramètres du lien pxGrid.

Communication PxGrid réussie.

Communication PxGrid réussie.

Primary host:

[INFO]: PXGrid v2 is enabled

[INFO]: pxgrid 2.0: account activate succeeded

[INFO]: Successful connection to ssptise02.ssptsec.mex:8910

[INFO]: Successful connection to ssptise01.ssptsec.mex:8910

[INFO]: These ISE Services are up: SessionDirectory, SXP, EndpointProfile, SecurityGroups, AdaptiveNetworkControl

[INFO]: All requested ISE Services are online.

Secondary host:

[INFO]: PXGrid v2 is enabled

[INFO]: pxgrid 2.0: account activate succeeded

[INFO]: Successful connection to ssptise02.ssptsec.mex:8910

[INFO]: Successful connection to ssptise01.ssptsec.mex:8910

[INFO]: These ISE Services are up: SessionDirectory, SXP, EndpointProfile, SecurityGroups, AdaptiveNetworkControl

[INFO]: All requested ISE Services are online.

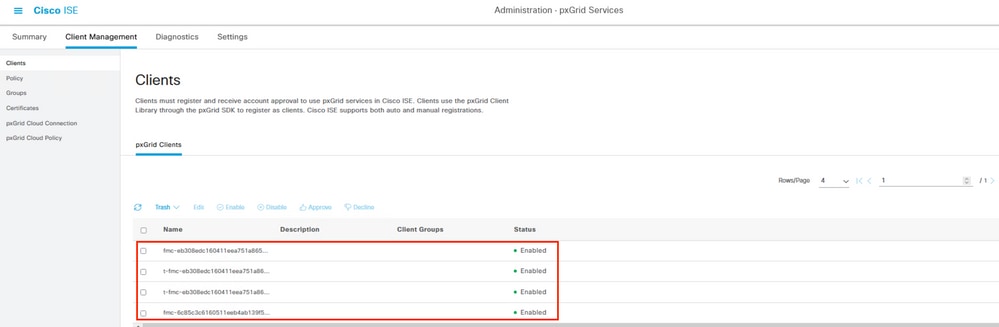

Validation sur ISE.

Lorsque le client FMC pxGrid a été correctement intégré sur ISE, vous puis reportez-vous à )dans le menu Administration > pxGrid Services > Gestion des clients > Clients) les clients portant le nom fmc sont inclus et activée.

Clients PxGrid disponibles et activés.

Clients PxGrid disponibles et activés.

Remarque : les clients pxGrid dont le préfixe commence par « t-fmc » sont ceux qui sont utilisés via le bouton de test du FMC.

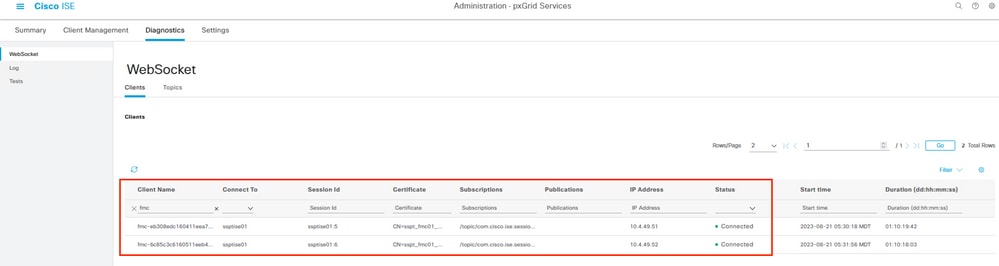

En outre, si vous accédez au menu Administration > pxGrid Services > Diagnostics > WebSocket, vous voyez alors la connexions vers le FMC.

Dans le scénario dans lequel vous avez le FMC dans Haute disponibilité, vous voyez ensuite les unités principale et secondaire telles qu'elles sont affichées dans cet exemple :

WebSockets disponible sur ISE.

WebSockets disponible sur ISE.

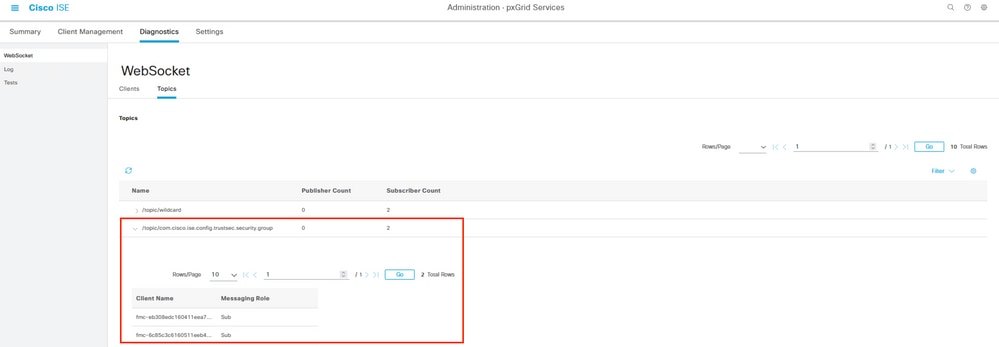

Dans l'onglet suivant de ce menu dénommé Toptique, vous pouvez vérifiez que les abonnés FMC ont été ajoutés aux rubriques pxGrid publiées par ISE.

Par exemple, il y a la rubrique relative au groupe de sécurité, de where vous Vous pouvez voir que FMC sont souscrits et reçoivent des informations relatives par SGT publié par ISE.

Rubriques par abonné pxGrid.

Rubriques par abonné pxGrid.

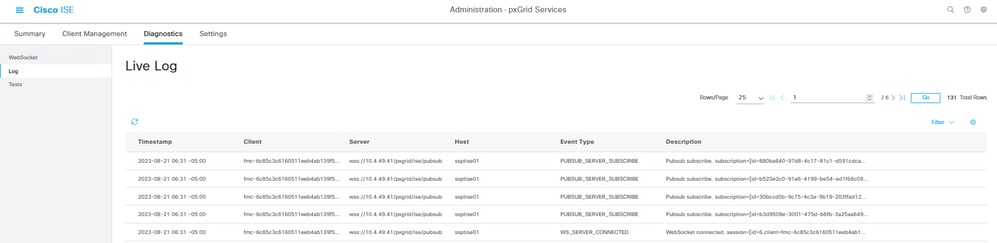

IDans le menu Administration > pxGrid Services > Diagnostics > Log, événements importants associés à dans la communication pxGrid (pour les noeuds avec la fonctionnalité activée activée) sont affichés décrivant les informations liées à l'intégration.

Journaux en direct PxGrid.

Journaux en direct PxGrid.

Dépannage

Dépannage sur FMC.

Vérifiez que FMC est en mesure de résoudre son propre nom d’hôte et les noeuds ISE par noms d’hôte.

Exemple :

> expert

admin@sspt_fmc01_lab:~$ ping sspt_fmc01_lab

PING sspt_fmc01_lab (10.4.49.51) 56(84) bytes of data.

64 bytes from sspt_fmc01_lab (10.4.49.51): icmp_seq=1 ttl=64 time=0.029 ms

64 bytes from sspt_fmc01_lab (10.4.49.51): icmp_seq=2 ttl=64 time=0.071 ms

64 bytes from sspt_fmc01_lab (10.4.49.51): icmp_seq=3 ttl=64 time=0.055 ms

^C

--- sspt_fmc01_lab ping statistics ---

3 packets transmitted, 3 received, 0% packet loss, time 27ms

admin@sspt_fmc01_lab:~$ ping ssptise01

PING ssptise01.ssptsec.mex (10.4.49.41) 56(84) bytes of data.

64 bytes from ssptise01.ssptsec.mex (10.4.49.41): icmp_seq=1 ttl=64 time=0.586 ms

64 bytes from ssptise01.ssptsec.mex (10.4.49.41): icmp_seq=2 ttl=64 time=0.646 ms

64 bytes from ssptise01.ssptsec.mex (10.4.49.41): icmp_seq=3 ttl=64 time=0.743 ms

^C

--- ssptise01.ssptsec.mex ping statistics ---

3 packets transmitted, 3 received, 0% packet loss, time 82ms

rtt min/avg/max/mdev = 0.586/0.658/0.743/0.068 ms

admin@sspt_fmc01_lab:~$

admin@sspt_fmc01_lab:~$ ping ssptise02

PING ssptise02.ssptsec.mex (10.4.49.42) 56(84) bytes of data.

64 bytes from ssptise02.ssptsec.mex (10.4.49.42): icmp_seq=1 ttl=64 time=0.588 ms

64 bytes from ssptise02.ssptsec.mex (10.4.49.42): icmp_seq=2 ttl=64 time=0.609 ms

64 bytes from ssptise02.ssptsec.mex (10.4.49.42): icmp_seq=3 ttl=64 time=0.628 ms

^C

--- ssptise02.ssptsec.mex ping statistics ---

3 packets transmitted, 3 received, 0% packet loss, time 45ms

rtt min/avg/max/mdev = 0.588/0.608/0.628/0.025 ms

Vérifiez les points suivants Le processus ADI est en cours d'exécution :

> expert

sudo suadmin@sspt_fmc01_lab:~$ sudo su

root@sspt_fmc01_lab:/Volume/home/admin# pmtool status | grep adi

adi (normal) - Running 7911

EAssurez-vous que la communication entre FMC et ISE le pauvreLe TCP 8910 est autorisé. De FMC CLI nous pouvons configurer a tcpudump capture de paquets pour confirmer la communication bidirectionnelle.

> expert

sudo suadmin@sspt_fmc01_lab:~$ sudo su

root@sspt_fmc01_lab:/Volume/home/admin# tcpdump -i any tcp and port 8910

22:34:08.415370 IP sspt_fmc01_lab.46248 > ssptise01.ssptsec.mex.8910: Flags [S], seq 3033526171, win 29200, options [mss 1460,sackOK,TS val 2701166399 ecr 0,nop,wscale 7], length 0

22:34:08.415840 IP ssptise01.ssptsec.mex.8910 > sspt_fmc01_lab.46248: Flags [S.], seq 3024877968, ack 3033526172, win 28960, options [mss 1460,sackOK,TS val 2268665064 ecr 2701166399,nop,wscale 7], length 0

22:34:08.415894 IP sspt_fmc01_lab.46248 > ssptise01.ssptsec.mex.8910: Flags [.], ack 1, win 229, options [nop,nop,TS val 2701166400 ecr 2268665064], length 0

[...]

Dépannage sur ISE.

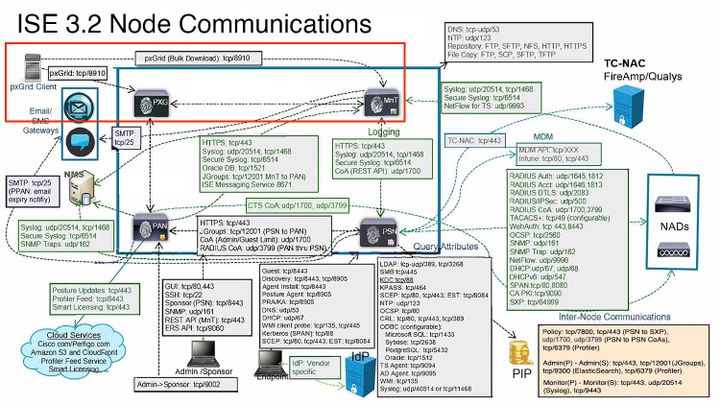

Vérifiez que les communications sur le port 8910 est opérationnel.

Ce port est celui utilisé par le client pxGridpour communiquer avec les noeuds pxGrid et les noeuds MnT pour le téléchargement en masse des informations.

Interaction PxGrid dans un environnement ISE.

Interaction PxGrid dans un environnement ISE.

Remarque : le client pxGrid, dans ce cas le FMC communique aux noeuds pxGrid et au noeud MNT secondaire (SMNT) pour obtenir les informations (téléchargement en masse), en cas de défaillance dans le SMNT, il recherche les informations par le MNT principal.

IDans les noeuds ISE où se trouve la communication avec le client pxGrid, vous pouvez consulter si la le port est ouvert ou si des sockets sont connectés à ce port.

#show ports | include 8910

tcp: (output omitted), :::8910,

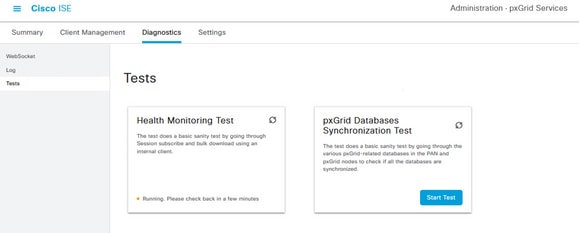

Deux tests sont disponibles sur ISE pour diagnostiquer l'état global des implémentations pxGrid.

Celles-ci se trouvent dans le menu Administration > pxGrid Services > Diagnostics > Test.

Les tests affichés dans cette section sont effectués en interne sur ISE.

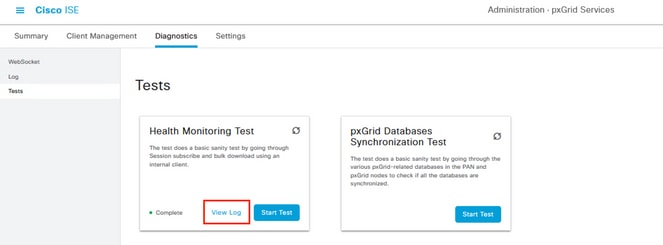

Test de contrôle de santé examine l'aspect du service pxGridup, qui évalue si un client peut accéder au service d'annuaire de session et aux rubriques publiées par le contrôleur pxGrid.

Sélectionnez le option Début Essai et attendez que les journaux soient collectés.

Test de contrôle d'intégrité PxGrid.

Test de contrôle d'intégrité PxGrid.

Une fois le test terminé, sélectionnez le option Afficher le journal. Pour cet exemple, le contenu du journal est:

Examen du test de contrôle d'intégrité.

Examen du test de contrôle d'intégrité.

22-Aug-2023 17:03:13 [INFO] ************** pxGrid Session Directory Test ***************

22-Aug-2023 17:03:13 [INFO] ----------------- Starting Connection Test -----------------

22-Aug-2023 17:03:14 [INFO] pxGrid Node: ssptise01.ssptsec.mex

22-Aug-2023 17:03:14 [INFO] wsPubsubServiceName=com.cisco.ise.pubsub

22-Aug-2023 17:03:14 [INFO] sessionTopic=/topic/com.cisco.ise.session

22-Aug-2023 17:03:14 [INFO] sessionRestBaseUrl=https://ssptise01.ssptsec.mex:8910/pxgrid/mnt/sd

22-Aug-2023 17:03:14 [INFO] wsUrl=wss://ssptise02.ssptsec.mex:8910/pxgrid/ise/pubsub

22-Aug-2023 17:03:15 [INFO] ---------------- Connection Test Completed -----------------

22-Aug-2023 17:03:15 [INFO] ------------------ Starting Download Test ------------------

22-Aug-2023 17:03:15 [INFO] Downloading sessions since 2023-08-21T17:03:15.273-06:00

22-Aug-2023 17:03:15 [INFO] Response status=200

22-Aug-2023 17:03:15 [INFO] Number of sessions read: 0

22-Aug-2023 17:03:15 [INFO] ----------------- Download Test Completed ------------------

22-Aug-2023 17:03:15 [INFO] ----------------- Starting Subscribe Test ------------------

22-Aug-2023 17:03:16 [INFO] STOMP CONNECT host=ssptise02.ssptsec.mex

22-Aug-2023 17:03:16 [INFO] STOMP SUBSCRIBE topic=/topic/com.cisco.ise.session

22-Aug-2023 17:03:16 [INFO] STOMP CONNECTED version=1.2

22-Aug-2023 17:07:16 [INFO] A total of 0 notifications were received.

22-Aug-2023 17:07:16 [INFO] STOMP RECEIPT id=77

22-Aug-2023 17:07:19 [INFO] ----------------- Subscribe Test Completed -----------------

22-Aug-2023 17:07:19 [INFO] ********** pxGrid Session Directory Test Complete **********

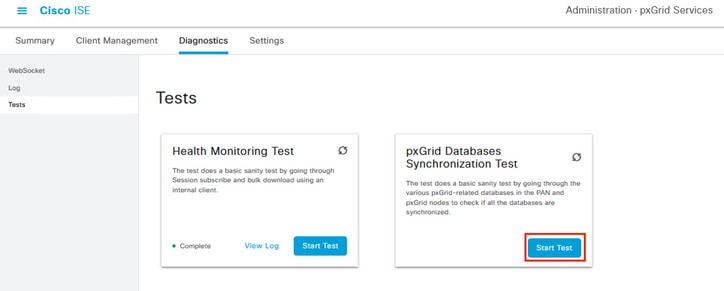

Test de synchronisation de base de données PxGrid vérifie si les informations dans les bases de données est correct entre les noeuds PAN et pxGrid et synchronisé.

Par conséquent, les informations envoyées aux abonnés pxGrid précis.

Sélectionnez le option Démarrer le test et attendre que les résultats viennent à être évalués.

Test de synchronisation des bases de données PxGrid.

Test de synchronisation des bases de données PxGrid.

Ce résultat a été obtenu à partir des journaux générés.

ssptise01.ssptsec.mex : In Sync

ssptise02.ssptsec.mex : In Sync

Primary PAN : ssptise01.ssptsec.mex

pxGrid Nodes : ssptise01.ssptsec.mex ssptise02.ssptsec.mex

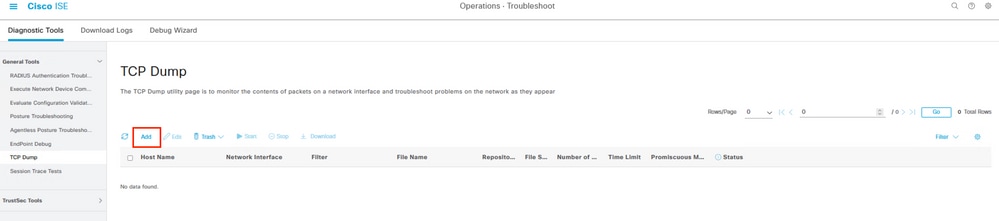

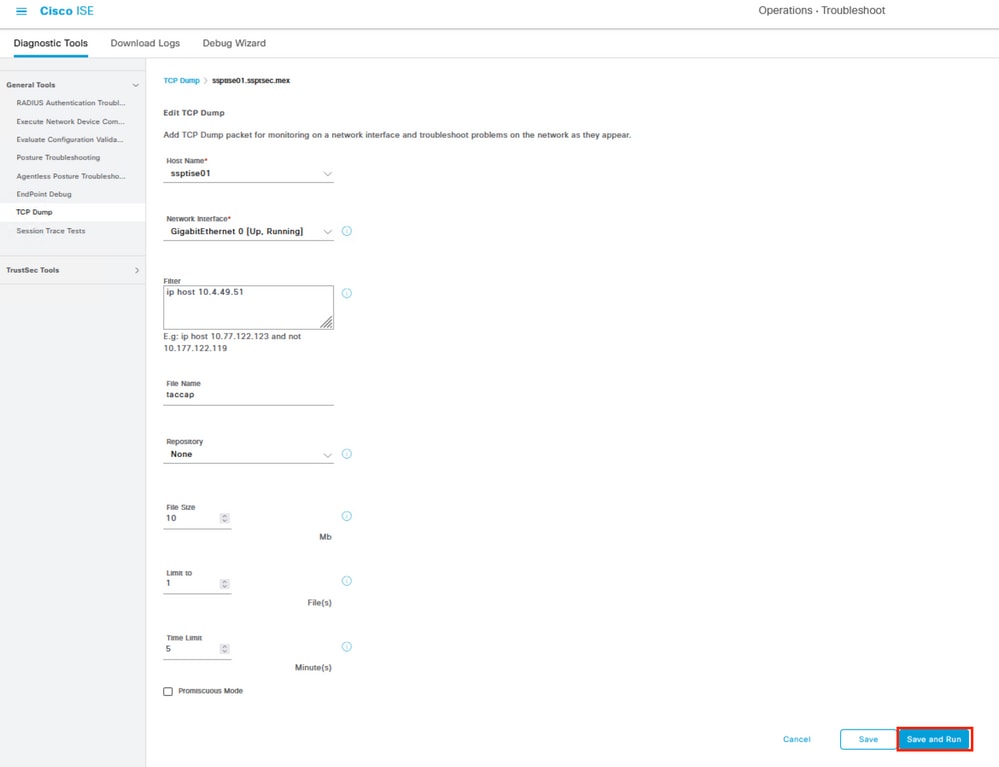

Collecter une capture sur à partir des noeuds pxGrid pointant vers le noeud FMC principal.

Accédez au menu Opérations > Dépannage > Outils de diagnostic > Dépôt TCP,

Sélectionnez le option par Ajouter une nouvelle capture.

Génération d'une capture de paquets sur ISE.

Génération d'une capture de paquets sur ISE.

Configurez les paramètres de la capture.

Dans Nom de l´hôte , sélectionnez le noeud pxGrid principal sélectionné dans le FMC.

Filtre le trafic avec cette syntaxe ip host <IP FMC>

Nommer la capture et ensuite procéder par Enregistrer et Exécuter.

Exemple de configuration de capture de paquets.

Exemple de configuration de capture de paquets.

Dans une autre fenêtre, dans le menu FMC Intégration > Autres intégrations > Identité Sources, Testez la connexion avec l'ISE via le canal pxGrid.

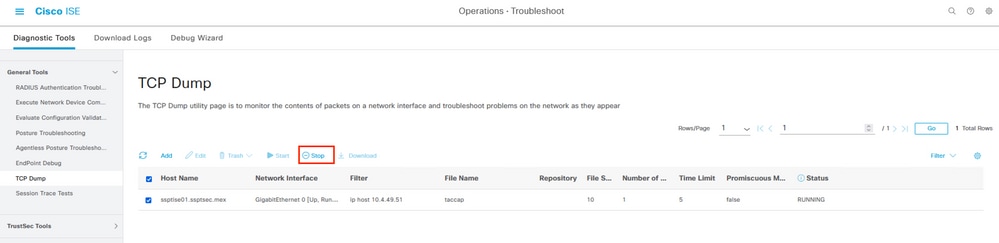

WLorsque vous obtenez le résultat du test, procéder par Speigné la capture sur ISE.

Arrêt d'une capture de paquets sur ISE.

Arrêt d'une capture de paquets sur ISE.

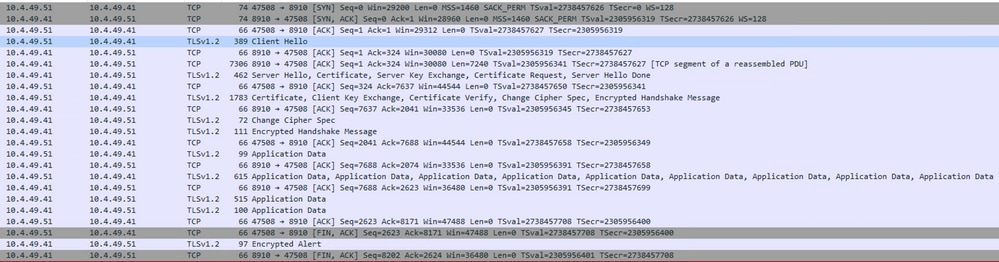

Télécharger la capture et lancez l'analyse. Ce scénario affiche une capture d'une connexion opérationnelle qui peut servir de référence.

Communication PxGrid entre ISE et FMC.

Communication PxGrid entre ISE et FMC.

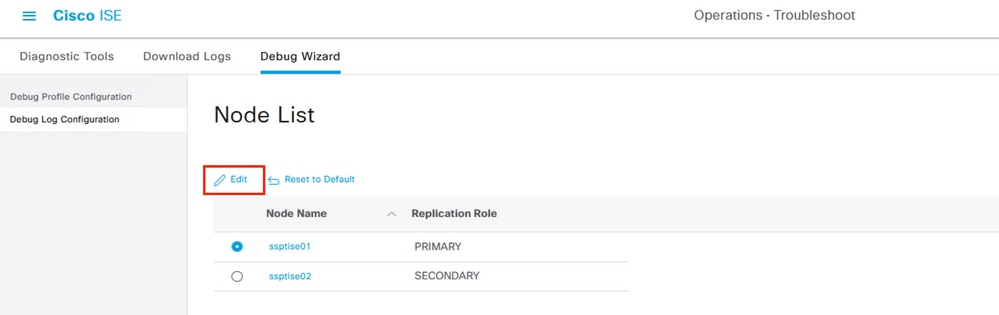

En outre, sur ISE, vous pouvez collecter des débogages liés à pxTraitement de grille.

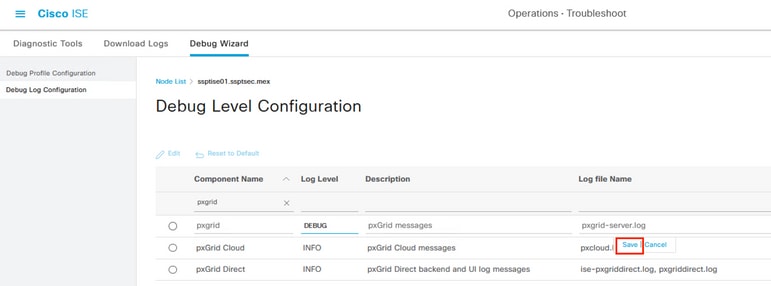

Naviguer dans le menu Opérations > Dépannage > Assistant de débogage > Débogage Configuration du journal,

Sélectionnez le noeud ISE correspondant à analyser, puis Modifier.

Sélection d'un noeud à déboguer sur ISE.

Sélection d'un noeud à déboguer sur ISE.

Filtrez les composants affichés et modifiez la Niveau de journalisation sur DEBUG the pxgrid composante par procéder avec une analyse.

Enregistrer la configuration.

Modification du composant pxGrid au niveau de débogage.

Modification du composant pxGrid au niveau de débogage.

Reproduisez le comportement à analyser, puis procéder pour analyser les journaux collectés dans le fichier pxgrid-server.log. Autres journaux que vous pouvez examiner sur le noeud ISE pour le dépannage sont les suivants :

#show logging application | include pxgrid

ise-pxgriddirect.log

pxgrid/pxgrid-server.log

pxgrid/pxgrid-test.log

pxgrid/pxgrid_dbsync_summary.log

pxgrid/pxgrid_internal_dbsync_summary.log

pxgriddirect.log

Conseil : pour obtenir d'autres recommandations sur la collecte des journaux, consultez la vidéo How to Enable Debugs on ISE 3.x Versions.

Problèmes courants.

Le client abonné PxGrid n'est pas approuvé sur ISE.

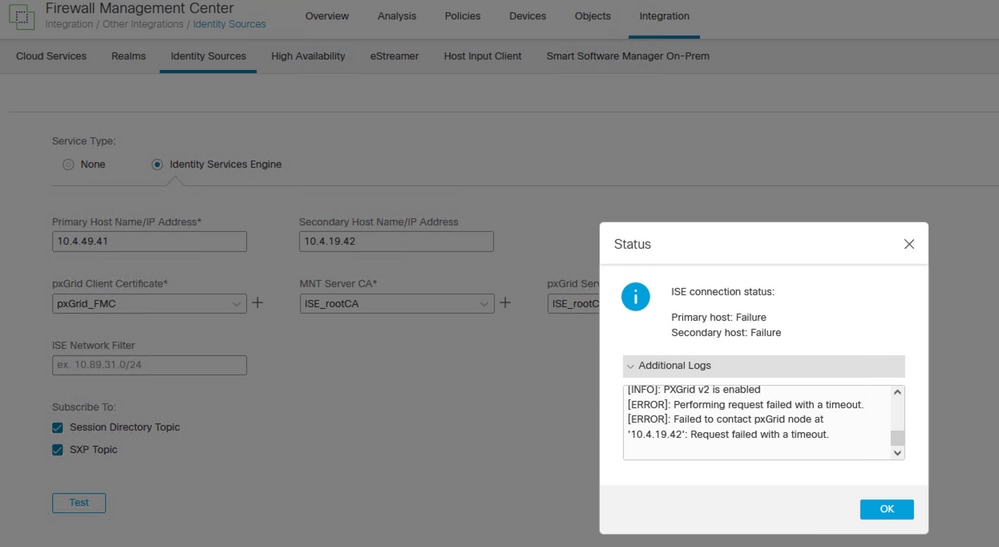

Pour ce cas d'utilisation, le résultat associé au bouton pxGrid du test FMC montre ce comportement :

Échec de la connexion FMC pxGrid.

Échec de la connexion FMC pxGrid.

Primary host:

[INFO]: PXGrid v2 is enabled

[ERROR]: pxgrid 2.0: failed account activation. accountState=PENDING

[ERROR]: Failed to contact pxGrid node at '10.4.49.41': pxgrid2.0: Could not activate account

Secondary host:

[INFO]: PXGrid v2 is enabled

[ERROR]: Performing request failed with a timeout.

[ERROR]: Failed to contact pxGrid node at '10.4.19.42': Request failed with a timeout.

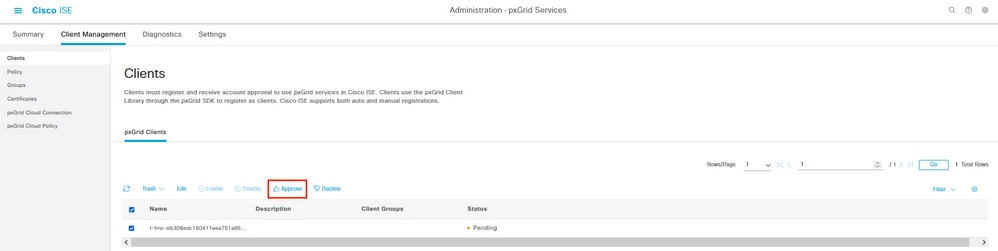

Sur ISE, notez le comportement dans le menu Administration > PxGrid Services > Client Management > Clients indiquant que le client pxGrid (FMC) est en attente d'approbation.

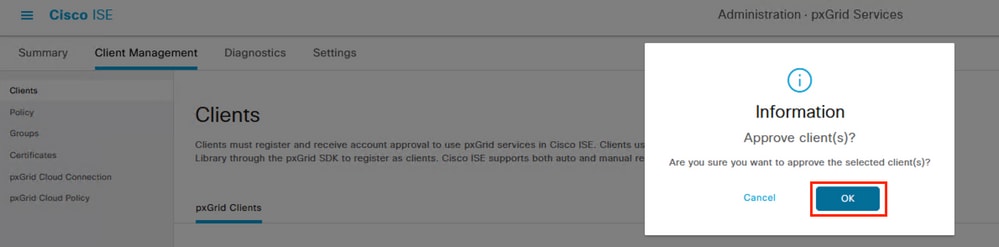

Cliquez sur le bouton Approuver, confirmez la sélection dans la fenêtre suivante et tentez à nouveau l'intégration.

Cette fois, l'intégration est réussie.

Le client FMC est en attente.

Le client FMC est en attente.

Confirmation de l'approbation du client pxGrid.

Confirmation de l'approbation du client pxGrid.

Notez si vous souhaitez activer l'approbation automatique des clients pxGrid basés sur un certificat.

Approuvez/refusez les clients de la page précédente car cette alarme peut apparaître.

Erreur liée à l'approbation des clients pxGrid.

Erreur liée à l'approbation des clients pxGrid.

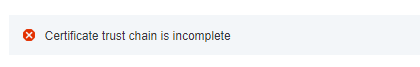

Certificat ISE PxGrid chaîne incomplet.

Dans ce scénario, si vous naviguez vers le menu Administration > System > Certificate, sélectionnez le certificat pxgrid et sélectionnez l'option View,

En cas de problème avec le certificat, ces erreurs associées sont possibles.

Erreur liée à la chaîne de certificats incomplète.

Erreur liée à la chaîne de certificats incomplète.

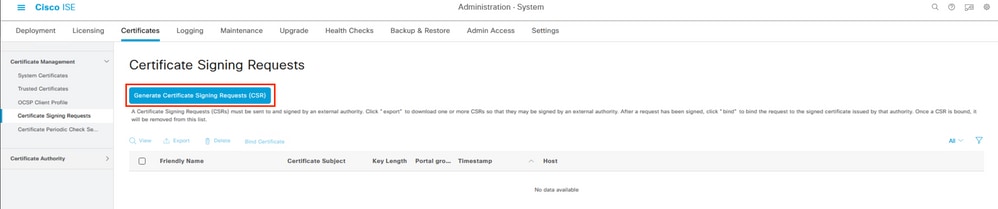

TLa première étape consiste à vérifier si l'autorité de certification racine ISE est terminéedans l'option Affichage.

En cas de certificat manquant dans la hiérarchie, vous pouvez émettre l'ensemble de l'autorité de certification racine de déploiement ISE.

BAccédez au menu Administration > System > Certificates > Certificate Management > Certificate Signing Request (RSE) et sélectionnez ce bouton.

Génération d'un CSR sur ISE.

Génération d'un CSR sur ISE.

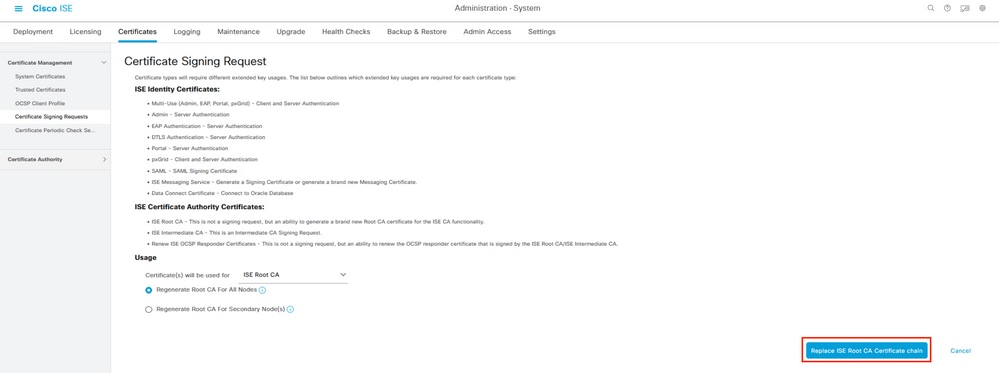

Dans ce menu, sélectionnez dans Utilisation d'ISE Root CA et régénérez l'autorité de certification racine ISE pour tous les noeuds.

Continuer avec le bouton Remplacer la chaîne de certificats CA racine ISE.

Configuration de la demande de signature de certificat.

Configuration de la demande de signature de certificat.

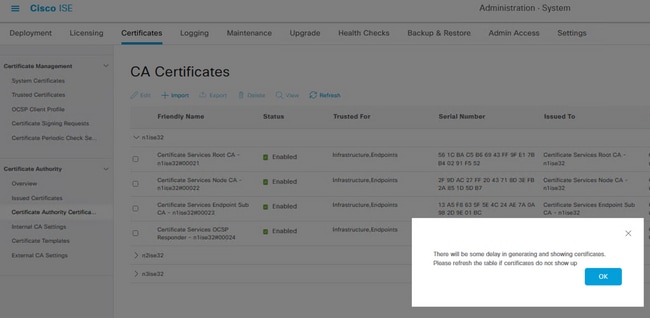

Attendez que les certificats soient générés dans tous les noeuds de l'impmise en oeuvre

Une fois l'opération terminée, l'ISE affiche la notification suivante.

Confirmation de la génération de certificats.

Confirmation de la génération de certificats.

Vérifiez si le pxGla chaîne de confiance du certificat rid est terminée en sélectionnant l'option Visualiser dans Certificats système.

Référence.

Page des développeurs Cisco PxGrid.

Guide de l'administrateur de Cisco Identity Services Engine, version 3.2, chapitre : Cisco pxGrid.

Guide de référence CLI de Cisco Identity Services Engine, version 2.4

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

29-Aug-2023 |

Première publication |

Contribution d’experts de Cisco

- Rodrigo Diaz CruzIngénieur-conseil technique

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires