Introduction

Ce document décrit comment intégrer Identity Services Engine (ISE) 3.3 patch 1 avec Duo pour l'authentification multifacteur. À partir de la version 3.3, le patch 1 ISE peut être configuré pour une intégration native avec les services Duo, éliminant ainsi le besoin d'un proxy d'authentification.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

Composants utilisés

Les informations contenues dans ce document sont basées sur :

- Correctif 1 de Cisco ISE version 3.3

- Duo

- Cisco ASA version 9.16(4)

- Client sécurisé Cisco version 5.0.04032

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Configurer

Diagramme De Flux

Diagramme De Flux

Diagramme De Flux

Étapes

0. La phase de configuration inclut la sélection des groupes Active Directory à partir desquels les utilisateurs sont synchronisés. La synchronisation se produit une fois l'assistant MFA terminé. Il se compose de deux étapes. Recherche dans Active Directory la liste des utilisateurs et certains attributs. Un appel vers Duo Cloud avec l'API d'administration Cisco ISE est effectué pour y pousser les utilisateurs. Les administrateurs doivent inscrire des utilisateurs. L'inscription peut inclure l'étape facultative d'activation de l'utilisateur pour Duo Mobile, ce qui permet à vos utilisateurs d'utiliser l'authentification en une seule pression avec Duo Push

1. La connexion VPN est initiée, l'utilisateur saisit le nom d'utilisateur et le mot de passe et clique sur OK. Le périphérique réseau envoie la requête d'accès RADIUS à PSN

2. Le noeud PSN authentifie l'utilisateur via Active Directory

3. Lorsque l'authentification réussit et que la stratégie MFA est configurée, PSN engage le PAN afin de contacter Duo Cloud

4. Un appel vers Duo Cloud avec l'API d'authentification Cisco ISE est effectué pour appeler une authentification de second facteur avec Duo. ISE communique avec le service de Duo sur le port TCP SSL 443.

5. L’authentification de second facteur a lieu. L'utilisateur termine le processus d'authentification du second facteur

6. Duo répond au PAN avec le résultat de l'authentification de second facteur

7. Le PAN répond à PSN avec le résultat de l’authentification de second facteur

8. Access-Accept est envoyé au périphérique réseau, la connexion VPN est établie

Configurations

Sélectionner les applications à protéger

Accédez à Duo Admin Dashboard https://admin.duosecurity.com/login. Connectez-vous avec les identifiants Admin.

Accédez à Tableau de bord > Applications > Protéger une application. Recherchez Cisco ISE Auth API et sélectionnez Protect.

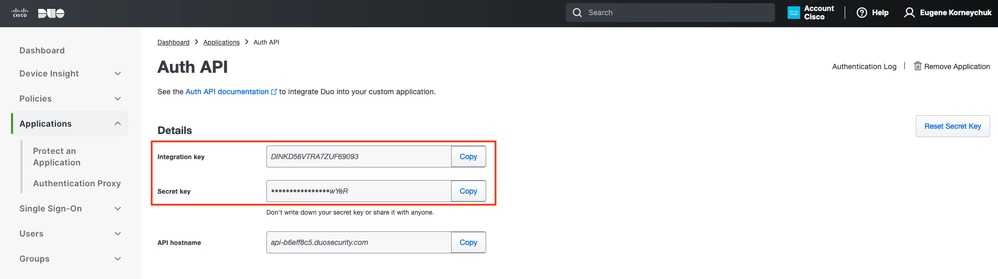

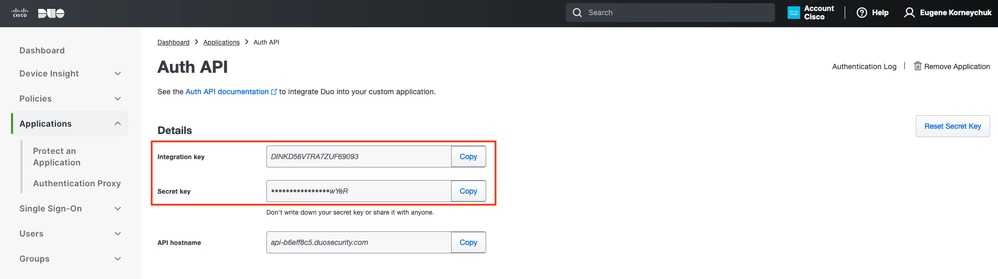

API d'authentification 1

API d'authentification 1

Notez la clé d'intégration et la clé secrète.

API d'authentification 2

API d'authentification 2

Accédez à Tableau de bord > Applications > Protéger une application. Recherchez l'API d'administration Cisco ISE et sélectionnez Protect.

Remarque : seuls les administrateurs ayant le rôle Propriétaire peuvent créer ou modifier l'application Cisco ISE Admin API dans le panneau d'administration Duo.

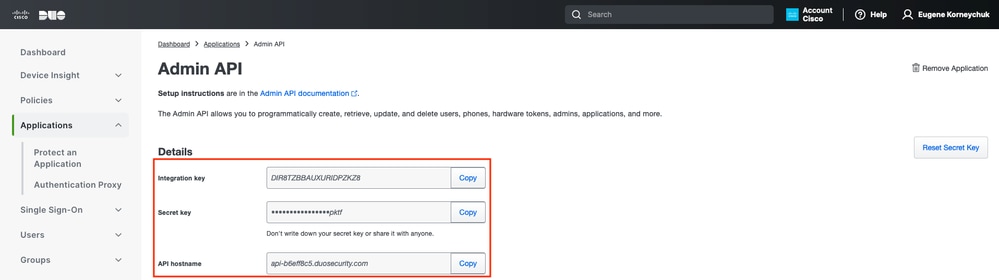

API d'authentification 1

API d'authentification 1

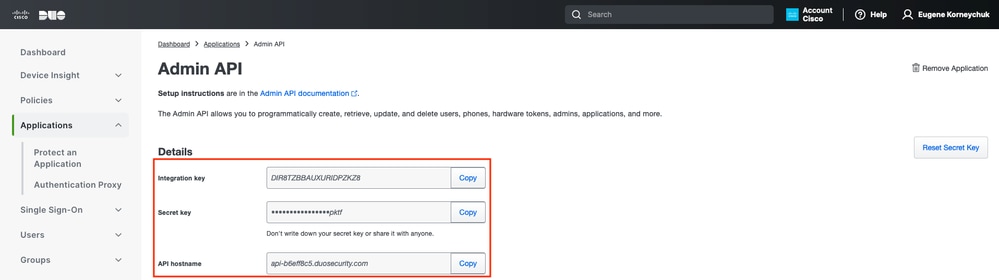

Notez la clé d'intégration, la clé secrète et le nom d'hôte de l'API.

API d'administration 2

API d'administration 2

Configurer les autorisations API

Accédez à Tableau de bord > Applications > Application. Sélectionnez Cisco ISE Admin API.

Cochez Grant Read Resource et Grant Write Resource. Cliquez sur Enregistrer les modifications.

API d'administration 3

API d'administration 3

Intégrer ISE à Active Directory

1. Accédez à Administration > Gestion des identités > Magasins d'identités externes > Active Directory > Ajouter. Fournissez le nom du point de jonction, le domaine Active Directory et cliquez sur Envoyer.

Active Directory 1

Active Directory 1

2. Lorsque vous êtes invité à joindre tous les noeuds ISE à ce domaine Active Directory, cliquez sur Oui.

Active Directory 2

Active Directory 2

3. Fournissez un nom d'utilisateur et un mot de passe AD, puis cliquez sur OK.

Active Directory 3

Active Directory 3

Le compte AD requis pour l'accès au domaine dans ISE peut avoir l'un des éléments suivants :

- Ajouter des stations de travail au droit utilisateur de domaine dans le domaine respectif

- Autorisation Créer des objets ordinateur ou Supprimer des objets ordinateur sur le conteneur d'ordinateurs respectif où le compte de l'ordinateur ISE est créé avant qu'il ne joigne l'ordinateur ISE au domaine

Remarque : Cisco recommande de désactiver la stratégie de verrouillage pour le compte ISE et de configurer l'infrastructure AD pour envoyer des alertes à l'administrateur si un mot de passe incorrect est utilisé pour ce compte. Lorsque le mauvais mot de passe est entré, ISE ne crée pas ou ne modifie pas son compte d'ordinateur lorsqu'il est nécessaire et peut donc refuser toutes les authentifications.

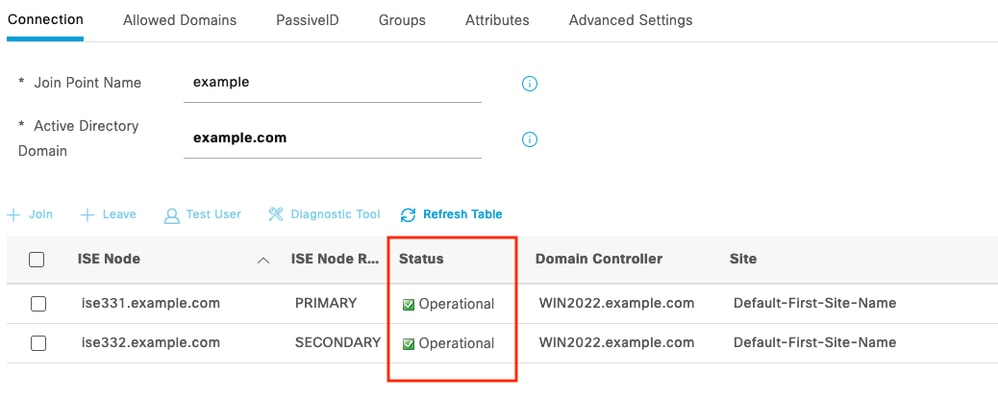

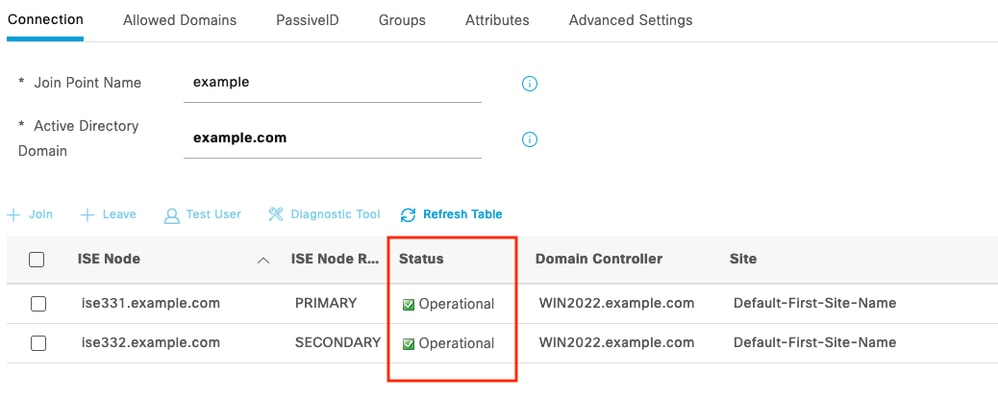

4. L'état d'AD est opérationnel.

Active Directory 4

Active Directory 4

5. Accédez à Groups > Add > Select Groups From Directory > Retrieve Groups. Cochez les cases correspondant aux groupes AD de votre choix (qui sont utilisés pour synchroniser les utilisateurs et pour la stratégie d'autorisation), comme illustré dans cette image.

Active Directory 5

Active Directory 5

6. Cliquez sur Enregistrer pour enregistrer les groupes AD récupérés.

Active Directory 6

Active Directory 6

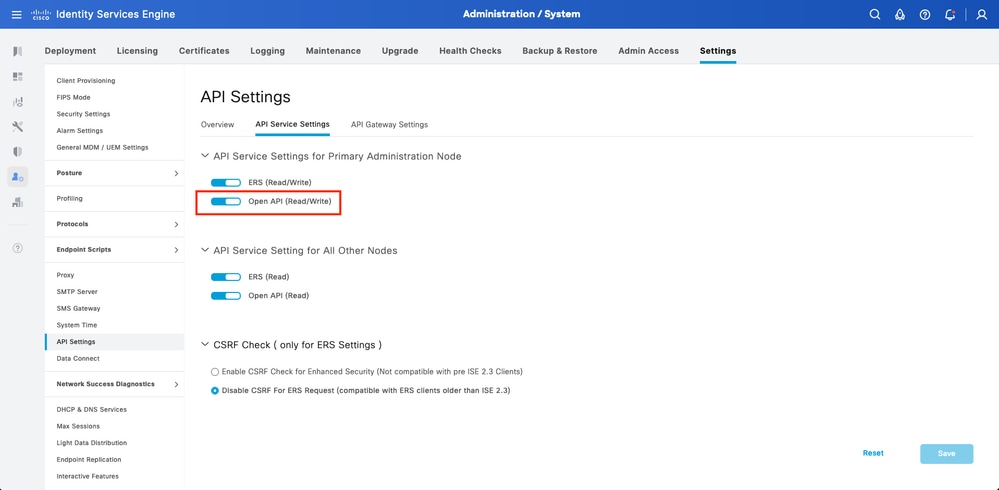

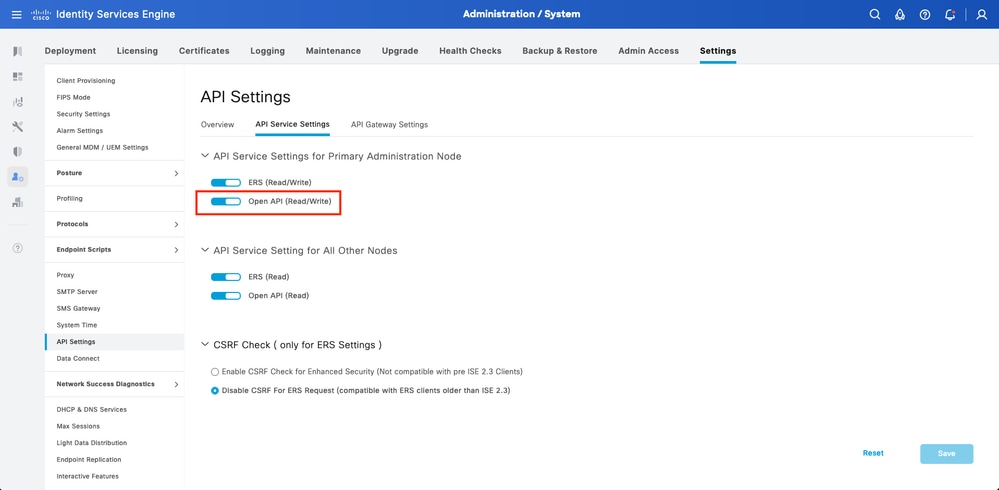

Activer l'API ouverte

Accédez à Administration > System > Settings > API Settings > API Service Settings. Activez Open API et cliquez sur Save.

API ouverte

API ouverte

Activer la source d'identité MFA

Accédez à Administration > Identity Management > Settings > External Identity Sources Settings. Activez MFA et cliquez sur Save.

ISE MFA 1

ISE MFA 1

Configurer la source d'identité externe MFA

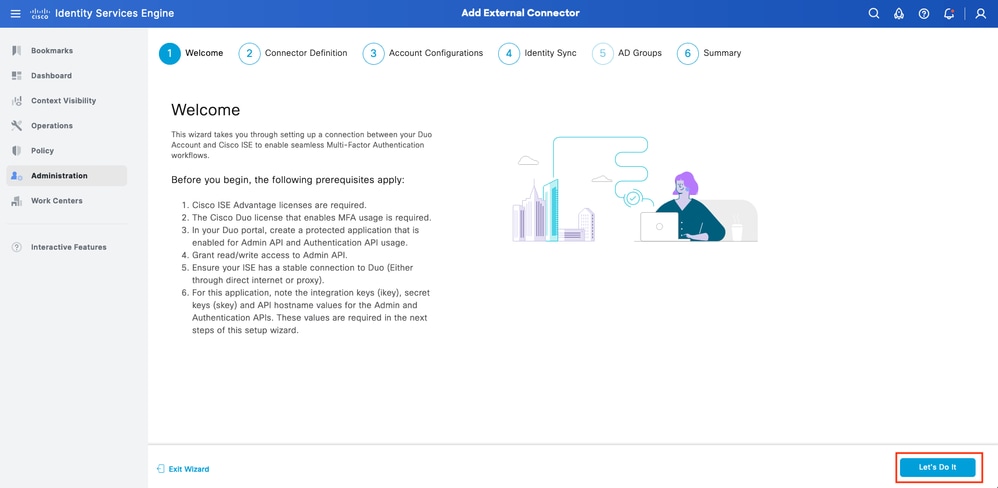

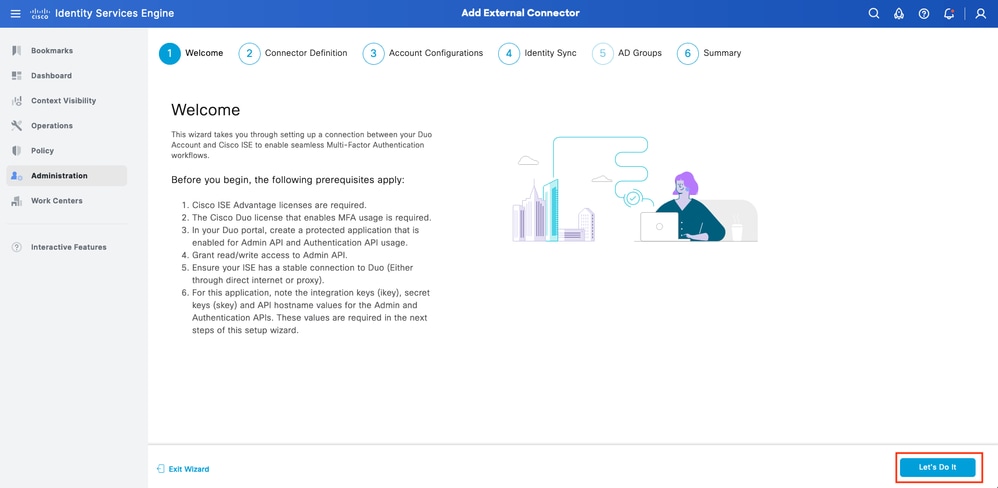

Accédez à Administration > Identity Management > External Identity Sources. Cliquez sur Ajouter. Dans l'écran Welcome (Bienvenue), cliquez sur Let's Do It.

Assistant ISE Duo 1

Assistant ISE Duo 1

Dans l'écran suivant, configurez Connection Name et cliquez sur Next.

Assistant ISE Duo 2

Assistant ISE Duo 2

Configurez les valeurs de Nom d'hôte de l'API, Intégration de l'API d'administration Cisco ISE et Clés secrètes, Intégration de l'API d'authentification Cisco ISE et Clés secrètes de l'étape Sélectionner les applications à protéger.

Assistant ISE Duo 3

Assistant ISE Duo 3

Cliquez sur Test Connection. Une fois que le test de connexion réussit, vous pouvez cliquer sur Suivant.

Assistant ISE Duo 4

Assistant ISE Duo 4

Configurez la synchronisation des identités. Ce processus synchronise les utilisateurs des groupes Active Directory sélectionnés dans le compte Duo à l'aide des informations d'identification API fournies précédemment. Sélectionnez Point de jonction Active Directory. Cliquez sur Suivant.

Remarque : la configuration d'Active Directory sort du cadre du document. Suivez ce document afin d'intégrer ISE à Active Directory.

Assistant ISE Duo 5

Assistant ISE Duo 5

Sélectionnez Groupes Active Directory à partir desquels vous souhaitez que les utilisateurs soient synchronisés avec Duo. Cliquez sur Suivant.

Assistant ISE Duo 6

Assistant ISE Duo 6

Vérifiez que les paramètres sont corrects et cliquez sur Done.

Assistant ISE Duo 7

Assistant ISE Duo 7

Inscription de l'utilisateur dans Duo

Remarque : l'inscription d'utilisateurs duo n'est pas couverte par le document. Examinez ce document pour en savoir plus sur l'inscription des utilisateurs. Dans le cadre de ce document, l'inscription manuelle des utilisateurs est utilisée.

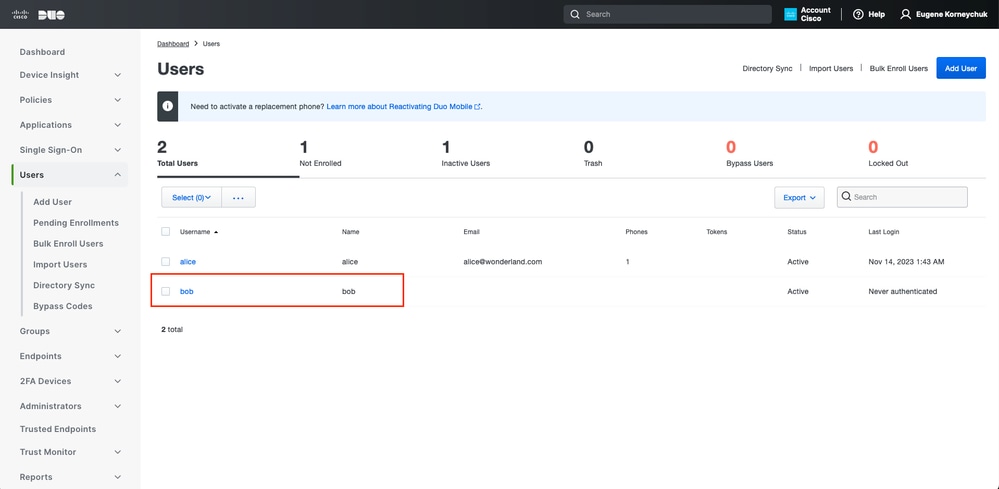

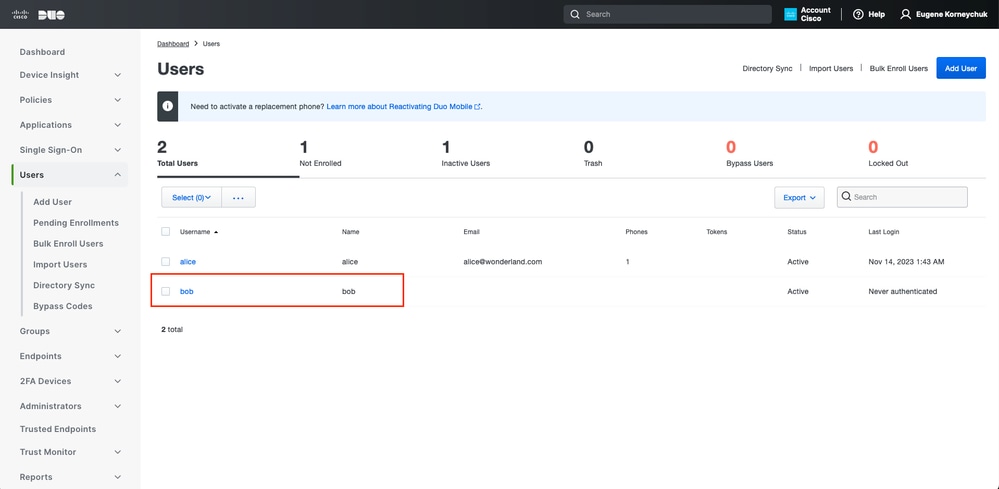

Ouvrez Duo Admin Dashboard. Accédez à Tableau de bord > Utilisateurs. Cliquez sur l'utilisateur synchronisé à partir d'ISE.

Inscription duo 1

Inscription duo 1

Faites défiler jusqu'aux téléphones. Cliquez sur Ajouter un téléphone.

Inscription Duo 2

Inscription Duo 2

Saisissez le numéro de téléphone et cliquez sur Add Phone.

Inscription Duo 3

Inscription Duo 3

Configurer les jeux de stratégies

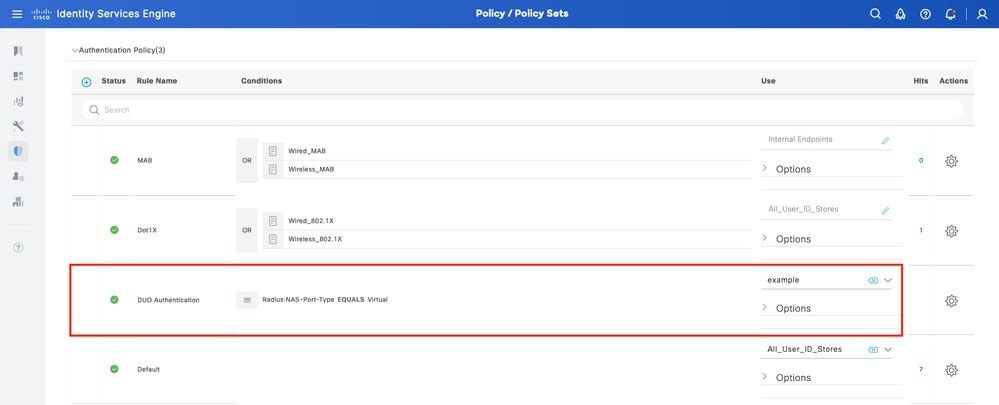

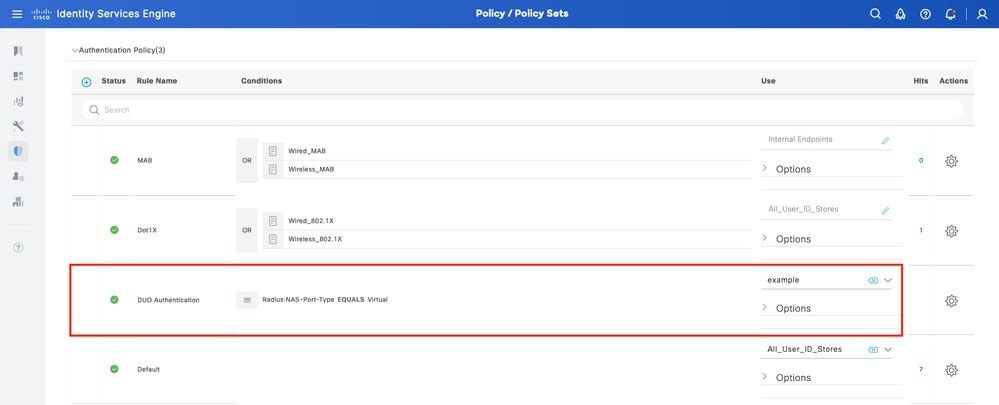

1. Configurer la stratégie d'authentification

Accédez à Policy > Policy Set. Sélectionnez l'ensemble de stratégies pour lequel vous souhaitez activer l'AMF. Configurez la stratégie d'authentification avec le magasin d'identités d'authentification principal comme Active Directory.

Jeu de stratégies 1

Jeu de stratégies 1

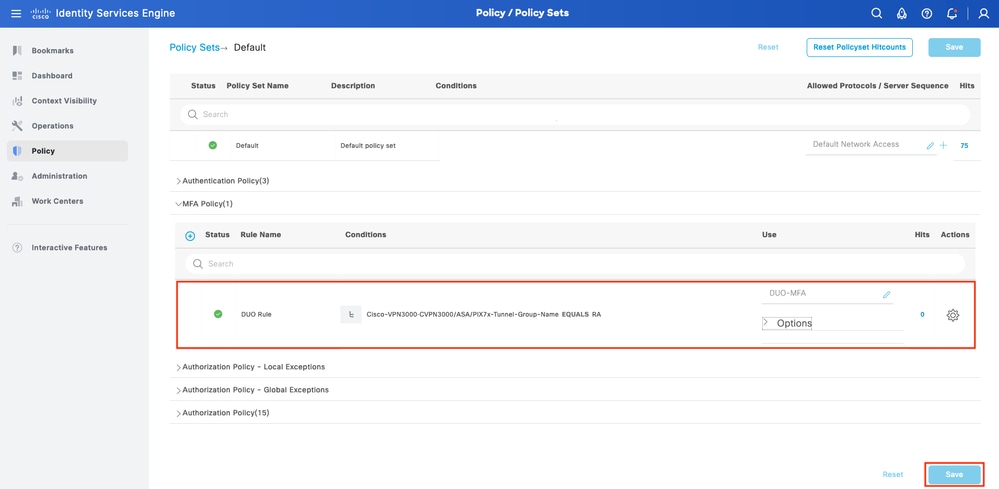

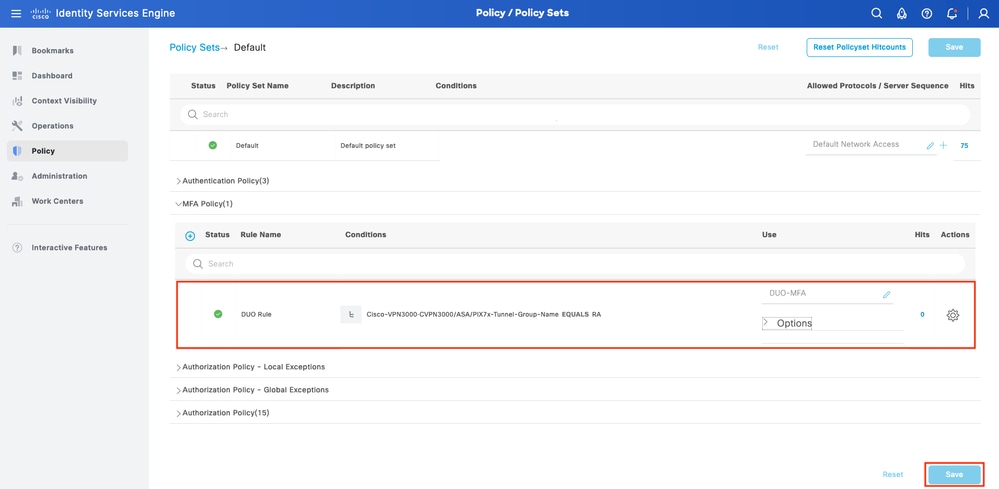

2. Configurez la politique MFA

Une fois que l'AMF est activée sur ISE, une nouvelle section des ensembles de stratégies ISE est disponible. Développez MFA Policy et cliquez sur + afin d'ajouter MFA Policy. Configurez les conditions MFA de votre choix, sélectionnez DUO-MFA configuré précédemment dans la section Use. Cliquez sur Enregistrer.

Politique ISE

Politique ISE

Remarque : la stratégie configurée ci-dessus repose sur l'autorité de résolution nommée Tunnel-Group. Les utilisateurs connectés au groupe de tunnels RA sont forcés d'exécuter MFA. La configuration ASA/FTD sort du cadre de ce document. Utilisez ce document afin de configurer ASA/FTD

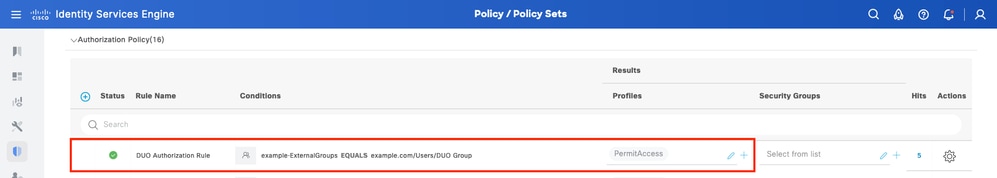

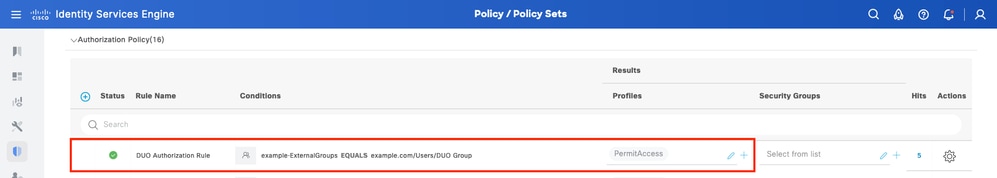

3. Configurer la stratégie d’autorisation

Configurez la stratégie d'autorisation avec la condition de groupe Active Directory et les autorisations de votre choix.

Ensemble de stratégies 3

Ensemble de stratégies 3

Limites

Au moment de la rédaction de ce document :

1. Seules les méthodes push et phone Duo sont prises en charge en tant que méthode d'authentification de second facteur

2. Aucun groupe n'est envoyé vers le cloud Duo, seule la synchronisation utilisateur est prise en charge

3. Seuls les cas d'utilisation d'authentification multifacteur suivants sont pris en charge :

- Authentification utilisateur VPN

- Authentification d'accès administrateur TACACS+

Vérifier

Ouvrez Cisco Secure Client, cliquez sur Connect. Saisissez Username et Password, puis cliquez sur OK.

Client VPN

Client VPN

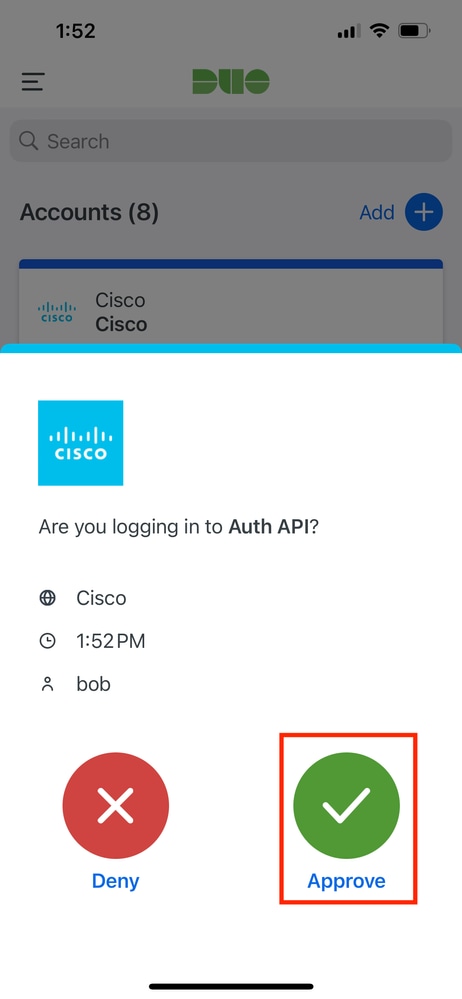

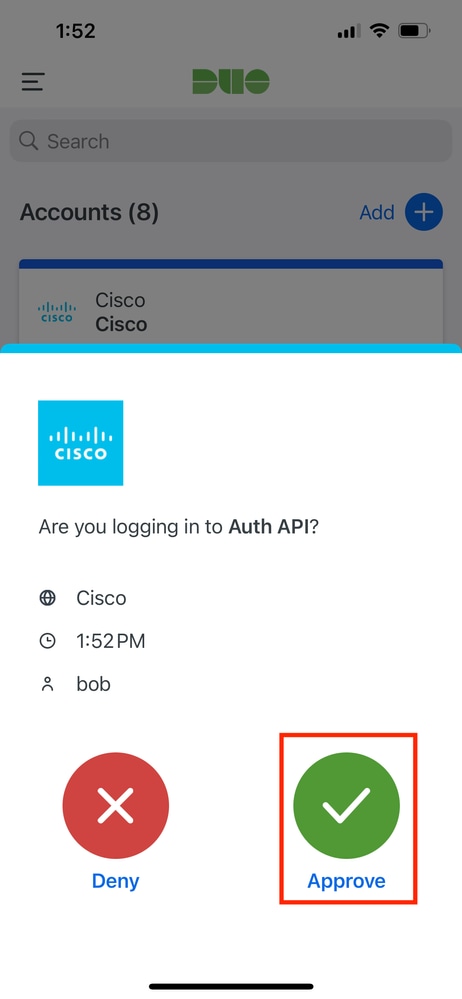

Les utilisateurs du périphérique mobile doivent recevoir une notification de transmission duo. Approuvez-le. Connexion VPN établie.

Poussée Duo

Poussée Duo

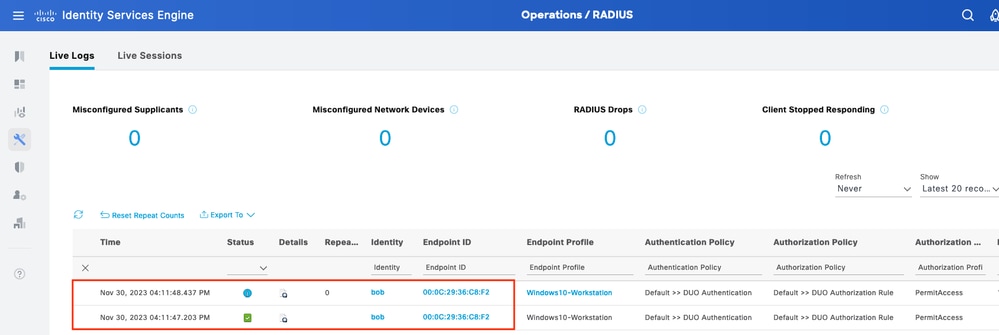

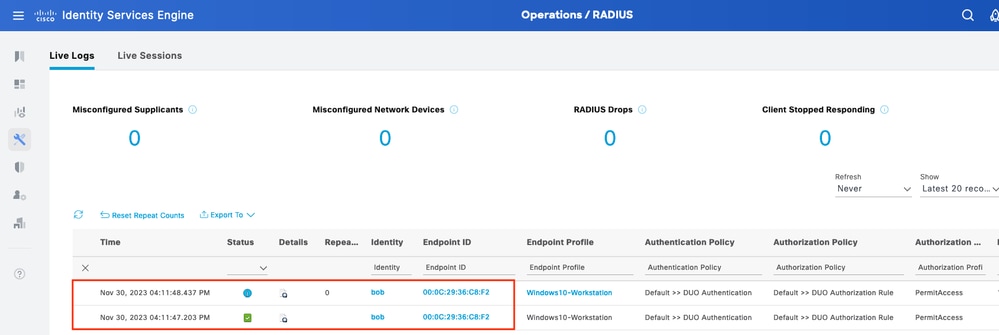

Accédez à ISE Operations > Live Logs pour confirmer l'authentification de l'utilisateur.

Journaux actifs 1

Journaux actifs 1

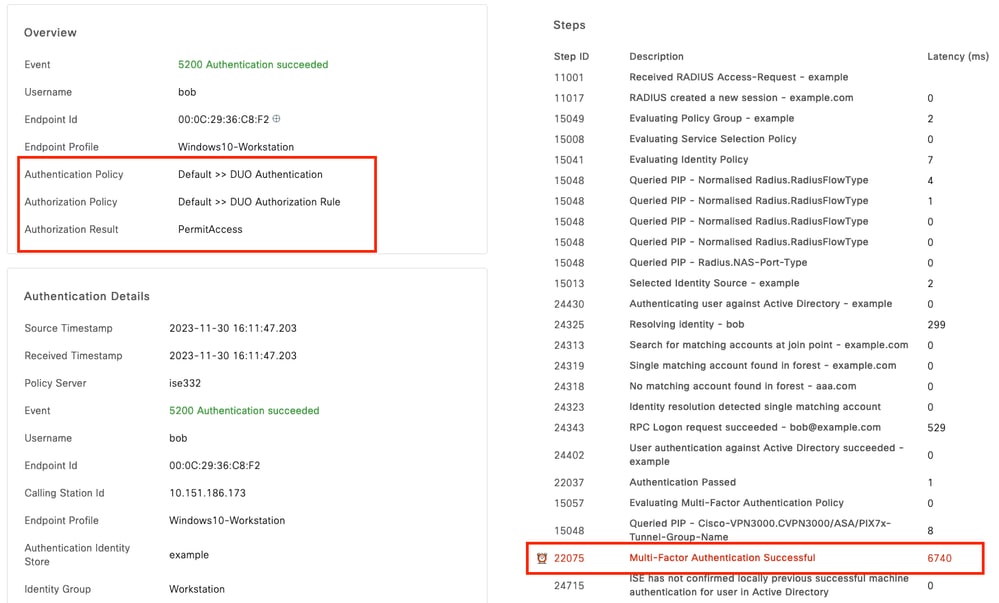

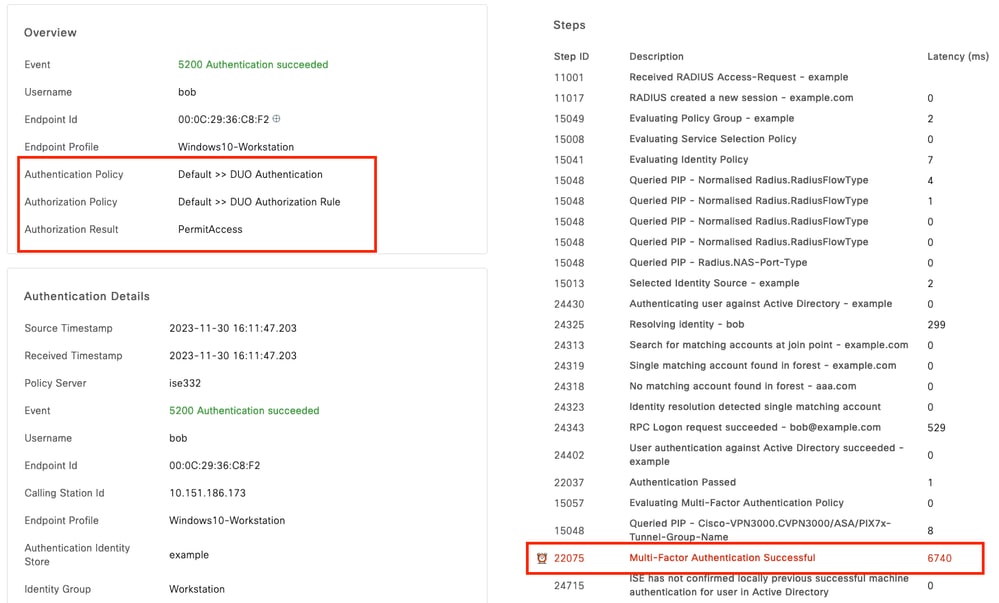

Cliquez sur le rapport d'authentification détaillé, vérifiez la stratégie d'authentification, la stratégie d'autorisation et le résultat d'autorisation. Faites défiler les étapes sur la droite. Pour confirmer que l'AMF a réussi, la ligne suivante doit être présente :

L'authentification multifacteur a réussi

Journaux actifs 2

Journaux actifs 2

Dépannage

Débogues à activer sur ISE.

| Scénario |

Composant du journal |

Fichier journal |

Messages du journal des clés |

| Journaux MFA associés |

moteur politique |

ise-psc.log |

DuoMfaAuthApiUtils -::::- Demande envoyée au gestionnaire client Duo

DuoMfaAuthApiUtils —> Duo response |

| Journaux liés aux stratégies |

port-JNI |

prt-management.log |

ProcesseurRequêtePolitiqueMfaRadius

ProcesseurRequêtePolitiqueMfaTacas |

| Journaux relatifs à l'authentification |

runtime-AAA |

prt-server.log |

MfaAuthenticator::onAuthenticateEvent

MfaAuthenticator::sendAuthenticateEvent

MfaAuthenticator::onResponseEvaluatePolicyEvent |

| Authentification duo, journaux associés à ID Sync |

|

duo-sync-service.log |

|

Commentaires

Commentaires