Posture VPN en ligne avec iPEP ISE et ASA

Table des matières

Introduction

Ce document fournit des informations sur la façon de configurer la position en ligne avec un dispositif de sécurité adaptatif (ASA) et un moteur de services d'identité (ISE).

Conditions préalables

Exigences

Aucune exigence spécifique n'est associée à ce document.

Composants utilisés

Les informations de ce document sont basées sur la version 8.2(4) pour ASA et la version 1.1.0.665 pour ISE.

Conventions

Pour plus d’informations sur les conventions utilisées dans ce document, reportez-vous aux Conventions relatives aux conseils techniques Cisco.

Informations générales

L'ISE fournit de nombreux services AAA (posture, profilage, authentification, etc.). Certains périphériques réseau (NAD) prennent en charge le changement d'autorisation Radius (CoA) qui permet de modifier dynamiquement le profil d'autorisation d'un périphérique final en fonction de sa position ou de son résultat de profilage. D'autres NAD tels que l'ASA ne prennent pas encore en charge cette fonctionnalité. Cela signifie qu'un ISE s'exécutant en mode d'application de la position en ligne (iPEP) est nécessaire pour modifier dynamiquement la stratégie d'accès réseau d'un périphérique final.

Le concept de base est que tout le trafic utilisateur passera par l'iPEP, avec le noeud agissant également comme un proxy Radius.

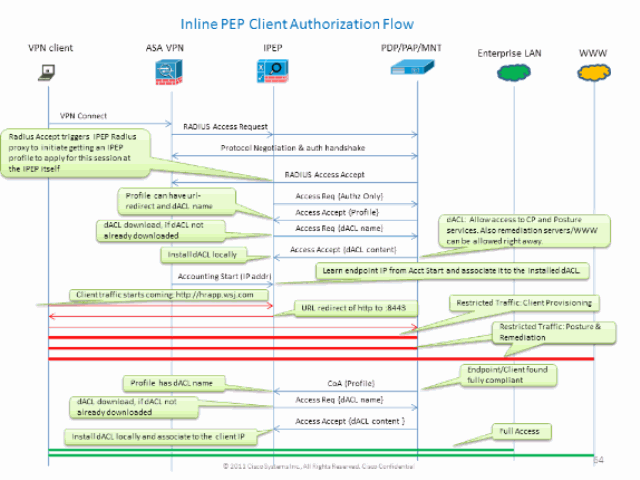

Débit De Base

-

L'utilisateur VPN se connecte.

-

ASA envoie la requête au noeud iPEP (ISE).

-

L'iPEP réécrit la demande (en ajoutant des attributs Cisco AV-PAIR pour indiquer qu'il s'agit d'une authentification iPEP) et envoie la demande au noeud de stratégie ISE (PDP).

-

Le PDP répond à l'iPEP qui le transmet à l'unité NAD.

-

Si l'utilisateur est authentifié, le NAD DOIT envoyer une demande accounting-start (voir CSCtz84826 ). Cela déclenchera le lancement de la session sur l'iPEP. A ce stade, l'utilisateur est redirigé vers la posture. En outre, vous devez activer la mise à jour temporaire de la comptabilité pour le tunnel établi à partir du portail WEBVPN, car l'ISE s'attend à avoir l'attribut framed-ip-address dans la comptabilité radius. Cependant, lors de la connexion au portail, l'adresse IP VPN du client n'est pas encore connue, car le tunnel n'est pas établi. Cela permet de s'assurer que l'ASA envoie des mises à jour intermédiaires, comme la date d'établissement du tunnel.

-

L'utilisateur passe en revue l'évaluation de la posture et, en fonction des résultats, le PDP met à jour la session à l'aide de la CoA sur l'iPEP.

Cette capture d'écran illustre ce processus :

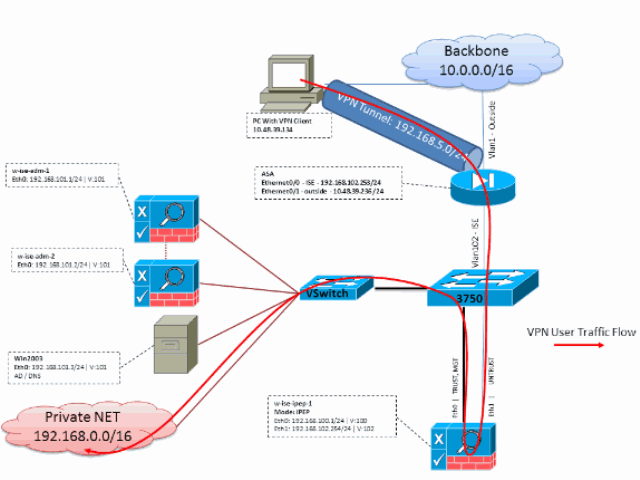

Exemple de topologie

Configuration ASA

La configuration ASA est un VPN distant IPSEC simple :

! interface Ethernet0/0 nameif ISE security-level 50 ip address 192.168.102.253 255.255.255.0 ! interface Ethernet0/1 nameif outside security-level 0 ip address 10.48.39.236 255.255.255.0 ! access-list split extended permit ip 192.168.0.0 255.255.0.0 any ! aaa-server ISE protocol radius interim-accounting-update !--- Mandatory if tunnel established from WEBVPN Portal aaa-server ISE (ISE) host 192.168.102.254 !--- this is the iPEP IP key cisco crypto ipsec transform-set TS1 esp-aes esp-sha-hmac crypto ipsec security-association lifetime seconds 28800 crypto ipsec security-association lifetime kilobytes 4608000 crypto dynamic-map DMAP1 10 set transform-set TS1 crypto dynamic-map DMAP1 10 set reverse-route crypto map CM1 10 ipsec-isakmp dynamic DMAP1 crypto map CM1 interface outside crypto isakmp enable outside crypto isakmp policy 1 authentication pre-share encryption aes hash sha group 2 lifetime 86400 ! ip local pool VPN 192.168.5.1-192.168.5.100 ! group-policy DfltGrpPolicy attributes dns-server value 192.168.101.3 !--- The VPN User needs to be able to resolve the CN from the !--- ISE HTTPS Certificate (which is sent in the radius response) vpn-tunnel-protocol IPSec svc webvpn split-tunnel-policy tunnelspecified split-tunnel-network-list value split address-pools value VPN ! tunnel-group cisco general-attributes address-pool VPN authentication-server-group ISE accounting-server-group ISE !--- Does not work without this (see introduction) ! tunnel-group cisco ipsec-attributes pre-shared-key cisco ! route outside 0.0.0.0 0.0.0.0 10.48.39.5 1 route ISE 192.168.0.0 255.255.0.0 192.168.102.254 1 !--- You need to make sure the traffic to the local subnets !--- are going through the inline ISE !

Configuration ISE

Configuration iPEP

La première chose à faire est d'ajouter un ISE en tant que noeud iPEP. Vous trouverez des informations supplémentaires sur le processus ici :

http://www.cisco.com/en/US/docs/security/ise/1.1/user_guide/ise_ipep_deploy.html#wp1110248.

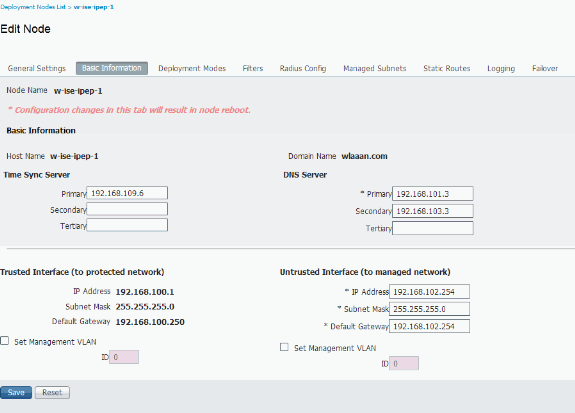

C'est essentiellement ce que vous devez configurer dans les différents onglets (les captures d'écran fournies dans cette section illustrent ceci) :

-

Configurez les paramètres IP non approuvés et IP globale (dans ce cas, IP non approuvé est 192.168.102.254).

-

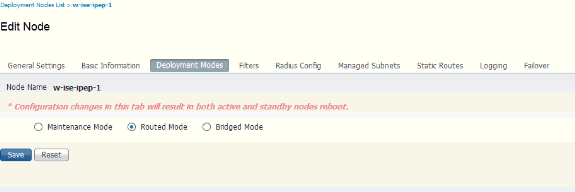

Le déploiement est en mode routé.

-

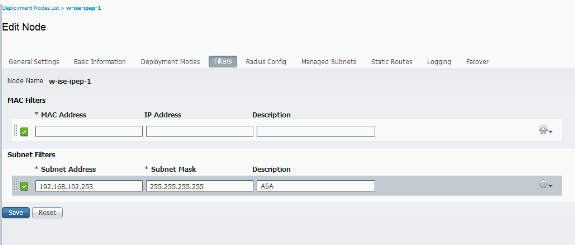

Placez un filtre statique pour permettre à l'ASA de passer par le boîtier iPEP (sinon, la connectivité vers/depuis le boîtier ISE via iPEP est abandonnée).

-

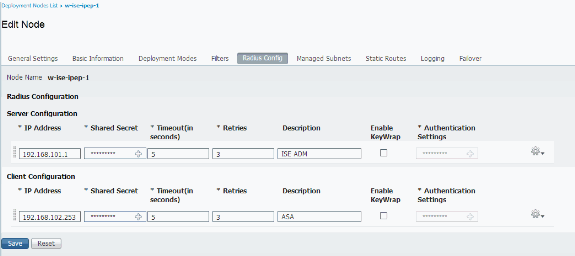

Configurez la stratégie ISE en tant que serveur Radius et l'ASA en tant que client Radius.

-

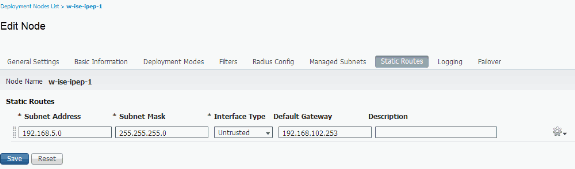

Ajoutez une route vers le sous-réseau VPN qui pointe vers l'ASA.

-

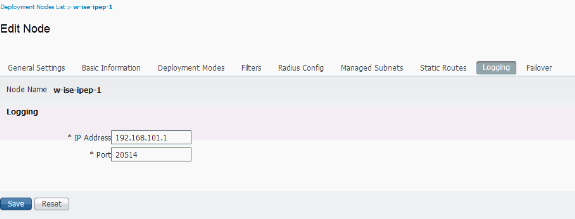

Définissez l'ISE de surveillance en tant qu'hôte de journalisation (port 20514 par défaut ; dans ce cas, la politique ISE surveille également).

Configuration de certificat importante :

Avant d'essayer d'enregistrer un noeud iPEP, assurez-vous que les conditions d'utilisation de clé étendue de certificat suivantes sont remplies. Si les certificats ne sont pas correctement configurés sur les noeuds iPEP et Admin, le processus d'enregistrement est terminé. Cependant, vous perdrez l'accès administrateur au noeud iPEP. Les détails suivants ont été extrapolés à partir du guide de déploiement d'ISE 1.1.x iPEP :

La présence de certaines combinaisons d'attributs dans les certificats locaux des noeuds Administration et Inline Posture peut empêcher l'authentification mutuelle de fonctionner.

Les attributs sont les suivants :

-

Utilisation de la clé étendue (EKU) - Authentification du serveur

-

Utilisation de la clé étendue (EKU) - Authentification client

-

Type de certificat Netscape : authentification du serveur SSL

-

Type de certificat Netscape : authentification client SSL

L'une des combinaisons suivantes est requise pour le certificat d'administration :

-

Les deux attributs EKU doivent être désactivés, si les deux attributs EKU sont désactivés dans le certificat de position en ligne, ou les deux attributs EKU doivent être activés, si l'attribut de serveur est activé dans le certificat de position en ligne.

-

Les deux attributs de type de certificat Netscape doivent être désactivés, ou les deux doivent être activés.

L'une des combinaisons suivantes est requise pour le certificat de posture en ligne :

-

Les deux attributs EKU doivent être désactivés, ou les deux doivent être activés, ou l'attribut de serveur seul doit être activé.

-

Les deux attributs de type de certificat Netscape doivent être désactivés, ou les deux doivent être activés, ou l'attribut de serveur seul doit être activé.

-

Lorsque des certificats locaux auto-signés sont utilisés sur les noeuds Administration et Posture en ligne, vous devez installer le certificat auto-signé du noeud Administration dans la liste de confiance du noeud Posture en ligne. En outre, si votre déploiement comporte à la fois des noeuds d'administration principal et secondaire, vous devez installer le certificat auto-signé des deux noeuds d'administration dans la liste de confiance du noeud Position en ligne.

-

Lorsque des certificats locaux signés par une autorité de certification sont utilisés sur les noeuds Administration et Inline Posture, l'authentification mutuelle doit fonctionner correctement. Dans ce cas, le certificat de l'autorité de certification signataire est installé sur le noeud Administration avant l'enregistrement et ce certificat est répliqué sur le noeud Position en ligne.

-

Si des clés émises par une autorité de certification sont utilisées pour sécuriser la communication entre les noeuds Administration et Posture en ligne, avant d'enregistrer le noeud Posture en ligne, vous devez ajouter la clé publique (certificat de l'autorité de certification) du noeud Administration à la liste de certificats de l'autorité de certification du noeud Posture en ligne.

Configuration de base :

Configuration du mode de déploiement :

Configuration des filtres :

Configuration de Radius :

routes statique:

Journalisation:

Authentification et configuration de la position

Il existe trois états de posture :

-

Inconnu : la posture n'est pas encore faite

-

Conforme : la posture est faite et le système est conforme

-

Non conforme : la position est définie, mais le système a échoué à au moins une vérification

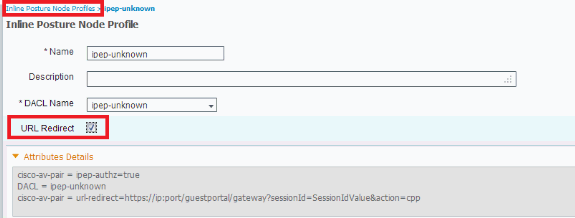

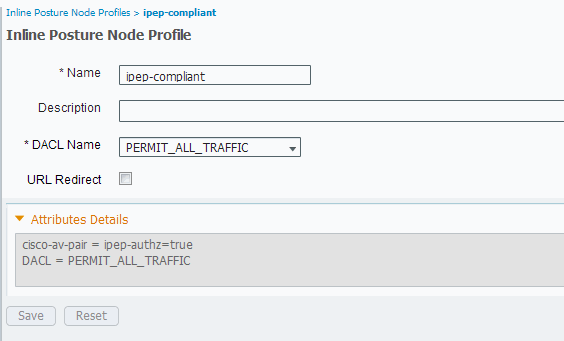

Maintenant, les profils d'autorisation doivent être créés (qui seront les profils d'autorisation en ligne : cela ajoutera l'attribut ipep-authz=true dans la paire AV de Cisco) qui sera utilisé pour les différents cas.

Généralement, le profil Unknown renvoie l'URL de redirection (posture discovery) qui transfère le trafic de l'utilisateur vers l'ISE et demande l'installation de l'agent NAC. Si l'agent NAC est déjà installé, cela permettra à sa requête de découverte HTTP d'être transmise à l'ISE.

Dans ce profil, une liste de contrôle d'accès qui autorise au moins le trafic HTTP vers ISE et DNS est utilisée.

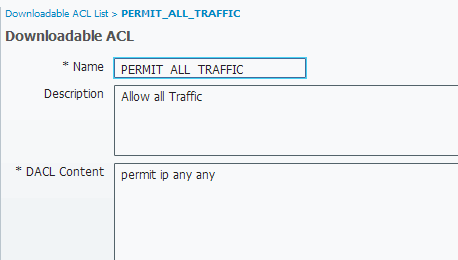

Les profils Conforme et Non conforme renvoient généralement une liste de contrôle d'accès téléchargeable pour accorder l'accès au réseau en fonction du profil utilisateur. Un profil non conforme peut permettre aux utilisateurs d'accéder à un serveur Web pour télécharger un antivirus, par exemple, ou accorder un accès réseau limité.

Dans cet exemple, les profils Inconnu et Conforme sont créés et la présence de notepad.exe comme conditions requises est vérifiée.

Configuration des profils de posture

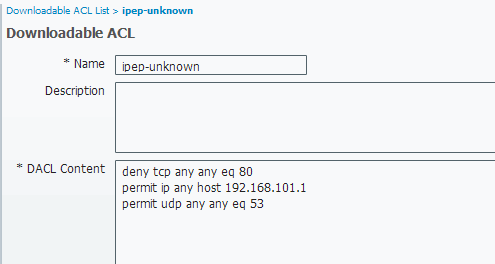

La première chose à faire est de créer les listes de contrôle d'accès téléchargeables (dACL) et les profils :

Remarque : il n'est pas obligatoire que le nom de la dACL corresponde au nom du profil.

-

Conforme

-

ACL : ipep-unknown

-

Profil d'autorisation : ipep-unknown

-

-

Non Conforme

-

ACL : non conforme à ipep

-

Profil d'autorisation : non conforme à la norme ipep

-

dACL inconnue :

Profil inconnu :

dACL conforme :

Profil conforme :

Configuration des autorisations

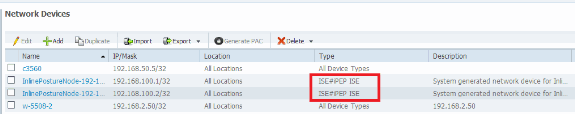

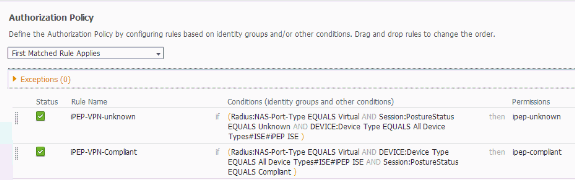

Maintenant que le profil est créé, vous devez faire correspondre la demande Radius provenant de l'iPEP et leur appliquer les profils appropriés. Les ISE iPEP sont définis avec un type de périphérique spécial qui sera utilisé dans les règles d'autorisation :

NAD :

Autorisation:

Remarque : si l'agent n'est pas installé sur l'ordinateur, vous pouvez définir des règles d'approvisionnement du client.

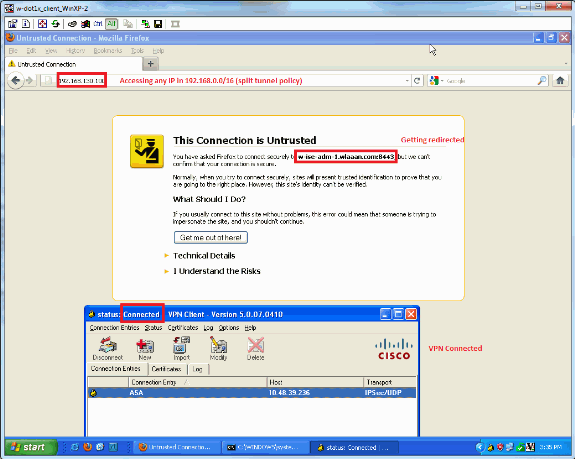

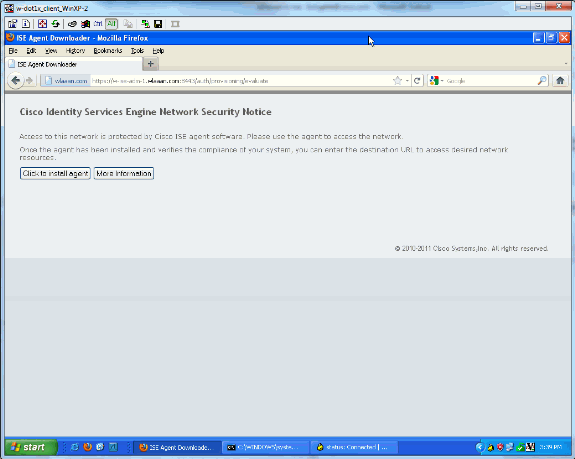

Résultat

Vous êtes invité à installer l'agent (dans cet exemple, le provisionnement du client est déjà défini) :

Quelques résultats à ce stade :

ciscoasa# show vpn-sessiondb remote Session Type: IPsec Username : cisco Index : 26 Assigned IP : 192.168.5.2 Public IP : 10.48.39.134 Protocol : IKE IPsec License : IPsec Encryption : AES128 Hashing : SHA1 Bytes Tx : 143862 Bytes Rx : 30628 Group Policy : DfltGrpPolicy Tunnel Group : cisco Login Time : 13:43:55 UTC Mon May 14 2012 Duration : 0h:09m:37s Inactivity : 0h:00m:00s NAC Result : Unknown VLAN Mapping : N/A VLAN : none

Et de l'iPEP :

w-ise-ipep-1/admin# show pep table session Current Sessions (IP, MAC(if available), Profile ID, VLAN (if any)): 192.168.5.2 00:00:00:00:00:00 2 0 w-ise-ipep-1/admin# show pep table accesslist normal #ACSACL#-IP-ipep-unknown-4fb10ac2: deny tcp any host 192.168.101.1 eq 80 deny tcp any host 192.168.101.1 eq 443 permit ip any host 192.168.101.1 permit udp any any eq 53

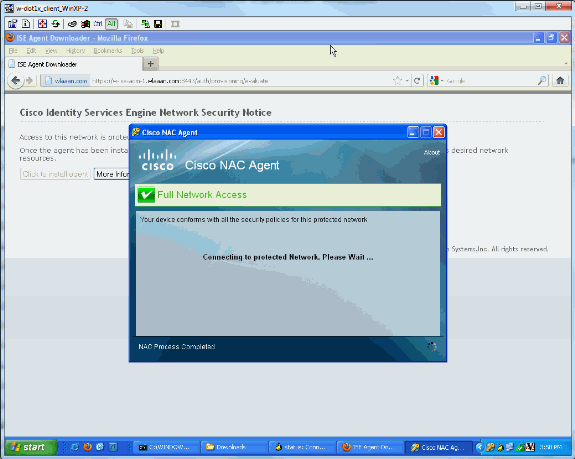

Une fois l'agent téléchargé et installé :

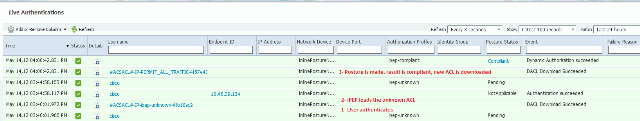

L'agent doit détecter automatiquement l'ISE et exécuter l'évaluation de posture (en supposant que vous avez déjà défini les règles de posture, ce qui est un autre sujet). Dans cet exemple, la posture est réussie et ceci apparaît :

Remarque : la capture d'écran ci-dessus contient deux authentifications. Cependant, comme la boîte iPEP met en cache les listes de contrôle d'accès, elle n'est pas téléchargée à chaque fois.

Sur l'iPEP :

w-ise-ipep-1/admin# show pep table session Current Sessions (IP, MAC(if available), Profile ID, VLAN (if any)): 192.168.5.2 00:00:00:00:00:00 3 0 w-ise-ipep-1/admin# show pep table accesslist normal #ACSACL#-IP-PERMIT_ALL_TRAFFIC-4f57e406: permit ip any any #ACSACL#-IP-ipep-unknown-4fb10ac2: deny tcp any host 192.168.101.1 eq 80 deny tcp any host 192.168.101.1 eq 443 permit ip any host 192.168.101.1 permit udp any any eq 53 w-ise-ipep-1/admin#

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

19-Dec-2012 |

Première publication |

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires