Exemple de configuration de la publication de listes de révocation de certificats pour ISE sur un serveur AC Microsoft

Table des matières

Introduction

Ce document décrit la configuration d'un serveur d'autorité de certification Microsoft qui exécute Internet Information Services (IIS) pour publier des mises à jour de listes de révocation de certificats (CRL). Il explique également comment configurer Cisco Identity Services Engine ( ISE) (versions 1.1 et ultérieures) pour récupérer les mises à jour à utiliser dans la validation des certificats. ISE peut être configuré pour récupérer les listes de révocation de certificats pour les divers certificats racines CA qu'il utilise dans la validation de certificat.

Conditions préalables

Exigences

Aucune exigence spécifique n'est associée à ce document.

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

-

Cisco Identity Services Engine version 1.1.2.145

-

Microsoft Windows® Server® 2008 R2

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Conventions

Pour plus d’informations sur les conventions utilisées dans ce document, reportez-vous aux Conventions relatives aux conseils techniques Cisco.

Configurer

Cette section vous fournit des informations pour configurer les fonctionnalités décrites dans ce document.

Remarque : utilisez l'outil de recherche de commandes (clients enregistrés uniquement) pour obtenir plus d'informations sur les commandes utilisées dans cette section.

Configurations

Ce document utilise les configurations suivantes :

-

Section 1. Créer et configurer un dossier sur l'autorité de certification pour héberger les fichiers CRL

-

Section 2. Créer un site dans IIS pour exposer le nouveau point de distribution CRL

-

Section 3. Configurer Microsoft CA Server pour publier des fichiers CRL sur le point de distribution

-

Section 4. Vérifiez que le fichier CRL existe et qu'il est accessible via IIS

-

Section 5. Configurer ISE pour utiliser le nouveau point de distribution CRL

Section 1. Créer et configurer un dossier sur l'autorité de certification pour héberger les fichiers CRL

La première tâche consiste à configurer un emplacement sur le serveur AC pour stocker les fichiers CRL. Par défaut, le serveur Microsoft CA publie les fichiers sur C:\Windows\system32\CertSrv\CertEnroll\ . Plutôt que d'utiliser ce dossier système, créez un nouveau dossier pour les fichiers.

-

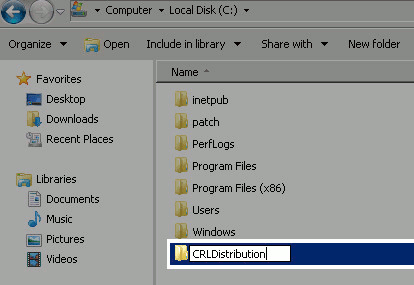

Sur le serveur IIS, choisissez un emplacement sur le système de fichiers et créez un nouveau dossier. Dans cet exemple, le dossier C:\CRLDistribution est créé.

-

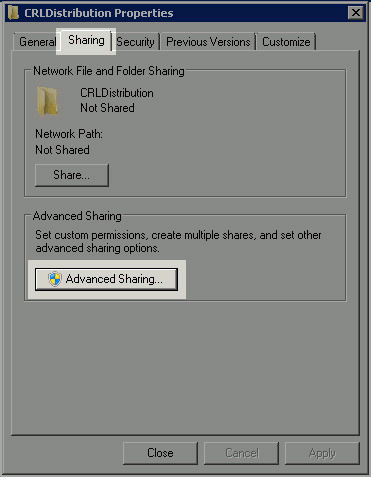

Pour que l’autorité de certification puisse écrire les fichiers CRL dans le nouveau dossier, le partage doit être activé. Cliquez avec le bouton droit sur le nouveau dossier, choisissez Propriétés, cliquez sur l'onglet Partage, puis cliquez sur Partage avancé.

-

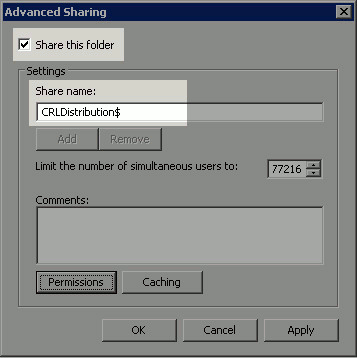

Afin de partager le dossier, cochez la case Partager ce dossier et ajoutez un symbole dollar ($) à la fin du nom du partage dans le champ Nom du partage pour masquer le partage.

-

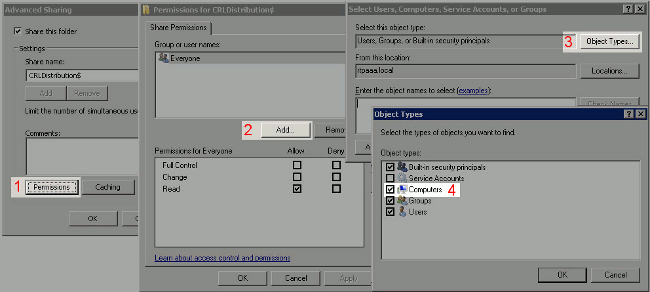

Cliquez sur Permissions (1), cliquez sur Add (2), cliquez sur Object Types (3), et cochez la case Computers (4).

-

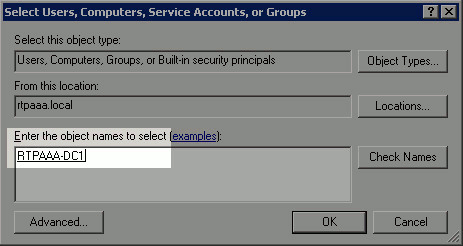

Pour revenir à la fenêtre Sélectionner des utilisateurs, des ordinateurs, des comptes de service ou des groupes, cliquez sur OK. Dans le champ Entrez les noms d'objets à sélectionner, entrez le nom d'ordinateur du serveur AC et cliquez sur Vérifier les noms. Si le nom saisi est valide, il est actualisé et est souligné. Click OK.

-

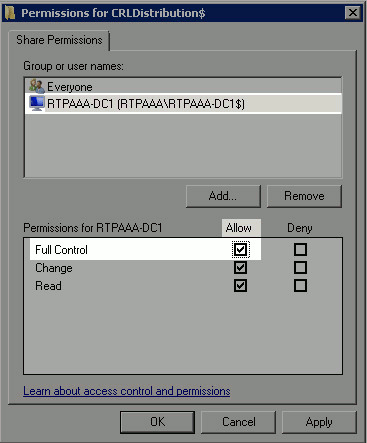

Dans le champ Nom du groupe ou de l'utilisateur, sélectionnez l'ordinateur AC. Cochez Allow for Full Control pour accorder un accès complet à l'autorité de certification. Click OK. Cliquez à nouveau sur OK pour fermer la fenêtre Partage avancé et revenir à la fenêtre Propriétés.

-

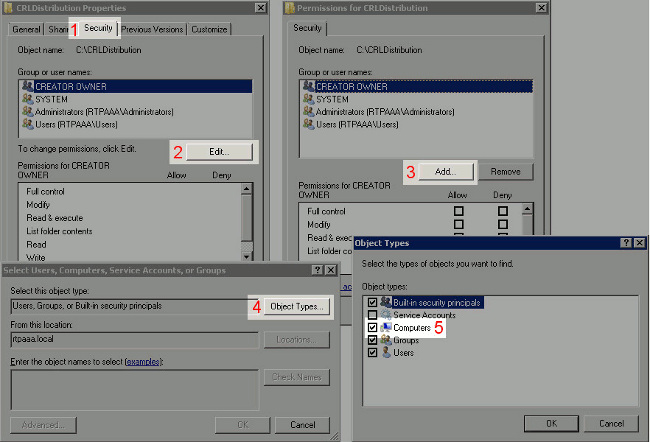

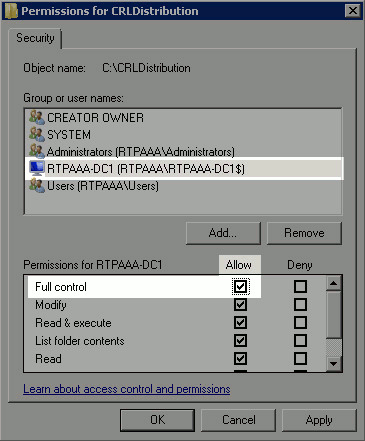

Afin de permettre à l'autorité de certification d'écrire les fichiers CRL dans le nouveau dossier, configurez les autorisations de sécurité appropriées. Cliquez sur l'onglet Sécurité (1), sur Modifier (2), sur Ajouter (3), sur Types d'objets (4), et cochez la case Ordinateurs (5).

-

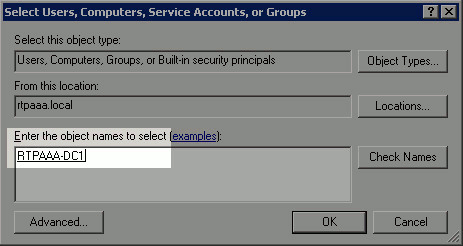

Dans le champ Entrez les noms d'objets à sélectionner, entrez le nom d'ordinateur du serveur AC et cliquez sur Vérifier les noms. Si le nom saisi est valide, il est actualisé et est souligné. Click OK.

-

Choisissez l'ordinateur de l'autorité de certification dans le champ Noms d'utilisateurs ou de groupes, puis cochez Autoriser le contrôle total pour accorder un accès complet à l'autorité de certification. Cliquez sur OK, puis sur Fermer pour terminer la tâche.

Section 2. Créer un site dans IIS pour exposer le nouveau point de distribution CRL

Afin qu'ISE puisse accéder aux fichiers CRL, rendez le répertoire qui héberge les fichiers CRL accessible via IIS.

-

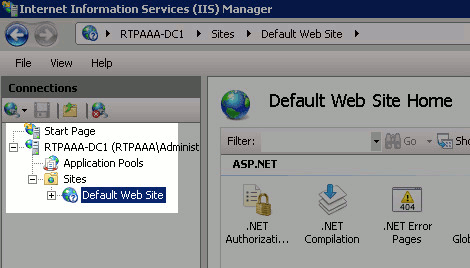

Dans la barre des tâches du serveur IIS, cliquez sur Démarrer. Choisissez Outils d'administration > Gestionnaire des services Internet (IIS).

-

Dans le volet gauche (appelé arborescence de la console), développez le nom du serveur IIS, puis développez Sites.

-

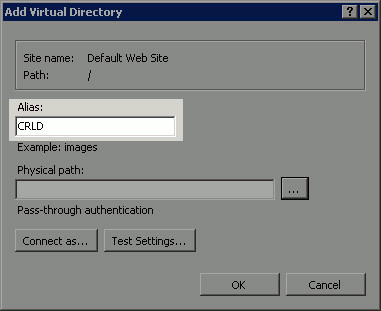

Cliquez avec le bouton droit sur Site Web par défaut et choisissez Ajouter un répertoire virtuel.

-

Dans le champ Alias, saisissez un nom de site pour le point de distribution CRL. Dans cet exemple, CRLD est entré.

-

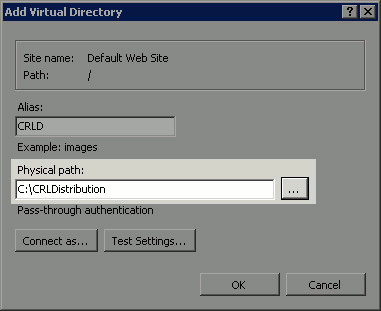

Cliquez sur les points de suspension (. . .) à droite du champ Chemin d'accès physique et accédez au dossier créé dans la section 1. Sélectionnez le dossier et cliquez sur OK. Cliquez sur OK pour fermer la fenêtre Ajouter un répertoire virtuel.

-

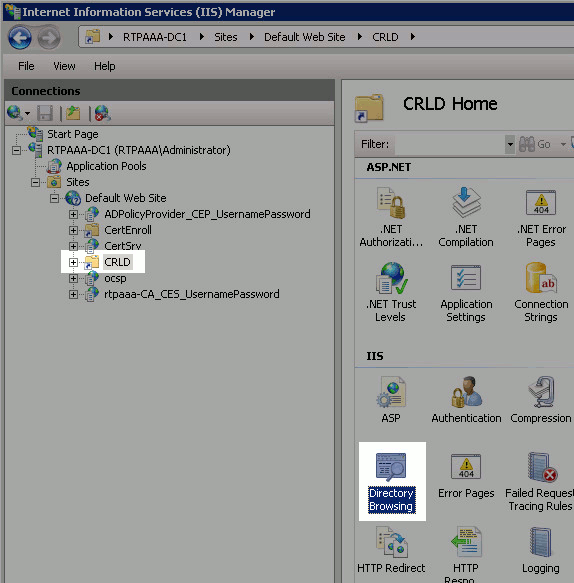

Le nom de site entré à l'étape 4 doit être mis en surbrillance dans le volet gauche. Si ce n'est pas le cas, choisissez-le maintenant. Dans le volet central, double-cliquez sur Navigation dans le répertoire.

-

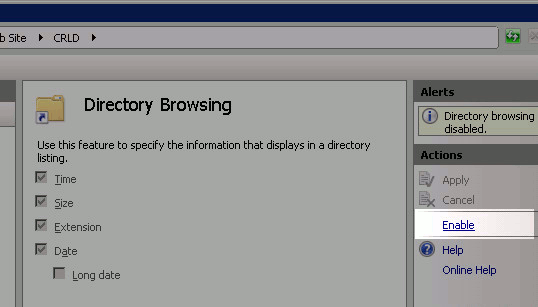

Dans le volet droit, cliquez sur Enable pour activer la navigation dans le répertoire.

-

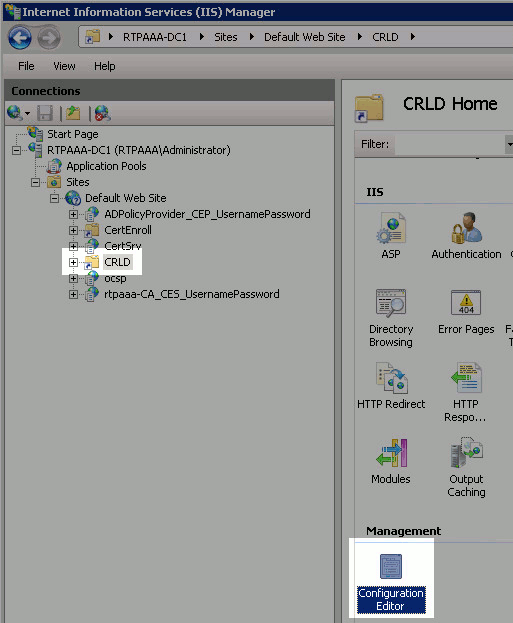

Dans le volet gauche, sélectionnez à nouveau le nom du site. Dans le volet central, double-cliquez sur Éditeur de configuration.

-

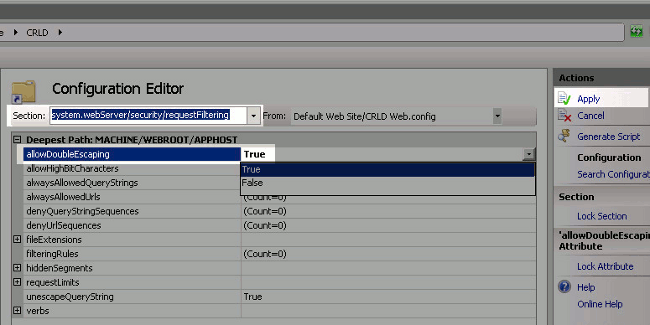

Dans la liste déroulante Section, sélectionnez system.webServer/security/requestFiltering. Dans la liste déroulante allowDoubleEscaping, sélectionnez True. Dans le volet droit, cliquez sur Apply.

Le dossier doit maintenant être accessible via IIS.

Section 3. Configurer Microsoft CA Server pour publier des fichiers CRL sur le point de distribution

Maintenant qu'un nouveau dossier a été configuré pour héberger les fichiers CRL et que le dossier a été exposé dans IIS, configurez le serveur AC Microsoft pour publier les fichiers CRL au nouvel emplacement.

-

Dans la barre des tâches du serveur AC, cliquez sur Démarrer. Choisissez Outils d'administration > Autorité de certification.

-

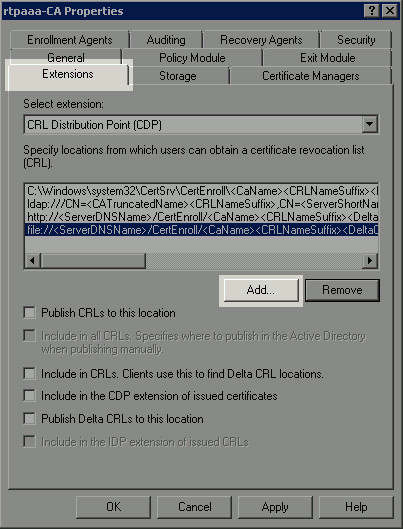

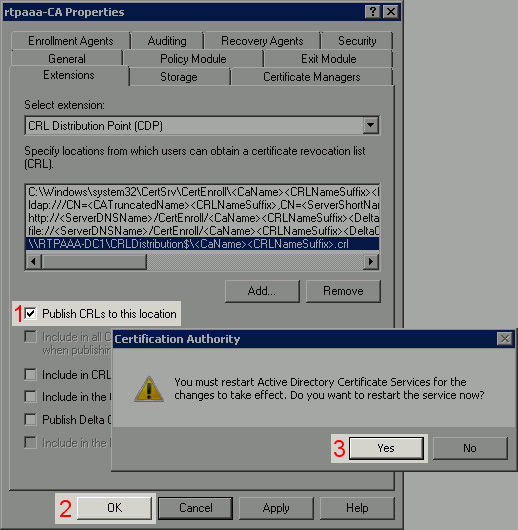

Dans le volet gauche, cliquez avec le bouton droit sur le nom de l'autorité de certification. Choisissez Properties, puis cliquez sur l'onglet Extensions. Afin d'ajouter un nouveau point de distribution CRL, cliquez sur Add.

-

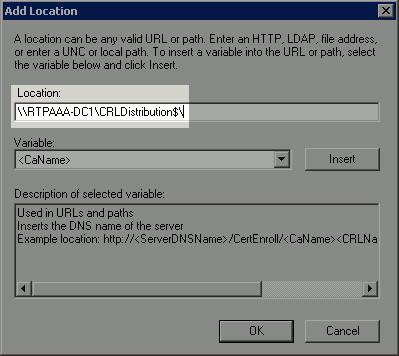

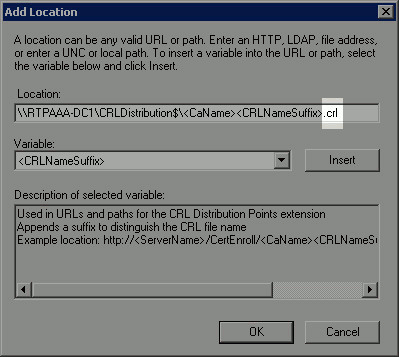

Dans le champ Emplacement, entrez le chemin d'accès au dossier créé et partagé dans la section 1. Dans l'exemple de la section 1, le chemin est le suivant :

\\RTPAAA-DC1\CRLDistribution$\

-

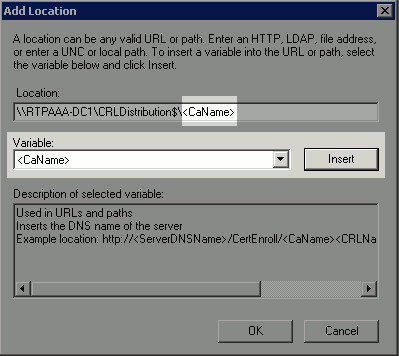

Une fois le champ Emplacement rempli, choisissez <CaName> dans la liste déroulante Variable, puis cliquez sur Insérer.

-

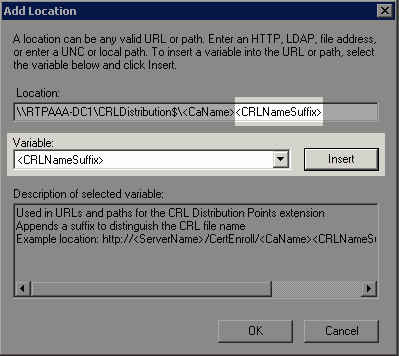

Dans la liste déroulante Variable, choisissez <CRLNameSuffix>, puis cliquez sur Insert.

-

Dans le champ Emplacement, ajoutez .crl à la fin du chemin. Dans cet exemple, l'emplacement est :

\\RTPAAA-DC1\CRLDistribution$\<CaName><CRLNameSuffix>.crl

-

Cliquez sur OK pour revenir à l'onglet Extensions. Activez la case à cocher Publier les listes de révocation de certificats à cet emplacement (1), puis cliquez sur OK (2) pour fermer la fenêtre Propriétés. Une invite s'affiche pour demander l'autorisation de redémarrer les services de certificats Active Directory. Cliquez sur Yes (3).

-

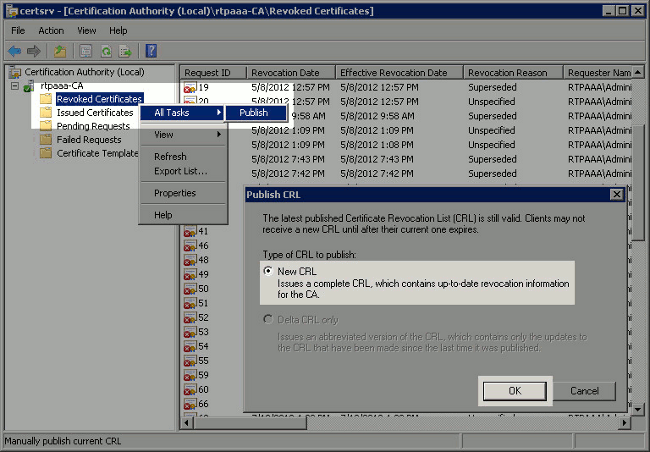

Dans le volet gauche, cliquez avec le bouton droit sur Certificats révoqués. Choisissez Toutes les tâches > Publier. Assurez-vous que l'option New CRL est sélectionnée, puis cliquez sur OK.

Le serveur d'autorité de certification Microsoft doit créer un nouveau fichier .crl dans le dossier créé à la section 1. Si le nouveau fichier CRL est créé avec succès, aucune boîte de dialogue ne s'affiche une fois que vous avez cliqué sur OK. Si une erreur est renvoyée concernant le nouveau dossier de point de distribution, répétez soigneusement chaque étape de cette section.

Section 4. Vérifiez que le fichier CRL existe et qu'il est accessible via IIS

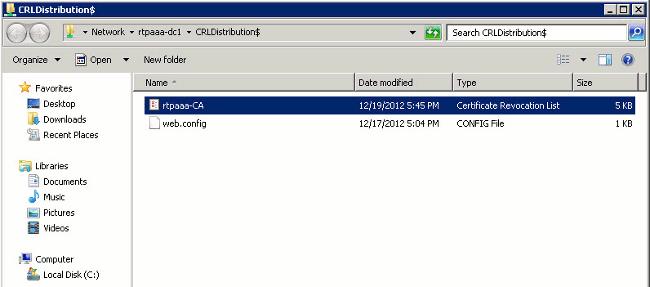

Avant de commencer cette section, vérifiez que les nouveaux fichiers CRL existent et qu'ils sont accessibles via IIS à partir d'une autre station de travail.

-

Sur le serveur IIS, ouvrez le dossier créé à la section 1. Un seul fichier .crl doit être présent sous la forme <CANAME>.crl où <CANAME> est le nom du serveur AC. Dans cet exemple, le nom du fichier est :

rtpaaa-CA.crl

-

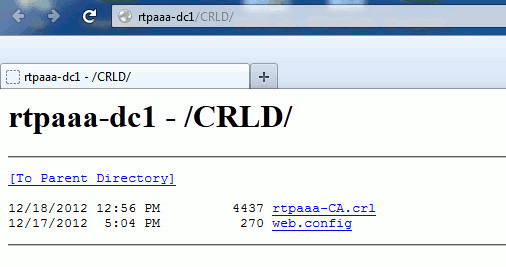

À partir d'une station de travail sur le réseau (idéalement sur le même réseau que le noeud Administrateur principal ISE), ouvrez un navigateur Web et accédez à http://<SERVER>/<CRLSITE> où <SERVER> est le nom du serveur IIS configuré dans la section 2 et <CRLSITE> est le nom du site choisi pour le point de distribution dans la section 2. Dans cet exemple, l'URL est :

http://RTPAAA-DC1/CRLD

L'index de répertoire s'affiche, qui inclut le fichier observé à l'étape 1.

Section 5. Configurer ISE pour utiliser le nouveau point de distribution CRL

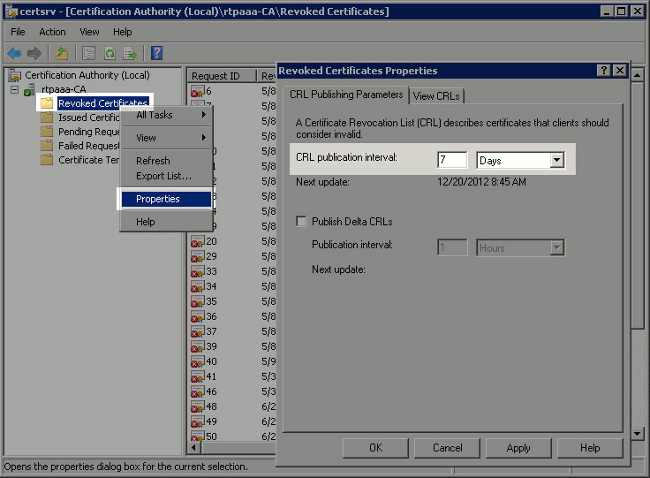

Avant de configurer ISE pour récupérer la liste de révocation de certificats, définissez l'intervalle de publication de la liste. La stratégie de détermination de cet intervalle dépasse le cadre de ce document. Les valeurs potentielles (dans Microsoft CA) sont comprises entre 1 heure et 411 ans inclus. La valeur par défaut est 1 semaine. Une fois qu'un intervalle approprié pour votre environnement a été déterminé, définissez l'intervalle avec les instructions suivantes :

-

Dans la barre des tâches du serveur AC, cliquez sur Démarrer. Choisissez Outils d'administration > Autorité de certification.

-

Dans le volet gauche, développez l'autorité de certification. Cliquez avec le bouton droit sur le dossier Certificats révoqués et choisissez Propriétés.

-

Dans les champs d'intervalle de publication de la liste CRL, saisissez le nombre requis et choisissez la période. Cliquez sur OK pour fermer la fenêtre et appliquer la modification. Dans cet exemple, un intervalle de publication de 7 jours est configuré.

Vous devez maintenant confirmer plusieurs valeurs de registre, ce qui vous aidera à déterminer les paramètres de récupération des listes de révocation de certificats dans ISE.

-

Entrez la commande certutil -getreg CA\Clock* pour confirmer la valeur ClockSkew. La valeur par défaut est 10 minutes.

Exemple de rapport :

Values: ClockSkewMinutes REG_DWORS = a (10) CertUtil: -getreg command completed successfully. -

Entrez la commande certutil -getreg CA\CRLov* pour vérifier si CRLOverlapPeriod a été défini manuellement. Par défaut, la valeur CRLOverlapUnit est 0, ce qui indique qu'aucune valeur manuelle n'a été définie. Si la valeur est différente de 0, notez la valeur et les unités.

Exemple de rapport :

Values: CRLOverlapPeriod REG_SZ = Hours CRLOverlapUnits REG_DWORD = 0 CertUtil: -getreg command completed successfully. -

Entrez la commande certutil -getreg CA\CRLpe* pour vérifier la période CRLP, qui a été définie à l'étape 3.

Exemple de rapport :

Values: CRLPeriod REG_SZ = Days CRLUnits REG_DWORD = 7 CertUtil: -getreg command completed successfully. -

Calculez le délai de grâce CRL comme suit :

-

Si CRLOverlapPeriod a été défini à l'étape 5 : OVERLAP = CRLOverlapPeriod, en minutes ;

Sinon : OVERLAP = (CRLPériod / 10), en minutes

-

Si OVERLAP > 720, OVERLAP = 720

-

Si OVERLAP < (1,5 * ClockSkewMinutes), alors OVERLAP = (1,5 * ClockSkewMinutes)

-

Si OVERLAP > CRLPeriod, en minutes, OVERLAP = CRLPeriod en minutes

-

Délai de grâce = 720 minutes + 10 minutes = 730 minutes

Exemple :

As stated above, CRLPeriod was set to 7 days, or 10248 minutes and CRLOverlapPeriod was not set. a. OVERLAP = (10248 / 10) = 1024.8 minutes b. 1024.8 minutes is > 720 minutes : OVERLAP = 720 minutes c. 720 minutes is NOT < 15 minutes : OVERLAP = 720 minutes d. 720 minutes is NOT > 10248 minutes : OVERLAP = 720 minutes e. Grace Period = 720 minutes + 10 minutes = 730 minutes

Le délai de grâce calculé est le laps de temps entre le moment où l'autorité de certification publie la liste de révocation de certificats suivante et le moment où la liste de révocation de certificats actuelle expire. ISE doit être configuré pour récupérer les LCR en conséquence.

-

-

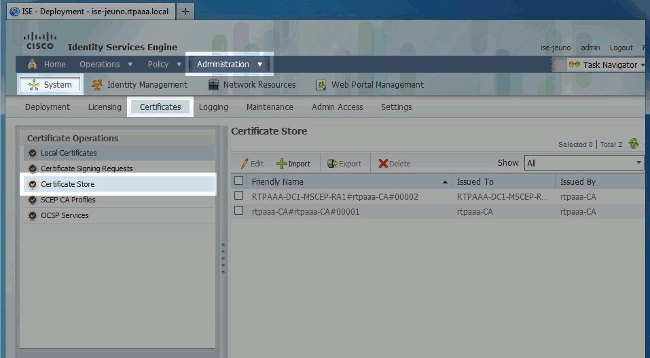

Connectez-vous au noeud Admin principal et choisissez Administration > System > Certificates. Dans le volet gauche, sélectionnez Magasin de certificats.

-

Cochez la case Magasin de certificats en regard du certificat d'autorité de certification pour lequel vous avez l'intention de configurer des listes de révocation de certificats. Cliquez sur Edit.

-

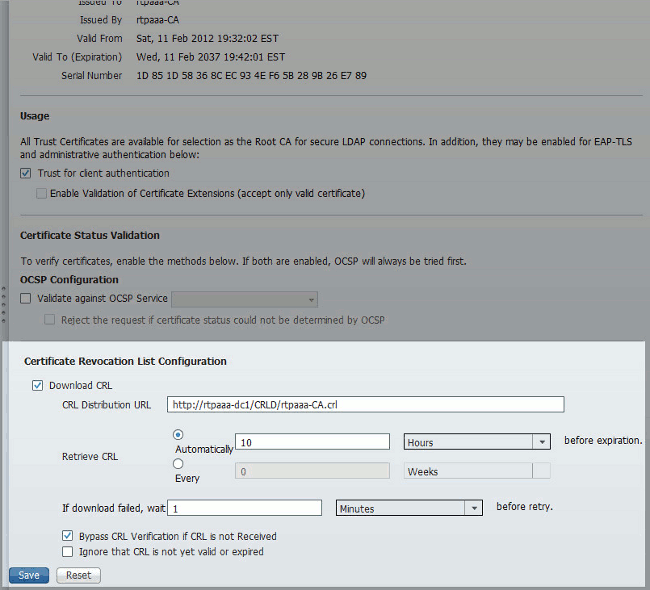

En bas de la fenêtre, cochez la case Download CRL.

-

Dans le champ CRL Distribution URL, saisissez le chemin d'accès au point de distribution CRL, qui inclut le fichier .crl, créé à la section 2. Dans cet exemple, l'URL est :

http://RTPAAA-DC1/CRLD/rtpaaa-ca.crl

-

ISE peut être configuré pour récupérer la liste CRL à intervalles réguliers ou en fonction de l'expiration (qui, en général, est également un intervalle régulier). Lorsque l'intervalle de publication des LCR est statique, des mises à jour plus opportunes des LCR sont obtenues lorsque cette dernière option est utilisée. Cliquez sur la case d'option Automatically.

-

Définissez la valeur de récupération sur une valeur inférieure au délai de grâce calculé à l'étape 7. Si le jeu de valeurs est plus long que le délai de grâce, ISE vérifie le point de distribution de la liste de révocation de certificats avant que l’autorité de certification n’ait publié la liste suivante. Dans cet exemple, le délai de grâce est calculé sur 730 minutes, soit 12 heures et 10 minutes. Une valeur de 10 heures sera utilisée pour la récupération.

-

Définissez l'intervalle de nouvelle tentative en fonction de votre environnement. Si ISE ne peut pas récupérer la liste de révocation de certificats à l'intervalle configuré à l'étape précédente, il réessaiera à cet intervalle plus court.

-

Cochez la case Contourner la vérification de la liste de révocation de certificats si la liste de révocation de certificats n'est pas reçue pour permettre à l'authentification basée sur certificat de continuer normalement (et sans vérification de la liste de révocation de certificats) si ISE n'a pas pu récupérer la liste de révocation de certificats pour cette autorité de certification lors de sa dernière tentative de téléchargement. Si cette case n'est pas cochée, toute authentification basée sur les certificats avec des certificats émis par cette autorité de certification échouera si la liste de révocation de certificats ne peut pas être récupérée.

-

Cochez la case Ignorer que la liste de révocation de certificats n'est pas encore valide ou a expiré pour permettre à ISE d'utiliser les fichiers de liste de révocation de certificats expirés (ou pas encore valides) comme s'ils étaient valides. Si cette case n'est pas cochée, ISE considère qu'une liste de révocation de certificats n'est pas valide avant sa date d'effet et après ses heures de mise à jour suivante. Cliquez sur Save pour terminer la configuration.

Vérifier

Aucune procédure de vérification n'est disponible pour cette configuration.

Dépannage

Il n'existe actuellement aucune information de dépannage spécifique pour cette configuration.

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

21-Dec-2012 |

Première publication |

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires