Exemple de configuration d'accès au portail d'administration ISE avec identifiants AD

Table des matières

Introduction

Ce document décrit un exemple de configuration pour l'utilisation de Microsoft Active Directory (AD) comme magasin d'identités externe pour l'accès administratif à l'interface utilisateur graphique de gestion de Cisco Identity Services Engine (ISE).

Conditions préalables

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Configuration de Cisco ISE versions 1.1.x ou ultérieures

- Microsoft AD

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Cisco ISE version 1.1.x

- Windows Server 2008 version 2

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Configurer

Utilisez cette section afin de configurer l'utilisation de Microsoft AD comme magasin d'identités externe pour l'accès administratif à l'interface utilisateur graphique de gestion Cisco ISE.

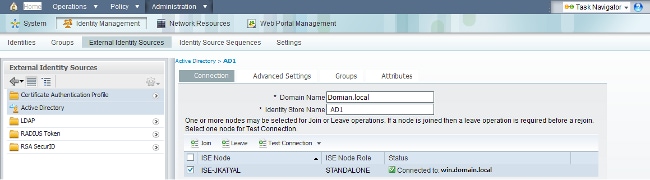

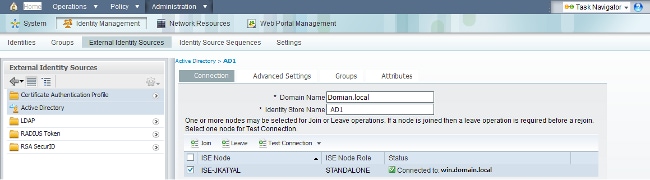

Rejoindre ISE à AD

- Accédez à Administration > Identity Management > External Identity Sources > Active Directory.

- Entrez le nom de domaine AD et le nom de magasin d'identités, puis cliquez sur Joindre.

- Entrez les informations d'identification du compte AD qui peut ajouter et modifier des objets ordinateur, puis cliquez sur Enregistrer la configuration.

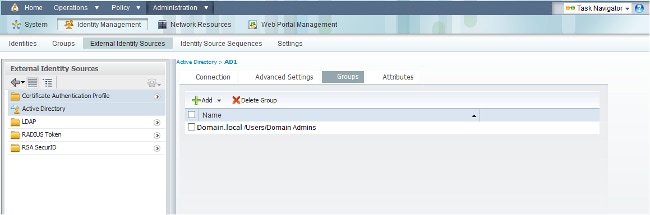

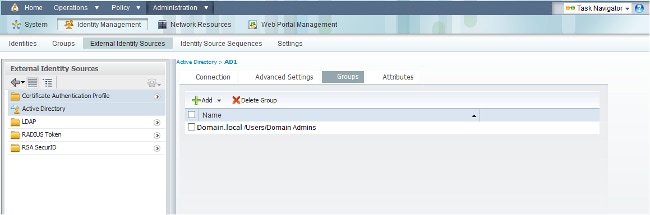

Sélectionner des groupes de répertoires

- Accédez à Administration > Identity Management > External Identity Sources > Active Directory > Groups > Add > Select groups from Directory.

- Importez au moins un groupe AD auquel votre administrateur appartient.

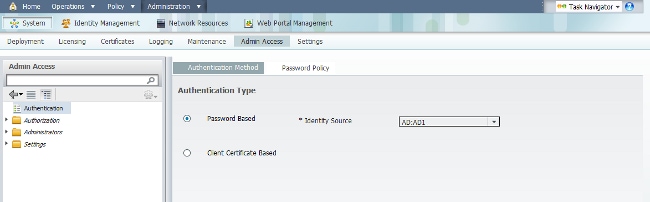

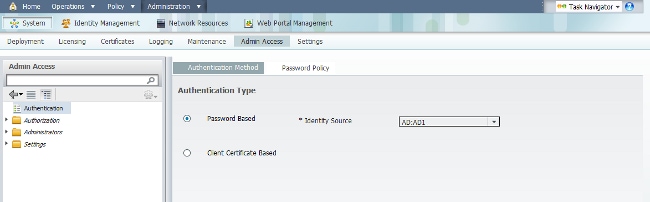

Activer l'accès administratif pour AD

Complétez ces étapes afin d'activer l'authentification par mot de passe pour AD :

- Accédez à Administration > System > Admin Access > Authentication.

- Dans l'onglet Authentication Method, sélectionnez l'option Password Based.

- Sélectionnez AD dans le menu déroulant Identity Source.

- Cliquez sur Enregistrer les modifications.

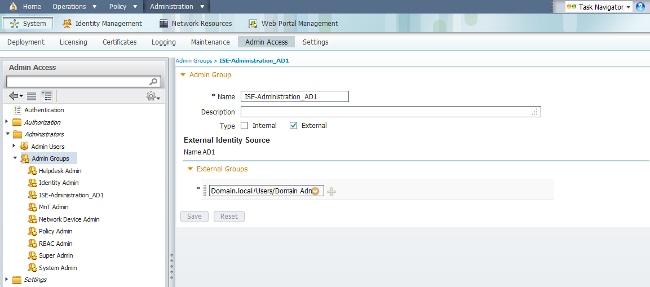

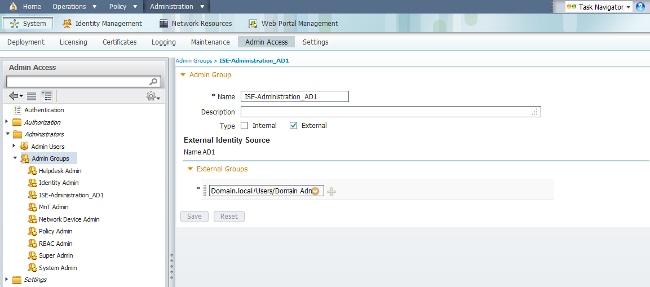

Configurer le mappage du groupe Admin au groupe AD

Définissez un groupe d'administrateurs Cisco ISE et mappez-le à un groupe AD. Cela permet de déterminer les autorisations RBAC (Role Based Access Control) pour l'administrateur en fonction de l'appartenance à un groupe dans Active Directory.

- Accédez à Administration > System > Admin Access > Administrators > Admin Groups.

- Cliquez sur Add dans l'en-tête du tableau afin d'afficher le nouveau volet de configuration du groupe Admin.

- Entrez le nom du nouveau groupe Admin.

- Dans le champ Type, cochez la case Externe.

- Dans le menu déroulant External Groups, sélectionnez le groupe AD auquel vous souhaitez mapper ce groupe d'administration, tel que défini dans la section Select Directory Groups.

- Cliquez sur Enregistrer les modifications.

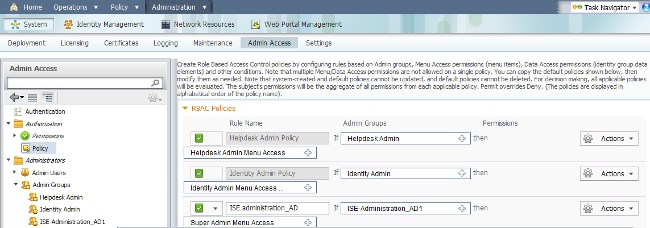

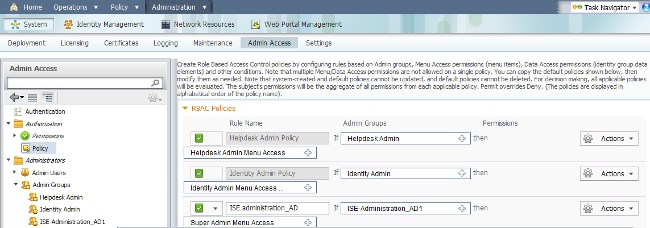

Définir les autorisations RBAC pour le groupe Admin

Complétez ces étapes afin d'attribuer des autorisations RBAC aux groupes d'administration créés dans la section précédente :

- Accédez à Administration > System > Admin Access > Authorization > Policy.

- Dans le menu déroulant Actions à droite, sélectionnez Insert New Policy Below afin d'ajouter une nouvelle stratégie.

- Créez une nouvelle règle appelée ISE_administration_AD, mappez-la avec le groupe Admin défini dans la section Activer l'accès administratif pour AD, et attribuez-lui des autorisations.

- Cliquez sur Save Changes, et la confirmation des modifications enregistrées s'affiche dans le coin inférieur droit de l'interface utilisateur graphique.

Accès à ISE avec identifiants AD

Complétez ces étapes afin d'accéder à ISE avec les informations d'identification AD :

- Déconnectez-vous de la GUI d'administration.

- Sélectionnez AD1 dans le menu déroulant Identity Source.

- Entrez le nom d'utilisateur et le mot de passe de la base de données AD, puis connectez-vous.

Vérifier

Afin de confirmer que votre configuration fonctionne correctement, vérifiez le nom d'utilisateur authentifié dans le coin supérieur droit de l'interface utilisateur graphique ISE.

Dépannage

Il n'existe actuellement aucune information de dépannage spécifique pour cette configuration.

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

09-Sep-2013 |

Première publication |

Commentaires

Commentaires