Introduction

Ce document décrit comment renouveler deux certificats utilisés pour le protocole SCEP (Simple Certificate Enrollment Protocol) : Exchange Enrollment Agent et le certificat de chiffrement CEP sur Microsoft Active Directory 2012.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Connaissances de base de la configuration de Microsoft Active Directory

- Connaissances de base de l'infrastructure à clé publique (PKI)

- Connaissances de base d'Identity Services Engine (ISE)

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Cisco Identity Services Engine version 2.0

- Microsoft Active Directory 2012 R2

Problème

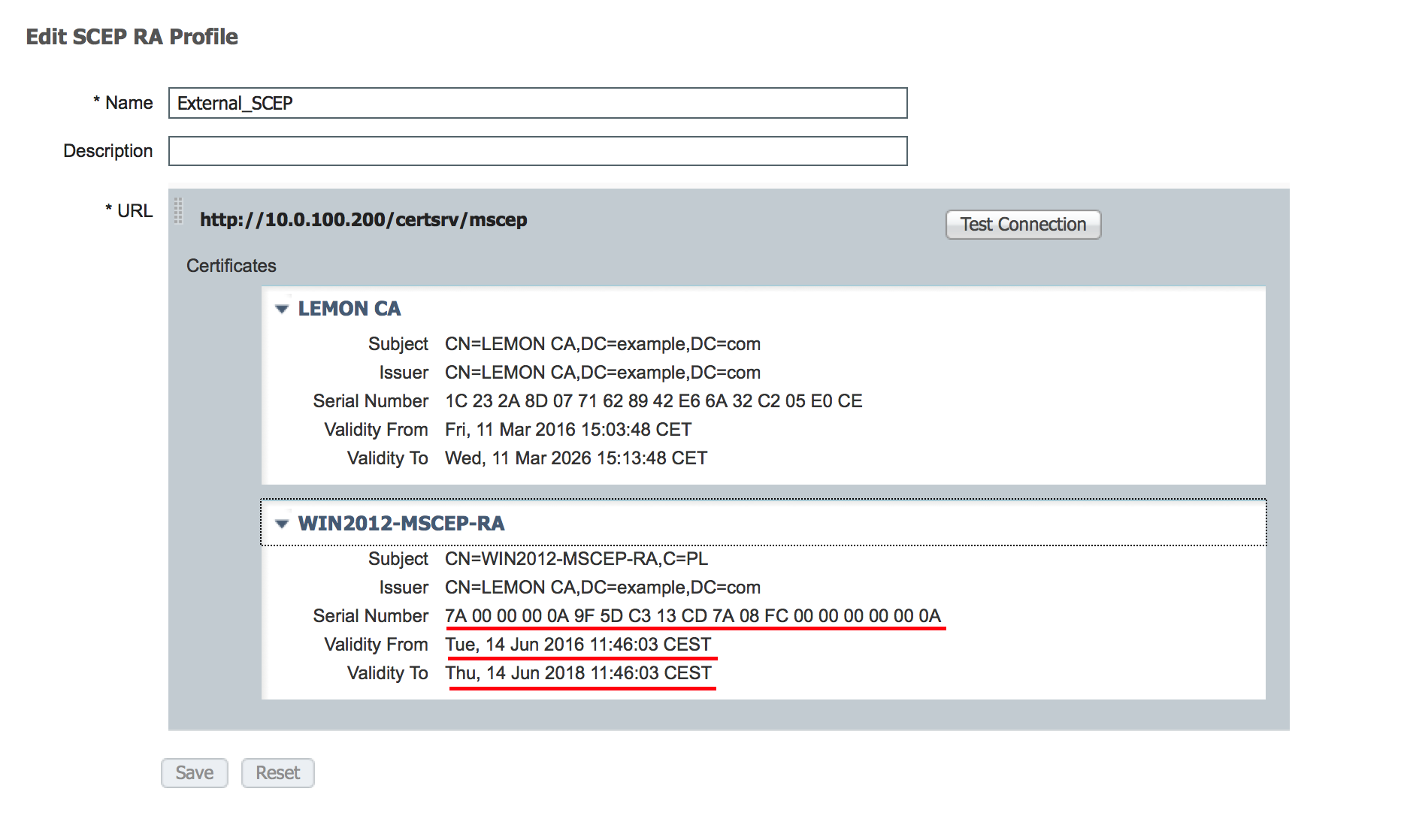

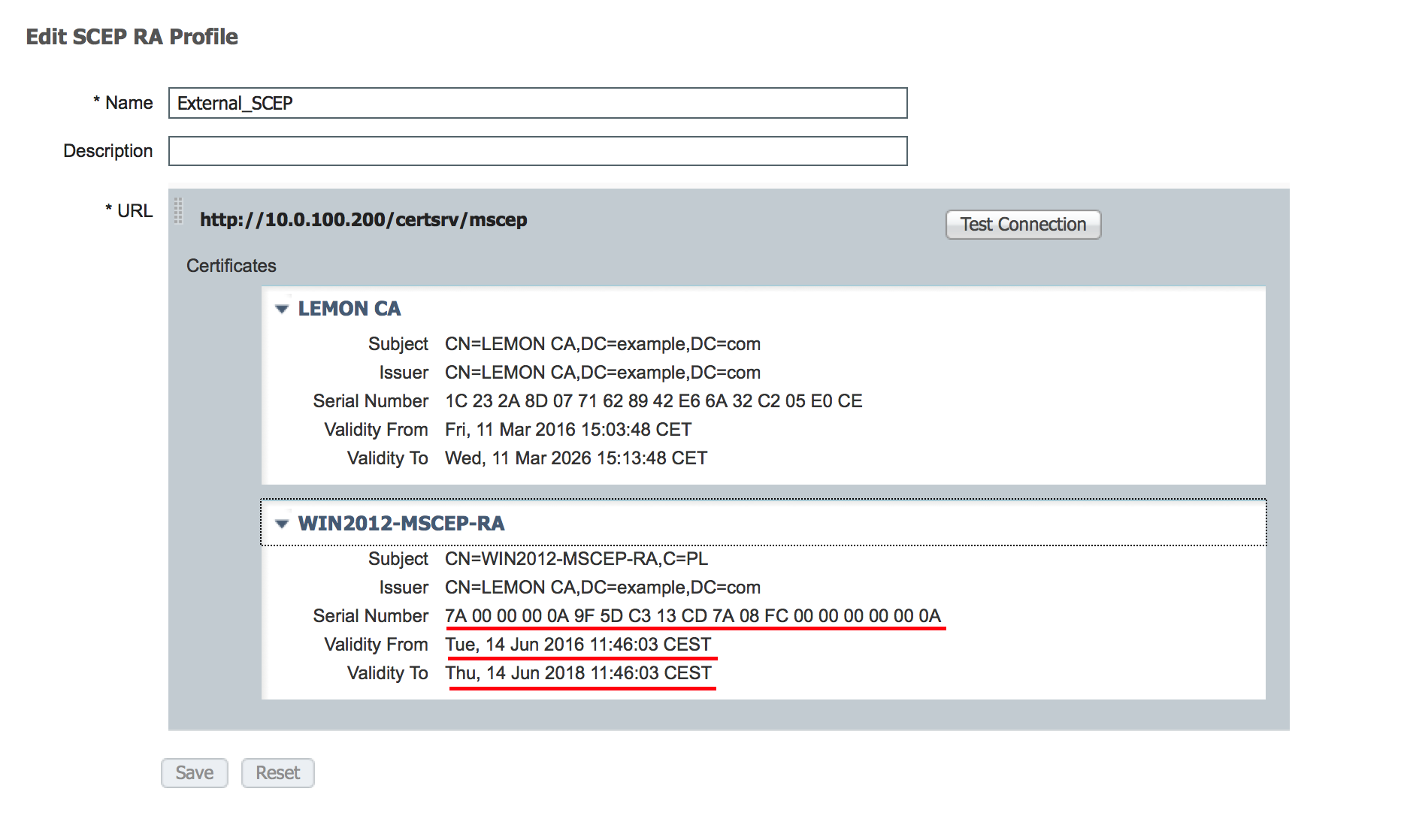

Cisco ISE utilise le protocole SCEP pour prendre en charge l'enregistrement des périphériques personnels (intégration du BYOD). Lorsque vous utilisez une autorité de certification SCEP externe, cette autorité de certification est définie par un profil d'autorité de certification SCEP sur ISE. Lorsqu'un profil SCEP RA est créé, deux certificats sont automatiquement ajoutés au magasin de certificats approuvés :

- Certificat racine CA,

- Certificat RA (Registration Authority) signé par l'autorité de certification.

RA est responsable de la réception et de la validation de la requête du périphérique d'enregistrement, et de son transfert à l'autorité de certification qui émet le certificat client.

Lorsque le certificat d'autorité de certification expire, il n'est pas renouvelé automatiquement du côté de l'autorité de certification (Windows Server 2012 dans cet exemple). Cela doit être fait manuellement par l'administrateur Active Directory/CA.

Voici l'exemple de réalisation sur Windows Server 2012 R2.

Certificats SCEP initiaux visibles sur ISE :

L'hypothèse est que le CERTIFICAT MSCEP-RA a expiré et doit être renouvelé.

L'hypothèse est que le CERTIFICAT MSCEP-RA a expiré et doit être renouvelé.

Solution

Attention : toute modification apportée à Windows Server doit d'abord être consultée par l'administrateur.

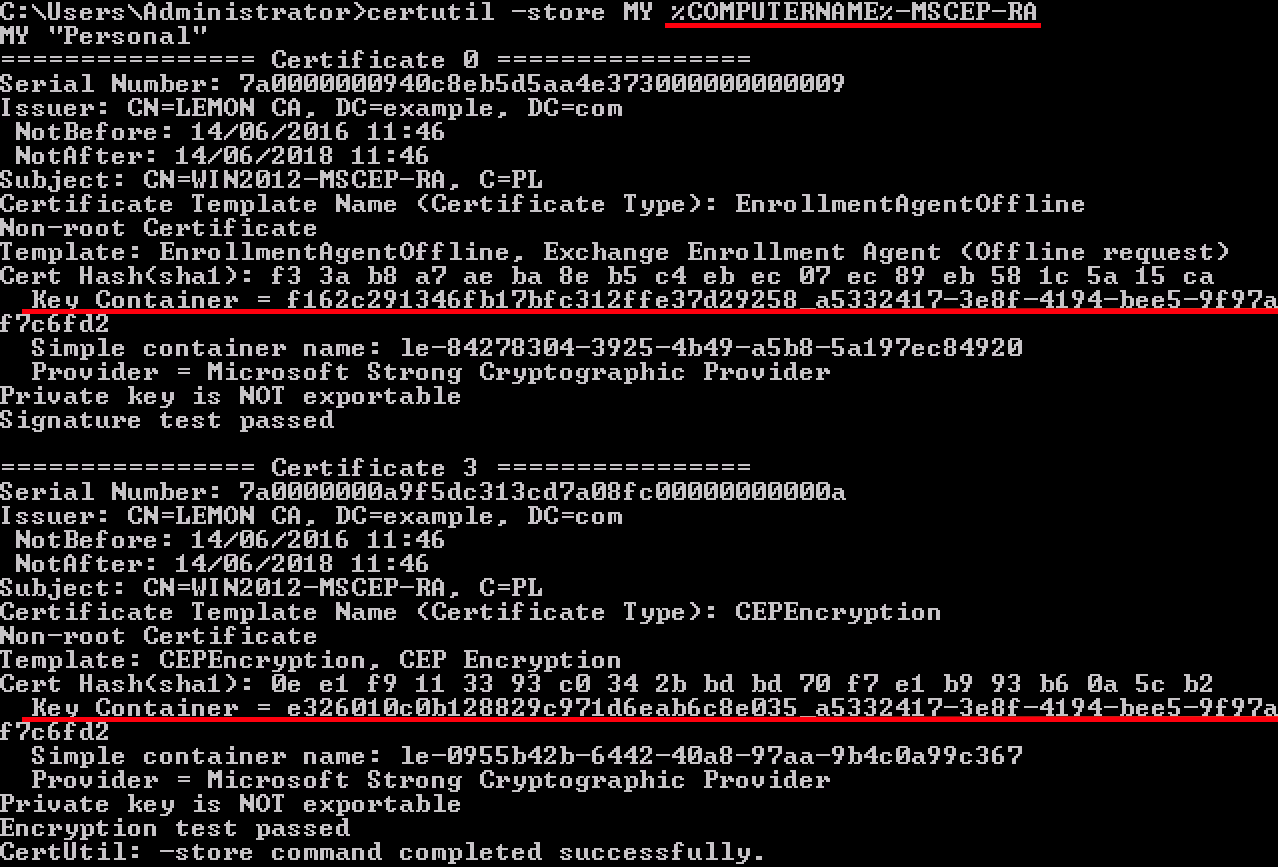

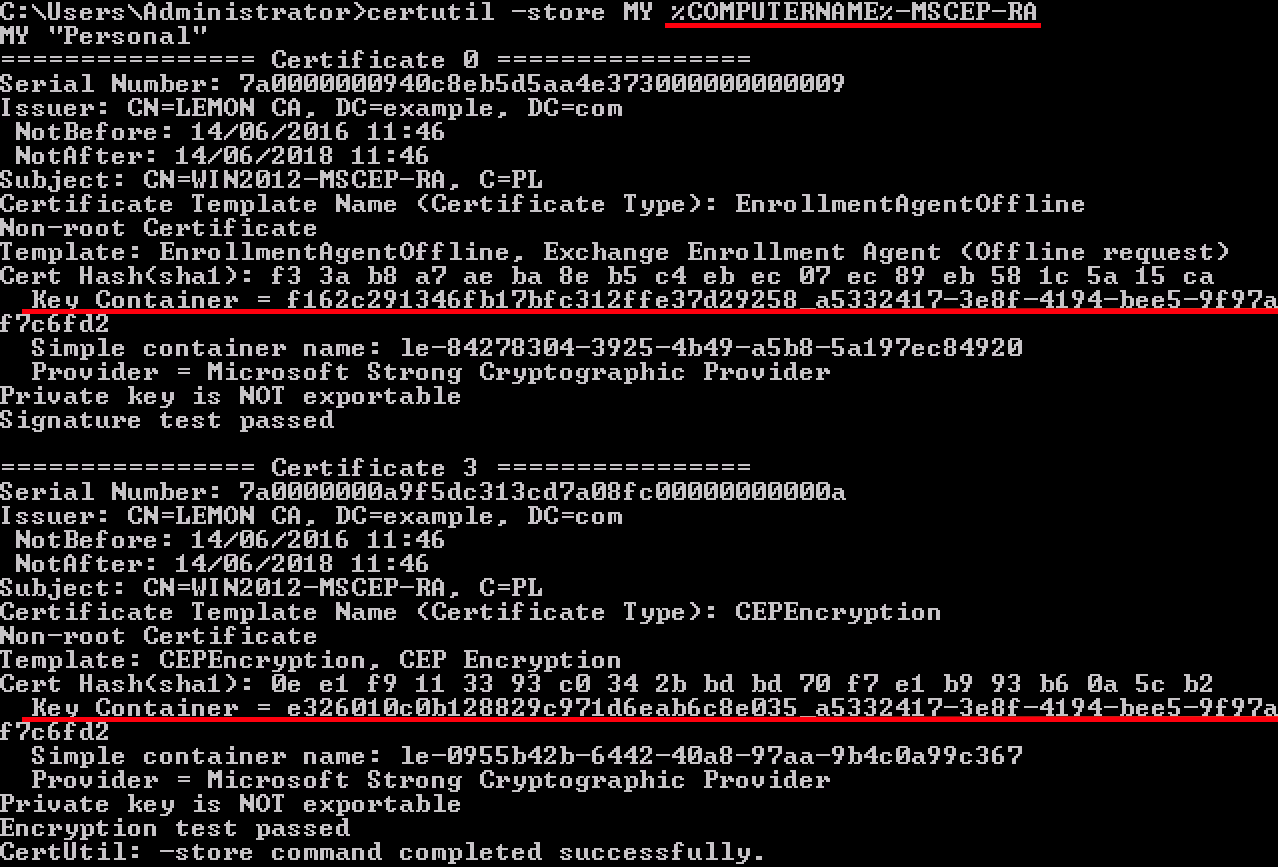

1. Identifier les anciennes clés privées

Recherchez les clés privées associées aux certificats RA dans Active Directory à l'aide de l'outil certutil. Après cela, localisez le conteneur de clés.

certutil -store MY %COMPUTERNAME%-MSCEP-RA

Veuillez noter que si le nom de votre certificat MSCEP-RA initial est différent, il doit être modifié dans cette demande. Cependant, par défaut, il doit contenir le nom de l'ordinateur.

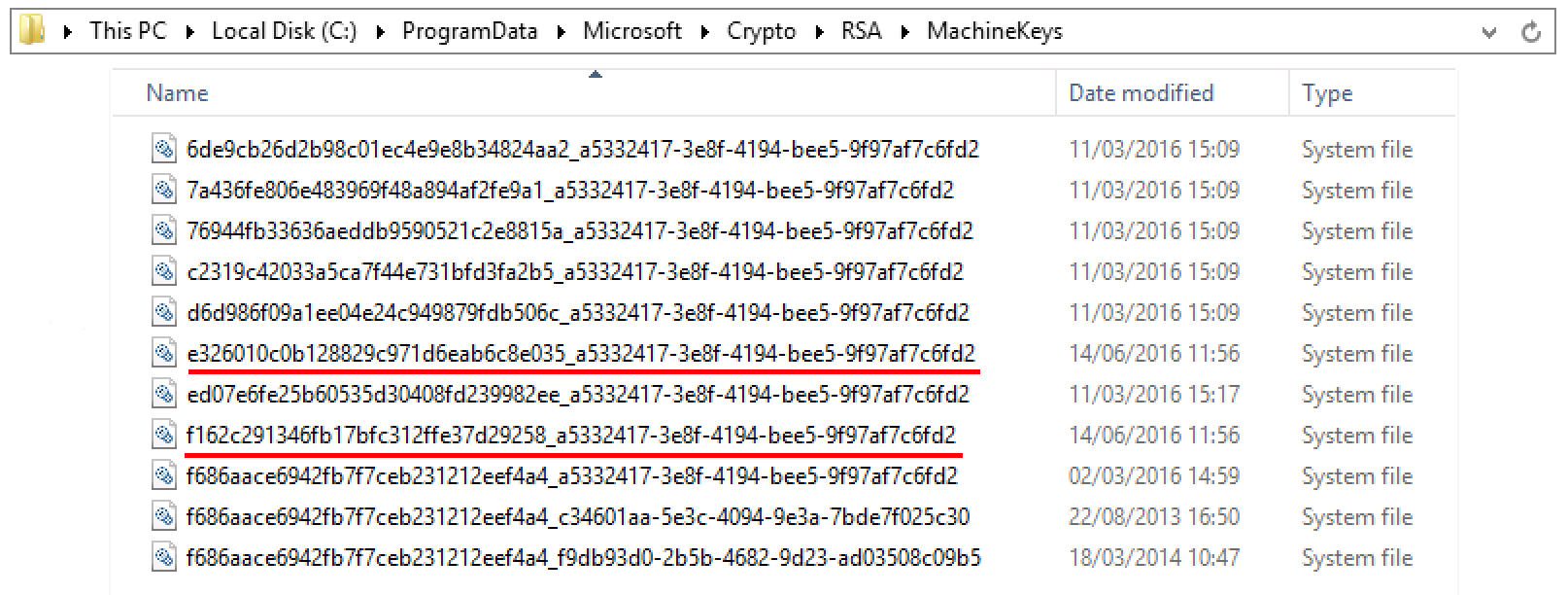

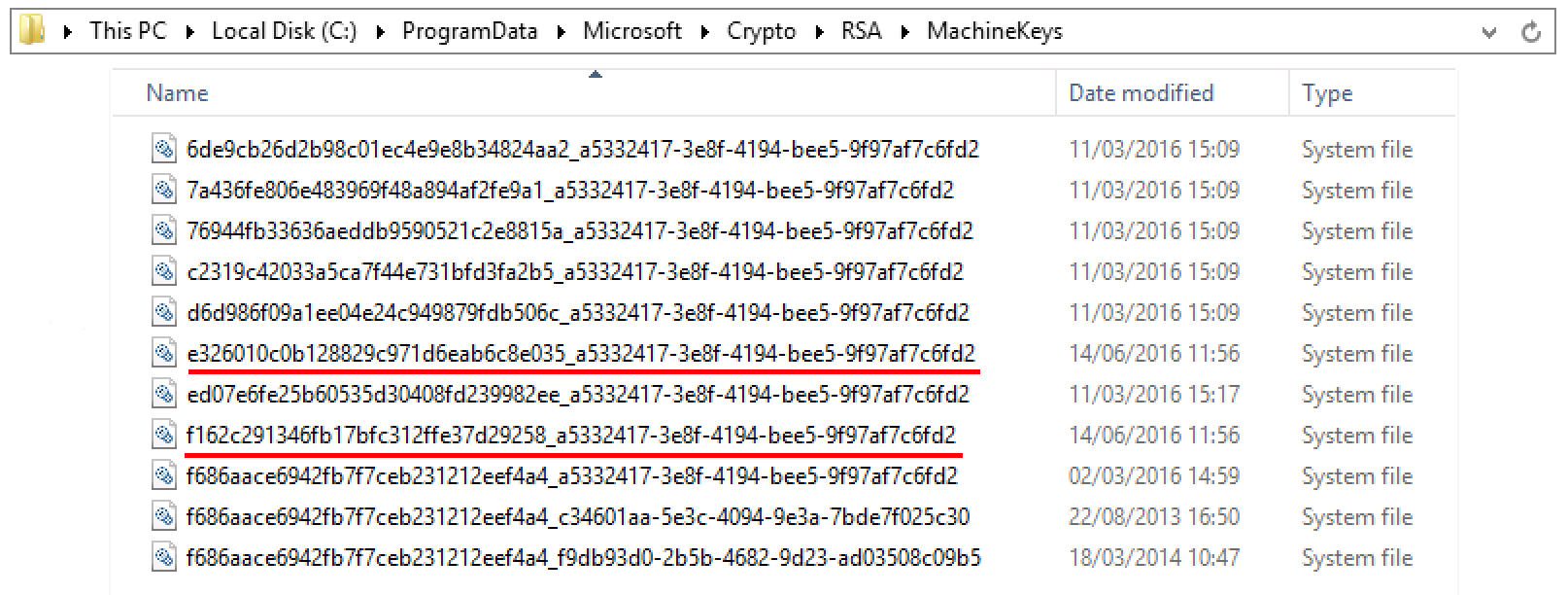

2. Supprimer les anciennes clés privées

Supprimez manuellement les clés de référence du dossier ci-dessous :

C:\ProgramData\Microsoft\Crypto\RSA\MachineKeys

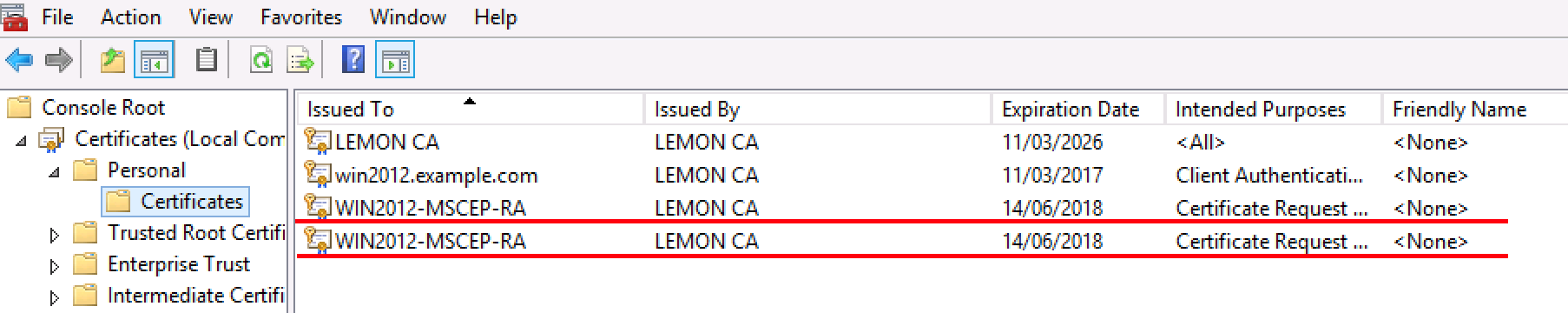

3. Supprimer les anciens certificats MSCEP-RA

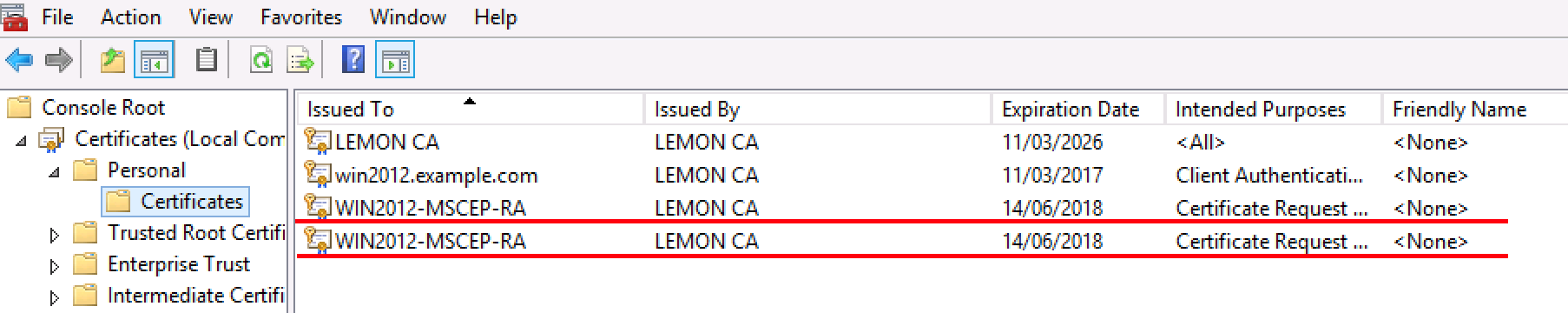

Après avoir supprimé les clés privées, supprimez les certificats MSCEP-RA de la console MMC.

MMC > Fichier > Ajouter/Supprimer un composant logiciel enfichable... > Ajouter des certificats > Compte d'ordinateur > Ordinateur local

4. Générer de nouveaux certificats pour SCEP

4.1. Générer le certificat d'inscription Exchange

4.1.1. Créez un fichier cisco_ndes_sign.inf avec le contenu ci-dessous. Ces informations sont utilisées ultérieurement par l'outil certreq.exe afin de générer la demande de signature de certificat (CSR) :

[NewRequest]

Subject = “CN=NEW-MSCEP-RA,OU=Cisco,O=Systems,L=Krakow,S=Malopolskie,C=PL”

Exportable = TRUE

KeyLength = 2048

KeySpec = 2

KeyUsage = 0x80

MachineKeySet = TRUE

ProviderName = “Microsoft Enhanced Cryptographic Provider v1.0″

ProviderType = 1

[EnhancedKeyUsageExtension]

OID = 1.3.6.1.4.1.311.20.2.1

[RequestAttributes]

CertificateTemplate = EnrollmentAgentOffline

Conseil : si vous copiez ce modèle de fichier, veillez à l'ajuster selon vos besoins et vérifiez que tous les caractères sont correctement copiés (y compris les guillemets).

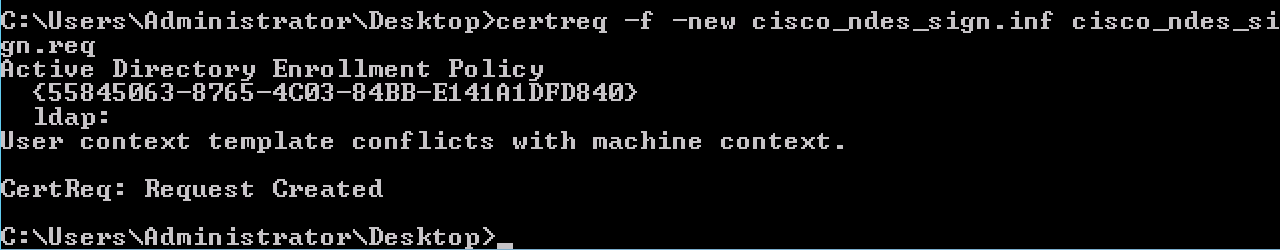

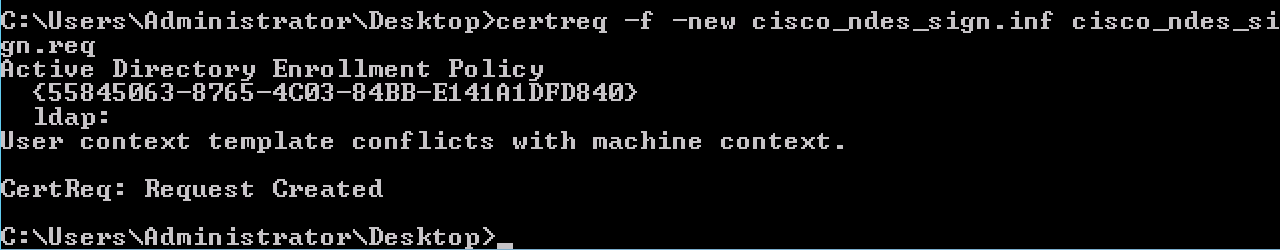

4.1.2. Créez un CSR basé sur le fichier .INF avec cette commande :

certreq -f -new cisco_ndes_sign.inf cisco_ndes_sign.req

Si la boîte de dialogue d'avertissement Conflit entre le modèle de contexte utilisateur et le contexte machine apparaît, cliquez sur OK. Cet avertissement peut être ignoré.

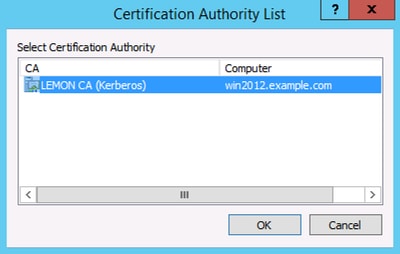

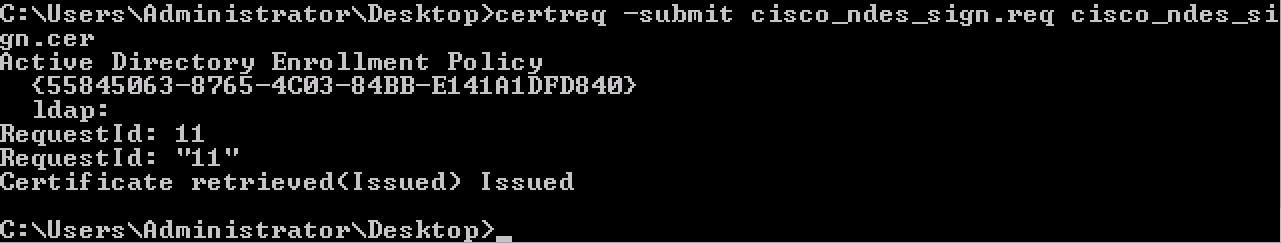

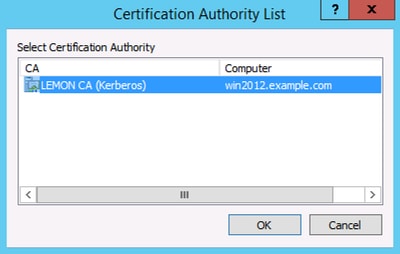

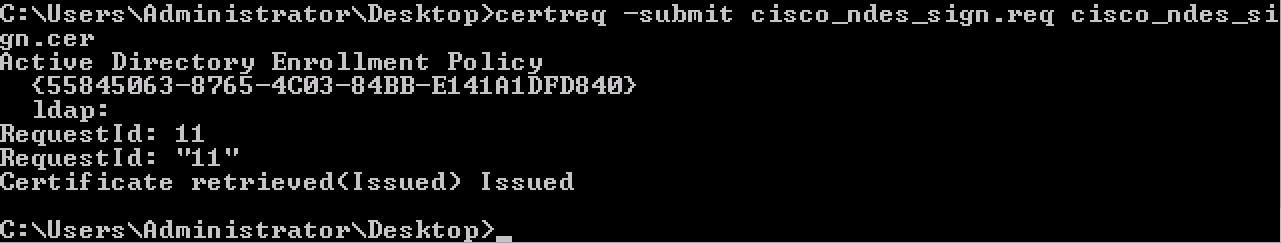

4.1.3. Envoyer le CSR avec cette commande :

certreq -submit cisco_ndes_sign.req cisco_ndes_sign.cer

Au cours de cette procédure, une fenêtre s'affiche et vous devez choisir l'autorité de certification appropriée.

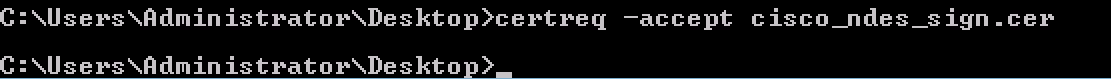

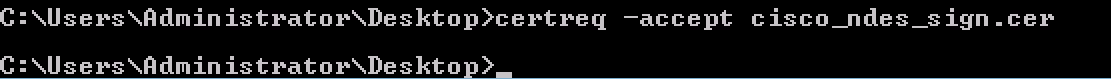

4.1.4 Accepter le certificat délivré à l'étape précédente. Suite à cette commande, le nouveau certificat est importé et déplacé vers le magasin personnel de l'ordinateur local :

certreq -accept cisco_ndes_sign.cer

4.2. Génération du certificat de chiffrement CEP

4.2.1. Créer un nouveau fichier cisco_ndes_xchg.inf :

[NewRequest]

Subject = "CN=NEW-MSCEP-RA,OU=Cisco,O=Systems,L=Krakow,S=Malopolskie,C=PL"

Exportable = TRUE

KeyLength = 2048

KeySpec = 1

KeyUsage = 0x20

MachineKeySet = TRUE

ProviderName = “Microsoft RSA Schannel Cryptographic Provider”

ProviderType = 12

[EnhancedKeyUsageExtension]

OID = 1.3.6.1.4.1.311.20.2.1

[RequestAttributes]

CertificateTemplate = CEPEncryption

Suivez les mêmes étapes que celles décrites dans la section 4.1.

4.2.2. Générer un CSR basé sur le nouveau fichier .INF :

certreq -f -new cisco_ndes_xchg.inf cisco_ndes_xchg.req

4.2.3. Envoyer la demande :

certreq -submit cisco_ndes_xchg.req cisco_ndes_xchg.cer

4.2.4 : Accepter le nouveau certificat en le déplaçant dans le magasin Local Computer Personal :

certreq -accept cisco_ndes_xchg.cer

5. Vérifier

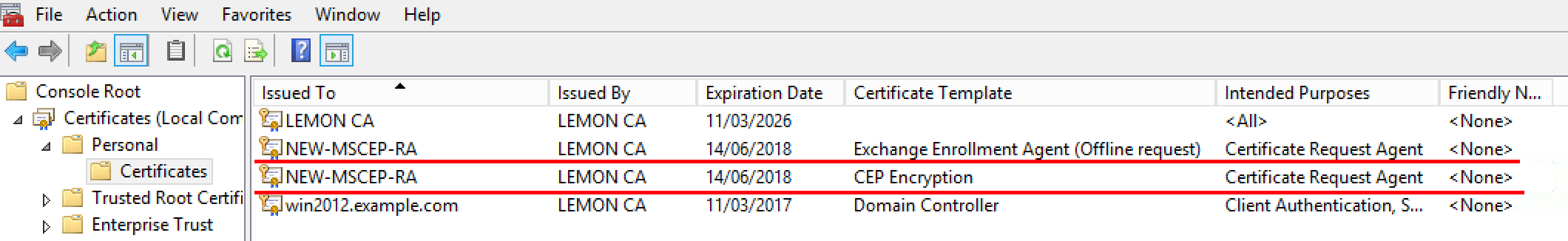

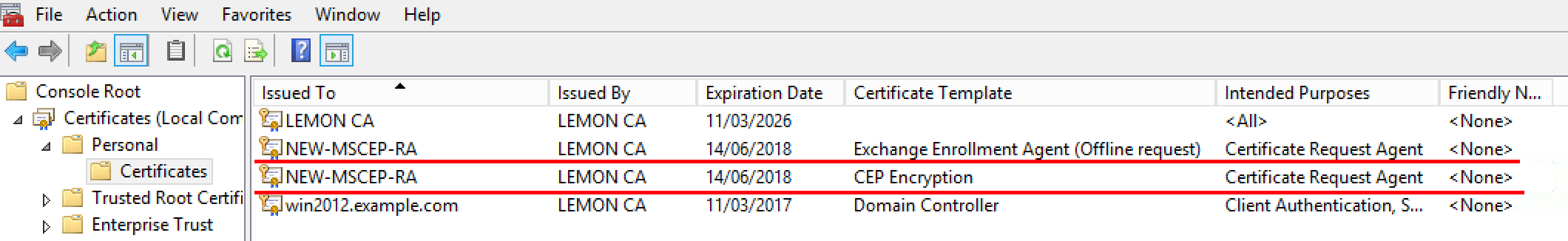

Une fois l'étape 4 terminée, deux nouveaux certificats MSCEP-RA apparaissent dans le magasin personnel de l'ordinateur local :

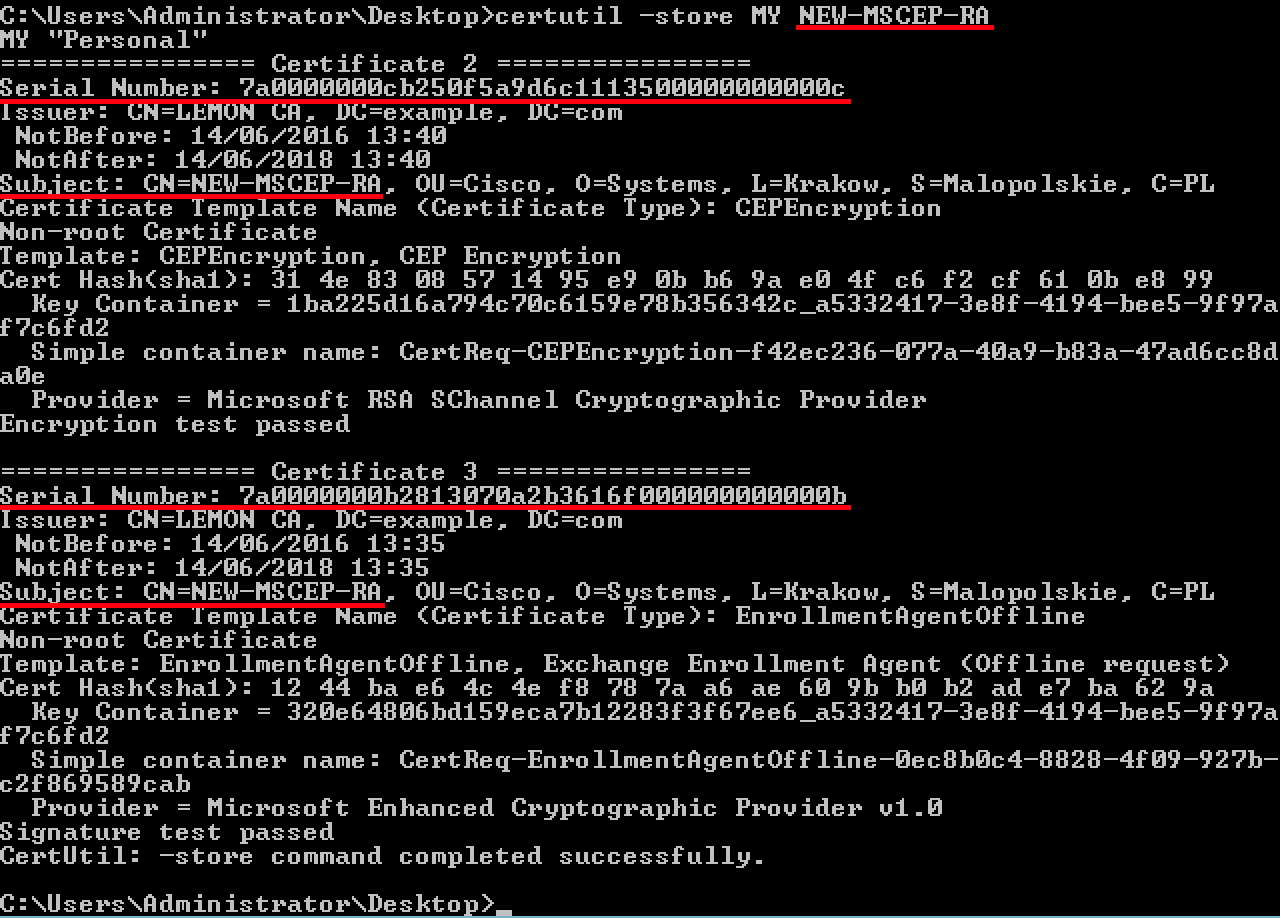

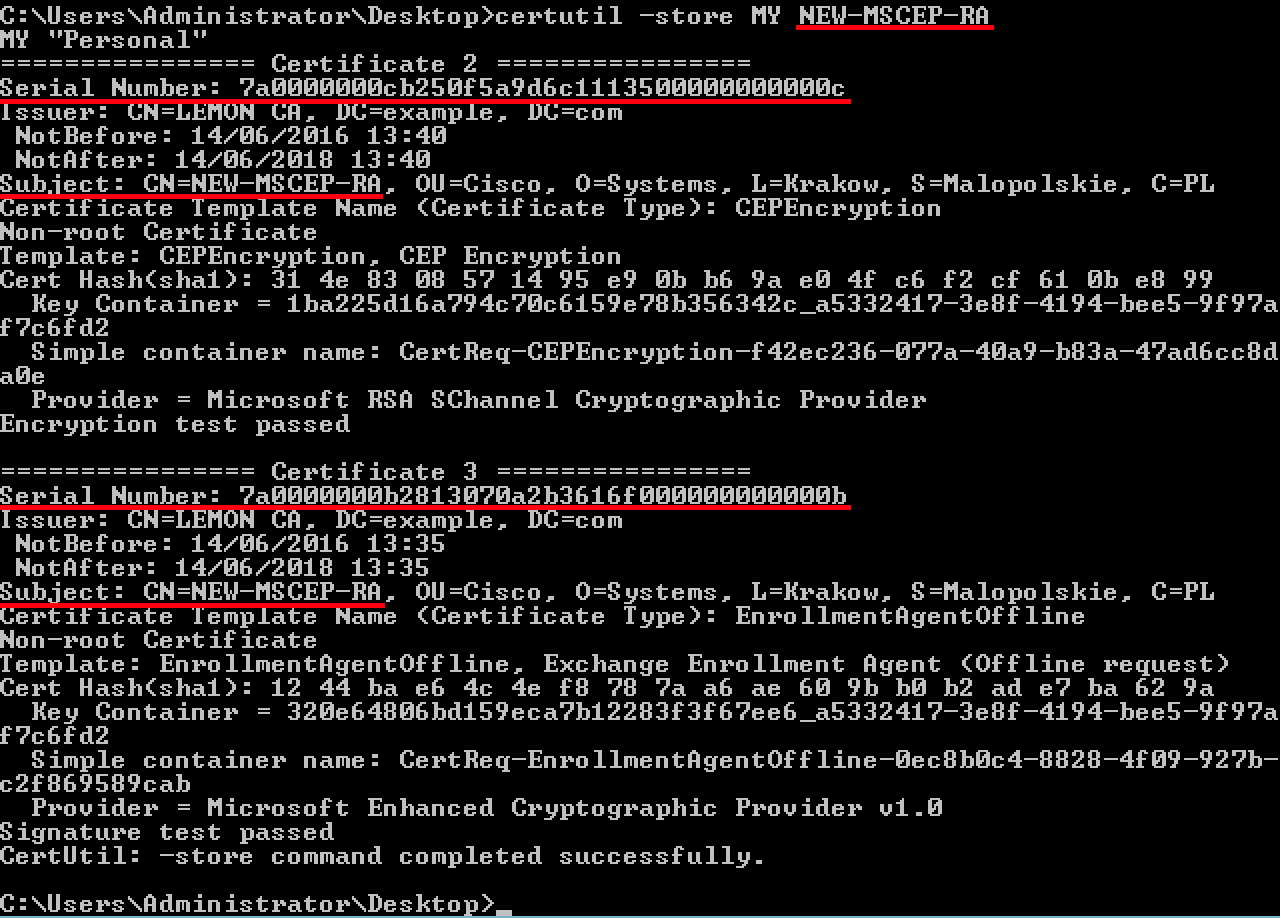

Vous pouvez également vérifier les certificats avec l'outil certutil.exe (assurez-vous d'utiliser le nouveau nom de certificat correct). Les certificats MSCEP-RA avec les nouveaux noms communs et les nouveaux numéros de série doivent être affichés :

certutil -store MY NEW-MSCEP-RA

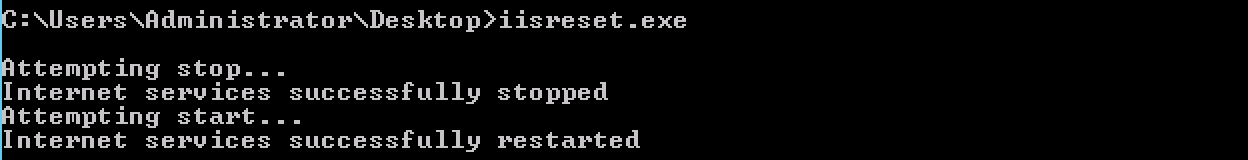

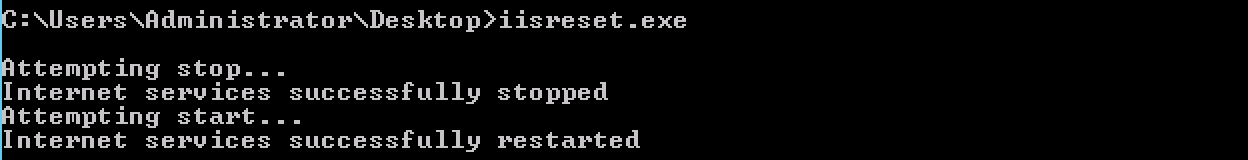

6. Redémarrez IIS

Redémarrez le serveur IIS (Internet Information Services) afin d'appliquer les modifications :

iisreset.exe

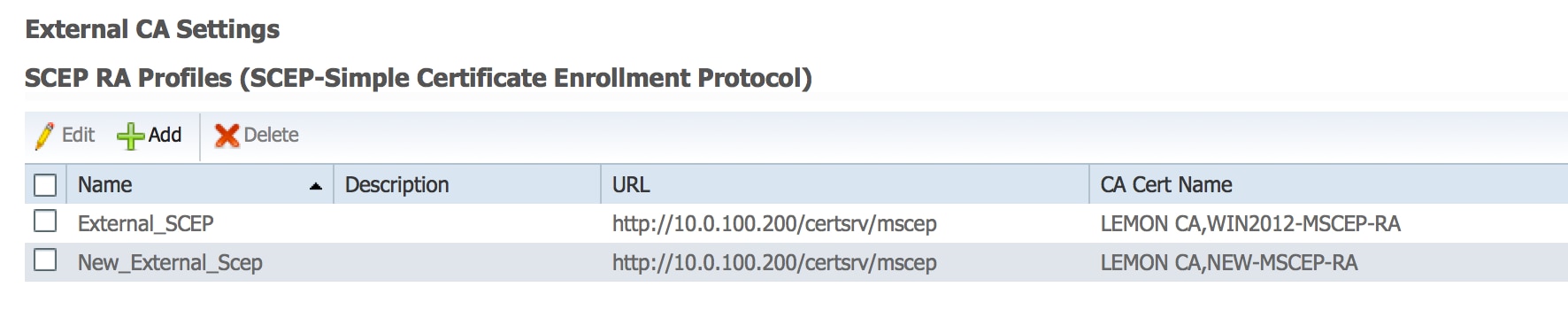

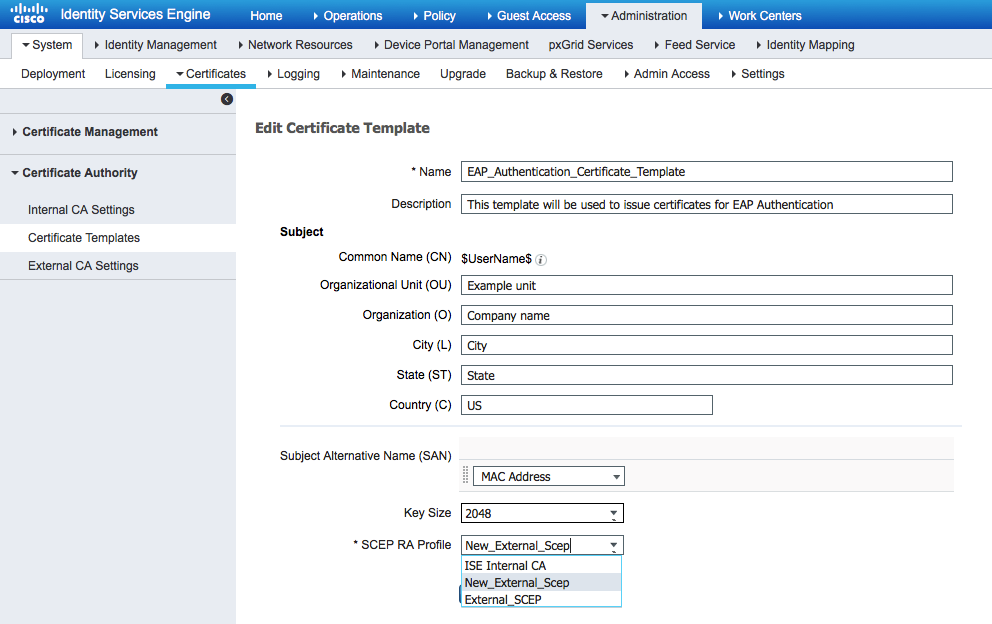

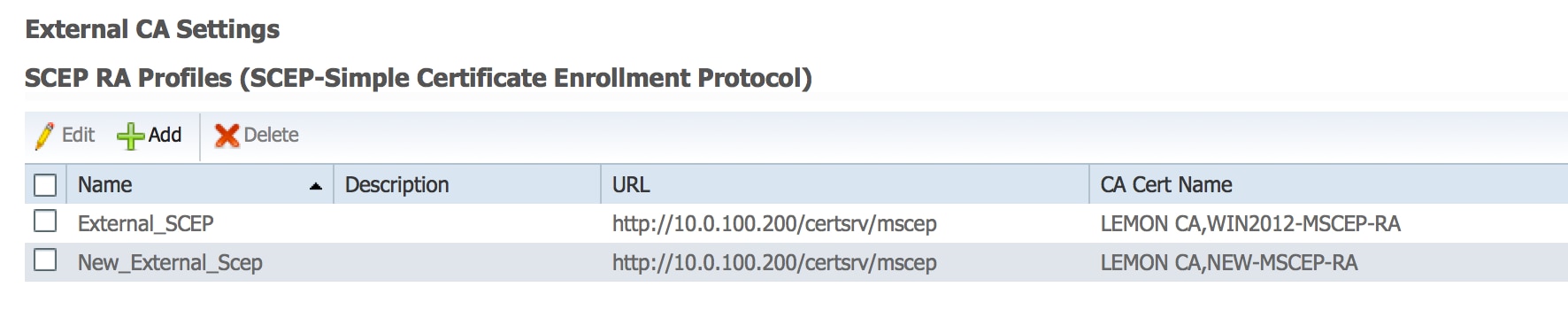

7. Créer un nouveau profil SCEP RA

Sur ISE, créez un nouveau profil SCEP RA (avec la même URL de serveur que l'ancien), afin que les nouveaux certificats soient téléchargés et ajoutés au magasin de certificats de confiance :

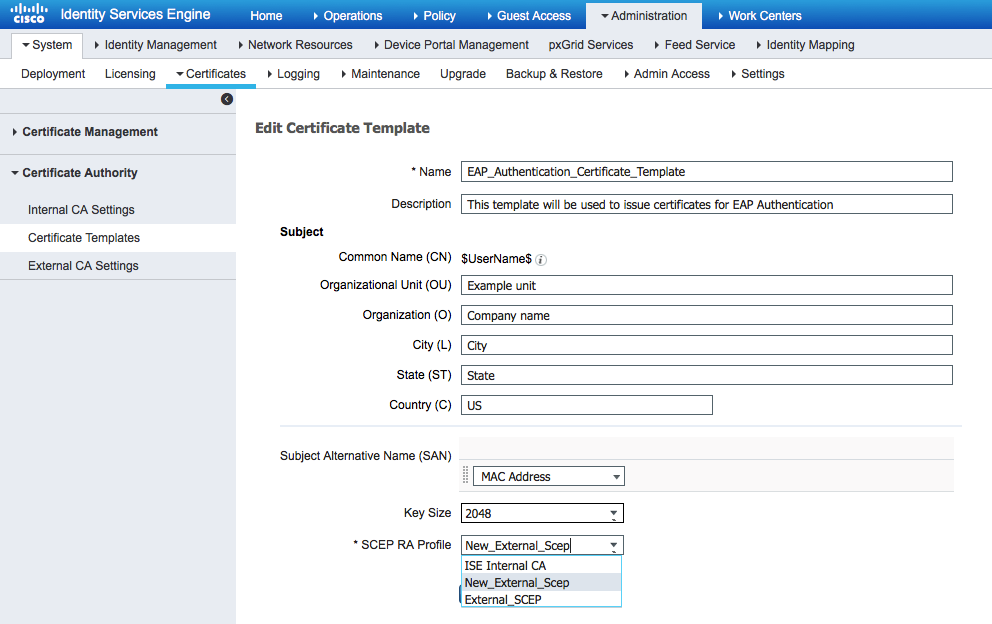

8. Modifier le modèle de certificat

Assurez-vous que le nouveau profil SCEP RA est spécifié dans le modèle de certificat utilisé par le BYOD (vous pouvez le vérifier dans Administration > Système > Certificats > Autorité de certification > Modèles de certificats) :

Références

1. Article de la zone Microsoft Technet

2. Guides de configuration de Cisco ISE

L'hypothèse est que le CERTIFICAT MSCEP-RA a expiré et doit être renouvelé.

L'hypothèse est que le CERTIFICAT MSCEP-RA a expiré et doit être renouvelé.

Commentaires

Commentaires