Introduction

Ce document décrit la fonctionnalité d'utilisation du serveur TACACS+ externe dans un déploiement utilisant Identity Service Engine (ISE) comme proxy.

Conditions préalables

Exigences

- Compréhension de base de l'administration des périphériques sur ISE.

- Ce document est basé sur Identity Service Engine version 2.0, applicable à toute version d'Identity Service Engine supérieure à 2.0.

Composants utilisés

Remarque : toute référence à ACS dans ce document peut être interprétée comme une référence à n'importe quel serveur TACACS+ externe. Toutefois, la configuration sur ACS et celle sur tout autre serveur TACACS peuvent varier.

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Identity Service Engine 2.0

- Système de contrôle d'accès (ACS) 5.7

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est actif, assurez-vous de comprendre l'impact potentiel de toute modification de configuration.

Configurer

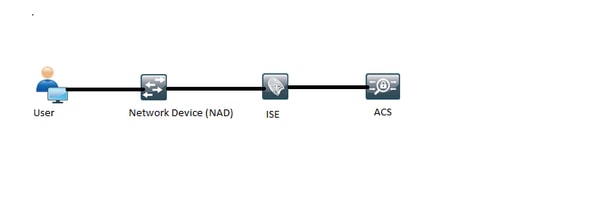

Cette section vous aide à configurer ISE pour le proxy des requêtes TACACS+ vers ACS.

Diagramme du réseau

Configuration d'ISE

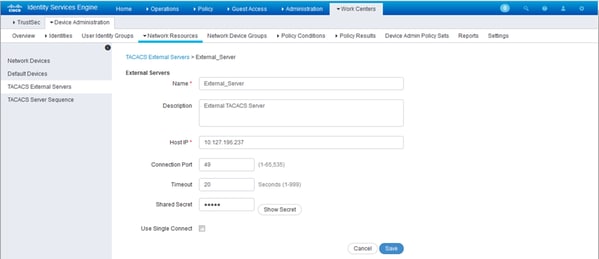

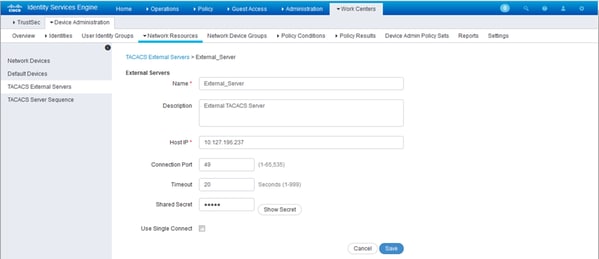

- Plusieurs serveurs TACACS externes peuvent être configurés sur ISE et utilisés pour authentifier les utilisateurs. Afin de configurer le serveur TACACS+ externe sur ISE, naviguez vers Work Centers > Device Administration > Network Resources > TACACS External Servers. Cliquez sur Add et renseignez les détails de External Server Details.

Le secret partagé fourni dans cette section doit être le même secret que celui utilisé dans ACS.

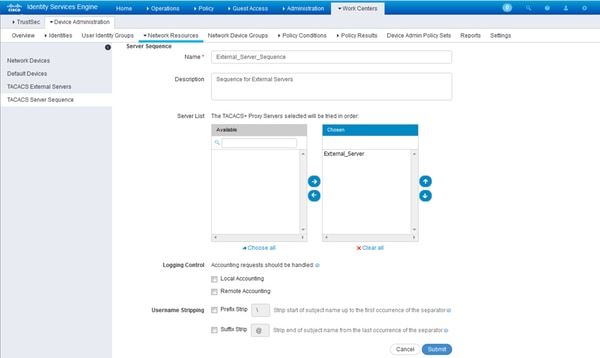

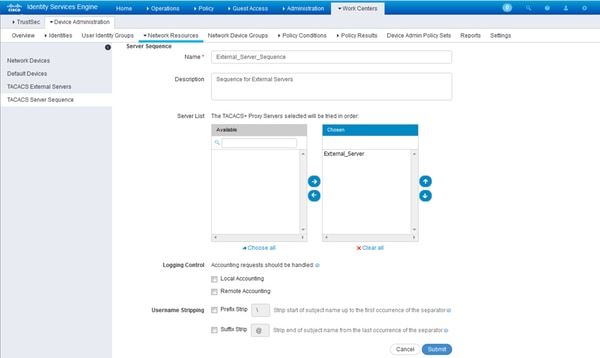

- Afin d'utiliser le serveur TACACS externe configuré, il doit être ajouté dans une séquence de serveur TACACS à utiliser dans les ensembles de stratégies. Afin de configurer la séquence de serveur TACACS, accédez à Work Centers > Device Administration > Network Resources > TACACS Server Sequence. Cliquez sur Add, remplissez les détails et choisissez les serveurs qui sont nécessaires pour être utilisés dans cette séquence.

En plus de la séquence serveur, deux autres options ont été fournies. Contrôle de journalisation et suppression de nom d'utilisateur.

Logging Control permet de consigner localement les demandes de gestion de comptes sur ISE ou de consigner les demandes de gestion de comptes sur le serveur externe qui gère également l'authentification.

La suppression de nom d'utilisateur est utilisée pour supprimer le préfixe ou le suffixe en spécifiant un délimiteur avant de transférer la demande à un serveur TACACS externe.

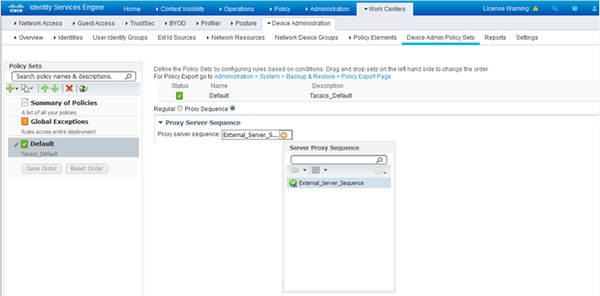

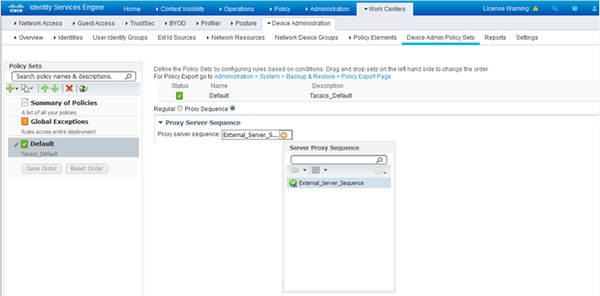

- Pour utiliser la séquence de serveur TACACS externe configurée, les jeux de stratégies doivent être configurés pour utiliser la séquence créée. Afin de configurer les ensembles de politiques pour utiliser la séquence de serveur externe, naviguez vers Work Centers > Device Administration > Device Admin Policy Sets > [sélectionnez l'ensemble de politiques]. Activez la case d'option Proxy Sequence. Sélectionnez la séquence de serveurs externes créée.

Configurer ACS

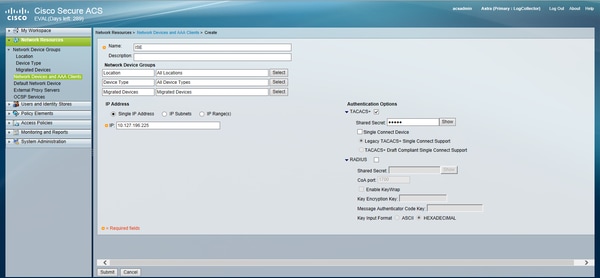

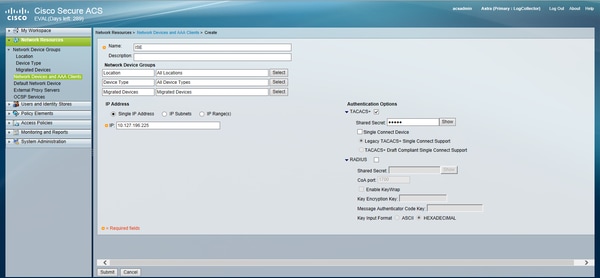

Pour l'ACS, ISE n'est qu'un autre périphérique réseau qui enverra une requête TACACS. Afin de configurer ISE en tant que périphérique réseau dans ACS, naviguez vers Ressources réseau > Périphériques réseau et clients AAA. Cliquez sur Create et complétez les détails du serveur ISE en utilisant le même secret partagé que celui configuré sur l'ISE.

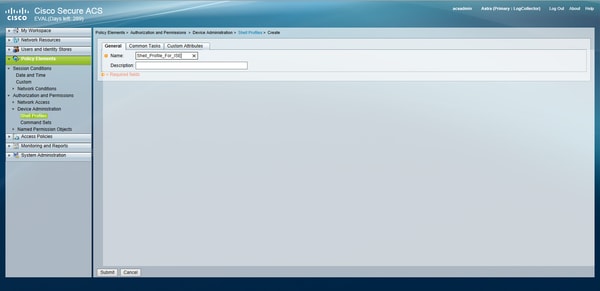

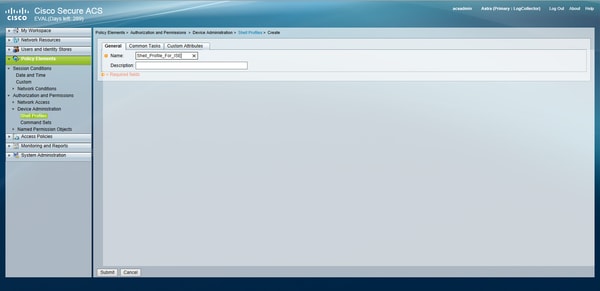

Configurez les paramètres d'administration des périphériques sur ACS, c'est-à-dire les profils de shell et les jeux de commandes. Afin de configurer des profils Shell, naviguez vers Éléments de stratégie > Autorisations et autorisations > Administration de périphérique > Profils Shell. Cliquez sur Créer et configurez le nom, Tâches courantes et Attributs personnalisés selon le besoin.

Afin de configurer des jeux de commandes, naviguez vers Policy Elements > Authorization and Permissions > Device Administration > Command Sets. Cliquez sur Créer et renseignez les détails conformément aux exigences.

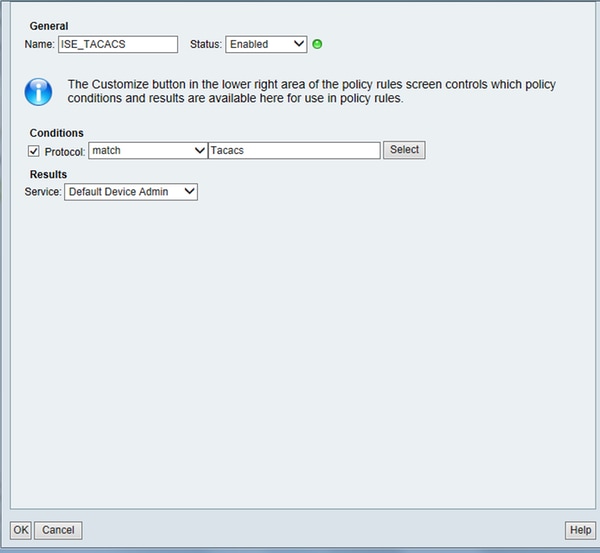

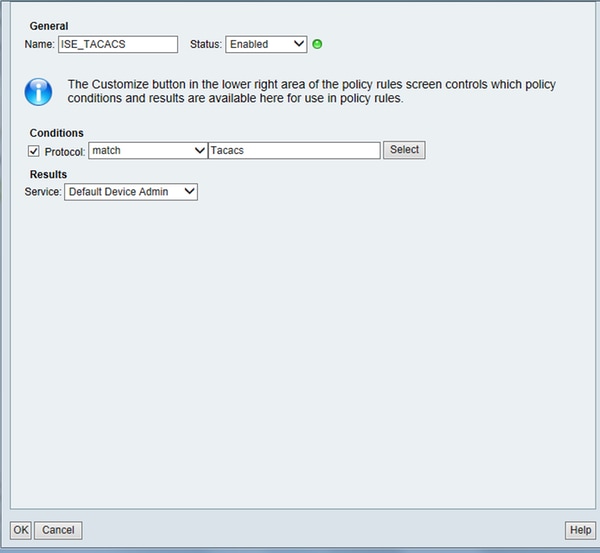

Configurez le service d'accès sélectionné dans la règle de sélection de service conformément aux exigences.Afin de configurer les règles de service d'accès, accédez à Access Policies > Access Services > Default Device Admin > Identity où le magasin d'identité qui doit être utilisé peut être sélectionné pour l'authentification. Les règles d'autorisation peuvent être configurées en naviguant vers Access Policies > Access Services > Default Device Admin > Authorization.

Remarque : la configuration des stratégies d'autorisation et des profils d'interpréteur de commandes pour des périphériques spécifiques peut varier et n'entre pas dans le cadre de ce document.

Vérifier

Utilisez cette section pour confirmer que la configuration fonctionne correctement.

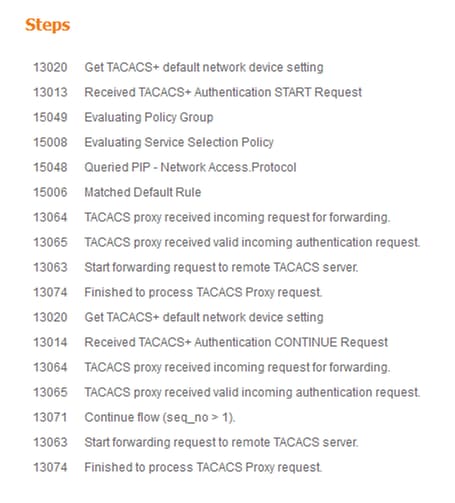

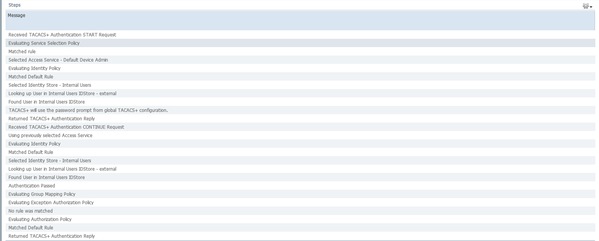

La vérification peut être effectuée sur l'ISE et l'ACS. Toute erreur dans la configuration de l'ISE ou de l'ACS entraînera un échec de l'authentification. ACS est le serveur principal qui gérera les demandes d'authentification et d'autorisation, ISE assume la responsabilité à l'égard du serveur ACS et en provenance de celui-ci et agit comme proxy pour les demandes. Puisque le paquet traverse les deux serveurs, la vérification de l'authentification ou de la demande d'autorisation peut être effectuée sur les deux serveurs.

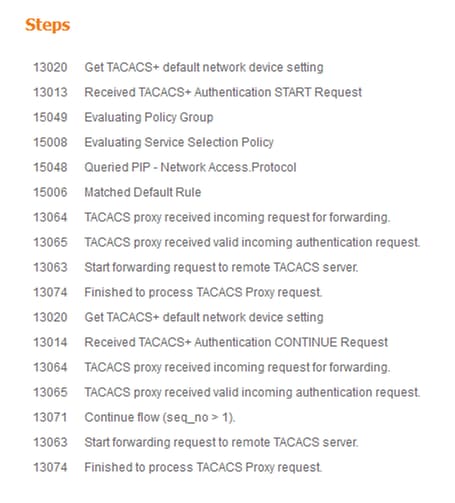

Les périphériques réseau sont configurés avec ISE comme serveur TACACS et non avec ACS. Par conséquent, la requête atteint ISE en premier et, en fonction des règles configurées, ISE décide si la requête doit être transmise à un serveur externe. Cela peut être vérifié dans les journaux TACACS Live sur l'ISE.

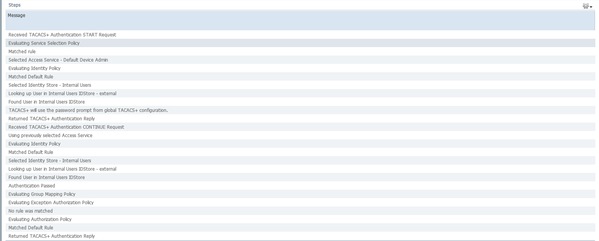

Pour afficher les journaux en direct sur l'ISE, accédez à Operations > TACACS > Live Logs. Les rapports en direct peuvent être consultés sur cette page et les détails d'une demande particulière peuvent être vérifiés en cliquant sur l'icône de la loupe correspondant à cette demande spécifique qui est d'intérêt.

Afin d'afficher les rapports d'authentification sur l'ACS, naviguez à Surveillance et rapports > Lancer la surveillance et la visionneuse de rapports > Surveillance et rapports > Rapports > Protocole AAA > Authentification TACACS. Comme pour ISE, vous pouvez vérifier les détails d'une demande particulière en cliquant sur l'icône de la loupe correspondant à cette demande spécifique qui vous intéresse

Dépannage

Cette section fournit des informations que vous pouvez utiliser pour dépanner votre configuration

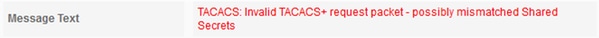

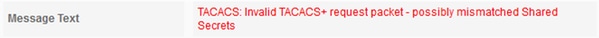

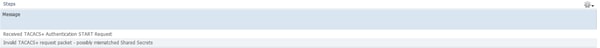

1. Si les détails du rapport sur ISE affichent le message d’erreur illustré dans la figure, cela signifie qu’un secret partagé non valide a été configuré sur ISE ou sur le périphérique réseau (NAD).

2. S’il n’existe aucun rapport d’authentification pour une demande sur l’ISE, mais que l’accès à un périphérique réseau est refusé à l’utilisateur final, cela indique généralement plusieurs choses.

- La requête elle-même n'a pas atteint le serveur ISE.

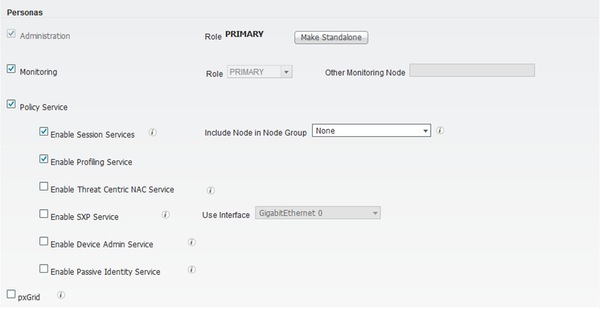

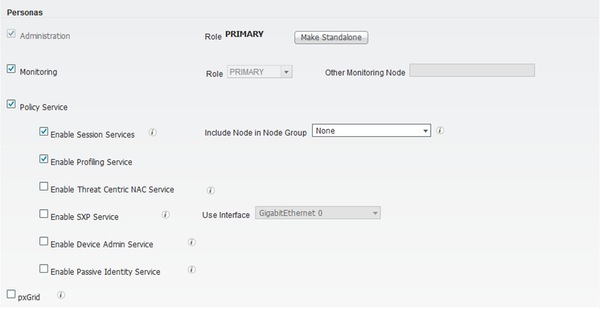

- Si la fonction d'administration des périphériques est désactivée sur ISE, toute demande TACACS+ adressée à ISE sera ignorée en silence. Aucun journal indiquant la même chose ne sera affiché dans les rapports ou les journaux actifs. Pour le vérifier, accédez à Administration > System > Deployment > [sélectionnez le noeud]. Cliquez sur Edit et notez la case à cocher « Enable Device Admin Service » sous l'onglet General Settings comme illustré dans la figure. Cette case doit être cochée pour que l'administration des périphériques fonctionne sur ISE.

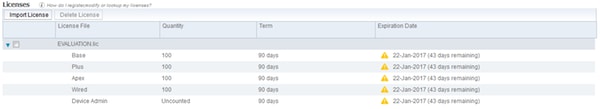

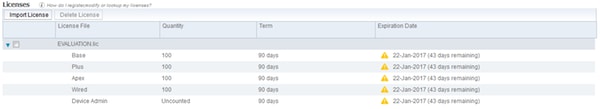

- Si aucune licence d'administration de périphérique n'est présente ou a expiré, toutes les requêtes TACACS+ sont abandonnées en silence. Aucun journal n'est affiché dans l'interface utilisateur graphique pour le même. Accédez à Administration > System > Licensing pour vérifier la licence d'administration du périphérique.

- Si le périphérique réseau n'est pas configuré ou si une adresse IP de périphérique réseau incorrecte est configurée sur l'ISE, ce dernier abandonne le paquet en silence. Aucune réponse n'est renvoyée au client et aucun journal n'est affiché dans l'interface utilisateur graphique. Il s'agit d'un changement de comportement dans ISE pour TACACS+ par rapport à celui d'ACS qui informe que la requête provient d'un périphérique réseau inconnu ou d'un client AAA.

- La demande a atteint l'ACS, mais la réponse n'est pas revenue à l'ISE. Ce scénario peut être vérifié à partir des rapports sur l'ACS, comme illustré dans la figure. En général, cela est dû à un secret partagé non valide sur l'ACS configuré pour ISE ou sur l'ISE configuré pour ACS.

- La réponse ne sera pas envoyée même si l'ISE n'est pas configuré ou si l'adresse IP de l'interface de gestion d'ISE n'est pas configurée sur l'ACS dans la configuration de périphérique réseau. Dans un tel scénario, le message de la figure peut être observé sur l'ACS.

- Si un rapport d'authentification réussi est détecté sur l'ACS mais qu'aucun rapport n'est détecté sur l'ISE et que l'utilisateur est rejeté, cela peut très bien constituer un problème sur le réseau. Cela peut être vérifié par une capture de paquets sur ISE avec les filtres nécessaires. Pour collecter une capture de paquets sur ISE, accédez à Operations > Troubleshoot > Diagnostic Tools > General tools > TCP Dump.

3. Si les rapports peuvent être vus sur ISE mais pas sur l'ACS, cela peut signifier que la demande n'a pas atteint l'ACS en raison d'une mauvaise configuration des ensembles de politiques sur ISE qui peut être dépanné sur la base du rapport détaillé sur ISE ou en raison d'un problème de réseau qui peut être identifié par une capture de paquets sur l'ACS.

4. Si les rapports sont visibles à la fois sur ISE et sur ACS, mais que l'accès est toujours refusé à l'utilisateur, il s'agit plus souvent d'un problème dans la configuration des politiques d'accès sur ACS qui peut être dépanné sur la base du rapport détaillé sur ACS. En outre, le trafic de retour de l'ISE vers le périphérique réseau doit être autorisé.

Commentaires

Commentaires