Introduction

Ce document décrit comment configurer une connexion SXP (Security Group Exchange Protocol) entre ISE (Identity Services Engine) et ASAv (Virtual Adaptive Security Appliance).

SXP est le SGT (Security Group Tag) Exchange Protocol utilisé par TrustSec pour propager les mappages IP/SGT aux périphériques TrustSec. SXP a été développé pour permettre aux réseaux, y compris les périphériques tiers ou les périphériques Cisco existants qui ne prennent pas en charge le marquage en ligne SGT, d'avoir des fonctionnalités TrustSec. SXP est un protocole d’appairage, un périphérique agit en tant que haut-parleur et l’autre en tant qu’écouteur. Le haut-parleur SXP est responsable de l'envoi des liaisons IP-SGT et l'écouteur est responsable de la collecte de ces liaisons. La connexion SXP utilise le port TCP 64999 comme protocole de transport sous-jacent et MD5 pour l'intégrité/l'authenticité des messages.

SXP a été publié en tant que brouillon IETF à l'adresse suivante :

https://datatracker.ietf.org/doc/draft-smith-kandula-sxp/

Conditions préalables

Conditions requises

Matrice de compatibilité TrustSec :

http://www.cisco.com/c/en/us/solutions/enterprise-networks/trustsec/solution-overview-listing.html

Components Used

ISE 2.3

ASAv 9.8.1

ASDM 7.8.1.150

Diagramme du réseau

Adresses IP

ISE: 14.36.143.223

ASAv : 14.36.143.30

Configuration initiale

Périphérique réseau ISE

Enregistrer ASA comme périphérique réseau

WorkCenters > TrutSec > Components > Network Devices > Add

Générer un PAC hors bande (OOB) (Protected Access Credential) et télécharger

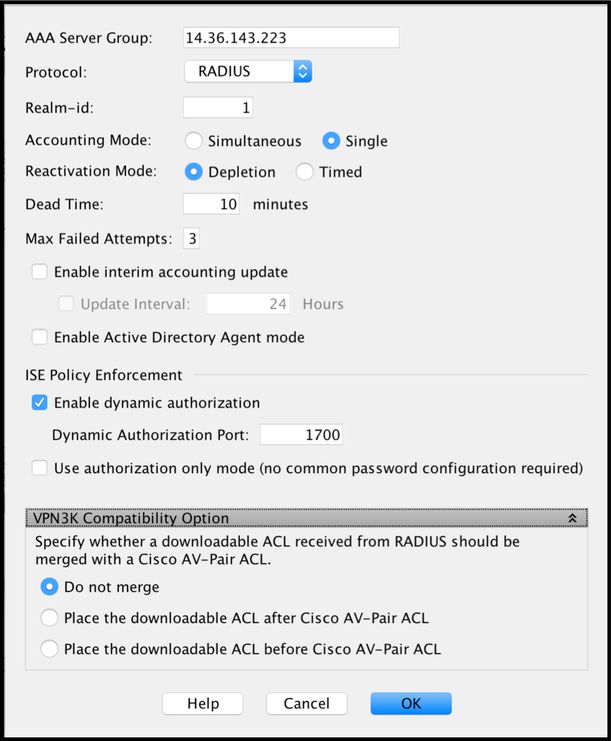

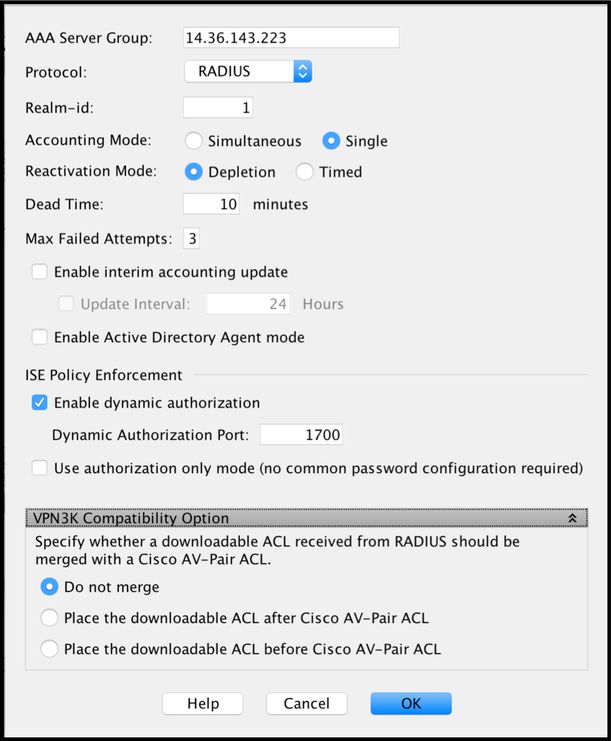

Configuration du serveur ASDM AAA

Créer un groupe de serveurs AAA

Configuration > Firewall > Identity by TrustSec > Server Group Setup > Manage...

Groupes de serveurs AAA > Ajouter

- Groupe de serveurs AAA : <Nom du groupe>

- Activer l'autorisation dynamique

Ajouter un serveur au groupe de serveurs

Serveurs du groupe sélectionné > Ajouter

- Nom du serveur ou adresse IP : <Adresse IP ISE>

- Port d'authentification du serveur : 1812

- Port de comptabilité du serveur : 1813

- Clé secrète du serveur : Cisco0123

- Mot de passe commun : Cisco0123

Importer un PAC téléchargé à partir de ISE

Configuration > Firewall > Identity by TrustSec > Server Group Setup > Import PAC...

Actualiser les données de l'environnement

Configuration > Firewall > Identity by TrustSec > Server Group Setup > Refresh Environment Data

Vérification

Journaux en direct ISE

Opérations > RADIUS > Journaux en direct

Groupes de sécurité ISE

Centres de travail > TrustSec > Composants > Groupes de sécurité

PAC ASDM

Surveillance > Propriétés > Identité par TrustSec > PAC

Groupes de données et de sécurité de l'environnement ASDM

Surveillance > Propriétés > Identité par TrustSec > Données d'environnement

Configuration ASDM SXP

Activer SXP

Configuration > Firewall > Identity by TrustSec > Enable SGT Exchange Protocol (SXP)

Définir l'adresse IP source SXP par défaut et le mot de passe SXP par défaut

Configuration > Firewall > Identity by TrustSec > Connection peer

Ajouter un homologue SXP

Configuration > Firewall > Identity by TrustSec > Connection peer > Add

- Adresse IP de l'homologue : <Adresse IP ISE>

Configuration ISE SXP

Paramètre de mot de passe SXP global

WorkCenters > TrustSec > Settings > SXP Settings

- Mot de passe global : Cisco0123

Ajouter un périphérique SXP

WorkCenters > TrustSec > SXP > SXP Devices > Add

Vérification SXP

Vérification ISE SXP

WorkCenters > TrustSec > SXP > Périphériques SXP

Mappages ISE SXP

WorkCenters > TrustSec > SXP > Tous les mappages SXP

Vérification ASDM SXP

Surveillance > Propriétés > Identité par TrustSec > Connexions SXP

ASDM a appris les mappages IP SXP vers SGT

Surveillance > Propriétés > Identité par TrustSec > Mappages IP

Capture de paquets sur ISE

Commentaires

Commentaires