Introduction

Ce document décrit comment dépanner les problèmes d'invité courants lors du déploiement, comment isoler et vérifier le problème et des solutions simples à essayer.

Prérequis

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Configuration d'invité ISE

- Configuration CoA sur les périphériques d'accès réseau (NAD)

- Des outils de capture sont requis sur les stations de travail.

Composants utilisés

Les informations contenues dans ce document sont basées sur Cisco ISE, version 2.6, et :

- WLC 5500

- Commutateur Catalyst 3850 version 15.x

- station de travail Windows 10

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

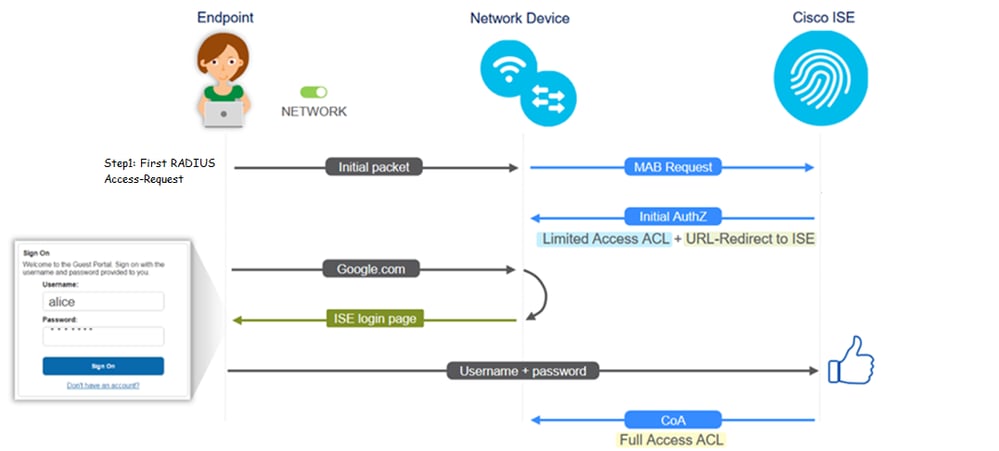

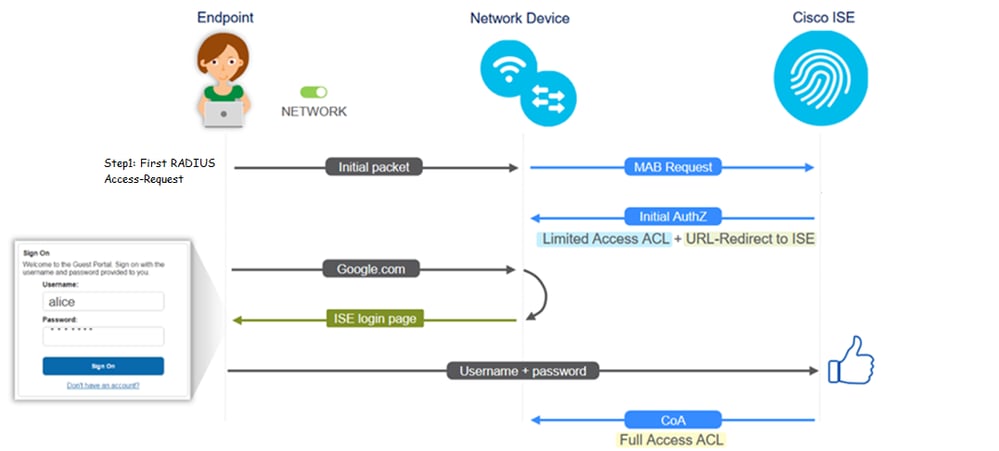

Flux invité

La présentation du flux invité est similaire aux configurations filaires ou sans fil. Cette image de l'organigramme peut être utilisée comme référence dans l'ensemble du document. Il aide à visualiser l'étape et l'entité.

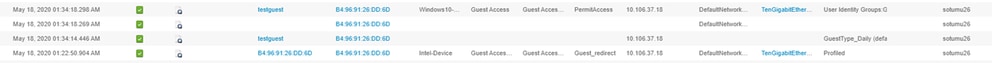

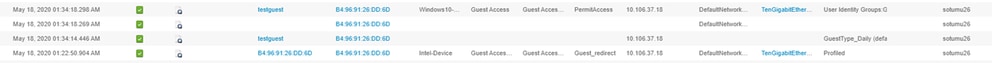

Le flux peut également être suivi sur les journaux en direct ISE [Operations > RADIUS Live Logs] en filtrant l'ID de point d'extrémité :

- Authentification MAB réussie - le champ du nom d'utilisateur contient l'adresse MAC- L'URL est envoyée au NAD - L'utilisateur obtient le portail

- Authentification de l'invité réussie : le champ du nom d'utilisateur contient le nom d'utilisateur de l'invité, il a été identifié comme GuestType_Daily (ou le type configuré pour l'utilisateur invité)

- CoA initié - le champ du nom d'utilisateur est vide, le rapport détaillé indique que l'autorisation dynamique a réussi

- Accès invité fourni

Séquence des événements dans l'image (de bas en haut) :

Guides de déploiement communs

Voici quelques liens pour obtenir de l'aide sur la configuration. Pour tout cas d'utilisation spécifique de dépannage, il aide à être conscient de la configuration idéale ou attendue.

Problèmes fréquemment rencontrés

Le présent document traite principalement des questions suivantes :

La redirection vers le portail invité ne fonctionne pas

Une fois que l'URL de redirection et la liste de contrôle d'accès sont envoyées depuis ISE, vérifiez les points suivants :

1. État du client sur le commutateur (en cas d’accès invité câblé) avec la commande show authentication session int <interface> details :

2. État du client sur le contrôleur de réseau local sans fil (si l'accès invité sans fil) : Monitor > Client > MAC address

3. Accessibilité du point d’extrémité au port ISE sur le port TCP 8443 à l’aide de l’invite de commandes : C:\Users\user>telnet <ISE-IP> 8443.

4. Si l'URL de redirection du portail possède un nom de domaine complet (FQDN), vérifiez si le client peut résoudre le problème à partir de l'invite de commandes : C:\Users\user>nslookup guest.ise.com.

5. Dans la configuration de la connexion flexible, assurez-vous que le même nom de liste de contrôle d’accès est configuré sous ACL et ACL flexibles. Vérifiez également si la liste de contrôle d'accès est mappée aux points d'accès. Reportez-vous au guide de configuration de la section précédente - Étapes 7b et 7c pour plus d'informations.

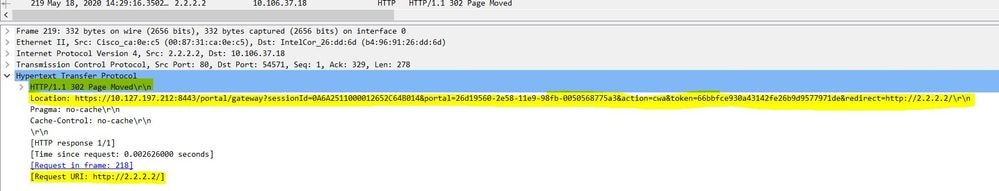

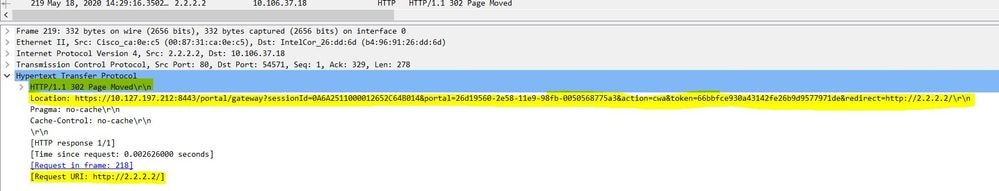

6. Effectuez une capture de paquets à partir du client et vérifiez la redirection. Le paquet HTTP/1.1 302 Page Moved indique que le WLC/commutateur a redirigé le site accédé vers le portail invité ISE (URL redirigée) :

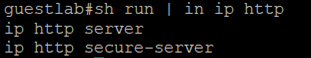

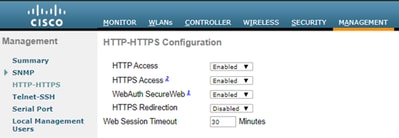

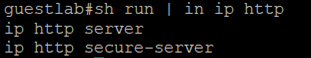

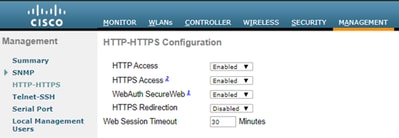

7. Le moteur HTTP(s) est activé sur les périphériques d’accès réseau :

8. Si le WLC est dans une configuration d'ancrage étranger, vérifiez les points suivants :

Étape 1. L'état du client doit être le même sur les deux WLC.

Étape 2. L'URL de redirection doit être visible sur les deux WLC.

Étape 3. La gestion des comptes RADIUS doit être désactivée sur le WLC d'ancrage.

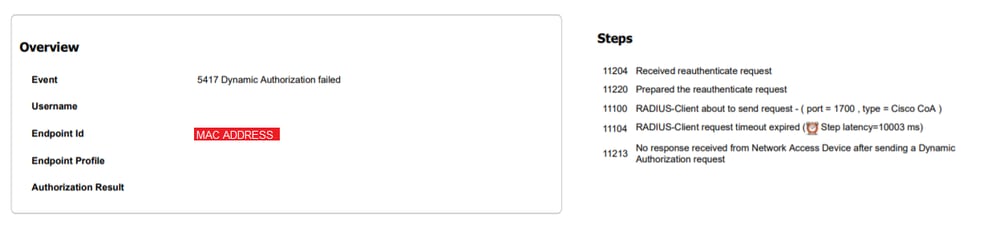

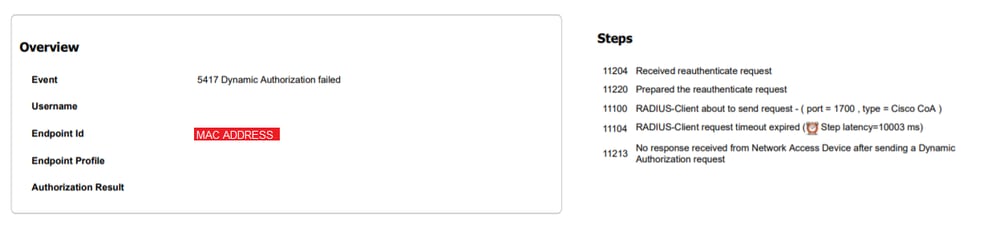

Échec de l'autorisation dynamique

Si l'utilisateur final est en mesure d'accéder au portail invité et de se connecter avec succès, l'étape suivante consiste à modifier l'autorisation d'accorder un accès invité complet à l'utilisateur. Si cela ne fonctionne pas, vous voyez un échec d'autorisation dynamique sur les journaux en direct ISE Radius. Pour résoudre le problème, vérifiez les points suivants :

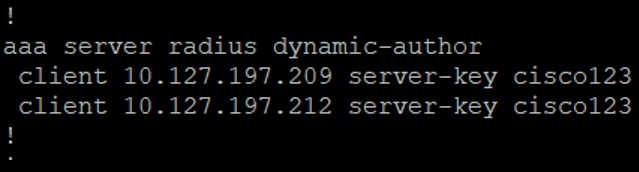

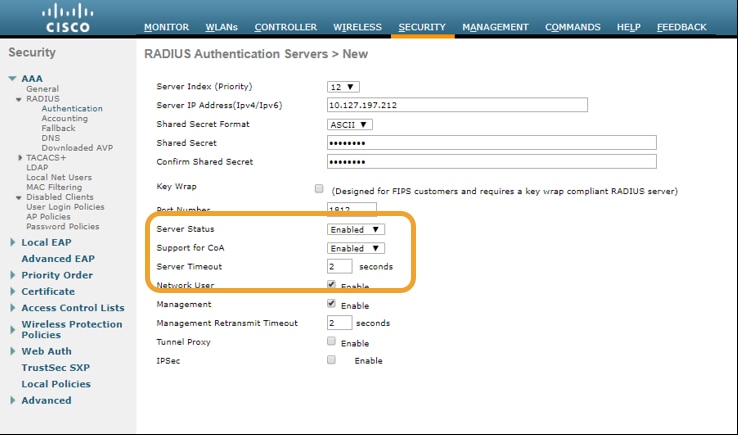

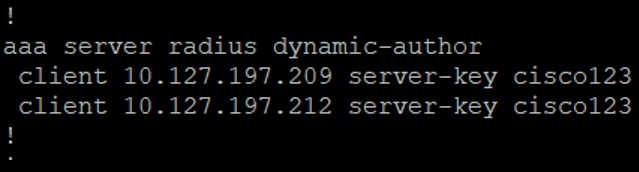

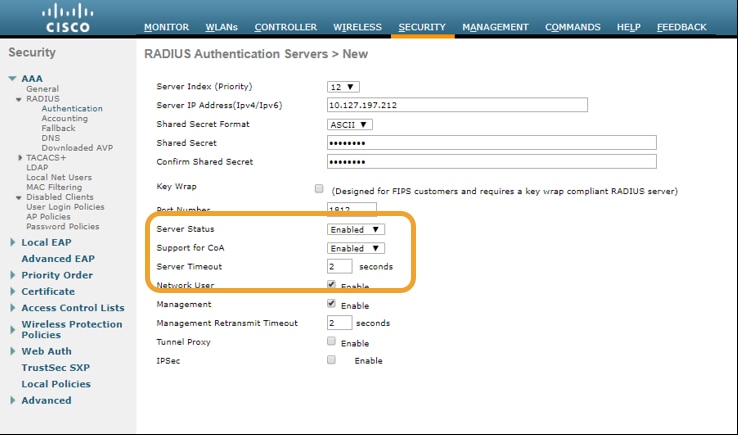

1. La modification de l'autorisation (CoA) doit être activée/configurée sur le NAD :

2. Le port UDP 1700 doit être autorisé sur le pare-feu.

3. L'état NAC sur le WLC est incorrect. Sous Advanced settings on WLC GUI > WLAN, changez l'état NAC en ISE NAC.

Les notifications par SMS/E-mail ne sont pas envoyées

1. Vérifiez la configuration SMTP sous Administration > System > Settings > SMTP.

2. Recherchez dans l'API des passerelles de messagerie/SMS en dehors d'ISE :

Testez la ou les URL fournies par le fournisseur sur un client API ou un navigateur, remplacez les variables telles que les noms d'utilisateur, les mots de passe, le numéro de téléphone portable et testez l'accessibilité [Administration > Système > Paramètres > Passerelles SMS].

Si vous effectuez un test à partir des groupes de parrainage ISE [Workcenters > Guest Access > Portals and Components > Guest Types], effectuez une capture de paquets sur ISE et la passerelle SMS/SMTP pour vérifier si :

- Le paquet de requête atteint le serveur sans modification.

- Le serveur ISE dispose des autorisations/privilèges recommandés par le fournisseur pour que la passerelle traite cette demande.

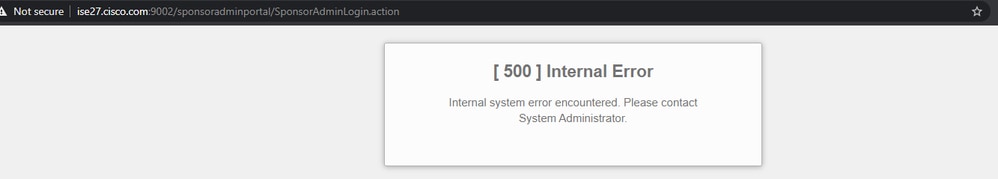

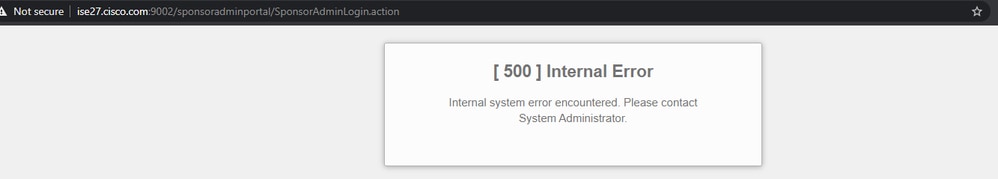

La page Gérer les comptes est inaccessible

1. Le bouton Workcenters > Guest Access > Manage accounts redirige vers le FQDN ISE sur le port 9002 pour que l'administrateur ISE accède au portail du sponsor :

2. Vérifiez si le nom de domaine complet (FQDN) est résolu par la station de travail à partir de laquelle Sponsor Portal est accessible à l’aide de la commande nslookup <FQDN of ISE PAN>.

3. Vérifiez si le port TCP 9002 d’ISE est ouvert à partir de l’interface de ligne de commande d’ISE à l’aide de la commande show ports | inclut 9002.

Meilleures pratiques du certificat du portail

- Pour une expérience utilisateur transparente, le certificat utilisé pour les portails et les rôles admin doit être signé par une autorité de certification publique bien connue (par exemple : GoDaddy, DigiCert, VeriSign, etc.), généralement approuvée par les navigateurs (par exemple : Google Chrome, Firefox, etc.).

- Il n'est pas recommandé d'utiliser une adresse IP statique pour la redirection d'invité, car cela rend l'adresse IP privée d'ISE visible par tous les utilisateurs. La plupart des fournisseurs ne fournissent pas de certificats signés par des tiers pour les adresses IP privées.

- Lorsque vous passez d'ISE 2.4 p6 à p8 ou p9, il y a un bogue connu : ID de bogue Cisco CSCvp75207, où les cases Trust pour l'authentification dans ISE et Trust pour l'authentification client et Syslog doivent être vérifiées manuellement après la mise à niveau du correctif. Cela garantit que ISE envoie la chaîne de certification complète pour le flux TLS lors de l'accès au portail invité.

Si ces actions ne résolvent pas les problèmes d'accès invité, veuillez contacter le TAC avec un bundle d'assistance collecté avec les instructions du document : Debugs to enable on ISE.

Informations connexes

Commentaires

Commentaires