Intégration d'AD pour interface utilisateur ISE et connexion CLI

Options de téléchargement

-

ePub (1.4 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (706.6 KB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

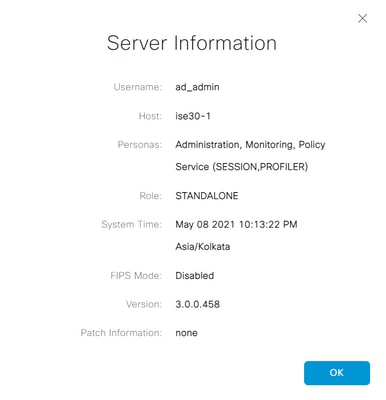

Ce document décrit la configuration de Microsoft AD en tant que magasin d'identités externe pour l'accès administratif à l'interface utilisateur graphique et à l'interface de ligne de commande de gestion Cisco ISE.

Conditions préalables

Exigences

Cisco recommande de connaître les sujets suivants :

- Configuration de Cisco ISE version 3.0

- Microsoft AD

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Cisco ISE version 3.0

- Windows Server 2016

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Configurer

Utilisez cette section afin de configurer l'utilisation de Microsoft AD comme magasin d'identités externe pour l'accès administratif à l'interface utilisateur graphique de gestion Cisco ISE.

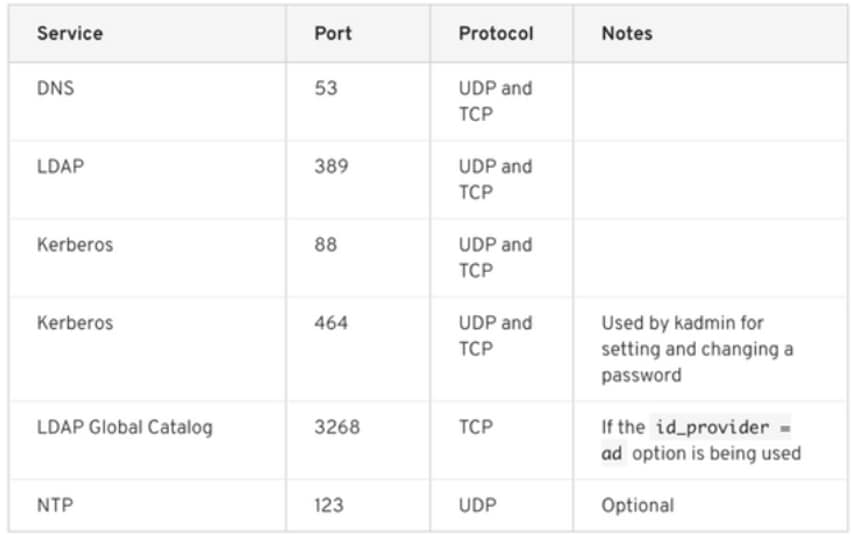

Ces ports sont utilisés entre le noeud ISE et AD pour cette communication :

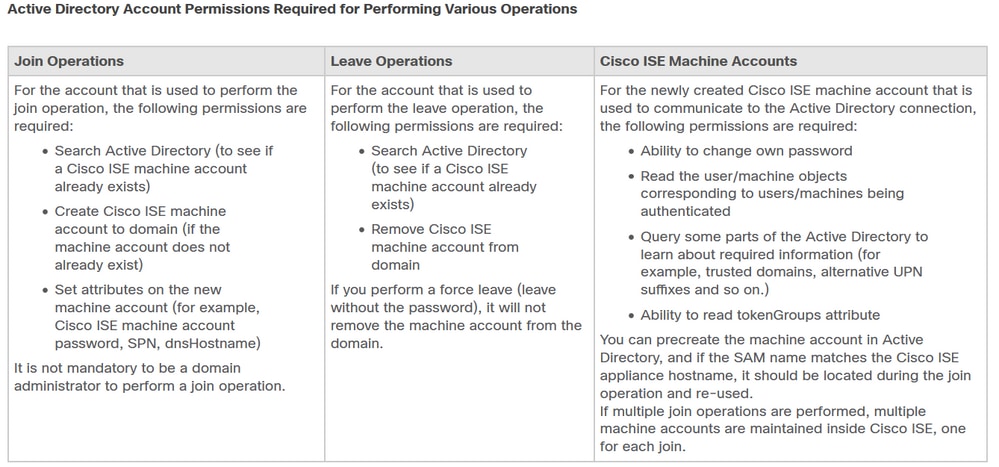

Remarque : assurez-vous que le compte AD dispose de tous les privilèges requis.

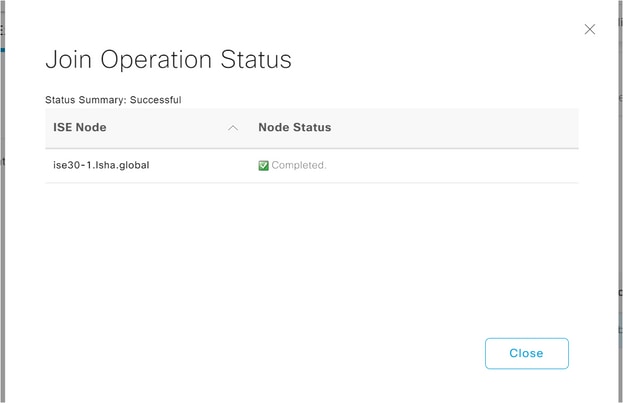

Rejoindre ISE à AD

- Naviguez jusqu'à

Administration > Identity Management > External Identity Sources > Active Directory. - Entrez le nouveau nom du point de jointure et le domaine Active Directory.

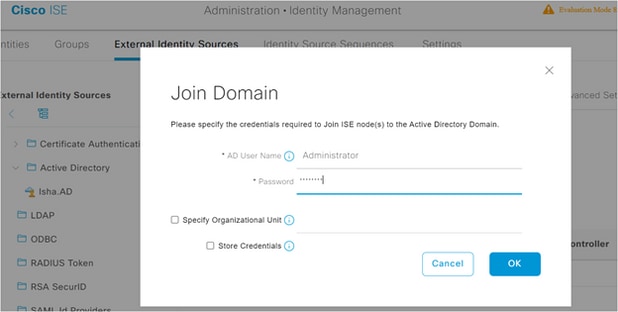

- Entrez les informations d'identification du compte Active Directory qui peuvent ajouter et modifier des objets ordinateur, puis cliquez sur OK.

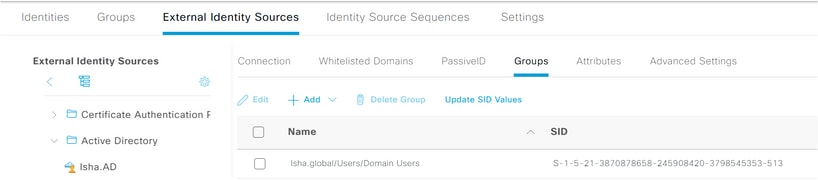

Sélectionner des groupes de répertoires

- Naviguez jusqu'à

Administration > Identity Management > External Identity Sources > Active Directory > Groups > Add > Select groups form Directory. - Importez au moins un groupe AD auquel votre administrateur appartient.

Activer l'accès administratif pour AD

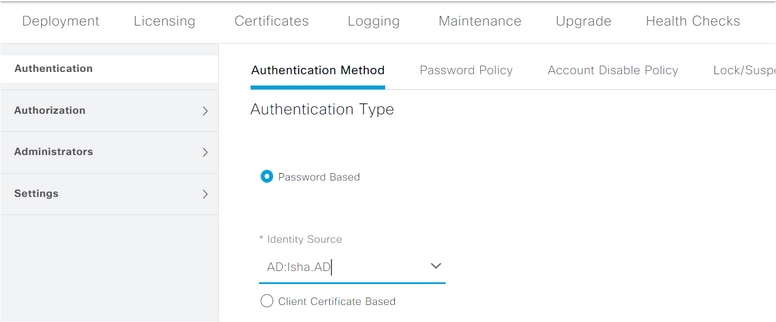

Activer l'accès administratif pour ADComplétez ces étapes afin d'activer l'authentification par mot de passe pour AD :

- Naviguez jusqu'à

Administration > System > Admin Access > Authentication. - Dans l'

Authentication Method onglet, sélectionnez l'Password Based option. - Sélectionnez AD dans la liste

Identity Source déroulante. - Cliquer

Save Changes.

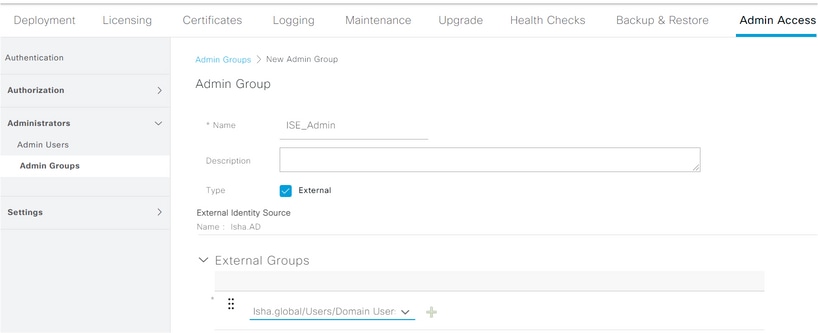

Configurer le mappage du groupe Admin au groupe AD

Configurer le mappage du groupe Admin au groupe ADDéfinissez un Cisco ISE Admin Group et mappez-le à un groupe AD. Cela permet à l'autorisation de déterminer les Role Based Access Control (RBAC) autorisations de l'administrateur en fonction de l'appartenance au groupe dans Active Directory.

- Naviguez jusqu'à

Administration > System > Admin Access > Administrators > Admin Groups. - Cliquez sur

Add l'en-tête du tableau pour afficher le nouveau volet deAdmin Group configuration. - Entrez le nom du nouveau groupe Admin.

- Dans le

Type champ, cochez laExternal case. - Dans la liste

External Groups déroulante, sélectionnez le groupe AD auquel vous souhaitez mapper ce groupe d'administration, tel que défini dans laSelect Directory Groups section. - Cliquer

Save Changes.

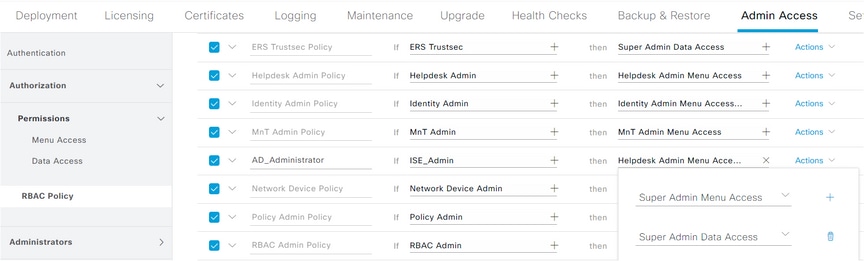

Définir les autorisations RBAC pour le groupe Admin

Définir les autorisations RBAC pour le groupe AdminComplétez ces étapes afin d'attribuer des autorisations RBAC aux groupes d'administration créés dans la section précédente :

- Naviguez jusqu'à

Administration > System > Admin Access > Authorization > Policy. - Dans la liste

Actions déroulante de droite, choisissezInsert New Policy d'ajouter une nouvelle stratégie. - Créez une nouvelle règle appelée

AD_Administrator. Mapper avec le groupe Admin défini dans la sectionEnable Administrative Access pour AD et attribuez-lui des autorisations.Remarque : dans cet exemple, le groupe d'administrateurs appelé Super Admin est attribué, ce qui équivaut au compte d'administrateur standard.

- Cliquez sur

Save Changes. Confirmation pour afficher les modifications enregistrées dans l'angle inférieur droit de l'interface utilisateur graphique.

Accès à l'interface utilisateur ISE avec identifiants AD

Accès à l'interface utilisateur ISE avec identifiants ADComplétez ces étapes afin d'accéder à l'interface utilisateur graphique ISE avec les informations d'identification AD :

- Déconnectez-vous de la GUI d'administration.

- Sélectionnez AD dans la liste

Identity Source déroulante. - Entrez le nom d'utilisateur et le mot de passe de la base de données AD et connectez-vous.

Remarque : ISE utilise par défaut le magasin d'utilisateurs interne dans le cas où AD est inaccessible, ou les informations d'identification de compte utilisées n'existent pas dans AD. Cela facilite la connexion rapide si vous utilisez le magasin interne alors qu'AD est configuré pour l'accès administratif.

Accès ISE CLI avec identifiants AD

Accès ISE CLI avec identifiants ADL'authentification avec une source d'identité externe est plus sécurisée qu'avec la base de données interne. RBAC for prend en CLI Administrators charge un magasin d'identités externe.

Remarque : les versions 2.6 et ultérieures d'ISE prennent uniquement en charge AD comme source d'identité externe pour la connexion CLI.

Gérez une source unique de mots de passe sans devoir gérer plusieurs politiques de mots de passe et administrer les utilisateurs internes au sein d'ISE, ce qui réduit le temps et les efforts.

Conditions préalables

Vous devez avoir défini l'utilisateur Admin et l'avoir ajouté à un groupe Administrateur. L'administrateur doit être un Super Admin.

Définirthe User’s Attributes in the AD User Directory.

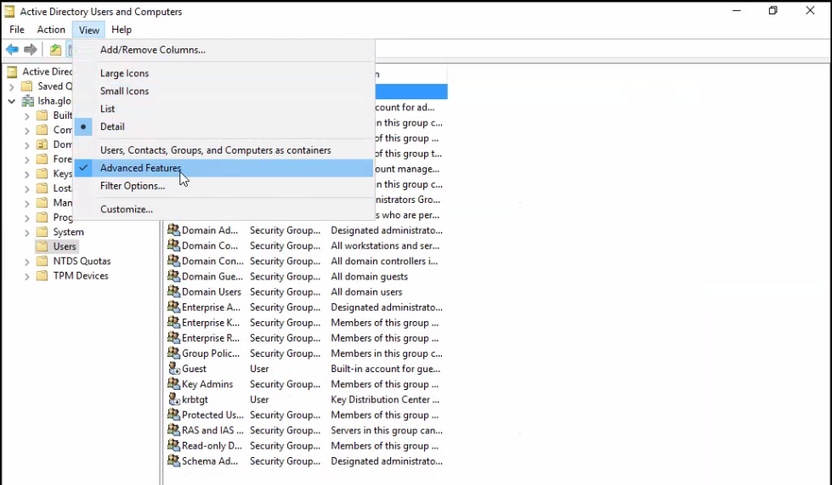

Sur le serveur Windows qui exécute, Active Directory, modifiez les attributs de chaque utilisateur que vous prévoyez de configurer en tant qu'administrateur CLI.

- Ouvrez le

Server Manager Window, et accédez àServer Manager > Roles > Active Directory Domain Services > Active Directory Users and Computers > [ ad.adserver ] <ad_server>.local. - Activez cette option

Advanced Features dans le menu Affichage pour modifier les attributs d'un utilisateur.

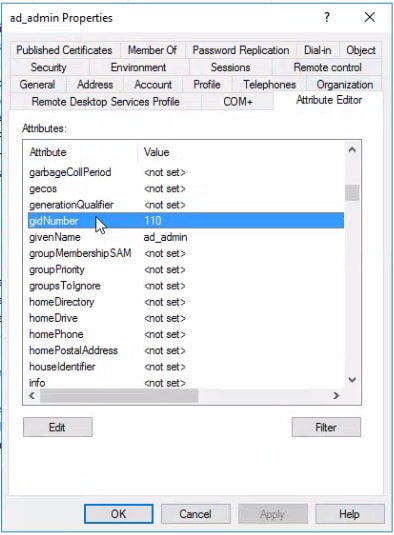

- Accédez au groupe AD qui contient l'utilisateur Admin et recherchez cet utilisateur.

- Double-cliquez sur l'utilisateur pour ouvrir la

Properties fenêtre et sélectionnez leAttribute Editor . - Cliquez sur un attribut et saisissez

gid pour le localisergidNumber . Si vous ne trouvez pas l'gidNumber attribut, cliquez sur leFilter bouton et décochez.Afficher uniquement les attributs qui ont des valeurs.

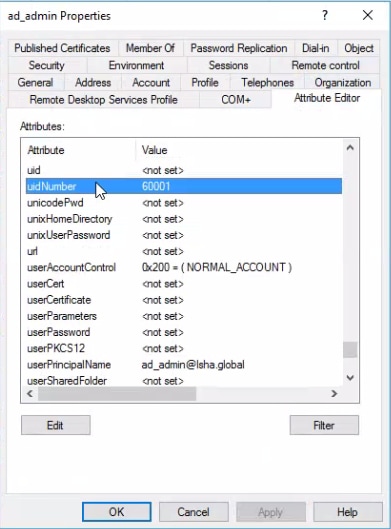

- Double-cliquez sur le nom de l'attribut pour modifier chaque attribut. Pour chaque utilisateur :

- Attribuez une valeur

uidNumber supérieure à 60000 et assurez-vous que le numéro est unique. - Attribuez

gidNumber 110 ou 111. - GidNumber 110 indique un utilisateur admin, tandis que 111 indique un utilisateur en lecture seule.

- Ne modifiez pas le

uidNumber après l'affectation. - Si vous modifiez le

gidNumber , attendez au moins cinq minutes avant d'établir une connexion SSH.

- Attribuez une valeur

Joindre l'utilisateur de l'interface de ligne de commande Admin au domaine AD

Connectez-vous à l'interface de ligne de commande Cisco ISE, exécutez la identity-store commande et attribuez l'utilisateur Admin au magasin d'ID.

Par exemple, pour mapper l'utilisateur admin de l'interface de ligne de commande à Active Directory défini dans ISE comme isha.global, exécutez la commande suivante :

identity-store active-directory domain-name <Domain name> user <AD join username>

Une fois la connexion terminée, connectez-vous à l'interface de ligne de commande Cisco ISE et connectez-vous en tant qu'utilisateur de l'interface de ligne de commande Admin pour vérifier votre configuration.

Si le domaine que vous utilisez dans cette commande a déjà été joint au noeud ISE, rejoignez à nouveau le domaine dans la console Administrateurs.

- Dans l'interface utilisateur graphique de Cisco ISE, cliquez sur l'icône

Menu et accédez àAdministration > Identity Management > External Identity Sources. - Dans le volet de gauche, choisissez votre nom AD

Active Directory et cliquez dessus. - Dans le volet de droite, l'état de votre connexion Active Directory indique peut-être

Operational. Il y a des erreurs si vous testez la connexion avec un utilisateur test avec MS-RPC ou Kerberos. - Vérifiez que vous pouvez toujours vous connecter à l'interface de ligne de commande Cisco ISE en tant qu'utilisateur de l'interface de ligne de commande Admin.

ISE CLI

ISE CLI- Connectez-vous à la CLI ISE :

ise30-1/admin# configure terminal Enter configuration commands, one per line. End with CNTL/Z. ise30-1/admin(config)#

- Joignez le noeud au domaine :

ise30-1/admin(config)# identity-store active-directory domain-name isha.global user Administrator

Si le domaineisha.global est déjà joint via l'interface utilisateur, vous devez le rejoindre àisha.global partir de l'interface utilisateur après cette configuration. Tant que la réunion n'a pas lieu, les authentificationsisha.global échouent.Do you want to proceed? Y/N:OPassword for Administrator:

Connexion au domaine isha.global réussie.Remarques :

- Si le domaine est déjà joint via l'interface utilisateur graphique, rejoignez le noeud à partir de l'interface utilisateur graphique. Dans le cas contraire, les authentifications par rapport à AD continuent d'échouer.

- Tous les noeuds doivent être joints individuellement via l'interface de ligne de commande.Vérifier

Aucune procédure de vérification n'est disponible pour cette configuration.

Dépannage

Problèmes de jointure

Les problèmes au cours de l'opération de jointure et les journaux associés sont visibles dans le fichier /var/log/messages.

commande :

show logging system messagesScénario de travail

2021-07-19T21:15:01.457723+05:30 ise30-1 dbus[9675]: [system] Activating via systemd: service name='org.freedesktop.realmd' unit='realmd.service'

2021-07-19T21:15:01.462981+05:30 ise30-1 systemd: Starting Realm and Domain Configuration...

2021-07-19T21:15:01.500846+05:30 ise30-1 dbus[9675]: [system] Successfully activated service 'org.freedesktop.realmd'

2021-07-19T21:15:01.501045+05:30 ise30-1 systemd: Started Realm and Domain Configuration.

2021-07-19T21:15:01.541478+05:30 ise30-1 realmd: * Resolving: _ldap._tcp.isha.global

2021-07-19T21:15:01.544480+05:30 ise30-1 realmd: * Performing LDAP DSE lookup on: 10.127.197.115

2021-07-19T21:15:01.546254+05:30 ise30-1 realmd: * Performing LDAP DSE lookup on: 10.127.197.236

2021-07-19T21:15:01.546777+05:30 ise30-1 realmd: * Successfully discovered: Isha.global

2021-07-19T21:15:09.282364+05:30 ise30-1 realmd: * Required files: /usr/sbin/oddjobd, /usr/libexec/oddjob/mkhomedir, /usr/sbin/sssd, /usr/bin/

2021-07-19T21:15:09.282708+05:30 ise30-1 realmd: * LANG=C LOGNAME=root /usr/bin/net -s /var/cache/realmd/realmd-smb-conf.MU0M60 -U Administrator ads join Isha.global

2021-07-19T21:15:12.701071+05:30 ise30-1 realmd: Enter Administrator's password:DNS update failed: NT_STATUS_INVALID_PARAMETER

2021-07-19T21:15:12.705753+05:30 ise30-1 realmd:

2021-07-19T21:15:12.706142+05:30 ise30-1 realmd: Use short domain name -- ISHA

2021-07-19T21:15:12.706580+05:30 ise30-1 realmd: Joined 'ISE30-1' to dns domain 'Isha.global'

2021-07-19T21:15:12.708781+05:30 ise30-1 realmd: * LANG=C LOGNAME=root /usr/bin/net -s /var/cache/realmd/realmd-smb-conf.MU0M60 -U Administrator ads keytab create

2021-07-19T21:15:13.786749+05:30 ise30-1 realmd: Enter Administrator's password:

2021-07-19T21:15:13.859916+05:30 ise30-1 realmd: * /usr/bin/systemctl enable sssd.service

2021-07-19T21:15:13.870511+05:30 ise30-1 systemd: Reloading.

2021-07-19T21:15:13.870724+05:30 ise30-1 realmd: Created symlink from /etc/systemd/system/multi-user.target.wants/sssd.service to /usr/lib/systemd/system/sssd.service.

2021-07-19T21:15:13.943407+05:30 ise30-1 realmd: * /usr/bin/systemctl restart sssd.service

2021-07-19T21:15:13.956987+05:30 ise30-1 systemd: Starting System Security Services Daemon...

2021-07-19T21:15:14.240764+05:30 ise30-1 sssd: Starting up

2021-07-19T21:15:14.458345+05:30 ise30-1 sssd[be[Isha.global]]: Starting up

2021-07-19T21:15:15.180211+05:30 ise30-1 sssd[nss]: Starting up

2021-07-19T21:15:15.208949+05:30 ise30-1 sssd[pam]: Starting up

2021-07-19T21:15:15.316360+05:30 ise30-1 systemd: Started System Security Services Daemon.

2021-07-19T21:15:15.317846+05:30 ise30-1 realmd: * /usr/bin/sh -c /usr/sbin/authconfig --update --enablesssd --enablesssdauth --enablemkhomedir --nostart && /usr/bin/systemctl enable oddjobd.service && /usr/bin/systemctl start oddjobd.service

2021-07-19T21:15:15.596220+05:30 ise30-1 systemd: Reloading.

2021-07-19T21:15:15.691786+05:30 ise30-1 systemd: Reloading.

2021-07-19T21:15:15.750889+05:30 ise30-1 realmd: * Successfully enrolled machine in realmScénario de non-fonctionnement

Échec de la connexion en raison d'un mot de passe incorrect :

2021-07-19T21:12:45.487538+05:30 ise30-1 dbus[9675]: [system] Activating via systemd: service name='org.freedesktop.realmd' unit='realmd.service'

2021-07-19T21:12:45.496066+05:30 ise30-1 systemd: Starting Realm and Domain Configuration...

2021-07-19T21:12:45.531667+05:30 ise30-1 dbus[9675]: [system] Successfully activated service 'org.freedesktop.realmd'

2021-07-19T21:12:45.531950+05:30 ise30-1 systemd: Started Realm and Domain Configuration.

2021-07-19T21:12:45.567816+05:30 ise30-1 realmd: * Resolving: _ldap._tcp.isha.global

2021-07-19T21:12:45.571092+05:30 ise30-1 realmd: * Performing LDAP DSE lookup on: 10.127.197.115

2021-07-19T21:12:45.572854+05:30 ise30-1 realmd: * Performing LDAP DSE lookup on: 10.127.197.236

2021-07-19T21:12:45.573376+05:30 ise30-1 realmd: * Successfully discovered: Isha.global

2021-07-19T21:12:52.273667+05:30 ise30-1 realmd: * Required files: /usr/sbin/oddjobd, /usr/libexec/oddjob/mkhomedir, /usr/sbin/sssd, /usr/bin/net

2021-07-19T21:12:52.274730+05:30 ise30-1 realmd: * LANG=C LOGNAME=root /usr/bin/net -s /var/cache/realmd/realmd-smb-conf.R0SM60 -U Administrator ads join Isha.global

2021-07-19T21:12:52.369726+05:30 ise30-1 realmd: Enter Administrator's password:

2021-07-19T21:12:52.370190+05:30 ise30-1 realmd: Failed to join domain: failed to lookup DC info for domain 'Isha.global' over rpc: The attempted logon is invalid. This is either due to a bad username or authentication information.

2021-07-19T21:12:52.372180+05:30 ise30-1 realmd: ! Joining the domain Isha.global failedProblèmes de connexion

Les problèmes rencontrés lors de la connexion et les journaux associés sont visibles sous

/var/log/secure.commande :

show logging system secureAuthentification réussie :

2021-07-19T21:25:10.435849+05:30 ise30-1 sshd[119435]: pam_tally2(sshd:auth): unknown option: no_magic_root

2021-07-19T21:25:10.438694+05:30 ise30-1 sshd[119435]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67 user=ad_admin

2021-07-19T21:25:11.365110+05:30 ise30-1 sshd[119435]: pam_sss(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67 user=ad_admin

2021-07-19T21:25:11.365156+05:30 ise30-1 sshd[119435]: pam_sss(sshd:auth): received for user ad_admin: 12 (Authentication token is no longer valid; new one required)

2021-07-19T21:25:11.368231+05:30 ise30-1 sshd[119435]: pam_tally2(sshd:account): unknown option: reset

2021-07-19T21:25:11.370223+05:30 ise30-1 sshd[119435]: pam_succeed_if(sshd:account): 'uid' resolves to '60001'

2021-07-19T21:25:11.370337+05:30 ise30-1 sshd[119435]: Accepted password for ad_admin from 10.227.243.67 port 61613 ssh2

2021-07-19T21:25:11.371478+05:30 ise30-1 sshd[119435]: pam_tally2(sshd:setcred): unknown option: no_magic_root

2021-07-19T21:25:11.781374+05:30 ise30-1 sshd[119435]: pam_limits(sshd:session): reading settings from '/etc/security/limits.conf'

2021-07-19T21:25:11.781445+05:30 ise30-1 sshd[119435]: pam_limits(sshd:session): reading settings from '/etc/security/limits.d/20-nproc.conf'

2021-07-19T21:25:11.781462+05:30 ise30-1 sshd[119435]: pam_limits(sshd:session): process_limit: processing soft nproc 4096 for DEFAULT

2021-07-19T21:25:11.781592+05:30 ise30-1 sshd[119435]: pam_unix(sshd:session): session opened for user ad_admin by (uid=0)

2021-07-19T21:25:11.784725+05:30 ise30-1 sshd[121474]: pam_tally2(sshd:setcred): unknown option: no_magic_root

Échec d'authentification dû à un mot de passe incorrect :2021-07-19T21:25:10.435849+05:30 ise30-1 sshd[119435]: pam_tally2(sshd:auth): unknown option: no_magic_root

2021-07-19T21:25:10.438694+05:30 ise30-1 sshd[119435]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67 user=ad_admin

2021-07-19T21:25:11.365110+05:30 ise30-1 sshd[119435]: pam_sss(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67 user=ad_admin

2021-07-19T21:25:11.365156+05:30 ise30-1 sshd[119435]: pam_sss(sshd:auth): received for user ad_admin: 12 (Authentication token is no longer valid; new one required)

2021-07-19T21:25:11.368231+05:30 ise30-1 sshd[119435]: pam_tally2(sshd:account): unknown option: reset

2021-07-19T21:25:11.370223+05:30 ise30-1 sshd[119435]: pam_succeed_if(sshd:account): 'uid' resolves to '60001'

2021-07-19T21:25:11.370337+05:30 ise30-1 sshd[119435]: Accepted password for ad_admin from 10.227.243.67 port 61613 ssh2

2021-07-19T21:25:11.371478+05:30 ise30-1 sshd[119435]: pam_tally2(sshd:setcred): unknown option: no_magic_root

2021-07-19T21:25:11.781374+05:30 ise30-1 sshd[119435]: pam_limits(sshd:session): reading settings from '/etc/security/limits.conf'

2021-07-19T21:25:11.781445+05:30 ise30-1 sshd[119435]: pam_limits(sshd:session): reading settings from '/etc/security/limits.d/20-nproc.conf'

2021-07-19T21:25:11.781462+05:30 ise30-1 sshd[119435]: pam_limits(sshd:session): process_limit: processing soft nproc 4096 for DEFAULT

2021-07-19T21:25:11.781592+05:30 ise30-1 sshd[119435]: pam_unix(sshd:session): session opened for user ad_admin by (uid=0)

2021-07-19T21:25:11.784725+05:30 ise30-1 sshd[121474]: pam_tally2(sshd:setcred): unknown option: no_magic_root

2021-07-19T21:25:56.737559+05:30 ise30-1 sshd[119435]: pam_unix(sshd:session): session closed for user ad_admin

2021-07-19T21:25:56.738341+05:30 ise30-1 sshd[119435]: pam_tally2(sshd:setcred): unknown option: no_magic_root

2021-07-19T21:26:21.375211+05:30 ise30-1 sshd[122957]: pam_tally2(sshd:auth): unknown option: no_magic_root

2021-07-19T21:26:21.376387+05:30 ise30-1 sshd[122957]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67 user=ad_admin

2021-07-19T21:26:21.434442+05:30 ise30-1 sshd[122957]: pam_sss(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67 user=ad_admin

2021-07-19T21:26:21.434461+05:30 ise30-1 sshd[122957]: pam_sss(sshd:auth): received for user ad_admin: 17 (Failure setting user credentials)

2021-07-19T21:26:21.434480+05:30 ise30-1 sshd[122957]: pam_nologin(sshd:auth): unknown option: debug

2021-07-19T21:26:22.742663+05:30 ise30-1 sshd[122957]: Failed password for ad_admin from 10.227.243.67 port 61675 ssh2Échec d'authentification dû à un utilisateur non valide :

2021-07-19T21:28:08.756228+05:30 ise30-1 sshd[125725]: Invalid user Masked(xxxxx) from 10.227.243.67 port 61691

2021-07-19T21:28:08.757646+05:30 ise30-1 sshd[125725]: input_userauth_request: invalid user Masked(xxxxx) [preauth]

2021-07-19T21:28:15.628387+05:30 ise30-1 sshd[125725]: pam_tally2(sshd:auth): unknown option: no_magic_root

2021-07-19T21:28:15.628658+05:30 ise30-1 sshd[125725]: pam_tally2(sshd:auth): pam_get_uid; no such user

2021-07-19T21:28:15.628899+05:30 ise30-1 sshd[125725]: pam_unix(sshd:auth): check pass; user unknown

2021-07-19T21:28:15.629142+05:30 ise30-1 sshd[125725]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67

2021-07-19T21:28:15.631975+05:30 ise30-1 sshd[125725]: pam_sss(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67 user=isha

2021-07-19T21:28:15.631987+05:30 ise30-1 sshd[125725]: pam_sss(sshd:auth): received for user isha: 10 (User not known to the underlying authentication module)

2021-07-19T21:28:15.631993+05:30 ise30-1 sshd[125725]: pam_nologin(sshd:auth): unknown option: debug

2021-07-19T21:28:17.256541+05:30 ise30-1 sshd[125725]: Failed password for invalid user Masked(xxxxx) from 10.227.243.67 port 61691 ssh2

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

3.0 |

28-Mar-2024 |

Cisco a été retiré du titre.

Mise à jour orthographique et formatage. |

2.0 |

12-Dec-2022 |

Recertification |

1.0 |

07-Sep-2021 |

Première publication |

Contribution d’experts de Cisco

- Isha RainaIngénieur-conseil technique

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires