Comprendre la classification Wifi Analytics for Endpoint sur ISE 3.3

Options de téléchargement

-

ePub (1.7 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (1.2 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit le fonctionnement de WiFi Analytics for Endpoint Classification. Il décrit également comment le configurer, le vérifier et le dépanner.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Configuration des contrôleurs LAN sans fil (WLC) du 9800

- Configuration ISE (Identity Services Engine)

- Authentification RADIUS. Flux de paquets et terminologie AAA (Authorization and Accounting)

Ce document suppose qu'il existe déjà un WLAN qui authentifie les clients utilisant ISE comme serveur RADIUS.

Pour que cette fonctionnalité fonctionne, il est nécessaire d'avoir au moins :

- 9800 WLC Cisco IOS® XE Dublin 17.10.1

- Identifiez le moteur de services v3.3.

- Points d'accès 802.11ac Wave2 ou 802.11ax (Wi-Fi 6/6E)

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- WLC 9800 Cisco IOSXE v17.12.x

- Identity Services Engine (ISE) v3.3

- Périphérique Android 13

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

Grâce au WiFi Device Analytics, le WLC Cisco 9800 peut apprendre des attributs, tels que le numéro de modèle et la version du système d'exploitation, à partir d'un ensemble de terminaux connectés à ce périphérique, et les partager avec ISE. ISE peut ensuite utiliser ces informations à des fins de classification des terminaux, également appelée profilage.

Actuellement, WiFi Analytics est pris en charge pour ces fournisseurs :

- Pomme

- Intel

- Samsung

Le WLC partage les informations d'attribut avec le serveur ISE à l'aide de paquets de comptabilité RADIUS. Flux de données WiFi Analytics

Flux de données WiFi Analytics

Il est important de se rappeler que les paquets de compte RADIUS sur un flux RADIUS AAA sont envoyés uniquement après que le serveur RADIUS ait envoyé un paquet d'acceptation d'accès RADIUS en réponse à la tentative d'authentification du point d'extrémité. En d'autres termes, le WLC partage les informations d'attribut de point d'extrémité seulement après qu'une session RADIUS pour ce point d'extrémité est établie entre le serveur RADIUS (ISE) et le périphérique d'accès réseau (WLC).

Voici tous les attributs qu'ISE peut utiliser pour la classification et l'autorisation des terminaux :

- INFO_PÉRIPHÉRIQUE_VERSION_DU MICROPROGRAMME

- MODÈLE_MATÉRIEL_INFO_PÉRIPHÉRIQUE

- INFO_PÉRIPHÉRIQUE_MODÈLE_FABRICANT

- NOM_MODÈLE_INFO_PÉRIPHÉRIQUE

- NUMÉRO_MODÈLE_INFO_PÉRIPHÉRIQUE

- VERSION_OS_INFO_PÉRIPHÉRIQUE

- TYPE_FOURNISSEUR_INFO_PÉRIPHÉRIQUE

Remarque : le WLC peut envoyer plus d'attributs selon le type de point d'extrémité connecté, mais seuls ceux listés peuvent être utilisés pour la création de stratégies d'autorisation dans ISE.

Une fois qu'ISE a reçu le paquet Accounting, il peut traiter et utiliser ces données d'analyse et les utiliser pour réaffecter un profil/groupe d'identité de point d'extrémité.

Les attributs WiFi Endpoint Analytics sont répertoriés dans le dictionnaire WiFi_Device_Analytics. Les administrateurs réseau peuvent inclure ces attributs dans les politiques et conditions d'autorisation des terminaux.

Dictionnaire d'analyse des périphériques WiFi

Dictionnaire d'analyse des périphériques WiFi

Si des modifications sont apportées aux valeurs d'attribut actuelles qu'ISE stocke pour le point de terminaison, ISE initie alors une modification d'autorisation (CoA), ce qui permet d'évaluer le point de terminaison en tenant compte des attributs mis à jour.

Configurer

Configurations sur WLC

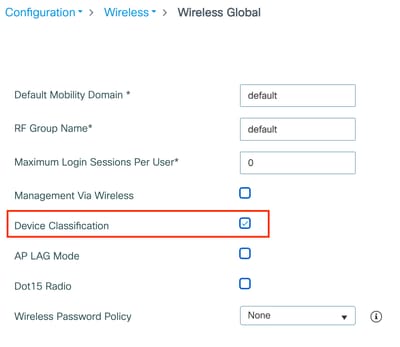

Étape 1. Activer globalement la fonctionnalité de classification des périphériques

Accédez à Configuration > Wireless > Wireless Global et cochez la case Device Classification.

Configuration de la classification des périphériques

Configuration de la classification des périphériques

Étape 2. Activer le cache TLV et le profilage RADIUS

Accédez à Configuration > Tags and Profiles > Policy et sélectionnez le Policy Profile utilisé par le WLAN auquel les clients RADIUS se connectent.

Sélection de stratégie sans fil

Sélection de stratégie sans fil

Cliquez sur Access Policies et vérifiez les options RADIUS Profiling, HTTP TLV Caching et DHCP TLV Caching. En raison de l'action entreprise à l'étape précédente, l'état global de la classification des périphériques affiche désormais l'état Activé.  Configuration du profilage et de la mise en cache RADIUS

Configuration du profilage et de la mise en cache RADIUS

Connectez-vous à l'interface de ligne de commande WLC et activez la comptabilité TLV dot11.

vimontes-wlc#configure terminal

vimontes-wlc(config)#wireless profile policy policy-profile-name

vimontes-wlc(config-wireless-policy)#dot11-tlv-accounting

Remarque : le profil de stratégie sans fil doit être désactivé avant d'utiliser cette commande. Cette commande n'est disponible que sur la version 17.10.1 de Cisco IOS XE Dublin et les versions ultérieures.

Configurations sur ISE

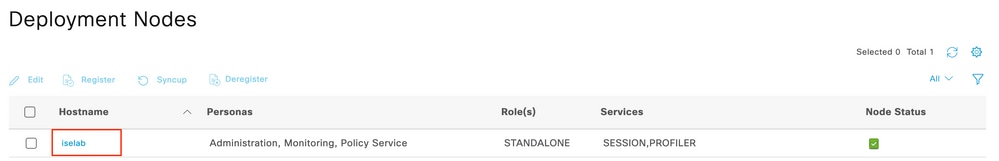

Configurations sur ISE Étape 1. Activer les services de profilage dans les PSN dans le déploiement

Étape 1. Activer les services de profilage dans les PSN dans le déploiementAccédez à Administration > Deployment et cliquez sur le nom du PSN.

Sélection du noeud ISE PSN

Sélection du noeud ISE PSN

Faites défiler jusqu'à la section Policy Service et cochez la case Enable Profiling Service. Cliquez sur le bouton Enregistrer.

Configuration des services de profilage

Configuration des services de profilage

Étape 2. Activer la sonde de profilage RADIUS sur ISE PSN

Étape 2. Activer la sonde de profilage RADIUS sur ISE PSNFaites défiler la page jusqu'en haut et cliquez sur l'onglet Configuration du profilage. Cette option affiche toutes les sondes de profilage disponibles sur ISE. Activez la sonde RADIUS et cliquez sur Save.

Configuration de la sonde de profilage RADIUS

Configuration de la sonde de profilage RADIUS

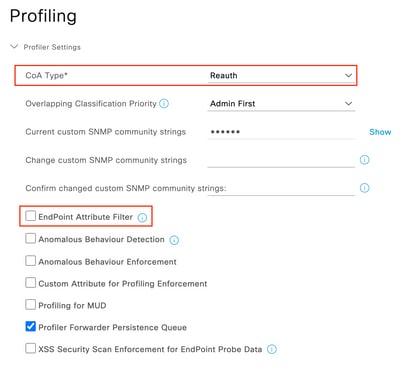

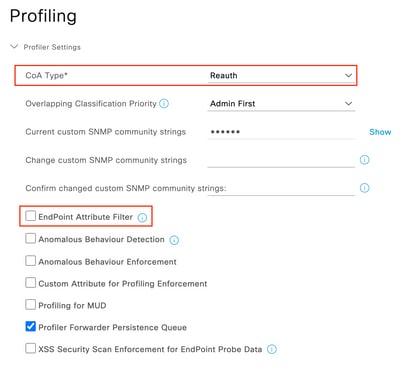

Étape 3. Définir le type CoA et le filtre d'attribut de point final

Étape 3. Définir le type CoA et le filtre d'attribut de point finalAccédez à Administration > System > Settings > Profilage. Définissez CoA Type sur Reauth et assurez-vous que la case à cocher Endpoint Attribute Filter est désactivée.

Type CoA et configuration du filtre d'attribut

Type CoA et configuration du filtre d'attribut

Type CoA et configuration du filtre d'attribut

Type CoA et configuration du filtre d'attributÉtape 4. Configurer les stratégies d'autorisation avec les attributs de données WiFi Analytics

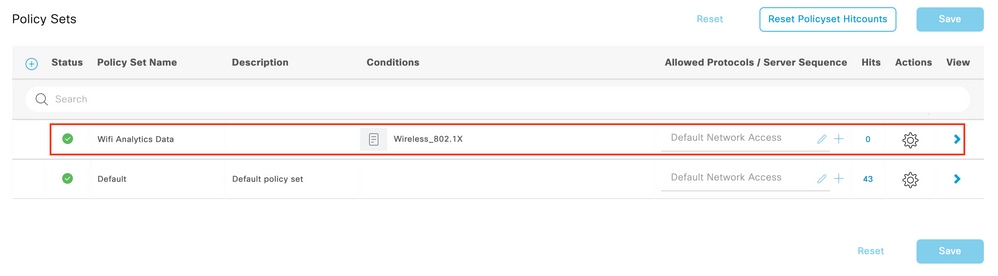

Étape 4. Configurer les stratégies d'autorisation avec les attributs de données WiFi AnalyticsAccédez au menu Policy > Policy Sets et sélectionnez le Policy Set utilisé par votre réseau sans fil.

Sélection du jeu de stratégies

Sélection du jeu de stratégies

Cliquez sur Authorization Policies et configurez les conditions d'autorisation pour inclure les attributs de dictionnaire Endpoint Policy et WiFi Device Analytics. Configuration de la stratégie d'autorisation

Configuration de la stratégie d'autorisation

Vérifier

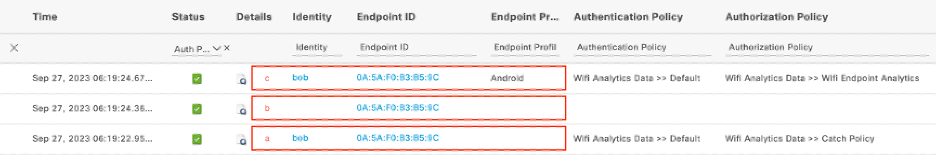

VérifierSur l'interface utilisateur graphique d'ISE, accédez à Operations > RADIUS > Live logs. Vous pouvez utiliser plusieurs champs pour filtrer les entrées de cette fenêtre et localiser les enregistrements de point de terminaison de test.

Journaux en direct ISE pour tester les terminaux

Journaux en direct ISE pour tester les terminaux

a. La demande d'authentification initiale du point de terminaison atteint ISE. Le champ de profil de point de terminaison est vide car le paquet de gestion des comptes pour cette session n'a pas atteint ISE à ce stade.

b. La CoA est envoyée d'ISE vers le NAD, car le paquet Accounting contenant les attributs des points d'extrémité a été reçu.

c. Une fois la CoA envoyée, le terminal est réauthentifié. Cette fois-ci, vous pouvez observer le nouveau profil de point de terminaison attribué et voir qu'un résultat d'autorisation différent a été attribué.

Remarque : le paquet CoA a toujours un champ d'identité vide, mais l'ID de point d'extrémité est le même que dans le premier paquet d'authentification.

Cliquez sur l'icône située dans la colonne Détails de l'enregistrement Modification de l'autorisation.

Accès aux détails des paquets CoA

Accès aux détails des paquets CoA

Les informations détaillées sur la CoA s'affichent dans un nouvel onglet du navigateur. Faites défiler jusqu'à la section Autres attributs.

Le composant source CoA s'affiche en tant que profileur. La raison CoA s'affiche sous la forme Modification du groupe d'identité/stratégie/profil logique du point de terminaison utilisé dans les stratégies d'autorisation.

Composant déclencheur CoA et raison

Composant déclencheur CoA et raison

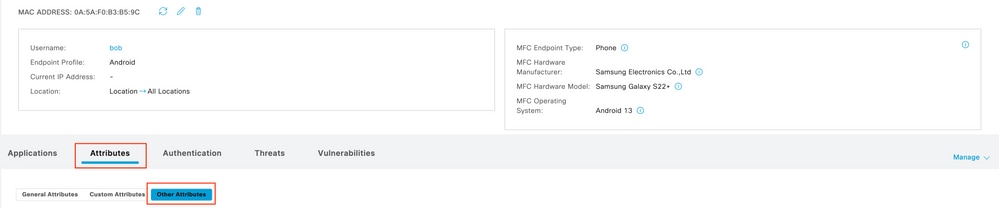

Accédez à l'onglet Context Visibility > Endpoints > Authentication. Dans cet onglet, utilisez les filtres pour localiser le point de terminaison de test.

Cliquez sur l'adresse MAC du point de terminaison pour accéder aux attributs du point de terminaison.

Point de terminaison sur la visibilité contextuelle

Point de terminaison sur la visibilité contextuelle

Cette action affiche toutes les informations stockées par ISE sur ce terminal. Cliquez sur la section Attributs, puis sélectionnez Autres attributs.

Sélection d'un autre attribut de point de terminaison sur la visibilité contextuelle

Sélection d'un autre attribut de point de terminaison sur la visibilité contextuelle

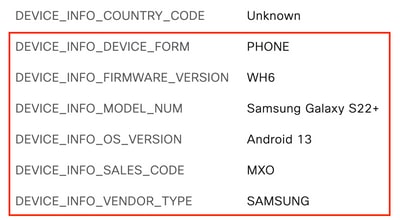

Faites défiler l'affichage jusqu'à ce que vous trouviez les attributs de dictionnaire WiFi_Device_Analytics. L'emplacement de ces attributs dans cette section signifie qu'ISE les a reçus avec succès via les paquets de comptabilité et peut être utilisé pour la classification des points de terminaison.

Attributs WiFi Analytics sur la visibilité du contexte

Attributs WiFi Analytics sur la visibilité du contexte

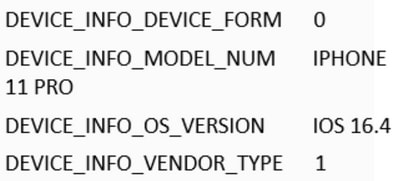

Pour référence, voici des exemples d'attributs Windows 10 et iPhone :

Exemple d'attributs de point de terminaison Windows 10

Exemple d'attributs de point de terminaison Windows 10  Exemple d'attributs de point de terminaison iPhone

Exemple d'attributs de point de terminaison iPhone

Dépannage

DépannageÉtape 1. Les paquets de comptabilisation atteignent ISE

Étape 1. Les paquets de comptabilisation atteignent ISESur l'interface de ligne de commande WLC, assurez-vous que la comptabilité TLV DOT11, la mise en cache TLV DHCP et la mise en cache TLV HTTP sont activées sur les configurations de profil de stratégie.

vimontes-wlc#show running-config | section wireless profile policy policy-profile-name

wireless profile policy policy-profile-name

aaa-override

accounting-list AAA-LIST

dhcp-tlv-caching

dot11-tlv-accounting

http-tlv-caching

radius-profiling

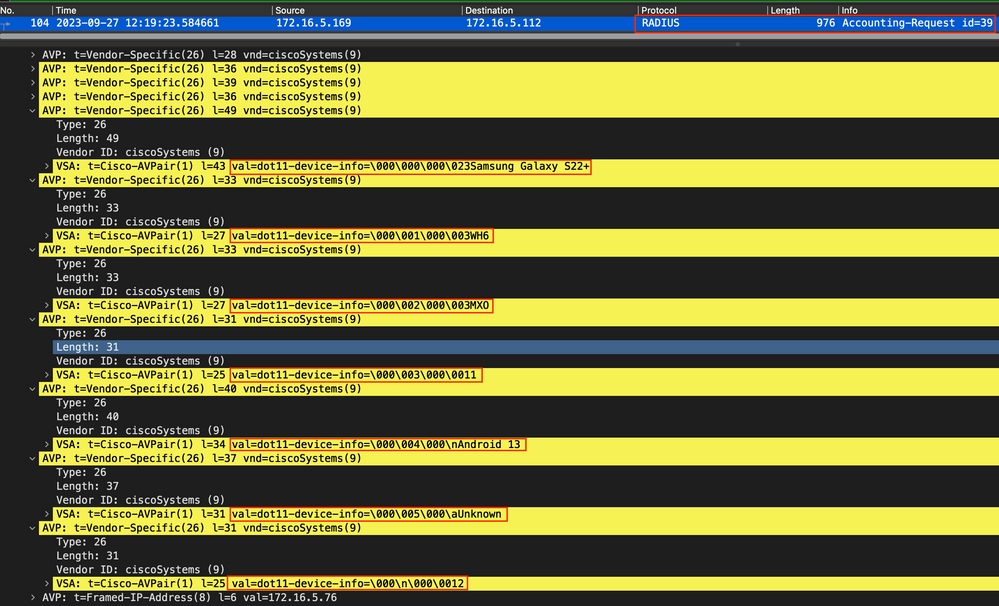

no shutdownCollecter les captures de paquets sur les extrémités WLC ou ISE lors de la connexion d'un terminal. Vous pouvez utiliser n'importe quel outil d'analyse de paquets bien connu, tel que Wireshark, pour analyser les fichiers collectés.

Filtrer par paquets de comptabilité RADIUS et par ID de station appelante (test de l'adresse MAC du point d'extrémité). Par exemple, ce filtre peut être utilisé :

radius.code == 4 && radius.Calling_Station_Id == "xx-xx-xx-xx-xx-xx"Une fois localisé, développez les champs Cisco-AVPair pour localiser les données d'analyse WiFi dans le paquet Accounting.

Attributs TLV de point de terminaison dans un paquet de comptabilisation

Attributs TLV de point de terminaison dans un paquet de comptabilisation

Étape 2. ISE analyse le paquet de comptabilité avec les attributs de point de terminaison

Étape 2. ISE analyse le paquet de comptabilité avec les attributs de point de terminaisonDu côté ISE, ces composants peuvent être définis au niveau DEBUG pour s'assurer que les paquets de comptabilité RADIUS envoyés par le WLC atteignent ISE et sont correctement traités.

Vous pouvez ensuite collecter l'offre groupée de support ISE pour collecter les fichiers journaux. Pour plus d'informations sur la collecte du bundle d'assistance, consultez la section Informations connexes.

Composants à déboguer pour le dépannage

Composants à déboguer pour le dépannage

Remarque : les composants sont activés au niveau DEBUG uniquement sur le PSN qui authentifie les terminaux.

Sur iseLocalStore.log, le message Accounting-Start est consigné sans qu'il soit nécessaire d'activer un composant au niveau DEBUG. Dans ce cas, ISE doit voir le paquet Accounting entrant contenant les attributs WiFi Analytics.

2023-09-27 18:19:23.600 +00:00 0000035538 3000 NOTICE Radius-Accounting: RADIUS Accounting start request, ConfigVersionId=1493,

Device IP Address=172.16.5.169, UserName=bob, NetworkDeviceName=lab-wlc, User-Name=bob, NAS-IP-Address=172.16.5.169, NAS-Port=260613,

Framed-IP-Address=172.16.5.76, Class=CACS:A90510AC0000005BD7DDDAA7:iselab/484624451/303, Called-Station-ID=00-1e-f6-5c-16-ff,

Calling-Station-ID=0a-5a-f0-b3-b5-9c, NAS-Identifier=vimontes-wlc, Acct-Status-Type=Start, Acct-Delay-Time=0, Acct-Session-Id=00000018,

Acct-Authentic=Remote, Event-Timestamp=1695838756, NAS-Port-Type=Wireless - IEEE 802.11, cisco-av-pair=dc-profile-name=Samsung Galaxy S22+,

cisco-av-pair=dc-device-name=Victor-s-S22, cisco-av-pair=dc-device-class-tag=Samsung Galaxy S22+, cisco-av-pair=dc-certainty-metric=40,

cisco-av-pair=64:63:2d:6f:70:61:71:75:65:3d:01:00:00:00:00:00:00:00:00:00:00:00, cisco-av-pair=dc-protocol-map=1025, cisco-av-pair=dhcp-option=host-name=Victor-s-S22,

cisco-av-pair=dhcp-option=dhcp-class-identifier=android-dhcp-13, cisco-av-pair=dhcp-option=dhcp-parameter-request-list=1\, 3\, 6\, 15\, 26\, 28\, 51\, 58\, 59\, 43\, 114\, 108,

cisco-av-pair=dot11-device-info=DEVICE_INFO_MODEL_NUM=Samsung Galaxy S22+, cisco-av-pair=dot11-device-info=DEVICE_INFO_FIRMWARE_VERSION=WH6,

cisco-av-pair=dot11-device-info=DEVICE_INFO_SALES_CODE=MXO, cisco-av-pair=dot11-device-info=DEVICE_INFO_DEVICE_FORM=1,

cisco-av-pair=dot11-device-info=DEVICE_INFO_OS_VERSION=Android 13, cisco-av-pair=dot11-device-info=DEVICE_INFO_COUNTRY_CODE=Unknown,

cisco-av-pair=dot11-device-info=DEVICE_INFO_VENDOR_TYPE=2, cisco-av-pair=audit-session-id=A90510AC0000005BD7DDDAA7, cisco-av-pair=vlan-id=2606, cisco-av-pair=method=dot1x,

cisco-av-pair=cisco-wlan-ssid=VIcSSID, cisco-av-pair=wlan-profile-name=ISE-AAA, Airespace-Wlan-Id=1, AcsSessionID=iselab/484624451/304, SelectedAccessService=Default Network Access,

RequestLatency=15, Step=11004, Step=11017, Step=15049, Step=15008, Step=22083, Step=11005, NetworkDeviceGroups=IPSEC#Is IPSEC Device#No, NetworkDeviceGroups=Location#All Locations,

NetworkDeviceGroups=Device Type#All Device Types, CPMSessionID=A90510AC0000005BD7DDDAA7, TotalAuthenLatency=15, ClientLatency=0, Network Device Profile=Cisco, Location=Location#All Locations,

Device Type=Device Type#All Device Types, IPSEC=IPSEC#Is IPSEC Device#No, Sur prrt-server.log, ISE analyse le message syslog du paquet de comptabilisation reçu, y compris les attributs WiFi Analytics. Utilisez les champs CallingStationID et CPMSessionID pour vous assurer que la session et le point d'extrémité corrects sont suivis.

Radius,2023-09-27 18:19:23,586,DEBUG,0x7f50a2b67700,cntx=0000192474,sesn=iselab/484624451/304,

CPMSessionID=A90510AC0000005BD7DDDAA7,CallingStationID=0a-5a-f0-b3-b5-9c,FramedIPAddress=172.16.5.76,RADIUS PACKET::

Code=4(AccountingRequest) Identifier=39 Length=934 [1] User-Name - value: [bob] [4] NAS-IP-Address - value: [172.16.5.169] [5] NAS-Port - value: [260613] [8] Framed-IP-Address - value: [172.16.5.76] [25] Class - value: [****] [30] Called-Station-ID - value: [00-1e-f6-5c-16-ff] [31] Calling-Station-ID - value: [0a-5a-f0-b3-b5-9c] [32] NAS-Identifier - value: [vimontes-wlc] [40] Acct-Status-Type - value: [Start] [41] Acct-Delay-Time - value: [0] [44] Acct-Session-Id - value: [00000018] [45] Acct-Authentic - value: [Remote] [55] Event-Timestamp - value: [1695838756] [61] NAS-Port-Type - value: [Wireless - IEEE 802.11] [26] cisco-av-pair - value: [dc-profile-name=Samsung Galaxy S22+] [26] cisco-av-pair - value: [dc-device-name=Victor-s-S22] [26] cisco-av-pair - value: [dc-device-class-tag=Samsung Galaxy S22+] [26] cisco-av-pair - value: [dc-certainty-metric=40] [26] cisco-av-pair - value: [dc-opaque=<01><00><00><00><00><00><00><00><00><00><00><00>] [26] cisco-av-pair - value: [dc-protocol-map=1025] [26] cisco-av-pair - value: [dhcp-option=<00><0c><00><0c>Victor-s-S22] [26] cisco-av-pair - value: [dhcp-option=<00><<00><0f>android-dhcp-13] [26] cisco-av-pair - value: [dhcp-option=<00>7<00><0c><01><03><06><0f><1a><1c>3:;+rl] [26] cisco-av-pair - value: [dot11-device-info=<00><00><00><13>Samsung Galaxy S22+] [26] cisco-av-pair - value: [dot11-device-info=<00><01><00><03>WH6] [26] cisco-av-pair - value: [dot11-device-info=<00><02><00><03>MXO] [26] cisco-av-pair - value: [dot11-device-info=<00><03><00><01>1] [26] cisco-av-pair - value: [dot11-device-info=<00><04><00> Android 13] [26] cisco-av-pair - value: [dot11-device-info=<00><05><00><07>Unknown] [26] cisco-av-pair - value: [dot11-device-info=<00> <00><01>2] [26] cisco-av-pair - value: [audit-session-id=A90510AC0000005BD7DDDAA7] [26] cisco-av-pair - value: [vlan-id=2606] [26] cisco-av-pair - value: [method=dot1x] [26] cisco-av-pair - value: [cisco-wlan-ssid=VIcSSID] [26] cisco-av-pair - value: [wlan-profile-name=ISE-AAA] [26] Airespace-Wlan-Id - value: [<00><00><00><01>] ,RADIUSHandler.cpp:2453Étape 3. Les attributs du point de terminaison sont mis à jour et le point de terminaison est classifié

Étape 3. Les attributs du point de terminaison sont mis à jour et le point de terminaison est classifiéCe message syslog est ensuite partagé avec le composant du profileur. Profiler.log reçoit le message syslog analysé et extrait les attributs du point de terminaison.

2023-09-27 18:19:23,601 DEBUG [SyslogListenerThread][[]] cisco.profiler.probes.radius.SyslogMonitor -:::::- Radius Packet Received 1266 2023-09-27 18:19:23,601 DEBUG [SyslogListenerThread][[]] cisco.profiler.probes.radius.SyslogDefragmenter -:::::- parseHeader inBuffer=<181>Sep 27 18:19:23 iselab

CISE_RADIUS_Accounting 0000000297 3 0 2023-09-27 18:19:23.600 +00:00 0000035538 3000 NOTICE Radius-Accounting: RADIUS Accounting start request, ConfigVersionId=1493, Device IP Address=172.16.5.169,

UserName=bob, NetworkDeviceName=lab-wlc, User-Name=bob, NAS-IP-Address=172.16.5.169, NAS-Port=260613, Framed-IP-Address=172.16.5.76, Class=CACS:A90510AC0000005BD7DDDAA7:iselab/484624451/303,

Called-Station-ID=00-1e-f6-5c-16-ff, Calling-Station-ID=0a-5a-f0-b3-b5-9c, NAS-Identifier=vimontes-wlc, Acct-Status-Type=Start, Acct-Delay-Time=0, Acct-Session-Id=00000018, Acct-Authentic=Remote,

Event-Timestamp=1695838756, NAS-Port-Type=Wireless - IEEE 802.11, cisco-av-pair=dc-profile-name=Samsung Galaxy S22+, cisco-av-pair=dc-device-name=Victor-s-S22,

cisco-av-pair=dc-device-class-tag=Samsung Galaxy S22+, cisco-av-pair=dc-certainty-metric=40,

cisco-av-pair=64:63:2d:6f:70:61:71:75:65:3d:01:00:00:00:00:00:00:00:00:00:00:00, cisco-av-pair=dc-protocol-map=1025, 2023-09-27 18:19:23,601 DEBUG [SyslogListenerThread][[]] cisco.profiler.probes.radius.SyslogMonitor -:::::- Radius Packet Received 1267 2023-09-27 18:19:23,601 DEBUG [SyslogListenerThread][[]] cisco.profiler.probes.radius.SyslogDefragmenter -:::::- parseHeader inBuffer=<181>Sep 27 18:19:23 iselab CISE_RADIUS_Accounting 0000000297 3 1

cisco-av-pair=dhcp-option=host-name=Victor-s-S22, cisco-av-pair=dhcp-option=dhcp-class-identifier=android-dhcp-13, cisco-av-pair=dhcp-option=dhcp-parameter-request-list=1\, 3\, 6\, 15\, 26\, 28\, 51\, 58\, 59\, 43\, 114\, 108,

cisco-av-pair=dot11-device-info=DEVICE_INFO_MODEL_NUM=Samsung Galaxy S22+, cisco-av-pair=dot11-device-info=DEVICE_INFO_FIRMWARE_VERSION=WH6, cisco-av-pair=dot11-device-info=DEVICE_INFO_SALES_CODE=MXO,

cisco-av-pair=dot11-device-info=DEVICE_INFO_DEVICE_FORM=1, cisco-av-pair=dot11-device-info=DEVICE_INFO_OS_VERSION=Android 13, cisco-av-pair=dot11-device-info=DEVICE_INFO_COUNTRY_CODE=Unknown,

cisco-av-pair=dot11-device-info=DEVICE_INFO_VENDOR_TYPE=2, cisco-av-pair=audit-session-id=A90510AC0000005BD7DDDAA7, cisco-av-pair=vlan-id=2606, cisco-av-pair=method=dot1x, cisco-av-pair=cisco-wlan-ssid=VIcSSID,

cisco-av-pair=wlan-profile-name=ISE-AAA, Airespace-Wlan-Id=1, AcsSessionID=iselab/484624451/304,Les informations sur les attributs des terminaux sont mises à jour.

2023-09-27 18:19:23,602 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:A90510AC0000005BD7DDDAA7::::- Device Analytics data 1: DEVICE_INFO_FIRMWARE_VERSION=[WH6] 2023-09-27 18:19:23,602 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:A90510AC0000005BD7DDDAA7::::- Device Analytics data 1: DEVICE_INFO_SALES_CODE=[MXO] 2023-09-27 18:19:23,602 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:A90510AC0000005BD7DDDAA7::::- Device Analytics data 1: DEVICE_INFO_DEVICE_FORM=[1] 2023-09-27 18:19:23,602 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:A90510AC0000005BD7DDDAA7::::- Device Analytics data 1: DEVICE_INFO_OS_VERSION=[Android 13] 2023-09-27 18:19:23,602 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:A90510AC0000005BD7DDDAA7::::- Device Analytics data 1: DEVICE_INFO_COUNTRY_CODE=[Unknown] 2023-09-27 18:19:23,602 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:A90510AC0000005BD7DDDAA7::::- Device Analytics data 1: DEVICE_INFO_VENDOR_TYPE=[2]2023-09-27 18:19:23,602 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:A90510AC0000005BD7DDDAA7::::- Endpoint: EndPoint[id=,name=] MAC: 0A:5A:F0:B3:B5:9C Attribute:AAA-Server value:iselab Attribute:Acct-Authentic value:Remote Attribute:Acct-Delay-Time value:0 Attribute:Acct-Session-Id value:00000018 Attribute:Acct-Status-Type value:Start Attribute:AcsSessionID value:iselab/484624451/304 Attribute:Airespace-Wlan-Id value:1 Attribute:BYODRegistration value:Unknown Attribute:CPMSessionID value:A90510AC0000005BD7DDDAA7 Attribute:Called-Station-ID value:00-1e-f6-5c-16-ff Attribute:Calling-Station-ID value:0a-5a-f0-b3-b5-9c Attribute:Class value:CACS:A90510AC0000005BD7DDDAA7:iselab/484624451/303 Attribute:ClientLatency value:0 Attribute:DEVICE_INFO_COUNTRY_CODE value:Unknown Attribute:DEVICE_INFO_DEVICE_FORM value:PHONE Attribute:DEVICE_INFO_FIRMWARE_VERSION value:WH6 Attribute:DEVICE_INFO_MODEL_NUM value:Samsung Galaxy S22+ Attribute:DEVICE_INFO_OS_VERSION value:Android 13 Attribute:DEVICE_INFO_SALES_CODE value:MXO Attribute:DEVICE_INFO_VENDOR_TYPE value:SAMSUNG Attribute:Device IP Address value:172.16.5.169 Attribute:Device Type value:Device Type#All Device Types Attribute:DeviceRegistrationStatus value:NotRegistered Attribute:EndPointPolicy value:Unknown Attribute:EndPointPolicyID value: Attribute:EndPointSource value:RADIUS Probe Attribute:Event-Timestamp value:1695838756 Attribute:Framed-IP-Address value:172.16.5.76 Attribute:IPSEC value:IPSEC#Is IPSEC Device#No Attribute:Location value:Location#All Locations Attribute:MACAddress value:0A:5A:F0:B3:B5:9C Attribute:MatchedPolicy value:Unknown Attribute:MatchedPolicyID value: Attribute:MessageCode value:3000 Attribute:NAS-IP-Address value:172.16.5.169 Attribute:NAS-Identifier value:vimontes-wlc Attribute:NAS-Port value:260613 Attribute:NAS-Port-Type value:Wireless - IEEE 802.11 Attribute:Network Device Profile value:Cisco Attribute:NetworkDeviceGroups value:IPSEC#Is IPSEC Device#No, Location#All Locations, Device Type#All Device Types Attribute:NetworkDeviceName value:lab-wlc Attribute:NmapSubnetScanID value:0 Attribute:OUI value:UNKNOWN Attribute:PolicyVersion value:0 Attribute:PortalUser value: Attribute:PostureApplicable value:Yes Attribute:RequestLatency value:15 Attribute:StaticAssignment value:false Attribute:StaticGroupAssignment value:false Attribute:Total Certainty Factor value:0 Attribute:TotalAuthenLatency value:15 Attribute:User-Name value:bob Attribute:cisco-av-pair value:dc-profile-name=Samsung Galaxy S22+, dc-device-name=Victor-s-S22, dc-device-class-tag=Samsung Galaxy S22+, dc-certainty-metric=40, 64:63:2d:6f:70:61:71:75:65:3d:01:00:00:00:00:00:00:00:00:00:00:00, dc-protocol-map=1025, dhcp-option=host-name=Victor-s-S22, dhcp-option=dhcp-class-identifier=android-dhcp-13, dhcp-option=dhcp-parameter-request-list=1\, 3\, 6\, 15\, 26\, 28\, 51\, 58\, 59\, 43\, 114\, 108, dot11-device-info=DEVICE_INFO_MODEL_NUM=Samsung Galaxy S22+, dot11-device-info=DEVICE_INFO_FIRMWARE_VERSION=WH6, dot11-device-info=DEVICE_INFO_SALES_CODE=MXO, dot11-device-info=DEVICE_INFO_DEVICE_FORM=1, dot11-device-info=DEVICE_INFO_OS_VERSION=Android 13, dot11-device-info=DEVICE_INFO_COUNTRY_CODE=Unknown, dot11-device-info=DEVICE_INFO_VENDOR_TYPE=2, audit-session-id=A90510AC0000005BD7DDDAA7, vlan-id=2606, method=dot1x, cisco-wlan-ssid=VIcSSID, wlan-profile-name=ISE-AAA Attribute:dhcp-class-identifier value:android-dhcp-13 Attribute:dhcp-parameter-request-list value:1, 3, 6, 15, 26, 28, 51, 58, 59, 43, 114, 108 Attribute:host-name value:Victor-s-S22 Attribute:ip value:172.16.5.76 Attribute:SkipProfiling value:falseLa mise à jour des attributs déclenche un nouvel événement de profilage de point de terminaison. Les stratégies de profilage sont évaluées à nouveau et un nouveau profil est attribué.

2023-09-27 18:19:24,098 DEBUG [pool-533-thread-35][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:A90510AC0000005BD7DDDAA7::62cc7a10-5d62-11ee-bf1f-b6bb1580ab0d:Profiling:- Policy Android matched 0A:5A:F0:B3:B5:9C (certainty 30) 2023-09-27 18:19:24,098 DEBUG [pool-533-thread-35][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:A90510AC0000005BD7DDDAA7::62cc7a10-5d62-11ee-bf1f-b6bb1580ab0d:Profiling:- EndPoint is profiled by Admin First: ADMINFIRST 2023-09-27 18:19:24,098 DEBUG [pool-533-thread-35][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:A90510AC0000005BD7DDDAA7::62cc7a10-5d62-11ee-bf1f-b6bb1580ab0d:Profiling:- Policy Android matched 0A:5A:F0:B3:B5:9C (certainty 30)com.cisco.profiler.infrastructure.profiling.ProfilerManager$MatchingPolicyInternal@14ec7800Étape 4. CoA et réauthentification

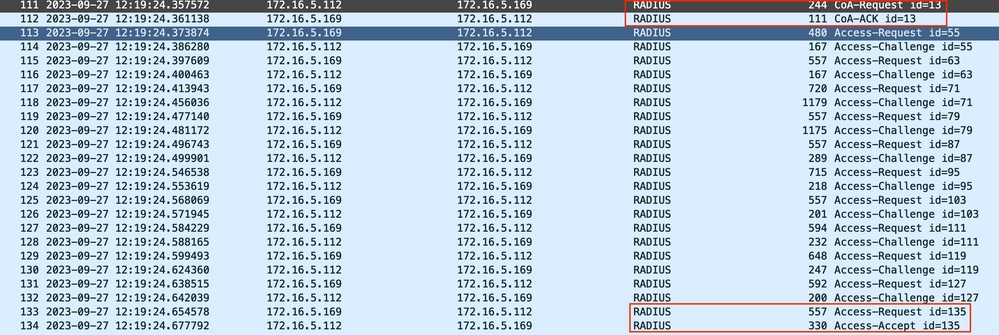

Étape 4. CoA et réauthentificationISE doit envoyer une CoA pour la session de point d'extrémité lorsqu'une modification des attributs WiFi Device Analytics a eu lieu.

2023-09-27 18:19:24,103 DEBUG [pool-533-thread-35][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:A90510AC0000005BD7DDDAA7::62cc7a10-5d62-11ee-bf1f-b6bb1580ab0d:Profiling:- Endpoint 0A:5A:F0:B3:B5:9C IdentityGroup / Logical Profile Changed/ WiFi device analytics attribute changed. Issuing a Conditional CoA 2023-09-27 18:19:24,103 DEBUG [pool-533-thread-35][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:A90510AC0000005BD7DDDAA7::62cc7a10-5d62-11ee-bf1f-b6bb1580ab0d:Profiling:- ConditionalCoAEvent with Endpoint Details : EndPoint[id=62caa550-5d62-11ee-bf1f-b6bb1580ab0d,name=] MAC: 0A:5A:F0:B3:B5:9C Attribute:AAA-Server value:iselab Attribute:Airespace-Wlan-Id value:1 Attribute:AllowedProtocolMatchedRule value:Default Attribute:AuthenticationIdentityStore value:Internal Users Attribute:AuthenticationMethod value:MSCHAPV2 Attribute:AuthenticationStatus value:AuthenticationPassed Attribute:AuthorizationPolicyMatchedRule value:Catch Policy Attribute:BYODRegistration value:Unknown Attribute:CLASSIFICATION_FLOW value:none Attribute:CacheUpdateTime value:1695838764086 Attribute:Called-Station-ID value:00-1e-f6-5c-16-ff Attribute:Calling-Station-ID value:0a-5a-f0-b3-b5-9c Attribute:ClientLatency value:0 Attribute:DEVICE_INFO_COUNTRY_CODE value:Unknown Attribute:DEVICE_INFO_DEVICE_FORM value:PHONE Attribute:DEVICE_INFO_FIRMWARE_VERSION value:WH6 Attribute:DEVICE_INFO_MODEL_NUM value:Samsung Galaxy S22+ Attribute:DEVICE_INFO_OS_VERSION value:Android 13 Attribute:DEVICE_INFO_SALES_CODE value:MXO Attribute:DEVICE_INFO_VENDOR_TYPE value:SAMSUNG Attribute:DTLSSupport value:Unknown Attribute:DestinationIPAddress value:172.16.5.112 Attribute:DestinationPort value:1812< Attribute:Device IP Address value:172.16.5.169 Attribute:Device Type value:Device Type#All Device Types Attribute:DeviceRegistrationStatus value:NotRegistered Attribute:DoReplicate value:false Attribute:EnableFlag value:Enabled Attribute:EndPointMACAddress value:0A-5A-F0-B3-B5-9C Attribute:EndPointPolicy value:Android Attribute:EndPointPolicyID value:ffafa000-8bff-11e6-996c-525400b48521 Attribute:EndPointProfilerServer value:iselab.vimontes.cisco.com Attribute:EndPointSource value:RADIUS Probe Attribute:EndPointVersion value:4 Attribute:FailureReason value:- Attribute:FirstCollection value:1695838763963 Attribute:Framed-IP-Address value:172.16.5.76 Attribute:IPSEC value:IPSEC#Is IPSEC Device#No Attribute:IdentityGroup value:Android Attribute:IdentityGroupID value:ffa36b00-8bff-11e6-996c-525400b48521 Attribute:IdentityPolicyMatchedRule value:Default Attribute:IdentitySelectionMatchedRule value:Default Attribute:IsThirdPartyDeviceFlow value:false Attribute:LastActivity value:1695838764083 Attribute:LastNmapScanTime value:0 Attribute:Location value:Location#All Locations Attribute:LogicalProfile value: Attribute:MACAddress value:0A:5A:F0:B3:B5:9C Attribute:MatchedPolicy value:Android Attribute:MatchedPolicyID value:ffafa000-8bff-11e6-996c-525400b48521 Attribute:MessageCode value:3000 Attribute:NAS-IP-Address value:172.16.5.169 Attribute:NAS-Identifier value:vimontes-wlc Attribute:NAS-Port value:260613 Attribute:NAS-Port-Type value:Wireless - IEEE 802.11 Attribute:Network Device Profile value:Cisco Attribute:NetworkDeviceGroups value:IPSEC#Is IPSEC Device#No, Location#All Locations, Device Type#All Device Types Attribute:NetworkDeviceName value:lab-wlc Attribute:NetworkDeviceProfileId value:b0699505-3150-4215-a80e-6753d45bf56c Attribute:NetworkDeviceProfileName value:Cisco Attribute:NmapScanCount value:0 Attribute:NmapSubnetScanID value:0 Attribute:OUI value:UNKNOWN Attribute:PolicyVersion value:0 Attribute:PortalUser value: Attribute:PostureApplicable value:Yes Attribute:PostureAssessmentStatus value:NotApplicable Attribute:PreviousMACAddress value:0A:5A:F0:B3:B5:9C Attribute:RadiusFlowType value:Wireless802_1x Attribute:Response value:{Class=CACS:A90510AC0000005BD7DDDAA7:iselab/484624451/303; EAP-Key-Name=19:12:31:7e:8a:2e:d7:9f:3b:00:3e:ab:bd:27:22:2a:30:45:b8:7a:1b:ab:b6:1a:b1:e6:21:ee:bd:b1:2c:b8:f5:a8:c9:27:27:c1:0e:95:fa:a0:b6:dc:1f:a4:e6:98:2c:89:5e:b1:5c:11:56:ea:d9:93:a8:92:b0:47:57:3a:6e; MS-MPPE-Send-Key=****; MS-MPPE-Recv-Key=****; LicenseTypes=1; } Attribute:SSID value:3c-41-0e-31-77-80:VIcSSID Attribute:SelectedAccessService value:Default Network Access Attribute:SelectedAuthenticationIdentityStores value:Internal Users, All_AD_Join_Points, Guest Users Attribute:SelectedAuthorizationProfiles value:PermitAccess Attribute:Service-Type value:Framed Attribute:StaticAssignment value:false Attribute:StaticGroupAssignment value:false Attribute:StepData value:4= Normalised Radius.RadiusFlowType, 71=All_User_ID_Stores, 72=Internal Users, 95= WiFi_Device_Analytics.DEVICE_INFO_MODEL_NUM, 96= WiFi_Device_Analytics.DEVICE_INFO_MODEL_NUM, 97= WiFi_Device_Analytics.DEVICE_INFO_MODEL_NUM, 98= WiFi_Device_Analytics.DEVICE_INFO_MODEL_NUM, 99= EndPoints.EndPointPolicy, 100= EndPoints.EndPointPolicy, 101= EndPoints.EndPointPolicy Attribute:TLSCipher value:ECDHE-RSA-AES256-GCM-SHA384 Attribute:TLSVersion value:TLSv1.2 Attribute:TimeToProfile value:139 Attribute:Total Certainty Factor value:30 Attribute:TotalAuthenLatency value:15 Attribute:UpdateTime value:0 Attribute:User-Name value:bob Attribute:UserType value:User Attribute:allowEasyWiredSession value:false Attribute:dhcp-class-identifier value:android-dhcp-13 Attribute:dhcp-parameter-request-list value:1, 3, 6, 15, 26, 28, 51, 58, 59, 43, 114, 108 Attribute:epid value:epid:293810839814635520 Attribute:host-name value:Victor-s-S22 Attribute:ip value:172.16.5.76 Attribute:undefined-186 value:00:0f:ac:04 Attribute:undefined-187 value:00:0f:ac:04 Attribute:undefined-188 value:00:0f:ac:01 Attribute:undefined-189 value:00:0f:ac:06 Attribute:SkipProfiling value:false La capture de paquets permet de s'assurer que l'ISE envoie la CoA au WLC. Il indique également qu'un nouveau paquet de demande d'accès est reçu après le traitement de la CoA.

Paquet Radius CoA après profilage des points de terminaison

Paquet Radius CoA après profilage des points de terminaison

Radius CoA et nouvelle demande d'accès après profilage des terminaux

Radius CoA et nouvelle demande d'accès après profilage des terminaux

Informations connexes

Informations connexes Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

05-Oct-2023 |

Première publication |

Contribution d’experts de Cisco

- Victor Montes AngelesIngénieur de signalisation de sécurité

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires