Configurer le client sécurisé IKEv2/ASA dans ASDM avec l'authentification de certificat de & AAA

Options de téléchargement

-

ePub (2.7 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (1.8 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit les étapes nécessaires pour configurer le client sécurisé sur IKEv2 sur ASA en utilisant l'ASDM avec AAA et l'authentification de certificat.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Configuration de Cisco Identity Services Engine (ISE)

- Configuration de l'appliance virtuel de sécurité adaptatif Cisco(ASAv)

- Configuration de Cisco Adaptive Security Device Manager (ASDM)

- Flux d'authentification VPN

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Correctif 1 d'Identity Services Engine Virtual 3.3

- Adaptive Security Virtual Appliance 9.20(2)21

- Adaptive Security Device Manager 7.20(2)

- Cisco Secure Client 5.1.3.62

- Windows Server 2016

- Windows 10

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

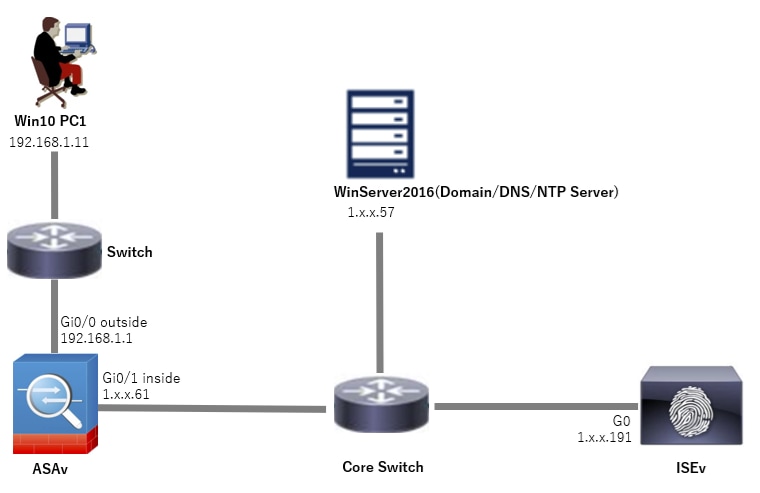

Diagramme du réseau

Cette image présente la topologie utilisée pour l'exemple de ce document.

Le nom de domaine configuré sur Windows Server 2016 est ad.rem-system.com, qui est utilisé comme exemple dans ce document.

Diagramme du réseau

Diagramme du réseau

Configurations

Configuration dans ASDM

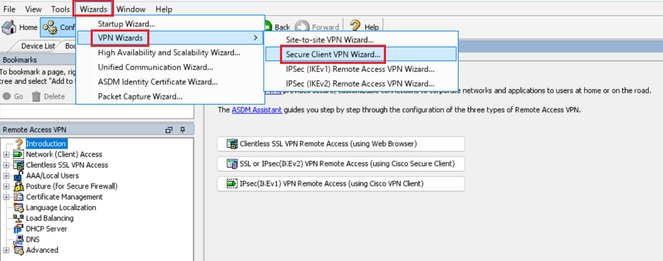

Étape 1. Ouvrir les assistants VPN

Accédez à Wizards > VPN Wizards, cliquez sur Secure Client VPN Wizard.

Ouvrir les assistants VPN

Ouvrir les assistants VPN

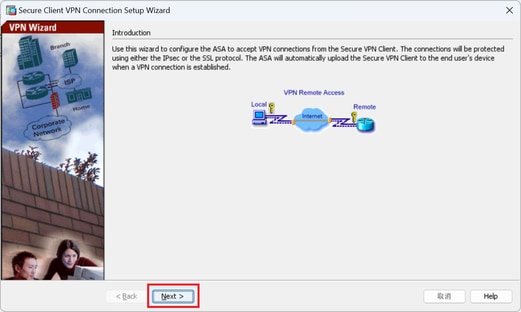

Cliquez sur Next (Suivant).

Cliquez sur le bouton Suivant

Cliquez sur le bouton Suivant

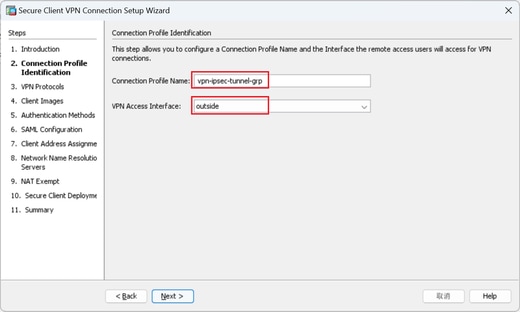

Étape 2. Identification du profil de connexion

Entrez les informations du profil de connexion.

Nom du profil de connexion : vpn-ipsec-tunnel-grp

Interface d'accès VPN : externe

Identification du profil de connexion

Identification du profil de connexion

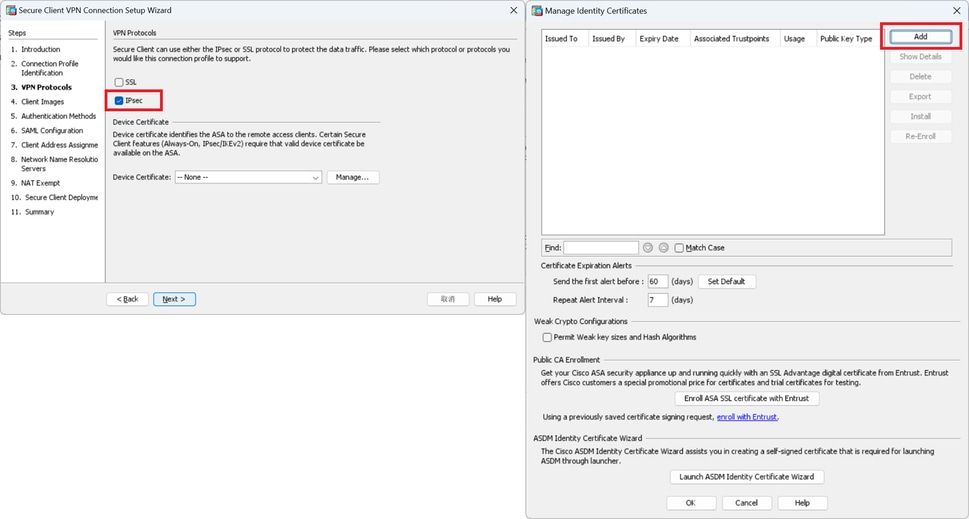

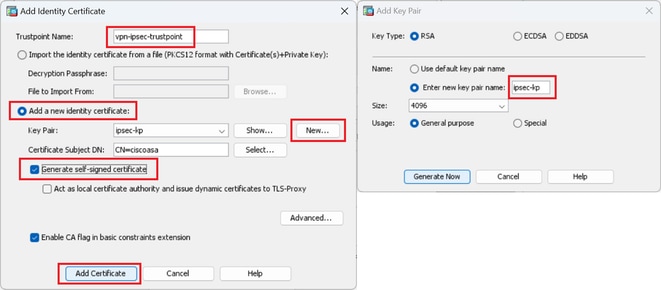

Étape 3. Protocoles VPN

Sélectionnez IPsec, cliquez sur le bouton Add pour ajouter un nouveau certificat auto-signé.

Protocoles VPN

Protocoles VPN

Entrez les informations relatives au certificat auto-signé.

Nom du point de confiance : vpn-ipsec-trustpoint

Paire de clés : ipsec-kp

Détail du certificat auto-signé

Détail du certificat auto-signé

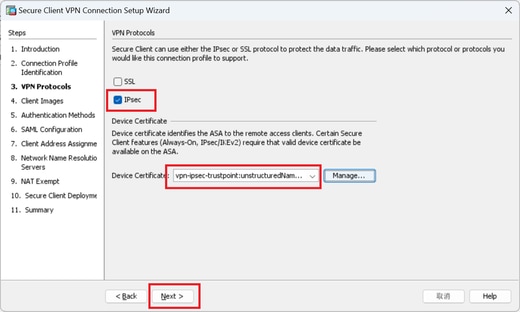

Confirmez les paramètres des protocoles VPN, puis cliquez sur Next.

Confirmer les paramètres du protocole VPN

Confirmer les paramètres du protocole VPN

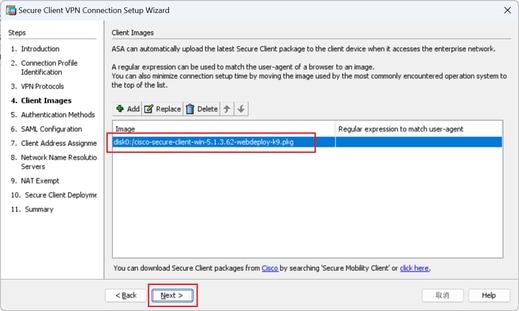

Étape 4. Images client

Cliquez sur Add button pour ajouter une image de client sécurisé, cliquez sur Next button.

Images client

Images client

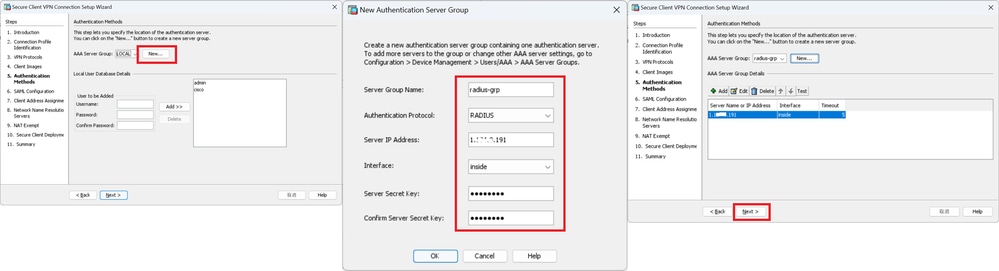

Étape 5. Méthodes d'authentification

Cliquez sur New button pour ajouter un nouveau serveur aaa, cliquez sur Next button.

Nom du groupe de serveurs : radius-grp

Protocole d'authentification : RADIUS

Adresse IP du serveur : 1.x.x.191

Interface : interne

Méthodes d'authentification

Méthodes d'authentification

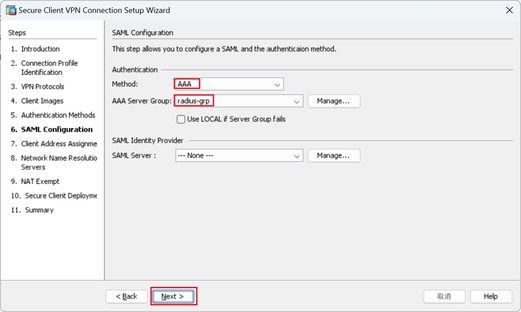

Étape 6. Configuration SAML

Cliquez sur le bouton Suivant.

Configuration SAML

Configuration SAML

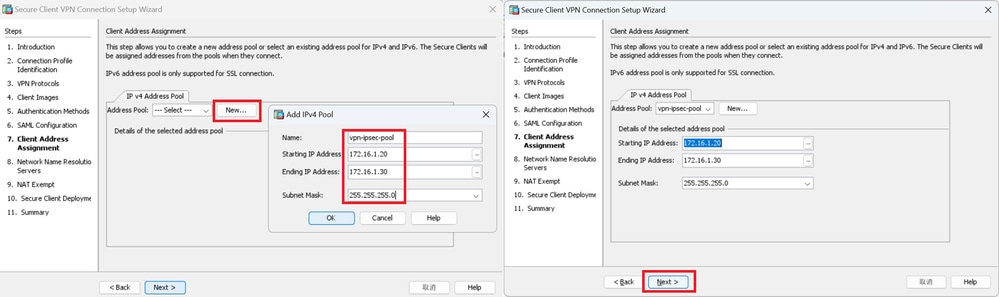

Étape 7. Attribution d'adresse client

Cliquez sur New button pour ajouter un nouveau pool IPv4, cliquez sur Next button.

Nom : vpn-ipsec-pool

Adresse IP de début : 172.16.1.20

Adresse IP de fin : 172.16.1.30

Masque de sous-réseau : 255.255.255.0

Attribution d'adresses client

Attribution d'adresses client

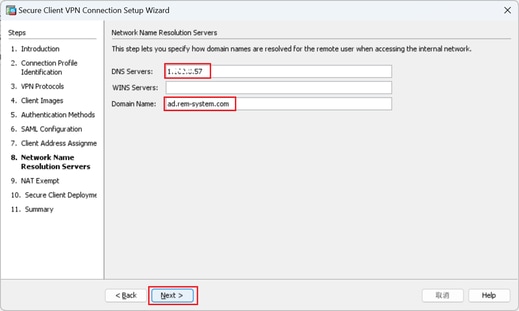

Étape 8. Serveurs de résolution de noms de réseau

Saisissez les informations relatives au DNS et au domaine, puis cliquez sur Next.

Serveurs DNS : 1.x.x.57

Nom de domaine : ad.rem-system.com

Serveurs de résolution de noms de réseau

Serveurs de résolution de noms de réseau

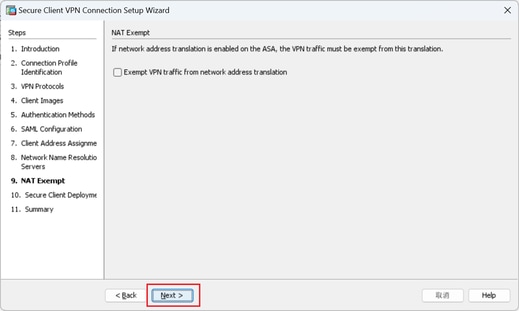

Étape 9. Exemption NAT

Cliquez sur le bouton Suivant.

Exemption NAT

Exemption NAT

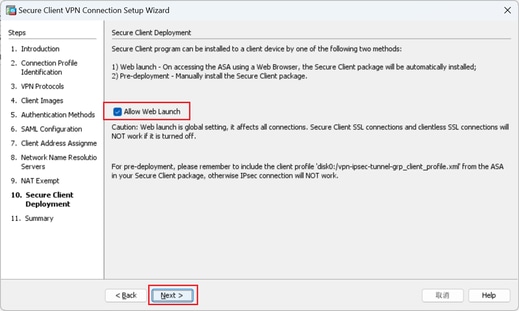

Étape 10. Déploiement sécurisé du client

Sélectionnez Allow Web Launch, puis cliquez sur le bouton Next.

Déploiement sécurisé du client

Déploiement sécurisé du client

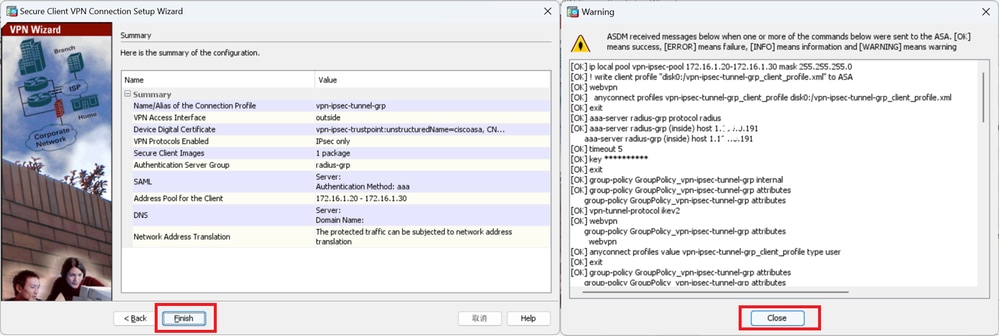

Étape 11. Enregistrer les paramètres

Cliquez sur le bouton Finish et enregistrez les paramètres.

Enregistrer les paramètres

Enregistrer les paramètres

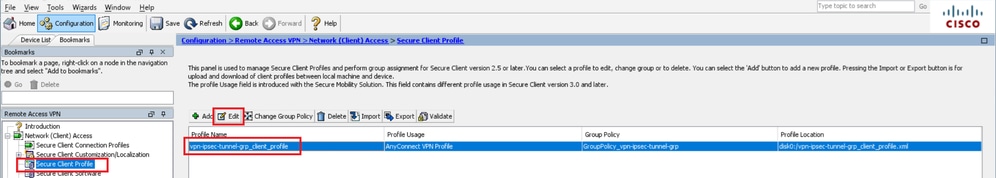

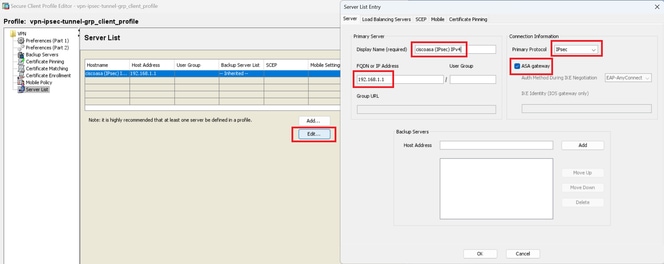

Étape 12. Confirmer et exporter le profil client sécurisé

Accédez à Configuration > Remote Access VPN > Network (Client) Access > Secure Client Profile, cliquez sur Edit button.

Modifier le profil client sécurisé

Modifier le profil client sécurisé

Confirmez le détail du profil.

- Nom d'affichage (obligatoire) : ciscoasa (IPsec) IPv4

- Nom de domaine complet ou adresse IP : 192.168.1.1

- Protocole principal : IPsec

Confirmer le profil client sécurisé

Confirmer le profil client sécurisé

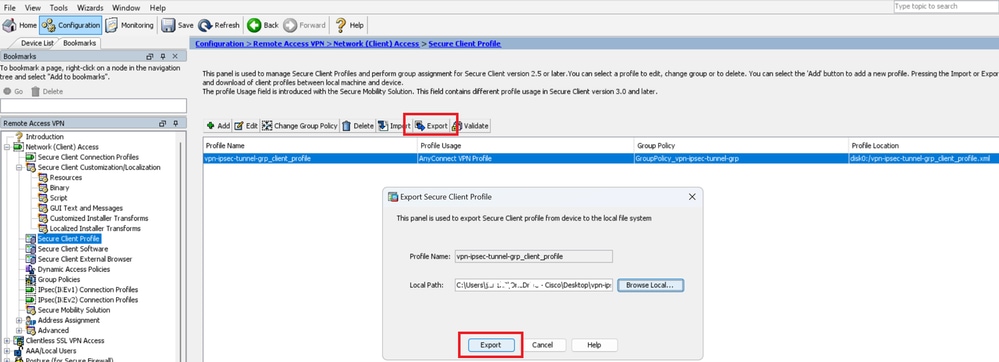

Cliquez sur le bouton Export pour exporter le profil vers le PC local.

Exporter le profil client sécurisé

Exporter le profil client sécurisé

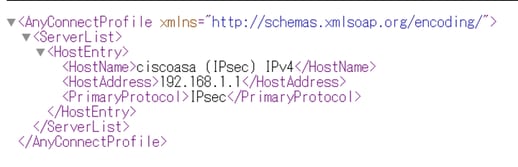

Étape 13. Confirmer les détails du profil de client sécurisé

Ouvrez Secure Client Profile par navigateur, confirmez que le protocole principal pour l'hôte est IPsec.

Détail du profil de client sécurisé

Détail du profil de client sécurisé

Étape 14. Confirmer les paramètres dans l'interface CLI ASA

Confirmez les paramètres IPsec créés par ASDM dans l'interface de ligne de commande ASA.

// Defines a pool of addresses

ip local pool vpn-ipsec-pool 172.16.1.20-172.16.1.30 mask 255.255.255.0

// Defines radius server

aaa-server radius-grp protocol radius

aaa-server radius-grp (inside) host 1.x.x.191

timeout 5

// Define the transform sets that IKEv2 can use

crypto ipsec ikev2 ipsec-proposal AES256

protocol esp encryption aes-256

protocol esp integrity sha-256 sha-1

crypto ipsec ikev2 ipsec-proposal AES192

protocol esp encryption aes-192

protocol esp integrity sha-256 sha-1

crypto ipsec ikev2 ipsec-proposal AES

protocol esp encryption aes

protocol esp integrity sha-256 sha-1

crypto ipsec ikev2 ipsec-proposal 3DES

protocol esp encryption aes

protocol esp integrity sha-256 sha-1

crypto ipsec ikev2 ipsec-proposal DES

protocol esp encryption aes

protocol esp integrity sha-256 sha-1

// Configures the crypto map to use the IKEv2 transform-sets

crypto dynamic-map SYSTEM_DEFAULT_CRYPTO_MAP 65535 set ikev2 ipsec-proposal AES256 AES192 AES 3DES DES

crypto map outside_map 65535 ipsec-isakmp dynamic SYSTEM_DEFAULT_CRYPTO_MAP

crypto map outside_map interface outside

// Defines trustpoint

crypto ca trustpoint vpn-ipsec-trustpoint

enrollment self

subject-name CN=ciscoasa

keypair ipsec-kp

crl configure

// Defines self-signed certificate

crypto ca certificate chain vpn-ipsec-trustpoint

certificate 6651a2a2

308204ed 308202d5 a0030201 02020466 51a2a230 0d06092a 864886f7 0d01010b

......

ac76f984 efd41d13 073d0be6 f923a9c6 7b

quit

// IKEv2 Policies

crypto ikev2 policy 1

encryption aes-256

integrity sha256

group 5

prf sha256

lifetime seconds 86400

crypto ikev2 policy 10

encryption aes-192

integrity sha256

group 5

prf sha256

lifetime seconds 86400

crypto ikev2 policy 20

encryption aes

integrity sha256

group 5

prf sha256

lifetime seconds 86400

crypto ikev2 policy 40

encryption aes

integrity sha256

group 5

prf sha256

lifetime seconds 86400

// Enabling client-services on the outside interface

crypto ikev2 enable outside client-services port 443

// Specifiies the certificate the ASA uses for IKEv2

crypto ikev2 remote-access trustpoint vpn-ipsec-trustpoint

// Configures the ASA to allow Cisco Secure Client connections and the valid Cisco Secure Client images

webvpn

enable outside

enable

anyconnect image disk0:/cisco-secure-client-win-5.1.3.62-webdeploy-k9.pkg 1

anyconnect profiles vpn-ipsec-tunnel-grp_client_profile disk0:/vpn-ipsec-tunnel-grp_client_profile.xml

anyconnect enable

tunnel-group-list enable

// Configures the group-policy to allow IKEv2 connections and defines which Cisco Secure Client profile for the user

group-policy GroupPolicy_vpn-ipsec-tunnel-grp internal

group-policy GroupPolicy_vpn-ipsec-tunnel-grp attributes

wins-server none

dns-server value 1.x.x.57

vpn-tunnel-protocol ikev2

default-domain value ad.rem-system.com

webvpn

anyconnect profiles value vpn-ipsec-tunnel-grp_client_profile type user

// Ties the pool of addressess to the vpn connection

tunnel-group vpn-ipsec-tunnel-grp type remote-access

tunnel-group vpn-ipsec-tunnel-grp general-attributes

address-pool vpn-ipsec-pool

authentication-server-group radius-grp

default-group-policy GroupPolicy_vpn-ipsec-tunnel-grp

tunnel-group vpn-ipsec-tunnel-grp webvpn-attributes

group-alias vpn-ipsec-tunnel-grp enable

Étape 15. Ajouter un algorithme de chiffrement

Dans l'interface CLI ASA, ajoutez le groupe 19 à la stratégie IKEv2.

Remarque : pour les connexions IKEv2/IPsec, Cisco Secure Client ne prend plus en charge les groupes Diffie-Hellman (DH) 2, 5, 14 et 24 à partir de la version 4.9.00086. Cette modification peut entraîner des échecs de connexion en raison de discordances d'algorithmes de chiffrement.

ciscoasa(config)# crypto ikev2 policy 1

ciscoasa(config-ikev2-policy)# group 19

ciscoasa(config-ikev2-policy)#

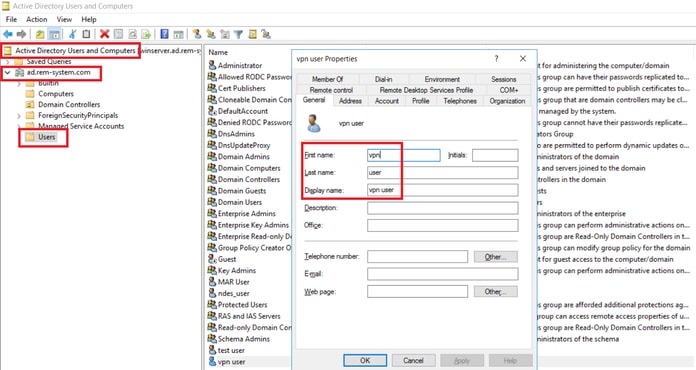

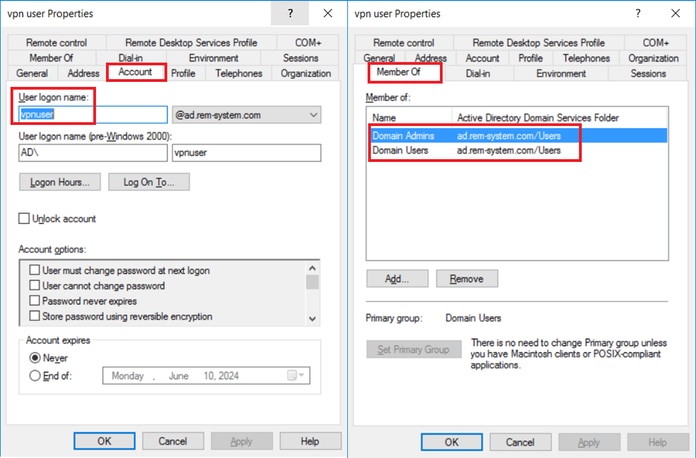

Configuration dans Windows Server

Vous devez ajouter un utilisateur de domaine pour la connexion VPN. Accédez à Utilisateurs et ordinateurs Active Directory, puis cliquez surUtilisateurs. Ajoutez vpnuser en tant qu'utilisateur de domaine.

Ajouter un utilisateur de domaine

Ajouter un utilisateur de domaine

Ajoutez l'utilisateur du domaine aux membres Admins du domaine et Utilisateurs du domaine.

Administrateurs de domaine et utilisateurs de domaine

Administrateurs de domaine et utilisateurs de domaine

Configuration dans ISE

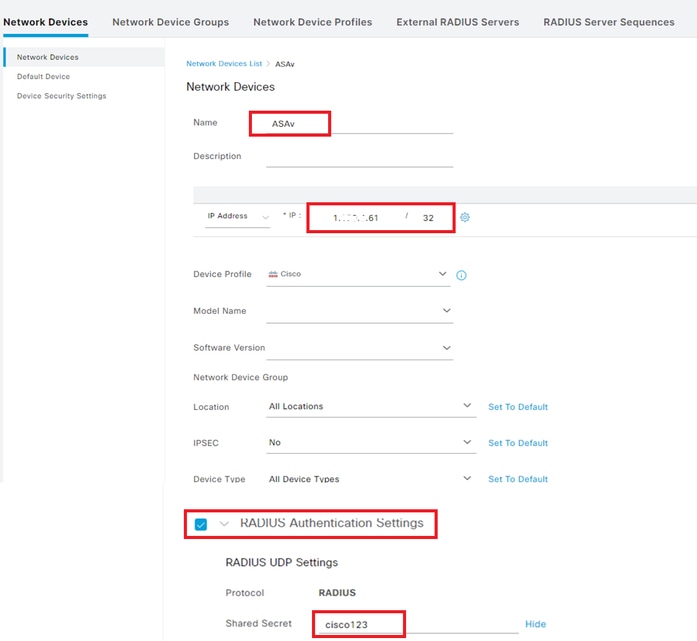

Étape 1. Ajouter un périphérique

Accédez à Administration > Network Devices, cliquez sur Addbutton pour ajouter un périphérique ASAv.

Ajouter un périphérique

Ajouter un périphérique

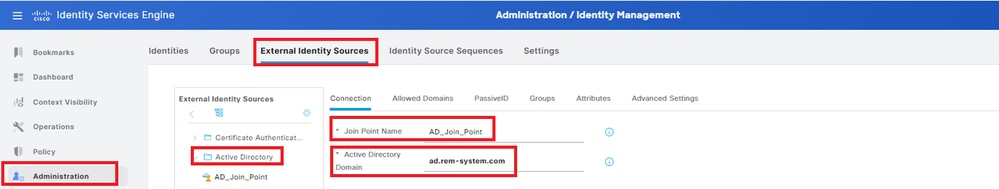

Étape 2. Ajouter Active Directory

Accédez à Administration > Sources d'identité externes > Active Directory, cliquez sur l'onglet Connexion, ajoutez Active Directory à ISE.

- Nom du point de jointure : AD_Join_Point

- Domaine Active Directory : ad.rem-system.com

Ajouter Active Directory

Ajouter Active Directory

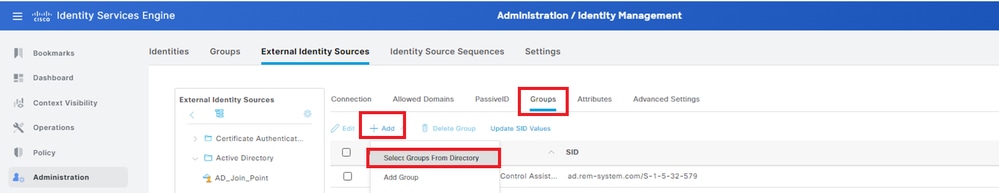

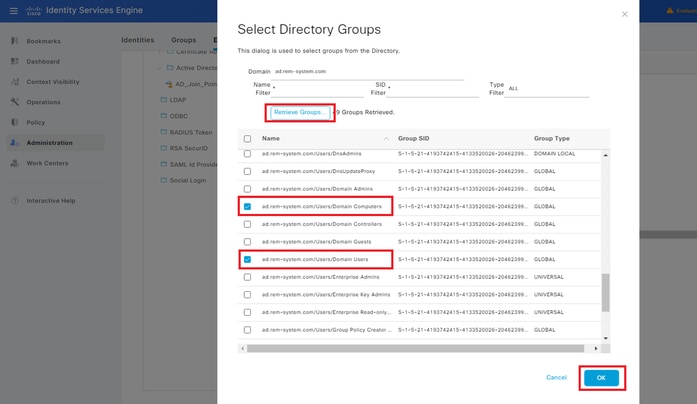

Accédez à l'onglet Groupes, sélectionnezSélectionner les groupes du répertoire dans la liste déroulante. Sélectionner les groupes du répertoire

Sélectionner les groupes du répertoire

Cliquez sur la liste déroulante Récupérer des groupes. Checkad.rem-system.com/Users/Domain Computersandad.rem-system.com/Users/Domain Utilisateurs et cliquez sur OK.

Ajouter des ordinateurs et des utilisateurs de domaine

Ajouter des ordinateurs et des utilisateurs de domaine

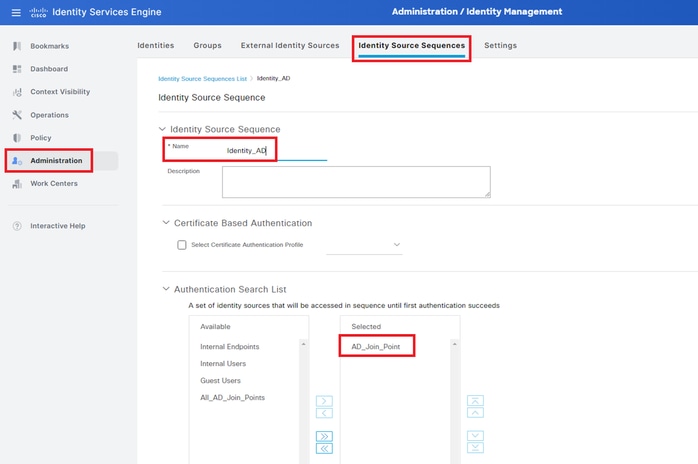

Étape 3. Ajouter une séquence source d'identité

Accédez à Administration > Identity Source Sequences, ajoutez une Identity Source Sequence.

- Nom : Identity_AD

- Liste de recherche d'authentification : AD_Join_Point

Ajouter des séquences source d'identité

Ajouter des séquences source d'identité

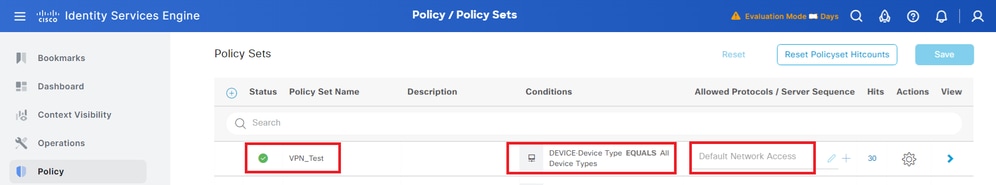

Étape 4. Ajouter un jeu de stratégies

Accédez à Policy > Policy Sets, cliquez sur + pour ajouter un jeu de stratégies.

- Nom du jeu de stratégies : VPN_Test

- Conditions : PÉRIPHÉRIQUE Type de périphérique ÉGAL à tous les types de périphériques

- Protocoles autorisés / Séquence de serveurs : accès réseau par défaut

Ajouter un jeu de stratégies

Ajouter un jeu de stratégies

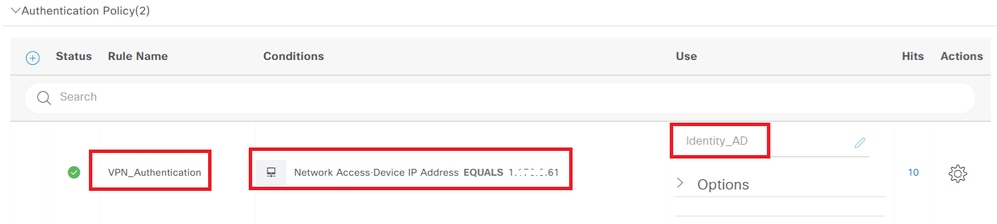

Étape 5. Ajouter une stratégie d'authentification

Accédez à Policy Sets, cliquez sur VPN_Test pour ajouter une stratégie d'authentification.

- Nom de la règle : VPN_Authentication

- Conditions : Adresse IP du périphérique d'accès réseau ÉGALE 1.x.x.61

- Utiliser : Identity_AD

Ajouter une stratégie d'authentification

Ajouter une stratégie d'authentification

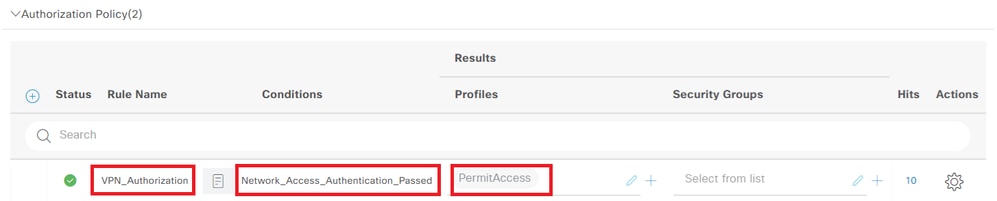

Étape 6. Ajouter une stratégie d'autorisation

Accédez à Policy Sets, cliquez sur VPN_Test pour ajouter une stratégie d'autorisation.

- Nom de la règle : VPN_Authorization

- Conditions : Network_Access_Authentication_Passed

- Résultats : PermitAccess

Ajouter une stratégie d'autorisation

Ajouter une stratégie d'autorisation

Vérifier

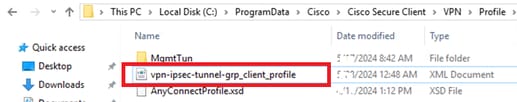

Étape 1. Copier le profil de client sécurisé sur Win10 PC1

Copiez le profil de client sécurisé dans le répertoire C:\ProgramData\Cisco\Cisco Secure Client\VPN\Profile.

Copier le profil sur le PC

Copier le profil sur le PC

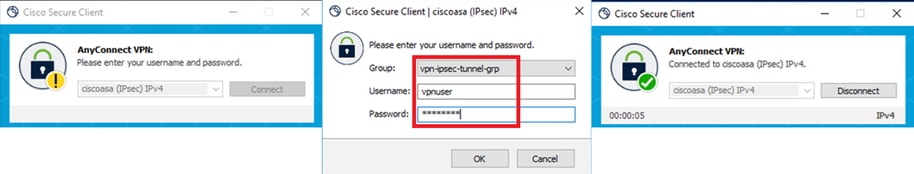

Étape 2. Initiation de la connexion VPN

Sur le terminal, exécutez Cisco Secure Client et saisissez le nom d'utilisateur et le mot de passe, puis vérifiez que Cisco Secure Client se connecte correctement.

Connexion réussie

Connexion réussie

Étape 3. Confirmer Syslog sur ASA

Dans le journal système, vérifiez que la connexion IKEv2 a réussi.

May 28 20xx 08:xx:20: %ASA-5-750006: Local:192.168.1.1:4500 Remote:192.168.1.11:50982 Username:vpnuser IKEv2 SA UP. Reason: New Connection Established

May 28 20xx 08:xx:20: %ASA-6-751026: Local:192.168.1.1:4500 Remote:192.168.1.11:50982 Username:vpnuser IKEv2 Client OS: Windows Client: AnyConnect 5.1.3.62

Étape 4. Confirmer la session IPsec sur ASA

exécutez la commande runshow vpn-sessiondb detail anyconnect pour confirmer la session IKEv2/IPsec sur ASA.

ciscoasa# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : vpnuser Index : 23

Assigned IP : 172.16.1.20 Public IP : 192.168.1.11

Protocol : IKEv2 IPsecOverNatT AnyConnect-Parent

License : AnyConnect Premium

Encryption : IKEv2: (1)AES256 IPsecOverNatT: (1)AES256 AnyConnect-Parent: (1)none

Hashing : IKEv2: (1)SHA256 IPsecOverNatT: (1)SHA256 AnyConnect-Parent: (1)none

Bytes Tx : 840 Bytes Rx : 52408

Pkts Tx : 21 Pkts Rx : 307

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : GroupPolicy_vpn-ipsec-tunnel-grp

Tunnel Group : vpn-ipsec-tunnel-grp

Login Time : 08:13:20 UTC Tue May 28 2024

Duration : 0h:10m:10s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 01aa003d0001700066559220

Security Grp : none

IKEv2 Tunnels: 1

IPsecOverNatT Tunnels: 1

AnyConnect-Parent Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 23.1

Public IP : 192.168.1.11

Encryption : none Hashing : none

Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 19 Minutes

Client OS : win

Client OS Ver: 10.0.15063

Client Type : AnyConnect

Client Ver : 5.1.3.62

IKEv2:

Tunnel ID : 23.2

UDP Src Port : 50982 UDP Dst Port : 4500

Rem Auth Mode: userPassword

Loc Auth Mode: rsaCertificate

Encryption : AES256 Hashing : SHA256

Rekey Int (T): 86400 Seconds Rekey Left(T): 85790 Seconds

PRF : SHA256 D/H Group : 19

Filter Name :

Client OS : Windows Client Type : AnyConnect

IPsecOverNatT:

Tunnel ID : 23.3

Local Addr : 0.0.0.0/0.0.0.0/0/0

Remote Addr : 172.16.1.20/255.255.255.255/0/0

Encryption : AES256 Hashing : SHA256

Encapsulation: Tunnel

Rekey Int (T): 28800 Seconds Rekey Left(T): 28190 Seconds

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Bytes Tx : 840 Bytes Rx : 52408

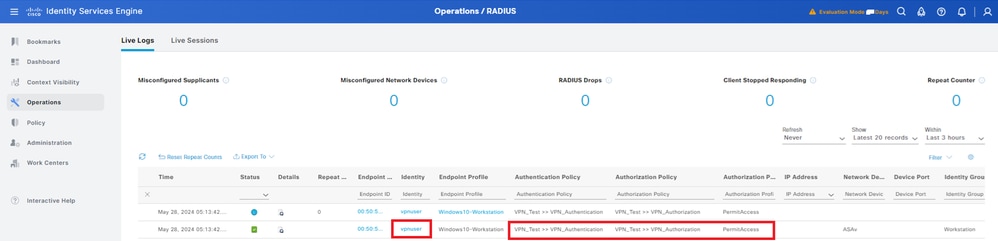

Pkts Tx : 21 Pkts Rx : 307Étape 5. Confirmer le journal Radius en direct

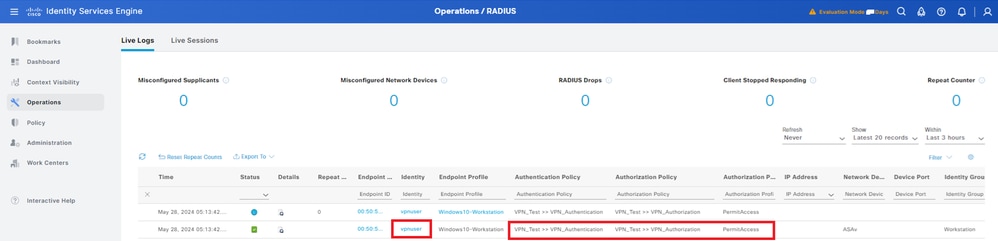

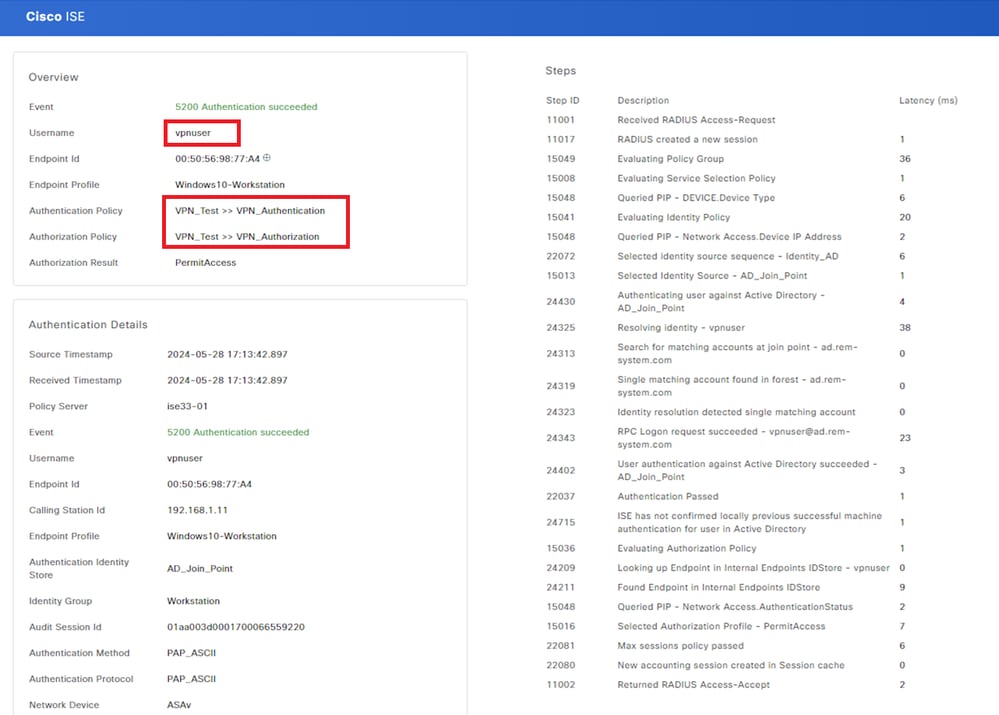

Accédez à Operations > RADIUS > Live Login ISE GUI, confirmez le journal en direct pour l'authentification vpn.

Journal Radius Live

Journal Radius Live

Journal Radius Live

Journal Radius LiveCliquez sur Status pour confirmer les détails du journal en direct.

Détail du journal en direct

Détail du journal en direct

Dépannage

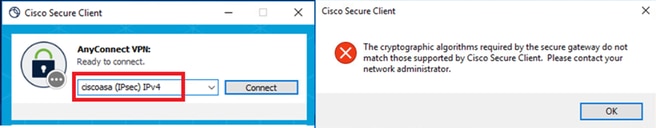

La non-concordance des algorithmes de chiffrement peut entraîner des échecs de connexion. Voici un exemple de problème de non-concordance d'algorithmes. L'exécution de l'étape 15 de la section Configuration dans ASDM peut résoudre le problème.

Étape 1. Initiation de la connexion VPN

Sur le terminal, exécutez le client sécurisé Cisco et vérifiez que la connexion a échoué en raison d'une non-concordance des algorithmes de chiffrement.

The cryptographic algorithms required by the secure gateway do not match those supported by AnyConnect.Please contact your network administrator. Échec de connexion

Échec de connexion

Étape 2. Confirmer Syslog dans CLI

Dans le journal système, vérifiez que la négociation IKEv2 a échoué.

May 28 20xx 08:xx:29: %ASA-5-750002: Local:192.168.1.1:500 Remote:192.168.1.11:57711 Username:Unknown IKEv2 Received a IKE_INIT_SA request

May 28 20xx 08:xx:29: %ASA-4-750003: Local:192.168.1.1:500 Remote:192.168.1.11:57711 Username:Unknown IKEv2 Negotiation aborted due to ERROR: Failed to find a matching policyRéférence

AnyConnect sur IKEv2 vers ASA avec AAA et authentification par certificat

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

18-Jul-2024 |

Première publication |

Contribution d’experts de Cisco

- Jian ZhangIngénieur-conseil technique

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires