Configurer ISE en tant qu'authentification externe pour l'interface utilisateur DNAC

Options de téléchargement

-

ePub (2.7 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (2.2 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit comment configurer Cisco Identity Services Engine (ISE) en tant qu'authentification externe pour l'administration de l'interface utilisateur graphique de Cisco DNA Center.

Conditions préalables

Exigences

Cisco vous recommande d'avoir connaissance des sujets suivants :

- Protocoles TACACS+ et RADIUS.

- Intégration de Cisco ISE avec Cisco DNA Center.

- Évaluation de la politique Cisco ISE.

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Cisco Identity Services Engine (ISE) Version 3.4 Patch1.

- Cisco DNA Center version 2.3.5.5

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Avant de commencer

- Assurez-vous qu'au moins un serveur d'authentification RADIUS est configuré sur System > Settings > External Services > Authentication and Policy Servers.

- Seul un utilisateur avec des autorisations SUPER-ADMIN-ROLE sur DNAC peut effectuer cette procédure.

- Activez le fallback d'authentification externe.

Mise en garde : Dans les versions antérieures à 2.1.x, lorsque l'authentification externe est activée, Cisco DNA Center revient aux utilisateurs locaux si le serveur AAA est inaccessible ou si le serveur AAA rejette un nom d'utilisateur inconnu. Dans la version actuelle, Cisco DNA Center ne reviendra pas aux utilisateurs locaux si le serveur AAA est inaccessible ou si le serveur AAA rejette un nom d'utilisateur inconnu. Lorsque le secours d'authentification externe est activé, les utilisateurs externes et les administrateurs locaux peuvent se connecter à Cisco DNA Center.

Pour activer la reprise d'authentification externe, établissez une connexion SSH avec l'instance Cisco DNA Center et entrez la commande this CLI (magctl rbac external_auth_fallback enable).

Configurer

(Option 1) Configurez l'authentification externe DNAC à l'aide de RADIUS

Étape 1. (Facultatif) Définissez des rôles personnalisés.

Configurez vos rôles personnalisés en fonction de vos besoins. Vous pouvez utiliser les rôles d'utilisateurs par défaut. Pour ce faire, accédez à l'onglet System > Users & Roles > Role Based Access Control.

Procédure

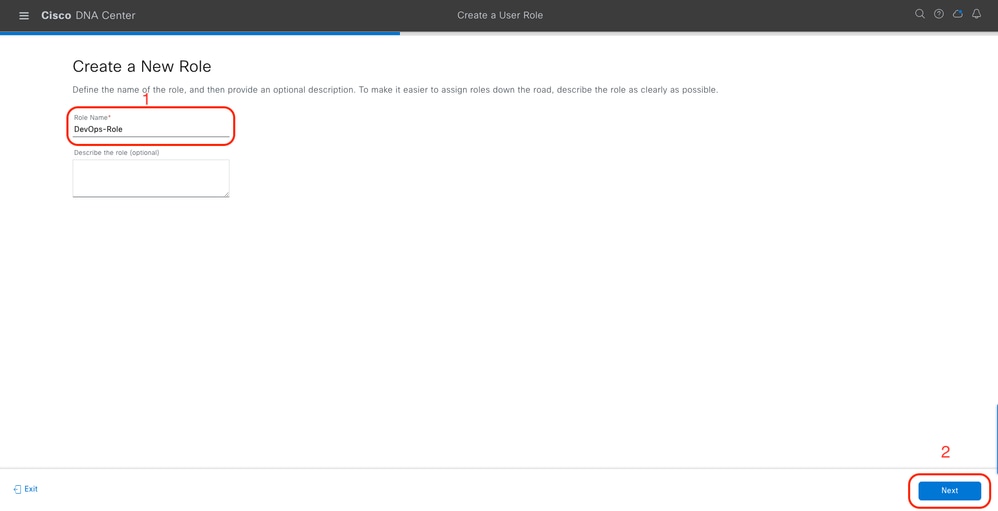

a. Créer un nouveau rôle.

Nom du rôle DevOps

Nom du rôle DevOps

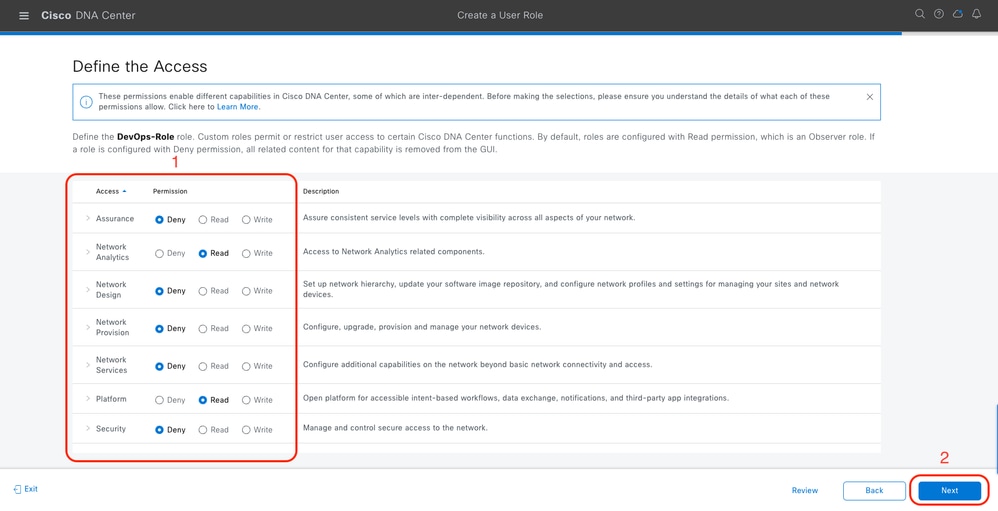

b. Définissez l'accès.

Accès au rôle DevOps

Accès au rôle DevOps

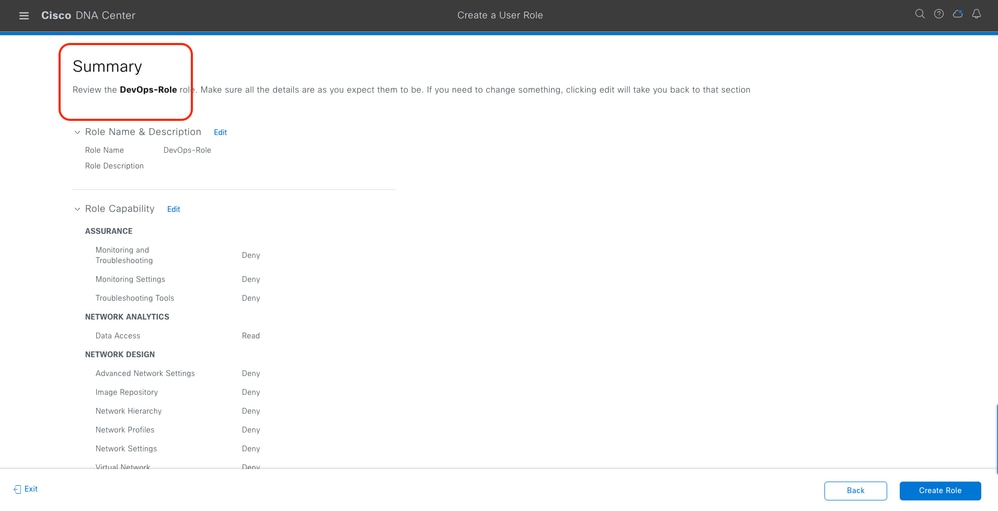

c. Créez le nouveau rôle.

Récapitulatif des rôles DevOps

Récapitulatif des rôles DevOps

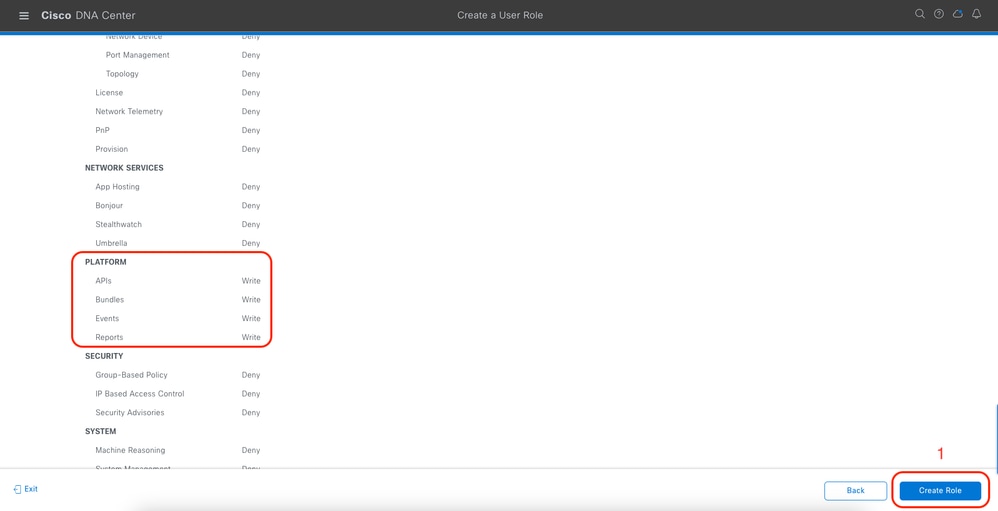

Vérifier et créer un rôle DevOps

Vérifier et créer un rôle DevOps

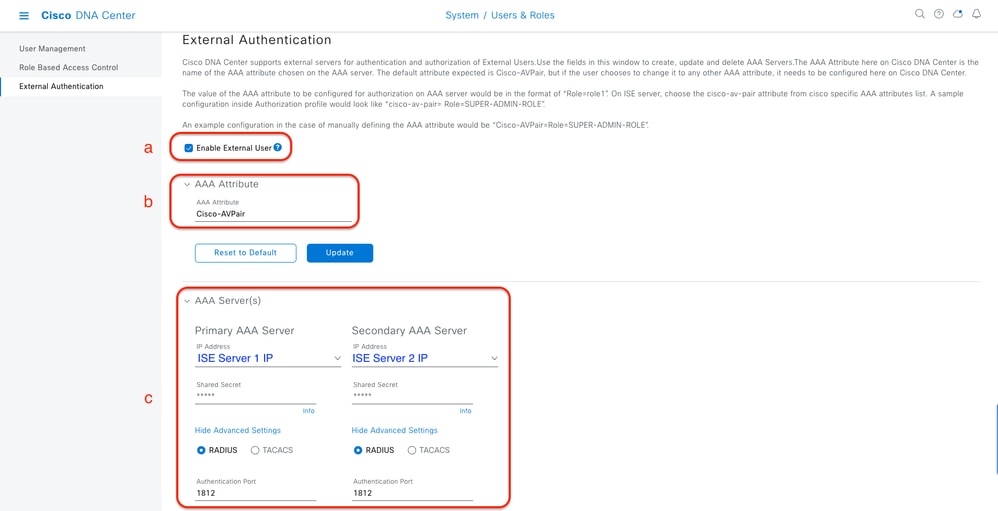

Étape 2 : configuration de l’authentification externe à l’aide de RADIUS

Pour ce faire, accédez à l'onglet System > Users & Roles > External Authentication.

Procédure

a. Pour activer l'authentification externe dans Cisco DNA Center, cochez la case Enable External User.

b. Définissez les attributs AAA.

Saisissez Cisco-AVPair dans le champ AAA attributes.

c. (Facultatif) Configurez les serveurs AAA principal et secondaire.

Assurez-vous que le protocole RADIUS est activé sur le serveur AAA principal au moins, ou sur les serveurs principal et secondaire.

Étapes de configuration de l'authentification externe (RADIUS)

Étapes de configuration de l'authentification externe (RADIUS)

(Option 1) Configuration d'ISE pour RADIUS

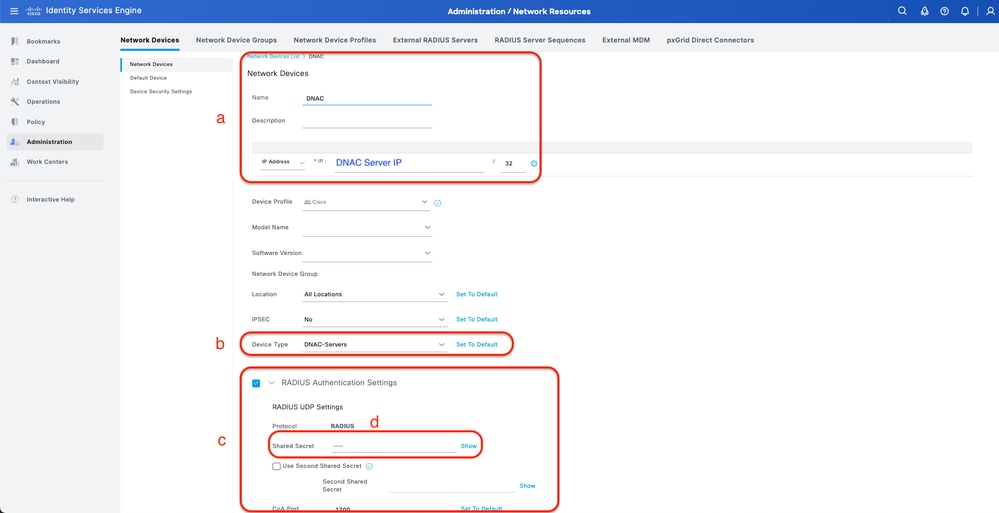

Étape 1 : ajout d’un serveur DNAC en tant que périphérique réseau sur ISE

Pour ce faire, accédez à l'onglet Administration > Network Resources > Network Devices.

Procédure

a. Définissez le nom et l'adresse IP du périphérique réseau (DNAC).

b. (Facultatif) Classez le type de périphérique pour la condition Jeu de stratégies.

c. Activez les paramètres d'authentification RADIUS.

d. Définissez le secret partagé RADIUS.

Périphérique réseau ISE (DNAC) pour RADIUS

Périphérique réseau ISE (DNAC) pour RADIUS

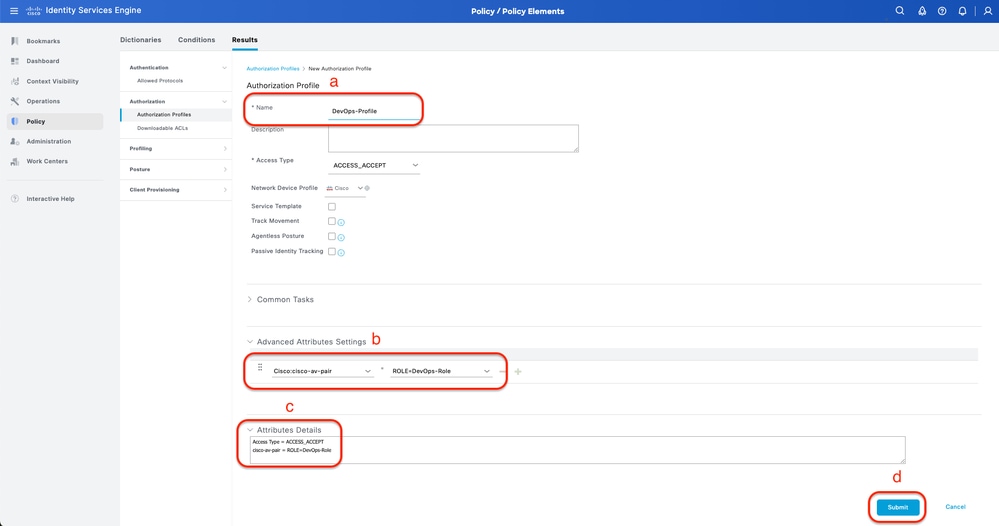

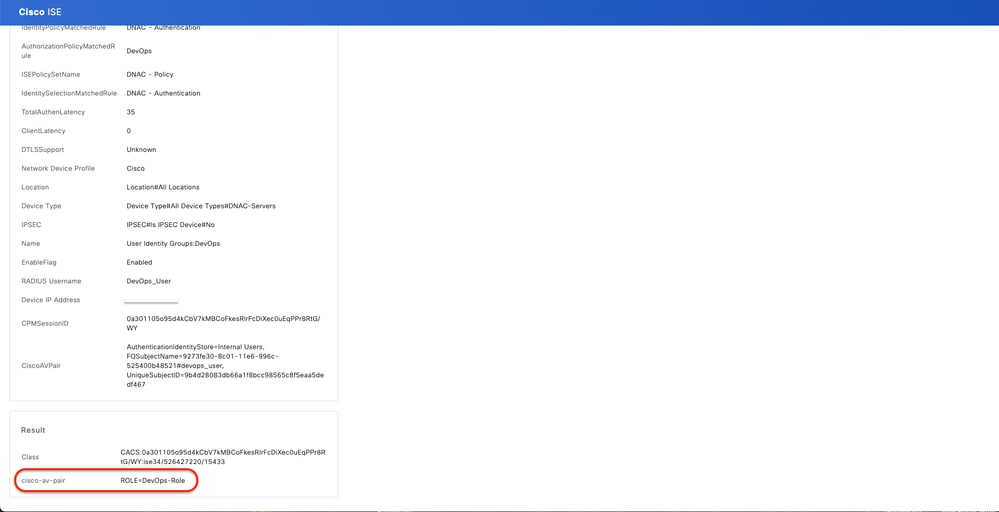

Étape 2 : création de profils d’autorisation RADIUS

Vous pouvez le faire à partir de l'onglet Stratégie > Éléments de stratégie > Résultats > Autorisation > Profils d'autorisation.

Remarque : Créez trois profils d'autorisation RADIUS, un pour chaque rôle d'utilisateur.

Procédure

a. Cliquez sur Add et définissez le nom du profil d'autorisation RADIUS.

b. Saisissez la paire Cisco : cisco-av-dans les paramètres d'attributs avancés et remplissez le rôle d'utilisateur approprié.

- Pour le rôle d'utilisateur (DecOps-Role), entrez ROLE=DevOps-Role.

- Pour le rôle d'utilisateur (NETWORK-ADMIN-ROLE), entrez ROLE=NETWORK-ADMIN-ROLE.

- Pour le rôle d'utilisateur (SUPER-ADMIN-ROLE), entrez ROLE=SUPER-ADMIN-ROLE.

c. Consultez les détails des attributs.

d. Cliquez sur Save.

Créer un profil d’autorisation

Créer un profil d’autorisation

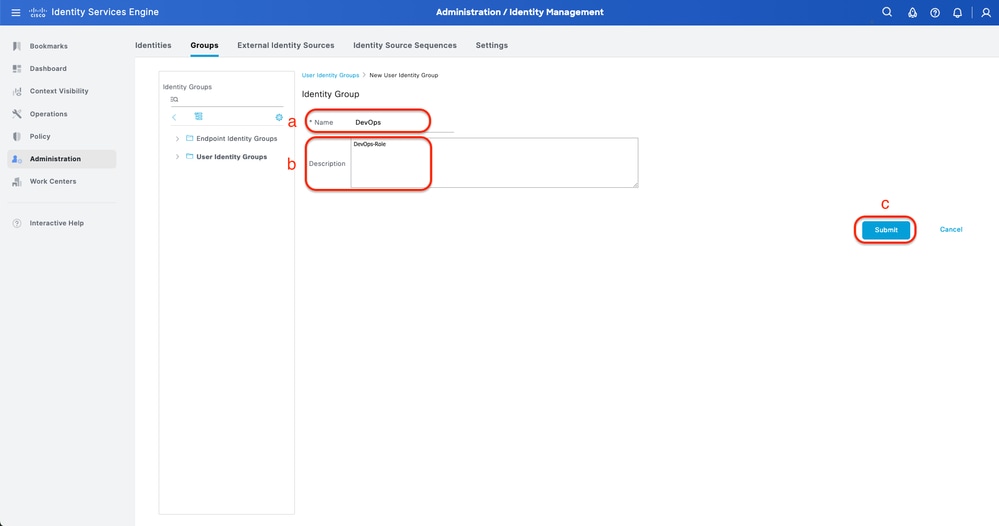

Étape 3 : création d'un groupe d'utilisateurs

Pour ce faire, accédez à l'onglet Administration > Identity Management > Groups > User Identity Groups.

Procédure

a. Cliquez sur Add et définissez le nom du groupe d'identités

b. (Facultatif) Définissez la description.

c. Cliquez sur Envoyer.

Créer un groupe d'identités utilisateur

Créer un groupe d'identités utilisateur

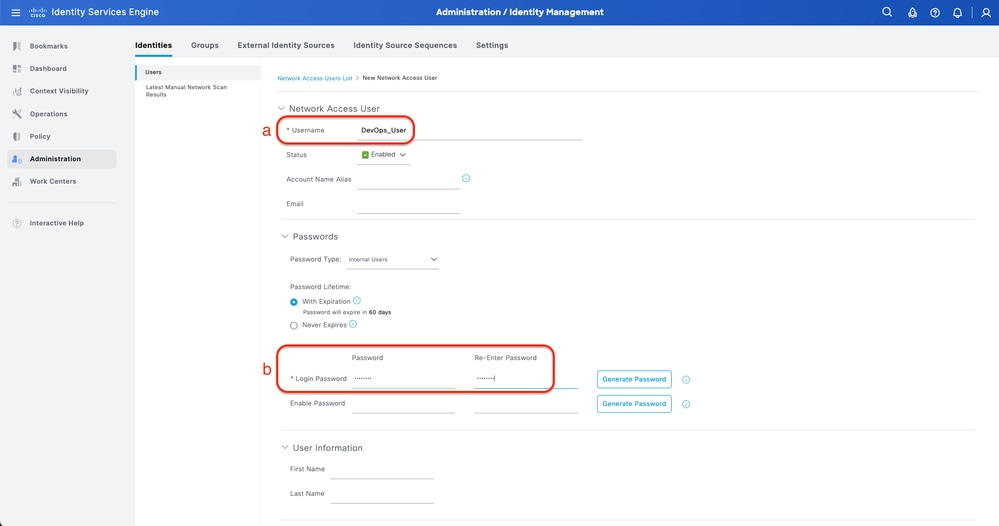

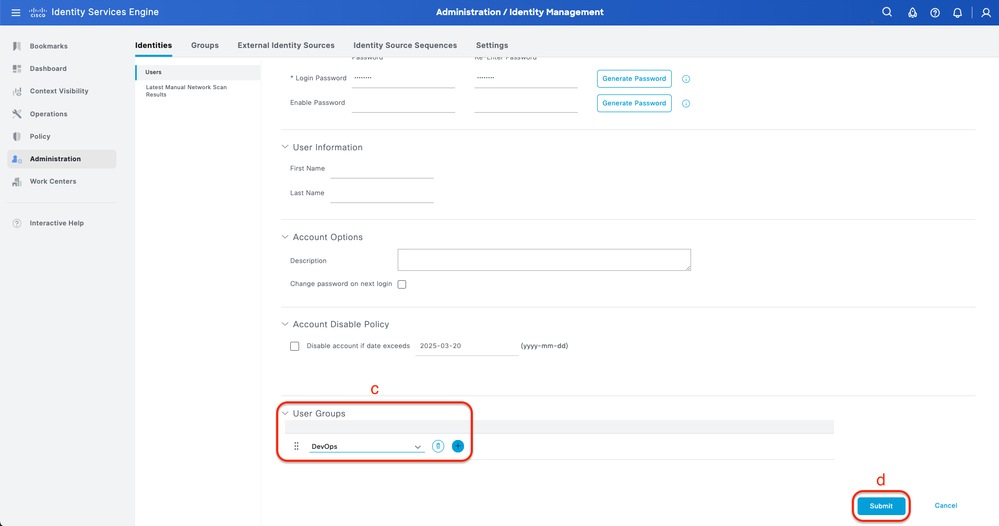

Étape 4 : création d’un utilisateur local

Pour ce faire, accédez à l'onglet Administration > Identity Management > Identities > Users.

Procédure

a. Cliquez sur Add et définissez le nom d'utilisateur.

b. Définissez le mot de passe de connexion.

c. Ajoutez l'utilisateur au groupe d'utilisateurs associé.

d. Cliquez sur Submit.

Créer un utilisateur local 1-2

Créer un utilisateur local 1-2

Créer un utilisateur local 2-2

Créer un utilisateur local 2-2

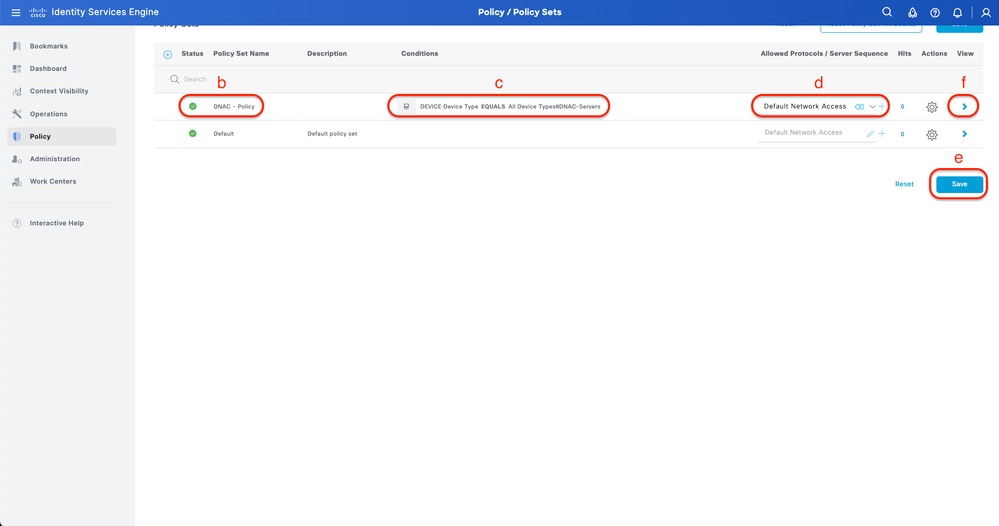

Étape 5. (Facultatif) Ajouter un jeu de stratégies RADIUS.

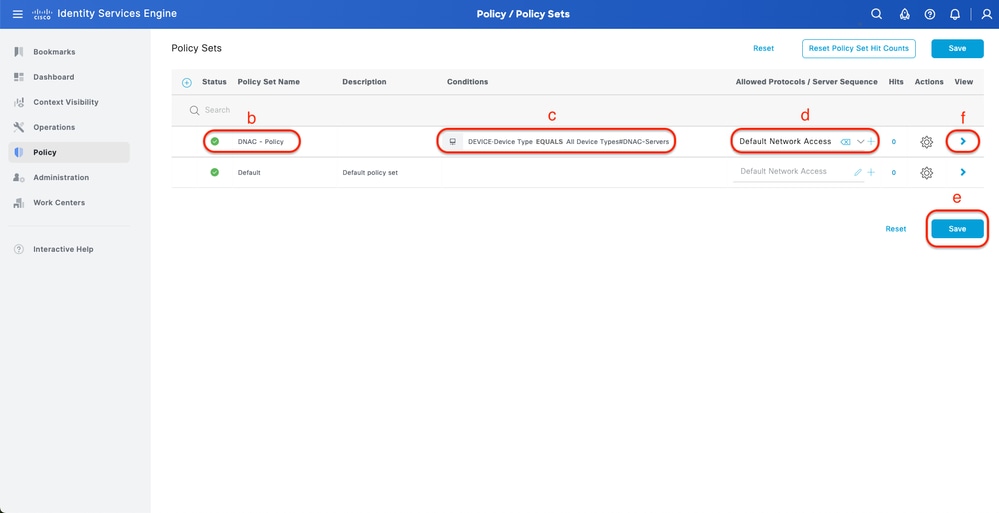

Pour ce faire, accédez à l'onglet Policy > Policy Sets.

Procédure

a. Cliquez sur Actions et choisissez (Insérer une nouvelle ligne ci-dessus).

b. Définissez le nom du jeu de stratégies.

c. Définissez la condition du jeu de stratégies sur Sélectionner le type de périphérique précédemment créé (Étape 1 > b).

d. Définissez les protocoles autorisés.

e. Cliquez sur Save.

f. Cliquez sur (>) Policy Set View pour configurer les règles d'authentification et d'autorisation.

Ajouter un ensemble de stratégies RADIUS

Ajouter un ensemble de stratégies RADIUS

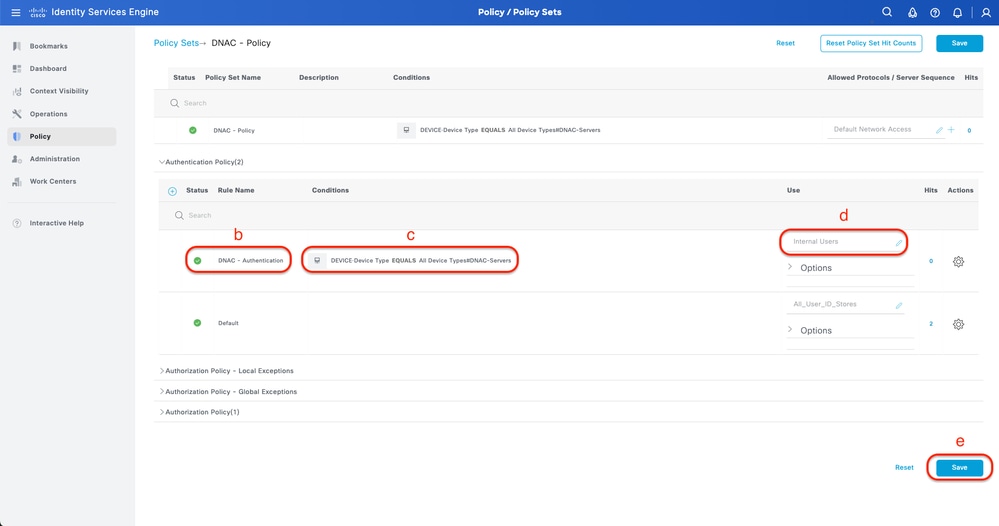

Étape 6 : configuration de la stratégie d’authentification RADIUS

Pour ce faire, sélectionnez l'onglet Policy > Policy Sets > Click (>).

Procédure

a. Cliquez sur Actions et choisissez (Insérer une nouvelle ligne ci-dessus).

b. Définissez le nom de la stratégie d'authentification.

c. Définissez la condition de stratégie d'authentification et sélectionnez le type de périphérique que vous avez créé précédemment (Étape 1 > b).

d. Définissez l'option Authentication Policy Use for Identity source.

e. Cliquez sur Save.

Ajouter une stratégie d'authentification RADIUS

Ajouter une stratégie d'authentification RADIUS

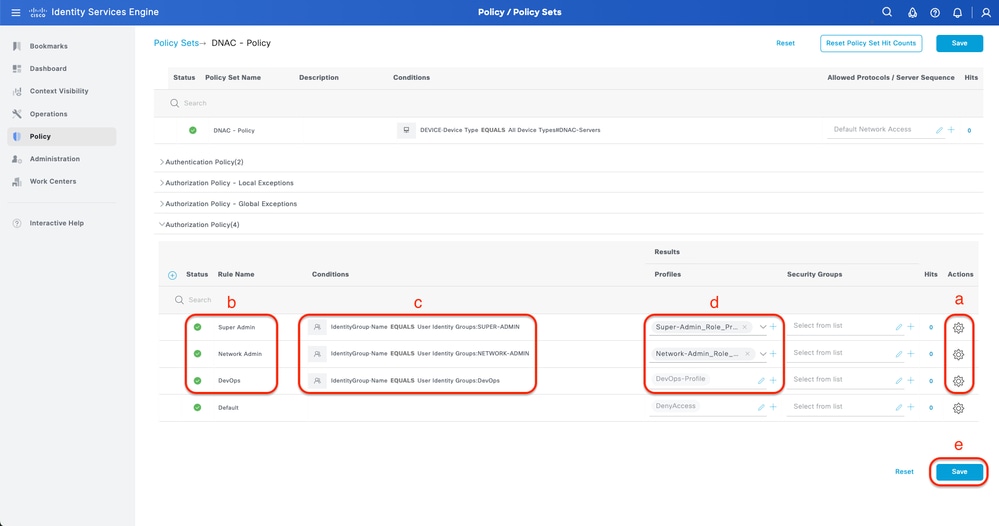

Étape 7 : configuration de la stratégie d’autorisation RADIUS

Pour ce faire, accédez à l'onglet Policy > Policy Sets > Click (>).

Cette étape permet de créer une stratégie d'autorisation pour chaque rôle d'utilisateur :

- RÔLE DE SUPER-ADMINISTRATEUR

- RÔLE-ADMINISTRATEUR-RÉSEAU

- Rôle DevOps

Procédure

a. Cliquez sur Actions et choisissez (Insérer une nouvelle ligne ci-dessus).

b. Définissez le nom de la stratégie d'autorisation.

c. Définissez la condition de stratégie d'autorisation et sélectionnez le groupe d'utilisateurs que vous avez créé à l' (étape 3).

d. Définissez les résultats/profils de stratégie d'autorisation et sélectionnez le profil d'autorisation que vous avez créé à l' (étape 2).

e. Cliquez sur Save.

Ajouter une stratégie d'autorisation

Ajouter une stratégie d'autorisation

(Option 2) Configurer l'authentification externe DNAC à l'aide de TACACS+

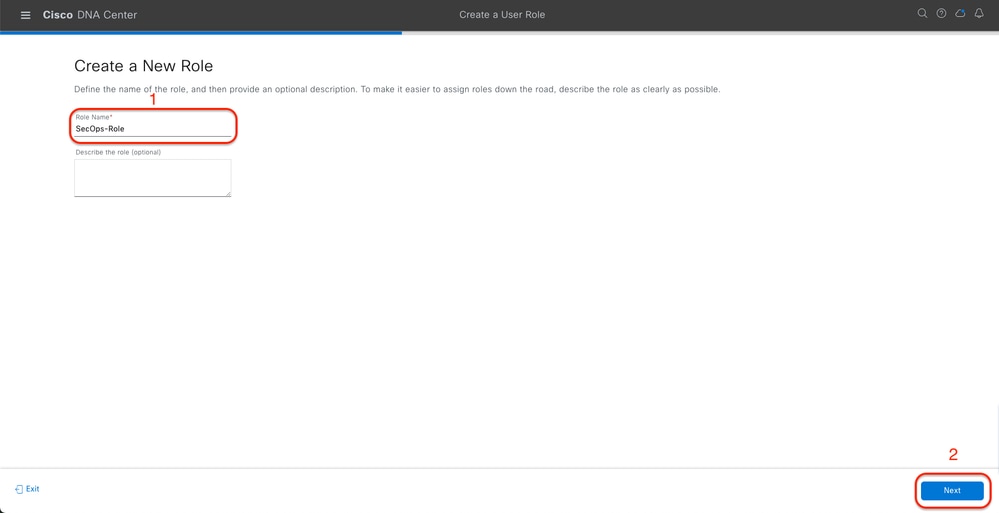

Étape 1. (Facultatif) Définissez des rôles personnalisés.

Configurez vos rôles personnalisés en fonction de vos besoins. Vous pouvez utiliser les rôles d'utilisateurs par défaut. Pour ce faire, accédez à l'onglet System > Users & Roles > Role Based Access Control.

Procédure

a. Créer un nouveau rôle.

Nom du rôle SecOps

Nom du rôle SecOps

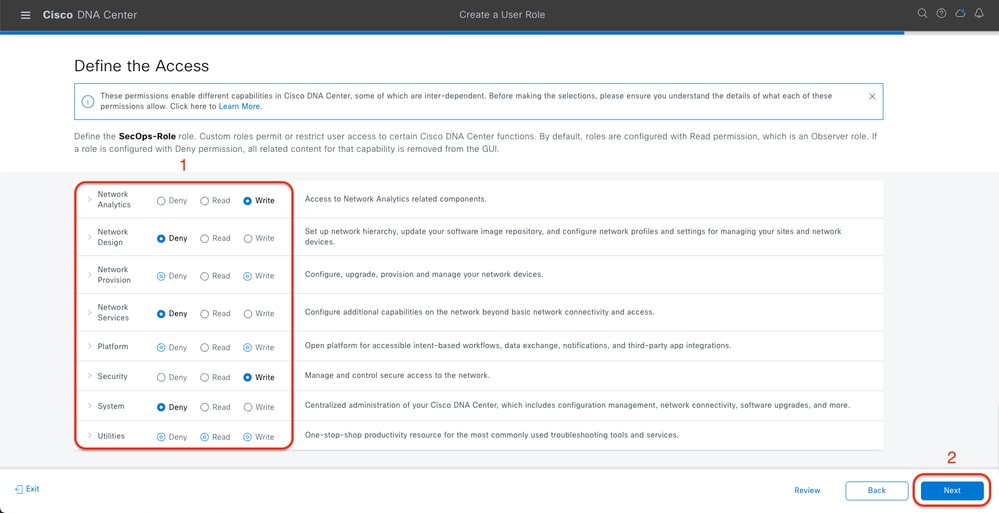

b. Définissez l'accès.

Accès au rôle SecOps

Accès au rôle SecOps

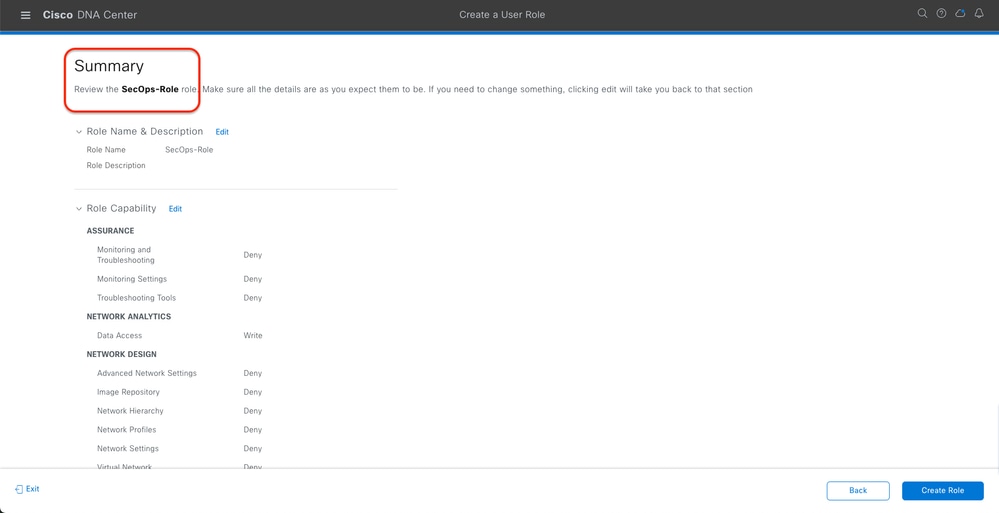

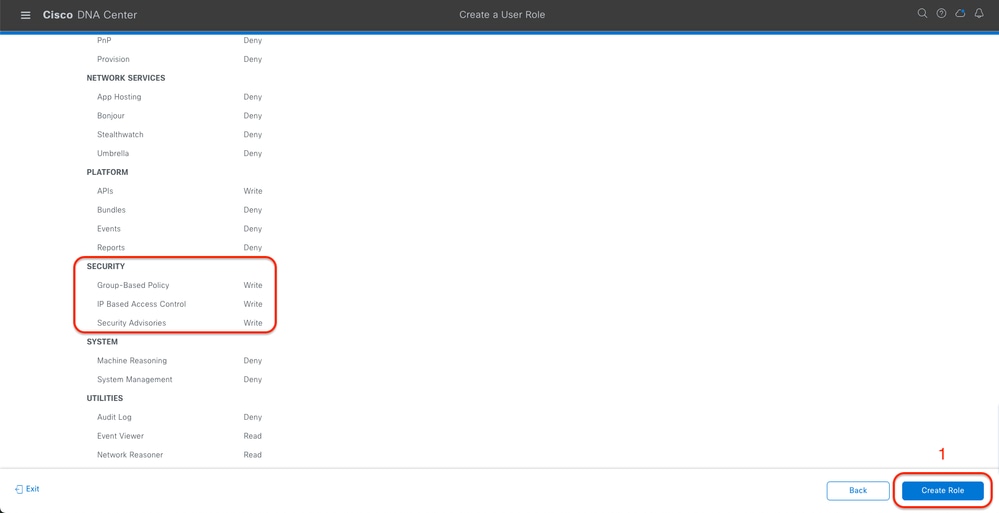

c. Créez le nouveau rôle.

Résumé du rôle SecOps

Résumé du rôle SecOps

Vérifier et créer un rôle SecOps

Vérifier et créer un rôle SecOps

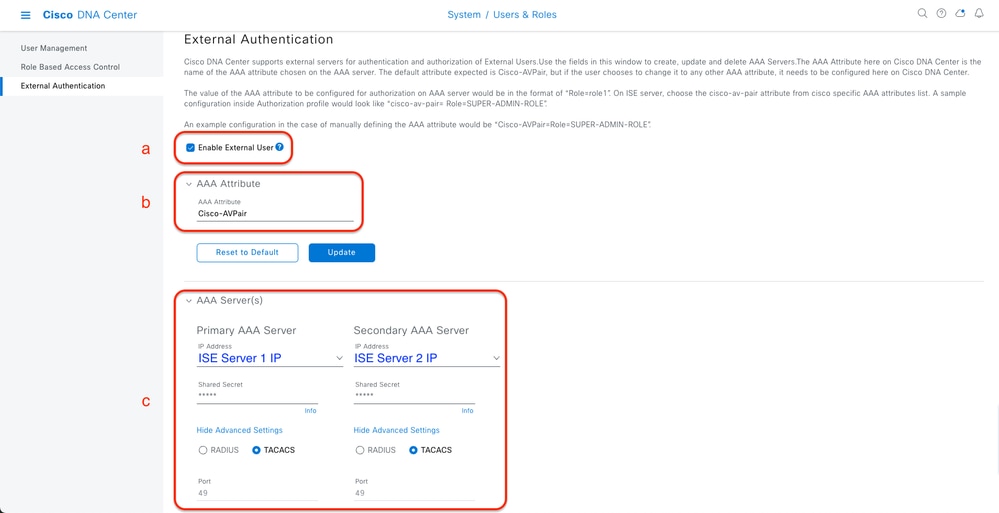

Étape 2 : configuration de l’authentification externe à l’aide de TACACS+

Pour ce faire, accédez à l'onglet System > Users & Roles > External Authentication.

a. Pour activer l'authentification externe dans Cisco DNA Center, cochez la case Enable External User.

b. Définissez les attributs AAA.

Saisissez Cisco-AVPair dans le champ AAA attributes.

c. (Facultatif) Configurez les serveurs AAA principal et secondaire.

Assurez-vous que le protocole TACACS+ est activé sur le serveur AAA principal au moins, ou sur les serveurs principal et secondaire.

(TACACS+) Étapes de configuration de l'authentification externe

(TACACS+) Étapes de configuration de l'authentification externe

(Option 2) Configuration d'ISE pour TACACS+

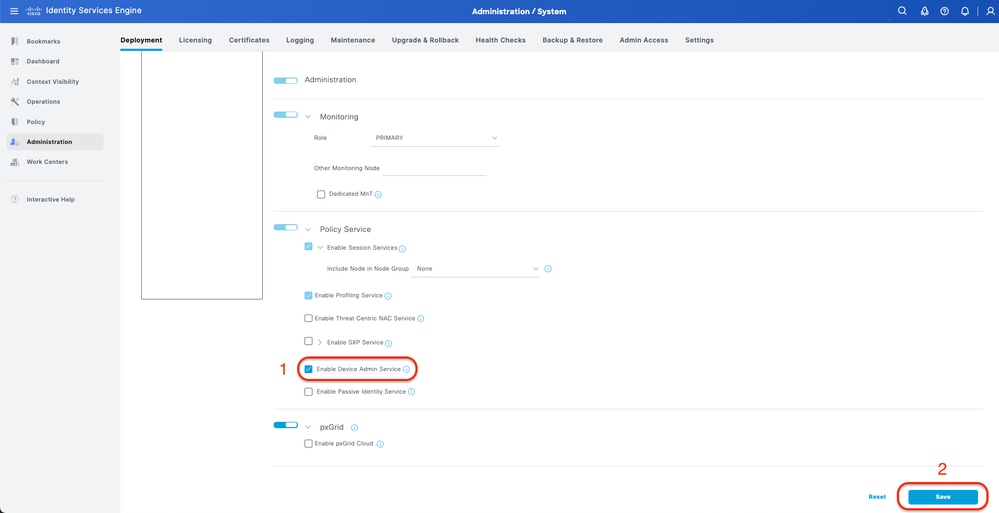

Étape 1 : activation du service d’administration des périphériques

Pour ce faire, accédez à l'onglet Administration > System > Deployment > Edit (ISE PSN Node) > Check Enable Device Admin Service.

Activer le service d'administration des périphériques

Activer le service d'administration des périphériques

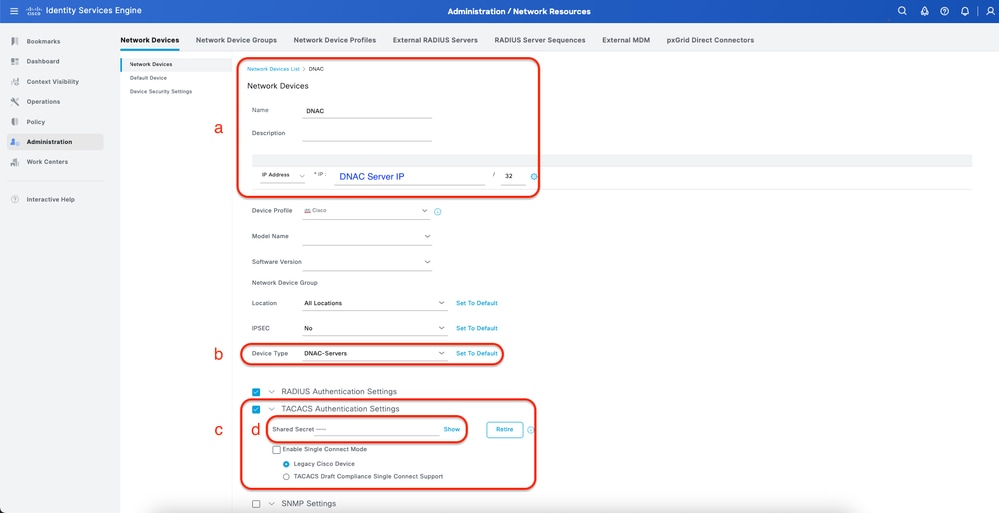

Étape 2 : ajout d’un serveur DNAC en tant que périphérique réseau sur ISE

Pour ce faire, accédez à l'onglet Administration > Network Resources > Network Devices.

Procédure

a. Définissez le nom et l'adresse IP du périphérique réseau (DNAC).

b. (Facultatif) Classez le type de périphérique pour la condition Jeu de stratégies.

c. Activez les paramètres d'authentification TACACS+.

d. Définissez le secret partagé TACACS+.

Périphérique réseau ISE (DNAC) pour TACACS+

Périphérique réseau ISE (DNAC) pour TACACS+

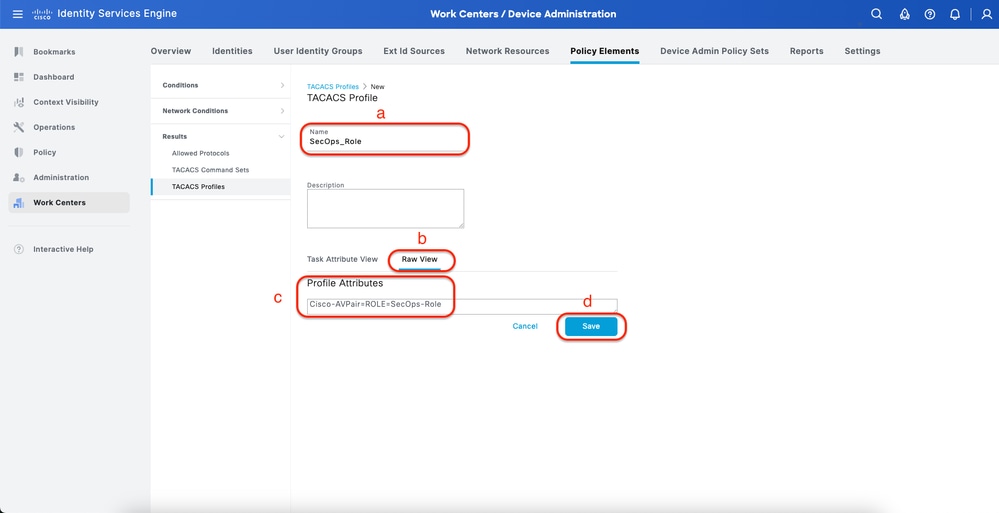

Étape 3 : création de profils TACACS+ pour chaque rôle DNAC

Pour ce faire, accédez à l'onglet Work Centers > Device Administration > Policy Elements > Results > TACACS Profiles.

Remarque : Créez 3 profils TACACS+, un pour chaque rôle d'utilisateur.

Procédure

a. Cliquez sur Add et définissez le nom du profil TACACS.

b. Cliquez sur l'onglet Affichage brut.

c. Saisissez Cisco-AVPair=ROLE= et remplissez le rôle d'utilisateur approprié.

- Pour le rôle d'utilisateur (SecOps-Role), saisissez Cisco-AVPair=ROLE=SecOps-Role.

- Pour le rôle d'utilisateur (NETWORK-ADMIN-ROLE), entrez Cisco-AVPair=ROLE=NETWORK-ADMIN-ROLE.

- Pour le rôle d'utilisateur (SUPER-ADMIN-ROLE), saisissez Cisco-AVPair=ROLE=SUPER-ADMIN-ROLE.

Remarque : Souvenez-vous que la valeur AVPair (Cisco-AVPair=ROLE=) est sensible à la casse et assurez-vous qu'elle correspond au rôle d'utilisateur DNAC.

d. Cliquez sur Save.

Créer un profil TACACS (SecOps_Role)

Créer un profil TACACS (SecOps_Role)

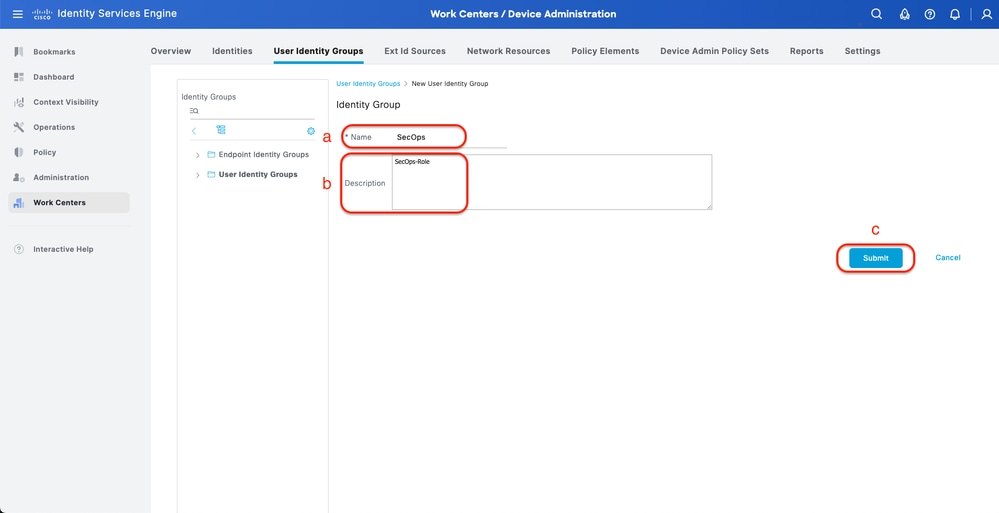

Étape 4 : création d'un groupe d'utilisateurs

Pour ce faire, accédez à l'onglet Work Centers > Device Administration > User Identity Groups.

Procédure

a. Cliquez sur Add et définissez le nom du groupe d'identités.

b. (Facultatif) Définissez la description.

c. Cliquez sur Envoyer.

Créer un groupe d'identités utilisateur

Créer un groupe d'identités utilisateur

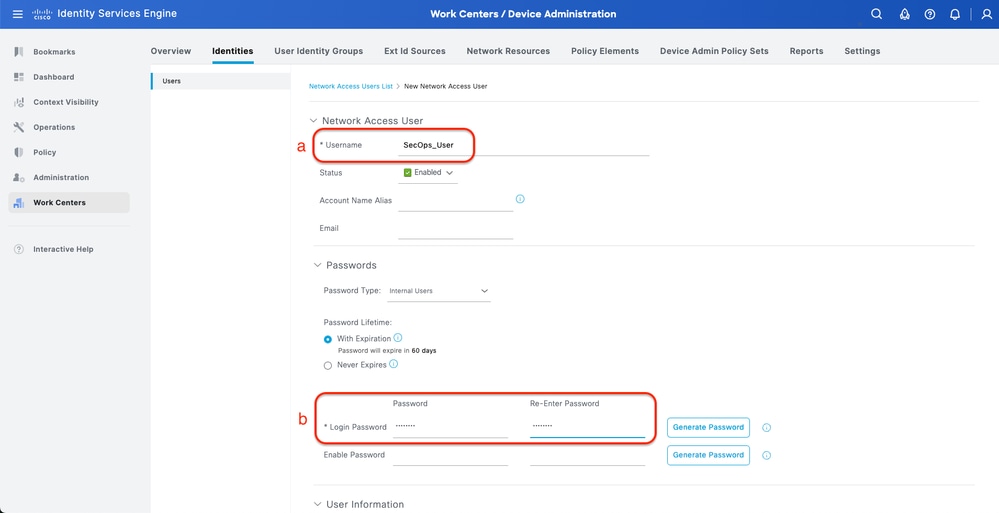

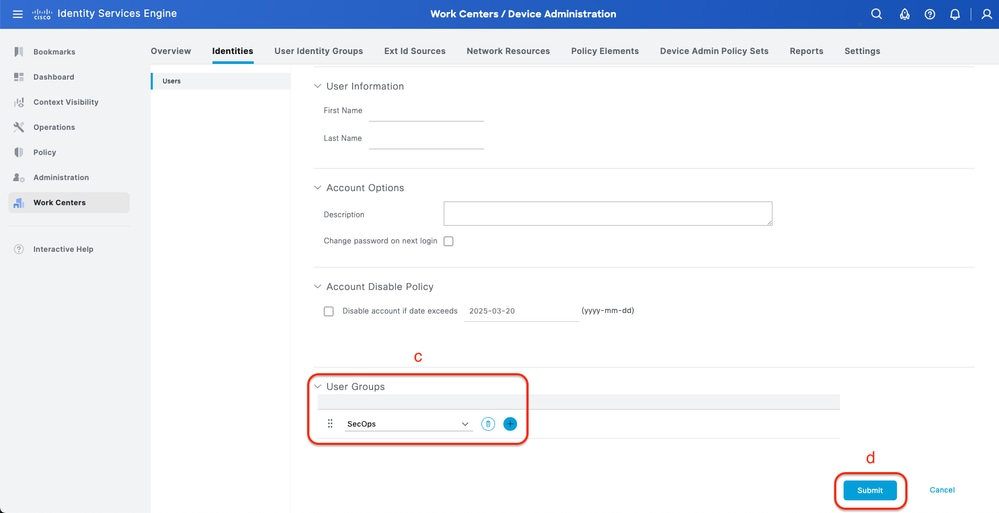

Étape 5 : création d’un utilisateur local

Pour ce faire, accédez à l'onglet Work Centers > Device Administration > Identities > Users.

Procédure

a. Cliquez sur Add et définissez le nom d'utilisateur.

b. Définissez le mot de passe de connexion.

c. Ajoutez l'utilisateur au groupe d'utilisateurs associé.

d. Cliquez sur Submit.

Créer un utilisateur local 1-2

Créer un utilisateur local 1-2

Créer un utilisateur local 2-2

Créer un utilisateur local 2-2

Étape 6. (Facultatif) Ajoutez un jeu de stratégies TACACS+.

Pour ce faire, accédez à l'onglet Work Centers > Device Administration > Device Admin Policy Sets.

Procédure

a. Cliquez sur Actions et choisissez (Insérer une nouvelle ligne ci-dessus).

b. Définissez le nom du jeu de stratégies.

c. Définissez la condition Jeu de stratégies sur Sélectionner le type de périphérique précédemment créé (Étape 2 > b).

d. Définissez les protocoles autorisés.

e. Cliquez sur Save.

f. Cliquez sur (>) Policy Set View pour configurer les règles d'authentification et d'autorisation.

Ajouter un ensemble de stratégies TACACS+

Ajouter un ensemble de stratégies TACACS+

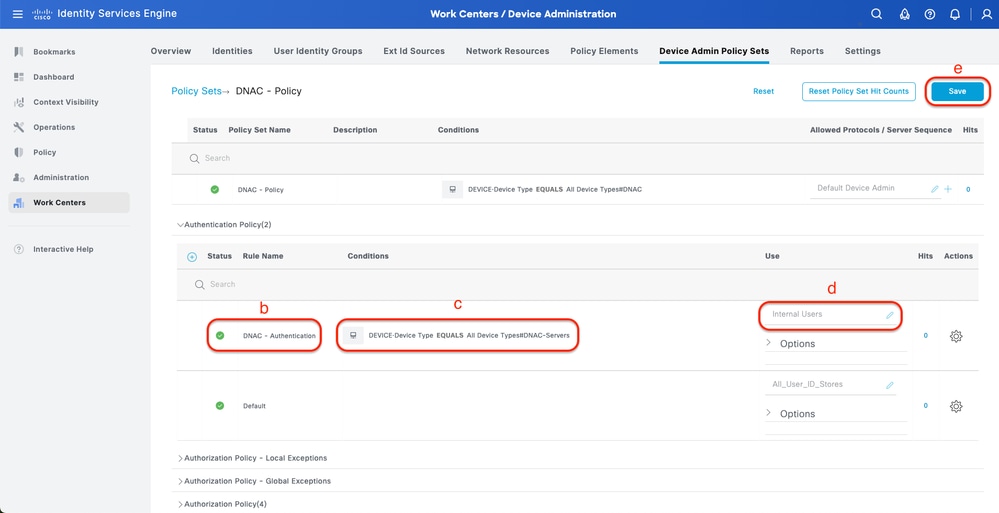

Étape 7 : configuration de la stratégie d’authentification TACACS+

Pour ce faire, accédez à l'onglet Work Centers > Device Administration > Device Admin Policy Sets > Cliquez sur (>).

Procédure

a. Cliquez sur Actions et choisissez (Insérer une nouvelle ligne ci-dessus).

b. Définissez le nom de la stratégie d'authentification.

c. Définissez la condition de stratégie d'authentification et sélectionnez le type de périphérique que vous avez créé précédemment (Étape 2 > b).

d. Définissez l'option Authentication Policy Use for Identity source.

e. Cliquez sur Save.

Ajouter une stratégie d'authentification TACACS+

Ajouter une stratégie d'authentification TACACS+

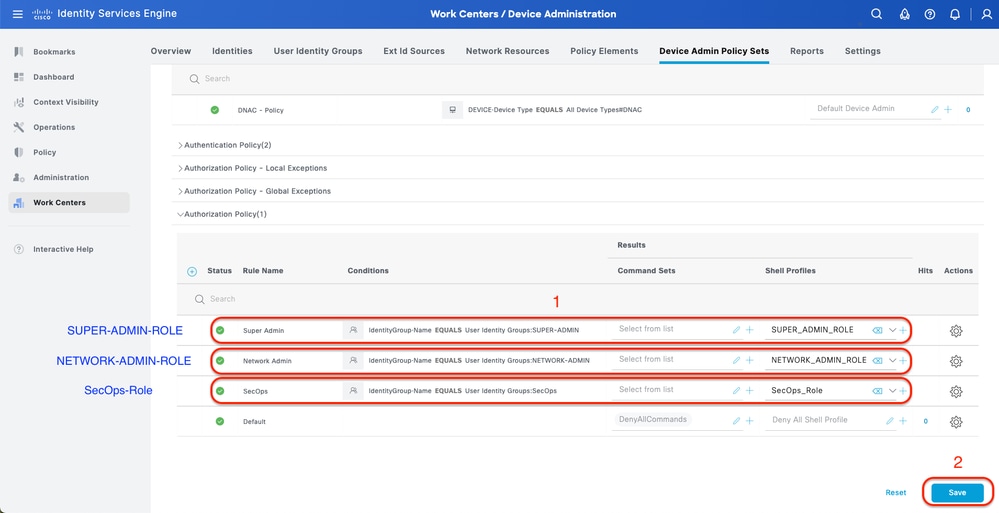

Étape 8 : configuration de la stratégie d’autorisation TACACS+

Pour ce faire, accédez à l'onglet Work Centers > Device Administration > Device Admin Policy Sets > Cliquez sur (>).

Cette étape permet de créer une stratégie d'autorisation pour chaque rôle d'utilisateur :

- RÔLE DE SUPER-ADMINISTRATEUR

- RÔLE-ADMINISTRATEUR-RÉSEAU

- Rôle SecOps

Procédure

a. Cliquez sur Actions et choisissez (Insérer une nouvelle ligne ci-dessus).

b. Définissez le nom de la stratégie d'autorisation.

c. Définissez la condition de stratégie d'autorisation et sélectionnez le groupe d'utilisateurs que vous avez créé à l' (étape 4).

d. Définissez les profils Shell de stratégie d'autorisation et sélectionnez le profil TACACS que vous avez créé à l' (étape 3).

e. Cliquez sur Save.

Ajouter une stratégie d'autorisation

Ajouter une stratégie d'autorisation

Vérifier

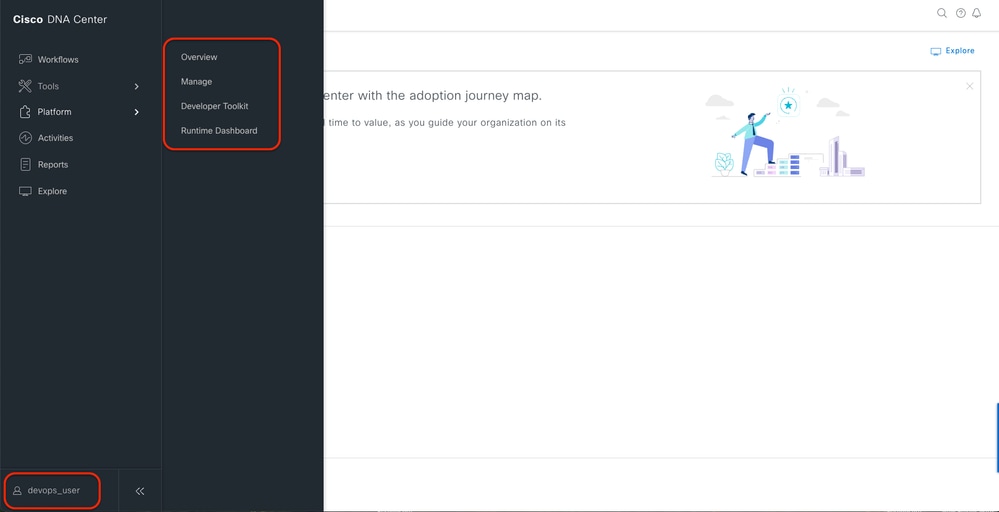

Vérification de la configuration RADIUS

1- DNAC - Afficher les utilisateurs externes Système > Utilisateurs et rôles > Authentification externe > Utilisateurs externes.

Vous pouvez afficher la liste des utilisateurs externes qui se sont connectés via RADIUS pour la première fois. Les informations affichées incluent leurs noms d'utilisateur et leurs rôles.

Utilisateurs externes

Utilisateurs externes

2. DNAC - Confirmez l'accès utilisateur.

Accès utilisateur limité

Accès utilisateur limité

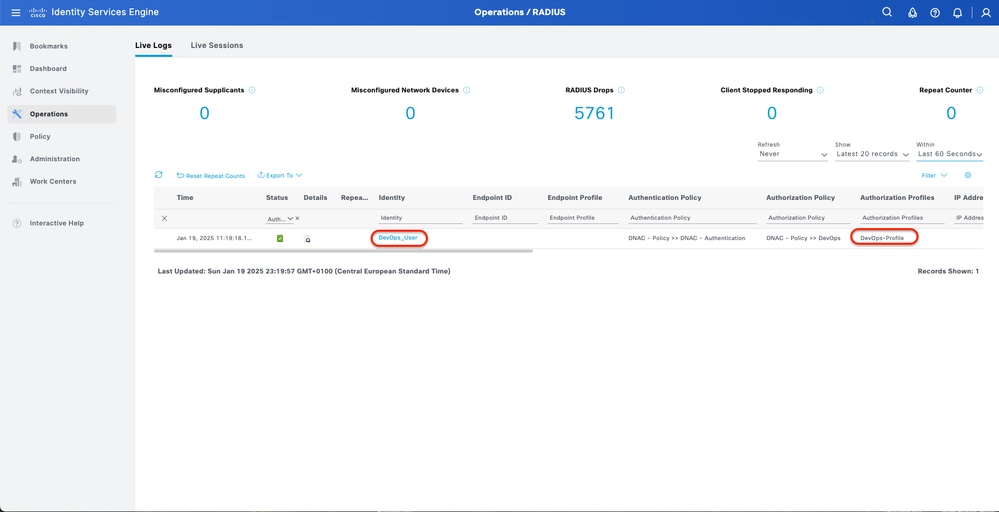

3.a ISE - RADIUS Live-Logs Operations > RADIUS > Live-Logs.

Journaux en direct RADIUS

Journaux en direct RADIUS

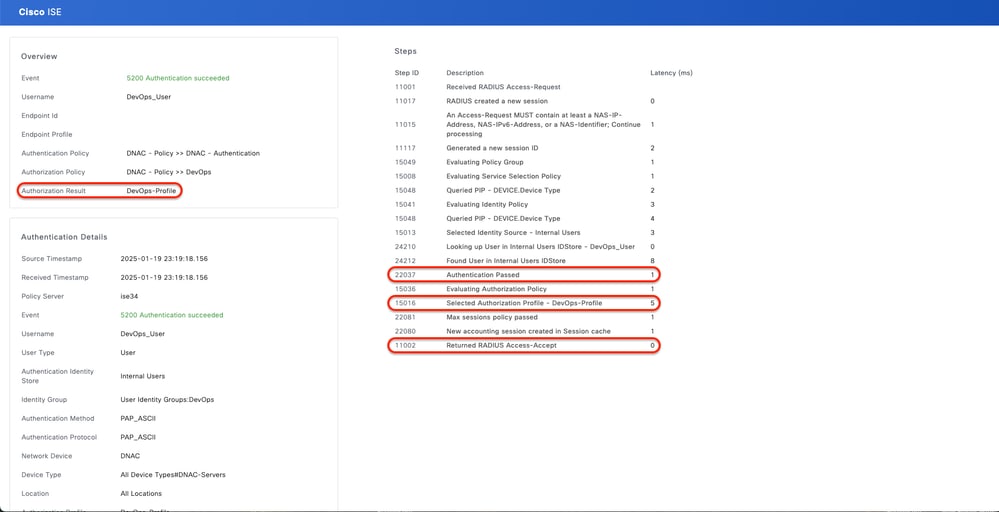

3.b ISE - RADIUS Live-Logs Operations > RADIUS > Live-Logs > Click (Details) for Authorization log.

Journaux en direct détaillés RADIUS 1-2

Journaux en direct détaillés RADIUS 1-2

Journaux en direct détaillés RADIUS 2-2

Journaux en direct détaillés RADIUS 2-2

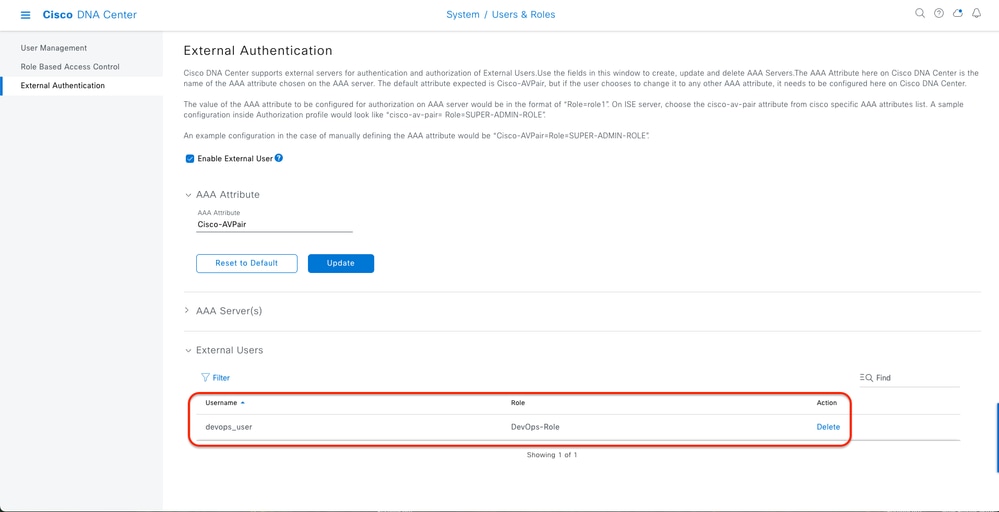

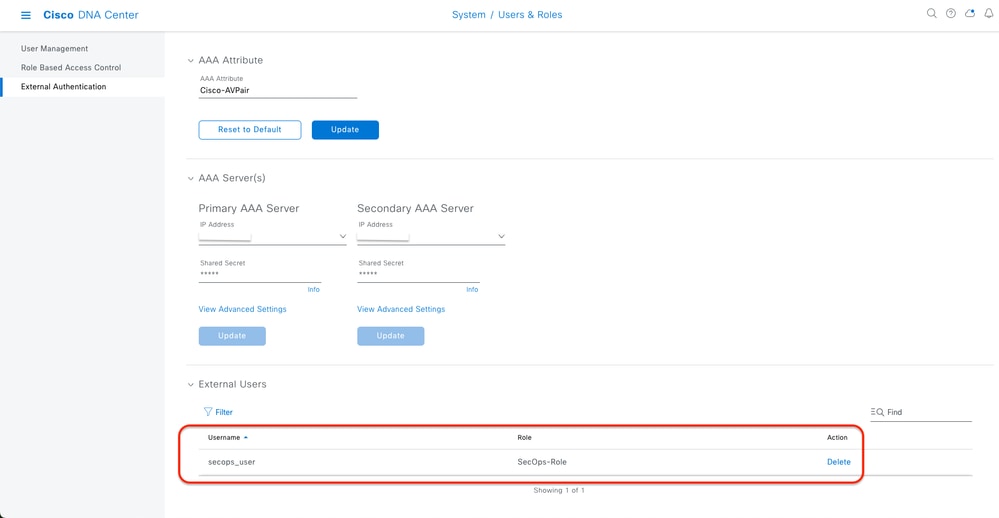

Vérification de la configuration TACACS+

1- DNAC - Afficher les utilisateurs externes Système > Utilisateurs et rôles > Authentification externe > Utilisateurs externes.

Vous pouvez afficher la liste des utilisateurs externes qui se sont connectés via TACACS+ pour la première fois. Les informations affichées incluent leurs noms d'utilisateur et leurs rôles.

Utilisateurs externes

Utilisateurs externes

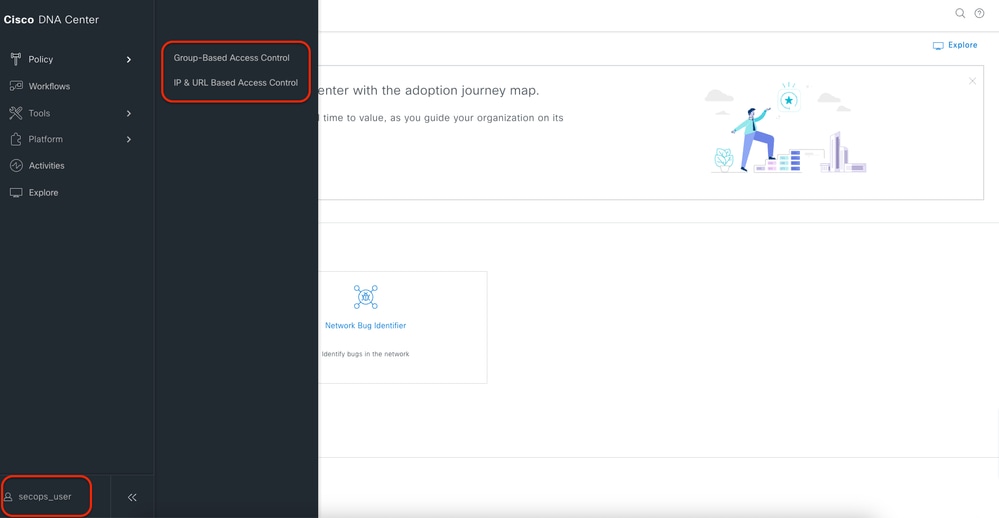

2. DNAC - Confirmez l'accès utilisateur.

Accès utilisateur limité

Accès utilisateur limité

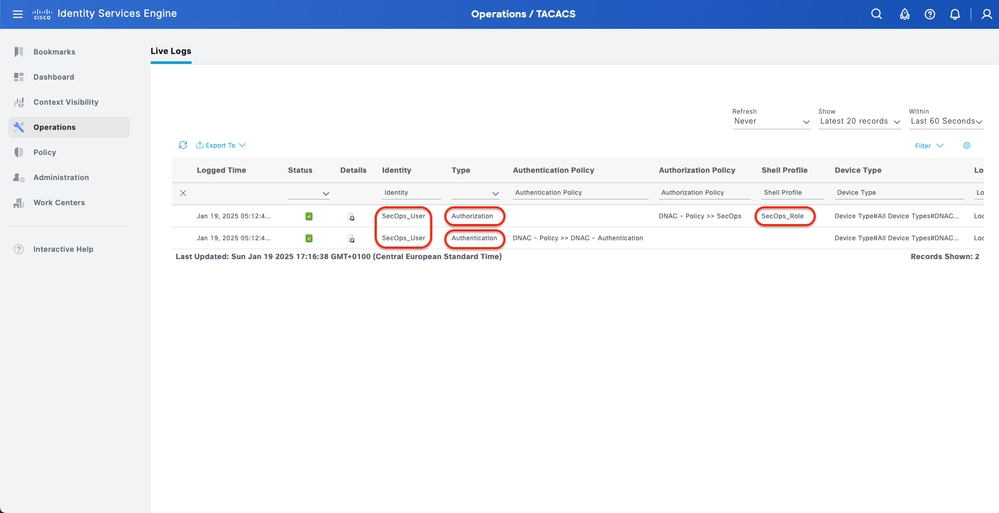

3.a ISE - Centres de travail TACACS+ Live-Logs > Administration des périphériques > Présentation > TACACS Livellog.

Journaux TACACS en direct

Journaux TACACS en direct

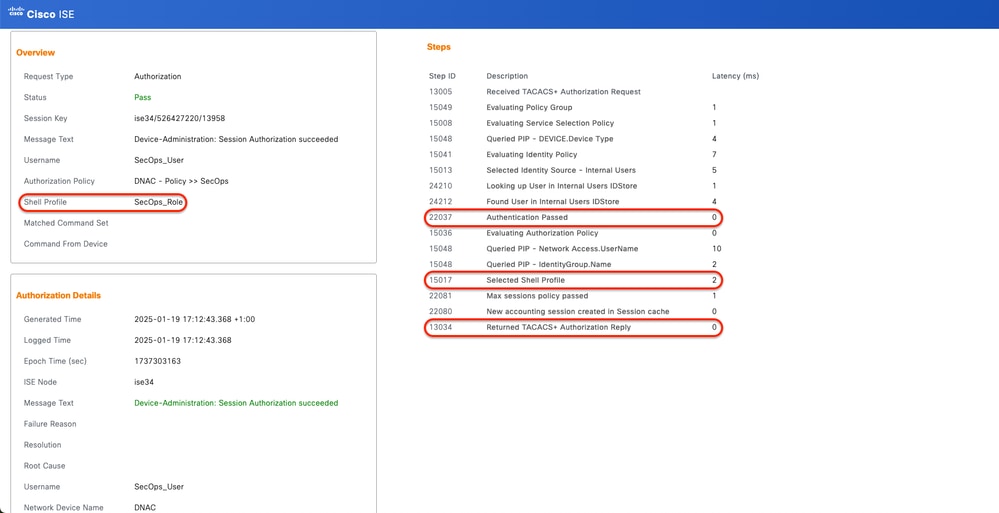

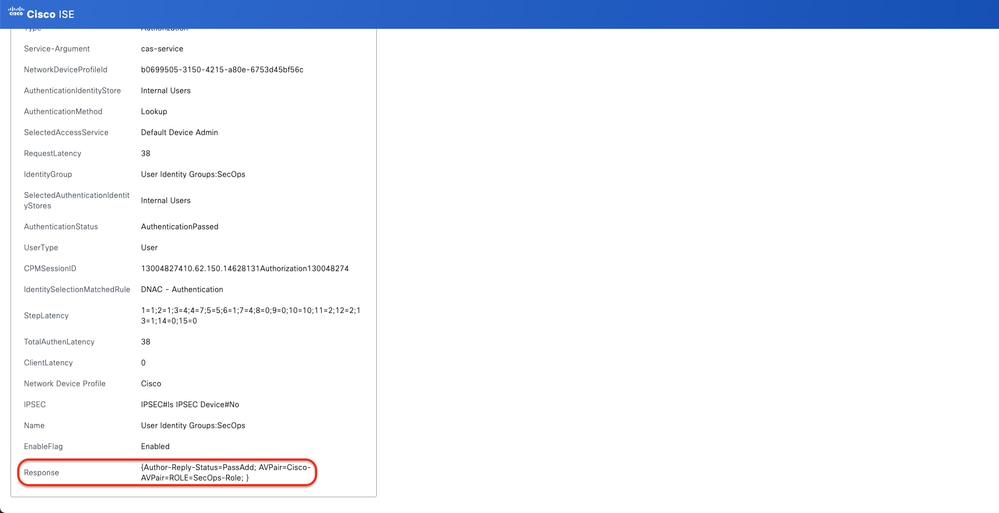

3.b ISE - détails TACACS+ Live-Logs Work Centers > Device Administration > Overview > TACACS Livellog > Click (Details) for Authorization log.

Journaux en direct détaillés TACACS+ 1-2

Journaux en direct détaillés TACACS+ 1-2

Journaux en direct détaillés TACACS+ 2-2

Journaux en direct détaillés TACACS+ 2-2

Dépannage

Aucune information de diagnostic spécifique n'est actuellement disponible pour cette configuration.

Références

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

2.0 |

25-Jan-2025 |

Première publication |

1.0 |

21-Jan-2025 |

Première publication |

Contribution d’experts de Cisco

- Khaled DoumaIngénieur-conseil technique

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires