Comprendre la conception du pare-feu à politique basée sur les zones

Options de téléchargement

-

ePub (756.1 KB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (444.1 KB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit le modèle de configuration du jeu de fonctions Cisco IOS® Firewall, ZFW (Zone-Based Policy Firewall).

Conditions préalables

Exigences

Aucune exigence spécifique n'est associée à ce document.

Composants utilisés

Ce document n'est pas limité à des versions de matériel et de logiciel spécifiques.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Conventions

Pour plus d'informations sur les conventions utilisées dans ce document, reportez-vous à Conventions relatives aux conseils techniques Cisco.

Informations générales

Ce nouveau modèle de configuration propose des politiques intuitives pour les routeurs à interfaces multiples, une plus grande granularité de l'application de la politique de pare-feu et une politique de déni par défaut qui empêche le trafic entre les zones de sécurité du pare-feu jusqu'à ce qu'une politique explicite soit appliquée pour permettre un trafic souhaitable.

Quasiment toutes les fonctionnalités du pare-feu classique de Cisco IOS mises en application avant la version 12.4(6)T du logiciel Cisco IOS sont prises en charge par cette nouvelle interface d'inspection de la politique selon des zones :

-

Inspection dynamique des paquets

-

Pare-feu Cisco IOS sensible à VRF

-

Filtrage des URL

-

Réduction du déni de service (DoS)

La version 12.4(9)T du logiciel Cisco IOS a ajouté la prise en charge ZFW pour la session/connexion par classe et des limites de débit, aussi bien que l'inspection de l'application et le contrôle :

-

HTTP

-

Post Office Protocol (POP3), Internet Mail Access Protocol (IMAP), Simple Mail Transfer Protocol/Enhanced Simple Mail Transfer Protocol (SMTP/ESMTP)

-

Sun Remote Procedure Call (RPC)

-

Applications de messagerie instantanée (IM) :

-

Microsoft Messenger

-

Yahoo! Messenger

-

AOL Instant Messenger

-

-

Partage de fichiers en pair à pair (P2P) :

-

BitTorrent

-

KaZaA

-

Gnutella

-

eDonkey

-

La version 12.4(11)T du logiciel Cisco IOS a ajouté des statistiques pour un ajustement plus facile de la protection DoS.

Certaines fonctionnalités et capacités du pare-feu classique de Cisco IOS ne sont pas encore prises en charge dans un ZFW dans la version 12.4(15)T du logiciel Cisco IOS :

-

Proxy d'authentification

-

Basculement dynamique du pare-feu

-

MIB unifié de pare-feu

-

Inspection dynamique d'IPv6

-

Assistance aux pannes TCP

ZFW améliore d'une manière générale les performances de Cisco IOS pour la plupart des activités d'inspection du pare-feu. Ni Cisco IOS ZFW ni le pare-feu classique ne prennent en charge l'inspection dynamique du trafic multidiffusion.

Aperçu de la politique selon des zones

L'inpection dynamique du pare-feu classique de Cisco IOS (auparavant connu sous le nom de contrôle d'accès selon le contexte ou CBAC) a utilisé le modèle de configuration sur la base d'une interface, dans lequel une politique d'inspection dynamique a été appliquée à une interface. Tout le trafic transitant par cette interface a reçu la même stratégie d'inspection. Ce modèle de configuration a limité la granularité des politiques de pare-feu et a entraîné la confusion de l'application appropriée des politiques de pare-feu, en particulier dans les scénarios où les politiques de pare-feu doivent être appliquées entre plusieurs interfaces.

Le pare-feu de la politique selon les zones (également connu sous le nom de pare-feu de zone politique ou ZFW) change la configuration du pare-feu de l'ancien modèle basé sur l'interface pour un modèle plus souple et plus facilement compréhensible basé sur des zones. Les interfaces sont attribuées aux zones et la politique d'inspection est appliquée au trafic qui se déplace entre les zones. Les politiques interzonales offrent une flexibilité et une granularité considérables, afin que différentes politiques d'inspection puissent être appliquées aux multiples groupes hôtes connectés à la même interface du routeur .

Les politiques de pare-feu sont configurées avec le langage de stratégie Cisco (CPL), qui utilise une structure hiérarchique pour définir l'inspection des protocoles réseau et des groupes d'hôtes auxquels l'inspection peut être appliquée.

Modèle de la politique de configuration selon des zones

ZFW change complètement la façon dont vous configurez une inspection de pare-feu Cisco IOS, comparativement au pare-feu classique de Cisco IOS.

Le premier changement majeur de la configuration du pare-feu consiste en la mise en place d'une configuration sur la base de zones. Le pare-feu Cisco IOS est la première fonctionnalité de défense contre des menaces du logiciel Cisco IOS pour mettre en application un modèle de configuration par zone. D'autres fonctions peuvent adopter le modèle de zone au fil du temps. Le modèle de configuration sur la base d'interface (ou CBAC) de l'inspection dynamique du pare-feu classique de Cisco IOS qui utilise l'ensemble de commande ip inspect est conservé pendant un certain temps. Cependant, peu de nouvelles fonctionnalités, voire aucune, sont configurables avec l'interface de ligne de commande (CLI) classique. ZFW n'utilise pas l'inspection dynamique ou les commandes CBAC. Les deux modèles de configuration peuvent être utilisés simultanément sur des routeurs, mais pas combinés sur des interfaces. Une interface ne peut pas être configurée en tant que membre de la zone de sécurité et en même temps configurée pour ip inspect .

Les zones établissent les frontières de sécurité de votre réseau. Une zone définit une borne où le trafic est soumis aux restrictions politiques à mesure qu'elle se dirige vers une autre region de votre réseau. La stratégie ZFW par défaut entre les zones est deny all. Si aucune stratégie n'est explicitement configurée, tout le trafic qui se déplace entre les zones est bloqué. Il s'agit d'une différence significative par rapport au modèle d'inspection avec état où le trafic était implicitement autorisé jusqu'à ce qu'il soit explicitement bloqué avec une liste de contrôle d'accès (ACL).

Le deuxième changement majeur est l'introduction d'un nouveau langage de stratégie de configuration appelé CPL. Les utilisateurs familiarisés avec l'interface de ligne de commande (MQC) de qualité de service modulaire (QoS) du logiciel Cisco IOS peuvent reconnaître que le format est similaire à l'utilisation QoS de cartes de classe pour spécifier quel trafic est affecté par l'action appliquée dans une carte de stratégie.

Règles Pour L'Application De Pare-Feu De Stratégie Basée Sur Les Zones

L’appartenance des interfaces réseau des routeurs dans les zones est soumise à plusieurs règles qui régissent le comportement des interfaces, tout comme le trafic qui se déplace entre les interfaces membres des zones :

-

Une zone doit être configurée avant que des interfaces puissent être affectées à la zone.

-

Une interface peut être affectée à seulement une zone de sécurité.

-

Tout trafic en direction et en provenance d'une interface donnée est implicitement bloqué quand l'interface est affectée à une zone, excepté pour le trafic en direction et en provenance d'autres interfaces dans la même zone et le trafic vers toute interface sur le routeur.

-

Le trafic est implicitement autorisé à s'écouler par défaut parmi les interfaces qui sont membres de la même zone.

-

Afin d'autoriser le trafic en provenance et à destination d'une interface membre d'une zone, une stratégie qui autorise ou inspecte le trafic doit être configurée entre cette zone et toute autre zone.

-

La zone auto est la seule exception à la politique par défaut de refus de tout. Tout trafic vers n'importe quelle interface de routeur est autorisé jusqu'à ce que le trafic soit explicitement refusé.

-

Le trafic ne peut pas s'écouler entre une interface d'un membre de zone et toute interface qui n'est pas un membre de zone. Les actions de passage, inspection et abandon peuvent seulement être appliquées entre deux zones.

-

Les interfaces qui n'ont pas été attribuées à une zone fonctionnent comme des ports de routeur classiques et peuvent toujours utiliser une configuration CBAC/inspection avec état classique.

-

S'il est nécessaire qu'une interface sur le boîtier ne fasse pas partie de la politique de zone/pare-feu. Il peut toujours être nécessaire de placer cette interface dans une zone et de configurer une politique « passe tout » (une sorte de politique factice) entre cette zone et toute autre zone vers laquelle le flux de trafic est souhaité.

-

À partir du comportement précédent, il est expliqué que, si le trafic doit circuler entre toutes les interfaces d'un routeur, toutes les interfaces doivent faire partie du modèle de zonage (chaque interface doit être membre d'une zone ou d'une autre).

-

La seule exception au comportement précédent, l'approche de refus par défaut, est le trafic entrant et sortant du routeur, qui est autorisé par défaut. Une politique explicite peut être configurée pour restreindre ce trafic.

Conception de la sécurité du réseau basée sur les zones

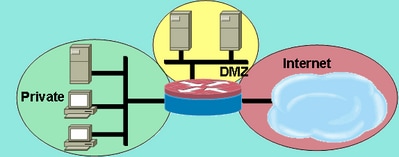

Une zone de sécurité doit être configurée pour chaque région de sécurité relative au sein du réseau, de sorte que toutes les interfaces affectées à la même zone soient protégées avec un niveau de sécurité similaire. Par exemple, considérez un routeur d'accès avec trois interfaces :

-

Un interface connectée à l'Internet public.

-

Une interface connectée à un LAN privé qui ne doit pas être accessible depuis l'Internet public.

-

Une interface connectée à une zone démilitarisée de service Internet (DMZ), où un serveur Web, système de noms de domaine (DNS) et serveur de messagerie électronique doivent être accessibles à l'Internet public.

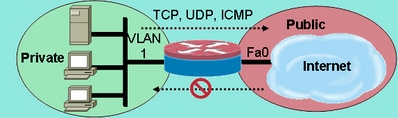

Chaque interface de ce réseau est affectée à sa propre zone, bien que vous puissiez autoriser un accès varié depuis l'Internet public à des hôtes spécifiques dans la DMZ et des politiques d'utilisation d'applications variées pour les hôtes dans le LAN protégé (voir l'image 1).

Image 1 : Topologie de zone de sécurité de base

Topologie de zone de sécurité de base

Topologie de zone de sécurité de base

Dans cet exemple, chaque zone contient seulement une interface. Si une interface supplémentaire est ajoutée à la zone privée, les hôtes connectés à la nouvelle interface dans la zone peuvent transmettre le trafic à tous les hôtes sur l'interface actuelle dans la même zone. En outre, le trafic hôte vers les hôtes d'autres zones est également affecté par les politiques actuelles.

Généralement, le réseau d’exemple a trois politiques principales :

-

Connectivité de zone privée à Internet

-

Connectivité de zone privée aux hôtes DMZ

-

Connectivité de zone Internet aux hôtes DMZ

Comme la DMZ est exposée à l'Internet public, les hôtes DMZ peuvent être soumis à une activité indésirable de la part d'individus malveillants qui peuvent endommager un ou plusieurs hôtes DMZ. Si aucune politique d'accès n'est fournie pour que des hôtes DMZ atteignent soit des hôtes de zone privés soit des hôtes de zone Internet, alors les personnes qui ont compromis les hôtes DMZ ne peuvent pas utiliser les hôtes DMZ pour conduire toute nouvelle attaque contre des hôtes privés ou Internet. ZFW impose une position de sécurité prohibitive par défaut. Par conséquent, à moins que les hôtes DMZ aient spécifiquement accès à d'autres réseaux, d'autres réseaux sont sauvegardés contre toutes les connexions des hôtes DMZ. De même, aucun accès n'est donné aux hôtes Internet pour accéder aux hôtes de zone privée, ainsi les hôtes de zone privée sont sûrs d'avoir un accès non désiré par des hôtes Internet.

Utiliser le VPN IPSec avec le pare-feu de stratégie basé sur les zones

Les améliorations récentes de VPN IPSec simplifient la configuration de la politique de pare-feu pour la connectivité de VPN. L'interface VTI (Virtual Tunnel Interface) IPSec et GRE+IPSec permettent de confiner les connexions VPN site à site et client à une zone de sécurité spécifique en plaçant les interfaces de tunnel dans une zone de sécurité spécifiée. Des connexions peuvent être isolées dans un DMZ VPN si la connectivité doit être limitée par une politique spécifique. Ou, si la connectivité de VPN est implicitement reconnue comme sûre, la connectivité de VPN peut être placée dans la même zone de sécurité que le réseau interne reconnu comme sûr.

Si un IPSec non-VTI est appliqué, la politique de pare-feu de connectivité VPN requiert un examen minutieux pour assurer la sécurité. La stratégie de zone doit autoriser spécifiquement l'accès par une adresse IP pour les hôtes de site distant ou les clients VPN si les hôtes sécurisés se trouvent dans une zone différente de la connexion chiffrée du client VPN au routeur. Si la stratégie d'accès n'est pas correctement configurée, les hôtes qui doivent être protégés peuvent être exposés à des hôtes indésirables, potentiellement hostiles. Reportez-vous à l' Utilisation de VPN avec la politique de pare-feu selon les zones pour une plus ample discussion sur le concept et la configuration.

Configuration de la politique linguistique de Cisco (CPL)

Cette procédure peut être utilisée pour configurer un ZFW. L'ordre des étapes n'est pas important, mais quelques procédures doivent être effectuées dans l'ordre. Par exemple, vous devez configurer une carte-classe avant d'affecter une carte-classe à une carte-politique. De même, vous ne pouvez pas affecter une carte-politique à une zone-paire jusqu'à ce que vous ayez configuré la politique. Si vous essayez de configurer une section qui se fonde sur une autre partie de la configuration que vous n'avez pas configurée, le routeur répond avec un message d'erreur.

-

Définissez les zones.

-

Définissez des zone-paires.

-

Définissez les cartes-classes qui décrivent le trafic qui doit avoir une politique appliquée tandis qu'il traverse une zone-paire.

-

Définissez des cartes-politiques pour appliquer une action à votre trafic de cartes-classes.

-

Appliquez les cartes-politiques aux zones-paires.

-

Affectez les interfaces aux zones.

Configurer des cartes de classe de pare-feu basées sur des zones

Les cartes-classes définissent le trafic que le pare-feu sélectionne pour l'application de la politique. Les cartes-classes de la couche 4 trient le trafic sur la base des critères énumérés ici. Ces critères sont spécifiés avec la commande match dans un class-map :

-

Groupe d'accès - Un ACL standard, étendu ou nommé peut filtrer le trafic sur la base de l'adresse IP de source et de destination et du port de source et de destination.

-

Protocole : les protocoles de couche 4 (TCP, UDP et ICMP) et les services d'application tels que HTTP, SMTP, DNS, etc. Tout service connu ou défini par l'utilisateur connu du mappage d'application de port peut être spécifié.

-

Carte-classe - Une carte-classe subordonnée qui fournit des critères de correspondance supplémentaires peut être emboîtée dans une autre carte-classe.

-

Not : le critère not spécifie que tout trafic qui ne correspond pas à un service (protocole), un groupe d'accès ou une carte-classe subordonnée spécifié est sélectionné pour la carte-classe.

Combiner les critères de correspondance : Tous les critères et Tous les critères

Les cartes-classes peuvent appliquer les opérateurs correspondance-n'importe quel ou correspondance-tout pour déterminer comment appliquer les critères de correspondance. Si match-any est spécifié, le trafic ne doit répondre qu'à l'un des critères de correspondance du class-map. Si match-all est spécifié, le trafic doit correspondre à tous les critères de la carte de classe pour appartenir à cette classe particulière.

Les critères de correspondance doivent être appliqués dans l'ordre de plus spécifique à moins spécifique si le trafic répond à plusieurs critères. Par exemple, considérez cette carte-classe :

class-map type inspect match-any my-test-cmap match protocol http match protocol tcp

Le trafic HTTP doit rencontrer le protocole de correspondance http d'abord pour s'assurer que le trafic est traité par les capacités spécifiques du service de l'inspection HTTP. Si les lignes de correspondance sont inversées, de sorte que le trafic rencontre l'instruction TCP de protocole de correspondance avant de la comparer au protocole de correspondance http, le trafic est simplement classé comme trafic TCP et inspecté en fonction des capacités du composant Inspection TCP du pare-feu. Il s'agit d'un problème pour certains services tels que FTP, TFTP et divers services multimédias et de signalisation de voix tels que H.323, SIP, Skinny, RTSP et d'autres. Ces services requièrent des capacités d'inspection supplémentaires pour identifier les activités plus complexes de ces services.

Appliquer une liste de contrôle d’accès comme critère de correspondance

Les cartes-classes peuvent appliquer un ACL en tant qu'un des critères de correspondance pour l'application de la politique. Si un class-map ne correspond qu'à un critère est une ACL et que le class-map est associé à un policy-map qui applique l'action inspect, le routeur applique l'inspection TCP ou UDP de base pour tout le trafic autorisé par l'ACL, à l'exception de celui pour lequel ZFW fournit une inspection sensible aux applications. Ceci inclut (sans s'y limiter) FTP, SIP, Skinny (SCCP), H.323, Sun RPC et TFTP. Si l'inspection spécifique à l'application est disponible et que l'ACL permet le canal primaire ou de contrôle, tout canal secondaire ou média associé au primaire/contrôle est autorisé, indépendamment de l'autorisation de trafic par ACL.

Si une carte-classe applique seulement ACL 101 comme critère de correspondance, un ACL 101 apparaît tel que :

access-list 101 permit ip any any

Tout le trafic est autorisé dans la direction de la politique de service appliquée à une zone-paire donnée, et le trafic de retour qui correspond à cela est autorisé dans la direction opposée. Par conséquent, ACL doit appliquer la restriction pour limiter le trafic aux types spécifiques désirés. Notez que la liste PAM inclut des services d'application tels que HTTP, NetBIOS, H.323 et DNS. Cependant, en dépit de la connaissance de PAM de l'utilisation spécifique d'une application d'un port donné, le pare-feu n'applique qu'une capacité suffisante spécifique à l'application pour s'adapter aux exigences bien connues du trafic de l'application. Ainsi, le trafic d'application simple tel que telnet, SSH et d'autres applications à canal unique sont inspectés comme TCP, et leurs statistiques sont combinées dans la sortie de commande show. Si une visibilité spécifique à l'application sur l'activité du réseau est souhaitée, vous devez configurer l'inspection des services par nom d'application (configurer le protocole de correspondance HTTP, le protocole de correspondance Telnet, etc.).

Comparez les statistiques disponibles dans la commande show policy-map type inspect zone-pair de cette configuration avec la politique de pare-feu plus explicite montrée plus loin dans la page. Cette configuration est utilisée pour inspecter le trafic d'un téléphone IP Cisco, aussi bien que plusieurs postes de travail qui utilisent une grande variété de trafic, comprenant http, ftp, netbios, ssh et dns :

class-map type inspect match-all all-private match access-group 101 ! policy-map type inspect priv-pub-pmap class type inspect all-private inspect class class-default ! zone security private zone security public zone-pair security priv-pub source private destination public service-policy type inspect priv-pub-pmap ! interface FastEthernet4 ip address 172.16.108.44 255.255.255.0 zone-member security public ! interface Vlan1 ip address 192.168.108.1 255.255.255.0 zone-member security private ! access-list 101 permit ip 192.168.108.0 0.0.0.255 any

Alors que cette configuration est facile à définir et facilite tout trafic qui provient de la zone privée (tant que le trafic observe les ports de destination standards, reconnus par PAM), elle offre une visibilité limitée dans l'activité de service et ne donne pas l'occasion d'appliquer la bande passante de ZFW et les limites de session pour des types déterminés de trafic. Cette sortie de commande show policy-map type inspect zone-pair priv-pub est le résultat de la configuration simple précédente qui utilise seulement une autorisation de tout ACL ip [sous-réseau] entre zone-paires. Comme vous pouvez le voir, la plupart du trafic du poste de travail est compté dans les statistiques TCP ou UDP de base :

stg-871-L#show policy-map type insp zone-pair priv-pub

Zone-pair: priv-pub

Service-policy inspect : priv-pub-pmap

Class-map: all-private (match-all)

Match: access-group 101

Inspect

Packet inspection statistics [process switch:fast switch]

tcp packets: [413:51589]

udp packets: [74:28]

icmp packets: [0:8]

ftp packets: [23:0]

tftp packets: [3:0]

tftp-data packets: [6:28]

skinny packets: [238:0]

Session creations since subsystem startup or last reset 39

Current session counts (estab/half-open/terminating) [3:0:0]

Maxever session counts (estab/half-open/terminating) [3:4:1]

Last session created 00:00:20

Last statistic reset never

Last session creation rate 2

Maxever session creation rate 7

Last half-open session total 0

Class-map: class-default (match-any)

Match: any

Drop (default action)

0 packets, 0 bytes

En revanche, une configuration similaire qui ajoute des classes spécifiques à l'application fournit des statistiques et un contrôle d'application plus granulaires, et prend toujours en charge la même étendue de services que celle qui a été montrée dans le premier exemple lorsque vous définissez la carte-classe de la dernière chance qui correspond uniquement à la liste de contrôle d'accès comme dernière chance dans la carte-politique :

class-map type inspect match-all all-private match access-group 101 class-map type inspect match-all private-ftp match protocol ftp match access-group 101 class-map type inspect match-any netbios match protocol msrpc match protocol netbios-dgm match protocol netbios-ns match protocol netbios-ssn class-map type inspect match-all private-netbios match class-map netbios match access-group 101 class-map type inspect match-all private-ssh match protocol ssh match access-group 101 class-map type inspect match-all private-http match protocol http match access-group 101 ! policy-map type inspect priv-pub-pmap class type inspect private-http inspect class type inspect private-ftp inspect class type inspect private-ssh inspect class type inspect private-netbios inspect class type inspect all-private inspect class class-default! zone security private zone security public zone-pair security priv-pub source private destination public service-policy type inspect priv-pub-pmap ! interface FastEthernet4 ip address 172.16.108.44 255.255.255.0 zone-member security public ! interface Vlan1 ip address 192.168.108.1 255.255.255.0 zone-member security private ! access-list 101 permit ip 192.168.108.0 0.0.0.255 any

La configuration plus spécifique fournit cette sortie granulaire substantielle pour la commande show policy-map type inspect zone-pair priv-pub :

stg-871-L#sh policy-map type insp zone-pair priv-pub

Zone-pair: priv-pub

Service-policy inspect : priv-pub-pmap

Class-map: private-http (match-all)

Match: protocol http

Match: access-group 101

Inspect

Packet inspection statistics [process switch:fast switch]

tcp packets: [0:2193]

Session creations since subsystem startup or last reset 731

Current session counts (estab/half-open/terminating) [0:0:0]

Maxever session counts (estab/half-open/terminating) [0:3:0]

Last session created 00:29:25

Last statistic reset never

Last session creation rate 0

Maxever session creation rate 4

Last half-open session total 0

Class-map: private-ftp (match-all)

Match: protocol ftp

Inspect

Packet inspection statistics [process switch:fast switch]

tcp packets: [86:167400]

ftp packets: [43:0]

Session creations since subsystem startup or last reset 7

Current session counts (estab/half-open/terminating) [0:0:0]

Maxever session counts (estab/half-open/terminating) [2:1:1]

Last session created 00:42:49

Last statistic reset never

Last session creation rate 0

Maxever session creation rate 4

Last half-open session total 0

Class-map: private-ssh (match-all)

Match: protocol ssh

Inspect

Packet inspection statistics [process switch:fast switch]

tcp packets: [0:62]

Session creations since subsystem startup or last reset 4

Current session counts (estab/half-open/terminating) [0:0:0]

Maxever session counts (estab/half-open/terminating) [1:1:1]

Last session created 00:34:18

Last statistic reset never

Last session creation rate 0

Maxever session creation rate 2

Last half-open session total 0

Class-map: private-netbios (match-all)

Match: access-group 101

Match: class-map match-any netbios

Match: protocol msrpc

0 packets, 0 bytes

30 second rate 0 bps

Match: protocol netbios-dgm

0 packets, 0 bytes

30 second rate 0 bps

Match: protocol netbios-ns

0 packets, 0 bytes

30 second rate 0 bps

Match: protocol netbios-ssn

2 packets, 56 bytes

30 second rate 0 bps

Inspect

Packet inspection statistics [process switch:fast switch]

tcp packets: [0:236]

Session creations since subsystem startup or last reset 2

Current session counts (estab/half-open/terminating) [0:0:0]

Maxever session counts (estab/half-open/terminating) [1:1:1]

Last session created 00:31:32

Last statistic reset never

Last session creation rate 0

Maxever session creation rate 1

Last half-open session total 0

Class-map: all-private (match-all)

Match: access-group 101

Inspect

Packet inspection statistics [process switch:fast switch]

tcp packets: [51725:158156]

udp packets: [8800:70]

tftp packets: [8:0]

tftp-data packets: [15:70]

skinny packets: [33791:0]

Session creations since subsystem startup or last reset 2759

Current session counts (estab/half-open/terminating) [2:0:0]

Maxever session counts (estab/half-open/terminating) [2:6:1]

Last session created 00:22:21

Last statistic reset never

Last session creation rate 0

Maxever session creation rate 12

Last half-open session total 0

Class-map: class-default (match-any)

Match: any

Drop (default action)

4 packets, 112 bytes

Un autre avantage supplémentaire de l'utilisation d'une configuration plus granulaire de carte-classe et de carte-politique, comme mentionné précédemment, est une opportunité d'appliquer des limites spécifiques à la classe sur les valeurs de session et de débit ; et, d'ajuster spécifiquement les paramètres d'inspection par l'application d'une carte-paramètre pour ajuster chaque comportement d'inspection de classe.

Configurer les mappages de politiques de pare-feu basés sur les zones

Le policy-map applique des actions de politique de pare-feu à un ou plusieurs class-maps pour définir la politique de service qui est appliquée à une zone-paire de sécurité. Quand une carte-politique de type inspecter est créée, une classe par défaut nommée classe / classe par défaut est appliquée à l'extrémité de la classe. L'action de stratégie par défaut class class-default est drop mais peut être modifiée pour passer. L'option de journal peut être ajoutée avec l'action d'abandon. L'inspection ne peut pas être appliquée à la classe / classe par défaut.

Actions de la politique de pare-feu selon des zones

ZFW fournit trois actions pour le trafic qui traverse d'une zone à l'autre :

-

Drop : il s'agit de l'action par défaut pour tout le trafic, telle qu'appliquée par la classe class-default qui termine chaque policy-map de type inspect. D'autres cartes-classes dans une carte-politique peuvent également être configurées pour abandonner le trafic non désiré. Le trafic qui est géré par l'action de suppression est abandonné en silence (c'est-à-dire qu'aucune notification de la suppression n'est envoyée à l'hôte d'extrémité concerné) par le ZFW, par opposition à un comportement de liste de contrôle d'accès lorsqu'il envoie un message d'hôte ICMP inaccessible à l'hôte qui a envoyé le trafic refusé. Actuellement, il n'y a pas d'option pour changer le comportement de la suppression silencieuse. L'option journal peut être ajoutée avec l'abandon pour la notification de syslog que le trafic a été abandonné par le pare-feu.

-

Passage - Cette action laisse le routeur expédier le trafic d'une zone à l'autre. L'action de passage n'assure pas le suivi de l'état des connexions ou sessions dans le trafic. Le passage permet seulement le trafic dans une direction. Une politique parallèle doit être appliquée pour permettre au trafic de retour de passer dans la direction opposée. L'action de passage est utile pour des protocoles tels que IPSec ESP, IPSec AH, ISAKMP et d'autres protocoles sécurisés de façon inhérente dotés d'un comportement prévisible. Cependant, la plupart du trafic d'application est mieux traité dans le ZFW avec l'action inspecter.

-

Inspecter - L'action inspecter offre le contrôle de trafic selon l'état. Par exemple, si le trafic de la zone privée à la zone Internet dans l'exemple de réseau précédent est inspecté, le routeur met à jour la connexion ou les informations de session pour le trafic TCP et le protocole de datagramme utilisateur (UDP). Par conséquent, le routeur permet le trafic de retour envoyé des serveurs de zone Internet en réponse aux requêtes de connexion de zone privée. En outre, l'inspection peut fournir une inspection et un contrôle d'application pour certains protocoles de service qui peuvent transporter du trafic d'application vulnérable ou sensible. La vérification rétrospective peut être appliquée avec une carte-paramètre pour enregistrer le début de la connexion/session, arrêt, durée, volume de données transférées et adresses d'origine et de destination.

Les actions sont associées à des cartes-classes dans des cartes-politiques :

configure terminal policy-map type inspect z1-z2-pmap class type inspect service-cmap inspect|drop|allow [service-parameter-map]

Les cartes-paramètres offrent des options pour modifier les paramètres de connexion pour une politique d'inspection de carte-classe donnée.

Configurer les mappages de paramètres du pare-feu Zone-Policy

Les mappages de paramètres spécifient le comportement d'inspection de ZFW, pour des paramètres tels que la protection DoS, les minuteurs de session de connexion TCP/UDP et la configuration de la journalisation de la piste d'audit. Les cartes-paramètres sont également appliquées avec la classe de couche 7 et les cartes-politiques pour définir le comportement spécifique à l'application, des conditions telles que les objets HTTP, conditions d'authentification POP3 et IMAP et toute autre information spécifique à l'application.

Les cartes-paramètres d'inspection pour ZFW sont configurées en tant que inspecter type, semblable à l'autre classe ZFW et objets de la politique :

stg-871-L(config)#parameter-map type inspect z1-z2-pmap

stg-871-L(config-profile)#? parameter-map commands: alert Turn on/off alert audit-trail Turn on/off audit trail dns-timeout Specify timeout for DNS exit Exit from parameter-map icmp Config timeout values for icmp max-incomplete Specify maximum number of incomplete connections before clamping no Negate or set default values of a command one-minute Specify one-minute-sample watermarks for clamping sessions Maximum number of inspect sessions tcp Config timeout values for tcp connections udp Config timeout values for udp flows

Les types spécifiques de cartes-paramètres spécifient des paramètres appliqués par les politiques d'inspection de la couche 7. Les cartes-paramètres de type Regex définissent une expression régulière à utiliser avec l'inspection d'application HTTP qui filtre le trafic avec une expression régulière :

parameter-map type regex [parameter-map-name]

Les cartes-paramètres Protocol-info-type définissent les noms de serveurs à utiliser avec l'inspection d'application IM :

parameter-map type protocol-info [parameter-map-name]

Des détails de la configuration complète pour l'inspection de l'application HTTP et IM sont fournis dans les respectives sections d'inspection d'application de ce document.

Application de la journalisation pour les politiques de pare-feu basées sur les zones

ZFW offre des options de journalisation pour le trafic qui est abandonné ou inspecté par défaut ou des actions de politique de pare-feu configurées. La journalisation de la vérification rétrospective est disponible pour le trafic que le ZFW inspecte. La piste d'audit est appliquée lorsqu'une piste d'audit est définie dans une carte-paramètre et que la carte-paramètre avec l'action d'inspection est appliquée dans une carte-politique :

configure terminal policy-map type inspect z1-z2-pmap class type inspect service-cmap inspect|drop|allow [parameter-map-name (optional)]

La journalisation de l'abandon est disponible pour le trafic que ZFW abandonne. La suppression de la journalisation est configurée par lorsque vous ajoutez un journal avec l'action de suppression dans un policy-map :

configure terminal policy-map type inspect z1-z2-pmap class type inspect service-cmap inspect|drop|allow [service-parameter-map]

Modifier les cartes de classe et de stratégie de pare-feu Zone-Policy

ZFW n'incorpore actuellement pas un éditeur permettant de modifier les diverses structures ZFW telles que des cartes-politiques, des cartes-classes et des cartes-paramètres. Afin de réordonner des déclarations de correspondance dans une carte-classe ou application d'action pour diverses cartes-classes contenues dans une carte-politique, vous devez suivre ces étapes :

-

Copiez la structure actuelle dans un éditeur de texte tel que le Bloc-notes Microsoft Windows ou dans un éditeur tel que vi sur les plates-formes Linux/Unix.

-

Supprimer la structure actuelle de la configuration du routeur.

-

Modifier la structure dans votre éditeur de texte.

-

Copiez la structure dans l’interface de ligne de commande du routeur.

Exemples de configuration

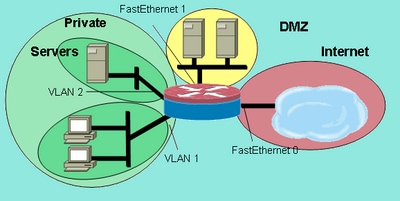

Cet exemple de configuration utilise un routeur à services intégrés Cisco 1811. Une configuration de base avec une connectivité IP, configuration VLAN et un pontage transparent entre deux segments privés de réseau Ethernet est disponible dans l'annexe A. Le routeur est divisé en cinq zones :

-

L'Internet public est connecté à FastEthernet 0 (zone d'Internet)

-

Deux serveurs Internet sont connectés à FastEthernet 1 (zone DMZ)

-

Le commutateur Ethernet est configuré avec deux VLAN :

-

Des postes de travail sont connectés à VLAN1 (zone client).

-

Des serveurs sont connectés à VLAN2 (zone de serveur).

-

Les zones du client et du serveur sont sur le même sous-réseau. Un pare-feu transparent est appliqué entre les zones, de sorte que les politiques inter-zones sur ces deux interfaces ne peuvent affecter que le trafic entre les zones client et serveur.

-

-

Les interfaces VLAN1 et VLAN2 communiquent avec d'autres réseaux par le pont d'interface virtuelle (BVI1). Cette interface est affectée à la zone privée. (Voir la figure 2.)

Image 2 : Détails de la topologie de zone

Détail de topologie de zone

Détail de topologie de zone

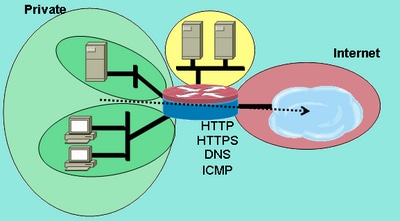

Ces politiques sont appliquées, avec les zones réseau définies précédemment :

-

Les hôtes dans la zone Internet peuvent atteindre les services DNS, SMTP et SSH sur un serveur dans le DMZ. L'autre serveur propose des services SMTP, HTTP et HTTPS. La stratégie de pare-feu limite l'accès aux services spécifiques disponibles sur chaque hôte.

-

Les serveurs DMZ ne peuvent se connecter aux serveurs dans aucune autre zone.

-

Les serveurs dans la zone client peuvent se connecter aux hôtes dans la zone de serveur sur tous les services TCP, UDP et ICMP.

-

Les serveurs dans la zone de serveur ne peuvent pas se connecter à des hôtes dans la zone client, excepté un serveur d'application basé sur Unix pouvant ouvrir des sessions de client X Windows pour des serveurs X Windows sur les PC de bureau dans la zone client sur les ports 6900 à 6910.

-

Tous les hôtes dans la zone privée (combinaison des clients et des serveurs) peuvent accéder à des hôtes dans le DMZ sur des services SSH, FTP, POP, IMAP, ESMTP et HTTP et, dans la zone Internet, sur des services HTTP, HTTPS et DNS ainsi qu'ICMP. En outre, l'inspection d'application est appliquée sur les connexions HTTP de la zone privée à la zone Internet afin de s'assurer que les applications IM et P2P prises en charge ne sont pas transportées sur le port 80. (Voir l'image 3.)

Image 3 : Exemple de configuration des autorisations de service de paire de zones à appliquer

Autorisations de service de zone-paire à appliquer dans l'exemple de configuration

Autorisations de service de zone-paire à appliquer dans l'exemple de configuration

Ces politiques de pare-feu sont configurées par ordre de complexité :

-

Inspection des clients-serveurs TCP/UDP/ICMP

-

Inspection privée-DMZ SSH/FTP/POP/IMAP/ESMTP/HTTP

-

Internet - Inspection DMZ SMTP/HTTP/DNS limitée par l'adresse de hôte

-

Inspection des serveurs-clients X Windows avec un service déterminé de mappage d'application de port (PAM)

-

Internet-privé HTTP/HTTPS/DNS/ICMP avec inspection de l'application HTTP

Étant donné que vous appliquez des parties de la configuration à différents segments de réseau à des moments différents, il est important de se rappeler qu’un segment de réseau perd sa connectivité avec d’autres segments lorsqu’il est placé dans une zone. Par exemple, lorsque la zone privée est configurée, les hôtes de la zone privée perdent la connectivité avec les zones DMZ et Internet jusqu'à ce que leurs politiques respectives soient définies.

Pare-feu de routage d'inspection dynamique

Configurez la politique de l'Internet privé

L'image 4 illustre la configuration de la politique Internet privée.

Image 4 : Inspection de service de la zone privée à la zone Internet

Service d'inspection depuis une zone privée vers une zone Internet

Service d'inspection depuis une zone privée vers une zone Internet

La politique de l'Internet privé s'applique à l'inspection de la couche 4 pour HTTP, HTTPS, DNS et l'inspection de la couche 4 pour ICMP de la zone privée à la zone Internet. Cela permet les connexions de la zone privée à la zone Internet et autorise le trafic de retour. L'inspection de la couche 7 présente les avantages d'un contrôle plus strict des applications, d'une meilleure sécurité et d'une prise en charge des applications nécessitant une correction. Cependant, l’inspection de la couche 7, comme mentionné, nécessite une meilleure compréhension de l’activité du réseau, car les protocoles de couche 7 qui ne sont pas configurés pour l’inspection ne sont pas autorisés entre les zones.

-

Définissez des cartes-classes qui décrivent le trafic que vous souhaitez autoriser entre les zones, en fonction des politiques décrites précédemment :

configure terminal class-map type inspect match-any internet-traffic-class match protocol http match protocol https match protocol dns match protocol icmp

-

Configurez une carte-politique pour inspecter le trafic sur les cartes-classes que vous venez de définir :

configure terminal policy-map type inspect private-internet-policy class type inspect internet-traffic-class inspect

-

Configurez les zones privées et d'Internet et affectez les interfaces du routeur à leurs zones respectives :

configure terminal zone security private zone security internet int bvi1 zone-member security private int fastethernet 0 zone-member security internet

Configurez la zone-paire et appliquez la carte-politique appropriée.

Remarque : il vous suffit de configurer la paire de zones Internet privées pour l'instant afin d'inspecter les connexions provenant de la zone privée qui se déplace vers la zone Internet, comme indiqué ci-dessous :

configure terminal zone-pair security private-internet source private destination internet service-policy type inspect private-internet-policy

Ceci achève la configuration de la politique d'inspection de la couche 7 sur la zone-paire privée d'Internet pour permettre aux connexions HTTP, HTTPS, DNS et ICMP de la zone de clients à la zone de serveurs et d'appliquer l'inspection de l'application au trafic HTTP pour s'assurer que le passage du trafic non désiré n'est pas permis sur le port de service HTTP, TCP 80.

Configurez la politique privée de DMZ

L'image 5 illustre la configuration de la politique DMZ privée.

Image 5 : Inspection de service de la zone privée à la zone DMZ

Inspection de service d'une zone privée vers une zone DMZ

Inspection de service d'une zone privée vers une zone DMZ

La politique privée de DMZ ajoute de la complexité parce qu'elle requiert une meilleure compréhension du trafic du réseau entre les zones. Cette politique s'applique à l'inspection de la couche 7 de la zone privée au DMZ. Ceci permet les connexions de la zone privée à la DMZ et autorise le trafic de retour. L'inspection de la couche 7 présente les avantages d'un contrôle plus strict des applications, d'une meilleure sécurité et d'une prise en charge des applications nécessitant une correction. Cependant, l’inspection de la couche 7, comme mentionné, nécessite une meilleure compréhension de l’activité du réseau, car les protocoles de couche 7 qui ne sont pas configurés pour l’inspection ne sont pas autorisés entre les zones.

-

Définissez des cartes-classes qui décrivent le trafic que vous souhaitez autoriser entre les zones, en fonction des politiques décrites précédemment :

configure terminal class-map type inspect match-any L7-inspect-class match protocol ssh match protocol ftp match protocol pop match protocol imap match protocol esmtp match protocol http

-

Configurez des cartes-politiques pour inspecter le trafic sur les cartes-classes que vous venez de définir :

configure terminal policy-map type inspect private-dmz-policy class type inspect L7-inspect-class inspect

-

Configurez les zones privées et DMZ et affectez les interfaces du routeur à leurs zones respectives :

configure terminal zone security private zone security dmz int bvi1 zone-member security private int fastethernet 1 zone-member security dmz

- Configurez la zone-paire et appliquez la carte-politique appropriée.

Remarque : il vous suffit de configurer la zone-paire DMZ privée pour l'instant afin d'inspecter les connexions provenant de la zone privée qui se déplace vers la zone DMZ, comme indiqué ci-dessous :

configure terminal zone-pair security private-dmz source private destination dmz service-policy type inspect private-dmz-policy

Ceci achève la configuration de la politique d'inspection de la couche 7 sur le DMZ privé pour permettre toutes les connexions TCP, UDP et ICMP de la zone de clients à la zone de serveurs. La stratégie n'applique pas de correction pour les canaux subordonnés, mais fournit un exemple de stratégie simple pour prendre en charge la plupart des connexions d'application.

Configurez la politique Internet DMZ

L'image 6 illustre la configuration de la politique Internet DMZ.

Image 6 : Inspection de service de la zone Internet à la zone DMZ

Inspection de service de la zone Internet à la zone DMZ

Inspection de service de la zone Internet à la zone DMZ

Cette politique s'applique à l'inspection de la couche 7 de la zone Internet au DMZ. Ceci permet les connexions de la zone Internet à la DMZ et autorise le trafic de retour des hôtes DMZ vers les hôtes Internet à l'origine de la connexion. La politique Internet DMZ combine l'inspection de la couche 7 avec des groupes d'adresses définis par les ACL pour restreindre l'accès aux services spécifiques sur les hôtes spécifiques, groupes d'hôtes ou sous-réseaux. Pour ce faire, imbriquez un mappage de classe qui spécifie des services dans un autre mappage de classe qui référence une liste de contrôle d'accès pour spécifier des adresses IP.

-

Définissez des cartes-classes et des listes de contrôle d’accès qui décrivent le trafic que vous souhaitez autoriser entre les zones, en fonction des politiques décrites précédemment.

Plusieurs cartes-classes pour les services doivent être utilisées, car différentes stratégies d'accès sont appliquées pour l'accès à deux serveurs différents. Des connexions DNS et HTTP à 172.16.2.2 sont concédées aux hôtes Internet et des connexions SMTP sont concédées à 172.16.2.3. Notez la différence dans les class-maps. Les cartes-classes spécifiant des services utilisent le mot clé match-any pour permettre l'un des services énumérés. Les cartes-classes associant les ACL aux cartes-classes de service utilisent le mot-clé match-all pour exiger que les deux conditions dans la carte-classe soient remplies pour permettre le trafic :

configure terminal access-list 110 permit ip any host 172.16.2.2 access-list 111 permit ip any host 172.16.2.3 class-map type inspect match-any dns-http-class match protocol dns match protocol http class-map type inspect match-any smtp-class match protocol smtp class-map type inspect match-all dns-http-acl-class match access-group 110 match class-map dns-http-class class-map type inspect match-all smtp-acl-class match access-group 111 match class-map smtp-class

-

Configurez des cartes-politiques pour inspecter le trafic sur les cartes-classes que vous venez de définir :

configure terminal policy-map type inspect internet-dmz-policy class type inspect dns-http-acl-class inspect class type inspect smtp-acl-class inspect

-

Configurez les zones Internet et DMZ et affectez les interfaces du routeur à leurs zones respectives. Sautez la configuration DMZ si vous l'avez établie dans la section précédente :

configure terminal zone security internet zone security dmz int fastethernet 0 zone-member security internet int fastethernet 1 zone-member security dmz

-

Configurez la zone-paire et appliquez la carte-politique appropriée.

Remarque : il vous suffit de configurer la paire de zones Internet DMZ pour l'instant, afin d'inspecter les connexions provenant de la zone Internet qui se dirige vers la zone DMZ, comme indiqué ci-dessous :

configure terminal zone-pair security internet-dmz source internet destination dmz service-policy type inspect internet-dmz-policy

Ceci achève la configuration de la politique d'inspection spécifique à l'adresse de la couche 7 sur la zone-paire DMZ d'Internet.

Pare-feu transparent d'inspection dynamique

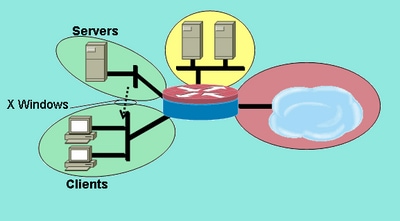

Configurez la politique serveurs-clients

L'image suivante illustre la configuration de la stratégie serveur-client.

Image 7 : Inspection de service de la zone Serveurs à la zone Clients

Inspection de service d'une zone de serveurs vers une zone clients

Inspection de service d'une zone de serveurs vers une zone clients

La stratégie serveurs-clients applique l'inspection avec un service défini par l'utilisateur. L'inspection de la couche 7 est appliquée de la zone de serveurs à la zone de clients. Cela permet des connexions X Windows à une plage de ports spécifique de la zone des serveurs à la zone des clients et autorise le trafic de retour. X Windows n'est pas un protocole pris en charge en mode natif dans PAM, donc un service configuré par l'utilisateur dans PAM doit être défini afin que le ZFW puisse reconnaître et inspecter le trafic approprié.

Deux interfaces de routeur ou plus sont configurées dans un groupe de ponts IEEE pour fournir un routage et un pontage intégrés (IRB) pour fournir un pontage entre les interfaces dans le groupe de ponts et pour router vers d'autres sous-réseaux via l'interface virtuelle de pont (BVI). La politique de pare-feu transparent applique une inspection de pare-feu pour le trafic traversant le pont, mais pas pour le trafic qui quitte le groupe de ponts via l'interface BVI. La politique d'inspection s'applique seulement au trafic qui traverse le groupe de pontage. Par conséquent, dans ce scénario, l'inspection n'est appliquée qu'au trafic qui se déplace entre les zones clients et serveurs, qui sont imbriquées à l'intérieur de la zone privée. La politique appliquée entre la zone privée et les zones publiques et DMZ, entre seulement en jeu quand le trafic sort du groupe de pontage par l'intermédiaire du BVI. Lorsque le trafic quitte les zones clients ou serveurs via l'interface BVI, la stratégie de pare-feu transparente n'est pas invoquée.

-

Configurez PAM avec une entrée définie par l'utilisateur pour X Windows.

Les clients X Windows (où les applications sont hébergées) ouvrent des connexions pour afficher des informations aux clients (où l'utilisateur travaille) dans une plage qui commence au port 6900.

Chaque connexion supplémentaire utilise les ports successifs, ainsi si un client affiche 10 sessions différentes sur un hôte, le serveur utilise des ports 6900-6909. Par conséquent, si vous inspectez la plage de ports comprise entre 6900 et 6909, les connexions ouvertes aux ports au-delà de 6909 échouent :

configure terminal ip port-map user-Xwindows port tcp from 6900 to 6910

-

Examinez les documents PAM pour des questions PAM supplémentaires ou examinez la documentation de l'inspection du protocole granulaire pour des informations sur les détails de l'interopérabilité entre PAM et l'inspection dynamique du pare-feu Cisco IOS.

-

Définissez des cartes-classes qui décrivent le trafic que vous souhaitez autoriser entre les zones, en fonction des politiques décrites précédemment :

configure terminal class-map type inspect match-any Xwindows-class match protocol user-Xwindows

-

Configurez des cartes-politiques pour inspecter le trafic sur les cartes-classes que vous venez de définir :

configure terminal policy-map type inspect servers-clients-policy class type inspect Xwindows-class inspect

-

Configurez les zones de client et de serveur et affectez les interfaces du routeur à leurs zones respectives.

Si vous avez configuré ces zones et affecté les interfaces dans la section de la politique de configuration Clients-Serveurs, vous pouvez passer à la définition de la zone-paire. La configuration du pontage IRB est donnée à des fins d'exhaustivité :

configure terminal bridge irb bridge 1 protocol ieee bridge 1 route ip zone security clients zone security servers int vlan 1 bridge-group 1 zone-member security clients int vlan 2 bridge-group 1 zone-member security servers

-

Configurez la zone-paire et appliquez la carte-politique appropriée.

Remarque : il vous suffit de configurer la paire de zones serveurs-clients pour l'instant afin d'inspecter les connexions provenant de la zone serveurs qui se déplacent vers la zone clients, comme indiqué ci-dessous :

configure terminal zone-pair security servers-clients source servers destination clients service-policy type inspect servers-clients-policy

Ceci achève la configuration de la politique d'inspection définie par l'utilisateur dans la zone-paire de serveurs-clients pour permettre des connexions X Windows de la zone de serveur à la zone client.

Configurez la politique Serveurs-Clients

L'image 8 illustre la configuration de la stratégie client-serveur.

Image 8 : Inspection de service de la zone Clients à la zone Serveurs

Inspection de service d'une zone de clients vers une zone de serveurs

Inspection de service d'une zone de clients vers une zone de serveurs

La politique serveurs-client est moins complexe que les autres. L'inspection de la couche 4 est appliquée de la zone de clients à la zone de serveurs. Cela permet les connexions de la zone clients à la zone serveurs et autorise le trafic de retour. L'inspection de la couche 4 présente l'avantage de la simplicité de la configuration du pare-feu, du fait que seulement quelques règles sont nécessaires pour permettre la plupart du trafic. Cependant, l'inspection de la couche 4 comporte également deux inconvénients importants :

-

Les applications telles que FTP ou les services multimédias négocient fréquemment un canal subordonné supplémentaire entre le serveur et le client. Cette fonctionnalité est généralement prise en compte dans une correction de service qui surveille le dialogue du canal de contrôle et autorise le canal subordonné. Cette fonction n'est pas disponible dans l'inspection de la couche 4.

-

L'inspection de la couche 4 permet quasiment tout le trafic de la couche d'application. Si l'utilisation du réseau doit être contrôlée afin que seulement quelques applications soient permises par le pare-feu, un ACL doit être configuré sur le trafic en partance pour limiter les services permis par le pare-feu.

Les deux interfaces de routeur étant configurées dans un groupe de ponts IEEE, cette stratégie de pare-feu applique une inspection transparente du pare-feu. Cette politique est appliquée sur deux interfaces dans un groupe de pontage IEEE IP. La politique d'inspection s'applique uniquement au trafic qui traverse le groupe de ponts. Ceci explique pourquoi les zones de clients et de serveurs sont emboîtées à l'intérieur de la zone privée.

-

Définissez des cartes-classes qui décrivent le trafic que vous souhaitez autoriser entre les zones, en fonction des politiques décrites précédemment :

configure terminal class-map type inspect match-any L4-inspect-class match protocol tcp match protocol udp match protocol icmp

-

Configurez des cartes-politiques pour inspecter le trafic sur les cartes-classes que vous venez de définir :

configure terminal policy-map type inspect clients-servers-policy class type inspect L4-inspect-class inspect

-

Configurez les zones de clients et de serveurs et affectez les interfaces du routeur à leurs zones respectives :

configure terminal zone security clients zone security servers interface vlan 1 zone-member security clients interface vlan 2 zone-member security servers

-

Configurez la zone-paire et appliquez la carte-politique appropriée.

Remarque : il vous suffit de configurer la paire de zones clients-serveurs pour l'instant, afin d'inspecter les connexions provenant de la zone clients qui se déplacent vers la zone serveurs, comme indiqué ci-dessous :

configure terminal zone-pair security clients-servers source clients destination servers service-policy type inspect clients-servers-policy

Ceci achève la configuration de l'inspection de la couche 4 pour que la zone-paire de clients-serveurs permette toutes les connexions TCP, UDP, et ICMP de la zone de clients à la zone de serveurs. La stratégie n'applique pas de correction pour les canaux subordonnés, mais fournit un exemple de stratégie simple pour prendre en charge la plupart des connexions d'application.

Politique de débit pour le pare-feu de politique basée sur les zones

Les réseaux de données bénéficient souvent de la capacité à limiter le débit de transmission de types spécifiques de trafic réseau et à limiter l'impact du trafic de moindre priorité au trafic essentiel pour l'entreprise. La plate-forme logicielle Cisco IOS offre cette fonctionnalité avec la réglementation du trafic , qui limite le débit nominal et la salve du trafic. Le logiciel Cisco IOS a assuré la régulation du trafic depuis la version 12.1(5)T de Cisco IOS.

La version 12.4(9)T du logiciel Cisco IOS complète ZFW par une limitation de débit lorsque vous ajoutez la capacité de contrôler le trafic qui s'applique et qui correspond aux définitions d'une carte-classe spécifique lorsqu'il traverse le pare-feu d'une zone de sécurité à une autre. Un point de configuration permet de décrire un trafic spécifique, d'appliquer une politique de pare-feu et de contrôler la consommation de bande passante du trafic. ZFW diffère de l'interface basée sur le fait qu'il fournit uniquement les actions de transmission pour la conformité de la politique et de suppression pour la violation de la politique. ZFW ne peut pas marquer le trafic pour DSCP.

ZFW peut uniquement spécifier l'utilisation de la bande passante en octets/seconde, en paquets/seconde et le pourcentage de bande passante n'est pas offert. ZFW peut être appliqué avec ou sans interface. Par conséquent, si des fonctionnalités supplémentaires sont requises, ces fonctionnalités peuvent être appliquées par interface. Si l'interface est utilisée avec le pare-feu, assurez-vous que les stratégies ne sont pas en conflit.

Configurer la stratégie ZFW

La réglementation ZFW limite le trafic dans une carte-classe de carte-politique à une valeur de débit définie par l'utilisateur comprise entre 8 000 et 2 000 000 000 bits par seconde, avec une valeur de salve configurable comprise entre 1 000 et 512 000 000 octets.

Le contrôle ZFW est configuré par une ligne supplémentaire de configuration dans la carte-politique, qui est appliquée après l'action de politique :

policy-map type inspect private-allowed-policy class type inspect http-class inspect police rate [bps rate value <8000-2000000000>] burst [value in bytes <1000-512000000>]

Contrôle de session

La stratégie ZFW a également introduit le contrôle de session pour limiter le nombre de sessions pour le trafic dans un policy-map qui s'applique et qui correspond à un class-map. Ceci ajoute à la capacité actuelle d'appliquer la politique de protection DoS par class-map. En effet, cela permet un contrôle granulaire sur le nombre de sessions qui s'appliquent qui correspondent à n'importe quelle carte-classe donnée qui traverse une zone-paire. Si la même carte-classe est utilisée sur de multiples cartes-politiques ou zones-paires, différentes limites de session peuvent être appliquées sur les diverses applications de carte-classe.

Le contrôle de session est appliqué lorsqu'une carte-paramètre est configurée qui contient le volume de session souhaité, puis la carte-paramètre est ajoutée à l'action d'inspection appliquée à une carte-classe sous une carte-politique :

parameter-map type inspect my-parameters sessions maximum [1-2147483647] policy-map type inspect private-allowed-policy class type inspect http-class inspect my-parameters

Les cartes-paramètres peuvent uniquement être appliquées à l'action d'inspection et ne sont pas disponibles pour les actions de passage ou de suppression.

Les activités de contrôle et de réglementation de session ZFW sont visibles avec cette commande :

show policy-map type inspect zone-pair

Inspection d'application

L'inspection d'application met en place une fonction supplémentaire de ZFW. Les politiques d'inspection d'application sont appliquées à la couche 7 du modèle OSI, où les applications de l'utilisateur envoient et reçoivent des messages qui permettent aux applications d'offrir des capacités utiles. Certaines applications peuvent offrir des fonctionnalités indésirables ou vulnérables. Par conséquent, les messages associés à ces fonctionnalités doivent être filtrés pour limiter les activités sur les services d'application.

ZFW du logiciel Cisco IOS fournit l'inspection d'application et le contrôle de ces services d'applications :

-

HTTP

-

SMTP

-

POP3

-

IMAP

-

Sun RPC

-

Trafic d'application P2P

-

IM applications

L'inspection et le contrôle d'application (AIC) varient en termes de capacité par service. L'inspection HTTP offre un filtrage granulaire sur plusieurs types d'activité d'application, et fournit des fonctionnalités pour limiter la taille du transfert, la longueur des adresses Web et l'activité du navigateur pour appliquer la conformité aux normes de comportement des applications et pour limiter les types de contenu qui sont transférés sur le service. AIC pour SMTP peut limiter la longueur du contenu et imposer la conformité au protocole. L'inspection POP3 et IMAP permet de s'assurer que les utilisateurs utilisent des mécanismes d'authentification sécurisés pour empêcher la compromission des identifiants utilisateur.

L'inspection d'application est configurée comme un ensemble supplémentaire de cartes-classes et de cartes-politiques spécifiques à l'application, qui sont ensuite appliquées aux cartes-classes et cartes-politiques d'inspection actuelles lorsque vous définissez la politique de service d'application dans la carte-politique d'inspection.

Inspection d'application HTTP

L'inspection d'application peut être appliquée sur le trafic HTTP pour contrôler l'utilisation non souhaitée du port de service HTTP pour d'autres applications telles que la messagerie instantanée, le partage de fichiers P2P et les applications de tunneling qui peuvent rediriger des applications autrement protégées par un pare-feu via TCP 80.

Configurez une carte-classe d'inspection d'application pour décrire le trafic qui viole le trafic HTTP permis :

! configure the actions that are not permitted class-map type inspect http match-any http-aic-cmap match request port-misuse any match req-resp protocol-violation ! define actions to be applied to unwanted traffic policy-map type inspect http http-aic-pmap class type insp http http-aic-cmap reset log ! define class-map for stateful http inspection class-map type inspect match-any http-cmap match protocol http ! define class-map for stateful inspection for other traffic class-map type inspect match-any other-traffic-cmap match protocol smtp match protocol dns match protocol ftp ! define policy-map, associate class-maps and actions policy-map type inspect priv-pub-pmap class type inspect http-cmap inspect service-policy http http-aic-pmap class type inspect other-traffic-cmap inspect

Améliorations d'inspection d'application HTTP

La version 12.4(9)T du logiciel Cisco IOS apporte des améliorations aux fonctionnalités d'inspection HTTP de ZFW. Le pare-feu Cisco IOS a mis en place l'inspection d'application HTTP introduite dans la version 12.3(14)T du logiciel Cisco IOS. La version 12.4(9)T du logiciel Cisco IOS augmente les fonctionnalités actuelles lorsque vous ajoutez :

-

Capacité d'autoriser, refuser et contrôler les demandes et les réponses basées sur le nom de l'en-tête et les valeurs d'en-tête. Ceci est utile pour bloquer les demandes et les réponses qui portent des champs d'en-tête vulnérables.

-

Possibilité de limiter la taille des différents éléments dans les en-têtes de requête et de réponse HTTP tels que la longueur maximale de l'URL, la longueur maximale de l'en-tête, le nombre maximal d'en-têtes, la longueur maximale de la ligne d'en-tête, etc. Cette fonctionnalité est utile pour empêcher les dépassements de mémoire tampon.

-

Possibilité de bloquer les demandes et les réponses qui transportent plusieurs en-têtes du même type ; par exemple, une demande avec deux en-têtes de longueur de contenu.

-

Capacité à bloquer des demandes et des réponses avec des en-têtes non-ASCII. Ceci est utile pour empêcher les diverses attaques qui emploient des caractères binaires ainsi que non-ASCII pour introduire des vers et tout autre contenu malveillant dans les serveurs Web.

-

La capacité à grouper des méthodes HTTP dans des catégories personnalisées par l'utilisateur et la flexibilité de bloquer/autoriser/contrôler chacun des groupes est offerte. Le RFC de HTTP permet un ensemble limité de méthodes HTTP. Certaines des méthodes standards sont considérées peu sûres parce qu'elles peuvent être utilisées pour exploiter des vulnérabilités sur un serveur Web. Plusieurs des méthodes non standards présentent un faible degré de sécurité.

-

Méthode pour bloquer les URI spécifiques basée sur une expression régulière configurée par l'utilisateur. Cette fonctionnalité permet à l'utilisateur de bloquer les requêtes et les URI personnalisés.

-

Capacité de mystifier des types d'en-tête (en particulier type d'en-tête de serveur) avec les chaînes de caractères personnalisables d'utilisateur. Ceci est utile au cas où un attaquant analyserait des réponses de serveur Web et apprendrait autant d'informations que possible, puis lancerait une attaque exploitant les faiblesses de ce serveur Web particulier.

-

Capacité à bloquer ou émettre une alerte sur une connexion HTTP si une ou plusieurs valeurs de paramètre HTTP correspondent à des valeurs saisies par l'utilisateur comme expression régulière. Certains des contextes de valeur possibles HTTP incluent l'en-tête, le corps, nom d'utilisateur, mot de passe, agent utilisateur, la ligne de requête, ligne d'état et les variables CGI décodées.

Les exemples de configuration pour les améliorations d'inspection d'application HTTP supposent un réseau simple, comme illustré dans l'image 9.

Image 9 : L'inspection des applications suppose un réseau simple

Inspection d'application Supposons un réseau simple

Inspection d'application Supposons un réseau simple

Le pare-feu regroupe le trafic dans deux classes :

- Trafic HTTP

- Tout autre trafic TCP, UDP et ICMP à canal unique

HTTP est séparé pour permettre l'inspection spécifique sur le trafic Web. Ceci vous permet de configurer le contrôle dans la première section de ce document et l'inspection de l'application HTTP dans la deuxième section. Vous pouvez configurer des cartes-classes et des cartes-politiques spécifiques pour le trafic P2P et IM dans la troisième section de ce document. La connectivité est permise de la zone privée à la zone publique. Aucune connectivité n'est fournie de la zone publique à la zone privée.

Reportez-vous à l'annexe C pour obtenir une configuration complète qui implémente la stratégie initiale.

Configuration des améliorations du contrôle des applications HTTP

L'inspection d'application HTTP (aussi bien que d'autres politiques d'inspection d'application) requiert une configuration plus complexe que la configuration de base de la couche 4 . Vous devez configurer la classification et la politique du trafic de la couche 7 pour identifier le trafic spécifique que vous souhaitez contrôler et appliquer l'action désirée au trafic désirable et indésirable.

L'inspection d'application HTTP (semblable à d'autres types d'inspection d'application ) peut seulement être appliquée au trafic HTTP. Donc, vous devez définir des cartes-classes et des cartes-politiques de la couche 7 pour le trafic HTTP spécifique, puis définir une carte-classe de la couche 4 spécifiquement pour HTTP et appliquer la politique de la couche 7 à l'inspection HTTP dans une carte-politique de la couche 4, ainsi :

!configure the layer-7 traffic characteristics: class-map type inspect http match-any http-l7-cmap match req-resp protocol-violation match request body length gt 4096 ! !configure the action to be applied to the traffic !matching the specific characteristics: policy-map type inspect http http-l7-pmap class type inspect http http-l7-cmap reset log ! !define the layer-4 inspection policy class-map type inspect match-all http-l4-cmap match protocol http ! !associate layer-4 class and layer-7 policy-map !in the layer-4 policy-map: policy-map type inspect private-allowed-policy class type inspect http-l4-cmap inspect service-policy http http-l7-pmap

Toutes ces caractéristiques d'inspection de trafic d'application HTTP sont définies dans une carte-classe de la couche 7 :

-

La commande d'inspection d'en-tête permet d'autoriser/refuser/surveiller les requêtes ou les réponses dont l'en-tête correspond à l'expression régulière configurée. L'action permettre ou réinitialiser peut être appliquée à une requête ou à une réponse correspondant aux critères de la carte-classe. L'ajout de l'action journal entraîne un message syslog :

APPFW-6-HTTP_HDR_REGEX_MATCHED

Utilisation des commandes :

match {request|response|req-resp} header regex <parameter-map-name>

Exemple de cas d'utilisation

- Configurez une politique appfw HTTP pour bloquer une requête ou une réponse dont l'en-tête contient des caractères non-ASCII.

parameter-map type regex non_ascii_regex

pattern “[^\x00-\x80]”

class-map type inspect http non_ascii_cm

match req-resp header regex non_ascii_regex

policy-map type inspect http non_ascii_pm

class type inspect http non_ascii_cm

reset

Inspection de longueur d'en-tête - Cette commande contrôle la longueur d'une en-tête de requête ou réponse et applique une action si la longueur dépasse le seuil configuré. Action autorisée ou réinitialisée. L'ajout de l'action journal entraîne un message syslog :

APPFW-4- HTTP_HEADER_LENGTH

Utilisation des commandes :

match {request|response|req-resp} header length gt <bytes>

Exemple de cas d'utilisation

Configurez une stratégie appfw http pour bloquer les requêtes et les réponses dont la longueur d'en-tête est supérieure à 4 096 octets.

class-map type inspect http hdr_len_cm

match req-resp header length gt 4096

policy-map type inspect http hdr_len_pm

class type inspect http hdr_len_cm

reset

Inspection du nombre d'en-tête - Cette commande vérifie le numéro de lignes d'en-tête (zones) dans une requête/réponse et applique l'action quand le nombre dépasse le seuil configuré. Action autorisée ou réinitialisée. L'ajout de l'action journal entraîne un message syslog :

APPFW-6- HTTP_HEADER_COUNT

Utilisation des commandes :

match {request|response|req-resp} header count gt <number>

Exemple de cas d'utilisation

Configurez une politique appfw http pour bloquer une requête qui a plus de 16 champs d'en-tête.

class-map type inspect http hdr_cnt_cm

match request header count gt 16

policy-map type inspect http hdr_cnt_pm

class type inspect http hdr_cnt_cm

reset

Inspection de champ d'en-tête - Cette commande confère la capacité d'autoriser/refuser/contrôler des demandes/réponses qui contiennent un champ d'en-tête HTTP et une valeur spécifiques. L'action permettre ou réinitialiser peut être appliquée à une requête ou à une réponse correspondant aux critères de la carte-classe. L'ajout de l'action journal entraîne un message syslog :

APPFW-6- HTTP_HDR_FIELD_REGEX_MATCHED

Utilisation des commandes :

match {request|response|req-resp} header <header-name>

Exemple de cas d'utilisation

Configurez une politique d'inspection d'application HTTP pour bloquer le spyware/adware :

parameter-map type regex ref_regex

pattern “\.delfinproject\.com”

pattern “\.looksmart\.com”

parameter-map type regex host_regex

pattern “secure\.keenvalue\.com”

pattern “\.looksmart\.com”

parameter-map type regex usragnt_regex

pattern “Peer Points Manager”

class-map type inspect http spy_adwr_cm

match request header refer regex ref_regex

match request header host regex host_regex

match request header user-agent regex usragnt_regex

policy-map type inspect http spy_adwr_pm

class type inspect http spy_adwr_cm

reset

Inspection de longueur de champ d'en-tête - Cette commande confère la capacité de limiter la longueur d'une ligne de champ d'en-tête. L'action permettre ou réinitialiser peut être appliquée à une requête ou à une réponse correspondant aux critères de la carte-classe. L'ajout de l'action journal entraîne un message syslog :

APPFW-6- HTTP_HDR_FIELD_LENGTH

Utilisation des commandes :

match {request|response|req-resp} header <header-name> length gt <bytes>

Exemple de cas d'utilisation

Configurez une politique appfw http pour bloquer une requête dont la longueur de champ de cookie et d'agent-utilisateur dépasse 256 et 128, respectivement.

class-map type inspect http hdrline_len_cm

match request header cookie length gt 256

match request header user-agnet length gt 128

policy-map type inspect http hdrline_len_pm

class type inspect http hdrline_len_cm

reset

Inspection de répétition de champ d'en-tête - Cette commande vérifie si une requête ou réponse a répété des champs d'en-tête. L'action permettre ou réinitialiser peut être appliquée à une requête ou à une réponse correspondant aux critères de la carte-classe. Une fois activée, l'action journal entraîne un message syslog :

APPFW-6- HTTP_REPEATED_HDR_FIELDS

Utilisation des commandes :

match {request|response|req-resp} header <header-name>

Exemple de cas d'utilisation

Configurez une politique appfw http pour bloquer une requête ou une réponse qui a plusieurs longueurs de contenu de lignes d'en-tête. C'est l'une des fonctionnalités les plus utiles utilisées pour empêcher la contrebande de session .

class-map type inspect http multi_occrns_cm

match req-resp header content-length count gt 1

policy-map type inspect http multi_occrns_pm

class type inspect http multi_occrns_cm

reset

- Inspection de méthode - Le RFC HTTP permet un ensemble limité de méthodes HTTP. Cependant, même certaines des méthodes standards sont considérées comme peu sûres dans la mesure où certaines méthodes peuvent être utilisées pour exploiter des vulnérabilités sur un serveur Web. Plusieurs des méthodes non standards sont fréquemment utilisées pour une activité malveillante. Ceci nécessite de regrouper les méthodes en diverses catégories et de laisser l'utilisateur choisir l'action pour chaque catégorie. Cette commande fournit à l'utilisateur un moyen flexible de regrouper les méthodes dans diverses catégories telles que les méthodes sûres, les méthodes non sûres, les méthodes webdav, les méthodes RFC et les méthodes étendues. L'action permettre ou réinitialiser peut être appliquée à une requête ou à une réponse correspondant aux critères de la carte-classe. L'ajout de l'action journal entraîne un message syslog :

APPFW-6-HTTP_METHOD

Utilisation des commandes :

match request method <method>

Exemple de cas d'utilisation

Configurez une stratégie appfw http qui regroupe les méthodes HTTP en trois catégories : safe, unsafe et webdav. Elles sont présentées dans le tableau suivant. Configurez les actions telles que :

-

Toutes les méthodes sûres sont permises sans journal.

-

Toutes les méthodes peu sûres sont permises avec le journal.

-

Toutes les méthodes webdav sont bloquées avec le journal.

| Sécuritaire |

Non sécuritaire |

WebDAV |

|---|---|---|

| GET, HEAD, OPTION |

POST, PUT, CONNECT, TRACE |

BCOPY, BDELETE, BMOVE |

http policy:

class-map type inspect http safe_methods_cm

match request method get

match request method head

match request method option

class-map type inspect http unsafe_methods_cm

match request method post

match request method put

match request method connect

match request method trace

class-map type inspect http webdav_methods_cm

match request method bcopy

match request method bdelete

match request method bmove

policy-map type inspect http methods_pm

class type inspect http safe_methods_cm

allow

class type inspect http unsafe_methods_cm

allow log

class type inspect http webdav_methods_cm

reset log

Inspection URI - Cette commande confère la capacité d'autoriser/refuser/contrôler des requêtes pour lesquelles les correspondances URI ont configuré une inspection régulière. Ceci donne à l'utilisateur la capacité de bloquer des URL personnalisés et des requêtes. L'action permettre ou réinitialiser peut être appliquée à une requête ou à une réponse correspondant aux critères de la carte-classe. L'ajout de l'action journal entraîne un message syslog :

APPFW-6- HTTP_URI_REGEX_MATCHED

Utilisation des commandes :

match request uri regex <parameter-map-name>

Exemple de cas d'utilisation

Configurez une politique appfw http pour bloquer une requête dont l'URI correspond à l'une de ces expressions régulières :

-

.*cmd.exe

-

.*sexe

-

.*paris

parameter-map type regex uri_regex_cm

pattern “.*cmd.exe”

pattern “.*sex”